Как удалить троян — подробная инструкция

ГлавнаяБезопасность

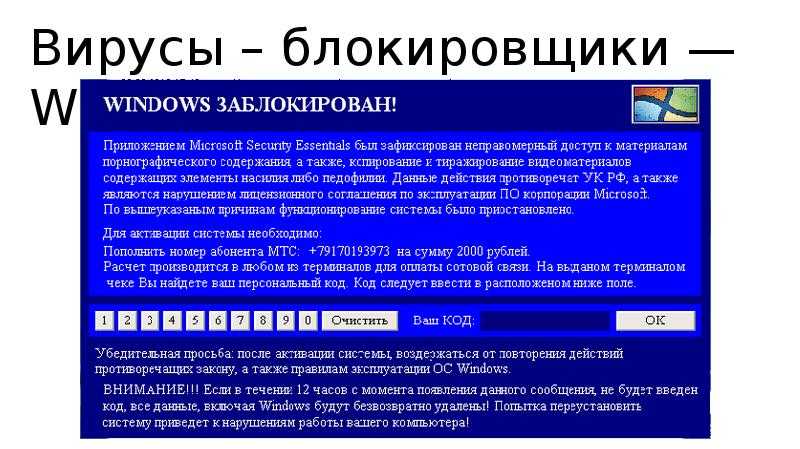

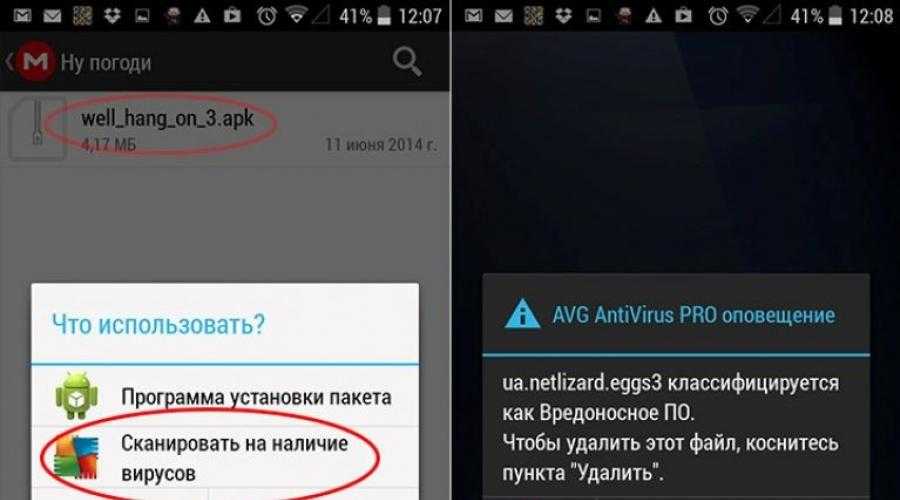

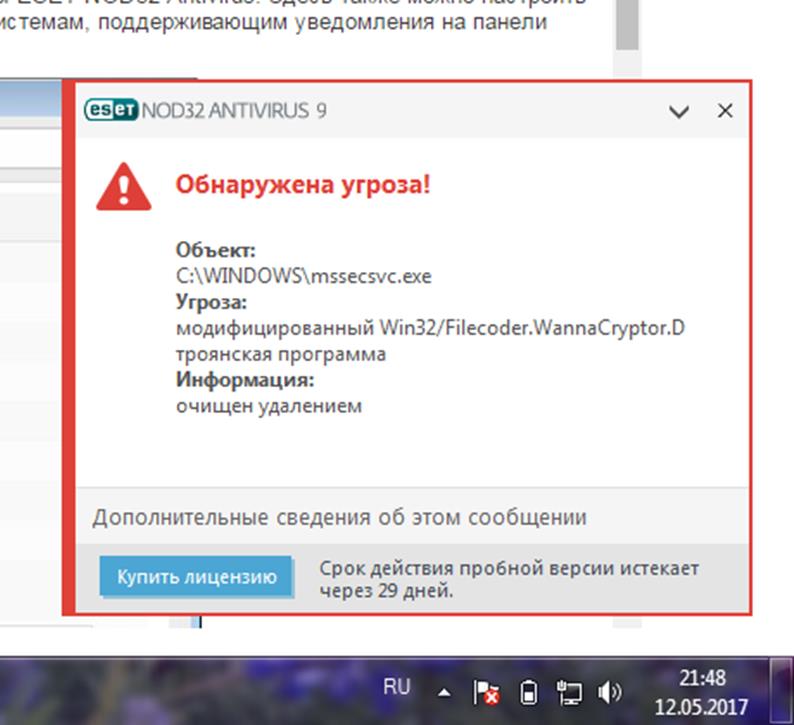

Троян представляет собой одну из разновидностей вирусов. Хакеры разрабатывают такого рода вредоносные приложения под видом полезных программ. Как только они попадают на компьютер пользователя, то сразу же внедряются в автозагрузку, в результате чего становится невозможным зайти в диспетчер задач или редактор реестра. Начинают всплывать окна, уведомляющие юзера о том, что вход в данное приложение заблокирован или отключен.

Очень важно знать, где имеются такого рода вирусы, чтобы их случайно не скачать. Хакеры предпочитают размещать их на общедоступных ресурсах с широкой аудиторией. В каждом браузере есть свои уязвимости, благодаря которым вирус и проникает на ПК. Можно сказать, что от трояна не защищен никто, поэтому разработано так много программ по его уничтожению.

Стоит срочно принимать меры, т.к. тот, кто получил доступ к компьютеру, может украсть личные данные, в том числе и пароли от банковских карт, секретных материалов.

Как удалить троян

Содержание

- Признаки заражения

- Удалить троян с помощью «Kasperky TDSSKiller»

- Избавление от «троянов» благодаря Malwarebytes Anti-Malware FREE

- «Trojan Remover» удалит все трояны

- Помощь антивируса «SUPERAntiSpyware»

- Видео — Как удалить вирусы и трояны с вашего пк

Признаки заражения

В первую очередь необходимо вовремя распознать данный вирус . Стоит с настороженностью отнестись, если встречается часть нижеперечисленных признаков:

- невозможность отображения некоторых страниц на сайтах, хотя до этого все работало исправно, данные страницы открывались;

- более медленная работа браузера, он зависает, перестает давать отклик на запросы;

- главная страница, которую установил пользователь или что стояла по умолчанию, внезапно изменилась на другую;

- в попытках попасть на сайты разработчиков антивирусов появляется ошибка;

- при желании посетить конкретный сайт браузер перенаправляет на другой источник информации;

- при работе часто всплывают рекламные окна, навязчивые сообщения и баннеры;

- появились новые панели инструментов в привычном пользователе браузере, хотя раньше ее не было;

- при включении компьютера нет реакции на запросы, ПК зависает или попросту отключается.

Также должна насторожить самостоятельная перезагрузка;

Также должна насторожить самостоятельная перезагрузка; - появление новых значков, неизвестных файлов и приложений;

- часто всплывающие сообщения об ошибках работы системы.

Компьютер заражен вирусами

Удалить троян с помощью «Kasperky TDSSKiller»

Примечание! Очень многие трояны в целях самозащиты устанавливают в первую очередь руткит, который проявляет себя еще до самой загрузки ОС. Первым делом нужно удалить именно их, а отличным помощником в этом деле является «TDSSKiller».

- В первую очередь необходимо скачать программу с официального источника.

- Как только пользователь скачает файл, нужно кликнуть на него и дождаться появления приветственного окна. Перед самой проверкой выше кнопки «Начать проверку» имеется «Изменить параметры», на что и нужно кликнуть.

Нажимаем «Изменить параметры»

- Появившееся окно будет разделено на 2 раздела, в данном случае потребуется вкладка «Дополнительные опции», а именно пункт «Детектировать файловую систему TDLFS».

После проставления галочки пользователю нужно нажать «Ок».

После проставления галочки пользователю нужно нажать «Ок».Расставляем галочки и нажимаем «Ок»

- Вот теперь можно приступить к началу проверки, кликнув «Начать сканирование/Начать проверку».

Нажимаем «Начать сканирование,начать проверку»

- Нужно подождать некоторое время, пока антируткит утилита не завершит проверку. Данный процесс можно в любой момент остановить, нажав «Остановить проверку». Окно с выполнением проверки

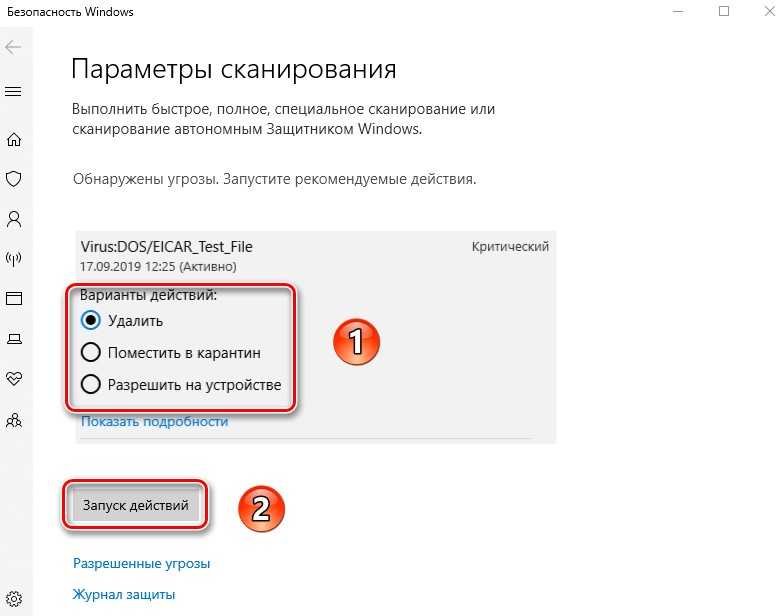

- Если компьютер пользователя заражен «трояном», то программа обязательно это покажет. В данном случае нужно кликнуть «Продолжить/Continue», после чего утилита удалит имеющиеся на ПК вредоносные приложения.

Кликаем «Продолжить,сontinue»

Избавление от «троянов» благодаря Malwarebytes Anti-Malware FREE

Данная программа очень эффективно может обнаружить вредоносные приложения и избавить от них. С ее помощью можно избавиться от разного рода вирусов.

- Вначале нужно скачать антивирус на официальном сайте производителя, после чего дважды нажать на него, тем самым запуская процесс установки.

- При начале установки стоит неукоснительно следовать инструкции. Пользователю не требуется изменять настройки, которые стоят по умолчанию, кроме единственного пункта «Включить бесплатный тестовый период». Возле него не должно стоять галочки. Теперь нужно дождаться завершения процесса.

- После запуска юзеру потребуется некоторое время подождать, так как программа приступит к обновлению базы данных. Как только данный процесс завершится, можно нажать «Scan Now», тем самым запуская процесс сканирования.

Нажимаем «Scan Now»

- Большинство пользователей отмечает, что времени на проверку требуется много, но при этом антивирус проверяет все файлы тщательнейшим образом. Поэтому рекомендуется отвлечься и отойти от компьютера.

Антивирус проверяет все файлы тщательнейшим образом

- Как только закончится процесс сканирования, программа оповестит юзера об имеющихся вирусах и даст исчерпывающую информацию о них. Нужно кликнуть на «Apply Actions», что сразу же уничтожит все вредоносные приложения.

Кликаем на «Apply Actions»

- В конце проверки поступит сообщение о перезагрузке компьютера. Пользователь должен согласиться и дождаться перезагрузки системы.

Нажимаем «Yes»

«Trojan Remover» удалит все трояны

Данная утилита полюбилась многим пользователям благодаря своей эффективности в уничтожении троянов. Программа действительно приводит к желаемым результатам, но при этом весь ее интерфейс полностью на английском языке. Более того, за нее необходимо платить, но при этом разработчики сделали возможность пробного периода, а именно 30 бесплатных дней. Данного срока хватит для того, чтобы обезвредить надоедливый вирус.

- Необходимо скачать утилиту с официального источника и запустить ее.

Скачиваем и запускаем программу

- В процессе установки не нужно менять настройки вручную. Достаточно просто все время нажимать «Далее». Особенно важно, чтобы галочка стояла возле «Проверить обновления». Пользователь обязательно должен подключиться к интернету, если его отключал на время установки.

- В появившемся окне потребуется кликнуть на «Update».

Нажимаем «Update»

- Потребуется некоторое время для установки. Лучше во время этого процесса не работать за компьютером.

Теперь программа полностью готова к дальнейшей работе.

- В левом нижнем углу нужно отыскать кнопку «Пуск», в строке поиска набрать название антивируса и запустить его.

- Перед удалением антивируса сначала потребуется его сканирование. Необходимо кликнуть на «Scan».

Кликаем на «Scan»

- Это запустит процесс сканирования. Специалисты отмечают, что он длится не более 3 минут.

Процесс сканирования

- В случае обнаружения программой различных вредоносных приложений появится предложение их удалить. Компьютер без вирусов выглядит так, как на скриншоте ниже:

Сканирование окончено

Примечание! С момента установки при загрузке системы каждый раз будет появляться окно, запускающее процесс сканирования.Это более быстрый процесс, проверяющий самые главные разделы ОС.

Окно, запускающее процесс сканирования

Помощь антивируса «SUPERAntiSpyware»

Преимуществом данной программы является то, что можно скачать и пользоваться бесплатной версией. Ее применение универсально как для владельцев Windows 7, так и других операционных систем. Она является 4 лучшим антивирусом, которым пользуются юзеры для избавления от надоедливого трояна.

- Необходимо скачать программу с официального источника. На странице пользователь может выбрать версию по своему усмотрению, воспользовавшись как платным вариантом, так и нет. В данном случае будет рассмотрена бесплатная версия. Пользователю нужно нажать кнопку «Free Edition».

Скачиваем программу нажимая кнопку «Free Edition»

- Как только файл скачается, его нужно запустить. Появится окно с большой зеленой кнопкой «Express Install». Можно воспользоваться и ею, процесс установки пойдет быстрее, но юзер лишится возможности менять настройки.

Поэтому рекомендуется кликнуть на «Custom Install», что предполагает более долгий процесс запуска.

Поэтому рекомендуется кликнуть на «Custom Install», что предполагает более долгий процесс запуска.Кликаем на «Custom Install»

- В самом процессе установки нет ничего сложного. Программа предложит воспользоваться профессиональной версией, пользователю нужно отказаться, нажав кнопку «Decline».

Нажимаем на кнопку «Decline»

- После запуска в первую очередь потребуется обновление. В правом столбце имеется кнопка «Check for Updates», на которую необходимо кликнуть мышей.

Нажимаем на «Check for Updates»

- Теперь придется некоторое время подождать, пока программой не обновятся все имеющиеся компоненты, а затем потребуется нажать «Close». Нажимаем «Close»

- Чтобы убедиться в наличии или отсутствии вирусов, пользователь должен нажать «Complete Scan». В разделе «Select Scan Type» нужно найти пункт «Enable Rescue Scan», поставить возле него галочки и кликнуть «Scan your Computer».

Ставим галочку и кликаем «Scan your Computer»

- Антивирус попросит подтвердить свои действия, покажет все места, которые будет сканировать.

Чтобы активировать процесс, юзер должен нажать «Start Complete Scan».

Чтобы активировать процесс, юзер должен нажать «Start Complete Scan».Нажимаем «Start Complete Scan»

- Пользователю потребуется некоторое время подождать, после чего он увидит следующее окно:

Нажимаем на «Continue»

- Нажав «Продолжить», можно ознакомиться со всеми подозрительными программами, которые есть на компьютере. Чтобы избавиться от них, достаточно кликнуть на «Remove Threats».

- Программа предложит перезагрузить компьютер пользователя. Нажав «Reboot Now», система перезагрузится и окончательно избавится от всех вредоносных программ.

Нажимаем на «Reboot Now», чтобы перезагрузить систему

Специалисты рекомендуют всегда пользоваться антивирусами и не открывать незнакомые ссылки из непроверенных источников.

Видео — Как удалить вирусы и трояны с вашего пк

Понравилась статья?

Сохраните, чтобы не потерять!

Рекомендуем похожие статьи

Как удалить троян или вирус?

В одной из предыдущих статей, я уже рассматривал про то, какие есть типы вредоносных программ и чем они могут быть опасны, в этой же хотел бы рассказать как их удалить.

Как такового, стопроцентного метода удалить все трояны или вирусы с компьютера попросту не существует. Дело в том, что некоторые зловредные программы очень умело используют различные доступные и безвредные возможности операционной системы так, что их не всегда можно отнести к вредоносному программному обеспечению.

Поэтому далее я постараюсь описать общий алгоритм удаления подобных программ.

Примечание: Статья рассчитана для начинающих и обычных пользователей. И поэтому написана простыми словами. Однако, может пригодится и опытным.

Весь алгоритм поиска и удаления троянских программ и вирусов с компьютера состоит из последовательных действий. При чем после выполнения каждого действия необходимо проверять не исчезла ли проблема. И если это так, то дальнейшие шаги не обязательно выполнять, хотя шаги с 1 по 4 рекомендуется выполнять хотя бы раз полгода.

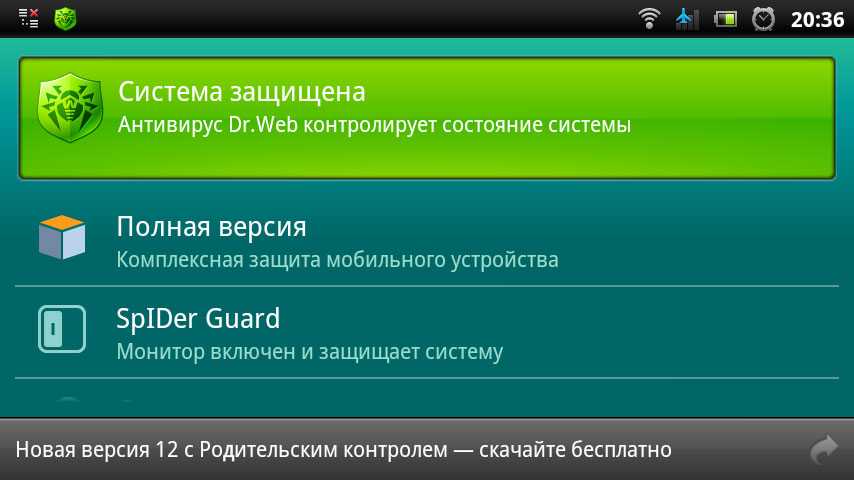

1. Устанавливаете любой бесплатный антивирус. Затем сканируете Windows и перезагружаетесь.

2. Устанавливаете несколько сканеров троянов (антитрояны). Так же сканируете компьютер и перезагружаетесь.

3. Так же проходитесь различными программами для удаления рекламного и шпионского ПО. Перезагружаете компьютер.

4. Теперь, стоит проверить систему программами для удаления руткитов. После чего перезагрузить компьютер.

5. Стоит проделать шаги 1-4 в безопасном режиме Windows 7. В этом режиме часть функций системы блокирована и значит не все вирусы и трояны смогут нормально функционировать.

6. Стоит проделать шаги 1-4, загрузившись с помощью любого LiveCD. В данном случае, операционная система загружается с диска или флешки, а значит вирусы и трояны попросту не могут запустится. При чем важно отметить, что сам LiveCD необходимо сформировать на другом компьютере, чтобы исключить возможность заражения дистрибутива. Вот так же инструкция как загрузится с флешки.

В данном случае, операционная система загружается с диска или флешки, а значит вирусы и трояны попросту не могут запустится. При чем важно отметить, что сам LiveCD необходимо сформировать на другом компьютере, чтобы исключить возможность заражения дистрибутива. Вот так же инструкция как загрузится с флешки.

7. Обязательно проверьте автозагрузку (как это сделать написано в статье Почему тормозит компьютер и что делать в соответствующем разделе). Или вы можете использовать менеджеры автозагрузки (рекомендую WinPatrol — весьма комплексное решение).

Примечание: Настоятельно рекомендую перед тем, как отключать какие-либо программы из автозагрузки, посмотреть их предназначение в интернете.

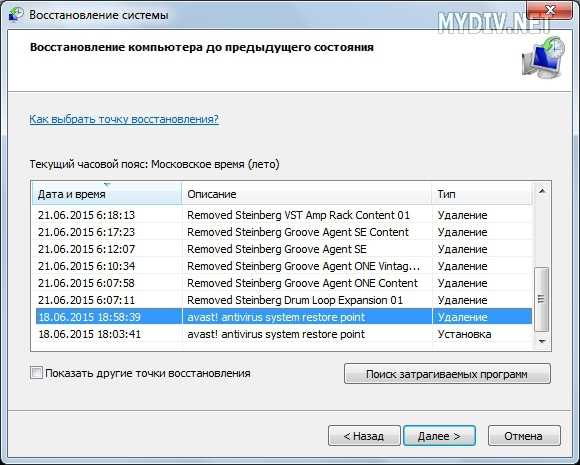

8. Если вы используете резервное копирование Windows 7, то можно попробовать откатить операционную систему назад до появления проблемы.

9. Поищите в интернете, описав конкретные симптомы. Бывает так, что существуют специальные небольшие программы для удаления отдельных вирусов или что есть специальные инструкции для очистки системы от них.

Теперь, у вас под рукой весьма полезная инструкция, которая позволит вам избавиться от трояна или вируса в большинстве случаев. Стоит отметить, что часто и первого шага хватает.

☕ Понравился обзор? Поделитесь с друзьями!

- Анонимность в интернете

- Автоматизация рутинных задач — польза и вред

Добавить комментарий / отзыв

Как избавиться от троянской программы с помощью McAfee | Small Business

Мелисса Кинг

Трояны — это вредоносные программы, которые проникают на ваш компьютер под видом легитимных файлов или программ. Оказавшись внутри, троянец предоставляет своему создателю доступ к вашему компьютеру, что потенциально может подвергнуть риску вашу конфиденциальную деловую информацию. Вручную обнаружить и удалить все файлы, связанные с трояном, может быть сложно, но вы можете использовать защитное программное обеспечение McAfee и его модуль Internet Security для сканирования компьютера и удаления этих угроз. McAfee также предлагает бесплатные инструменты для удаления определенных вирусов.

McAfee Internet Security

Откройте меню «Пуск», затем щелкните «Все программы» и «McAfee Internet Security».

Нажмите «Сканировать» в окне McAfee Internet Security.

Нажмите «Быстрое сканирование» или «Полное сканирование» на панели «Параметры сканирования». При быстром сканировании проверяются только основные файлы вашего компьютера на наличие угроз, а при полном сканировании проверяются все файлы и папки.

Нажмите «Пуск» и подождите, пока McAfee Internet Security завершит сканирование. Если вы выбрали полное сканирование, это может занять час или больше.

Дважды щелкните «Сканирование завершено» на панели задач, затем щелкните «Подробности» на панели «Сканирование».

Нажмите «Вирусы и трояны», чтобы просмотреть обнаруженные McAfee трояны. Нажмите «Удалить все», чтобы уничтожить все угрозы, или выберите отдельные угрозы и нажмите «Удалить».

McAfee Virus Removal Tools

Перейдите на веб-страницу McAfee Virus Removal Tools (ссылка в разделе Ресурсы).

На этой странице есть список вирусов и инструменты, необходимые для их удаления.

На этой странице есть список вирусов и инструменты, необходимые для их удаления.Щелкните имя средства удаления вируса или троянской программы на вашем компьютере. McAfee использует инструмент Avert Stinger для устранения большинства вирусов.

Нажмите «Загрузить сейчас» или «Загрузить последнюю версию этого инструмента». Нажмите «Сохранить файл» и сохраните инструмент на рабочий стол.

Откройте меню «Пуск», затем нажмите «Панель управления» и «Система и безопасность».

Нажмите «Система», затем «Защита системы», чтобы открыть окно «Свойства системы».

Нажмите «Настроить», выберите «Отключить защиту системы», затем нажмите «ОК».

Дважды щелкните инструмент удаления McAfee на рабочем столе. Нажмите «Настройки», чтобы выбрать части вашего компьютера для сканирования инструментом, затем нажмите «ОК».

Нажмите «Сканировать сейчас» или «Пуск», чтобы запустить инструмент.

Вы получите предупреждение, если инструмент обнаружит вирус на компьютере. Затем инструмент удаляет вирус и все связанные с ним файлы.

Вы получите предупреждение, если инструмент обнаружит вирус на компьютере. Затем инструмент удаляет вирус и все связанные с ним файлы.Вернитесь в окно «Свойства системы» и повторно включите защиту системы.

References

- McAfee: McAfee Internet Security User Guide

Resources

- McAfee: Virus Removal Tools

- McAfee: How to Identify a Trojan and Eliminate It

Tips

- Keep McAfee’s real- постоянное сканирование времени для активной защиты вашего компьютера. Чтобы включить его, нажмите «Дополнительное меню | Настройка | Компьютер и файлы | Защита от вирусов | Вкл.».

- McAfee регулярно проверяет наличие обновлений в своей базе данных описаний вирусов, когда ваш компьютер подключен к сети.

Биография писателя

Мелисса Кинг начала писать в 2001 году. Три года она писала для своей местной газеты «Кольт», публикуя редакционные статьи, новости, обзоры продуктов и развлекательные материалы. Она также является владельцем и оператором Howbert Freelance Writing. Кинг имеет степень младшего специалиста по коммуникациям в колледже округа Таррант.

Она также является владельцем и оператором Howbert Freelance Writing. Кинг имеет степень младшего специалиста по коммуникациям в колледже округа Таррант.

Что такое троянский вирус | Троянский конь Вредоносное ПО

Что такое троянский вирус

Трояны — это программы-обманщики, которые выполняют одну функцию, но на самом деле выполняют другую, вредоносную функцию. Они могут быть замаскированы под бесплатное программное обеспечение, видео или музыку или кажущуюся законной рекламу.

Термин «троянский вирус» технически неточен; согласно большинству определений, трояны не являются вирусами. Вирус — это программа, которая распространяется, присоединяясь к другому программному обеспечению, тогда как троян распространяется, притворяясь полезным программным обеспечением или содержимым. Многие эксперты считают шпионские программы, которые отслеживают действия пользователя и отправляют журналы или данные злоумышленнику, разновидностью троянов.

Трояны могут действовать как самостоятельные инструменты для злоумышленников или могут быть платформой для других вредоносных действий. Например, трояны-загрузчики используются злоумышленниками для доставки будущей полезной нагрузки на устройство жертвы. Троянские руткиты могут использоваться для постоянного присутствия на устройстве пользователя или в корпоративной сети.

Например, трояны-загрузчики используются злоумышленниками для доставки будущей полезной нагрузки на устройство жертвы. Троянские руткиты могут использоваться для постоянного присутствия на устройстве пользователя или в корпоративной сети.

Способы заражения троянами

Вот распространенные способы заражения компьютеров корпоративной сети троянами:

- Пользователь стал жертвой фишинга или других видов социальной инженерии, открывает зараженное вложение электронной почты или переходит по ссылке на вредоносный веб-сайт

- Пользователь посещает вредоносный веб-сайт и получает попутную загрузку, выдающую себя за полезное программное обеспечение, или ему предлагается загрузить кодек для воспроизведения видео- или аудиопотока

- Пользователь посещает законный веб-сайт, зараженный вредоносным кодом (например, вредоносной рекламой или межсайтовым скриптингом)

- Пользователь загружает программу, издатель которой неизвестен или не авторизован политиками безопасности организации

- Злоумышленники устанавливают троян, используя уязвимость в программном обеспечении или путем несанкционированного доступа

Троянец Daserf, созданный группой кибершпионажа REDBALDKNIGHT, часто устанавливается с помощью документов-приманок, прикрепленных к электронным письмам.

Типы троянцев

Первым трояном, замеченным в дикой природе, был ANIMAL, выпущенный в 1975 году. С тех пор появилось много миллионов вариантов троянов, которые можно разделить на множество типов. Вот некоторые из наиболее распространенных типов.

Троян-загрузчик

Троян-загрузчик загружает и развертывает другой вредоносный код, такой как руткиты, программы-вымогатели или кейлоггеры. Многие типы программ-вымогателей распространяются через «дроппер» — троян-загрузчик, который устанавливается на компьютер пользователя и развертывает другие вредоносные компоненты.

Дроппер часто является первым этапом многоэтапной троянской атаки, за которой следует установка другого типа троянов, обеспечивающих злоумышленникам постоянную точку опоры во внутренней системе. Например, дроппер можно использовать для внедрения троянского бэкдора на чувствительный сервер.

Троян-бэкдор

Троян-бэкдор открывает секретный коммуникационный туннель, позволяя локальному развертыванию вредоносного ПО связываться с центром управления и контроля злоумышленника. Это может позволить хакерам контролировать устройство, отслеживать или красть данные, а также развертывать другое программное обеспечение.

Это может позволить хакерам контролировать устройство, отслеживать или красть данные, а также развертывать другое программное обеспечение.

Шпионское ПО

Шпионское ПО — это программное обеспечение, которое отслеживает действия пользователей, собирая конфиденциальные данные, такие как учетные данные или банковские реквизиты. Они отправляют эти данные обратно злоумышленнику. Шпионское ПО обычно маскируется под полезное программное обеспечение, поэтому его обычно считают разновидностью троянов.

Трояны-руткиты

Трояны-руткиты получают корневой или административный доступ к машине и загружаются вместе с операционной системой или даже раньше операционной системы. Это затрудняет их обнаружение и удаление.

Троянец DDoS-атаки (ботнет)

Троян DDoS превращает устройство жертвы в зомби, участвующего в более крупной бот-сети. Цель злоумышленника — собрать как можно больше компьютеров и использовать их в злонамеренных целях без ведома владельцев устройств — как правило, для переполнения серверов фальшивым трафиком в рамках атаки распределенного отказа в обслуживании (DoS).

Примеры вредоносных программ-троянов

Ниже приведены некоторые из наиболее быстро распространяющихся и наиболее опасных семейств троянских программ.

Zeus

Zeus/Zbot — это вредоносный пакет, работающий по модели клиент/сервер, с развернутыми экземплярами, которые возвращаются домой в центр управления и контроля Zeus (C&C). По оценкам, он заразил более 3,6 миллиона компьютеров в США, включая машины, принадлежащие NASA, Bank of America и Министерству транспорта США.

Zeus заражает компьютеры Windows и отправляет конфиденциальные данные с компьютера жертвы на сервер Zeus. Он особенно эффективен для кражи учетных данных, банковских реквизитов и другой финансовой информации и передачи их злоумышленникам.

Слабое место системы Zeus — единый C&C-сервер, который был основной целью правоохранительных органов. Более поздние версии Zeus добавили алгоритм генерации домена (GDA), который позволяет Zbots подключаться к списку альтернативных доменных имен, если сервер Zeus недоступен.

Zeus имеет множество вариантов, в том числе:

- Zeus Gameover — одноранговая версия ботнета Zeus без централизованного C&C.

- SpyEye — предназначен для кражи денег с банковских счетов в Интернете.

- Ice IX — финансовое вредоносное ПО, которое может контролировать контент в браузере во время финансовой транзакции и извлекать учетные данные и личные данные из форм.

- Citadel — вариант Zeus с открытым исходным кодом, над которым работало и улучшало сообщество киберпреступников, а на смену ему пришла Atmos.

- Carberp — один из самых распространенных финансовых вредоносных программ в России. Может использовать уязвимости операционной системы для получения root-доступа к целевым системам.

- Shylock — использует алгоритм генерации домена (DGA), используемый для получения команд от большого количества вредоносных серверов.

ILOVEYOU

ILOVEYOU (обычно называемый «вирусом ILOVEYOU») — троян, выпущенный в 2000 году и использованный в самой разрушительной в мире кибератаке, которая нанесла глобальный ущерб в размере 8,7 млрд долларов.

Троянец распространялся как фишинговое письмо с текстом «Пожалуйста, проверьте вложенное любовное письмо от меня» с вложением «ILOVEYOU», которое оказалось текстовым файлом. Получатели, которые были достаточно любопытны, чтобы открыть вложение, заражались, троян перезаписывал файлы на машине, а затем рассылал себя всему их списку контактов. Этот простой, но эффективный метод распространения привел к тому, что вирус распространился на миллионы компьютеров.

Cryptolocker

Cryptolocker — распространенная форма программ-вымогателей. Распространяется с помощью зараженных вложений электронной почты; обычное сообщение содержит зараженный ZIP-файл, защищенный паролем, с паролем, содержащимся в сообщении. Когда пользователь открывает ZIP-архив, используя пароль, и щелкает вложенный PDF-файл, троян активируется. Он ищет файлы для шифрования на локальных дисках и подключенных сетевых дисках и шифрует файлы, используя асимметричное шифрование с 1024- или 2048-битными ключами. Затем злоумышленники требуют выкуп за освобождение файлов.

Затем злоумышленники требуют выкуп за освобождение файлов.

Stuxnet

Stuxnet — специализированный троянец Windows, предназначенный для атаки на промышленные системы управления (ICS). Предположительно, он использовался для атаки на ядерные объекты Ирана. Вирус заставил мониторы операторов вести себя как обычно, в то время как он изменил скорость иранских центрифуг, заставив их вращаться слишком долго и слишком быстро, и разрушив оборудование.

Как обнаружить троянские программы в вашей организации

Троянские программы представляют собой серьезную угрозу для организационных систем и часто используются как часть усовершенствованных постоянных угроз (APT). Группы безопасности могут использовать следующие технологии и методы для обнаружения и предотвращения троянов:

Платформы защиты конечных точек

Современные системы защиты конечных точек включают традиционный антивирус устройств, антивирус нового поколения (NGAV), который может предотвращать появление неизвестных троянских программ нулевого дня, а также поведенческую аналитику, которая выявляет аномальную активность на пользовательских устройствах. Эта комбинация защитных мер эффективна против большинства троянов.

Эта комбинация защитных мер эффективна против большинства троянов.

Брандмауэр веб-приложений (WAF)

WAF развернут на границе сети и способен предотвратить заражение троянами, предотвращая загрузку полезной нагрузки троянов из подозрительных источников. Кроме того, он может обнаруживать и блокировать любое необычное или подозрительное сетевое соединение. WAF могут блокировать трояны, когда они «звонят домой» в свой центр управления, делая их неэффективными, и могут помочь идентифицировать затронутые системы.

Поиск угроз

Поиск угроз — это практика активного поиска угроз в корпоративных сетях опытными аналитиками безопасности. Аналитики используют системы управления информацией и событиями безопасности (SIEM) для сбора данных из сотен ИТ-систем и инструментов безопасности, а также используют расширенные методы поиска и анализа данных для обнаружения следов троянов и других угроз, присутствующих в локальной среде.

Рассмотрение жалоб пользователей

Часто простая жалоба пользователя на медленную работу компьютера или странное поведение пользовательского интерфейса может сигнализировать о троянской программе. Сопоставление запросов ИТ-поддержки с поведенческой аналитикой и данными других инструментов безопасности может помочь выявить скрытые трояны.

Сопоставление запросов ИТ-поддержки с поведенческой аналитикой и данными других инструментов безопасности может помочь выявить скрытые трояны.

Ниже приведены общие симптомы троянов, о которых могут сообщать пользователи:

- Появляются всплывающие окна, запускаемые браузером пользователя или операционной системой

- Дисковое пространство исчезает, необъяснимые постоянные ошибки диска

- Низкая производительность системы, машина внезапно замедляется без видимой причины

- Мышь или клавиатура работают самостоятельно

- Компьютер выключается или перезагружается без действий пользователя

- Изменение образа рабочего стола или конфигурации

- Переход на домашнюю страницу браузера или стартовую страницу

- Поиск перенаправляет на неизвестный домен

- Системный брандмауэр или антивирус отключены без вмешательства пользователя

- Необычная сетевая активность, когда пользователь не активен

- Новые программы, избранное или закладки, не добавленные пользователем

Imperva Data Protection Solutions

Imperva помогает обнаруживать и предотвращать троянские программы с помощью управления правами пользователей — она отслеживает доступ к данным и действия привилегированных пользователей для выявления чрезмерных, неуместных и неиспользуемых привилегий. Он также предлагает лучший в отрасли брандмауэр веб-приложений (WAF), который может обнаруживать и блокировать трояны, когда они пытаются связаться с их центром управления и контроля.

Он также предлагает лучший в отрасли брандмауэр веб-приложений (WAF), который может обнаруживать и блокировать трояны, когда они пытаются связаться с их центром управления и контроля.

В дополнение к обнаружению и предотвращению программ-вымогателей решение Imperva по обеспечению безопасности данных защищает ваши данные, где бы они ни находились — локально, в облаке и гибридных средах. Он также предоставляет специалистам по безопасности и ИТ полную информацию о том, как осуществляется доступ к данным, как они используются и перемещаются по организации.

Наш комплексный подход основан на нескольких уровнях защиты, в том числе:

- Брандмауэр базы данных — блокирует SQL-инъекции и другие угрозы, одновременно оценивая известные уязвимости.

- Маскировка и шифрование данных — запутывает конфиденциальные данные, чтобы они были бесполезны для злоумышленника, даже если каким-то образом были извлечены.

- Защита от потери данных (DLP) — проверяет данные в движении, в состоянии покоя на серверах, в облачном хранилище или на конечных устройствах.

Также должна насторожить самостоятельная перезагрузка;

Также должна насторожить самостоятельная перезагрузка; После проставления галочки пользователю нужно нажать «Ок».

После проставления галочки пользователю нужно нажать «Ок».

Это более быстрый процесс, проверяющий самые главные разделы ОС.

Это более быстрый процесс, проверяющий самые главные разделы ОС. Поэтому рекомендуется кликнуть на «Custom Install», что предполагает более долгий процесс запуска.

Поэтому рекомендуется кликнуть на «Custom Install», что предполагает более долгий процесс запуска. Чтобы активировать процесс, юзер должен нажать «Start Complete Scan».

Чтобы активировать процесс, юзер должен нажать «Start Complete Scan». На этой странице есть список вирусов и инструменты, необходимые для их удаления.

На этой странице есть список вирусов и инструменты, необходимые для их удаления. Вы получите предупреждение, если инструмент обнаружит вирус на компьютере. Затем инструмент удаляет вирус и все связанные с ним файлы.

Вы получите предупреждение, если инструмент обнаружит вирус на компьютере. Затем инструмент удаляет вирус и все связанные с ним файлы.