Тип шифрования wifi как узнать

Главная » Разное » Тип шифрования wifi как узнать

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

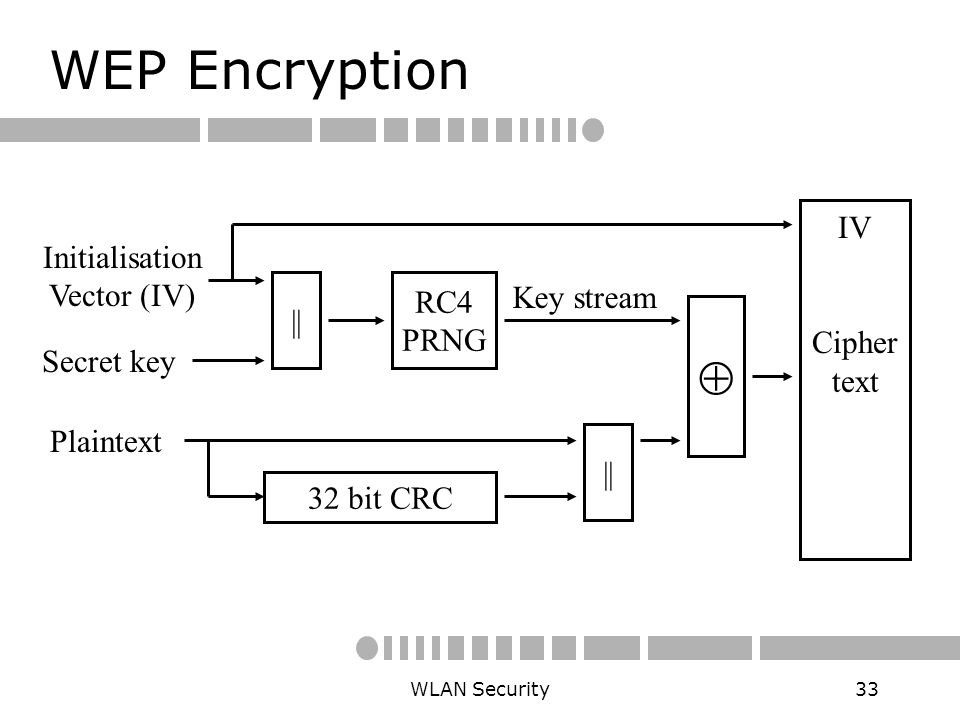

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности.

Максимальная совместимость со всеми устройствами и операционными системами.

Максимальная совместимость со всеми устройствами и операционными системами. - WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK)

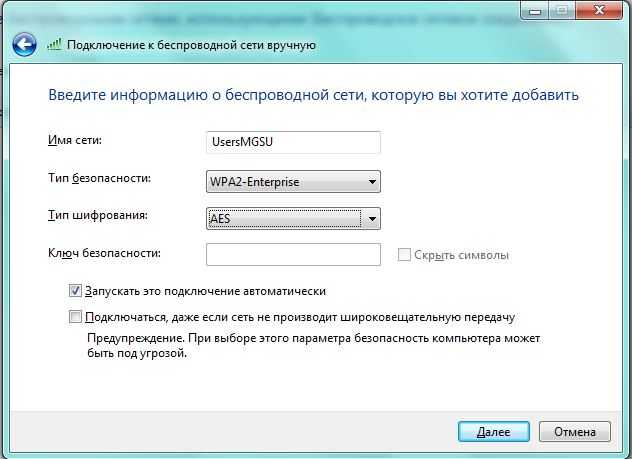

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

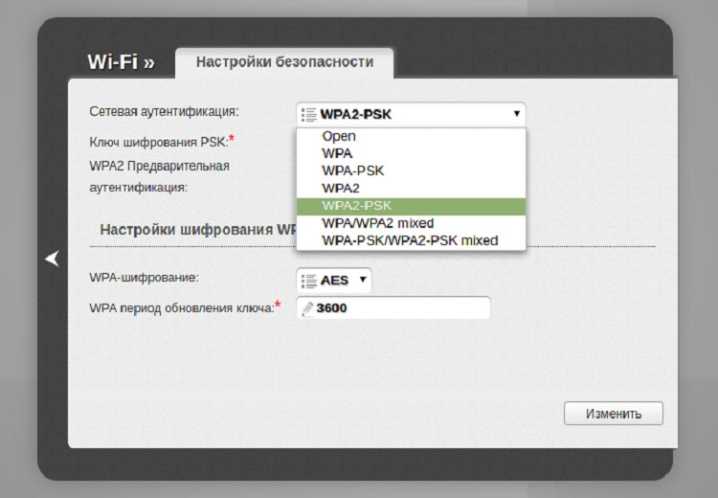

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

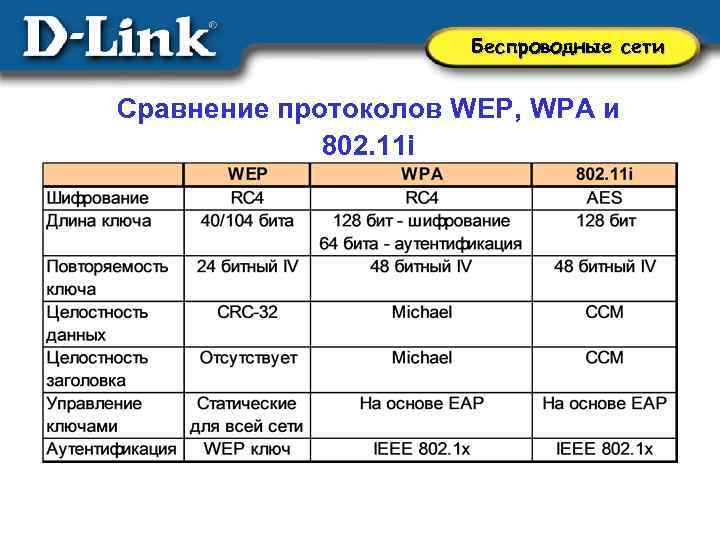

Есть два способа TKIP и AES .

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется), то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

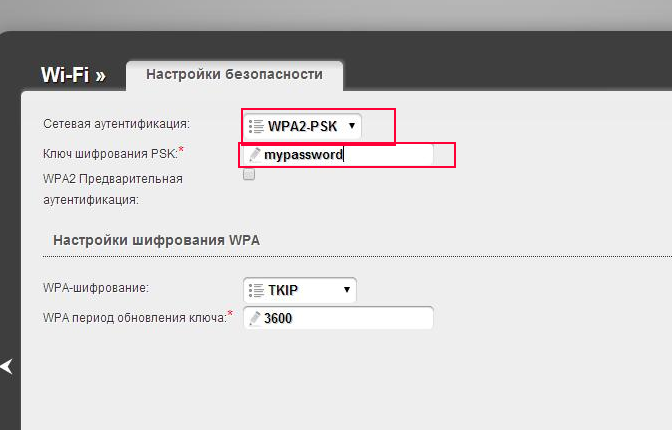

Используйте WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой).

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

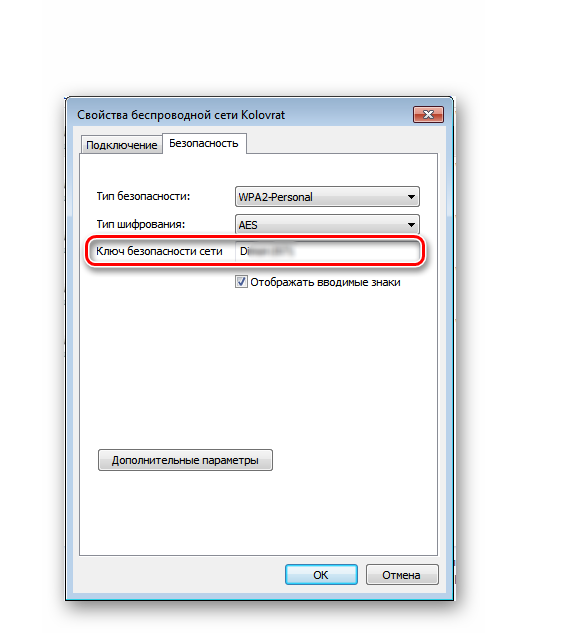

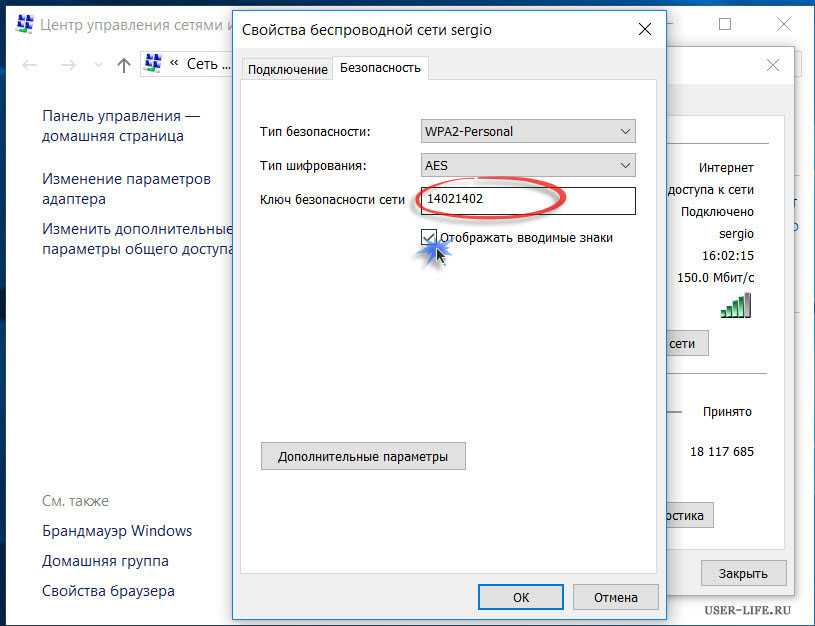

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

КАК ПРОВЕРИТЬ ТИП ШИФРОВАНИЯ СЕТИ WIFI

Как узнать, какой тип шифрования использует моя сеть Wi-Fi?

Многие из вас спрашивали нас, как узнать тип шифрования вашей сети Wi-Fi при первой установке Gogogate 2. Поэтому мы считаем полезным написать об этом пост.

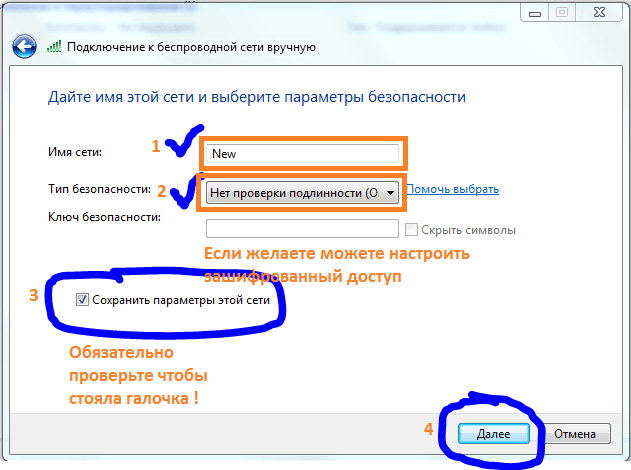

В процессе «начала установки» Gogogate 2 запросит у вас тип шифрования сети Wi-Fi. Доступны 3 различных типа шифрования:

- Открыть: Ваша сеть не зашифрована.

- WEP: низкий уровень безопасности.

- WPA / WPA 2: высокий уровень безопасности.

Обратите внимание, что вы можете проверить тип шифрования WiFi на устройствах Windows, Mac и Android. Невозможно проверить на устройствах iOS (например, iPhone) без стороннего программного обеспечения / приложений.

УСТРОЙСТВО ANDROID

У вас есть андроид устройство? Ознакомьтесь со следующими инструкциями.

- Перейдите к Настройки в своем меню и выберите WiFi

- Выберите сеть, к которой вы правильно подключены, и выберите Просмотр

- Ваш тип шифрования безопасности указан в разделе Безопасность

MAC OX

Если у вас компьютер Apple, прочтите следующие советы:

- Перейдите в Системные настройки и выберите Сеть

- Убедитесь, что Wi-Fi (или аэропорт) выбран и выделен, и щелкните опцию Advanced внизу справа

- Вы найдете свой тип шифрования безопасности, указанный как Security на вкладке WiFi

https: // goo.gl / IT3gzl

ОКНА ПК

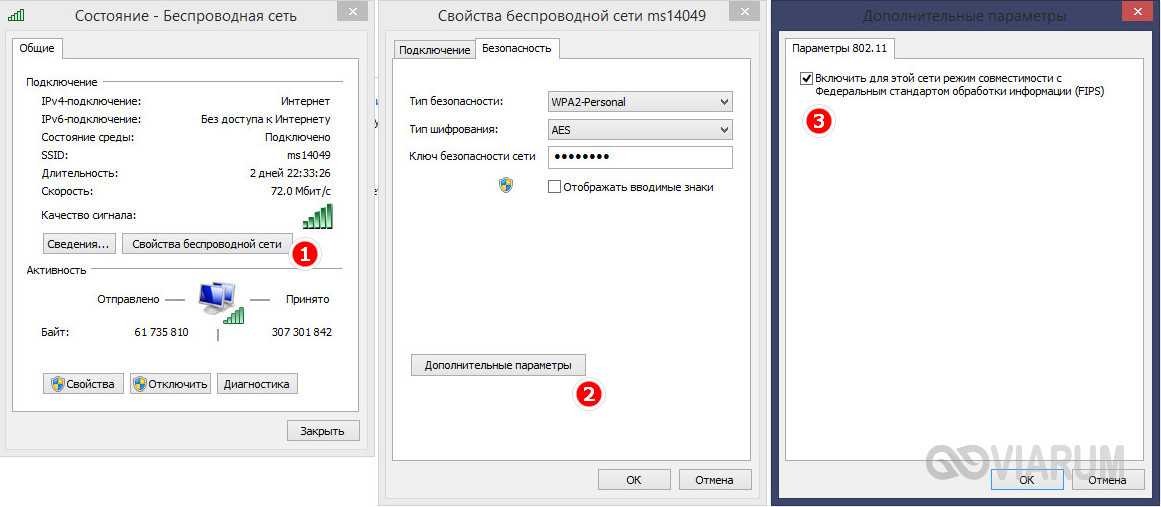

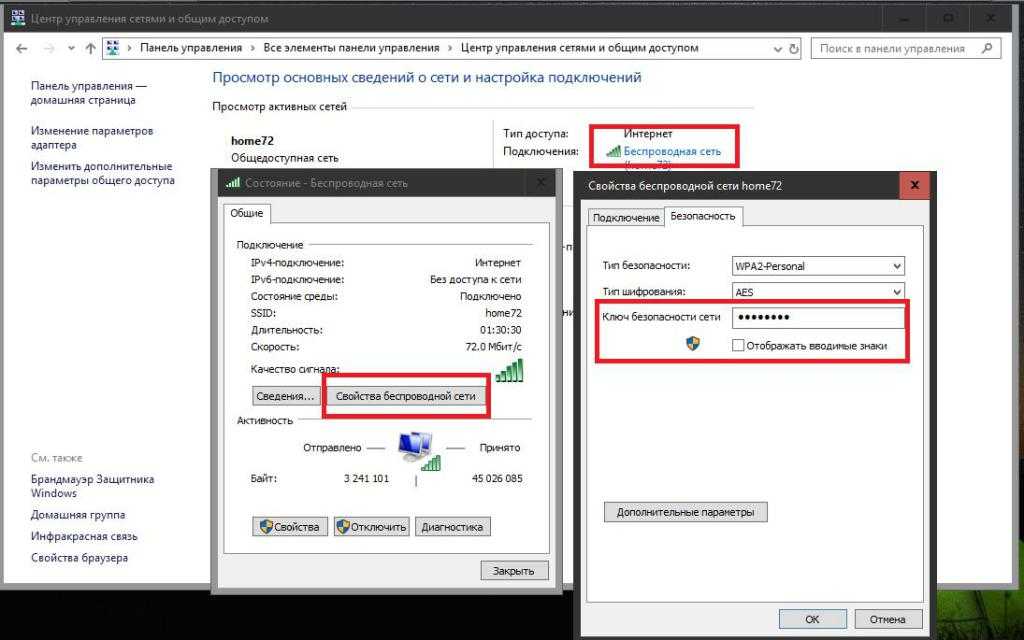

Если вы хотите проверить шифрование сети Wi-Fi и у вас есть ПК с Windows, обратите внимание на следующие инструкции:

- Щелкните индикатор беспроводной связи в правом нижнем углу экрана

- Выберите сеть, к которой вы подключены, и вы увидите отображаемый тип шифрования безопасности под Тип безопасности

Источник информации: https: // goo. gl / IT3gzl

gl / IT3gzl

Нравится:

Нравится Загрузка …

О себе, Особенности, Дом, Советы, Android, дверь, гараж, Iphone, Открыть, открыть дверь гаража с телефона, пульта ДУ, смартфона.

Как определить тип безопасности вашего Wi-Fi

Знаете ли вы, что ваше соединение Wi-Fi использует один из четырех различных типов безопасности? Хотя все они разные, не все они равны; Поэтому важно узнать, какой тип безопасности использует ваш Wi-Fi.

Давайте рассмотрим четыре типа безопасности Wi-Fi и посмотрим, какие из них лучше всего использовать.

Какие 4 типа безопасности Wi-Fi?

Безопасность Wi-Fi бывает четырех разных типов.Не все они одинаково безопасны, что важно помнить при проверке протокола собственной сети.

1. Протокол WEP (WEP).

WEP — самый старый из типов безопасности, появившийся в компьютерном мире в 1997 году.Из-за своего возраста он все еще распространен в современную эпоху в старых системах. Из всех протоколов WEP считается наименее безопасным.

Из всех протоколов WEP считается наименее безопасным.

2.Протокол защищенного доступа Wi-Fi (WPA)

WPA стал преемником WEP из-за недостатков, обнаруженных в WEP.Он имеет дополнительные функции по сравнению со своим старшим братом, такие как протокол целостности временного ключа (TKIP). Эта функция представляла собой динамический 128-битный ключ, который было труднее взломать, чем статический неизменный ключ WEP.

Он также представил проверку целостности сообщений, которая сканирует любые измененные пакеты, отправленные хакерами.

3. Протокол защищенного доступа Wi-Fi 2 (WPA2)

WPA2 является преемником WPA и предлагает больше функций.Он заменил TKIP протоколом кода аутентификации сообщений цепочки блоков шифрования режима счетчика (CCMP), который лучше справлялся с шифрованием данных.

WPA2 оказался очень успешным и с 2004 года сохраняет свои позиции в качестве лучшего протокола.Фактически, 13 марта 2006 г. Wi-Fi Alliance заявил, что все будущие устройства с торговой маркой Wi-Fi должны использовать WPA2.

4.Протокол

защищенного доступа Wi-Fi 3 (WPA3)

WPA3 — это новинка на рынке, и вы можете найти его в маршрутизаторах, выпущенных в 2019 году.В этом новом формате WPA3 обеспечивает лучшее шифрование в общедоступных сетях, чтобы хакеры не могли получить из них информацию.

Также проще подключиться к маршрутизатору WPA3 с устройством без дисплея, и у него есть некоторые дополнительные функции для защиты от атак грубой силы.

Вероятно, в будущем это будет новый стандарт WPA, поэтому неплохо узнать все, что вам нужно знать о WPA3.

Почему важны типы безопасности Wi-Fi

Кредит изображения: maxkabakov / DepositPhotos

Знание вашего протокола безопасности Wi-Fi необходимо для безопасности вашей сети.Старые протоколы более уязвимы, чем новые, и с большой вероятностью могут подвергнуться взлому. Есть две причины, по которым старые версии слабее новых:

- Старые протоколы были разработаны раньше, прежде чем стало понятно, как хакеры атакуют маршрутизаторы.

В более современных протоколах эти эксплойты исправлены, в то время как в более старых версиях они все еще скрываются в коде.

В более современных протоколах эти эксплойты исправлены, в то время как в более старых версиях они все еще скрываются в коде. - Чем дольше существует протокол, тем больше времени у хакеров для взлома системы безопасности. Поскольку WEP существует уже очень давно, хакеры обнаружили в нем множество эксплойтов, что сделало его небезопасным протоколом в современную эпоху.

Какой тип безопасности Wi-Fi я использую?

Теперь вы понимаете, почему важна проверка типа, а также то, что вам следует использовать и почему старые протоколы не так хороши.Итак, давайте рассмотрим, как вы проверяете свой тип подключения, чтобы убедиться, что вы используете лучший.

Проверка типа безопасности Wi-Fi в Windows 10

В Windows 10 найдите значок Wi-Fi Connection на панели задач.Щелкните его, затем щелкните Свойства под текущим подключением Wi-Fi. Прокрутите вниз и найдите сведения о Wi-Fi в разделе Свойства . Под ним найдите Security Type, , который отображает протокол вашего Wi-Fi.

Под ним найдите Security Type, , который отображает протокол вашего Wi-Fi.

Проверка типа безопасности Wi-Fi в macOS

Проверить тип безопасности Wi-Fi в macOS очень просто.Удерживая Option key , щелкните значок Wi-Fi на панели инструментов. Он покажет сведения о вашей сети, в том числе о том, какой у вас тип безопасности.

Проверка типа безопасности Wi-Fi в Android

Чтобы проверить на телефоне Android, зайдите в Настройки , затем откройте категорию Wi-Fi .Выберите маршрутизатор, к которому вы подключены, и просмотрите его подробную информацию. В нем будет указан тип безопасности вашего соединения. Обратите внимание, что путь к этому экрану может отличаться в зависимости от вашего устройства.

Проверка типа безопасности Wi-Fi на iPhone

К сожалению, в iOS нет возможности проверить вашу безопасность Wi-Fi.Если вы хотите проверить уровень безопасности вашего Wi-Fi, лучше всего либо использовать компьютер, либо войти в маршрутизатор через телефон.

Что делать дальше с защитой Wi-Fi

Кредит изображения: maxxyustas / DepositPhotos

Как только вы определите тип безопасности Wi-Fi, как вы используете эту информацию, чтобы решить, что делать дальше? Давайте разберем ваш идеальный план действий для каждого протокола.

Что делать, если ваш тип безопасности — WPA3

Если ваше соединение использует WPA3, поздравляем.Вы используете лучшие протоколы Wi-Fi, и, как следствие, вам не нужно обновляться. Также весьма вероятно, что вы будете использовать современное оборудование, поэтому обновление может подождать еще как минимум несколько лет.

Что делать, если ваш тип безопасности — WPA2

WPA2 также является безопасным протоколом, поэтому вам не нужно беспокоиться об обновлении оборудования.Однако, если вы заинтересованы в том, чтобы оставаться в курсе последних событий, стоит взглянуть на текущую волну выпуска маршрутизаторов с совместимостью с WPA3. Если вам понравился звук функций, которые мы перечислили в протоколе WPA3, вам следует рассмотреть возможность обновления до маршрутизатора, который его поддерживает.

Что делать, если ваш тип безопасности — WEP или WPA

Если ваша сеть использует WEP или WPA (без цифр после них), вы рискуете подвергнуться кибератаке.В результате вы захотите перейти на маршрутизатор, совместимый с WPA2 или WPA3, чтобы обезопасить себя.

Также стоит проверить, настроен ли ваш маршрутизатор на использование меньшего типа безопасности.Прочтите руководство для вашего текущего маршрутизатора и проверьте, можете ли вы переключить тип безопасности. Если вы не можете, стоит инвестировать в новый роутер.

К счастью, даже более дешевые модели, доступные сегодня, поддерживают WPA2 из-за требований Wi-Fi Alliance.Кроме того, вы можете гарантировать качественный продукт, выбирая лучшие бренды при покупке беспроводного маршрутизатора.

Разница между «личным» и «корпоративным» WPA

Если ваш протокол — WPA, вы могли заметить, что он был помечен как «Личный» или «Корпоративный».«Personal» предназначен для домашнего использования, а «Enterprise» имеет некоторые дополнительные функции безопасности, чтобы сделать его подходящим для конфиденциального использования в бизнесе. Персональный уровень подходит для повседневного использования, поэтому не беспокойтесь, если ваш домашний маршрутизатор не использует Enterprise- уровень безопасности.

Персональный уровень подходит для повседневного использования, поэтому не беспокойтесь, если ваш домашний маршрутизатор не использует Enterprise- уровень безопасности.

Обеспечение безопасности вашей сети Wi-Fi

Если вы беспокоитесь о том, что хакеры могут проникнуть в вашу сеть, рекомендуется использовать лучший протокол безопасности, который вы можете.Пользователям WPA3 и WPA2 не стоит беспокоиться, а пользователям WPA и WEP следует подумать об обновлении.

Обеспечение безопасности вашей сети Wi-Fi может быть сложной задачей.К счастью, вы можете сделать это немного менее напряженным, выполнив несколько простых способов защитить свой маршрутизатор.

Disney + наконец-то организует фильмы MCU для фанатов

Теперь смотреть фильмы Marvel по порядку на Disney + стало проще, чем когда-либо.

Об авторе Саймон Бэтт (Опубликовано 257 статей)

Выпускник бакалавриата по компьютерным наукам, глубоко увлеченный безопасностью. После работы в инди-игровой студии он обнаружил страсть к писательству и решил использовать свои навыки, чтобы писать обо всем, что связано с технологиями.

После работы в инди-игровой студии он обнаружил страсть к писательству и решил использовать свои навыки, чтобы писать обо всем, что связано с технологиями.

Ещё от Simon Batt

Подпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.

Как узнать тип шифрования безопасности Wi-Fi маршрутизатора в Mac OS X

Вам когда-нибудь нужно было знать, какой тип защиты и метод шифрования использует беспроводная сеть? Хотя Mac сам определит это при подключении к большинству сетей, вам может потребоваться передать информацию другим или указать ее самостоятельно при подключении к другим сетям. Вы можете использовать протокол шифрования на маршрутизаторе без необходимости входить в него или даже подключаться к сети Wi-Fi, просто используя простой трюк в Mac OS X.

1: Удерживая нажатой клавишу Option, щелкните пункт меню значка Wi-Fi

Уловка с щелчком опции открывает дополнительные сведения о маршрутизаторах беспроводной сети, которые находятся в пределах досягаемости. Теперь у вас есть два варианта…

2a: См. Раздел Безопасность Wi-Fi на маршрутизаторе, подключенном в данный момент.

В настоящее время подключенная беспроводная сеть будет отображать более светлый серый подтекст непосредственно под именем маршрутизатора, в этом списке сведений также содержатся сведения о безопасности используемого типа шифрования.См. Снимок экрана ниже для справки:

В этом примере беспроводная сеть с именем «ВАШ-МАРШРУТИЗАТОР» использует протокол WPA2 Personal для шифрования и сетевой безопасности.

2b: Проверка безопасности Wi-Fi для других неподключенных маршрутизаторов

Вы также можете использовать трюк с щелчком опции, чтобы обнаружить протоколы безопасности и шифрования, используемые в других сетях, находящихся в пределах досягаемости, даже если вы не подключены к ним и никогда не подключали к ним Mac. Для этого просто наведите указатель мыши на и наведите указатель мыши на другие беспроводные маршрутизаторы с именем , чтобы увидеть небольшое всплывающее окно, показанное на снимке экрана:

Для этого просто наведите указатель мыши на и наведите указатель мыши на другие беспроводные маршрутизаторы с именем , чтобы увидеть небольшое всплывающее окно, показанное на снимке экрана:

В этом примере показан маршрутизатор с именем «NETGEAR», который использует WPA2 Personal для сетевого шифрования.

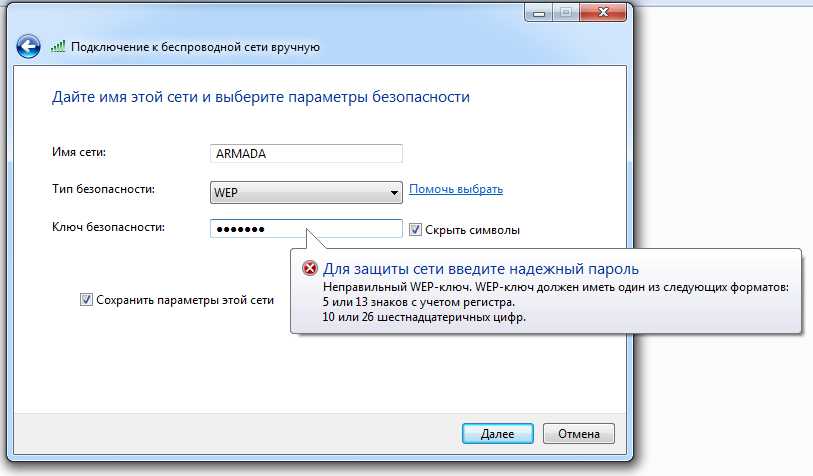

Обратите внимание, что Mac OS X самостоятельно определит правильный тип шифрования, когда вы пытаетесь подключиться к сети, если по какой-то причине не удалось определить правильный тип шифрования, вы можете просто забыть о сети и повторно подключиться, и она должна работают нормально.Или, если вы подключаетесь к скрытому SSID, вы можете указать тип шифрования самостоятельно в раскрывающемся меню при подключении к сети, как показано здесь:

Вы также можете получить эту информацию о шифровании Wi-Fi с помощью прилагаемого сканера Wi-Fi и средства диагностики, который вы, возможно, помните из нашей замечательной статьи о поиске лучшего канала для использования в вашей сети Wi-Fi.

Что касается iOS, похоже, нет способа увидеть детали безопасности каких-либо маршрутизаторов, независимо от того, подключены они или нет, но если вы знаете способ увидеть протоколы шифрования с iPhone, iPad или iPod прикоснитесь, дайте нам знать в комментариях.

Связанные.

java — Как получить тип шифрования текущего Wi-Fi-соединения без сканирования всех Wi-Fi сетей?

Переполнение стека

- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

.

Типы шифрования сетевого оборудования: особенности

Количество людей, которые активно пользуются интернетом растет, как на дрожжах: на работе для решения корпоративных целей и администрирования, дома, в общественных местах. Распространение получают Wi-Fi сети и оборудование, позволяющее беспрепятственно получать доступ к интернету.

Распространение получают Wi-Fi сети и оборудование, позволяющее беспрепятственно получать доступ к интернету.

Вай фай сеть обладает , не зная который, подключиться к конкретной сети будет практически невозможно, кроме общественных сетей (кафе, рестораны, торговые центры, точки доступа на улицах) . «Практически» не стоит понимать в буквальном смысле: умельцев, способных «вскрыть» сеть и получить доступ не только к ресурсу роутера, но и к передаваемым внутри конкретной сети данным, достаточно.

Но в этом вступительном слове мы поговорили о подключении к wi-fi — аутентификации пользователя (клиента), когда клиентское устройство и точка доступа обнаруживают друг друга и подтверждают, что могут общаться между собой.

Варианты аутентификации:

- Open — открытая сеть, в которой все подключаемые устройства авторизованы сразу

- Shared — подлинность подключаемого устройства должна быть проверена ключом/паролем

- EAP — подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Содержание

- Шифрование роутера: методы и их характеристики

- WEP

- WPA, WPA2

- WPS

- Подводя итоги

Шифрование роутера: методы и их характеристики

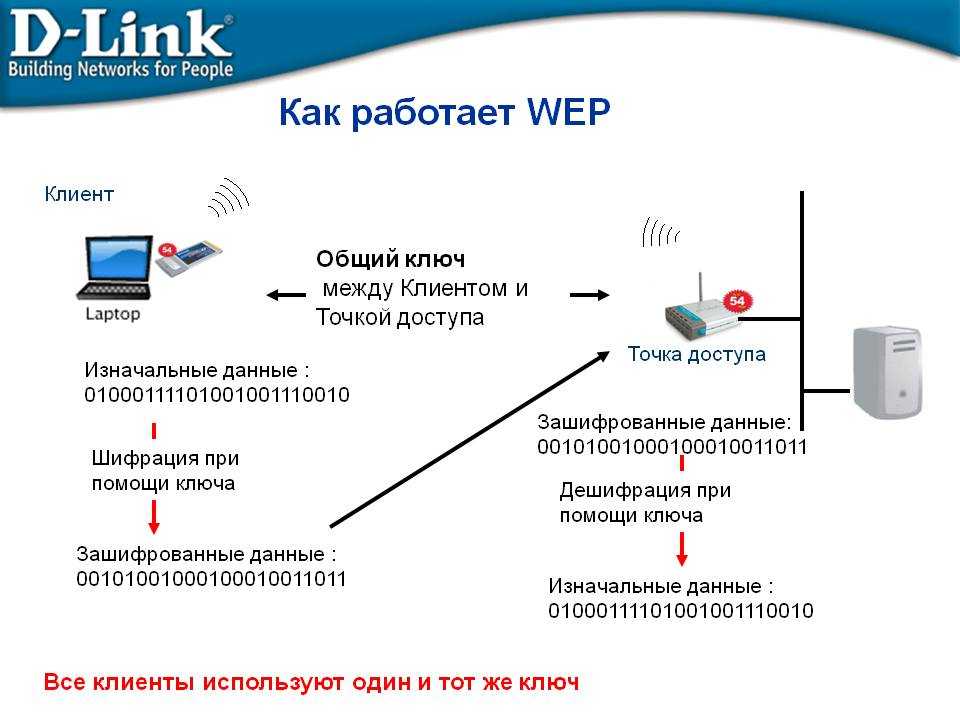

Шифрование — это алгоритм скремблирования (scramble — шифровать, перемешивать) передаваемых данных, изменение и генерация ключа шифрования

Для были разработаны различные типы шифрования, дающие возможность защищать сеть от взлома, а данные от общего доступа.

На сегодняшний день выделяются несколько вариантов шифрования. Рассмотрим каждый из них подробнее.

Выделяются и являются самыми распространенными следующие типы:

- OPEN;

- WEP;

- WPA, WPA2;

- WPS.

Первый тип, именуемый не иначе, как OPEN, все требуемую для познания информацию содержит в названии. Зашифровать данные или защитить сетевое оборудование такой режим не позволит, потому как точка доступа будет являться при условии выбора такого типа постоянно открытой и доступной для всех устройств, которыми она будет обнаружена. Минусы и уязвимости такого типа «шифрования» очевидны.

Если сеть открыта, это не значит, что любой может с ней работать. Чтобы пользоваться такой сетью и передавать в ней данные, нужно совпадение используемого метода шифрования. И еще одно условие пользования такой сетью отсутствие MAC-фильтра, который определяет MAC-адреса пользователей, для того, что бы распознать каким устройствам запрещено или разрешено пользоваться данной сетью

WEP

Второй тип, он же WEP, уходит корнями в 90-е годы прошлого века, являясь родоначальником всех последующих типов шифрования. WEP шифрование сегодня – слабейший из всех существующих вариантов организации защиты. Большинство современных роутеров, создаваемых специалистами и учитывающих интересы конфиденциальности пользователей, не поддерживают шифрование wep.

WEP шифрование сегодня – слабейший из всех существующих вариантов организации защиты. Большинство современных роутеров, создаваемых специалистами и учитывающих интересы конфиденциальности пользователей, не поддерживают шифрование wep.

- Усиливаем сигнал вай-фай

Среди минусов, вопреки факту наличия хоть какой-то защиты (в сравнении с OPEN), выделяется ненадежность: она обусловлена кратковременной защитой, которая активируется на определенные интервалы времени. По истечении этого промежутка, пароль к вашей сети можно будет легко подобрать, а ключ WEP будет взломан за время до 1 минуты. Это обусловлено битностью WEP ключа, которая составляет в зависимости от характеристик сетевого оборудования от 40 до 100 бит.

Уязвимость wep ключа заключается в факте передачи частей пароля в совокупности с пакетами данных. Перехват пакетов для специалиста – хакера или взломщика – задача, легкая для осуществления. Важно понимать и тот факт, что современные программные средства способны перехватывать пакеты данных и созданы специально для этого.

Таким образом, шифрование WEP – самый ненадежный способ защиты вашей сети и сетевого оборудования.

WPA, WPA2

Такие разновидности – самые современные и совершенными с точки зрения организации зашиты на данный момент. Аналогов им не существует. Возможность задать любую удобную пользователю длину и цифробуквенную комбинацию WPA ключа довольно затрудняет жизнь желающим несанкционированно воспользоваться конкретной сетью или перехватить данные этой сети.

Данные стандарты поддерживают различные алгоритмы шифрования, которые могут передаваться после взаимодействия протоколов TKIP и AES. Тип шифрования AES является более совершенным протоколом, чем TKIP, и большинством современных роутеров поддерживается и активно используется.

Шифрование WPA или WPA2 – предпочтительный тип как для домашнего использования, так и для корпоративного. Последний дает возможность применения двух режимов аутентификации: проверка паролей для доступа определенных пользователей к общей сети осуществляется, в зависимости от заданных настроек, по режиму PSK или Enterprise.

PSK предполагает доступ к сетевому оборудованию и ресурсам интернета при использовании единого пароля, который требуется ввести при подключении к роутеру. Это предпочтительный вариант для домашней сети (локальной сети), подключение которой осуществляется в рамках небольших площадей определенными устройствами, например: мобильным, персональным компьютером и ноутбуком.

Для компаний, имеющих солидные штаты сотрудников, PSK является недостаточно удобным режимом аутентификации, потому был разработан второй режим – Enterprise. Его использование дает возможность применения множества ключей, который будут храниться на особом выделенном сервере.

WPS

По-настоящему современная и , делает возможным подключение к беспроводной сети при помощи одного нажатия на кнопку. Задумываться о паролях или ключах бессмысленно, но стоит выделить и учитывать ряд серьезных недостатков, касающихся допуска к сетям с WPS.

Подключение посредством такой технологии осуществляется при использовании ключа, включающего в себя 8 символов. Уязвимость типа шифрования заключается в следующем: он обладает серьезной ошибкой, которая взломщикам или хакерам позволяет получить доступ к сети, если им доступны хотя бы 4 цифры из восьмизначной комбинации. Количество попыток подбора пароля при этом составляет порядка нескольких тысяч, однако для современных программных средств это число – смешное. Если измерять процесс форсирования WPS во времени, то процесс займет не более суток.

Уязвимость типа шифрования заключается в следующем: он обладает серьезной ошибкой, которая взломщикам или хакерам позволяет получить доступ к сети, если им доступны хотя бы 4 цифры из восьмизначной комбинации. Количество попыток подбора пароля при этом составляет порядка нескольких тысяч, однако для современных программных средств это число – смешное. Если измерять процесс форсирования WPS во времени, то процесс займет не более суток.

Стоит отметить и тот факт, что данная уязвимость находиться на стадии совершенствования и поддается исправлению, потому в последующих моделях оборудования с режимом WPS стали внедряться ограничения на количество попыток входа, что существенно затруднило задачу несанкционированного доступа для заинтересованных в этом лиц.

И тем не менее, чтобы повысить общий уровень безопасности, опытные пользователи рекомендуют принципиально отказываться от рассмотренной технологии.

Подводя итоги

Самой современной и по-настоящему надежной методикой организации защиты сети и данных, передаваемых внутри нее, является WPA или ее аналог WPA2.

Первый вариант предпочтителен для домашнего использования определенным числом устройств и пользователей.

Второй, обладающий функцией аутентификации по двум режимам, больше подходит для крупных компаний. Применение его оправдано тем, что при увольнении сотрудников нет необходимости в смене паролей и ключей, потому как определенное количество динамических паролей хранятся на специально выделенном сервере, доступ к которому имеют лишь текущие сотрудники компании.

Следует отметить, что большинство продвинутых пользователей отдают предпочтение WPA2 даже для домашнего использования.

Читайте далее:

С точки зрения организации защиты оборудования и данных, такой метод шифрования является самым совершенным из существующих на сегодняшний день.

Что касается набирающего популярность WPS, то отказаться от него – значит в определенной мере обезопасить сетевое оборудование и информационные данные, передаваемые с его помощью. Пока технология не развита достаточно и не обладает всеми преимуществами, например, WPA2, от ее применения рекомендуется воздержаться вопреки кажущейся простоте применения и удобству. Ведь безопасность сети и передаваемых внутри нее информационных массивов – приоритет для большинства пользователей.

Пока технология не развита достаточно и не обладает всеми преимуществами, например, WPA2, от ее применения рекомендуется воздержаться вопреки кажущейся простоте применения и удобству. Ведь безопасность сети и передаваемых внутри нее информационных массивов – приоритет для большинства пользователей.

Предыдущая

Безопасность сетейЧто такое и как узнать ключ безопасности сети вай фай для вашего оборудования?

Следующая

Безопасность сетейЧто такое VPN, как установить и настроить VPN на роутере?

Типы безопасности для Wi-Fi. — it-black.ru

Типы безопасности для Wi-Fi. — it-black.ruЧтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникают неопределенные проблемы.

В этой статье мы рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

Аутентификации — как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой.

Аутентификация определяет, как клиент представляется точке. Возможные варианты:Open — так называемая открытая сеть, в которой все подключаемые устройства авторизованы сразу.

Shared — подлинность подключаемого устройства должна быть проверена ключом/паролем.

EAP — подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером.

Шифровании — какой алгоритм скремблирования передаваемых данных применяется, как генерируется ключ шифрования, и когда он меняется.

Алгоритмы шифрования:

None — отсутствие шифрования, данные передаются в открытом виде.

WEP — основанный на алгоритме RC4 шифр с разной длиной статического или динамического ключа (64 или 128 бит).

CKIP — проприетарная замена WEP от Cisco, ранний вариант TKIP.

TKIP — улучшенная замена WEP с дополнительными проверками и защитой.

AES/CCMP — наиболее совершенный алгоритм, основанный на AES256 с дополнительными проверками и защитой.

1. WEP

WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера.

Одной из первых безопасных технологий была WEP. Она проверяла ключ на целостность при каждом соединении по Wi-Fi и была стандартом IEEE802.11i. Сейчас эта технология считается устаревшей и недостаточно безопасной.

2. WPA и WPA2

WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

Защита WPA выполняет проверку ключа доступа при использовании протокола 802.1Х, таким образом, перебирая все варианты.

WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. WPA и WPA2 делятся на пару видов:

- WPA/WPA2-Personal (Personal Key) или сокращенно WPA PSK.

- WPA/WPA2-Enterprise.

Advanced Encryption Standard (AES) – один из наиболее часто используемых и наиболее безопасных алгоритмов шифрования, доступных сегодня. Это общедоступно, и это шифр, который NSA использует для обеспечения безопасности документов с классификацией «Совершенно секретно».

История его успеха началась в 1997 году, когда NIST (Национальный институт стандартов и технологий) официально начал искать замену стареющему стандарту DES.

Алгоритм под названием «Rijndael», разработанный бельгийскими криптографами Daemen и Rijmen, отличался повышенной безопасностью, а также производительностью и гибкостью.

Он вышел на первое место среди нескольких конкурентов и был официально анонсирован в 2001 году новым стандартом шифрования AES.

Алгоритм основан на нескольких подстановках, перестановках и линейных преобразованиях, каждый из которых выполняется на блоках данных по 16 байтов, отсюда термин blockcipher.

WPA/WPA2 – Personal (PSK) – это вариант аутентификации. Нам просто нужно придумать пароль, который будет ключом, и пользоваться им во время входа в сеть WI-Fi. Этот пароль будет одним для всех подключаемых девайсов и будет храниться в настройках роутера.

WPA/WPA2 – Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Пароль для сети

Пароль для сети подойдет лучше всего с величиной – 8-32 символа. Используется только латиница, цифры и специальные символы. Обязательным условием является недопустимость пробелов. Пароль реагирует на регистр.

Лучше придумать надежный и легко запоминающийся пароль, чтобы его никто не мог взломать. В статье “Правила создания надёжного пароля” можно подробнее ознакомиться с правилами создания надежных паролей.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2 – Personal с шифрованием AES. На сегодняшний день (2020 год), это лучший и самый безопасный способ. Пример:

Поделиться в facebook

Поделиться в twitter

Поделиться в vk

VK

Поделиться в google

Google+

Группа в VK

Помощь проекту

Обнаружили опечатку?

Сообщите нам об этом, выделите текст с ошибкой и нажмите Ctrl+Enter, будем очень признательны!

Свежие статьи

Облако меток

Похожие статьи

Что такое VPN? Обзор сервисов VPN

В этом видео мы изучим, как работает технология VPN, и рассмотрим различные сервисы (программы) для создания VPN.

Установка и настройка службы SNMP в Windows 10

Протокол Simple Network Management Protocol (SNMP) используется для мониторинга, оповещения о событиях и управления устройствами в сети. SNMP может получать различную информацию (время аптайма, счетчики

Анализатор сети Wireshark

Wireshark – это мощный сетевой анализатор, который может использоваться для анализа трафика, проходящего через сетевой интерфейс компьютера. Он может понадобиться для обнаружения и решения проблем

Протокол SSH

SSH (Secure Shell — «безопасная оболочка») — сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений (например, для передачи файлов). Схож

Instagram Vk Youtube Telegram Odnoklassniki

Полезно знать

Рубрики

Авторы

© it-black.

ru | 2016 — 2022

ru | 2016 — 2022

WEP | ВПА | WPA2 | WPA3

Содержание

В беспроводных локальных сетях , точка доступа Пароли важны. Но пароли — это только половина безопасности. Password Encryption это вторая половина. Итак, согласно используемому Password Encryption , ваша система уязвима, защищена или более защищена. Для достижения различных уровней безопасности используются различные способы шифрования паролей. Так что же это за протоколы беспроводной безопасности ? Эти протоколы безопасности беспроводной сети — это WEP, WPA, WPA2 и WPA3 .

- WEP (проводная эквивалентная конфиденциальность)

- WPA (защищенный доступ Wi-Fi)

- WPA2 (защищенный доступ Wi-Fi 2)

- WPA3 (защищенный доступ Wi-Fi 3)

Теперь давайте подробно поговорим об этих протоколах безопасности беспроводной сети .

Вы также можете проверить WLC Management Connections

WEP (проводная эквивалентная конфиденциальность)

WEP (Wired Equivalent Privacy) является первым из Wirels Seatocol. Он был разработан в 1999 году. Он был разработан для защиты беспроводных данных между клиентами и точками доступа (AP) от хакеров .

Вначале в США было разрешено максимальное 64-битное шифрование. Итак, WEP использовал 64-битное шифрование . После ограничений были разработаны 128-битный и 256-битный WEP.

WEP широко использовался, но слишком уязвим для взлома паролей . Эксперты по кибербезопасности обнаруживают множество уязвимостей этого первого протокола беспроводной безопасности. Таким образом, Wi-Fi Alliance официально отказался от него в 2004 году. Для сегодняшнего мира WEP (Wired Equivalent Privacy) не является безопасным протоколом и устарел.

Для сегодняшнего мира WEP (Wired Equivalent Privacy) не является безопасным протоколом и устарел.

WPA (Защищенный доступ Wi-Fi 1)

Защищенный доступ Wi-Fi (WPA) был разработан в 2003 году Wi-Fi Alliance. Из-за уязвимостей WEP необходимо разработать новый протокол. Это делается с помощью Wi-Fi Protected Access (WPA) . WPA использовал 256-битный WPA-PSK (Pre-Shared Key).

С WPA были разработаны некоторые дополнительные механизмы безопасности. Двумя из этих новых механизмов безопасности являются « Проверка целостности сообщения » и « Протокол целостности временного ключа (TKIP) ». Благодаря механизму Message Integrity Check содержимое сообщений стало более безопасным для хакеров. С TKIP система ключей изменилась на верхнюю Per-Packet . Через некоторое время вместо TKIP будет использоваться AES (Advanced Encryption Standard) .

Через некоторое время вместо TKIP будет использоваться AES (Advanced Encryption Standard) .

Было два разных режима WPA. Один из этих режимов WPA используется для Enterprises , а другой используется для физических лиц . Эти режимов WPA :

- Режим предприятия (WPA-EAP)

- Персональный режим (WPA-PSK)

Режим предприятия, WPA-EAP использовался для предприятий. Он использовался с Extensible Authentication Protocol (EAP) и благодаря этому был более защищен. В режиме предприятия WPA требовался сервер аутентификации.

Персональный режим, WPA-PSK использовался для пользователей . В этом режиме использовались предварительно общие ключи. Внедрение и управление этим режимом было проще.

Хотя WPA более безопасен, чем WEP , этого было недостаточно. Различные уязвимости безопасности были обнаружены в Wi-Fi Protected Access (WPA).

WPA2 (защищенный доступ Wi-Fi 2)

WPA2 (Wi-Fi Protected Access 2) был разработан в 2006 году. Это была усовершенствованная версия первого WPA. Уязвимые части WPA становятся сильнее с WPA2 .

WPA2 предлагает новые механизмы шифрования и аутентификации для обеспечения большей безопасности сетей. Этими механизмами были AES (расширенный стандарт шифрования), и CCMP (режим встречного шифрования с протоколом кода аутентификации сообщений с цепочкой блоков). Эти механизмы использовались вместо предыдущего механизма TKIP. Для совместимости также использовался TKIP, но в качестве запасного варианта.

AES (Advanced Encryption Standard) был улучшен правительством США. Основной целью этих протоколов было шифрование совершенно секретной информации. Через некоторое время считается, что использование AES в небольших сетях также может повысить безопасность. И это.

Основной целью этих протоколов было шифрование совершенно секретной информации. Через некоторое время считается, что использование AES в небольших сетях также может повысить безопасность. И это.

Что еще с WPA2 ? Есть и другие улучшения. Например, клиенты могут перемещаться с одной точки доступа на другую без повторной аутентификации. Для этого можно использовать предварительную аутентификацию или парный мастер-ключ.

WPA2 подходит для домашних сетей , но уязвим для корпоративных сетей . Потому что злоумышленники могут получить доступ к сети, защищенной с помощью WPA2. После доступа к сети они могут получить доступ к паролям. Атаки по словарю являются наиболее уязвимой частью WPA2 для паролей.

WPA3 (Wi-Fi Protected Access 3)

Стандарт безопасности для беспроводных сетей WPA3 (защищенный доступ Wi-Fi 3). WPA3 предлагает улучшенную аутентификацию и шифрование. Он будет использоваться больше со стандартом 802.11ax . WPA3 будет обязательным с Wi-Fi 6 .

WPA3 предлагает улучшенную аутентификацию и шифрование. Он будет использоваться больше со стандартом 802.11ax . WPA3 будет обязательным с Wi-Fi 6 .

С Wi-Fi 6 потребуется более высокий уровень безопасности, и будет больше беспроводных устройств. Таким образом, с этими требованиями безопасность станет более важной, и WPA3 будет использоваться с Wi-Fi 6.

В этом WPA3 есть еще одно улучшение. Это OWE (оппортунистическое беспроводное шифрование). OWE — это технология, разработанная для общедоступных сетей . С помощью этой технологии автоматическое шифрование будет выполняться без вмешательства пользователя. Думать об этом. Вы находитесь в Starbucks и работаете со своим компьютером. С WPA2 любой злоумышленник, находящийся с вами в одном общественном месте, может провести атаку «Человек посередине» по отношению к вашей системе. Они могут начать Атака по словарю для вашего пароля. С WPA3, запрещено.

Они могут начать Атака по словарю для вашего пароля. С WPA3, запрещено.

WPA2 уязвим для атак по словарю , которые используются для предсказания пароля с помощью множества различных попыток. Хакеры могут совершить эту атаку, даже если они не находятся в одной сети с жертвой. Чтобы запретить этот тип атаки, WPA3 предлагает новый протокол обмена ключами . С этим протоколом будет использоваться безопасный способ одновременной аутентификации равного рукопожатия. Раньше с WPA2 , Четырехстороннее рукопожатие использовалось, и это уязвимо.

WPA3 обеспечивает дополнительную безопасность и шифрование по сравнению с WPA2 . С WPA3 , весь трафик между вами и другим концом будет зашифрован , пока другой конец не будет аутентифицирован.

Существует также еще один новый тип подключения, который поставляется с WPA3. С этим новым типом вы можете использовать QR-коды для подключения устройств к сети. Например, вы можете использовать свой смартфон для сканирования QR-кодов принтеров, точек доступа и т. д., и после этого вы подключаетесь к точке доступа, принтеру или любому другому устройству, которое будет в нашей жизни с Интернетом вещей ( Интернет вещей) . Этот тип связи потребует дополнительной безопасности. Итак, WPA3 — хорошее решение для этого.

Сравнение протоколов безопасности беспроводной сети

Вы можете найти хорошую сравнительную таблицу для WEP, WPA, WPA2 и WPA3. В этой таблице вы можете найти все ключевые отличия этих протоколов безопасности беспроводной сети

Теги урока: wpa2, wep, wpa, wpa3 Вернуться к: CCNA 200-301 > Wireless

Как защитить домашнюю сеть Wi-Fi

В ваших домашних сетях может быть целый ряд беспроводных устройств — от компьютеров и телефонов до IP камеры, голосовые помощники, умные телевизоры и подключенные устройства. Принятие некоторых основных мер по обеспечению безопасности домашней сети Wi-Fi поможет защитить ваши устройства от взлома, а вашу информацию — от кражи.

Принятие некоторых основных мер по обеспечению безопасности домашней сети Wi-Fi поможет защитить ваши устройства от взлома, а вашу информацию — от кражи.

- Как работает моя домашняя сеть Wi-Fi?

- Как защитить домашнюю сеть Wi-Fi?

Ваша сеть Wi-Fi — это беспроводное подключение к Интернету в вашем доме. Обычно это беспроводной маршрутизатор, который отправляет сигнал по воздуху. Вы можете использовать этот сигнал для подключения к Интернету. Но если ваша сеть не защищена паролем, любое устройство в пределах досягаемости может получать сигнал из эфира и использовать ваше интернет-соединение.

Преимущества Wi-Fi? Вы можете подключиться к Интернету без проводов. Обратная сторона? Другие люди поблизости, которые подключаются к вашей незащищенной сети, могут видеть, что вы делаете в Интернете, включая вашу личную информацию. И если кто-то использует вашу сеть для совершения преступления или рассылки незаконного спама, эта деятельность может быть отслежена до вас.

Зашифруйте свою сеть. Шифрование шифрует информацию, отправляемую через вашу сеть. Это затрудняет другим людям возможность увидеть, что вы делаете, или получить вашу личную информацию. Вы шифруете свою сеть, просто обновляя настройки маршрутизатора до WPA3 Personal или WPA2 Personal. WPA3 — это более новое и лучшее шифрование из доступных, но оба они будут работать для шифрования вашей информации.

Старый маршрутизатор? На вашем маршрутизаторе нет опций WPA3 или WPA2? Старые маршрутизаторы используют WPA и WEP, которые устарели и не являются безопасными. Если это единственные перечисленные варианты, попробуйте обновить программное обеспечение маршрутизатора. Затем снова проверьте, доступны ли WPA2 или WPA3. Если это не так, рассмотрите возможность приобретения нового маршрутизатора для обеспечения безопасности вашей информации.

Измените предустановленные пароли маршрутизатора. Некоторые маршрутизаторы поставляются с предустановленными паролями. Но хакеры могут легко найти эти пароли, поэтому важно изменить их на что-то более сложное. На вашем маршрутизаторе есть два пароля, которые вам нужно сбросить.

Некоторые маршрутизаторы поставляются с предустановленными паролями. Но хакеры могут легко найти эти пароли, поэтому важно изменить их на что-то более сложное. На вашем маршрутизаторе есть два пароля, которые вам нужно сбросить.

1. Пароль сети Wi-Fi : это тот, который вы используете для подключения ваших устройств к сети. Уникальный и безопасный пароль сети Wi-Fi предотвращает проникновение посторонних в вашу сеть.

2. Пароль администратора маршрутизатора : это тот, который позволяет вам войти в административную часть устройства. Там вы можете делать такие вещи, как изменять настройки (включая пароль сети Wi-Fi). Если хакеру удалось войти в административную часть вашего маршрутизатора, хакер может изменить настройки (включая ваш пароль Wi-Fi). Это отменит любые другие меры безопасности, которые вы можете предпринять.

Чтобы найти инструкции по изменению пароля администратора и сетевого пароля вашего маршрутизатора, сначала найдите имя производителя вашего маршрутизатора. Затем зайдите в Интернет и найдите «как изменить пароль администратора [производителя маршрутизатора]» и «как изменить пароль сети Wi-Fi [производителя маршрутизатора]». Все еще есть проблемы? Свяжитесь напрямую с производителем.

Затем зайдите в Интернет и найдите «как изменить пароль администратора [производителя маршрутизатора]» и «как изменить пароль сети Wi-Fi [производителя маршрутизатора]». Все еще есть проблемы? Свяжитесь напрямую с производителем.

Обновляйте маршрутизатор. Перед установкой нового маршрутизатора или обновлением существующего посетите веб-сайт производителя, чтобы узнать, доступна ли для загрузки более новая версия программного обеспечения. Чтобы быть в курсе последних версий, зарегистрируйте маршрутизатор у производителя и подпишитесь на получение обновлений. Если вы получили маршрутизатор от своего интернет-провайдера (ISP), например Verizon или Comcast, узнайте у своего интернет-провайдера, рассылает ли он автоматические обновления.

Отключите функции «удаленного управления», WPS и Universal Plug and Play (UPnP). Некоторые маршрутизаторы имеют функции, которые могут быть удобными, но снижают безопасность вашей сети. Например, удаленный доступ к элементам управления вашего маршрутизатора позволяет вам изменять настройки через Интернет. WPS позволяет вам нажать кнопку на маршрутизаторе для подключения устройства к Интернету вместо ввода сетевого пароля. Наконец, UPnP позволяет вашим устройствам находить друг друга в сети. Эти функции могут упростить, например, добавление устройств в вашу сеть или позволить гостям использовать ваш Wi-Fi, но они могут сделать вашу сеть менее безопасной.

WPS позволяет вам нажать кнопку на маршрутизаторе для подключения устройства к Интернету вместо ввода сетевого пароля. Наконец, UPnP позволяет вашим устройствам находить друг друга в сети. Эти функции могут упростить, например, добавление устройств в вашу сеть или позволить гостям использовать ваш Wi-Fi, но они могут сделать вашу сеть менее безопасной.

Настройка гостевой сети. Многие маршрутизаторы позволяют настроить гостевую сеть с другим именем и паролем. Это хороший шаг для обеспечения безопасности по двум причинам:

- Наличие отдельного входа означает, что меньше людей знают ваш основной пароль сети Wi-Fi, и .

- Если на телефоне или планшете гостя (по незнанию) установлено вредоносное ПО, оно не попадет в вашу основную сеть и на ваши устройства.

Выйдите из системы как администратор. После настройки маршрутизатора или изменения настроек не забудьте выйти из системы как администратор. Когда вы вошли в систему как администратор, вы можете изменять пароли и иным образом управлять настройками, которые контролируют безопасность вашей сети. Если хакер проник в вашу учетную запись администратора, он может легко проникнуть в вашу сеть и устройства.

Если хакер проник в вашу учетную запись администратора, он может легко проникнуть в вашу сеть и устройства.

Защитите свои устройства. Точно так же, как хакеры могут получить доступ к вашим данным через незащищенные сети, они также могут получить доступ к вашей сети через незащищенные устройства. Чтобы найти советы по блокировке устройств, прочтите статью о обеспечении безопасности ваших устройств.

Безопасность | Wi-Fi Alliance

Откройте для себя Wi-Fi

Wi-Fi ® — неотъемлемая часть повседневной жизни. Миллиарды людей во всем мире используют Wi-Fi в своих домах и на предприятиях, чтобы делать покупки, банковские операции, координировать свою жизнь и оставаться на связи. Защита соединений Wi-Fi является важным элементом защиты персональных данных, и Wi-Fi Alliance ® находится в авангарде развития безопасности Wi-Fi по мере роста числа используемых во всем мире устройств Wi-Fi.

С 2003 года Wi-Fi Alliance помогает частным лицам и предприятиям повысить уровень защиты информации, передаваемой по сетям Wi-Fi, с помощью семейства технологий Wi-Fi Protected Access ® . Функции безопасности Wi-Fi Protected Access постоянно совершенствуются, включая более надежную защиту и новые методы обеспечения безопасности по мере изменения ландшафта безопасности.

Функции безопасности Wi-Fi Protected Access постоянно совершенствуются, включая более надежную защиту и новые методы обеспечения безопасности по мере изменения ландшафта безопасности.

Семейство средств защиты Wi-Fi Protected Access включает решения для личных и корпоративных сетей.

Wi-Fi CERTIFIED WPA3™

WPA3™ предлагает на рынке передовые протоколы безопасности. Основываясь на широко распространенном успехе и внедрении безопасности Wi-Fi, WPA3 добавляет новые функции для упрощения безопасности Wi-Fi, обеспечивает более надежную аутентификацию, обеспечивает повышенную криптографическую стойкость для высокочувствительных рынков данных и поддерживает отказоустойчивость критически важных сетей. Все сети WPA3:

- Используйте новейшие методы безопасности

- Запретить устаревшие устаревшие протоколы

- Требовать использования защищенных кадров управления (PMF)

Поскольку сети Wi-Fi различаются по целям использования и требованиям безопасности, WPA3 включает дополнительные возможности специально для личных и корпоративных сетей. Пользователи WPA3-Personal получают повышенную защиту от попыток подбора пароля, а пользователи WPA3-Enterprise теперь могут воспользоваться протоколами безопасности более высокого класса для конфиденциальных сетей передачи данных.

Пользователи WPA3-Personal получают повышенную защиту от попыток подбора пароля, а пользователи WPA3-Enterprise теперь могут воспользоваться протоколами безопасности более высокого класса для конфиденциальных сетей передачи данных.

WPA3 является обязательной сертификацией для устройств Wi-Fi CERTIFIED™.

WPA3-Personal

WPA3-Personal обеспечивает лучшую защиту для отдельных пользователей, обеспечивая более надежную аутентификацию на основе пароля, даже если пользователи выбирают пароли, которые не соответствуют типичным рекомендациям по сложности. Эта возможность включается с помощью одновременной аутентификации равных (SAE). Эта технология устойчива к автономным атакам по словарю, когда злоумышленник пытается определить сетевой пароль, перебирая возможные пароли без дальнейшего взаимодействия с сетью.

- Естественный выбор пароля: Позволяет пользователям выбирать пароли, которые легче запомнить

- Простота использования: Обеспечивает расширенную защиту без изменения способа подключения пользователей к сети

- Секретность пересылки: Защищает трафик данных даже в случае взлома пароля после передачи данных

WPA3-Enterprise

WPA3-Enterprise строится на базе WPA2-Enterprise с дополнительным требованием использования защищенных фреймов управления для всех подключений WPA3.

- Аутентификация: несколько методов расширяемого протокола аутентификации (EAP)

- Шифрование с проверкой подлинности: минимум 128-битное усовершенствованное шифрование, стандартный режим счетчика с аутентификацией сообщений с цепочкой блоков шифрования (AES-CCMP 128)

- Генерация и подтверждение ключа: минимум 256-битный режим аутентификации хешированных сообщений (HMAC) с алгоритмом безопасного хеширования (HMAC-SHA256)

- Надежная защита рамы управления: минимум 128-битный код проверки подлинности сообщения на основе протокола шифрования широковещательной/многоадресной передачи (BIP-CMAC-128)

WPA3-Enterprise со 192-битным режимом

WPA3-Enterprise также предлагает дополнительный режим с использованием 192-битных протоколов безопасности минимальной стойкости и криптографических инструментов для лучшей защиты конфиденциальных данных.

- Аутентификация : Расширяемый протокол аутентификации — Безопасность транспортного уровня (EAP-TLS) с использованием обмена Диффи-Хеллмана на эллиптических кривых (ECDH) и алгоритма цифровой подписи на эллиптических кривых (ECDSA) с использованием 384-битной эллиптической кривой

- Шифрование с проверкой подлинности: 256-битный протокол режима Галуа/счетчика (GCMP-256)

- Получение и подтверждение ключа : Режим аутентификации 384-битного хешированного сообщения (HMAC) с алгоритмом безопасного хеширования (HMAC-SHA384)

- Надежная защита кадра управления: 256-битный код аутентификации сообщения Galois протокола целостности широковещательной/многоадресной передачи (BIP-GMAC-256)

192-битный режим безопасности, предлагаемый WPA3-Enterprise , гарантирует использование правильной комбинации криптографических инструментов и устанавливает согласованный базовый уровень безопасности в сети WPA3.

Открытые сети Wi-Fi

Пользователи получают доступ к сетям Wi-Fi везде: дома, в офисе, в отелях, торговых центрах, транспортных узлах и муниципальных учреждениях. Доступ к незащищенным сетям в этих местах представляет собой риск того, что кто-то может получить личные данные, поэтому Wi-Fi Alliance настоятельно рекомендует пользователям по возможности обеспечивать доступ к безопасным сетям с проверкой подлинности. Однако бывают ситуации, когда открытая сеть Wi-Fi является единственным возможным вариантом. Хотя многие потребители по всему миру без проблем используют открытые сети, важно осознавать риск, который представляет открытая сеть, и усердно защищать пользовательские данные. Чтобы устранить эти риски, Wi-Fi Alliance разработал решение, которое принесет пользу пользователям открытых сетей Wi-Fi.

Wi‑Fi CERTIFIED Enhanced Open ™ — это сертификация Wi-Fi Alliance, которая сохраняет удобство открытых сетей и снижает некоторые риски, связанные с доступом к незащищенной сети. Сети Wi-Fi Enhanced Open ™ обеспечивают шифрование данных без проверки подлинности для пользователей, что является улучшением по сравнению с традиционными открытыми сетями без какой-либо защиты. Эти средства защиты прозрачны для пользователя. Основанный на Opportunistic Wireless Encryption (OWE), определенном в спецификации RFC8110 Инженерной группы Интернета (IETF) и Спецификации Opportunistic Wireless Encryption Alliance Wi-Fi Alliance, Wi-Fi Enhanced Open приносит пользу пользователям, обеспечивая шифрование данных, которое поддерживает простоту использования открытого сетях и приносит пользу сетевым провайдерам, поскольку нет общедоступных кодовых фраз, которые нужно поддерживать, делиться или управлять ими.

Сети Wi-Fi Enhanced Open ™ обеспечивают шифрование данных без проверки подлинности для пользователей, что является улучшением по сравнению с традиционными открытыми сетями без какой-либо защиты. Эти средства защиты прозрачны для пользователя. Основанный на Opportunistic Wireless Encryption (OWE), определенном в спецификации RFC8110 Инженерной группы Интернета (IETF) и Спецификации Opportunistic Wireless Encryption Alliance Wi-Fi Alliance, Wi-Fi Enhanced Open приносит пользу пользователям, обеспечивая шифрование данных, которое поддерживает простоту использования открытого сетях и приносит пользу сетевым провайдерам, поскольку нет общедоступных кодовых фраз, которые нужно поддерживать, делиться или управлять ими.

Поскольку Wi-Fi Enhanced Open является программой Wi-Fi CERTIFIED ™ , эта технология совместима с устаревшими сетями, даже с теми, которые используют авторизованный портал. Сетевым операторам, желающим развернуть полнофункциональное решение для аутентификации и подготовки устройств, следует рассмотреть такие подходы, как Wi‑Fi CERTIFIED Passpoint ® .

Отчет об уязвимостях

Разработка системы безопасности

- WPA3™: самая передовая защита Wi-Fi

- Какие тренды Wi-Fi ожидаются в 2020 году?

| Wi-Fi® обеспечивает сильное преимущество IoT |

| Wi-Fi 6 и Wi-Fi 6E: ключ к IoT |

| Wi-Fi CERTIFIED 6™ Release 2 добавляет новые функции для расширенных приложений Wi-Fi® |

| Эпизод 13: Wi-Fi® и будущее удаленной работы с Гарри Дьюхерстом, генеральным директором Linksys |

| Гибридная работа требует корпоративного Wi-Fi для дома |

- Техническое примечание: удаление TKIP с устройств Wi-Fi®

- Особенности безопасности

- Оппортунистическая спецификация беспроводного шифрования

- Спецификация WPA3™

- Wi-Fi CERTIFIED Обзор технологии Enhanced Open™ (2018 г.

)

) - Обзор технологии Wi-Fi CERTIFIED WPA3™ (2021 г.)

- Wi-Fi® следующего поколения: будущее подключения (2018 г.)

- Основные моменты эры передовых возможностей подключения

- Вопросы безопасности Wi-Fi Protected Access®

- Wi-Fi 6 на стадионах

- Wi-Fi CERTIFIED HaLow™: Wi-Fi® для приложений IoT (2021 г.)

- Wi-Fi 6 для университетов Китая

- IDC: защищенная бумага Wi-Fi®

- Особенности Интернета вещей

- Что означает «безопасность» в контексте Wi-Fi?

В контексте технологии Wi-Fi безопасность означает две вещи. Во-первых, контролировать, кто может подключаться и настраивать вашу сеть и оборудование. Во-вторых, это означает защиту данных, передаваемых по беспроводной сети через вашу сеть Wi-Fi, от несанкционированного просмотра.

Безопасность Wi-Fi — это лишь один из аспектов безопасности сетей.

Защищенная сеть Wi-Fi — отличное начало, но вы также должны принять меры для защиты вашего компьютера (вирусное программное обеспечение, брандмауэр и т. д.) и ваших коммуникаций через виртуальную частную сеть Интернет (VPN) и т. д.

Защищенная сеть Wi-Fi — отличное начало, но вы также должны принять меры для защиты вашего компьютера (вирусное программное обеспечение, брандмауэр и т. д.) и ваших коммуникаций через виртуальную частную сеть Интернет (VPN) и т. д. - Что такое защищенные кадры управления?

Защищенные кадры управления (PMF) обеспечивают защиту одноадресных и многоадресных кадров действий управления. Кадры действий управления одноадресной передачей защищены как от подслушивания, так и от подделки, а кадры действий управления многоадресной передачей защищены от подделки. Они дополняют уже существующие средства защиты конфиденциальности для фреймов данных механизмами повышения отказоустойчивости критически важных сетей. PMF требуется для всех новых сертифицированных устройств.

- Защищены ли продукты Wi-Fi CERTIFIED системой безопасности?

По состоянию на 1 июля 2020 г. все новые устройства Wi-Fi CERTIFIED требуют WPA3. Единственный способ быть уверенным в том, что продукт соответствует последним стандартам безопасности, — это покупать только продукты, сертифицированные для работы с Wi-Fi.

- Какие меры безопасности следует принимать при работе вне дома?

Настройте клиентские устройства Wi-Fi (ноутбуки, телефоны и другие продукты с поддержкой Wi-Fi), чтобы включить защиту.

Настройка разрешенных подключений: многие устройства по умолчанию настроены на обнаружение и автоматическое подключение к любому доступному беспроводному сигналу. Wi-Fi Alliance рекомендует настроить устройство на автоматическое подключение , а не к открытой сети без вашего разрешения.

Отключить совместное использование: устройства с поддержкой Wi-Fi могут автоматически разрешать себе совместное использование / подключение к другим устройствам при подключении к беспроводной сети. Общий доступ к файлам и принтерам может быть обычным явлением в корпоративных и домашних сетях, но его следует избегать в общедоступных сетях, таких как отели, рестораны или точки доступа в аэропортах.

Пользователи также могут использовать дополнительные меры безопасности для повышения безопасности своей деятельности в Интернете, включая виртуальные частные сети (VPN), брандмауэры и т.