Создаем резервную копию ключа шифрования EFS (сертификата) для предотвращения потери данных

- Категория: Технические советы

- – Автор: Игорь (Администратор)

- Ключ шифрования EFS (сертификата) Windows

- Создаем резервные копии сертификатов EFS

Ключ шифрования EFS (сертификата) Windows

Начиная с XP, в Windows была встроена функциональность шифрования данных. При этом она невероятно проста в использовании. Все что вам нужно — это щелкнуть правой кнопкой мыши на папке, выбрать пункт «Свойства», нажать кнопку «Другие…» и установить флажок «Шифровать содержимое». И все, теперь ваши данные шифруются.

Шифрование файловой системы или EFS используют достаточно много людей, которые хотят себя обезопасить, но при этом не хотят вникать в тонкости самих инструментов. И их можно понять. Ведь кроме того, что любой продукт шифрования данных нужно уметь использовать, существует еще много жизненных моментов, которые необходимо учитывать (например, социальная инженерия). Более подробно вы можете узнать в статье Шифрования не достаточно.

И их можно понять. Ведь кроме того, что любой продукт шифрования данных нужно уметь использовать, существует еще много жизненных моментов, которые необходимо учитывать (например, социальная инженерия). Более подробно вы можете узнать в статье Шифрования не достаточно.

Несмотря на всю прелесть EFS, все же есть один момент, на который Microsoft не дает однозначного ответа. При шифровании EFS связывает защищенные данные с вашим компьютером. Поэтому, если вы копируете свои данные на сторонний носитель, например, в целях создания резервной копии, то вы должны понимать, что эти данные вы сможете прочитать только на вашем компьютере. Т.е. перенести их куда-то в другую систему будет уже невозможно.

На самом деле, это ограничение еще жестче, чем кажется. Если вы создали резервную копию защищенных EFS файлов на внешнем диске, а затем переформатировали свой диск и переустановили Windows, то EFS не сможет прочитать эти файлы. Так как будет считать, что это другой компьютер. Таким образом, EFS создает потенциальную проблему потери данных при крахе системы. Конечно, вероятность возникновения такого события очень мала, но тем не менее она существует.

Конечно, вероятность возникновения такого события очень мала, но тем не менее она существует.

Примечание: Если подходить строго к организации безопасности, то EFS далеко не самая сильная система защиты. Но, она и предназначена для широкого круга пользователей, которым не нужна сверхсложная система защиты с кучей паролей и карт доступа. А нужна интегрированная система с простейшим способом использования, но, тем не менее, защищающая систему.

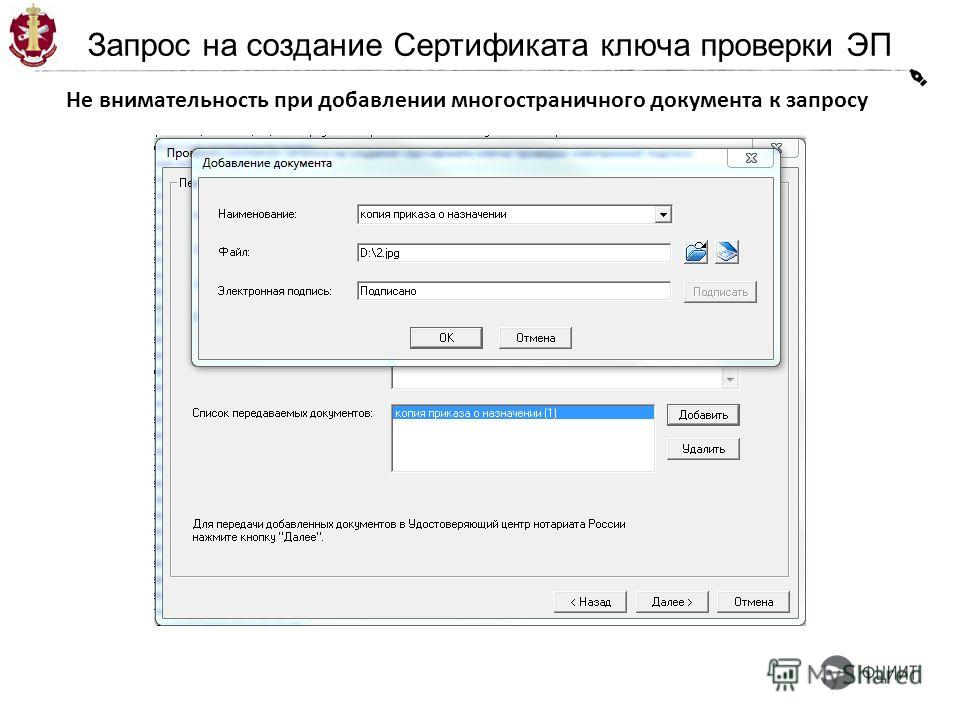

Само собой, Microsoft столкнулся с такой проблемой, и поэтому существует простая и легкая инструкция, как создать копию ключей EFS для предотвращения потери данных. Сама инструкция находится по адресу «http://windows.microsoft.com/en-GB/windows7/Back-up-Encrypting-File-System-EFS-certificate». Но, с введением новой политики Microsoft, доступна лишь зарегистрированным пользователям (регистрация бесплатна). Чтобы не отнимать ваше время, инструкция приведена ниже.

Создаем резервные копии сертификатов EFS

- Откройте диспетчер сертификатов.

Для этого в меню Пуск в поле «Найти программы и файлы» введите «certmgr.msc» (без кавычек) и нажмите Enter. Для запуска оснастки вам потребуются права администратора.

Для этого в меню Пуск в поле «Найти программы и файлы» введите «certmgr.msc» (без кавычек) и нажмите Enter. Для запуска оснастки вам потребуются права администратора. - В левой панели дважды щелкните «Личные». В случае, если у вас нет личного сертификата, перейдите в пункт «Доверенные корневые центры сертификации»

- Щелкните на пункте «Сертификаты». А затем в правой части найдите все сертификаты, у которых среди назначений указана «Шифрующая файловая система (EFS)» (возможно придется сильно расширить экран и прокрутить правую область)

- Если вы нашли более одного сертификата EFS, то необходимо создать резервные копии всех найденных сертификатов

- Щелкните правой кнопкой мыши на сертификате, а затем перейдите внутрь пункта «Все задачи» и выберите «Экспорт…»

- В мастере экспорта сертификатов нажмите кнопку «Далее», затем кнопку «Да, экспортировать закрытый ключ» (Актуально только для личных ключей), а затем далее.

- Выберите пункт «Файл обмена личной информацией» (Актуально только для личных ключей; для доступных можно использовать другие способы) и нажмите «Далее»

- Введите новый пароль для последующего восстановления сертификата и повторите его (Актуально только для личных ключей).

После чего нажмите кнопку «Далее».

После чего нажмите кнопку «Далее». - Введите желаемое имя файла и его месторасположение (полный путь), или нажмите кнопку «Обзор», перейдите в папку, введите желаемое имя файла и нажмите кнопку сохранить

- Нажмите кнопку «Далее», а затем нажмите кнопку «Готово»

Примечание: Если вы не изменяли настройки, то имена зашифрованных файлов и папок в проводнике отображаются зеленым цветом. Так что если вы случайно обнаружили у себя, что часть ваших записей отображается зеленым цветом, то вероятно, на вашей системе используется EFS. В таком случае, вам настоятельно рекомендуется не откладывать создание резервной копии ваших ключей, а сделать их сразу после прочтения этих строк.

Рубрики:

- резервирование

- система

- шифрование

☕ Понравился обзор? Поделитесь с друзьями!

- Выбираем папки и файлы с помощью флажков в Windows 7 / Vista

- Стоит избегать пяти типичных действий пользователя Windows

Добавить комментарий / отзыв

Создайте резервную копию ключа шифрования файла в Windows Vista

НЕКЕШЕРОВАННЫЙ КОНТЕНТ

Windows Vista включает технологию шифрования файлов, очень похожую с точки зрения пользователя на ту, которая существовала в Windows XP, но Vista позволяет очень легко сделать резервную копию ключа шифрования файла. В XP ваши зашифрованные файлы будут потеряны, если вы измените пароль. В Vista для подписи зашифрованных файлов используется ключ шифрования, что также означает, что их можно создать резервную копию.

В XP ваши зашифрованные файлы будут потеряны, если вы измените пароль. В Vista для подписи зашифрованных файлов используется ключ шифрования, что также означает, что их можно создать резервную копию.

Если вы решите использовать функции шифрования, очень важно сделать резервную копию ключа шифрования. К счастью, Vista напомнит вам сразу после первого шифрования файла.

Чтобы использовать мастер для резервного копирования ключа шифрования, просто щелкните всплывающее уведомление, когда оно появится.

На экране мастера выберите «Создать резервную копию сейчас».

Далее…

Вы также можете выбрать всю возможную информацию для резервного копирования, если по какой-то причине у вас есть несколько ключей.

Вам нужно будет ввести пароль для ключа. Этот пароль будет использован, если вы попытаетесь восстановить ключ шифрования позже. Убедитесь, что вы выбрали надежный пароль, и убедитесь, что вы его запомните. Здесь может помочь приложение, защищенное паролем.

Здесь может помочь приложение, защищенное паролем.

На следующем экране вы можете ввести имя файла или нажать кнопку «Обзор» и выбрать расположение папки. (Мне было проще нажать «Обзор»). Введите здесь имя файла, который вы хотите.

Нажмите «Далее», а затем «Готово», и вы должны увидеть, что импорт прошел успешно.

Теперь очень важно сохранить резервную копию этого файла в надежном месте. Запасной USB-накопитель — неплохая идея.

Примечание. Если вы выбрали «Никогда не выполнять резервное копирование» или просто не видите всплывающее уведомление, не бойтесь, вы все равно можете создать резервную копию ключа шифрования. Просто откройте панель управления и введите «сертификат» (или первые несколько букв, как вы можете видеть ниже)

Нажмите «Управление сертификатами шифрования файлов», а затем нажмите «Далее» в появившемся диалоговом окне.

Вы должны увидеть очень простой экран, который упрощает резервное копирование ключа шифрования за один шаг. Честно говоря, я думаю, что этот маршрут быстрее, чем использование другого мастера, и меня беспокоит то, что они сделали два разных экрана для выполнения одного и того же.

Честно говоря, я думаю, что этот маршрут быстрее, чем использование другого мастера, и меня беспокоит то, что они сделали два разных экрана для выполнения одного и того же.

Как и раньше, выберите имя файла и пароль (используйте кнопку обзора, чтобы упростить выбор имени файла)

Установите флажок «Я обновлю свои зашифрованные файлы позже», потому что на данный момент вы фактически не меняете сертификат, а просто создаете его резервную копию.

… Убедитесь, что вы сделали резервную копию ключевого файла в безопасности.

Шифрование резервной копии— SQL Server

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

В этом разделе представлен обзор параметров шифрования резервных копий SQL Server. Он включает сведения об использовании, преимуществах и рекомендуемых методах шифрования во время резервного копирования.

Обзор

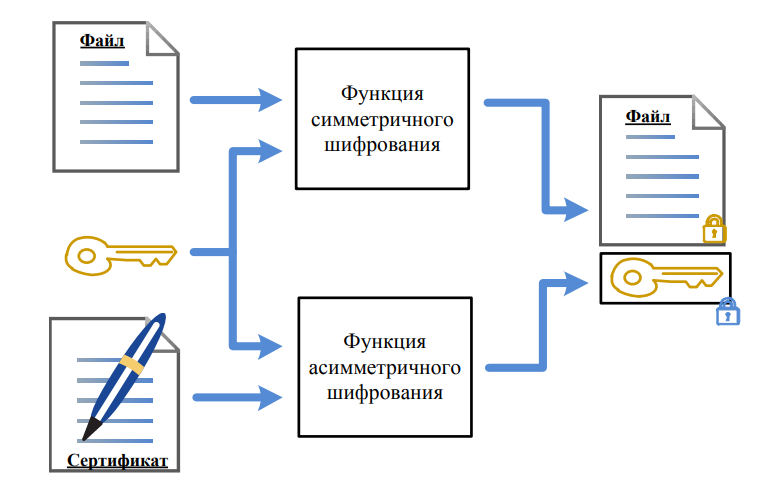

Начиная с SQL Server 2014 (12.x), SQL Server может шифровать данные при создании резервной копии. Указав алгоритм шифрования и шифровальщик (сертификат или асимметричный ключ) при создании резервной копии, вы можете создать зашифрованный файл резервной копии. Поддерживаются все места хранения: локальное хранилище и хранилище Window Azure. Кроме того, параметры шифрования можно настроить для операций управляемого резервного копирования SQL Server в Microsoft Azure — новой функции, представленной в SQL Server 2014 (12.x).

Для шифрования во время резервного копирования необходимо указать алгоритм шифрования и шифратор для защиты ключа шифрования. Ниже перечислены поддерживаемые параметры шифрования:

Алгоритм шифрования: Поддерживаемые алгоритмы шифрования: AES 128, AES 192, AES 256 и Triple DES

.

Шифровальщик: Сертификат или асимметричный ключ

Предупреждение

Очень важно создать резервную копию сертификата или асимметричного ключа, желательно в другом месте, чем файл резервной копии, который использовался для шифрования. Без сертификата или асимметричного ключа вы не сможете восстановить резервную копию, что сделает файл резервной копии непригодным для использования.

Восстановление зашифрованной резервной копии: Восстановление SQL Server не требует указания каких-либо параметров шифрования во время восстановления. Для этого требуется, чтобы сертификат или асимметричный ключ, используемые для шифрования файла резервной копии, были доступны на экземпляре, который вы восстанавливаете. Учетная запись пользователя, выполняющая восстановление, должна иметь разрешения

Последовательность восстановления зашифрованной базы данных в новое место:

- РЕЗЕРВНЫЙ СЕРТИФИКАТ (Transact-SQL) в старой базе данных

- CREATE MASTER KEY (Transact-SQL) в новой главной базе данных расположения

- CREATE CERTIFICATE (Transact-SQL) из сертификата резервной копии старой базы данных, импортированного в расположение на новом сервере

- Восстановление базы данных в новое место (SQL Server)

Если вы восстанавливаете резервную копию из базы данных, зашифрованной с помощью TDE, сертификат TDE должен быть доступен на экземпляре, в который вы восстанавливаете. Дополнительные сведения см. в разделе Перемещение базы данных, защищенной TDE, на другой сервер SQL Server.

Преимущества

Шифрование резервных копий базы данных помогает защитить данные: SQL Server предоставляет возможность шифрования данных резервной копии при создании резервной копии.

Шифрование также можно использовать для баз данных, зашифрованных с помощью TDE.

Шифрование поддерживается для резервных копий, созданных с помощью управляемого резервного копирования SQL Server в Microsoft Azure, что обеспечивает дополнительную безопасность резервных копий за пределами площадки.

Эта функция поддерживает несколько алгоритмов шифрования до 256 бит AES. Это дает вам возможность выбрать алгоритм, соответствующий вашим требованиям.

Вы можете интегрировать ключи шифрования с поставщиками Extensible Key Management (EKM).

Предварительные условия

Ниже приведены предварительные условия для шифрования резервной копии:

Создайте главный ключ базы данных для основной базы данных: Главный ключ базы данных — это симметричный ключ, который используется для защиты закрытых ключей сертификатов и асимметричных ключи, которые есть в базе. Дополнительные сведения см. в статье SQL Server и ключи шифрования базы данных (компонент Database Engine).

Создайте сертификат или асимметричный ключ для шифрования резервных копий. Дополнительные сведения о создании сертификата см. в разделе CREATE CERTIFICATE (Transact-SQL). Дополнительные сведения о создании асимметричного ключа см. в разделе CREATE ASYMMETRIC KEY (Transact-SQL).

Важно

Поддерживаются только асимметричные ключи, находящиеся в расширенном управлении ключами (EKM).

Ограничения

Следующие ограничения применяются к параметрам шифрования:

Если вы используете асимметричный ключ для шифрования данных резервного копирования, поддерживаются только асимметричные ключи, хранящиеся в поставщике EKM.

SQL Server Express и SQL Server Web не поддерживают шифрование во время резервного копирования. Однако поддерживается восстановление из зашифрованной резервной копии в экземпляр SQL Server Express или SQL Server Web.

Предыдущие версии SQL Server не могут читать зашифрованные резервные копии.

Опция добавления к существующему набору резервных копий не поддерживается для зашифрованных резервных копий.

Разрешения

Учетная запись, выполняющая операции резервного копирования зашифрованной базы данных, требует определенных разрешений.

db_backupoperator Роль уровня базы данных в резервируемой базе данных. Это требуется независимо от шифрования.

ПРОСМОТР ОПРЕДЕЛЕНИЯ разрешение на сертификат в базе данных

master.В следующем примере предоставляются соответствующие разрешения для сертификата.

ИСПОЛЬЗОВАНИЕ [мастер] ИДТИ ПРЕДОСТАВИТЬ ОПРЕДЕЛЕНИЕ ПРОСМОТРА НА СЕРТИФИКАТЕ::[

] ДЛЯ [ ] ИДТИ

Примечание

Доступ к сертификату TDE не требуется для резервного копирования или восстановления базы данных, защищенной TDE.

Методы шифрования резервных копий

В разделах ниже представлено краткое описание шагов по шифрованию данных во время резервного копирования. Полное пошаговое руководство по различным этапам шифрования резервной копии с помощью Transact-SQL см. в разделе Создание зашифрованной резервной копии.

Полное пошаговое руководство по различным этапам шифрования резервной копии с помощью Transact-SQL см. в разделе Создание зашифрованной резервной копии.

Использование SQL Server Management Studio

Вы можете зашифровать резервную копию при создании резервной копии базы данных в любом из следующих диалоговых окон:

Резервное копирование базы данных (страница параметров резервного копирования) можно выбрать Шифрование и указать алгоритм шифрования и сертификат или асимметричный ключ, которые будут использоваться для шифрования.

Использование мастера плана обслуживания При выборе задачи резервного копирования на Параметры на вкладке Определить задачу резервного копирования () можно выбрать Шифрование резервного копирования и указать алгоритм шифрования и сертификат или ключ, которые будут использоваться для шифрования.

Использование Transact-SQL

Ниже приведен пример оператора TSQL для шифрования файла резервной копии:

BACKUP DATABASE [MYTestDB] НА ДИСК = N'C:\Program Files\Microsoft SQL Server\MSSQL13.MSSQLSERVER\MSSQL\Backup\MyTestDB.bak' С СЖАТИЕ, ШИФРОВАНИЕ ( АЛГОРИТМ = AES_256, СЕРТИФИКАТ СЕРВЕРА = BackupEncryptCert ), СТАТИСТИКА = 10 ИДТИ

Полный синтаксис инструкций Transact-SQL см. в разделе BACKUP (Transact-SQL).

Использование PowerShell

В этом примере создаются параметры шифрования и используются в качестве значения параметра в командлете Backup-SqlDatabase для создания зашифрованной резервной копии.

$encryptionOption = New-SqlBackupEncryptionOption -Algorithm Aes256 -EncryptorType ServerCertificate -EncryptorName "BackupCert" Backup-SqlDatabase-ServerInstance . -База данных "" -BackupFile " .bak" -CompressionOption On -EncryptionOption $encryptionOption

Создайте резервную копию сертификата шифрования и ключей в месте, отличном от локального компьютера, на котором установлен экземпляр. Чтобы учесть сценарии аварийного восстановления, рассмотрите возможность хранения резервной копии сертификата или ключа в удаленном расположении. Вы не можете восстановить зашифрованную резервную копию без сертификата, используемого для шифрования резервной копии.

Вы не можете восстановить зашифрованную резервную копию без сертификата, используемого для шифрования резервной копии.

Для восстановления зашифрованной резервной копии исходный сертификат, использованный при создании резервной копии, с совпадающим отпечатком должен быть доступен в экземпляре, в который выполняется восстановление. Поэтому сертификат не следует продлевать по истечении срока действия или каким-либо образом изменять. Продление может привести к обновлению сертификата, что приведет к изменению отпечатка, что сделает сертификат недействительным для файла резервной копии. Учетная запись, выполняющая восстановление, должна иметь разрешения VIEW DEFINITION для сертификата или асимметричного ключа, используемого для шифрования во время резервного копирования.

Резервное копирование базы данных группы доступности обычно выполняется на предпочитаемой резервной копии. Если вы восстанавливаете резервную копию на реплике, отличной от той, откуда была взята резервная копия, убедитесь, что исходный сертификат, используемый для резервной копии, доступен на реплике, на которую вы восстанавливаете.

Если для базы данных включен TDE, выберите другие сертификаты или асимметричные ключи для шифрования базы данных и резервной копии для повышения безопасности.

| Тема/Задание | Описание |

|---|---|

| Создать зашифрованную резервную копию | Описывает основные шаги, необходимые для создания зашифрованной резервной копии |

| Расширяемое управление ключами с помощью Azure Key Vault (SQL Server) | Предоставляет пример создания зашифрованной резервной копии, защищенной ключами в Azure Key Vault. |

См. также

Обзор резервного копирования (SQL Server)

Обратная связь

Просмотреть все отзывы о странице

3 способа резервного копирования сертификата и ключа шифрования в Windows 10

Шифрованная файловая система (EFS) — это встроенный инструмент шифрования в Windows, его можно использовать для шифрования файлов, папок и даже дисков, чтобы сохранить ваши данные защищены и не позволяют другим учетным записям пользователей получить к ним доступ. Это руководство о том, как резервное копирование сертификата шифрования и ключа в Windows 10 .

Это руководство о том, как резервное копирование сертификата шифрования и ключа в Windows 10 .

Создание резервной копии сертификата и ключа шифрования файлов может помочь вам избежать безвозвратной потери доступа к вашим зашифрованным файлам и папкам в случае утери или повреждения исходного сертификата и ключа.

3 способа резервного копирования сертификатов и ключей шифрования файлов EFS:

- Способ 1: из уведомления или значка EFS

- Метод 2: в диспетчере сертификатов

- Способ 3: в командной строке

Резервное копирование текущего сертификата шифрования и ключа из уведомления или значка EFS

Системная функция шифрования файлов в Windows блокирует и кодирует вашу информацию. После шифрования файлов или папок вы увидите уведомление и значок EFS в правом нижнем углу рабочего стола.

Шаг 1. Нажмите на уведомление EFS или значок на панели задач .

Шаг 2. Нажмите Сделать резервную копию сейчас . В окне мастера сертификатов нажмите Далее .

Шаг 3: Установите пароль.

Затем установите флажок Пароль , введите пароль, введите пароль еще раз для подтверждения и нажмите Далее .

Шаг 4: Сохраните файл резервной копии.

Нажмите кнопку Browse , перейдите туда, куда вы хотите сохранить резервную копию, введите имя файла для резервной копии, нажмите Сохранить и нажмите Следующий .

Шаг 5: Нажмите Готово . После успешного завершения экспорта нажмите OK .

Как создать резервную копию сертификата шифрования и ключа в диспетчере сертификатов

Шаг 1: Откройте диспетчер сертификатов.

Нажмите клавиши Win+R , чтобы открыть диалоговое окно «Выполнить», введите certmgr. msc и нажмите OK .

msc и нажмите OK .

Шаг 2. На левой панели certmgr разверните Personal сохранить и открыть Сертификаты .

Затем выберите все сертификаты для Шифрование файловой системы , щелкните правой кнопкой мыши эти выбранные сертификаты, выберите Все задачи и нажмите Экспорт .

Шаг 3: Чтобы продолжить, нажмите Далее . Когда дело доходит до экспорта закрытого ключа, нажмите Да, экспортируйте вариант закрытого ключа .

Шаг 4. Нажмите «Далее», затем проверьте пароль установите пароль. Нажмите Далее .

Шаг 5: Сохраните файл резервной копии, после чего вы закончите процесс экспорта.

Как создать резервную копию сертификата шифрования и ключа в командной строке

Используйте эту опцию, чтобы легко и быстро создать резервную копию сертификата EFS.