Кликджекинг и «черный» способ получения контактов пользователя

Привет, друзья. Сегодня хотел бы поговорить об кликджекинге и об одном «черном» методе получения данных о пользователе с использованием этой технологии, порассуждать на эту тему и поделиться своим мнением.

Кроме того, было бы интересно узнать, что думаете по этому поводу вы, какую позицию занимаете, был ли у вас опыт использования кликджекинга на сайте для получения контактов пользователя, как это повлияло на прибыль и позиции сайта.

Для тех, кто впервые сталкивается с этим термином и технологией сбора информации о пользователях расскажу кратко в чем его суть, но сначала небольшое введение.

Наверное, многие из вас сталкивались с ситуацией, когда вы заходите на сайт, например, интернет-магазин. Посмотрели товары, возможно, даже что-то кинули в корзину, но потом, по какой-то причине не купили и закрыли сайт.

Через некоторое время с вами связывается менеджер этого магазина по телефону или в социальных сетях и говорит: «вы были на сайте, интересовались тем-то и тем-то, даже в корзину добавили смартфон, вот вам скидка 10% и бесплатная доставка.

С одной стороны — прикольно. Вы получили скидку и бесплатную доставку, а с другой…

- Как магазин узнал ваши контактные данные?

- Откуда он знает номер мобильного?

- Что еще ему известно о вас?

- Не нарушает ли он закон и сборе персональных данных?

- Как данные используются?

- Кому передаются?

Особенно часто это можно встретить в финансовой сфере, во всяком случае жалоб в интернете больше всего из этой области. Когда банк или другая финансовая организация перезванивает с предложение выпустить карту, получить кредит или оформить займ, хотя вы никому не передавали свои контакты.

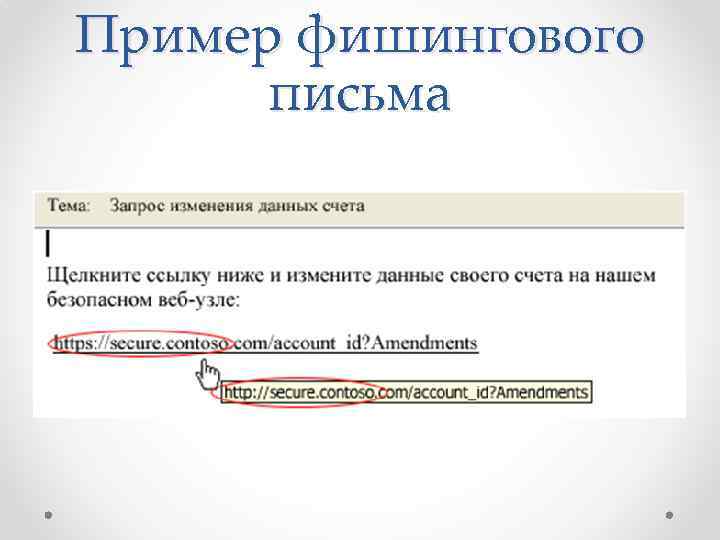

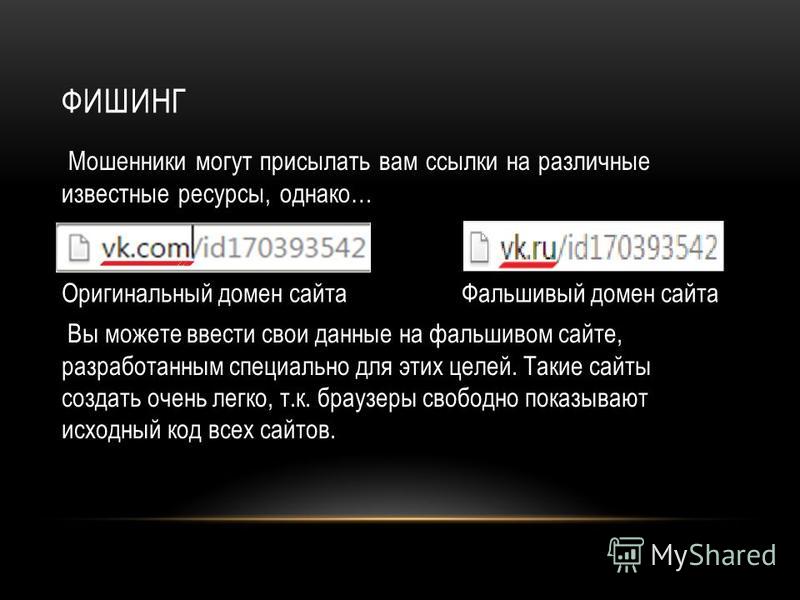

Налицо все признаки кликджекинга или, как его еще называют, соцфишинга, используемого на сайте. Я не знаю откуда появилось второе названия, видимо от одного из популярных сервисов, оказывающих подобные услуги Socfishing. О нем мы еще поговорим позже.

Что такое кликджекинг (clickjacking) и в чем заключается технология?

Кликджекинг — это такой механизм обмана пользователей на сайте, когда размещаются невидимые элементы, с которыми пользователь взаимодействует, не подозревая об этом.

Самым простым примером может быть реклама, которая расположена по верх ролика или кнопки на сайте. Человек жмет кнопку и ожидает одного действия, а его, например, перекидывают на другой сайт или предлагают посмотреть рекламу.

Это безобидный вариант кликджекинга, который просто раздражает, но что, если при подобном клике сервис узнает о вас гораздо больше, чем передает браузер. Например ФИО, дату рождения, чем интересуетесь, на какие группы в социальных сетях подписаны, номер телефона, email и многое другое…

Вот безобидный пример с полупрозрачным предложением вступить в группу. Хотя пользователь хочет нажать на текст «click here»

Кстати, сейчас если нажать, то появится уведомление, что приложение запрашивает доступ к данным, но раньше всего этого не было.

В реальности делается это все при помощи невидимого фрейма, например, с лайком от социальной сети, который следит за курсором. И когда вы хотите кликнуть на какой-то элемент, то происходит клик не по нему, а виджету с лайком или присоединением в друзья.

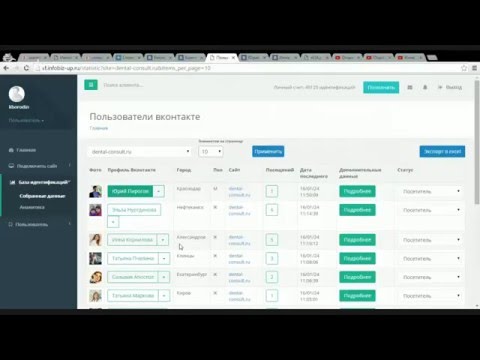

Таким образом вы становитесь жертвой злоумышленника, и он может из соцсети достать всю информацию про вас, конечно, в рамках той, которая там указана. При этом, дело не ограничивается только 1 социальной сетью. Если удалось выудить email, то специальные программы начинают пробивать вас везде и отовсюду добывать крупицы информации.

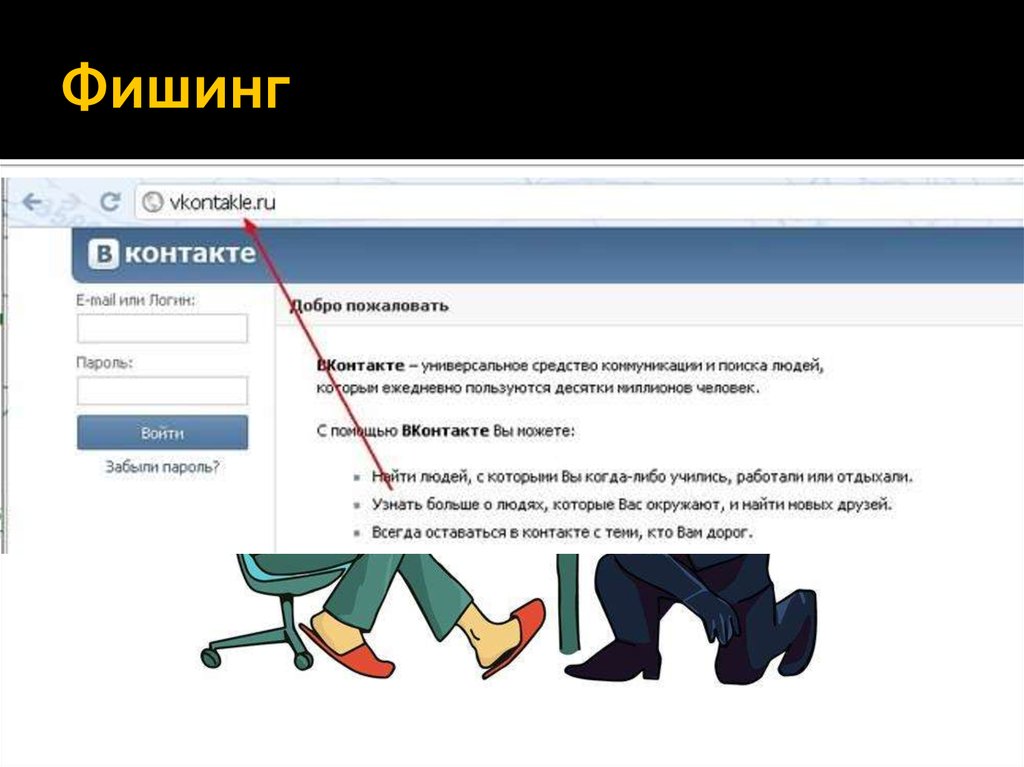

Вариантов развития событий множество, например, вас могут незаметно добавить в группу, а потом получить данные из профиля или, сейчас существуют и такие сервисы, когда клик вообще не требуется, например, когда одной из открытых вкладок в браузере является социальная сеть. То есть в одной вкладке магазин, в другой ВК.

Как видите, не всем это может понравится, поэтому, при всей привлекательности способа получения таким образом контактных данных для предпринимателя, многие люди и сервисы выступили против. Например Яндекс еще в 2015 году призвал всех владельцев сайтов отказаться от кликджекинга и сейчас даже существует фильтр за использование этой технологии.

Например Яндекс еще в 2015 году призвал всех владельцев сайтов отказаться от кликджекинга и сейчас даже существует фильтр за использование этой технологии.

Поэтому, с тех пор сервисы предоставляющие услуги подобного рода начали быстро «умирать». Казалось бы «не поиском единым». Есть контекст и много других способов привлечь на сайт, но со временем люди стали получать отклонения рекламных компаний по причине кликджекинга.

Конечно и социальные сети добавили ограничения и начали бороться с подобной технологией, так и не признавая ее уязвимостью, но часть похожих «дыр» все же существует, раз кликжекинг и соцфишинг до сих пор распространены.

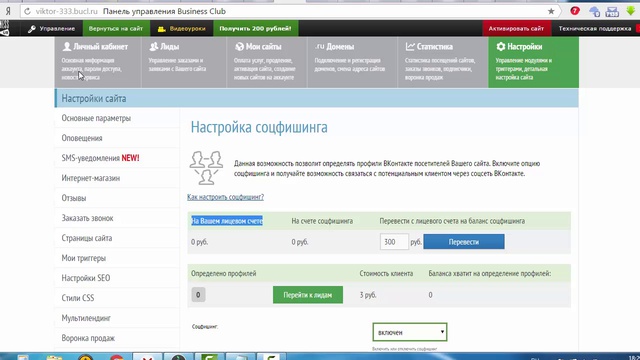

Одним из таких сервисов, предоставляющих идентификацию пользователей в социальных сетях является вышеупомянутый SocFishing.com, который и привлек мое внимание. Они красиво расписывают свой продукт и выгода от такой услуги конечно же очевидна, в случае позитивной реакции пользователей и поисковиков.

Я попытался выяснить у техподдержки как происходит процесс идентификации, но они сказали, что это коммерческая тайна, а на вопрос требуется ли от пользователя какое-то взаимодействие с сайтом посредством клика, они утвердительно ответили, что нет.

По поводу кликджекинга так и не ответили, хотя я прямо спрашивал не он ли в основе работы сервиса, при этом заверили, что при наличии пользовательского соглашения, никаких проблем с законом не будет по поводу сбора персональных данных.

По поводу гарантий того, что наличие их скрипта не навредит продвижению их поддержка не дала. При этом честно предупредили, что обращения от пользователей по поводу санкций со стороны Яндекса были.

Интервью с основателем сервиса на SeoPult

Вот такой неоднозначный сервис.

Как вы относитесь к тому, что магазин, банк или юридическая фирма собирают таким образом данные о вас?

- Я против. Я не давал никакому магазину собирать личную информацию о себе, тем более без моего ведома. Ведь владелец сайта начал собирать информацию до того, как я прочитал политику конфиденциальности.

- Это нормально, они есть в реестре, они законны, они собирают только профили и то, что доступно в них. Я сам это выложил в открытый доступ.

Poll Options are limited because JavaScript is disabled in your browser.

Как видите, все на грани законности, здравого смысла, честности и порядочности. С одной стороны, они предупреждают, что нужна политика. А как о ней заявить пользователю это дело наше с вами. И вроде как правильно, их сервис снял с себя ответственность, при этом, насколько я понял, SocFishing начинает собирать информацию о нас до того, как мы прочтем соглашение либо кликнем не глядя на уведомление о принятии этого соглашения.

Как же тогда быть с отказавшимися. Как передать эту информацию в систему и удалить из нее пользователя, без личного письма администратору с просьбой удалить себя из базы, ведь если я отказался и не принял политику со сбором и обработкой моих данных, я ожидаю, что она не будет производиться.

Посмотрите, что у них в предложенной политике написано:

Перечень действий с персональными данными Посетителя Сайта, на совершение которых дается согласие. Обработка персональных данных Посетителя, в соответствии с настоящей Политикой обработки данных, может включать в себя следующие действия (операции): сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных.

Как вам такое соглашение? При этом: «взаимодействуя с сайтом вы даете согласие» на обработку персональных данных. Это как вообще? Тем что я зашел на сайт, я даю согласие… Бред… Но насколько я понял, это вполне «нормальная» практика.

Вот, например, у «LPTracker» в предложенной политике конфиденциальности:

Обработка персональных данных Посетителя, в соответствии с настоящей Политикой обработки данных, может включать в себя следующие действия (операции): сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных.

Может, конечно, кто-то скажет, что я параноик, но мне бы не хотелось попадать на сайты с такой политикой, особенно, если в случае ее неприятия данные не удаляются, а просто хранятся.

Многие оправдывают сервисы тем, что можно написать в личку потенциальному клиенту, пока он находится на сайте и предложить что-то, но для этого давно есть онлайн-консультанты, которые не вызовут столько вопросов у пользователя по поводу того, откуда вы получили информацию о них.

С другой стороны, есть возможность попытаться вернуть потерянного клиента… Не знаю, смотря с какой стороны посмотреть, но мне все же кажется, что нужно быть честным до конца и без явного согласия пользователя не использовать подобные методы.

Кроме того, есть более-менее честные способы и сервисы, которые, по моему мнению достойны внимания. Например, Carrot Quest. Пока собирал информацию о кликджекинге наткнулся на их статью в Spark и заинтересовался сервисом.

Суть в том, что они идентифицируют пользователей по социальным сетям, но только тех, кто уже оставил вам свой email, то есть заполнил и отправил контактную форму или подписался на рассылку.

По сути, сервис делает все то, что вы можете сделать сами. Например, вы получили от пользователя письмо через форму обратной связи на сайте. Взяли его email и вбили в поиске по людям в Facebook. Нашли его профиль, а у него там имя, фамилия, телефон и другие данные. Все это делает и Carrot Quest, только быстрее, автоматически и по нескольким социальным сетям.

При этом, у пользователя есть возможность ознакомится и принять политику конфиденциальности, без автоматического согласия при присутствии на сайте.

Вообще у сервиса это не основная специализация, там есть онлайн-чат, собственная eCRM система, конструктор всяких поп-апов и т.д, и, когда-то давно, я даже упоминал о нем на блоге. Так-что, судя по всему, сервис надежный, так как держится на плаву уже несколько лет.

Думаю, что это более-менее честно. А как вы относитесь к такому вида кликджекинга и подходу, который предлагает Carrot Quest? Был ли у вас опыт использования таких инструментов? Каких именно? Напишите пожалуйста в комментариях.

SocFishing — отзывы от пользователей и экспертов

Сортировать: Новые Старые По убыванию рейтинга По возрастанию рейтинга

Скрипт перенаправляет ваш трафик на различные сайты (на Алиэкспресс например). Не каждого, возможно каждый 10 заход или реже.

Похоже именно по этому цена такая символическая и вообще можно пользоваться бесплатно. Потому что свой доход с перенаправлений они все равно получат.

Внимательно проверяйте, если установили это на сайт.

Не уверен, что данные посетителей при этом реальные, не проверяли.

Отзыв взят с сайта otzyvmarketing.ru

И вот после 4 месяцев использования пришла от Яндекса блокировка сайта за клоакинг — я ни на что не намекаю, возможно просто совпадение.

..

..Отзыв взят с сайта otzyvmarketing.ru

Заплатили за проверсию, 200 посетителей на сайте. Сервис поймал аккаунты вконтакте 4х человек, причем двое из этих аккаунтов 90% — сотрудники SocFishing, которые заходили на сайт в день тестирования. Телефоны не ловит, ни одного. ***. Уж не знаю, кто им положительные отзывы пишет.

Отзыв взят с сайта otzyvmarketing.ru

Подключили. Отслеживаем посетителей, супер. Не дерут по месяцам деньги и за контакт, там безлимит за копейки!

Плюсы

Все стабильно работает! легкий интерфейс понятный. Цена! главное цена самая низкая на рынке

Минусы

Мало данных по телефонам!

Отзыв взят с сайта startpack.ru

Из 2000 посетителей сайта только 52 захваченых. Работает так: при первом посещении сайта всплывает окно «хотите ли вы дать нам свои данные»

Плюсы

Хороший внутренний интерфейс

Минусы

Не ловит почти никого.

Тупо задает вопрос, можно ли использовать ваши данные?

Отзыв взят с сайта startpack.ru

Насколько помню, был одним из первых пользователей сервиса. Отслеживает не всех пользователей, но многих.

В принципе, с тех пор появилось не так много сервисов для отслеживания юзеров, но СоцФишинг продолжает оставаться самым известным среди них.

Удобно для продажи услуг на сайте. В свое время это было вау-эффектом, когда юзер посещает твой сайт, а через 5 минут ты к нему добавляешь в друзья и предлагаешь помощь по своей услуге. Как сейчас люди реагируют — не знаю. Но вроде уже многие компании устанавливают себе код от Соцфишинга.

Отзыв взят с сайта otzyvmarketing.ru

Оцениваю возможности Socfishing очень высоко. Сервис просто чудесный. В интерфейсе программы есть возможность отслеживать все заходы, а если пользователь залогинен в vk, то появляется возможность общаться с пользователями вконтакте по горячим следам. Для отдельных тематик, Socfishing может стать золотой жилой.

Для отдельных тематик, Socfishing может стать золотой жилой.

Но есть и минусы, не связанные напрямую с системой. После того, как система вычислили посетителя, залогиненного в vk и после того, как менеджер тут же связывается с пользователем, у многих людей возникает чувство, что за ними следили. Некоторые начинают реагировать агрессивно на сообщения от других пользователей, сообщающих ему, о том, что тот недавно был на сайте 😀 Поэтому, здесь нужно быть как можно деликатнее.

Отзыв взят с сайта otzyvmarketing.ru

SocFishing.ru представляет собой эффективный сервис, который я использую для продвижения своих товаров и создания рекламных компаний. Использую сервис больше двух лет, и пока что ни разу не было повода для недовольства. Подключив свой сайт (интернет-магазин) к сервису, я получил подробную информацию о его посетителях, а также информацию об участниках моей группе в ВК. Пока что этот сервис работает именно с этой соцсетью, он особенно удобен для формирования общей клиентской базы. На мой взгляд, этот сервис имеет несколько преимуществ по сравнению с Яндекс.Мкетрикой и Google Analytics, потому как там не получишь такую подробную информацию, как на SocFishing.ru. Этот сервис – именно то, что нужно для создания обобщенного портрета потенциальных посетителей сайта и разработки подходящей стратегии продвижения. Лично мне он очень помог, результатом чего стало увеличение трафика и объема продаж. Даже если на вашем сайте достойный показатель конверсии, с SocFishing.ru его можно легко и быстро повысить, тем более, что лишняя помощь никогда не помешает. Так что рекомендую – очень доволен!

На мой взгляд, этот сервис имеет несколько преимуществ по сравнению с Яндекс.Мкетрикой и Google Analytics, потому как там не получишь такую подробную информацию, как на SocFishing.ru. Этот сервис – именно то, что нужно для создания обобщенного портрета потенциальных посетителей сайта и разработки подходящей стратегии продвижения. Лично мне он очень помог, результатом чего стало увеличение трафика и объема продаж. Даже если на вашем сайте достойный показатель конверсии, с SocFishing.ru его можно легко и быстро повысить, тем более, что лишняя помощь никогда не помешает. Так что рекомендую – очень доволен!

Отзыв взят с сайта otzyvmarketing.ru

Кликджекинг: что нужно о нем знать?

Количество просмотров:

Отправим материал Вам на почту

С конца 2015 года Яндекс установил новый фильтр на кликджекинг. Что это такое и как с ним справиться, расскажем далее.

Что это такое?

Clickjacking – это способ обмануть пользователя, который предполагает расстановку не только видимых, но и скрытых элементов. Это могут быть кнопки, ссылки, расположенные поверх основных. При переходе юзер попадает на сторонний сайт, а вовсе не туда, куда ему было нужно. Из самых простых – подписка на группу, из сложных – переход по вирусной ссылке.

Это могут быть кнопки, ссылки, расположенные поверх основных. При переходе юзер попадает на сторонний сайт, а вовсе не туда, куда ему было нужно. Из самых простых – подписка на группу, из сложных – переход по вирусной ссылке.

На просторах российских ресурсов распространено другое явление, которое относят к кликджекингу. Это соцфишинг – технология, которая позволяет получить контакты, основываясь на социальной сети. Действие происходит на стороннем источнике, где читатель не оставил номера для связи. Чтобы реализовать эту возможность, нужно быть зарегистрированным в сети, и кликнуть хотя бы раз по любому полю.

Рассмотрим подробнее: на портале размещается код сервиса соцфишинга, что позволяет создать невидимый слой (фрейм). По нему движется кнопка «Мне нравится», которая перемещается вместе с курсором. Если вы нажмете на любое место на странице, она сработает. Далее проверяется, если авторизованная страничка в ВК, ОК и т.д., и оттуда технология получает общедоступные адрес, телефон, e-mail и т. д.

д.

Вся полученная информация сохраняется в базе, и сервис продает ее владельцу или вебмастеру, установившему код. По ней можно найти человека, который просматривал страничку. Потом обычно его отыскивают в соцсети, и предлагают свою услугу. Сказать, что это неожиданно – не сказать ничего.

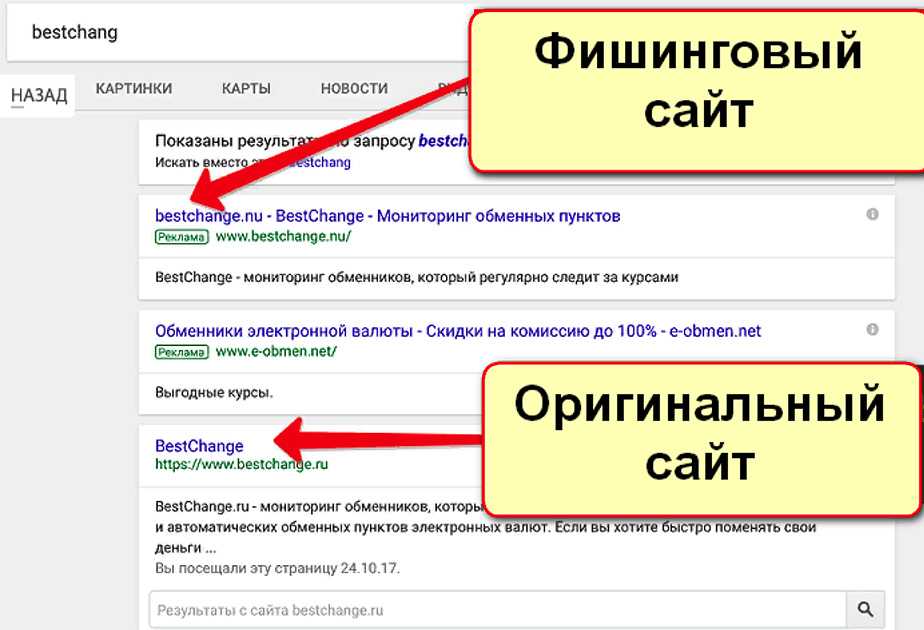

Яндекс согласен, что соцфишинг – это одна из категорий кликджекинга, и является неправомерным способом получения информации. Он уточняет, что получить ее через куки просто невозможно. Сам алгоритм поиска такого явления позволяет установить не способ обмана, а сам факт его наличия.

Если вы пользуетесь такими услугами, будьте уверены, что с вероятностью 99% боты Яндекса обнаружат код. Даже если сервис утверждает, что он «дружит» с поисковиком, не верьте ему. Перед установкой любого скрипта внимательно изучите его, почитайте отзывы.

И еще одно замечание – обычные виджеты не относятся к категории clickjacking. Разница заключается в том, что виджет пользователь видит, и может воспользоваться им осознанно. А кликджекинг предполагает создание прозрачного, невидимого слоя, в котором содержится указанный линк. И при нажатии в этом случае вы случайно даете доступ к своей информации.

А кликджекинг предполагает создание прозрачного, невидимого слоя, в котором содержится указанный линк. И при нажатии в этом случае вы случайно даете доступ к своей информации.

Фильтры

С декабря 2015 года ограничения были наложены на множество источников. Результатом стало понижение на 20 пунктов, т.е. портал остался в выдаче, но при этом оказался как минимум на третьей странице.

Спустя месяц специалисты Yandex выпустили статью с полезными советами, как избежать их, включили в нее статистику. За это время было обнаружено 15 тысяч ресурсов, которые недобросовестно получали номера телефонов и адреса почты, и 50 сервисов с предложением установить кодировку. Также в ней указывалось:

- Проверка проходит в режиме реального времени.

- Если кликджекинг есть, но он неактивен, санкций не будет – распознается факт обмана, а не наличие сторонних кодов.

- Многие владельцы даже не знают о его наличии, т.к. он идет в ряде сервисов, как дополнительный функционал.

После появления санкций эти сервисы в основном отключили функцию.

После появления санкций эти сервисы в основном отключили функцию.

Рассмотрим на реальном примере. На продвигаемом сайте просаживаются позиции в среднем на 10-30 пунктов, это касается 60-90% запросов. На практике оказалось, что около 57% запросов из ТОП-10 опустилось на третий или четвертый лист выдачи.

Как понять, что это связано с кликджекингом?

Определить его можно быстро и легко – для этого перейдите в Вебмастер, зайдите в меню «Диагностика», перейдите в раздел «Безопасность и нарушения». Если сработала какая-то санкция, об этом будет написано здесь. Можно также обратиться в службу поддержки, часто ответ приходит аналогичный.

Что делать?

Далее самостоятельно найдите и устраните проблему. Но часто сделать это сложно и проблематично, этим занимаются специалисты, которые работают по специальной инструкции.

- Определить, какие внешние сервисы используются на странице, изучить их функции и возможности.

- Использовать средства для разработчиков, чтобы понять, какие действия приводят к переходам на сторонние порталы, в том числе соцсети.

- Установить сниффер, и пройти еще раз предыдущий пункт на уровне соцсети.

Если проблема так и не обнаружена, найдите все подключенные скрипты в исходном коде (Ctrl+U), и проконтролируйте наличие комбинаций .js или base64 (используйте сочетание клавиш Ctrl+F). Из этого списка проверяются все пункты, чтобы определить, зачем они нужны, и какую роль играют. Например, для base64 – это кодирование ASCII, и его анализируют в первую очередь. Вот как это выглядит:

Обратите внимание, что виджет Вконтакте может быть подключен и намерено, и он не будет скрытым. Отключать его не обязательно.

Есть еще один вариант внедрения – через Google Tag Manager. Его не будет видно в исходном коде, поэтому проверка производится непосредственно в GTM.

После того, как вы все удалили, переходим снова в Вебмастер, и нажимаем «Я все исправил». Но обратите внимание, воспользоваться ею можно только раз в месяц, поэтому внимательно проверьте, действительно ли вы устранили проблему. Если повторное нажатие снова приведет к наложению санкций, срок увеличится до трех месяцев.

Если повторное нажатие снова приведет к наложению санкций, срок увеличится до трех месяцев.

Если источник принадлежит сразу нескольким людям, определитесь, кто и когда отправит его на перепроверку. Кнопка будет работать у всех синхронно.

Далее происходит переиндексация, и вы получаете уведомление, что рейтинг, возможно, не будет прежним. Все зависит от качества контента.

Уведомлять техподдержку или просить ускорить процесс проверки бесполезно – все происходит автоматически. В среднем на это требуется около 2 недель, но все зависит от загруженности. Часто санкции снимаются гораздо быстрее.

Для ускорения индексации можно воспользоваться инструментом «Переобход страниц», здесь можно задать до 10 ссылок в день.

Результат

В конкретном примере на устранение проблем потребовалось 2 дня, а уже через 10 дней с момента падения позиций они вернулись на место. Но в Вебмастере уведомление еще оставалось в течение 2 дней после снятия ограничений, после его исчезло. Трафик вернулся на предыдущие позиции, диагностика не показала никаких проблем.

Трафик вернулся на предыдущие позиции, диагностика не показала никаких проблем.

Изменения: в ТОП-10 пропало 9% запросов сразу после снятия ограничений, остальные вернулись приблизительно на то же место.

Что нельзя считать кликджекингом?

К этой группе относятся только те элементы, которые работают скрытно. Все открытые ссылки и переходы нельзя считать санкционными. Можно пользоваться:

- шифрами для ретаргетинга от ВК – так собирается информация для контекстной рекламы в социальной сети, но данные обезличены;

- социальным замком – продолжить чтение можно только после публикации статьи в соцсети, но при этом личные данные не собираются;

- Push-сообщениями – небольшой текст, который появляется во всплывающем окне, он не собирает данные, и показывается только после разрешения пользователя;

- комментариями через соцсеть – они не должны быть скрытыми и не должны влиять на положение портала в выдаче.

Мы рекомендуем не доверять сервисам:

- Userclick.

su;

su; - Leadvisit.ru;

- Socfishing.ru;

- Sochunt.ru;

- Lptracker.ru;

- Soceffect.ru;

- Socbox.ru.

Подведем итог

Чтобы узнать, не попал ли ваш ресурс под фильтр, и снять его:

- Проверьте соответствующие записи в Вебмастере.

- Найдите скрипт и отключите его.

- Отправьте запрос на проверку или проведите переиндексацию вручную.

Внятного ответа относительно кликабельного фона страницы служба поддержки не дала, только уточнила, что лучше сделать все элементы максимально понятными для юзера, чтобы нажатие на них не приводило к неожиданным последствиям.

Если найти самостоятельно проблемный скрипт не удалось, можно обратиться в поддержку. Или свяжитесь с нами, мы проведем аудит, и проверим, что именно не понравилось поисковым ботам.

Появились вопросы?

Специалисты компании «Третий Путь» готовы ответить на все ваши вопросы по

продвижению сайта, увеличению звонков и заявок на сайте.

Закажи звонок эксперта — мы свяжемся и ответим на все вопросы.

Фишинг в социальных сетях SMP | What You Need to Know

Что нужно знать о фишинге в социальных сетях или SMP? Многие из нас связывают риск фишинга со ссылками или вложениями для быстрого обогащения в малограмотных сообщениях электронной почты, а не с нашими учетными записями в социальных сетях и действиями. Вы должны знать, что субъекты фишинговой угрозы очень ловко расставляют ловушки, используя популярные и надежные платформы, приложения и темы в новостях. Что может быть лучше охотничьего угодья для преступника, разбирающегося в цифровых технологиях, чем социальные сети?

Вот несколько ответов на распространенные вопросы о фишинге в социальных сетях.

Что такое фишинг в социальных сетях (SMP)?

Фишинг в социальных сетях используется злоумышленниками, стремящимися украсть личные данные для продажи в темной сети или для получения доступа, как правило, к финансовым счетам. Они также могут выискивать личные данные в целях фишинга учетных данных. Например, если вы вооружитесь информацией о вашем дне рождения, номером социального страхования, отчеством, девичьей фамилией матери и т. п., в сочетании с обоснованными предположениями о том, где вы ведете банковские операции или храните пенсионные счета, они могут сбросить ваш пароль и ограбить ваши учетные записи. Слишком много деталей такого типа легко найти на сайтах социальных сетей.

Они также могут выискивать личные данные в целях фишинга учетных данных. Например, если вы вооружитесь информацией о вашем дне рождения, номером социального страхования, отчеством, девичьей фамилией матери и т. п., в сочетании с обоснованными предположениями о том, где вы ведете банковские операции или храните пенсионные счета, они могут сбросить ваш пароль и ограбить ваши учетные записи. Слишком много деталей такого типа легко найти на сайтах социальных сетей.

Обзор фишинга за второй квартал 2022 года

Команда Cofense Intelligence™ анализирует миллионы электронных писем и образцов вредоносных программ, чтобы понять фишинговую картину.

Подробнее

В качестве альтернативы злоумышленник может просто опубликовать привлекательную фишинговую ссылку (например, «Вы не поверите своим глазам» или «Посмотрите, как я заработал 200 000 долларов за 10 минут») на странице друга в социальной сети. При переходе по ссылке жертва проходит через ряд экранов и поддельных веб-страниц, где злоумышленники собирают важную идентифицирующую информацию. Вы можете прочитать все о методах, которые они используют — некоторые из них дьявольски умны — в нашем блоге о предотвращении фишинга и безопасности электронной почты.

Вы можете прочитать все о методах, которые они используют — некоторые из них дьявольски умны — в нашем блоге о предотвращении фишинга и безопасности электронной почты.

По состоянию на 2021 год более 3,96 миллиарда человек во всем мире пользуются социальными сетями. Средний потребитель социальных сетей имеет 8,6 учетных записей на разных сайтах; популярные платформы, такие как Facebook, видят, что 66% их пользователей ежедневно входят в систему.[1] Этот тип тяжелого и разнообразного трафика представляет собой бездонную корыто, из которого наедаются субъекты фишинговой угрозы.

Почему социальные сети являются целью фишинговых атак?

Социальные сети имеют неоценимое значение для злоумышленников с точки зрения социальной инженерии, которая представляет собой множество обманных тактик, с помощью которых злоумышленники используют ваше добродушие против вас, чтобы получить конфиденциальную информацию. Пользователи социальных сетей выбирают свои платформы, чтобы получать и щедро делиться информацией. Они часто обнародуют, где живут, работают и отдыхают. Они предлагают имена, возраст и дни рождения своих детей, друзей и коллег. Они, вероятно, не осознают, насколько просто они упрощают цифровому преступнику структурирование и запуск целевой атаки.

Они часто обнародуют, где живут, работают и отдыхают. Они предлагают имена, возраст и дни рождения своих детей, друзей и коллег. Они, вероятно, не осознают, насколько просто они упрощают цифровому преступнику структурирование и запуск целевой атаки.

Атака может осуществляться в форме, например, поста со ссылкой, предназначенной для того, чтобы побудить жертву поделиться ею в своих социальных сетях. Контакты жертвы — доверяя источнику — могут перейти по ссылке. Оттуда они попадают на фишинговый (но выглядящий подлинным) веб-сайт. Появится вызов аутентификации, обязывающий пользователя подтвердить свою личность, предоставив свои учетные данные в социальных сетях (или Google Диске, OneDrive или другом), чтобы увидеть контент, который они обманом заставили преследовать. Как правило, аутентификация завершается неудачно, жертва вынуждена повторно вводить учетные данные. Во многих случаях эти учетные данные — все, что нужно злоумышленнику, чтобы нанести цифровой ущерб.

Каковы примеры фишинга в социальных сетях?

На Facebook остерегайтесь сторонних приложений, требующих чрезмерного объема информации. Кроме того, преступники могут легко создать фишинговый сайт, который выглядит так же, как страница входа в Facebook. В LinkedIn следите за поддельными рекрутерами. Они могут прислать документ, который вы должны загрузить, чтобы воспользоваться этой удивительной возможностью. После загрузки документ запускает вредоносное ПО с помощью макросов, которые не видны неподготовленному пользователю. Узнайте, как преступники манипулируют другими платформами — Twitter, Instagram, YouTube и другими — для проведения атак и кражи ваших материалов. Ознакомьтесь с ресурсами Cofense и ресурсами, предлагаемыми надежными организациями, такими как Национальный альянс кибербезопасности.

Кроме того, преступники могут легко создать фишинговый сайт, который выглядит так же, как страница входа в Facebook. В LinkedIn следите за поддельными рекрутерами. Они могут прислать документ, который вы должны загрузить, чтобы воспользоваться этой удивительной возможностью. После загрузки документ запускает вредоносное ПО с помощью макросов, которые не видны неподготовленному пользователю. Узнайте, как преступники манипулируют другими платформами — Twitter, Instagram, YouTube и другими — для проведения атак и кражи ваших материалов. Ознакомьтесь с ресурсами Cofense и ресурсами, предлагаемыми надежными организациями, такими как Национальный альянс кибербезопасности.

Научите пользователей распознавать настоящий фишинг.

Узнайте, как Cofense PhishMe знакомит пользователей с реальной тактикой фишинга, с которой сталкивается ваша компания.

Получить демоверсию

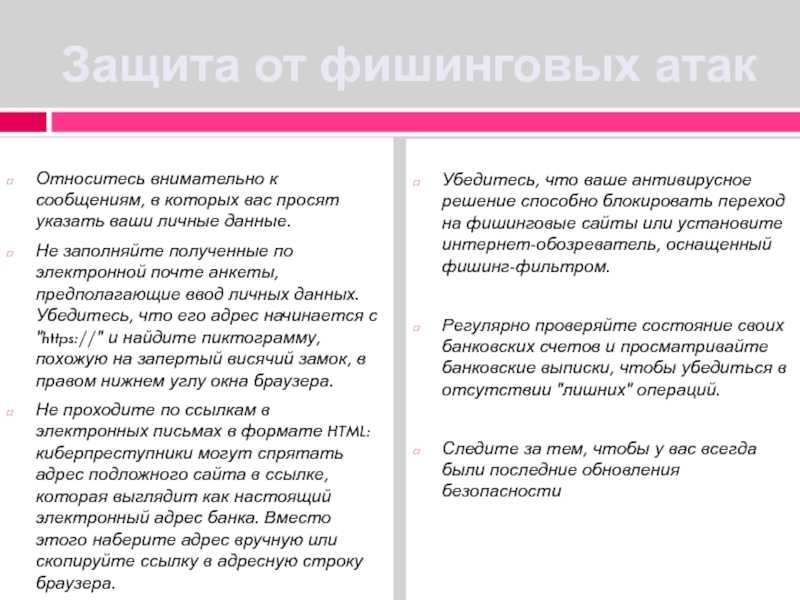

Как защититься от фишинга в социальных сетях?

Чтобы избежать фишинга в социальных сетях, несколько советов включают в себя следующие «нельзя»:

- Не принимайте запросы на добавление в друзья от незнакомцев.

- Не нажимайте на ссылки, чтобы обновить свои личные данные — вместо этого посетите страницы поддержки платформы, чтобы узнать, какие обновления необходимы, а также как и когда это делать.

- Не используйте один и тот же пароль и имя пользователя для всех своих учетных записей, потому что, как только одна из них будет украдена, все ваши учетные записи окажутся под угрозой.

- Не игнорируйте запросы на обновление операционной системы; многие атаки используют незакрытые уязвимости.

Социальные сети предназначены для развлечения и получения информации. Не позволяйте мошенникам испортить его для вас. Имейте в виду, что злоумышленники попытаются использовать один успешный эксплойт, чтобы преследовать не только вас, но и вашу семью, друзей, коллег, соседей и работодателя.

Для получения дополнительной информации о защите от SMP и других типов фишинговых атак посетите наш сайт и ознакомьтесь со статьями, подобными этой, Что такое фишинговые атаки и как их остановить? Мы здесь, чтобы помочь.

[1] Источник: Backlinko, https://backlinko.com/social-media-users

Часто задаваемые вопросы

Чем фишинг в социальных сетях отличается от фишинга?

Фишинг в социальных сетях, или SMP, зависит от социальной инженерии через социальные сети для достижения преступных целей. Фишинг, с другой стороны, опирается преимущественно на электронную почту. Кроме того, приманки SMP могут включать в себя интригующие предложения или темы, которые кажутся законными, потому что они появляются в онлайн-сообществе, которое уже известно пользователям. Эти типы приманок с меньшей вероятностью преуспеют в фишинговой электронной почте.

Существует ли общий тип SMP-сообщений, на который следует обратить внимание?

Злоумышленники ориентируют свои кампании на конкретную платформу социальных сетей. Крайне важно быть информированным о нормах в ваших социальных сообществах, но будьте особенно внимательны, когда стороннее приложение, кажется, запрашивает или требует гораздо больше информации, чем кажется разумным. В LinkedIn мошеннические агентства по подбору персонала представляют собой серьезный риск.

В LinkedIn мошеннические агентства по подбору персонала представляют собой серьезный риск.

Что я могу сделать, чтобы защититься от SMP?

Лучшей практикой является никогда не делиться — ни в одной из социальных сетей — учетными данными для входа или информацией, которую вы используете для финансовых счетов. Другие надежные средства защиты включают в себя обновление вашего программного обеспечения и операционных систем, отказ от перехода по ссылкам с запросом на обновление ваших личных данных и использование разных паролей для всех ваших учетных записей в социальных сетях.

Подпишитесь на демо прямо сейчас!

Научите пользователей распознавать настоящий фишинг. Узнайте, как Cofense PhishMe знакомит пользователей с реальной тактикой фишинга, с которой сталкивается ваша компания.

Что такое фишинг в социальных сетях и как он может повлиять на вас и ваш бизнес?

Скачать PDF

Декабрь 2021

Социальные сети, ежедневно посещающие более 1,3 миллиарда человек, становятся излюбленной мишенью для многих хакеров. Мы часто узнаем о мошенничестве по электронной почте, текстовым сообщениям и телефонным звонкам, но многие люди менее осведомлены об атаках через платформы социальных сетей, известных как фишинг в социальных сетях.

Макс Мьюир

Консультант по информационной безопасности

Что такое фишинг в социальных сетях? Фишинг в социальных сетях — это любая атака, которая происходит через платформы социальных сетей, такие как Instagram, LinkedIn, Facebook или Twitter. Причиной атак в социальных сетях часто является кража личных данных или получение контроля над вашей учетной записью в социальных сетях, проведение дальнейших фишинговых атак против ваших друзей, коллег или, если вы используете эти платформы для бизнеса, ваших клиентов.

Поскольку более 90% пользователей получают доступ к социальным сетям через мобильные устройства, фишинг в социальных сетях также связан с мобильным фишингом, что уже является серьезной проблемой для бизнеса. Недавнее исследование Lookout показало, что уровень, с которым корпоративные пользователи становятся жертвами мобильных фишинговых атак, увеличился в среднем на 85% в годовом исчислении с 2011 по 2018 год. Эта тревожная тенденция означает, что фишинг в социальных сетях должен стать приоритетом для бизнеса в 2022 году.

Как фишинг в социальных сетях влияет на бизнес?По данным PhishLabs, в начале 2021 года средний бизнес подвергался 34 фишинговым атакам в социальных сетях в месяц, а всего шесть месяцев спустя их количество выросло примерно на 47% до 50 в месяц. Наиболее распространенным типом атак в социальных сетях было мошенничество, за которым следовали попытки выдать себя за сотрудников, бренды и руководителей.

Фишинговые атаки в социальных сетях могут нанести ущерб компаниям и клиентам. Любое нарушение размера обычно приводит к какой-либо форме сбоя в бизнесе, как правило, в форме потери данных или активов, или, если фишинговая атака затрагивает ваших клиентов, они могут начать терять доверие к вашему бренду, что может привести к потере обычай. Если данные ваших клиентов будут украдены или просочились, это также может привести к судебным искам и штрафам, особенно если данные подпадают под действие правил защиты данных.

Любое нарушение размера обычно приводит к какой-либо форме сбоя в бизнесе, как правило, в форме потери данных или активов, или, если фишинговая атака затрагивает ваших клиентов, они могут начать терять доверие к вашему бренду, что может привести к потере обычай. Если данные ваших клиентов будут украдены или просочились, это также может привести к судебным искам и штрафам, особенно если данные подпадают под действие правил защиты данных.

Некоторые из самых популярных приложений в мире, WhatsApp и мессенджер Facebook, также являются одними из самых опасных приложений для бизнес-пользователей. Отчет Appthority за 2018 год (основанный на сканировании мобильных устройств корпоративных клиентов) показал, что WhatsApp и Facebook Messenger имеют самый высокий показатель риска. Компании были обеспокоены не только традиционной утечкой данных, но и утечкой списков контактов и, в некоторых случаях, местонахождения сотрудников.

Согласно отчету Wandera о мобильном фишинге за 2018 год, сотрудники в 18 раз чаще становятся жертвами мобильных фишинговых атак, чем загружают мобильные вредоносные программы.

Хотя большая часть фишинга по-прежнему осуществляется через электронную почту, ситуация быстро меняется, поскольку фишинговые атаки в социальных сетях намного успешнее, чем традиционный фишинг по электронной почте. Исследование Google показало, что фишинг по электронной почте в среднем эффективен на 13,7%. Напротив, более позднее исследование Blackhat показало, что фишинговые атаки в социальных сетях были эффективны до 66%.

Вот несколько примеров успеха фишинговых атак в социальных сетях:

Сокращенные URL-адреса — Поскольку URL-адреса часто сокращаются в мобильных браузерах, сложнее обнаружить незаконные сайты на основе взгляда на URL-адрес — распространенный метод обнаружения фишинга. Также сложнее проверить URL-адреса, прежде чем щелкнуть их в некоторых приложениях социальных сетей, таких как Facebook Messenger, поскольку, как правило, он не просматривает полный URL-адрес, а только текст гиперссылки.

Переадресация сообщений — Часто мошенники в WhatsApp используют переадресацию сообщений как способ отправки вредоносного сообщения через доверенную сеть. Только один человек должен переслать его, прежде чем окажется, что он исходит из законного источника. Например, одна фишинговая атака включала в себя сообщение, сообщающее пользователям, что WhatsApp создает сервис «Gold». Ссылка в сообщении вела пользователей на вредоносный веб-сайт, однако мошенничество по-прежнему распространялось по социальной сети, как правило, через большие групповые чаты.

Общедоступные учетные записи / видимые учетные записи . Атаки на LinkedIn основаны на предположении, что все на сайте являются профессионалами, а общедоступные учетные записи предоставляют злоумышленникам легкий доступ к большому количеству информации. Похоже, что LinkedIn часто используется для сбора информации для проведения фишинговых кампаний, такой как адреса электронной почты и информация о вакансиях. Это можно использовать для создания целевых фишинговых кампаний, нацеленных на определенные отрасли или должности в компании, с более высоким уровнем успеха. Данные можно собирать либо путем добавления людей с поддельной учетной записью, либо путем очистки миллионов общедоступных учетных записей.

Это можно использовать для создания целевых фишинговых кампаний, нацеленных на определенные отрасли или должности в компании, с более высоким уровнем успеха. Данные можно собирать либо путем добавления людей с поддельной учетной записью, либо путем очистки миллионов общедоступных учетных записей.

Поддельные профили / Целевой фишинг — Фишинговая атака 2020 года на LinkedIn включала поддельные профили, которые связывались с жертвами, в первую очередь нацеленные на владельцев бизнеса и ключевых лиц, принимающих решения. Атаки использовали поддельную страницу входа в OneDrive для кражи учетных данных Microsoft. Эти поддельные профили было трудно обнаружить с первого взгляда, поскольку они, как правило, имели большие сети связей, которые имели отношение к жертвам, что делало их законными.

Как защитить свой бизнес? Несмотря на то, что на рынке существует огромное количество инструментов и технологий для фильтрации спама, лучший способ предотвратить атаки — информировать своих сотрудников о потенциальных угрозах, поскольку они являются вашей первой линией защиты.

Мы помогли компаниям разработать целостные стратегии кибербезопасности для повышения их безопасности в Интернете. Это включает в себя обучение персонала и индивидуализированные фишинговые атаки, чтобы увидеть, насколько уязвимыми могут быть сотрудники. Излишне говорить, что результаты часто удивляют организацию. Однако эта информация позволяет проводить обучение там, где это необходимо, и способствует более прагматичному и экономичному подходу к обучению в области безопасности.

Никто не должен бояться получаемых сообщений, но они заслуживают того, чтобы быть в безопасности в мире, который все больше зависит от электронной почты и мгновенного общения. Если фишинг является причиной 91% всех кибератак, то, зная, как его обнаружить и избежать, вы просто значительно улучшили безопасность своих организаций и свою собственную безопасность в Интернете.

Чтобы узнать больше о том, как работает фишинг и как защитить себя и свой бизнес в Интернете, ознакомьтесь с нашим курсом кибербезопасности в нашей онлайн-академии.

Наша специальная команда по обеспечению киберустойчивости может работать с вами над разработкой, внедрением и оптимизацией практичных средств контроля, чтобы обеспечить постоянную защиту ваших важных данных и систем, помогая вам спать спокойно по ночам. Мы понимаем, что когда речь идет о кибербезопасности, универсального решения не существует, поэтому наши услуги адаптированы к вашим потребностям. Если вам нужна помощь, свяжитесь с нами!

Искусство обмана в фишинге в социальных сетях

Рост фишинга в социальных сетях можно в значительной степени объяснить расширением охвата компаний социальных сетей, таких как Facebook, WhatsApp, Instagram и LinkedIn. Все они значительно расширились, с расширенными функциями и интеграцией со сторонними приложениями. Для фишера социальные сети предлагают не только большой пул жертв, но и бесконечное множество точек входа.

Связь между социальной инженерией и фишингом в социальных сетях Социальная инженерия — это процесс использования психологических манипуляций для побуждения жертвы к раскрытию конфиденциальной информации. Чтобы социальная инженерия была эффективной, киберпреступник должен иметь личную информацию о своих жертвах. Какая лучшая платформа для поиска этой информации, чем социальные сети?

Чтобы социальная инженерия была эффективной, киберпреступник должен иметь личную информацию о своих жертвах. Какая лучшая платформа для поиска этой информации, чем социальные сети?

4,2 миллиарда человек пользуются социальными сетями. Несмотря на предупреждения о необходимости защищать наши учетные записи надежными паролями и избегать раскрытия чрезмерно личных данных, мы продолжаем игнорировать передовой опыт и подвергаем себя атакам. Мы делимся своим местонахождением, политической принадлежностью, финансовыми трудностями, проблемами со здоровьем и карьерными взлетами и падениями. Эта информация — все, что нужно киберпреступнику для социальной инженерии и удара по больному месту.

Фишинг в Facebook Неудивительно, что крупнейшая и самая влиятельная компания социальных сетей в мире чаще всего выдает себя за фишеров. В 2021 году количество фишинговых атак на Facebook увеличилось на 71% по сравнению с аналогичным периодом прошлого года, что сделало Facebook самым выдающимся брендом в фишинговых атаках за год.

Чтобы понять всплеск, подумайте, как Facebook стал гигантом, которым он является сегодня. В 2007 году у Facebook было всего 20 миллионов пользователей. После открытия своей платформы для сторонних разработчиков Facebook рос в среднем на 200 миллионов пользователей в год.

Приложения, которые эти разработчики интегрировали с Facebook, хранили данные — много — о пользователях Facebook. В конце концов, данные оказались на черном рынке. В 2021 году в даркнете были обнаружены персональные данные 1,5 миллиарда пользователей Facebook. Имея эти данные на руках, киберпреступники могли совершать любые преступления против своих жертв.

Истории об утечках данных продолжают преследовать Facebook. В результате пользователи Facebook привыкли получать от Facebook обновления об инициативах компании в области конфиденциальности. Однако в некоторых случаях эти электронные письма отправляет не Facebook, а фишеры, выдающие себя за Facebook. Поскольку пользователи находятся в состоянии повышенной готовности из-за постоянного потока негативных новостей, они быстро реагируют, когда фишеры заставляют их обновить свои пароли Facebook, неосознанно разглашая те самые данные, которые они пытались защитить.

В других случаях фишеры напрямую используют отношения сторонних приложений для кражи пользовательских данных. Универсальный API входа Facebook позволяет пользователям входить в десятки тысяч приложений прямо из Facebook. Фишеры используют это, создавая фишинговые страницы, которые выглядят как вход через Facebook. Пользователь пытается войти в популярное приложение, но фактически сообщает фишеру свои учетные данные.

Фишинг в WhatsApp Фишинг в WhatsApp неуклонно растет с четвертого квартала 2020 года.0205 rd Самый выдающийся бренд в фишинговых атаках квартала. В 2021 году WhatsApp занял 4 90 205 90 206 самых выдающихся брендов года, что составляет девять процентов всех фишинговых страниц, проанализированных Vade. Уязвимости безопасности WhatsApp, возможно, были движущей силой этого роста: в 2019 году атака шпионского ПО Pegasus, нацеленная на журналистов и правозащитные группы, затронула 1400 пользователей. самых выдающихся брендов 2021 года, стал рекламным гигантом и карьерным трамплином для интернет-известности. Фишинговые и целевые фишинговые атаки в Instagram в последние годы набирают обороты, поскольку платформа выросла до 1 миллиарда пользователей.

Фишинговые и целевые фишинговые атаки в Instagram в последние годы набирают обороты, поскольку платформа выросла до 1 миллиарда пользователей.

Атаки на Instagram охватывают весь спектр: от запросов на обновление пароля, отправляемых по фишинговой электронной почте, до многоэтапных атак, которые начинаются с фишинга и переходят в целевые фишинговые атаки, происходящие внутри Instagram. В этих атаках киберпреступник собирает учетные данные пользователя Instagram на поддельной странице входа в Instagram, затем фишинг и фишинг подписчиков пользователя из скомпрометированной учетной записи. В других случаях хакер может скомпрометировать учетную запись с помощью фишинга, а затем потребовать выкуп, чтобы избежать раскрытия компрометирующей информации и изображений.

В ходе одной высокоэффективной фишинговой кампании мошенник охотился на своих жертв, используя одно из самых сокровенных желаний не только старшеклассников во всем мире, но и взрослых: потребность в подтверждении. Значок подтверждения Instagram — это больше, чем маленький синий флажок — это подтверждение того, что пользователь является добросовестной знаменитостью, влиятельным лицом или брендом. Киберпреступники, выдающие себя за Instagram, отправляют жертвам фишинговые электронные письма с просьбой войти в Instagram, чтобы активировать свой подтвержденный значок. Когда они это делают, их учетные данные собираются.

Значок подтверждения Instagram — это больше, чем маленький синий флажок — это подтверждение того, что пользователь является добросовестной знаменитостью, влиятельным лицом или брендом. Киберпреступники, выдающие себя за Instagram, отправляют жертвам фишинговые электронные письма с просьбой войти в Instagram, чтобы активировать свой подтвержденный значок. Когда они это делают, их учетные данные собираются.

Не все заинтересованы в маленьком синем флажке, но вы с большей вероятностью будете доверять пользователю, если он у него есть на дисплее — это верно для всех социальных сетей. Маленький синий значок — это больше, чем символ влияния, это символ доверия, который фишер может использовать для манипулирования жертвами.

Фишинг LinkedIn Рекрутеры всегда в поиске, поэтому нет ничего удивительного в том, что рекрутеры связываются с пользователями LinkedIn через InMail. Фишеры используют охотников за вакансиями, выдавая себя за рекрутеров и предлагая жертвам либо раскрыть личную информацию на фишинговой странице, либо оплатить обучение и/или услуги по подбору персонала, либо даже загрузить заявление о приеме на работу или описание. Часто они представлены в виде документов PDF и Word с макросами, запускающими вредоносное ПО. В других случаях ссылка ведет на сайт, который выгружает вредоносное ПО.

Часто они представлены в виде документов PDF и Word с макросами, запускающими вредоносное ПО. В других случаях ссылка ведет на сайт, который выгружает вредоносное ПО.

Распространенной тактикой фишинга в LinkedIn является мошенничество с запросами на подключение. Фишеры создают поддельные электронные письма LinkedIn, в которых просят пользователя принять запрос на подключение, когда жертва входит в LinkedIn для принятия, ее учетные данные украдены. Как и в приведенных выше примерах Instagram, это идеальный способ для киберпреступника завладеть учетной записью LinkedIn. Выдавая себя за других пользователей, а иногда и влиятельных лиц, фишер может свободно устанавливать новые связи и связываться с другими пользователями через InMail, будь то фишинг или фишинг.

Защита от фишинга в социальных сетях Хотя фишинг в социальных сетях чаще нацелен на индивидуальные, а не корпоративные учетные записи электронной почты, в период с 2021 по 2022 год компании потратили 154 миллиарда долларов на рекламу в социальных сетях, что сделало их мишенями для атак.

После появления санкций эти сервисы в основном отключили функцию.

После появления санкций эти сервисы в основном отключили функцию.

su;

su;