Крах соцфишинга и Как законно получить контакты пользователя в соц. сетях

30 декабря 2015 года Яндекс опубликовал новость, что сайты, которые используют соцфишинг, будут опускаться в результатах поисковой выдачи.

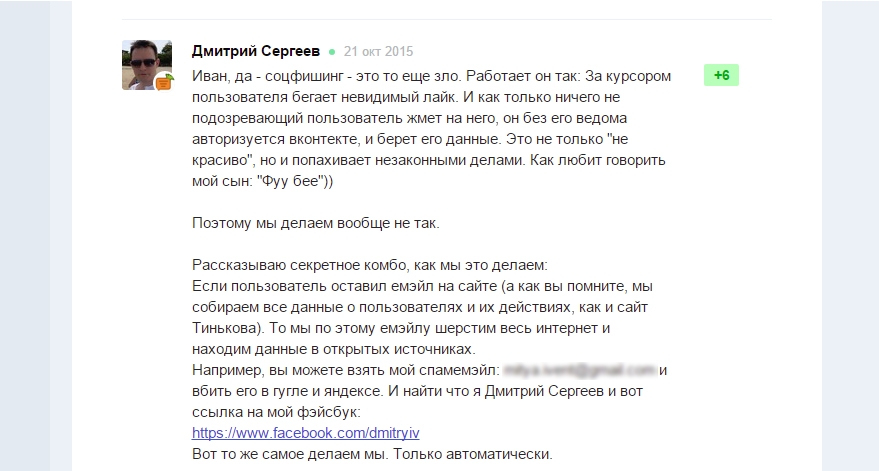

Очень хотелось на этом закончить статью)))), но мы решили еще раз рассказать, как именно работает это мошенничество, чтобы не осталось никаких сомнений о нем. Однажды мы рассказывали о том, что категорически против соцфишинга в своем блоге на spark.ru.

«Соцфишинг — это то еще зло»

Картинка с сайта b2bblogger.com

Суть метода соцфишинг очень проста. Когда пользователь заходит на сайт, загружается невидимый слой (фрейм), на котором расположена кнопка Like (Мне нравится) от соц. сети Вконтакте. Поэтому вместо привычного курсора, вы видите палец. Вот такой:

Когда вы кликаете в любое место на сайте, вы попадаете в невидимую кнопку Like. Таким образом определяется ваш профиль во Вконтакте и ваши данные передаются «серому» сервису.

Сама идея, что можно получить данные без согласия посетителя, говорит об этом методе очень многое.

Мы общались с представителями «Вконтакте» на тему соцфишинга. Они утверждают, что будут закрывать доступ к сайтам, которые используют такую технологию. Теперь и Яндекс подключился к борьбе с соцфишингом. Мы это полностью поддерживаем.

Как Carrot Quest определяет соц. профили пользователей?

Carrot Quest — это сервиc, который знает всю информацию о каждом пользователе на вашем сайте и с учетом этих знаний позволяет увеличивать конверсию в первую и повторную продажу (через чат,pop-up или email).

Когда пользователь вводит email на сайте, мы делаем то, что может сделать и любой пользователь интернета — ищем по этому емейлу данные в открытых источниках. Только делаем это автоматически и ооочень быстро.

Например, если к вам пришла заявка с сайта, вы можете взять емэйл пользователя и ввести его в поиске в Facebook. Он покажет вам профиль пользователя с таким емэйлом:

Мы делаем это автоматически и подгружаем данные в карточку пользователя.

Если пользователь не сделает целевого действия (не укажет свой email), то ни вы, ни Carrot Quest не узнает об этом пользователе ничего из открытых источников.

И да, увы (или к счастью), таким способом не найти пользователей, которые запретили доступ к своим данным. Мы убеждены, что это правильно.

Вот одна из наших реакций на соцфишинг

Официальная позиция Яндекса

Как кликджекинг влияет на ранжирование«В последнее время увеличилось количество сайтов, использующих технологию кликджекинга — механизм обмана, связанный с размещением на сайте невидимых элементов, взаимодействие с которыми пользователь осуществляет, не подозревая этого.Типичным примером кликджекинга является создание на сайте невидимых элементов поверх кнопок, форм, видеороликов и т.п. Также может использоваться перемещение этих невидимых элементов вслед за курсором по странице. Любой клик по странице, например, для воспроизведения привлекательного видео, приводит к незаметному для пользователя выполнению какого-либо действия на внешнем сайте. То есть пользователь, сам того не зная, выполняет действие, которое нужно злоумышленнику.Обманывая пользователей с помощью кликджекинга, мошенники часто пытаются накручивать лайки и подписки в социальных сетях. Хуже того, подобный механизм, если его работа не блокирована средствами браузера или веб-сайта, применяется и для получения из социальных сетей конфиденциальных персональных данных с последующим их использованием во вред пользователю.Например, пользователь незаметно для себя может добавить в избранное группу злоумышленника в соцсети. После этого злоумышленник автоматически определит учётную запись пользователя и сможет использовать данные из нее (например, телефон) в своих целях. Так появляется навязчивая реклама, когда вам неожиданно звонит менеджер сайта, на котором вы не оставляли свои контактные данные.Мы убеждены, что подобные методы обмана пользователей не соответствуют их интересам, поэтому сайты, использующие кликджекинг, могут ранжироваться ниже»

Будьте внимательней. С удовольствием, команда Carrot Quest — сервиcа, который знает всю информацию о каждом пользователе на вашем сайте и с учетом этих знаний позволяет увеличивать конверсию в первую и повторную продажу (через чат,pop-up или email).

Что такое соцфишинг и почему его лучше обходить стороной

Сегодня в новостной ленте Телеграма довольно часто натыкался на статьи о соцфишинге, поэтому тоже не могу хоть пару слов не сказать по этой теме.

Вообще, что такое соцфишинг? Его принцип довольно прост. При посещении сайта, на странице подгружается невидимый слой, и при нажатии курсором в любом месте, вы как бы ставите невидимый лайк (Мне нравится), и дальше уже по нему вычисляют вашу страницу ВКонтакте.

После этого, когда вы ничего не купили и ушли с сайта, и уже даже забыли, что там были, совершенно неожиданно к вам в личку может прилететь сообщение, «нашли ли вы то что хотели» и «не нужна ли вам какая-нибудь другая информация».

Как показывает опыт, 90% таких обращений заканчиваются сильным недовольством потенциального покупателя, переходящую в неистовую ярость.

Скажу честно, если бы мне написал какой-нибудь представитель интернет-магазина, сначала я бы его обматерил, а потом и себе, и ему в сообщении, пообещал бы никогда в жизни не покупать ничего конкретно в их магазине, еще бы знакомым всем рассказал.

Просто это глупо. Бизнес должен решать проблемы людей, за это он получает деньги, а не за то, что он эти проблемы и неудобства создает.

На секунду можно представить, во что бы превратился серфинг в интернете, если бы все использовали технологию соцфишинга, и вам бы писали с каждого посещенного вами сайта. Ад, иначе это не назовешь, хоть ты уходи со всех соцсетей.

Поэтому совершенно справедливо, что и поисковики, и сам ВКонтакте активно борются с этим злом, и вроде как имеют на этом поприще определенные успехи.

Как альтернатива соцфишингу появился другой сервис, который конечно более гуманен. Так, если человек оставляет добровольно свой е-мэйл на сайте, потом можно будет найти его страницу в соцсетях. То есть здесь человек оставил хотя бы сам какие-то данные, поэтому это менее подло.

Но в любом случае, лично мое мнение — не майтесь дурью. Играйте честно, делайте сайты, которыми приятно пользоваться, и народ потянется. Если уж очень невтерпеж пособирать страницы клиентов, например, чтобы знать свою ЦА, то собирайте (вторым способом, конечно, ибо за соцфишинг можно получить фильтр от поисковиков), но ни в коем случае не пишите прямо в лички людям. В крайнем случае можете еще попробовать ненавязчиво дожать через таргетинговую рекламу.

Кстати, сама статья здесь, можете узнать, что это за сервис, который «легально» собирает страницы в соцсетях.

Яндекс будет бороться с сайтами, которые используют соцфишинг и Как законно получить аккаунт посетителя в соцсетях

Подробно разберем процесс соцфишинга, объясним, почему это обыкновенное мошенничество, как Яндекс будет наказывать такие сервисы и как легально можно автоматически получать соц.профили пользователей.

30 декабря 2015 года Яндекс опубликовал новость, что сайты, которые используют соцфишинг, будут опускаться в результатах поисковой выдачи.

Очень хотелось на этом закончить статью)))), но мы решили еще раз рассказать, как именно работает это мошенничество, чтобы не осталось никаких сомнений о нем. Однажды мы рассказывали о том, что категорически против соцфишинга в своем блоге на spark.ru.

«Соцфишинг — это то еще зло»

Картинка с сайта b2bblogger.com

Суть метода соцфишинг очень проста. Когда пользователь заходит на сайт, загружается невидимый слой (фрейм), на котором расположена кнопка Like (Мне нравится) от соц. сети Вконтакте. Поэтому вместо привычного курсора, вы видите палец. Вот такой: Это признак того, что вы навели курсор на кнопку или ссылку.

Когда вы кликаете в любое место на сайте, вы попадаете в невидимую кнопку Like. Таким образом определяется ваш профиль во Вконтакте и ваши данные передаются «серому» сервису.

Сама идея, что можно получить данные без согласия посетителя, говорит об этом методе очень многое.

Мы общались с представителями «Вконтакте» на тему соцфишинга. Они утверждают, что будут закрывать доступ к сайтам, которые используют такую технологию. Теперь и Яндекс подключился к борьбе с соцфишингом. Мы это полностью поддерживаем.

Как Carrot Quest определяет соц. профили пользователей?

Carrot Quest — это сервиc, который знает всю информацию о каждом пользователе на вашем сайте и с учетом этих знаний позволяет увеличивать конверсию в первую и повторную продажу (через чат,pop-up или email).

Когда пользователь вводит email на сайте, мы делаем то, что может сделать и любой пользователь интернета — ищем по этому емейлу данные в открытых источниках. Только делаем это автоматически и ооочень быстро.

Например, если к вам пришла заявка с сайта, вы можете взять емэйл пользователя и ввести его в поиске в Facebook. Он покажет вам профиль пользователя с таким емэйлом:

Мы делаем это автоматически и подгружаем данные в карточку пользователя.

Если пользователь не сделает целевого действия (не укажет свой email), то ни вы, ни Carrot Quest не узнает об этом пользователе ничего из открытых источников.

И да, увы (или к счастью), таким способом не найти пользователей, которые запретили доступ к своим данным. Мы убеждены, что это правильно.

Вот одна из наших реакций на соцфишинг

Официальная позиция Яндекса

Как кликджекинг влияет на ранжирование

«В последнее время увеличилось количество сайтов, использующих технологию кликджекинга — механизм обмана, связанный с размещением на сайте невидимых элементов, взаимодействие с которыми пользователь осуществляет, не подозревая этого. Типичным примером кликджекинга является создание на сайте невидимых элементов поверх кнопок, форм, видеороликов и т.п. Также может использоваться перемещение этих невидимых элементов вслед за курсором по странице. Любой клик по странице, например, для воспроизведения привлекательного видео, приводит к незаметному для пользователя выполнению какого-либо действия на внешнем сайте. То есть пользователь, сам того не зная, выполняет действие, которое нужно злоумышленнику.Обманывая пользователей с помощью кликджекинга, мошенники часто пытаются накручивать лайки и подписки в социальных сетях. Хуже того, подобный механизм, если его работа не блокирована средствами браузера или веб-сайта, применяется и для получения из социальных сетей конфиденциальных персональных данных с последующим их использованием во вред пользователю.

Например, пользователь незаметно для себя может добавить в избранное группу злоумышленника в соцсети. После этого злоумышленник автоматически определит учётную запись пользователя и сможет использовать данные из нее (например, телефон) в своих целях. Так появляется навязчивая реклама, когда вам неожиданно звонит менеджер сайта, на котором вы не оставляли свои контактные данные.

Мы убеждены, что подобные методы обмана пользователей не соответствуют их интересам, поэтому сайты, использующие кликджекинг, могут ранжироваться ниже»

Будьте внимательней. С удовольствием, команда Carrot Quest — сервиcа, который знает всю информацию о каждом пользователе на вашем сайте и с учетом этих знаний позволяет увеличивать конверсию в первую и повторную продажу (через чат,pop-up или email).

социальная лидогенерация или как узнать клиента в лицо

Сервисов интернет-маркетинга сейчас стало так много, что при выборе просто глаза разбегаются. Часть автоматизируют работу с существующими рекламными площадками, другие предлагают расширенные статистики для аналитики. Ввиду активного развития SMM появление сервисов для этой сферы не заставило себя долго ждать. Однако все они достаточно однотипные. Совсем недавно наткнулся в сети на сервис SocFishing.ru.

Что зацепило? Сервис предоставляет инструменты “на грани фола”. Нестандартный подход, который, вроде бы напрашивался именно сейчас, но на который надо было ещё решиться. Фактически, SocFishing — это инструмент отслеживания потенциальных покупателей и сбор информации о них в сети. Казалось бы, разработчики ходят по тонкому льду, ведь в интернете, как правило, со скепсисом относятся ко всему, что связано с персональными данными. Того и гляди, кто-нибудь поднимет вой. Ну а если уж еще и социальные сети замешаны — жди беды.

Сайт сервиса симпатичный, но принцип и подход понятны не сразу. Необходимо почитать, посмотреть. Если говорить кратко, на свой сайт можно встроить скрипт, который будет отлавливать посетителей и определять их профиль Вконтакте. Ну и в личном кабинете формируется база профилей и вся информация по ним, которую возможно собрать на просторах интернета.

В таблице есть поля:

- Аватар.

- Имя, Фамилия.

- Текущее местоположение.

- Пол.

- Интересы Яндекс.

И тут возникает логичный вопрос — а законно ли это? Сам факт того, что мои данные кто-то собрал и складирует где-то, вызывает недовольство. Разработчики на этом акцентируют внимание и говорят: SocFishing работает только с общедоступными данными, которые пользователи свободно публикуют во Вконтакте и не скрывают настройками приватности. На страницы отдельных пользователей можно войти даже не проходя регистрацию ВКонтакте. Закон прямо позволяет собирать общедоступную информацию, нравится это пользователям социальной сети или нет. И если ты открыто публикуешь там свой номер телефона не надо удивляться смс-сообщениям и звонкам. Знакомый юрист подтвердил — так и есть.

Что собственно собирает сервис? Тут естественно все, что даёт Вконтакте, и не только. Вот, например, есть интересы Яндекса. Как их обнаруживают мне не очень ясно, но информация полезная. Это фактически демонстрирует актуальные потребности пользователя. Собственно, отслеживание является основным инструментом. И проводить его можно не только с сайта, отдельно делаются ссылки для отслеживания на форумах, в группах и пабликах ВК, с друугих источников трафик.

Основные фишки сервиса SocFishing:

- Предоставление общедоступной информации о ваших клиентах.

- Сбор контактных данных.

- Статистика сайта, дополненная данными из Вконтакте.

- Проведение конкурсов (подсчет результатов).

- Объединение переписки из нескольких аккаунтов в одном месте.

- Рассылка Вконтакте.

- Создание клиентской базы.

Кстати, о проведении конкурсов, которые так часто проводятся в соцсетях. Сервсис помогает с получением итогов конкурсов ВКонтакте для SMM-щиков, но насколько это применимо в реальной ситуации не знаю, не пробовал. Быть может кто-то попробует и отпишется потом. Специфику не изучал, но на первый взгляд, основная фишка — борьба с накрутками и в объективности подсчета результатов. Это, надо полагать, необходимо для лояльности в сообществах. В разделе «Подсчет конкурсов» найдете 3 разных варианта:

- фотоконкурсы;

- репосты;

- голосование.

Сервис пока в процессе изучения, но основной функционал и назначение SocFishing понятно — поставка горячих лидов с собственного сайта. Мало того, что можно узнать о посещаемости, времени просмотра страниц, так теперь становится известно, кто твой посетитель Вконтакте. Для чего? Для тех же активных продаж. В таком случае необходимы контактные данные. Сам профиль, по сути, является каналом связи через личку. Также можно с помощью лидов из базы наполнить сообщество Вконтакте целевыми профилями, приглашая их в друзья, либо запустить ретаргетинг по собранной базе. Применений можно уйму найти.

Над чем разработчикам надо поработать, так это над интерфейсом — в том плане, что неплохо было бы добавить пояснения по разным фишкам учетной записи (иногда разобраться без тех. поддержки сложно). Можно ещё рассылку автоматизировать по отловленной базе, но тогда, наверняка, ВКонтакт будет предпринимать какие-то контрмеры. В общем, в SocFishing реализован весьма интересный и нестандартный функционал. Тем, кто работает в SMM — советую изучить. Кстати, имеется бесплатный тариф «Новичок» как раз для этих целей.

Что такое фишинг? Типы и примеры фишинговых атак

Все о фишинге

Что такое фишинг?

Фишинг (от англ. fishing – рыбная ловля) представляет собой противоправное действие, совершаемое с целью заставить то или иное лицо поделиться своей конфиденциальной информацией, например паролем или номером кредитной карты. Как и обычные рыбаки, использующие множество способов ловли рыбы, коварные мастера фишинга также применяют ряд методов, позволяющих «поймать на крючок» свою жертву, однако одна тактика фишинга является наиболее распространенной. Жертва получает электронное письмо или текстовое сообщение, отправитель которого выдает себя за определенное лицо или организацию, которым жертва доверяет, например за коллегу по работе, сотрудника банка или за представителя государственного учреждения. Когда ничего не подозревающий получатель открывает это электронное письмо или сообщение, то он обнаруживает пугающий текст, специально составленный таким образом, чтобы подавить здравый смысл и внушить страх. Текст требует от жертвы перейти на веб-сайт и немедленно выполнить определенные действия, чтобы избежать опасности или каких-либо серьезных последствий.

Если пользователь «клюет на наживку» и переходит по ссылке, то он попадает на веб-сайт, имитирующий тот или иной законный интернет-ресурс. На этом веб-сайте пользователя просят «войти в систему», используя имя своей учетной записи и пароль. Если он оказывается достаточно доверчивым и соглашается, то введенные данные попадают напрямую к злоумышленникам, которые затем используют их для кражи конфиденциальной информации или денежных средств с банковских счетов; кроме того, они могут продавать полученные личные данные на черном рынке.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

В отличие от других угроз, встречающихся на просторах Интернета, фишинг не требует наличия глубоких технических знаний. Адам Куява, директор Malwarebytes Labs, заметил: «Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных. Происходит это потому, что объектом атаки становится самый мощный, но одновременно и самый уязвимый компьютер в мире – человеческий разум». Фишинговые мошенники не пытаются воспользоваться техническими уязвимостями в операционной системе устройства, они прибегают к методам так называемой социальной инженерии. От Windows и iPhone до Mac и Android – ни одна операционная система не обладает полной защитой от фишинга, какими бы мощными ни были ее антивирусные средства. В действительности злоумышленники часто прибегают к фишингу, потому что не могут найти какие-либо технические уязвимости. Зачем тратить время на взлом многоуровневой защиты, когда можно обманным путем заставить пользователя добровольно раскрыть свои данные? В большинстве случаев самым слабым звеном в защите системы является не ошибка, затерянная глубоко в программном коде, а сам пользователь, который не обращает внимание на отправителя очередного электронного письма.

Последние новости о фишинге

Порочный фишинговый роман: кто выдает себя за других в социальных сетях

Новый вид фишингового мошенничества атакует компьютеры Apple

Скомпрометированные учетные записи LinkedIn используются для отправки фишинговых ссылок в личных сообщениях и сообщениях InMail

История фишинга

Происхождение термина «фишинг» достаточно легко проследить. Фишинговая атака во многом похожа на обычную ловлю рыбы. Сначала нужно обзавестись приманкой, способной ввести жертву в заблуждение, а затем забросить удочку и ждать, пока «рыбка» начнет клевать. В английском языке сочетание слов «fishing» (рыбалка) и «phony» (обман) привело к тому, что букву «f» заменил диграф «ph», в результате термин, обозначающий вредоносные действия в Интернете, приобрел написание «phishing». Однако некоторые источники указывают, что его происхождение может быть несколько иным.

В 1970-х годах сформировалась субкультура, представители которой использовали ряд низкотехнологичных методов для взлома телефонных сетей. Эти ранние хакеры получили название «phreaks» (фрикеры), представляющее собой комбинацию слов «phone» (телефон) и «freak» (мошенник). В то время количество компьютеров, объединенных в сеть, было небольшим, поэтому целью фрикинга было совершение бесплатных международных звонков или звонков на номера, не внесенные в телефонные книги.

«Фишинг представляет собой простейший способ кибератаки, который, тем не менее, является одним из самых опасных и эффективных».

Еще до того, как термин «фишинг» прочно вошел в обиход, методы фишинга были подробно описаны в докладе и презентации, которые подготовила в 1987 году компания Interex (International HP Users Group).

Использование этого термина начинается в середине 1990-х годов, а его первое упоминание приписывается печально известному спамеру и хакеру Хану Си Смиту (Khan C Smith). Кроме того, в Интернете сохранился первый случай публичного упоминания термина «фишинг». Это произошло 2 января 1996 года в Usenet – в новостной группе AOHell. На тот момент компания America Online (AOL) являлась крупнейшим интернет-провайдером, ежедневно обслуживающим миллионы подключений.

Разумеется, популярность компании AOL непременно сделала ее целью мошенников. Хакеры и распространители пиратских программ использовали ее ресурсы для обмена сообщениями, а также для совершения фишинговых атак на компьютеры законопослушных пользователей. Когда AOL приняла меры и закрыла группу AOHell, злоумышленники взяли на вооружение другие методы. Они отправляли пользователям сетей AOL сообщения, в которых представлялись сотрудниками AOL и просили пользователей проверить данные своих учетных записей или передать им свои платежные реквизиты. В итоге проблема стала настолько острой, что компания AOL начала добавлять предупреждения к каждому электронному письму, особым образом указывая, что ни один сотрудник AOL не станет просить сообщить ему пароль или платежные реквизиты пользователей.

«Социальные сети становятся основным объектом фишинговых атак».

С наступлением 2000-х годов фишинговые мошенники начали обращать свое внимание на уязвимости систем электронных платежей. Клиенты банков и платежных систем стали все чаще становиться жертвами фишинга, а в некоторых случаях – как показало последующее расследование – злоумышленникам даже удавалось не только точно идентифицировать своих жертв, но и узнавать, каким банком они пользовались. Социальные сети также стали одной из главных целей фишинга в силу своей привлекательности для мошенников: личная информация, публикуемая в социальных сетях, является отличным подспорьем для кражи идентификационных данных.

Киберпреступники регистрировали десятки доменов, которые настолько изящно имитировали такие ресурсы, как eBay и PayPal, что многие не слишком внимательные пользователи просто не замечали подмены. Клиенты системы PayPal получали фишинговые электронные письма (содержащие ссылки на подставной веб-сайт) с просьбой обновить номер кредитной карты и другие персональные данные. В сентябре 2003 года о первой фишинговой атаке против банка сообщил журнал The Banker (принадлежащий компании The Financial Times Ltd.).

В середине 2000-х годов на черном рынке можно было заказать «под ключ» вредоносное ПО для фишинга. В то же время хакеры начали координировать свои действия, чтобы организовывать все более изощренные фишинговые атаки. Трудно оценить даже приблизительные потери от успешных фишинговых атак: как сообщал в 2007 году отчет компании Gartner, за период с августа 2006 года по август 2007 года около 3,6 миллиона взрослых пользователей потеряли 3,2 миллиарда долларов.

«В 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target».

В 2011 году фишинговые мошенники даже якобы нашли государственных спонсоров, когда китайские власти запустили предполагаемую фишинговую кампанию, которая была направлена против учетных записей Gmail, принадлежащих высокопоставленным чиновникам и военным в США и Южной Корее, а также китайским политическим активистам.

Возможно, самой известной фишинговой атакой стал случай, когда в 2013 году были похищены 110 миллионов записей кредитных карт и учетных данных, принадлежащих клиентам торговой сети Target. Виной всему оказалась скомпрометированная учетная запись одного субподрядчика.

Еще большую дурную славу получила фишинговая атака, предпринятая в первом квартале 2016 года хакерской группой Fancy Bear (деятельность которой связывают с российскими спецслужбами и военной разведкой). Эта атака была нацелена на адреса электронной почты Национального комитета Демократической партии США. В частности, Джон Подеста, руководитель агитационной кампании Хиллари Клинтон на президентских выборах 2016 года, заявил, что злоумышленники взломали его учетную запись Gmail и похитили переписку, поскольку он попался на старейшую мошенническую уловку: ему на электронную почту пришло фишинговое письмо с предупреждением, что пароль учетной записи был скомпрометирован (поэтому нужно «нажать здесь», чтобы сменить его).

В 2017 году была предпринята массированная фишинговая атака на Google и Facebook, вынудившая бухгалтерские службы этих компаний перечислить в общей сложности более 100 миллионов долларов на заграничные банковские счета хакеров.

Типы фишинговых атак

Несмотря на многочисленные вариации, общей чертой всех фишинговых атак является использование подлога с целью присвоения тех или иных ценностей. Вот лишь некоторые основные категории:

Адресный фишинг

В то время как большинство фишинговых кампаний предполагают массовую рассылку электронных писем как можно большему количеству пользователей, адресный фишинг отличается направленным характером. Этим способом злоумышленники атакуют конкретное лицо или организацию, часто применяя специально подобранный контент, который, как им представляется, окажет на жертву наибольшее воздействие. Для осуществления подобной атаки необходимо провести тщательную подготовку, чтобы узнать имена, должности, адреса электронной почты и другую сопутствующую информацию. Хакеры переворачивают вверх дном весь Интернет, сопоставляя эту информацию со всеми доступными сведениями о должностных отношениях жертвы: их, например, интересуют имена коллег и круг их обязанностей в соответствующей организации. Заполучив все эти данные, злоумышленники составляют правдоподобное письмо.

В частности, фишинговая атака может быть нацелена на сотрудника, чьи обязанности предполагают авторизацию платежей. Хакеры присылают ему письмо якобы от высокопоставленного должностного лица организации с указанием осуществить крупный платеж в пользу этого лица или в пользу поставщика компании (однако прилагаемая вредоносная ссылка ведет не к платежной системе, а на хакерский веб-сайт).

Адресный фишинг представляет значительную опасность для бизнеса (и государства), поскольку он может привести к значительным убыткам. Согласно отчету, составленному в 2016 году по итогам изучения этой проблемы с участием ряда предприятий, на адресный фишинг приходилось 38 % кибератак, которым они подвергались в течение 2015 года. Что касается компаний в США, ставших жертвами адресного фишинга, то средняя величина ущерба составила 1,8 миллиона долларов на одну успешную атаку.

«Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак».

Клоновый фишинг

Этот тип атаки предполагает, что злоумышленники копируют (клонируют) ранее доставленное законное сообщение, которое содержит ссылку или вложение. Затем мошенник меняет ссылки или прилагаемые файлы на вредоносные объекты, выдаваемые за настоящие. Ничего не подозревающие пользователи нажимают на ссылку или открывают вложение, чего часто бывает достаточно для хакеров, чтобы перехватить контроль над компьютером. После этого злоумышленники могут маскироваться под надежных отправителей и рассылать от имени жертвы аналогичные электронные письма другим пользователям в пределах этой же организации.

Обман 419/нигерийские письма

Многословное фишинговое письмо от неизвестного лица, называющего себя нигерийским принцем, является одним из самых ранних и долгоживущих проявлений подобных атак. Венди Замора, контент-директор Malwarebytes Labs, отметила: «Нередко фишинговая рассылка приходит от имени нигерийского принца, утверждающего, что он является сотрудником правительства или членом королевской семьи и ему срочно требуется помощь, чтобы перевести из Нигерии несколько миллионов долларов. Обычно такое электронное письмо помечается как срочное или личное, а его отправитель просит сообщить ему номер банковского счета, на который он мог бы перечислить деньги для хранения».

Иногда классические нигерийские письма приобретают довольно занятное содержание. Например, в 2016 году британский веб-сайт Anorak сообщил, что его редакция получила электронное письмо от некоего доктора Бакаре Тунде, который представился менеджером проектов в области космонавтики, работающим в Нигерийском национальном агентстве по космическим исследованиям. Доктор Тунде утверждал, что его двоюродный брат, майор авиации Абака Тунде, вот уже более 25 лет находится на старой советской космической станции. Но всего за 3 миллиона долларов менеджеры корпорации Роскосмос согласились организовать рейс пилотируемого корабля и вернуть нигерийского космонавта на Землю. От получателя такого письма требовалось «всего лишь» сообщить данные своего банковского счета, чтобы нигерийские специалисты смогли перечислить необходимую сумму своим российским коллегам. В качестве вознаграждения доктор Тунде обещал заплатить 600 000 долларов.

Случайным образом эта фишинговая атака также стала известна как «обман 419». Это число соответствует номеру статьи в уголовном кодексе Нигерии, которая предусматривает наказание за мошенничество.

Телефонный фишинг

Фишинговые атаки могут происходить с помощью обычного телефона – в этом случае они иногда обозначаются как голосовой фишинг или «вишинг»: мошенник звонит своей жертве и представляется сотрудником местного банка, полиции или налогового управления. Затем он запугивает жертву, сообщая о какой-либо проблеме и настаивая на том, что ее необходимо решить немедленно, а для этого нужно сообщить ему данные банковского счета или выплатить штраф. Обычно мошенники требуют перечислить деньги безналичным способом или с помощью предоплаченной карты, чтобы их нельзя было отследить.

SMS-фишинг (или «смишинг») – это злобный брат-близнец вишинга, осуществляющий те же мошеннические действия, но только с помощью SMS-сообщений (иногда добавляя к ним вредоносные ссылки).

«В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой».

Как распознать фишинговую атаку?

Распознать фишинговую атаку не всегда легко, но Вам помогут несколько простых советов, немного дисциплины и здравый смысл. Обращайте внимание на все, что кажется странным и необычным. Спросите себя, не является ли контекст сообщения подозрительным. Доверяйте своей интуиции и не давайте себя запугать. Фишинговые атаки часто используют страх, чтобы подавить Вашу способность хладнокровно мыслить.

Вот еще несколько признаков фишинга:

В электронном письме получатель находит предложение, которое выглядит слишком выгодным, чтобы быть правдой. В нем может сообщаться, что Вы выиграли в лотерею, получили дорогой приз или какой-либо уникальный предмет.

- Вы знаете отправителя сообщения, но это человек, с которым Вы не общаетесь. Даже если имя отправителя Вам известно, но он не относится к Вашим постоянным контактам, это уже должно вызывать подозрение – особенно в том случае, если содержимое письма никак не связано с Вашими обычными должностными обязанностями. Аналогичным образом стоит задуматься, если в поле «Копия» указаны вторичные получатели письма, которых Вы совсем не знаете, или группа сотрудников из других подразделений Вашей организации.

- Текст сообщения внушает страх. Будьте бдительны, если текст электронного письма носит угрожающий или тревожный характер и стремится создать атмосферу неотложной ситуации, призывая Вас срочно выполнить те или иные действия, например перейти по ссылке, прежде чем Ваша ученая запись будет заблокирована. Помните, что ответственные организации никогда не просят клиентов передать персональные данные через Интернет.

- Сообщение содержит неожиданные или необычные вложения. Такие вложения могут содержать вредоносное ПО, программы-вымогатели или другие интернет-угрозы.

- Сообщение содержит ссылки, которые выглядят странно. Даже если Ваше чутье не выявило описанные выше признаки, все равно не стоит слепо доверять встроенным в письмо гиперссылкам. Наведите курсор на ссылку, чтобы просмотреть ее настоящий URL-адрес. Присмотритесь, не закралось ли в гиперссылку едва заметное искаженное написание известного веб-сайта, – если да, то это явный признак подлога. Лучше вводить URL-адрес вручную, чем нажимать на встроенную в текст ссылку.

Вот пример фишинговой атаки, которая имитирует сообщение от платежной системы PayPal, содержащее просьбу нажать на кнопку «Confirm Now» (Подтвердить сейчас). Если навести курсор на эту кнопку, то браузер отобразит настоящий URL-адрес страницы перехода – он отмечен красным прямоугольником.

Вот изображение еще одного фишингового сообщения, маскирующегося под уведомление сервиса Amazon. Обратите внимание на угрозу закрыть учетную запись, если ответа не последует в течение 48 часов.

Переход по ссылке приводит Вас к этой форме, предлагающей сообщить те данные, которые откроют злоумышленникам путь к похищению Ваших ценностей.

Как защититься от фишинга?

Как говорилось выше, фишинг представляет собой угрозу, которая с одинаковой вероятностью может появиться на настольном компьютере, ноутбуке, планшетном компьютере или смартфоне. Большинство интернет-браузеров проверяют ссылки на предмет благонадежности, однако первой линией обороны от фишинга должна стать Ваша способность оценивать ситуацию. Научитесь распознавать признаки фишинга и придерживайтесь элементарных принципов безопасности, когда проверяете электронную почту, читаете записи в социальной сети Facebook или играете в онлайн-игру.

Наш коллега Адам Куява сформулировал несколько самых важных правил, которые помогут Вам не попасться на крючок мошенников:

- Не открывайте электронные письма от незнакомых отправителей.

- Нажимайте на ссылку внутри электронного письма только в том случае, если Вы точно знаете, куда она ведет.

- Получив письмо от сомнительного отправителя, перейдите по прилагаемой ссылке вручную – введите адрес законного веб-сайта в адресную строку браузера с помощью клавиатуры, так Вы обеспечите для себя еще один уровень безопасности.

- Проверяйте цифровые сертификаты веб-сайтов.

- Если Вас просят раскрыть конфиденциальные данные, убедитесь, что URL-адрес веб-страницы начинается с «HTTPS», а не просто с «HTTP». Буква «S» обозначает «secure» (безопасно), то есть подключение с таким адресом является защищенным. Вместе с тем, это не дает гарантии, что веб-сайт является законным, однако большинство законных веб-сайтов используют именно протокол HTTPS в силу его большей безопасности. При этом даже законные веб-сайты, использующие протокол HTTP, уязвимы перед атаками хакеров.

- Если Вы подозреваете, что полученное электронное письмо было отправлено мошенником, введите имя отправителя или отрывок текста письма в поисковую систему – и Вы увидите, связаны ли с этим письмом какие-либо фишинговые атаки.

- Наводите курсор мыши на ссылки, чтобы убедиться в их надежности.

Как и всегда, мы также рекомендуем использовать программу, способную противостоять вредоносному ПО. Большинство программных средств кибербезопасности способны обнаруживать маскирующиеся опасные ссылки и вложения, так что Ваша информация не попадет в руки злоумышленников, даже если Вы вовремя не почувствуете неладное.

Все premium-версии продуктов Malwarebytes предоставляют надежную защиту от фишинга. Они могут распознавать мошеннические сайты, не давая открыть их, даже если Вы уверены в их законности.

Так что оставайтесь бдительны, соблюдайте осторожность и следите за признаками возможной фишинговой атаки.

Со всеми нашими отчетами о фишинге Вы можете ознакомиться на ресурсе Malwarebytes Labs.

Фишинг – что это такое, как работает и как его избежать

Фишинг – это форма кибератаки, которая использует электронную почту в качестве оружия. Цель атаки – обмануть пользователя, чтобы он поверил, что сообщение содержит команду, которую нужно обязательно выполнить, например, оплатить счет или подтвердить оплату.

Обычно такое письмо содержит документ в приложении – это заставляет жертву загрузить файл. Конечно, это не настоящее сообщение, как и приложенный файл – при нажатии на него (или на ссылку в теле письма) запускается процесс заражения системы.

Чаще всего злоумышленник имитирует сообщение от какой-то организации, такой как банк или поставщик телекоммуникационных услуг. Это один из старейших типов атаки – первая зафиксирована уже в 90-х годах. С того периода фишинг прошел долгую и опасную эволюцию.

Обратите внимание на то, что английское слово «phish» ассоциируется с «fish» (рыба). В этом есть определенная аналогия, поскольку фишинговый e-mail – это крючок, на который ловят жертву. В упомянутых 90-х годах хакеры использовали этот метод, чтобы получить логины и пароли пользователей AOL. В свою очередь, префикс «ph» происходит от «phone freaking» (это метод нарушения безопасности телефонных сетей, чаще всего для получения бесплатного или более дешевого соединения).

Наиболее известные фишинг-атаки в истории:

- одна из самых громких случилась в 2016 году; хакеры захватили аккаунт Gmail главы президентской кампании Хиллари Клинтон

- знаменитый скандал с раскрытием фото произошел, главным образом, из-за проблем с механизмами безопасности серверов Apple iCloud, но это было бы невозможно без серии успешных фишинговых атак

- в 2016 году сотрудники Университета Канзаса ответили на поддельные сообщения электронной почты, что привело к краже информации о номерах счетов, направлении денежных переводов, выплатам на счета хакеров

Что такое набор для фишинга?

Наличие наборов для создания фишинга, то есть phishing kit, позволяет даже посредственному киберпреступнику провести вредоносную атаку. Такой набор включает в себя ресурсы и инструменты, необходимые для создания поддельного сайта, который достаточно установить только на сервер. После этого достаточно только отправить письма потенциальным жертвам – колоссальные списки рассылки доступны в дарквебе. На страницах Phishtank и OpenPhish вы можете найти список известных наборов этого типа. В настоящее время насчитывается около 3200.

Типы фишинга

Как правило, фишинговые кампании делятся на два типа:

- фишинг с целью получения важных данных – в теле письма содержится информация, призванная заставить жертву ввести свой логин и/или пароль для сайта, услуги, банковского счета и т.д. Чаще всего оно стилизовано под настоящее сообщение, однако, когда мы проверяем подлинность отправителя, отображается странный адрес, не имеющие ничего общего с обычными адресами банка; если указать какие-либо данные, преступник немедленно их использует.

- загрузка вредоносных программ – в приложении находится файл, чаще всего замаскированный под архив или документ MS Office. На самом деле, это вредоносный код для установки на машину жертвы: чаще всего – вымогатель. Как сообщают статистики, 93% атак происходит именно через поддельные вложения электронной почты.

Когда злоумышленник создает сообщение для определенного получателя, оно называется spear phishing (копьё фишинга). Такой получатель идентифицируется с помощью социальной сети. Например, получив информации с LinkedIn о том, где работает человек, можно создать электронное письмо, которое выглядит так, как будто оно было отправлено из бухгалтерии его компании.

Китобойный промысел или кит фишинг – это фишинг, нацеленный на «большую рыбу», т.е. руководителей и менеджеров высокого уровня. Многие из них часто используют для переписки личные учетные записи электронной почты, которые не так хорошо защищены, как корпоративная почта. Сбор информации в количестве, достаточном для мошенничества может занять много времени, но взамен даст конкретные преимущества.

В 2008 году киберпреступники начали массированную атаку на высокопоставленных корпоративных сотрудников, выдав себя за ФБР. В отправленных вложениях был кейлоггер – он был установлен на 2000 машин.

Фишинг – как его избежать

Лучший способ избежать фишинга, с большой осторожностью относится к сообщениям электронной почты – особенно тем, которые касаются важных дел.

Как показывают статистические данные, в случае социальных сетей преступники выступают под видом: новое индивидуальное сообщение, приглашением в друзья, запрос на вход в сеть, смена пароля, информация об отметке на чьём-то фото.

Кроме того, популярные темы фишинговых писем – это:

- информация о неудачной попытке доставки

- подтверждение удаления учетной записи электронной почты

- ваш заказ№. xxx (название магазина или без)

- требуется действие

Что делать? Прежде всего, проверить, с какого домена пришло письмо. Если сообщение касается счета в банке, а отправитель в адресе [email protected] или другой адрес, безусловно, это подделка. Другое дело, стиль контента – если есть опечатки или сообщение выглядит как переведенное с помощью электронного переводчика, почти на 100% это попытка мошенничества.

Если все выглядит нормально, а в тексте ссылка – наведите на неё курсор мыши и посмотрите, на какой адрес она ведёт (чуть более сложный вариант – использовать консоль разработчика, открываемую в браузере через сочетание клавиш Ctrl + Shift + I).

Если отправитель и содержание не вызывают подозрений, но информация является неожиданной – например, это касается изменения логина и пароля – обратитесь в службу поддержки соответствующего сервиса/банка. Ни в коем случае не указывайте в подозрительных письмах своих персональных данных!

Помните, что при загрузке вредоносного файла, антивирус должен заблокировать его загрузку, однако, если вы указываете пароль для личного кабинета – это за пределами его возможностей.

что это такое простыми словами

Вы когда-нибудь в своей жизни сталкивались с компьютерными хакерами? Был ли у Вас опыт общения с ними? Заметьте, что такие люди сильно давят на потребности и эмоции, чтобы получить доступ к персональным данным. Поэтому сегодня в целях безопасности мы расскажем простыми словами, что такое фишинг.

Что такое фишинг в интернете

Для начала стоит разобраться, что такое фишинг в интернете вообще. Данное явление представляет собой вид интернет-мошенничества с целью запроса и получения доступа к личным данным пользователя (пароль, логин, банковские карты и др.). В интернете самым популярным методом такого мошенничества является рассылка писем по электронной почте от лица известных компаний.

Они, в свою очередь, содержат ссылки на ненастоящие сайты, выглядящие как оригинальные. Обычно, здесь предлагают ввести персональные данные пользователя (в зависимости от того, что нужно мошеннику). После ввода возникает ошибка или выбрасывает с сайта на другой ресурс. Первым делом, следует беспокоиться тем, кто задумывается о создании интернет-магазина, чтобы защитить его от киберпреступлений.

Что такое фут фишинг

Пользователи часто задают вопрос, что такое фут фишинг, полагая, что здесь есть связь с хакерством. В действительности, фут фишинг — это вид рыбной ловли при помощи ног человека. Делается такое в шутку. И здесь, конечно же, нет никакой связи с интернет-мошенничеством. Хотя фишинг и есть от слова ловить, попадаться на крючок.

Что такое фишинг в сети

Теперь более подробно поговорим, что такое фишинг в сети. На сегодняшний момент это широко распространённый вид кибепреступлений. Происходит похищение аккаунтов, конфиденциальной информации, банковских данных. В особенности, если пользователь занимается франшизой и широко продвигает эту деятельность. К сожалению, в УК РФ прописана ответственность только за крупно масштабные преступления.

Мошенник осуществляет фишинг самыми разными способами. Но его цель задеть человека эмоционально и заставить выполнять свои требования. Зачастую, это хороший психолог, который может манипулировать Вами через запугивание, невнимательность, потребность в везении или любопытство.

Что такое фишинг с фейка

Многие пытаются разобраться, что такое фишинг с фейка и как это работает. Это всё тот же вид мошенничества. Неизвестный пользователь присылает Вам сообщение с просьбой перейти на фейковую страницу. Она может выглядеть как оригинал с качественно написанными СЕО текстами, которые пишут профессионалы. К несчастью, распознать такое редко удаётся.

При вводе своих данных, они переходят к мошеннику. И что же он с ними делает? Он может использовать их против Вас. Войти с помощью них в другие социальные сети, делать спам рассылки. Также, если у Вас имеется электронный кошелёк, то деньги могут перейти к нему.

Что такое фишинг с аккаунта

Если рассуждать о том, что такое фишинг с аккаунта, то логично, что тут так же замешаны персональные данные из социальных сетей. Допустим, что Вам написал знакомый человек по поводу недостатка у него средств. Конечно, нет подозрений, что человек может быть в плохом положении. Но так бывает не всегда. Обычно через сообщение можно понять, правда это или обман.

Это может быть и стиль письма, и поведение человека. То есть, мы говорим о том, что аккаунт этого пользователя уже взломан и используется против него. И с помощью этого ловит других пользователей с целью извлечения выгоды.

Защита от фишинга: что это такое

Чтобы Вы никогда не попадали в подобные ситуации, важно знать про защиту от фишинга и что это такое. Это обычные правила безопасного поведения в сети интернет. Приведём самые важные из них:

- Никогда не переходите по подозрительным ссылкам, присланных по электронной почте. Помимо всего прочего, они могут содержать в себе вирусы.

- Не скачивайте присланные с этих писем файлы.

- Создайте надёжные пароли.

- Никому не говорите свой пароль, логин и номера с карт.

- Внимательно смотрите на адрес сайта, на который просят перейти.

- По чаще обновляйте антивирус и браузеры.

Данная статья будет очень полезна всем пользователям, так как напоминает о безопасном пользовании интернетом. Фишинг сейчас достаточно частое явление, которое нужно подавлять. Иначе, это приведёт к настоящему неприкрытому воровству в социальных сетях.