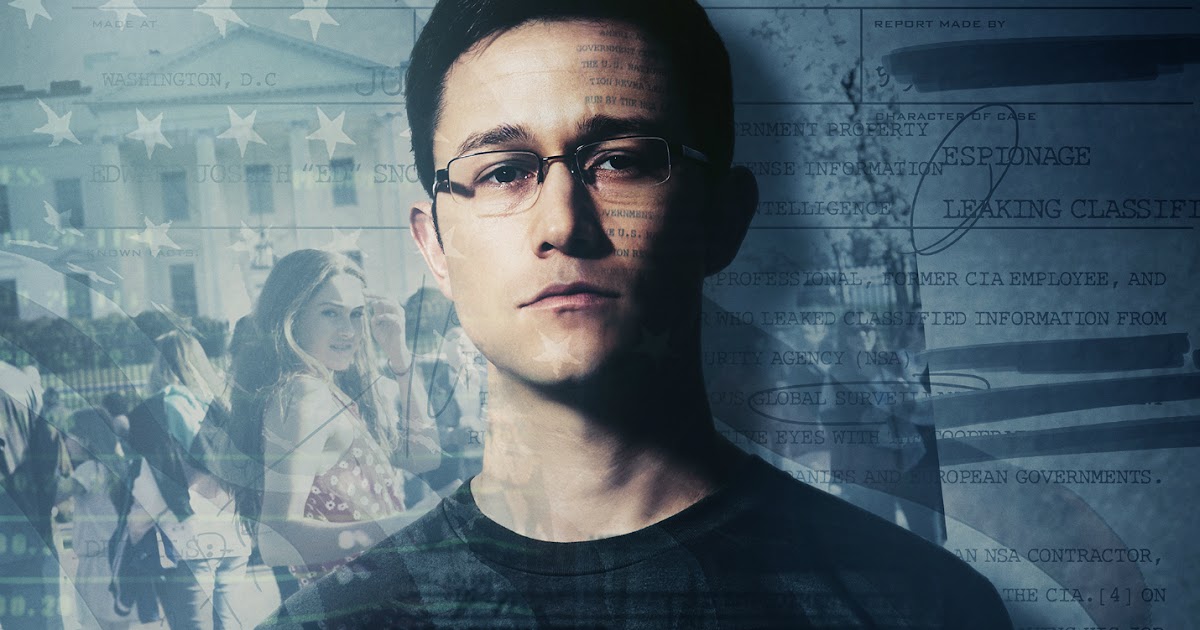

Эдвард Сноуден якобы контактировал с российскими спецслужбами, утверждают американские СМИ

Политика

close

100%

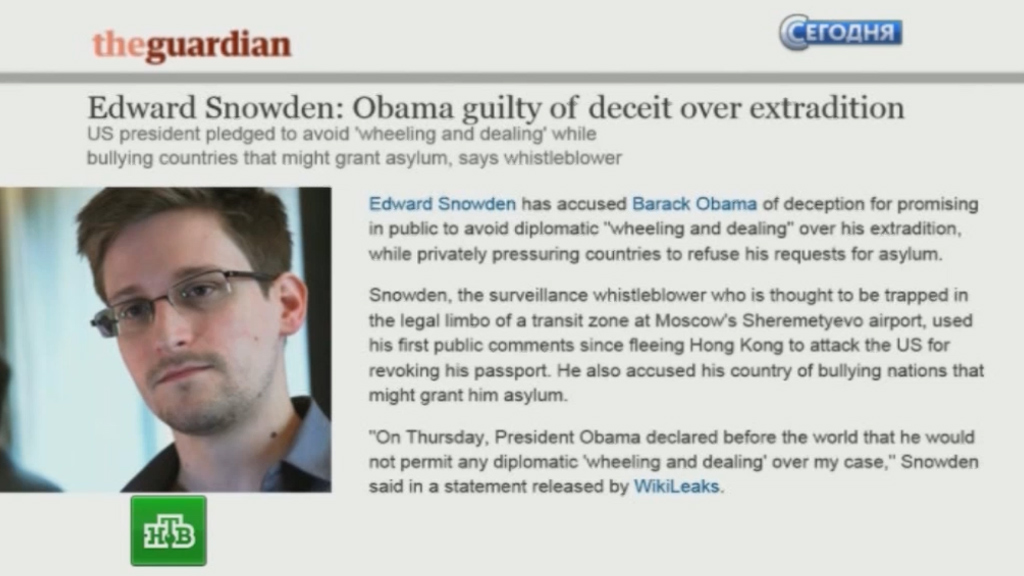

Американские СМИ утверждают, что помощь бывшему сотруднику Агентства национальной безопасности Эдварду Сноудену, разоблачившему действия американских спецслужб, оказывали агенты российской разведки. Эксперт считает, что подобный информационный вброс является «отражением внутренней борьбы» внутри американской администрации.

Близкий к консервативным кругам телеканал Fox сообщил, сославшись на анонимный источник, что Эдвард Сноуден, летом прошлого года перебравшийся из американского штата Гавайи в Гонконг, а затем в Москву, действовал при поддержке российских спецслужб. Источник предполагает, что во время своего пребывания на территории Гонконга Сноуден проживал не в гостинице «Мира», как сообщалось ранее, а в квартире иностранца, возможно, русского.

За друзьями не шпионим

Предложения Барака Обамы о реформировании одной из самых могущественных американских спецслужб –…

20 января 13:16

В свою очередь бывший заместитель главы ЦРУ Майк Моррелл отметил, что пребывание Сноудена в Гонконге складывалось слишком удачно, чтобы Сноуден решал все в одиночку. Об этом Моррелл заявил в интервью программе «Лицом к нации» на телеканале Fox в воскресенье. Однако никаких доказательств возможного участия разведки России в деле Сноудена он не привел.

В воскресенье аналогичные предположения о возможной причастности спецслужб России были сделаны конгрессменом-республиканцем Майком Роджерсом, членом комитета конгресса по разведке. По словам Роджерса, передвижения Сноудена «выходили за рамки его технических возможностей».

«Думаю, что есть причина в том, что он очутился в руках агентов ФСБ в Москве», — сказал Роджерс.

В свою очередь британский журналист Гленн Гринвальд, который получил от Сноудена немало разоблачительных материалов о действиях американских спецслужб за рубежом, сказал, что заявления Роджерса надо рассматривать как ничем не подтвержденную пропаганду до тех пор, пока он не представит реальные доказательства.

Сноуден в настоящее время живет в Москве, где он получил временное убежище после неудавшихся попыток выехать в Латинскую Америку. Российский президент Владимир Путин ранее отверг какое-либо вмешательство российских спецслужб в дело Сноудена. По словам Путина, российские спецслужбы никогда не работали со Сноуденом в оперативном плане.

Сноуден ищет, где потеплее

Беглый сотрудник американских спецслужб Эдвард Сноуден в открытом письме намекнул властям Бразилии, что хотел…

17 декабря 20:27

Путин заявил ранее, что условием предоставления Сноудену временного убежища в России было прекращение деятельности, которая наносила бы вред США. Впоследствии Путин отметил, что никогда не встречался со Сноуденом.

Место проживания Сноудена в России держится в секрете, однако это не мешает ему давать интервью журналистам. В прошлом году он дал большое интервью газете The New York Times.

По мнению главного редактора аналитического портала Agentura.Ru Андрея Солдатова, в случае если российские спецслужбы действительно занимались бы Сноуденом, они не допустили бы его контактов с журналистами.

Эксперт считает, что попытки представить Сноудена в невыгодном свете являются «отражением внутренней борьбы» внутри американской администрации. По словам эксперта, если часть администрации настроена предоставить амнистию разоблачителю, то другая хочет предать его суду.

США неоднократно обращались к России с просьбой выдать Сноудена.

Во вторник адвокат Сноудена Анатолий Кучерена сказал в интервью российским СМИ, что его клиент может обратиться к российским спецслужбам с просьбой о защите в связи с угрозами возможного покушения.

Адвокат сообщил, что на это решение Сноудена повлияли публикации американских СМИ, где приводятся мнения действующих и бывших сотрудников разведслужб США, которые говорят, что убили бы Сноудена как предателя.

Подписывайтесь на «Газету.Ru» в Новостях, Дзен и Telegram.

Чтобы сообщить об ошибке, выделите текст и нажмите Ctrl+Enter

Новости

Дзен

Telegram

Картина дня

Военная операция РФ на Украине. День 236-й

День 236-й

Онлайн-трансляция военной спецоперации РФ на Украине — 236-й день

Москва завершает мобилизацию. Уклонистов обещают не искать, а повестки аннулировать

Собянин объявил о завершении частичной мобилизации в Москве

«Сотни населенных пунктов обесточены». К чему привели новые удары по Украине

Мэр Владимир Кличко заявил о нескольких взрывах в Шевченковском районе в центре Киева

Пушилин заявил об обмене пленными с Украиной по формуле 110 на 110

Военкор ВГТРК Поддубный заявил о накоплении сил ВСУ для наступления на Херсон

На Артура Смольянинова составили протокол о дискредитации российской армии

Мобилизованных из Забайкальского края отправили домой из-за проблем с алкоголем

Новости и материалы

Кокорин рассказал, какую сумму потратил на оплату автомобильных штрафов в Италии

Володин назвал отсутствие геев в Госдуме причиной выхода России из ПАСЕ

МО РФ: замминистра обороны Фомин обсудил «продуктовую сделку» с замгенсека ООН Гриффитсом

Смольянинов отреагировал на иск о дискредитации российской армии

Один из арестованных по делу о теракте на Крымском мосту занимался интернет-торговлей

Двое нижегородцев украли гору могильных оград, чтобы сдать их в металлолом

Глава Минобороны Резников: Украина переводит военную логистику на натовскую систему LOGFAS

В КГБ Белоруссии предупредили, что будут уничтожать организаторов терактов

Дана Борисова уличила уехавших из России артистов в продажности

Telegram оштрафовали на €5,1 млн за нарушение законодательства Германии

Захарова указала на потерю интереса ЕС в расследовании диверсий на «Северных потоках»

Зампред Центробанка Заботкин заявил о продолжении роста цен в октябре

Тотьмянина поспорила с Тарасовой после критики в адрес Авербуха

«АвтоВАЗ» планирует наладить крупноузловую сборку иностранных автомобилей

Мостовой о «Спартаке»: какая разница, пропускаешь ли ты первым, если набираешь очки

Минцифры призвало военкоров «заявлять о попытках давления» при освещении спецоперации

Тарасова раскритиковала постановку Авербуха на «Ледниковом периоде»

Главу Минстроя Кировской области уволили за «разгильдяйство»

Все новости

«Дума обязана работать». Не всем депутатам понравилась идея отмены их брони от мобилизации

Не всем депутатам понравилась идея отмены их брони от мобилизации

В Госдуму внесли законопроект об отмене отсрочки от призыва для депутатов и сенаторов

«Петр I под знаменем Христа служил Антихристу»: интервью с худруком театра «Модерн»

Худрук театра «Модерн» Грымов обвинил американские компании в разрушении российского проката

Новая специальность: где и как мобилизованных учат управлять дронами

В Минобороны рассказали о подготовке пилотов-операторов БПЛА

«Сербия должна присоединиться к санкциям». ЕС принуждает Белград отвернуться от России

«Ъ»: Евросоюз усилил давление на Сербию и требует ввести антироссийские санкции

«Аня, твой Паша зарегистрировался на сайте знакомств»: мама сыновей с аутизмом – о предательстве мужа

Личная история матери о том, как ее муж сбежал от сыновей с аутизмом

От обвинений в гомосексуальности до семейного счастья: как сегодня живет 50-летний Таркан

Как сегодня выглядит и чем занимается 50-летний Таркан

Король хип-хопа: Эминему — 50

«Годовой эксперимент SIRIUS по моделированию полета на Луну состоится в любых условиях»

Руководитель проекта SIRIUS назвал цели годового эксперимента по моделированию полета на Луну

«Нет сомнений, на какой стороне должен стоять Израиль».

Министр по делам диаспоры Израиля выступил за оказание военной помощи Украине

США пообещали одинаковый ответ на ядерный удар любого масштаба по Украине

Салливан заявил, что ответ США на ядерный удар по Украине не будет зависеть от масштаба

«Речь идет об оперативном совещании». Кремль анонсировал встречу Путина с членами Совбеза

Песков подтвердил совещание Путина с членами Совбеза на следующей неделе

10 фильмов и сериалов о реальных маньяках, чьи истории страшнее любого сценария

Список шокирующих фильмов и сериалов о самых известных маньяках

Россия отправила авиацию в Белоруссию

В Белоруссию из России начала прибывать авиация для совместной армейской группировки

Сноуден в «Твиттере», или Как собрать миллион подписчиков?

Подпишитесь на нашу рассылку ”Контекст”: она поможет вам разобраться в событиях.

Автор фото, AFP

Подпись к фото,Сноуден пользуется популярностью у антиглобалистов

Перебежчик-изобличитель Эдвард Сноуден завел себе аккаунт в «Твиттере», на который за ночь подписались около одного миллиона человек. При этом бывший субподрядчик Агентства национальной безопасности США написал всего семь твитов, из которых только два — не ответы на посты других пользователей.

«Слышно меня теперь?», — бросил первый камень бывший системный администратор в воды соцсети, которая в среду сообщила о желании избавиться от лимита в 140 знаков.

Круги разошлись на 96 тыс. ретвитов и 87 тыс. избранных.

На момент публикации заметки у Сноудена было уже 1,5 млн подписчиков.

«Да, мы услышали и мы благодарны за вашу храбрость и за все, чем вы пожертвовали, чтобы пролить свет на правду», —

написал видный документалист, критик общества потребления Майкл Мур.

Бывший сотрудник Агентства национальной безопасности США, известный крупномасштабными утечками секретной информации об американских программах электронной слежки, с 2013 года находится в России, где ему было предоставлено временное убежище.

Подписан на разведку, не на девушку

Основной диалог у перебежчика развернулся с астрономом и популяризатором науки Нилом Деграссом Тайсоном, который в начале сентября взял у Сноудена интервью.

Сноуден побеседовал с ученым о недавнем открытии воды на Марсе. «Если ты посетишь Марс, уверен, любые формы жизни встретят тебя глотком воды и предложат туристическую визу», — ответил Тайсон.

Автор фото, Getty

Подпись к фото,Астроном Нил Деграсс Тайсон хвалебно отзывался о Сноудене

«Тем временем тысяча человек в Форт-Миде [штаб-квартире АНБ] только что открыла «Твиттер», — иронизирует сам Сноуден.

Сноуден подписался исключительно на своего бывшего работодателя —

АНБ, но не стал фолловить, например, свою девушку

Линдси Миллс, также активно присутствующую в «Твиттере».

«Цветы с извинениями»

Свои приветствия Сноудену, среди прочих, направили англоязычные прокремлевские СМИ Sputnik и RT, а также официальный «Твиттер»-аккаунт WikiLeaks — организации, публиковавшей секретную информацию, с которой бывший сотрудник АНБ сотрудничал.

Некоторые пользователи привычно встретили бывшего подрядчика в соцсети котиками. Иные шутили, что ЦРУ не следит за бывшим подрядчиком — во всяком случае, в «Твиттере».

Автор фото, AFP

Подпись к фото,В Швейцарии Сноудена вместе с другими разоблачителями Джулианом Ассанжем и Челси Мэннингом отлили в бронзе

Пропустить Подкаст и продолжить чтение.

Подкаст

Что это было?

Мы быстро, просто и понятно объясняем, что случилось, почему это важно и что будет дальше.

эпизоды

Конец истории Подкаст

«Кто старое помянет, тому глаз вон. Мы бы хотели прислать цветы с извинениями. Где ты сейчас точно находишься?», —

смеются в пародийном профиле «PR-службы АНБ».

Мы бы хотели прислать цветы с извинениями. Где ты сейчас точно находишься?», —

смеются в пародийном профиле «PR-службы АНБ».

Скорость, с которой росло число подписчиков Сноудена, оказалась в «Твиттере» наивысшей за сутки, оставив далеко позади аккаунт, предположительно принадлежащий саудовскому разоблачителю «Муджтахиду» — тот донабрал 342 тысячи фолловеров в последние часы.

Интересно, что «Муджтахид» в Саудовской Аравии стал чем-то подобным Сноудену: он прославился разоблачениями коррупции в королевской семье, сохраняя анонимность и ссылаясь на свою близость к правящей верхушке монархии.

Подобно американскому перебежчику, саудовский аноним вызывает крайне полярные оценки — от «героя» до «предателя», — а его аккаунт в «Твиттере» то подвергался блокировке, то взламывался хакерами. Теперь у него закрытый аккаунт с 1,3 млн подписчиков. Самим словом Муджтахид» в исламе обозначают постигшего высшую степень знания богослова-правоведа.

Премии и раки

Для многих антиглобалистов Сноуден с самой публикации своих разоблачений стал иконой.

В сентябре прошлого года перебежчик стал лауреатом шведской премии «За правильный образ жизни»: по мнению организаторов премии, Сноуден провел «работу над практическими и образцово-показательными решениями наиболее острых проблем современности».

Автор фото, Lukhaup.Panteleit.Schrimpf.Zookeys

Подпись к фото,О многоцветном раке Cherax snowden знали и раньше, но зоологи не сразу поняли, что речь идет об отдельном виде

Документальный фильм Лоры Пойтрас о Сноудене «Гражданин четыре» стал лауреатом «Оскара» как лучшее неигровое кино этого года. Теперь режиссер намерена снять кино и о Джулиане Ассанже — основателе Wikileaks, вынужденном скрываться в посольстве Эквадора в Лондоне.

В августе этого года группа немецких ученых описала пресноводного десятиногого рака, обитающего на западе острова Новая Гвинея в индонезийской провинции Западное Папуа, назвав его в честь Сноудена Cherax snowden.

Кроме того, в начале сентября бывшего субподрядчика

наградили норвежской премией имени писателя и гуманиста Бьёрнстьерне Бьёрнсона за защиту свободы слова.

В начале сентября Сноуден вместе с Надеждой Савченко и Борисом Немцовым был номинирован на премию имена академика Сахарова.

По данным британских букмекеров, Сноуден вошел в число десяти наиболее вероятных кандидатов на Нобелевскую премию мира в этом году.

Эдвард Сноуден не советует использовать WhatsApp и Telegram / Хабр

Эдвард Сноуден, который после раскрытия секретных документов АНБ уже пять лет скрывается от американских спецслужб в Москве, дал интервью французской радиостанции France Inter, приуроченное к выходу его мемуаров Permanent Record. 36-летний хакер рассказал о своей нынешней жизни и посоветовал, какой софт безопаснее использовать в интернете, если вы хотите избежать прослушки.

Недавно Сноуден высказался в защиту браузера Tor и операционной системы Tails, которыми он пользовался в 2013 году и которые вполне достойно выглядят сегодня. Сейчас он добавил рекомендации по мессенджерам.

Сноуден прокомментировал то, что премьер-министр Франции использует WhatsApp для совещаний с министрами, а президент общается с подчинёнными в Telegram: «Любая из этих двух программ лучше, чем SMS или телефоны без шифрования, — сказал он, — но их очень рискованно использовать, если вы премьер-министр! Facebook «слой за слоем» снимает защиту с WhatsApp, обещая при этом, что не будет прослушивать разговоры пользователей, потому что они зашифрованы. Но они пытаются это сделать из соображений национальной безопасности. На самом деле эти программы слежки никогда не использовались для общественной безопасности: речь идёт о власти, влиянии, о том, как изменить события в мире в желаемом направлении людьми, которые управляют этими системами. Поэтому не используйте WhatsApp или Telegram, если у вас есть альтернатива. Вместо этого следует использовать мессенджер Signal или приложение Wire. Они предоставляются бесплатно».

Но они пытаются это сделать из соображений национальной безопасности. На самом деле эти программы слежки никогда не использовались для общественной безопасности: речь идёт о власти, влиянии, о том, как изменить события в мире в желаемом направлении людьми, которые управляют этими системами. Поэтому не используйте WhatsApp или Telegram, если у вас есть альтернатива. Вместо этого следует использовать мессенджер Signal или приложение Wire. Они предоставляются бесплатно».

Эдвард Сноуден рассказал, что он не живёт затворником, хотя соблюдает необходимые меры безопасности (в том числе для защиты коммуникаций, как при звонке в студию радиостанции): «Я осторожен, чтобы меня не узнали, но я никогда не сотрудничал ни с каким правительством и никогда не буду этого делать: я плачу за квартиру и сам обеспечиваю собственную безопасность, и да, я гуляю по паркам с женой, хожу в магазины, веду как можно более обычный образ жизни в ситуации, в которой нахожусь».

Сноуден рассказал об одном из проектов АНБ, который стал известен публике после его разоблачений — программе XKeyscore.

Это программа слежения за иностранными гражданами во всём мире. Она выявляет гражданство иностранцев, анализируя язык, используемый в сообщениях электронной почты, имеет возможность сохранять на протяжении нескольких дней метаданные и содержание перехваченных сообщений. Из документов, предоставленных Сноуденом в 2013 году, следует, что один из серверов системы X-Keyscore может находиться в Москве, предположительно в американском посольстве, а другие серверы могут располагаться в Киеве и Пекине.

Схема размещения серверов XKeyscore. Слайд из презентации АНБ от 2008 года

«XKeyscore не собирает информацию: это Google для шпионов, — рассказывает Сноуден. — Много программ, ссылки для поиска и шпионажа, система работает для спецслужб США, Австралии, Новой Зеландии, Великобритании и Канады. Всё, что собирается в этих странах, что перехвачено, идёт в общем пакете. Чтобы получить данные из другой страны, мы только отправляем запросы на исследования. Всё идет в этой поисковой системе. Я сижу за своим столом и вижу абсолютно все, что вы пишете, все сайты, которые вы пытаетесь посетить в интернете. И даже если это зашифровано, есть много ценной информации: мы не можем видеть точную страницу, которую вы ищете, но видим, что вы читаете, например, что вы принадлежите к такой политической партии, что вы ходите в такую церковь, что вы голосовали за такого человека на выборах. Мы можем видеть людей, с которыми вы связаны, в какое время вы просыпаетесь. То, что мы можем видеть постоянно, в любое время, — это общая картина человеческой деятельности. И мы можем вернуться назад во времени: когда я работал, мы могли вернуться на 30 дней человеческой истории. Сегодня, через шесть лет после моего отъезда, мы, конечно, можем вернуться гораздо дальше».

Я сижу за своим столом и вижу абсолютно все, что вы пишете, все сайты, которые вы пытаетесь посетить в интернете. И даже если это зашифровано, есть много ценной информации: мы не можем видеть точную страницу, которую вы ищете, но видим, что вы читаете, например, что вы принадлежите к такой политической партии, что вы ходите в такую церковь, что вы голосовали за такого человека на выборах. Мы можем видеть людей, с которыми вы связаны, в какое время вы просыпаетесь. То, что мы можем видеть постоянно, в любое время, — это общая картина человеческой деятельности. И мы можем вернуться назад во времени: когда я работал, мы могли вернуться на 30 дней человеческой истории. Сегодня, через шесть лет после моего отъезда, мы, конечно, можем вернуться гораздо дальше».

Сноуден рассказал про эпизод с маленьким индонезийским ребенком, который открыл ему глаза на работу в АНБ: «То, что я увидел, довольно необычно в этом контексте, — это перехваченное видео ребенка, который сидел на коленях своего отца и играл с клавиатурой компьютера. Я стоял перед камерой, и мне казалось, что он смотрит на меня — это заставляло меня подумать о том, как я был со своим отцом… И этот момент близости был перехвачен. Был взломан, я не уверен на 100%. Мы хотели посмотреть, кто пользовался компьютером, и ответ: любой из нас. И именно в эту секунду я понял, что эта абстрактная сторона [слежки] вдруг стала менее абстрактной. Я внезапно почувствовал себя на месте людей, в чью жизнь мы вторгались».

Я стоял перед камерой, и мне казалось, что он смотрит на меня — это заставляло меня подумать о том, как я был со своим отцом… И этот момент близости был перехвачен. Был взломан, я не уверен на 100%. Мы хотели посмотреть, кто пользовался компьютером, и ответ: любой из нас. И именно в эту секунду я понял, что эта абстрактная сторона [слежки] вдруг стала менее абстрактной. Я внезапно почувствовал себя на месте людей, в чью жизнь мы вторгались».

Сноуден говорит, что не объявлял «священную войну» АНБ, а хотел вскрыть злоупотребления, чтобы помочь ему и улучшить работу на благо общества. И в какой-то степени это произошло: «Конечно, массовая слежка ещё существует. И сейчас в ней участвуют и коммерческие компании, и другие правительства, и эта тенденция будет продолжаться до тех пор, пока мы все вместе не начнём работать над тем, чтобы изменить не только работу одной разведывательной службы, не только технологию, но и образ нашей жизни. И это то будущее, которое мы хотим. У нас не было возможности изменить его, пока мы не узнали, каковы факты. Теперь мы знаем их, но это только начало».

Теперь мы знаем их, но это только начало».

Сноуден согласен, что большой риск для граждан исходит от таких компаний, как Facebook и Google, которые хранят все наши данные. Однако сохранилась угроза и со стороны правительств, таких как Россия, США, Китай и другие: «Мы видим, как по всему миру растёт авторитаризм, и реальность такова, что всё это является частью одной и той же угрозы, эти компании функционируют как оружие правительств. Конечно, вы можете беспокоиться об этом [о слежке со стороны корпораций], но слишком просто сказать, что компании являются реальной угрозой, в то время как все они являются частью одной и той же угрозы. Никогда не поздно изменить мир, в котором мы живём сегодня».

Проблема в том, что большинство пользователей не видят альтернативы. Большие корпорации «колонизировали» интернет. Даже если у вас нет ящика Gmail, всё равно у Google есть копии ваших писем, потому что ваши адресаты живут на Gmail: «Они называют это «удобным миром» (world without friction), где они скрывают реальную стоимость их услуг, скрывают от вас последствия, чтобы вы видели только выгоды. Они хотят, чтобы вы думали, что уже слишком поздно что-то изменить… Но это неправильно. Нам нужны регламенты, конкурентные технические структуры, чтобы понять, что эти компании, даже если они владеют архивами, не владеют этими данными, которые принадлежат людям. И люди всегда будут иметь фундаментальное право на эти данные».

Они хотят, чтобы вы думали, что уже слишком поздно что-то изменить… Но это неправильно. Нам нужны регламенты, конкурентные технические структуры, чтобы понять, что эти компании, даже если они владеют архивами, не владеют этими данными, которые принадлежат людям. И люди всегда будут иметь фундаментальное право на эти данные».

Сноуден говорит, что с таким вопросом к нему обращаются чаще всего. Что делать обычным пользователям, которые работают с обычными компьютерами и смартфонами? «Это один из центральных вопросов, которые мне задают. Споры могут продолжаться вечно. Проблема в том, что я не хочу вводить в заблуждение слушателей, поощряя их вступить в гонку вооружений против самых богатых спецслужб мира! Это неравная борьба, игра в кошки-мышки: это организации, чья единственная задача — раскрыть самые интимные детали вашей жизни, чтобы вы даже не заподозрили это. Хороший ответ с вашей стороны — быть осторожным, признать, что если вам нужно использовать Google, Facebook, все эти технологии, которые работают против вас, то это вынужденная необходимость. Что вы не выражаете информированное согласие, даже нажимая кнопку «Я согласен», которую вынуждены нажать, чтобы зарегистрироваться в сервисе. Это 600-страничные документы, никто их не читает, никогда. И они могут изменить этот документ. Так что всё это не согласие: это отговорка. Есть динамика, с которой нужно бороться. То, что нужно изменить, — это не бизнес, телефон, программное обеспечение: это система. И это должно происходить на всех уровнях: социальном, коммерческом, правовом».

Что вы не выражаете информированное согласие, даже нажимая кнопку «Я согласен», которую вынуждены нажать, чтобы зарегистрироваться в сервисе. Это 600-страничные документы, никто их не читает, никогда. И они могут изменить этот документ. Так что всё это не согласие: это отговорка. Есть динамика, с которой нужно бороться. То, что нужно изменить, — это не бизнес, телефон, программное обеспечение: это система. И это должно происходить на всех уровнях: социальном, коммерческом, правовом».

Как осознать проблему тотальной слежки и начать изменение системы? В первую очередь, следует пересмотреть модель угроз. По словам Сноудена, мы так боимся терроризма, что начинаем разрушать собственные права. В то же время самое большое зло творится под предлогом борьбы с терроризмом: «Нужно задать вопрос: где черта? Начинается с того, что правительства говорят, что они предотвращают насилие, они спасают жизни. Но как только принимаются нужные законы, они находят причины применять эти законы к новым вещам, которые они не одобряют. Мне жаль это говорить, и всё ещё есть люди, которые не согласны с этим, но то, что делает общество свободным, — это их готовность рисковать, открываться, не бояться быть уязвимым. Именно наша приверженность созданию такого устойчивого общества позволяет выжить и победить то, что могут сделать худшие преступники, худшие террористы. Вот в чём наш успех, чему завидует весь мир. Если мы потеряем всё это из-за страха, мы потеряем не только нашу свободу, но и нашу идентичность, потеряем контроль над собственным обществом. Потому мы перестаём быть партнёрами наших правительств, а становимся подданными».

Мне жаль это говорить, и всё ещё есть люди, которые не согласны с этим, но то, что делает общество свободным, — это их готовность рисковать, открываться, не бояться быть уязвимым. Именно наша приверженность созданию такого устойчивого общества позволяет выжить и победить то, что могут сделать худшие преступники, худшие террористы. Вот в чём наш успех, чему завидует весь мир. Если мы потеряем всё это из-за страха, мы потеряем не только нашу свободу, но и нашу идентичность, потеряем контроль над собственным обществом. Потому мы перестаём быть партнёрами наших правительств, а становимся подданными».

Эти проблемы видны и в России: «Это то, о чём я говорю, я критиковал российское правительство с тех пор, как приехал сюда, и во время протестов в течение последних нескольких недель я выступал в поддержку протестующих, что рискованно: я не знаю. что ждёт меня в будущем, но либо мы поддерживаем то, во что верим, либо не делаем ничего вовсе».

Эдвард Сноуден стал ключевым участником загадочной церемонии создания анонимной криптовалюты на сумму 2 миллиарда долларов

I Осенью 2016 года криптовалютный мир был взволнован созданием нового вида криптовалюты, Zcash. В отличие от биткойна, который разработан, чтобы быть полностью прозрачным и отслеживаемым, Zcash был закодирован так, чтобы скрыть всю информацию о финансовой транзакции, включая не только задействованные суммы, но и открытые ключи. Это означало, что посторонние глаза больше не могли следить за криптовалютой, когда она переходила из рук в руки. Разработчики zcash из денверской компании Zerocoin Electric Coin Company использовали передовую математику, которая позволяла человеку доказать правду, например, что он владеет определенным количеством криптовалюты, даже не раскрывая, что это была за правда. Это называется доказательством с нулевым разглашением. Математика сделает всю работу, люди не нужны.

В отличие от биткойна, который разработан, чтобы быть полностью прозрачным и отслеживаемым, Zcash был закодирован так, чтобы скрыть всю информацию о финансовой транзакции, включая не только задействованные суммы, но и открытые ключи. Это означало, что посторонние глаза больше не могли следить за криптовалютой, когда она переходила из рук в руки. Разработчики zcash из денверской компании Zerocoin Electric Coin Company использовали передовую математику, которая позволяла человеку доказать правду, например, что он владеет определенным количеством криптовалюты, даже не раскрывая, что это была за правда. Это называется доказательством с нулевым разглашением. Математика сделает всю работу, люди не нужны.

Но чтобы начать процесс — по иронии судьбы — эти доказательства требуют людей. На церемонии создания Zcash шесть человек выполнили ряд различных задач, в результате чего они — надеюсь, ненадолго — стали обладателями части секретного ключа создания, который, если бы он когда-либо объединился, позволил бы печатать бесконечное количество криптовалюты, которую невозможно отследить. Финалом церемонии, которая проходила в локациях по всему миру в октябре 2016 года, стало уничтожение этих ключей. Если хотя бы один из этих шести человек уничтожил свою часть ключа, церемония прошла успешно.

Финалом церемонии, которая проходила в локациях по всему миру в октябре 2016 года, стало уничтожение этих ключей. Если хотя бы один из этих шести человек уничтожил свою часть ключа, церемония прошла успешно.

На карту был поставлен мир, в котором частные лица все еще могли тратить деньги в частном порядке.

На карту был поставлен мир, в котором частные лица по-прежнему могли тратить деньги в частном порядке без национальных государств или крупного бизнеса, контролирующих и монетизирующих их. Вскоре после так называемого блока генезиса, создавшего блокчейн стоимостью 2,1 миллиарда долларов, пять из шести участников церемонии раскрыли свои личности. Среди них были исследователь CoinCenter Питер Ван Валкенбург и разработчик ядра биткойнов Питер Тодд. А вот шестой человек, использующий псевдоним Джон Доббертин, оставался неизвестным до сегодняшнего дня, когда разоблачитель Эдвард Сноуден подтвердил свою роль в коротком видео, которым поделились с 9. 0019 Форбс .

0019 Форбс .

«Когда мы смотрим на криптовалюту, — сказал Сноуден в записи, сделанной для документального фильма Zcash Media об истории монеты, — мы обычно видим, что ее криптографические свойства используются, чтобы убедиться, что это справедливая бухгалтерская книга. , но не то, чтобы это использовалось, чтобы гарантировать, что это частная книга. Биткойн, как известно, является открытой бухгалтерской книгой. Проблема в том, что вы не можете иметь по-настоящему свободную торговлю, если у вас нет частной торговли. И у вас не может быть свободного общества без свободной торговли».

Интерес Сноудена к технологиям защиты конфиденциальности впервые привлек внимание Зуко Уилкокс, соучредителя и генерального директора Zerocoin Electric Coin Company, теперь называемой Electric Coin Company, когда Сноуден выступил виртуально на мероприятии, посвященном конфиденциальности в Бард-колледже. Там он описал роль технологий конфиденциальности, таких как интернет-браузер TOR, который скрывает личность и дает обычным гражданам ощущение одиночества. Уилкокс искал людей, которые уже придерживаются строгих правил конфиденциальности в своей повседневной жизни, чтобы принять участие в церемонии создания Zcash. И кто может быть лучше Сноудена, бывшего сотрудника АНБ, просочившего 9000 секретных и несекретных документов, в основном о том, что Соединенные Штаты шпионили за своими гражданами, прежде чем бежать в июне 2013 года и найти убежище в Москве?

Уилкокс искал людей, которые уже придерживаются строгих правил конфиденциальности в своей повседневной жизни, чтобы принять участие в церемонии создания Zcash. И кто может быть лучше Сноудена, бывшего сотрудника АНБ, просочившего 9000 секретных и несекретных документов, в основном о том, что Соединенные Штаты шпионили за своими гражданами, прежде чем бежать в июне 2013 года и найти убежище в Москве?

Уилкокс связалась с Марсией Хофманн, давним ветераном Electronic Frontier Foundation, влиятельной интернет-группы по защите гражданских свобод, которая соединила их. Осенью 2016 года Уилкокс установил компьютер в арендованном доме в Колорадо, где он мог настроить функции конфиденциальности, чтобы убедиться, что разговор не подслушивает. Когда Сноуден впервые появился на экране, Уилкокс был поражен. «Откровения Эда действительно подтвердили тот тип защиты, тип безопасной инфраструктуры, которую я пытался построить для общества, и другие люди сомневались», — говорит Уилкокс. «Его разоблачения показали людям, что я все время был прав».

После того, как Уилкокс собрался с духом и ответил на некоторые опасения Сноудена по поводу конфиденциальности Zcash , , они согласились работать вместе. Уилкокс присвоил ему псевдоним Джон Доббертин в знак уважения к Гансу Доббертину, ныне покойному немецкому криптографу, наиболее известному тем, что выявлял слабые места в криптографических алгоритмах. В дополнение к псевдонимам Уилкокс потребовал, чтобы оборудование, используемое на церемонии, было «с воздушным зазором», то есть оно никогда не было подключено к Интернету каким-либо образом.

Шпионское оборудование Сноудена помогло провести небольшую, но важную часть церемонии. Уилкокс говорит, что Сноуден познакомил его с тем, что он называет концепцией «случайных покупок» ЦРУ, или спонтанной покупкой оборудования на месте в местах, о которых даже покупатель не знал, что они собираются использовать до последнего момента. Уилкокс принял совет близко к сердцу, потребовав его от каждого из участников. Уилкокс говорит, что Сноуден также использовал простую, но эффективную маскировку, когда покупал новый компьютер для церемонии Zcash в России.

«Когда он выходит на улицу в Москве, если он в очках, его узнают, — говорит Уилкокс. «А если он просто снимет очки, никто не узнает, кто это. Поэтому он снял очки, чтобы пойти за своей случайной покупкой в компьютерном магазине».

Судя по всему, деньги перетекают в монеты конфиденциальности из-за войны в Украине и после голосования в Европейском парламенте, которое может закрыть нерегулируемые биржи и потребовать подтверждения личности даже при самых мелких транзакциях. С 24 февраля, когда Путин вторгся в Украину, Zcash вырос на 67% до недавних 147 долларов, а биткойн вырос всего на 9.% за тот же период. Всего существует 90 различных валют, защищающих конфиденциальность, включая monero, основного конкурента Zcash, рыночная капитализация которого составляет 4,1 миллиарда долларов. По данным CoinMarketCap, в целом рынок конфиденциальных монет в настоящее время составляет 11,3 миллиарда долларов.

До сегодняшнего объявления Сноуден неоднократно публично обсуждал монеты конфиденциальности, включая твит в сентябре 2017 года, когда он назвал zcash «самой интересной» альтернативой биткойну, и еще один твит в феврале 2019 года. в котором он пояснил, что ему никогда не платили за поддержку Zcash, что повторил Уилкокс. Совсем недавно, в этом месяце, Сноуден обратился к группе при запуске монеты конфиденциальности Nym в Париже, где он обвинил во многих сегодняшних проблемах конфиденциальности решения, принятые в 1970-х годах о том, как устроены наши глобальные компьютерные сети.

в котором он пояснил, что ему никогда не платили за поддержку Zcash, что повторил Уилкокс. Совсем недавно, в этом месяце, Сноуден обратился к группе при запуске монеты конфиденциальности Nym в Париже, где он обвинил во многих сегодняшних проблемах конфиденциальности решения, принятые в 1970-х годах о том, как устроены наши глобальные компьютерные сети.

«Конфиденциальность для биткойнов по-прежнему является открытой катастрофой. Все об этом знают».

– Эдвард Сноуден

«Конфиденциальность биткойнов по-прежнему остается открытой катастрофой. Все об этом знают», — сказал Сноуден в другом видео с конференции в Ниме, предоставленном эксклюзивно Forbes , «Я обменивался твитами с основными разработчиками, они это знают. И есть предложения по улучшению. Но движется медленно. Я должен думать, что на данный момент в основном существует страх двигаться вперед, чтобы исправить это, и это то, что делает всех медленными лодками, потому что это основная проблема с биткойнами сегодня. Нет более важной проблемы, чем устранение недостатков открытого реестра».

Нет более важной проблемы, чем устранение недостатков открытого реестра».

Через два года после первоначальной церемонии Zcash Сноуден снова использовал личность Доббертина, чтобы принять участие в гораздо более подробной и более безопасной церемонии, в которой участвовало 88 человек. Каждый участник выбрал свои собственные протоколы безопасности. Сноуден, профессионально осторожный, решил использовать отдельный USB-накопитель для каждого этапа процесса.

«Когда дело дошло до этой концепции, что им нужно много людей во многих местах, все сотрудничают в надежде, что хотя бы один из них не может быть скомпрометирован, не может работать против общественных интересов, и что это было необходимо для церемонии чтобы добиться успеха, я был счастлив сказать, что я помогу», — сказал Сноуден в видео Zcash. «Но лучший шаг вперед после церемонии — это полное устранение в ней необходимости».

Так и случилось. Выбор времени откровения Сноудена не случаен. Wilcox выпускает обновление программного обеспечения для Zcash под названием Halo, которое благодаря математическому прорыву инженера Electric Coin Company Шона Боу полностью устраняет необходимость в этих церемониях. Пока было ясно, что ему не заплатили за услуги, Сноуден считал, что время было выбрано правильно. «Впервые, — говорит Боу, — пользователи смогут использовать Zcash, вообще не полагаясь на надежную установку».

Пока было ясно, что ему не заплатили за услуги, Сноуден считал, что время было выбрано правильно. «Впервые, — говорит Боу, — пользователи смогут использовать Zcash, вообще не полагаясь на надежную установку».

«Первому поколению ученых нужны были такие церемонии установки, и нам нужно было сделать их безопасными, чтобы северокорейские хакеры и все остальные не могли использовать нас в это время», — говорит Уилкокс. «На момент запуска Zcash следующего поколения мы прошли этот этап эволюции человечества».

БОЛЬШЕ ОТ FORBESБОЛЬШЕ ОТ FORBESКак TikTok Live стал «Стриптиз-клубом, наполненным 15-летними подростками» Александра С. Левин БОЛЬШЕ ОТ FORBES Вашингтон Отель Зак Эверсон ЕЩЕ ОТ FORBESКак еврейский сооснователь Porsche был изгнан из компании нацистами Дэвид де Йонг

Эдвард Сноуден объясняет, как восстановить конфиденциальность гостиница в центре Москвы, всего в нескольких кварталах от Красной площади.

Мы впервые встретились лично; он впервые написал мне по электронной почте почти двумя годами ранее, и в конце концов мы создали зашифрованный канал для журналистов Лауры Пойтрас и Гленна Гринвальда, которым Сноуден раскрывал чрезмерное массовое наблюдение со стороны Агентства национальной безопасности и его британского аналога GCHQ.

Мы впервые встретились лично; он впервые написал мне по электронной почте почти двумя годами ранее, и в конце концов мы создали зашифрованный канал для журналистов Лауры Пойтрас и Гленна Гринвальда, которым Сноуден раскрывал чрезмерное массовое наблюдение со стороны Агентства национальной безопасности и его британского аналога GCHQ.На этот раз анонимность Сноудена исчезла; мир знал, кто он такой, многое из того, что он слил, и что он жил в изгнании в Москве, где он застрял с тех пор, как Государственный департамент аннулировал его паспорт, когда он направлялся в Латинскую Америку. Его положение было более стабильным, угрозы в его адрес было легче предсказать. Поэтому я подошел к встрече со Сноуденом в 2015 году с меньшей паранойей, чем это было оправдано в 2013 году, и с немного большим вниманием к физической безопасности, поскольку на этот раз наше общение не ограничивалось Интернетом.

Наша первая встреча должна была состояться в вестибюле отеля, и я прибыл со всем своим важным электронным оборудованием. Я выключил свой смартфон и поместил его в «мешок Фарадея», предназначенный для блокировки всех радиоизлучений. Это, в свою очередь, было спрятано в моем рюкзаке рядом с моим ноутбуком (который я настроил и укрепил специально для поездки в Россию), также выключенным. Оба электронных устройства хранили свои данные в зашифрованном виде, но шифрование диска не идеально, и оставлять их в моем гостиничном номере казалось приглашением к несанкционированному доступу.

Я выключил свой смартфон и поместил его в «мешок Фарадея», предназначенный для блокировки всех радиоизлучений. Это, в свою очередь, было спрятано в моем рюкзаке рядом с моим ноутбуком (который я настроил и укрепил специально для поездки в Россию), также выключенным. Оба электронных устройства хранили свои данные в зашифрованном виде, но шифрование диска не идеально, и оставлять их в моем гостиничном номере казалось приглашением к несанкционированному доступу.

Большинство мест в вестибюле было занято хорошо одетыми русскими, потягивающими коктейли. Я устроился на пустом диване в укромном уголке, скрытом от большей части происходящего и от единственной камеры слежения, которую смог заметить. Сноуден сказал мне, что мне придется подождать некоторое время, прежде чем он встретится со мной, и на мгновение я подумал, не наблюдают ли за мной: бородатый мужчина в очках и плаще стоял в нескольких футах от меня, по-видимому ничего не делая, кроме смотрения у витражного окна. Позже он переместился с одной стороны моего дивана на другую и ушел сразу после того, как я посмотрел ему в глаза.

В конце концов появился Сноуден. Мы улыбнулись и сказали, что рады вас видеть, а затем поднялись по винтовой лестнице возле лифта в комнату, где я буду проводить интервью, прежде чем мы действительно начали говорить.

Оказывается, мне не нужно было быть таким осторожным. Позже он сказал мне, чтобы я не стеснялась доставать свой телефон, чтобы я могла договориться о встрече с некоторыми общими друзьями, которые были в городе. Оперативная безопасность, или «opsec», была постоянной темой в наших нескольких чатах в Москве.

В большинстве интервью Сноуден широко говорит о важности конфиденциальности, реформы системы наблюдения и шифрования. Но у него редко есть возможность вникать в детали и помогать людям с любым техническим образованием понять операционную безопасность и начать укреплять собственную безопасность и конфиденциальность. Мы с ним пришли к взаимному согласию, что наше интервью будет больше сосредоточено на ботанистских разговорах о компьютерах, а не на политике, потому что мы оба ботаники, и немногие из его интервью могут быть такими. Думаю, он хотел использовать наши чаты для продвижения крутых проектов и обучения людей. Например, перед нашей личной встречей Сноуден упомянул, что он написал в Твиттере о системе анонимности Tor, и был удивлен тем, как много людей думали, что это какая-то большая правительственная ловушка. Он хотел исправить подобные заблуждения.

Думаю, он хотел использовать наши чаты для продвижения крутых проектов и обучения людей. Например, перед нашей личной встречей Сноуден упомянул, что он написал в Твиттере о системе анонимности Tor, и был удивлен тем, как много людей думали, что это какая-то большая правительственная ловушка. Он хотел исправить подобные заблуждения.

Наше интервью, проведенное за гамбургерами в номере, началось с основ.

Мика Ли : Какие методы оперативной безопасности, по вашему мнению, должен принять каждый? Просто полезные вещи для обычных людей.

Эдвард Сноуден : [Opsec] важна, даже если вы не беспокоитесь об АНБ. Потому что, когда вы думаете о том, кто является жертвой слежки изо дня в день, вы думаете о людях, которые находятся в оскорбительных супружеских отношениях, вы думаете о людях, которые обеспокоены преследователями, вы думаете о детях, которые обеспокоены тем, что их родители что-то подслушивают. Это должно восстановить уровень конфиденциальности.

- Первый шаг, который может сделать каждый, — зашифровать свои телефонные звонки и текстовые сообщения. Вы можете сделать это через приложение для смартфона Signal от Open Whisper Systems. Это бесплатно, и вы можете просто скачать его прямо сейчас. И с кем бы вы ни говорили сейчас, их сообщения, если они будут перехвачены, не могут быть прочитаны злоумышленниками. [ Signal доступен для iOS и Android и, в отличие от многих инструментов безопасности, очень прост в использовании. ]

- Вы должны зашифровать свой жесткий диск, чтобы в случае кражи компьютера злоумышленник не смог получить информацию – фотографии, где вы живете, где работаете, где ваши дети, где вы ходите в школу. [ Я написал руководство по шифрованию диска в Windows, Mac и Linux. ]

- Используйте диспетчер паролей. Одна из главных причин, по которой личная информация людей становится доступной не только для самых сильных противников, но и для наиболее распространенных, — это дампы данных.

Ваши учетные данные могут быть раскрыты, потому что какой-то сервис, которым вы перестали пользоваться в 2007 году, был взломан, а ваш пароль, который вы использовали для этого сайта, также подходит для вашего аккаунта Gmail. Менеджер паролей позволяет создавать уникальные пароли для каждого сайта, которые невозможно взломать, но вам не нужно их запоминать. [ Менеджер паролей KeePassX — бесплатный, с открытым исходным кодом, кроссплатформенный и никогда ничего не хранит в облаке. ]

Ваши учетные данные могут быть раскрыты, потому что какой-то сервис, которым вы перестали пользоваться в 2007 году, был взломан, а ваш пароль, который вы использовали для этого сайта, также подходит для вашего аккаунта Gmail. Менеджер паролей позволяет создавать уникальные пароли для каждого сайта, которые невозможно взломать, но вам не нужно их запоминать. [ Менеджер паролей KeePassX — бесплатный, с открытым исходным кодом, кроссплатформенный и никогда ничего не хранит в облаке. ] - Другое дело, что есть двухфакторная аутентификация. Значение этого заключается в том, что если кто-то действительно украл ваш пароль, или он где-то остался или раскрыт… [двухфакторная аутентификация] позволяет провайдеру отправить вам дополнительное средство аутентификации — текстовое сообщение или что-то в этом роде. [ Если вы включите двухфакторную аутентификацию, злоумышленнику потребуется ваш пароль в качестве первого фактора и физическое устройство, например ваш телефон, в качестве второго фактора, чтобы войти в вашу учетную запись.

Gmail, Facebook, Twitter, Dropbox, GitHub, Battle.net и множество других сервисов поддерживают двухфакторную аутентификацию. ]

Gmail, Facebook, Twitter, Dropbox, GitHub, Battle.net и множество других сервисов поддерживают двухфакторную аутентификацию. ]

Мы не должны жить так, как если бы мы были электронно голыми.

Мы должны бронировать себя, используя системы, на которые мы можем положиться каждый день. Это не должно быть экстраординарным изменением образа жизни. Это не должно быть чем-то разрушительным. Это должно быть незаметно, это должно быть атмосферно, это должно происходить безболезненно, без усилий. Вот почему мне нравятся такие приложения, как Signal, потому что в них мало трения. Это не требует, чтобы вы переупорядочивали свою жизнь. Вам не нужно менять способ общения. Вы можете использовать его прямо сейчас, чтобы поговорить с друзьями.

Мика Ли и Эдвард Сноуден, Москва, Россия.

Фото: Сью Гарднер

Ли : Что вы думаете о Tor? Считаете ли вы, что все должны быть с ним знакомы, или вы считаете, что это можно использовать только в том случае, если вам это нужно?

Сноуден : Я думаю, что Tor является наиболее важным технологическим проектом, повышающим конфиденциальность, который используется сегодня. Лично я постоянно использую Tor. Мы знаем, что это работает, по крайней мере, из одного анекдотического случая, который на данный момент довольно знаком большинству людей. Это не значит, что Tor пуленепробиваем. Что делает Tor, так это обеспечивает меру безопасности и позволяет вам отключить ваше физическое местоположение. …

Лично я постоянно использую Tor. Мы знаем, что это работает, по крайней мере, из одного анекдотического случая, который на данный момент довольно знаком большинству людей. Это не значит, что Tor пуленепробиваем. Что делает Tor, так это обеспечивает меру безопасности и позволяет вам отключить ваше физическое местоположение. …

Но основная идея, концепция Tor, которая так ценна, заключается в том, что ею управляют добровольцы. Любой может создать новый узел в сети, будь то узел входа, промежуточный маршрутизатор или точка выхода, на основе своей готовности принять на себя определенный риск. Добровольный характер этой сети означает, что она живучая, устойчивая и гибкая.

[ Браузер Tor — отличный способ выборочно использовать Tor для поиска чего-либо и не оставлять следов того, что вы это сделали. Это также может помочь обойти цензуру, когда вы находитесь в сети, где определенные сайты заблокированы. Если вы хотите принять более активное участие, вы можете добровольно запустить свой собственный узел Tor, как я, и поддержать разнообразие сети Tor. ]

]

Lee : Это все то, чем должен заниматься каждый. А как насчет людей, у которых есть исключительные модели угроз, таких как будущие осведомители из разведывательного сообщества, и других людей, у которых есть противники в национальном государстве? Может быть, журналисты, в некоторых случаях, или активисты, или такие люди?

Сноуден : Итак, первый ответ – из одной статьи это не узнать. Потребности каждого человека в среде повышенного риска различны. А возможности противника постоянно совершенствуются. Инструмент также меняется.

Что действительно важно, так это помнить о принципах компромисса. Как вообще противник может получить доступ к чувствительной для вас информации? Какие вещи вам нужно защитить? Потому конечно не нужно все скрывать от супостата. Вам не нужно жить параноидальной жизнью, вне сети, в укрытии, в лесах Монтаны.

Нам необходимо защищать факты нашей деятельности, убеждений и жизни, которые могут быть использованы против нас способами, противоречащими нашим интересам. Поэтому, когда мы думаем об этом для осведомителей, например, если вы стали свидетелем какого-то правонарушения и вам нужно раскрыть эту информацию, и вы считаете, что есть люди, которые хотят вмешаться в это, вам нужно подумать о том, как разделить это.

Поэтому, когда мы думаем об этом для осведомителей, например, если вы стали свидетелем какого-то правонарушения и вам нужно раскрыть эту информацию, и вы считаете, что есть люди, которые хотят вмешаться в это, вам нужно подумать о том, как разделить это.

Не говори никому, кому это не нужно знать. [ Линдси Миллс, подруга Сноудена на протяжении нескольких лет, не знала, что он собирал документы для утечки журналистам, пока не услышала об этом в новостях, как и все остальные. ]

Когда мы говорим о разоблачителях и о том, что делать, вы хотите думать об инструментах для защиты вашей личности, защиты существования отношений от любого типа обычной системы связи. Вы хотите использовать что-то вроде SecureDrop в сети Tor, чтобы не было связи между компьютером, который вы используете в данный момент, — предпочтительно с непостоянной операционной системой, такой как Tails, чтобы вы не оставили следов судебной экспертизы в сети. машина, которую вы используете, которая, надеюсь, является одноразовой машиной, от которой вы сможете избавиться впоследствии, которую нельзя найти в рейде, которую нельзя проанализировать или что-то в этом роде — так что единственный результат вашей оперативной деятельности рассказывают журналисты. [ SecureDrop — это система подачи осведомителей. Вот руководство по максимально безопасному использованию сервера SecureDrop The Intercept. ]

[ SecureDrop — это система подачи осведомителей. Вот руководство по максимально безопасному использованию сервера SecureDrop The Intercept. ]

И это делается для того, чтобы тот, кто занимается этим проступком, не мог отвлечь внимание от спора, указав на вашу физическую личность. Вместо этого им приходится иметь дело с фактами спора, а не с действующими лицами, которые в него вовлечены.

Lee : А как насчет людей, которые находятся, типа, в репрессивном режиме и пытаются…

Сноуден : Используйте Tor.

Ли : Использовать Tor?

Сноуден : Если вы не используете Tor, вы делаете это неправильно. Теперь здесь есть контрапункт, когда использование технологий повышения конфиденциальности в определенных областях может фактически выделить вас для дополнительной слежки посредством применения репрессивных мер. Вот почему для разработчиков, работающих над инструментами повышения безопасности, так важно не выделять свои протоколы.

Ли : Итак, вы упомянули, что хотите распространять принципы оперативной безопасности. И вы упомянули некоторые из них, такие как необходимость знать, разделение. Не могли бы вы подробнее рассказать о принципах безопасной работы?

Сноуден : Почти каждый принцип операционной безопасности заключается в том, чтобы думать об уязвимости. Подумайте, каковы риски компрометации и как их уменьшить. На каждом шагу, в каждом действии, в каждом вовлеченном моменте, в каждом моменте решения вы должны останавливаться, размышлять и думать: «Каковы были бы последствия, если бы мой противник знал о моих действиях?» Если это воздействие невозможно пережить, вам придется либо измениться, либо воздержаться от этой деятельности, вы должны смягчить ее с помощью каких-то инструментов или систем для защиты информации и снижения риска компрометации, или, в конечном счете, вы должны принять риск обнаружения и иметь план смягчения ответных мер. Потому что иногда нельзя всегда держать что-то в секрете, но можно спланировать ответ.

Lee : Существуют ли принципы оперативной безопасности, которые, по вашему мнению, применимы в повседневной жизни?

Сноуден : Да, это выборочный обмен. Всем не обязательно знать о нас все. Вашему другу не нужно знать, в какую аптеку вы ходите. Facebook не нужно знать секретные вопросы вашего пароля. Вам не обязательно указывать девичью фамилию матери на своей странице в Facebook, если вы используете ее для восстановления пароля в Gmail. Идея здесь в том, что делиться — это нормально, но это всегда должно быть добровольно. Это должно быть обдуманно, это должны быть вещи, взаимовыгодные для людей, с которыми вы делитесь, и это не то, что просто у вас отняли.

Если вы взаимодействуете с Интернетом… типичные сегодня способы общения предают вас молча, тихо, незаметно, при каждом щелчке. На каждой странице, на которую вы попадаете, происходит кража информации. Его собирают, перехватывают, анализируют и хранят правительства, иностранные и местные, а также компании. Вы можете уменьшить это, выполнив несколько ключевых шагов. Базовые вещи. Если информация о вас собирается, убедитесь, что это делается на добровольной основе.

Вы можете уменьшить это, выполнив несколько ключевых шагов. Базовые вещи. Если информация о вас собирается, убедитесь, что это делается на добровольной основе.

Например, если вы используете подключаемые модули браузера, такие как HTTPS Everywhere от EFF, вы можете попытаться обеспечить безопасную зашифрованную связь, чтобы ваши данные не передавались в электронном виде.

Lee : Считаете ли вы, что люди должны использовать программы для блокировки рекламы?

Сноуден : Да.

Все должны использовать программное обеспечение для блокировки рекламы, хотя бы из соображений безопасности…

Мы видели, как интернет-провайдеры, такие как Comcast, AT&T или кто-то еще, вставляли свою собственную рекламу в ваши открытые http-соединения. … Пока поставщики услуг показывают рекламу с активным содержанием, для отображения которой требуется использование Javascript, в которую встроен какой-либо активный контент, такой как Flash, все, что может быть вектором для атаки в вашем веб-браузере — вы должны быть активно пытаются заблокировать их. Потому что, если поставщик услуг не работает над защитой неприкосновенности отношений между читателем и издателем, у вас есть не только право, но и обязанность предпринять все усилия, чтобы защитить себя в ответ.

Потому что, если поставщик услуг не работает над защитой неприкосновенности отношений между читателем и издателем, у вас есть не только право, но и обязанность предпринять все усилия, чтобы защитить себя в ответ.

Ли : Хорошо. Так что есть много эзотерических атак, о которых вы слышите в СМИ. Существуют атаки с шифрованием диска, такие как атаки злой горничной и атаки с холодной загрузкой. Существуют всевозможные атаки на прошивки. Есть BadUSB и BadBIOS, а также атаки основной полосы частот на мобильные телефоны. Все это, вероятно, вряд ли случается со многими людьми очень часто. Это то, о чем люди должны беспокоиться? Как вы решаете, должны ли вы лично быть обеспокоены такого рода атаками и пытаться защититься от них?

Сноуден : Все сводится к личной оценке вашей личной модели угрозы, верно? В этом суть операционной безопасности. Вы должны оценить риск компрометации. На основе этого определите, сколько усилий необходимо приложить для снижения этого риска.

Теперь, в случае атак с холодной загрузкой и тому подобного, вы можете сделать многое. Например, атаки с холодной перезагрузкой можно предотвратить, если никогда не оставлять компьютер без присмотра. Это то, что не важно для подавляющего большинства пользователей, потому что большинству людей не нужно беспокоиться о том, что кто-то прокрадется, когда их машина останется без присмотра. … Есть атака злой горничной, от которой можно защититься, если физически держать загрузчик на себе, носить его как ожерелье, например, на внешнем USB-устройстве.

У вас плохой BIOS. Вы можете защититься от этого, сбросив свой BIOS, хешировав его (надеюсь, больше не с помощью SHA1) и просто сравнив свой BIOS. Теоретически, если им владеют достаточно плохо, вам нужно сделать это извне. Вам нужно сбросить его с помощью JTAG или какого-либо другого считывателя, чтобы убедиться, что он действительно совпадает, если вы не доверяете своей операционной системе.

На каждую атаку есть противодействие.

Идея в том, что вы можете играть в кошки-мышки вечно.

Можно пойти на любую глубину, можно с ума сойти, думая о жучках в стенах и камерах в потолке. Или вы можете подумать о том, какие угрозы наиболее реальны в вашей текущей ситуации? И на этом основании взять некоторые действия для смягчения наиболее реальных угроз. В этом случае для большинства людей это будет очень простых вещей. Это будет использование безопасного браузера. Это будет отключение сценариев и активного контента, в идеале с использованием виртуальной машины или какой-либо другой формы изолированного браузера, где, если есть компромисс, он не будет постоянным. [ Недавно я писал о том, как настроить виртуальные машины. ] И убедитесь, что ваши обычные повседневные сообщения передаются выборочно с помощью зашифрованных средств.

Lee : Какие инструменты безопасности вас сейчас интересуют? Что вы находите интересным?

Сноуден : Я просто проверю имя Qubes здесь, просто потому, что это интересно. Я действительно в восторге от Qubes, потому что идея разделения машин между виртуальными машинами, требующая дорогостоящих и дорогостоящих побегов из песочницы для обеспечения постоянства на машине, является большим шагом вперед с точки зрения обременения злоумышленника большими требованиями к ресурсам и изощренности для поддержания компрометации. . Я бы хотел, чтобы они продолжили этот проект. Я бы хотел, чтобы они сделали его более доступным и намного более безопасным. [ Подробнее о том, как использовать Qubes, можно прочитать здесь и здесь. ]

Я действительно в восторге от Qubes, потому что идея разделения машин между виртуальными машинами, требующая дорогостоящих и дорогостоящих побегов из песочницы для обеспечения постоянства на машине, является большим шагом вперед с точки зрения обременения злоумышленника большими требованиями к ресурсам и изощренности для поддержания компрометации. . Я бы хотел, чтобы они продолжили этот проект. Я бы хотел, чтобы они сделали его более доступным и намного более безопасным. [ Подробнее о том, как использовать Qubes, можно прочитать здесь и здесь. ]

Что-то, чего мы не видели и что нам нужно увидеть, так это более сильное укрепление общих ядер каждой операционной системы с помощью таких вещей, как grsecurity [ набор исправлений для улучшения безопасности Linux ], но, к сожалению, есть большой Разрыв в удобстве использования между возможностями, которые есть, которые возможны, и тем, что достижимо для среднего пользователя.

Lee : Люди много пользуются смартфонами. Что вы думаете об использовании смартфона для безопасной связи?

Что вы думаете об использовании смартфона для безопасной связи?

Сноуден : Что-то, что люди забывают о мобильных телефонах вообще любого типа, это то, что вы оставляете постоянную запись всех ваших физических местоположений, когда вы перемещаетесь. … Проблема с мобильными телефонами в том, что они практически всегда говорят о вас, даже когда вы ими не пользуетесь. Это не означает, что все должны сжигать свои мобильные телефоны… но вы должны думать о контексте вашего использования. Вы носите с собой устройство, которое, просто потому, что оно есть у вас, помещает вас в историческую запись в месте, с которым вы не хотите ассоциироваться, даже если это что-то столь же простое, как ваше место отправления культа?

Lee : Есть множество разработчиков программного обеспечения, которые хотели бы выяснить, как положить конец массовой слежке. Что им делать со своим временем?

Сноуден : Смешанная маршрутизация — одна из самых важных вещей, которая нам нужна с точки зрения обычной инфраструктуры, потому что мы не решили проблему, как отделить содержание коммуникации от того факта, что она вообще имела место. Чтобы иметь настоящую конфиденциальность, вы должны иметь и то, и другое. Не только то, о чем вы говорили с матерью, но и тот факт, что вы вообще разговаривали с ней. …

Чтобы иметь настоящую конфиденциальность, вы должны иметь и то, и другое. Не только то, о чем вы говорили с матерью, но и тот факт, что вы вообще разговаривали с ней. …

Сегодняшняя проблема со связью заключается в том, что интернет-провайдер точно знает, кто вы. Они точно знают, где вы живете. Они знают номер вашей кредитной карты, когда вы в последний раз платили, сколько это было.

Вы должны быть в состоянии купить кучу интернета так же, как вы покупаете бутылку воды.

Нам нужны средства для частного подключения к Интернету. Нам нужны способы вовлечения в частное общение. Нам нужны механизмы, позволяющие создавать частные ассоциации. И, наконец, нам нужны способы участия в частных платежах и доставке, которые являются основой торговли.

Это исследовательские вопросы, которые необходимо решить. Нам нужно найти способ защитить права, которые мы сами унаследовали для следующего поколения. Если мы этого не сделаем, сегодня мы стоим на развилке дороги, разделяющей открытое общество и контролируемую систему. Если мы ничего с этим не сделаем, люди оглянутся на этот момент и скажут, почему вы допустили это? Вы хотите жить в количественном мире? Где известно не только содержание каждого разговора, не только передвижения каждого человека, но даже местонахождение всех предметов? Где книга, которую вы подкинули другу, оставляет запись о том, что он ее прочитал? Эти вещи могут быть полезными возможностями, которые приносят пользу обществу, но это будет чистым благом только в том случае, если мы сможем смягчить влияние нашей деятельности, нашего обмена, нашей открытости.

Если мы этого не сделаем, сегодня мы стоим на развилке дороги, разделяющей открытое общество и контролируемую систему. Если мы ничего с этим не сделаем, люди оглянутся на этот момент и скажут, почему вы допустили это? Вы хотите жить в количественном мире? Где известно не только содержание каждого разговора, не только передвижения каждого человека, но даже местонахождение всех предметов? Где книга, которую вы подкинули другу, оставляет запись о том, что он ее прочитал? Эти вещи могут быть полезными возможностями, которые приносят пользу обществу, но это будет чистым благом только в том случае, если мы сможем смягчить влияние нашей деятельности, нашего обмена, нашей открытости.

Ли : В идеале правительства всего мира не должны шпионить за всеми. Но на самом деле это не так, так что, как вы думаете, как решить эту проблему? Считаете ли вы, что это просто шифрование всего, или вы думаете, что попытки заставить Конгресс принять новые законы и попытки заниматься политикой одинаково важны? Как вы думаете, где находится баланс между технологиями и политикой по борьбе с массовой слежкой? И что, по вашему мнению, должен сделать Конгресс или что люди должны призывать Конгресс к этому?

Сноуден : Я думаю, что у реформы много лиц. Есть правовая реформа, есть законодательная реформа в целом, есть продукты и результаты судебных решений. … В Соединенных Штатах считалось, что эти программы массовой слежки, которые осуществлялись тайно, без ведома и согласия общественности, нарушают наши права, что они зашли слишком далеко, что им следует положить конец. И в результате они были модифицированы или изменены. Но есть много других программ и много других стран, где эти реформы еще не оказали влияния, столь необходимого для свободного общества. И в этих контекстах, в этих ситуациях, я считаю, что мы — как сообщество, как открытое общество, говорим ли мы о простых гражданах или конкретно о технологическом сообществе — мы должны искать способы обеспечения соблюдения прав человека любыми способами. означает.

Есть правовая реформа, есть законодательная реформа в целом, есть продукты и результаты судебных решений. … В Соединенных Штатах считалось, что эти программы массовой слежки, которые осуществлялись тайно, без ведома и согласия общественности, нарушают наши права, что они зашли слишком далеко, что им следует положить конец. И в результате они были модифицированы или изменены. Но есть много других программ и много других стран, где эти реформы еще не оказали влияния, столь необходимого для свободного общества. И в этих контекстах, в этих ситуациях, я считаю, что мы — как сообщество, как открытое общество, говорим ли мы о простых гражданах или конкретно о технологическом сообществе — мы должны искать способы обеспечения соблюдения прав человека любыми способами. означает.

Это может быть с помощью технологий, это может быть с помощью политики, это может быть с помощью голосования, это может быть с помощью поведения. Но из всех этих вещей технология, возможно, является самым быстрым и многообещающим средством, с помощью которого мы можем реагировать на самые серьезные нарушения прав человека таким образом, чтобы не зависеть от того, чтобы каждый законодательный орган на планете реформировался в одно и то же время. время, на которое, вероятно, несколько оптимистично надеяться. Вместо этого мы могли бы создавать системы… которые обеспечивают соблюдение и гарантируют права, необходимые для поддержания свободного и открытого общества.

время, на которое, вероятно, несколько оптимистично надеяться. Вместо этого мы могли бы создавать системы… которые обеспечивают соблюдение и гарантируют права, необходимые для поддержания свободного и открытого общества.

Ли : Кстати, люди говорили, что мне следует спросить о Твиттере. Как давно у вас есть аккаунт в Твиттере?

Сноуден : Две недели.

Lee : Сколько у тебя подписчиков?

Сноуден : Думаю, полтора миллиона.

Ли : Много подписчиков. Как вам пока нравится быть пользователем Twitter?

Сноуден : Я очень стараюсь не напортачить.

Lee : В последнее время ты много твитишь, в том числе среди ночи по московскому времени.

Сноуден : Ха. Я не скрываю, что живу по восточному поясному времени. Большая часть моей работы и ассоциаций, моей политической активности по-прежнему происходит у меня дома, в Соединенных Штатах. Так что это действительно имеет смысл, что я работаю в одно и то же время.

Ли : Вам кажется, что Твиттер отнимает у вас все время? Я имею в виду, что Твиттер у меня открыт весь день, и иногда я втягиваюсь в пламенные войны. Как это влияет на вас?

Сноуден : Было несколько дней, когда люди твитили кошек почти целый день. И я знаю, что не должен, у меня много работы, но я просто не мог перестать смотреть на них.

Lee : Вопрос в том, какой у вас был никнейм в Твиттере до этого? Потому что вы, очевидно, были в Твиттере. Ты знаешь все тонкости.

Сноуден : Я не могу ни подтвердить, ни опровергнуть существование других учетных записей Twitter.

Раскрытие информации: Сноуден и я являемся директорами Фонда свободы прессы.

Документы Сноудена показывают, что британские шпионы атакованы Anonymous, хакеры

Секретное британское шпионское подразделение, созданное для проведения кибератак на врагов Великобритании, ведет войну с хактивистами Anonymous и LulzSec, согласно документам, взятым из Агентства национальной безопасности Эдвардом Сноуденом и получен NBC News.

Тупое орудие, которое шпионское подразделение использовало для нападения на хакеров, также прервало интернет-коммуникации политических диссидентов, которые не участвовали в каких-либо незаконных хакерских атаках. Он также мог закрыть веб-сайты, не связанные с Anonymous.

Согласно документам, подразделение Штаба правительственных коммуникаций (GCHQ), британского аналога АНБ, прервало связь между анонимными хактивистами, запустив атаку «отказ в обслуживании» (DDOS) — тот же метод, который хакеры используют для захвата вниз банковские, розничные и правительственные веб-сайты, что сделало британское правительство первым западным правительством, которое, как известно, провело такую атаку.

Документы из презентации PowerPoint, подготовленной для конференции АНБ 2012 года под названием SIGDEV, показывают, что подразделение, известное как Объединенная разведывательная группа по изучению угроз, или JTRIG, хвасталось использованием DDOS-атаки, которую оно назвало Rolling Thunder, и других методы, чтобы отпугнуть 80 процентов пользователей анонимных интернет-чатов.

О существовании JTRIG ранее публично не сообщалось.

Документы также показывают, что JTRIG проникла в чаты, известные как IRC, и выявила отдельных хакеров, которые взяли конфиденциальную информацию с веб-сайтов. В одном случае JTRIG помог отправить в тюрьму хактивиста за кражу данных из PayPal, а в другом помог выявить хактивистов, атаковавших правительственные веб-сайты.

В связи с этим отчетом NBC публикует документы, которые Эдвард Сноуден забрал из АНБ перед бегством из США Документы публикуются с минимальными правками.

Источники в разведке, знакомые с операцией, говорят, что британцы руководили DDOS-атакой против чатов IRC, где, по их мнению, были сосредоточены преступные хакеры. Другие источники в разведке также отметили, что в 2011 году власти были встревожены серией атак на правительственные и корпоративные веб-сайты и искали средства для реагирования.

«Хотя, конечно, должны быть ограничения, — сказал Майкл Лейтер, бывший глава Национального контртеррористического центра США, а ныне аналитик NBC News, — сотрудники правоохранительных органов и разведки должны иметь возможность преследовать лиц, которые выходят далеко за рамки речи и в сфере нарушения закона: порчи и кражи частной собственности, которая оказалась в сети».

«Никто не должен преследоваться за слова или мысли, но нет причин, по которым сотрудники правоохранительных органов должны в одностороннем порядке объявлять нарушителей закона безопасными в онлайн-среде», — сказал Лейтер.

Но критики обвиняют британское правительство в излишних убийствах, отмечая, что многие из жертв были подростками, и что атака агентства на общение между хактивистами означает, что агентство нарушило свободу слова людей, которым никогда не было предъявлено обвинение в каком-либо преступлении.

«Преследование Anonymous и хактивистов равносильно преследованию граждан за выражение их политических убеждений», — сказала Габриэлла Коулман, профессор антропологии в Университете Макгилла и автор будущей книги об Anonymous. «Некоторые объединились вокруг имени, чтобы участвовать в цифровом гражданском неповиновении, но ничего отдаленно напоминающего терроризм. Большинство из них принимают идею в первую очередь для обычного политического самовыражения». Коулман подсчитал, что число «анонов», занимающихся незаконной деятельностью, исчислялось десятками из тысячного сообщества.

Коулман подсчитал, что число «анонов», занимающихся незаконной деятельностью, исчислялось десятками из тысячного сообщества.

«Преследование анонимных и хактивистов равносильно преследованию граждан за выражение их политических убеждений».

Кроме того, по мнению киберэкспертов, DDOS-атака на серверы, на которых размещены анонимные чаты, также привела бы к закрытию любых других веб-сайтов, размещенных на тех же серверах, и любых других серверов, управляемых тем же интернет-провайдером (ISP). , независимо от того, были ли они связаны с Anonymous. Неизвестно, размещались ли на каком-либо из атакованных серверов и другие веб-сайты, или же другие серверы эксплуатировались теми же интернет-провайдерами.

В 2011 году члены разрозненного глобального коллектива Anonymous организовали онлайн-кампанию под названием «Операция Payback», нацеленную на платежный сервис PayPal и несколько компаний-эмитентов кредитных карт. Некоторые хактивисты также атаковали правительственные сайты США и Великобритании, в том числе сайты ФБР, ЦРУ и GCHQ. Хактивисты протестовали против судебного преследования Челси Мэннинг, которая забрала тысячи секретных документов с компьютеров правительства США, и наказывали компании, которые отказывались обрабатывать пожертвования для WikiLeaks, веб-сайта, на котором были опубликованы документы Мэннинга.

Хактивисты протестовали против судебного преследования Челси Мэннинг, которая забрала тысячи секретных документов с компьютеров правительства США, и наказывали компании, которые отказывались обрабатывать пожертвования для WikiLeaks, веб-сайта, на котором были опубликованы документы Мэннинга.

Подразделение GCHQ, известное как JTRIG, отреагировало на всплеск хактивизма. В другом документе, взятом из АНБ Сноуденом и полученном NBC News, представитель JTRIG сообщил, что миссия подразделения включала атаки на компьютерные сети, нарушение их работы, «активные скрытые операции в Интернете» и «тайные технические операции». Среди методов, перечисленных в документе, были глушение телефонов, компьютеров и учетных записей электронной почты, а также маскировка под врага в операции «ложный флаг». В том же документе говорится, что GCHQ уделяет все больше внимания использованию киберинструментов для атаки противников.

В презентации о хактивизме, подготовленной для конференции SIGDEV в 2012 году, один из сотрудников JTRIG описал методы, которые использовалось подразделением для нарушения коммуникаций Anonymous и выявления отдельных хактивистов, в том числе причастных к операции Payback. В презентации под названием «Расширение границ и действия против хактивизма» Anonymous, Lulzsec и Сирийская киберармия перечислены среди «групп хактивистов», говорится, что целями хактивистов являются корпорации и правительства, а их методы включают DDOS и кражу данных.

В презентации под названием «Расширение границ и действия против хактивизма» Anonymous, Lulzsec и Сирийская киберармия перечислены среди «групп хактивистов», говорится, что целями хактивистов являются корпорации и правительства, а их методы включают DDOS и кражу данных.

В разделе «Хактивизм: тайные действия в сети» в презентации упоминаются «Операции с эффектами». Согласно другим документам Сноудена, полученным NBC News, кампании «Эффекты» представляют собой наступательные операции, направленные на «уничтожение» и «нарушение» противников.

«Кто-нибудь здесь имеет доступ к веб-сайту с более чем 10 000 уникальных посетителей в день?»

В презентации приведены подробные примеры сбора «гуминтов» (человеческого интеллекта) у хактивистов, известных в сети под именами G-Zero, Topiary и p0ke, а также у четвертого, имя которого NBC News отредактировал для защиты хакерских личность. С хактивистами связались агенты GCHQ, выдававшие себя за коллег-хакеров в интернет-чатах. Презентация включает расшифровки мгновенных сообщений между агентами и хакерами в 2011 году.

Презентация включает расшифровки мгновенных сообщений между агентами и хакерами в 2011 году.

«Кто-нибудь здесь имеет доступ к веб-сайту с не менее чем 10 000+ уникальных посетителей в день?» — спрашивает один хактивист в расшифровке разговора, начавшегося в чате операции «Расплата». Агент отвечает и утверждает, что имеет доступ к порносайту с 27 000 пользователей в день. «Люблю», — отвечает хактивист. Хакеры запрашивают доступ к сайтам с трафиком, чтобы они могли идентифицировать пользователей сайта, тайно захватить их компьютеры с помощью вредоносного ПО, а затем использовать эти компьютеры для организации DDOS-атаки на правительственный или коммерческий веб-сайт.

Затем агент GCHQ во второй раз разговаривает с хакером, известным как GZero, который утверждает, что «сотрудничал» с первым хактивистом. GZero отправляет агенту серию строк кода, предназначенных для сбора посетителей на сайт агента и включения их компьютеров в операцию «ботнета», которая будет атаковать другие компьютеры.

«Результатом», как говорится в презентации, были «обвинения, арест, осуждение». Выяснилось, что GZero — британский хакер двадцати с небольшим лет по имени Эдвард Пирсон, который был привлечен к ответственности и приговорен к 26 месяцам тюремного заключения за кражу 8 миллионов личных данных и информации с 200 000 учетных записей PayPal в период с 1 января 2010 года по 30 августа 2011 года. Он и его девушка были осуждены за использование украденных данных кредитных карт для покупки еды на вынос и проживания в отеле.

В расшифровке, взятой из второго разговора в чате Operation Payback, хактивист, использующий имя «p0ke», сообщает другому по имени «Topiary», что у него есть список адресов электронной почты, телефонных номеров и имен «700 ФБР-болванов».

Снимок экрана из Power PointNBC News Затем агент начинает разговор с p0ke, спрашивая его о том, к каким сайтам он обращался. Хактивист отвечает, что ему удалось взломать систему безопасности на веб-сайте правительства США и получить информацию о кредитных картах, привязанную к адресам электронной почты Конгресса и военных.

Затем агент спрашивает, просматривал ли p0ke веб-статью BBC News под названием «Кто любит хактивистов?» и отправляет ему ссылку на историю.

«Круто, да?» — спрашивает агент, и pOke отвечает: «Да».

Однако, когда p0ke щелкнул ссылку, JTRIG смог получить IP-адрес VPN (виртуальная частная сеть), которую использовал хактивист. Предполагалось, что VPN защитит его личность, но GCHQ либо взломал сеть, либо запросил у VPN личную информацию хакера, либо попросил правоохранительные органы принимающей страны запросить эту информацию.

Представитель VPN сообщил NBC News, что компания не предоставила GCHQ информацию о хакере, но указала, что в прошлых случаях она сотрудничала с местными правоохранительными органами.

Каким бы способом ни была получена информация, GCHQ смог установить настоящее имя и адрес p0ke, как показано на слайдах презентации. (Новости NBC отредактировали информацию).

P0ke никогда не арестовывали за доступ к правительственным базам данных, но Топиари, на самом деле 18-летний член Anonymous и представитель LulzSec из Шотландии по имени Джейк Дэвис, был арестован в июле 2011 года. Дэвис был арестован вскоре после того, как LulzSec предприняла хакерские атаки против Конгресс, ЦРУ и британские правоохранительные органы.