«Анонимная ОС» Эдварда Сноудена оказалась не анонимной, но «дырявой»

Безопасность Пользователю, Текст: Сергей Попсулин

Анонимная операционная система Tails, которой пользуется Эдвард Сноуден, содержит уязвимости, позволяющие раскрыть личность находящегося за компьютером человека. Таким образом, она оказалась не столь эффективной, как об этом говорят ее создатели, и неспособной выполнять свою основную функцию.Операционная система Tails, которую использует для конфиденциальной работы Эдвард Сноуден (Edward Snowden), бывший системный администратор АНБ и ЦРУ, раскрывший информацию о деятельности американских спецслужб, содержит критические уязвимости, позволяющие раскрыть личность пользователя.

Найденные бреши относятся к уязвимостям «нулевого дня» (0-day). Они были обнаружены техасской компанией Exodus Intelligence. Как заявил вице-президент Exodus

На официальном сайте Tails появилась заметка, посвященная находке Exodus. «Это сообщение не является сюрпризом. Было бы удивительно, если бы в программном обеспечении, наоборот, ошибки не были обнаружены, — заявили представители сообщества. — Мы поддерживаем принцип работы Exodus, согласно которому информация об уязвимостях остается в тайне и раскрывается только поставщику продукта».

Представители сообщества добавили, что Exodus пообещала выслать им отчет в течение недели. По всей видимости, они его до сих по не получили, и в новой версии Tails — Tails 1.1, выпущенной позавчера, 22 июля, уязвимости по-прежнему присутствуют.

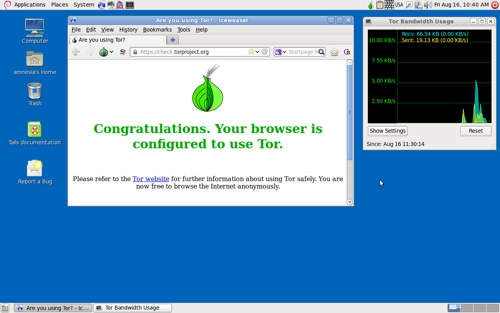

Tails, также известная как The Amnesiac Incognito Live System, свободная ОС, построенная на базе Debian и анонимной сети Tor. Как утверждают ее создатели, система позволяет сохранять полную анонимность в интернете.

В комплект поставки входит пакет инструментов, предназначенный для обмена зашифрованными мгновенными сообщениями и шифрования электронной почты. Tails запускается с флешки, карты памяти или DVD, полностью размещаясь в оперативной памяти и не копируя какие-либо файлы на жесткий диск. Таким образом, она не оставляет следов запуска.

Анонимная ОС Сноудена оказалась вовсе не анонимной

Первая версия Tails появилась в мае. Тогда же разработчики заявили, что намерены продолжить работу над проектом и в ближайшее время выпустить версию 1.1.

Согласно официальному сайту, в Tails 1.1 появилась поддержка UEFI, что позволит запускать систему на современном оборудовании и компьютерах Apple Mac, были исправлены многие ошибки и добавлены улучшения.

В планах сообщества уже значится выпуск Tails 2.0 и Tails 3.0. Во второй версии планируется сконцентрироваться на функциях обслуживания ОС, скорости выпуска обновлений; в третьей — на повышении уровня безопасности, включая внедрение технологии изолирования приложений. Сроки выпуска этих версий не сообщаются.

Эдвард Сноуден использовал дистрибутив TAILS / Habr

Когда Эдвард Сноуден впервые появился перед видеокамерой летом прошлого года, многие обратили внимание на его ноутбук с наклейками анонимайзера Tor и Фонда электронных рубежей. Сейчас стало известно, какая операционная система установлена на этом ноутбуке: защищённый дистрибутив Linux под названием TAILS (The Amnesic Incognito Live System) на основе Debian.

Раньше дистрибутив назывался Amnesia и базировался на ОС Incognito

Загрузив образ TAILS с диска или флэшки, мы сразу получаем все необходимые инструменты для безопасной работы в интернете: Tor запускается автоматически, GPG для шифрования почты, OTR-чат, парольный менеджер KeePassX и другие программы, многие из которых модифицированы для безопасности. Дистрибутив спроектирован таким образом, что не хранит никакой информации локально (и вообще не обращается к накопителю), чтобы защитить секретные данные в случае, если компьютер попадёт в руки врага, и обезопасить систему от вредоносного ПО. Оперативная память стирается перед завершением работы с помощью sdmem, чтобы злоумышленник не мог восстановить её содержимое с недавно выключенного компьютера. Графический интерфейс может подделываться под Windows XP, чтобы не вызывать подозрений у окружающих.

Эдвард Сноуден заставил использовать TAILS даже Гленна Гринвальда, журналиста The Guardian, которому передавал секретные документы АНБ, и который недавно получил благодаря этим публикациям Пулитцеровскую премию — самую ценную награду в области журналистики.

Сейчас Фонд свободы прессы рекомендует дистрибутив TAILS всем журналистам и призывает пожертвовать на разработку. Через месяц должна выйти версия TAILS 1.0 — важнейшее событие в истории проекта. Отдельно идёт разработка мобильной версии для смартфонов и планшетов.

Несмотря на большое значение, дистрибутив TAILS до сих пор малоизвестен в сообществе и поэтому до последнего времени практически не получал никаких пожертвований. За прошлый год разработчикам удалось собрать всего 41 330 евро и 29,58 биткоинов, из которых 20 000 евро перечислили коллеги из проекта Tor в качестве вознаграждения за найденные баги, а ещё 21 000 евро — Национальный демократический институт.

Кстати, разработчики TAILS тоже соблюдают анонимность и общаются только по зашифрованной электронной почте. «АНБ различными способами давит на свободное ПО и разработчиков», — объясняют они причины своей скрытности.

С одной стороны, их анонимность наталкивает на мысль, что это может быть проектом тех же спецслужб, с внедрёнными закладками. Но есть свидетельства, что это не так. Например, в слайдах одной из презентаций АНБ упоминается TAILS как один из главных инструментов, который мешает прослушке трафика. Кроме того, весь исходный код открыт, так что его каждый мог проверить его за те пять лет, в течение которых разрабатывается эта ОС.

Обзор способов оставаться анонимным в Сети — «Хакер»

Так уж иногда случается, что фантастические и шпионские сюжеты оказываются не только плодом больной фантазии автора, а самой настоящей правдой. Еще совсем недавно какой-нибудь параноидальный фильм о тотальной слежке государства за человеком воспринимался как очередная сказка, игра воображения автора и сценаристов. До тех пор, пока Эдвард Сноуден не обнародовал информацию о PRISM — программе слежения за пользователями, принятой на вооружение Агентством национальной безопасности США.

После такой новости шутки про паранойю стали совсем не актуальны. А разговоры про слежку нельзя больше списать на расшатанную психику. Возникает серьезный вопрос, стоит ли чувствовать себя в безопасности, пользуясь своей почтой или общаясь в социальной сети или чате? Ведь на сотрудничество со спецслужбами пошли многие крупные компании: Microsoft (Hotmail), Google (Google Mail), Yahoo!, Facebook, YouTube, Skype, AOL, Apple. Учитывая то, что PRISM была нацелена в первую очередь на слежку за иностранными гражданами, а объем перехватываемых телефонных разговоров и электронных сообщений по некоторым оценкам достигал 1,7 миллиарда в год, стоит серьезно задуматься над тем, как защитить свою частную жизнь от чужих глаз.

Первая реакция на новость о PRISM у многих была одинакова: не позволим следить за собой, ставим Tor. Это, пожалуй, на самом деле самое популярное средство, о котором мы не один раз рассказывали на страницах нашего журнала. Он тоже был создан американскими военными, правда для совсем противоположенных целей. Такая вот ирония. Пользователи запускают на своей машине программное обеспечение Tor, работающее как прокси, он «договаривается» с другими узлами сети и строит цепочку, по которой будет передаваться зашифрованный трафик. По истечении некоторого времени цепочка перестраивается и в ней используются уже другие узлы. Для сокрытия от любопытных глаз информации о браузере и установленной ОС Tor часто используется в связке с Privoxy — некеширующим прокси, который модифицирует HTTP-заголовки и веб-данные, позволяя сохранить приватность и избавиться от назойливой рекламы. Чтобы не лазить по конфигурационным файлам и не править все настройки ручками, есть замечательная GUI-оболочка — Vidalia, доступная для всех ОС и позволяющая за пару минут поднять на своем ПК дверь в анонимный мир. Плюс разработчики попытались все максимально упростить, предоставляя пользователям в один клик установить себе Tor, Vidalia и portable-версию Firefox с различными security-аддонами. Для безопасного общения существует децентрализованная анонимная система обмена сообщениями — TorChat. Для безопасного, анонимного и прозрачного перенаправления всего TCP/IP- и DNS-трафика через сеть анонимайзеров Tor служит утилита Tortilla. Программа позволяет анонимно запускать на компьютере под Windows любое программное обеспечение, даже если оно не поддерживает SOCKS или HTTP-прокси, что раньше было практически невозможно сделать под Windows. Помимо этого, для стандартной связки Tor + Vidalia + Privoxy существует достойная альтернатива — Advanced Onion Router bit.ly/ancXHz, portable-клиент для «луковой маршрутизации». Для тех, кто особенно обеспокоен своей безопасностью, есть Live CD дистрибутив, который «из коробки» настроен отправлять весь трафик через Tor, — bit.ly/e1siH6.

Основное предназначение Tor — это анонимный серфинг плюс возможность создания анонимных сервисов. Правда, за анонимность приходится расплачиваться скоростью.

Запуск Tor через VidaliaКроме «луковой маршрутизации», есть еще и «чесночная», применяемая в I2P. Tor и I2P при некотором внешнем сходстве во многом реализуют диаметрально противоположные подходы. В Tor создается цепочка из нод, по которой передается и принимается трафик, а в I2P используются «входящие» и «выходящие» туннели и таким образом запросы и ответы идут через разные узлы. Каждые десять минут эти туннели перестраиваются. «Чесночная маршрутизация» подразумевает, что сообщение («чеснок») может содержать в себе множество «зубчиков» — полностью сформированных сообщений с информацией по их доставке. В один «чеснок» в момент его формирования может закладываться много «зубчиков», часть из них может быть нашими, а часть транзитными. Является ли тот или иной «зубчик» в «чесноке» нашим сообщением, или это чужое транзитное сообщение, которое проходит через нас, знает только тот, кто создал «чеснок».

Основная задача I2P, в отличие от Tor, — анонимный хостинг сервисов, а не предоставление анонимного доступа в глобальную сеть, то есть размещение в сети веб-сайтов, которые в терминологии I2P называются eepsites.

Для работы программного обеспечения I2P необходима предустановленная Java. Все управление ведется через веб-интерфейс, который доступен по адресу 127.0.0.1:4444. Выход из I2P в глобальную сеть осуществляется через определенные шлюзы (называемые outproxy). Как понимаешь, рассчитывать на огромную скорость в таком случае не приходится. Плюс нет никакой гарантии, что на таком шлюзе никто не снифает твой трафик. Безопасно ли размещать свой анонимный ресурс в I2P-сети? Ну, 100%-й гарантии безопасности тут никто дать не может, если ресурс будет банально уязвим, то не составит особого труда определить его истинное местоположение.

Obfsproxy

Во многих странах, таких как Китай, Иран, провайдеры активно борются против использования Tor’а, применяя DPI (deep packet inspection), фильтрацию по ключевым словам, избирательную блокировку и другие методы. Для того чтобы обойти цензуру, torproject выпустил специальную тулзу obfsproxy bit.ly/z4huoD, которая преобразует трафик между клиентом и мостом таким образом, что он выглядит для провайдера абсолютно безобидным.

Схема работы obfsproxy

А как насчет безопасного и анонимного обмена файлами? Для такой цели можно прибегнуть к помощи GNUnet bit.ly/hMnQsu — фреймворка для организации безопасной P2P-сети, не требующей централизованных или любых других «доверенных» сервисов. Основная цель проекта — создание надежной, децентрализованной и анонимной системы обмена информацией. Все узлы сети работают как маршрутизаторы, шифруют соединения с другими узлами и поддерживают постоянный уровень нагрузки на сеть. Как и во многих других решениях, узлы, активно участвующие в работе сети, обслуживаются с более высоким приоритетом. Для идентификации объектов и сервисов используется URI, который выглядит какgnunet://module/identifier, где module — имя модуля сети, аidentifier — уникальный хеш, идентифицирующий сам объект. Интересная фича — возможность настроить уровень анонимности: от нуля (не анонимно) до бесконечности (по дефолту стоит единица). Для безопасной передачи все файлы шифруются с помощью ECRS (An Encoding for Censorship-Resistant Sharing — шифрование для устойчивого к цензуре обмена файлами). GNUnet является расширяемым, на его основе можно строить новые P2P-приложения. Помимо файлообмена (наиболее популярного сервиса), существуют альтернативные службы: простейший чат, находящийся сейчас в полумертвом состоянии, а также распределенный DNS. Ну и как обычно, за анонимность приходится расплачиваться: высокой задержкой, низкой скоростью работы и достаточно высоким потреблением ресурсов (что характерно для всех децентрализованных сетей). Плюс присутствуют проблемы обратной совместимости между различными версиями фреймворка.

RestroShare bit.ly/cndPfx — это открытая кросс-платформенная программа для построения децентрализованной сети по принципу F2F (Friend To Friend), использующая GPG. Основная философия заключается в обмене файлами и общении только с доверенными друзьями, а не со всей сетью, из-за чего ее часто относят к darknet. Для установки соединения с другом пользователю надо сгенерировать с помощью RetroShare пару GPG-ключей (или выбрать существующую). После проверки подлинности и обмена асимметричным ключом устанавливается SSH-соединение, использующее для шифрования OpenSSL. Друзья друзей могут видеть друг друга (если пользователи включили такую возможность), но соединяться не могут. Такая вот получается социальная сеть :). Но зато можно шарить папки между друзьями. В сети существует несколько сервисов для общения: приватный чат, почта, форумы (как анонимные, так и с обычной аутентификацией), голосовой чат (VoIP-плагин), каналы, наподобие IRC.

Децентрализованная F2F-сетьТы можешь удивиться: при чем тут Raspberry Pi? Мы же говорим про анонимность. А при том, что сей маленький девайс поможет этой анонимности добиться. Его можно использовать в качестве роутера/клиента, предоставляющего тебе доступ к Tor/I2P-сетям или анонимному VPN. Кроме этого, есть еще один плюс. В децентрализованных сетях достигнуть приемлемой скорости доступа к внутрисетевым ресурсам можно, только если постоянно находиться в ней. Например, в I2P доверие других «чесночных роутеров» к такому узлу будет больше, соответственно и скорость выше. Держать ради этого постоянно включенным свой компьютер или заводить отдельный сервер нерезонно, а вот потратить на это всего 30 долларов вроде и не жалко. В повседневной жизни можно будет пользоваться обычным подключением, а когда надо будет анонимно выйти в Сеть — просто пускаешь весь трафик через мини-девайс и не паришься ни с какими настройками. Надо сказать, что до недавнего времени устанавливать софтину I2P, написанную на Java, на «ежевику» смысла не было. Жадной до ресурсов Java-машине никак не хватало стандартных 256 Мб оперативы. С выходом Raspberry Pi model B, несущего на борту уже 512 Мб, это стало уже вполне реально. Так что давай рассмотрим основные моменты, связанные с установкой. Допустим, мы используем Raspbian. Первым делом обновляемся:

sudo apt-get update; sudo apt-get dist-upgrade

Затем устанавливаем Java, но не стандартную из пакетов, а специальную версию, заточенную под процессоры ARM, —bit.ly/13Kh9TN (как показывает практика, стандартная сожрет всю память). Скачиваем и инсталлируем:

sudo tar zxvf jdk-8-ea-b97-linux-arm-vfp-hflt-03_jul_2013.tar.gz -C /usr/local/java

export PATH=$PATH:/usr/local/java/bin

После чего скачиваем и устанавливаем I2P:

cd ~

mkdir i2pbin

cd i2pbin

wget http://mirror.i2p2.de/i2pinstall_0.9.7.jar

java -jar i2pinstall_0.9.7.jar -console

Чтобы превратить Raspberry в роутер для I2P, надо немного поколдовать с конфигами. Переходим в ~/.i2p и начинаем редактировать файл clients.config. Там нам надо закомментировать строку

clientApp.0.args=7657 ::1,127.0.0.1 ./webapps/

и раскомментировать

clientApp.0.args=7657 0.0.0.0 ./webapps/

А затем в файле i2ptunnel.config заменить адреса в строках

tunnel.0.interface=127.0.0.1

tunnel.6.interface=127.0.0.1

на 0.0.0.0. После чего можем запустить I2P-роутер, выполнив:

cd ~/i2pbin

./runplain.sh

Также можно добавить в crontab следующие строки, чтобы софтина автоматически поднималась при запуске системы или после краша:

0 * * * * /home/pi/i2pbin/runplain.sh

@reboot /home/pi/i2pbin/runplain.sh

Осталось только организовать удаленный доступ к девайсу. Оптимальный способ — использовать динамический портфорвардинг через SSH. Для этого надо только установить в настройках I2P-туннель, который бы указывал на 22-й порт на локальной машине. Таким же образом можно превратить Pi в анонимный VPN (как это сделать, можно посмотреть тут —http://bit.ly/11Rnx8V) или подключить к Tor’у (отличный видеомануал по этому поводу http://bit.ly/12RjOU9). А можно и придумать свой способ, как использовать девайс для анонимных путешествий по Сети.

На самом деле Raspberry Pi не единственный маленький девайс, на базе которого можно организовать анонимный доступ в Сеть. Достойной альтернативой ему будет роутер от латвийской компании MikroTik, которая занимается производством сетевого оборудования и софта для него. Такой девайс обойдется чуть подороже, но потребует меньше возни при настройке. В числе продуктов компании RouterOS — операционная система на базе Linux, предназначенная для установки на аппаратные маршрутизаторы MikroTik RouterBOARD. Различные варианты платформ RouterBOARD позволяют решать различные сетевые задачи: от построения простой точки доступа до мощного маршрутизатора. Несмотря на наличие разъема для подключения питания, практически все устройства могут питаться с помощью PoE. Большой плюс — наличие хорошей документации http://bit.ly/jSN4FL, в которой очень подробно описано, как можно создать security-роутер на базе RouterBOARD4xx, подключив его к сети Tor. Останавливаться на этом не будет, здесь все очень подробно описано.

Схема организации анонимного доступа в интернет при помощи Tor и MikroTikMikroTiks RouterBOARD RB411ARАддоны для браузеров

Большая часть времени в Сети идет не на разговоры по скайпу или общение в социальных сетях, а на простой серфинг. Но и тут нас не оставляют без присмотра. Социальные сети и прочие сайты пытаются отследить, какие ресурсы ты посещаешь, что ищешь в Сети, чтобы потом пичкать тебя рекламой по схожей тематике (стоило мне один раз посмотреть один ноутбук, как он тут же начал выскакивать повсюду в рекламе от гугла). Это быстро начинает раздражать и отвлекать от основного поиска. Да и вообще, мы заходим в Сеть не для того, чтобы показать кому-то, что мы ищем. Так что с этим надо как-то бороться.

Disconnect

Один из лучших плагинов, позволяющий скрыться от рекламной слежки, доступный для браузеров Firefox, Chrome, Opera и Safari. На официальном сайте можно посмотреть забавный анимационный ролик, демонстрирующий, как некоторые сайты следят за пользователями и мешают им сосредоточиться на поиске. После установки данного расширения на тулбаре появится кнопка, при клике на которую отобразится выпадающее окошко (дропдаун), и в нем будет наглядно показано, сколько «левых» запросов (от гугла, твиттера, фейсбука, аналитических и рекламных сайтов) было заблокировано при заходе на данную страницу. А также на сколько удалось сократить время загрузки страницы и сколько сэкономить трафика.

Adblock Plus

Еще одним способом отслеживания пользователя (а также часто и распространения малвари) служит реклама. И пусть большинство баннеров вполне безобидны, но согласись, что куча анимации и выскакивающие попапы не только раздражают, но и отвлекают внимание от искомой информации. Чтобы отключить рекламу в Firefox, Opera и Chrome, достаточно поставить расширение Adblock Plus.

DoNotTrackMe

Альтернативой популярному Disconnect, также поддерживающей все популярные браузеры, может служить DoNotTrackMe. Интерфейс у обоих расширений очень похож. Правда, в отличие от более продвинутого конкурента, DoNotTrackMe предоставляет право выбора по блокировке того или иного шпионящего сайта самому пользователю. Такой подход пригодится тем, кто хочет оставить все как есть, заблокировав лишь некоторых нарушителей.

Ghostery

Еще одно расширение, позволяющее блокировать ресурсы, пытающиеся отслеживать твое местоположение в Сети. Обладает большой базой «шпионящих» сайтов. В отличие от коллег по цеху, поддерживает IE. К сожалению, плагин хоть и работоспособный, но давненько не обновлялся. Скачать можно на официальном сайте.

Говоря про приватность и анонимность в Сети, нельзя обойти стороной использование для этих целей VPN. Мы уже рассказывали, как замутить свой VPN-сервер в облаке Amazon’а bit.ly/16E8nmJ, подробно рассматривали установку и тонкую настройку OpenVPN. Всю необходимую теорию ты можешь посмотреть в этих статьях. Однако хочется еще раз напомнить, что VPN не панацея. Во-первых, возможны ситуации, когда трафик может «утечь» мимо VPN-соединения, во-вторых, в сетях, основанных на протоколе PPTP, существует реальная возможность расшифровать перехваченные данные («Такой небезопасный VPN», ][акер № 170). Так что не стоит верить в полную безопасность при использовании виртуальных частных сетей.

WWW

Интересные дополнения к Tor: bit.ly/hdMgMt PirateBrowser — специальный браузер на основе Tor, который поможет в случае блокировки доступа к ThePirateBay: bit.ly/19UdqV7

Это лишь наиболее популярные решения, позволяющие хоть как-то оградить свою частную жизнь от любопытных глаз Большого Брата. Возможно, в недалеком будущем появятся новые технологии или все мы будем активно пользоваться одной из рассмотренных сегодня. Кто знает… Что бы это ни было, важно всегда помнить, что никогда ни одно решение не способно дать 100%-ю гарантию защищенности. Поэтому не чувствуй себя в полной безопасности, установив Tor, I2P или что-то еще, — за чувство ложной безопасности многие уже поплатились.

осведомитель, который выдал секреты АНБ / Habr

Несколько часов назад газета The Guardian сообщила имя человека, который передал в редакцию секретные документы Агентства национальной безопасности США, включая презентацию проекта PRISM и запрос на информацию обо всех абонентах сотовой связи Verizon. Крупнейшую утечку в истории АНБ организовал 29-летний компьютерщик, специалист по информационной безопасности Эдвард Сноуден (Edward Snowden). Теперь он сам попросил раскрыть свою личность — и объясняет мотивы этого поступка.

Эдвард Сноуден не боится мести со стороны американского правительства, и для него раскрытие информации было делом принципа.

Сноуден — бывший технический ассистент в ЦРУ, а ныне сотрудник военного подрядчика Booz Allen Hamilton. В последние четыре года Эдвард работал в АНБ как представитель различных внешних подрядчиков, в том числе Booz Allen Hamilton и Dell.

Он говорит, что с самого начала не старался скрыть свою личность, поскольку изначально был уверен в своей правоте. Сноуден искренне считает, что общество должно знать о секретных программах, которыми занимается Агентство национальной безопасности и другие спецслужбы США. Перед отправкой в прессу он тщательно изучил каждый документ и убедился, что огласка не нанесёт вреда никому из сотрудников и агентов разведки. Он старался разгласить только техническую информацию.

В сопровождающей записке к первой партии документов он написал: «Я понимаю, что мне придётся страдать за свои поступки», но «я буду удовлетворён, если смесь секретных законов, несправедливых индульгенций и непреодолимой исполнительной власти, которая правит миром, будет раскрыта хотя бы на мгновение».

Эдвард Сноуден старался сразу не привлекать внимание к своей персоне, потому что не хочет, чтобы именно его имя было в центре общественного внимания. Он хотел, чтобы в обществе обсуждали полномочия, которые присвоило себе АНБ, и их секретные программы, а не его личность.

Тем не менее, Сноуден может войти в число самых знаменитых информаторов в США, раскрывших в прессе секреты государственных агентств, наряду с Брэдли Мэннингом. И если последний рассказал о преступлениях армии США, о которых и до этого было известно, то Эдвард Сноуден раскрыл тайны одной из самых засекреченных в мире организаций — АНБ.

До сегодняшнего дня Эдвард жил довольно комфортной жизнью при зарплате около $200 тыс. в год он с любимой девушкой снимал дом на Гавайях и работал в местном офисе АНБ. К сожалению, теперь всё изменится. Вряд ли можно предположить, что власти простят ему выдачу столь важной секретной информации.

«Я готов пожертвовать всем этим, потому что не могу со спокойной совестью позволить правительству США нарушать приватность, свободу интернета и базовые свободы людей во всём мире с помощью этой громадной системы слежения, которую они втайне разрабатывают». Сноуден говорит, что в какой-то момент понял, что очень скоро процесс создания сети слежения АНБ станет необратимым, так что у него не оставалось другого выбора, кроме как сообщить об этом общественности.

В качестве небольшой ремарки нужно отметить вчерашние слова сэра Тима Бернерса-Ли по поводу глобальной системы слежения в интернете. Он сказал, что это огромная сила, и если такую систему получит коррумпированное правительство, то с помощью постоянного мониторинга всей передаваемой информации в Сети оно, при желании, «сможет сохранить свою власть навечно».

Три недели назад Эдвард Сноуден подготовил все документы, попрощался со своей девушкой и взял отпуск в АНБ по причине ухудшения состояния здоровья. 20 мая парень сел на рейс в Гонконг, снял номер в гостинице остаётся там до сих пор. Он надеется, что Китай не выдаст его по запросу США, а в будущем попробует поискать политического убежища в Исландии, которую считает лидером по свободе интернета.

Интересно, что за последние три недели Эдвард покидал гостиничный номер всего три раза. Он небезосновательно полагает, что американская разведка уже вычислила его личность и текущее местонахождение, так что могут взять в разработку. Чтобы избежать прослушки, Эдвард заложил двери гостиничного номера подушками, а пароль на ноутбуке вводит только накрывшись с головой плотной красной тканью, чтобы его не сняли на камеру. Как бывший технический сотрудник АНБ, он как никто другой понимает, какой арсенал средств прослушки есть у разведки, и как важно соблюдать меры предосторожности.

Эдвард довольно реально смотрит на вещи. «Для меня любые варианты плохи, — говорит он, — будь то длительная процедура экстрадиции, вызов на допрос китайскими властями или похищение», которое может провернуть американский спецназ. «Представительство ЦРУ здесь совсем неподалёку, прямо по улице, в местном консульстве Гонконга. Представляю, какая трудная у них выдастся неделька. И со всеми этими страхами мне придётся жить до конца моей жизни, какой бы длинной или короткой она ни была».

Скорее всего, информатору инкриминируют шпионаж и нарушение Espionage Act, вероятно, ещё и измену Родине с перспективой высшей меры наказания.

«Единственное, чего я боюсь, так это пагубных последствий для своей семьи, которым я больше не смогу помочь. Вот что не даёт мне спать по ночам», — говорит Эдвард Сноуден, и глаза его увлажняются от слёз.

Видеоинтервью со Сноуденом см. на сайте The Guardian.

Петиция в поддержку Сноудена

Правда Сноудена / Habr

Подборка наиболее интересных мыслей, озвученных в фильме «Гражданин четыре: правда Сноудена», который в свою очередь является квинтэссенцией откровений Эдварда Сноудена – бывшего сотрудника АНБ, разоблачившего антидемократическую деятельность правительственных спецслужб.Всё началось с письма Эдварда Сноудена журналисту WikiLeaks, Лоре Пойтрас, которая в 2006 году была внесена в секретный список наблюдения, за то что сняла фильм о войне в Ираке. После этого её неоднократно задерживали и допрашивали на американской границе. Итак, «историческое» письмо Сноудена:

Вы спрашиваете, почему я выбрал вас. Я не выбирал – это сделали вы. Установленная за вами слежка означает, что вы были отобраны. Этот термин станет понятен, когда вы узнаете, как действует современная система SIGINT. Знайте, что всякий раз как вы:– вас контролирует система, чей охват безграничен. Потому что защита небезупречна. Раз вы стали жертвой системы АНБ, значит вы одна из тех немногих, кто сознаёт и может рассказать об угрозе, которую представляет для демократии неограниченная в своих средствах тайная полиция.

- пересекаете границу,

- совершаете покупки,

- набираете номер телефона,

- проезжаете мимо сотовой вышки,

- общаетесь с друзьями,

- пишете статью,

- посещаете сайты,

- пишете электронное письмо,

- или пересылаете данные,

Тотальная слежка

Ту же самую мысль, но под несколько иным углом зрения, озвучил Джейкоб Аппельбаум, – на одном из своих тренингов по информационной безопасности:

У кого есть ощущение, что за ним ведётся слежка? Причём постоянная? А скольких из вас арестовывали и забирали телефоны в заднюю комнату в день суда? Кому сканировали радужную оболочку? Ребята… Вы все здесь своего рода – канарейки в шахте. Потому что все подобные инициативы, – направлены против вас.

Вам доводилось видеть в подземке объявление вроде: «Привяжи к кредитке карточку на метро – для автопополнения»? Это концепция, о которой мы будем сегодня говорить. Так называемая «привязка». Берём один комплекс данных, и привязываем его к другому.

Например, у вас есть карта на метро и платёжная карта. Вы можете провести линию между ними. Казалось бы, ничего страшного. Только вот ваша банковская карта привязана ко всему, что вы делаете. Теперь заинтересованные спецслужбы знают, куда вы идёте, чтобы сделать покупки. Заинтересовавшись вами, они могут воссоздать каждый ваш шаг: с помощью вашей карты на метро и кредитки. Они знают, куда вы ездили и что купили. И в принципе, сопоставив это с данными других людей со сходным маршрутом, они могут установить и то, с кем вы встречались.

Берём данные вашего сотового, которые отслеживают ваше местоположение, и привязываем их к данным о покупках, поездках в метро и ваших платежах. В результате получаем т.н. метаданные, охватывающие всю жизнь человека. В совокупности, это своего рода содержание – они рассказывают вашу историю, состоящую из фактов. Но не всегда правдивую.

Вот вам пример. Вы были на углу улицы, где совершено преступление. Но это не значит, что преступник – вы. Тут важно отметить, что если кто-то считает вас в чём-либо виновным, это будет преследовать вас до конца вашей жизни. Так что помните: всё что сейчас применяют к вам (взятие отпечатков, сканирование радужки, фотографии) – это всё будет использоваться в будущем для подавления людей, которые пытаются противостоять отступающим от конституции инициативам.

Всевидящее око

«Многие мои знакомые задумываются, прежде чем набирать запрос в строке поиска, зная, что он будет сохранён. Это сужает пределы их интеллектуальных изысканий. Я скорее пойду на риск заключения или же иных негативных последствий для меня лично, чем соглашусь подвергнуть риску собственную интеллектуальную свободу и свободу тех, кто рядом со мной – чья жизнь дорога мне не меньше, чем моя собственная. Ещё раз хочу подчеркнуть, что я не приношу себя в жертву. Я чувствую удовлетворение от осознания того, что могу внести вклад в общее благо». Эдвард Сноуден

Я не знаю, насколько вы осведомлены о программах, а также об их реальных технических возможностях, но существует инфраструктура – как в США, так и во всём мире, – которую АНБ создала в сотрудничестве с другими странами. Она перехватывает практически все цифровые соединения, все радиосоединения, все аналоговые соединения – которые может зафиксировать её оборудование. По сути, при таких возможностях, всё огромное множество соединений, – на основе компьютеров и других устройств, – отслеживается автоматически, без нацеливания. В том числе, неформальное общение между людьми. Такое отслеживание позволяет задним числом осуществлять поиск ваших соединений, – на основе т.н. самоподтверждений.

Например, если я захочу узнать содержание вашей переписки или телефонных разговоров вашей жены и т.д. – я могу воспользоваться т.н. «селектором», т.е. любым элементом коммуникационной цепочки, способным точно или почти точно идентифицировать вашу личность. Это могут быть адреса электронной почты, IP-адреса, телефонные номера, кредитки. Даже пароли, которые не использует ни один человек, кроме вас. Я могу ввести эти данные в систему, и она не только просмотрит всю базу и скажет, где я мог встречать эти данные прежде, но также и введёт дополнительный уровень наблюдения, – который охватывает в том числе и будущие события. Иначе говоря, если отслеживаемое событие произойдёт сейчас или в будущем, – я немедленно получу соответствующую информацию – в режиме реального времени. Информацию о том, что вы с кем-то общаетесь.

Телефоны, работающие по протоколу IP, оснащены миникомпьютером, с которого можно вести запись на микрофон, – даже когда трубка опущена. Вас могут прослушивать, даже если телефон просто включён в сеть.

Одними метаданными сыт не будешь

После атак 11 сентября американцы оправдывают все свои действия борьбой с терроризмом. Всё делается «во имя национальной безопасности», «во имя защиты нашего населения». На деле же ситуация совершенно иная. Подавляющее большинство отслеживаемых документов не имеет ровным счётом никакого отношения ни к борьбе против терроризма, ни к национальной безопасности. Эти документы связаны либо с соперничеством между странами, либо с промышленными, финансовыми или экономическими вопросами.

Также упомяну программу «Экскиско». Когда мы только начали публиковать первые разоблачающие статьи, правительство США оправдывалось тем, что не занимается перехватом содержания разговоров, а только собирает метаданные:

- имена тех, кто звонит и их собеседников,

- время и продолжительность их разговора,

- место откуда и куда сделан звонок, и т.д. и т.п.

Но если мне точно известно, с какими именно людьми вы общаетесь, и если я знаю про всех, с кем общаются они; если знаю, где и когда происходило ваше общение, продолжительность и место ваших разговоров – то я могу выяснить очень многое о вашей личности, о вашей деятельности, о вашей жизни. Здесь налицо очевидное вторжение в личную жизнь.

Однако на самом деле, утверждение правительства о том, что «мы не занимаемся перехватом содержания разговоров», – абсолютно лживое. Американское правительство имеет возможность собирать далеко не только ваши метаданные, но также и содержание писем, которые вы отправляете по электронной почте, или прослушивать ваши разговоры по телефону. Им известны запросы, которые вы вводите в строку поиска своего Интернет-браузера; они знают, какие Интернет-сайты вы недавно посещали, какие документы вы пересылаете своим коллегам по работе. Эта система способна отследить едва ли ни всё, что вы, что любой другой человек делает во время Интернет-сессий.

За вами наверняка будут следить, если вы работаете, скажем, журналистом и расследуете действия американских властей, или же если вы устроились работать в компанию, которая конкурирует с американскими корпорациями; если вы работаете в области защиты прав человека и ваша деятельность затрагивает интересы властей. В общем, чем бы вы ни занимались – знайте, что любые ваши переговоры с лёгкостью могут быть перехвачены.

Причём, если вы американец и живёте в США, то спецслужбам для перехвата ваших данных требуется получить разрешение суда. К слову сказать, они всегда его получают. А вот если вы не американец, то для этого им не нужно ничего – никакого разрешения. Никаких специальных документов. Я думаю, что последствия такого вторжения в личную жизнь людей, на этом этапе предсказать очень трудно. Но мы должны понимать, что так или иначе это огромный удар для всех нас. Потому что вследствие этого способность граждан протестовать, устраивать демонстрации или организовывать какие-то политические манифестации – резко снижается. Поскольку мы лишаемся своего права на личную жизнь.

«Большой брат» следит за Евросоюзом

В сентябре 2013 года Европейский Парламент начинает слушания по факту слежки АНБ за гражданами и компаниями Евросоюза:

По последним данным, АНБ имело доступ к ключам шифрования, и платило технологическим компаниям за внедрение лазеек в зашифрованные протоколы. Сегодня мы собрались, чтобы поговорить о методах, с помощью которых можно защититься от правительственного шпионажа. Джейкоб Аппельбаум – журналист и разработчик шифровальных и защитных программ. Ладар Левинсон – создатель защищённой службы передачи электронных сообщений, Lavabit, – которой пользовался Эдвард Сноуден. Слово вам.

Ладар Левинсон: Lavabit это почтовая служба, которая, надеюсь, однажды станет известной всем сама по себе, а не только в связи с именем Сноудена. Я создал эту службу для того, чтобы никто не мог принудить меня к нарушению тайны частной жизни. Скажем так, моя идея была в том, чтобы исключить «из уравнения» поставщика услуг. Я не веду логов на сервере, и не имею доступа к почте пользователя на диске. Конечно, это не исключает возможности слежки, зато исключает меня самого из этого уравнения, – где наблюдение может быть установлено за любой стороной: как за отправителем, так и за получателем сообщения.

Однако не так давно со мной связались агенты ФБР, которые заявили, что раз я не могу передать им информацию о каком-то конкретном пользователе, то мне придётся передать им ключи протокола SSL, позволив их людям тайно собирать данные всей переписки, осуществляющейся в моей сети. Разумеется, я был не очень этим доволен. Мягко говоря. Ещё больше меня тревожило, что я никому не мог об этом рассказать. Поэтому я решил, что если не смогу предать эту ситуацию огласке, если у меня не будет возможности рассказать людям о том, что происходит – то единственный этически верный выбор, это закрыть сеть. Подумайте об этом.

Я верю во власть закона, я верю в необходимость проводить расследования. Но для любого расследования необходимо серьёзное основание. Нарушение права на частную жизнь не должно быть пустячным делом. Потому что это акт агрессии, потому что это акт разрушения. Если у нас нет права на частную жизнь, то как же нам вести свободную, открытую дискуссию? Какой толк от права на свободу слова, если оно не оберегается? Если у вас нет возможности вести частную дискуссию с другим человеком – о том, с чем вы не согласны. Подумайте, какой разрушительный эффект это окажет. Какой разрушительный эффект это окажет на страны, где и так нет права на частную жизнь.

Джейкоб Аппельбаум: Хочу обратить ваше внимание на один интересный момент. То что раньше было принято называть свободой, сейчас мы называем правом на частную жизнь. И мы тут же готовы признать, что лишены этого права. Вот чем я серьёзно обеспокоен. Я обеспокоен свободой нашего будущего поколения. Особенно когда мы говорим о том, что нас уже ни чем не удивить. Мы должны понять, что без права на частную жизнь мы лишаемся способности действовать – теряем саму свободу. Потому что мы не можем свободно выражать свои мысли.

Существует миф о машине «пассивного наблюдения». Однако что же из себя представляет любая слежка, если не контроль? Поэтому все эти заявления о «пассивности» АНБ – просто бессмыслица. Они действуют весьма активно – в отношении европейцев, и американцев тоже. И по сути, в отношении кого угодно – если им это требуется.

В марте 2014 года Германия инициирует парламентское расследование по факту шпионажа АНБ. Уильям Бинни приглашён для дачи показаний в качестве эксперта:

«Я рад, что меня вызвали сюда. Т.к. по-моему для нас крайне важно говорить о секретной деятельности разведывательных сообществ во всём мире. Причём не только АНБ. Все эти программы, о которых рассказал Эдвард Сноуден – это по сути инструменты для сбора информации. Такими инструментами пользовался каждый диктаторский режим истории. Одна из важнейших задач для них – знать как можно больше о своём народе. Для этого и создаются такие программы. Лично я вижу в них величайшую угрозу для демократии во всём мире».

PS. Данную подборку делал для личного пользования (для проведения тренинга по информационной безопасности). Однако, с удивлением обнаружив, что подобный обзор до сих пор не был опубликован (по крайней мере мне в Интернете найти его не удалось), – несмотря на то, что фильм вышел уже довольно давно, – решил представить его общественности.

iPhone следит за всеми :: Hi-tech :: Дни.ру

Бывший агент американских спецслужб Эдвард Сноуден выступил с новой порцией разоблачающей информации, и на этот раз речь зашла о корпорации Apple. По словам Сноудена, «яблочная империя» внедряет специализированные программы, призванные отслеживать все аспекты жизни пользователя, во все свои смартфоны.

Пользователи iPhone находятся под колпаком у Apple, а соответственно у американских спецслужб. Такое мнение выразил экс-агент АНБ Эдвард Сноуден, опубликовавший в СМИ очередную порцию разоблачений. «Яблочная империя» внедряет специализированные программы для слежки за владельцами ее смартфонов. Контролируется каждый шаг: маршруты передвижения, контакты, встречи.

Apple может узнать все о вас: с кем вы общаетесь, куда ездите, какие мероприятия посещаете. По словам Сноудена, данная структура имеет возможность удаленного доступа ко всем гаджетам от Apple без исключения. Эдвард уверяет, что давно отказался от «яблочных» гаджетов, чему несказанно рад.

Вычислить эти сенсационные данные Сноуден смог в период работы в Агентстве национальной безопасности, которое имело доступ ко всем гаджетам Apple. Однако деталей Эдвард не сообщил – о каких программах идет речь, пока не известно. Apple, естественно, полностью отрицает обвинения.

Напомним, что в 2013 году бывший сотрудник АНБ Эдвард Сноуден раскрыл тысячи секретных документов о программах слежки американских спецслужб, что спровоцировало мировой скандал в дипломатических кругах. Власти США следили за миллионами европейцев, включая жителей Германии, одной из ближайших союзниц Америки.

Сноуден имеет временное убежище в России, а в 2014 году получил трехлетний вид на жительство. Экс-сотрудник американских спецслужб живет в съемной квартире в Москве. В США его обвиняют в умышленной передаче секретных данных спецслужбам других стран и ряде других преступлений. Сноудену грозит до десяти лет лишения свободы по каждому пункту.

Избежать слежки: 10 советов от Сноудена

Бывший сотрудник ЦРУ Эдвард Сноуден всегда готов поделиться какой-нибудь сенсацией. И вот, подогревая интерес читателей к скорому выходу на российские экраны фильма «Сноуден», редакция Интересно знать публикует 9 советов от американского технического специалиста, как обезопасить себя от происков хакеров и спецслужб.

1. Заклеивайте камеру своего компьютера пластырем.

Нет, это не приступ паранойи: специальный вирус, запущенный хакером в ваш компьютер, дает доступ к камере. Видео потом легко сбыть людям с соответствующими сексуальными предпочтениями. Существуют даже целые организации, которые на этом зарабатывают. Так, что заклеенная камера может уберечь вас от подобных вмешательств в личную жизнь.

2. Установите блокировку рекламы и антивирусные программы.

Не спешите нажимать на красочные рекламные баннеры, это может быть вирусом. Скачав посредством клика вредоносную программу, вы дадите хакеру доступ к вашей личной информации. Поэтому очень важно защитить компьютер антивирусной системой и блокировкой рекламы. Правда, защитит это только от хакеров, но не от спецслужб.

3. Откажитесь от одного и того же пароля для разных сайтов.

Взломав один лишь профиль, злоумышленник может получить доступ и к другим вашим аккаунтам с таким же паролем. Кроме того, вам следует знать и о фишинге. Это точные копии знакомых вам ресурсов. Введенный вами универсальный пароль на таком сайте откроет хакерам доступ ко всем вашим профилям.

4. Анонимная сеть Tor для тех, кому есть что скрывать.

Может быть вы замечали, что при входе в Google Chrome в режиме инкогнито, картинка вам выдает сообщение, что «ваши действия будут видны системному администратору и интернет-провайдеру, а также доступны веб-сайтам, которые вы посещаете», то есть вы как на ладони. Tor обеспечивает защиту от механизмов анализа трафика и позволяет сохранить анонимность. Тем не менее не спешите скачивать анонимную сеть, для начала внимательно ознакомьтесь с сайтом, чтобы вместе с программой не скачать вирусы.

5. Установите на телефон программу кодирования связи для борьбы с прослушкой.

Сотрудники спецслужб без труда могут подключиться практически к любому телефону. Редакция Интересно знать уже рассказывала об основных принципах и признаках прослушки мобильных. Для того, чтобы избежать (часто незаконного) вмешательства в ваши личные разговоры, если конкретнее, то шпионажа, следует установить бесплатную программу кодирования связи.

6. Всегда используйте двухфакторную аутентификацию.

Метод, при котором используемый сервер систематически запрашивает ваш логин, пароль и код, приходящий SMS-сообщением.

7. Не передавайте важные сообщения мессенджерами от Google и Facebook.

Сноуден рекомендует отправлять важные сообщения через Red Phone и Silent Circle. Бывший агент спецслужб настаивает на том, что интернет-гиганты участвуют в различных рода кампаниях по разведке.

8. Придумывайте длинные, замысловатые, но легко запоминающиеся пароли.

О существовании программ, способных методом перебора разгадать незамысловатые пароли, знают уже давно. Так, что лучше увеличить длину и разнообразить комбинацию пароля до 8, а в идеале до 14 символов. При этом, в пароль стоит включить спецсимволы, символы верхнего и нижнего регистров, а так же цифровой набор. Сноуден в качестве надежного пароля приводит margaretthatcheris110%SEXY (маргареттэтчерна110%СЕКСУАЛЬНА).

9. Если утечка информации может стать для вас большой проблемой, то зашифруйте жесткий диск с помощью специальной программы.

В таком случае, даже при условии, что ваш компьютер окажется в руках злоумышленников, данные не будут прочитаны.

10. Вытащите модули микрофона и камеры из своего смартфона.

В таких действиях нуждаются разве что серьезные люди, то есть те, в ком спецслужбы всерьез заинтересованы. Если переживаете, что вы в их числе, то вытащите из смартфона модули микрофона и камеры и подключите к телефону наушники со встроенным микрофоном.

Источник: womanadvice

Понравилось? Расскажи друзьям: