Роутер, как открыть порты на D-link DIR-300

Если у вас есть роутер, то вы должны знать, как открыть порты. Например, чтобы создать свой сервер. Для этого потребуется произвести некоторые настройки, так как изначально в любом роутере они закрыты в целях безопасности. Первый маршрутизатор, который мы будем использовать – Dlink DIR-300.

Передняя и задняя панель роутера

Вход в конфигурацию роутера и его конфигурация

На передней панели данной модели имеется светодиодная индикация, которая поможет вам понять, правильно ли он работает, подключены ли к нему по Ethernet-кабелю ПК или ноутбук, а так же включен ли режим беспроводной передачи данных.

На задней панели данного маршрутизатора расположились порты подключения LAN 1-4, Internet, а так же гнездо питания и кнопка Reset.

IP-адрес роутера указан на стикере под днищем. Заходим по нему на страницу маршрутизатора, и видим требование авторизации.

Вход в маршрутизатор

Особенность данного маршрутизатора в том, что по умолчанию здесь нет пароля, имеется только логин – admin.

Важно! Стандартный логин admin пишется с маленькой буквы.

Сложности входа в меню

Может случиться так, что роутер устанавливали не вы, и заводской пароль изменен. Если вы его не знаете, то вы можете узнать у человека, который производил его установку, в противном случае можно воспользоваться клавишей Reset (нажать и держать 10 секунд).

Меню маршрутизатора

После вхождения в конфигурацию маршрутизатора, вы увидите следующее окно.

Главное окно настроек

Маршрутизатор имеет обширную конфигурацию, но для того, чтобы пробросить порты, нам нужно зайти в Расширенные настройки (находятся в верху).

Переход к расширенным конфигурациям

Следующее окно, которое вы увидите – Расширенные правила перенаправления портов.

Расширенные настройки

Далее делаем по порядку:

- В поле Имя, потребуется ввести любое произвольное. Писать нужно исключительно английскими буквами;

- В IP адрес нам потребуется ввести адрес того компьютера, для которого и открывается порт. Как его узнать, будет написано чуть ниже;

- В столбце Порт нужно заполнить все три поля, указав, какой именно порт необходимо открыть;

- Сохраняем изменения.

Конфигурация ОС Windows 7

Теперь подробнее о том, как определить IP адрес необходимого компьютера (для примера используем ОС Windows 7).

Для начала нам необходимо зайти в Панель управления, далее выбрать Сеть и интернет – Центр управления сетями и общим доступом. Следующий шаг – выбираем Беспроводное сетевое соединение.

Центр управления общим доступом

В следующем открывшемся нам окне выбираем Сведения.

Переход к сведениям подключения

Нас интересует строка Адрес IPv4, ведь именно в ней и отображается необходимый IP адрес.

Полная информация о сетевом подключении

После таких несложных действий порт будет открыт, так что вы можете играть с друзьями или выполнять другие задачи, которые требовали открытия любого(или определенного) порта.

Настраиваем модем

Следующее устройство, в котором мы будем открывать порт – ADSL модем D-Link DSL-2500U.

Внешний вид аппарата

На передней панели имеются светодиодные индикаторы, которые оповещают о том, как работает устройство, и включен ли он вообще.

На задней панели имеется разъем подключения ADSL кабеля, LAN выход, кнопка ON/OFF, Reset, и гнездо подключения питания.

Задняя панель

Доступ к устройству

Для того, чтобы начать его конфигурирование, необходимо включить питание и подсоединить все требуемые провода, как это показано на рисунке.

Схема подключения к телефонной линии

Внимание! Не перепутайте разъемы подключения, иначе вы можете вывести сплиттер из строя.

Производим вход в конфигурацию

После проведения всех необходимых подключений и включения питания, через короткий промежуток времени загорится ADSL индикатор. Если этого не произошло, а горит только индикатор питания, значит, вы могли не подключить провод от телефонной линии к сплиттеру, либо не подключить к сплиттеру провод, который уже подсоединен к устройству. Проверьте еще раз схему подключения. Если вы сделали все правильно, то, скорее всего, произошла авария на линии провайдера.

Если вы уже настраивали сетевую карту для другого провайдера, и устанавливали определенный статический адрес, вам необходимо вернуть стандартные настройки – она должна находиться в режиме автоматического определения IP.

Чтобы войти в конфигурацию нашего оборудования, напишите в адресной строке браузера 192.168.1.1. После чего нажмите Enter на клавиатуре. Вы увидите диалоговое окно, где вы должны ввести пароль и логин (на заводе установлено admin-admin).

Вход в настройки модема

Если пароль или логин не подходят, значит, установлены другие значения. Чтобы сбросить аппарат на заводские настройки, зажмите и удерживайте клавишу Reset, на задней стенке аппарата, не мене 5 сек.

Если вы правильно выполнили все действия, то вам будет доступно главное меню модема.

Меню настроек модема

Главное меню модема

Главное меню модема

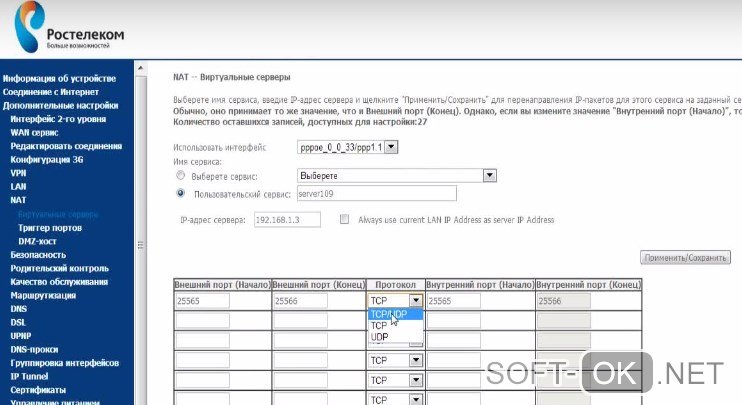

После того, как вы зайдете в меню, нам будет необходима строка меню NAT-Virtual Servers. Стоит сказать, что настроить можем можно двумя способами, но мы рассмотрим самый оптимальный. Для примера будем открывать порт для игры Half Life.

Для начала в строке Select a Service выбираем интересующую нас игру. После этого видно, что порты стали прописаны, точнее один стандартный порт, который имеет номер 27015. Далее нам необходимо найти строку Server IP Address, в которой нам нужно установить IP адрес с таким значением – 192.168.1.2. В том случае, если вы желаете открыть несколько портов, то нам нужно менять IP, точнее последнюю его цифру.

Меню вкладки NAT-Virtual Servers

Следующий этап – это поле Protocol. В нем нам необходимо указать значение подключения TCP/UDP.

Если вы внесли все необходимые конфигурации, то можете смело наживать на Apply, и дождаться перезагрузки модема.

Подробный урок открытия порта

Эксплуатация маршрутизаторов Cisco. Часть 2.

Эксплуатация маршрутизаторов Cisco. Часть 2.

Здравствуйте еще раз! В первой части этой статьи мы охватили несколько различных способов проникновения в маршрутизатор. В этой части мы сфокусируем внимание на том, что можно сделать после получения доступа к маршрутизатору.

Марк ВольфангЗдравствуйте еще раз! В первой части этой статьи мы охватили несколько различных способов проникновения в маршрутизатор. В этой части мы сфокусируем внимание на том, что можно сделать после получения доступа к маршрутизатору.

Анализ конфигурации маршрутизатора.

Как описывалось ранее, с помощью файла конфигурации пен-тестер может получить массу полезной информации, такой как установление новых целей для атак, идентификация уязвимых систем и сетей, возможность определения используемых паролей, и многое другое.

Теперь, когда у нас есть конфигурация маршрутизатора, мы можем проанализировать её для определения уязвимых мест и другой полезной информации. Ниже представлен вид типичной конфигурации маршрутизатора:

! version 12.0 service timestamps debug uptime service timestamps log uptime service password-encryption ! hostname router2 ! logging buffered errors enable secret 5 $1$sz0o$PYahL33gyTuHm9a8/UfmC1 ! username xyzadmin password 7 05331F35754843001754 ip subnet-zero no ip routing ! ! ! interface Ethernet0 description Internal Corporate Link ip address 10.0.1.199 255.255.255.0 no ip directed-broadcast no ip route-cache no ip mroute-cache ! interface Ethernet1 description Link to DMZ ip address 172.16.1.1 255.255.255.0 no ip directed-broadcast no ip route-cache no ip mroute-cache ! interface Serial0 description Link from PSInet bandwidth 1536 no ip address no ip directed-broadcast no fair-queue ! interface Serial1 no ip address no ip directed-broadcast no ip route-cache no ip mroute-cache shutdown ! ip default-gateway 10.0.1.1 ip http server ip classless ! logging history critical logging trap warnings logging 10.0.1.103 access-list 100 permit tcp host 192.168.2.99 host 10.0.1.199 eq telnet access-list 100 permit tcp host 192.168.2.99 host 10.0.1.199 eq finger access-list 100 permit ip 0.0.0.0 255.255.255.248 host 10.0.1.199 access-list 100 permit ip host 10.0.1.103 any access-list 100 deny ip any any snmp-server community public RO snmp-server community private RW snmp-server location XYZ Widgets Inc. Server Room (417) snmp-server contact Network Admins snmp-server host 10.0.1.112 h4rn3c4 banner motd ^C THIS IS A PRIVATE COMPUTER SYSTEM. This computer system including all related equipment, network devices (specifically including Internet access), are provided only for authorized use. All computer systems may be monitored for all lawful purposes, including to ensure that their use is authorized, for management of the system, to facilitate protection against unauthorized access, and to verify security procedures, survivability and operational security. Monitoring includes active attacks by authorized personnel and their entities to test or verify the security of the system. During monitoring, information may be examined, recorded, copied and used for authorized purposes. All information including personal information, placed on or sent over this system may be monitored. Uses of this system, authorized or unauthorized, constitutes consent to monitoring of this system. Unauthorized use may subject you to criminal prosecution. Evidence of any such unauthorized use collected during monitoring may be used for administrative, criminal or other adverse action. Use of this system constitutes consent to monitoring for these purposes. ^C ! line con 0 password 7 01030717481C091D25 transport input none line aux 0 line vty 0 4 password 7 095C4F1A0A1218000F login ! end

Взлом пароля доступа

Первое, что мы сделаем, это попытаемся взломать пароль доступа. Нам он представлен в виде MD5 хеша, который считается не взламываемым. Но мы не собираемся декодировать пароль, т.к. это просто невозможно. Вместо этого мы выполним «словарную атаку». Также как программа «John the Ripper» анализирует файл /etc/shadow, так и с помощью очень популярного средства «Cain and Abel» возможно проводить как «перебор в лоб» так и «словарную атаку».

Ниже представлен скриншот, показывающий эту программу во время проведения «словарной атаки» на хешированный пароль.

Рисунок 1. «Cain and Able»

Как видно из представленного выше скриншота, программой «Cain and Abel» был успешно подобран пароль. Теперь, когда у нас есть такое количество информации, мы можем попытаться зарегистрироваться в системе. Если ACLs запретит нам зарегистрироваться напрямую, то мы можем добавить правило, которое позволит зарегистрироваться в системе или вообще можем отключить ACL.

Прежде чем что-либо изменять в маршрутизаторе, нам необходимо просмотреть его полную конфигурацию. Слишком часто я нахожу быстро перемещенные мной пути и мне приходиться прекращать вредить. Единственное, на что мне сейчас необходимо обратить внимание — это представленные ниже строки:

logging buffered errors logging history critical logging trap warnings logging 10.0.1.103

Этот маршрутизатор регистрируется на уровне 4 в syslog сервере 10.0.1.103. Можно, конечно, полностью отключить регистрацию, но это может вызвать слишком сильные подозрения. Также можно увеличить уровень регистрации до уровня регистрации критических ситуаций. В таком случае при модификации маршрутизатора, на syslog сервер ничего не отсылается.

В этот момент любые изменения, вносимые в маршрутизатор, будут сохраняться через http сервер.

Теперь мы запускаем web-браузер и начинаем использовать в своих интересах упомянутую HTTP уязвимость.

РИС 2. Изменяем уровень регистрации на маршрутизаторе

Хотя мы действительно изменили уровень регистрации так, чтобы большинство событий не регистрировалось, но нет никаких гарантий, что сетевые администраторы не используют других методов для контроля над маршрутизатором.

В таком случае мы будем использовать тот же самый метод увеличения ACL полномочий для доступа к маршрутизатору.

РИС. 3 Добавляем ACL, открывающий нам доступ к маршрктизатору

Теперь, когда мы добавили ACL полномочия, позволяющие нам получить полный доступ к маршрутизатору, мы можем взломать менее защищенный Vigenere пароль, защищающий доступ к VTY портам и telnet протоколу. Получив доступ к telnet, мы можем использовать этот пароль для полного управления маршрутизатором.

В файле конфигурации маршрутизатора, существует еще несколько пунктов, о которых следуют упомянуть. ACL показывает проверенный хост. У этого хоста (192.168.2.99) есть права для регистрации на маршрутизаторе, а также для просмотра списка зарегистрированных пользователей на маршрутизаторе. Также у нас есть определенные пользователем строки идентификаторов, которые вероятно будут использоваться на других системах. Обычно, для последующего использования, я размещаю все найденные пароли, наряду со связанными с данной компанией словами, в словарный файл. Дополнительно, мы знаем определенное имя пользователя «xyzadmin».

Вся описанная информация может использоваться для помощи в испытании на проникновение. Обычной практикой в большинстве сетей, является использование основанной на классах схемы паролей. Это означает что каждый различный класс систем, будь-то Unix серверы, NT серверы, маршрутизаторы, коммутаторы и т.п имеют общий пароль. Хотите верьте, хотите нет, но в некоторых сетях используются одинаковые административные пароли для всего! Если это так, то у нас появляется возможность использовать полученный доступ к маршрутизатору для проникновения в другие системы.

Чтобы проверить так это или нет, можно попытаться зайти на syslog сервер. Наиболее вероятно, что это UNIX сервер, поэтому не будет возможна root регистрация, если только они действительно не принимают всерьез свою безопасность. Мы используем найденное имя пользователя «xyadmin» и взломаем с помощью утилиты GetPass, связанный с этим именем пароль. Если эта попытка входа в систему была успешной, то мы как минимум получим категорию доступа к внутренней сети компании XYZ на уровне пользователя. Все это было возможно из-за уязвимости в Cisco HTTP сервере. Другими целями могут быть TFTP сервера, перечисленные в фале конфигурации.

Другой способ обнаружения маршрутизаторов и коммутаторов заключается в использовании CDP (Cisco dicovery protocol). CDP чрезвычайно полезен в «просмотре» сети для обнаружения других Cisco устройств. Это полезно для всех людей, получающих доступ к вашим Cisco устройствам, включая также и злоумышленников. Данная служба не является необходимой, и она не предоставляет информации, которой нет в правильно администрированной сети. Как только устройство проанализировано, взломщик может пытаться использовать полученные пароли на новых устройствах.

Как только пен-тестер зарегистрировался в маршрутизаторе, он, вероятно, захочет узнать к каким еще системам он может получить доступ. Пока он пытается взломать более мощные системы, возможно использование из маршрутизатора служб telnet и traceroute для исследования внутренней сети. В описанной выше конфигурации маршрутизатора, интерфейсы имеют хорошо описанные метки такие как:

description Internal Corporate Link ip address 10.0.1.199 255.255.255.0 no ip directed-broadcast no ip route-cache no ip mroute-cache ! interface Ethernet1 description Link to DMZ ip address 172.16.1.1 255.255.255.0 no ip directed-broadcast no ip route-cache no ip mroute-cache ! interface Serial0 description Link from PSInet bandwidth 1536 no ip address no ip directed-broadcast no fair-queue !

Вы хотите отключить доступ компании в Интернет? Пожалуйста. Необходимо только отключить последовательный порт (serial link) у провайдера. Конечно, маловероятно, что пен-тестер хотел бы это сделать, но я привожу этот пример, чтобы привлечь ваше внимание к важности маршрутизатора. Так как маршрутизатор обеспечивает сетевой трафик, то ему более чем необходимо доверять. Также может оказаться не очень надежным использование в маршрутизаторе протокола telnet (не забывайте пример с общими паролями).

Списки контроля доступа (ACL), присутствующие в описанной конфигурации не являются большими, но анализ более сложных ACL может раскрыть нам очень многое. Вы могли бы хорошо изучить исходный порт, чтобы использовать сканирование портов (если Вы не хотите изменять ACL). Также вы могли бы изучить доверяемые сети и хосты.

Вы можете задаваться вопросом о снифинге трафика маршрутизатора, так как

через это устройство действительно пропускается каждый сетевой пакет. Хотя

я и не буду обсуждать это в статье, но сниффинг возможен. Возможно установление

GRE туннеля с другим маршрутизатором или системой, понимающей GRE. Политика

маршрутизации может быть установлена таким образом, чтобы передавать определенный

или весь трафик через GRE туннель. В другом конце GRE туннеля, на системах,

способных выполнять снифферы, может быть установлен etheral или dsniff. Установка

сниффинга очень сложна, и условия и загрузка на маршрутизаторе должны быть

правильными. Это очень просто можно использовать для перезагрузки Интернет

канала и потенциального отключения сети. Из-за всего этого я сомневаюсь, что

даже самые профессиональные пен-тестеры рисковали бы при проведение этого

вида атаки, если бы им не давали бы явного разрешения. Для получения дополнительной

информации об этом виде нападений, прочитайте превосходную статью, написанную

Выводы

Я надеюсь, с помощью этих статей я несколько просветил Вас, и вы теперь более осведомлены в том, что вы можете делать как пен-тестер.

Как открыть порты на роутере: инструкции для разных моделей

Чтобы маршрутизатор заработал, его нужно не только установить, но и настроить.

Рисунок 1. Инструкция по открытию портов на роутере

Закрытые и открытые порты роутера

Речь идет об условных «точках соприкосновения» нашего маршрутизатора и компьютеров, подключенных к нему. Ведь каждый гаджет, имеющий доступ в сеть, должен получить из нее именно свою долю информации. То же относится и к отдаче данных во вне. Все это можно сравнить с сортировкой почтовых конвертов и бандеролей.

Для сервисов, вроде выхода в интернет, электронной почты и т. д. используются определенные «адреса», имеющие свои цифровые названия. Некоторые другие сервисы сами выбирают те из них, которые остаются свободными.

Примечание: Это относится, например, к «аське».

В этом контексте часто упоминаются «закрытые и открытые порты на роутере». Речь идет о том, принимается ли информация по тем или иным каналам или нет. На свежеприобретенном маршрутизаторе каналы для обмена данными закрыты, т. е. получать данные он не может. Результат – раздача доступа не происходит. Наша задача – разобраться, как открыть порты на роутере, чтобы он мог выполнять свои задачи.

Как узнать порт роутера

Для установления связи с раздатчиком нужно иметь представление о его «адресе». Для упрощения задачи большинство производителей присваивает изделиям стандартный «айпишник» – 192.168.1.1 (предпоследняя цифра может быть также 0). Чаще всего на корпусе есть наклейка, где указана эта информация.

Ну а если ее нет, как узнать порт роутера? Это просто. Запускаем любой браузер на компьютере и печатаем уже известные нам варианты IP-адресов.

Примечание: Если после нажатия «энтера» на дисплее возникает интерфейс маршрутизатора, значит, все правильно.

Другой способ – задействовать командную строку. В нее вбиваем кодовое слово IPCONFIG. Оно вызовет нужные данные (смотрим, что написано рядом с пунктом «Основной шлюз»).

Как открыть порты на роутере

Это является нашей следующей задачей. Дадим краткие инструкции.

TP-Link

Технология такова.

- Запускаем через браузер интерфейс маршрутизатора.

- Открываем его с помощью слова admin в качестве как логина, так и пароля. Оно установлено производителем, поэтому этот вариант годится для новых «коробочек». Приборы б/у обычно запаролены предыдущими хозяевами.

- Внимание на левую часть экрана! Переходим через Forwarding к следующему разделу – виртуальных серверов (Virtual Servers) и там добавляем новый.

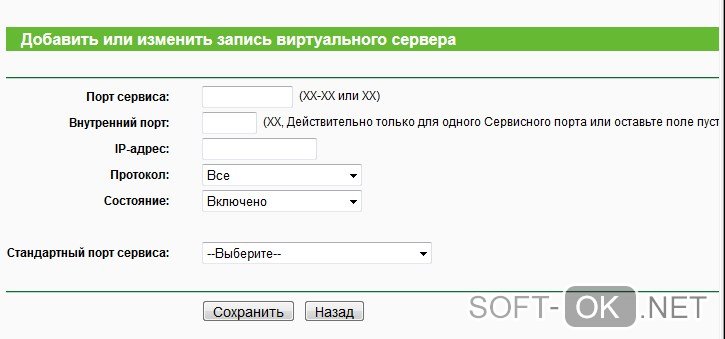

Заполняем «анкету»: указываем Port и «айпишник» своего компьютера или гаджета. Также выбираем протокол (можно все – all), активный статус (enabled). Сохраняем. Вот вкратце как открыть порты на роутере TP-Link (Рисунок 2).

Рисунок 2. Добавление или изменение записей виртуального сервера на роутере TP-Link

Ростелеком

Процедура аналогичная.

- Уже известным способом вызываем программу раздатчика.

- Отправляемся в расширенные настройки.

- Перед тем как открыть порты на роутере ростелеком, кликаем на интерфейс подключения.

- Начинаем работу с виртуальным сервером (открываем).

- Протокол выставляем TCP/UDP (используется чаще всего).

- Указываем для Port одинаковое цифровое обозначение в качестве начального и конечного.

- Указываем «айпишник» компьютера в качестве локального (Рисунок 3).

Рисунок 3. Визуальный интерфейс админ панели на роутере Ростелеком

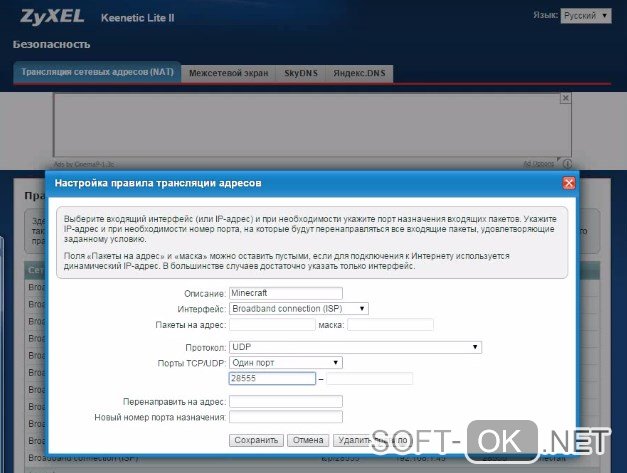

Zyxel Keenetic

Теперь – как открыть порты на роутере Zyxel Keenetic.

- Первые шаги – стандартные: через браузер активизируем управляющий софт.

- Заходим в менюшку домашних сетей и активизируем перенаправление.

- Заполняем прочие данные (Рисунок 4).

- Сохраняем.

Рисунок 4. Открытие портов на вай-фай роутере фирмы ZyXEL Keenetic

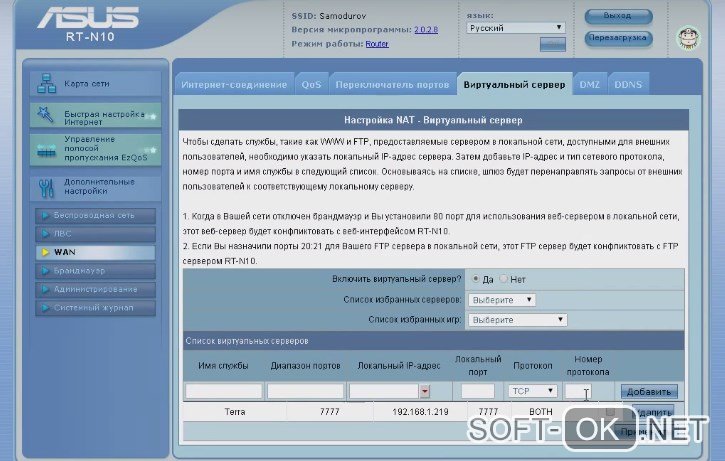

Asus

Принципиальной разницы в том, как открыть порты на роутере Asus и на изделиях других брендов, нет.

- С помощью браузера выходим на страничку маршрутизатора.

- Идем в «Интернет», щелкаем на «Переадресацию».

- Активизируем ее.

- Заполняем все появившиеся поля.

- Если устанавливаем разрешение для определенной службы, указываем ее (например, торрент-программа).

- Можно указать, какие конкретные порты открыть на роутере, или их диапазон (два числовых имени через двоеточие).

- «Айпишник» нашего компьютера указываем в качестве локального.

- Заполняем остальные поля и жмем «Применить».

Рисунок 5. Настройка и открытие портов Wi-fi на устройстве от Asus

D-Link

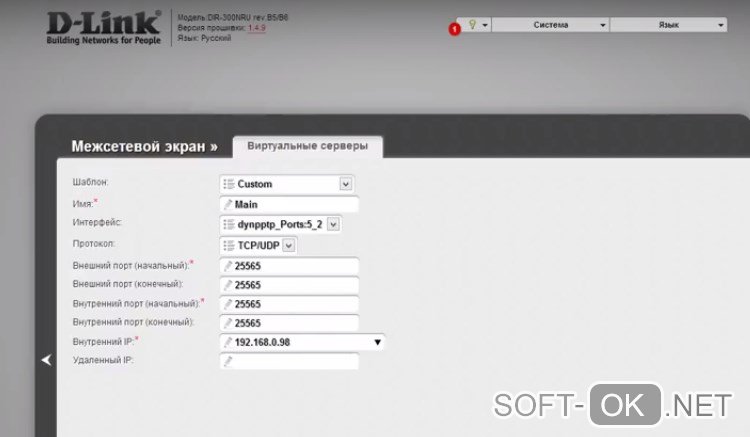

Еще одна инструкция касается того, как открыть порты на роутере D-Link После обычного открытия его главного меню (браузер – IP) выполняем следующие действия:

- Идем в «Межсетевой экран», выбираем «Виртуальные серверы».

- Добавляем новый. Пользуемся либо готовым шаблоном, либо создаем свой (custom) вариант.

- Далее заполняем все поля, как в приведенных выше описаниях для других устройств: протокол, ай-пи адреса и прочее (Рисунок 6).

- Применяем.

Рисунок 6. Настройка и открытие портов Wifi на роутере D-Link

Как настроить роутер и порты

Итак, мы получили представление о том, как открыть порт через роутер.

Проброс портов

Для беспроводной раздачи интернета нужно совместить маршрутизатор и компьютеры, которые будут выходить через него в сеть. На сленге «айтишников» это называется «проброс портов на роутере», а по-английски именуется forwarding. Чтобы выполнить его, нужно зайти в расширенные настройки и найти соответствующую вкладку. Дальше создаем правило проброса – алгоритм, который перенаправляет раздатчик на наш ПК или мобильный гаджет. Просто заполняем уже известные нам поля интерфейса – «айпишники», диапазон чисел и пр…

Многих интересует, как открыть порты без роутера. Это возможно. Например, с помощью программы для работы с торрентами. При этом «айпишник» компьютера, с которого планируется раздача интернета, должен быть постоянным. Запускаем uTORRENT. В нижнем правом углу программы кликаем по значку, расположенному в меню справа снизу. Откроется помощник установки. Нас интересует раздел, посвященный сети. Там находим окошко текущих портов и вписываем нужный нам. Галочкой отмечаем функцию его автоназначения. Сохраняем.

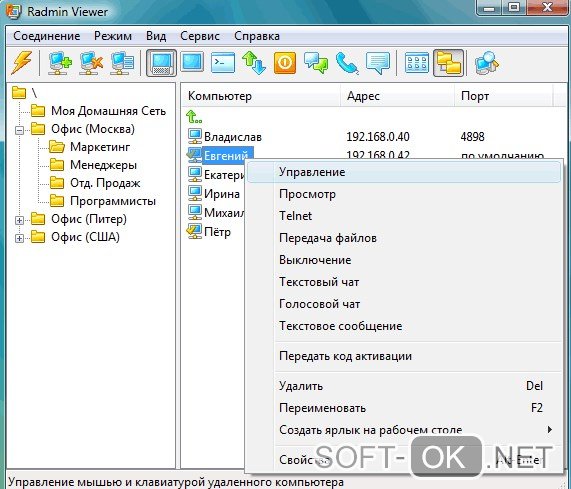

Работа с портами через программу Radmin и подобными ей

Управлять сетевыми подключениями компьютера можно с помощью программки Radmin. Кроме прочих функций администрирования, она позволяет также добавлять новых пользователей сети. Ставится она на ПК, с которого планируется раздавать интернет. Для этого нужно щелкнуть на «Права доступа», где в окошке режима безопасности выбрать Radmin и нажать на кнопку открытия доступа (Рисунок 7). В меню добавления нового пользователя указываем участника сети и помечаем «галочками» сервисы, доступные ему.

Программа ставит порт по умолчанию, но его можно изменить. Заходим в настройки программы, выбираем общие и снимаем метку возле соответствующего пункта. Указываем нужное числовое значением и жмем Ok.

Рисунок 7. Внешний вид рабочего интерфейся программы Radmin

Настройка портов роутера возможна и через другие подобные программы – Remote Shadowing, NTI, TightVNC и прочие.

Это краткая информация. Советуем также посмотреть видеоролики, помогающие разобраться, как настроить порты на роутере конкретной модели.

Консольный порт и порт управления в сетевых устройствах / Cisco 2960S

Разница между консольным портом и портом управления в сетевых устройствах

«В чем разница между консольным портом и выделенным портом управления (fa0) на коммутаторе Cisco 2960s? «У вас когда-нибудь была такая проблема? Этот вопрос задавали пользователи Cisco, и поэтому многие эксперты поделились своими предложениями здесь, давайте узнаем больше о различии между консольным портом и портом управления в сетевых устройствах.

- Консольный порт: требуется специальный кабель консоли. Это означает, что вы должны иметь физический доступ к устройству.

- Порт управления: только удаленный доступ. Вы не можете запустить обычный трафик данных.

Консольный порт предназначен для внеполосного управления и настройки? Специальный порт управления предназначен для удаленного управления и настройки вне диапазона?

Консольный порт НЕ «внеполосное управление» или OoBM, потому что вы не можете назначить ему IP-адрес (если у вас нет консольного сервера). Это означает, что вы не можете использовать telnet / SSH в консольном порту. Консольный порт является «закрытым и личным» портом: для использования консольного порта необходим физический доступ к устройству. Порт управления — это порт OoBM.

- Q: У меня есть коммутатор Cisco 2960s, на котором я включил базовую конфигурацию. Административный IP-адрес и маска подсети настраиваются на vlan 1, gi1 / 0/1. Я также настроил его для удаленного входа в систему SSH, и он работает. Мне нужно переместить соединение управления на выделенный порт управления (fa0). Должен ли я установить порт управления на vlan для назначения административного IP-адреса? Как настроить выделенное управление с помощью IP-адреса, маски подсети и шлюза по умолчанию? Я никогда раньше этого не делал.

- Я знаю, что консольный порт предназначен для конфигурации коммутатора, когда у вас есть физический доступ к коммутатору.

- Я знаю, что не может telnet / SSH в консольном порту.

- Я использую gi1 / 0/1 на vlan 1 на Cisco 2960s для моего подключения telnet / SSH, и я могу подключиться к коммутатору.

- Мне нужно изменить порт управления, который я использую сейчас (gi1 / 0/1), на выделенный порт управления (fa0) для удаленного управления. Могу ли я использовать выделенный порт управления (fa0) для удаленного SSH? Если я могу это сделать, я просто не знаю, что это за команды.

- Я предполагаю, что я спрашиваю, могу ли я использовать выделенный порт управления (fa0) для удаленного SSH-соединения и как это сделать?

- A: Конечно, вы можете.

- Во-первых, для SSH используемая IOS должна поддерживать криптографию.

- Затем настройте IP-адрес интерфейса Fa0. Убедитесь, что IP-адрес полностью отличается от управляющей VLAN вашего коммутатора.

- Наконец, «точка», где telnet / ssh переходит к: ip tftp interface f0

- Да, у меня уже есть SSH, настроенный с криптовым набором. Когда я устанавливаю IP для fa0, мне нужно назначить интерфейс для vlan, и мне также нужно добавить шлюз?

- Нет, нет. IP-адрес Fa0 должен быть уникальным. Это концепция Out of Band Management. Это похоже на то, что ваша целая производственная сеть находится в подсети 10.0.0.0/8, но ваша сеть OoBM работает в подсети 192.168.0.0/16.

- Как «указать», куда идет telnet / SSH? Я не понимаю, что вы подразумеваете под этим.

- Используйте команду «ip tftp interface f0».

Я думаю, у меня есть вся информация, что мне нужно попробовать. Я собираюсь сделать эту конфигурацию в 2960-х годах, и я никогда раньше этого не делал.

Что делает команда «ip tftp interface f0»?

Эта команда сообщает коммутатору использовать fa0 для tftp при загрузке или загрузке конфигураций.

Однако он ничего не сообщит telnet / ssh.

Если вы хотите, чтобы telnet или ssh на порт управления с IP-адреса не в той же подсети, что и IP-адрес управления, коммутатору нужен стандартный шлюз, установленный с помощью команды «ip default-gateway <IP address>».

Я никогда не использовал порт управления, поэтому не могу сказать, что коммутатор будет использовать этот шлюз по умолчанию, но он должен до тех пор, пока на коммутаторе нет других интерфейсов L3.

Что вы подразумеваете под «L3-интерфейсом на коммутаторе»? Вы имеете в виду подключение к маршрутизатору, который является устройством уровня 3? Нет, прямо сейчас ничего не связано с коммутатором, кроме Gi1 / 0/1, который является интерфейсом, который я использую для интерфейса управления через SSH. Сейчас я подключился к коммутатору через SSH. Я хочу изменить его на выделенный интерфейс управления fa0. Gi1 / 0/1 находится на vlan 1. IP-адрес 192.168.0.149. SM 255.225.254.0. Шлюз по умолчанию, 192.168.1.1. Я нахожусь в сети 23. Я думаю, что я просто позвоню в центр Cisco TAC и попрошу, чтобы они показали мне, как это сделать, потому что я более смущен тем, что был, когда я впервые начал. Я ценю, что вы пытаетесь мне помочь.

L3 — любой порт с назначенным ему IP-адресом или «интерфейсом vlan x» с назначенным ему IP-адресом, который звучит так, как будто у вас есть.

Если вы назначаете IP-адрес порта управления, вы можете подключиться к порту управления, если ваш компьютер находится в одной подсети IP.

Если это не так, то 2960 должен иметь шлюз по умолчанию, чтобы знать, куда отправлять пакеты.

Если у вас уже есть шлюз по умолчанию, вам может потребоваться его изменить, т.е. шлюз по умолчанию должен быть в той же подсети IP, что и IP, назначенный интерфейсу управления, если вы не собираетесь подключаться из той же самой подсети IP-адреса, что и интерфейс управления, в котором я сомневаюсь.

Таким образом, шлюз по умолчанию будет IP из той же подсети, что и IP в интерфейсе управления, и это будет на устройстве L3, которое будет маршрутизировать для vlans.

Если вы в настоящий момент вошли в этот коммутатор и хотите назначить IP-адрес из той же подсети IP, что и в настоящее время на вашем интерфейсе vlan, вы не можете этого сделать.

Я говорю не могу, потому что, как я уже сказал, я не использовал порт управления и, поскольку он не пропускает пользовательский трафик, он может позволить вам это сделать.

Если коммутатор находится в том же здании, что и вы, попробуйте, худшее, что может случиться, — вам нужно пойти в коммутатор и войти через консольный порт, чтобы изменить ситуацию.

- Вопрос: У меня вопрос о настройке. Могу ли я настроить порт управления?

- Как правило. Например, вы можете определить явный IP-адрес на интерфейсе или использовать IP-адрес DHCP.

- Порт управления не использует «шлюз по умолчанию», потому что из порта управления существует только один выход.

- Как узнать, куда отправлять пакеты для удаленных подсети, т. Е. Если IP-адрес назначения находится в той же подсети, он отправляет его напрямую, но если он находится в удаленной подсети, ему необходимо отправить пакеты на устройство L3 для маршрутизации?

- Поэтому ему нужен какой-то способ узнать, что делать.

- Или вы не можете управлять им удаленно?

- Порт управления FastEthernet0 не «понимает» шлюз по умолчанию. С этим портом вы не можете настроить многое. Один из них — IP-адрес. Подумайте об этом как о «ПК» и как-то привязали к материнской плате, используя соединение «psuedo».

- Слой 3, о котором вы спрашиваете. Правильно, вы должны подключить порт управления к коммутатору. И коммутатор переходит на другой маршрутизатор. IP-адрес маршрутизатора — это IP-адрес OoBM.

Таким образом, вы не можете управлять этим удаленно, а затем удаленно, я имею в виду, из другой IP-подсети, чем IP-подсеть, используемая для порта управления?

Предположим, что ваша производственная сеть — 10.0.0.0/8. Предположим, что у вас есть сеть OoBM, работающая на 192.168.0.0/16, и эта сеть НЕ маршрутизируется в 10.0.0.0/8. Разумеется, коммутатор понимает сеть 10.0.0.0/8

Маршрутизатор в ядре будет говорить только 192.168.0.0/16. Он не поймет 10.0.0.0/8. OoBM на самом деле не имеет ссылки на сеть 10.0.0.0/8. Это и есть основная цель порта управления. В некоторых случаях, которые я видел, единственный способ «войти» в сеть OoBM из сети 10.0.0.0/8 — через консольный сервер.

Поскольку коммутатор должен знать, должен ли использоваться его MAC-адрес, является MAC-адрес клиента, т.е. ПК находится в той же самой подсети IP-адреса или должен ли Mac быть MAC-адресом устройств L3?

Никогда не использовали их, поэтому просто пытались понять, что вы можете и не можете сделать с этим портом.

Да. Я тоже. И, зная Cisco (в последнее время), документация (о руководстве по настройке порта управления) действительно s * cks.

Я знаю, что порт / интерфейс управления не используют шлюз по умолчанию, потому что я использую порт для ZeroTouch Smart Install . Все, что я делаю, это назначить (через DHCP) IP-адрес в порт управления, а VStack Director просто переключается на клиентские / подчиненные коммутаторы. И только из-за этого в моих конфигурационных шаблонах для ZeroTouch SmartInstall всегда отключен порт управления, а интерфейс не имеет конфигурации.

- Консольный порт является особенным по двум причинам. Во-первых, он «известен» системе как ее консольный порт, что означает, что система будет отправлять ему информацию о статусе и часто обрабатывать ее при приеме ввода. Во-вторых, консольный порт обычно подключается как последовательный порт. (Он также обычно не имеет IP-адреса.)

- Консольный порт предназначался для того, где системный оператор управляет системой, обычно рядом (физически). (Консольные порты были / использовались для любой компьютерной системы.)

- Порты управления обычно предназначены для удаленного управления с использованием Ethernet-порта. На старых коммутаторах / маршрутизаторах для этой цели устройство может быть настроено на использование обычного Ethernet-порта. Для новых коммутаторов / маршрутизаторов для этой цели предусмотрен Ethernet-порт. Для этого устройство может фактически использовать другое оборудование для порта и может относиться к нему по-разному. Например, часто порт управления Ethernet является только FE, у него может не быть поддержки ASIC для высокоскоростного переключения, и он может быть в собственном предопределенном VRF. Как правило, порт управления будет иметь IP-адрес, но отличается от IP-адресов, используемых другими хостами.

- Консольный порт позволяет настроить устройство, но для порта управления часто требуется дополнительная настройка.

Управление устройствами имеет важное значение при настройке устройства, его реализации, операциях и изменениях конфигурации. Inband и вне диапазона ( OOB ) — это два подхода к управлению, которые могут рассмотреть администраторы. В то время как управление OOB работает на « плоскости управления », которая отделена от « плоскости данных », используемой трафиком данных на устройстве, внутриполосный трафик управления использует ту же плоскость данных, что и используемый трафиком данных. Следовательно, управление OOB может продолжать функционировать даже во время перегрузки трафика данных, сбоя устройства или сетевых атак в дополнение к улучшенной безопасности коммутатора.

Консольный порт и выделенный порт управления — это два типа сценариев управления OOB . Обратите внимание, что порты консоли и управления поддерживают нетранзитивный трафик и, следовательно, не могут быть настроены.

Как открыть порты Wi-Fi роутера TP-Link стандарта 11N (новый интерфейс)?

Шаг 1

Войдите в веб-страницу управления роутером:

Как войти в веб-утилиту (Окно управления) беспроводного маршрутизатора TP-Link?

Шаг 2

Нажмите Переадресация — Виртуальные серверы с левой стороны, а затем нажмите Добавить.

Шаг 3

Введите порт сервиса, который вы хотите открыть, и IP-адрес вашего устройства, для которого вы хотите открыть порт; выберите протокол TCP, UDP или ВСЕ; Измените статус на Включено.

Шаг 4

Нажмите Сохранить, чтобы сохранить настройки.

Примечание:

Желательно назначить статический IP-адрес для вашего сервера, поэтому запись Виртуальные серверы будет действовать все время.

Или вы можете просто сделать резервирование IP-адреса для сервера. Для этого обратитесь к следующей ссылке:

Как настроить резервирование адресов на Wi-Fi роутере TP-Link (новый логотип)?

Шаг 5

Перейдите на страницу состояния и проверьте WAN IP-адрес роутера. Теперь вы можете попробовать использовать WAN IP-адрес и номер порта для доступа к сервису из внешней сети.

Если WAN IP-адрес роутера не является общедоступным IP-адресом, а частным IP-адресом, это означает, что есть еще одно устройство NAT, подключенное к порту WAN роутера TP-Link, вам также необходимо открыть служебные порты службы на этом устройстве.

Узнать, является ли IP-адрес общедоступным или приватным вы можете, перейдя по этой ссылке:

http://en.wikipedia.org/wiki/Private_network

Примечание:

A) Если вы хотите открыть порт 80 для локального устройства, сначала измените номер порта удаленного управления роутера (служебный порт), так как его номер по умолчанию — 80. Что касается внутреннего порта, то порт 80 зарезервирован для локального управления и не может быть изменен, хотя порт удаленного управления изменился.

Перейдите в раздел Защита – Удаленное управление, а затем измените Порт управления веб-интерфейсом на другие порты, такие как 8080 и нажмите Сохранить.

Б) Некоторые модели поддерживают различные внешние порты (служебный порт) и внутренние порты. Здесь мы объясним эту настройку в другой ситуации.

Например, если вы хотите открыть порт 90 только для одного из устройств 192.168.1.106, вы можете настроить его, как показано ниже:

Если у вас есть два или более устройства (192.168.1.106 и 192.168.1.103 в этом примере), нужно, чтобы один и тот же порт был открыт для определенной службы, тогда вам придется использовать разные внешние порты (служебный порт).

Для внутреннего порта, пожалуйста, введите фактический номер порта (90 в этом примере), затем создайте разные номера служебных портов для двух устройств (например, 9000 и 9001 в этом примере).

После этой конфигурации вы можете получить доступ к двум устройствам, используя разные внешние порты (служебные порты). В этом случае вы можете использовать WAN IP-адрес: 9000 для доступа к 192.168.1.106 и WAN IP-адрес: 9001 для доступа к 192.168.1.103.

Если переадресация порта завершилась с ошибкой после того, как вы выполнили все описанные выше конфигурации, пожалуйста, обратитесь к э

Переадресация портов: что это такое и как ее настроить?

Автор Исхаков Максим На чтение 5 мин. Просмотров 297 Опубликовано

Переадресация портов может быть мощным инструментом для разблокировки дополнительных функций на маршрутизаторе, но также может стать серьезной уязвимостью в системе безопасности.

Что такое переадресация портов?

Чтобы понять, что такое переадресация портов, сначала необходимо понять, какую функцию выполняет маршрутизатор. Брандмауэр NAT, установленный в маршрутизаторе, посылает входящие соединения на устройства, которые их запрашивали, а также блокирует нежелательные входящие данные. Это происходит автоматически, но если вы хотите, чтобы ваши домашние устройства подключались к удаленному устройству, вам нужно настроить переадресацию портов.

Стандартный маршрутизатор имеет более 60 000 портов. Примерно первые 1000 из них обычно предназначены для выполнения специфических функций. Оставшиеся могут быть назначены на любое устройство или программу по вашему желанию. Это можно сделать, просто открыв порт на маршрутизаторе и назначив его конкретному устройству. Теперь, когда устройство отправит запрос на подключение к вашему маршрутизатору, автоматически произойдет прямое соединение.

Для чего используется переадресация портов?

Переадресация портов необходима всякий раз, когда вам нужно установить прямое подключение между устройством в вашей домашней сети и удаленным устройством. Например:

- Присоединиться к камере видеонаблюдения или радионяне, когда вы находитесь вдали от дома;

- Удаленно подключиться к домашнему серверу;

- Использовать ПО для удаленного рабочего стола, чтобы получить доступ к домашнему компьютеру;

- Разрешить другим пользователям подключаться к вашему веб-серверу;

- Подключаться к устройству IoT в домашней сети;

- Подключаться к игровому серверу;

- Поддерживать непрерывный и прямой доступ к серверу вызовов VoIP.

Существует много других законных способов использования переадресации портов, но многие из них являются сложными и будут непонятны обычным пользователям.

На видео: Порты и перенаправление\открытие портов. Инструкция и объяснения на пальцах!

Как настроить переадресацию портов?

Конкретные инструкции по переадресации портов могут отличаться для каждого отдельного роутера, поэтому будет приведен общий обзор того, как может выглядеть этот процесс:

- 1. Войдите в свой маршрутизатор. Это можно сделать, введя его IP-адрес (или, другими словами, шлюз по умолчанию) в адресную строку.

- 2. Откройте панель настроек переадресации портов. Там вы увидите список пустых конфигураций портов.

- 3. Выберите одну конфигурацию и введите внутренние и внешние номера портов (лучше всего выбрать более 1000 и менее 65 000). В большинстве случаев внешние и внутренние порты не должны совпадать друг с другом.

- 4. После установки портов введите локальный IP-адрес устройства, к которому вы хотите подключиться в сети (локальный адрес будет отличаться от IP-адреса вашего маршрутизатора).

- 5. Теперь маршрутизатор может перенаправлять любой запрос, отправленный на этот порт, прямо на устройство, не раскрывая его IP-адрес. Но как это происходит?

Допустим, ваш маршрутизатор имеет IP-адрес 193.24.171.247. Если порт, который вы настроили для подключения к вашей домашней камере видеонаблюдения 8028, то запрос на ваш маршрутизатор для подключения непосредственно к камере через переадресацию портов будет отправлен по этому адресу: 93.24.171.247:8028. Это все равно, что набрать номер телефона с добавочным номером.

Является ли переадресация портов безопасной?

Представьте себе, что порты вашего маршрутизатора – это двери, и большинство из них заперты. Информация из интернета все еще может попасть внутрь – она должна быть проверена и допущена маршрутизатором. Но если одна из этих дверей открыта, то любой, кто попытается войти внутрь, сможет это сделать.

В каком – то смысле это не так плохо, как кажется – открытый порт (или незапертая дверь) ведет только к тому устройству, на которое он был направлен. Но если, например, ваша камера видеонаблюдения имеет слабый пароль (или не имеет его вообще), злоумышленник может видеть то же, что видит ваша камера и даже контролировать ее. Порт, открытый непосредственно на вашем компьютере, может использоваться для заражения компьютера или для взлома вашей сети. Поэтому очень важно защищать свои устройства надежными паролями.

Другая проблема заключается в том, что порты, настроенные вручную, остаются открытыми до тех пор, пока вы не закроете их вручную. Их можно легко взломать. Обычно невозможно использовать уже занятый порт, но хакеру ничего не стоит подключиться к открытому и неиспользуемому порту.

Что такое UPnP?

Возможно, ранее вы уже использовали переадресацию портов без ручной настройки и даже не знали об этом. Как? В любом современном устройстве используется технология Universal Plug and Play (UPnP), которая позволяет приложениям открывать порты на маршрутизаторе при необходимости и закрывать их по окончании работы.

UPnP может быть удобен, но здесь также существуют потенциальные проблемы с безопасностью. Предполагается, что каждому устройству в своей локальной сети можно доверять. Поэтому если одно из них случайно заразилось вредоносным ПО, которое хочет получить прямое соединение с удаленным хакером, ваш UPnP-маршрутизатор разрешит это без вопросов. Такое подключение было бы невозможным, если бы UPnP был отключен.

Устаревшие маршрутизаторы с плохой UPnP уязвимы для ряда эксплойтов. Некоторые из них могут вообще открыть все порты на вашем маршрутизаторе или использовать UPnP для изменения DNS-сервера.

Работает ли переадресация портов с VPN?

Переадресация портов в целом может работать с протоколом VPN. Но многие из них блокируют практически все соединения порта внутри устройства, за исключением тех, которые наиболее часто используются популярными приложениями.

Серфинг интернета с открытыми портами открывает ряд рисков в области безопасности. Блокировка доступа ко всем портам, за исключением тех, которые необходимы для работы VPN и доступа в интернет, является частью того, как некоторые VPN обеспечивают вашу безопасность.

Открытие портов на примере роутера TP-LINK WR841N / Sandbox / Habr

Согласитесь, иногда хочется поиграть с друзьями в онлайн-игры, но арендовать для этого целый сервер, который к тому же, очень дорогой, бессмысленно.Хорошей альтернативой для этого может стать собственный ПК. Тем, у кого доступ в всемирную паутину напрямую, повезло больше — им не нужно играться с портами, т.к. большинство портов открыты.

Но иногда случается так, что дома несколько ПК, ноутбуков и прочих клиентов. Обеспечить всех Интернетом может роутер.

Однако, купив роутер, пользователь сталкивается с большой проблемой — изначально на роутерах порты закрыты, то есть человек может выходить в сеть, но к нему просто так не зайти.

Раз, два, три, Поехали!

Зайдём в веб-интерфейс управления нашим роутером. Обычно это 192.168.1.1, 192.168.0.1 либо 192.168.0.0. Если нет — узнайте на сайте производителя либо в инструкции к нему.

1. Первым делом назначим нашему девайсу постоянный ip на роутере. Это нужно для того, чтобы при каждом включении роутер смог найти и дать нашему ПК отдельный ip.

(В основном это используется при настройке обычного сервера для сайтов и, поскольку, инструкция универсальная, то этот пункт любители онлайн-игр пропускают)

Заходим в DHCP => Address Reservation. Клацаем на add new => В поле MAC Address вписываем MAC нашего устройства. А в IP наш текущий локальный ip

(Для этого, не отходя от кухни, зайдём в DHCP Client List и найдём свой ip в локальной сети. Для тех, кто не знает — откройте «Пуск» => Выполнить => наберите cmd => введите ipconfig и нажмите Enter. В колонке Подключение по локальной сети — Ethernet Adapter есть пункт ip адрес. Он то нам и нужен))

2. И опять же, любители онлайн-игр, Вы можете пропустить этот пункт.

Настроим статические порты для веб-серверов. Клацаем на пункт Forwarding => Virtual Servers.

Вписываем одинаковые Service Port и Internal Port. Это номер того порта, который хотим открыть. Сюда же, в IP Address впишем локальный IP.

Внимание! Если Вы хотите открыть порт 80, для начала перекиньте роутер на другой порт(Например 8888) в пункте Security => Remote Management => Web Management Port

3. О да, теперь любители онлайн-игр могут это читать.

Для начала проверим, доступен ли порт вообще. Например стандартный для minecraft порт 25565 у меня закрыт системой, поэтому я использовал 25575.

Для проверки вытяните кабель провайдера из роутера, вставьте напрямую в ПК.

Зайдите на сайт 2ip.ru, введите нужный порт и нажмите «Проверить». Если написано «Открыт», идём дальше.

4. Открытие портов для игровых серверов.

Переходим в Forwarding => Port Triggering.

Trigger Port равен порту который нужно открыть, его запишем и в Incoming Ports.

5. Перезагружаем роутер

Включаем сервер, заходим на 2ip.ru, если открыт — поздравляем, у Вас получилось!