Кодирование и шифрование — в чём разница?

👉 Эта статья — для расширения кругозора. Если нужна практика, заходите в раздел «Это баг», там вагон практики.

«Данные закодированы» и «данные зашифрованы» — это не одно и то же. После этой статьи вы тоже сможете различать эти два подхода к данным.

Кодирование

Кодирование — это представление данных в каком-то виде, с которым удобно работать человеку или компьютеру.

Кодирование нужно для того, чтобы все, кто хочет, могли получать, передавать и работать с данными так, как им хочется. Благодаря кодированию мы можем обмениваться данными между собой — мы просто кодируем их в понятном для всех виде.

Например, древний человек видит волка, это для него данные. Ему нужно передать данные своему племени. Он произносит какой-то звук, который у других его соплеменников вызывает ассоциации с понятием «волк» или «опасность». Все мобилизуются. В нашем случае звук — это был способ кодирования.

Слово «волк» и сопутствующий ему звук — это вид кодирования. Сам волк может не использовать такую кодировку

Сам волк может не использовать такую кодировкуДля следующего примера возьмём букву «а». Её можно произнести как звук — это значит, что мы закодировали эту букву в виде звуковой волны. Также эту букву можно написать прописью или в печатном виде. Всё это примеры кодирования буквы «а», удобные для человека.

В компьютере буква «а» кодируется по-разному, в зависимости от выбранной кодировки внутри операционной системы:

Кодирование — это то, как удобнее воспринимать информацию тем, кто ей пользуется. Например, моряки кодируют букву «а» последовательностью из короткого и длинного сигнала или точкой и тире. На языке жестов, которым пользуются глухонемые, она обозначается сложенными почти в кулак пальцами.

Сломанная кодировка

Когда встречаем незнакомую кодировку, то можно подумать, что перед нами зашифрованные данные. Например, если посмотреть на двух людей, которые общаются языком жестом, можно подумать, что они зашифровали своё общение. На самом деле вы просто не были готовы воспринимать информацию в этой кодировке.

Похожая ситуация в компьютере. Допустим, вы увидели такой текст:

рТЙЧЕФ, ЬФП ЦХТОБМ лПД!

Здесь написано «Привет, это журнал Код!», только в кодировке КОИ-8, которую интерпретировали через кодировку CP-1251. Компьютер не знал, какая здесь должна быть кодировка, поэтому взял стандартную для него CP-1251, посмотрел символы по таблице и выдал то, что получилось. Если бы компьютер знал, что для этой кодировки нужна другая таблица, мы бы всё прочитали правильно с первого раза.

Ещё кодирование

Кодированием пользуется весь мир на протяжении всей своей истории:

- наскальные рисунки кодируют истории древних людей;

- египетская клинопись на табличках и берестяные грамоты — примеры алфавитного кодирования. Обычно нужны были, чтобы закодировать и зафиксировать численность голов скота и мешков зерна;

- ноты у музыкантов — кодируют музыку, а точнее, инструкцию по исполнению музыки;

- дорожные знаки и сигналы светофора кодируют правила дорожного движения;

- иконки в смартфоне — тоже пример кодирования;

- разные народы кодируют одни и те же слова по-разному, каждый на своём языке;

- значки на ярлычке одежды кодируют информацию о том, как стирать и ухаживать за вещью.

e

eЗдесь зашифрована та же самая фраза — «Привет, это журнал Код!». Но не зная ключа для расшифровки и принципа шифрования, вы не сможете её прочитать.

Шифрование нужно, например, чтобы передать данные от одного к другому так, чтобы по пути их никто не прочитал. Шифрование используют:

- госорганы, чтобы защитить персональные данные граждан;

- банки, чтобы хранить информацию о клиентах и о переводах денег;

- мессенджеры, чтобы защитить переписку;

- сайты;

- мобильные приложения;

- и всё остальное, что связано с безопасностью или тайнами.

Шифрование бывает аналоговое и компьютерное, простое и сложное, взламываемое и нет. Обо всём этом ещё расскажем, подписывайтесь.

Текст и иллюстрации

Миша Полянин

Редактор и картинка с волком

Максим Ильяхов

Корректор

Ира Михеева

Иллюстратор

Даня Берковский

Вёрстка

Маша Дронова

Доставка

Олег Вешкурцев

Хеширование, кодирование и шифрование — сходство и различия

Рядовой пользователь ПК и интернета сталкивается с шифрованием, кодированием и хешированием буквально каждый день – и чаще всего даже не подозревает об этом.

Более продвинутые пользователи, которые поверхностно знакомы с этими терминами, зачастую их путают.

Более продвинутые пользователи, которые поверхностно знакомы с этими терминами, зачастую их путают.- Хеширование, кодирование и шифрование — определение терминов

- Хеширование

- Шифрование

- Кодирование

- Пример совместной работы

- Главные различия между шифрованием, хешированием и кодированием

У понятий хеширования, кодирования и шифрования действительно есть нечто общее. Все они являются способами преобразования информации. Только делают они это разными способами и с разной целью.

Термин происходит от английского слова hash – «фарш», «месиво». Примерно так хеш-функция и работает: массив данных (например, фрагмент текста) преобразуется в уникальную строку (хеш-сумму), по которой невозможно восстановить исходную информацию.

Хеширование одного параграфа этой статьи

Примечание: существуют онлайн-сервисы, способные сопоставить хеши оригиналам простых слов (если соответствующие хеш-строки уже есть в используемой ими базе).

Именно по этой причине не стоит выбирать для своих учетных записей слишком простые пароли.

Именно по этой причине не стоит выбирать для своих учетных записей слишком простые пароли.В базе данных уже есть хеш пароля password123

Длина строки-результата всегда будет одинакова, независимо от размера исходного массива. Пароль пользователя, который сайт сохраняет на своем сервере, в хешированном виде имеет ту же длину, что и вся «Большая советская энциклопедия» – при условии, что они будут обработаны одним и тем же алгоритмом.

Если во всей «Большой советской энциклопедии» изменить всего лишь одну букву, хеш-сумма уже будет другой. То же самое произойдет при изменении всего одного байта в любом файле – программе, видео, документе.

Чаще всего хеширование применяется для хранения паролей и платежных данных банковских карт (на различных серверах). Другие повседневные сферы применения:

- подтверждение авторства электронного документа;

- индикатор неизменности системных файлов;

- операции в криптовалютных системах;

- поиск в торрент-сетях;

- обнаружение дубликатов на жестком диске;

- контроль целостности и подлинности скачанного файла.

Для расчета хеш-сумм используются специальные программы. Например, бесплатные HashTab и HashMyFiles. Рассчитанные с их помощью хеши (их также называют контрольными суммами) служат своеобразным цифровым удостоверением для файлов.

Если такую подпись указать на веб-странице, с которой происходит скачивание файла, пользователь может быть уверен, что не скачал вместе с программой какой-нибудь троян.

Контрольные суммы на странице загрузки программы

Практически любой менеджер загрузок можно настроить на автоматическую проверку соответствия скачиваемого материала необходимой контрольной сумме. Это особенно удобно при загрузке объемных многотомных архивов.

Шифрование делает информацию нечитаемой без использования соответствующего секретного ключа. Для шифрования и обратного преобразования в читаемый вид может использоваться один и тот же ключ. Такое шифрование называется симметричным.

В случае использования двух ключей шифр называется ассиметричным. Этот тип шифрования использует открытый ключ для шифрования, и закрытый – для расшифровки.

С ассиметричным шифрованием пользователи взаимодействуют каждый день: на нем базируются все основные сетевые протоколы передачи данных – HTTPS,TLS, SSH. Первый протокол используют браузеры, второй – мессенджеры, IP-телефония.

Протокол SSH позволяет удаленно редактировать файлы сайта на сервере хостинг-провайдера. Он также применяется для зашифрованной трансляции видео с веб-камеры.

В самом общем смысле, цель шифрования заключается в предотвращении несанкционированного доступа к информации путем предоставления соответствующего ключа только авторизованным пользователям.

Цель кодирования заключается в преобразовании информации в определенную последовательность бит (или символов) для удобства дальнейшей обработки. При этом каждому биту передаваемой информации соответствует свой набор уровней электрических сигналов (для кабельных сетей).

В беспроводных сетях закодированная информация передается методом модуляции высокочастотных сигналов. Это известные любому пользователю Bluetooth и Wi-Fi.

В самом компьютере информация кодируется в определенный набор символов. На сегодняшний день распространены три основных типа кодировки:

- ASCII-совместимые;

- UTF-8;

- EBCDIC-совместимые.

Обычному пользователю эти термины ни о чем не говорят, пока он не получит по электронной почте нечитаемую абракадабру. Или не попытается открыть кириллический readme-файл на компьютере с англоязычной версией операционной системы Windows.

Нечитаемый текст в кириллической кодировке

Несложные манипуляции на сайте, предоставляющем услуги по раскодированию, помогают привести абракадабру в читаемый вид.

Сервис автоматически определил кодировку и привел текст в нормальный вид

Другой случай, когда понимание вида кодировки может пригодиться – создание собственной веб-страницы.

Кодировка первой веб-страницы правильная

Еще одно повседневное проявление кодирования информации – различные кодеки видео и аудио: mp3, flac, xvid, hevc. Их назначение, помимо непосредственной передачи информации – сжатие до приемлемого соотношения качества и объема.

Проще всего проиллюстрировать концепции шифрования, кодирования и хеширования можно на примере ТВ-сериала, упакованного в архив и скачанного из торрент-сети:

- Видео и аудио-дорожка были обработаны кодеками для уменьшения размера – это кодирование. В процессах скачивания и просмотра происходят операции кодирования /раскодирования.

- Файлы были сохранены в архиве с паролем – симметричное шифрование.

- Сериал был найден торрент-клиентом по хеш-тегу, по окончании скачивания программа проверила целостность файла – хеширование.

Кодирование использовалось, чтобы сжать сериал, передать его по сети, посмотреть на любом устройстве. Шифрование было нужно, чтобы сериал посмотрели только пользователи определенного трекера. Хеширование применялось, чтобы не открыть архив с трояном.

Кодирование и шифрование, хотя их часто считают синонимами, выполняют разные функции. Кодирование преобразует информацию для передачи и дальнейшего использования. Шифрование же делает информацию бесполезной для постороннего пользователя.

От хеширования шифрование отличается обратимостью. Если иметь (подобрать) ключ, восстановить зашифрованную информацию не составляет труда. По мере роста вычислительных мощностей ключи симметричного шифрования должны становиться длиннее.

Хеширование изменяет информацию необратимо. Хотя теоретически исходные данные получить можно, на практике подобная вычислительная задача практически неосуществима.

Наталья Кайдаавтор-переводчик

Шифрование данных и методы шифрования

Настройки файлов cookie

перейти к содержаниюШифрование данных или онлайн-разговоров служит для предотвращения слежки за содержимым третьими лицами. В цифровую эпоху увеличивается не только объем данных, но и обмен данными через сети и Интернет. Безопасность данных и защита данных играют здесь важную роль. В нашей статье мы объясняем важность шифрования и какие 9Для этого используются методы шифрования 0005 .

Что такое шифрование?

Шифрование относится к алгоритмическому процессу , в котором данные преобразуются в форму, которую больше нельзя прочитать.

Данные шифруются с использованием электронных или цифровых ключей . Синонимами термина шифрование являются кодирование или шифрование . Шифрование используется, когда два или более человека общаются друг с другом. Процедуры шифрования также используются при обмене или хранении конфиденциальных и конфиденциальных данных. Поэтому повседневные области применения шифрования разнообразны. В следующем списке приведены наиболее важные примеры зашифрованного онлайн-общения :

Данные шифруются с использованием электронных или цифровых ключей . Синонимами термина шифрование являются кодирование или шифрование . Шифрование используется, когда два или более человека общаются друг с другом. Процедуры шифрования также используются при обмене или хранении конфиденциальных и конфиденциальных данных. Поэтому повседневные области применения шифрования разнообразны. В следующем списке приведены наиболее важные примеры зашифрованного онлайн-общения :общение по электронной почте или через смарт-терминалы

зашифрованные соединения через виртуальные частные сети (VPN)

- 900 звонки через чаты Передача голоса по IP (VoIP)

безопасный серфинг в браузере

обмен данными и хранение данных в облаке, интернет-банк или персональные данные

Преимущество цифрового шифрования заключается в том, что неуполномоченные лица не могут просматривать содержимое передачи.

Только когда данные расшифрованы, их можно прочитать. Для расшифровки требуется определенный код или алгоритмический ключ.

Только когда данные расшифрованы, их можно прочитать. Для расшифровки требуется определенный код или алгоритмический ключ.В прошлом индейцы использовали дымовых сигналов , чтобы послать сообщение другим племенам. Сначала это работало, потому что только они могли правильно интерпретировать скрытых сигналов . Однако позже эти секретные знаки были расшифрованы другими людьми, так что этот вид шифрования больше не работал. Сегодня мы используем шифрование до защитить персональные данные на общем компьютере от других пользователей . На мобильных устройствах мы шифруем наши данные, чтобы они не попали в чужие руки в случае потери или кражи . Шифрование электронной почты также стало важным аспектом онлайн-общения.

Как работает кодирование?

Преобразование свободно доступных данных в зашифрованное содержимое основано на принципе криптографии .

Здесь используются математические алгоритмы. Процесс шифрования используется для кодирования сообщений в неизменяемая строка символов .

Здесь используются математические алгоритмы. Процесс шифрования используется для кодирования сообщений в неизменяемая строка символов .Надежное шифрование конфиденциального контента с использованием криптографии и сложных алгоритмов преследует определенные цели. Прежде всего, это вопрос безопасного обращения с конфиденциальными данными , чтобы посторонние не могли получить к ним доступ. Только авторизованному получателю разрешено расшифровывать предназначенные для него файлы или письма с помощью соответствующего ключа и читать содержимое.

Кроме того, кодирование данных гарантирует, что они не изменены и не обработаны . Получатель должен всегда иметь возможность распознавать целостность отправленных файлов . Кроме того, безопасность данных — это функция, которая гарантирует, что данные поступают из надежного источника и, следовательно, являются подлинными.

Это означает, что зашифрованное сообщение действительно исходит от этого конкретного отправителя. Не менее важно, чтобы связывал , чтобы отправитель не мог отрицать, что сообщение пришло от него.

Это означает, что зашифрованное сообщение действительно исходит от этого конкретного отправителя. Не менее важно, чтобы связывал , чтобы отправитель не мог отрицать, что сообщение пришло от него.Какие типы шифрования существуют?

Для шифрования данных используются различные методы шифрования. These encryption methods can be divided into three types:

symmetrical encryption methods

asymmetric encryption methods

hybrid encryption methods

The symmetrical encryption method uses only one ключ для шифрования или расшифровки данных. Этот принцип требует, чтобы и отправитель, и получатель имели тот же код . Недостатком симметричного шифрования является опасность того, что в случае потери секретного ключа данные перестанут быть безопасными. Эта проблема возникает, когда код распространяется, хранится или обменивается без защиты.

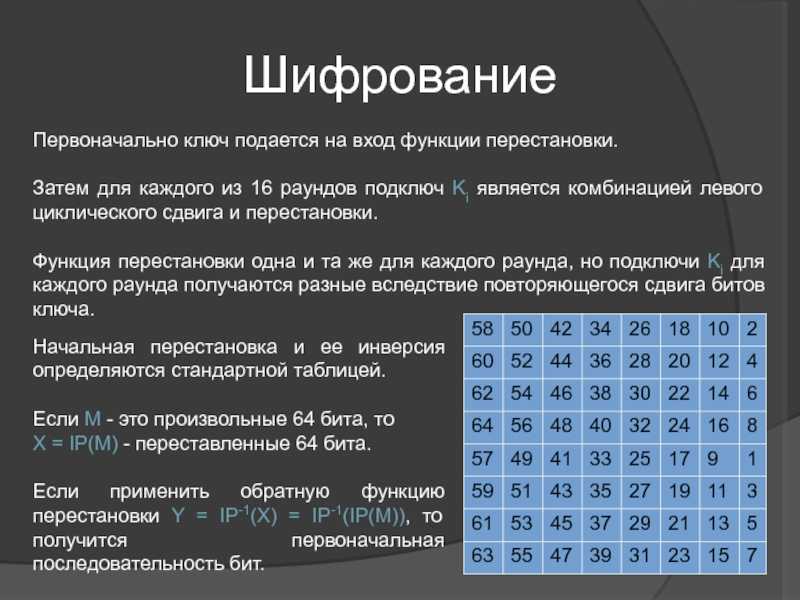

Современные методы симметричного шифрования используют блочное шифрование или потоковое шифрование . Второй метод предполагает шифрование кодов один за другим и по отдельности. В блочном варианте шифрования код кодируется блоками, которые затем шифруются в определенной фиксированной последовательности. Методы симметричного шифрования включают АЕС, МАРС и Змей .

В отличие от симметричного шифрования, асимметричные процедуры используют два разных ключа . Эти коды делятся на открытый ключ и закрытый ключ. Открытый ключ используется для шифрования данных и может быть доступен любому человеку. Закрытый ключ , с другой стороны, является личным кодом, с помощью которого данные могут быть снова расшифрованы. Закрытый ключ здесь полезен только в том случае, если данные были ранее зашифрованы с помощью соответствующего открытого ключа. Методы асимметричного шифрования включают методы с открытым ключом, такие как Pretty Good Privacy (PGP).

Асимметричное шифрование основано на сложных математических функциях. Шифрование и дешифрование этих кодов часто занимает больше времени, чем с вариантами симметричного шифрования. Причиной этого является более высокая вычислительная мощность, необходимая для асимметричного шифрования. Поэтому существуют гибридные методы шифрования , которые сочетают в себе симметричные и асимметричные ключи и их преимущества. Таким образом, гибридное шифрование предлагает, с одной стороны, быстрое шифрование симметричными методами. Последующая передача осуществляется шифрами асимметричным методом.

Краткий обзор технологий шифрования

В криптографии различие между симметричными ключами, асимметричным шифрованием и гибридными зашифрованными данными изначально носит фундаментальный характер . Кроме того, имеется дополнительных компонентов кодирования , которые вместе составляют сложную процедуру шифрования.

В следующем обзоре перечислены известные и часто используемые методы шифрования :

В следующем обзоре перечислены известные и часто используемые методы шифрования :HTTPS и FTPS : Это сетевые протоколы. HTTP — это распространенный транспортный протокол в Интернете. Через него осуществляется доступ к большинству интернет-сайтов и облачных систем. FTP — это транспортный протокол для чистых данных, который используется для обмена файлами. Для обеспечения безопасности передачи данных оба сетевых протокола доступны в вариантах HTTPS и FTPS. Дополнительная буква S обозначает безопасный термин.

SSL и TLS : Аббревиатуры расшифровываются как Secure Sockets Layer и Transport Layer Security. SSL является предшественником TLS. Протокол шифрования используется для безопасной передачи данных в Интернете.

AES : AES — это сокращение от Advanced Encryption Standard, расширенного стандарта шифрования, обеспечивающего фактическое шифрование. Обычно используется 128-битное шифрование AES.

Число 128 относится к длине ключа, который используется в качестве кода для шифрования и дешифрования. Это типично для симметричного шифрования. Существуют также варианты шифрования AES со 192 символами (AES 192) и 256 символами (AES 256). В США шифруют правительственные файлы с высочайшим уровнем секретности.

Число 128 относится к длине ключа, который используется в качестве кода для шифрования и дешифрования. Это типично для симметричного шифрования. Существуют также варианты шифрования AES со 192 символами (AES 192) и 256 символами (AES 256). В США шифруют правительственные файлы с высочайшим уровнем секретности.RSA : В отличие от AES, метод RSA представляет собой асимметричную криптографию. Это означает, что существует два разных кода для шифрования и дешифрования. Эта специальная функция позволяет использовать шифрование RSA для предоставления документов с цифровой подписью. Такие подписи используются для подписания PDF-файла или для четкого подтверждения отправителя электронного письма.

WPA и WPA2 : Этот метод шифрования описывает способ кодирования потоков данных через WLAN. WPA2 является преемником WPA. Базовый стандарт основан на AES.

Сквозное шифрование : Этот термин (англ.

End-to-End-Encryption или E2EE) появился всего несколько лет назад. Метод безопасного шифрования активно продвигал мессенджер WhatsApp.

End-to-End-Encryption или E2EE) появился всего несколько лет назад. Метод безопасного шифрования активно продвигал мессенджер WhatsApp.

Какой самый безопасный метод шифрования?

Когда речь заходит о шифровании, всегда возникает вопрос: какой метод шифрования является лучшим и обеспечивает высочайшую ИТ-безопасность . Полное сквозное шифрование находится на переднем крае. В принципе, безопасность увеличивается с увеличением длины и количества шифров . Безопасное кодирование использует хорошо известных и уже тщательно проанализированных процедур . Однако для многих используемых на практике методов шифрования нет стопроцентной гарантии безопасности. Некоторые варианты шифрования, которые в настоящее время считаются безопасными, в будущем могут быть проигнорированы. Остается только перспектива обхода процедур шифрования как можно дороже. В общем, шифрование контента всегда балансирует между безопасностью и удобством для пользователя.

Камнем преткновения для безопасности вариантов шифрования часто является не процедура, а ключ. С ним посторонние легко смогут обойти любую кодировку, если ключ попадет им в руки. Выбор правильного ключа всегда немного зависит от того, от кого данные должны быть защищены. Человек играет важную роль в уровне безопасности. Во многих случаях система данных создает пароль автоматически, но пользователи часто сами формулируют свои данные для доступа. Риск несанкционированного дешифрования значительно возрастает, когда пользователи небрежно вводят свои регистрационные данные. Пароли легко расшифровать, если они слишком простые и короткие. Таким образом, сложность и секретность паролей являются наиболее важными основами шифрования для достижения желаемой цели.

Почему важно шифрование?

Шифрование снижает риск несанкционированного доступа и неправильного использования .

Любой, кто обрабатывает и управляет данными или просматривает Интернет, может эффективно обеспечить безопасный обмен данными с простыми правилами. В эпоху глобальных облачных систем и интеллектуальных технологий сети или любое мобильное устройство представляют потенциальную угрозу безопасности, если данные не защищены.

Любой, кто обрабатывает и управляет данными или просматривает Интернет, может эффективно обеспечить безопасный обмен данными с простыми правилами. В эпоху глобальных облачных систем и интеллектуальных технологий сети или любое мобильное устройство представляют потенциальную угрозу безопасности, если данные не защищены.Surf в веб -браузере только с HTTPS

Данные обмена только с FTPS

Шипленные сети только с WPA2

ИСПОЛЬЗОВАНИЯ ИСПОЛЬЗОВАНИЯ ИСПОЛЬЗОВАНИЯ

ИСПОЛЬЗОВАНИЯ ИСПОЛЬСТВИТЕЛЬНЫ ИСПОЛЬЗОВАНИЯ

USEWORKS с WPA2

USEWORKS с WPA2

USEWORKS.0002 Регулярно обновлять пароли

ОБНОВЛЕНИЯ Операционные системы и программное обеспечение

Избегайте открытых сетей

. терминалы блокируются сразу при утере

Есть ли угроза запрета на безопасное шифрование?

Зашифрованная связь через онлайн-сервисы гарантирует защиту конфиденциальных данных.

положения основного положения о защите данных укрепляют безопасность данных. Тем не менее, шифрование содержания разговоров по-прежнему является постоянной темой для властей и государственных органов. Это касается доступа к сообщениям в зашифрованных сетях, мессенджерах или облачных системах.

положения основного положения о защите данных укрепляют безопасность данных. Тем не менее, шифрование содержания разговоров по-прежнему является постоянной темой для властей и государственных органов. Это касается доступа к сообщениям в зашифрованных сетях, мессенджерах или облачных системах.Целью этого является предотвращение запланированных преступлений или их более быстрое раскрытие. Евросоюз уже думает об этом и уже подготовил первые проекты резолюций. Хотя министры, отвечающие за вопросы безопасности, подчеркивают важность защиты данных , они видят необходимость больше наблюдения . Это включает в себя юридические возможности для разведывательных служб получать доступ к зашифрованному контенту через черный ход.

Однако многие члены Совета Европы выступают против установки таких бэкдоров. Некоторые государства-члены, такие как Нидерланды или Финляндия, также категорически против. Опыт последних лет ясно показал, что существующее доверие к цифровым услугам снижается, когда конфиденциальность тайно скомпрометирована.

Настройки конфиденциальности

Если вам еще не исполнилось 16 лет, и вы хотите дать согласие на дополнительные услуги, вы должны спросить разрешения у своих законных опекунов. Мы используем файлы cookie и другие технологии на нашем веб-сайте. Некоторые из них необходимы, в то время как другие помогают нам улучшить этот веб-сайт и ваш опыт. Персональные данные (например, IP-адреса) могут обрабатываться, например, для персонализированной рекламы и контента или измерения рекламы и контента. Более подробную информацию об использовании ваших данных вы можете найти в нашей политике конфиденциальности. Вы можете отменить или изменить свой выбор в любое время в настройках. Здесь вы можете просмотреть все используемые файлы cookie, принять целые категории или получить дополнительную информацию, выбрав только определенные файлы cookie.

Принять все Сохранить Принимать только основные файлы cookie

Основные (1)

Основные файлы cookie обеспечивают выполнение основных функций и необходимы для правильного функционирования веб-сайта.

Показать информацию о файлах cookie Скрыть информацию о файлах cookie

Имя Печенье Борлабс Провайдер Владелец этого сайта, Выходные данные Назначение Сохраняет настройки посетителей, выбранных в Cookie Box of Borlabs Cookie.

Имя файла cookie borlabs-cookie Срок действия файла cookie 1 Яр Статистика (1)

Статистика

Статистика Получение информации о файлах cookie анонимно. Эта информация помогает нам понять, как наши посетители используют наш веб-сайт.

Показать информацию о файлах cookie Скрыть информацию о файлах cookie

903:30 Внешняя поддержка (1)Принять Google Analytics и Диспетчер тегов Google Имя Google Analytics и Диспетчер тегов Google Провайдер Google Ireland Limited, Gordon House, Barrow Street, Dublin 4, Ирландия Назначение Файл cookie Google для управления расширенными сценариями и обработкой событий.

Политика конфиденциальности https://policies.google.com/privacy?hl=en Имя файла cookie _ga,_gat,_gid Срок действия файла cookie 1 год Внешняя поддержка

Контент с платформ обмена видео и платформ социальных сетей по умолчанию заблокирован.

Если файлы cookie принимаются внешними носителями, доступ к этому содержимому больше не требует ручного согласия.

Если файлы cookie принимаются внешними носителями, доступ к этому содержимому больше не требует ручного согласия.Показать информацию о файлах cookie Скрыть информацию о файлах cookie

Принять YouTube Имя YouTube Провайдер Google Ireland Limited, Gordon House, Barrow Street, Dublin 4, Ирландия Назначение Используется для разблокировки контента YouTube.

Политика конфиденциальности https://policies.google.com/privacy Хост(ы) google.com Имя файла cookie НИД Срок действия файла cookie 6 Монате на базе Borlabs Cookie

Политика конфиденциальности Выходные данные

Разница между шифрованием и кодированием

- Написание интервью

- Уровни модели OSI

- Модель TCP/IP

- Основы компьютерных сетей , мост, коммутатор, маршрутизатор, шлюзы и маршрутизатор)

- Реализация TCP сервер-клиент на C

- Алгоритм RSA в криптографии

- Различия между TCP и UDP

- Типы топологии сети

- Типы средств передачи

- Стандарт шифрования данных (DES) | Набор 1

- Программирование сокетов на Python

- Процесс трехстороннего рукопожатия TCP

- Реализация UDP сервер-клиент на C++

- Различия между IPv4 и IPv6

- Типы локальных сетей — LAN, MAN и WAN Протокол дейтаграмм пользователя (

- UDP)

- Код Хэмминга в компьютерной сети

- Обнаружение ошибок в компьютерных сетях

- Программирование сокетов на Java

- Введение в классовую IP-адресацию

- Реализация алгоритма Диффи-Хеллмана

- Режимы передачи в компьютерных сетях (симплекс, полудуплекс и полный дуплекс)

- Маршрутизация по вектору расстояния (DVR) Протокол

- Преобразование сетевых адресов (NAT)

- Протоколы на прикладном уровне

- Простой чат с использованием Python

- Система обнаружения вторжений (IDS)

- Secure Socket Layer (SSL)

- Криптография и ее типы

Написание статьи

Улучшить статью

Сохранить статью

- Последнее обновление: 03 янв, 2023

- Читать

- Обсудить

Улучшить статью

Сохранить статью

Шифрование и кодирование — термины, которые часто меняют местами и используют неправильно. Между этими двумя терминами существует большая разница, и очень важно знать различия. В этой статье мы узнаем, в чем разница между двумя терминами «Шифрование» и «Кодирование».

Между этими двумя терминами существует большая разница, и очень важно знать различия. В этой статье мы узнаем, в чем разница между двумя терминами «Шифрование» и «Кодирование».

1. Шифрование:

Это процесс, используемый для преобразования простых читаемых данных, известных как обычный текст, в нечитаемые данные, известные как зашифрованный текст, которые могут быть преобразованы в обычный текст, только если пользователь знает ключ шифрования. Он используется в основном для обеспечения безопасности наших данных. Основная цель шифрования — преобразовать наши данные в такой вид, чтобы они были мусором для человека, не знающего ключ шифрования. Он используется для предотвращения несанкционированного доступа. Обратной стороной шифрования является дешифрование, и оно используется для получения открытого текста из зашифрованного текста. Для расшифровки мы должны знать ключ шифрования и алгоритм шифрования.

Зашифрованные данные обрабатываются так же, как и другие данные. Мы также можем использовать более одного алгоритма шифрования для одних и тех же данных. Примерами из реальной жизни являются отправка кому-то секретного сообщения, которое только они должны иметь возможность прочитать, или безопасная отправка пароля через Интернет. Цель — конфиденциальность данных.

Мы также можем использовать более одного алгоритма шифрования для одних и тех же данных. Примерами из реальной жизни являются отправка кому-то секретного сообщения, которое только они должны иметь возможность прочитать, или безопасная отправка пароля через Интернет. Цель — конфиденциальность данных.

Пример алгоритма шифрования: AES, RSA и Blowfish.

2. Кодирование:

Это процесс преобразования данных в такой формат, чтобы их можно было легко использовать в различных типах систем. Алгоритм, используемый для кодирования данных, находится в открытом доступе, и его можно легко расшифровать в удобочитаемом виде, если человек знает алгоритм. Для расшифровки информации не требуется никакого ключа. Основная цель — удобство использования данных, а не конфиденциальность. Основная цель кодирования — преобразовать данные, чтобы их можно было правильно использовать в системе другого типа. Он не используется для защиты данных, так как его легко отменить по сравнению с шифрованием.

Этот процесс используется для обеспечения целостности и удобства использования данных. Примеры из реальной жизни подобны отправке двоичных данных по электронной почте или просмотру специальных символов на веб-странице. Основная цель — удобство использования данных.

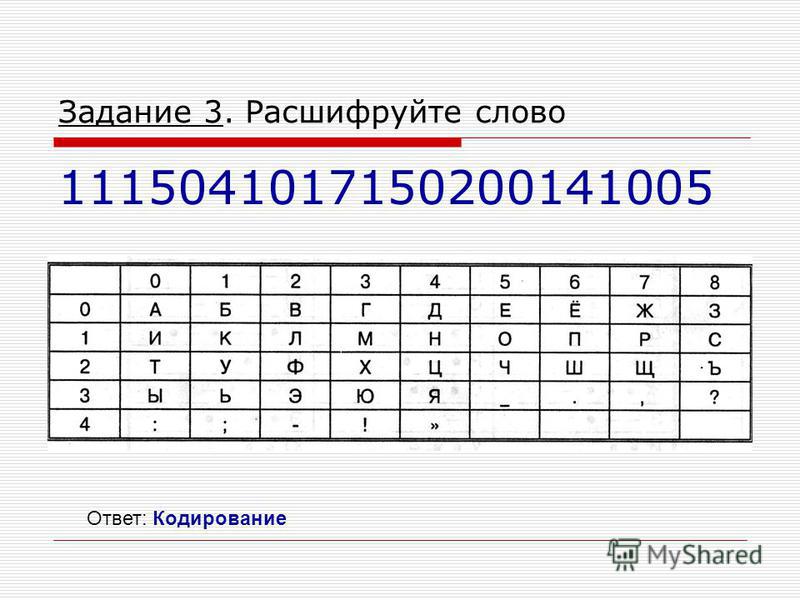

Examples of Encoding Algorithm : ASCII, UNICODE, URL Encoding, Base64

Difference Between Encryption and Encoding :

| Basis | Encryption | Encoding |

| Определение | Это процесс безопасного кодирования данных таким образом, что только авторизованный пользователь, который знает ключ или пароль, может получить исходные данные для всех остальных, это просто мусор. | Это процесс преобразования данных в такой формат, который может использоваться системой другого типа с использованием общедоступных алгоритмов. |

| Цель | Целью шифрования является преобразование данных, чтобы сохранить их в секрете от других. | Основной целью является защита целостности данных. |

| Используется для | Используется для обеспечения конфиденциальности данных. | Используется для обеспечения удобства использования данных. |

| Обратный процесс | Исходные данные можно получить с помощью расшифровки. | Исходные данные можно получить с помощью декодирования. Алгоритм, используемый для кодирования данных, общедоступен. |

| Требование к ключу | Ключ шифрования необходим для расшифровки данных и получения исходных данных. | Ключ шифрования не требуется для расшифровки данных и получения исходных данных. |

| Безопасный | Зашифрованные данные более безопасны. | Закодированные данные менее безопасны. |