Firewall в роутере для чего нужен

Беспроводная сеть нуждается в тщательной защите, ведь возможности для перехвата информации здесь создаются самые благоприятные. Поэтому, если с помощью маршрутизатора (роутера) в сеть объединяется несколько компьютеров, сетевой экран должен стоять и использоваться не только на каждом компьютере, но и на роутере. Например, функцию сетевого экрана в роутере серии DI-XXX выполняет SPI, осуществляющая дополнительную проверку пакетов. Предметом проверки является принадлежность пакетов к установленному соединению.

Во время сессии соединения открывается порт, который могут пытаться атаковать посторонние пакеты, особенно благоприятный момент для этого – когда сессия завершена, а порт остается открытым еще несколько минут. Поэтому SPI запоминает текущее состояние сессии и анализирует все входящие пакеты. Они должны соответствовать ожидаемым – приходить с того адреса, на который был отправлен запрос, иметь определенные номера. Если пакет не соответствует сессии, то есть является некорректным, он блокируется, и это событие регистрируется в логе. Еще сетевой экран на роутере позволяет блокировать исходящие соединения с зараженного компьютера.

Беспроводная сеть нуждается в тщательной защите, ведь возможности для перехвата информации здесь создаются самые благоприятные. Поэтому, если с помощью маршрутизатора (роутера) в сеть объединяется несколько компьютеров, сетевой экран должен стоять и использоваться не только на каждом компьютере, но и на роутере. Например, функцию сетевого экрана в роутере серии DI-XXX выполняет SPI, осуществляющая дополнительную проверку пакетов. Предметом проверки является принадлежность пакетов к установленному соединению.

Во время сессии соединения открывается порт, который могут пытаться атаковать посторонние пакеты, особенно благоприятный момент для этого – когда сессия завершена, а порт остается открытым еще несколько минут. Поэтому SPI запоминает текущее состояние сессии и анализирует все входящие пакеты. Они должны соответствовать ожидаемым – приходить с того адреса, на который был отправлен запрос, иметь определенные номера. Если пакет не соответствует сессии, то есть является некорректным, он блокируется, и это событие регистрируется в логе. Еще сетевой экран на роутере позволяет блокировать исходящие соединения с зараженного компьютера.

Существует два типа брандмауэров: аппаратные брандмауэры и программные брандмауэры. Ваш маршрутизатор функционирует как аппаратный брандмауэр, в то время как Windows включает в себя программный брандмауэр. Есть и другие сторонние брандмауэры, которые вы можете установить.

В августе 2003 года, если вы подключили незашифрованную систему Windows XP к Интернету без брандмауэра, он мог быть заражен в течение нескольких минут червем Blaster, который использовал уязвимости в сетевых службах, которые Windows XP открыла в Интернете.

В дополнение к демонстрации важности установки патчей безопасности это демонстрирует важность использования брандмауэра, который предотвращает доступ входящего сетевого трафика к вашему компьютеру. Но если ваш компьютер находится за маршрутизатором, действительно ли вам нужен программный брандмауэр?

Как маршрутизаторы функционируют в виде аппаратных брандмауэров

Домашние маршрутизаторы используют преобразование сетевых адресов (NAT) для совместного использования одного IP-адреса из вашего интернет-сервиса между несколькими компьютерами в вашей семье. Когда входящий трафик из Интернета достигает вашего маршрутизатора, ваш маршрутизатор не знает, к какому компьютеру пересылать его, поэтому он отбрасывает трафик. Фактически NAT действует как брандмауэр, который предотвращает доступ входящих запросов к вашему компьютеру. В зависимости от вашего маршрутизатора вы также можете блокировать определенные типы исходящего трафика, изменяя настройки вашего маршрутизатора.

Вы можете перенаправить маршрутизатор на какой-то трафик, настроив переадресацию портов или поместив компьютер в DMZ (демилитаризованная зона), куда направляется весь входящий трафик. DMZ, по сути, перенаправляет весь трафик на конкретный компьютер — компьютер больше не будет использовать маршрутизатор, действующий как межсетевой экран.

Как работают программные брандмауэры

На вашем компьютере работает программный брандмауэр. Он действует как привратник, позволяя осуществлять некоторый трафик и отбрасывать входящий трафик. Сама Windows включает встроенный программный брандмауэр, который по умолчанию был включен в Windows XP с пакетом обновления 2 (SP2). Поскольку программные брандмауэры запускаются на вашем компьютере, они могут контролировать, какие приложения хотят использовать Интернет, блокировать и разрешать трафик для каждого приложения.

Если вы подключаете свой компьютер непосредственно к Интернету, важно использовать программный брандмауэр — вам не стоит беспокоиться об этом сейчас, когда брандмауэр поставляется с Windows по умолчанию.

Аппаратный и программный брандмауэр: сравнение

Брандмауэры аппаратного и программного обеспечения перекрываются несколькими важными способами:

- Оба по умолчанию блокируют нежелательный входящий трафик, защищая потенциально уязвимые сетевые службы от дикого Интернета.

- Оба могут блокировать определенные типы исходящего трафика. (Хотя эта функция может отсутствовать на некоторых маршрутизаторах.)

Преимущества программного брандмауэра:

- Аппаратный брандмауэр находится между вашим компьютером и Интернетом, а программный брандмауэр находится между вашим компьютером и сетью. Если другие компьютеры в сети заражаются, программный брандмауэр может защитить ваш компьютер от них.

- Программные брандмауэры позволяют вам легко контролировать доступ к сети для каждого приложения. В дополнение к управлению входящим трафиком, программный брандмауэр может запросить вас, когда приложение на вашем компьютере хочет подключиться к Интернету и позволит вам запретить приложению подключаться к сети. Эта функция проста в использовании с сторонним брандмауэром, но вы также можете запретить приложениям подключаться к Интернету с брандмауэром Windows .

Преимущества аппаратного брандмауэра:

- Аппаратный брандмауэр находится отдельно от вашего компьютера — если ваш компьютер заражен червем, этот червь может отключить ваш программный брандмауэр. Однако этот червь не может отключить ваш аппаратный брандмауэр.

- Брандмауэры оборудования могут обеспечивать централизованное управление сетью. Если вы запустите большую сеть, вы можете легко настроить настройки брандмауэра с одного устройства. Это также мешает пользователям изменять их на своих компьютерах.

Вам нужны оба?

Важно использовать по крайней мере один тип брандмауэра — аппаратный брандмауэр (например, маршрутизатор) или программный брандмауэр. Маршрутизаторы и программные брандмауэры частично перекрываются, но каждый из них предоставляет уникальные преимущества.

Если у вас уже есть маршрутизатор, оставляя включенным брандмауэр Windows, вы получаете преимущества безопасности без реальной стоимости исполнения. Поэтому неплохо запустить оба.

Вам необязательно устанавливать сторонний программный брандмауэр, который заменяет встроенный брандмауэр Windows, но вы можете, если хотите больше функций.

C распространением широкополосного доступа в интернет и карманных гаджетов стали чрезвычайно популярны беспроводные роутеры (маршрутизаторы). Такие устройства способны раздавать сигнал по протоколу Wi-Fi как на стационарные компьютеры, так и на мобильные устройства – смартфоны и планшеты, – при этом пропускной способности канала вполне достаточно для одновременного подключения нескольких потребителей.

Сегодня беспроводной роутер есть практически в любом доме, куда проведён широкополосный интернет. Однако далеко не все владельцы таких устройств задумываются над тем, что при настройках по умолчанию они чрезвычайно уязвимы для злоумышленников. И если вы считаете, что не делаете в интернете ничего такого, что могло бы вам повредить, задумайтесь над тем, что перехватив сигнал локальной беспроводной сети, взломщики могут получить доступ не только к вашей личной переписке, но и к банковскому счёту, служебным документам и любым другим файлам.

Хакеры могут не ограничиться исследованием памяти исключительно ваших собственных устройств – их содержимое может подсказать ключи к сетям вашей компании, ваших близких и знакомых, к данным всевозможных коммерческих и государственных информационных систем. Более того, через вашу сеть и от вашего имени злоумышленники могут проводить массовые атаки, взломы, незаконно распространять медиафайлы и программное обеспечение и заниматься прочей уголовно наказуемой деятельностью.

Между тем, чтобы обезопасить себя от подобных угроз, стоит следовать лишь нескольким простым правилам, которые понятны и доступны даже тем, кто не имеет специальных знаний в области компьютерных сетей. Предлагаем вам ознакомиться с этими правилами.

1. Измените данные администратора по умолчанию

Чтобы получить доступ к настройкам вашего роутера, необходимо зайти в его веб-интерфейс. Для этого вам нужно знать его IP-адрес в локальной сети (LAN), а также логин и пароль администратора.

Внутренний IP-адрес роутера по умолчанию, как правило, имеет вид 192.168.0.1, 192.168.1.1, 192.168.100.1 или, например, 192.168.123.254 – он всегда указан в документации к аппаратуре. Дефолтные логин и пароль обычно также сообщаются в документации, либо их можно узнать у производителя роутера или вашего провайдера услуг.

Вводим IP-адрес роутера в адресную строку браузера, а в появившимся окне вводим логин и пароль. Перед нами откроется веб-интерфейс маршрутизатора с самыми разнообразными настройками.

Ключевой элемент безопасности домашней сети – возможность изменения настроек, поэтому нужно обязательно изменить все данные администратора по умолчанию, ведь они могут использоваться в десятках тысяч экземпляров таких же роутеров, как и у вас. Находим соответствующий пункт и вводим новые данные.

В некоторых случаях возможность произвольного изменения данных администратора заблокирована провайдером услуг, и тогда вам придётся обращаться за помощью к нему.

2. Установите или измените пароли для доступа к локальной сети

Вы будете смеяться, но всё ещё встречаются случаи, когда щедрый обладатель беспроводного роутера организует открытую точку доступа, к которой может подключиться каждый. Гораздо чаще для домашней сети выбираются псевдопароли типа «1234» или какие-то банальные слова, заданные при установке сети. Чтобы минимизировать вероятность того, что кто-то сможет с лёгкостью забраться в вашу сеть, нужно придумать настоящий длинный пароль из букв, цифр и символов, и установить уровень шифрования сигнала – желательно, WPA2.

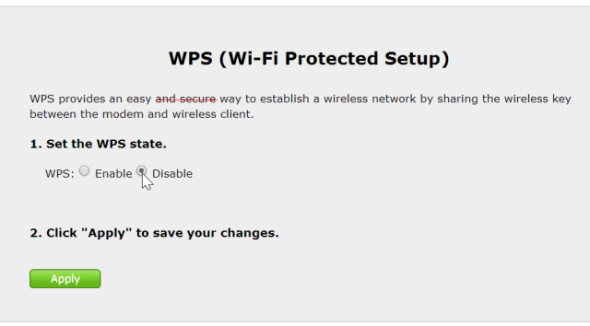

3. Отключите WPS

Технология WPS (Wi-Fi Protected Setup) позволяет быстро наладить защищённую беспроводную связь между совместимыми устройствами без подробных настроек, а лишь нажатием соответствующих кнопок на роутере и гаджете или путём ввода цифрового кода.

Между тем, у этой удобной системы, обычно включённой по умолчанию, есть одно слабое место: поскольку WPS не учитывает число попыток ввода неправильного кода, она может быть взломана «грубой силой» путём простого перебора с помощью простейших утилит. Потребуется от нескольких минут до нескольких часов, чтобы проникнуть в вашу сеть через код WPS, после чего не составит особого труда вычислить и сетевой пароль.

Поэтому находим в «админке» соответствующий пункт и отключаем WPS. К сожалению, внесение изменений в настройки далеко не всегда действительно отключит WPS, а некоторые производители вообще не предусматривают такой возможности.

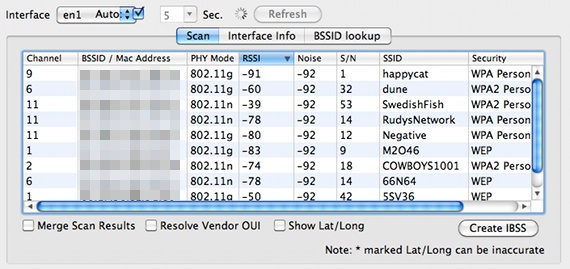

4. Измените наименование SSID

Идентификатор SSID (Service Set Identifier) – это название вашей беспроводной сети. Именно его «вспоминают» различные устройства, которые при распознавании названия и наличии необходимых паролей пытаются подключиться к локальной сети. Поэтому если вы сохраните стандартное название, установленное, например, вашим провайдером, то есть вероятность того, что ваши устройства будут пытаться подключиться ко множеству ближайших сетей с тем же самым названием.

Более того, роутер, транслирующий стандартный SSID, более уязвим для хакеров, которые будут примерно знать его модель и обычные настройки, и смогут нанести удар в конкретные слабые места такой конфигурации. Потому выберите как можно более уникальное название, ничего не говорящее ни о провайдере услуг, ни о производителе оборудования.

При этом часто встречающийся совет скрывать трансляцию SSID, а такая опция стандартна для подавляющего большинства роутеров, на самом деле несостоятелен. Дело в том, что все устройства, пытающиеся подключиться к вашей сети, в любом случае будут перебирать ближайшие точки доступа, и могут подключиться к сетям, специально «расставленным» злоумышленниками. Иными словами, скрывая SSID, вы усложняете жизнь только самим себе.

5. Измените IP роутера

Чтобы ещё более затруднить несанкционированный доступ к веб-интерфейсу роутера и его настройкам, измените в них внутренний IP-адрес (LAN) по умолчанию.

6. Отключите удалённое администрирование

Для удобства технической поддержки (в основном) во многих бытовых роутерах реализована функция удалённого администрирования, при помощи которой настройки роутера становятся доступны через интернет. Поэтому, если мы не хотим проникновения извне, эту функцию лучше отключить.

При этом, однако, остаётся возможность зайти в веб-интерфейс через Wi-Fi, если злоумышленник находится в поле действия вашей сети и знает логин и пароль. В некоторых роутерах есть функция ограничить доступ к панели только при наличии проводного подключения, однако, к сожалению, эта опция встречается довольно редко.

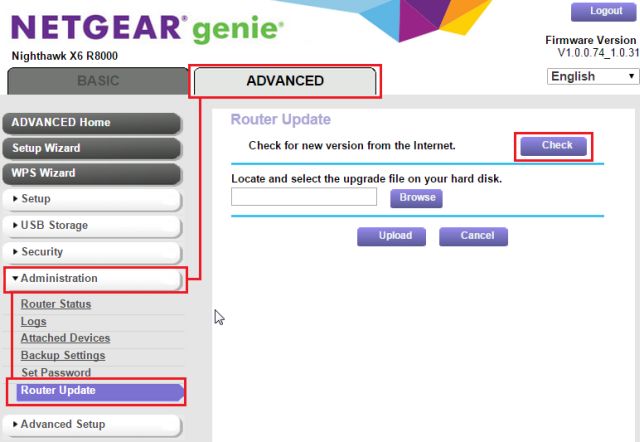

7. Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

Обратите внимание на то, что после обновления все сделанные вами настройки могут сброситься до заводских, поэтому есть смысл сделать их резервную копию – также через веб-интерфейс.

8. Перейдите в диапазон 5 ГГц

Базовый диапазон работы сетей Wi-Fi – это 2,4 ГГц. Он обеспечивает уверенный приём большинством существующих устройств на расстоянии примерно до 60 м в помещении и до 400 м вне помещения. Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Минус у этого решения только один – далеко не все устройства работают c Wi-Fi стандарта IEEE 802.11ac в диапазоне 5 ГГц.

9. Отключите функции PING, Telnet, SSH, UPnP и HNAP

Если вы не знаете, что скрывается за этими аббревиатурами, и не уверены, что эти функции вам обязательно потребуются, найдите их в настройках роутера и отключите. Если есть такая возможность, вместо закрытия портов, выберите скрытый режим (stealth), который при попытках зайти на них извне сделает эти порты «невидимыми», игнорируя запросы и «пинги».

10. Включите брандмауэр роутера

Если в вашем роутере есть встроенный брандмауэр, то рекомендуем его включить. Конечно, это не бастион абсолютной защиты, но в комплексе с программными средствами (даже со встроенным в Windows брандмауэром) он способен вполне достойно сопротивляться атакам.

11. Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

12. Перейдите на другой DNS-сервер

Вместо использования DNS-сервера вашего провайдера, можно перейти на альтернативные, например, Google Public DNS или OpenDNS. С одной стороны, это может ускорить выдачу интернет-страниц, а с другой, повысить безопасность. К примеру, OpenDNS блокирует вирусы, ботнеты и фишинговые запросы по любому порту, протоколу и приложению, и благодаря специальным алгоритмам на базе Больших Данных способен предсказывать и предотвращать разнообразные угрозы и атаки. При этом Google Public DNS – это просто скоростной DNS-сервер без дополнительных функций.

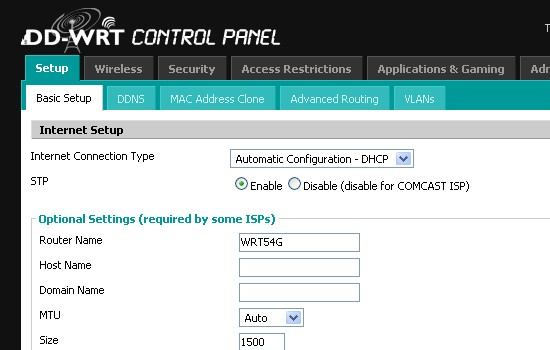

13. Установите альтернативную «прошивку»

И, наконец, радикальный шаг для того, кто понимает, что делает, – это установка микропрограммы, написанной не производителем вашего роутера, а энтузиастами. Как правило, такие «прошивки» не только расширяют функциональность устройства (обычно добавляются поддержка профессиональных функций вроде QoS, режима моста, SNMP и т.д), но и делают его более устойчивым к уязвимостям – в том числе и за счёт нестандартности.

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT, OpenWrt и Tomato.

Рекомендуем к прочтению

Как настроить межсетевой экран маршрутизатора

Среди множества брандмауэров, доступных на рынке безопасности, есть брандмауэры маршрутизаторов. В отличие от программного брандмауэра, брандмауэр маршрутизатора пытается и блокирует входящие запросы на уровне сервера, тем самым обеспечивая безопасность всей сети. Поскольку маршрутизатор является конечной точкой большинства сетей и является единственной точкой, соединяющей любой компьютер в вашей сети с Интернетом, включение брандмауэра маршрутизатора обеспечивает безопасность вашей сети.

Настройте межсетевой экран маршрутизатора

В этой статье рассказывается, как настроить межсетевой экран маршрутизатора или настроить маршрутизатор для активации межсетевого экрана. Мы также рассмотрим, какие порты вам нужны для нормальной работы.

Откройте страницу настройки и настройки брандмауэра маршрутизатора

Прежде чем вы сможете включить брандмауэр маршрутизатора, вам потребуется IP-адрес, чтобы перейти на страницу конфигурации. Чтобы получить адрес, откройте диалоговое окно RUN, нажав клавишу Windows + R. Введите CMD и нажмите Enter.

В командном окне введите IPCONFIG/ALL и нажмите Enter. Запишите IP-адрес, указанный рядом со шлюзом. Вам нужно будет ввести этот адрес (в виде чисел, включая точки) в адресную строку браузера, чтобы открыть страницу конфигурации маршрутизатора. Это число будет работать в большинстве случаев. Если это не работает, обратитесь в службу поддержки маршрутизатора за адрес.

Настроить межсетевой экран маршрутизатора

Это просто включение/выключение брандмауэра. Если вы установили Windows, скорее всего, операционная система уже настроила ваш маршрутизатор во время установки. Вы также можете настроить его вручную, используя браузер по своему вкусу.

Чтобы настроить межсетевой экран маршрутизатора:

1 Войдите на домашнюю страницу маршрутизатора, введя IP-адрес маршрутизатора в браузере (тот, который вы указали в предыдущем разделе; пример: 192.168.1.1)

2 Проверьте наличие параметра «Брандмауэр» на домашней странице маршрутизатора. Эта опция может быть сгруппирована под разными именами, такими как Расширенные настройки

3 Если брандмауэр деактивирован или не включен, нажмите, чтобы выбрать и активировать его

На изображении ниже показан включенный межсетевой экран на маршрутизаторе Binatone Ethernet.

Важные порты на компьютере/сети

Страница конфигурации маршрутизатора отличается у разных производителей. Однако возможность открывать или блокировать набор портов должна присутствовать на всех. Вам следует искать «переадресацию портов», чтобы блокировать запросы несанкционированного доступа таким образом, чтобы вы не блокировали важные интернет-соединения. Ниже приведен список портов, которые необходимо держать открытыми. Если на Windows, вам не нужно беспокоиться, так как он заботится об ограничениях портов.

ПОРТ НОМЕР 80 позволяет доступ в Интернет (HTTP)

Номер порта 443 обеспечивает безопасный доступ в Интернет (HTTPS)

Порт № 25 — это порт, через который вы можете получать доступ к электронной почте (SMTP).

Сохранение открытых выше портов достаточно для нормальной работы в Интернете и работы с электронной почтой. Дополнительные порты могут потребоваться в зависимости от ваших специальных потребностей программного обеспечения. В этом случае само программное обеспечение позаботится об открытии необходимого порта.

СОВЕТ: порт 80 может создавать проблемы. Чтобы узнать, правильно ли настроен маршрутизатор, посетите grc.com и запустите тест ShieldsUP. Этот тест проверяет, отвечает ли ваш маршрутизатор или игнорирует запросы UPnP (универсальные устройства Plug and Play) на доступ к вашей сети. Результат должен быть «игнорировать». Если вы видите отрицательные результаты, то есть, если ваш маршрутизатор «реагирует» на любые такие запросы, вы можете обратиться за помощью к тому, кто хорошо разбирается в маршрутизаторах, чтобы лучше его настроить. Или вы можете добавить дополнительный программный брандмауэр. В клубе Windows также есть хорошая статья о разнице между аппаратным и программным брандмауэром.

Здесь объясняется, как настроить и настроить межсетевой экран маршрутизатора — и какие порты следует учитывать, если вам необходимо использовать расширенные настройки. Если у вас есть какие-либо вопросы, сомнения или даже советы, пожалуйста, поделитесь с нами, используя раздел комментариев. Перейдите по этой ссылке, чтобы прочитать, как управлять брандмауэром Windows .

Как настроить домашний роутер, чтобы сделать сеть безопасной

C распространением широкополосного доступа в интернет и карманных гаджетов стали чрезвычайно популярны беспроводные роутеры (маршрутизаторы). Такие устройства способны раздавать сигнал по протоколу Wi-Fi как на стационарные компьютеры, так и на мобильные устройства – смартфоны и планшеты, – при этом пропускной способности канала вполне достаточно для одновременного подключения нескольких потребителей.

Сегодня беспроводной роутер есть практически в любом доме, куда проведён широкополосный интернет. Однако далеко не все владельцы таких устройств задумываются над тем, что при настройках по умолчанию они чрезвычайно уязвимы для злоумышленников. И если вы считаете, что не делаете в интернете ничего такого, что могло бы вам повредить, задумайтесь над тем, что перехватив сигнал локальной беспроводной сети, взломщики могут получить доступ не только к вашей личной переписке, но и к банковскому счёту, служебным документам и любым другим файлам.

Хакеры могут не ограничиться исследованием памяти исключительно ваших собственных устройств – их содержимое может подсказать ключи к сетям вашей компании, ваших близких и знакомых, к данным всевозможных коммерческих и государственных информационных систем. Более того, через вашу сеть и от вашего имени злоумышленники могут проводить массовые атаки, взломы, незаконно распространять медиафайлы и программное обеспечение и заниматься прочей уголовно наказуемой деятельностью.

Между тем, чтобы обезопасить себя от подобных угроз, стоит следовать лишь нескольким простым правилам, которые понятны и доступны даже тем, кто не имеет специальных знаний в области компьютерных сетей. Предлагаем вам ознакомиться с этими правилами.

1. Измените данные администратора по умолчанию

Чтобы получить доступ к настройкам вашего роутера, необходимо зайти в его веб-интерфейс. Для этого вам нужно знать его IP-адрес в локальной сети (LAN), а также логин и пароль администратора.

Внутренний IP-адрес роутера по умолчанию, как правило, имеет вид 192.168.0.1, 192.168.1.1, 192.168.100.1 или, например, 192.168.123.254 – он всегда указан в документации к аппаратуре. Дефолтные логин и пароль обычно также сообщаются в документации, либо их можно узнать у производителя роутера или вашего провайдера услуг.

Вводим IP-адрес роутера в адресную строку браузера, а в появившимся окне вводим логин и пароль. Перед нами откроется веб-интерфейс маршрутизатора с самыми разнообразными настройками.

Ключевой элемент безопасности домашней сети – возможность изменения настроек, поэтому нужно обязательно изменить все данные администратора по умолчанию, ведь они могут использоваться в десятках тысяч экземпляров таких же роутеров, как и у вас. Находим соответствующий пункт и вводим новые данные.

В некоторых случаях возможность произвольного изменения данных администратора заблокирована провайдером услуг, и тогда вам придётся обращаться за помощью к нему.

2. Установите или измените пароли для доступа к локальной сети

Вы будете смеяться, но всё ещё встречаются случаи, когда щедрый обладатель беспроводного роутера организует открытую точку доступа, к которой может подключиться каждый. Гораздо чаще для домашней сети выбираются псевдопароли типа «1234» или какие-то банальные слова, заданные при установке сети. Чтобы минимизировать вероятность того, что кто-то сможет с лёгкостью забраться в вашу сеть, нужно придумать настоящий длинный пароль из букв, цифр и символов, и установить уровень шифрования сигнала – желательно, WPA2.

3. Отключите WPS

Технология WPS (Wi-Fi Protected Setup) позволяет быстро наладить защищённую беспроводную связь между совместимыми устройствами без подробных настроек, а лишь нажатием соответствующих кнопок на роутере и гаджете или путём ввода цифрового кода.

Между тем, у этой удобной системы, обычно включённой по умолчанию, есть одно слабое место: поскольку WPS не учитывает число попыток ввода неправильного кода, она может быть взломана «грубой силой» путём простого перебора с помощью простейших утилит. Потребуется от нескольких минут до нескольких часов, чтобы проникнуть в вашу сеть через код WPS, после чего не составит особого труда вычислить и сетевой пароль.

Поэтому находим в «админке» соответствующий пункт и отключаем WPS. К сожалению, внесение изменений в настройки далеко не всегда действительно отключит WPS, а некоторые производители вообще не предусматривают такой возможности.

4. Измените наименование SSID

Идентификатор SSID (Service Set Identifier) – это название вашей беспроводной сети. Именно его «вспоминают» различные устройства, которые при распознавании названия и наличии необходимых паролей пытаются подключиться к локальной сети. Поэтому если вы сохраните стандартное название, установленное, например, вашим провайдером, то есть вероятность того, что ваши устройства будут пытаться подключиться ко множеству ближайших сетей с тем же самым названием.

Более того, роутер, транслирующий стандартный SSID, более уязвим для хакеров, которые будут примерно знать его модель и обычные настройки, и смогут нанести удар в конкретные слабые места такой конфигурации. Потому выберите как можно более уникальное название, ничего не говорящее ни о провайдере услуг, ни о производителе оборудования.

При этом часто встречающийся совет скрывать трансляцию SSID, а такая опция стандартна для подавляющего большинства роутеров, на самом деле несостоятелен. Дело в том, что все устройства, пытающиеся подключиться к вашей сети, в любом случае будут перебирать ближайшие точки доступа, и могут подключиться к сетям, специально «расставленным» злоумышленниками. Иными словами, скрывая SSID, вы усложняете жизнь только самим себе.

5. Измените IP роутера

Чтобы ещё более затруднить несанкционированный доступ к веб-интерфейсу роутера и его настройкам, измените в них внутренний IP-адрес (LAN) по умолчанию.

6. Отключите удалённое администрирование

Для удобства технической поддержки (в основном) во многих бытовых роутерах реализована функция удалённого администрирования, при помощи которой настройки роутера становятся доступны через интернет. Поэтому, если мы не хотим проникновения извне, эту функцию лучше отключить.

При этом, однако, остаётся возможность зайти в веб-интерфейс через Wi-Fi, если злоумышленник находится в поле действия вашей сети и знает логин и пароль. В некоторых роутерах есть функция ограничить доступ к панели только при наличии проводного подключения, однако, к сожалению, эта опция встречается довольно редко.

7. Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

Обратите внимание на то, что после обновления все сделанные вами настройки могут сброситься до заводских, поэтому есть смысл сделать их резервную копию – также через веб-интерфейс.

8. Перейдите в диапазон 5 ГГц

Базовый диапазон работы сетей Wi-Fi – это 2,4 ГГц. Он обеспечивает уверенный приём большинством существующих устройств на расстоянии примерно до 60 м в помещении и до 400 м вне помещения. Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Минус у этого решения только один – далеко не все устройства работают c Wi-Fi стандарта IEEE 802.11ac в диапазоне 5 ГГц.

9. Отключите функции PING, Telnet, SSH, UPnP и HNAP

Если вы не знаете, что скрывается за этими аббревиатурами, и не уверены, что эти функции вам обязательно потребуются, найдите их в настройках роутера и отключите. Если есть такая возможность, вместо закрытия портов, выберите скрытый режим (stealth), который при попытках зайти на них извне сделает эти порты «невидимыми», игнорируя запросы и «пинги».

10. Включите брандмауэр роутера

Если в вашем роутере есть встроенный брандмауэр, то рекомендуем его включить. Конечно, это не бастион абсолютной защиты, но в комплексе с программными средствами (даже со встроенным в Windows брандмауэром) он способен вполне достойно сопротивляться атакам.

11. Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

12. Перейдите на другой DNS-сервер

Вместо использования DNS-сервера вашего провайдера, можно перейти на альтернативные, например, Google Public DNS или OpenDNS. С одной стороны, это может ускорить выдачу интернет-страниц, а с другой, повысить безопасность. К примеру, OpenDNS блокирует вирусы, ботнеты и фишинговые запросы по любому порту, протоколу и приложению, и благодаря специальным алгоритмам на базе Больших Данных способен предсказывать и предотвращать разнообразные угрозы и атаки. При этом Google Public DNS – это просто скоростной DNS-сервер без дополнительных функций.

13. Установите альтернативную «прошивку»

И, наконец, радикальный шаг для того, кто понимает, что делает, – это установка микропрограммы, написанной не производителем вашего роутера, а энтузиастами. Как правило, такие «прошивки» не только расширяют функциональность устройства (обычно добавляются поддержка профессиональных функций вроде QoS, режима моста, SNMP и т.д), но и делают его более устойчивым к уязвимостям – в том числе и за счёт нестандартности.

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT, OpenWrt и Tomato.

Зачем нужен сетевой экран в роутере » PROtector Firewall

Беспроводная сеть нуждается в тщательной защите, ведь возможности для перехвата информации здесь создаются самые благоприятные. Поэтому, если с помощью маршрутизатора (роутера) в сеть объединяется несколько компьютеров, сетевой экран должен стоять и использоваться не только на каждом компьютере, но и на роутере. Например, функцию сетевого экрана в роутере серии DI-XXX выполняет SPI, осуществляющая дополнительную проверку пакетов. Предметом проверки является принадлежность пакетов к установленному соединению.

Во время сессии соединения открывается порт, который могут пытаться атаковать посторонние пакеты, особенно благоприятный момент для этого – когда сессия завершена, а порт остается открытым еще несколько минут. Поэтому SPI запоминает текущее состояние сессии и анализирует все входящие пакеты. Они должны соответствовать ожидаемым – приходить с того адреса, на который был отправлен запрос, иметь определенные номера. Если пакет не соответствует сессии, то есть является некорректным, он блокируется, и это событие регистрируется в логе. Еще сетевой экран на роутере позволяет блокировать исходящие соединения с зараженного компьютера.

Беспроводная сеть нуждается в тщательной защите, ведь возможности для перехвата информации здесь создаются самые благоприятные. Поэтому, если с помощью маршрутизатора (роутера) в сеть объединяется несколько компьютеров, сетевой экран должен стоять и использоваться не только на каждом компьютере, но и на роутере. Например, функцию сетевого экрана в роутере серии DI-XXX выполняет SPI, осуществляющая дополнительную проверку пакетов. Предметом проверки является принадлежность пакетов к установленному соединению.

Во время сессии соединения открывается порт, который могут пытаться атаковать посторонние пакеты, особенно благоприятный момент для этого – когда сессия завершена, а порт остается открытым еще несколько минут. Поэтому SPI запоминает текущее состояние сессии и анализирует все входящие пакеты. Они должны соответствовать ожидаемым – приходить с того адреса, на который был отправлен запрос, иметь определенные номера. Если пакет не соответствует сессии, то есть является некорректным, он блокируется, и это событие регистрируется в логе. Еще сетевой экран на роутере позволяет блокировать исходящие соединения с зараженного компьютера.

Вернуться обратно

Межсетевой экран — Википедия

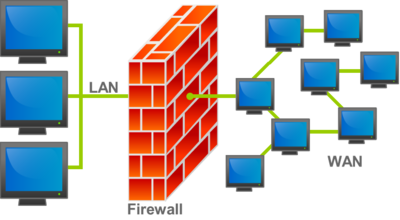

Межсетевой экран на границе сетевого периметра.

Межсетевой экран на границе сетевого периметра.Межсетево́й экра́н, сетево́й экра́н — программный или программно-аппаратный элемент компьютерной сети, осуществляющий контроль и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами[1].

Другие названия[2]:

- Брандма́уэр (нем. Brandmauer — противопожарная стена) — заимствованный из немецкого языка термин;

- Файрво́л (англ. Firewall — противопожарная стена) — заимствованный из английского языка термин.

Среди задач, которые решают межсетевые экраны, основной является защита сегментов сети или отдельных хостов от несанкционированного доступа с использованием уязвимых мест в протоколах сетевой модели OSI или в программном обеспечении, установленном на компьютерах сети. Межсетевые экраны пропускают или запрещают трафик, сравнивая его характеристики с заданными шаблонами[3].

Наиболее распространённое место для установки межсетевых экранов — граница периметра локальной сети для защиты внутренних хостов от атак извне. Однако атаки могут начинаться и с внутренних узлов — в этом случае, если атакуемый хост расположен в той же сети, трафик не пересечёт границу сетевого периметра, и межсетевой экран не будет задействован. Поэтому в настоящее время межсетевые экраны размещают не только на границе, но и между различными сегментами сети, что обеспечивает дополнительный уровень безопасности[4].

Первые устройства, выполняющие функцию фильтрации сетевого трафика, появились в конце 1980-х, когда Интернет был новшеством и не использовался в глобальных масштабах. Этими устройствами были маршрутизаторы, инспектирующие трафик на основании данных, содержащихся в заголовках протоколов сетевого уровня. Впоследствии, с развитием сетевых технологий, данные устройства получили возможность выполнять фильтрацию трафика, используя данные протоколов более высокого, транспортного уровня. Маршрутизаторы можно считать первой программно-аппаратной реализацией межсетевого экрана[5].

Программные межсетевые экраны появились существенно позже и были гораздо моложе, чем антивирусные программы. Например, проект Netfilter/iptables (один из первых программных межсетевых экранов, встраиваемых в ядро Linux с версии 2.4) был основан в 1998 году. Такое позднее появление вполне объяснимо, так как долгое время антивирус решал проблему защиты персональных компьютеров от вредоносных программ. Однако в конце 1990-х вирусы стали активно использовать отсутствие межсетевых экранов на компьютерах, что привело к повышению интереса пользователей к данному классу устройств[6].

Фильтрация трафика осуществляется на основе набора предварительно сконфигурированных правил, которые называются ruleset. Удобно представлять межсетевой экран как последовательность фильтров, обрабатывающих информационный поток. Каждый из фильтров предназначен для интерпретации отдельного правила. Последовательность правил в наборе существенно влияет на производительность межсетевого экрана. Например, многие межсетевые экраны последовательно сравнивают трафик с правилами до тех пор, пока не будет найдено соответствие. Для таких межсетевых экранов, правила, которые соответствуют наибольшему количеству трафика, следует располагать как можно выше в списке, увеличивая тем самым производительность[7][8].

Существует два принципа обработки поступающего трафика. Первый принцип гласит: «Что явно не запрещено, то разрешено». В данном случае, если межсетевой экран получил пакет, не попадающий ни под одно правило, то он передаётся далее. Противоположный принцип — «Что явно не разрешено, то запрещено» — гарантирует гораздо большую защищённость, так как он запрещает весь трафик, который явно не разрешён правилами. Однако этот принцип оборачивается дополнительной нагрузкой на администратора[7][8].

В конечном счёте межсетевые экраны выполняют над поступающим трафиком одну из двух операций: пропустить пакет далее (allow) или отбросить пакет (deny). Некоторые межсетевые экраны имеют ещё одну операцию — reject, при которой пакет отбрасывается, но отправителю сообщается о недоступности сервиса, доступ к которому он пытался получить. В противовес этому, при операции deny отправитель не информируется о недоступности сервиса, что является более безопасным[7][8].

Схематическое изображение классификации межсетевых экранов на основе сетевой модели OSIДо сих пор не существует единой и общепризнанной классификации межсетевых экранов[9]. Однако в большинстве случаев поддерживаемый уровень сетевой модели OSI является основной характеристикой при их классификации. Учитывая данную модель, различают следующие типы межсетевых экранов[10][11]:

- Управляемые коммутаторы.

- Пакетные фильтры.

- Шлюзы сеансового уровня.

- Посредники прикладного уровня.

- Инспекторы состояния.

Управляемые коммутаторы[править | править код]

Управляемые коммутаторы иногда причисляют к классу межсетевых экранов, так как они осуществляют фильтрацию трафика между сетями или узлами сети. Однако они работают на канальном уровне и разделяют трафик в рамках локальной сети, а значит не могут быть использованы для обработки трафика из внешних сетей (например, из Интернета)[11].

Многие производители сетевого оборудования, такие как Cisco, Nortel, 3Com, ZyXEL, предоставляют в своих коммутаторах возможность фильтрации трафика на основе MAC-адресов, содержащихся в заголовках фреймов. Например, в коммутаторах семейства Cisco Catalyst эта возможность реализована при помощи механизма Port Security.[12]. Однако данный метод фильтрации не является эффективным, так как аппаратно установленный в сетевой карте MAC-адрес легко меняется программным путем, поскольку значение, указанное через драйвер, имеет более высокий приоритет, чем зашитое в плату[13]. Поэтому многие современные коммутаторы позволяют использовать другие параметры в качестве признака фильтрации — например, VLAN ID. Технология виртуальных локальных сетей (англ. Virtual Local Area Network) позволяет создавать группы хостов, трафик которых полностью изолирован от других узлов сети[14].

При реализации политики безопасности в рамках корпоративной сети, основу которых составляют управляемые коммутаторы, они могут быть мощным и достаточно дешёвым решением. Взаимодействуя только с протоколами канального уровня, такие межсетевые экраны фильтруют трафик с очень высокой скоростью. Основным недостатком такого решения является невозможность анализа протоколов более высоких уровней[15].

Пакетные фильтры[править | править код]

Пакетные фильтры функционируют на сетевом уровне и контролируют прохождение трафика на основе информации, содержащейся в заголовке пакетов. Многие межсетевые экраны данного типа могут оперировать заголовками протоколов и более высокого, транспортного, уровня (например, TCP или UDP). Пакетные фильтры одними из первых появились на рынке межсетевых экранов и по сей день остаются самым распространённым их типом. Данная технология реализована в подавляющем большинстве маршрутизаторов и даже в некоторых коммутаторах[16].

При анализе заголовка сетевого пакета могут использоваться следующие параметры[10]:

- IP-адреса источника и получателя;

- тип транспортного протокола;

- поля служебных заголовков протоколов сетевого и транспортного уровней;

- порт источника и получателя.

Достаточно часто приходится фильтровать фрагментированные пакеты, что затрудняет определение некоторых атак. Многие сетевые атаки используют данную уязвимость межсетевых экранов, выдавая пакеты, содержащие запрещённые данные, за фрагменты другого, доверенного пакета. Одним из способов борьбы с данным типом атак является конфигурирование межсетевого экрана таким образом, чтобы блокировать фрагментированные пакеты[17]. Некоторые межсетевые экраны могут дефрагментировать пакеты перед пересылкой во внутреннюю сеть, но это требует дополнительных ресурсов самого межсетевого экрана, особенно памяти. Дефрагментация должна использоваться очень обоснованно, иначе такой межсетевой экран легко может сам стать жертвой DoS-атаки[18].

Пакетные фильтры могут быть реализованы в следующих компонентах сетевой инфраструктуры[18]:

Так как пакетные фильтры обычно проверяют данные только в заголовках сетевого и транспортного уровней, они могут выполнять это достаточно быстро. Поэтому пакетные фильтры, встроенные в пограничные маршрутизаторы, идеальны для размещения на границе с сетью с низкой степенью доверия. Однако в пакетных фильтрах отсутствует возможность анализа протоколов более высоких уровней сетевой модели OSI. Кроме того, пакетные фильтры обычно уязвимы для атак, которые используют подделку сетевого адреса. Такие атаки обычно выполняются для обхода управления доступом, осуществляемого межсетевым экраном[19][20].

Шлюзы сеансового уровня[править | править код]

Межсетевой экран сеансового уровня исключает прямое взаимодействие внешних хостов с узлом, расположенным в локальной сети, выступая в качестве посредника (англ. proxy), который реагирует на все входящие пакеты и проверяет их допустимость на основании текущей фазы соединения. Шлюз сеансового уровня гарантирует, что ни один сетевой пакет не будет пропущен, если он не принадлежит ранее установленному соединению. Как только приходит запрос на установление соединения, в специальную таблицу помещается соответствующая информация (адреса отправителя и получателя, используемые протоколы сетевого и транспортного уровня, состояние соединения и т. д.). В случае, если соединение установлено, пакеты, передаваемые в рамках данной сессии, будут просто копироваться в локальную сеть без дополнительной фильтрации. Когда сеанс связи завершается, сведения о нём удаляются из данной таблицы. Поэтому все последующие пакеты, «притворяющиеся» пакетами уже завершённого соединения, отбрасываются[21].

Так как межсетевой экран данного типа исключает прямое взаимодействие между двумя узлами, шлюз сеансового уровня является единственным связующим элементом между внешней сетью и внутренними ресурсами. Это создаёт видимость того, что на все запросы из внешней сети отвечает шлюз, и делает практически невозможным определение топологии защищаемой сети. Кроме того, так как контакт между узлами устанавливается только при условии его допустимости, шлюз сеансового уровня предотвращает возможность реализации DoS-атаки, присущей пакетным фильтрам[22].

Несмотря на эффективность этой технологии, она обладает серьёзным недостатком: как и у всех вышеперечисленных классов межсетевых экранов, у шлюзов сеансового уровня отсутствует возможность проверки содержания поля данных, что позволяет злоумышленнику передавать «троянских коней» в защищаемую сеть[23].

Посредники прикладного уровня[править | править код]

Межсетевые экраны прикладного уровня, к которым, в частности, относится файрвол веб-приложений, как и шлюзы сеансового уровня, исключают прямое взаимодействие двух узлов. Однако, функционируя на прикладном уровне, они способны «понимать» контекст передаваемого трафика. Межсетевые экраны, реализующие эту технологию, содержат несколько приложений-посредников (англ. application proxy), каждое из которых обслуживает свой прикладной протокол. Такой межсетевой экран способен выявлять в передаваемых сообщениях и блокировать несуществующие или нежелательные последовательности команд, что зачастую означает DoS-атаку, либо запрещать использование некоторых команд (например, FTP PUT, которая даёт возможность пользователю записывать информацию на FTP сервер).

Посредник прикладного уровня может определять тип передаваемой информации. Например, это позволяет заблокировать почтовое сообщение, содержащее исполняемый файл. Другой возможностью межсетевого экрана данного типа является проверка аргументов входных данных. Например, аргумент имени пользователя длиной в 100 символов либо содержащий бинарные данные является, по крайней мере, подозрительным.

Посредники прикладного уровня способны выполнять аутентификацию пользователя, а также проверять, что SSL-сертификаты подписаны конкретным центром. Межсетевые экраны прикладного уровня доступны для многих протоколов, включая HTTP, FTP, почтовые (SMTP, POP, IMAP), Telnet и другие[24][25].

Недостатками данного типа межсетевых экранов являются большие затраты времени и ресурсов на анализ каждого пакета. По этой причине они обычно не подходят для приложений реального времени. Другим недостатком является невозможность автоматического подключения поддержки новых сетевых приложений и протоколов, так как для каждого из них необходим свой агент[26].

Инспекторы состояния[править | править код]

Каждый из вышеперечисленных типов межсетевых экранов используется для защиты корпоративных сетей и обладает рядом преимуществ. Однако, куда эффективней было бы собрать все эти преимущества в одном устройстве и получить межсетевой экран, осуществляющий фильтрацию трафика с сетевого по прикладной уровень. Данная идея была реализована в инспекторах состояний, совмещающих в себе высокую производительность и защищённость. Данный класс межсетевых экранов позволяет контролировать[27]:

- каждый передаваемый пакет — на основе таблицы правил;

- каждую сессию — на основе таблицы состояний;

- каждое приложение — на основе разработанных посредников.

Осуществляя фильтрацию трафика по принципу шлюза сеансового уровня, данный класс межсетевых экранов не вмешивается в процесс установления соединения между узлами. Поэтому производительность инспектора состояний заметно выше, чем у посредника прикладного уровня и шлюза сеансового уровня, и сравнима с производительностью пакетных фильтров. Ещё одно достоинство инспекторов состояния — прозрачность для пользователя: для клиентского программного обеспечения не потребуется дополнительная настройка. Данные межсетевые экраны имеют большие возможности расширения. При появлении новой службы или нового протокола прикладного уровня для его поддержки достаточно добавить несколько шаблонов. Однако инспекторам состояний по сравнению с посредниками прикладного уровня свойственна более низкая защищённость[28].

Термин инспектор состояния (англ. stateful inspection), внедрённый компанией Check Point Software, полюбился производителям сетевого оборудования настолько, что сейчас практически каждый межсетевой экран причисляют к этой технологии, даже если он и не реализует её полностью.

Существует два варианта исполнения межсетевых экранов — программный и программно-аппаратный. В свою очередь программно-аппаратный вариант имеет две разновидности — в виде отдельного модуля в коммутаторе или маршрутизаторе и в виде специализированного устройства.

В настоящее время чаще используется программное решение, которое на первый взгляд выглядит более привлекательным. Это вызвано тем, что для его применения достаточно, казалось бы, всего лишь приобрести программное обеспечение межсетевого экрана и установить на любой имеющийся в организации компьютер. Однако, как показывает практика, в организации далеко не всегда находится свободный компьютер, да ещё и удовлетворяющий достаточно высоким требованиям по системным ресурсам. После того, как компьютер всё-таки найден (чаще всего — куплен), следует процесс установки и настройки операционной системы, а также, непосредственно, программного обеспечения межсетевого экрана. Нетрудно заметить, что использование обычного персонального компьютера далеко не так просто, как может показаться. Именно поэтому всё большее распространение стали получать специализированные программно-аппаратные комплексы, называемые security appliance, на основе, как правило, FreeBSD или Linux, «урезанные» для выполнения только необходимых функций. Достоинствами данных решений являются[29]:

- Простота внедрения: данные устройства имеют предустановленную и настроенную операционную систему и требуют минимум настроек после внедрения в сеть.

- Простота управления: данными устройствами можно управлять откуда угодно по стандартным протоколам, таким как SNMP или Telnet, либо посредством защищённых протоколов, таких как SSH или SSL.

- Производительность: данные устройства работают более эффективно, так как из их операционной системы исключены все неиспользуемые сервисы.

- Отказоустойчивость и высокая доступность: данные устройства созданы выполнять конкретные задачи с высокой доступностью.

Ограниченность анализа межсетевого экрана[править | править код]

Межсетевой экран позволяет осуществлять фильтрацию только того трафика, который он способен «понимать». В противном случае, он теряет свою эффективность, так как не способен осознанно принять решение о том, что делать с нераспознанным трафиком. Существуют протоколы, такие как TLS, SSH, IPsec и SRTP, использующие криптографию для того, чтобы скрыть содержимое, из-за чего их трафик не может быть проинтерпретирован. Также некоторые протоколы, такие как OpenPGP и S/MIME, шифруют данные прикладного уровня, из-за чего фильтровать трафик на основании информации, содержащейся на данном сетевом уровне, становится невозможно. Ещё одним примером ограниченности анализа межсетевых экранов является туннелированный трафик, так как его фильтрация является невозможной, если межсетевой экран «не понимает» используемый механизм туннелированния. Во всех этих случаях правила, сконфигурированные на межсетевом экране, должны явно определять, что делать с трафиком, который они не могут интерпретировать.[30]

- ↑ Лебедь, 2002, с. 22.

- ↑ Шаньгин, 2011, с. 193.

- ↑ Лебедь, 2002, с. 22—25.

- ↑ Лапонина, 2014, с. 43.

- ↑ Forrest, p. 2.

- ↑ Фаронов, 2016, с. 62.

- ↑ 1 2 3 Лапонина, 2014, с. 131.

- ↑ 1 2 3 Шаньгин, 2011, с. 195.

- ↑ Шаньгин, 2011, с. 194.

- ↑ 1 2 Фокс, 2003, с. 30.

- ↑ 1 2 Лебедь, 2002, с. 48.

- ↑ Cisco.

- ↑ Cardenas, 2003.

- ↑ Лебедь, 2002, с. 50.

- ↑ Лебедь, 2002, с. 52.

- ↑ Лапонина, 2014, с. 52.

- ↑ Лапонина, 2014, с. 51—56.

- ↑ 1 2 Лапонина, 2014, с. 53.

- ↑ Фокс, 2003, с. 30—31.

- ↑ Лебедь, 2002, с. 54.

- ↑ Фокс, 2003, с. 31.

- ↑ Лебедь, 2002, с. 58.

- ↑ Лапонина, 2014, с. 63—64.

- ↑ Лебедь, 2002, с. 55—56.

- ↑ Лапонина, 2014, с. 59.

- ↑ Лебедь, 2002, с. 56.

- ↑ Лебедь, 2002, с. 58—61.

- ↑ Фокс, 2003, с. 32.

- ↑ Шаньгин, 2011, с. 207.

- ↑ Лапонина, 2014, с. 73.

Книги[править | править код]

Статьи[править | править код]

Сетевой Коммутатор vs Сетевой Маршрутизатор vs Межсетевой Экран

Почти для каждой сети используются три основных устройства- коммутатор, маршрутизатор и Межсетевой экран. Они могут быть интегрированы в одно устройство для сетей малого размера, например, для домашних сетей, но это не относится к более крупным сетям. Далее в этой статье мы рассмотрим, как они работают и как они строят вашу сеть.

Коммутатор – Переключение мостовых устройств в СетиВ локальной сети (LAN) сетевой коммутатор, как путепровод в городах, соединяет другие сетевые устройства, такие как коммутаторы, маршрутизаторы, брандмауэры и точки беспроводного доступа (WAP), и подключают клиентские устройства, такие как компьютеры, серверы, Интернет Протокольные (IP) камеры и IP-принтеры. Он обеспечивает центральное место соединений для всех различных устройств в сети.

Как работает коммутатор?

Коммутатор переключает кадры данных, сохраняя таблицу того, какие адреса управления доступом к среде (MAC) были видны на каком порту коммутатора. MAC-адрес является обгоревшим знаком в оборудовании сетевой карты (NIC). Каждая сетевая карта и каждый порт коммутатора и маршрутизатора имеет уникальный MAC-адрес. Коммутатор узнает источник и назначение MAC-адреса из фреймов данных и сохраняет их в таблице. Он ссылается на таблицу, чтобы определить, куда отправлять полученные фреймы. Если он получает MAC-адрес, который не имеется в таблице, он наводняет фрейм ко всем портам коммутатора. Когда он получает ответ, он помещает MAC-адрес в таблицу, и в следующий раз его не нужно наводнять.Рисунок 1: Коммутатор узнает MAC-адреса из фреймов данных.

Маршрутизатор — Подключите Вас к Интернету

Маршрутизатор (иногда называется роутером) — это аппаратное устройство, используемое для маршрутизации пакетов между различными сетями и для подключения вашей сети к Интернету. Фактически, Интернет составлен сотнями тысяч маршрутизаторов.Как работает маршрутизатор?

Маршрутизатор проверяет источник и назначение IP-адреса каждого пакета, смотрит назначение пакета в таблице и маршрутизирует его на другой маршрутизатор или коммутатор. Процесс продолжается до того, как IP-адрес достигнет и ответит. Когда есть несколько способов перехода на место направления IP-адреса, маршрутизатор может выбрать наиболее экономичный вариант. Когда назначение пакета не указан в таблице, пакет будет отправлен на маршрутизатор по умолчанию (если он есть). Если для него нет назначения, пакет будет удален.

Рисунок 2: Как маршрутизаторы маршрутизируют пакеты из источника в пункт назначения.

Как правило, ваш маршрутизатор предоставляется вашим провайдером интернет-услуг (ISP). Ваш интернет-провайдер назначает вам один IP-адрес, который является общедоступным IP-адресом. Когда вы просматриваете Интернет, вы идентифицируетесь с внешним миром по общедоступному IP-адресу, а ваш частный IP-адрес защищен. Однако частные IP-адреса вашего рабочего стола, ноутбука, iPad, телевизионного медиа-бокса, сетевого копира совершенно разные. В противном случае маршрутизатор не может узнать, какое устройство запрашивает.

Межсетевой Экран- это оборудование, которое защищает вашу сетьБрандмауэры — это буквально стены, используемые для блокирования пожаров в чрезвычайных ситуациях. Межсетевой экран создает барьер между интранет/локальной сетью и другим Интернет. Как правило, Межсетевой экран защищает внутреннюю/частную локальную сеть от внешней атаки и предотвращает утечку важных данных. Хотя маршрутизаторы без возможности межсетевого экрана слепо пропускают трафик между двумя отдельными сетями, Межсетевой экран контролируют трафик и блокируют несанкционированный трафик. Помимо разделения ЛВС из Интернета, сетевые экраны также могут использоваться для сегментации важных данных из обычных данных в локальной сети, что может избежать внутреннего вторжения.

Рисунок 3: Межсетевые экраны создают барьер между Интернет и интранет/локальной сетью.

Как работает Межсетевой экран?

Обычный аппаратный Межсетевой экран позволяет вам определять правила блокировки, такие как IP-адрес, протокол управления передачей (TCP) или протокол пользовательских датарамм (UDP) порта. Поэтому нежелательные порты и IP-адреса запрещены. Некоторые Межсетевой экран — это программные приложения и сервисы, которые похожи на прокси-сервер, соединяющий две сети. Внутренняя сеть напрямую не взаимодействует с внешней сетью. Комбинация этих двух типов обычно безопаснее и эффективнее.

Коммутатор, маршрутизатор и Межсетевой экран: как они подключены?

Обычно маршрутизатор — это первое, что у вас будет в вашей локальной сети, Межсетевой экран между внутренней сетью и маршрутизатором, чтобы все потоки могли быть отфильтрованы. Затем следует коммутатор. Поскольку многие интернет-провайдеры теперь предоставляют Fiber Optic Service (FiOS), вам нужен модем перед сетевым экраном, чтобы превратить цифровой сигнал в электрические сигналы, которые могут передаваться через кабели Ethernet. Таким образом, типичной конфигурацией будет интернет-модем-Межсетевой экран-коммутатор. Затем коммутатор соединяет другие сетевые устройства.

Рисунок 4: Как коммутатор, маршрутизатор и межсетевой экран подключены в сети.

Вывод

Все три компонента незаменимы в сети. В небольших сетей может быть интегрированное устройство из трех, а в крупных сетях, таких как корпоративные сети, центры обработки данных, ваши интернет-провайдеры будут иметь все эти три, чтобы поддерживать множество сложных и высокозащищенных коммуникаций.

Сетевой трафик ограничивается брандмауэром или маршрутизатором: что делать?

Зачастую пользователи домашней сети «встречаются» с тем, что сетевой трафик ограничивается брандмауэром, маршрутизатором или антивирусным ПО. Данная проблема проявляется в том, что для некоторых программ и сетевых приложений подключение к сети оказывается заблокированным. Наиболее «очевидно» это на примере всеми любимого торрента, который вместо нормальной работы вдруг выдает странное сообщение «сетевой трафик ограничивается брандмауэром». Поэтому здесь мы разберемся, «откуда ноги растут» и что делать, если сетевое подключение заблокировано.

Итак, в большинстве случаев такие проблемы происходят «благодаря» межсетевому экрану, который осуществляет фильтрацию сетевых пакетов по определенным настройкам и правилам. Этот межсетевой экран (он же «брандмауэр» и firewall) является компонентом защиты операционной системы семейства Windows, а также различных роутеров, и некоторых антивирусных программ, которые защищают ваш ПК от «опасностей» из сети.

Зачастую блокировка подключения брандмауэром или антивирусной программой происходит вследствие неправильной настройки и эксплуатации оборудования или встроенного ПО. Иными словами, программа, созданная для защиты и удобства пользователя при работе в сети, превращается в «карманного монстра», который только мешает нормальному сетевому соединению.

И наиболее простым решением данной проблемы станет отключение возможных межсетевых экранов.

Отключение межсетевого экрана Windows.

На всех основных версиях Windows отключение брандмауэра осуществляется практически одинаково.

- А) Необходимо зайти в Панель управления.

- Б) Далее кликнуть по иконке «Брандмауэр Windows». (Если режим представления элементов установлен «По категориям» сперва нужно выбрать категорию «Система и безопасность»)

- В) В разделе «Брандмауэр Windows» появится окно с различными настройками фаерволла.

- Г) Найдите настройку Отключение\Включение Брандмауэра Windows.

- Д) И отключите работу Брандмауэра.

Также рекомендуется отключить системную службу брандмауэра.

- А) Зайдите в «Панель управления».

- Б) Далее «Администрирование».

- В) Кликните на иконку «Службы».

- Г) Найдите службу «Брандмауэр Windows».

- Д) Отключите ее.

Отключение компонента «Сетевой экран» в антивирусной программе.

Помимо системного фаерволла нужно корректно настроить и установленный на компьютере антивирус, чтобы подключение к сети не блокировалось антивирусным ПО.

Ранее мы подробно рассказывали о настройке касперского для локальной сети, здесь же остановимся на основных общих этапах.

Так, у большинства антивирусного ПО в настройках присутствует вкладка, отвечающая за работу сетевого экрана: здесь достаточно поставить или снять соответствующую галочку.

На примере антивирусного ПО Kaspersky данная настройка располагается во вкладке «Защита».

Сетевой трафик ограничивается маршрутизатором: что делать?

Большинство современных маршрутизаторов также снабжено встроенным сетевым экраном (Firewall), который может блокировать сетевой трафик (ограничивать подключение к некоторым ресурсам).

Настройка Firewall на роутере зависит от его производителя и модели. Важно правильно ознакомиться с web-интерфейсом вашего роутера. Найти вкладку с настройками и отключить межсетевой экран.

В заключение стоит упомянуть, что существует множество программных продуктов, которые имеют свои сетевые и межсетевые экраны (а так же Firewall с разным функционалом и настройками) такие как «АП Континент».

Такие программы весьма специфические и узкоспециализированные, и шанс «наткнуться» на них в сети интернет невелик, поэтому главной защитой пользователя от всевозможных сетевых ограничений и блокировок является предусмотрительность и внимательность самого пользователя.