root — Хакер

Xakep #257

ВзломДля начинающих

Право на root. Как повышают привилегии в Linux

С правами рута ты можешь делать в системе что угодно, хоть разместить задницу на главной странице сайта. Поэтому повышение привилегий в системе — один из важнейших шагов при атаках. В этой статье мы посмотрим, как это делается в системах с Linux.

Xakep #236

Трюки

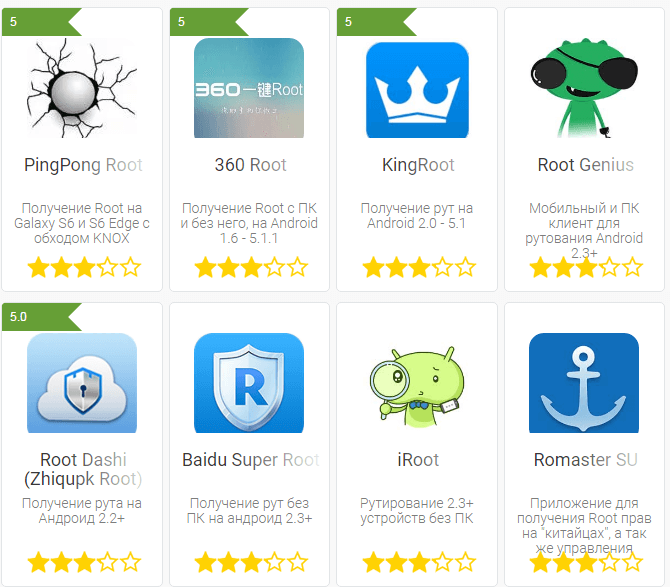

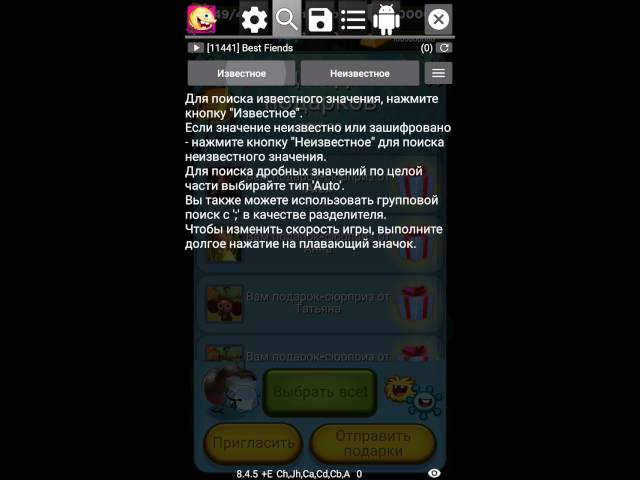

Чемоданчик суперъюзера. Лучшие приложения для Android, которым нужен root

Обладание правами суперпользователя снижает безопасность хранения данных, зачастую приводит к частичной или полной потере гарантии, а на некоторых смартфонах безвозвратно блокирует возможность использования части оригинальных приложений. Зато взамен ты получаешь возможность использовать множество крутых штук.

Для подписчиков

Трюки

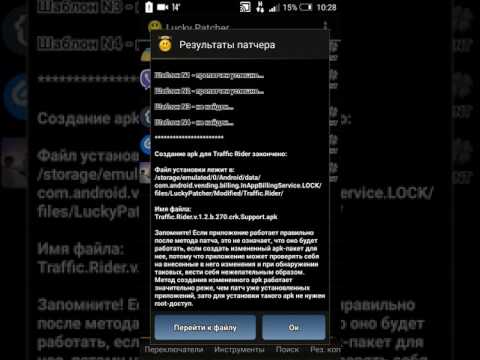

Имеешь право! Все, что нужно знать о root в новых версиях Android

Мы систематизировали самые распространенные способы получить права суперпользователя в актуальных версиях Android; разобрались в различиях между SuperSU, phh SuperUser, Magisk, King Root и Kingo Root; протестировали различные способы скрыть root; изучили систему безопасности Android 7 и узнали, чем может грозить получение root на новых версиях Android.

Для подписчиков

Трюки

Прокачиваем стоковую прошивку Samsung: получаем root, ставим твики, меняем интерфейс

Прошивки смартфонов Samsung нашпигованы огромным количеством функций и настроек. Однако некоторые из них скрыты, а многие полезные возможности кастомных прошивок в них просто недоступны. К тому же прошивка содержит массу дополнительного софта, который висит в памяти и удалить который невозможно. В этой статье мы расскажем, как расширить функциональность стоковой прошивки и подчистить ее от хлама.

Xakep #209

Трюки

Когда не нужен root? Расширяем функциональность Android, не имея прав суперпользователя

Многие продвинутые пользователи Android после приобретения нового девайса получают права root, чтобы тонко настроить смартфон и установить приложения, добавляющие полезную функциональность в ОС.

Xakep #209

Трюки

10 причин получить права root. Когда и зачем тебе это действительно нужно?

Android — самая кастомизируемая мобильная ОС большой тройки. Возможности сторонних приложений здесь очень широки, а сама ОС построена вокруг идеи о взаимозаменяемых компонентах, так что никто не ограничивает тебя в выборе софта. Зачем же тогда получать root? Ведь система и без того поощряет кастомизацию и расширение.

Xakep #201

Кодинг

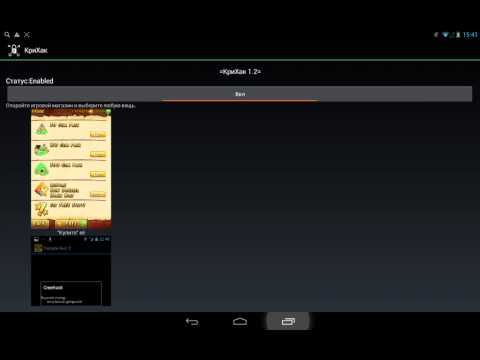

Как писать приложения для Андроида с поддержкой прав root

В Android приложения с поддержкой root имеют особый статус. Во-первых, они будут работать только на рутованных смартфонах, то есть у довольно узкого круга пользователей. Во-вторых, возможности root-приложений безграничны.

No ROOT 3.8.20 APK + Mod (Unlimited money) для Android

Скачать

Ускорение до 200% с dFast Torrent Cloud™ Наслаждайтесь самой быстрой службой загрузки с dFast.

| Версия: | 3.8.20 |

| Размер: | 7.9 MB |

| Версия для Android: | 6.0 and up |

| Цена: | Свободно |

| разработчик: | Allakore Ltda |

| категория: | Tools |

- Против информации

- Благодаря достижениям в области технологий виртуальная память усиливает операции памяти.

- Позволяет эффективное хранение документов.

- Измените настройки программы в соответствии с выбранной программой.

- Ключевые особенности этого продукта перечислены ниже.

- Виртуальная память позволяет управлять приложениями и программами.

- Это исключительное программное обеспечение обеспечивает выдающееся взаимодействие.

- Многие основные структуры кодирования импортируются для использования в кодировании.

- Эта система использует преимущества экстремальных вариантов, чтобы увеличить общий размер.

- В дополнение к встроенному анализатору, Easy Program Editing возможно.

- Некоторая полезная информация о ключевых функциях включена ниже.

- Как установить

- Мод Сейф

Против информации

Премиум разблокирован

Благодаря достижениям в области технологий виртуальная память усиливает операции памяти.

Старые устройства имеют небольшое количество памяти или ограниченного оборудования. Это позволяет легко исчерпывать место на вашем устройстве. Вы не можете установить больше приложений или игр на свой телефон; Вместо этого обмен — ни один корень не обеспечивает виртуальное пространство. Он буферирует машинную память, чтобы ОЗУ и извлекает часть памяти системы, чтобы обеспечить почти инсстущую отзывчивость с открытыми несколькими приложениями.

Позволяет эффективное хранение документов.

Когда приложение SWAP синхронизирует документы, хранящиеся в памяти с файлами на устройстве, оно сжимает все файлы в один файл. Это позволяет их сохранению везде, где захочет пользователь — даже если это место не на самом устройстве. Подходящий дизайн этой программы делает невозможной потерей данных. Он включает в себя четкие разделы для выбора различных функций для каждого интерфейса.

В настоящее время игра бесплатна для всех пользователей Android и останется бесплатной, пока вы продолжаете играть. Погрузитесь в мир SWAP — No ROOT. Пользователи, которым нравится играть в эту игру, также скачали War After: PvP шутер, IN TUNE: party game, Food Clicker Game, Chainsaw Fighter Man Game, Grand City Thug Crime Games, чтобы насладиться интересным и полезным опытом с неограниченными деньгами и навыками.

Погрузитесь в мир SWAP — No ROOT. Пользователи, которым нравится играть в эту игру, также скачали War After: PvP шутер, IN TUNE: party game, Food Clicker Game, Chainsaw Fighter Man Game, Grand City Thug Crime Games, чтобы насладиться интересным и полезным опытом с неограниченными деньгами и навыками.

SWAP — No ROOT это определенно отличное приложение для вас. Пользователям, которые загрузили и использовали этот эффективный инструмент, также нравится Bakkar | بكار, Gems for PK-XD Unlimited Play, Galaxy Z Fold 4 Wallpaper, Galaxy A73 5G Wallpaper, Xiaomi 12 T Pro Wallpaper, и т. д. эффективные инструменты с разблокированными премиальными и VIP золотыми функциями

Измените настройки программы в соответствии с выбранной программой.

Если вы хотите, чтобы игра или приложение работали последовательно, вам нужно принимать меры предосторожности, чтобы избежать замедления вашего устройства.

Изменение чего -либо в приложении или игре может помочь вам решить, подходит ли это для вашего устройства.

Ключевые особенности этого продукта перечислены ниже.

Хотя более старые мобильные устройства Android, как правило, имеют более медленную рабочую скорость, обмен — нет корневого обхода и оптимизирует производительность. Максимизируйте эффективность работы, запустив несколько программ и приложений без замены задержки или замораживания устройств. Создание приложений с конкретным кодом и структурой повышает совместимость с устройствами, на которых они запускаются. Избегайте потери данных, делая регулярную синхронизацию данных и копируя приоритет.

Виртуальная память позволяет управлять приложениями и программами.

Существует обмен, чтобы помочь старым устройствам с низкой оперативной памятью или отсутствием определенной функциональности аппаратного обеспечения.

Он может одновременно запускать два типа памяти и даже обмениваться памятью системы на обработку мощности.

Это исключительное программное обеспечение обеспечивает выдающееся взаимодействие.

Интерфейс приложения предоставляет пользователям максимальную производительность, одновременно взаимодействуя с несколькими окнами. Различные приложения требуют разных пособий на память; Пользователи могут легко переключаться между вкладками для обработки каждой функции и метрики. Балансируя и стабилизируя производительность приложения, пользователи могут реализовать потенциал приложения для устройств с ограниченными ресурсами.

Многие основные структуры кодирования импортируются для использования в кодировании.

Функции обмена как постоянно перемещаемое устройство хранения данных.

Он может хранить любой прогресс или данные, которые содержит каждый проект, над которым работает пользователь, а также совместимость с несколькими системами с функциями или структурами, которые импортируют пользователи из других источников. Обмен автоматически поддерживает любой прогресс, который он достигает на память вместо оперативной памяти, поэтому пользователям не нужно беспокоиться о потере важных данных.

Это потому, что все хранится в их мозге, что устраняет необходимость в внешнем хранилище.

Обмен автоматически поддерживает любой прогресс, который он достигает на память вместо оперативной памяти, поэтому пользователям не нужно беспокоиться о потере важных данных.

Это потому, что все хранится в их мозге, что устраняет необходимость в внешнем хранилище.

Эта система использует преимущества экстремальных вариантов, чтобы увеличить общий размер.

Этот настольный ПК дает пользователям возможность настроить свою систему для обработки крупных проектов и впечатляющих приложений. Он поставляется со многими дополнительными функциями, которые облегчают работу с большим объемом приложений, такие как разгона системы или дренаж питания. Это делает его отличным инструментом для профессиональных приложений или игр с большим объемом, которые стоят дороже мощности, чем обычно, не напрягая систему.

В дополнение к встроенному анализатору, Easy Program Editing возможно.

SWAP позволяет пользователям просматривать и анализировать приложения, игры или даже другие программы. Эта интеграция включает в себя дополнительные анализаторы, которые позволяют пользователю изменять конкретные настройки в приложениях или играх.

Они могут экспортировать проекты для различных форматов файлов и типов файлов через конвертер, встроенный в систему свопа.

Хорошая вещь в этом заключается в том, что каждый может использовать его, независимо от опыта и понимания.

SWAP — это популярная программа, предназначенная для того, чтобы дать дополнительную оперативную память устройствам с ограниченными ресурсами.

Он также имеет дополнительные функции, которые хорошо интегрированы в его общий дизайн.

К ним относятся поддержка многих различных форматов и форматов, с которыми другие программы не совместимы.

Эта интеграция включает в себя дополнительные анализаторы, которые позволяют пользователю изменять конкретные настройки в приложениях или играх.

Они могут экспортировать проекты для различных форматов файлов и типов файлов через конвертер, встроенный в систему свопа.

Хорошая вещь в этом заключается в том, что каждый может использовать его, независимо от опыта и понимания.

SWAP — это популярная программа, предназначенная для того, чтобы дать дополнительную оперативную память устройствам с ограниченными ресурсами.

Он также имеет дополнительные функции, которые хорошо интегрированы в его общий дизайн.

К ним относятся поддержка многих различных форматов и форматов, с которыми другие программы не совместимы.

Некоторая полезная информация о ключевых функциях включена ниже.

С помощью передового и современного интерфейса эта программа позволяет вам работать с несколькими окнами одновременно.

Приложения или игры с тяжелыми приложениями могут обеспечить стабильный опыт при работе с большими воспоминаниями. Это помогает сохранить защитные отсеки телефонов, увеличивая время автономной работы.

Максимизируйте эффективность, изменяя настройки нескольких операционных систем одновременно.

Это позволяет легко запускать несколько приложений и программ со стабильными состояниями.

Специализирован для приложений, игр и редактирования эмуляции, импортируется из структур, которые имеют широкую совместимость.

Обеспечивает безопасность всех работ и данных в случае неожиданного выключения устройства.

Это помогает сохранить защитные отсеки телефонов, увеличивая время автономной работы.

Максимизируйте эффективность, изменяя настройки нескольких операционных систем одновременно.

Это позволяет легко запускать несколько приложений и программ со стабильными состояниями.

Специализирован для приложений, игр и редактирования эмуляции, импортируется из структур, которые имеют широкую совместимость.

Обеспечивает безопасность всех работ и данных в случае неожиданного выключения устройства.

Как установить

Установите шаги:

Сначала вы должны удалить оригинальную версию SWAP — No ROOT если вы ее установили.

Затем загрузите SWAP — No ROOT Мод APK на нашем сайте.

После завершения загрузки вы должны найти файл apk и установить его.

Вы должны включить «Неизвестные источники» для установки приложений за пределами Play Store.

Тогда вы можете открыть и наслаждаться SWAP — No ROOT Мод APK

Является SWAP — No ROOT Мод Сейф?

SWAP — No ROOT Мод на 100% безопасен, потому что приложение было проверено нашей платформой Anti-Malware и вирусы не обнаружены. Антивирусная платформа включает в себя: AOL Active Virus Shield, avast !, AVG, Clam AntiVirus и т. Д. Наш антивирусный движок фильтрует приложения и классифицирует их в соответствии с нашими параметрами. Следовательно, установка на 100% безопасна. SWAP — No ROOT Мод APK на нашем сайте.

Антивирусная платформа включает в себя: AOL Active Virus Shield, avast !, AVG, Clam AntiVirus и т. Д. Наш антивирусный движок фильтрует приложения и классифицирует их в соответствии с нашими параметрами. Следовательно, установка на 100% безопасна. SWAP — No ROOT Мод APK на нашем сайте.

Скачать

Ускорение до 200% с dFast Torrent Cloud™ Наслаждайтесь самой быстрой службой загрузки с dFast.

4.3

82678 общее количество

Приложение dFast

Быстрый мод, быстрая загрузка

Скачать

Мод Игры

Idle Frontier: Tap Town Tycoon 1.084 APK + Мод (Unlimited money) за Android

Плата за обновление карты составляет 1, плата за обновление составляет 0 [Советы] Если вы не можете получить доступ к игре, используйте попытку игры с акселератором игры или сетевой инструмент (VPN).

BLEACH Mobile 3D 39.5.0 APK + Мод (Unlimited money) за Android

DMG x20 DEF x20

Велосипед трюк 3d гонки игра 1.65.1 APK + Мод (Unlimited money) за Android

Неограниченные монеты, бесплатные покупки

Мr Стрелок: Оффлайн стрелялка 1.50 APK + Мод (Unlimited money) за Android

Введите игру, чтобы дать много денег (нужна Google)

Bouncy Bird: Игра с птицами 1.0.13 APK + Мод (Unlimited money) за Android

Нет объявления.

Песочница симулятор разрушений 0.

9 APK + Мод (Unlimited money) за Android

9 APK + Мод (Unlimited money) за AndroidУлучшение зданий, разрушая фрагментацию и медленное движение через взрыв бомбы ракетного бомбы

Object Hunt 1.3.6 APK + Мод (Unlimited money) за Android

Бесплатный шоппинг

Больше

Мод приложений

Grindr — Gay chat 8.21.1 APK + Мод (Unlimited money) за Android

Функции подписки Разблокированы, если функция — это сервер, она не будет работать, то.

ShockPad: PS5/ PS4 Dualshock 1.0.2 APK + Мод (Unlimited money) за Android

— Pro версии

— Нет объявления

модифицируются RossModz ✓

Благодаря вам, что вы загружаете эти моды скоро будут много новостей я буду продолжать изменять другие приложения, чтобы дать вам возможность иметь заплатил за них, если вы можете оставить хороший обзор, чтобы поддержать меня 🙂Tessa Icons 1.

0.8 APK + Мод (Unlimited money) за Android

0.8 APK + Мод (Unlimited money) за AndroidЗаплатчатый

AI Messages OS16 — Messenger 9.18 APK + Мод (Unlimited money) за Android

Свободный от рекламы

Gift Play — Free Game Codes 1.0.32 APK + Мод (Unlimited money) за Android

Неограниченные деньги и бриллиант и разблокировать премию

Постеры: видео шаблоны сторис 1.4.22.114 APK + Мод (Unlimited money) за Android

Разблокирован

Norwegian 50000 Words&Pictures 20.04.26 APK + Мод (Unlimited money) за Android

разблокирована

Больше

Программа установки Zoom позволила исследователю взломать свой путь к корневому доступу на macOS

Перейти к основному содержанию

The VergeЛоготип Verge.

Домашняя страница The Verge

The VergeЛоготип Verge.- Tech /

- Security /

- Отчет

/

Zoom выпустил патч, но исследователь говорит, что это неполное

Corin Faife / @corintxt

|

Поделитесь этой историей

Если вы покупаете что-то по ссылке Verge, Vox Media может получить комиссию. См. наше заявление об этике.

Иллюстрация Alex Castro/The Verge доступен для загрузки сейчас .

Исследователь безопасности нашел способ, с помощью которого злоумышленник может использовать версию Zoom для macOS, чтобы получить доступ ко всей операционной системе.

Подробности эксплойта были обнародованы в презентации, представленной специалистом по безопасности Mac Патриком Уордлом на хакерской конференции Def Con в Лас-Вегасе в пятницу. Некоторые из связанных с этим ошибок уже были исправлены Zoom, но исследователь также представил одну неисправленную уязвимость, которая до сих пор влияет на системы.

Некоторые из связанных с этим ошибок уже были исправлены Zoom, но исследователь также представил одну неисправленную уязвимость, которая до сих пор влияет на системы.

Эксплойт нацелен на установщик приложения Zoom, который должен запускаться со специальными правами пользователя, чтобы установить или удалить основное приложение Zoom с компьютера. Хотя установщик требует, чтобы пользователь ввел свой пароль при первом добавлении приложения в систему, Уордл обнаружил, что функция автоматического обновления затем постоянно работала в фоновом режиме с привилегиями суперпользователя.

Атака с повышением привилегий

Когда Zoom выпускал обновление, функция обновления устанавливала новый пакет после проверки того, что он был криптографически подписан Zoom. Но ошибка в том, как был реализован метод проверки, означала, что предоставить модулю обновления любой файл с тем же именем, что и сертификат подписи Zoom, было бы достаточно для прохождения теста, поэтому злоумышленник мог заменить любую вредоносную программу и запустить ее программа обновления с повышенными привилегиями.

Результатом является атака с повышением привилегий, которая предполагает, что злоумышленник уже получил первоначальный доступ к целевой системе, а затем использует эксплойт для получения более высокого уровня доступа. В этом случае злоумышленник начинает с ограниченной учетной записи пользователя, но переходит к самому мощному типу пользователя, известному как «суперпользователь» или «корневой пользователь», что позволяет ему добавлять, удалять или изменять любые файлы на машине.

Уордл является основателем Objective-See Foundation, некоммерческой организации, которая создает инструменты безопасности с открытым исходным кодом для macOS. Ранее на конференции по кибербезопасности Black Hat, состоявшейся на той же неделе, что и Def Con, Уордл подробно рассказал о несанкционированном использовании алгоритмов, извлеченных из его программного обеспечения безопасности с открытым исходным кодом, коммерческими компаниями.

«Ждать было очень неприятно… шесть, семь, восемь месяцев»

Следуя протоколам ответственного раскрытия информации, Уордл сообщил Zoom об уязвимости в декабре прошлого года. К своему разочарованию, он говорит, что первоначальное исправление от Zoom содержало еще одну ошибку, которая означала, что уязвимость все еще можно было использовать немного более окольным путем, поэтому он сообщил об этой второй ошибке Zoom и подождал восемь месяцев, прежде чем опубликовать исследование.

К своему разочарованию, он говорит, что первоначальное исправление от Zoom содержало еще одну ошибку, которая означала, что уязвимость все еще можно было использовать немного более окольным путем, поэтому он сообщил об этой второй ошибке Zoom и подождал восемь месяцев, прежде чем опубликовать исследование.

«Для меня это было довольно проблематично, потому что я не только сообщал об ошибках в Zoom, я также сообщал об ошибках и о том, как исправить код», — сказал Уордл The Verge в звонке перед разговором. «Поэтому было очень неприятно ждать сколько, шесть, семь, восемь месяцев, зная, что все версии Zoom для Mac уязвимы на компьютерах пользователей».

За несколько недель до мероприятия Def Con Уордл говорит, что Zoom выпустил патч, исправляющий обнаруженные им изначально ошибки. Но при более внимательном анализе другая небольшая ошибка означала, что баг все еще можно использовать.

В новой версии установщика обновлений устанавливаемый пакет сначала перемещается в каталог, принадлежащий пользователю root. Обычно это означает, что ни один пользователь без прав root не может добавлять, удалять или изменять файлы в этом каталоге. Но из-за тонкости систем Unix (одной из которых является macOS), когда существующий файл перемещается из другого места в корневой каталог, он сохраняет те же права на чтение и запись, которые у него были ранее. Таким образом, в этом случае его все еще может изменить обычный пользователь. И поскольку его можно изменить, злонамеренный пользователь все равно может поменять содержимое этого файла на файл по своему выбору и использовать его для получения root-прав.

Обычно это означает, что ни один пользователь без прав root не может добавлять, удалять или изменять файлы в этом каталоге. Но из-за тонкости систем Unix (одной из которых является macOS), когда существующий файл перемещается из другого места в корневой каталог, он сохраняет те же права на чтение и запись, которые у него были ранее. Таким образом, в этом случае его все еще может изменить обычный пользователь. И поскольку его можно изменить, злонамеренный пользователь все равно может поменять содержимое этого файла на файл по своему выбору и использовать его для получения root-прав.

Хотя эта ошибка в настоящее время присутствует в Zoom, Уордл говорит, что ее очень легко исправить, и он надеется, что публичное обсуждение этой проблемы «смазает колеса», и компания позаботится о ней как можно раньше.

В заявлении для The Verge Мэтт Нагель, руководитель отдела по связям с общественностью Zoom по безопасности и конфиденциальности, сказал: «Нам известно о недавно обнаруженной уязвимости в средстве автоматического обновления Zoom для macOS, и мы усердно работаем над ее устранением».

Обновление 12 августа, 11:09PM ET: Статья обновлена с учетом ответа Zoom.

Самые популярные

Обзор Peloton Row: цена неправильная

Лучшие предложения Черной пятницы 2022 года, которые вы можете получить Paramount Plus и многое другое

Лучшие предложения Черной пятницы, которые вы все еще можете получить

Интернет-архив только что добавил 565 приложений Palm Pilot в ваш веб-браузер

Еще от Tech

Meta тестирует способ выпуска и продажи NFT в Instagram

Илон Маск может сделать кнопку редактирования Twitter доступной для всех Хакадей

18 июля 2022 г. Арья Воронова

[greenluigi1] купил автомобиль Hyundai Ioniq, а потом, к нашему удивлению, начисто снес линуксовую прошивку головного устройства.

Под этим мы подразумеваем, что он обошел все механизмы аутентификации обновлений прошивки, реконструировал обновления прошивки и создал подрывные файлы обновлений, которые дали ему корневую оболочку на его собственном устройстве. Затем он реконструировал фреймворк приложения, на котором работает приборная панель, и создал собственное приложение. Не только для галочки — после подключения к API, доступным для приборной панели и доступным через заголовочные файлы, он смог отслеживать состояние автомобиля из своего приложения и даже запирать/отпирать двери. В конце концов, приборная панель была полностью покорена — и он даже написал учебник, показывающий, как каждый может скомпилировать свои собственные приложения для приборной панели Hyundai Ionic D-Audio 2V.

Под этим мы подразумеваем, что он обошел все механизмы аутентификации обновлений прошивки, реконструировал обновления прошивки и создал подрывные файлы обновлений, которые дали ему корневую оболочку на его собственном устройстве. Затем он реконструировал фреймворк приложения, на котором работает приборная панель, и создал собственное приложение. Не только для галочки — после подключения к API, доступным для приборной панели и доступным через заголовочные файлы, он смог отслеживать состояние автомобиля из своего приложения и даже запирать/отпирать двери. В конце концов, приборная панель была полностью покорена — и он даже написал учебник, показывающий, как каждый может скомпилировать свои собственные приложения для приборной панели Hyundai Ionic D-Audio 2V.В этой серии статей [greenluigi1], составленных для нас, он проводит нас через весь процесс взлома — и читать их — настоящее удовольствие. Он занимается широким спектром вопросов: взломом шифрования ZIP-файлов, перепрограммированием потерянных MAC-адресов на USB-Ethernet-ключах, поиском ключей для зашифрованных файлов микропрограммы, тщательным размещением бэкдоров в системе Linux, борьбой с загадочными ошибками компиляции C++ и комбинациями флагов при кроссировании.

-компиляция ПО для головного устройства, изготовление плагинов для проприетарных недокументированных фреймворков; и многие другие аспекты обратного проектирования, с которыми мы столкнемся при одомашнивании потребительского оборудования.

-компиляция ПО для головного устройства, изготовление плагинов для проприетарных недокументированных фреймворков; и многие другие аспекты обратного проектирования, с которыми мы столкнемся при одомашнивании потребительского оборудования.Это знаменует собой победу хакера над еще одним компьютером в нашей жизни, который мы не должны модифицировать, и при этом тщательно задокументированную победу, помогающую каждому из нас дать отпор таким «немодифицируемым» гаджетам, как эти. Прочитав эти уроки, вы уйдете с несколькими новыми техниками за плечами. Мы уже рассказывали о подобных взломах головных устройств, например, для Subaru и Nissan, и каждый раз это было увлекательное путешествие.

Опубликовано в автомобильные хаки, Взломы Linux, Обратный инжиниринг, Взломы безопасностиTagged взлом автомобилей, Встроенный Linux, hyundai, информационно-развлекательная система, Kia, корень, последовательный порт26 января 2022 г. Брайан Кокфилд

Одна из основных причин выбора Linux в качестве операционной системы заключается в том, что она гораздо более безопасна, чем Windows.

Для этого есть множество причин, включая соответствующие разрешения пользователей, установку программного обеспечения из надежных источников и, конечно же, тот факт, что большинство программ для Linux, включая само ядро Linux, имеют открытый исходный код, что позволяет любому проверить код на наличие уязвимостей. Однако это не означает, что Linux абсолютно безопасен, поскольку исследователи недавно обнаружили серьезную ошибку, обнаруженную в большинстве основных дистрибутивов Linux, которая позволяет любому запускать код от имени пользователя root.

Для этого есть множество причин, включая соответствующие разрешения пользователей, установку программного обеспечения из надежных источников и, конечно же, тот факт, что большинство программ для Linux, включая само ядро Linux, имеют открытый исходный код, что позволяет любому проверить код на наличие уязвимостей. Однако это не означает, что Linux абсолютно безопасен, поскольку исследователи недавно обнаружили серьезную ошибку, обнаруженную в большинстве основных дистрибутивов Linux, которая позволяет любому запускать код от имени пользователя root.Эксплойт представляет собой уязвимость повреждения памяти в Polkit, платформе, которая обрабатывает уровень привилегий различных системных процессов. Это особенно влияет на программу

pkexec. Имея в руках экспериментальный эксплойт (предупреждение о загрузке файла), все, что нужно злоумышленнику, чтобы получить root-права, — это скомпилировать программу на компьютере и запустить ее от имени пользователя по умолчанию. Пример показан [Джимом Макдональдом] в Твиттере для тех, кто не хочет пробовать это на своих машинах.

Пример показан [Джимом Макдональдом] в Твиттере для тех, кто не хочет пробовать это на своих машинах.Как бы плохо это ни звучало, кажется, что все основные дистрибутивы, на которые это влияет, уже выпустили обновления, устраняющие проблему, включая Debian, Ubuntu, Red Hat, Fedora, open SUSE и Arch. Существует также временное обходное решение, которое удаляет разрешение на чтение/запись из программы

Опубликовано в Взломы Linux, Взломы безопасностиОтмеченный администратор, эксплойт, linux, патч, pkexec, polkit, корень, безопасность, обновление, уязвимостьpkexec, поэтому она вообще не может работать. При этом, возможно, лучше всего проверить, все ли ваши системы Linux обновлены и что в последнее время никто из посторонних не вводил случайные команды в терминал.13 октября 2021 г., Дональд Папп

Это не джейлбрейк, но программное обеспечение [basti564] Oculess , тем не менее, позволяет удалить телеметрию и зависимости от учетных записей с гарнитур Facebook Oculus Quest VR.

Обычно невозможно использовать эти устройства без действующей учетной записи Facebook (или устаревшей учетной записи Oculus в случае оригинального Quest), поэтому возможность щелкнуть любым переключателем отключения без блокировки оборудования — это шаг вперед, даже если есть несколько предостережений к процессу.

Обычно невозможно использовать эти устройства без действующей учетной записи Facebook (или устаревшей учетной записи Oculus в случае оригинального Quest), поэтому возможность щелкнуть любым переключателем отключения без блокировки оборудования — это шаг вперед, даже если есть несколько предостережений к процессу.Для ясности: устройства Quest по-прежнему требуют обычной активации и настройки через учетную запись Facebook. Но как только эта первоначальная активация завершена, Oculess позволяет отключить телеметрию или полностью отключить гарнитуру от своей учетной записи Facebook. Удаление телеметрии означает, что сведения о том, какие приложения запускаются, как используется устройство, а также все другие данные, связанные с использованием, больше не отправляются в Facebook. Отключение приведет к выходу гарнитуры из ее учетной записи, но это означает, что приложения, приобретенные в магазине, больше не будут работать, равно как и установленные на заводе приложения, такие как Oculus TV или веб-браузер Oculus.

Что будет по-прежнему работать, так это возможность загружать неподписанное программное обеспечение, то есть приложения, которые не контролируются и не распространяются Facebook. Неопубликованная загрузка не включена по умолчанию; он включается путем перевода гарнитуры в режим разработчика (кстати, это необходимый шаг для установки Oculess в первую очередь). Существует довольно активная сцена вокруг неподписанного программного обеспечения для гарнитур Quest, о чем свидетельствует существование альтернативного приложения. Магазин СайдКвест.

Контроль Facebook над своим оборудованием и его обнесенной стеной экосистемой продолжает усиливаться, но очевидно, что есть люди, заинтересованные в том, чтобы притормозить там, где они могут. Возможно, когда-нибудь устройства увидят полный джейлбрейк, но даже если и так, что произойдет потом?

Опубликовано в Взлом программного обеспечения, Виртуальная реальностьTagged facebook, побег из тюрьмы, Oculus, root, vr27 июля 2021 г.

, Левин Дэй

, Левин ДэйAtari VCS 800 — современный продукт, гибрид ПК и игровой приставки. По сути, это куча современных чипов в коробке под управлением Linux, которые позволят вам просматривать веб-страницы или эмулировать некоторые старые игры. Теперь, благодаря [ArcadeHustle], вы можете получить постоянный root-доступ к VCS 800 в любое время.

Трюк прост и начинается с прерывания сценариев запуска systemd при загрузке. Затем можно объединить файлы в каталог /etc, чтобы получить root-доступ либо через терминал tty, либо через TCP. Все это завернуто в скрипт, доступный по ссылке на Github выше.

На самом деле вы можете запускать различные ОС на оборудовании, поскольку оно оснащено процессором AMD Ryzen R1606G и использует простую архитектуру ПК. Однако, если вы хотите настроить существующую ОС под свои нужды, этот хак — то, что вам нужно.

Взлом для получения root-доступа является ключом, если вы хотите добиться чего-либо с помощью системы.

Мы видели, как это делается на тонких клиентах, а также в автомобильных информационно-развлекательных системах, чтобы дать владельцу полный контроль над оборудованием, которым он владеет. Если у вас есть собственный root-эксплойт, которым вы хотели бы поделиться, напишите нам, не так ли?

Мы видели, как это делается на тонких клиентах, а также в автомобильных информационно-развлекательных системах, чтобы дать владельцу полный контроль над оборудованием, которым он владеет. Если у вас есть собственный root-эксплойт, которым вы хотели бы поделиться, напишите нам, не так ли?

Posted in Разное HacksTagged atari, atari vcs 800, корень, корневой доступ26 июля 2021 г. Эл Уильямс

Вы вряд ли сможете упомянуть команду

sudo, не вспомнив забавную ленту XKCD о приготовлении бутербродов. Кажется, чтоsudo— это волшебная сила, позволяющая системе Linux делать то, что вы хотите. Единственная проблема в том, что к этим сверхспособностям нельзя относиться легкомысленно.CC-BY-NC-2.5 от [XKCD]Если вы просматриваете веб-страницы, например, вы действительно не хотите быть root, потому что, если кто-то непослушный захватит ваш компьютер, он может причинить гораздо больше вреда вашему компьютеру.

пароль root. Но все же бывают случаи, когда вы хотите запустить определенные команды, которые обычно доступны только для root, и не хотите заморачиваться с паролем. К счастью,

пароль root. Но все же бывают случаи, когда вы хотите запустить определенные команды, которые обычно доступны только для root, и не хотите заморачиваться с паролем. К счастью, sudoможет очень легко справиться с этим вариантом использования.В качестве простого примера предположим, что вы хотите выключить компьютер в конце дня. Вы запускаете команду выключения из терминала, но она не работает, потому что вы не root. Затем вам нужно сделать это снова с

sudoи, если вы не входили в систему в последнее время, введите свой пароль. Фу.Читать далее «Linux Fu: сверхспособности простых смертных» →

Posted in Колонки Hackaday, Linux Hacks, SliderTagged linux, root, su, sudo, sudoers, суперпользователь, visudo30 января 2021 г. Том Нарди

Для нетерпеливых владельцев Nissan, которые могут присоединиться к нам из Google, хакер по имени [ea] выяснил, как получить корневую оболочку на головном устройстве Bosch LCN2kai их Xterra 2015 года, и похоже, что этот процесс должен быть одинаковым для других автомобилей семейства Nissan, таких как Rogue, Sentra, Altima и Frontier.

Если вы хотите поиграть дома, все, что вам нужно сделать, это записать предоставленный образ на флэш-накопитель USB и вставить его.

Если вы хотите поиграть дома, все, что вам нужно сделать, это записать предоставленный образ на флэш-накопитель USB и вставить его.Теперь для тех из нас, кто больше интересуется тем, как работает весь этот процесс, [ea] было достаточно, чтобы предоставить очень подробный отчет о том, как был обнаружен эксплойт. Начиная с получения запасного головного устройства на базе Linux из разбившегося Xterra для экспериментов, статья проводит читателя через каждое открытие и повышение привилегий, что в конечном итоге приводит к разработке неинвазивного взлома, который не требует пользователь должен разобрать всю свою панель инструментов, чтобы запустить.

Ранние этапы процесса покажутся знакомыми всем, кто имеет дело со взломом встроенных систем Linux. Первым шагом было найти последовательный порт платы и подключить его к компьютеру. Оттуда [ea] смог изменить параметры ядра в загрузчике, чтобы создать интерактивную оболочку. Чтобы упростить задачу, сценарии загрузки были изменены таким образом, чтобы система могла запускать SSH-сервер, доступный через USB-адаптер Ethernet.

Простой сценарий на флешке включает сервер SSH. При полном доступе к системе можно было начинать поиск эксплойтов.

При полном доступе к системе можно было начинать поиск эксплойтов.После некоторой проверки [ea] обнаружил, что сценарий, предназначенный для монтирования USB-накопителей, имеет потенциальную уязвимость. Сценарий был написан таким образом, что для создания точки монтирования использовалась метка файловой системы устройства, но не было никаких проверок для предотвращения атаки с обходом каталога. Создав метку с надписью

../../usr/bin/и поместив сценарий Bash на диск, можно запускать произвольные команды на головном устройстве. Предоставленный сценарий постоянно добавляет SSHd в процесс запуска, поэтому, когда система перезагрузится, вы сможете войти в систему и исследовать.Итак, что [ea] собирается делать с этим новым эксплойтом? Похоже, что цель состоит в том, чтобы в конечном итоге придумать несколько пользовательских программ, расширяющих функциональность встроенной в приборную панель системы Linux. Поскольку кажется, что эти «информационно-развлекательные» системы теперь являются неотъемлемой чертой современных автомобилей, мы, безусловно, рады видеть проекты, направленные на то, чтобы держать их под контролем потребителя.

Опубликовано в автомобильные хаки, взломы Linux, взломы безопасностипомеченный взлом автомобиля, встроенный Linux, информационно-развлекательная система, nissan, реверс-инжиниринг, корень, последовательный порт

17 июня 2019 г. Том Нарди

В эпоху, когда кажется, что все становится «умнее» с каждым годом, неудивительно, что даже относительно среднее сетевое оборудование теперь обладает расширенными функциями и значительной вычислительной мощностью. В качестве примера можно привести Ethernet-коммутатор Dell N1108T-ON. Несмотря на то, что на вторичном рынке он стоил всего около 100 долларов США, [Бен Кокс] обнаружил, что этот конкретный переключатель способен на гораздо большее, чем рекламировалось, покопавшись в его встроенной операционной системе.

Все началось с подключения к последовательному порту на передней панели коммутатора, который, как радостно отмечает Бен, представляет собой встроенный последовательный USB-адаптер FTDI, упрощающий жизнь.

Сценарий обратной оболочки Python Загрузка в режиме восстановления дала ему доступ к локальной оболочке, и некоторая проверка определила, что это система Linux на основе BusyBox, которую вы ожидаете от встроенного устройства. Самым большим открытием было то, что он работал с относительно новым ядром (3.8.1) и, по-видимому, на нем был установлен Python.

Загрузка в режиме восстановления дала ему доступ к локальной оболочке, и некоторая проверка определила, что это система Linux на основе BusyBox, которую вы ожидаете от встроенного устройства. Самым большим открытием было то, что он работал с относительно новым ядром (3.8.1) и, по-видимому, на нем был установлен Python.Оттуда [Бен] узнал, что эти переключатели имеют функцию, с помощью которой администратор может устанавливать и запускать «приложения» Python, упаковывая их в виде архивов и копируя их с USB-накопителя. Поэтому он написал простую программу на Python, которая использовала библиотеку

socket, чтобы открыть обратную оболочку для своего настольного компьютера, и, к его удивлению, она отлично сработала с первой попытки. Теперь с root-доступом началось самое интересное.Следующим шагом была установка и запуск SSH на коммутаторе, чтобы ему не приходилось каждый раз выполнять трюк с обратной оболочкой. Затем он начал установку пакетов, необходимых для превращения коммутатора в защищенный VPN-туннель с помощью Wireguard.

9 APK + Мод (Unlimited money) за Android

9 APK + Мод (Unlimited money) за Android 0.8 APK + Мод (Unlimited money) за Android

0.8 APK + Мод (Unlimited money) за Android Под этим мы подразумеваем, что он обошел все механизмы аутентификации обновлений прошивки, реконструировал обновления прошивки и создал подрывные файлы обновлений, которые дали ему корневую оболочку на его собственном устройстве. Затем он реконструировал фреймворк приложения, на котором работает приборная панель, и создал собственное приложение. Не только для галочки — после подключения к API, доступным для приборной панели и доступным через заголовочные файлы, он смог отслеживать состояние автомобиля из своего приложения и даже запирать/отпирать двери. В конце концов, приборная панель была полностью покорена — и он даже написал учебник, показывающий, как каждый может скомпилировать свои собственные приложения для приборной панели Hyundai Ionic D-Audio 2V.

Под этим мы подразумеваем, что он обошел все механизмы аутентификации обновлений прошивки, реконструировал обновления прошивки и создал подрывные файлы обновлений, которые дали ему корневую оболочку на его собственном устройстве. Затем он реконструировал фреймворк приложения, на котором работает приборная панель, и создал собственное приложение. Не только для галочки — после подключения к API, доступным для приборной панели и доступным через заголовочные файлы, он смог отслеживать состояние автомобиля из своего приложения и даже запирать/отпирать двери. В конце концов, приборная панель была полностью покорена — и он даже написал учебник, показывающий, как каждый может скомпилировать свои собственные приложения для приборной панели Hyundai Ionic D-Audio 2V. -компиляция ПО для головного устройства, изготовление плагинов для проприетарных недокументированных фреймворков; и многие другие аспекты обратного проектирования, с которыми мы столкнемся при одомашнивании потребительского оборудования.

-компиляция ПО для головного устройства, изготовление плагинов для проприетарных недокументированных фреймворков; и многие другие аспекты обратного проектирования, с которыми мы столкнемся при одомашнивании потребительского оборудования. Для этого есть множество причин, включая соответствующие разрешения пользователей, установку программного обеспечения из надежных источников и, конечно же, тот факт, что большинство программ для Linux, включая само ядро Linux, имеют открытый исходный код, что позволяет любому проверить код на наличие уязвимостей. Однако это не означает, что Linux абсолютно безопасен, поскольку исследователи недавно обнаружили серьезную ошибку, обнаруженную в большинстве основных дистрибутивов Linux, которая позволяет любому запускать код от имени пользователя root.

Для этого есть множество причин, включая соответствующие разрешения пользователей, установку программного обеспечения из надежных источников и, конечно же, тот факт, что большинство программ для Linux, включая само ядро Linux, имеют открытый исходный код, что позволяет любому проверить код на наличие уязвимостей. Однако это не означает, что Linux абсолютно безопасен, поскольку исследователи недавно обнаружили серьезную ошибку, обнаруженную в большинстве основных дистрибутивов Linux, которая позволяет любому запускать код от имени пользователя root. Пример показан [Джимом Макдональдом] в Твиттере для тех, кто не хочет пробовать это на своих машинах.

Пример показан [Джимом Макдональдом] в Твиттере для тех, кто не хочет пробовать это на своих машинах. Обычно невозможно использовать эти устройства без действующей учетной записи Facebook (или устаревшей учетной записи Oculus в случае оригинального Quest), поэтому возможность щелкнуть любым переключателем отключения без блокировки оборудования — это шаг вперед, даже если есть несколько предостережений к процессу.

Обычно невозможно использовать эти устройства без действующей учетной записи Facebook (или устаревшей учетной записи Oculus в случае оригинального Quest), поэтому возможность щелкнуть любым переключателем отключения без блокировки оборудования — это шаг вперед, даже если есть несколько предостережений к процессу.

, Левин Дэй

, Левин Дэй Мы видели, как это делается на тонких клиентах, а также в автомобильных информационно-развлекательных системах, чтобы дать владельцу полный контроль над оборудованием, которым он владеет. Если у вас есть собственный root-эксплойт, которым вы хотели бы поделиться, напишите нам, не так ли?

Мы видели, как это делается на тонких клиентах, а также в автомобильных информационно-развлекательных системах, чтобы дать владельцу полный контроль над оборудованием, которым он владеет. Если у вас есть собственный root-эксплойт, которым вы хотели бы поделиться, напишите нам, не так ли? пароль root. Но все же бывают случаи, когда вы хотите запустить определенные команды, которые обычно доступны только для root, и не хотите заморачиваться с паролем. К счастью,

пароль root. Но все же бывают случаи, когда вы хотите запустить определенные команды, которые обычно доступны только для root, и не хотите заморачиваться с паролем. К счастью,  Если вы хотите поиграть дома, все, что вам нужно сделать, это записать предоставленный образ на флэш-накопитель USB и вставить его.

Если вы хотите поиграть дома, все, что вам нужно сделать, это записать предоставленный образ на флэш-накопитель USB и вставить его. При полном доступе к системе можно было начинать поиск эксплойтов.

При полном доступе к системе можно было начинать поиск эксплойтов.

Загрузка в режиме восстановления дала ему доступ к локальной оболочке, и некоторая проверка определила, что это система Linux на основе BusyBox, которую вы ожидаете от встроенного устройства. Самым большим открытием было то, что он работал с относительно новым ядром (3.8.1) и, по-видимому, на нем был установлен Python.

Загрузка в режиме восстановления дала ему доступ к локальной оболочке, и некоторая проверка определила, что это система Linux на основе BusyBox, которую вы ожидаете от встроенного устройства. Самым большим открытием было то, что он работал с относительно новым ядром (3.8.1) и, по-видимому, на нем был установлен Python.