Про удаленку, незащищенный RDP и рост числа серверов, доступных из интернета / Хабр

Из-за спешного массового перехода компаний на удаленную работу стремительно растет число корпоративных серверов, доступных для злоумышленников из интернета. Одна из главных причин – применение незащищенного протокола удаленного доступа RDP (Remote Desktop Protocol). По нашим данным, всего за одну неделю только в России количество устройств, доступных из интернета по протоколу RDP, выросло на 15%.

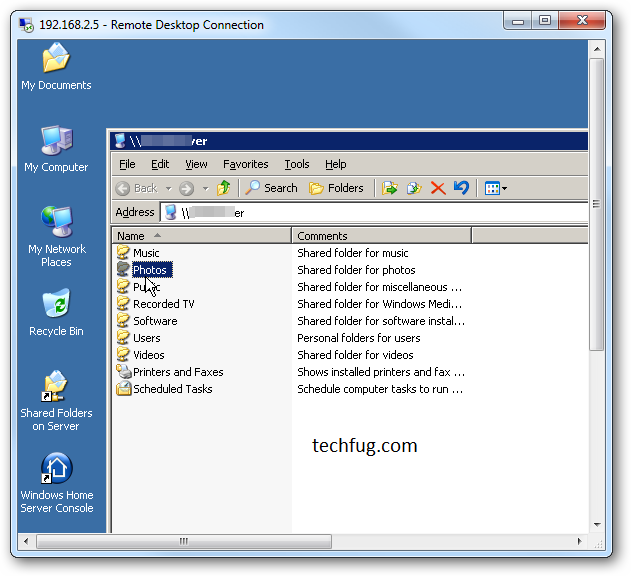

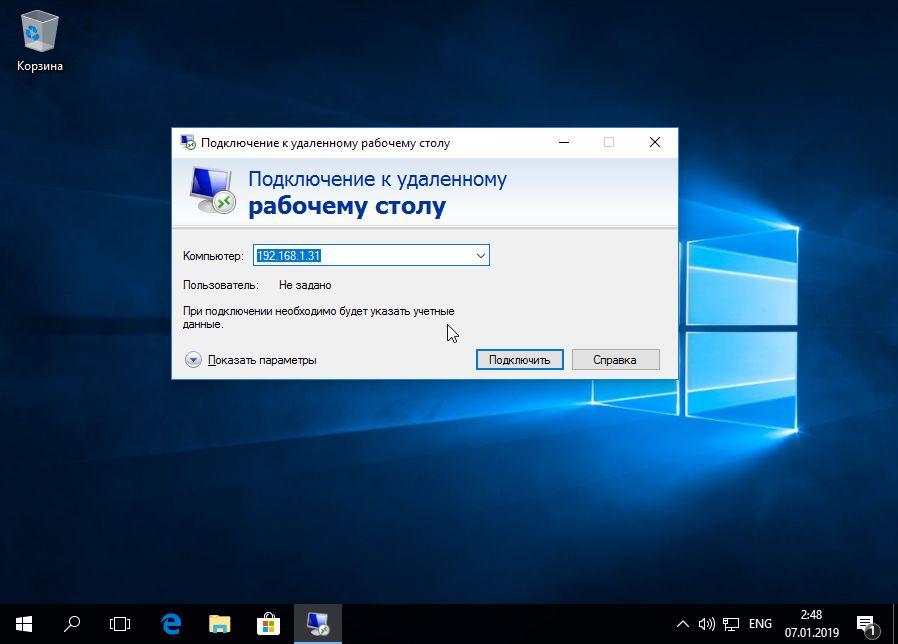

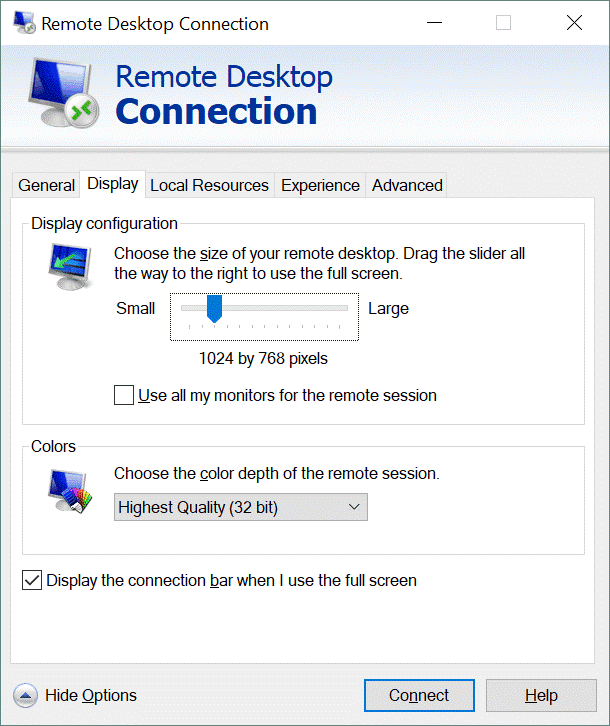

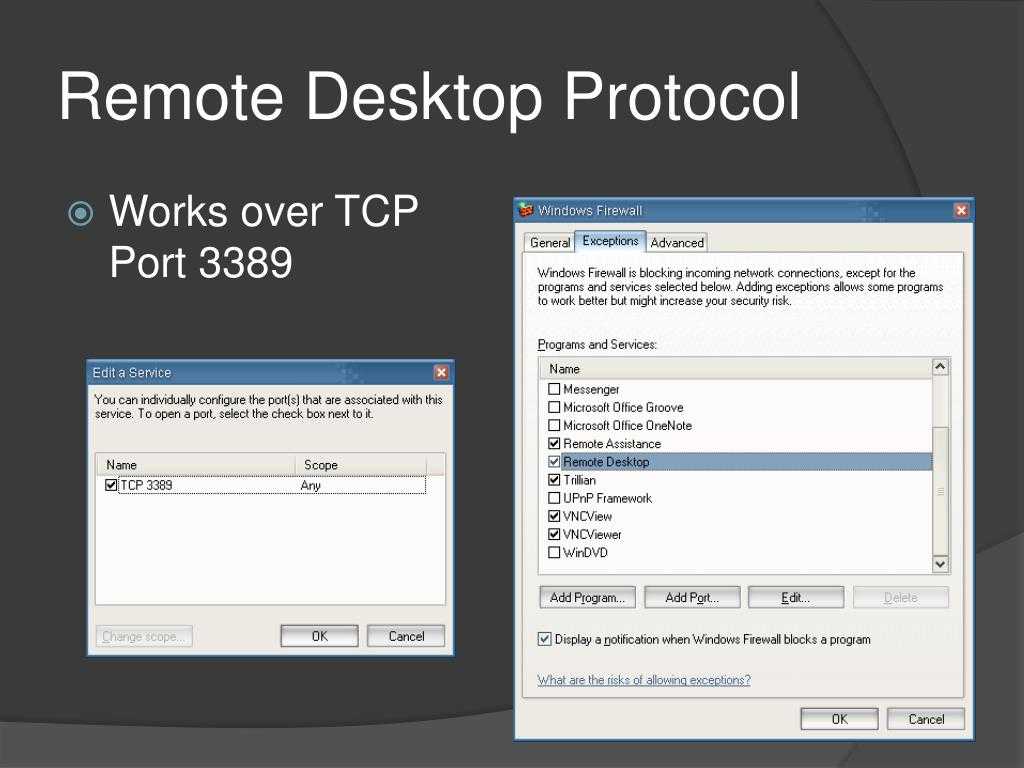

На сегодня самый популярный способ организовать удаленную работу – удаленное подключение к рабочему месту, поскольку ПО для подключения к удаленному рабочему столу входит в состав любой современной версии Windows, а процесс такой работы для сотрудника ничем не отличается от обычного доступа к рабочей системе. Для обеспечения удаленного доступа применяется протокол RDP, который по умолчанию использует порт 3389.

К сожалению, из-за паники многие компании не уделяют должного внимания защите удаленного доступа к рабочему месту, что несет с собой множество угроз.

Насколько актуальными являются эти угрозы? Для ответа на этот вопрос мы c помощью различных инструментов провели анализ и мониторинг количества устройств, доступных из сети Интернет по протоколу RDP. Основываясь на полученных данных, можно сделать вывод, что из-за массового перевода сотрудников на удаленную работу количество доступных устройств стремительно растет. Так, всего за неделю число доступных серверов в мире увеличилось более чем на 20% и достигло отметки в 3 миллиона. Похожая ситуация наблюдается и в России – рост доли доступных серверов почти на 15%, общее число составляет более 75 000.

Эта статистика начинает пугать, ведь не так давно отгремели несколько крупных уязвимостей, связанных с RDP. В середине 2019 года была обнаружена критическая уязвимость под номером CVE-2019-0708, получившая название BlueKeep, а через несколько месяцев также были опубликованы сведения о критических уязвимостях CVE-2019-1181/1182, получивших название DejaBlue. Как первая, так и вторая не связаны непосредственно с протоколом RDP, но касаются службы удаленных рабочих столов RDS и позволяют при успешной эксплуатации путем отправления через RDP специального запроса получить возможность выполнения произвольного кода на уязвимой системе, даже не проходя при этом процедуру проверки подлинности. Достаточно лишь иметь доступ к хосту или серверу с уязвимой системой Windows. Таким образом, любая система, доступная из сети Интернет, является уязвимой при отсутствии установленных последних обновлений безопасности Windows.

Для устранения угрозы эксплуатации BlueKeep и DejaBlue компанией Майкрософт были своевременно выпущены обновления безопасности, однако это всего лишь несколько примеров известных угроз, связанных с незащищенным удаленным доступом. Каждый месяц в обновлениях безопасности Windows исправляются новые обнаруженные уязвимости, касающиеся RDP, успешная эксплуатация которых может приводить как к краже важной информации, так и к внедрению и быстрому распространению вредоносных программ по всей инфраструктуре компании.

Каждый месяц в обновлениях безопасности Windows исправляются новые обнаруженные уязвимости, касающиеся RDP, успешная эксплуатация которых может приводить как к краже важной информации, так и к внедрению и быстрому распространению вредоносных программ по всей инфраструктуре компании.

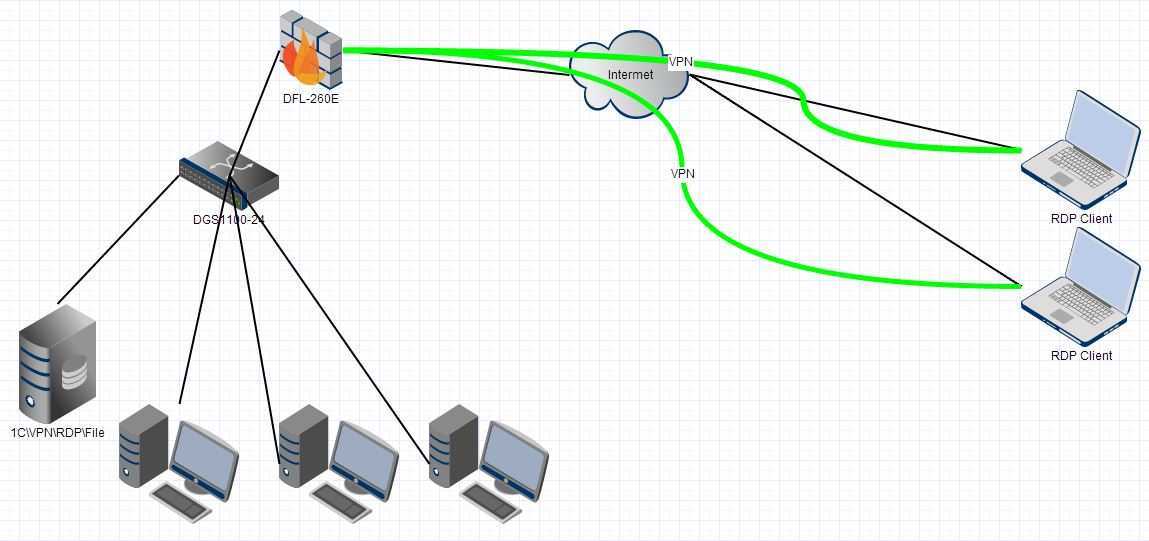

Во время любых массовых событий, тем более таких пугающих, как глобальная пандемия, неизбежно возрастает количество атак на организации. Компании стараются как можно быстрее обеспечить удаленный доступ всем сотрудникам, но в такой спешке очень легко забыть или пренебречь правилами защиты. Именно поэтому крайне нежелательно использовать обычный незащищенный удаленный доступ к рабочему столу. Рекомендуется использовать VPN c двухфакторной аутентификацией и реализовывать удаленный доступ на основе защищенных протоколов.

Удаленный рабочий стол: разрешение доступа к компьютеру извне сети

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

Область применения: Windows Server 2022, Windows Server 2019, Windows 10, Windows Server 2016

При подключении к своему компьютеру с помощью клиента удаленного рабочего стола вы создаете одноранговое подключение. Это означает, что требуется прямой доступ к компьютеру (иногда его называют «узлом»). Если вам нужно подключить к компьютеру извне сети, в которой он работает, необходимо разрешить этот доступ. Доступно несколько вариантов: использовать перенаправление портов или настроить виртуальную частную сеть (VPN).

Это означает, что требуется прямой доступ к компьютеру (иногда его называют «узлом»). Если вам нужно подключить к компьютеру извне сети, в которой он работает, необходимо разрешить этот доступ. Доступно несколько вариантов: использовать перенаправление портов или настроить виртуальную частную сеть (VPN).

Включение перенаправления портов на маршрутизаторе

Перенаправление портов просто сопоставляет порт для IP-адреса маршрутизатора (вашего общедоступного IP-адреса) с портом и IP-адресом компьютера, к которому необходимо получить доступ.

Конкретная последовательность действий для включения перенаправления портов зависит от маршрутизатора, который вы используете, поэтому необходимо найти в Интернете инструкции для своего маршрутизатора. Общие сведения об этих действиях см. на странице wikiHow How to Set Up Port Forwarding on a Router (Как настроить перенаправление портов на маршрутизаторе).

Прежде чем сопоставить порт, потребуется следующее.

Найдите его, выбрав Параметры > Сеть и Интернет > Состояние > Просмотр свойств сети.

Найдите конфигурацию сети с состоянием «Работает» и получите IPv4-адрес.

Найдите конфигурацию сети с состоянием «Работает» и получите IPv4-адрес.Общедоступный IP-адрес (IP-адрес маршрутизатора). Существует много способов узнать его. Можно выполнить поиск «my IP» (в Bing или Google) или просмотреть свойства сети Wi-Fi (для Windows 10).

Номер сопоставляемого порта. В большинстве случаев это 3389 — порт по умолчанию, используемый подключениями к удаленному рабочему столу.

Административный доступ к маршрутизатору.

Предупреждение

Вы открываете доступ к компьютеру из Интернета, что не рекомендуется. Если это необходимо, обязательно задайте для своего ПК надежный пароль. Предпочтительнее использовать VPN.

После сопоставления порта вы сможете подключаться к компьютеру узла извне локальной сети, подключаясь к общедоступному IP-адресу маршрутизатора (см. второй пункт выше).

Вы можете изменить IP-адрес маршрутизатора. Ваш поставщик услуг Интернета (ISP) может назначить новый IP-адрес в любое время.

В большинстве маршрутизаторов может определить, какой исходный IP-адрес или исходная сеть может использовать сопоставление портов. Поэтому, если известно, что вы собираетесь подключаться только с работы, можно добавить IP-адрес для своей рабочей сети. Это позволит избежать открытия порта для всего Интернета. Если на узле, которые вы используете для подключения, используется динамический IP-адрес, задайте ограничение источника, чтобы разрешить доступ из целого диапазона адресов, определенного поставщиком услуг Интернета.

Также рассмотрите возможность настройки статического IP-адреса на своем компьютере, чтобы внутренний IP-адрес не менялся. Если это сделать, то перенаправление портов маршрутизатора всегда будет указывать на правильный IP-адрес.

Использование VPN

При подключении к локальной сети с помощью виртуальной частной сети (VPN) не нужно открывать доступ к компьютеру из общедоступного Интернета. Вместо этого при подключении к VPN клиент удаленного рабочего стола действует так, будто он является частью той же сети и имеет доступ к компьютеру. Существует несколько служб VPN — можно найти и использовать ту, которая лучше всего подходит для вас.

Безопасное использование Microsoft Windows RDP через Интернет

Протокол удаленного рабочего стола Microsoft Windows, или RDP, широко и безопасно используется в частных сетях, чтобы пользователи могли входить на удаленные компьютеры. После входа в систему через RDP экран удаленной системы отображается в локальной системе, предоставляя локальному пользователю контроль. RDP обычно используется в корпоративных средах, чтобы позволить системным администраторам управлять серверами и рабочими станциями в удаленных местах или сотрудниками, находясь вдали от своих офисов и рабочих мест. RDP все чаще используется для доступа к виртуальным рабочим столам. Пользователи могут войти в систему с помощью единого входа, например Windows Kerberos в домене, или с учетными данными пользователя, обычно именем пользователя и паролем домена, для доступа к учетной записи в удаленной системе.

RDP все чаще используется для доступа к виртуальным рабочим столам. Пользователи могут войти в систему с помощью единого входа, например Windows Kerberos в домене, или с учетными данными пользователя, обычно именем пользователя и паролем домена, для доступа к учетной записи в удаленной системе.

Это все хорошо для частных сетей, но безопасен ли RDP для удаленного входа в частные системы Windows через Интернет?

В связи с постоянно растущим числом пользователей, работающих в удаленных офисах или дома, в том числе в связи с изменением правил самоизоляции в связи с COVID-19, у многих возникает соблазн просто проделать дыру в своем брандмауэре, чтобы открыть RDP-порт 3389 и разрешить прямые подключения. к целевым системам. Сайты, которые делают это, быстро узнают, что злоумышленники немедленно начинают атаковать системы Windows с портами RDP, открытыми для Интернета.

Исследование Microsoft предупреждает об опасностях

Как только в Интернете обнаруживается открытый RDP-порт, хакеры начинают использовать атаки грубой силы с помощью автоматизированных инструментов, которые перебирают комбинации имени пользователя и пароля, пытаясь угадать учетные данные для входа в систему целевого компьютера. В этих атаках используются комбинации имен пользователей и паролей, которые просочились в сеть из-за взлома, или носят упрощенный характер и легко угадываются. Атаки измеряются, часто длятся несколько дней, чтобы предотвратить обнаружение брандмауэром, которое может привести к блокировке исходного IP-адреса.

В этих атаках используются комбинации имен пользователей и паролей, которые просочились в сеть из-за взлома, или носят упрощенный характер и легко угадываются. Атаки измеряются, часто длятся несколько дней, чтобы предотвратить обнаружение брандмауэром, которое может привести к блокировке исходного IP-адреса.

После многомесячного исследования влияния RDP-атак на предприятие Microsoft сообщила, что атаки длятся в среднем два-три дня, при этом около 90% случаев длятся одну неделю или меньше, а менее 5 % продолжительностью две недели и более. Около 0,08% атак методом перебора RDP являются успешными. Для исследования Microsoft собрала данные о событиях, связанных со входом в систему через RDP, с более чем 45 000 рабочих станций, на которых запущена Microsoft Defender Advanced Threat Protection — коммерческая версия бесплатного антивирусного приложения Defender.

Шлюз удаленных рабочих столов и веб-доступ к удаленным рабочим столам в помощь?

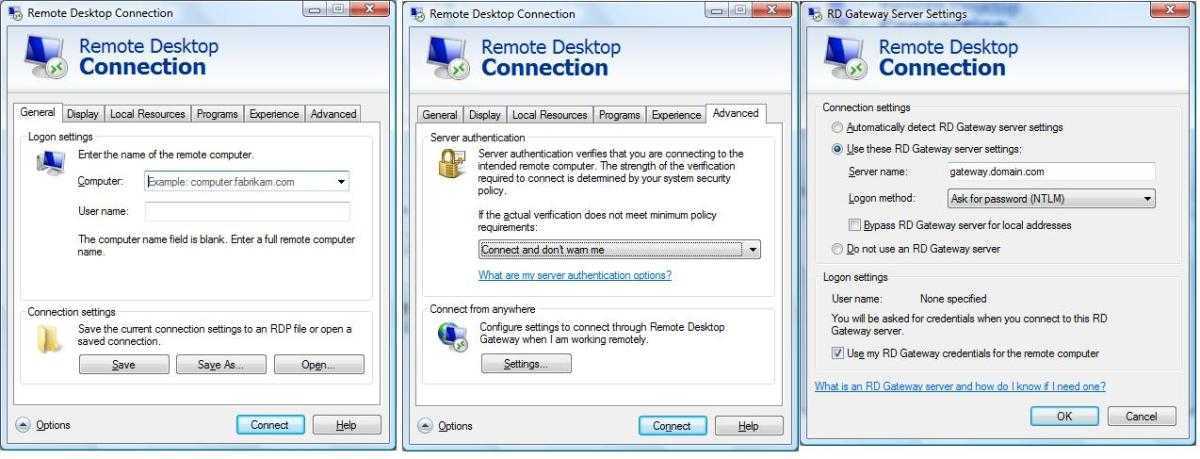

Microsoft Remote Desktop Gateway (RDG) — это роль Windows Server, которая предоставляет службы виртуального рабочего стола, позволяющие удаленным пользователям получать доступ к частным ресурсам с использованием RDP через соединения HTTPS. RDG можно рассматривать как VPN для RDP, что повышает безопасность и производительность служб RDP для удаленного доступа через Интернет. Веб-доступ к удаленным рабочим столам (RD Web) — это дополнительная роль Windows Server, которая предоставляет портал, на котором прошедший проверку подлинности пользователь может получить доступ к приложениям и удаленным системам, на которые у него есть права, в браузере.

RDG можно рассматривать как VPN для RDP, что повышает безопасность и производительность служб RDP для удаленного доступа через Интернет. Веб-доступ к удаленным рабочим столам (RD Web) — это дополнительная роль Windows Server, которая предоставляет портал, на котором прошедший проверку подлинности пользователь может получить доступ к приложениям и удаленным системам, на которые у него есть права, в браузере.

Короче говоря, вместо того, чтобы открывать рабочие столы и серверы Windows через RDP напрямую в Интернет, организации могут проксировать, аутентифицировать и авторизовать свои подключения RDP к удаленным системам и приложениям, используя безопасные и совместимые с брандмауэром подключения HTTPS через RDG и RD Web.

Как работает шлюз удаленных рабочих столов

Клиенты инициализируют соединение, устанавливая безопасный канал с RDG с помощью туннеля SSL через соединение HTTPS. RDG изначально использует проверку подлинности домена Windows для аутентификации пользователя, а затем проксирует RDP-подключение к целевым системам Windows в частной сети. RDG фактически создает два туннеля SSL, один для входящего, а другой для исходящего трафика от и к клиенту. Предусмотрены дополнительные элементы управления авторизацией для ограничения доступа на основе членства в группе, местоположения пользователя, даты и времени и т. д.

RDG фактически создает два туннеля SSL, один для входящего, а другой для исходящего трафика от и к клиенту. Предусмотрены дополнительные элементы управления авторизацией для ограничения доступа на основе членства в группе, местоположения пользователя, даты и времени и т. д.

Как работает веб-доступ к удаленным рабочим столам

С помощью веб-доступа к удаленным рабочим столам пользователи получают доступ к рабочим столам и приложениям через веб-портал и запускают их через встроенное в устройство клиентское приложение Microsoft Remote Desktop или браузер. Вы можете использовать веб-портал для публикации рабочих столов и приложений Windows на клиентских устройствах под управлением Windows и других ОС, а также выборочно публиковать рабочие столы или приложения для определенных пользователей или групп. RD Web можно настроить так, чтобы разрешить доступ к приложениям и системам только через клиентские устройства или браузер и HTML5, или сделать файлы .rdp доступными для загрузки для использования с подключениями через клиент службы терминалов Microsoft (MTSC).

Для правильной работы RD Web требуются информационные службы Интернета (IIS). Соединение HTTPS обеспечивает зашифрованный канал связи между клиентами и веб-сервером удаленных рабочих столов. Виртуальная машина RD Web должна быть доступна через общедоступный IP-адрес, который разрешает входящие TCP-подключения к порту 443, чтобы пользователи могли подключаться из Интернета с помощью транспортного протокола связи HTTPS.

Звучит хорошо, правда?

Все это отлично подходит для сокрытия целевой системы, но для проверки подлинности домена Windows чаще всего используются только имя пользователя и пароль, чего недостаточно для безопасной аутентификации пользователей через Интернет.

Что с этим можно сделать?

Согласно исследованию Microsoft, единственное простое действие, которое вы можете предпринять, чтобы предотвратить 99,9 % атак на ваши учетные записи, — это использовать многофакторную аутентификацию (MFA).

Но можно ли это сделать с помощью RDG и RD Web?

Введите OneLogin для шлюза удаленных рабочих столов и веб-доступа к удаленным рабочим столам

OneLogin для шлюза удаленных рабочих столов просто и надежно добавляет безопасную многофакторную проверку подлинности при использовании RDP для доступа к серверам и рабочим столам Windows в локальных или удаленных центрах обработки данных или в частных облаках (например, AWS и Microsoft Azure).

- OneLogin Protect OTP для Android и iOS, включая push-уведомления

- Электронная почта OneLogin MFA

- SMS OneLogin MFA

- Биометрические данные, такие как Touch ID и Face ID через WebAuthn

- Google-аутентификатор

- Microsoft аутентификатор

- Symantec VIP

- Юбико Юбикей

В результате ваши пользователи получают безопасный и простой вход в систему с помощью единого входа для доступа к серверам Windows. Администраторы могут настраивать конфигурации либо с помощью пользовательского интерфейса администратора OneLogin, либо автоматизировать администрирование с помощью API, сценариев и инструментов управления конфигурацией, таких как Terraform.

Администраторы могут настраивать конфигурации либо с помощью пользовательского интерфейса администратора OneLogin, либо автоматизировать администрирование с помощью API, сценариев и инструментов управления конфигурацией, таких как Terraform.

Пользователи RD Web просматривают напрямую веб-сервер RD, где им предлагается пройти аутентификацию. Пользователь вводит имя пользователя, пароль и, при необходимости, MFA, если это требуется политикой пользователя OneLogin, которая проверяется через OneLogin с использованием OpenID Connect (OIDC). После успешной аутентификации пользователю предоставляются авторизованные приложения и целевые системы, доступные с помощью отображения HTML5 в браузере через RD Web.

Добавление контекстной и беспарольной аутентификации RDP

Решения OneLogin для RDG и веб-доступа к удаленным рабочим столам обеспечивают безопасный доступ с помощью пользовательских политик и контекстно-зависимой SmartFactor Authentication™, основанной на Vigilance AI™, механизме управления рисками OneLogin AI/ML. В зависимости от настроек OneLogin и контекстной информации, такой как местоположение пользователя, браузер пользователя, дата и время и сеть пользователя, от пользователя может не требоваться всегда указывать второй фактор. Или, может быть, запретить вход в систему всем вместе! Кроме того, с OneLogin Smart Flows аутентификация также может быть настроена на беспарольную аутентификацию за считанные секунды.

В зависимости от настроек OneLogin и контекстной информации, такой как местоположение пользователя, браузер пользователя, дата и время и сеть пользователя, от пользователя может не требоваться всегда указывать второй фактор. Или, может быть, запретить вход в систему всем вместе! Кроме того, с OneLogin Smart Flows аутентификация также может быть настроена на беспарольную аутентификацию за считанные секунды.

Итог: OneLogin SmartFactor на основе аутентификации Vigilance AI очень прост в настройке и является лучшим способом повысить безопасность при одновременном улучшении аутентификации пользователей.

Все вместе

Microsoft RDP все чаще используется удаленными пользователями для доступа к рабочим столам и серверам Windows в частной сети через Интернет. Однако доступ частных систем к Интернету через RDP небезопасен. Веб-роли Microsoft Windows Server RDG и RD повышают безопасность и производительность RDP-доступа к Интернету через HTTPS-подключения, но в них отсутствует самая важная функция безопасности для обеспечения безопасного доступа в Интернет — многофакторная проверка подлинности. OneLogin для шлюза удаленных рабочих столов и веб-доступа к удаленным рабочим столам добавляет простую в настройке и использовании контекстную многофакторную аутентификацию, а также позволяет использовать единый вход с портала OneLogin и мощную контекстную аутентификацию на основе рисков. Конечным результатом является улучшение взаимодействия с пользователем при одновременном повышении безопасности при использовании RDP через Интернет.

OneLogin для шлюза удаленных рабочих столов и веб-доступа к удаленным рабочим столам добавляет простую в настройке и использовании контекстную многофакторную аутентификацию, а также позволяет использовать единый вход с портала OneLogin и мощную контекстную аутентификацию на основе рисков. Конечным результатом является улучшение взаимодействия с пользователем при одновременном повышении безопасности при использовании RDP через Интернет.

Хотите узнать больше? Ознакомьтесь со спецификацией OneLogin RD Gateway и RD Web Access, чтобы узнать, как защитить удаленный доступ к серверам Windows.

Решения One Identity Unified Identity и Security помогают клиентам укрепить общую кибербезопасность и защитить людей, приложения и данные, необходимые для бизнеса. Надежная и проверенная в глобальном масштабе система One Identity управляет более чем 500 миллионами удостоверений в более чем 11 000 организаций по всему миру. Для получения дополнительной информации посетите сайт www. oneidentity.com.

oneidentity.com.

Насколько безопасен RDP через Интернет?

Главная » Блоги » Насколько безопасен RDP в Интернете?

Так как многие организации все еще позволяют некоторой части своих сотрудников работать удаленно с помощью встроенного инструмента удаленного доступа Microsoft, возникает вопрос: «Действительно ли это безопасно?»

- Ник Кавалансия, 4-кратный MVP Microsoft

- 15 декабря 2022 г.

- 5 минут чтения

В ИТ-отделе нет ни души, которая будет отрицать, что клиент Microsoft Remote Desktop Protocol (RDP), встроенный в их настольные и серверные операционные системы Windows, помогает организациям оставаться продуктивными. То, что началось в 1998 году как Terminal Services, часть Windows NT 4.0 Server, уже более двух десятилетий позволяет пользователям удаленно взаимодействовать со средой рабочего стола Windows. Но еще в 1998 никто из нас даже не думал о возможности того, что кто-то (GASP!) злоупотребит функциональностью в своих злонамеренных целях; идея хакера заключалась в том, что кто-то нацелен на правительственные сети, инфраструктуру и т. д. — ничего даже отдаленно близкого к среднему бизнесу.

Но еще в 1998 никто из нас даже не думал о возможности того, что кто-то (GASP!) злоупотребит функциональностью в своих злонамеренных целях; идея хакера заключалась в том, что кто-то нацелен на правительственные сети, инфраструктуру и т. д. — ничего даже отдаленно близкого к среднему бизнесу.

Перенесемся в 2022 год. Протокол удаленного рабочего стола в его текущей версии до сих пор широко используется организациями. И это потому, что он по-прежнему удовлетворяет простую потребность в удаленном подключении к компьютеру с Windows. Но также перенесемся в текущий день, который включает в себя необходимость защиты сети от любого внешнего киберриска, который может существовать, и первое, что должно прийти на ум, это RDP.

RDP просто занимается своими делами, помогая пользователям работать продуктивнее. Так зачем же уделять этому столько внимания? При рассмотрении службы с точки зрения кибербезопасности мы должны использовать линзу риска , чтобы определить судьбу RDP. Реальность такова, что использование RDP (без надлежащего компенсирующего контроля) создает риск для организации. Есть несколько проблем с протоколом удаленного рабочего стола, которые создают этот риск:

Реальность такова, что использование RDP (без надлежащего компенсирующего контроля) создает риск для организации. Есть несколько проблем с протоколом удаленного рабочего стола, которые создают этот риск:

- Это легкодоступная платформа — это встроенная служба на стороне «сервера» (независимо от того, является ли это настольной или серверной ОС Windows), с каждая машина Windows, имеющая встроенный клиент. Я имею в виду, да ладно — мы даже не усложняем задачу преступнику!

- Он напрямую доступен из Интернета — в отличие от более продвинутых служб, таких как Zero Trust Network Access , которые тщательно проверяют запрос на подключение перед подключением запрашивающего пользователя к удаленному рабочему столу, RDP напрямую доступен из Интернета.

- Используемый порт не имеет значения – не могу передать, сколько раз я слышал «Я сменил порт». Неважно . Злоумышленники используют сканеры портов для поиска активных портов, проверяя их, чтобы определить, какая служба открыта на основе ответа.

Итак, переносим порт с 3389на что хочешь, плохие парни все равно найдут .

Итак, переносим порт с 3389на что хочешь, плохие парни все равно найдут . - Он использует один фактор аутентификации — по умолчанию RDP полагается на проверку AD комбинации имени пользователя и пароля для предоставления доступа. Это то же самое имя пользователя и пароль, которые могут быть собраны с помощью фишингового мошенничества с учетными данными, которое собирает входы в Microsoft 365.

- Это может привести к атаке методом грубой силы — если система, в которой находится сеанс RDP, — это Windows 10 или более ранняя версия, есть вероятность, что она использует определенную политику блокировки учетной записи по умолчанию, которая не блокирует учетные данные, несмотря на неоднократные безуспешные попытки войти под той же учетной записью.

- Ограниченная видимость — если вы не внедряете службы удаленных рабочих столов Microsoft (текущая версия служб терминалов), организации не понимают, в каких системах может быть включен RDP, какие открыты извне (особенно если рассматриваемые системы сидят в, скажем, DMZ за пределами брандмауэра), и — самое главное — какие из них используются .

- Может обеспечить внутренний доступ к скомпрометированной удаленной конечной точке — не учитывается, является ли внешний удаленный клиент, который хочет получить доступ к внутреннему рабочему столу Windows, безопасным при установлении соединения. Предполагается, что пользователь учетных данных, которым предоставлены привилегии удаленного рабочего стола, является владельцем этих учетных данных.

- (простой) VPN не повышают безопасность RDP . Многие организации считают, что «RDP + VPN = безопасность». Но это не всегда — если редко когда-либо — правда. Предполагая, что используемая VPN просто обеспечивает безопасный канал между внешней удаленной конечной точкой и внутренней системой, на которой работает RDP, в то время как соединение конфиденциальность , безусловно, сохраняется, в этом сценарии нет дополнительной безопасности . Многие современные VPN-сервисы повышают безопасность соединения, используя такие функции, как многофакторная аутентификация, использование сертификатов, имеющихся на удаленной конечной точке, или ограничения IP (и это лишь некоторые из них).

Сам РДП.

Сам РДП.

Простая истина заключается в том, что сегодня для организации, которая хочет остановить неправомерное использование удаленного доступа через Интернет злоумышленниками любого характера, все вышеперечисленные риски должны быть устранены . Злоумышленник, который хочет воспользоваться удаленным доступом в вашей организации, должен столкнуться с некоторой (если не чрезвычайно высокой) степенью сложности на своем пути:

- Когда они сканируют ваши порты, это не супер очевидное «о, это RDP!».

- Удаленный клиент не находится на расстоянии команды «Выполнить».

- Они не могут входить столько раз, сколько захотят, без блокировки учетной записи.

- Им необходимо предоставить дополнительные факторы аутентификации при входе в систему.

- И вы знаете, какие системы доступны извне и , когда они используются.

Итак, давайте ответим на вопрос, поставленный в заголовке этой статьи, сказав, что RDP — сам по себе — определенно не безопасный способ удаленного подключения через Интернет.

В зависимости от потребностей вашей организации в удаленном доступе существует множество других решений для удаленного доступа (имея в виду, что вам в любом случае потребуется обернуть протокол удаленного рабочего стола в ряд сторонних решений, чтобы устранить риск, который он изначально создает в любом случае), чтобы предоставить вашим удаленным пользователям безопасный доступ к внутренним системам, которые по своей сути не несут с собой тех же рисков, что и RDP.

Ник Кавалансия, четырехкратный обладатель награды Microsoft MVP

Ник Кавалансия является четырехкратным обладателем награды Microsoft MVP, имеет более 28 лет опыта работы в сфере корпоративных ИТ, является опытным консультантом, спикером, тренером, писателем и обозревателем, а также получил отраслевые сертификаты, в том числе MCSE, MCT, Master CNE и Master CNI. Он является автором, соавтором и соавтором десятков книг по различным технологиям. Ник регулярно выступает, пишет и ведет блоги для некоторых из самых известных технологических компаний на сегодняшний день по таким темам, как кибербезопасность, внедрение облачных технологий, непрерывность бизнеса и соответствие требованиям.