Как получить доступ к удаленному рабочему столу Windows через Интернет

По умолчанию Windows Remote Desktop будет работать только в вашей локальной сети. Чтобы получить доступ к удаленному рабочему столу через Интернет, вам необходимо использовать VPN или переадресацию портов на вашем маршрутизаторе.Мы рассмотрели несколько решений для удаленного доступа к вашему рабочему столу через Интернет. Однако, если у вас есть Professional, Enterprise или Ultimate версия Windows, у вас уже установлен полный рабочий стол Windows Remote Desktop. В домашних версиях Windows есть только клиент удаленного рабочего стола, позволяющий вам подключаться к машинам, но для подключения к ПК вам нужен один из самых дорогих выпусков. Если вы используете Remote Desktop, то настроить его для доступа через Интернет не так уж сложно, но вам придется перепрыгнуть через пару обручей. Прежде чем приступить к работе, включите Remote Desktop на ПК, к которому вы хотите получить доступ, и убедитесь, что вы можете связаться с ним на других компьютерах в локальной сети.

Вариант 1. Настройка VPN

Если вы создаете виртуальную частную сеть (VPN), вам не придется открывать сервер удаленного рабочего стола непосредственно в Интернете. Вместо этого, когда вы находитесь далеко от дома, вы можете подключиться к VPN, и ваш компьютер будет действовать так, как будто он входит в ту же локальную сеть, что и домашний компьютер, запустив сервер удаленного рабочего стола. Это позволит вам получить доступ к удаленному рабочему столу и другим службам, которые обычно отображаются только в вашей локальной сети.

Мы рассмотрели несколько способов настройки собственного домашнего VPN-сервера, включая способ создания VPN-сервера в Windows без какого-либо дополнительного программного обеспечения или услуг.

Настройка VPN — это безусловно более безопасный вариант, когда дело доходит до обеспечения доступа к удаленному рабочему столу через Интернет и с помощью правильных инструментов, это довольно просто. Однако это не ваш единственный вариант.

Вариант второй: выставить удаленный рабочий стол прямо в Интернет

Вы также можете пропустить VPN и открыть сервер удаленного рабочего стола непосредственно в Интернете, установив маршрутизатор для перенаправления трафика удаленного рабочего стола на доступ к ПК. Очевидно, что это открывает вам потенциальные атаки через Интернет, поэтому, если вы идете по этому маршруту, вы захотите понять риски. Вредоносные программы и автоматические взлома приложений в Интернете в значительной степени постоянно исследуют ваш маршрутизатор для слабости, как открытые порты TCP, особенно широко используемые порты, такие как один удаленный рабочий стол. Вы должны хотя бы убедиться, что у вас есть надежные пароли, настроенные на вашем ПК, но даже тогда вы уязвимы для эксплойтов, которые, возможно, были обнаружены, но еще не исправлены. Однако, хотя мы настоятельно рекомендуем использовать VPN, вы все равно можете разрешать трафик RDP через ваш маршрутизатор, если это ваше предпочтение.

Настройка отдельного ПК для удаленного доступа

Процесс довольно прост, если у вас только один компьютер, который вы хотите сделать доступным через Интернет. ПК, на котором вы настроили Remote Desktop, уже прослушивает трафик с использованием протокола удаленного рабочего стола (RDP). Вам нужно будет войти в свой маршрутизатор и перенаправить весь трафик с помощью TCP-порта 3389 на IP-адрес ПК, работающего на удаленном рабочем столе. Поскольку маршрутизаторы имеют разные интерфейсы, невозможно дать вам конкретные инструкции. Но для более подробной помощи обязательно ознакомьтесь с нашим подробным руководством по перенаправлению портов. Здесь мы просто рассмотрим быстрый пример с использованием базового маршрутизатора.

ПК, на котором вы настроили Remote Desktop, уже прослушивает трафик с использованием протокола удаленного рабочего стола (RDP). Вам нужно будет войти в свой маршрутизатор и перенаправить весь трафик с помощью TCP-порта 3389 на IP-адрес ПК, работающего на удаленном рабочем столе. Поскольку маршрутизаторы имеют разные интерфейсы, невозможно дать вам конкретные инструкции. Но для более подробной помощи обязательно ознакомьтесь с нашим подробным руководством по перенаправлению портов. Здесь мы просто рассмотрим быстрый пример с использованием базового маршрутизатора.

Во-первых, вам нужно знать IP-адрес компьютера, на котором работает удаленный рабочий стол, к которому вы хотите подключиться. Самый простой способ сделать это — запустить Командную строку и использовать

ipconfig

команда. В результатах найдите раздел, в котором подробно описывается сетевой адаптер, соединяющий вас с Интернетом (в нашем примере это «Ethernet-адаптер»). В этом разделе найдите адрес IPv4.

В этом разделе найдите адрес IPv4.

Измените номер порта или настройте несколько компьютеров для удаленного доступа

Если у вас несколько компьютеров в локальной сети, которые вы хотите получить удаленно через Интернет, или если у вас есть один компьютер, но вы хотите изменить порт по умолчанию, используемый для удаленного рабочего стола, у вас есть немного больше работы для вас , Настройка VPN по-прежнему является вашим лучшим вариантом с точки зрения простоты настройки и безопасности, но есть способ сделать это через переадресацию портов, если вы хотите..png) Фокус в том, что вам нужно будет погрузиться в реестр на каждом ПК, чтобы изменить номер порта TCP, который он использует, для прослушивания трафика на удаленном рабочем столе. Затем вы отправляете порты на маршрутизаторе на каждый из ПК индивидуально, используя номера портов, которые вы настроили для них. Вы также можете использовать этот трюк, даже если у вас есть только один компьютер и вы хотите отказаться от стандартного, обычно используемого номера порта.Это, возможно, немного более безопасно, чем оставить открытый порт по умолчанию.

Фокус в том, что вам нужно будет погрузиться в реестр на каждом ПК, чтобы изменить номер порта TCP, который он использует, для прослушивания трафика на удаленном рабочем столе. Затем вы отправляете порты на маршрутизаторе на каждый из ПК индивидуально, используя номера портов, которые вы настроили для них. Вы также можете использовать этот трюк, даже если у вас есть только один компьютер и вы хотите отказаться от стандартного, обычно используемого номера порта.Это, возможно, немного более безопасно, чем оставить открытый порт по умолчанию.Прежде чем вы погрузитесь в реестр, вы также должны заметить, что некоторые маршрутизаторы позволяют прослушивать трафик на одном номере внешнего порта, а затем перенаправлять трафик на другой номер порта и ПК. Например, ваш маршрутизатор может прослушивать трафик из Интернета по номеру порта, например, 55 000, а затем перенаправить этот трафик на конкретный компьютер в вашей локальной сети. Используя этот метод, вам не придется менять порты, используемые каждым компьютером в реестре. Вы можете сделать все это на своем маршрутизаторе. Итак, проверьте, поддерживает ли ваш маршрутизатор это в первую очередь. Если это так, пропустите часть реестра этих инструкций.

Вы можете сделать все это на своем маршрутизаторе. Итак, проверьте, поддерживает ли ваш маршрутизатор это в первую очередь. Если это так, пропустите часть реестра этих инструкций.

Предполагая, что у вас есть Remote Desktop, настроенный на каждом из ПК, и он работает для локального доступа, вам необходимо перейти на каждый компьютер по очереди и выполнить следующие шаги:

- Получите IP-адрес для этого ПК, используя описанную ранее процедуру.

- Используйте редактор реестра, чтобы изменить номер порта прослушивания удаленных рабочих столов на этом ПК.

- Делайте заметки о том, какой номер порта идет с каким IP-адресом.

Вот как сделать часть реестра этих шагов. И наше обычное стандартное предупреждение: редактор реестра является мощным инструментом и неправильным использованием, что может сделать вашу систему нестабильной или даже неработоспособной. Это довольно простой взлом, и пока вы придерживаетесь инструкций, у вас не должно быть никаких проблем.

Откройте редактор реестра, нажав «Пуск» и набрав «regedit». Нажмите «Ввод», чтобы открыть редактор реестра и дать ему разрешение на внесение изменений на ваш компьютер.

В редакторе реестра используйте левую боковую панель, чтобы перейти к следующему ключу:HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-TcpPortNumber

С правой стороны дважды щелкните значение PortNumber, чтобы открыть окно свойств.

В окне свойств выберите опцию «Десятичный» и введите номер порта, который вы хотите использовать. Какой номер порта, который вы выберете, зависит от вас, но имейте в виду, что некоторые номера портов уже используются. Вы можете просмотреть список общих назначений портов в Википедии, чтобы увидеть номера, которые вы не должны использовать, но сетевые приложения, установленные на вашем ПК, могут использовать дополнительные порты. Номера портов могут пройти весь путь до 65535, и если вы выберете номера портов более 50 000, вы должны быть довольно безопасными. Когда вы ввели номер порта, который хотите использовать, нажмите «ОК».Теперь вы можете закрыть редактор реестра. Запомните номер порта, который вы использовали, IP-адрес для этого ПК и имя ПК для хорошей оценки. Затем перейдите к следующему компьютеру.

Номера портов могут пройти весь путь до 65535, и если вы выберете номера портов более 50 000, вы должны быть довольно безопасными. Когда вы ввели номер порта, который хотите использовать, нажмите «ОК».Теперь вы можете закрыть редактор реестра. Запомните номер порта, который вы использовали, IP-адрес для этого ПК и имя ПК для хорошей оценки. Затем перейдите к следующему компьютеру.Когда вы закончите изменять назначения портов на всех компьютерах, вы можете войти в свой маршрутизатор и начать переадресацию каждого из портов на соответствующий компьютер. Если ваш маршрутизатор позволяет это, вы также должны ввести имя ПК, чтобы все было в порядке. Вы всегда можете использовать запись «Приложение», которая используется большинством маршрутизаторов для отслеживания того, к какому приложению назначается порт. Просто введите имя ПК, за которым следует что-то вроде «_RDP», чтобы держать дело прямо.

Например, если мой публичный IP-адрес был 123.45.67.89, и я бы установил ПК с номером порта 55501, я бы подключился к «123.45.67.89:55501».Конечно, вы всегда можете сохранить это соединение в удаленном рабочем столе по имени, так что вам не нужно каждый раз вводить IP-адрес и номер порта.

Например, если мой публичный IP-адрес был 123.45.67.89, и я бы установил ПК с номером порта 55501, я бы подключился к «123.45.67.89:55501».Конечно, вы всегда можете сохранить это соединение в удаленном рабочем столе по имени, так что вам не нужно каждый раз вводить IP-адрес и номер порта.Для этого требуется справедливая настройка, чтобы заставить удаленный рабочий стол работать через Интернет, особенно если вы не используете VPN и даже более того, если у вас есть несколько компьютеров, к которым вы хотите получить доступ. Но, как только вы закончите настройку, Remote Desktop обеспечивает довольно мощный и надежный доступ к вашим компьютерам удаленно и без каких-либо дополнительных услуг.

Включите удаленный рабочий стол в Windows 7, 8, 10 или Vista

Гайд в разделе Windows Включите удаленный рабочий стол в Windows 7, 8, 10 или Vista содержит информацию, советы и подсказки, которые помогут изучить самые важные моменты и тонкости вопроса….

Удаленный рабочий стол по умолчанию отключен в Windows, но его достаточно легко включить, если вы хотите, чтобы ваш компьютер получал запросы удаленного управления из сети.

Удаленный рабочий стол позволяет удаленно управлять другим компьютером в сети. Он состоит из службы сервера удаленного рабочего стола, которая позволяет подключаться к ПК из сети, и клиента удаленного рабочего стола, который устанавливает это соединение с удаленным ПК.Клиент включен во все выпуски Windows — Домашняя, Профессиональная, Корпоративная и так далее. Серверная часть доступна только в версиях Professional и Enterprise. Это означает, что вы можете инициировать подключение к удаленному рабочему столу практически с любого ПК под управлением Windows, но вы можете подключиться только к ПК с версией Pro или Enterprise.

Конечно, если вы используете домашнюю версию Windows на ПК, к которому вы хотите установить соединение, вы всегда можете использовать стороннюю службу, такую как TeamViewer или даже Chrome.

В этой статье мы собираемся рассказать о Windows 10, но инструкции должны работать с Windows Vista, 7, 8 или 10. Экраны могут немного отличаться (особенно в Windows 8), но все это примерно одно и то же. .

.

Нажмите «Пуск», введите «удаленный доступ» и нажмите «Разрешить удаленный доступ к вашему компьютеру».

В поле « Свойства системы »на вкладке« Удаленный »выберите параметр« Разрешить удаленные подключения к этому компьютеру ».

В Windows 8 и 10 параметр, разрешающий подключения только с компьютеров, на которых запущен удаленный рабочий стол с сетевым уровнем. Аутентификация также включена по умолчанию.Все современные версии Windows поддерживают этот уровень аутентификации, поэтому лучше оставить его включенным. Если вам необходимо разрешить соединения с ПК под управлением Windows XP или более ранней версии, вам необходимо отключить эту опцию.

Если вы используете Windows 7 или Vista, все работает так же, но представлено немного иначе.Обратите внимание, что в Windows 7 у вас есть три различных варианта: не разрешать удаленный доступ, разрешать подключения с любой версии удаленного рабочего стола и разрешать только подключения, которые работают с аутентификацией на уровне сети. Однако общий выбор тот же.

Однако общий выбор тот же.

В любой версии Windows вы также можете нажать кнопку «Выбрать пользователей», чтобы настроить определенных пользователей, которые разрешено устанавливать удаленные подключения.Когда вы закончите настройку, нажмите кнопку «ОК», чтобы ваш компьютер начал прослушивать удаленные подключения.

Если вы планируете подключаться с других ПК в той же локальной сети, это должно быть все, что тебе нужно сделать. Windows автоматически создает исключения в брандмауэре Windows, чтобы разрешить прохождение трафика удаленного подключения.

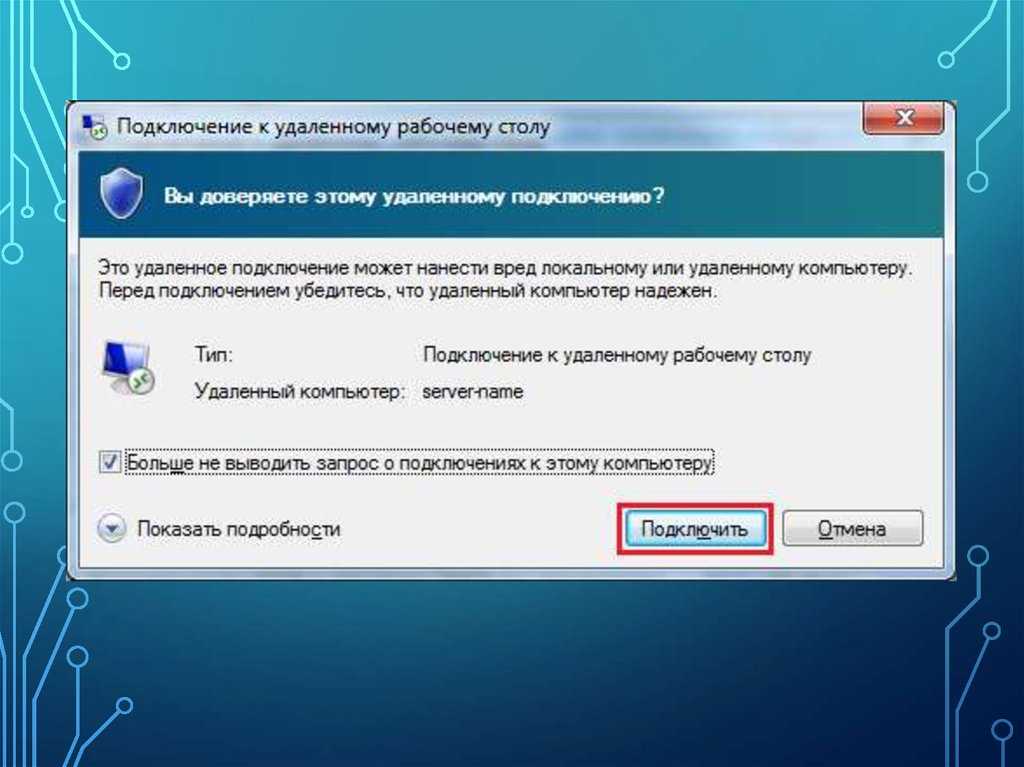

Вы можете запустить удаленное подключение с этих компьютеров, нажав кнопку «Пуск», набрав «удаленный» и выбрав результат «Подключение к удаленному рабочему столу». Просто введите имя или IP-адрес ПК, чтобы установить соединение.

Если вы планируете подключиться к удаленному ПК через Интернет, вы Придется выполнить небольшую дополнительную настройку, которая включает разрешение трафика удаленного рабочего стола через ваш маршрутизатор и пересылку этих типов пакетов на нужный ПК. Ознакомьтесь с нашим руководством по доступу к удаленному рабочему столу через Интернет для получения дополнительной информации об этом.

Ознакомьтесь с нашим руководством по доступу к удаленному рабочему столу через Интернет для получения дополнительной информации об этом.

Включите удаленный рабочий стол в Windows 7, 8, 10 или Vista

Обнаружение и защита, когда протокол удаленного рабочего стола (RDP) открыт для Интернета — исследование NCC Group

Категория: Обнаружение/снижение/предотвращение

Протокол удаленного рабочего стола (RDP) позволяет пользователям систем Microsoft Windows получить удаленный рабочий стол на системы удаленно для управления одной или несколькими рабочими станциями и/или серверами. С увеличением числа организаций, выбирающих удаленную работу, увеличилось использование RDP через Интернет. Однако RDP изначально не был разработан с функциями безопасности и конфиденциальности, необходимыми для безопасного использования в Интернете. RDP обменивается данными через широко известный порт 3389.что делает его очень легко обнаруживаемым субъектами криминальной угрозы. Кроме того, метод аутентификации по умолчанию ограничен только именем пользователя и паролем.

Опасность воздействия RDP и подобных решений, таких как TeamViewer (порт 5958) и VNC (порт 5900), продемонстрирована в недавнем отчете, опубликованном исследователями кибербезопасности в Coveware. Исследователи обнаружили, что 42% случаев программ-вымогателей во втором квартале 2021 года использовали компрометацию RDP в качестве вектора атаки. Они также обнаружили, что « Во втором квартале фишинг электронной почты и перебор уязвимостей протокола удаленного рабочего стола (RDP) оставались самыми дешевыми и, следовательно, наиболее прибыльными и популярными методами для злоумышленников, чтобы закрепиться внутри корпоративных сетей».

RDP также имеет немало критических уязвимостей, на которые нацелены злоумышленники. Например, уязвимость BlueKeep (CVE-2019-0708), о которой впервые было сообщено в мае 2019 г., присутствовала во всех неисправленных версиях Microsoft Windows 2000, Windows Server 2008 R2 и Windows 7. уязвимость RDP.

Следующие сведения предназначены для помощи организациям в обнаружении, поиске угроз и сокращении злонамеренных попыток RDP.

Ограничения механизмов проверки подлинности для RDP значительно повышают риск для организаций, имеющих открытые экземпляры RDP в Интернете. По умолчанию RDP не имеет встроенной многофакторной аутентификации (MFA). Чтобы добавить MFA к входам RDP, организациям потребуется внедрить шлюз удаленных рабочих столов или разместить сервер RDP за VPN, поддерживающей MFA. Однако эти дополнительные элементы управления увеличивают стоимость и сложность, которые некоторые организации могут не поддерживать.

Риск уязвимости RDP дополнительно подчеркивается склонностью пользователей к повторному использованию пароля. Если сотрудники используют тот же пароль для RDP, что и для других веб-сайтов, это означает, что в случае взлома веб-сайта злоумышленники, скорее всего, добавят этот пароль в список для использования при попытках грубой силы.

Организации с плохой политикой паролей связаны с теми же ловушками, что и повторное использование пароля для RDP. Более короткие и легко запоминающиеся пароли повышают шансы злоумышленников на успех при взломе незащищенных экземпляров RDP.

Еще одна проблема заключается в том, что организации не часто отслеживают входы в систему RDP, что позволяет не обнаруживать успешные компрометации RDP. В случае сбора логинов RDP организациям следует позаботиться о том, чтобы, по крайней мере, временные метки, IP-адреса, а также страна или город логина попадали в решение для управления журналами.

Обнаружение использования RDP фиксируется в нескольких журналах в среде Microsoft Windows. К сожалению, в большинстве организаций нет решения для управления журналами или SIEM для сбора журналов, которые могут предупредить о неправомерном использовании, что усложняет организациям задачу по обеспечению безопасности RDP.

Доступ к RDP в журналах

Вход в систему или атаки RDP будут генерировать несколько событий журнала в нескольких журналах событий. Эти события будут обнаружены в целевых системах, в которых были предприняты или завершены сеансы RDP, или в Active Directory, обрабатывающем аутентификацию. Эти события должны быть собраны в системе управления журналами или в решении SIEM, чтобы создавать оповещения о поведении RDP. В исходной системе также есть события, которые можно собрать, но мы сохраним их для другого блога.

В исходной системе также есть события, которые можно собрать, но мы сохраним их для другого блога.

Поскольку несколько источников журналов содержат сведения о RDP, зачем собирать более одного? Дьявол кроется в деталях, и в случае артефактов RDP различные события из разных источников журналов могут обеспечить большую ясность действий RDP. Для расследований чем больше журналов, тем лучше, если подозревается вредоносное поведение.

Конечно, организации должны учитывать объем управления журналами при приеме новых источников журналов, и многие организации не собирают журналы конечных точек рабочих станций, где создаются журналы RDP. Однако некоторые журналы, относящиеся к RDP, как правило, содержат небольшое количество событий и, скорее всего, не повлияют на том управления журналами или лицензию. Это особенно верно, потому что журналы RDP находятся только в целевой системе, и обычно RDP редко используется для рабочих станций.

Как правило, если вы можете собирать событие высокой достоверности с низким уровнем шума/объема со всех конечных точек в решение для управления журналами, тем лучше может быть обнаружение вредоносных программ. Организации потребуется протестировать и решить, какие события принимать, исходя из их среды, решения для управления журналами и влияния на лицензирование и объем.

Организации потребуется протестировать и решить, какие события принимать, исходя из их среды, решения для управления журналами и влияния на лицензирование и объем.

В расширенной политике аудита Windows должна быть включена следующая политика для сбора этих событий:

- Вход в систему/выход из системы — аудит входа в систему = успех и сбой

Можно использовать следующую логику запроса, которая содержит много подробностей обо всей аутентификации в системе, поэтому событие большого объема:

- Журнал событий = Безопасность

- Идентификатор события = 4624 (успешно)

- Идентификатор события = 4625 (сбой)

- Тип входа в систему = 10 (RDP)

- Имя учетной записи = Имя пользователя при выходе из системы

- Имя рабочей станции = Это будет из журнала выхода из системы с

Дополнительно можно включить другой вход в систему для сбора событий RDP, но это также будет генерировать много других шумов при входе в систему. Для сбора этих событий в политике расширенного аудита Windows должна быть включена следующая политика:

Для сбора этих событий в политике расширенного аудита Windows должна быть включена следующая политика:

- Вход/выход из системы – Другие события входа/выхода из системы = Успех и Ошибка

Можно использовать следующую логику запроса, содержащую некоторые сведения об аутентификации сеанса в системе, поэтому событие небольшого объема:

- Журнал событий = Безопасность

- Идентификатор события = 4778 (подключение)

- Идентификатор события = 4779 (отключение)

- Имя учетной записи = имя пользователя, выходящего из системы

- Имя сеанса = RDP-Tcp#3

- Имя клиента = это будет имя системы исходной системы, выполняющей RDP-подключение

- Адрес клиента = это будет IP-адрес исходной системы, выполняющей RDP-подключение.

Существует также несколько журналов RDP, в которых будут записаны важные события, которые можно исследовать во время инцидента, чтобы определить источник входа в RDP. К счастью, политику расширенного аудита Windows не нужно обновлять для сбора этих событий, и она включена по умолчанию:

Можно использовать следующую логику запроса, содержащую некоторые сведения о подключениях RDP к системе, поэтому событие небольшого объема:

- Журнал событий = Microsoft-Windows-TerminalServices-LocalSessionManager

- Идентификатор события = 21 (подключение RDP)

- Идентификатор события = 24 (отключение RDP)

- Пользователь = пользователь, который выполнил подключение RDP

- Исходный сетевой адрес = Система, в которой установлено RDP-подключение

- Сообщение = тип подключения

Эти журналы хороши тем, что даже если субъект угрозы очистит журнал перед отключением, событие с идентификатором 24 (отключение) будет создано после журналов. были очищены, а затем пользователь отключился. Это позволяет отследить путь пользователя и/или агента лечения от системы к системе.

были очищены, а затем пользователь отключился. Это позволяет отследить путь пользователя и/или агента лечения от системы к системе.

Можно использовать следующую логику запроса, содержащую некоторые сведения о подключениях RDP к системе, поэтому событие небольшого объема:

Журнал событий = Microsoft-Windows-TerminalServices-RemoteConnectionManager

- Идентификатор события = 1149 (подключение RDP)

- Пользователь = пользователь, установивший RDP-подключение

- Исходный сетевой адрес = система, в которой установлено RDP-подключение

Журнал событий = Microsoft-Windows-TerminalServices-RDPClient

- Идентификатор события = 1024 (попытка подключения по протоколу RDP)

- Идентификатор события = 1102 (подключение по протоколу RDP)

- Сообщение = Система, в которой было установлено подключение по протоколу RDP доступ. Поскольку журналы RDP находятся на целевом хосте, организации потребуется решение или способ проверки каждой рабочей станции и сервера на наличие этих событий в соответствующем журнале или использование решения SIEM для управления журналами для выполнения поиска.

Злоумышленники могут очистить один или несколько журналов перед отключением, но, к счастью, событие отключения будет в журналах, что позволит исследователю увидеть источник отключения RDP. Это отключение (идентификатор события 24) можно использовать, чтобы сосредоточить поиски на поиске начальной точки доступа RDP-подключения, если журналы очищены.

Злоумышленники могут очистить один или несколько журналов перед отключением, но, к счастью, событие отключения будет в журналах, что позволит исследователю увидеть источник отключения RDP. Это отключение (идентификатор события 24) можно использовать, чтобы сосредоточить поиски на поиске начальной точки доступа RDP-подключения, если журналы очищены.Лучший и самый простой способ снизить вероятность злонамеренных попыток RDP — удалить RDP из Интернета. NCC Group расследовала множество инцидентов, когда наши клиенты открывали RDP для Интернета только для того, чтобы обнаружить, что он активно подвергался атаке, а клиент не знал об этом или об источнике компрометации. Знание того, что RDP очень уязвим, как говорится в отчете Coveware, удаление RDP из Интернета, его защита или поиск другой альтернативы — это самая высокая рекомендация, которую NCC Group может дать организациям, которым требуется RDP для функций удаленного рабочего стола.

Шлюз удаленных рабочих столов

Шлюз удаленных рабочих столов (шлюз удаленных рабочих столов) — это роль, которая добавляется к серверу Windows, публикуемому в Интернете, и обеспечивает доступ SSL (зашифрованный RDP через порты TCP 443 и UDP 3391) вместо протокола RDP.

через порт 3389. Шлюз удаленных рабочих столов более безопасен, чем только RDP

через порт 3389. Шлюз удаленных рабочих столов более безопасен, чем только RDP ,, но его все равно следует защищать с помощью MFA.Виртуальная частная сеть (VPN)

Другим стандартным способом уменьшения вредоносных попыток RDP является использование RDP за VPN. Если инфраструктура VPN уже существует, организации имеют или могут легко настроить свои брандмауэры, чтобы соответствовать этому. Организации также должны отслеживать попытки входа в систему VPN и исходный IP-адрес, разрешенный для страны происхождения. Известные хорошие IP-адреса для пользователей могут быть реализованы, чтобы уменьшить шум объемных предупреждений о доступе к VPN и выявить аномалии.

Хост перехода

Многие организации используют узлы перехода, защищенные MFA, для предварительной аутентификации во внутренних системах через RDP. Однако имейте в виду, что узлы перехода выходят в Интернет и поэтому подвержены ошибкам в приложении узла перехода. Поэтому организациям следует отслеживать приложение узла перехода и как можно быстрее применять исправления.

Cloud RDP

Другой вариант — использовать облачную среду, такую как Microsoft Azure, для размещения удаленного решения, которое предоставляет MFA для доставки доверенных подключений обратно в организацию.

Изменение порта прослушивания RDP

Хотя не рекомендуется просто предотвращать атаки RDP, смена порта по умолчанию с 3389 на другой порт может быть полезна с точки зрения обнаружения. Путем редактирования реестра Windows можно изменить порт прослушивания по умолчанию, а организации могут внедрить обнаружение SIEM для захвата попыток порта 3389. Однако имейте в виду, что даже если порт меняется, повторное сканирование может легко обнаружить прослушивание RDP на заданном порту, в котором злоумышленник может затем изменить свой целевой порт.

Ограничения IP-адресов

Наконец, организации могут использовать выделенный брандмауэр или брандмауэр Windows на хост-компьютерах, управляемых групповой политикой, чтобы ограничить подключения RDP к известным хорошим IP-адресам.

Однако этот вариант связан с высокой административной нагрузкой, поскольку больше пользователей подготовлены или путешествуют по работе. Тем не менее, этот вариант часто является лучшим краткосрочным решением для защиты RDP, пока не будет разработано и внедрено одно из более надежных решений.

Однако этот вариант связан с высокой административной нагрузкой, поскольку больше пользователей подготовлены или путешествуют по работе. Тем не менее, этот вариант часто является лучшим краткосрочным решением для защиты RDP, пока не будет разработано и внедрено одно из более надежных решений.Организации должны проявлять осторожность при использовании RDP через Интернет. Мы надеемся, что эта запись в блоге поможет предоставить варианты снижения риска заражения и компрометации в результате постоянно растущих атак на RDP, а также некоторые моменты, которые следует учитывать при внедрении и использовании RDP.

- Программа-вымогатель: это два наиболее распространенных способа проникновения хакеров в вашу сеть — https://www.zdnet.com/article/ransomware-these-are-the-two-most-common-ways-hackers-get- внутри вашей сети/

- Coveware — суммы выкупа за второй квартал снижаются, поскольку программы-вымогатели становятся приоритетом национальной безопасности — https://www.

coveware.com/blog/2021/7/23/q2-ransom-payment-amounts-decline-as-ransomware-becomes -a-national-security-priority

coveware.com/blog/2021/7/23/q2-ransom-payment-amounts-decline-as-ransomware-becomes -a-national-security-priority - Уязвимость BlueKeep RDP — https://www.microsoft.com/security/blog/2019/08/08/protect-against-bluekeep/

- Службы удаленных рабочих столов — доступ из любого места — https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/rds-plan-access-from-anywhere

- Использование DUO MFA со шлюзом удаленных рабочих столов — https://duo.com/docs/rdgateway

- Защита шлюза удаленных рабочих столов с помощью MFA с помощью нового расширения NPS для Azure MFA — http://microsoftplatform.blogspot.com/2017/02/ securing-rd-gateway-with-mfa-using-new.html

- Интегрируйте инфраструктуру шлюза удаленных рабочих столов с помощью расширения Network Policy Server (NPS) и Azure AD — https://docs.microsoft.com/en-us/ azure/active-directory/authentication/howto-mfa-nps-extension-rdg#configure-nps-components-on-remote-desktop-gateway

- Изменить порт RDP по умолчанию — https://docs.

microsoft.com/en-us/answers/questions/214904/how-to-change-listening-port-for-remote-desktop-on.html

microsoft.com/en-us/answers/questions/214904/how-to-change-listening-port-for-remote-desktop-on.html - DFIR RDP MindMap — https://github.com/AndrewRathbun/DFIRMindMaps/tree/main/OSArtifacts/Windows/RDP_Authentication_Artifacts

Вот так:

Нравится Загрузка…

Сеть — Как создать безопасный доступ RDP на Windows 7 Pro (установлено как хост)

В Windows 7 Professional для создания безопасного подключения к удаленному рабочему столу я искал в Интернете и нашел много подсказок, в частности это видео:

Полное руководство по безопасным подключениям к удаленному рабочему столу для безопасного доступа к компьютеру через Интернет (Примечание. В этом видео автор сначала объяснит также, как настроить маршрутизатор)

В следующем примере я сделал эти пункты (пропустить настройки маршрутизатора, которые в моем случае такие же, как и обычные сеансы RDP, которые работают хорошо).

1) Установите правило брандмауэра Windows:

Затем, нажав «Настроить», я выбираю IPsec (по умолчанию в Windows).

Затем я перехожу на вкладку «Удаленные пользователи» и нажимаю «Разрешить подключение только от этих пользователей» и добавляю пользователя.

На этом этапе я создал правило WindowsFirewall (я могу сделать правило более безопасным с дополнительными настройками, такими как «Программы и службы», «Протоколы и порты», «Область действия»…)

2) Разрешить подключение к удаленному рабочему столу в ОС Windows 7

Для этого я нажимаю «Пуск» и набираю цифру «разрешить удаленный доступ к вашему компьютеру», появляется значок, и я нажимаю на него, затем новое окно появляется, где на вкладке «Удаленный» я могу установить «Удаленный рабочий стол — Разрешить удаленные подключения к этому компьютеру» и выбрать «Разрешить подключения только с компьютера, на котором запущен удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

3) Установите локальные политики безопасности ОС Windows

нажмите «Пуск» и введите «secpol.

msc», появится значок и нажмите на него (если он не появляется, перейдите в папку Windows/System32 и выполните поиск для файла «secpol.msc» и нажмите на него).

Появится окно secpol.

Нажмите «Локальные политики», «Назначение прав пользователя» и нажмите «Разрешить вход через службы удаленных рабочих столов».

msc», появится значок и нажмите на него (если он не появляется, перейдите в папку Windows/System32 и выполните поиск для файла «secpol.msc» и нажмите на него).

Появится окно secpol.

Нажмите «Локальные политики», «Назначение прав пользователя» и нажмите «Разрешить вход через службы удаленных рабочих столов».Открывается новое окно, и я ограничиваю доступ по RDP, разрешая только нужных мне пользователей.

4) Установите локальные групповые политики ОС Windows

нажмите «Пуск», введите «gpedit.msc» и щелкните появившийся значок. Появится окно gpedit. Нажмите «Конфигурация компьютера». «Административные шаблоны», «Компоненты Windows», «Службы удаленных рабочих столов», «Узел удаленных сеансов», «Безопасность».

Здесь дважды щелкните «Установить уровень шифрования подключения клиента», установите для этого параметра значение «Включено», установите для уровня шифрования значение «Высокий уровень» и нажмите «ОК».

Затем дважды щелкните «Требовать безопасную связь RPC», включите настройку и нажмите «ОК»

Затем дважды щелкните «Требовать использование определенного уровня безопасности для удаленных (RDP) подключений», установите «Включено», установите уровень безопасности на SSL и нажмите «ОК».