Как скрыть свой IP и сохранить анонимность в Интернете – Links-stream.ru

Понравилась статья? Поделись с друзьями:

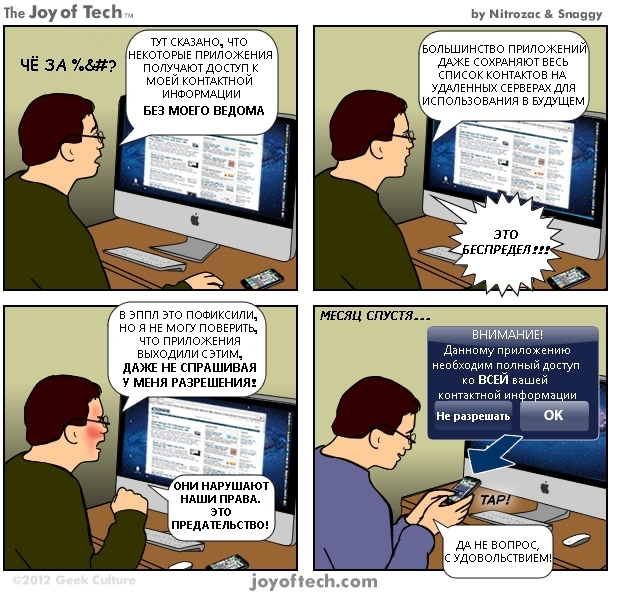

С недавних пор вопрос скрытия IP-адреса стоит очень остро. Интернет, а в частности — соцсети стали заложниками политических игр. В Украине волна запросов «УСТАНОВИТЬ VPN БЕСПЛАТНО» началась с блокировки Яндекса, Mail.ru и ВКонтакте в 2017 году. В России среди заблокированных есть социальная сеть Linkedin, которая очень помогала в расширении деловых связей. И если вы еще не пользовались VPN, совсем скоро у вас может не остаться выбора. В России заблокировали Telegram, а вот с ним прощаться точно не хочется.

Что такое IP-адрес?

IP-адрес — это неповторимый идентификационный код, который присваивается в сети Интернет каждому ПК и применяется для обмена сведениями.

IP-адрес — это почти ваша регистрация. Провайдеру не составит труда выяснить, какой пользователь применял определенный IP в установленный период времени. В нашу эпоху общедоступного Интернета каждый сталкивался с угрозой в стиле «Я тебя по IP вычислю!», а те, кто не сталкивался, точно слышал о подобных «запугиваниях».Несмотря на абсолютную смехотворность 99.99% угроз вычислить человека по IP действительно возможно и не очень сложно.

Крауд-ссылки для SEO

Проверка доноров по Majestic SEO, Ahrefs, Check Trust. Ручное размещение. Гарантия — 14 дней.

Зачем скрывать свой «айпишник»?

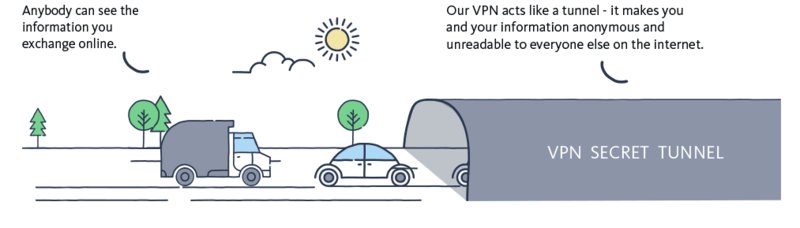

- анонимность и конфиденциальность (ни один сайт, на который вы зашли, не сможет узнать IP, а соответственно и вас)

- защита личной информации (например, когда вы используете VPN, трафик шифруется, а значит никому не узнать, какие сайты были посещены)

- просмотр недоступного контента (скорее всего, вы не раз видели надписи вроде «Данное видео заблокировано для вашего региона» — при запущенном VPN на сайте не будет видно с какой страны вы заходите)

«В Интернете никто не знает, что ты кот»

Наиболее популярные запрещенные сайты

- Linkedin (на территории России)

- Вконтакте (на территории Украины)

- Одноклассники (на территории Украины)

- Яндекс (на территории Украины)

- Mail.ru (на территории Украины)

- Facebook (на территории Северной Кореи, Китая, Саудовской Аравии, Ирана, Турции)

- Twitter (на территории Северной Кореи, Китая, Саудовской Аравии, Ирана, Турции, Венесуэлы)

- YouTube (на территории Северной Кореи, Китая, Ирана, Турции)

- Instagram (на территории Китая)

- Telegram (на территории России, Туркменистана)

- WhatsApp (на территории Туркменистана, Турции)

- Viber (на территории Туркменистана)

Бесплатные методы анонимности

1. SafeIP

- вредоносные и рекламные ресурсы (пользователь увидит предупреждение)

- угрозы, которые проходят через Coockie

- угрозы, которые проходят через WI-FI

- угрозы, которые приходят через DNS

SafeIP защищает ID браузер и источник. Пользоваться программой очень просто — нужно просто выбрать пункт «IP-защита» слева и нажать на желаемый адрес справа.

Установить SafeIP

http://www.freesafeip.com/ru/

2. TOR

На втором месте нашего списка расположился более чем известный браузер под названием TOR.

В нем делать ничего не нужно, кроме как установить его на компьютер и запустить. Соединение шифруется автоматически. В общем, очень даже удобно. И при этом никто не получит доступ к истории браузера и другим пользовательским данным.

Установить браузер TOR

https://www.torproject.org/download/download-easy.html.en

3. Chameleon

Это тоже простой инструмент. В нем нет дополнительных функций — только смена IP-адреса. Это тоже браузер, но в данном случае нужно выбрать IP-адрес, а не только запустить его. Использовать Chameleon легко.

Нужно нажать на кнопку «Добавить VPN соединение», выбрать страну, из-под которой будете подключаться. Она появится в списке, после чего останется нажать кнопку «Соединить».

Стабильная работа гарантируется. Что немаловажно, программа полностью на русском языке. Кроме стандартной версии на Windows, есть также версии для Mac OS, Linux, iOS и Android.

Установить браузер Chameleon

http://ipchameleon.com/ru/

4. Proxy Switcher

Главное преимущество Proxy Switcher состоит в многочисленной базе прокси-серверов. Пользователь может подключиться к любому из них. Также в программе есть большое количество настроек. Для профессионалов этот инструмент — то, что нужно.

Инструменты сервиса

Установить Proxy Switcher

https://www.proxyswitcher.com/

5. Hola VPN

Hola — поставщик VPN антиблокирующей технологии, которая обеспечивает более быстрый и открытый Интернет.

Как использовать Hola:

1. Установите расширение

2. Перейдите на веб-сайт, который заблокирован

3. Нажмите значок расширения Hola (в правом верхнем углу браузера)

4. Выберите страну, из которой Вы хотели бы просмотреть веб-сайт

Инструменты сервиса

Установить Hola VPN

https://chrome.google.com/webstore/detail/unlimited-free-vpn-hola

6. Auto Hide IP

Пользователь может выбрать страну и адрес, под которым будет заходить в Сеть с помощью кнопки «Choose IP Country» и запустить работу программы кнопкой «Hide IP».

Инструменты сервиса

7. Hide My IP

Одно из самых популярных расширений. Оно использует прокси-соединение и позволяет выбрать страну, из-под которой вы будете подключаться.

После установки расширения в браузер станет доступной иконка, нажав на которую можно увидеть список доступных стран.

Инструменты сервиса

Установить Hide My IP

https://chrome.google.com/webstore/detail/hide-my-ip/

Плюсы и минусы бесплатных методов анонимности

Плюс:

Плюс бесплатных только в том, что они бесплатные:)

Минус:

Часто отключается и можно отправить отзывы со своего IP.

Условно-бесплатные методы анонимности

TunnelBear VPN

TunnelBear VPN объединяет глобальную сеть в более 20 странах по всему миру. Расширение имеет высокую скорость соединения, защиту и шифрование данных, поддержку десктопных и мобильных платформ.

Разработчики TunnelBear не лишены чувства юмора, в интерфейсе преобладает если так можно выразиться «остроумный дизайн». На самом деле, продукт является серьезным и надежным VPN-сервисом.

Инструменты сервиса

Цена:

В бесплатной версии имеется ограничение по трафику — не более 500 мегабайт в месяц. Это совсем небольшой объем, поэтому вы не сможете полноценно использовать TunnelBear все время бесплатно.

Прайс сервиса

Установить TunnelBear VPN:

https://www.tunnelbear.com/account#/signup

2. Windscribe

Приложение с удобным и современным интерфейсом, который отличается продуманной структурой. Для старта работы достаточно выбрать желаемые сервер, и Windscribe VPN автоматически создаст зашифрованное подключение, которое позволит обеспечить анонимность и конфиденциальность. Приложение имеет встроенную функцию, которая позволяют отключать все подключения, которые установлены не через VPN. Таким образом, Windscribe VPN обеспечивает дополнительный уровень защиты, предотвращая утечку вашего реального IP-адреса. Функция будет очень полезной при перезагрузке компьютера или при внезапном сбое подключения Wi-Fi.

Инструменты сервиса

Цена:

В бесплатной версии ограничение по трафику 10 ГБ. Существует несколько способов увеличить объем трафика для учетной записи. Публикация твита добавит вам 5 гигабайт, а за каждого зарегистрировавшегося друга вы получите еще по 1 гигабайту. Кроме того, вы можете получить 50 ГБ в месяц на постоянной основе при использовании Windscribe VPN для всех ваших устройств в рамках проводящейся промо-акции.

Прайс сервиса

Hotspot Shield Free — одно из наиболее известных имен в данной подборке. Вы можете выбрать привязку к одной из 20 стран, если вы заплатите за Elite-версию приложения — этого будет достаточно, чтобы получить доступ практически к чему угодно. В бесплатной версии вы ограничены локациями, которые Hotspot Shield выбирает для вас.

Инструменты сервиса

Цена:

В бесплатной версии приложения лимит в день 750 МБ. Когда Hotspot Shield включен, может наблюдаться снижение скорости загрузки, но предложение 750 МБ трафика в день выглядит очень щедрым.

Прайс сервиса

Установить Hotspot Shield Free:

https://www.hotspotshield.com/thankyou/

4. Speedify

Speedify — VPN-сервис, который уделяет особое внимание скорости и мобильности. Speedify объединяет все ваши Интернет-подключения (WiFi, DSL, Ethernet, 3G/4G) для улучшения стабильности и использует современные стандарты шифрования для двукратного увеличения производительности частной виртуальной сети на компьютерах и мобильных устройствах.

Цена:

Бесплатная подписка позволяет подключаться ко всем доступным серверам с ограничением по трафику. Пользователи бесплатной версии получают 4 ГБ данных за первый месяц, но этот объем снижается до 1 ГБ в течение последующих месяцев.

Прайс сервиса

Установить Speedify:

Download

5. Private Tunnel VPN

Как и некоторые другие инструменты, представленные в этой подборке, PrivateTunnel доступен для целого ряда платформ — в частности, Windows, Mac, Android и iOS. PrivateTunnel является достаточно надежным VPN, хотя соединения иногда могут быть немного нестабильными. Сервис прост в использовании.

Инструменты сервиса

Цена:

PrivateTunnel предоставляет бесплатно только 200 МБ данных в месяц для использования по своему усмотрению. Когда данный трафик будет исчерпан, вы можете приобрести больше данных в пакетах объемом 20 ГБ или 100 ГБ. Если вы решили использовать PrivateTunnel все время, то можете выбрать неограниченный по трафику пакет.

Прайс сервиса

Установить PrivateTunnel:

https://openvpn.net/index.php/open-source/downloads.html

Плюсы и минусы условно-бесплатных методов анонимости:

Плюсы:

Плюсом условно-бесплатных VPN сервисом является их демо-версии, вам выпадает возможность «потестить» качественные программы бесплатно. Ну и кто из нас не знает, что их можно скачивать заново, регистрироваться под новым именем и снова пользоваться;)

Минусы:

Быстрое окончание демо-версии.

Платные методы анонимности

ExpressVPN

ExpressVPN — достаточно популярный VPN-провайдер с серверами во многих странах, включая Россию, высокой скоростью и клиентами для Windows, Mac, Android и iOS. С помощью ExpressVPN, который создает безопасный туннель между вашим компьютером и любым сайтом или приложением в Интернете, вы можете анонимно появляться везде, где вы хотите.

Инструменты сервиса

Цена:

Если ExpressVPN не понравится вам в первые 30 дней использования, то вам вернут деньги.

Прайс сервиса

Купить ExpressVPN:

https://www.expressvpn.com/ru/order

2. Encrypt. me

Encrypt.me не имеет ограничений по их количеству, и настройки можно синхронизировать между устройствами. Cloak автоматически защищает ваше соединение, а также выбирает быстрый из доступных серверов.

Инструменты сервиса

Цена:

Прайс сервиса

Купить Encrypt.me:

https://app.encrypt.me/trial/signup/

3. IPVanish

IPVanish — один из самых первых VPN-серверов, который защитит вашу безопасность в Интернете: высокая скорость сервера в разных странах и общие IP. IPVanish принимает биткоины.

Инструменты сервиса

Цена:

Прайс сервиса

Купить IPVanish:

https://signup.ipvanish.com/

4. PrivateTunnel

Эта программа весьма полезна не только для доступа к запрещенным ресурсам, но и важна для обеспечения безопасности конфиденциальной информации, особенно при использовании открытых публичных точек доступа в интернет как по Wi-Fi каналам, так и другим сетям.

Инструменты сервиса

Цена:

Прайс сервиса

Купить PrivateTunnel:

https://portal.privatetunnel.com/phome/login/#/modal-sign-up

5. VyprVPN

Одним из преимуществ использования VyprVPN является то, что никакой посторонний не сможет подключиться к вашей интернет-активности. VyprVPN разработал собственную DNS службу (VyprDNS), которая работает автоматически при использовании приложения.

Инструменты сервиса

Цена:

Прайс сервиса

Купить VyprVPN:

https://www.goldenfrog.com/vyprvpn/buy-vpn

6. CactusVPN

Cactus — VPN-сервис для начинающих, его легко установить и настроить, он быстро работает и относительно недорог. Шифрование надежно, управление функциями приложения легко освоить. Однако, сервера присутствуют только в 4 странах (США, Великобритания, Голландия и Румыния), торренты доступны только на голландских и румынских серверах, и пакеты подписки, которые включают доступ к ним, стоят дороже. Cactus великолепно подойдет для новичков в использовании VPN, для тех, кто просто хочет обезопасить себя в сети, однако если вам требуется более высокий уровень защиты или же вы часто обмениваетесь файлами, эти ограничения могут показаться неприемлемыми.

Инструменты сервиса

Цена:

Прайс сервиса

Купить CactusVPN:

https://www.cactusvpn.com/pricing/

7. ZorroVPN

ZorroVPN — достойный сервис, который разрабатывается экспертами в области информационной безопасности. Сервис предоставляет много полезных возможностей для своих клиентов и может по праву считаться приватным и безопасным.

Инструменты сервиса

Цены:

Прайс сервиса

Купить ZorroVPN:

https://zorrovpn.com/order

Плюсы и минусы платных методов анонимности:

Плюсы:

- VPN-сервисы — это далеко не самый дорогой метод защиты себя и своих данных.

- Вам не нужно покупать дополнительные устройства, чтобы установить приложение VPN-сервиса.

- Для начала работы с VPN-сервисом вам не понадобятся услуги сторонних специалистов. Иными словами, платить за установку, настройку и ежемесячную «поддержку» уже не придется.

- Вам лишь придется платить за сами услуги VPN-сервиса: раз в месяц или раз в год.

Минусы:

- Стоимость услуг VPN-сервисов зависит от того, какие возможности они могут предоставить пользователям. Вам придется провести небольшое исследование, чтобы убедиться, что за свои деньги вы получаете максимум пользы.

- Цена прямо пропорциональна сроку, на который оформляется подписка.

Крауд-ссылки для SEO

Проверка доноров по Majestic SEO, Ahrefs, Check Trust. Ручное размещение. Гарантия — 14 дней.

Особенности VPN-сервисов:

Современный VPN-сервис максимально упрощен из расчета на неопытных пользователей. Разработчики предоставляют исчерпывающие инструкции вроде:

- здесь оплатите

- нажмите для скачивания программы

- запустите установку

- включите программу и пользуйтесь

- пополняйте своевременно счет

Все предельно просто и понятно, насколько это возможно. Тем не менее, умный и любознательный пользователь захочет узнать, как работает система, каковы различия между VPN-сервисами разных компаний.

- По протоколу (способу защиты и передачи данных). Варианты протоколов: OpenVPN, PPTP, L2TP.

PPTP — старый и общепринятый протокол, запущенный более 20 лет назад. В этом основная уязвимость PPTP-протокола. В условиях современности данные VPN-каналы менее надежны, чем OpenVZ и L2TP.

Предпочтительным протоколом является OpenVPN (реализация SSL/TLS VPN). Его преимущества в защищенности трафика и шифровании информации. А недостаток — сниженная производительность, трудность в настройке, необходимость инсталляции программ или приложений.

OpenVPN с реализацией для популярнейшей платформы Windows — оптимальный вариант для рядового пользователя и не специалиста. Т. е. для нас с вами.

- Деление по платформе (поддержка операционной системы). Сюда входят 5 популярных операционных систем: Windows, Linux, macOS, Android, IOS.

- По географии. Страны, города и регионы, IP-адреса которых можно использовать для защищенной и анонимной VPN-связи. Обратите внимание, реальное географическое месторасположение серверов VPN может не разглашаться.

- Условия тарификации: платно или бесплатно. Часто VPN-софт является лишь частично бесплатным или частично платным. За счет этого можно тестировать сервисы или использовать их бесплатно для разовых целей. Например, нелогично платить за месяц услуг VPN только затем, чтобы 1 раз в неделю зайти на любимый веб-сайт.

- Бесплатный период. Даже у бесплатного VPN часто предоставляются более удобные, ускоренные, практичные, безлимитные, но платные пакеты услуг. Также обратите внимание, что цена обычно отражает качество VPN-сервисов.

Если вы пользуетесь каким-то другим методом анонимности — расскажите нам о нем в комментариях:)

Рейтинг статьи: 5.0/5.

Дайджест. Как и почему блокируют социальные сети по всему миру? Линкбилдинг для юридического портала — помогаем занять прочное место в ТОП-35 способов сохранить анонимность в сети — The Village

Поисковые системы

После того как в США появились подробности программы разведки PRISM и пользователи узнали, что государство собирает данные у Google и Yahoo!, количество запросов анонимного поисковика DuckDuckGo резко увеличилось (с 1,7 млн до 3 млн). Поисковик не распознаёт IP-адрес, не сохраняет куки и историю запросов пользователя, так что не может выстраивать ответы по релевантности, таким образом позволяя видеть объективную выдачу.

Похожей стратегии придерживается и ряд других поисковиков, которые, впрочем, не обрели особой популярности. Самые известные — Ixquick и Start Page. Все они зарабатывают на медийной рекламе (в 2011-м выручка DuckDuckGo составила $115 000).

Почта

Различные системы позволяют завести временную почту или просто отправлять сообщения анонимно. C помощью «10 Minute Mail» можно завести ящик на 10 минут. Это, например, позволит зарегистрироваться на новом сайте и избежать дальнейшего спама. Если через 10 минут доступ к ящику ещё необходим, можно запросить продление. «10 Minute Mail» работает только для входящих сообщений.

Hushmail предлагает более сложную систему. Здесь нужно пройти регистрацию, после которой вы получите 25 мегабайт бесплатного пространства и до 10 гигабайт за $84,97 в год. Есть отдельный пакет для бизнеса — за $5,24 в месяц. Письма не сохраняются на сервере, восстановить пароль невозможно. Чтобы сайт вас не «забыл», необходимо логиниться раз в 10 дней.

Браузеры

Самый известный браузер, который обеспечивает доступ в «закрытый интернет», — Tor Browser Bundle. Считается, что его используют те, кто хочет зайти на запрещённые (или по другим причинам перешедшие в Tor) сайты. Но идея его создателей была в том, чтобы защищать пользователей от слежки и передачи данных рекламодателям. В привычных браузерах (Google Chrome, Internet Explorer, Firefox) анонимности можно добиться, переключившись в режим «инкогнито».

Облачное хранилище

Проект SpiderOak позиционирует себя как самое безопасное хранилище. Вся информация попадает на сервер в зашифрованном виде, при её обработке используется технология «zero-knowledge» (ноль информации). Таким образом вся информация может быть доступна только владельцу аккаунта. Сервис зарабатывает по модели freemium: 2 гигабайта можно получить бесплатно, за дополнительное пространство придётся платить $10 в месяц.

Безопасный доступ

Существуют сервисы, обеспечивающие безопасный доступ в интернет через VPN. Они используют специальное шифрование, которое защищает браузер, блокирует вредоносное ПО и позволяет заходить на cайты, которые могут быть недоступны в отдельных странах. AnchorFree предлагает соединение Hotspot Shield на любых устройствах за $30 в год. CyberGhost — похожие возможности бесплатно при ежемесячном трафике 1 гигабайт. Расширенные возможности будут стоить $49 в год. Cервисы также зарабатывают на рекламе.

Про анонимность в интернете с помощью TOR

Приветствую, сегодня поговорим про анонимность в интернете. Много я слышал о всяких там VPN, анонимайзерах и т.д., но даже не вникал во все эти страшные технологии, так как не было на то нужды. Но знал точно, рано или поздно столкнусь с этим. Сегодня я пытался зайти на один из сайтов (американских), который я посещаю ежедневно и в ответ получаю “Страница заблокирована!”. Оказывается корпорация которой принадлежит этот сайт, заблокировала доступ к части своих ресурсов на территории Крыма.

Что поделать, таким образом, американское правительство думает что помогает нам крымчанам… Ну да ладно не буду углубляться в политику… Перейдем к описанию метода по обходу всяких ограничений.

И так задача у меня стояла следующая: “обойти ограничение администрации, одной из мировых корпораций, чтобы беспрепятственно пользоваться сайтом находясь в родном регионе”.

Сначала я попробовал воспользоваться анонимайзером. Анонимайзеры – это сайты созданные для сокрытия реальных данных о подключении пользователя. Простыми словами, если вам нужно зайти на какой то сайт, на котором вас заблокировали (заблокировали ваш IP адрес), вы можете зайти на этот сайт через анонимайзер. Подключение будет осуществлено через другой IP адрес.

В моем случае этот вариант был бесполезен, так как на сайте который мне нужен, используется защита с помощью SSL сертификатов. Ну ничего, продолжим поиски…

Следующим методом, я выбрал VPN подключение к другому серверу. Этот вариант немного сложнее и не совсем удобный, но как вариант его можно использовать. И так, я нашел бесплатный VPN сервер и подключился к нему. После подключения, мой компьютер оказался в реальной компьютерной сети на каком то американском сайте (смотрел по карте, IP адрес находится на границе с Мексикой). Соответственно после подключения, у меня появился интернет из американской сети. Скорость конечно не ах, но пользоваться можно.

Этот вариант оказался частично подходящим. Да, я смог зайти на нужный мне сайт, но скорость работы интернета при постоянном подключении к этой сети меня удручала. Да и политика безопасности компании в которой я работаю, запрещает использование сторонних VPN. Пришлось искать другой вариань.

И этот вариант был найден! Много я читал о пресловутом браузере TOR, который создан (якобы хакерами для хакеров) для анонимной работы в сети. Вот и настал тот день когда я им воспользуюсь )).

Установка и обзор браузера TOR

Скачать его можно (и нужно) на официальном сайте:

Устанавливайте браузер как обычную программу. Обратите внимание на папку установки. В моем случае установка производилась в папку на рабочем столе, а не в Program Files как обычно. Что примечательно, установленный браузер нигде в компьютере не “светится”. Его нет ни в списке установленных программ, ни в “Пуске”, даже в реестре о нем нет ни одной записи. Круто не правда ли?

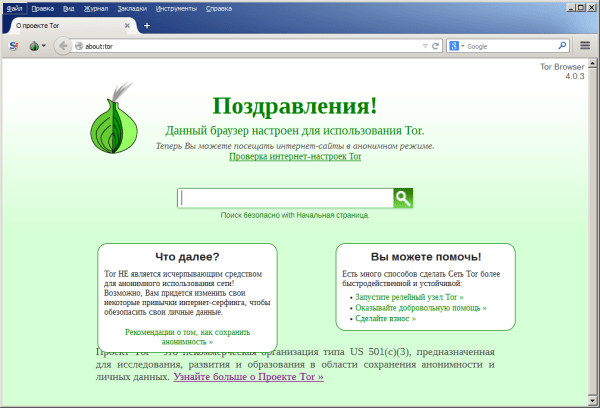

После установки откроется обычный с виду браузер Firefox. Но этот браузер, далеко не обычный Firefox. Он не хранит журнал истории, не хранит кэш и куки, не имеет никаких встроенных расширений и дополнений, которые могут мешать работе.

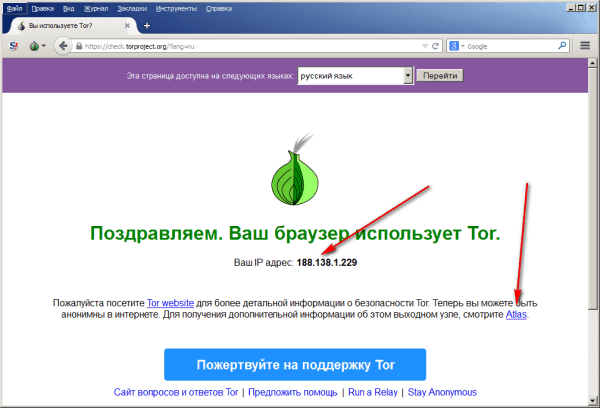

Если вы нажмете на ссылку “Проверка интернет-настроек Tor“, то вы увидите текущий IP адрес присвоенный вам при запуске браузера

Если вы нажмете на ссылку “Проверка интернет-настроек Tor“, то вы увидите текущий IP адрес присвоенный вам при запуске браузера

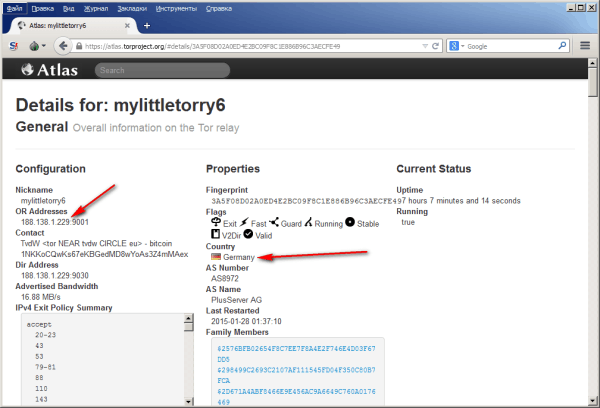

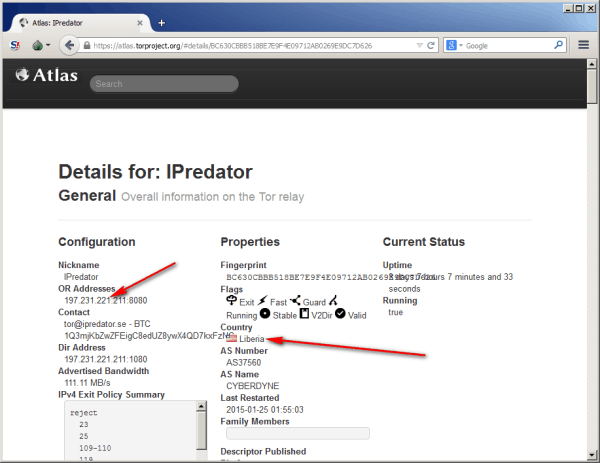

Нажав на ссылку “Atlas” вы увидите более подробную информацию о подключении

Нажав на ссылку “Atlas” вы увидите более подробную информацию о подключении

Как видите в данный момент времени я как будто нахожусь в Германии. Соответственно вся моя деятельность в браузере будет производится из Германии. Этот вариант для меня!

Как видите в данный момент времени я как будто нахожусь в Германии. Соответственно вся моя деятельность в браузере будет производится из Германии. Этот вариант для меня!

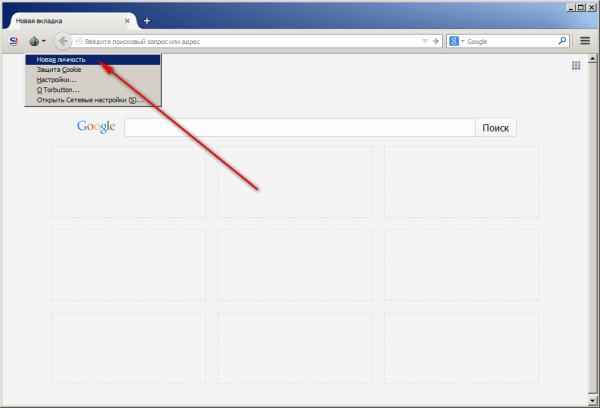

Если вам, по каким то причинам нужно сменить местоположение и IP адрес, нажмите на луковицу и выберите необходимый пункт

После этого, браузер перезапустится с новым подключением

После этого, браузер перезапустится с новым подключением

И еще… не забывайте…

Интересные статьи по теме:

Анонимность в Интернете — Википедия

Под анонимностью в Интернете подразумеваются различные способы остаться незамеченным во Всемирной сети. Причины для того, чтобы скрывать свои действия на Интернет-сайтах, разнообразны. Они могут быть связаны как со стремлением защититься от возможных противоправных действий третьих лиц, так и с совершением противоправных действий самим лицом, стремящимся к анонимности.

Вопрос об анонимности в Сети возник в конце 1980-х годов. Сначала для её достижения использовались псевдонимы и уникальные имена.

В начале 1990-х годов в Интернете стала доступна Всемирная паутина, и в результате наступил новый этап развития технологий. Тогда же начали появляться и различные методы обеспечения анонимности. Среди них были ремейлеры, позволявшие отправлять зашифрованные сообщения по электронной почте. В то же время стали разрабатываться программные методы для достижения анонимности, которые используются до сих пор. Это луковая маршрутизация, которая в 2000 году была доработана и расширена до чесночной маршрутизации, сетевой протокол SOCKS, а также прокси-серверы

Любая информация, которая связана с личностью человека, может быть получена на основе связанных аккаунтов в социальных сетях и публикуемых на них данных.

Этого можно избежать, если использовать псевдонимы и уникальные имена для разных сайтов и не выставлять одинаковые фотографии в отдельных профилях.

Для сохранения анонимности в Сети следует регулярно очищать кэш, файлы cookie и историю просмотров. Однако в большинстве случаев степень анонимности ограничена IP-адресом, который позволяет определить пользователя Интернета, его действия и местоположение.

Для достижения анонимности применяются анонимные сети, работающие поверх глобальной сети.

Для того, чтобы достигнуть более высокого уровня анонимности в Интернете, используются анонимайзеры. Они представляют из себя технические средства для сокрытия информации об Интернет-пользователе и его действиях в Сети. К ним относятся прокси-серверы, к которым прибегают при необходимости скрыть источник Интернет-запроса или отобразить ложную информацию о пользователе.

Также можно обратиться к VPN-сервису, который позволяет пользователю скрыть реальный IP-адрес и самостоятельно выбрать виртуальное местоположение.

Использование сети I2P, которая работает поверх сети Интернет и использует шифрование, позволяет сохранить анонимность сервера.

Одним из самых надежных способов считается Tor, который способствует анонимизации трафика за счет луковой маршрутизации

Одним из противников анонимности в Сети является российский программист Евгений Валентинович Касперский.

«Обычный пользователь уверен, что он анонимен в сети. На самом деле, все не совсем так: вся сетевая активность абонентов отслеживается интернет-провайдерами. Более того, они обязаны оказывать содействие правоохранительным органам, передавая подобную информацию им. Киберпреступники это хорошо понимают, а потому используют различные методы, чтобы скрывать свое присутствие в Сети. Существует ли анонимность в этом случае? К сожалению, да — но именно для кибернегодяев, а не для большинства обычных пользователей. Именно поэтому я выступаю за то, чтобы запретить т. н. техническую анонимность в сети — у каждого пользователя должен быть свой интернет-паспорт», — считает Е. В. Касперский.

Бывший председатель Синодального отдела по взаимоотношениям Церкви и общества Московского Патриарха протоиерей Всеволод Анатольевич Чаплин также критически высказался об анонимности в сети.

«Не настало ли время отказаться от анонимности в Интернете? В „реальном“ пространстве люди обычно не приемлют анонимности. Если я вдруг, общаясь с вами, надену маску, буду пользоваться кличкой и скрывать свое настоящее имя, у вас будут все основания не доверять мне», — заявил В. А. Чаплин.

Стремительное распространение Интернета в начале XXI века и возникновение анонимных способов коммуникации оказали значительное влияние на психологию его пользователей. Это может быть затрудненность при выражении эмоций при общении, из-за которого стали популярны такие способы графического языка, как эмодзи, смайлики, акронимы и интернет-мемы. Анонимное общение в Интернете также связывают с эффектом растормаживания в Сети, которое подразумевает под собой нетипичное для реальной жизни поведение человека. Также Интернет повлиял на тенденцию к социальному стереотипизированию, когда на создаваемый образ собеседника в Интернете большое влияние оказывают механизмы категоризации и идентификации, а индивид сам пытается подстраиваться под них. Анонимность главным образом воздействует на то, как пользователь Сети презентует себя другим лицам. Так можно отметить, что учащаются случаи сокрытия информации, предоставления ложных сведений и даже создания целого нового образа для общения в Интернете. Это может вызвать чувство безнаказанности у человека, что является причиной увеличения количества оскорблений, сексуальных домогательств и шантажа[3].

Возможна ли анонимность в интернете? | GeekBrains

Разбираемся, кому нужна анонимность в интернете и легко ли ее достичь

https://d2xzmw6cctk25h.cloudfront.net/post/1588/cover_image/original-fd9c5681f4a72c401b0cef65b48e2c4b

Анонимность в интернете не интересует только того, кто им не пользуется. Я сама тот еще параноик — не хочу, чтобы мою переписку о котиках кто-то читал. Веб-камеру тоже заклеила, на всякий случай. Решила разобраться, насколько это оправданно.

Почему сложно быть анонимным в интернете

Абсолютной анонимности достичь практически невозможно. Андрей Заикин, руководитель направления информационной безопасности КРОК объясняет: «Существуют средства, обеспечивающие маскировку реальных IP-адресов, их подмену, шифрование трафика и другие. Однако, стоит понимать, что, во-первых, эти средства серьезно снижают удобство использования интернет-сервисов, а во-вторых, уровень анонимности также определяется ресурсами и квалификацией специалистов “на другом конце провода”. Поэтому задача обеспечения анонимности носит вероятностный характер».

Вадим Чакрян, инженер по информационной безопасности в компании DataArt, считает, что анонимность в интернете больше похожа на иллюзию. Социальные сети, поисковые системы, торговые площадки, коммерческие и некоммерческие веб-сервисы и браузеры собирают информацию о пользователях.

«Нас уверяют, что данные, которые собираются, анонимизированы, во многих случаях это так и есть. Но можно ли быть уверенными, что используемое ПО не собирает “немного больше”? Яркий пример нарушения конфиденциальности и приватности — история с Facebook и Cambridge Analytica. Данные обрабатываются алгоритмами машинного обучения, которые могут знать о вас намного больше, чем вы сами», — говорит эксперт.

Многие действия, направленные на сохранение анонимности, бесполезны — они успокаивают только психологически.

Заклеили веб-камеру, но оставили микрофон включенным, например, чтобы использовать голосового помощника? Вас могут слушать, по крайней мере — искусственный интеллект. Используете Tor-браузер и VPN-сервисы, но посещаете сайты, которыми вы пользовались без них, или хвастаетесь новеньким тату? Вы не анонимны. Случайно раскрыть личность можно, даже обсуждая погоду.

Чем дольше вы под одним и тем же псевдонимом, тем выше вероятность допустить глупую ошибку, по которой вас можно будет вычислить. Мы люди, от этого никто не застрахован. Поэтому нужно постоянно менять свою «цифровую личность».

Есть много банальных способов «спалиться».

Помните, что ваше устройство оставляет уникальный отпечаток. Вас можно вычислить по ходу часов, списку шрифтов и плагинов, информации об установленных расширениях, размеру экрана и прочим параметрам. Это как отпечаток пальца, но в сети. По этой уникальной комбинации данных можно определить конкретного пользователя. Даже Tor не так безопасен, как кажется. Вадим Чакрян замечает: «Не забывайте о косвенных методах идентификации устройства через анализ его уникальной информации, даже если вы выходите в интернет через приватный режим браузера и вычищаете куки или используется Tor/I2P».

В общем, всё сложно, и вряд ли стоит по-настоящему заморачиваться, если вы не делаете ничего недостойного.

Как стать «немного анонимным»

Достичь базового уровня анонимности, когда большинство людей не знают, кто вы — простая задача даже для «чайника». «Все, что нужно — это VPN, блокировщик рекламы и инструмент конфиденциальности (privacy tool), например, Privacy Badger. Этот уровень контроля поможет запутать ваши следы в интернете и сбить с толку тех, кто попытается собрать личные данные», — объясняет Бен Уильямс, операционный директор блокировщика рекламы Adblock Plus.

Фото c сервиса limitlessvpn.com

Следующий уровень — достижение анонимности от государства. «Государство может заставить технические компании сдавать информацию, которая заперта в вашем телефоне, — информацию, которую даже сами компании не знают (например, как в ситуации с Apple в случае массовой стрельбы в Сан-Бернардино). Используя специальные браузеры, отказываясь от смартфонов и предпринимая множество других шагов, которые я даже не рассматривал, можно отвоевать приватность в интернете. Однако, оставаясь активным пользователем гаджетов, для достижения реальной онлайн-анонимности нужно быть ученым-программистом», — продолжает Бен Уильямс.

Радикальная прозрачность как альтернатива шифропанку

Многие эксперты пророчат радикально прозрачное будущее. Даниэль Лаример, разработчик, сооснователь BitShares и Steemit, считает, что лучший способ достичь свободы в интернете — использовать метод Айкидо. Это значит — не принимать удар, а тянуть оппонента за собой, выводя из равновесия. То есть не сопротивляться с помощью всевозможного шифрования, а требовать от всех (и правительства в том числе) максимальной открытости.

«Когда заходит речь о приватности, выясняется, что мы, как общество, живем по двойным стандартам. Мы хотим знать всё обо всех и одновременно заботимся о том, чтобы никто не знал ничего лишнего о нас. Просить других добровольно не шпионить за нами означает просить их действовать вопреки их собственным интересам», — считает Даниэль.

С такой логикой соглашается и Вячеслав Золотухин, идеолог и основатель умной системы управления задачами EvoDesk: «Я уверен, что тренд на ближайшее время — это не только максимальная открытость, но и так называемая “подтверждаемая открытость”. То есть меньше голословной информации, и все больше той, которой действительно можно доверять. Если вы нанимаете сотрудника, вы хотите знать максимум информации о нем до его вступления в должность. Если вы пытаетесь устроиться на работу, то хотели бы заранее узнать о том, какое начальство и коллеги вас будут окружать. Если вы собираетесь совершить покупку, то собираете отзывы и комментарии о товаре и продавце». Эксперт считает, что информационный вакуум не может быть односторонним: если мы хотим знать всё обо всех, то и нам придется рассказать всё о себе.

«Анонимность сильно переоценена. Это как в анекдоте про Неуловимого Джо, который неуловим только потому, что никому не нужен. Люди пытаются быть максимально скрытными, при этом не понимая, какие блага дает им открытость. Например, знание о том, какие запросы вы делаете в поисковиках, позволяет системам контекстной рекламы давать вам максимально таргетированные объявления вместо того чтобы показывать все подряд, увеличивая информационный шум вокруг вас», — продолжает Вячеслав.

Шифропанк VS радикальная открытость

Достижение абсолютной анонимности, «шифропанковой нирваны» звучит романтично, но на деле — это опасно, так как моральный уровень многих людей может быть невысоким. «Эта свобода далась бы ценой предоставления опасным лицам права воровать, вымогать и похищать людей за выкуп. Это позволило бы опасным лицам стереть свое криминальное досье и продолжать обманывать других», — считает Лаример. Можно возразить, что злоумышленники всегда найдут способ обмануть людей. Но, с другой стороны, порог вхождения для них будет выше. Вопрос только в доверии к регуляторам.

По мнению Вадима Чакряна, нужно найти золотую середину: «Я — убежденный сторонник прозрачности и доверия в системах, которые касаются социальных аспектов жизни, и настолько же убежденный сторонник приватности каждой частной жизни в отдельности. Не хотелось бы очутиться в мире из серии «Нырок» сериала «Черное зеркало», где у каждого человека есть социальный рейтинг, от которого зависит, как ему позволено жить. В Китае, кстати, уже есть подвижки в эту сторону».

Как по мне, переход к открытости уже происходит и за некоторыми явлениями наблюдать очень смешно. Люди постят в соцсети дорогие покупки, интимные подробности быта. Даже Павел Дуров публикует фотографии из путешествий в Instagram. При этом мало кто думает, что это может быть опасно, но за свои «привет, как дела?» многие очень переживают. Возможно, в 2030 году будет нормой постить свой поток мыслей в новомодную социальную сеть на блокчейне. Главное, чтобы анонимность не давала преимуществ и все были одинаково открыты.

А что вы думаете по этому поводу?

Защита конфиденциальных данных и анонимность в интернете — Викиучебник

Анонимное использование интернета[править]

Зачем нужна анонимность?[править]

Есть разные причины скрываться от опознания. Правительства, работодатели и преподаватели учебных заведений нередко ограничивают доступ к информации и ущемляют свободу выражения подчинённых им людей под всевозможными предлогами. Примеры таких случаев можно найти далее. Наблюдается тенденция усиления слежки в Сети и вообще. Кроме того, многим людям просто нравится ощущение приватности и невозможности слежки за ними через Сеть, это их право. Право, защищенное 23 и 24 статьями Конституции Российской Федерации.

Программы для работы с интернетом[править]

Программы, работающие с интернетом (браузеры, файловые менеджеры, Bittorrent-клиенты и т. д.) для большей надёжности от нарушений конфиденциальности должны иметь открытый исходный код. И должны быть загружены (как и все остальные программы) с официальных сайтов или крупных soft-сайтов (например, softpedia.com).

Открытые браузеры[править]

- Mozilla Firefox

- Mozilla Suite

- SeaMonkey

- K-Meleon

- Chromium (не путать с закрытым Google Chrome).

- Lynx

- Pale Moon

- Konqueror

- Html Viewer 3

Не рекомендуется использовать для анонимного серфинга Google Chromе, так как он отсылает разную информацию Google[источник?]. SRWare Iron, основанный на Chromium, этого недостатка лишён[источник?], но имеет свои (например, редко обновляется).

Настоятельно рекомендуется использовать браузер Mozilla Firefox как наиболее распространённый, надёжный и широко настраиваемый под любые нужды пользователя, в частности, и обеспечение максимальной безопасности и конфиденциальности из всех вышеперечисленных.

Открытые менеджеры закачек[править]

- Free Download Manager (Windows) (в составе имеются FTP- и Bittorrent-клиенты).

- uGet (Windows/Linux) (исходный код).

- wxDownload Fast (Windows/Linux) (исходный код).

Открытые FTP-клиенты[править]

- FileZilla

- WinSCP (его ftp-часть использует код FileZilla 2.2.32, сама программа распространяется бесплатно и с открытым исходным кодом).

Открытые файлообменные клиенты[править]

- ABC (Yet Another BitTorrent Client)

- aMule

- Anatomic P2P

- Arctic Torrent

- BitTornado

- BitTyrant (BitTyrant — это разработка Университета Вашингтона по созданию эффективного BitTorrent-клиента. BitTyrant базируется на коде Azureus 2.5.X и имеет практически идентичный интерфейс (немного изменена вкладка «Peers» — в ней появились столбики с действиями BitTyrant’а и статистические данные по каждому из peer’ов. Также изменения коснулись меню «Help»). При соединении пользователя, запустившего BitTyrant с Роем, другие участники видят клиент с именем «AzureusBitTyrant 2.5.0.0BitTyrant». Основные изменения произошли в механизме загрузки раздачи — BitTyrant собирает статистическую информацию на Пиров и на основе этого принимает решение о загрузке или раздаче файла. По данным разработчиков это увеличивает скорость загрузки на 70 %).

- Blog Torrent

- Burst!

- DC++

- Deluge

- EMule

- FlyLinkDC++

- G3 Torrent

- I2Psnark (в сети i2p)

- KCeasy

- KTorrent

- LeechCraft

- LimeWire

- Localhost

- MLDonkey — на разных этапах присутствовала поддержка P2P-сетей и протоколов: eDonkey, прямая передача (HTTP, FTP, SSH), Overnet, Kademlia, Direct Connect (DC++), Gnutella, Gnutella2, OpenNap, Soulseek, BitTorrent, FastTrack, OpenFT.

- Robert (в сети i2p)

- Rufus

- Shareaza (Вы сможете загружать/выгружать файлы в следующих сетях: EDonkey, Gnutella (G1), BitTorrent и Gnutella2 (G2)).

- Torrent Swapper

- TorrentFlux

- Transmission

- qBittorrent

- Vuze (старое название — Azureus).

- XBT Client

Открытые IRC-клиенты[править]

- Kvirc

- ChatZilla

- ERC (как расширение для Emacs)

- WeeChat

Открытые программы для мгновенного обмена сообщениями и IP-телефонии[править]

Открытые клиенты групп новостей[править]

Открытые программы для работы с электронной почтой[править]

- Claws Mail (ранее известный как Sylpheed-Claws)

- Evolution

- KMail

- Mozilla Thunderbird (может быть клиентом групп новостей)

- Sylpheed

Повышение анонимности и безопасности браузеров[править]

Браузер является основной программой, используемой в интернете, и имеет тенденцию включать в себя функционал других полезных программ. Для получения максимальной анонимности нужно, чтобы для серверов браузер ничем не выделялся среди других. Это необходимо для предотвращения идентификации пользователя.

У серверов есть несколько основных путей получения информации о пользователях. Это информация, передаваемая заголовками HTTP, JavaScript и Flash. Вот некоторые cервисы для анализа этой информации: whoer.net, BrowserSpy, panopticlick.eff.org.

Mozilla Firefox[править]

Расширения[править]

Существует несколько популярных расширений, значительно повышающих анонимность.

- Adblock Plus — Блокирует рекламу, контент, загружаемый со сторонних сайтов.

- BetterPrivacy — Позволяет контролировать особые Cookies flash-объектов.

- Cookie Monster — Позволяет разрешать использование Cookies только доверенным сайтам.

- Flashblock — Блокирует нежелательные Flash-объекты (а также Silverlight) на страницах.

- HTTPS Everywhere — Включает принудительное использование протокола шифрования для популярных веб-сайтов.

- IPFlood (IPFuck) — Выдает Ваш реальный IP за прокси.

- NoScript — Позволяет разрешать использование JavaScript (а также другие интерактивные элементы: аудио, видео, Flash) только доверенным сайтам.

- RefControl — Позволяет контролировать передачу заголовка HTTP referer (информации о том, откуда пользователь пришел на текущий сайт). Для наибольшей анонимности следует указать в качестве варианта по умолчанию «Подделать — посылать корень сайта» с включённой опцией «только запросы 3-й стороны». Это имитирует заход на сайт путём ввода его адреса вручную, а не перехода по ссылке с другого сайта (при этом дальнейшая навигация по сайту осуществляется с передачей реферера, иначе ручной набор адреса каждой страницы выглядел бы неправдоподобно).

Настройки[править]

Также некоторые настройки могут улучшить анонимность. Для изменения настроек можно использовать специальную страницу about: config или добавлять их напрямую в файл настроек prefs.js, находящийся в папке профиля. Некоторые полезные настройки доступны через стандартное меню настроек[1][2][3][4][5].

- browser.safebrowsing.enabled = false, browser.safebrowsing.malware.enabled = false — Отключают передачу информации о посещаемых веб-сайтах (система для борьбы с фишингом).

- browser.search.suggest.enabled = false — Отключает передачу текста, набираемого в окне поиска, поисковой системе без явного подтверждения со стороны пользователя[6].

- dom.battery.enabled = false — Запрещает поддержку Battery API, с помощью которого можно отслеживать состояние батареи устройства.

- dom.enable_performance = false — Отключает передачу браузером информации о времени начала и окончания загрузки страницы. Анализ этих данных позволяет определить факт использования прокси-сервера[7].

- dom.network.enabled = false — Запрещает поддержку Network API, с помощью которого можно определить тип подключения к сети и параметры соединение пользователя с сетью (данная настройка актуальна лишь для мобильных версий Firefox)

- dom.storage.enabled = false — Отключает возможность сайтов хранить некоторые настройки (нечто похожее на Cookies)[8].

- general.useragent.override = «Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.9.1.7) Gecko/200091221 Firefox/3.5.7» — Подмена User Agent. Если выставить наиболее распространённое значение, то это поможет снизить уникальность пользователя[9].

- media.peerconnection.enabled = false — Запрещает поддержку протокола WebRTC, текущая реализация которого позволяет незаметно для пользователя получить список IP-адресов в его локальной сети (с помощью JavaScript), что повышает уникальность пользователя.

- network.dns.disablePrefetch = true — Запрещает предварительное разрешение имён DNS для всех ссылок на веб-странице (пока пользователь сам не нажмёт на ссылку). Это может привести к утечке DNS-трафика при работе через анонимизирующий прокси-сервер.[10].

- network.cookie.cookieBehavior = 1 — Запрещает Cookies для сторонних сайтов.

- network.http.sendRefererHeader = 0, network.http.sendSecureXSiteReferrer = false — Отключают передачу заголовка HTTP referer для обычного и зашифрованного соединения соответственно.

- security.enable_java = false — Отключает Java.

Общие советы[править]

- Отдельно стоит упомянуть кеш браузера. Предположим, на сайте А размещена специальная картинка (возможно и прозрачная однопиксельная) с сайта Х, собирающего информацию. Затем, когда пользователь открывает сайт Б, на котором размещена та же самая картинка с сайта Х, браузер не загружает эту картинку, а берёт её из кэша. Таким образом, сайт Х узнаёт о том, что пользователь ранее посетил сайт А. Поэтому отключение кэширования увеличивает анонимность. В связи с этим последние версии Mozilla Firefox включают в себя режим приватного просмотра.

- Не использовать панели инструментов, предлагаемые разными сайтами. Многие панели отсылают информацию о том, какие страницы посещает пользователь, например для получения ТИЦ в Яндекс. Баре.

- Сделать браузер как можно более похожим на другие браузеры, использующие анонимайзер. Не использовать блокировщики рекламы и прочее, изменяющее поведение браузера. Например, вставив в страницу рекламу и не обнаружив, что её загружают, в то же время получив информацию о загрузке картинок, сайт поймёт, что у вас установлен блокировщик рекламы. Внеся в сайт разные рекламные блоки, часть из которых есть в списках блокировки рекламы разных версий, можно оценить версию списка блокировки. Аналогично — с ghostery.

- С помощью JavaScript и прочих технологий можно считывать различные характеристики браузера, например разрешение экрана, версию, производителя, набор установленных плагинов и дополнений (по наличию определённых API, либо напрямую), делать замеры производительности, и узнавать характеристики аппаратного обеспечения (некоторые характеристики видеоускорителя, наличие акселерометра, multitouch), из чего можно составить уникальный идентификатор вашего браузера. Подробнее на https://wiki.mozilla.org/Fingerprinting , https://www.torproject.org/projects/torbrowser/design/ и https://panopticlick.eff.org/self-defense.php .

Установка и использование Pidgin + OTR[править]

Предже чем приступить к установке и настройке программного обеспечения, нужно зарегистрировать учётную запись ICQ или Jabber либо использовать имеющиеся учётные записи. Эти протоколы несущественно различаются в использовании, и на их подключении к программе останавливаться не будем.

Программу Pidgin необходимо скачать с официального сайта и установить на компьютер. После этого необходимо таким же образом скачать с официального сайта и установить OTR. Установка этого программного обеспечения очень проста.

После установки модуль нужно настроить, для этого открываем окно программы Pidgin и во вкладке Средства находим пункт Модули, где выбираем Off-The-Record (OTR). Переходим к настройкам модуля. Для выбора нам доступны подключённые в Pidgin аккаунты. Выбираем тот, через который будем пересылать зашифрованные сообщения по протоколу ICQ или Jabber. Далее создаем цифровой отпечаток для выбранного аккаунта. В соседней вкладке будут сохранены известные отпечатки собеседников.

Для установления защищённого разговора выбираем собеседника и второй клавишей мыши открываем окно опций, где находим пункт Настройки OTR. Выбираем необходимые опции. Для установления защищённого соединения собеседники должны обменяться цифровыми отпечатками. Сделать это можно несколькими путями: можно сразу импортировать цифровой отпечаток собеседника, если он заранее известен, использовать пароль, известный только вам и собеседнику, или вопрос, ответ на который известен только собеседнику. После обмена ключами защищённое соединение может быть установлено автоматически.

Защита электронной почты (криптография с открытыми ключами)[править]

Используйте криптографию с открытыми ключами для защиты от перлюстрации ваших электронных писем на почтовом сервере или где-то по пути к нему. На сайте pgpru.com есть хорошее руководство по защите электронной почты с использованием свободного программного обеспечения с открытым исходным кодом, которое можно бесплатно скачать в интернете (Mozilla Thunderbird, GnuPG, Enigmail).

Чтобы это работало, подобные средства должны использоваться как отправителем, так и получателем, так что убеждайте своих знакомых переписываться с вами с использованием шифрования.

Почтовые аккаунты рекомендуется создавать на заграничных серверах, (например в Швеции или ФРГ, а также Тувалу, Тонга, Микронезии и Ниуэ, но не в США, которые лидируют по числу взломов почтовых аккаунтов своих граждан по инициативе полиции и ФБР), где (относительно) неплохое законодательство, защищающее приватность и свободу слова (с крайне большим числом изъятий из этого правила, одно из самых расплывчатых звучит как «в случае, если это необходимо для обеспечения национальной безопасности»). Лучше использовать несколько почтовых аккаунтов для отдельных целей. Иначе, почтовый ящик представляет законченное «досье» на человека, увязывающее все от работы до личной жизни (для спецслужб, нечестной администрации сервера или хакеров, в случае если ящик будет взломан).

Чтобы избежать взлома, следует выбирать хорошие пароли, а лучше всего использовать специальные программы для генерирования сложных паролей и их хранения. Используйте сервера, поддерживающие SSL/TLS шифрование соединений, и веб-интерфейс (если есть) через HTTPS, например, https://mail.google.com/ и https://www.safe-mail.net/

Для соединения с почтовым сервером используйте качественные анонимайзеры, такие как Tor (см. настройка Thunderbird).

Желательно, чтобы на локальном компьютере переписка хранилась в зашифрованном виде и, таким образом, была защищена от попадания в чужие руки. Для этого следует использовать шифрование системного раздела.

Программы сетевого общения (Instant Messengers и чаты)[править]

Многие программы для общения поддерживают использование SOCKS-прокси и, таким образом, могут выходить в интернет анонимно через Tor.

В качестве примеров можно назвать свободные приложения Psi (работает по протоколу Jabber) и Pidgin (в прошлом GAIM) (поддерживает несколько протоколов, включая ICQ). Использование Tor’а защищает от слежки, которая пытается установить IP того или иного пользователя, но не защищает от прочтения сообщений хозяевами серверов или кем-то ещё. Для защиты информации должно применяться дополнительное шифрование (OTR), ключ к которому находится только у адресата. Это обычно реализуется как специальная опция в программе для общения.

Psi поддерживает метод шифрования с открытыми ключами до 4096 битов, используя для этого функции свободного пакета GnuPG. Кроме того, сообщения подписываются электронной подписью, что не позволяет посторонним людям изменять их.

Для GAIM существует модуль Gaim Encryption, в котором применяется классическое шифрование с открытыми ключами и электронные подписи, а также модуль Off-the-Record Messaging, который основан на идее недоказуемости отсылки вами сообщений, даже если противник в будущем завладеет ключами.

Miranda IM имеет модули для шифрования сообщений: MirOTR, New_GPG, SecureIM.

Важно учитывать, что многие программы для общения хранят логи сообщений за сроки от нескольких дней и более. Так что все ваши разговоры за определённое время могут быть полностью сохранены на жестком диске. Для предотвращения утечки подобной информации она должна храниться на зашифрованном томе.

Если вы настроили чат или Instant Messenger для работы через Tor, уделите время изучению опций программы. Многие программы такого рода имеют возможность пересылки файлов или общения посредством открытия прямого соединения пользователь-пользователь (DCC), минуя сервер-посредник. Открытие таких соединений может привести к раскрытию вашего IP. Особенно опасны настройки, разрешающие автоматическое принятие файлов от любых пользователей или автоматическое открытие прямых соединений. Все подобные настройки рекомендуется отключать, а файлы принимать только при необходимости и только от проверенных пользователей.

Программы и сервисы анонимного получения и чтения сообщений электронной почты[править]

В интернете существует множество ресурсов для анонимного получения электронной почты (т. н. одноразовые почтовые ящики). Однако на самом деле они не обеспечивают анонимность должным образом. Причин тому несколько:

- отсутствие шифрования от клиента до сервера,

- непосредственный контакт клиента с сервером при обмене данными свободным текстом и т. д.

Все это позволяет точно определить клиента, читающего почтовое сообщение, а следовательно, вести речь об анонимности бессмысленно.

Немного больше анонимности добавляет сеть Tor при пользовании подобными сервисами, однако данная сеть не осуществляет защиту контента, передаваемого с сервера или на сервер. При определенных обстоятельствах можно вычислить и клиента, читающего сообщение через сеть Tor (exit node может перехватывать незашифрованный трафик).

- AnoBox.ru — сервис анонимного получения и чтения сообщений e-mail

Данный сервис создан для удовлетворения потребностей анонимного чтения сообщений электронной почты. Среди отличительных особенностей от аналогичных сервисов — шифрование SSL, отсутствие хранимой информации клиента на сервере, достаточно высокая нагрузочная способность, огромный размер почтовых ящиков и др., что делает его незаменимым помощником при работе в сети Tor (или аналогичных).

Сервис AnoBox.ru может быть также полезен при работе вне сети Tor.

AnoBox.ru | просто другая почта - I2P-Bote — децентрализованная анонимная почта, работающая в сети I2P.

- Bitmessage — аналог (по функционалу в общем) I2P-Bote, не требующий I2P, но имеющий проблемы с производительностью.

Анонимные электронные деньги[править]

Существуют анонимные системы электронных денег, неподконтрольные государству и прочим финансовым организациям вроде Webmoney, QIWI, Яндекс. Деньги и др. На данных сервисах открываются счета (электронные кошельки)и пользователи могут переводить деньги в различных валютах друг другу и организациям-партнёрам данных систем. Однако такие организации работают в строгом соответствии с национальным законодательством, как правило, имеют представительства в странах, где осуществляют деятельность по привлечению клиентов, и раскрывают всю информацию об эмитентах по запросу компетентных органов (в том числе по международным запросам). Также в связи с последними изменениями российского законодательства, чтобы через такие платёжные системы перевести существенную сумму, необходимо идентифицироваться по паспорту. На данный момент есть более анонимные и альтернативные виды денег, ликвидность и востребованность которых определяют не сколько потребительские корзины и биржевые котировки (хотя такие валюты успешно торгуются на специализированных биржах), и не законодательное закрепление их статуса, сколько интерес самих пользователей и доверие расширяющегося круга компаний, принимающих её в качестве оплаты (особенно США). Речь идет о криптовалютах, их эмиссия производится с помощью вычислительных мощностей пользователей (для эмиссии требуется затратить энергию и вычислительные ресурсы) и обычно алгоритмически ограничена. Позволяют анонимно и безопасно владеть, эмитировать и передавать денежные средства.

- Bitcoin — наиболее ликвидная и популярная на данный момент криптовалюта.

- Litecoin — популярная криптовалюта, задумывавшаяся как эволюция Bitcoin.

- Иные криптовалюты (обратите внимание — Onecoin не криптовалюта, а мошенническая схема Понци).

Правила предосторожности и ошибки, ведущие к нарушению анонимности[править]

Одной из наибольших угроз для анонимности является болтливость самого пользователя, раскрытие личной информации в местах, где к этой информации может получить доступ противник.

Анонимная и неанонимная сетевая активность[править]

Клиент для сети Tor может объединять соединения, открываемые примерно в одно и то же время, и направлять их через одну и ту же цепочку случайно выбранных промежуточных Tor-серверов. Это делается для ускорения работы, но в некоторых случаях может создавать проблемы.

Не стоит использовать Tor одновременно для действий, требующих анонимность и несовместимых с нею. Пример: вы заходите на сайт банка для работы со своим личным счётом — в этом случае вы не желаете и не можете быть анонимным. Если вы одновременно будете работать с сайтом банка, где вы не анонимны, и с каким-либо сайтом, где вы желаете сохранять анонимность, переброска этих двух потоков данных через одну цепочку Tor-серверов может оказать услугу тому, кто наблюдает за последним сервером в цепочке и заинтересован в раскрытии личности пользователей Tor’а. Хотя вероятность такого и мала, такое смешивание не желательно. Если работа с сайтом проводится заведомо без анонимности, лучше всего вообще не использовать для этого Tor (см., например, Настройка браузера Mozilla Firefox, No proxy for).

Лингвистический анализ[править]

Помните, что если противник будет располагать нужным количеством текстов, то может оказаться возможным доказать с помощью лингвистического анализа и сравнения текстов, что автором той или иной информации, размещённой в интернете, являетесь вы.

Примеры случаев ущемления свободы слова[править]

- Владимирский губернатор пожаловался в милицию на интернет-форум

Губернатор просил возбудить в отношении участников форума уголовное дело по статье 129 УК РФ («Клевета»), однако после проверки ковровское УВД посчитало высказывания участников форума не клеветническими, а оскорбительными. Как сообщили УВД Коврова, уголовное дело, в котором фигурируют пять человек, пока возбуждено по факту преступных действий, а не в отношении конкретных лиц. Какие именно выражения в адрес Николая Виноградова были признаны оскорбительными, ковровские милиционеры не сообщили.[1] - На оскорбившего мусульман участника интернет-форума заведено уголовное дело

Один из читателей прокомментировал заметку в форуме. В настоящее время текст этого комментария скрыт. Как пересказывает «Банкфакс», читатель привел принцип римского права в отношении наказания за богохульство, а также в изложении процитировал имевшуюся в его распоряжении заметку из аргентинской Clarin, содержащую ряд жестких оценок нападений на посольства в мусульманских странах. Кроме того, автор комментария высказался по поводу двойных стандартов в оценках конфликтов на религиозной почве.[2] - Россия: первый приговор за сетевой экстремизм

В январе 2005 г. студент разместил на своем сайте статью, пропагандирующую деятельность кемеровских национал-большевиков, — «Самая конструктивная партия». По мнению представителей прокуратуры, студент, являясь участником Кемеровского регионального отделения Национал-большевистской партии, желал изменения политической системы в России. [3]

Распределённая анонимная сеть Tor[править]

Tor — свободное программное обеспечение для анонимизации трафика. Открытый исходный код Tor’а проверяется многими людьми со всего мира, что обеспечивает своевременное выявление дефектов и невозможность тайного встраивания в него «чёрного хода» для государственных служб или кого-либо еще.

Tor обеспечивает надежную и бесплатную анонимизацию, защищая пользователя от слежки как за посетителями определенного сайта, так и за всей активностью самого пользователя. Когда пользователь передаёт данные, программа Tor скрывает и настоящий пункт их назначения и сами данные, перебрасывая данные в зашифрованном виде через цепочку промежуточных узлов сети.

Устройство[править]

Узел сети «Алиса» общается с узлом «Боб» посредством анонимной сети Tor

Узел сети «Алиса» общается с узлом «Боб» посредством анонимной сети TorРабота Tor’а основана на взаимодействии многих серверов сети Tor, каждый из которых предоставляет часть пропускной способности своего интернет-подключения для нужд сети. Этот принцип работы близок к тому пиринговых сетей. Любой пользователь может быть сервером, отдавая часть пропускной способности для развития анонимной сети, и тем самым улучшая свою собственную анонимность (см. настройку сервера.)

Tor случайно выбирает несколько серверов из всех доступных (список которых он периодически скачивает с центрального сервера-директории) и строит «тоннель», проходящий через эти промежуточные точки. Ваш трафик будет пропускаться через этот тоннель; у него есть вход — приложение Tor на вашей машине и выход — последний из случайно выбранных для этого тоннеля серверов сети Tor.

Tor последовательно зашифровывает передаваемый пакет данных открытыми ключами серверов, входящих в цепочку, начиная с её конца. При этом ваш компьютер (на диаграмме — «Алиса») непосредственно отсылает данные на первый сервер в этой цепи, который снимает с данных свой слой шифра и передаёт их далее, а с реальной точкой назначения (на иллюстрации — «Боб») непосредственно общается сервер, служащий точкой выхода из тоннеля.

Это защищает от слежки и возможных неприятных последствий посещения специфического сайта в интернете. В точке назначения нельзя выяснить ваш IP-адрес и местонахождение, ибо вы не связываетесь с ней напрямую. Даже серверы-посредники получают только необходимые сведения. Например, первый сервер сети Tor, выбранный для тоннеля, с которым вы взаимодействуете напрямую, не может точно определить, назначены ли данные для вас или вы, в свою очередь, являетесь всего лишь посредником для кого-то другого. Никакие узлы в цепочке, кроме сервера, служащего точкой выхода, не имеют доступ к собственно передаваемым данным (в незашифрованном виде), да это и не нужно для их работы. Им раскрывается только информация о том, кто есть следующий в цепи посредников, которому они перешлют скрытое от них содержимое.

Сокрытие информации так, чтобы каждый элемент цепи имел доступ только к той части, которая предназначена ему, реализуется с помощью криптографии с открытыми ключами. Подобный метод шифрования проработан и надежен, и даже если сервер сети Tor находится под контролем противника, он не сможет получить доступ к части информации, предназначенной для следующих серверов тоннеля.

Только последний сервер в цепи, который служит точкой выхода из тоннеля, способен расшифровать содержимое, которое он затем отсылает на пункт назначения. Полученный обратно ответ он может доставить на ваш компьютер аналогичным образом, с сохранением анонимности.

→ обзор на сайте tor.eff.org.

Сравнение сети Tor с другими системами и анонимными прокси[править]

- Обычные бесплатные веб-прокси, как правило, не шифруют передаваемые данные. Таким образом, они не дают никакой защиты, если ваш канал связи уже находится под наблюдением противника (элементарный анализ трафика выявит все сайты, которые вы посещаете, а также многие действия, совершаемые вами). Tor всегда шифрует всю передаваемую информацию, поэтому, даже если противник наблюдает за всеми передачами по вашему каналу связи, всё, что он получит — бессмысленные байты.

- Многие прокси, рекламирующие себя как «анонимные», на самом деле не являются таковыми (сообщают точке назначения информацию о пользователе через заголовки HTTP). Без специальной проверки пользователь не может быть уверен, что «анонимный веб-прокси» на самом деле является анонимным, и что при посещении веб-сайта ваш IP-адрес не открывается для хозяев сайта или тех, кто имеет возможность наблюдать за каналом интернет-связи этого сайта. При использовании Tor’а при входе на пункт назначения (например, веб-сайт), ваш IP всегда скрыт.

- Есть ограниченное количество по-настоящему анонимных веб-прокси, но никто не может гарантировать, что они не ведут логи активности пользователей и не передают эту информацию заинтересованным лицам. При использовании одного веб-прокси-сервера вы полностью доверяете свою анонимность этому серверу. В случае использования Tor’а вы доверяете анонимность нескольким случайным серверам из тысяч доступных, из которых многие запущены на обычных домашних компьютерах пользователей-волонтеров по всему миру. Для слежки за вами противник должен контролировать все из этих случайно выбранных Tor-серверов, вероятность чего крайне мала, даже если противник будет контролировать значительное количество Tor-серверов по всему миру.

- Некоторые прокси и системы анонимизации, которые предлагают зашифрованный обмен данными и хорошую скорость, требуют денег. Tor абсолютно бесплатен.

- При этом по простоте использования Tor стоит в одном ряду с самыми доступными для начинающего пользователя методами (такими как использование обычного веб-прокси).

- Tor доступен для использования на многих операционных системах, например, Linux и других *nix-системах.

- В отличие от веб-прокси, Tor в теории может поддерживать любые TCP-соединения, а не только HTTP, благодаря этому вы можете анонимно использовать программы для сетевого общения и многое другое.

- Tor обычно работает медленнее, чем веб-прокси (плата за гораздо более качественную защиту).

- Теоретически, Tor по принципу действия приблизительно похож на систему JAP[4], но уступает последнему по скорости передачи. С другой стороны, Tor’у отдают предпочтение те, кто ценит его большую децентрализованность, открытость и «незапятнанную репутацию» (Tor всегда был открытым, тогда как разработчики JAP однажды были пойманы на внесении «чёрного хода» по запросу спецслужб).

Установка и использование[править]

Один из шагов установки Tor-TorCP-Privoxy

Один из шагов установки Tor-TorCP-PrivoxyTor, вместе с сопутствующим программным обеспечением (Privoxy, Vidalia), можно скачать с сайта программы. Для пользователей Windows ссылка на нужный файл находится в строчке «Windows: Tor & Privoxy & Vidalia в одном инсталляторе». Скачивайте стабильный выпуск.

Процедура установки проста: неопытным пользователям достаточно жать Далее, оставляя предлагаемые варианты выбора без изменения, ибо они хорошо подобраны и обеспечат правильную работу. После завершения установки Vidalia и Privoxy автоматически запускаются и регистрируются в системе для автоматического запуска при входе пользователя Windows. Vidalia при старте запускает основное приложение, называющееся просто Tor. С этого момента система анонимизации трафика готова к работе.

Смысл установленных программ следующий:

- Tor

- сердце системы анонимизации трафика. Эта программа будет строить тоннели, пропускать через них данные и получать ответы. Данные поступают от других программ, которым надо послать что-нибудь в интернет, им же передаются данные, присылаемые в ответ с другого конца тоннеля. Способ общения программ, которым требуется интернет, с Tor’ом — SOCKS (широко используемый механизм взаимодействия сетевого программного обеспечения с прокси-серверами — сетевыми посредниками). Tor принимает локальные соединения на порт 9050, и обслуживает программы как прокси-сервер SOCKS.

Множество программ поддерживают использование прокси-сервера SOCKS. Если вы можете найти в сетевой программе настройки использования SOCKS-прокси, значит, вы можете настроить эту программу для анонимной работы с интернетом через сеть Tor. В настройках как адрес прокси-сервера вводите localhost (для локального соединения), порт 9050. Теперь программа при попытке открыть соединение с интернетом будет подсоединяться к Tor’у, и благодаря этому обмен данных с точкой назначения будет проходить через тоннель сети Tor.

Учитывайте, что доступ к интернету через Tor может происходить ощутимо медленнее, чем доступ к интернету напрямую, в связи с этим некоторым программам может потребоваться дополнительная настройка (например, продление допустимого времени соединения: такие опции, как «connection timeout» и тому подобное.)

- Vidalia

- программа для автоматического запуска Tor’а при входе в операционную систему, настройки и наблюдения за работой Tor’а.

- Privoxy

- анонимизирующий HTTP/HTTPS прокси-сервер, использующий возможности основного приложения Tor для выполнения своих функций. Privoxy, по сути, будет работать как надстройка над Tor’ом, улучшающая защиту в программах, использующих протоколы HTTP и HTTPS (браузеры, любые другие программы, где используются URL, начинающиеся с http:// или https://). После выполнения дополнительной защитной обработки данных Privoxy применяет Tor для работы с тоннелями, подсоединяясь к Tor’у через тот же порт 9050. Privoxy предотвращает утечку информации, нарушающей анонимность по вине браузера и других программ, использующих HTTP и HTTPS. Подробнее об этой проблеме можно прочитать далее.

Если программа использует протоколы HTTP и HTTPS, надо настроить ее для обращения к интернету именно через Privoxy, если необходимо обеспечить анонимную работу с интернетом. Privoxy принимает локальные соединения на порт 8118. Все широко используемые браузеры и большинство других программ, использующих HTTP и HTTPS, позволяют настроить использование прокси-сервера для соединений по HTTP и HTTPS (может обозначаться как SSL). В таком случае как адрес прокси-сервера вводится localhost (локальное соединение), номер порта — 8118 (порт Privoxy). Это можно (и нужно) вводить и для HTTP и для HTTPS (SSL). Далее приводятся примеры настройки конкретных приложений, например, Mozilla Firefox.

Настройка браузера Mozilla Firefox[править]

Настройка Firefox 1.5Зайдите в настройки, через пункт меню Tools->Options, вкладка General, в области «Connection» нажмите «Connection Settings…». Это открывает окно настройки подсоединения к интернету браузера Firefox. В нем надо выбрать «Manual Proxy Configuration» и заполнить две строчки: «HTTP Proxy» и «SSL Proxy». В каждой строчке в поле, расположенном левее, надо ввести localhost (локальное соединение), в поле правее 8118.

После такой настройки браузер будет пытаться открыть локальное соединение на порт 8118, где его примет приложение Privoxy, и обеспечит выход в интернет через основное приложение Tor.

Этого достаточно для работы основных функций браузера. Дополнительно можно записать localhost и порт 9050 в строчке «SOCKS Host» того же окна; это позволит, например, заходить на FTP-серверы в Firefox, общаясь с ними через посредничество основного приложения Tor; оно будет принимать локальные соединения на порт 9050.

В поле «No Proxy for: » выключается использование прокси для определенных адресов. Там обычно всегда перечислены хотя бы localhost и 127.0.0.1 — локальные соединения. Выключение прокси может потребоваться для каких-то других адресов, например, потому что они не пускают к себе пользователей из-за границы (при использовании Tor’а по-настоящему связываться с сайтом, на который вы заходите, может компьютер в любой точке земного шара с любым IP-адресом). Перечислите все адреса, для которых надо выключить прокси, через запятую. При этом можно использовать частичные адреса, например, .livejournal.com добавляет все адреса, заканчивающиеся на .livejournal.com.

| Учитывайте:

|

Настройка почтового клиента Mozilla Thunderbird[править]

Как обеспечить полную анонимность в интернете? — Хабр Q&A

Определение:Анонимность это Безименность, неизвестность; умолчание, скрытие имени.

Решение:

На пути между Вами и интернетом не должно быть ничего что может связать Вас с вашим соединением. И вы не можете вести себя как обычно. При этом Ваше обычное поведение в это же время должно быть записано ложно.

Кто Вы такой можно узнать

1) Финансовый след

приобретение устройств и услуг которые обеспечивали Ваш доступ в интернет

получение выгоды из интернета в виде финансов, товаров и услуг

2) Электронный след

IP, MAC, время, встроенные камеры, wifi, gsm, gps, микрофон.

операционные системы, программы, плагины и прочее.

эти людишки снующие вокруг с мобилами в которых стоит софт по сбору информации не только о владельце мобилы но и о окружающем радиоэфире. Координаты GPS, базовые станции GSM, WiFi хотспоты, bluethooth девайсы и т д. А вон блондинка говорит по телефону, а её камера втихаря снимает что Вы посмотрели в её сторону. Это не потому что на шпионка, а потому что ставит на телефон всё без разбору.

3) След метаданных

почерк: скорость, характерные особенности Вашей работы в интернет. Стиль набора текста на клавиатуре имеет свой отпечаток. Орфографические ошибки, исправляемые опечатки, пунктуация и т д. Строка поиска гугла в в любом браузере при помощи JS (если он разрешён) передаётся на сервер гугла непрерывно пока Вы печатаете. Считайте что информация о характере набора передаётся в интернет. Гугл делает всё чтобы знать вас в лицо даже если на нём находится маска. Не забываем про мышку или тачпад.

информация которую Вы ищете без маски анонимоуса может Вас выдать при попытке сделать тоже самое в маске. Нужно иметь чётко прописанные инструкции чего делать нельзя и чётко ограниченные действия. Ваша анонимная жизнь должна быть похожа на будни шпиона. Это самодисциплина, это труд, это постоянное пополнение знаний и применение их на практике. Очень сложно не спалиться на практике когда за тобой 24 часа следят и делают это ненапрягаясь.

с прискорбием помолчим о том что ваши друзья напротив вашего Ника или номера телефона заботливо напишут ваше имя дату рождения, отношение, фотографию и аплоаднут на эпл или гугл, а все приложения имеющие доступ к адресной книжке (а туда не лезет только ленивый) знают это сразу.

Подключение к интернету можно украсть, купить симку с GPRS у цыган, но как Вы спрячетесь от видеокамер заботливо расставляемых по всему миру. RFID чипы от банков, библиотек, метрополитена заботливо рассованны по вашим карманам. Удостоверение личности становится биометрическим и его наличие в кармане в общественном месте навязывается законом.

Чем современее компьютер телефон тем с больше вероятность наличия в нём заводского бэкдора на уровне чипов, или бэкдора от перекупщика или службы доставки. Вы думаете что установив Tails или Кали Линукс Вы решили проблему — ошибаетесь вам нужно ещё и собрать компьютер на лампах :). Или вот вы таскаете с собой свой телефон он дарит провадеру информацию о том где Вы находились 24 часа в сутки. Дарит ему Ваши ежедневные привычки. Вот Вася едет на работу, вот с работы. А вот внезапно Вася пропал с радаров, хотя обычно в это время он ездит по маршруту А или Б. Странненько. Аномалия. А теперь если вся эта информация попадает в одни руки и анализируется, что получается? Получается что круг подозреваемых резко сужается. Васю находят на камерах на Митино, он покупает симку у циган, или стоит около библиотеки в автомобиле с ноутбуком на коленях.

А то что Вася пользуется TOR, VPN и необычной операционкой это для провайдера не секрет. Просто ему до времени нет дела до Васи. Записанный трафик можно вскрывать и потом.

Так что подпишусь под словами АртемЪ

Хотите аномнимности в интернет, не пользуйтесь интернетом.