Взлом без ROOT прав на Андроид: WhatsApp, Viber, Telegram, Imo

Вам нужен взлом без Root прав, чтобы читать сообщения с мессенджеров? Вы хотите вести полный контроль за Андроид?

Еще совсем недавно программы для взлома без Root прав на Андроид, чтобы была возможность читать сообщения с мессенджеров не существовало. Для того, чтобы читать переписку WhatsApp, Viber, Telegram и Imo нужно было рутировать телефон и предоставлять Root права при установке приложения. К сожалению, не все Андроиды можно рутировать.

Реально ли осуществить взлом без Root прав на Андроид?

Да, на сегодняшний день появилась такая возможность – Reptilicus позволяет осуществлять перехват входящих сообщений с вышеперечисленных мессенджеров из шторки подконтрольного телефона. Шторка – это вот когда Вы пальцем спускаете вниз и читаете поступившие уведомления на телефоне – вот с этой шторки все входящие уведомления будут перехватываться без Root прав и передаваться к Вам в личный кабинет.

Личный кабинет у Вас откроется, как только Вы зарегистрируйтесь на нашем сайте Reptilicus. Регистрация бесплатная, легкая и никаких подтверждений об регистрации никуда не приходит.

Заходить в личный кабинет можно через сайт с компьютера, ноутбука или любого телефона. Можно на свой личный Андроид установить мобильную версию кабинета (клиент) и уже оттуда смотреть входящие переписки с социальных сетей.

С каких мессенджеров можно будет читать входящие сообщения?

На сегодняшний день приложение Reptilicus позволяет осуществлять:

• взлом без Root прав WhatsApp;

• взлом без Root прав Viber;

• взлом без Root прав Telegram;

• взлом без Root прав Imo.

Хотим еще раз обратить Ваше внимание на то, что при взломе приложений без root будут доступны только входящие сообщения, которые попадают на шторку подконтрольного телефона.

Также взлом Android без Root предоставит следующие возможности:

• видеть списки и слушать запись телефонных звонков;

• включать удаленно запись окружения;

• читать смс-сообщения;

• видеть на карте местоположение устройства;

• на Андрод 6+ делать удаленно фото с камеры;

• просматривать внутренние папки телефона;

• видеть список имеющихся контактов и установленных новых.

Более подробно о работе нашего приложения Reptilicus можно узнать у онлайн консультанта на нашем сайте.

Где можно скачать программу для взлома без Root прав?

Для того, что осуществить взлом Андроид без Root, Вам необходимо установить наше приложение на это устройство – это может быть, как смартфон, так и планшет на базе Андроид.

Скачать программу Reptilicus для взлома без Root бесплатно и без регистрации можно на главной странице нашего сайте. Вы увидите кнопку СКАЧАТЬ (зеленого цвета) – нажимаете на нее – внизу страницы найдете ссылку для скачивания – Вас перекинет на хранилище, откуда вы и сможете ее скачать.

Наша программа устанавливается на Андроид вручную, удаленная установка возможна только если на подконтрольном 4 версия Андроида.

Очень подробно о том, как устанавливается программа для взлома без Root написано в статье «Как правильно установить Reptilicus».

Существуют ли другие приложения для взлома без Root на Андроид?Да, конечно, в Интернете можно найти и другие программы для взлома без Root прав, но они обладают весьма скудным функционалом. Вы можете в этом убедится самостоятельно, найти в Гугле или Яндексе, потом себе скачать приложения для взлома без root и ознакомится с их возможностями.

Хотим Вас предупредить, перед тем как скачать программы для взлома Android без Root, необходимо удалить установленные ранее, так как установка двух и более аналогичных софтов на один смартфон может повлечь за собой серьезный конфликт между ними. Поэтому, перед тем как Вы захотите установить другое, сначала удалите предыдущее, очистите кеш телефона, кеш браузера и кеш плей Маркета и только потом устанавливайте новое.

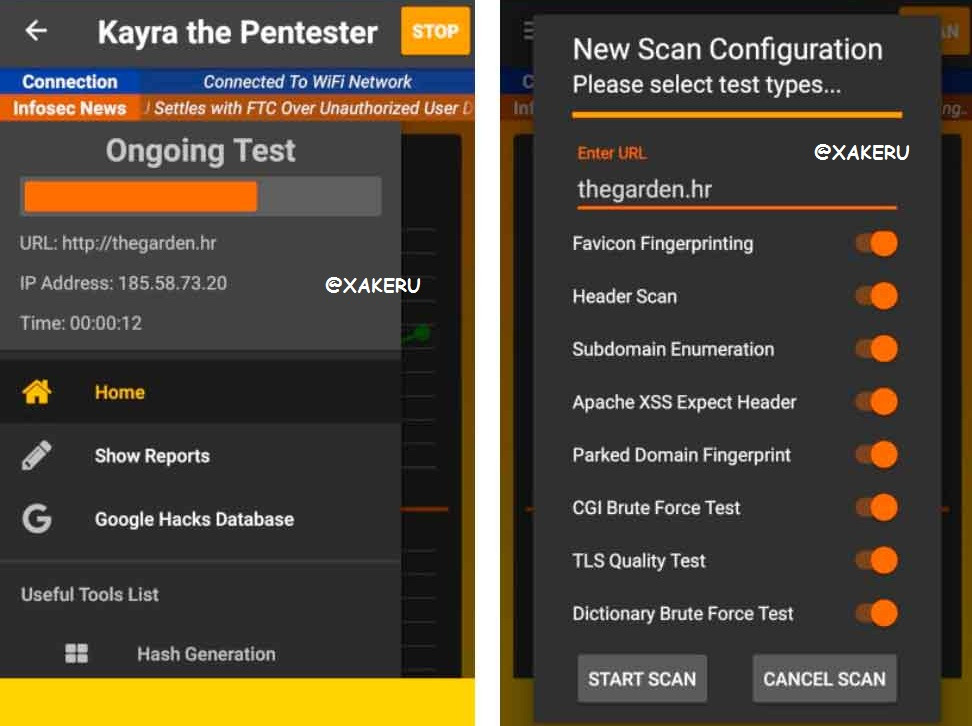

Лучшие Android-приложения для этичного взлома

Как и наши компьютерные программы, существует множество приложений Android, используемых для множества различных задач, и здесь мы обсудим лучшие приложения для Android, предназначенные для тестирования на проникновение или этического Взлом. Лучшие приложения для Android, представленные ниже, были выбраны путем сравнения опыта пользователей и моего личного опыта работы с приложениями (я использую большинство этих инструментов для повседневного использования).

Анонимность — это первое, о чем вам нужно позаботиться, прежде чем проводить тестирование на проникновение. Среди множества других приложений, обеспечивающих конфиденциальность, таких как VPN, Orbot лучше всех скрывает вашу личность. Orbot — это бесплатный проект с открытым исходным кодом (исходный код которого вы можете посмотреть в Github или присоединиться к их сообществу), чтобы обеспечить анонимность в Интернете для пользователей Android. Orbot использует Tor для шифрования интернет-трафика, проходя через доступные серверы по всему миру. Orbot может помочь вам защититься от личных угроз и угроз конфиденциальности, скрытых от стороннего приложения для мониторинга интернет-трафика.

TOR — прыгающие соединения

TOR — живой журнал

7. Мастер-ключ Wi-Fi — от wifi. com

comWifi Master Key — это самый крупный одноранговый обмен ключами Wi-Fi для бесплатного доступа к Wi-Fi, разработанный LinkSure Network (wifi.com). Это мои любимые приложения, когда мне нужно подключение к Wi-Fi. Это приложение сократит мои задачи, чтобы взломать заблокированный (защищенный паролем) Wi-Fi. Концепция заключается в совместном использовании ключа Wi-Fi (пароля) для обеспечения бесплатного доступа в Интернет. Независимо от того, знает пользователь пароль или нет, он сможет подключиться к любым ближайшим точкам доступа Wi-Fi, перечисленным с помощью «кнопки подключения», без ввода каких-либо данных для входа. Еще одна интересная функция Wifi Master Key — это карта Wi-Fi, которая помогает пользователям находить бесплатные и открытые точки доступа Wi-Fi, доступные на месте.

Мастер ключей Wi-Fi — Доступен дисплей Бесплатные точки доступа

Мастер-ключ Wi-Fi — отображение карты доступно Бесплатные и открытые точки доступа

6. Fing — Сетевые инструменты

Fing — это инструмент сетевого обнаружения, предназначенный для сбора информации об устройствах, подключенных к беспроводной сети. Fing также предлагает несколько сетевых утилит, включая Ping, Traceroute, DNS Lookup и сканирование служб.

Fing также предлагает несколько сетевых утилит, включая Ping, Traceroute, DNS Lookup и сканирование служб.

5. Netcut (бесплатно, требуется рут)

Netcut — это популярный инструмент для обнаружения настольных сетей, который также доступен на Android. Netcut помогает обнаружить устройство, подключенное к беспроводной сети, и отобразить информацию, включая IP-адрес, MAC-адрес и имя устройства. Разница между Fing и Netcut в том, что Netcut имеет функцию изменения MAC-адреса вашего устройства, а основная функция — отключать подключения других клиентов, подключенных к вашей беспроводной сети, с помощью ARP-спуфинга атака. Netcut также может защитить пользователей от атаки с подменой ARP, используя встроенную функцию Netcut Defender.

4. Захват пакетов

Packet Capture — это сниффер сетевого трафика с расшифровкой SSL. Захват пакетов выполняет те же основные функции, что и программа Wireshark на рабочем столе. Это очень мощное приложение для Android для отладки или для мониторинга сетевого взаимодействия при подключении к Интернету. Захват пакетов использует локальную VPN для захвата и записи трафика. Хорошая новость в том, что для этого не нужны права root. Packet Capture не только захватывает все пакеты, но и может расшифровать SSL-соединение с использованием метода MITM.

Захват пакетов использует локальную VPN для захвата и записи трафика. Хорошая новость в том, что для этого не нужны права root. Packet Capture не только захватывает все пакеты, но и может расшифровать SSL-соединение с использованием метода MITM.

Захват пакетов — Обнюхивание игровых подключений «Mobile Legends»

3. Сетевой спуфер (требуется рут)Network Spoofer — это проект Android-приложения для выполнения атаки ARP Spoofing, чтобы запутать сеть и клиентов. Network Spoofer позволяет вам разыграть клиентов, подключенных к вашей беспроводной сети, функция атаки Network Spoofer обеспечивает: и текст вверх ногами, перенаправление страницы веб-сайта, удаление и замена слов с веб-сайта и изменение всех изображений на веб-сайте на мем троллфейс изображение.

2. TermuxTermux — эмулятор терминала для Android со средой bash linux. Если вы знакомы со средой Terminal Linux, вам не составит труда использовать Termux. Termux использует диспетчер пакетов APT для автоматизации установки любых пакетов. Причина, по которой я исключил «Nmap для Android» из списка, заключается в том, что вы действительно можете установить популярное тестирование на проникновение. программа прямо в вашем Android с помощью команды Termux «pkg install», такой как NMAP, Metasploit, Traceroute и многие другие. более.

Причина, по которой я исключил «Nmap для Android» из списка, заключается в том, что вы действительно можете установить популярное тестирование на проникновение. программа прямо в вашем Android с помощью команды Termux «pkg install», такой как NMAP, Metasploit, Traceroute и многие другие. более.

Termux — запуск NMAP на Termux Android

Termux — Запуск Metasploit Framework на Termux Android

1. zANTI (требуется рут)

zANTI — это очень мощный полноценный инструментарий для тестирования на проникновение. zANTI имеет так много функций, что это набор инструментов, включая обнаружение сети с помощью NMAP, атаку MITM, подделку MAC-адреса, аудит паролей, сканирование уязвимостей и многое другое. В самой атаке MITM есть так много функций, которые в основном имеют основную функцию, такую как «Network Spoofer», с захватом HTTP-сеансов, Изменение HTTP-запросов и ответов, захват файлов загрузки, использование маршрутизатора и возможность проверки устройства на наличие шелл-шока и SSL-пуделя уязвимость.

В настоящее время взломать стало намного проще в соответствии с достижениями технологий, даже используя свой «портативный компьютер», известный как смартфон, вы можете выполнять задачи тестирования на проникновение. Доступные выше приложения являются всего лишь инструментами и требуют вашей личной ответственности. Будьте мудрыми (а иногда и дикими :-D).

Взлом приложений Android, iOS и IoT на примерах: 2022 – 44CON

Онлайн-обучение в реальном времени

Представлено: 7ASecurity

Двухдневный курс будет проходить онлайн в течение четырех полдней с 14:00 до 18:00 (GMT) с 20 по 23 июня 2022 г.

Цена 1020 фунтов стерлингов (включая НДС/850 фунтов стерлингов без НДС).

Краткое содержание тренинга

Этот курс является кульминацией многолетнего опыта, полученного в результате практического тестирования мобильных приложений на проникновение, а также бесчисленных часов, проведенных в исследованиях. Компания 7ASecurity построила этот курс на основе Руководства по тестированию безопасности мобильных устройств OWASP (MSTG) и соответствующих разделов Стандарта проверки безопасности мобильных приложений OWASP (MASVS), поэтому этот курс охватывает и выходит за рамки первой десятки OWASP Mobile. Этот курс дает участникам практические навыки, которые можно применять сразу же с первого дня.

Этот курс дает участникам практические навыки, которые можно применять сразу же с первого дня.

Обратите внимание, что курсы 7ASecurity на 100 % практические, они не читают студентам скучные лекции и теории, вместо этого они ставят перед вами практические задачи и помогают решить их, обучая устранению распространенных проблем и получению максимальной отдачи от это обучение. Затем обучение продолжается после курса с помощью их часто обновляемых материалов курса, для которых вы сохраняете пожизненный доступ , а также неограниченную поддержку по электронной почте .

Получите БЕСПЛАТНЫЙ доступ к этому обучению, включая доступ к видеозаписям, слайдам и уязвимым приложениям для игры: 4-часовой семинар — https://7asecurity.com/free-workshop-mobile-practical

Каждый раздел начинается с краткого ознакомления с мобильной платформой для этого раздела, а затем продолжается статическим анализом, переходит к динамическим проверкам и завершается приятным сеансом CTF для проверки полученных навыков.

День 1 : Особое внимание уделяется Android: они начинают с понимания приложений, а затем углубляются в статический и динамический анализ имеющихся приложений. Этот раздел наполнен практическими упражнениями и задачами в стиле CTF.

День 2 : Ориентированы на iOS: они начинают с понимания архитектуры iOS и различных мер безопасности. Затем они сосредотачиваются на статическом и динамическом анализе имеющихся приложений. Раздел заполнен практическими упражнениями, заканчивающимися CTF для большего практического удовольствия.

Тизерное видео: https://www.youtube.com/watch?v=Re5oqfVkgd4

План обучения

Цели курса

Этот курс подойдет любому студенту и убедитесь, что:

- Общий уровень мастерства намного выше, чем когда они начинали

- Полученные навыки можно сразу применить для оценки безопасности мобильных приложений

- Навыки можно оттачивать посредством непрерывного обучения и неограниченной бесплатной поддержки

- Учащийся подготовлен для решения распространенных задач оценки мобильных приложений

- Люди, которые плохо знакомы с безопасностью мобильных устройств, многому научатся на этом тренинге

- Продвинутые учащиеся получат улучшенные навыки и более эффективные рабочие процессы

- Полученные навыки очень практичны и применимы к реальным оценкам

Участникам будет предоставлен

- Пожизненный доступ ко всем материалам курса

- Неограниченный доступ к будущие обновления и пошаговые видеозаписи

- Неограниченная поддержка по электронной почте , если вам нужна помощь во время занятий дома позже

- Распоряжение правительства и полицейские приложения в разных странах

- Многие другие чрезвычайно уязвимые приложения из реального мира

д.

д.- Цифровые копии всех учебных материалов

- Виртуальные машины Custom Build Lab

- Целевая сборка уязвимых тестовых приложений

- Исходный код для тестовых приложений

Включенные темы

- Обзор распространенных ошибок в исходном коде и во время выполнения

- Изменение поведения приложения посредством изменения кода/конфигурации

- Перехват сетевой связи, также известный как MitM

- Обход джейлбрейка/обнаружения рута и проверка приложений с привилегированной точки зрения

- Инструментарий (просмотр и изменение поведения приложения)

- Испытания CTF для обслуживающего персонала, чтобы проверить свои навыки

Почему вам стоит пройти этот курс?

Это на больше , чем обычный онлайн-курс: вы получаете пожизненный доступ ко всем материалам курса с пошаговыми видеозаписями, слайдами и лабораторными упражнениями, включая все будущие обновления бесплатно .

Студенты могут проходить курс в своем собственном темпе, а пожизненный доступ гарантирует, что темы могут быть просмотрены по мере необходимости по желанию студента в Интернете после курса.

Это обучение было построено на реальных проблемах, наблюдаемых в реальных приложениях, а не на сфабрикованных уязвимостях, которые вы никогда не увидите на практике.

Цель состоит в том, чтобы начать с основ и гарантировать, что каждый учащийся выйдет из обучения со значительно более высоким уровнем мастерства в пентестировании мобильных устройств.

Учащихся научат определять поверхность атаки мобильных приложений, использовать интересные уязвимости и способы их исправления. Начиная от веселого преодоления обнаружения рута/джейлбрейка, закрепления, изменения поведения приложения во время выполнения и заканчивая проверкой того, что делают приложения в режиме реального времени. Обучение также охватывает эффективное выявление и использование распространенных шаблонов уязвимостей, модификацию приложений Android и iOS в состоянии покоя и во время выполнения и многое другое.

Поскольку курс был написан и тщательно создан профессиональными тестировщиками на проникновение мобильных приложений, после многолетнего опыта они поделятся множеством практических советов, чтобы использовать автоматизацию и сделать тестирование на проникновение более эффективным, как только студент вернется в свой офис.

Три главных вывода, которые учащиеся узнают

- Узнайте, как находить уязвимости IoT, даже не имея доступа к физическому устройству, с помощью анализа только мобильного приложения

- Максимально эффективно выявляйте и используйте уязвимости безопасности мобильных приложений

- Усовершенствуйте процесс тестирования безопасности мобильных устройств, используя ряд инструментов с открытым исходным кодом, а также множество советов и рекомендаций, которыми поделились инструкторы после многих лет тестирования на проникновение мобильных приложений.

По завершении этого обучения участники будут знать

Завершение этого обучения гарантирует, что участники будут компетентны и способны:

- Перехватывать сетевые сообщения мобильного приложения

- Обход защиты от закрепления сертификата и открытого ключа

- Обход джейлбрейка/обнаружения рута

- Обратный инжиниринг и анализ мобильных приложений с точки зрения черного ящика

- Просмотр исходного кода мобильного приложения для выявления недостатков безопасности

- Выполнение проверки безопасности мобильного приложения

Содержание курса (ToC)

Раздел 1.

Взлом приложений Android и IoT на примере

Взлом приложений Android и IoT на примереЧасть 0. Ускоренный курс по безопасности Android

- Состояние безопасности Android

- Архитектура безопасности Android и ее компоненты

- Android-приложения и файловая система

- Подписание приложений Android, изолированная программная среда и подготовка

- Рекомендуемые советы по настройке лаборатории

Часть 1. Статический анализ с проверками во время выполнения

- Инструменты и методы для извлечения/декомпиляции/реверсирования и просмотра APK

- Определение поверхности атаки приложений Android и сбор общей информации

- Идентификация распространенных шаблонов уязвимостей в приложениях для Android:

- Жестко запрограммированные секреты

- Логические ошибки

- Недостатки контроля доступа

- Намерения

- Прохладные инъекционные атаки и многое другое

- Искусство переупаковки:

- Советы, как обойти отсутствие root

- Управление манифестом Android

- Отказ от закрепления SSL/TLS

- Отказ от обнаружения корня

- Работа с приложениями на иностранных языках и др.

Часть 2. Динамический анализ

- Данные мониторинга: LogCat, незащищенное хранилище файлов, хранилище ключей Android и т. д.

- Искусство MitM: перехват сетевых сообщений

- Искусство инструментовки: подключение с помощью Xposed

- Мониторинг поведения приложения во время выполнения

- Отказ от закрепления сертификата и обнаружения корня во время выполнения

- Изменение поведения приложения во время выполнения

Часть 3. Проверьте свои навыки

- Время CTF, включая поиск уязвимостей IoT посредством анализа приложений

Раздел 2. Взлом приложений iOS и IoT на примере

Часть 0. Ускоренный курс безопасности iOS

- Состояние безопасности iOS

- Архитектура безопасности iOS и ее компоненты

- Подписание приложений iOS, песочница и подготовка

- iOS-приложения и файловая система

- Рекомендуемые советы по настройке лаборатории

Часть 1. Статический анализ с проверками во время выполнения

Статический анализ с проверками во время выполнения

- Инструменты и методы извлечения/декомпиляции/обращения и просмотра IPA

- Определение поверхности атаки iOS-приложений и сбор общей информации

- Идентификация распространенных шаблонов уязвимостей в приложениях iOS:

- Жестко запрограммированные секреты

- Логические ошибки

- Недостатки контроля доступа

- обработчики URL

- Прохладные инъекционные атаки и многое другое

- Исправление и изменение подписи двоичных файлов iOS для изменения поведения приложения

- Советы по тестированию без джейлбрейка

Часть 2. Динамический анализ

- Данные мониторинга: кэширование, журналы, файлы приложений, небезопасное хранилище файлов, связка ключей iOS и т. д.

- Дефекты шифрования

- Искусство MitM: перехват сетевых коммуникаций

- Отказ от закрепления сертификата и обнаружения джейлбрейка во время выполнения

- Искусство инструментовки: Cydia Tweaks, Cycript, FLEX, PassionFruit и Frida

- Мониторинг поведения приложения во время выполнения

- Изменение поведения приложения во время выполнения

Часть 3. Проверьте свои навыки

Проверьте свои навыки

- Время CTF, включая поиск уязвимостей IoT посредством анализа приложений

Предварительное условие учебного класса

Аппаратное и программное обеспечение: Участники должны принести

Ноутбук со следующими характеристиками:

- Возможность подключения к беспроводным и проводным сетям.

- Возможность чтения файлов PDF

- Административные права: разрешен USB, возможность деактивировать AV, брандмауэр, устанавливать инструменты и т. д.

- Знание пароля BIOS, если VT отключен.

- Минимум 8 ГБ оперативной памяти (рекомендуется: 16 ГБ+)

- 60+ ГБ свободного места на диске (для копирования лабораторной ВМ и других полезных вещей)

- VirtualBox 6.0 или выше, включая «VirtualBox Extension Pack»

- Genymotion (может быть бесплатная версия)

- Мобильный телефон, способный принимать текстовые сообщения

- Взломанное устройство iPhone/iDevice с iOS >=9 (в идеале: iOS 12-14) для лабораторий iOS

- Необязательно, но полезно: один из следующих пакетов BurpSuite, ZAP или Fiddler (для MitM)

- Необязательно, но полезно: Mac/Hackintosh с установленной последней версией XCode для проверки кода iOS и лабораторных работ

Студент / Предварительные требования для участников

Этот курс не имеет предварительных условий, поскольку он предназначен для учащихся с различными навыками:

- Учащиеся продвинутого уровня получат обширные лабораторные работы, дополнительные мили и задачи CTF

- Менее опытные учащиеся завершают то, что могут, во время занятий и могут продолжать в своем собственном темпе из дома, используя пожизненный доступ к курсу

Тем не менее, чем больше вы узнаете о следующем перед курсом, тем больше вы получите от курса:

- Основы командной строки Linux

- Основы Android

- Основы iOS

Кому следует посещать

Любой разработчик мобильных приложений, тестер на проникновение или человек, интересующийся безопасностью мобильных устройств, получит пользу от участия в этом тренинге независимо от начального уровня навыков.

Курс предназначен для студентов начального, среднего и продвинутого уровней. В то время как новички знакомятся с нюансами безопасности мобильных приложений с нуля, учащиеся среднего и продвинутого уровня могут усовершенствовать свои знания и навыки по этому вопросу. Дополнительные задания доступны в каждом модуле, чтобы помочь более продвинутым учащимся отточить свои навыки.

Курс разработан таким образом, что вы значительно улучшите свои навыки в области безопасности мобильных устройств независимо от вашего уровня навыков:

Если вы новичок и не можете выполнить лабораторные работы во время курса, это нормально, так как вы сохраняете доступ к курсу; вы многому научитесь на занятиях, но сможете продолжить обучение из дома с пожизненным доступом к курсу.

Если вы более продвинуты в мобильной безопасности, вы можете попробовать выполнить лабораторные работы полностью, а затем выполнить задания CTF, которые у нас есть для каждой части. Скорее всего, позже вы также попытаетесь выполнить некоторые упражнения из дома. 🙂

🙂

Чего ожидать

Полностью практический курс, который серьезно улучшит ваши знания и навыки в области мобильной безопасности, независимо от вашего уровня навыков.

Проверенные в бою советы и рекомендации, которые поднимут ваши способности на новый уровень и которые вы можете применить, как только вернетесь на свое рабочее место, сделают тестирование безопасности мобильных приложений максимально эффективным.

Интенсивные практические упражнения, которые заставят вас глубже погрузиться в мир мобильной безопасности.

Пожизненный доступ ко всем материалам курса (включая все будущие обновления), неограниченная поддержка по электронной почте, доступ к закрытым группам для общения с другими студентами, обязательными, полицейскими, IoT и другими интересными приложениями из разных стран.

Чего не ожидать

Это на больше , чем обычный онлайн-курс: вы получаете пожизненный доступ ко всем материалам учебного курса с пошаговыми видеозаписями, слайдами и лабораторными упражнениями, включая все будущие обновления бесплатно .

Курс не охватывает: Android или iOS 0-day, эксплойты против самих платформ, запись эксплойтов ARM, запись буфера или переполнение кучи.

Делать не ожидать, что учителя будут говорить через слайды большую часть времени: Этот урок практический, а не теоретический, учителя не утомляют вас все время слайдами, вместо этого вы все время делаете упражнения и учителя помогают вам решать проблемы, с которыми вы сталкиваетесь по мере их выполнения.

О инструкторах

Курс будет вести один из следующих инструкторов:

Абрахам Арангурен

После 13 лет работы в ITsec и 20 лет в ИТ Абрахам стал генеральным директором 7ASecurity, компании, специализирующейся на тестировании на проникновение веб-сайтов. мобильные приложения, инфраструктура, проверка кода и обучение. Соавтор курсов по мобильному, веб- и настольному (Электронному) приложению 7ASecurity. Тренер по безопасности в Blackhat USA, HITB, OWASP Global AppSec и многих других мероприятиях. Бывший старший специалист по тестированию на проникновение / руководитель группы в Cure53 и Version 1. Создатель «Практической веб-защиты» — практического курса eLearnSecurity от атак / защиты, руководитель проекта OWASP OWTF, флагманского проекта OWASP (owtf.org), степень магистра и диплом в области компьютерных наук, некоторые сертификаты: CISSP, OSCP, GWEB, OSWP, CPTS, CEH, MCSE:Security, MCSA:Security, Security+. Будучи фанатом сценариев оболочки, обученным динозаврами Unix, Авраам носит гордую мужественную бороду. Он пишет в Твиттере как @7asecurity @7a_ @owtfp или https://7asecurity.com/blog. Несколько презентаций, отчеты о пентестах и записи можно найти по адресу https://7asecurity.com/publications.

Бывший старший специалист по тестированию на проникновение / руководитель группы в Cure53 и Version 1. Создатель «Практической веб-защиты» — практического курса eLearnSecurity от атак / защиты, руководитель проекта OWASP OWTF, флагманского проекта OWASP (owtf.org), степень магистра и диплом в области компьютерных наук, некоторые сертификаты: CISSP, OSCP, GWEB, OSWP, CPTS, CEH, MCSE:Security, MCSA:Security, Security+. Будучи фанатом сценариев оболочки, обученным динозаврами Unix, Авраам носит гордую мужественную бороду. Он пишет в Твиттере как @7asecurity @7a_ @owtfp или https://7asecurity.com/blog. Несколько презентаций, отчеты о пентестах и записи можно найти по адресу https://7asecurity.com/publications.

Abhishek J M

Abhishek — энтузиаст безопасности, последние 5 лет работающий над безопасностью мобильных приложений. Он заядлый игрок в CTF и возглавляет группу мобильной безопасности одной из ведущих команд CTF в Индии, Team bi0s. Он является автором известных проектов мобильной безопасности с открытым исходным кодом, таких как Adhrit и EVABS, которые были хорошо приняты сообществом. Он представил свою работу и провел обучение на различных встречах и конференциях, таких как OWASP Seasides, Threatcon, Cysinfo и c0c0n. Он проповедует открытый исходный код и проводит свободное время за автоматизацией и созданием учебных материалов для мобильной безопасности.

Он представил свою работу и провел обучение на различных встречах и конференциях, таких как OWASP Seasides, Threatcon, Cysinfo и c0c0n. Он проповедует открытый исходный код и проводит свободное время за автоматизацией и созданием учебных материалов для мобильной безопасности.

Анируд Ананд

Анируд Ананд — исследователь в области безопасности, специализирующийся на безопасности веб-приложений и мобильных приложений. В настоящее время он работает старшим инженером по безопасности в CRED, а также инструктором по безопасности в 7ASecurity. Он отправляет сообщения об ошибках и вносит свой вклад в инструменты безопасности более 7 лет. В свободное время он участвует в соревнованиях CTF вместе с Team bi0s (команда безопасности №1 в Индии по версии CTFtime). Его награды связаны с уязвимостями в Google, Microsoft, LinkedIn, Zendesk, Sendgrid, Gitlab, Gratipay и Flipboard.

Анируд является энтузиастом открытого исходного кода и участвовал в нескольких проектах OWASP, в том числе в проектах OWTF и Hackademic Challenges Project. Он выступал/тренировался на множестве конференций, включая c0c0n 2019, BlackHat Arsenal 2019, BlackHat Europe Arsenal 2018, HITB Dubai 2018, Offzone Moscow 2018, Ground Zero Summit Delhi 2015 и Xorconf 2015. За более чем 8 лет проведения аудитов сетевой и веб-безопасности Хуан сосредоточился на мобильных приложениях для Android и iOS за последние 5 лет. За это время он путешествовал по Латинской Америке, проводя оценку безопасности многих компаний, некоторые из которых считались латиноамериканскими единорогами.

Он выступал/тренировался на множестве конференций, включая c0c0n 2019, BlackHat Arsenal 2019, BlackHat Europe Arsenal 2018, HITB Dubai 2018, Offzone Moscow 2018, Ground Zero Summit Delhi 2015 и Xorconf 2015. За более чем 8 лет проведения аудитов сетевой и веб-безопасности Хуан сосредоточился на мобильных приложениях для Android и iOS за последние 5 лет. За это время он путешествовал по Латинской Америке, проводя оценку безопасности многих компаний, некоторые из которых считались латиноамериканскими единорогами.

Он координирует Ekoparty Mobile Hacking Space и является известным спикером и тренером на таких мероприятиях, как OWASP Latam Tour, OWASP Uruguay, OWASP Buenos Aires, OWASP Cordoba, OWASP Patagonia, Ekoparty Mobile Hacking Space, Ekoparty University Talks и т. д. Любитель Python, игрок в CTF и Bug Bounty Hunter в свободное время. Он увлекается скалолазанием и сноубордом.

Лучшие приложения для взлома Android

Есть много полезных приложений для взлома. Его можно использовать для проверки безопасности сети или определения того, не ворует ли кто-то ваш WiFi.

Взлом — довольно рутинная задача, хотя Голливуд романтизирует ее.

Большую часть времени сценарий или часть программного обеспечения выполняет трудоемкую работу, пока вы приклеены к экрану.

Кроме того, подавляющее большинство сосредоточено в первую очередь на сетевой безопасности.

Его можно использовать для проверки безопасности сети или определения того, не ворует ли кто-то ваш WiFi.

Взлом — довольно рутинная задача, хотя Голливуд романтизирует ее.

Большую часть времени сценарий или часть программного обеспечения выполняет трудоемкую работу, пока вы приклеены к экрану.

Кроме того, подавляющее большинство сосредоточено в первую очередь на сетевой безопасности.

Источник: Safalta.com

Приложение для Android нельзя использовать для взлома чьего-либо пароля Facebook. В любом случае, у людей, желающих получить знания по предмету из первых рук, есть несколько жизнеспособных возможностей. Лучшие приложения для взлома Android перечислены ниже.

Бесплатные демонстрационные занятия

Зарегистрируйтесь здесь, чтобы получить бесплатные демонстрационные занятия

Выберите курсЦифровой маркетингГрафический дизайнSBI CBOПерсональный брендингНаписание контентаПрограмма предпринимательстваExcel (10 часов)UPSSSC PETSSC CGLDefenceUP PoliceSchoolКурс навыков собеседованияБанковское делоCTET

Пожалуйста, заполните имя

Пожалуйста, введите только 10-значный номер мобильного телефона

Пожалуйста, выберите курс

Пожалуйста, заполните адрес электронной почты

Что-то пошло не так!

Подавляющее большинство хакерских приложений доступны только в виде APK-файлов, поскольку многие из них нарушают ограничения Google Play Store.

Инструменты удаленного администрирования Android — это то, как они себя называют. Это клиент-серверное программное обеспечение с возможностями удаленного управления для устройств Android. Вы получаете доступ к личной информации, такой как записи звонков, SMS, MMS, последние звонки и контакты. После того, как он установлен, вам не нужно об этом сильно беспокоиться, потому что он работает в фоновом режиме как служба при загрузке.

Если вы установите его на клиентское устройство, это фантастическая техника для сбора данных с телефона Android.

Программное обеспечение должно быть загружено с GitHub, но в остальном оно работает довольно хорошо.

Похоже, что zAnti — очень популярный инструмент для проникновения в сеть.

По сути, он анализирует сети и предоставляет администраторам безопасности обзор возможных сетевых уязвимостей. Естественно, это означает, что он может предоставить его любому нуждающемуся, у которого также есть приложение.

По сути, он просто сканирует сеть, а затем загружает массу данных о сети, включая некоторые возможные уязвимости.

Программа также может проверять наличие уязвимостей, вызванных другими атаками, в том числе полным перебором, атакой «человек посередине», DNS и другими.

Он немного устарел, поэтому новые гаджеты могут быть несовместимы.

Естественно, это означает, что он может предоставить его любому нуждающемуся, у которого также есть приложение.

По сути, он просто сканирует сеть, а затем загружает массу данных о сети, включая некоторые возможные уязвимости.

Программа также может проверять наличие уязвимостей, вызванных другими атаками, в том числе полным перебором, атакой «человек посередине», DNS и другими.

Он немного устарел, поэтому новые гаджеты могут быть несовместимы.

Вы можете управлять сетью, к которой подключено ваше устройство, с помощью WiFiKiLL Pro.

Предотвращая попадание пакетов на это устройство по сети, он отключает доступ к сети.

Вы можете использовать приложение для просмотра имен всех устройств, подключенных к сети, а также их скорости передачи данных.

Вот и все.

Есть только две вещи, которые может выполнить программное обеспечение.

Функции фильтрации приложения не всегда работают, но, по крайней мере, оно может служить в качестве монитора для проверки того, использует ли кто-то ваш Wi-Fi без авторизации. В Play Маркете есть ряд подобных приложений.

Найдите там приложения для уничтожения Wi-Fi, чтобы увидеть его конкурентов, если вас это беспокоит.

В Play Маркете есть ряд подобных приложений.

Найдите там приложения для уничтожения Wi-Fi, чтобы увидеть его конкурентов, если вас это беспокоит.

Одним из немногих качественных современных перехватчиков сетевых пакетов, доступных в Play Store, является Sniffer Wicap 2 Pro.

Он может обнюхивать как сети Wi-Fi, так и сети LTE, и, учитывая, сколько данных он загружает, пользовательский интерфейс довольно аккуратный.

Хотя он имеет различные ограничения, любой может использовать его, потому что root-доступ не требуется.

Поскольку профессиональная версия несколько дорогая, мы настоятельно рекомендуем протестировать ее, чтобы убедиться, что она подходит для вашего случая использования.

Доступна бесплатная пробная версия.

Инструмент сетевого анализа под названием NetX может получить много данных. IP-адрес, MAC-адрес, имя Bonjour, имя NetBIOS, домен, поставщик мобильной сети, уровень сигнала, маска подсети, шлюз, DNS и т. д.

некоторые из частей информации, которую он может собрать.

Вы видите, что я имею в виду.

Этот даже хранит ранее обнаруженные в сети гаджеты на случай их возвращения.

Хотя он не позволит вам что-либо взломать, он может предоставить вам данные, необходимые для проведения некоторых сетевых испытаний или тестирования на проникновение.

Кроме того, он имеет справедливую цену.

IP-адрес, MAC-адрес, имя Bonjour, имя NetBIOS, домен, поставщик мобильной сети, уровень сигнала, маска подсети, шлюз, DNS и т. д.

некоторые из частей информации, которую он может собрать.

Вы видите, что я имею в виду.

Этот даже хранит ранее обнаруженные в сети гаджеты на случай их возвращения.

Хотя он не позволит вам что-либо взломать, он может предоставить вам данные, необходимые для проведения некоторых сетевых испытаний или тестирования на проникновение.

Кроме того, он имеет справедливую цену.

В реальном магазине Google Play есть уникальная программа для взлома под названием Network Mapper.

Это приложение работает со сканером Nmap.

По сути, после установки ПО запускается процедура сканирования Nmap.

Он позволяет просматривать открытые порты, протоколы, хосты, службы и другую важную информацию о любой подключенной сети.

Сканирование действительно выполняется приложением за вас, что делает его практически не требующим вмешательства.

Хотя Kali NetHunter — классная программа, не все устройства ее поддерживают.

Хотя он был разработан для Nexus 5 и 7, вы можете использовать его на некоторых более поздних гаджетах.

Программа имеет массу функций, таких как беспроводная инъекция, режим AP и даже имитация атак HID-клавиатуры.

По сути, программа действует как оверлей на вашем смартфоне, собирая интернет-данные.

Если вы хотите попробовать это, устройства Nexus 5 продаются на eBay недорого, но это может не сработать для вашего устройства.

Еще один сетевой инструментарий с множеством крутых и тревожных инструментов называется Hackode.

Доступно несколько основных информационных ресурсов, включая информацию Whois, сканирование портов, трассировку, поиск DNS и IP и многое другое.

Специализируется на таких направлениях, как тестирование на проникновение.

Пользовательский интерфейс действительно прост и часто сложен для понимания, как и большинство других.