Как пользоваться Shodan? Использование Shodan

Содержание

- 1 Как пользоваться Shodan

- 2 Регистрация в Shodan

- 3 Использование Shodan

- 3.1 Как искать в Shodan

- 3.2 Фильтры в Shodan

- 3.3 Примеры использования Shodan

- 4 Другие возможности

- 5 Про взлом

- 6 Про защиту

Чего у нас на сайте только не было, мы уже рассказывали и про анонимный поиск, и делали обзор лучших анонимных поисковиков. Говорили о поисковых машинах для Скрытого интернета и объясняли, как искать в Tor. И вот, сегодня, на повестке дня у нас хакерский поисковик Shodan.

На самом деле у нас и про Shodan уже давно есть материал, в котором рассказывалось о том, что из себя представляет хакерский поисковик. А сейчас я расскажу как пользоваться Shodan. Сегодня вы узнаете все касаемо использования этого поисковика. Данная статья будет обновляться и сюда будет добавляться дополнительная информация по использованию Шодан.

Как пользоваться Shodan

Что такое Shodan?

Подробнее об этой поисковой системе для хакеров вы можете узнать в статье «Поисковик Shodan».

Что может найти хакерский поисковик?

Да все, что угодно!: сервера, компьютеры, роутеры, свитчи, вебкамеры, принтеры, системы видеонаблюдения, системы управления умным домом, зубные щетки, квадракоптеры, автомойки, видеоняни, тепловые насосы, банкоматы, светофоры, медицинское оборудование, системы охраны и даже атомные электростанции. Последнее конечно произошло только один раз. Но вы же понимаете один раз не …., и такое еще может повторится.

Почему мне надо знать как пользоваться Shodan?

Все думают, что для того чтобы быть хакером в общепринятом смысле этого слова, надо быть компьютерным гением. Но это ошибочное мнение, взломать ваш компьютер может любой школьник, какой-нибудь скрипт-кидди, а с поисковиком Shodan это стало намного проще.

К чему я это? Да к тому что в современной действительности для того чтобы защититься от атак надо самому быть немного хакером, этичным хакером или как еще говорят белым хакером.

Друзья мои, если вы впервые слышите о поисковике Шодан, то я вас уверяю после этой статьи вы по другому посмотрите на интернет вещей и на все современные гаджеты которые заполонили нашу жизнь и находятся в наших квартирах.

Статья носит исследовательский характер. При ее написании использовалась общедоступная информация. Применение описываемых техник или методик, или их частей в противозаконных и противоправных действиях запрещено. Соблюдайте законодательство. Ни администрация сайта www.spy-soft.net, ни автор статьи не несет никакой ответственности за любой ущерб в следствии незаконного использования данной поисковой системы.

Регистрация в Shodan

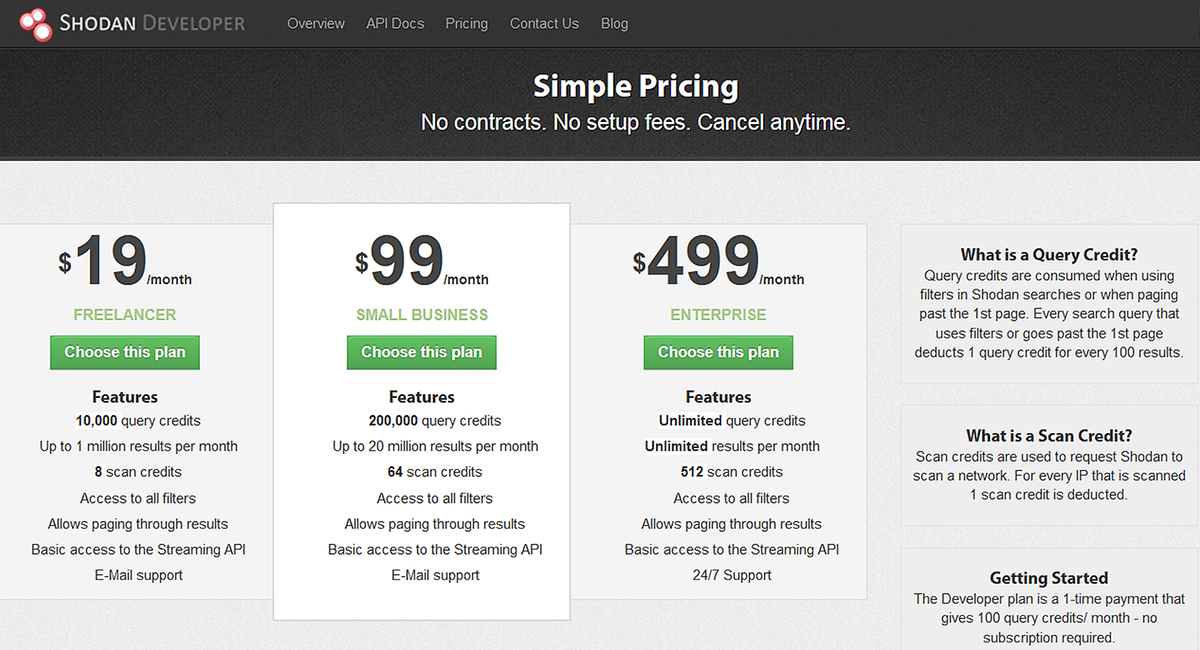

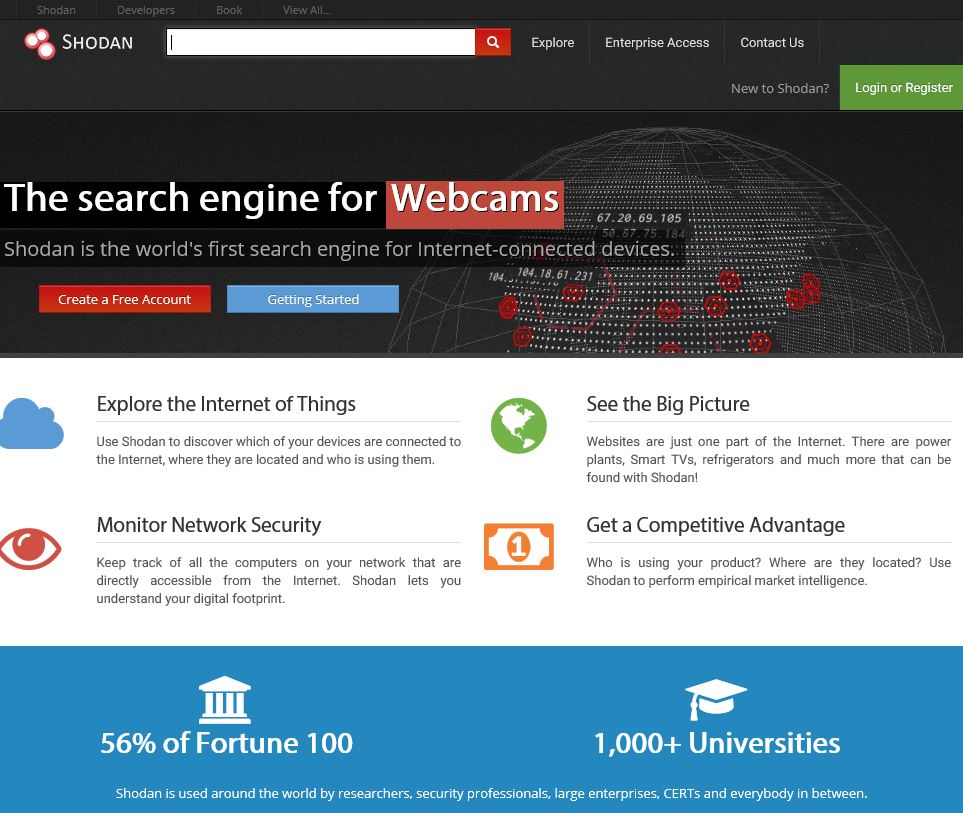

Знакомство с Шодан начинается с регистрации. Взглянуть на базовые возможности можно и не регистрируясь, но самые интересные функции открываются после хотя бы бесплатной регистрации. Кроме бесплатной существует и платная регистрация, но об этом позже.

Итак, переходим на официальный сайт Shodan. Следует помнить, что официальный сайт находится по адресу shodan. io. Доменная зона не com и не net, а именно io!

io. Доменная зона не com и не net, а именно io!

Сразу идем регистрироваться нажав в левом верхнем углу на зеленую кнопку «Login or Register» (Зайти или зарегистрироваться).

Как пользоваться Shodan: РегистрацияВ появившемся окне вам предлагают авторизоваться с помощью существующего аккаунта поисковика или сделать это используя аккаунты социальных сетей. Друзья мои, как я уже неоднократно говорил авторизация на сайтах с помощью социальных сетей вещь нездоровая. Я не советую это делать ни на каких сайтах, а на подобных сервисах не рекомендую это делать категорически. При всем моем уважении к разработчикам.

Поэтому нажимаем на кнопку «Create an Account» (Создать аккаунт).

Как пользоваться Shodan: Авторизация на сайтеНа странице создания аккаунта заполняем все необходимые поля и нажимаем на кнопку «I Accept…».

Как пользоваться Shodan: РегистрацияРегистрация завершена. Теперь залезем в наш профиль. Для этого нажимаем на иконку «My Account» в верхнем левом углу.

Здесь вы увидите несколько вкладок:

- Overview — общая информация. Ваш ник, почта, API, доступные кредиты и т.д.

- Settings — настройки. В настройках можно изменить язык (русского нет) и подписаться на новости.

- Change Password — изменения пароля.

У меня платная пожизненная регистрация, за 50$. Она дает определенное количество кредитов и убирает некоторые ограничения на количество поисковых результатов в день (смотри скрин выше).

С этим разобрались, теперь перейдем непосредственно к возможностям поисковика.

Использование Shodan

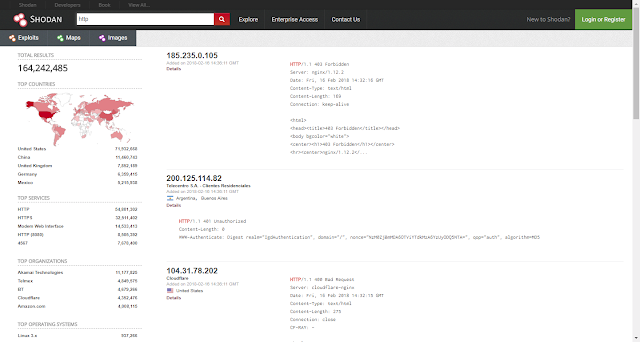

Начнем с самого главного с верхнего меню. Здесь у нас строка поиска и несколько кнопочек.

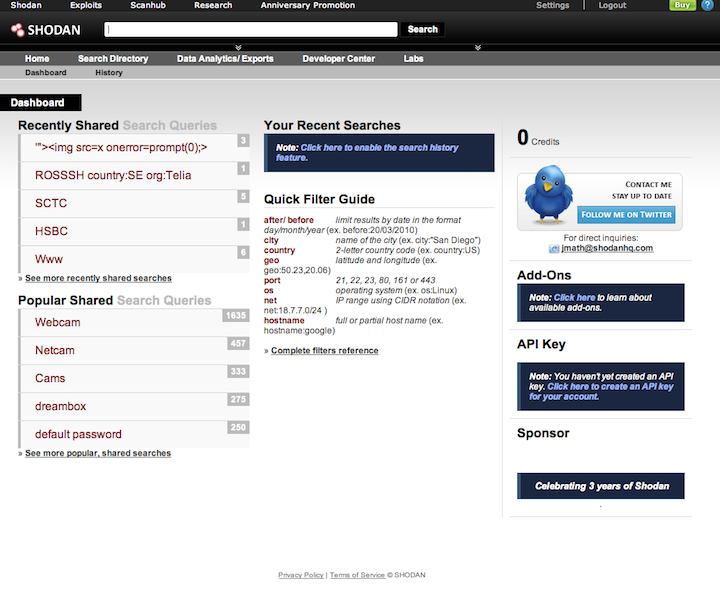

Про поиск потом, а пока про кнопочку «Explore». Данная функция дает возможность просматривать последние и самые популярные поисковые запросы добавленные пользователями в закладки. Страница разделена на три поля.

Данная функция дает возможность просматривать последние и самые популярные поисковые запросы добавленные пользователями в закладки. Страница разделена на три поля.

- Featured Categories — поиск по категориям.

- Top Voted — самые популярные поисковые запросы за все время.

- Recently Shared — последние поисковые запросы.

Ниже скрин с подробным описанием каждого элемента страницы:

Использование Shodan. Окно «Explorer».- Название поискового запроса.

- Описание поискового запроса.

- Метки (кликабельные).

- Дата добавления на сайт.

- Оценка пользователей (типа лайки).

Нажмем, к примеру, на первый запрос, которой называется «Default pass 1234». Прочитав описание можно понять, что речь идет о роутерах с паролем по умолчанию 1234.

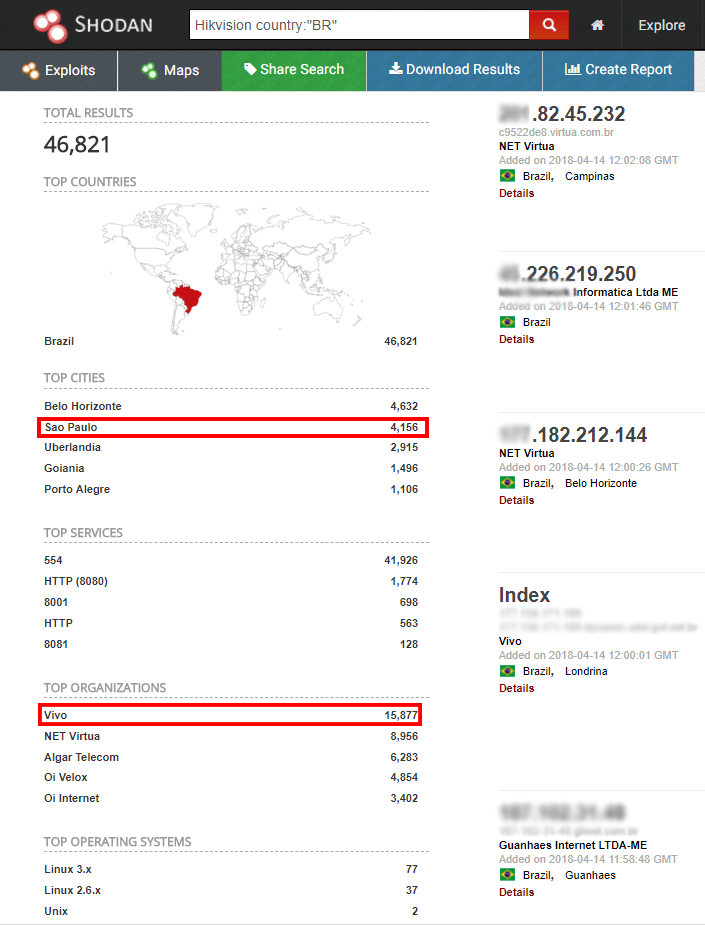

Моментально появляются результаты сканирования. Для понимания я поделил все на несколько полей. Слева на право:

- В левой части экрана общая информация. Общее число результатов.

Результаты по странам и отдельное количество найденных результатов по каждой стране. Провайдеры, порты, операционные системы и т.д.

Результаты по странам и отдельное количество найденных результатов по каждой стране. Провайдеры, порты, операционные системы и т.д. - Сверху посередине метки используемые автором при добавлении запроса.

- В середине располагаются сами результаты с поверхностной информацией: IP-адрес, провайдер, дата добавления, страна, город. Более подробную информацию можно получить нажав на кнопку «Details».

- И последнее поле справа, отображает баннер ответа.

Внимание! Нажимая на результат вы переходите на чужой хост. С этого момента логи серверов могут сохранять ваш IP-адрес и ваши действия могут расцениваться как попытка авторизации или обхода авторизации, т.е. взлом.

Shodan как пользоваться. Результаты поиска.В Explore попадают только те поисковые запросы, которые добавили пользователи. Поэтому не бойтесь сканировать вашу личную сеть (IP-адрес). Без вашего желания об этом никто не узнает.

Как искать в Shodan

По умолчанию функция поиска сайта использует введенное слово для поиска, как точное выражение для поискового запроса.

Основной поиск будет выполнять сопоставление строки с информацией из баннеров серверов без поиска с помощью дополнительных метаданных протокола, которые также собираются из обнаруженных устройств.

Что такое баннер?

Баннер — это текст, отображаемый хост-сервером. Баннер содержит сведения о сервере и программах, которые выполняются в системе. Если хакер во время пентеста хочет отыскать уязвимости в системе, одним из первых и простых способов решения этой задачи является методика «сбора баннеров».

Документация Шодан не раскрывает, какие именно данные протоколов используются в поиске по умолчанию, но эмпирический анализ указывает на то, что поиск возможен минимум по следующей информации:

И множество другой информации!

Как понять код ответа сервера?

Код ответа может быть разный, подробно объяснить в рамках данной статьи нереально. Вот как примерно выглядит код и кратко что он означает:

Вот как примерно выглядит код и кратко что он означает:

- HTTP/1.o 401 Unauthorized — для доступа к запрашиваемому ресурсу требуется аутентификация.

- Date: Thu, 15Jun 2017 19:04:31 GMT — дата отправки документа.

- Server Boa/0.94.14рrc21 — сервер для Unix-машин.

- Accept-Ranges: bytes — перечень единиц измерения диапазонов.

- Connection: Keep-Alive — соединение не разрывается, а остается открытым.

- WWW-Authenticate: Basic realm=»Default Name:admin Password:1234″ — HTTP-аутентификация.

- Content-Type — тип передаваемого клиенту документа.

Чувствую я сейчас закопаюсь в эти дебри, и мы отойдем от главной темы. Короче, это большая отдельная статья. Вот список кодов состояния HTTP, а все остальное вы найдете с помощью Яндекса и Гугла. Если будут вопросы пишите, постараемся ответить.

Фильтры в Shodan

Поиск в Шодан не может быть реализован без понимания работы фильтров (операторы). Вот список основных операторов. Под каждым фильтром будет пример применения.

Операторы Shodan

City — поиск в определенном городе:

apache city:»Paris» |

Country — поиск в определенной стране. В формате RU, US, FR. (Коды стран)

| nginx country:»fr» |

Geo — поиск по координатам:

apache geo: 44.9396,-74.1213 |

Hostname — поиск по хосту:

Akamai hostname:.com |

Net — поиск по IP-адресу:

Os — поиск определенной операционной системы:

microsoft-iis os:»windows server 2012″ |

Port — поиск определенного порта:

https port:443 |

Before/After — до и после определенной даты. День/Месяц/Год:

День/Месяц/Год:

apache before: 10/11/2016 |

Примеры использования Shodan

Shodan камеры

Системы автоматического контроля и сбора информации (SCADA)

Другие возможности

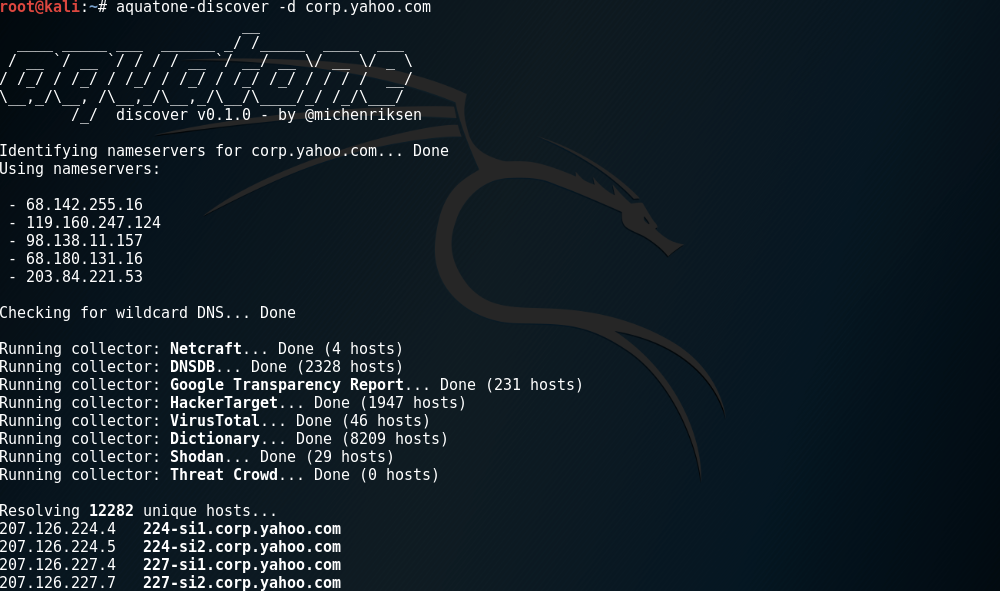

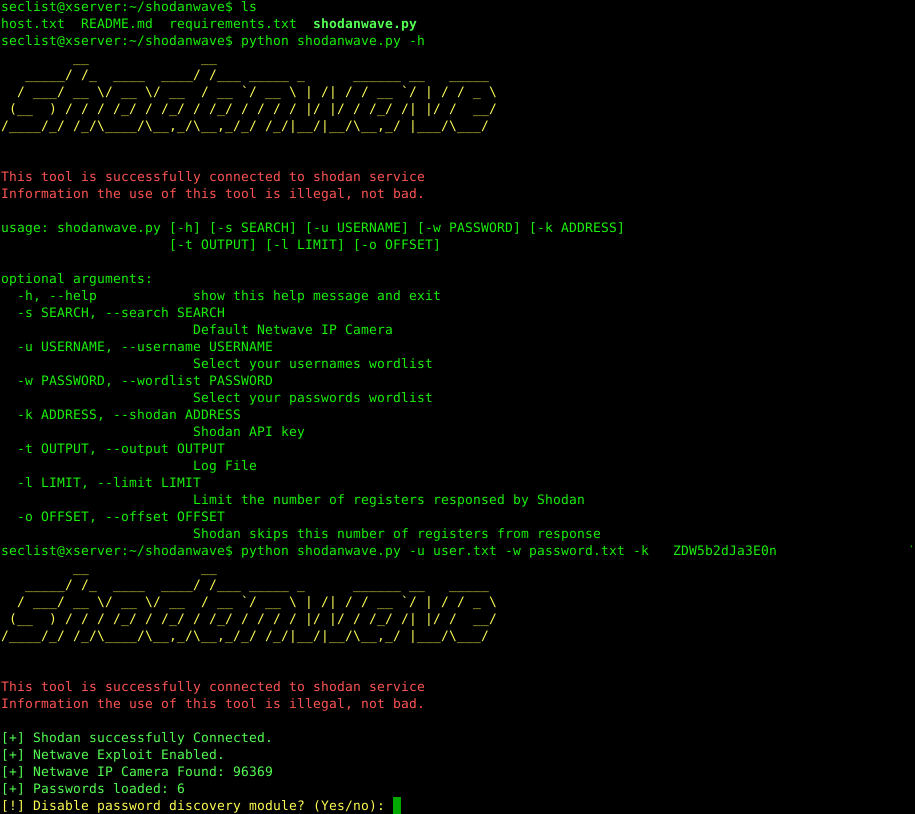

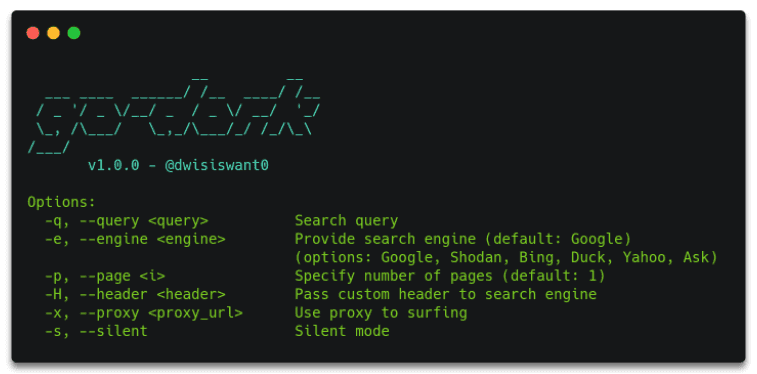

Помимо веб-интерфейса поисковая система для пентестеров предлагает инструменты для работы из командной строки. Сегодня мы не будем касаться этой темы, но в будущем я покажу как ее использовать в Kali Linux.

Про взлом

Каждый раз обращаясь к открытым ресурсам интернета вещей вы нарушаете закон. Это не осознается когда используешь Шодан. Причем сам поисковик не несет никакой ответственности, а вот вам, если вы не пентестер и не имеете разрешения на проведения теста на проникновение, поймают и надерут задницу.

Поэтому хорошенько подумайте перед тем, как что-то делаете. Особенно если вы новичок в информационной безопасности. Имейте ввиду, для чайников в Шодан подготовлены хонипоты (ловушки), в которые как правило и попадаются мелкие но возомнившие из себя крупными рыбами новички.

Про защиту

Об этом трудно рассказать в двух словах. Поэтому правильной защите интернета вещей будет посвящена отдельная статья, которую я уже заканчиваю и на днях выложу.

Надеюсь у меня получилось раскрыть тему поисковой системы Шодан. Это только первый материал на тему его использования. В будущем статья будет обновляться и пополнятся дополнительными материалами. Анонсы как всегда будут в соцсетях.

А на сегодня все. Спасибо, что были с нами сегодня и за ваши лайки и репосты в вконтакте, фейсбук, в твиттере и т.д.. Мы видим каждый ваш лайк и нас это очень мотивирует.

Еще по теме: Официальная библиотека Python для Shodan

Shodan. Поиск в глубинах интернета

Привет, друг. Использовать возможности поисковых систем в повседневной жизни, это вполне обыденная задача. Если нам нужна какая-то информация мы идем в Google, или любой другой поисковик по вкусу. И поисковик прекрасно справляется с поиском информации во всех ее проявлениях: тексты, видео, звук и т.д. Но, когда мы касаемся вопросов пентеста, очень часто так бывает, что нужно найти какое-то устройство. Или несколько устройств. И вот тут начинаются сложности. Вернее могли бы начаться, если бы не было Shodan. И именно про него мы сегодня и поговорим, а точнее научимся правильно его использовать.

Использовать возможности поисковых систем в повседневной жизни, это вполне обыденная задача. Если нам нужна какая-то информация мы идем в Google, или любой другой поисковик по вкусу. И поисковик прекрасно справляется с поиском информации во всех ее проявлениях: тексты, видео, звук и т.д. Но, когда мы касаемся вопросов пентеста, очень часто так бывает, что нужно найти какое-то устройство. Или несколько устройств. И вот тут начинаются сложности. Вернее могли бы начаться, если бы не было Shodan. И именно про него мы сегодня и поговорим, а точнее научимся правильно его использовать.

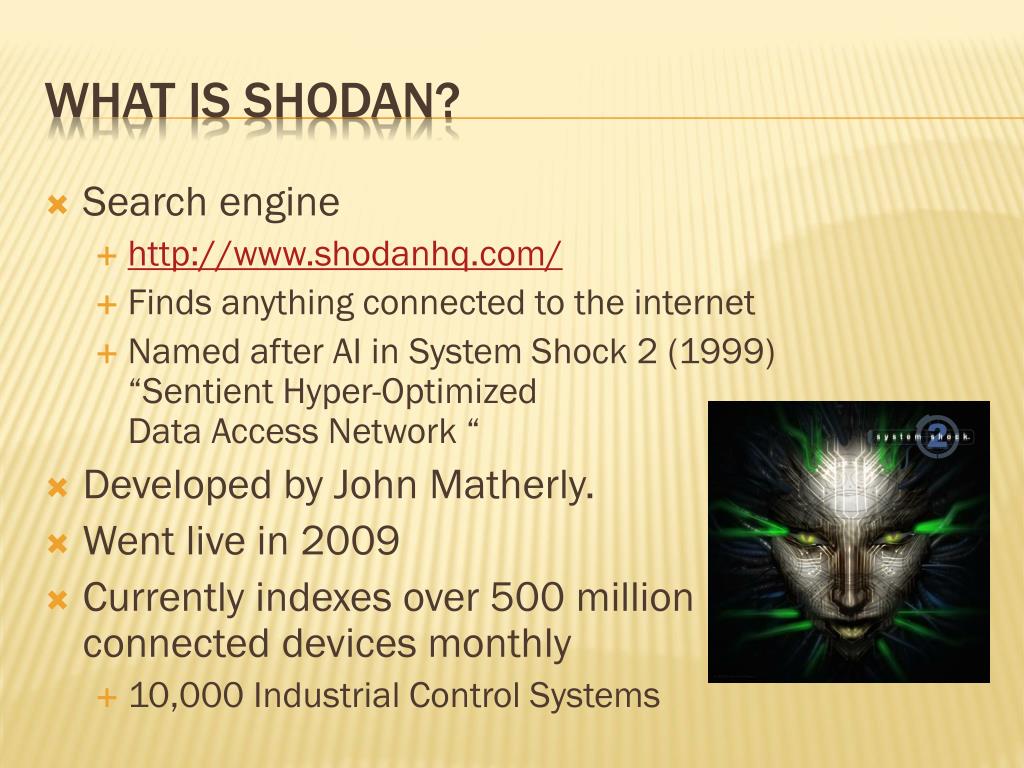

Что такое Shodan? Его принято называть поисковиком по интернету вещей. Т.е., другими словами, это поисковая система которая ищет устройства подключенные к интернету. Устройства и информацию о них.

Устройства и информацию о них.

https://www.shodan.io/

Использовать Shodan немного сложнее чем тот же Google. Сложнее, до того момента пока ты не поймешь как он работает.

Как работает Shodan

Принцип работы Shodan, на самом деле, очень прост. Он ищет и собирает баннеры. Не те что на зданиях, а те которые описывают службу, используемую на устройстве. Баннер для Shodan это основная единица информации. Не только баннер конечно, но об этом чуть позже.

Один из примеров баннера — это баннер веб-сервера т.е. заголовок. Чтобы увидеть заголовок веб-сервера можно, например, ввести команду:

curl -I https://hacker-basement.com

Что мы узнаем из этого заголовка? В первую очередь мы видим, что используется протокол HTTP. И код статуса 200.

По кодам статусов можно понять как реагирует сервер на запрос:

200 — все хорошо, запрос успешный;

300 — перенаправление на другую страницу;

400 — проблема с запросом;

500 — проблема с сервером.

После этого идет непосредственно сам заголовок. В котором содержится разнообразная техническая информация. Грубо говоря, смысл в том, что в абсолютно любом протоколе есть баннер. А в абсолютно любом баннере есть техническая информация. Она, конечно, отличается в зависимости от протокола, но смысл, я думаю, понятен. Именно эти данные и собирает Shodan. А учитывая что, очень часто, в баннере содержится довольно много данных описывающих само устройство, это может быть очень полезно. Помимо этого Shodan также собирает метаданные устройства. Например геолокацию, операционную систему и т.д.

В котором содержится разнообразная техническая информация. Грубо говоря, смысл в том, что в абсолютно любом протоколе есть баннер. А в абсолютно любом баннере есть техническая информация. Она, конечно, отличается в зависимости от протокола, но смысл, я думаю, понятен. Именно эти данные и собирает Shodan. А учитывая что, очень часто, в баннере содержится довольно много данных описывающих само устройство, это может быть очень полезно. Помимо этого Shodan также собирает метаданные устройства. Например геолокацию, операционную систему и т.д.

Поиск

Перед тем как начинать работать с Shodan есть смысл там зарегистрироваться. Это имеет смысл хотя бы потому, что нам станет доступно больше результатов поиска, фильры и можем получить свой API ключ. Он понадобится нам немного позже. Сам процесс регистрации, я думаю, описывать не нужно. А потому переходим непосредственно к поиску.

Самый простой вариант поиска — это ввести название или производителя нужного нам устройства. Например если мы введем tp-link то справа увидим найденные устройства и их баннеры, а слева некоторые статистические данные, по которым также можно отфильтровать устройства. Также нужно помнить, что это не Google, а потому запрос для поиска обрабатывается как точное выражение, без всяких вариаций.

Также нужно помнить, что это не Google, а потому запрос для поиска обрабатывается как точное выражение, без всяких вариаций.

Только вот подобный поиск вряд ли может быть полезен из-за огромного количества результатов. Только если ты не занимаешься сбором статистики. Тут ещё нужно отметить, что по умолчанию Shodan показывает результаты собранные за последние 30 дней и ищет только по баннерам, не принимая в учет метаданные. Чтобы эту ситуацию исправить и конкретизировать результаты поиска нужно использовать фильтры.

Фильтры

Фильтры — это, по сути, просто конкретизация запроса. Они работают как уточнение запроса. Тут нужно учитывать, что чтобы максимально эффективно использовать Shodan нужно очень хорошо понимать: во-первых что ты хочешь найти, а во-вторых как работает нужное тебе устройство: какое программное обеспечение использует, какие у него бывают версии, какой протокол, ну и другую техническую информацию в зависимости от устройства. Хорошая новость в том, что, скорее всего, то что ты хочешь найти, уже кто-то когда-то искал, а значит он мог поделится своей методикой поиска и где-то опубликовать запрос который дал результат. Да и вообще для практики и тренировки неплохо будет изучить что и как люди ищут. Для этого Shodan собирает наиболее популярные запросы: https://www.shodan.io/explore/popular?page=1

Да и вообще для практики и тренировки неплохо будет изучить что и как люди ищут. Для этого Shodan собирает наиболее популярные запросы: https://www.shodan.io/explore/popular?page=1

Теперь более подробно о самих фильтрах. Как видишь запрос tp-link дал нам почти полтора миллиона результатов. Это, мягко говоря, многовато. Что бы сократить количество результатов, для начала мы можем отфильтровать их по стране. Для этого используется фильтр country и, после двоеточия, без пробелов указываем код страны.

Например: tp-link country:RU покажет результаты по России. Чтобы было легче использовать этот фильтр ниже таблица с кодами стран:

По такому же принципу работают и другие фильтры. Т.е. логика их использования такая: сначала указываем сам запрос, а потом пишем фильтр и через двоеточие, без пробела, значение для фильтра. Если значение состоит из нескольких слов то его нужно взять в кавычки.

запрос фильтр:значение

Наиболее популярные фильтры Shodan:

country: — покажет данные только по выбранной стране, например country:RU

city: — покажет данные только по выбранному городу, например city:Moskow

os: — найти определенную операционную систему, например os:linux

geo: — поиск по геопозиции, нужно указать координаты, например geo:»45. 0746,39.0587″

0746,39.0587″

port: — покажет результаты только по выбранному порту, например port:22

hostname: — будет искать только в определенной доменной зоне, например hostname:.ru

net: — поиск в заданном сетевом диапазоне, например net:190.73.40.50/24

product: — поиск по названию программы отдающей баннер, например product:openssh

Также нужно знать, что если мы хотим убрать из выдачи результаты по какому то фильтр, то перед фильтром нужно поставить знак минус, например если написать country:UA -city:Kiev, то нам покажет все результаты поиска по Украине, без результатов по Киеву. По такому же принципу это работает и с другими фильтрами.

Примеры поиска

Чтобы было более понятно, как все это работает давай посмотрим реальные примеры поиска. Давай, для примера найдем вебкамеры, в Москве, которые используют порт 8080:

webcam country:RU city:Moscow port:8080

Теперь, для разнообразия, давай найдем, например, сервера nginx, под управлением операционной системы Linux, с открытым портом 5000

nginx os:linux port:5000

Как видишь, таких серверов не мало. Полученные результаты мы можем дополнительно отфильтровать по параметрам которые мы видим в таблице слева. А если выберем какой-то конкретный результат, то увидим развернутую информацию о нем. В том числе IP-адрес, геопозицию, страну, какие порты открыты, какие службы эти порты используют, ну и кончено баннеры этих служб.

Полученные результаты мы можем дополнительно отфильтровать по параметрам которые мы видим в таблице слева. А если выберем какой-то конкретный результат, то увидим развернутую информацию о нем. В том числе IP-адрес, геопозицию, страну, какие порты открыты, какие службы эти порты используют, ну и кончено баннеры этих служб.

Я думаю, с тем как формировать запросы Shodan более-менее понятно. Это, кончено, один из самых важных моментов, но далеко не все о чем нужно и важно знать.

Shodan CLI

Работать с Shodan можно не только через сайт, но и прямо из терминала. Причем в некоторых ситуациях так даже удобнее и быстрее. Для начала нужно установить библиотеку Python для Shodan. Потом добавить свой API ключ, чтобы его получить нужно зарегистрироваться на сайте и перейти в раздел My Account.

sudo apt install python3-shodan shodan init API shodan

Вводим команду Shodan и видим справку по использованию.

Использование: shodan [OPTIONS] COMMAND [ARGS]… Опции: -h, --help Показать это сообщение и выйти.Команды: alert Управление сетевыми оповещениями для вашей учетной записи convert Преобразовать указанный файл входных данных в другой формат count Возвращает количество результатов поиска. data Массовый доступ к Shodan domain Просмотр всей доступной информации для домена download Скачать результаты поиска и сохраните их в формате JSON honeyscore Проверить, является ли IP-адрес приманкой или нет. host Просмотр всей доступной информации по IP-адресу info Показать общую информацию о вашей учетной записи init Инициализировать командную строку Shodan myip Показать внешний IP-адрес org Управление доступом вашей организации к Shodan parse Извлечь информацию из файлов JSON. radar Карта некоторых результатов в реальном времени, когда их находит Shodan. scan Сканирование IP/netblock с помощью Shodan.

search Поиск в базе данных Shodan stats Показать сводную информацию о поисковом запросе stream Потоковая передача данных в реальном времени. version Версия для печати этого инструмента.

Это общая справка по Shodan. Также по каждой команде есть дополнительные фильтры и параметры которые можно указать. Например, что бы увидеть фильтры для команды search:

shodan search -h

Теперь давай разберемся как это все работает. Алгоритм в принципе довольно простой. Зависит, конечно, от ситуации, но в большинстве случаев можно начать с команды count, она покажет сколько всего результатов по интересующему нас запросу. Например, давай глянем сколько в России серверов nginx с открытым портом 443:

shodan count nginx port:443 country:RU

Видим из ответа, что таких серверов немерено. И лапатить такое количество, какие бы мы цели не преследовали, смысла нет. Запрос надо уточнять. Как видишь эта команда позволяет нам быстро оценить возможное количество результатов поиска.

Следующая команда которую придется применять частенько это download. Она позволяет сделать поиск по нашему запросу и скачать результаты в файл JSON, в котором каждая новая строка это новый баннер. По умолчанию скачивает первую тысячу результатов. Если нужно другое количество то используется параметр —limit.

shodan download nginx port:5555 country:RU

Если нужно обработать данные полученные командой download, используем команду parse, после которой перечисляем поля по которым хотим отфильтровать данные. Например:

shodan parse --fields ip_str,org,location nginx.json.gz

Следующая команда host. Позволяет просмотреть информацию о хосте.

Ну и одна из самых актуальных команд, просто потому что она позволяет делать то что мы перед этим делали в браузере т.е. искать. Пишем команду search и указываем нужный нам поисковый запрос, который формируем точно также как мы делали в браузере. Если нужно вывести результат только по определенным значениям добавляем параметр —fields. Т.е. также как мы делали при использовании команды parse.

Т.е. также как мы делали при использовании команды parse.

shodan search webcam country:RU city:Moscow port:8080

Карты Shodan

Когда ты что-то ищешь в Shodan можно визуализировать расположение найденных результатов перейдя на Shodan Maps. Практическая полезность ситуативная, лично у меня ни разу такой необходимости не было. Но тем не менее такая возможность есть и знать о ней стоит.

Shodan Images

Shodan сохраняет себе все скриншоты которые ему попадаются. В основ это скрины удаленного доступа и камеры видеонаблюдения. Опять же практическая составляющая данной функции мне не совсем понятна. Но ради интереса заглянуть можно.

Shodan Exploit

Ещё одна интересная особенность Shodan в том что он собирает уязвимости и эксплойты. Их поиск немного отличается, нам нужно указать платформу под которую мы хотим найти уязвимость и вид уязвимости. Например:

platform:windows type:exploit

Ну, а на этом наше знакомство с Shodan можно считать оконченным. Как видишь возможности у него очень не слабые и в некоторых ситуациях он может быть очень полезен. Ну и не забывай возвращаться к нам, ведь есть ещё очень много что нам предстоит изучить.

Как видишь возможности у него очень не слабые и в некоторых ситуациях он может быть очень полезен. Ну и не забывай возвращаться к нам, ведь есть ещё очень много что нам предстоит изучить.

Твой Pulse.

YouTube: https://www.youtube.com/channel/UCojEUrPvEvkUXEU3QWwhCwg

Telegram: https://t.me/Pulsechanel

Примеры поисковых запросов

- Логин

Ссылка на фильтр

Примеры поисковых запросов

Основы

Поиск Веб-сайты, которым требуются подключения HTTPS

HTTP Strict-Transport-Security

Поиск Apache Web Servers

Продукт APACH в своих рубриках

Apache

Поиск Службы с именем хоста, содержащим либо "google.com", либо "facebook.com"

имя хоста:google. com,facebook.com

com,facebook.com

Фильтры HTTP

Поиск Веб-сайты, на которых есть слово "Apache" HTML

http.html:Apache

Search Веб-сайты, использующие Bootstrap CSS framework

http.component:bootstrap

Фильтры SSL

Search4 TLS 120015

ssl.version:tlsv1.3 HTTP

Поиск Службы, поддерживающие SSLv2 и не поддерживающие TLS

ssl.version:sslv2 -ssl.version:tlsv1,tlsv1.2,tlsv1.3

Поиск Не-HTTPS SSL-сервисы, которым был выдан сертификат для *.google.com

ssl.cert.subject.cn:google.com -HTTP

Поиск Веб-сайты, поддерживающие HTTP/2

ssl .alpn:h3

Поиск служб SSL (HTTPS, SMTPS, POP3S и т. д.), которым был выдан сертификат для *.google.com

д.), которым был выдан сертификат для *.google.com

ssl.cert.subject.cn:google.com

SSH Фильтры

Поиск SSH на порту 22 или 3333

SSH Port: 22,3333

Поиск SSH.

SSH -Port: 22

Фильтры скриншота

Поиск Общественные услуги VNC, скрытые за общими веб -портами

HAS_SCRENSHOT: TRUE RFB DISTARD SYSTERS 9009

.0015

Screenshot.Label: ICS

Поиск Поиск OCR на удаленных рабочих стопах для скомпрометированных с помощью Ransomware

HAS_SCREENSHOT: True Engrypted Hatter

RETALICTED FILTERS

.SERTER

. нет веб-серверов)

tag:ics

Поиск Службы, уязвимые для Heartbleed

vuln:CVE-2014-0160

Поиск устройств Citrix в Германии, Швейцарии или Франции, уязвимых к CVE-2019-19781

vuln:CVE-2019-19781 country:DE,CH,FR

В этой статье будут рассмотрены основы, которые помогут вам начать работу; если вы уже знакомы с фильтрами поиска, ознакомьтесь с серией статей Mastery.

В этой статье будут рассмотрены основы, которые помогут вам начать работу; если вы уже знакомы с фильтрами поиска, ознакомьтесь с серией статей Mastery.Прежде чем мы углубимся в синтаксис поискового запроса, давайте взглянем на то, что вы будете искать в Shodan:

Устройства запускают службы, и Shodan собирает информацию об этих службах. Например, веб-сайты размещаются на устройствах, на которых работает веб-служба, и Shodan будет собирать информацию, взаимодействуя с этой веб-службой. Информация для каждой службы хранится в объекте, называемом баннером . Это основная единица данных, которую собирает Shodan и которую вы будете искать. Упрощенный баннер выглядит следующим образом:

{

"data": "Устройство Moxa Nport

Статус: Аутентификация отключена

Название: NP5232I_4728

MAC: 00:90:e8:47:10:2d",

"ip_str": "46.252.132.235",

"порт": 4800,

"org": "СингТел Мобайл",

"расположение": {

"код_страны": "SG"

}

}

Баннер выше имеет 5 свойств . Обратите внимание, что настоящий баннер будет содержать гораздо больше свойств и подробную информацию об услуге. Каждое свойство хранит различный тип информации об услуге:

Обратите внимание, что настоящий баннер будет содержать гораздо больше свойств и подробную информацию об услуге. Каждое свойство хранит различный тип информации об услуге:

- данные : основной ответ самой службы

- ip_str : IP-адрес устройства

- порт : номер порта службы

- org : организация, которой принадлежит это IP-пространство

- location.country_code : страна, в которой находится устройство

По умолчанию Shodan ищет только свойство data . Содержимое свойства данных может сильно различаться в зависимости от типа службы. Например, вот типичный HTTP-баннер:

HTTP/1.1 200 ОК Сервер: nginx/1.1.19 Дата: 03 октября 2015 г., 06:09:24 по Гринвичу Тип содержимого: текст/html; кодировка = utf-8 Длина контента: 6466 Соединение: Keep-alive

Баннер выше показывает, что на устройстве работает программное обеспечение веб-сервера nginx версии 1. 1.19 . Чтобы показать, насколько разными могут быть баннеры, вот баннер для протокола промышленной системы управления Siemens S7:

1.19 . Чтобы показать, насколько разными могут быть баннеры, вот баннер для протокола промышленной системы управления Siemens S7:

Copyright: Original Siemens Equipment Имя ПЛК: S7_Turbine Тип модуля: ЦП 313C Неизвестно (129): загрузчик А Модуль: 6ЭС7 313-5БГ04-0АБ0 v.0.3 Базовая прошивка: v.3.3.8 Название модуля: ЦП 313C Серийный номер модуля: S Q-D9U083642013 Идентификация растений: Базовое оборудование: 6ES7 313-5BG04-0AB0 v.0.3

Протокол Siemens S7 возвращает совершенно другой баннер, на этот раз предоставляющий информацию о прошивке, ее серийный номер и множество подробных данных для описания устройства.

При поиске в Shodan вы должны решить, какой тип услуги вас интересует, потому что баннеры сильно различаются.

Синтаксис поиска

Давайте еще раз посмотрим на упрощенный баннер для устройств Moxa:

{

"data": "Устройство Moxa Nport

Статус: Аутентификация отключена

Название: NP5232I_4728

MAC: 00:90:e8:47:10:2d",

"ip_str": "46. 252.132.235",

"порт": 4800,

"org": "СингТел Мобайл",

"расположение": {

"код_страны": "SG"

}

}

252.132.235",

"порт": 4800,

"org": "СингТел Мобайл",

"расположение": {

"код_страны": "SG"

}

}

Если вы хотите найти другие устройства Moxa Nport, то простой поисковый запрос будет выглядеть так:

Мокса Нпорт

Однако, если вы хотите найти устройства в сети SingTel Mobile , то простой поиск SingTel Mobile не даст ожидаемых результатов. Это потому, что по умолчанию Shodan ищет только свойство data !

Так как же искать эти другие свойства на баннере? Как бы вы попросили Shodan показывать только устройства Moxa Nport, расположенные в Сингапуре?

Фильтры поиска

Фильтры поиска — это специальные ключевые слова, которые сообщают Shodan о том, что вы хотите выполнить поиск определенных свойств. Они принимают формат:

имя_фильтра:значение

Обратите внимание, что между именем фильтра и его значением нет пробела. Используя приведенный выше пример, если вы хотите найти устройства, расположенные в Сингапуре, вы должны использовать фильтр поиска страны , который принимает в качестве аргумента двухбуквенный код страны:

страна:SG.