Google анонсировал внедрение генеративного искусственного интеллекта в поиск

- Технологии

- Инвестиции

- Катя Загвоздкина Редакция Forbes

Google внедрит технологии генеративного искусственного интеллекта в поиск, об этом компания объявила на ежегодной конференции разработчиков I/O. ИИ будет применяться в новом продукте под названием Converse, который сможет отвечать на сложные запросы. У Converse также будет «режим разговора» с пользователем

Об этом компания объявила на своей ежегодной конференции разработчиков I/O, передает CNBC.

Об этом компания объявила на своей ежегодной конференции разработчиков I/O, передает CNBC. ИИ будет использоваться в новом продукте под названием Converse, который позволит находить результаты по сложным запросам. Чтобы получить доступ к нему, нужно подать заявку в Google Labs, поиск с ИИ можно будет опробовать там «в ближайшие недели» — правда, только пользователям из США и только на английском. Когда он станет доступен для остальных пользователей, пока не сообщается.

В ролике, выложенном Google, приведены примеры комплексных поисковых запросов, с которыми может справиться ИИ — в частности, его просят найти «платье для свадьбы на открытом воздухе трендового цвета с доставкой за 2 дня» и сравнить, как «два заведения для обеда неподалеку подходят для больших компаний». К запросу можно добавить уточнение. В Google отмечают, что ИИ будет со временем развиваться.

«С помощью новой мощной технологии мы сможем отвечать на новые типы запросов, ответы на которые вы никогда не ожидали получить от поиска, и изменить подход к организации информации, чтобы помочь вам разобраться в том, что вас окружает», — говорится в релизе компании, посвященном запуску поиска с генеративным ИИ.

У нового продукта Google будет «режим разговора», в котором пользователи смогут задать ему дополнительные вопросы. Как и другие разработки, которые были представлены на конференции I/O, он будет тесно интегрирован с остальными сервисами Google.

В Google также предупредили, что используют экспериментальный генеративный ИИ.

Акции материнской компании Google Alphabet после открытия торгов на Нью-йоркской бирже росли на 4,46% и торговались по $112,75 за штуку.

Изменение настроек поиска в Safari на Mac

Поиск по этому руководству

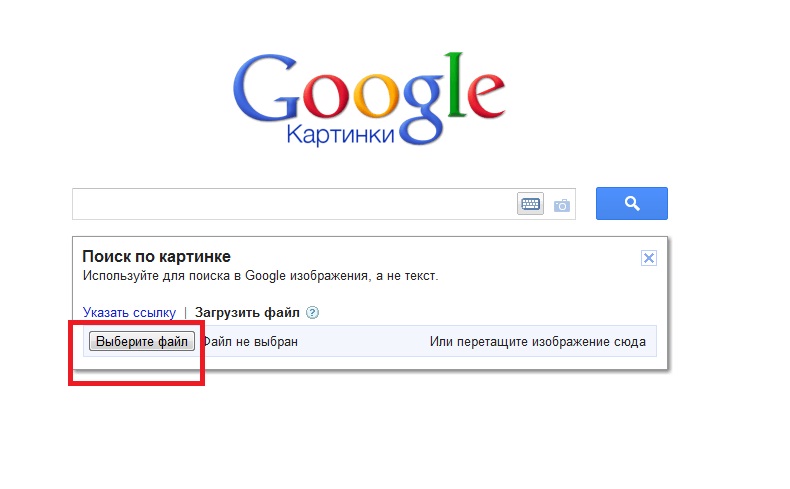

В разделе «Поиск» настроек Safari на Mac можно изменить некоторые параметры поиска в интернете и способ отображения поисковых результатов.

Чтобы изменить эти настройки, выберите меню «Safari» > «Настройки», затем нажмите «Поиск».Открыть Safari

Параметр | Описание | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

Поисковая машина | Выберите поисковую машину, которую Safari будет использовать для поиска в интернете. | ||||||||||

Включать предложения поисковой машины | Выберите, если хотите при поиске получать предложения поисковой машины исходя из вводимых Вами слов или фраз. Поисковая машина может записывать Ваши поисковые запросы. | ||||||||||

Включить Предложения Safari | Выберите, если хотите получать Предложения Safari по мере ввода текста в поле смарт-поиска. Поиск в Safari включает предложения из интернета, Музыки, App Store, время киносеансов, находящиеся поблизости места и многое другое. Чтобы узнать подробнее, выберите меню Apple > «Системные настройки», в боковом меню нажмите «Siri и Spotlight» , затем справа нажмите «Конфиденциальность Spotlight». (Возможно, потребуется прокрутить вниз.) Открыть параметры настроек «Siri и Spotlight» | ||||||||||

Включить быстрый поиск веб-сайтов | Информация о Вашем поиске в пределах веб-сайта записывается, чтобы ускорить поиск на этом веб-сайте в будущем. Чтобы просмотреть список веб-сайтов, для которых в Safari сохранена информация для быстрого поиска, и удалить сайты из этого списка, нажмите «Управлять сайтами». | ||||||||||

Предварительно загружать топ-результат в фоновом режиме | После определения топ-результата поиска (с учетом Ваших закладок и истории) сразу же начинается загрузка соответствующей веб-страницы. | ||||||||||

Показать «Избранное» | Ваши избранные веб-сайты отображаются под полем смарт-поиска, когда Вы нажимаете в этом поле при просмотре веб-страницы. | ||||||||||

См. такжеПереход к веб-сайтам с помощью Safari на MacПоиск в интернете с помощью Safari на Mac

Максимальное количество символов: 250

Не указывайте в комментарии личную информацию.

Максимальное количество символов: 250.

Благодарим вас за отзыв.

Президент России

Заседание Высшего Евразийского экономического совета

Встреча с Главой Республики Саха (Якутия) Айсеном Николаевым

Встреча с Президентом Азербайджана и Премьер-министром Армении

Президент России

Телефонный разговор с Президентом Турции Реджепом Тайипом Эрдоганом

Встреча с Главой Республики Саха (Якутия) Айсеном Николаевым

9 0007

Видеообращение, посвященное Дню пограничника

Видеообращение на открытии Академии художественных промыслов при арт-кластере «Таврида»

Встреча с постоянными членами Совета Безопасности

Встреча с членами НОО «Деловая Россия»

Телефон Беседа с Президентом Бразилии Луисом Инасио Лула да Силва

Все мероприятия

Руслан Эдельгериев принял участие в Международном Экономическом Форуме Россия – Исламский Мир: KazanForum

9007 4 мая 19, 2023, 18:00

Заседание Комиссии Госсовета по инвестициям

Семинар по вопросам реализации Стратегии государственной национальной политики в ПФО 900 03

Заседание Подкомиссии Госсовета по предупреждению кризисов среди несовершеннолетних

Мария Львова-Белова принимает участие в XX Российском съезде Комиссии за права детей и открытие конференции «Отцы против травли»

Первое заседание Оргкомитета Российской международной выставки и форума

900 67 Все новости Администрации Президента

Исполнительный Приказ о некоторых аспектах деятельности Военно-промышленной комиссии и полномочных представителей президента в федеральных округах

Поздравление Гаджимагомедову Муслиму, победителю IBA Чемпионат мира по боксу среди мужчин

Поздравляем Шарабутдина Атаева, победителя чемпионата мира по боксу среди мужчин

9 0007

Заседание Совета по развитию местного самоуправления

Объявлены лауреаты премий Президента для молодых деятелей культуры и детской и юношеской литературы за 2022 год

Заседание президиума Совета по межнациональным отношениям

Все новости комиссий и советов

- Сервис отправки сообщений в Президент (Отправить письмо)англ.letters.kremlin. ru

- Конституция Российской Федерацииconstitution.kremlin.ru

- Российская национальная символикаeng.

flag.kremlin.ru

flag.kremlin.ru - Правительство Российской Федерацииgovernment.ru

- Государственная Думаwww.duma.gov.ru

BatLoader продолжает злоупотреблять поисковой рекламой Google для доставки…

Блог — 09 марта 2023 г.

Положительные результаты TRU: Еженедельные сводки расследований и рекомендации отдела реагирования на угрозы eSentire (TRU)

Прочитано 7 минут

9 0004 ПОДЕЛИТЬСЯ:Противники не работают с 9 до 5, и мы тоже. В eSentire наши SOC, работающие круглосуточно и без выходных, укомплектованы элитными охотниками за угрозами и кибераналитиками, которые выслеживают, расследуют, сдерживают угрозы и реагируют на них в течение нескольких минут.

Мы обнаружили некоторые из самых опасных угроз и национальных атак в нашем пространстве, включая взлом Kaseya MSP и вредоносное ПО more_eggs.

Наши центры управления безопасностью поддерживаются с помощью Threat Intelligence, Tactical Threat Response и Advanced Threat Analytics, управляемых нашим подразделением Threat Response — командой TRU.

В TRU Positives подразделение реагирования на угрозы eSentire (TRU) предоставляет сводку недавнего расследования угроз. Мы описываем, как мы отреагировали на подтвержденную угрозу и какие рекомендации у нас есть на будущее.

Вот последние новости от нашей команды TRU…

Что мы нашли?

В течение февраля 2023 года TRU наблюдал ряд недавно зарегистрированных веб-сайтов, выдающих себя за различные приложения и бренды. Среди них:

- ChatGPT (chatgpt-t[.]com)

- Zoom (zoomvideor[.

]com)

]com) - Spotify (spotify-uss[.]com)

- Tableau (tableau-r[.]com)

- Adobe (adobe-l[.]com)

В дополнение к сопоставимым атрибутам регистрации домена, эти веб-сайты, как правило, следуют аналогичному соглашению об именах, когда один или несколько символов добавляются к олицетворенному названию бренда (например, adobe-l[.] com против adobe.com). Эти сайты использовались для размещения самозваных страниц загрузки, и все они, вероятно, связаны с вредоносной рекламой в Google Search Ads. Более полный список можно найти в конце этого поста.

BatLoader продолжает претерпевать изменения и улучшения с момента его первого появления в 2022 году. Последние образцы, проанализированные TRU, используют файлы установщика Windows, маскирующиеся под вышеуказанные приложения, для запуска встроенных сценариев Python.

Загрузчик Python от BatLoader

В середине февраля 2023 г. eSentire MDR для

Конечная точка заблокировала попытку запустить Ursnif путем внедрения кода на

производственная конечная точка клиента. Последующее расследование проследило

заражение результатов поиска Google для Adobe Reader пользователем-жертвой.

Последующее расследование проследило

заражение результатов поиска Google для Adobe Reader пользователем-жертвой.

Пользователь нажал на объявление вверху страницы в поиске страницу результатов, где через промежуточный веб-сайт ( adolbe[.]веб-сайт) они были направлены на adobe-e[.]com , веб-страницу, маскирующуюся под Adobe Acrobat Reader (рис. 1). Как В результате пользователь по незнанию загрузил и запустил AdobeSetup.msi ( 9ebbe0a1b79e6f13bfca014f878ddeec ), файл установщика Windows BatLoader.

Рис. 1. adobe-e[.]com, веб-страница, похожая на Adobe Acrobat Reader.Как и в предыдущих версиях BatLoader, файл MSI содержит Пользовательские действия для выполнения команд. В этом случае команда выполнила встроенный пакетный файл (указанный здесь как InstallPython.bat, также наблюдается как PythonFramework.bat) с администратором привилегии в скрытом окне.

Приложение-приманка было записано в C:\Program Files (x86)\Chat

Mapper вместе со сценариями BatLoader и вспомогательными файлами (рис.

Пакетный файл (рис. 3, вставка) выполняет следующие действия:

- Устанавливает Python 3.9.9 с помощью включенного установочного двоичного файла.

- Использует pip для установки пакетов pywin32 и wmi.

- Распаковывает сжатые файлы библиотеки OpenSSL с помощью PowerShell в несколько мест.

- Запускает два файла Python последовательно после короткого тайм-аута.

Файлы Python для BatLoader

В данном случае в пакет были включены два файла Python (framework.py и frameworkb.py). Они были защищены с помощью PyArmor и требуют распаковки с помощью таких инструментов, как PyArmor-Unpacker (рис. 4). В файлах используется сценарий, скопированный из вопроса Stack Overflow, в качестве шаблона для выполнения кода Python с повышенными привилегиями.

py»

py»Набор инструкций BatLoader вставлен в основную функцию скрипта Stack Overflow Python. Код извлекает зашифрованную полезную нагрузку в виде control.exe.enc, а затем выполняет ряд команд Windows. Инструкции, выполняемые обоими файлами Python, были почти идентичными, за исключением изменения URL-адреса полезной нагрузки.

Команды, показанные на рис. 5, резюмируются следующим образом:

- Загрузить зашифрованную полезную нагрузку control.exe.enc от https://shvarcnegerhistory[.]com/ Полезная нагрузка сохраняется в %appdata% или %userprofile%.

- Измените настройки Защитника, чтобы исключить пути, процессы и расширения файлов.

- Расшифровать control.exe.enc с помощью библиотеки OpenSSL, установленной предыдущим пакетным файлом. Используется пароль tor9232jds , а файл сохраняется как control.exe .

- Вызывается WorkFolders.exe , использующий подписанный метод выполнения LOLBAS для выполнения control.

exe .

exe .

В вышеупомянутом случае полезной нагрузкой, перехваченной MDR для конечной точки, был Ursnif (md5hash 0cb75b1192b23b8e03d955f1156ad19e ), а именно isfb_v 2.14+ вариант настроен на подключение к следующим доменам C2:

- uelcoskdi[.]ru

- iujdhsndjfks[.]ru

- isoridkf[.]ru

- gameindikdowd[.]ru

- jhgfdlkjhaoiu[.]su

- reggy506[.]ru

- reggy914[.]ru

Постоянство Ursnif было достигнуто с помощью ключа запуска реестра ( VirtualStop ) в разделе HKEY_CURRENT_USER\Software. \Microsoft\Windows\CurrentVersion\Run. Это значение выполнило ярлык ( LineType.lnk ), который, в свою очередь, запускает сценарий PowerShell ( CharReturn.ps1 ), как показано на рисунке 6.

Рисунок 6 CharReturn.ps1 CharReturn. ps1 выполнен поэтапный

Загрузчик PowerShell из реестра по адресу HKEY_USERS\Software\AppDataLow\Software\Microsoft\[randomstring]. Загрузчик содержал

встроенный двоичный файл Ursnif, который внедряется в процесс Explorer.

ps1 выполнен поэтапный

Загрузчик PowerShell из реестра по адресу HKEY_USERS\Software\AppDataLow\Software\Microsoft\[randomstring]. Загрузчик содержал

встроенный двоичный файл Ursnif, который внедряется в процесс Explorer.

В этом инциденте MDR для конечной точки определил и заблокировал PowerShell выполнение загрузчика Ursnif, хранящегося в реестре.

Другие наблюдения Batloader

Наблюдаемые структуры URL позволяют предположить, что для загрузки доступны несколько полезных нагрузок:

- /t1s1j1/index/c1/?servername=msi

- /t1s1j1/index/c2/?servername=msi

- /t1s1j1/in dex/c3/?servername=msi

- / t1s1j1/index/c4/?servername=msi

- /t1s1j1/index/b1/?servername=msi

BatLoader исторически был связан с полезными нагрузками, такими как Redline Stealer, SystemBC RAT, Syncro RMM, Vi дар Стилер, Урсниф и Кобальт Страйк. Анализ более свежих образцов в марте 2023 года выявил трояны Vidar Stealer и Ursnif.

Компания TRU проверила образцы из общедоступных репозиториев вредоносных программ, поведение которых несколько отличалось от того, что наблюдалось в февральском инциденте, описанном выше. Этот образец середины февраля содержал третий файл Python с именем «networkframework.py»:

Рис. 7. Пакетный файл BatLoader, содержащий третий файл Python «networkframework.py». команды для обработки извлечения полезной нагрузки, расшифровки и выполнения через WorkFolder.exe. Кроме того, netframework.py содержит проверки для курирования полезной нагрузки для присоединенных к домену систем с более чем двумя соседними IP-адресами в таблице ARP системы.

Рисунок 8. Фрагмент скрипта BatLoader Python, показывающий профилирование системы. Ранее такое поведение наблюдалось, когда BatLoader выполнял Cobalt Strike в дополнение к стандартным полезным нагрузкам, таким как Ursnif или Vidar. По нашим оценкам, это делается для подготовки систем, находящихся в бизнес-сетях, к дальнейшему проникновению.

На момент написания статьи URL-адреса полезной нагрузки больше не были доступны для извлечения, но, учитывая, что это соответствует известным историческим шаблонам выбора целей BatLoader, мы считаем, что Cobalt Strike является вероятным кандидатом.

Как мы его нашли?

- eSentire MDR для конечной точки определил и заблокировал выполнение полезной нагрузки BatLoader.

Что мы сделали?

- Наша команда кибер-аналитиков SOC, работающих круглосуточно и без выходных, исследовала заблокированное поведение и работала с заказчиком над исправлением системы.

Что вы можете узнать из этого положительного TRU?

- В начале 2023 года широко наблюдалось использование Google Search Ads различными семействами вредоносных программ. Мы писали об этой тактике в предыдущем посте TRU Positive.

- Несмотря на то, что общее количество наблюдений в феврале 2023 года уменьшилось, использование BatLoader продолжается. Это утверждение подтверждается наблюдениями в нашей собственной телеметрии, а также продолжающейся регистрацией инфраструктуры веб-сайта в течение февраля.

- Несмотря на то, что общее количество наблюдений в феврале 2023 года уменьшилось, использование BatLoader продолжается. Это утверждение подтверждается наблюдениями в нашей собственной телеметрии, а также продолжающейся регистрацией инфраструктуры веб-сайта в течение февраля.

- BatLoader предназначен для выдачи себя за различные популярные приложения, такие как ChatGPT, Zoom, Adobe, AnyDesk, Microsoft Teams, Java и т. д. Это не случайно, поскольку эти приложения часто встречаются в бизнес-сетях и, следовательно, они принесут больше пользы. ценные точки опоры для монетизации с помощью мошенничества или вторжений с клавиатуры.

- Cobalt Strike, известная полезная нагрузка BatLoader, обеспечивает прямой доступ к плацдармам с помощью клавиатуры и облегчает действия по вторжению в сеть. BatLoader следует рассматривать как предвестник угрозы для программ-вымогателей, и любое обнаружение должно быть приоритетным для лечения.

- Отчет Microsoft за ноябрь 2022 года связал Royal Ransomware с BatLoader.

Рекомендации нашей группы реагирования на угрозы (TRU):

- Повышайте осведомленность о вредоносных программах, маскирующихся под законные приложения, и включайте соответствующие примеры в свою программу обучения фишингу и безопасности (PSAT), чтобы обучить своих сотрудников тому, как защитить себя от подобных киберугроз.

- Помните: эффективная программа PSAT делает упор на повышение киберустойчивости за счет повышения осведомленности о рисках, а не пытается превратить всех в экспертов по безопасности.

- Защитите конечные точки от вредоносных программ.

- Убедитесь, что антивирусные сигнатуры обновлены.

- Используйте антивирус нового поколения (NGAV) или продукт Endpoint Detection and Response (EDR) для обнаружения и локализации угроз.

Индикаторы компрометации

Подозрительные домены BatLoader Зарегистрировано в феврале 2023 г.:

| Домен | Дата создания |

| чатгпт-т[.]ком | 28.02.2023 |

| зумвидео[.]com | 27.02.2023 |

| Adobe-l[.]com | 22.02.2023 |

| freecad-l[.]com | 22.02.2023 |

| микросо-т[.]ком | 22 февраля 2023 г. |

| Spotify-uss[.]com | 21 февраля 2023 г. |

| quickbooks-q[.]com | 21 февраля 2023 г. |

| freecad-f[.]com2 | 20.02.2023 |

| java-s[.]com | 13.02.2023 |

| Adobe-e[.]com | 13.02.2023 |

| anydesk-o[.]com | 13.02.2023 |

| anydesk-r[.]com | 09.02.2023 |

| java-r[.]com | 09.02.2023 |

| табло-р[.]com | 09.02.2023 |

| Java-a[.]com | 2023-02-07 |

| basecamp-a[.]com | 2023-02-07 |

| Adobe-a[.]com | 03.02.2023 |

| visualstudio-t[.]com | 03.02.2023 |

| openoffice-a[.]com | 03.02.2023 |

| битворден-т[.]ком | 01. 02.2023 02.2023 |

| гимп-т[.]ком | 01.02.2023 |

| фигма-т[.]com6 | 01.02.2023 |

Другие индикаторы компрометации

| Индикатор | Примечание |

| 3db1edc5b5550f54abdcb5520cf91d75 | Видар |

| 0cb75b1192b23b8e03d955f1156ad19e | Урсниф |

| 85fbc743bb686688ce05cf3289507bf7 | Урсниф |

| 11ae3dabdb2d2458da43558f36114acb | AdobeSetup.msi (BatLoader) |

| 9ebbe0a1b79e6f13bfca014f878ddeec | AdobeSetup.msi (BatLoader) |

| shvarcnegerhistory[.]com | Батлоадер C2 |

| Pixelarmada[.]su | Батлоадер C2 |

| uelcoskdi[.]ru | Урсниф C2 |

iujdhsndjfks[. ]ru ]ru | |

| isoridkf[.]ru | |

| gameindikdowd[.]ru | |

| jhgfdlkjhaoiu[.]su | |

| регги506[.]ру | |

| регги914[.]ру |

Группа реагирования на угрозы eSentire (TRU) — это группа исследователей угроз мирового класса, которые разрабатывают новые средства обнаружения, обогащенные оригинальной аналитикой угроз, и используют новые модели машинного обучения, которые сопоставляют данные с несколькими сигналами и автоматизируют быстрое реагирование на сложные угрозы.

Если вы в настоящее время не взаимодействуете с поставщиком MDR, eSentire MDR может помочь вам восстановить преимущество и обезопасить свой бизнес от сбоев.

Узнайте, что значит иметь элитную команду охотников за угрозами и исследователей, которая работает на вас. Свяжитесь со специалистом по безопасности eSentire.

eSentire Threat Response Unit (TRU)

Наше известное в отрасли подразделение реагирования на угрозы (TRU) — это элитная команда охотников за угрозами и исследователей, которая поддерживает наши круглосуточные центры управления безопасностью (SOC), создает модели обнаружения на нашей облачной платформе Atlas XDR и работает как расширение вашей команды безопасности, чтобы постоянно совершенствовать нашу службу управляемого обнаружения и реагирования.

После этого для поиска по веб-сайту можно просто ввести в поле смарт-поиска поисковый запрос.

После этого для поиска по веб-сайту можно просто ввести в поле смарт-поиска поисковый запрос.