Как создать общую сетевую папку на Windows

Как настроить общую сетевую папку на Windows (SMB) без пароля

1. Компьютеры должны быть в одной локальной сети

То есть если ваши устройства подключены к одному роутеру, то у них всех будет доступ к общей папке.

Если вы делаете настройку в виртуальных машинах, то во вкладке «Сеть» в качестве «Тип подключения» выберите «Сетевой мост»:

2. Статичный IP

Для настройки общей папки SMB статичный IP адрес компьютера, где будет располагаться папка, не является обязательным. К общей сетевой папке (шаре) можно обращаться по имени компьютера. Тем не менее если вам привычнее использовать IP, то нужно настроить статичный IP адрес для компьютера, который будет выполнять роль файлового сервера.

3. У компьютеров должна быть одинаковая рабочая группа

Компьютер с общей папкой, а также все другие компьютеры, которые будут иметь доступ к совместной папке по SMB, должны находится в одной рабочей группе.

По умолчанию в операционной системе Windows у всех компьютеров одинаковая рабочая группа с именем WORKGROUP.

Чтобы проверить текущую группу у вашего компьютера, откройте проводник, в нём найдите вкладку «Этот компьютер», вверху нажмите кнопку «Компьютер» и в открывшемся меню нажмите кнопку «Свойства»:

В новом открывшемся окне вы увидите «Имя компьютера» и «Рабочую группу»:

Если вы хотите изменить эти значения, то нажмите «Изменить параметры».

Нажмите кнопку «Изменить» чтобы назначить компьютеру новое имя:

4. Настройки сетевых папок в Windows

Протокол SMB в Windows обеспечивает работу не только сетевых папок, но и совместное использование принтеров и других ресурсов. Поэтому настройки совместно используемых папок (сетевых шар) называются «общим доступом».

В Windows при подключении к новой сети у вас может появится такой запрос:

Вы хотите разрешить другим компьютерам и устройствам в этой сети обнаруживать ваш ПК? Рекомендуется делать это в домашней или рабочей сети, а не в общедоступных.

Если вы ответите «Да», то при создании папки с сетевым доступом на этом компьютере, она будет видна на других устройствах в локальной сети.

Если вы уже давно ответили на этот вопрос и не помните как именно, то это не проблема — можно найти эти настройки в другом месте.

Следующий вариант для тех, у кого проводное соединение: рядом с часами нажмите на значок сетевых подключений и нажмите на имя сети:

В открывшемся окне нажмите на «Изменение расширенных параметров общего доступа»:

Универсальный вариант, подходит для тех, у кого проводное соединение или Wi-Fi: нажмите правой кнопкой мыши на значок сетевого соединения и нажмите «Открыть параметры сети и Интернет»:

В открывшемся окне нажмите на «Параметры общего доступа»:

Если вы хотите перейти к этим настройкам через «Панель управления», то путь такой: Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом\Дополнительные параметры общего доступа

В новом окне настройки разбиты на три раздела:

- Частная

- Гостевая или общедоступная

- Все сети

Пометка «(текущий профиль)» означает, что в данный момент используется именно этот профиль.

Нам нужно изменить настройки для той сети, которая отмечена как «(текущий профиль)», а также в разделе «Все сети».

Переходим в

Первая настройка: Сетевой обнаружение (Если включено сетевое обнаружение, этот компьютер может видеть другие компьютеры и устройства в сети и виден другим компьютерам). В ней выберите «Включить сетевое обнаружение» и поставьте галочку «Включить автоматическую настройку на сетевых устройствах».

Вторая настройка: Общий доступ к файлам и принтерам (Если общий доступ к файлам и принтерам включён, то файлы и принтеры, к которым разрешён общий доступ на этом компьютере, будут доступны другим пользователям в сети). Здесь выберите «Включить общий доступ к файлам и принтерам».

Далее в разделе «Все сети» нас интересуют одна последняя настройка:

- Общий доступ с парольной защитой

В описании сказано: Если включена парольная защита общего доступа, только пользователи с учётной записью и паролем на этом компьютере могут получить доступ к общим файлам, принтерам, подключённым к этому компьютеру, и общим папкам. Чтобы открыть доступ другим пользователям, нужно отключить парольную защиту общего доступа.

Суть её в том, что для подключения к сетевой папке нужно ввести логин и пароль пользователя, существующего на компьютере с этой папкой. У меня ни разу не получилось подключиться если эта опция включена (возможно дело в том, что я не устанавливаю пароли для пользователей, а вход пользователей по сети без пароля запрещён).

Поэтому выберите вариант «Отключить общий доступ с парольной защитой»:

Опционально: имеется несколько версий протокола SMB и по умолчанию первая версия отключена в современных системах Windows. Samba для некоторых функций использует первую версию, поэтому если у вас смешенная сеть с Linux, либо имеется устаревшее оборудование, которое поддерживает только SMB 1, то вы можете включить поддержку этой версии протокола. Для этого запустите

dism /online /get-features /format:table | find "SMB1"

Для включения SMB 1 выполните:

dism /online /enable-feature /all /featurename:SMB1Protocol-Server

Если вы захотите отключить их, то выполните:

dism /online /disable-feature /featurename:SMB1Protocol-Server

Если вы предпочитаете графический интерфейс, то в поиске наберите «Включение или отключение компонентов Windows»:

5. Как создать сетевую папку SMB

Создайте новую папку или используйте уже существующую. К примеру, я создал в корне диска C папку с именем Share.

Открываем контекстное меню:

Во вкладке «Доступ» нажимаем кнопку «Общий доступ». В выпадающем меню выбираем «Все», нажимаем кнопку «Добавить», переключите «Чтение» на «Чтение и запись» и нажимаем кнопку «Поделиться»:

Будет открыто окно, в котором можно скопировать ссылку на сетевую папку, скопируется ссылка вида Share (file://HACKWARE-MIAL/Share). Эта ссылка является НЕПРАВИЛЬНОЙ, правильная ссылка имеет вид file://ИМЯ-КОМПЬЮТЕРА/Папка или \\ИМЯ-КОМПЬЮТЕРА\Папка

Как настроить совместную папку на Windows с паролем

В домашних сетях удобно использовать совместные папки с доступом без пароля. Но в корпоративных сетях, либо в других случаях, когда не все пользователи должны иметь доступ к общей папке, можно настроить вход на совместную шару по паролю.

Настройка сетевой папки по паролю почти полностью повторяет процесс описанный в предыдущем разделе. Отличия следующие:

- Необязательно менять настройку «Общий доступ с парольной защитой» — вы можете оставить значение по умолчанию, когда запрещён доступ к совместным ресурсам без пароля.

- При открытии общего доступа к шаре в качестве владельца укажите пользователя с паролем. Можно специально создать нового пользователя с паролем, который будет использоваться в качестве владельца общей папки. И Windows 10 создать локальную учётную запись как при установке системы, так и уже после стало реально непросто. Если у вас схожие проблемы, то смотрите, статьи:

Теперь нужно создать папку, владельцем которой будет только что созданный пользователь (ShareOverlord). Можно перезагрузить компьютер, выполнить вход под этим пользователем и создать папку, но я предполагаю, что возникнет несколько проблем:

- У этого пользователя ограниченные права (я не стал повышать его аккаунт до административного), поэтому он наверняка не сможет создать папку в корне диска C: и придётся затем искать эту папку

- Опять же из-за ограниченных прав нового пользователя могут возникнуть проблемы с открытием доступа по сети для созданной папки. То есть придётся вновь перезагружаться под административной учётной записью, искать в недрах пользовательских папок нужную. Причём могут возникнуть проблемы с правами доступа к папкам другого пользователя…

В общем, я создам папку под текущим аккаунтом администратора. Чтобы у пользователя, под которым будет выполняться вход для доступа к этой папке, были права на эту папку, можно поступить двумя способами:

- Сделать созданного для этих целей пользователя владельцем этой папки

- Добавить этому пользователю права доступа к этой папке

Поскольку в Windows администраторы по умолчанию всё равно имеют полный доступ к папке любого пользователя, то эти способы весьма схожи по результатам.

Допустим, вы решили поменять владельца папки, тогда смотрите статью «Как поменять владельца папки в Windows 10».

Теперь вновь кликаем правой кнопкой мыши по папке, выбираем вкладку «Доступ» → «Общий доступ». При желании вы можете удалить права доступа текущего администратора. Нажмите кнопку «Поделиться».

Обратите внимание, что общий доступ убран для текущего администратора только когда он будет пытаться просмотреть папку по сети. При локальном доступе, администратор всё равно может просматривать и менять содержимое этой папки — это можно поменять во вкладке «Безопасность» в свойствах папки.

Имеется нюанс если мы вместо смены владельца добавляем права доступа для определённого пользователя, поэтому рассмотрим второй вариант. Я удалил и заново создал папку C:\ShareRestricted\, поэтому текущий администратор вновь является её владельцем. Вновь кликаем правой кнопкой мыши по папке, выбираем вкладку «Доступ» → «Общий доступ» и добавляем права чтения и записи для пользователя ShareOverlord:

Нажимаем кнопку «Поделиться».

Теперь нажимаем «Расширенная настройка»:

Там нажимаем кнопку «Разрешения»:

В открывшемся окне нажимаем «Добавить»:

Вводим имя пользователя под которым должен выполнятся вход для доступа к папке (у меня это пользователь ShareOverlord) и нажимаем кнопку «Проверить имена»:

Теперь нажимаем «ОК» и возвращаемся в предыдущее окно:

Если вы хотите, чтобы у этого пользователя было не только право просматривать содержимое папки, но и её менять, то поставьте соответствующие галочки:

Теперь во всех открытых окнах настроек и свойств нажмите «ОК» для их закрытия.

Связанные статьи:

Организация общего доступа к файлам в Windows – Keenetic

Как в домашней локальной сети организовать общий доступ к файлам в Windows на компьютерах, подключенных к интернет-центру?

В интернет-центре (роутере) Keenetic все интерфейсы домашней сети (как проводные, так и беспроводные) друг для друга прозрачны. Специальных механизмов, разрешающих или запрещающих работу локальной сети, не существует. Отображение компьютеров в сетевом окружении Windows является только реализацией операционной системы.

Операционная система Windows позволяет предоставлять доступ к файлам и документам другим пользователям/компьютерам домашней сети.

Внимание! Все компьютеры домашней сети должны находиться в одной рабочей группе! Щелкните правой кнопкой мыши на значке Компьютер (Мой компьютер) и в появившемся списке нажмите Свойства. Перейдите на закладку Имя компьютера. Здесь вы можете посмотреть полное имя компьютера и название рабочей группы. Для изменения настроек нажмите кнопку Изменить параметры (Изменить).

Появится окно Свойства системы и на закладке Имя компьютера нажмите кнопку Изменить для изменения имени рабочей группы. Еще раз напоминаем, что Все компьютеры домашней сети должны находиться в одной рабочей группе!

При изменении имени компьютера или рабочей группы потребуется перезагрузка компьютера. Выполните ее и затем продолжайте настройку общего доступа к папкам и файлам.

Приведем пример создания общей сетевой папки в ОС Windows 7/8/10.

1. Создайте папку, щелкните по ней правой кнопкой мыши и нажмите Свойства.

2. В появившемся окне Свойства перейдите на вкладку Доступ и нажмите кнопку Общий доступ.

3. Укажите учетные записи пользователей, которым будет предоставлен доступ. Можно создать отдельную учетную запись и использовать её или как в нашем примере предоставить полный доступ (на чтение и запись) к папке всем пользователям домашней сети. В поле Добавить выберите Все, а в столбце Уровень разрешений укажите Чтение и запись для предоставления полного доступа. Затем нажмите кнопку Общий доступ (Поделиться).

4. Откроется окно с сообщением Папка открыта для общего доступа. Нажмите кнопку Готово.

5. Теперь зайдите в меню Пуск > Панель управления > Центр управления сетями и общим доступом или щелкните по значку сетевого подключения на Панели задач (находится в правом нижнем углу) и нажмите Центр управления сетями и общим доступом.

6. В открывшемся окне

Как подключиться к сетевой папке в Windows (SMB)

На компьютерах, которые должны подключаться к общей сетевой папке, перейдите в «Изменение расширенных параметров общего доступа», для этого нажмите правой кнопкой мыши на значок сетевого соединения и нажмите «Открыть параметры сети и Интернет»:

В открывшемся окне нажмите на «Параметры общего доступа»:

На компьютерах, которые должны подключаться к общей сетевой папке, перейдите в «Изменение расширенных параметров общего доступа» и выберите опцию «Включить сетевое обнаружение»:

С недавнего времени, после очередного обновления Windows 10 в некоторых случаях перестали открываться сетевые папки. Дело в том, что теперь вход без ввода пароля нужно настраивать не только на компьютерах, где находится сетевая папка, но и на компьютерах, с которых выполняется подключение. Это довольно странное решение объясняется тем, чтобы вы случайно не подключились к папке злоумышленника и не скачали с неё вредоносное ПО. Вам НЕ НУЖНО делать настройку в gpedit.msc если вы подключаетесь к сетевой шаре по паролю. Если же вы настроили вход в общую папку без пароля, то для исправления ситуации нажмите Win+r (Пуск->Выполнить) и запустите:

gpedit.msc

Далее необходимо перейти по следующему пути «Конфигурация компьютера» → «Административные шаблоны» → «Сеть» → «Рабочая станция Lanmann»:

Теперь выставите параметр «Включить небезопасные гостевые входы» в положение «Включено»:

Описание в документации:

Этот параметр политики определяет, разрешит ли клиент SMB небезопасные гостевые входы на сервер SMB. Если этот параметр политики включён или не настроен, клиент SMB разрешит небезопасные гостевые входы. Если этот параметр политики отключён, клиент SMB будет отклонять небезопасные гостевые входы. Небезопасные гостевые входы используются файловыми серверами для разрешения доступа без проверки подлинности к общим папкам. Небезопасные гостевые входы обычно не используются в среде предприятия, однако часто используются потребительскими запоминающими устройствами, подключёнными к сети (NAS), которые выступают в качестве файловых серверов. Для файловых серверов Windows требуется проверка подлинности, и на них по умолчанию не используются небезопасные гостевые входы. Поскольку небезопасные гостевые входы не проходят проверку подлинности, важные функции безопасности, такие как подписывание и шифрование SMB-пакетов отключены. В результате этого клиенты, которые разрешают небезопасные гостевые входы, являются уязвимыми к различным атакам с перехватом, которые могут привести к потере данных, повреждению данных и уязвимости к вредоносным программам. Кроме того, какие-либо данные, записанные на файловый сервер с использованием небезопасного гостевого входа, являются потенциально доступными для любого пользователя в сети. Майкрософт рекомендует отключить небезопасные гостевые входы и настроить файловые серверы на требование доступа с проверкой подлинности.» |

Наконец-то, можно подключиться к общей папке (share) в локальной сети. Для этого откройте проводник и перейдите в раздел «Сеть»:

Обратите внимание на глючность этой службы — в левой части проводника мы видим 4 компьютера, а в главном разделе окна — только два.

Если вы не видите нужный компьютер, то попробуйте открыть его по прямой ссылке, например, у меня имя компьютера с сетевой папкой HACKWARE-MIAL, тогда я открываю его по ссылке \\HACKWARE-MIAL.

Примечание для Windows Server: в серверных версиях Windows даже когда разрешено подключаться без пароля, всё равно появляется окно запроса:

Достаточно ввести произвольные данные и, моём случае, сетевая папка успешно открывалась. При подключении к этой же папке с обычного Windows 10, запрос на ввод пароля не появлялся. Видимо, для сервера настроены какие-то более строгие политики.

При клике на имя компьютера вы увидите доступные сетевые папки. При переходе в папку вы увидите её содержимое:

Вы можете открывать файлы по сети, то есть не нужно предварительно копировать их на свой компьютер. Можете копировать файлы из общей папки, добавлять туда новые или удалять существующие — с сетевой папкой можно работать как с обычной локальной папкой.

В Windows сетевые папки можно сделать доступными в качестве дисков с буквой. Для этого правой кнопкой мыши кликните по слову «Сеть» и выберите пункт «Подключить сетевой диск»:

Выберите букву для диска, введите путь до папки, поставьте галочку «Восстанавливать подключение при входе в систему»:

Теперь вы будете видеть сетевую папку как диск в любом файловом менеджере:

Как подключиться с общей папке на Windows, для которой требуется ввод учётных данных

В целом процесс очень схож с подключением к незащищённой папке, но при попытке подключения появится такое окно:

Чуть выше я создал папку, для доступа к которой нужно ввести учётные данные пользователя ShareOverlord, ссылка на эту папку: \\HACKWARE-MIAL\ShareRestricted

В это окно авторизации нужно вводить имя пользователя и пароль того пользователя, который имеет права на доступ к этой папке на УДАЛЁННОМ компьютере, то есть на том компьютере, где находится эта папка с совместным доступом.

Доступ в папку ShareRestricted получен:

Связанные статьи:

Общие папки для совместной работы и обмена файлами — Блог Диска

22 ноября 2012, 10:35

На Яндекс.Диске появились общие папки — лёгкий способ предоставить доступ к одним и тем же файлам сразу нескольким людям. Вам больше не придётся пересылать документы по почте или передавать фотографии на флешке, Диск поможет поделиться ими сразу со всеми нужными людьми. Если вы забыли добавить какой-то файл, просто положите его в папку — он появится на Диске у всех участников.

Сделать папку общей просто: выберите нужную, нажмите «Открыть доступ» и пригласите друзей или коллег по работе. Если вы забыли электронный адрес друга, Диск поможет найти его среди ваших почтовых контактов или отправить приглашение личным сообщением во ВКонтакте или на Facebook. Не забудьте выбрать, у кого будет полный доступ к папке, а кто сможет только просматривать файлы в ней.

Общие папки подходят для совместной работы над проектами, подготовки к праздникам или поездкам, а также для обмена файлами друг с другом. Например, на работе в общей папке удобно хранить примеры договоров, заявлений на отпуск и других документов, которые могут пригодиться вашим коллегам. Чтобы файлы не были случайно изменены или удалены, папку можно сделать доступной только для просмотра.

А после длинных новогодних праздников общие папки помогут обменяться друг с другом фотографиями и видеороликами. Файлы, добавленные друзьями, автоматически окажутся у вас на компьютере, если на нём установлена программа Яндекс.Диск.

Не забудьте обновить программу для компьютера и приложение для мобильного, чтобы общие папки были доступы вам отовсюду.

Напоследок расскажем несколько интересных фактов о Яндекс.Диске. Несмотря на то, что Диск открылся для всех только в начале сентября, сейчас на нём хранится более 300 миллионов файлов, а каждый день загружается еще 3 миллиона. Кстати, у нас есть система дедупликации, позволяющая загружать данные на Диск быстрее. Если какой-то файл уже был однажды загружен на Диск, то загрузка такого же точно файла в следующий раз происходит практически мгновенно. Сейчас таким образом загружается около 12% всех файлов.

Как получить доступ к общим сетевым папкам с разными учетными данными

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы.

Когда вы переходите к общей папке на компьютере Windows в сети, вам могут потребоваться разрешения для доступа к ней. Появится диалоговое окно, в котором вы можете запросить имя пользователя и пароль. Если вы входите в рабочую папку, вы можете изменить ее при следующей попытке открыть эту папку. В графическом интерфейсе Windows нет параметров для изменения идентификационной информации общего сетевого ресурса.

Редактировать пользователя подключен к сети папку, вы должны использовать команду net use. Первое, что вам нужно сделать, это отключиться от общего ресурса, что происходит с помощью следующей команды:

чистое использование \\ share / d

Это удалит общий доступ к вашему компьютеру. Теперь вы можете использовать следующую команду для подключения к общему ресурсу с другим пользователем:

net use \\ share \ folder password / user: account

где пароль — текущий пароль, используемый учетной записью для подключения к общей папке. Имя учетной записи является действительным пользователем Windows на компьютере, на котором вы пытаетесь перейти.

Исправление обновления февраля 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

(дополнительное предложение для Advanced System Repair Pro -> Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Чтобы сделать доступ к общим сетевым ресурсам более эффективным, вы можете создать ярлык для папки, которая используется другим ПК или сетевым устройством. Процесс создания ярлыков этого типа называется подключением сетевого диска. Подключенный сетевой диск имеет следующие свойства:

- Он имеет букву диска, которая сопоставлена с любым другим разделом в вашей системе.

- Он указывает на общую сетевую папку.

- Только ресурсы в вашей сети упоминаются.

- Вам нужны соответствующие учетные данные для входа в систему.

Карта Общая папка

Необходимо использовать общую папку на каждом компьютере, чтобы использовать разные учетные данные.

- В «Моем компьютере» нажмите «Инструменты» (по умолчанию скрыто, отображается при нажатии клавиши ALT), «Подключить сетевой диск», введите путь к диску и нажмите «Подключиться к различным идентификаторам» ниже.

- Для того чтобы идентификационная информация была принята, выбран правильный формат для имени пользователя:

- \\ ServerName \ имя пользователя

- Тогда только обычный пароль для учетной записи.

Использовать мои сетевые объекты

Сервер — это компьютер, на котором хранится общая папка, а имя общего ресурса — это имя, данное общей папке при настройке общего ресурса.

Другой способ подключения к общим сетевым ресурсам — использовать окно «Мои сетевые адреса». Если вы используете окно «Мои сетевые метки», вы можете создать ярлык, облегчающий доступ к общему ресурсу. Затем вы можете получить доступ к общему ресурсу, дважды щелкнув по ярлыку вместо того, чтобы вводить его адрес каждый раз, когда вы хотите подключиться.

- Вы можете получить доступ к этому окну, выбрав Start, My Network Places.

- Если вы не видите эту опцию, вам может потребоваться сделать ее видимой, открыв свойства панели задач. Щелкните правой кнопкой мыши в любом месте панели задач и выберите «Свойства».

- Затем перейдите на вкладку «Пуск» и нажмите кнопку «Настроить».

- На вкладке «Дополнительно» убедитесь, что рядом с пунктом «Мои сетевые расположения» установлен флажок.

- Если открыто окно «Мои сетевые метки», выберите «Добавить сетевые метки» в списке задач слева.

- Нажмите «Далее», нажмите «Выбрать другое сетевое расположение», а затем снова нажмите «Далее»

Использование командной строки

Вы можете указать это из командной строки, используя команду net.

net use <буква_диска>: \\ <сервер> \ <имя_ресурса> / USER: <домен> \ <имя пользователя> <пароль> / PERSISTENT: YES

Вы также можете указать различные учетные данные, используя графический интерфейс Windows Explorer. В диалоговом окне «Подключить сетевой диск» есть флажок «Подключиться с использованием других учетных данных».

Примечание. Если строка меню не отображается в проводнике Windows, нажмите ALT, чтобы отобразить ее.

https://superuser.com/questions/727944/accessing-a-windows-share-with-a-different-username

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы устранить ошибки Windows и оптимизировать производительность системы

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

Общий доступ к файлам и папкам OneDrive

Выберите этот вариант, чтобы поделиться элементом с большим количеством людей, с которыми вы, возможно, даже незнакомы. Например, эти ссылки можно публиковать в таких социальных сетях, как Facebook, Twitter или LinkedIn, а также отправлять по электронной почте или в мгновенных сообщениях. Любой, кто получит ссылку, сможет просматривать или изменять элемент в зависимости от предоставленного разрешения. Пользователи со ссылкой не могут отправлять новые элементы. Не забывайте, что ссылку также можно переслать, не выполняя вход в систему.

-

Перейдите на веб-сайт OneDrive и войдите в службу с помощью учетной записи Майкрософт либо рабочей или учебной учетной записи.

-

Выберите нужный файл или папку, которой вы хотите поделиться, щелкнув кружок в верхнем углу элемента. Вы также можете выбрать несколько элементов и предоставить доступ к ним одновременно.

-

В верхней части страницы нажмите кнопку Поделиться.

-

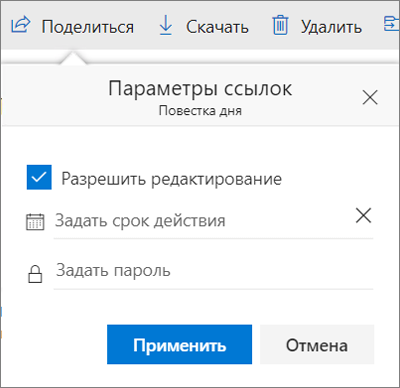

Выберите пункт Всем пользователям, получившим ссылку, доступно редактирование, чтобы изменить параметры ссылки.

-

Настройте нужные параметры для ссылки и нажмите кнопку Применить после завершения.

-

Разрешить редактирование. Если поделиться элементами с помощью ссылки этого типа, получатели смогут изменять файлы, а также добавлять и удалять файлы в общей папке. Они смогут переслать ссылку, изменить список пользователей, имеющих общий доступ к файлам или папке, и изменить разрешения для получателей. Если вы предоставите доступ к папке, пользователи с разрешениями на изменение смогут копировать, перемещать, изменять, переименовывать и удалять любые элементы в ней, а также делиться ими.

Если снять этот флажок, пользователи смогут просматривать, копировать и скачивать их без выполнения входа. Кроме того, они могут переслать эту ссылку другим людям. Однако они не смогут изменять версию в вашем хранилище OneDrive.

-

Задать срок действия. Ссылка будет действовать только до установленной даты. После этого ссылка станет недействительной, и вам потребуется создать новую ссылку для пользователей, которым необходим доступ к файлу или папке.

-

Задать пароль. Когда пользователь щелкнет ссылку, ему будет предложено ввести пароль перед получением доступа к файлу. Вам потребуется отдельно предоставить этот пароль пользователям.

Дополнительные возможности OneDrive для бизнеса

У пользователей OneDrive для бизнеса также есть возможность ограничить уровень доступа (предоставить доступ всем пользователям со ссылкой, только пользователям из организации, только пользователям с доступом к файлу или только указанным пользователям). Кроме того, если отключить редактирование, вы также сможете запретить просматривающим пользователям скачивать файл.

-

Любой пользователь. Доступ предоставляется любому пользователю, который получил ссылку непосредственно от вас или путем пересылки от другого пользователя. Это также относится к людям вне вашей организации.

-

Сотрудники <вашей организации>. Доступ к файлу предоставляется всем пользователям в вашей организации, имеющим ссылку, независимо от того, получили ли они ее непосредственно от вас или путем пересылки от другого пользователя.

-

Пользователи с доступом. Ссылка может применяться пользователями, у которых уже есть доступ к документу или папке. Разрешения для элемента не изменяются. Используйте этот вариант, если нужно просто отправить ссылку пользователю, у которого уже есть доступ.

-

Определенные пользователи. Доступ предоставляется только указанным получателям. При этом он уже может быть открыт другим пользователям. Если получатели пересылают приглашение к совместному использованию, ссылкой смогут воспользоваться только те, у кого уже есть доступ к элементу.

Примечание: Если общий доступ закрыт, возможно, его ограничили администраторы вашей организации. Например, они могли отключить параметр Все пользователи, чтобы нельзя было переслать ссылки другим пользователям.

По умолчанию установлен флажок Разрешить редактирование. Если вы хотите, чтобы люди могли только просматривать ваши файлы, снимите его. Доступ можно еще больше ограничить, выбрав параметр Блокировка скачивания. Это означает, что другие пользователи не смогут сохранить локальную копию.

-

-

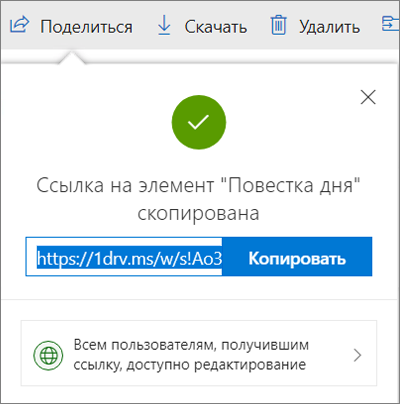

Вернувшись в главное окно Поделиться, выберите команду Копировать ссылку, чтобы скопировать ссылку в буфер обмена.

Примечание: «https://1drv.ms» — это сокращенный URL-адрес для OneDrive. Сокращенные URL-адреса используются для обмена данными в Twitter.

-

Вставьте ссылку в сообщение электронной почты или другое место.

Совет: Также можно создавать ссылки общего доступа с помощью классического приложения OneDrive для Windows 7, Windows 10 и компьютеров Mac. Нужно лишь щелкнуть файл или папку правой кнопкой мыши в своей папке OneDrive на компьютере и выбрать пункт Поделиться ссылкой OneDrive. В буфер обмена скопируется ссылка, которую можно вставить в сообщение электронной почты, веб-сайт, запись блога и т. д.

Однако этим ссылкам по умолчанию присвоено разрешение на изменение. Если нужно предоставить пользователю только разрешение на просмотр, потребуется использовать веб-сайт OneDrive, чтобы создать ссылку (или изменить созданную).

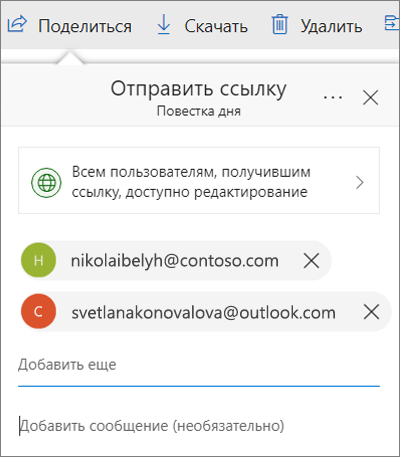

Выберите этот вариант, если хотите отправить приглашение по электронной почте пользователям или группам, а затем отслеживать, кого вы пригласили. Это также позволяет в дальнейшем при необходимости удалить разрешение.

-

В поле Введите имя или электронный адрес начните вводить адреса электронной почты или имена пользователей, которым нужно предоставить общий доступ. Начав вводить текст в поле, можно также выбрать контакт из появившегося списка.

-

При желании можно добавить заметку для получателей.

-

Чтобы изменить уровень разрешений, выберите Всем пользователям, получившим ссылку, доступно редактирование.

-

Настройте нужные параметры для ссылки и нажмите кнопку Применить после завершения.

-

Разрешить редактирование. Если поделиться элементами с помощью ссылки этого типа, получатели смогут изменять файлы, а также добавлять и удалять файлы в общей папке. Они смогут переслать ссылку, изменить список пользователей, имеющих общий доступ к файлам или папке, и изменить разрешения для получателей. Если вы предоставите доступ к папке, пользователи с разрешениями на изменение смогут копировать, перемещать, изменять, переименовывать и удалять любые элементы в ней, а также делиться ими.

Если снять этот флажок, пользователи смогут просматривать, копировать и скачивать их без выполнения входа. Кроме того, они могут переслать эту ссылку другим людям. Однако они не смогут изменять версию в вашем хранилище OneDrive.

-

Задать срок действия. Ссылка будет действовать только до установленной даты. После этого ссылка станет недействительной, и вам потребуется создать новую ссылку для пользователей, которым необходим доступ к файлу или папке.

-

Задать пароль. Когда пользователь щелкнет ссылку, ему будет предложено ввести пароль перед получением доступа к файлу. Вам потребуется отдельно предоставить этот пароль пользователям.

Дополнительные возможности OneDrive для бизнеса

У пользователей OneDrive для бизнеса также есть возможность ограничить уровень доступа (предоставить доступ всем пользователям со ссылкой, только пользователям из организации, только пользователям с доступом к файлу или только указанным пользователям). Кроме того, если отключить редактирование, вы также сможете запретить просматривающим пользователям скачивать файл.

-

Любой пользователь. Доступ предоставляется любому пользователю, который получил ссылку непосредственно от вас или путем пересылки от другого пользователя. Это также относится к людям вне вашей организации.

-

Сотрудники <вашей организации>. Доступ к файлу предоставляется всем пользователям в вашей организации, имеющим ссылку, независимо от того, получили ли они ее непосредственно от вас или путем пересылки от другого пользователя.

-

Пользователи с доступом. Ссылка может применяться пользователями, у которых уже есть доступ к документу или папке. Разрешения для элемента не изменяются. Используйте этот вариант, если нужно просто отправить ссылку пользователю, у которого уже есть доступ.

-

Определенные пользователи. Доступ предоставляется только указанным получателям. При этом он уже может быть открыт другим пользователям. Если получатели пересылают приглашение к совместному использованию, ссылкой смогут воспользоваться только те, у кого уже есть доступ к элементу.

Примечание: Если общий доступ закрыт, возможно, его ограничили администраторы вашей организации. Например, они могли отключить параметр Все пользователи, чтобы нельзя было переслать ссылки другим пользователям.

По умолчанию установлен флажок Разрешить редактирование. Если вы хотите, чтобы люди могли только просматривать ваши файлы, снимите его. Доступ можно еще больше ограничить, выбрав параметр Блокировка скачивания. Это означает, что другие пользователи не смогут сохранить локальную копию.

-

-

Нажмите кнопку Применить, чтобы сохранить параметры разрешений и щелкните Отправить.

Примечания:

-

Если у вас возникают проблемы при совместном использовании файлов с сайта Outlook.com, см. статью Не удается предоставить общий доступ к файлам OneDrive с сайта Outlook.com.

-

Если в вашей учетной записи Майкрософт включена функция «Семейная безопасность» и родители отключили управление контактами, вы можете предоставлять доступ к элементам только пользователям из своего списка контактов.

-

Соблюдайте авторские права и внимательно относитесь к материалу, который вы публикуете в Интернете. Незаконное копирование материалов или предоставление доступа к ним нарушает Соглашение об использовании служб Майкрософт.

SMB и NTFS-разрешения. Разбор полетов / Habr

Для чего в большинстве случаев в организации нужен сервер? Active Directory, RDS, сервер печати и еще куча мелких и крупных сервисов. Самая заметная всем роль, пожалуй, это файловый сервер. С ним люди, в отличие, от других ролей работают осознаннее всего. Они запоминают в какой папке что лежит, где находятся сканы документов, где их отчеты, где факсы, где общая папка, в которой можно все, куда доступ только одному из отделов, куда другому, а о некоторых они вообще не догадываютсяО доступе к сетевым и локальным папкам на сервере я и хочу поговорить.

Доступ к общим ресурсам на сервере осуществляется, как все прекрасно знают, по протоколу SMB уже 3.0. Доступ по сети к папкам можно ограничивать SMB и NTFS-разрешениями. SMB-разрешения работают только при доступе к общей папке по сети и не имеют никакого влияния на доступность той или иной папки локально. NTFS-разрешения работают, как по сети, так и локально, обеспечивая намного больше гибкости в создании прав доступа. SMB и NTFS разрешения работают не отдельно, а дополняют друг друга, по принципу наибольшего ограничения прав.

Для того, чтобы отдать папку в общий доступ в Server 2012 в группе SMB Share Cmdlets, появился командлет New-SMBShare. На примере этого командлета мы увидим все возможности, доступные при создании общей папки, кроме кластерных конфигураций (это отдельная большая тема).

Создание новой общей папки выглядит очень просто:

net share homefolder=s:\ivanivanov /grant:"admin",full /grant:"folderowner",change /grant:"manager",read /cache:programs /remark:"Ivanov"

new-smbshare homefolder s:\ivanivanov –cachingmode programs –fullaccess admin –changeaccess folderowner –readaccess manager –noaccess all –folderenumerationmode accessbased -description "Ivanov"

Разбираемся:

-name

-path

-cachingmode

- Работа не зависит от сети – может сгореть свитч, может перезагружаться сервер, может оборваться провод или выключиться точка доступа – пользователь работает со своей копией, не замечая, что у вас там какая-то авария, при восстановлении сетевого подключения его работа уходит на сервер.

- Пользователь может работать работу где угодно: на даче, в автобусе, в самолете – в тех местах, где подключение к VPN по каким-то причинам недоступно.

- Если даже пользователь работает через VPN, но подключение или очень медленное, или постоянно обрывается – проще работать с автономной копией и синхронизировать изменения, чем пытаться что-то сделать на сервере.

- Пользователь сам может выбирать что и когда синхронизировать, если дать ему такую возможность.

Принимает следующие значения:

- none – файлы недоступны автономно, для доступа к файлам нужен доступ к серверу

- manual – пользователи сами выбирают файлы, которые будут доступны автономно

- programs – все в папке доступно автономно (документы и программы (файлы с расширением *.exe, *.dll))

- documents – документы доступны, программы нет

- branchcache – кэширование вместо локального компьютера пользователя происходит на серверах BranchCache, пользователи сами выбирают автономные файлы

-noaccess, -readaccess, -changeaccess, -fullaccess

У этих разрешений есть одно большое преимущество – они очень простые.

-noaccess secretary,steward – секретарше и завхозу нечего делать в общих папках бухгалтерии

-readaccess auditor – аудитор, проверяющий работу бухгалтерии может видеть имена файлов и подпапок в общей папке, открывать файлы для чтения, запускать программы.

-changeaccess accountant – бухгалтеры в своей общей папке могут создавать файлы и подпапки, изменять существующие файлы, удалять файлы и подпапки

-fullaccess admin – fullaccess это readaccess+changeaccess плюс возможность изменять разрешения.

При создании общей папки автоматически применяется наиболее ограничивающее правило – группе «Все» дается право на чтение.

Эти разрешения применяются только для пользователей, получивших доступ к общей папке по сети. При локальном входе в систему, например в случае терминального сервера, и секретарша и завхоз увидят в бухгалтерии все, что пожелают. Это исправляется NTFS-разрешениями. SMB-разрешения применяются ко всем файлам и папкам на общем ресурсе. Более тонкая настройка прав доступа осуществляется также NTFS-разрешениями.

-concurrentuserlimit

-description

-encryptdata

В SMB до версии 3.0 единственным способом защитить трафик от файлового сервера клиенту был VPN. Как его реализовать зависело полностью от предпочтений системного администратора: SSL, PPTP, IPSEC-туннели или еще что-нибудь. В Server 2012 шифрование работает из коробки, в обычной локальной сети или через недоверенные сети, не требуя никаких специальных инфраструктурных решений. Его можно включить как для всего сервера, так и для отдельных общих папок. Алгоритмом шифрования в SMB 3.0 является AES-CCM, алгоритмом хеширования вместо HMAC-SHA256 стал AES-CMAC. Хорошая новость в том, что SMB 3.0 поддерживает аппаратный AES (AES-NI), плохая новость в том, что Россия не поддерживает AES-NI.

Чем грозит включение шифрования? Тем, что работать с зашифрованными общими папками смогут только клиенты, поддерживающие SMB 3.0, то есть Windows 8. Причина опять же, максимально допустимое ограничение прав пользователей. Предполагается, что администратор знает, что он делает и при необходимости даст доступ для клиентов с другой версией SMB. Но так как SMB 3.0 использует новые алгоритмы шифрования и хеширования трафик клиентов с другой версией SMB шифроваться не будет, нужен VPN. Пустить всех клиентов на файловый сервер с включенным шифрованием поможет команда

set-smbserverconfiguration –rejectunencryptedaccess $false

В конфигурации по умолчанию (запрещен нешифрованный трафик к зашифрованным общим папкам), при попытке доступа к папке клиента с версией SMB ниже 3.0 на клиенте мы получим «Ошибку доступа». На сервере в журнал Microsoft-Windows-SmbServer/Operational будет добавлено событие 1003, в котором можно будет найти IP-адрес клиента, пытавшегося получить доступ.

Шифрование SMB и EFS – это разные вещи, никак не связанные друг с другом, то есть его можно применять на FAT и ReFS томах.

-folderenumerationmode

- accessbased – включить

- unrestricted – выключить

-temporary

NTFS-разрешения

С помощью NTFS-разрешений мы можем более детально разграничить права в папке. Можем запретить определенной группе изменять определенный файл, оставив возможность редактирования всего основного; в одной и той же папке одна группа пользователей может иметь права изменения одного файла и не сможет просматривать другие файлы, редактируемые другой группой пользователей и наоборот. Короче говоря, NTFS-разрешения позволяют нам создать очень гибкую систему доступа, главное самому потом в ней не запутаться. К тому же NTFS-разрешения работают, как при доступе к папке по сети, дополняя разрешения общего доступа, так и при локальном доступе к файлам и папкам.

Существует шесть основных (basic) разрешений, которые являются комбинацией из 14 дополнительных (advanced) разрешений.

Основные разрешения

Полный доступ (fullcontrol) – полный доступ к папке или файлу, с возможностью изменять права доступа и правила аудита к папкам и файлам

Изменение (modify) – право чтения, изменения, просмотра содержимого папки, удаления папок/файлов и запуска выполняемых файлов. Включает в себя Чтение и выполнение (readandexecute), Запись (write) и Удаление (delete).

Чтение и выполнение (readandexecute) – право открывать папки и файлы для чтения, без возможности записи. Также возможен запуск выполняемых файлов.

Список содержимого папки (listdirectory) – право просматривать содержимое папки

Чтение (read) – право открывать папки и файлы для чтения, без возможности записи. Включает в себя Содержание папки / Чтение данных (readdata), Чтение атрибутов (readattributes), Чтение дополнительных атрибутов (readextendedattributes) и Чтение разрешений (readpermissions)

Запись (write) – право создавать папки и файлы, модифицировать файлы. Включает в себя Создание файлов / Запись данных (writedata), Создание папок / Дозапись данных (appenddata), Запись атрибутов (writeattributes) и Запись дополнительных атрибутов (writeextendedattributes)

Дополнительные разрешения

Я ставил на папку только 1 из 14 разрешений и смотрел, что получается. В реальном мире, в большинстве случаев хватает основных разрешений, но мне было интересно поведение папок и файлов с максимально урезанными правами.

Траверс папок / выполнение файлов (traverse) – право запускать и читать файлы, независимо от прав доступа к папке. Доступа к папке у пользователя не будет, (что находится в папке останется загадкой) но файлы в папке будут доступны по прямой ссылке (полный, относительный или UNC-путь). Можно поставить на папку Траверс папок, а на файл любые другие разрешения, которые нужны пользователю для работы. Создавать и удалять файлы в папке у пользователя не получится.

Содержание папки / Чтение данных (readdata) – право просматривать содержимое папки без возможности изменения. Запускать и открывать файлы в просматриваемой папке нельзя

Чтение атрибутов (readattributes) – право просматривать атрибуты (FileAttributes) папки или файла.

Просматривать содержимое папки или файлов или изменить какие-либо атрибуты нельзя.

Чтение дополнительных атрибутов (readextendedattributes) – право просматривать дополнительные атрибуты папки или файла.

Единственное, что я смог найти по дополнительным атрибутам – это то, что они используются для обеспечения обратной совместимости с приложениями OS/2. (Windows Internals, Part 2: Covering Windows Server 2008 R2 and Windows 7). Больше мне о них ничего не известно.

Создание файлов / запись данных (writedata) – дает пользователю возможность создавать файлы в папке, в которую у него нет доступа. Можно копировать файлы в папку и создавать в папке новые файлы. Нельзя просматривать содержимое папки, создавать новые папки и изменять уже существующие файлы. Пользователь не сможет изменить какой-либо файл, даже если он является владельцем этого файла – только создавать.

Создание папок / дозапись данных (appenddata) – дает пользователю возможность создавать подпапки в папке и добавлять данные в конец файла, не изменяя существующее содержание.

ПроверкаC созданием подпапок все понятно:ni c:\testperms\testappend –itemtype directory

newevent >> c:\testperms\user.log

Отказано в доступе.

Хм… В CMD не работает. А если так.

ac c:\testperms\user.log newevent

ac : Отказано в доступе по пути "C:\testperms\user.log".

А по конвейеру?

"newevent" | out-file c:\testperms\user.log -append

out-file : Отказано в доступе по пути "C:\testperms\user.log".

И так не работает.

Начинаем сеанс черной магии: используем класс File, метод AppendText. Получаем объект лога.

$log = [io.file]::appendtext("c:\testperms\user.log")

Исключение при вызове "AppendText" с "1" аргументами: "Отказано в доступе по пути "c:\testperms\user.log"."Думаю, что AppendAllText пробовать уже не стоит

$log = [io.file]::appendalltext("c:\testperms\user.log","newevent")

Исключение при вызове "AppendAllText" с "2" аргументами: "Отказано в доступе по пути "c:\testperms\user.log"."

Дело, в принципе, ясное. Только права на дозапись данных в файл вышеперечисленным способам не хватает, им нужна запись в файл. Но вместе с этим мы дадим возможность на изменение файла, а не только добавление записей, то есть открываем потенциальную возможность уничтожить все содержимое файла.

Нам нужно пересмотреть концепцию: давайте будем не получать объект лога, а создадим новый, в котором зададим все интересующие нас параметры. Нам нужно что-то где мы можем явно указать права доступа. Нам нужен FileStream, а конкретнее нам поможет FileStream Constructor (String, FileMode, FileSystemRights, FileShare, Int32, FileOptions). Нужны следующие параметры:

- Путь к файлу – понятно

- Как открывать файл – открыть файл и найти конец файла

- Права доступа к файлу – дозапись данных

- Доступ для других объектов FileStream – не нужен

- Размер буфера – по умолчанию 8 байт

- Дополнительные опции — нет

Получается примерно так:

$log = new-object io.filestream("c:\testperms\user.log",[io.filemode]::append,[security.accesscontrol.filesystemrights]::appenddata,[io.fileshare]::none,8,[io.fileoptions]::none)

Работает! Объект лога мы создали, попробуем туда что-нибудь записать. Метод FileStream.Write принимает входящие значения в байтах. Перегоняем событие, которое мы хотим записать, в байты – класс Encoding, метод GetEncoding (нам не нужны кракозябры на выходе) и GetBytes (собственно, конвертирование)

$event = "Произошло новое событие."

$eventbytes = [text.encoding]::getencoding("windows-1251").getbytes($event)

Параметры FileStream.Write:

Что писать; откуда начинать писать; количество байт, которые нужно записать

Записываем:

$log.write($eventbytes,0,$eventbytes.count)

Проверяем.

gc c:\testperms\user.log

gc : Отказано в доступе по пути "C:\testperms\user.log ".

Все нормально, у пользователя нет прав на просмотр написанного. Перелогиниваемся под администратором.

gc c:\testperms\user.log

Произошло новое событие.

Все работает.

Папке, в которой находится файл кроме разрешения Создание папок / дозапись данных должно быть еще выдано разрешение Содержание папки / Чтение данных. На файл хватает только Создание папок / дозапись данных с отключенным наследованием. Полностью оградить пользователя (а пользователем может быть и злоумышленник) от файлов, в которые он должен что-то писать не получится, но с другой стороны, кроме списка файлов в папке, пользователь ничего не увидит и не сможет сделать.

Вывод из этого простой: в батниках реализовать безопасное логирование чего-либо не получится, PowerShell спасает умение работать c .NET объектами.

Запись атрибутов (writeattributes) – разрешаем пользователю изменять атрибуты файла или папки. Вроде все просто. Но вот только что ответить на вопрос: «Фотографии моих котиков занимают почти все место в моем профиле и у меня не остается места для деловой переписки. Я бы хотел сжать папку с котиками, но у меня требуют прав администратора. Вы же говорили, что у меня есть право менять атрибуты папок. Это же атрибут? Почему я не могу его поменять?»

Да, пользователю с правом записи атрибутов можно менять почти все видимые атрибуты файлов и папок, кроме атрибутов сжатия и шифрования. Технически, пользователю дается право выполнять функцию SetFileAttributes. А сжатие файлов выполняется функцией DeviceIOControl, которой нужно передать параметр FSCTL_SET_COMPRESSION и сжатие файлов является далеко не единственной ее работой. С помощью этой функции мы можем управлять всеми устройствами и их ресурсами в системе и, наверное, дать пользователю это право на выполнение этой функции означает сделать его администратором.

С шифрованием история похожа: функция EncryptFile, которая как раз и отвечает за шифрование, требует, чтобы у пользователя были права Содержание папки / Чтение данных, Создание файлов / Запись данных, Чтение атрибутов, Запись атрибутов и Синхронизация на объект. Без них ничего не получится.

Запись расширенных атрибутов (writextendedattributes). Ну это тех, которые используются для обратной совместимости с приложениями OS/2, ага. Ну, а еще в расширенные атрибуты файла C:\Windows\system32\services.exe с недавних пор начали записывать троянов (ZeroAccess.C). Может быть стоит их отключать на самом верхнем уровне? На этот вопрос я не могу дать ответ, теоретически – может быть и стоит, практически в продакшене – я не пробовал.

Удаление подпапок и файлов. (deletesubdirectoriesandfiles) Интересное разрешение, применяемое только к папкам. Суть в том, чтобы разрешить пользователю удалять подпапки и файлы в родительской папке, не давая разрешения Удаление.

Допустим, есть каталог товаров, в который пользователи заносят данные. Есть родительская папка Catalog, внутри подпапки по алфавиту, от A до Z, внутри них какие-нибудь наименования. Наименования меняются каждый день, что-то добавляется, что-то изменяется, что-то устаревает и устаревшую информацию нужно удалять. Но будет не очень хорошо, если кто-нибудь по запарке или злому умыслу грохнет весь каталог K, что очень возможно, если у пользователей есть право Удаление. Если забрать у пользователей право Удаление, то администратору можно смело менять работу, потому что он весь день будет выполнять запросы на удаление того или иного наименования.

Вот тут и включается Удаление подпапок и файлов. На всех буквах алфавита отключается наследование и пользователям добавляется право Удаление подпапок и файлов. В итоге, в папке catalog пользователи не смогут удалить ни одну букву, но внутри букв могут удалять все, что угодно.

Удаление (delete). Здесь все просто. Удаление — это удаление. Не работает без права Чтение.

Чтение разрешений (readpermissions) дает право пользователю просматривать разрешения на папке или файле. Нет права – пользователь не видит разрешения на вкладке «Безопасность»

Смена разрешений (changepermissions) – разрешает пользователю менять разрешения, по сути делает пользователя администратором папки. Можно использовать, например, для делегирования полномочий техподдержке. Без права чтения разрешений не имеет никакого смысла. Смена разрешений не подразумевает смену владельца папки.

Смена владельца (takeownership) – для начала, кто такой владелец. Владелец – это пользователь, создавший файл или папку.

Особенностью владельца является то, что у него есть полный доступ к созданной папке, он может раздавать разрешения на свою созданную папку, но что важнее – никто не может лишить владельца права изменять разрешения на его папку или файл. Если Вася создал папку, дал полный доступ Пете, а Петя зашел и грохнул доступ пользователей к папке вообще и Васи в частности, то Вася без особого труда может восстановить статус-кво, так как он является владельцем папки. Изменить владельца папки Петя не сможет, даже если у него есть разрешение Смена владельца. Более того, даже Вася не может изменить владельца, несмотря на то, что папку создал он. Право Смена владельца относится только к группе Администраторы или Администраторы домена.

Но если Петя внутри Васиной папки создал файл и не дал Васе доступа к нему, то Васе остается только думать и гадать, что же внутри этого файла такого секретного. Вася не сможет изменить права доступа к файлу, потому что владельцем файла является Петя. Также Вася не сможет изменить владельца файла – изменение владельца подконтейнеров и объектов также является привилегией группы Администраторы, к которой Вася не относится. Единственный оставшийся у Васи вариант – смотреть на Петин файл внутри своей папки.

Управляем

В CMD для управления разрешениями используется хорошо всем известная icacls. В PowerShell управление NTFS-разрешениями выглядит примерно так:

Получить объект, на который мы будем устанавливать разрешения

$acl = get-acl c:\testperms

Соорудить строку с правами с помощью класса System.Security.AccessControl.FileSystemAccessRule. Можем задать следующие параметры:

- группа/имя пользователя – для кого делаем ACL

- разрешение – ACE (принимает значения, указанные в посте)

- применяется к – в GUI это выпадающий список в дополнительных параметрах безопасности. На самом деле принимает всего 3 значения: none (только к этой папке), containerinherit (применяется ко всем подпапкам), objectinherit (применяется ко всем файлам). Значения можно комбинировать.

- применять эти разрешения к объектам и контейнерам только внутри этого контейнера (чекбокс в GUI) – также 3 значения: none (флажок снят), inheritonly (ACE применяется только к выбранному типу объекта), nopropagateinherit (применять разрешения только внутри этого контейнера).

- правило – разрешить (allow) или запретить (deny)

Строка с правами по умолчанию будет выглядеть так:

$permission = “contoso.com\admin”,”fullcontrol”,”containerinherit,objectinherit”,”none”,”allow”

Сделать новую ACE с определенными выше разрешениями

$ace = new-object security.accesscontrol.filesystemaccessrule $permission

И применить свежесозданную ACE к объекту

$acl.setaccessrule($ace)

$acl | set-acl c:\testperms

Применяем на практике

Вооружившись знаниями о SMB и NTFS разрешениях, комбинируя их можно создавать правила доступа абсолютно любой сложности. Несколько примеров:

| Тип | SMB-разрешения | NTFS-разрешения |

| Папка для всех (Public) | Пользователи – Чтение/запись | Пользователи – Изменение |

| Черный ящик. Пользователи скидывают конфиденциальные отчеты, предложения, кляузы – руководство читает. | Пользователи – Чтение/запись Руководство – Чтение/запись |

Пользователи – Запись, применяется Только для этой папки. Предполагается, что запись файла в эту папку – билет в один конец, так как удобного способа редактирования без права Просмотр содержимого папки сохраненных в этой папке файлов не существует (удобного для пользователей способа записи в такую папку, кстати, тоже не существует). А просмотр нарушает конфиденциальность. Руководство – Изменение. |

| Приложения | Пользователи – Чтение | Пользователи – Чтение, Чтение и выполнение, Просмотр содержимого папки. Естественно, некоторые приложения могут требовать дополнительных прав для своей работы. Но в общем случае, например, хранение системных утилит для диагностики (того же SysInternals Suite) этого вполне хватает. |

| Профили пользователей | Каждому пользователю – Чтение/запись на его папку | Каждому пользователю – Изменение на его папку. |

Разрешения в Windows – противоречивая штука. С одной стороны – основные разрешения довольно просты и покрывают 90% случаев. Но когда начинает требоваться более тонкая настройка: разные группы пользователей, одна папка, требования безопасности к общим папкам – то разобраться с дополнительными разрешениями, наследованиями и владельцами бывает довольно сложно.

Надеюсь, я не запутал никого еще больше.

Использован материал из:

MSDN

Technet