Что такое основы безопасности сети?

Основы безопасности сети

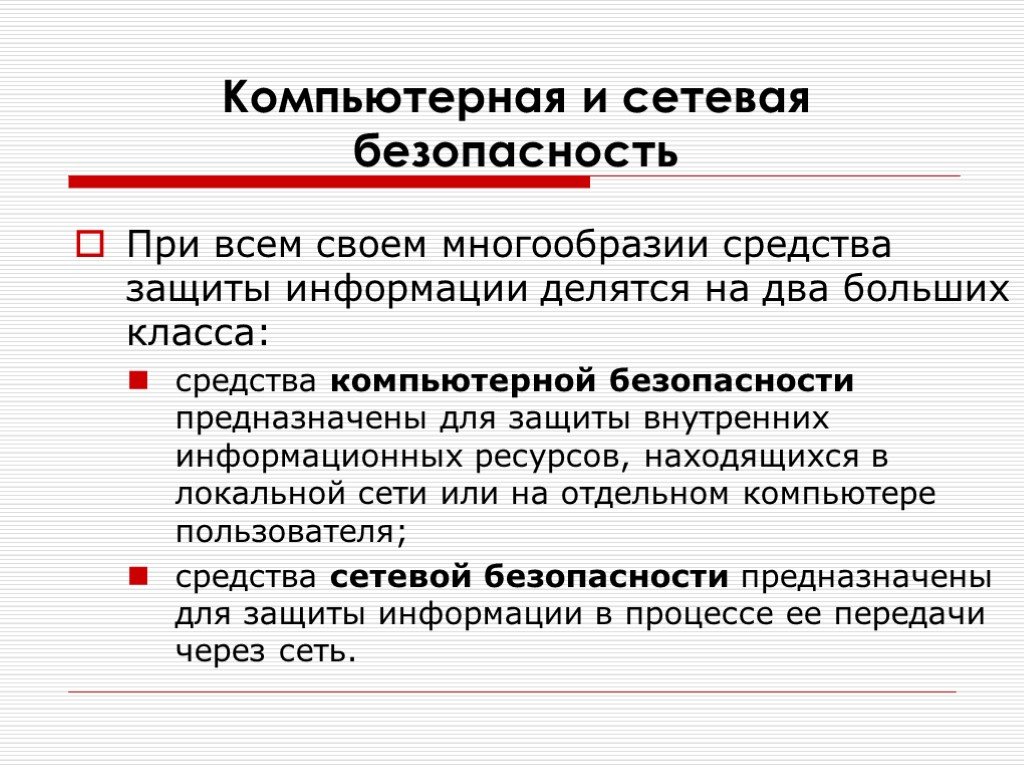

Сетевая безопасность — это широкое и довольно сложное понятие, которое охватывает множество технологий, действий и конфигураций.

Необходимо разделить задачи защиты сети и конечных устройств или хост-систем, которые к ней подключены. Контроль доступа и шифрование применяются для защиты как конечных устройств, так и сети. Однако для обеспечения сетевой безопасности дополнительно требуется сегментация сети и защита периметра.

Обеспечение безопасности сети и защита конечных устройств

Безопасность сети — это только часть информационной безопасности, она обычно ассоциируется с устройствами, которые защищают саму сеть. Межсетевой экран может быть как автономным устройством, которое находится рядом с сетевым оборудованием, таким как маршрутизаторы или коммутаторы, так и программным обеспечением, развернутым в том же физическом блоке, который выполняет функции маршрутизатора и коммутатора. Для защиты сети могут использоваться межсетевые экраны, системы обнаружения вторжений (IDS), системы предотвращения вторжений (IPS), устройства VPN, системы предотвращения утечки данных (DLP) и др.

Для защиты сети могут использоваться межсетевые экраны, системы обнаружения вторжений (IDS), системы предотвращения вторжений (IPS), устройства VPN, системы предотвращения утечки данных (DLP) и др.

Сеть представляет собой системы, соединенные между собой. Она позволяет вам просматривать сайт Amazon или совершать онлайн-покупки в местном магазине. Но безопасность требуется обеспечить и для конечных устройств, не только для сети. Конечным устройством может быть ноутбук, планшет, телефон и устройство Интернета вещей (IoT).

Устройства IoT — это подключенные термостаты, видеокамеры, холодильники, замки входных дверей, электролампы, насосы для бассейна, умные одеяла и др. Для этих устройств также требуются защитные средства, но не во все устройства можно установить, например, МСЭ на базе хоста или агент защиты от вредоносного ПО. Электрическая лампочка или другое простое конечное устройство может получить защиту только в рамках обеспечения сетевой безопасности.

Контроль доступа

Начинать надо с контроля доступа.

По сути, процесс контроля доступа разбит на идентификацию, аутентификацию, авторизацию и учет (IAAA):

- Идентификация — это распознавание пользователя по имени или другим идентификатором.

- Аутентификация предоставляет доказательство того, что пользователь действительно тот, за кого себя выдает. Для этого, по-прежнему, в основном используется пароль.

- Авторизация — предоставление пользователю определенных прав доступа. Неавторизованный пользователь не имеет никаких прав, авторизованному могут быть предоставлены отдельные права на чтение, на запись и т. д., или дано разрешение на полный доступ.

- Учет — это отслеживание происходящего. Данные журнала событий показывают, что пользователь пытался получить доступ или же получил доступ. Журнал также может включать записи обо всех действиях, которые предпринимает пользователь.

Виды аутентификации

Среди всех процессов IAAA, возможно, сейчас наиболее важна аутентификация. Большинство систем в основном используют для аутентификации пароли. Однако это не очень безопасно, потому что пароль несложно взломать.

Если пароль достаточно короткий, хакеру не составит труда его вычислить. Хакеры могут пытаться угадать пароль, перебирая все возможные комбинации. Если же им известен хеш, они могут использовать утилиту восстановления паролей, которая генерирует пароли с таким же хешем.

В настоящее время используются три фактора аутентификации. К ним относятся:

- Знание чего-либо — строки из символов и цифр, или их комбинации, то есть пароля, фразы для восстановления пароля, ПИН-кода и т. д. Сегодня для хранения такой информации предлагаются менеджеры паролей.

- Обладание чем либо — устройством или программой для аутентификации, установленной на устройстве. Это может быть приложение Google Authenticator на смартфоне, какой-либо физический токен, смарт-карта и др.

- Личные биометрические, психологические или поведенческие характеристики: рисунок сетчатки глаза, отпечаток пальца, спектрограмма голоса.

Прекрасным выбором будет использование двухфакторной, или многофакторной аутентификации. Рекомендуется применять ее для защиты личного аккаунта в социальных сетях.

Такими приложениями, как Google Authenticator, вы можете пользоваться бесплатно — это гораздо надежнее, чем двухфакторная аутентификация с использованием SMS. Национальный институт стандартов и технологий (NIST) не рекомендует использовать SMS-подтверждения.

Компаниям также рекомендуется использовать двухфакторную аутентификации, но решение об этом принимают на уровне руководителей или политик. При этом надо принимать во внимание множество условий: ресурсы, степень конфиденциальности данных, риски, наличие уязвимостей и т. д.

д.

Сегментация сети

Сегментация сети повышает уровень безопасности благодаря улучшенному контролю потоков данных между подсетями. Чаще всего для сегментации сети используется технология VLAN (виртуальная локальная сеть). Есть несколько вариантов реализации этой технологии: частная VLAN (PVLAN), виртуальная расширенная локальная сеть (VXLAN) и др. VLAN реализуются на втором уровне модели OSI — канальном. Большинство сетевых администраторов привязывают подсеть IP-сети к VLAN.

Для взаимодействия сетей VLAN используются маршрутизаторы, которые направляют трафик между ними в соответствии с конфигурацией. Если вы хотите иметь возможность управления, конфигурация имеет решающее значение.

Облачный вариант сегментации называется виртуальным частным облаком (VPC). Весь входящий и исходящий трафик VPC также контролируется с помощью конфигураций.

Чтобы правильно сконфигурировать и контролировать доступ к VLAN и VPC необходимо определить требования к рабочей нагрузке со стороны бизнеса.

Защита периметра

Защита периметра строится исходя из предположения, что он является границей между внутренней доверенной сетью и ненадежной внешней. Это касается традиционной схемы сети, которая сформировалась в то время, когда сеть и дата-центр ограничивались одним зданием. Тогда соединение между внутренней и внешней сетями обеспечивал маршрутизатор. Маршрутизатор пропускает или не пропускает трафик в соответствии с базовой настройкой списка контроля доступа (ACL).

Усилить защиту периметра можно с помощью межсетевых экранов, а также систем обнаружения и предупреждения вторжений. Чтобы узнать о них больше, см. страницу Средства защиты сети.

Шифрование

Шифрование необходимо для защиты чувствительных данных и конфиденциальных сообщений от посторонних глаз. Шифрование защищает файлы на жестком диске компьютера, банковскую сессию, данные в облачном хранилище, конфиденциальные электронные письма… список можно продолжать долго. Криптография также применяется для проверки целостности данных и аутентификации источника данных.

Существуют два основных типа шифрования — симметричное и асимметричное.

- В криптографии с симметричным ключом (симметричном шифровании) один и тот же ключ используется как для шифрования, так и для дешифрования. Поскольку ключ должен быть и у отправителя, и у получателя сообщения, его необходимо передать. К актуальным алгоритмам относятся: AES, Blowfish, Triple-DES и др.

- Для ассиметричного шифрования применяется два различных ключа: открытый (публичный) ключ и закрытый (секретный) ключ. Этот набор из двух ключей принадлежит одному пользователю или сервису (веб-серверу, например). Один ключ применяется для шифрования, второй для дешифрования.

- Открытый ключ применяется для шифрования информации, чтобы сохранить ее конфиденциальность. А расшифровать шифр сможет только владелец закрытого ключа.

- Иногда ключи используют наоборот: чтобы подтвердить подлинность источника данных, их шифруют закрытым ключом. Если открытый ключ успешно расшифрует сообщение, то будет доказано, что сообщение подлинное.

Третий кит криптографии — хеширование. Хотя оно не применяется для шифрования информации, но также служит для защиты данных. При хешировании запускается алгоритм, который вычисляет на основе битов исходной информации строку фиксированной длины — хеш. Любые данные состоят из битов, в том числе голосовые и видео. После хеширования исходная информация остается неизменной. Шифрование же изменяет данные до нечитаемого состояния.

Сколько бы раз хеш-функция ни применялась к одной и той же информации, хеш-значение получается неизменным. Оно подтверждает целостность данных и доказывает, что они пришли в изначальном формате. Хеширование — единственный способ защитить данные от случайных изменений.

Если же хеш был зашифрован асимметричным закрытым ключом, он подтверждает, что данные не подделаны злоумышленником намеренно. Вредоносные изменения не могут произойти, если секретный ключ не скомпрометирован.

Если ключ не скомпрометирован, то получатель знает, что владелец ключа и есть тот человек, который вычислил хеш. Такой ключ может быть как симметричным (иногда его называют секретным ключом), так и ассиметричным секретным ключом.

Безопасность беспроводных сетей

Трудно защитить данные, голосовую и видео-информацию, которые передаются по беспроводной сети. Беспроводные технологии используют для передачи информации инфракрасное излучение или радиоволны. Злоумышленнику, находящемуся в радиусе действия сигнала, гораздо проще перехватить такую передачу, чем данные в проводной сети. Есть специальные стандарты шифрования для беспроводных сетей, но большая часть из них так или иначе была взломана.

В число стандартов входят WEP, WPA, WPA2 и новый WPA3.

- WEP (Wired Equivalent Privacy) использует для защиты беспроводной передачи потоковый симметричный алгоритм шифрования RC4. Алгоритм защиты быстро взломали, и теперь существует ряд утилит для атаки на WEP, например, WEPCrack, aircrack и др.

- WPA (Wi-Fi Protected Access) пришел на смену WEP, но похож на него тем, что тоже использует RC4. Хакеры не замедлили модифицировать утилиты взлома WEP для атак на WPA.

- Следующая версии WPA — стандарт WPA2. Он работает в двух режимах.

- Персональный режим WPA2 использует заранее установленный (общий) ключ. По сути, это пароль, который вводится в беспроводное устройство, такое как ноутбук, телефон, или в беспроводную точку доступа (WAP). В 2017 г. была раскрыта критическая уязвимость WPA2, названная KRACK (Key Reinstallation AttaCK).

- Корпоративный режим WPA2 обеспечивает дополнительный уровень безопасности, используя для аутентификации пользователя централизованный RADIUS-сервер. Для передачи данных аутентификации по локальному беспроводному соединению используется фреймворк аутентификации EAP. Комбинация сервера аутентификации (RADIUS) и EAP как протокола безопасности описывается стандартом IEEE 802.1x.

Источник: https://www. securew2.com/solutions/802-1x/

securew2.com/solutions/802-1x/

- Третья версия, WPA3, также имеет две опции.

- WPA3 для персонального использования обеспечивает высокий уровень защиты пользователя благодаря 128-битному ключу шифрования. WPA3 обеспечивает надежную аутентификацию по паролю, даже если пароль пользователя недостаточно надежный. Это достигается благодаря протоколу SAE («одновременная аутентификация равных»), который пришел на смену заранее установленному ключу WPA2.

- Корпоративный режим WPA3[SM2] [TA(3] [SM4] использует 192-битный ключ шифрования, что повышает уровень безопасности. Это важное усовершенствование, по сравнению с WPA2, позволяет последовательно применять протоколы безопасности во всей корпоративной сети.

Сертификация безопасности

Обеспечить сетевую безопасность довольно сложно. Приходится вести бесконечную битву со злоумышленниками. Чтобы узнать больше, см. страницу Средства защиты сети.

Всегда полезно пройти сертификацию безопасности. Удобной отправной точкой будет сертификация CompTIA Security+ или System Security Certified Practitioner ((ISC)2® SSCP). Certified Information System Security Professional ((ISC)2® CISSP) — это сертификация более высокого уровня: сертифицированный специалист по безопасности информационных систем. Если вы ориентируетесь на конкретного вендора, то также можете получить облачные сертификаты AWS, GCPили Azure.

Удобной отправной точкой будет сертификация CompTIA Security+ или System Security Certified Practitioner ((ISC)2® SSCP). Certified Information System Security Professional ((ISC)2® CISSP) — это сертификация более высокого уровня: сертифицированный специалист по безопасности информационных систем. Если вы ориентируетесь на конкретного вендора, то также можете получить облачные сертификаты AWS, GCPили Azure.

12 образовательных ресурсов для изучения основ безопасности сети

Дата: 20.07.2020. Автор: Игорь Б. Категории: Главное по информационной безопасности, Обучение по информационной безопасности

В этой статье пойдет речь об изучении основ безопасности сети и способах получения дополнительной полезной информации об этой сфере деятельности.

Почему именно сетевая безопасность?

На данный момент большинство организаций в значительной степени полагаются на компьютерные сети для эффективного и продуктивного обмена информацией. Организационные компьютерные сети в наши дни очень велики, если предположить, что каждый сотрудник имеет отдельное рабочее место. В крупной компании количество таких мест может превышать отметку в 1000 отдельных пользователей одной сети.

Организационные компьютерные сети в наши дни очень велики, если предположить, что каждый сотрудник имеет отдельное рабочее место. В крупной компании количество таких мест может превышать отметку в 1000 отдельных пользователей одной сети.

Вполне вероятно, что эти «рабочие станции» не управляются централизованно или у них есть необходимые параметры защиты. Организации используют различные операционные системы, аппаратное и программное обеспечение, а также протоколы для обеспечения безопасности своих пользователей.

Можно представить, что эти тысячи пользователей в сети компании напрямую подключены к интернету. Такого рода незащищенные сети становятся мишенью для атак. В них содержится конфиденциальная информация и секретные данные. Обеспечение сетевой безопасности поможет решить такого рода проблемы.

Что такое безопасность в сети?

Сетевая безопасность включает в себя политики и методы, принятые для предотвращения и мониторинга несанкционированного доступа, изменения или отказа в доступе к компьютерной сети и сетевым ресурсам.

Авторизация доступа к данным в сети осуществляется службой сетевой безопасности, которая контролируется администратором или инженером по сетевой безопасности.

Сетевая безопасность охватывает транзакции и коммуникации между предприятиями, государственными учреждениями и частными лицами. Сети могут быть частными, например, работающими внутри компании, или открытыми для общего доступа. Безопасность должна быть обеспечена в обоих случаях.

Ниже приведены некоторые из инструментов для обеспечения сетевой безопасности:

- Межсетевые экраны

- Обеспечение безопасности электронной почты

- Антивирус

- Сегментация сети

- Контроль доступа

- Безопасность приложений

- Предотвращение потери данных

- Обнаружение предотвращения вторжений

- Беспроводная безопасность

- Веб-безопасность

- VPN

Сетевая безопасность в эпоху использования облачных ресурсов

Ранее организации использовали для хранения своих данных локальные хранилища. Сейчас большинство фирм применяют облачные технологии.

Сейчас большинство фирм применяют облачные технологии.

Облачные вычисления трансформируют способ ведения бизнеса, делая его более эффективным и экономичным. Но они также делают компании уязвимыми для новых типов кибератак. Если хакер сможет получить доступ к сетям через облако, это может нанести серьезный ущерб организации.

Вероятность таких атак достаточно высока. Даже частота кражи данных хакерами уже выросла в разы.

Следовательно, облачная безопасность очень важна, и сетевая безопасность является ее неотъемлемой частью.

Чем занимается инженер по сетевой безопасности?

Как можно догадаться, инженер по сетевой безопасности выполняет очень важную роль в организации. Он устанавливает и следит за программным обеспечением, включая инструменты для шифрования данных, брандмауэры, VPN и т.д.

Кроме того, данный специалист отвечает за разработку и выполнение планов по методам восстановления данных и систем, подвергшихся кибератакам. Он всегда должен быть в курсе последних тенденций сетевых технологий для предотвращения нападений мошенников.

Стоит ли этому учиться?

В США инженер по сетевой безопасности зарабатывает в среднем $115 000 в год.

Эта зарплата варьируется в зависимости от опыта. Если, к примеру, у человека есть десятилетний опыт работы в IT, тогда он может зарабатывать даже более $150 000 в год в Америке. Подробнее о зарплатах за рубежом можно почитать, перейдя по ссылке.

Где научиться сетевой безопасности?

Есть много онлайн-ресурсов для изучения сетевой безопасности в удобное для человека время. Хорошая новость заключается в том, что не все они стоят дорого.

1. Cybersecurity Fundamental

Специализированная программа для изучения основ, ознакомления с различными инструментами и понимания концепции облачной безопасности. Этот курс предлагается IBM на ресурсе Coursera.

Coursera — это образовательный «онлайн-рынок», где каждый сможет найти себе что-то по душе.

2. Complete Cyber Security

Хорошее сочетание практических курсов по сетевой безопасности. Доступно на Udemy и направлено на то, чтобы научить человека всему, что он должен знать как специалист по кибербезопасности. Пользователь также будет иметь полное понимание того, что такое сетевая безопасность.

Доступно на Udemy и направлено на то, чтобы научить человека всему, что он должен знать как специалист по кибербезопасности. Пользователь также будет иметь полное понимание того, что такое сетевая безопасность.

Курсы Udemy доступны на любых устройствах, включая мобильные телефоны, что означает, что человек может учиться даже в дороге.

3. edX

edX – это очень популярный ресурс. Он предоставляет пользователям онлайн-курсы из более чем 140 учебных заведений, включая Гарвард, Массачусетский технологический институт, Нью-Йоркский университет. На момент написания статьи есть шесть соответствующих курсов.

4. Network Penetration Testing

Бесплатный способ для начинающих изучить пентестинг.

В видео рассказывается о многих вещах, среди которых:

- Passive OSINT

- Scanning Tools

- Enumeration

- Exploitation

- Shells

- Credential Stuffing

- Building an AD Lab

- LLMNR Poisoning

- NTLMv2 Cracking with Hashcat

- NTLM Relay

- Token Impersonation

- Pass the Hash

- PsExec

freeCodeCamp – это известный некоммерческий YouTube-канал для технарей с более, чем 2 млн подписчиков. Это некое сообщество с открытым исходным кодом и большим количеством бесплатных ресурсов.

Это некое сообщество с открытым исходным кодом и большим количеством бесплатных ресурсов.

5. CBT Nuggets

CBT Nuggets сняли множество полезных видео на своем канале YouTube. Их контент информативен, доступен и интересен. Есть два плейлиста, на которые стоит обратить свое внимание.

Intro to Networking

Intro to Cybersecurity

6. Defensive Security

Defensive Security Handbook — это одна из самых рекомендуемых за рубежом книг по сетевой безопасности. В ней содержатся пошаговые инструкции для решения конкретной проблемы, что включает в себя сетевую инфраструктуру и управление паролями, нарушения и ошибки, соответствие требованиям, сканирование уязвимостей.

7. CompTIA Network +

CompTIA Network+ , разработанная Mike Meyers, — это одна из основополагающих книг, которая поможет углубленно изучить сетевую безопасность и сдать экзамен CompTIA Network+ с первой попытки.

Она содержит четкие инструкции и реальные примеры с сотнями практических вопросов, подготовленных автором вместе с несколькими IT-экспертами.

8. Cisco Blogs

Для любителей читать блоги статьи по безопасности от компании Cisco станут настоящей находкой. Многие влиятельные личности и эксперты по безопасности делятся своими знаниями, чтобы человек смог всегда быть в курсе последних новинок.

9. Cybrary

Cybrary — это онлайн-портал для обучения и начала карьеры в области кибербезопасности. Есть два подходящих курса:

Cyber Network Security – охватывает основные знания, необходимые сетевые приложения, проектирование сетей, компоненты защиты, брандмауэр.

Network Security — для начинающих; охватывает основы TCP/IP, сканирование портов, снифинг, брандмауэр, honeypot, сетевой дизайн.

10. CCNP

Cisco CCNP ENCOR (350-401): 2 курса по сетевой безопасности, которые были разработаны Kevin Wallace.

11. Cybersecurity Certification

Этот курс доступен на Edureka. Он обеспечивает живое обучение под руководством инструктора с технической поддержкой 24 на 7.

Cybersecurity Certification Course поможет создать прочную основу для путешествия в области кибербезопасности. Ниже приведены модули, изучаемые в этом курсе:

- Основы безопасности

- Криптография

- Компьютерные сети и безопасность

- Безопасность приложений

- Безопасность данных и конечных точек

- Управление идентификацией и доступом

- Облачная безопасность

- Фазы кибер-присоединения

- Процесс обеспечения безопасности

12. CISSP

Курс от Certified Information Systems Security Professional (CISSP), разработанный Simplilearn, охватывает все области IT-безопасности, так что человек может стать настоящим профессионалом в сфере информационной безопасности.

В курс входят следующие дисциплины:

- Безопасность и управление рисками

- Безопасность активов

- Безопасность эксплуатации

- Тестирование безопасности

- Сетевая и веб-безопасность

- Безопасность разработки программного обеспечения

Заключение

Навыки в сфере сетевой безопасности востребованы сейчас, и специальные ресурсы помогут человеку увеличить свои знания и найти высокооплачиваемую работу.

Автор переведенной статьи: Avi.

Что такое сетевая безопасность? Различные типы защиты

Типы защиты сетевой безопасности

Брандмауэр

Брандмауэры контролируют входящий и исходящий трафик в сетях с заранее определенными правилами безопасности. Брандмауэры защищают от недружественного трафика и являются необходимой частью повседневных вычислений. Сетевая безопасность в значительной степени зависит от брандмауэров, особенно от брандмауэров следующего поколения, которые сосредоточены на блокировании вредоносных программ и атак на уровне приложений.

Сегментация сети

Сегментация сети определяет границы между сегментами сети, где активы внутри группы имеют общую функцию, риск или роль в организации. Например, шлюз периметра отделяет сеть компании от Интернета. Потенциальные угрозы за пределами сети предотвращаются, гарантируя, что конфиденциальные данные организации останутся внутри. Организации могут пойти дальше, определив дополнительные внутренние границы в своей сети, которые могут обеспечить повышенную безопасность и контроль доступа.

Что такое контроль доступа?

Контроль доступа определяет людей или группы и устройства, которые имеют доступ к сетевым приложениям и системам, тем самым запрещая несанкционированный доступ и, возможно, угрозы. Интеграция с продуктами управления идентификацией и доступом (IAM) может строго идентифицировать пользователя, а политики управления доступом на основе ролей (RBAC) обеспечивают авторизованный доступ человека и устройства к активу.

Нулевое доверие

VPN удаленного доступа

VPN с удаленным доступом обеспечивает удаленный и безопасный доступ к сети компании для отдельных хостов или клиентов, таких как удаленные сотрудники, мобильные пользователи и потребители экстрасети. На каждом хосте обычно загружено программное обеспечение VPN-клиента или используется веб-клиент. Конфиденциальность и целостность конфиденциальной информации обеспечивается за счет многофакторной аутентификации, проверки соответствия конечных точек и шифрования всех передаваемых данных.

Сетевой доступ с нулевым доверием (ZTNA)

Модель безопасности с нулевым доверием гласит, что пользователь должен иметь только доступ и разрешения, необходимые для выполнения его роли. Этот подход сильно отличается от того, который обеспечивают традиционные решения для обеспечения безопасности, такие как виртуальные частные сети, которые предоставляют пользователю полный доступ к целевой сети. Доступ к сети с нулевым доверием (ZTNA), также известный как программно-определяемый периметр (SDP), обеспечивает детальный доступ к приложениям организации от пользователей, которым этот доступ требуется для выполнения своих обязанностей.

Безопасность электронной почты

Безопасность электронной почты относится к любым процессам, продуктам и службам, предназначенным для защиты ваших учетных записей электронной почты и содержимого электронной почты от внешних угроз. Большинство поставщиков услуг электронной почты имеют встроенные функции безопасности электронной почты, предназначенные для обеспечения вашей безопасности, но их может быть недостаточно, чтобы предотвратить доступ киберпреступников к вашей информации.

Предотвращение потери данных (DLP)

Предотвращение потери данных (DLP) — это методология кибербезопасности, которая сочетает в себе технологии и лучшие практики для предотвращения раскрытия конфиденциальной информации за пределами организации, особенно регулируемых данных, таких как личная информация (PII). ) и данные, связанные с соответствием требованиям: HIPAA, SOX, PCI DSS и т. д.

Системы предотвращения вторжений (IPS)

Технологии IPS могут обнаруживать или предотвращать атаки на безопасность сети, такие как атаки методом грубой силы, атаки типа «отказ в обслуживании» (DoS) и использование известных уязвимостей. Уязвимость — это слабость, например, в программной системе, а эксплойт — это атака, которая использует эту уязвимость для получения контроля над этой системой. Когда объявляется эксплойт, злоумышленники часто имеют возможность использовать эту уязвимость до того, как будет применено исправление безопасности. В этих случаях можно использовать систему предотвращения вторжений, чтобы быстро блокировать эти атаки.

Уязвимость — это слабость, например, в программной системе, а эксплойт — это атака, которая использует эту уязвимость для получения контроля над этой системой. Когда объявляется эксплойт, злоумышленники часто имеют возможность использовать эту уязвимость до того, как будет применено исправление безопасности. В этих случаях можно использовать систему предотвращения вторжений, чтобы быстро блокировать эти атаки.

Песочница

Песочница — это практика кибербезопасности, при которой вы запускаете код или открываете файлы в безопасной изолированной среде на хост-компьютере, которая имитирует операционную среду конечного пользователя. Песочница наблюдает за файлами или кодом по мере их открытия и ищет вредоносное поведение, чтобы предотвратить проникновение угроз в сеть. Например, вредоносное ПО в таких файлах, как PDF, Microsoft Word, Excel и PowerPoint, можно безопасно обнаружить и заблокировать до того, как файлы попадут к ничего не подозревающему конечному пользователю.

Гипермасштабирование сетевой безопасности

Гипермасштабирование — это способность архитектуры соответствующим образом масштабироваться по мере увеличения требований к системе. Это решение включает в себя быстрое развертывание и масштабирование вверх или вниз в соответствии с изменениями требований сетевой безопасности. Тесно интегрируя сетевые и вычислительные ресурсы в программно-определяемую систему, можно полностью использовать все аппаратные ресурсы, доступные в кластерном решении.

Облачная сетевая безопасность

Приложения и рабочие нагрузки больше не размещаются исключительно локально в локальном центре обработки данных. Защита современного центра обработки данных требует большей гибкости и инноваций, чтобы не отставать от переноса рабочих нагрузок приложений в облако. Решения для программно-определяемой сети (SDN) и программно-определяемой глобальной сети (SD-WAN) позволяют использовать решения сетевой безопасности в частных, общедоступных, гибридных и облачных развертываниях брандмауэра как услуги (FWaaS).

Защитите свою сеть с помощью Check Point

Сетевая безопасность имеет жизненно важное значение для защиты клиентских данных и информации, она обеспечивает безопасность общих данных, защищает от вирусов и помогает повысить производительность сети за счет сокращения накладных расходов и дорогостоящих потерь из-за утечки данных, а также благодаря уменьшению времени простоя из-за злонамеренных пользователей или вирусов. , это может сэкономить деньги бизнеса в долгосрочной перспективе.

Решения Check Point для сетевой безопасности упрощают вашу сетевую безопасность, не влияя на производительность, обеспечивают унифицированный подход к оптимизации операций и позволяют масштабироваться для роста бизнеса.

Запланируйте демонстрацию, чтобы узнать, как Check Point защищает клиентов с помощью эффективной сетевой безопасности для локальных сетей, филиалов, общедоступных и частных облачных сред.

Что такое основы сетевой безопасности?

Основы сетевой безопасности

Сетевая безопасность — сложная тема, включающая множество различных технологий с иногда сложными конфигурациями.

Проблема безопасности, которую необходимо решить, — это разделение между тем, что находится в сети, и конечными точками или хост-системами, которые к ней подключены. Технология как для сети, так и для конечных точек включает в себя контроль доступа и шифрование, но в сети также есть сегментация и защита периметра.

Сетевая безопасность и безопасность конечных точек

Безопасность сети — это только часть уравнения безопасности, и обычно считается, что она применима к устройствам, которые защищают саму сеть. Брандмауэр может быть автономным устройством, которое находится рядом с сетевым оборудованием, таким как маршрутизаторы или коммутаторы, или программным обеспечением в том же физическом блоке, который также выполняет маршрутизацию и/или коммутаторы. В сети есть межсетевые экраны, системы обнаружения вторжений (IDS), системы предотвращения вторжений (IPS), устройства виртуальной частной сети (VPN), системы предотвращения утечки данных (DLP) и т. д.

Сеть существует для соединения систем друг с другом. Это то, что позволяет вам просматривать Amazon или делать покупки в Интернете в местном продуктовом магазине. Но конечные системы также должны быть защищены; это называется безопасностью конечной точки. К таким устройствам относятся ноутбуки, планшеты, телефоны, а также устройства Интернета вещей (IoT).

Это то, что позволяет вам просматривать Amazon или делать покупки в Интернете в местном продуктовом магазине. Но конечные системы также должны быть защищены; это называется безопасностью конечной точки. К таким устройствам относятся ноутбуки, планшеты, телефоны, а также устройства Интернета вещей (IoT).

Интернет вещей включает в себя такие устройства, как подключенные термостаты, камеры, холодильники, замки входных дверей, лампочки, насосы для бассейнов, умные пуховые одеяла и т. д. Эти устройства также требуют контроля безопасности, но не все устройства достаточно сложны, чтобы содержать что-то вроде хоста на основе брандмауэра или антивирусного агента. Если конечная точка представляет собой лампочку, то, вероятно, ее защита зависит от сетевой безопасности.

Контроль доступа

Первое, с чего нужно начать, это контроль доступа. Компании обычно называют это управлением идентификацией и доступом (IAM). Управление доступом не ново. Люди контролировали доступ в здания с тех пор, как более шести тысяч лет назад на двери был установлен первый замок. Контроль доступа теперь осуществляется в сетях, компьютерах, телефонах, приложениях, веб-сайтах и файлах.

Контроль доступа теперь осуществляется в сетях, компьютерах, телефонах, приложениях, веб-сайтах и файлах.

Принципиально контроль доступа разбит на IAAA:

- Идентификация — это утверждение имени пользователя или идентификации, такой как идентификатор пользователя или адрес электронной почты.

- Проверка подлинности обеспечивает доказательство того, что пользователь является тем, за кого себя выдает. Это по-прежнему чаще всего делается с паролями.

- Авторизация предоставляет права пользователю или нет. Возможно, пользователь не авторизован и, следовательно, не имеет разрешений, или пользователю могут быть предоставлены разрешения на чтение, запись, полный доступ и т. д.

- Ответственность отслеживает, что произошло. Журнал показывает, что пользователь пытался получить доступ или получил доступ. Журнал также может включать все действия, предпринимаемые пользователем.

Типы аутентификации

В рамках IAAA аутентификация сегодня может быть самой важной темой. Пароли по-прежнему являются наиболее распространенной аутентификацией в большинстве систем. Однако они, как правило, не очень безопасны, потому что их легко взломать.

Пароли по-прежнему являются наиболее распространенной аутентификацией в большинстве систем. Однако они, как правило, не очень безопасны, потому что их легко взломать.

Если пароль достаточно короткий, хакеру не составит труда понять, что это такое. Хакеры используют атаку подбора пароля, которая влечет за собой перебор всех возможных комбинаций. Или злоумышленник может использовать атаку со взломом пароля, которая влечет за собой использование программы для воссоздания паролей с одинаковым хэшем.

В настоящее время используются три типа или фактора аутентификации. Вот они:

- Что-то, что вы знаете — последовательность символов, цифр или их комбинация, которая хранится в вашем мозгу. Сегодня их следует хранить в менеджере паролей.

- Что-то, что у вас есть — устройство или часть программного обеспечения на устройстве, которое необходимо для аутентификации. Сюда входят такие устройства, как токен RSA или аутентификатор Google на смартфоне.

- То, чем вы являетесь – аспект вашей личности.

Это биометрия, либо физиологическая, как отпечаток пальца, либо поведенческая, как отпечаток голоса.

Это биометрия, либо физиологическая, как отпечаток пальца, либо поведенческая, как отпечаток голоса.

Лучший выбор — двухфакторная аутентификация (2FA), которую иногда называют многофакторной аутентификацией (MFA). Мы настоятельно рекомендуем его для ваших личных учетных записей, таких как Amazon или Facebook.

Такие приложения, как аутентификатор Google, можно использовать бесплатно, и это гораздо лучший выбор, чем получение текстового сообщения или сообщения службы коротких сообщений (SMS) на ваш телефон. Национальный институт стандартов и технологий (NIST) не рекомендует использовать SMS.

Мы также рекомендуем 2FA для офиса, но это решение на уровне политики или руководства, требовать этого или нет. Это зависит от многих факторов, таких как актив, его классификация данных, риски и уязвимости.

Сегментация сети

Сегментация сети повышает безопасность, контролируя поток данных между различными сетями. Чаще всего это достигается с помощью виртуальных локальных сетей (VLAN). Существует множество вариаций на эту тему, например, частная виртуальная локальная сеть (PVLAN), виртуальная расширяемая локальная сеть (VXLAN) и т. д. VLAN существует на уровне канала передачи данных — уровне 2 модели взаимодействия открытых систем (OSI). Большинство сетевых администраторов сопоставляют подсеть интернет-протокола (IP) с VLAN.

Существует множество вариаций на эту тему, например, частная виртуальная локальная сеть (PVLAN), виртуальная расширяемая локальная сеть (VXLAN) и т. д. VLAN существует на уровне канала передачи данных — уровне 2 модели взаимодействия открытых систем (OSI). Большинство сетевых администраторов сопоставляют подсеть интернет-протокола (IP) с VLAN.

Маршрутизаторы разрешают передачу трафика между VLAN в соответствии с конфигурацией. Если вам нужен контроль, конфигурация маршрутизатора имеет решающее значение.

Другой вариант в облаке называется виртуальным частным облаком (VPC). Управление трафиком в и из VPC также контролируется конфигурациями.

Понимание бизнес-требований к рабочей нагрузке необходимо для настройки и управления доступом к сетям VLAN и VPC или из них.

Безопасность периметра

Защита периметра основана на логике, согласно которой существует определенная граница между внутренней/доверенной сетью и внешней/ненадежной сетью. Это традиционная схема сети, которая восходит к тому времени, когда сеть и центр обработки данных были ограничены одним зданием. В этой конфигурации маршрутизатор соединяет внутреннюю и внешнюю сети. Базовая конфигурация списка управления доступом (ACL) в маршрутизаторе контролирует трафик, который может пройти.

В этой конфигурации маршрутизатор соединяет внутреннюю и внешнюю сети. Базовая конфигурация списка управления доступом (ACL) в маршрутизаторе контролирует трафик, который может пройти.

Вы можете повысить безопасность по периметру с помощью брандмауэров, IDS и IPS. Дополнительные сведения об этом см. на странице «Меры сетевой безопасности».

Шифрование

Шифрование необходимо для защиты конфиденциальных данных и сообщений от посторонних глаз. Шифрование защищает файлы на жестком диске вашего компьютера, банковскую сессию, данные, хранящиеся в облаке, конфиденциальные электронные письма и длинный список других приложений. Криптография также обеспечивает проверку целостности данных и аутентификацию источника данных.

Шифрование подразделяется на два основных типа криптографии: симметричное и асимметричное.

- Симметричная криптография имеет один ключ, который шифрует и расшифровывает. В результате он должен быть передан кому-то еще, чтобы завершить зашифрованную связь.

Общие алгоритмы включают расширенный стандарт шифрования (AES), Blowfish, Triple-DES (стандарт шифрования данных) и многие другие.

Общие алгоритмы включают расширенный стандарт шифрования (AES), Blowfish, Triple-DES (стандарт шифрования данных) и многие другие. - Асимметричная криптография имеет два разных ключа, один открытый и один закрытый, которые работают как согласованный набор. Набор ключей принадлежит одному пользователю или одному сервису: например, веб-серверу. Один ключ для шифрования, а другой для расшифровки.

- Если открытый ключ шифрует данные, он сохраняет конфиденциальность данных. Это связано с тем, что владелец закрытого ключа — единственный, кто может его расшифровать.

- Если закрытый ключ шифрует данные, это подтверждает подлинность источника. Когда данные успешно расшифровываются с помощью открытого ключа, это означает, что их можно было зашифровать только с помощью закрытого ключа. Открытый ключ действительно публичный, доступный каждому.

Третья тема — хеширование. Несмотря на то, что это не шифрование, его необходимо включить на данном этапе в обсуждение вопросов безопасности. Хеширование запускает алгоритм для сообщения, который вычисляет результирующий ответ, называемый хэшем, который основан на битах этого сообщения. Биты могут быть данными, голосом или видео. Хеширование никак не меняет значение данных. Напротив, шифрование изменяет данные до нечитаемого состояния.

Хеширование запускает алгоритм для сообщения, который вычисляет результирующий ответ, называемый хэшем, который основан на битах этого сообщения. Биты могут быть данными, голосом или видео. Хеширование никак не меняет значение данных. Напротив, шифрование изменяет данные до нечитаемого состояния.

Хэширование доказывает, что биты сообщения не изменились. Это гарантирует целостность данных и их исходный формат. Только хеширование защищает данные от случайных изменений.

Если хэш зашифрован асимметричным закрытым ключом, это доказывает, что хакер не подделывал данные злонамеренно. Вредоносные изменения не могут произойти, если закрытый ключ не скомпрометирован.

Если ключ не был скомпрометирован, то вы знаете, что человек, у которого есть закрытый ключ, должен быть тем, кто вычислил хэш. Этот ключ может быть симметричным ключом, который иногда называют закрытым ключом, или асимметричным закрытым ключом.

Безопасность беспроводной сети

Трудно защитить данные, голос или видео, передаваемые по беспроводной сети. Беспроводные передачи предназначены для передачи сигнала, и это облегчает хакеру, находящемуся в пределах досягаемости, перехват передачи. Существуют стандарты шифрования для беспроводных сетей, но большинство из них так или иначе нарушены.

Беспроводные передачи предназначены для передачи сигнала, и это облегчает хакеру, находящемуся в пределах досягаемости, перехват передачи. Существуют стандарты шифрования для беспроводных сетей, но большинство из них так или иначе нарушены.

Стандарты шифрования включают WEP, WPA, WPA2, а теперь и WPA3.

- Эквивалентная конфиденциальность проводных сетей (WEP) использует симметричный алгоритм RC4 для шифрования беспроводной передачи. Хакеры быстро взломали его, и теперь для этой цели существует удобный хакерский инструмент под названием WEP Crack.

- Wi-Fi Protected Access (WPA) заменил WEP, но по-прежнему использовал RC4. Хакеры модифицировали кряк WEP, чтобы взломать WPA.

- WPA2, вторая версия WPA, имеет два варианта.

- WPA2-personal использует предварительный общий ключ, иногда называемый ключом безопасности. По сути, это пароль, который вводится в беспроводное устройство, такое как ноутбук или телефон, и в точку беспроводного доступа (WAP).

Хакеры нашли первую уязвимость в 2017 году под названием K ey R eInstallation A 9.0203 tta CK (КРАК).

Хакеры нашли первую уязвимость в 2017 году под названием K ey R eInstallation A 9.0203 tta CK (КРАК). - WPA2-enterprise использует дополнительный уровень безопасности, аутентифицируя пользователя на централизованном сервере удаленной аутентификации пользователей (RADIUS). Он также использует расширяемый протокол аутентификации (EAP) для передачи информации аутентификации по локальному беспроводному соединению. Комбинация RADIUS и EAP в качестве протокола безопасности называется IEEE 802.1x.

- WPA2-personal использует предварительный общий ключ, иногда называемый ключом безопасности. По сути, это пароль, который вводится в беспроводное устройство, такое как ноутбук или телефон, и в точку беспроводного доступа (WAP).

Источник: https://www.securew2.com/solutions/802-1x/

- WPA3 также имеет два варианта.

- WPA3-personal обеспечивает пользователям более высокий уровень защиты с использованием 128-битного ключа шифрования. Это обеспечивает надежную аутентификацию по паролю, даже если пользовательские пароли слишком просты для обеспечения безопасности. WPA3-personal достигает этого, используя одновременную аутентификацию равных (SAE) вместо предварительного общего ключа в WPA2-personal.

- WPA3-personal обеспечивает пользователям более высокий уровень защиты с использованием 128-битного ключа шифрования. Это обеспечивает надежную аутентификацию по паролю, даже если пользовательские пароли слишком просты для обеспечения безопасности. WPA3-personal достигает этого, используя одновременную аутентификацию равных (SAE) вместо предварительного общего ключа в WPA2-personal.

Это биометрия, либо физиологическая, как отпечаток пальца, либо поведенческая, как отпечаток голоса.

Это биометрия, либо физиологическая, как отпечаток пальца, либо поведенческая, как отпечаток голоса. Общие алгоритмы включают расширенный стандарт шифрования (AES), Blowfish, Triple-DES (стандарт шифрования данных) и многие другие.

Общие алгоритмы включают расширенный стандарт шифрования (AES), Blowfish, Triple-DES (стандарт шифрования данных) и многие другие. Хакеры нашли первую уязвимость в 2017 году под названием K ey R eInstallation A 9.0203 tta CK (КРАК).

Хакеры нашли первую уязвимость в 2017 году под названием K ey R eInstallation A 9.0203 tta CK (КРАК).