Найден способ кражи логинов и паролей, от которого нет спасения

Безопасность Администратору Пользователю Интернет Интернет-ПО Техника

|

Поделиться

На GitHub опубликованы шаблоны для проведения атаки «Браузер-в-браузере», которая позволяет выводить убедительно выглядящие окна для перехвата реквизитов доступа. Атаки тем самым чрезвычайно упростились, а отбиться от них весьма сложно.

Окно в окне

Эксперт по безопасности известный под ником mr.dox, опубликовал на GitHub код фишингового инструмента, который позволяет создавать фальшивые окна браузера Chrome. Его назначение — перехватывать реквизиты доступа к онлайн-ресурсам.

Его назначение — перехватывать реквизиты доступа к онлайн-ресурсам.

При входе на многие сайты, вместо прямой регистрации на них, можно залогиниться с помщью аккаунтов в соцсетях или Google, Microsoft, Apple и даже Steam. Такую опцию, например, предлагает Dropbox.

При атаке всплывает новое окно с формой ввода реквизитов. В нём может отображаться URL-адрес, но его нельзя изменить. Эта строка используется для того, чтобы удостовериться в подлинности формы логина.

Для хакеров и пентестеров

Хакеры многократно пытались использовать поддельные окна логина (Single Sign-On) — с помощью HTML, CSS, JavaScript, — однако, как правило, эти окна выглядели подделкой, способной обмануть только самых неопытных пользователей.

При новой атаке «Браузер-в-браузере» выводятся окна регистрации, совершенно неотличимые от настоящих

Однако новая атака, получившая название «Браузер-в-браузере», позволяет выводить окна регистрации, которые совершенно неотличимы от настоящих.

Как импортозаместить аналитическую платформу SAP: дорожная карта

по

HTML-код для формы логина можно встроить прямиком в шаблон, однако, как заявил mr.dox, потребуется правильно расположить соответствующее поле с помощью CSS и HTML. Это, впрочем, вряд ли сильно усложнит задачу.

Эксперт по информационной безопасности Кьюба Грецки (Kuba Gretzky), создатель другого фишингового набора Evilginx, убедился в совместимости своей разработки с тем, что сделал mr.dox; в комбинации эти два фишинговых набора можно использовать для перехвата ключей двухфакторной авторизации.

«Защититься от такой атаки будет предельно сложно, — говорит Анастасия Мельникова, директор по информационной безопасности компании SEQ. — Сам разработчик указывает, что она ориентирована на пентестеров, но совершенно очевидно, что в ближайшее время её уже задействуют в реальных атаках.

Сама по себе методика таких атак не нова, утверждает mr.dox. По его словам, её уже с переменным успехом применяли создатели фальшивых сайтов для геймеров, чтобы красть реквизиты доступа. Причём недавно: эти атаки датированы 2020 г.

- Что лучше — ГЛОНАСС или GPS: главные различия систем навигации

Роман Георгиев

Как работает логин-пароль и в какой момент хакеры могут украсть эти данные? — Соцсети на vc.ru

Идея использовать пароль для входа в учетные записи впервые появилась у сотрудников Массачусетского технологического института. Через некоторое время эксперты научились использовать для хранения паролей хэширование — алгоритм, который хранит пару логин-пароль в зашифрованном виде.

5187 просмотров

Хэширование

При вводе пароля и логина хэш проверяется сперва логин. Если введённый логин существует, то система берёт пароль, возможно, уже захэшированный, и сравнивает его с тем, который есть во внутренней базе данных пользователей. Далее многие сайты используют для передачи трафика и информации не пару логин-пароль, а их хэши.

Удивительно, но факт — хакеры при взломе пользовательских баз получают не списки паролей, а список хэшей. Однако, для их расшифровки понадобятся годы из-за того, что для хэширования используется вычисления, которые сложно обратить вспять. Этот способ кражи логина и пароля неэффективен, даже если есть алгоритм хэширования.

Подбор паролей

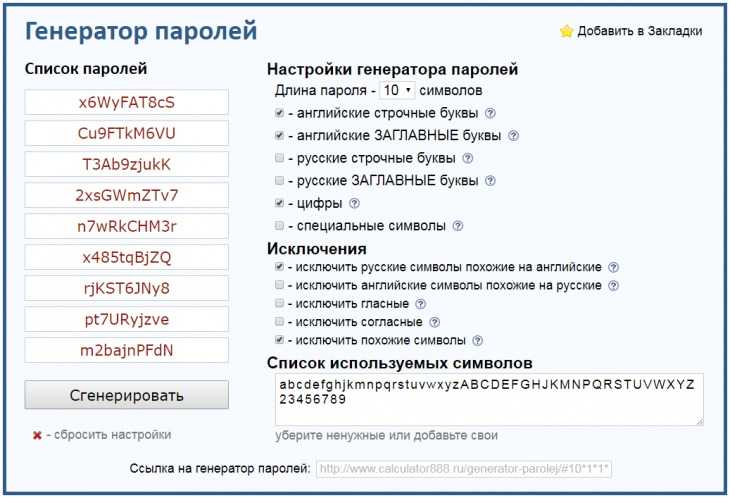

Поэтому хакеры предпочитают другой метод взлома — через подбор паролей. По данным одного из исследований, 90% онлайн-аккаунтов используют один из 10 тысяч паролей. При этом многие пользователи, забыв пароль, не пытаются его вспомнить, а сразу приступают к процедуре восстановления пароля.

Если вы используете аккаунт в социальных сетях или сервисах для авторизации на сторонних сайтах, то для входа в систему используется другой метод: сайт, куда производится залогинивание, ищет по “кукам” любую информацию, чаще всего — “логин-пароль”.

Поэтому обращайте внимание на то, какие сайты сохраняют “куки”: это слишком важная информация, чтобы предоставлять её посторонним.

Проверьте настройки браузера

Также у паролей есть ещё одна уязвимость — при взломе сайта, связанного с другими веб-сервисами или приложениями, злоумышленники получают доступ к информации на сторонних сайтах. Но этот метод кражи логинов и паролей — через взлом более уязвимых ресурсов — применяется чуть чаще.

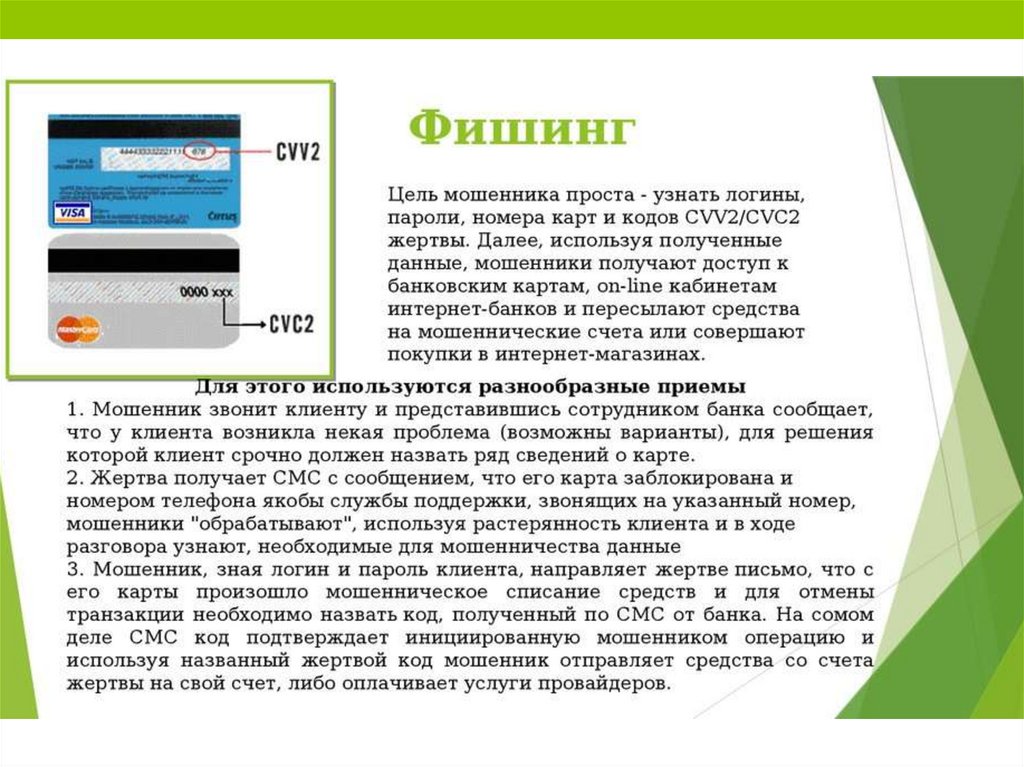

Получение пароля с помощью фишинга

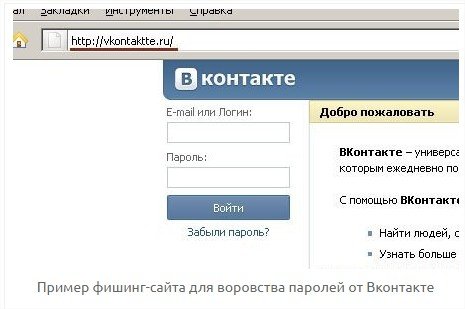

Зачем тратить силы для получения логина-пароля, если пользователи по собственной невнимательности сделают это для вас? Чаще всего кража логина и пароля производится с помощью фишинговых сайтов. Эти веб-страницы маскируются по известные ресурсы, обманывая пользователей, которые вводят свои настоящие логин-пароли. После этого сайт, созданный для кражи паролей, передаёт своим разработчикам полученную информацию и она уже используется на усмотрение злоумышленников.

После этого сайт, созданный для кражи паролей, передаёт своим разработчикам полученную информацию и она уже используется на усмотрение злоумышленников.

Например, несколько лет назад существовало несколько ресурсов, выдающих себя за сайт социальной сети “Вконтакте”. Иногда эти ресурсы обещали расширенные функции: просмотр гостей, расширенные настройки и функции. Но все они преследовали одну цель — кражу пароля от “ВКонтакте”.

Обратите внимание на точность названия сайта и защищенность соединения

Кража паролей через электронную почту

Несмотря на то, что фейк-сайты для кражи паролей являются самым распространённым способом фишинга, есть и другие угрозы для безопасности пользователя. Одним из популярных методов является рассылка по электронной почте писем от лица якобы банка или известной компании. Вы скорее всего видели эти письма, или их “родственников”, где тема письма начинается с обращения по имени от лица представителя крупной компании.

Раньше такие письма заражали компьютеры и осуществлять кражу логинов и паролей сразу после открытия.

Например, включают в письма ссылки для кражи пароля. Эта ссылка сопровождается текстом о том, что конфиденциальность под угрозой или о том, что пользователь выиграл большой приз. Перейдя по “линку” или скачав файл, пользователь уже подвергает угрозе свои личные данные — фишинг может начаться в любой момент.

Кража пароля с помощью кейлоггеров

Кроме этого, некоторые ссылки содержать программы для кражи паролей — кейлоггеры. Они умеют устанавливаться в обход панели уведомления и тайно функционировать на устройстве, собирая информацию о том, какие данные вводил пользователь с помощью клавиатуры.

Существуют и трояны для кражи паролей. К сожалению, с ними можно столкнуться в любой момент, просто неосторожно скачав подозрительный файл на устройство, которое не защищено антивирусом.

Поэтому, отвечая на вопрос “в какой момент хакеры могут украсть данные логина-пароля”, можно сказать, что в любой отрезок времени. Всё зависит от пользователя: насколько он осмотрителен и использует ли антивирусные решения.

Эксперты компании-разработчика антивирусных решений Bitdefender рекомендуют не пренебрегать установкой и обновлением программ-защитников.

А вы сталкивались с кражей паролей? Как это произошло?

Что такое кража учетных данных? | Определение из TechTarget

БезопасностьК

- Коринн Бернштейн

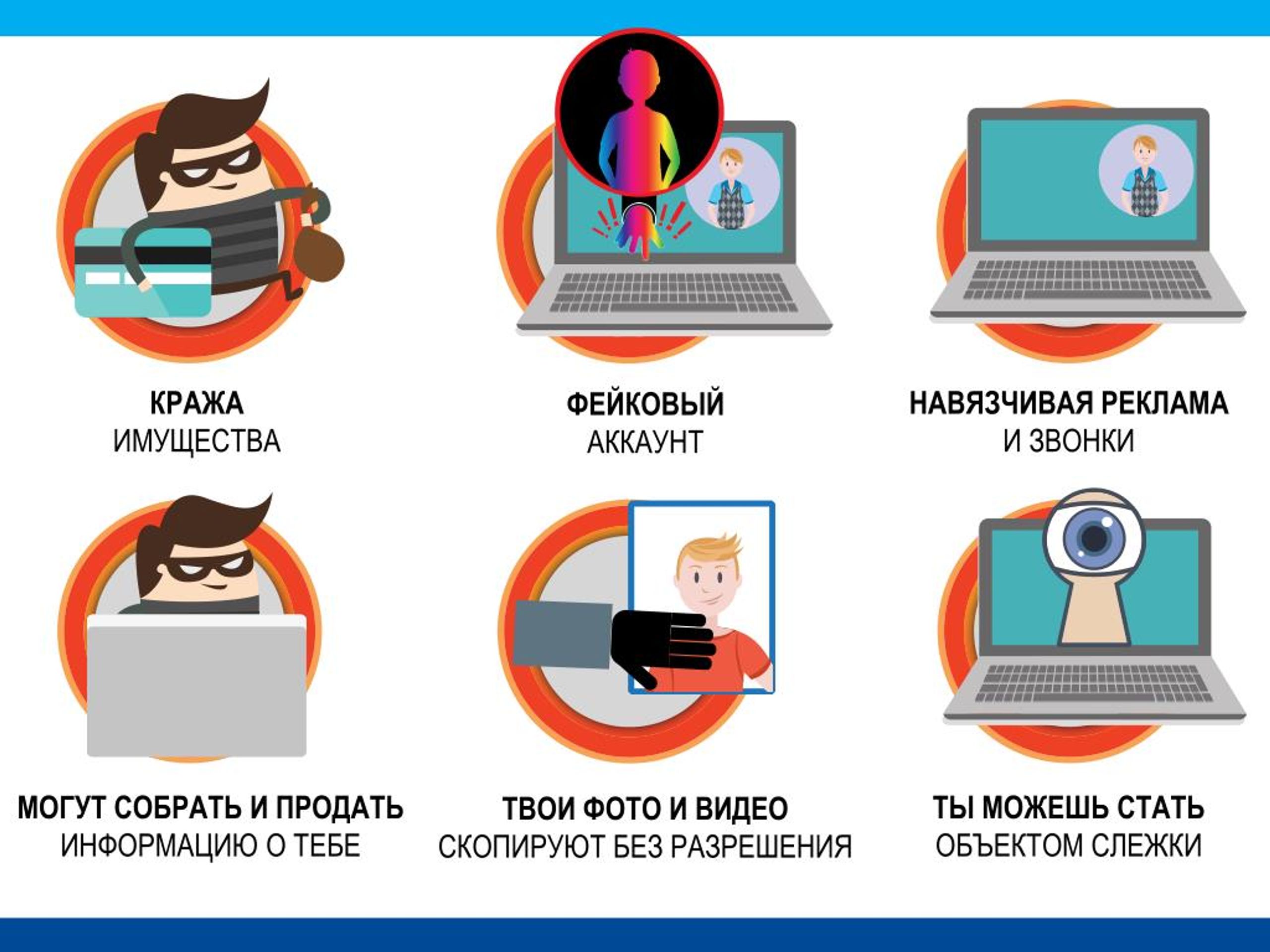

Кража учетных данных — это тип киберпреступления, связанный с кражей удостоверения личности жертвы. После успешной кражи учетных данных злоумышленник будет иметь те же привилегии учетной записи, что и жертва.

Кража учетных данных позволяет преступникам сбрасывать пароли, блокировать учетные записи жертв, загружать личные данные, получать доступ к другим компьютерам в сети или стирать данные и резервные копии жертв. Киберпреступники также могут получить удаленный доступ к системам, используя законные пароли для входа в сторонние службы, такие как Dropbox, DocuSign и Microsoft 365.

Борьба с кражей учетных данных, повторным использованием и последующим подозрительным входом в систему должна быть приоритетной задачей для организаций любого размера. Украденные учетные данные стояли за некоторыми из крупнейших и наиболее дорогостоящих утечек данных, включая взломы Equifax, Управления по управлению персоналом США и Yahoo. Промышленные системы управления и другая критически важная инфраструктура также уязвимы для атак на основе учетных данных.

Преступники могут приобрести украденные учетные данные в темной сети, зашифрованной части Интернета, которая не индексируется поисковыми системами. Киберпреступники часто используют Have I Been Pwned (HIBP) для поиска учетных данных пользователей, которые были украдены и просочились в Интернет. Частные лица также могут использовать эту услугу, чтобы узнать, были ли украдены их учетные данные.

Киберпреступники часто используют Have I Been Pwned (HIBP) для поиска учетных данных пользователей, которые были украдены и просочились в Интернет. Частные лица также могут использовать эту услугу, чтобы узнать, были ли украдены их учетные данные.

Учетные данные могут быть извлечены в виде хэшей, билетов Kerberos или даже незашифрованных паролей. Для обмана сотрудников злоумышленники часто используют фишинг, недорогой и эффективный. Фишинг, форма социальной инженерии, основан на человеческом взаимодействии, в отличие от вредоносных программ и эксплойтов, которые зависят от уязвимостей в системе безопасности. Учетные данные также могут быть раскрыты другими способами, такими как угадывание, атака грубой силы или утечка учетных данных.

При краже корпоративных учетных данных, известной как компрометация деловой электронной почты (BEC), злоумышленники просматривают сайты социальных сетей, чтобы найти контактную информацию пользователей, чьи учетные данные предоставят доступ к критически важным данным и информации. Фишинговые электронные письма и веб-сайты, используемые для кражи корпоративных учетных данных, более совершенны, чем те, которые используются для кражи учетных данных потребителей. Злоумышленники заставляют электронные письма и веб-сайты выглядеть так же, как законные корпоративные приложения и сообщения.

Фишинговые электронные письма и веб-сайты, используемые для кражи корпоративных учетных данных, более совершенны, чем те, которые используются для кражи учетных данных потребителей. Злоумышленники заставляют электронные письма и веб-сайты выглядеть так же, как законные корпоративные приложения и сообщения.

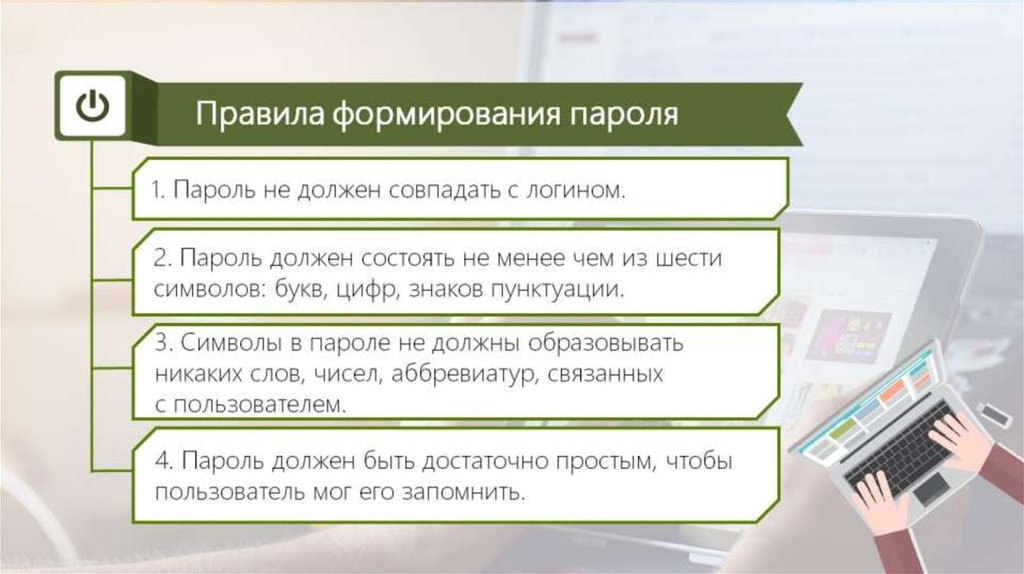

Наилучшей защитой потребителей от кражи учетных данных является соблюдение рекомендаций по гигиене паролей, включая следующие:

- Замените однофакторную аутентификацию (SFA) на двухфакторную аутентификацию (2FA) или многофакторную аутентификацию (MFA), которые делают учетные записи менее уязвимыми для фишинга.

- Используйте надежные парольные фразы вместо паролей.

- Используйте разные логины для каждой учетной записи, веб-сайта и приложения.

На рабочем месте организации должны делать следующее, чтобы предотвратить кражу учетных данных:

- Обучите сотрудников тому, как создавать надежные пароли и обнаруживать фишинг или целевой фишинг.

- Создайте и внедрите политику паролей.

- Следуйте рекомендациям по управлению привилегированным доступом (PAM).

- Ограничьте корпоративные учетные данные утвержденными приложениями.

- Блокировать использование маловероятных или неизвестных приложений и веб-сайтов.

- Поддерживайте операционные системы (ОС) и устройства в актуальном состоянии.

- Проводить регулярные оценки уязвимостей.

- Используйте средства шифрования, защиты конечных точек и мониторинга трафика.

Последнее обновление: декабрь 2022 г.

Продолжить чтение О краже учетных данных- Проблемы с управлением доступом могут создавать бреши в безопасности

- Как разработать план реагирования на утечку данных: 5 шагов

- Verizon DBIR: украденные учетные данные привели к почти 50% атак

- Вброс учетных данных: когда DDoS не является DDoS

- IBM: скомпрометированные учетные данные привели к увеличению расходов на утечку данных

Сообщает об инцидентах, связанных с Uber и Rockstar, работой одного и того же злоумышленника

Автор: Алекс Скрокстон

Растущее использование многофакторных идентификаций провоцирует атаки типа «передать файлы cookie»

Автор: Алекс Скрокстон

Как Lapsus$ использовал недостатки многофакторной аутентификации

Автор: Клифф Саран

IBM: REvil доминировал в активности программ-вымогателей в 2021 году

Автор: Александр Кулафи

Сеть

- 9 основных преимуществ SD-WAN для бизнеса

Приведите аргументы в пользу реализации SD-WAN и изучите преимущества и основные варианты использования SD-WAN на предприятиях, помимо .

..

.. - Варианты использования сети «белый ящик» и с чего начать

Рост стоимости облачных вычислений побудил организации рассмотреть возможность использования коммутаторов типа «белый ящик» для снижения затрат и упрощения управления сетью. …

- Cisco и HPE затыкают дыры в портфелях облачной безопасности

Компания Hewlett Packard Enterprise также объявила о планах по приобретению Athonet, итальянской компании, которая предоставляет технологии сотовой связи для …

ИТ-директор

- 10 ключевых тенденций ESG и устойчивого развития, идеи для компаний

От потребителей до сотрудников и инвесторов, все больше людей выбирают компании, которые уделяют приоритетное внимание охране окружающей среды, социальной сфере и управлению…

- Подключенный продукт, скакалка Bluetooth, отражает цифровой сдвиг

Компания Crossrope столкнулась с аппаратными, программными и маркетинговыми задачами, а также с необходимостью удовлетворить потребность в данных энтузиастов фитнеса.

- FTC заказывает исследование мошеннической рекламы в социальных сетях

Федеральная торговая комиссия приказала восьми компаниям социальных сетей, включая Facebook и Instagram Meta, сообщить о том, как …

Корпоративный настольный компьютер

- Что включают в себя различные лицензии для Windows 11?

Прежде чем организации перейдут на Windows 11, они должны определить наилучшие варианты лицензирования. Узнать о вариантах…

- Четыре ведущих поставщика программного обеспечения для унифицированного управления конечными точками в 2023 г. 9Программное обеспечение 0022 UEM жизненно важно, чтобы помочь ИТ-специалистам управлять всеми типами конечных точек, которые использует организация. Узнайте о некоторых ведущих поставщиках и о том, как …

- Сравните возможности Office 365 MDM и Intune

Office 365 MDM и Intune предлагают возможность управления мобильными устройствами, но Intune обеспечивает более глубокое управление и безопасность.

…

…

Облачные вычисления

- Как использовать сценарии запуска в Google Cloud

Google Cloud позволяет использовать сценарии запуска при загрузке виртуальных машин для повышения безопасности и надежности. Выполните следующие действия, чтобы создать свой…

- Когда использовать AWS Compute Optimizer и Cost Explorer

AWS Compute Optimizer и Cost Explorer отслеживают, анализируют и оптимизируют затраты на облако. Сравните два инструмента, чтобы выбрать, какой …

- Знакомство с иерархией ресурсов Azure

Группы управления Azure, подписки, группы ресурсов и ресурсы не являются взаимоисключающими. Предприятия могут — и часто делают …

ComputerWeekly.com

- Интервью с ИТ-директором: Расс Торнтон, технический директор Shawbrook Bank

Расс Торнтон променял жизнь на подиуме в театре на ИТ-финансовые услуги, но процветает в среде, где ИТ-организация .

..

.. - Запрет TikTok в Великобритании дает всем нам повод задуматься о безопасности социальных сетей

Запрет правительства Великобритании на TikTok должен дать всем организациям повод изучить, что представляют собой информационные платформы социальных сетей …

- Правительство Великобритании создаст свод правил для компаний, занимающихся генеративным ИИ

Кодекс будет направлен на установление баланса между правообладателями и компаниями, занимающимися генеративным искусственным интеллектом, чтобы обе стороны могли извлечь выгоду из …

6 типов атак на пароли и способы их остановить

Для оптимальной работы в Интернете используйте IE11+, Chrome, Firefox или Safari

Связаться с отделом продаж: +1 (415) 645-6830

Авторизоваться

- США (английский)

- Франция (французский)

- Германия (Deutsch)

- Япония (日本語)

OneLogin + One Identity для совместной доставки IAM. Узнать больше

Узнать больше

Дом / Управление идентификацией и доступом 101 / Шесть типов атак на пароли и как их остановить

Атаки на пароли являются одной из наиболее распространенных форм корпоративных и личных атак. данные нарушения. Атака по паролю — это просто попытка хакера украсть ваш пароль. В 2020 году 81% утечек данных произошло из-за компрометации реквизиты для входа. Поскольку пароли могут содержать ограниченное количество букв и цифр, пароли становятся менее безопасными. Хакеры знают, что многие пароли плохо разработаны, поэтому атаки на пароли останутся методом атаки, пока используются пароли.

Защитите себя от взлома пароля с помощью приведенной ниже информации.

1. Фишинг

Фишинг — это когда хакер, выдающий себя за доверенную сторону, отправляет вам мошенническое электронное письмо, надеясь, что вы добровольно раскроете свою личную информацию. Иногда они приводят вас к поддельным экранам «сбросить пароль»; в других случаях ссылки устанавливают вредоносный код на ваше устройство. Мы выделяем несколько примеров в блоге OneLogin.

Иногда они приводят вас к поддельным экранам «сбросить пароль»; в других случаях ссылки устанавливают вредоносный код на ваше устройство. Мы выделяем несколько примеров в блоге OneLogin.

Вот несколько примеров фишинга:

- Обычный фишинг. Вы получаете электронное письмо с сайта, похожего на goodwebsite.com, с просьбой сбросить пароль, но вы не читали внимательно, и на самом деле это goodwobsite.com. Вы «сбрасываете свой пароль», и хакер крадет ваши учетные данные.

- Целевой фишинг. Хакер специально нацелился на вас с помощью электронного письма, которое, как представляется, от друга, коллеги или партнера. Он имеет краткую общую аннотацию («Проверьте счет, который я приложил, и дайте мне знать, имеет ли он смысл») и надеется, что вы нажмете на вредоносное вложение.

- Смишинг и вишинг. Вы получаете текстовое сообщение (SMS-фишинг или смишинг) или телефонный звонок (голосовой фишинг или вишинг) от хакера, который сообщает вам, что ваша учетная запись заморожена или что мошенничество обнаружено.

Вы вводите данные своей учетной записи, и хакер крадет их.

Вы вводите данные своей учетной записи, и хакер крадет их. - Китобойный промысел. Вы или ваша организация получили электронное письмо якобы от высокопоставленного лица в вашей компании. Вы не проверяете достоверность электронного письма и не отправляете конфиденциальную информацию хакеру.

Чтобы избежать фишинговых атак, выполните следующие действия:

- Проверьте, кто отправил электронное письмо : просмотрите строку From: в каждом электронном письме, чтобы убедиться, что человек, за которого он выдает себя, соответствует ожидаемому адресу электронной почты.

- Дважды проверьте источник : если есть сомнения, свяжитесь с человеком, от которого пришло письмо, и убедитесь, что он был отправителем.

- Свяжитесь со своей ИТ-группой : ИТ-отдел вашей организации часто может сообщить вам, является ли полученное вами электронное письмо законным.

2. Атака «человек посередине»

Атаки «человек посередине» (MitM) — это когда хакер или взломанная система находится между двумя незащищенными людьми или системами и расшифровывает информацию, которую они передают каждому прочее, включая пароли. Если Алиса и Боб обмениваются заметками в классе, но Джереми должен передать эти заметки, у Джереми есть возможность быть посредником. Точно так же в 2017 году Equifax удалила свои приложения из магазинов App Store и Google Play, поскольку они передавали конфиденциальные данные по небезопасным каналам, по которым хакеры могли украсть информацию о клиентах.

Если Алиса и Боб обмениваются заметками в классе, но Джереми должен передать эти заметки, у Джереми есть возможность быть посредником. Точно так же в 2017 году Equifax удалила свои приложения из магазинов App Store и Google Play, поскольку они передавали конфиденциальные данные по небезопасным каналам, по которым хакеры могли украсть информацию о клиентах.

Для предотвращения атак типа «человек посередине»:

- Включите шифрование на маршрутизаторе. Если к вашему модему и маршрутизатору может получить доступ любой человек с улицы, он может использовать технологию «анализатора» для просмотра информации, которая проходит через него.

- Используйте надежные учетные данные и двухфакторную аутентификацию. Многие учетные данные маршрутизатора никогда не изменяются с имени пользователя и пароля по умолчанию. Если хакер получит доступ к управлению вашим маршрутизатором, он сможет перенаправить весь ваш трафик на свои взломанные серверы.

- Используйте VPN. Безопасная виртуальная частная сеть (VPN) поможет предотвратить атаки посредника, гарантируя, что все серверы, на которые вы отправляете данные, являются надежными.

3. Атака методом грубой силы

Если пароль эквивалентен использованию ключа для открытия двери, то атака методом грубой силы использует таран. Хакер может попробовать 2,18 триллиона комбинаций пароля/имени пользователя за 22 секунды, и если ваш пароль простой, ваша учетная запись может оказаться под прицелом.

Чтобы предотвратить атаки грубой силы:

- Используйте сложный пароль. Разница между паролем из шести цифр, полностью состоящим из строчных букв и букв, и паролем из десяти цифр, состоящим из смешанных символов, огромна. По мере увеличения сложности вашего пароля вероятность успешной атаки методом перебора уменьшается.

- Включить и настроить удаленный доступ. Узнайте в ИТ-отделе, использует ли ваша компания управление удаленным доступом.

Инструмент управления доступом, такой как OneLogin, снизит риск атаки грубой силы.

Инструмент управления доступом, такой как OneLogin, снизит риск атаки грубой силы. - Требовать многофакторную аутентификацию. Если в вашей учетной записи включена многофакторная аутентификация (MFA), потенциальный хакер может отправить запрос на ваш второй фактор только для доступа к вашей учетной записи. У хакеров, скорее всего, не будет доступа к вашему мобильному устройству или отпечатку пальца, а это значит, что доступ к вашей учетной записи будет заблокирован.

4. Атака по словарю

Тип атаки грубой силы, атака по словарю основана на нашей привычке выбирать «основные» слова в качестве пароля, наиболее распространенные из которых хакеры сопоставляют во «взломанные словари». Более изощренные атаки по словарю включают в себя слова, которые важны лично для вас, например, место рождения, имя ребенка или имя домашнего животного.

Чтобы предотвратить атаку по словарю:

- Никогда не используйте слово из словаря в качестве пароля. Если вы прочитали это в книге, это никогда не должно быть частью вашего пароля.

Если вы должны использовать пароль вместо инструмента управления доступом, рассмотрите возможность использования системы управления паролями.

Если вы должны использовать пароль вместо инструмента управления доступом, рассмотрите возможность использования системы управления паролями. - Блокировка учетных записей после слишком большого количества неудачных попыток ввода пароля. Быть заблокированным из вашей учетной записи, когда вы ненадолго забыли пароль, может быть неприятно, но альтернативой часто является незащищенность учетной записи. Дайте себе пять или меньше попыток, прежде чем ваше приложение скажет вам остыть.

- Рассмотрите возможность приобретения менеджера паролей. Менеджеры паролей автоматически генерируют сложные пароли, которые помогают предотвратить атаки по словарю.

5. Заполнение учетных данных

Если в прошлом вы подвергались взлому, вы знаете, что ваши старые пароли, вероятно, просочились на сайт с сомнительной репутацией. Вставка учетных данных использует преимущества учетных записей, пароли которых никогда не менялись после взлома учетной записи. Хакеры пробуют различные комбинации прежних логинов и паролей, надеясь, что жертва никогда их не меняла.

Чтобы предотвратить подмену учетных данных:

- Следите за своими счетами. Существуют платные сервисы, которые будут отслеживать вашу личность в Интернете, но вы также можете использовать бесплатные сервисы, такие как haveIbeenpwned.com, чтобы проверить, связан ли ваш адрес электронной почты с какими-либо недавними утечками.

- Регулярно меняйте свои пароли. Чем дольше один пароль остается неизменным, тем больше вероятность того, что хакер найдет способ его взломать.

- Используйте менеджер паролей. Как и при атаке по словарю, многих атак с заполнением учетных данных можно избежать, используя надежный и безопасный пароль. Менеджер паролей помогает поддерживать их.

6. Кейлоггеры

Кейлоггеры — это тип вредоносного программного обеспечения, предназначенного для отслеживания каждого нажатия клавиши и сообщения о нем хакеру. Как правило, пользователь загружает программное обеспечение, считая его законным, только для того, чтобы установить кейлоггер без предварительного уведомления.

Чтобы защитить себя от клавиатурных шпионов:

- Проверьте ваше физическое оборудование. Если кто-то имеет доступ к вашей рабочей станции, он может установить аппаратный кейлоггер для сбора информации о ваших нажатиях клавиш. Регулярно проверяйте свой компьютер и окружающую среду, чтобы убедиться, что вы знаете каждую часть оборудования.

- Запустить проверку на вирусы. Используйте надежное антивирусное программное обеспечение для регулярного сканирования компьютера. Антивирусные компании ведут учет наиболее распространенных вредоносных кейлоггеров и помечают их как опасные.

Предотвращение атаки на пароль

Лучший способ защититься от атаки на пароль — это в первую очередь избегать ее. Попросите своего ИТ-специалиста активно инвестировать в общую политику безопасности, которая включает:

- Многофакторная аутентификация. Использование физического токена (например, Yubikey) или персонального устройства (например, мобильного телефона) для аутентификации пользователей гарантирует, что пароли не являются единственными воротами для доступа.

..

..

…

… ..

.. Вы вводите данные своей учетной записи, и хакер крадет их.

Вы вводите данные своей учетной записи, и хакер крадет их.

Инструмент управления доступом, такой как OneLogin, снизит риск атаки грубой силы.

Инструмент управления доступом, такой как OneLogin, снизит риск атаки грубой силы. Если вы должны использовать пароль вместо инструмента управления доступом, рассмотрите возможность использования системы управления паролями.

Если вы должны использовать пароль вместо инструмента управления доступом, рассмотрите возможность использования системы управления паролями.