Что такое код аутентификации Гугл?

Статьи › Код › Код google authenticator где взять

Authenticator представляет 6- или 8-значный одноразовый цифровой пароль, который пользователь должен предоставить в дополнение к имени пользователя и пароля, чтобы войти в службы Google или других сервисов.

- Как узнать код от гугл аутентификации?

- Как узнать код аутентификации?

- Что делать если Гугл просит аутентификацию?

- Куда приходит код Гугл аутентификатор?

- Что делать если забыл пароль от гугл аутентификации?

- Как узнать свой код двухфакторной аутентификации?

- Что это код аутентификации?

- Как ввести код аутентификации?

- Как пройти аутентификации?

- Где взять 8 значный резервный код гугл?

- Что делать если не приходит код двухфакторной аутентификации Гугл?

- Где взять ключ от аккаунта гугл?

- Как убрать код аутентификации?

Как узнать код от гугл аутентификации?

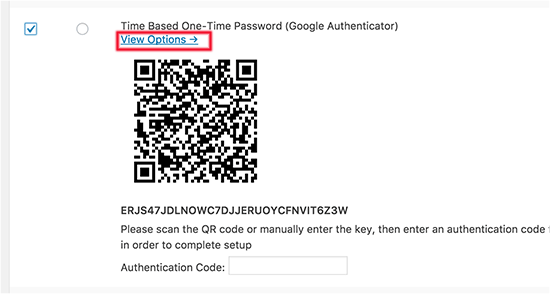

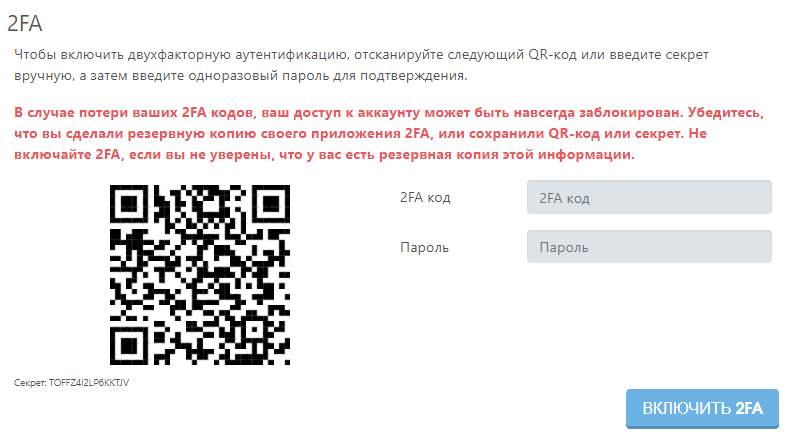

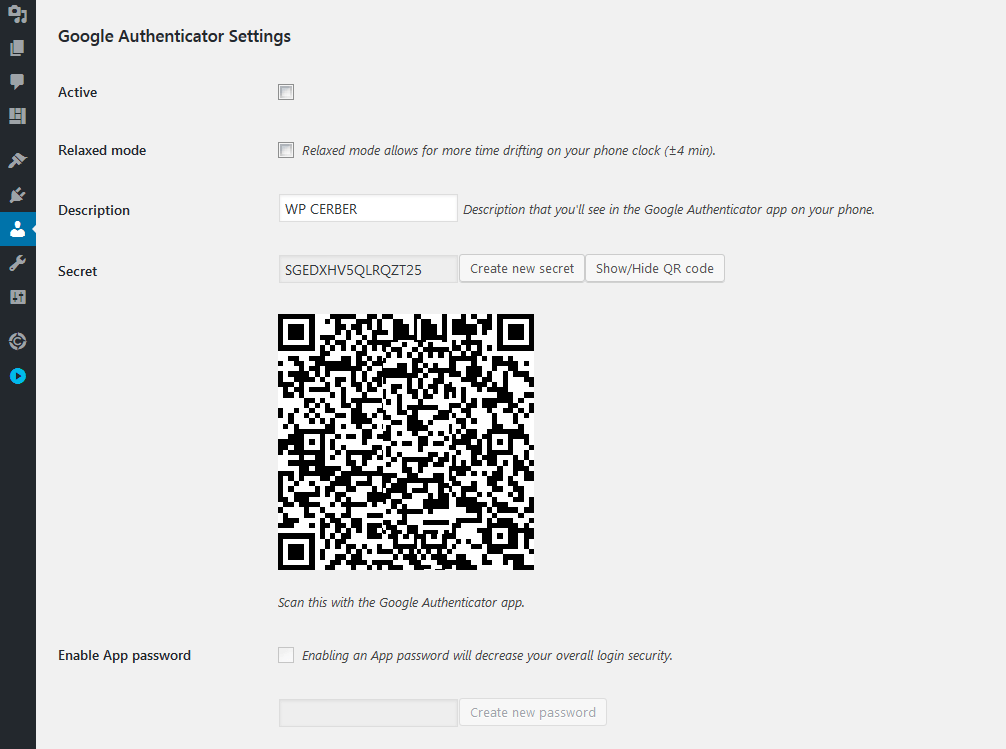

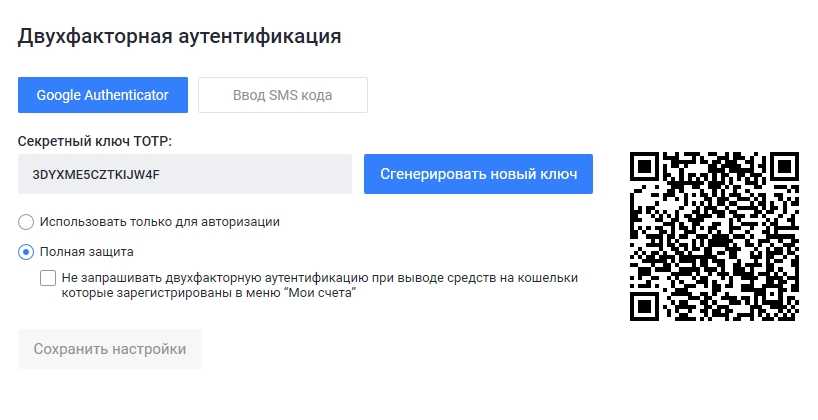

После установки приложения на вашу систему откройте в панели управления раздел Настройка профиля -> Безопасность. На открывшейся странице выберите Двухфакторную аутентификацию через приложение. Перед вами откроется QR-код.

На открывшейся странице выберите Двухфакторную аутентификацию через приложение. Перед вами откроется QR-код.

Как узнать код аутентификации?

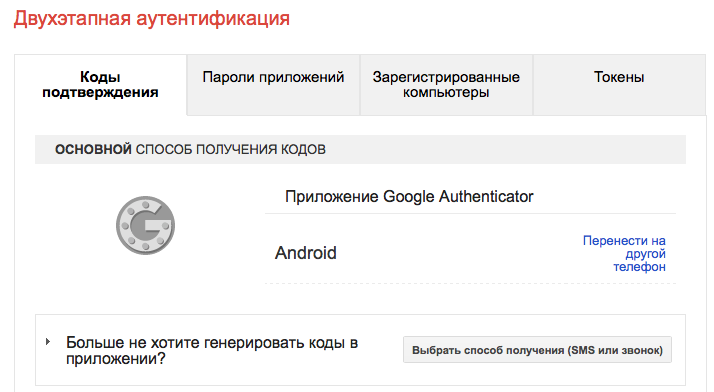

Перейдите в раздел Двухэтапная аутентификация на странице аккаунта Google. Нажмите Показать коды. Выберите Получить коды.

Что делать если Гугл просит аутентификацию?

Чтобы изменить настройки аутентификации, потребуется ввести пароль аккаунта Google.

Совет:

Куда приходит код Гугл аутентификатор?

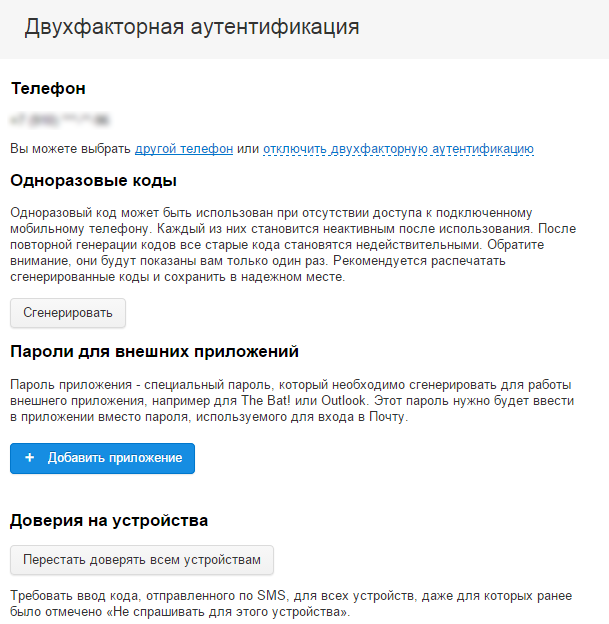

Как сгенерировать резервные коды на Android

Выберите Безопасность в меню вверху. Найдите заголовок «Вход в Google» и выберите «Двухэтапная аутентификация». Возможно, вам потребуется войти в свою учетную запись. Теперь найдите раздел «Резервные коды» и нажмите «Показать коды», чтобы увидеть свои коды.

Что делать если забыл пароль от гугл аутентификации?

Как восстановить доступ к аккаунту:

- Войдите в консоль администратора Google.

- В консоли администратора нажмите на значок меню Каталог

- Выберите пользователя из списка.

- Нажмите Безопасность.

- Выберите Двухэтапная аутентификация.

- Нажмите Получить коды подтверждения.

- Скопируйте один из кодов подтверждения.

Как узнать свой код двухфакторной аутентификации?

Как включить двухэтапную аутентификацию:

- Откройте страницу Аккаунт Google.

- На панели навигации выберите Безопасность.

- В разделе «Вход в аккаунт Google» нажмите Двухэтапная аутентификация Начать.

- Следуйте инструкциям на экране.

Что это код аутентификации?

Message authentication code — код аутентификации послания) — средство обеспечения имитозащиты в протоколах аутентификации сообщений с доверяющими друг другу участниками — специальный набор символов, который добавляется к сообщению и предназначен для обеспечения его целостности и аутентификации источника данных.

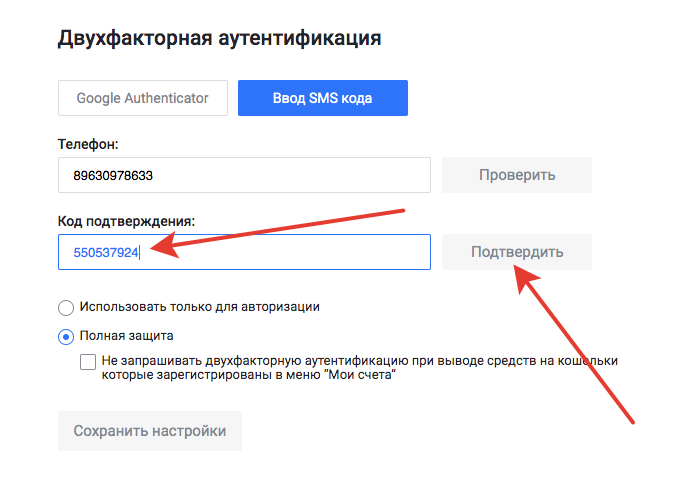

Как ввести код аутентификации?

Как включить двухфакторную аутентификацию на Android

Запустите Google Authenticator, нажмите на кнопку Начать; Выберите опцию «Сканировать QR-код» или «Ввести ключ настройки». Ключ к Google Authenticator необходимо получить через настройки, а только потом ввести его в приложении.

Как пройти аутентификации?

Как включить двухэтапную аутентификацию:

- Откройте страницу Аккаунт Google.

- На панели навигации выберите Безопасность.

- В разделе »Вход в аккаунт Google« нажмите Двухэтапная аутентификация Начать.

- Следуйте инструкциям на экране.

Где взять 8 значный резервный код гугл?

Как создать набор резервных кодов:

- На телефоне или планшете Android откройте приложение »Настройки«.

- Выберите Google.

- В верхней части экрана нажмите Безопасность.

- В разделе »Вход в аккаунт Google« выберите Двухэтапная аутентификация.

- В разделе »Резервные коды« нажмите на стрелку вправо.

- Вы можете:

Что делать если не приходит код двухфакторной аутентификации Гугл?

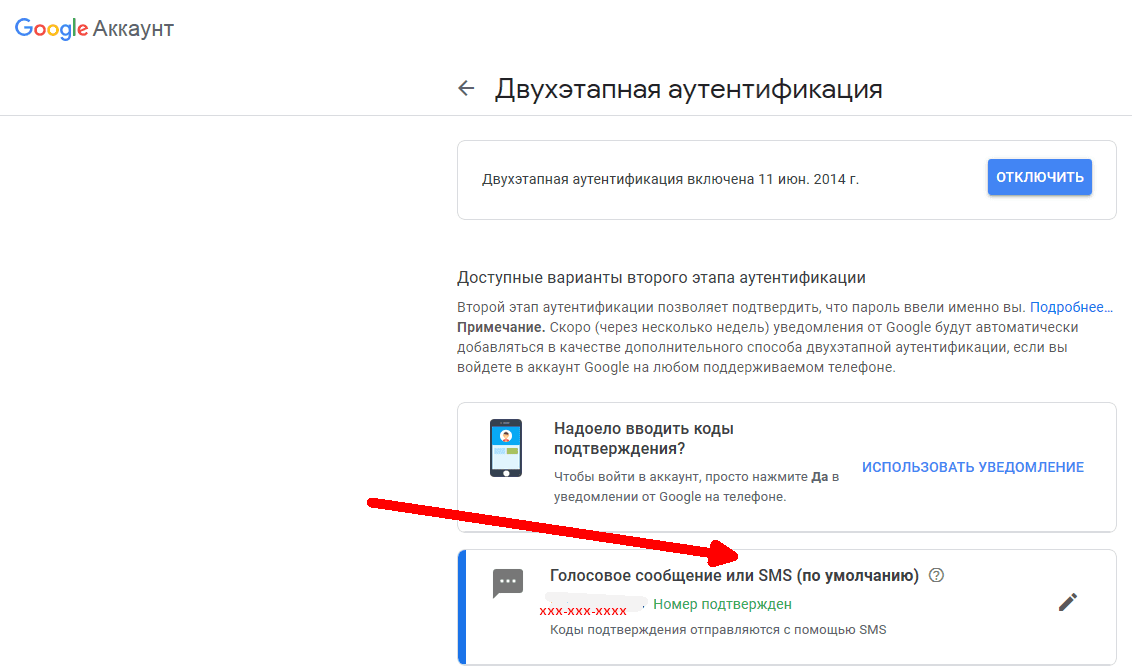

Войти в свой аккаунт Google по ссылке myaccount.google.com. Перейти в раздел «Безопасность». В графе «Вход в аккаунт Google» выбрать пункт «Двухэтапная аутентификация» и при необходимости ее включить. Пролистать вниз до пункта «Резервные коды».

Где взять ключ от аккаунта гугл?

Ключ к Google Authenticator необходимо получить через настройки, а только потом ввести его в приложении. Зайдите в «Настройки», выберите «Аккаунт Гугл». Перейдите в раздел «Безопасность», затем — в «Двухэтапная аутентификация». На новой странице выберите «Начать».

Как убрать код аутентификации?

Как отключить двухэтапную аутентификацию:

- На телефоне или планшете Android откройте приложение »Настройки« Google. Управление аккаунтом Google.

- В верхней части экрана выберите Безопасность.

- В разделе »Вход в аккаунт Google» нажмите Двухэтапная аутентификация.

- Выберите Отключить.

- Подтвердите действие, нажав Отключить.

Дублирование GOOGLE AUTHENTICATOR. Памятка — TTM Academy на vc.ru

{«id»:13877,»url»:»\/distributions\/13877\/click?bit=1&hash=cadd8bb1f1ed53b53653d0fa26e25378b80b600644bf2725e2ec480dd9958a51″,»title»:»\u041a\u0430\u043a \u0432 2023 \u0433\u043e\u0434\u0443 \u043f\u0440\u043e\u0434\u0432\u0438\u0433\u0430\u0442\u044c \u0431\u0438\u0437\u043d\u0435\u0441 \u0432 \u0420\u043e\u0441\u0441\u0438\u0438?»,»buttonText»:»\u0420\u0430\u0441\u0441\u043a\u0430\u0436\u0438\u0442\u0435″,»imageUuid»:»aeec51d1-52fa-5df1-be15-df28b3fa5aec»,»isPaidAndBannersEnabled»:false}

Обновлена: март 2022 года

496 просмотров

Двухфакторная аутентификация или 2FA — это метод идентификации пользователя в каком-либо сервисе, где используются два различных типа аутентификационных данных. Введение дополнительного уровня безопасности обеспечивает более эффективную защиту аккаунта от несанкционированного доступа или взлома.

Введение дополнительного уровня безопасности обеспечивает более эффективную защиту аккаунта от несанкционированного доступа или взлома.

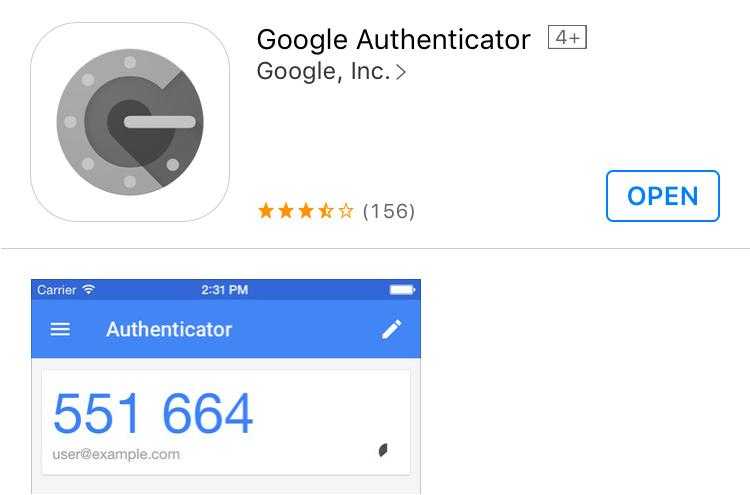

Google Authenticator устанавливается на смартфон и генерирует временные коды для осуществления доступа к необходимым сервисам.

Какие задачи решает данная памятка

1) Безопасность

Как продублировать (или перенести) ключи настроек ваших аккаунтов на резервный смартфон на случай потери (поломки) основного смартфона.

2) Удобство

Как получать коды Google Authenticator на другом смартфоне, если необходим одновременный доступ нескольких пользователей.

Как продублировать/перенести ключи аккаунтов на другой смартфон.

Сделаем это на примере работы со смартфоном iPhone 11.Для этого потребуется:

- Ваш смартфон

- Установленная на нем последняя версия приложения Google Authenticator с вашими аккаунтами

- Второй (новый) смартфон

- Установите приложение Google Authenticator на втором (новом) смартфоне.

- В приложении нажмите “Начать”.

- Внизу экрана выберите “Импортировать имеющиеся аккаунты?”.

- Создайте QR-код на прежнем (основном) устройстве iPhone:

4.1 Откройте приложение Google Authenticator, нажмите на значок “Ещё” — “Экспорт аккаунтов” — “Продолжить”.

4.2 Выберите аккаунты, которые вы хотите перенести на новый смартфон, и нажмите “Экспорт”. Возможно перенести сразу все аккаунты (ключи) по одному QR-коду или, если это необходимо, создавать отдельный QR-код под каждый аккаунт.

5. QR-код создан. Откройте на втором (новом) смартфоне нажмите “Отсканировать QR-код”.

6. После сканирования QR-кодов вы получите подтверждение того, что аккаунты Google Authenticator перенесены.

Вы сможете оставить аккаунты на прежнем (основном) смартфоне (если дублируете) или удалить их со старого смартфона (если переносите).

👉В наших соцсетях много полезной информации и ламповая атмосфера, присоединяйтесь!🔹 Сайт TTM Academy 🔹 Telegram 🔹 Дзен 🔹 Medium 🔹 Вконтакте 🔹YouTube

Использование OAuth 2.

0 для доступа к API Google | Авторизация Примечание: Использование реализации Google OAuth 2.0 регулируется

политики OAuth 2.0.

0 для доступа к API Google | Авторизация Примечание: Использование реализации Google OAuth 2.0 регулируется

политики OAuth 2.0.Google API используют Протокол OAuth 2.0 для аутентификации и авторизации. Google поддерживает общий OAuth 2.0 сценарии, такие как сценарии для веб-сервера, на стороне клиента, установленного устройства и устройства с ограниченным вводом Приложения.

Для начала получите учетные данные клиента OAuth 2.0 из Консоль Google API. Затем ваше клиентское приложение запрашивает токен доступа с сервера авторизации Google, извлекает токен из ответа и отправляет токен в API Google, к которому вы хотите получить доступ. Для интерактивной демонстрации использования OAuth 2.0 с Google (включая возможность использования собственных учетных данных клиента), поэкспериментируйте с OAuth 2.0 Детская площадка.

На этой странице представлен обзор сценариев авторизации OAuth 2. 0, поддерживаемых Google,

и предоставляет ссылки на более подробный контент. Подробнее об использовании OAuth 2.0 для

аутентификации, см. OpenID Connect.

0, поддерживаемых Google,

и предоставляет ссылки на более подробный контент. Подробнее об использовании OAuth 2.0 для

аутентификации, см. OpenID Connect.

Основные шаги

Все приложения следуют основному шаблону при доступе к API Google с использованием OAuth 2.0. В высокий уровень, вы выполняете пять шагов:

1. Получите учетные данные OAuth 2.0 в консоли Google API.

Посетите

Google API Console для получения учетных данных OAuth 2.

Вы должны создать клиент OAuth, соответствующий платформе, на которой будет работать ваше приложение, например:

- Для использования в веб-приложениях на стороне сервера или JavaScript тип клиента «веб». Не используйте этот тип клиента для любых других приложений, таких как нативные или мобильные приложения.

- Для приложений Android используйте Тип клиента «Андроид».

- Для приложений iOS и macOS используйте тип клиента «iOS».

- для универсальной платформы Windows

приложений используйте тип клиента «Универсальная платформа Windows».

- Для ограниченного устройства ввода, такие как телевизор или встроенные устройства, используют «Телевизоры и устройства с ограниченным вводом». устройства» тип клиента.

- Для межсерверного соединения взаимодействия, используйте сервисные аккаунты.

2. Получите токен доступа с сервера авторизации Google.

Прежде чем ваше приложение сможет получить доступ к личным данным с помощью Google API, оно должно получить

токен доступа, который предоставляет доступ к этому API. Один токен доступа может предоставлять различные степени

доступа к нескольким API. Переменный параметр с именем сфера управляет набором

ресурсов и операций, разрешенных токеном доступа. Во время запроса токена доступа

ваше приложение отправляет одно или несколько значений в параметре

Существует несколько способов сделать этот запрос, и они различаются в зависимости от типа приложения. вы строите. Например, приложение JavaScript может запросить токен доступа, используя перенаправление браузера на Google, в то время как приложение установлено на устройстве без браузера использует запросы веб-сервиса.

Для некоторых запросов требуется этап аутентификации, когда пользователь входит в систему с помощью своего аккаунта Google. счет. После входа в систему пользователя спрашивают, готовы ли они предоставить один или несколько разрешения, которые запрашивает ваше приложение. Этот процесс называется согласие пользователя .

Если пользователь предоставляет хотя бы одно разрешение, сервер авторизации Google отправляет

приложению маркер доступа (или код авторизации, который ваше приложение может использовать для

получить токен доступа) и список областей доступа, предоставляемых этим токеном. Если пользователь

не дает разрешения, сервер возвращает ошибку.

Если пользователь

не дает разрешения, сервер возвращает ошибку.

Обычно рекомендуется запрашивать области постепенно, в то время, когда требуется доступ, а не впереди. Например, приложение, которое хочет поддерживать сохранение события в календаре. не следует запрашивать доступ к Календарю Google, пока пользователь не нажмет кнопку «Добавить в Календарь»; видеть Инкрементальная авторизация.

3. Проверьте области доступа, предоставленные пользователем.

Сравните области, включенные в ответ маркера доступа, с областями, необходимыми для доступа возможности и функциональность вашего приложения зависят от доступа к соответствующему API. Отключите все функции вашего приложения, которые не могут работать без доступа к соответствующим API.

Объем, включенный в ваш запрос, может не соответствовать объему, указанному в вашем ответе, даже

если пользователь предоставил все запрошенные области. Обратитесь к документации для каждого API Google для

области, необходимые для доступа. API может сопоставлять несколько строковых значений области действия с одним

область доступа, возвращающая одну и ту же строку области для всех значений, разрешенных в запросе.

Пример: Google People API может возвращать область

Обратитесь к документации для каждого API Google для

области, необходимые для доступа. API может сопоставлять несколько строковых значений области действия с одним

область доступа, возвращающая одну и ту же строку области для всех значений, разрешенных в запросе.

Пример: Google People API может возвращать область https://www.googleapis.com/auth/contacts , когда приложение запросило авторизацию пользователя

область https://www.google.com/m8/feeds/; метод Google People API человек.updateКонтакт требуется предоставленная область https://www.googleapis.com/auth/contacts .

4. Отправьте токен доступа в API.

После того, как приложение получает токен доступа, оно отправляет токен в Google API в

Заголовок HTTP-запроса авторизации. Можно отправлять токены в качестве параметров строки запроса URI, но мы не рекомендуем это делать.

потому что параметры URI могут оказаться в файлах журналов, которые не являются полностью безопасными. Кроме того, это

хорошая практика REST, позволяющая избежать создания ненужных имен параметров URI.

Можно отправлять токены в качестве параметров строки запроса URI, но мы не рекомендуем это делать.

потому что параметры URI могут оказаться в файлах журналов, которые не являются полностью безопасными. Кроме того, это

хорошая практика REST, позволяющая избежать создания ненужных имен параметров URI.

Токены доступа действительны только для набора операций и ресурсов, описанных в область запроса токена. Например, если токен доступа выдан для

Google Calendar API, он не предоставляет доступ к Google Contacts API. Вы можете, однако,

несколько раз отправьте этот токен доступа в Google Calendar API для выполнения аналогичных операций.

5. При необходимости обновите токен доступа.

Токены доступа имеют ограниченный срок действия. Если вашему приложению требуется доступ к Google API

по истечении срока действия одного токена доступа он может получить токен обновления. Обновление

token позволяет вашему приложению получать новые токены доступа.

Обновление

token позволяет вашему приложению получать новые токены доступа.

Сценарии

Приложения веб-сервера

Конечная точка Google OAuth 2.0 поддерживает приложения веб-сервера, использующие языки и фреймворков, таких как PHP, Java, Python, Ruby и ASP.NET.

Последовательность авторизации начинается, когда ваше приложение перенаправляет браузер на Google

URL-адрес; URL-адрес включает параметры запроса, которые указывают тип запрашиваемого доступа. Google обрабатывает аутентификацию пользователя, выбор сеанса и согласие пользователя. Результат

код авторизации, который приложение может обменять на токен доступа и обновление

токен.

Google обрабатывает аутентификацию пользователя, выбор сеанса и согласие пользователя. Результат

код авторизации, который приложение может обменять на токен доступа и обновление

токен.

Приложение должно сохранить токен обновления для будущего использования и использовать токен доступа для получить доступ к Google API. По истечении срока действия токена доступа приложение использует токен обновления. для получения нового.

Дополнительные сведения см. в разделе Использование OAuth 2.0 для Интернета. Серверные приложения.

Установленные приложения

Конечная точка Google OAuth 2.0 поддерживает приложения, установленные на таких устройствах, как

компьютеры, мобильные устройства и планшеты. Когда вы создаете идентификатор клиента через

Консоль Google API,

укажите, что это установленное приложение, затем выберите Android, приложение Chrome, iOS,

Универсальная платформа Windows (UWP) или настольное приложение в качестве типа приложения.

Результатом процесса является идентификатор клиента и, в некоторых случаях, секрет клиента, который вы внедряете в исходный код вашего приложения. (В этом контексте секрет клиента, очевидно, не рассматривается как секрет.)

Последовательность авторизации начинается, когда ваше приложение перенаправляет браузер на Google URL-адрес; URL-адрес включает параметры запроса, которые указывают тип запрашиваемого доступа. Google обрабатывает аутентификацию пользователя, выбор сеанса и согласие пользователя. Результат код авторизации, который приложение может обменять на токен доступа и обновление токен.

Приложение должно сохранить токен обновления для будущего использования и использовать токен доступа для получить доступ к Google API. По истечении срока действия токена доступа приложение использует токен обновления. для получения нового.

Подробнее см.

Использование OAuth 2. 0 для установленных приложений.

0 для установленных приложений.

Клиентские (JavaScript) приложения

Конечная точка Google OAuth 2.0 поддерживает приложения JavaScript, которые запускаются в браузере.

Последовательность авторизации начинается, когда ваше приложение перенаправляет браузер на Google URL-адрес; URL-адрес включает параметры запроса, которые указывают тип запрашиваемого доступа. Google обрабатывает аутентификацию пользователя, выбор сеанса и согласие пользователя.

Результатом является токен доступа, который клиент должен проверить, прежде чем включать его в Запрос API Google. По истечении срока действия токена приложение повторяет процесс.

Подробнее см. Использование OAuth 2.0 для клиентских приложений.

Приложения на устройствах с ограниченным вводом

Конечная точка Google OAuth 2. 0 поддерживает приложения, работающие на устройствах с ограниченным вводом, таких как

как игровые приставки, видеокамеры и принтеры.

0 поддерживает приложения, работающие на устройствах с ограниченным вводом, таких как

как игровые приставки, видеокамеры и принтеры.

Последовательность авторизации начинается с того, что приложение делает запрос веб-службы к URL-адрес Google для кода авторизации. Ответ содержит несколько параметров, в том числе URL и код, который приложение показывает пользователю.

Пользователь получает URL и код с устройства, затем переключается на отдельное устройство или компьютер с более богатыми возможностями ввода. Пользователь запускает браузер, переходит к указанный URL, входит в систему и вводит код.

Тем временем приложение опрашивает URL-адрес Google с заданным интервалом. После пользователя

одобряет доступ, ответ от сервера Google содержит токен доступа и обновление

токен. Приложение должно хранить токен обновления для будущего использования и использовать доступ

токен для доступа к Google API. По истечении срока действия токена доступа приложение использует

обновить токен, чтобы получить новый.

По истечении срока действия токена доступа приложение использует

обновить токен, чтобы получить новый.

Дополнительные сведения см. в разделе Использование OAuth 2.0. для устройств.

Служебные учетные записи

Google API, такие как Prediction API и Google Cloud Storage, могут действовать от имени вашего приложение без доступа к пользовательской информации. В этих ситуациях ваше приложение нуждается чтобы подтвердить свою личность перед API, но согласие пользователя не требуется. Точно так же в В корпоративных сценариях ваше приложение может запросить делегированный доступ к некоторым ресурсам.

Для этих типов межсерверных взаимодействий вам потребуется сервисная учетная запись , которая

— это учетная запись, которая принадлежит вашему приложению, а не отдельному конечному пользователю. Твой

приложение вызывает API Google от имени сервисного аккаунта, и согласие пользователя не требуется. необходимый. (В сценариях, не связанных с учетной записью службы, ваше приложение вызывает API Google от имени

конечные пользователи, и иногда требуется согласие пользователя.)

необходимый. (В сценариях, не связанных с учетной записью службы, ваше приложение вызывает API Google от имени

конечные пользователи, и иногда требуется согласие пользователя.)

Учетные данные служебной учетной записи, которые вы получаете от

Google API Console, включите сгенерированный уникальный адрес электронной почты,

идентификатор клиента и как минимум одна пара открытого/закрытого ключа. Вы используете идентификатор клиента и один частный

key для создания подписанного JWT и создания запроса маркера доступа в соответствующем формате.

Затем ваше приложение отправляет запрос токена на сервер авторизации Google OAuth 2.0,

который возвращает токен доступа. Приложение использует токен для доступа к Google API. Когда

токен истекает, приложение повторяет процесс.

Вы используете идентификатор клиента и один частный

key для создания подписанного JWT и создания запроса маркера доступа в соответствующем формате.

Затем ваше приложение отправляет запрос токена на сервер авторизации Google OAuth 2.0,

который возвращает токен доступа. Приложение использует токен для доступа к Google API. Когда

токен истекает, приложение повторяет процесс.

Подробнее см. документация по служебной учетной записи.

Примечание: Хотя вы можете использовать сервисные учетные записи в приложения, которые запускаются из домена Google Workspace, сервисные аккаунты не являются членами вашей учетной записи Google Workspace, и на них не распространяются правила домена, установленные Google Workspace. администраторы. Например, политика, установленная в консоли администратора Google Workspace для ограничения возможность конечных пользователей Google Workspace обмениваться документами за пределами домена не будет применяются к учетным записям службы.

Размер токена

Токены могут различаться по размеру до следующих пределов:

- Коды авторизации: 256 байт

- Маркеры доступа: 2048 байт

- Токены обновления: 512 байт

Токены доступа, возвращенные Google Cloud API службы токенов безопасности структурированы аналогично токенам доступа Google API OAuth 2.0, но имеют другой размер токена. пределы. Подробнее см. Документация по API.

Google оставляет за собой право изменять размер токена в этих пределах, и ваше приложение должны соответственно поддерживать переменные размеры токенов.

Срок действия маркера обновления

Вы должны написать свой код, чтобы предвидеть возможность того, что предоставленный токен обновления может больше не работает. Токен обновления может перестать работать по одной из следующих причин:

.

- Пользователь имеет отозвал доступ вашего приложения.

- Токен обновления не использовался в течение шести месяцев.

- Пользователь изменил пароли, а токен обновления содержит области действия Gmail.

- Учетная запись пользователя превысила максимальное количество предоставленных (действующих) токенов обновления.

- Если администратор

установите для любой из служб, запрошенных в областях вашего приложения, значение Restricted (ошибка

admin_policy_enforced). - Для API Google Cloud Platform — продолжительность сеанса, установленная администратором. мог быть превышен.

Проект Google Cloud Platform с экраном согласия OAuth, настроенным для внешнего

тип пользователя и статус публикации «Тестирование» выдается токен обновления, срок действия которого истекает через

7 дней, если только запрошенные области OAuth не являются подмножеством имени, адреса электронной почты и

профиль пользователя (через userinfo. или их

эквиваленты OpenID Connect). email, userinfo.profile, области openid

email, userinfo.profile, области openid

В настоящее время существует ограничение в 100 токенов обновления на учетную запись Google для каждого идентификатора клиента OAuth 2.0. Если предел достигнут, создание нового токена обновления автоматически делает недействительным самый старый обновить токен без предупреждения. Это ограничение не распространяется на сервисные счета.

Существует также большее ограничение на общее количество токенов обновления для учетной записи пользователя или сервисный аккаунт может быть у всех клиентов. Большинство обычных пользователей не будут превышать этот предел, но учетная запись разработчика, используемая для тестирования реализации may.

Если вам нужно авторизовать несколько программ, компьютеров или устройств,

ограничить количество клиентов, которые вы авторизуете для каждой учетной записи Google, до 15 или 20. Если вы являетесь

администратор Google Workspace,

вы можете создать дополнительных пользователей с правами администратора и использовать их для авторизации

часть клиентов.

Если вы являетесь

администратор Google Workspace,

вы можете создать дополнительных пользователей с правами администратора и использовать их для авторизации

часть клиентов.

Работа с политиками управления сеансами для организаций Google Cloud Platform (GCP)

Администраторам организаций GCP может потребоваться частая повторная аутентификация пользователей во время

они получают доступ к ресурсам GCP, используя

Контроль сеанса Google Cloud

особенность. Эта политика влияет на доступ к Google Cloud Console,

Google Cloud SDK (также известный как gcloud

CLI) и любое стороннее приложение OAuth, для которого требуется область Cloud Platform. Если

пользователь имеет политику управления сеансом, то по истечении продолжительности сеанса ваш

Вызовы API завершатся ошибкой, аналогичной тому, что произойдет, если маркер обновления будет отозван. вызов завершится с ошибкой типа

вызов завершится с ошибкой типа invalid_grant ; error_subtype Поле может использоваться для различения отозванного токена и сбоя из-за сеанса.

политика управления (например, "error_subtype": "invalid_rapt" ). Как сеанс

продолжительность может быть очень ограничена (от 1 часа до 24 часов), этот сценарий должен быть обработан

изящно, перезапустив сеанс аутентификации.

Точно так же вы не должны использовать или поощрять использование учетных данных пользователя для межсерверных соединений.

развертывание. Если учетные данные пользователя развернуты на сервере для длительных заданий или операций

и клиент применяет к таким пользователям политики управления сеансами, серверное приложение

потерпит неудачу, так как не будет возможности повторно аутентифицировать пользователя, когда продолжительность сеанса истечет.

Для получения дополнительной информации о том, как помочь своим клиентам развернуть эту функцию, см. справочная статья для администраторов.

Клиентские библиотеки

Следующие клиентские библиотеки интегрируются с популярными фреймворками, что делает реализацию OAuth 2.0 проще. Со временем в библиотеки будут добавлены дополнительные функции.

- Клиентская библиотека Google API для Java

- Клиентская библиотека Google API для Python

- Клиентская библиотека Google API для Go

- Клиентская библиотека Google API для .NET

- Клиентская библиотека Google API для Ruby

- Клиентская библиотека Google API для PHP

- Клиентская библиотека Google API для JavaScript

- GTMAppAuth — клиентская библиотека OAuth для Mac и iOS

Опции аутентификации | Login.

gov

govВ дополнение к вашему паролю, Login.gov требует, чтобы вы установили хотя бы один дополнительный метод аутентификации для обеспечения безопасности вашей учетной записи. Это двухфакторная аутентификация (2FA). Мы используем двухфакторную аутентификацию в качестве дополнительного уровня защиты вашей информации.

Вторичная аутентификация

Мы рекомендуем вам добавить два метода аутентификации в свою учетную запись. Если вы потеряете доступ к своему основному методу аутентификации (т. е. потеряете свой телефон), у вас будет второй вариант для получения доступа к вашей учетной записи. Login.gov не сможет предоставить вам доступ к вашей учетной записи, если вы заблокированы и/или потеряли метод аутентификации. Если вас заблокируют, вам придется удалить свою учетную запись и создать новую.

Безопасность

Хотя вы можете выбрать один из нескольких вариантов аутентификации, некоторые методы аутентификации, такие как ключи безопасности, карты PIV/CAC и приложения для аутентификации, более защищены от фишинга и кражи.

Разблокировка лицом или касанием

(Возможность добавления этого метода аутентификации временно недоступна)

Разблокировка лицом или касанием использует либо распознавание лица, либо отпечатки пальцев для входа в вашу учетную запись Login.gov. Эта опция устойчива к фишингу.

Вы можете использовать разблокировку лицом или касанием только на устройстве, поддерживающем эту функцию. Вы не увидите этот параметр в списке параметров аутентификации, если ваше устройство не имеет такой возможности. Мы не храним ваши отпечатки пальцев или изображения.

Поскольку разблокировка по лицу или касанию зависит от устройства и браузера, в будущем вам потребуется использовать одно и то же устройство и браузер для входа с использованием этого метода аутентификации. Вы должны дать своему устройству псевдоним, чтобы помочь вам вспомнить, какое устройство использовалось.

Мы настоятельно рекомендуем настроить второй метод аутентификации на случай, если вы когда-нибудь поменяете или потеряете свое устройство. Если вы потеряете или поменяете свое устройство и у вас не будет выбран альтернативный метод аутентификации, вам придется удалить свою учетную запись и начать заново.

Если вы потеряете или поменяете свое устройство и у вас не будет выбран альтернативный метод аутентификации, вам придется удалить свою учетную запись и начать заново.

Приложение для аутентификации

Приложения для аутентификации загружаются на ваше устройство и генерируют безопасные шестизначные коды, которые вы используете для входа в свои учетные записи. Хотя приложения для аутентификации не защищены, если ваше устройство потеряно или украдено, этот метод обеспечивает большую защиту от фишинга, взлома или перехвата, чем телефонные звонки или текстовые сообщения.

Если вы выберете этот безопасный вариант, выполните следующие действия, чтобы загрузить и установить одно из поддерживаемых приложений и настроить его для работы с Login.gov.

- Выберите устройство, например компьютер или мобильное устройство (телефон или планшет), на которое можно устанавливать приложения.

Загрузите и установите на свое устройство приложение для аутентификации.

Некоторые популярные варианты включают в себя:

Некоторые популярные варианты включают в себя:- Варианты Android: Google Authenticator, Authy, LastPass, 1Password. 9Варианты iOS 0023: Google Authenticator, Authy, LastPass, 1Password.

- Windows-приложения: 1Password, OTP Manager.

- Приложения для Mac: 1Password, OTP Manager.

- Расширения Chrome: Аутентификатор.

- Откройте новый браузер и войдите в свою учетную запись Login.gov по адресу https://secure.login.gov/.

- Выберите «Включить» рядом с «Приложение для аутентификации» и следуйте инструкциям, чтобы отсканировать или ввести код, связывающий ваше приложение для аутентификации с вашей учетной записью.

Теперь вы сможете использовать одноразовые пароли, генерируемые приложением, каждый раз, когда вы входите в систему Login.gov.

Ключ безопасности

Ключ безопасности обычно представляет собой внешнее физическое устройство, такое как USB, которое вы подключаете к компьютеру. Ключ связан с вашими учетными записями и предоставит доступ к этим учетным записям только после того, как ключ будет подключен и активирован. Поскольку ключ безопасности не зависит от вашего мобильного телефона, он имеет высочайший уровень защиты от фишинга и встроенную защиту от взлома в случае его потери или кражи.

Ключ связан с вашими учетными записями и предоставит доступ к этим учетным записям только после того, как ключ будет подключен и активирован. Поскольку ключ безопасности не зависит от вашего мобильного телефона, он имеет высочайший уровень защиты от фишинга и встроенную защиту от взлома в случае его потери или кражи.

Login.gov требует ключей безопасности, соответствующих стандартам FIDO (Fast Identity Online). Вы можете добавить столько ключей безопасности, сколько хотите, чтобы защитить свою учетную запись.

Чтобы использовать этот безопасный вариант аутентификации на Login.gov, вставьте ключ в USB-порт и назначьте ключу имя, чтобы идентифицировать его с вашей учетной записью на Login.gov. На следующем шаге вас попросят активировать ваш ключ. Обычно это делается нажатием кнопки на самой клавише.

PIV или CAC для федеральных государственных служащих и военных

Физические карты PIV (подтверждение личности) или CAC (карты общего доступа) являются безопасным вариантом для федеральных государственных служащих и военнослужащих. Эти карты с зашифрованной технологией чипа устойчивы к фишингу и их трудно взломать в случае кражи.

Эти карты с зашифрованной технологией чипа устойчивы к фишингу и их трудно взломать в случае кражи.

Текстовое сообщение/телефонный звонок

Текстовые сообщения/SMS или телефонные звонки удобны, но чрезвычайно уязвимы для кражи, хакерских атак и других атак.

Если вы решите использовать этот менее безопасный вариант, введите номер телефона, на который вы можете принимать телефонные звонки или текстовые сообщения. Если у вас есть только стационарный телефон, вы должны получить одноразовый код по телефону. Login.gov не может отправлять одноразовые коды на добавочные номера или сообщения голосовой почты.

Мы будем отправлять уникальный одноразовый код на этот номер телефона каждый раз, когда вы входите в свою учетную запись Login.gov. Срок действия каждого одноразового кода истекает через десять минут, и его можно использовать только один раз. Если вы не введете одноразовый код в течение десяти минут, запросите новый код.

После получения кода введите его в поле «Одноразовый код». Каждый раз, когда вы входите в систему Login.gov, у вас будет возможность получить новый одноразовый код по телефону или в текстовом сообщении. Вы будете получать новый одноразовый код каждый раз при входе в свою учетную запись Login.gov.

Каждый раз, когда вы входите в систему Login.gov, у вас будет возможность получить новый одноразовый код по телефону или в текстовом сообщении. Вы будете получать новый одноразовый код каждый раз при входе в свою учетную запись Login.gov.

Не получили одноразовый код?

- Убедитесь, что ваше устройство включено

- Отключить авиарежим

Помните, что вам нужно мобильное устройство, чтобы получить одноразовый код в текстовом сообщении. Если у вас есть стационарный телефон, вместо этого выберите получение одноразового кода по телефону.

Вы можете повторно отправить одноразовый код, выбрав с помощью кнопки «Повторно отправить код»

Резервные коды (менее безопасные)

Резервные коды — это доступная опция для пользователей, не имеющих доступа к телефону. Однако резервные коды являются наименее безопасным вариантом для двухфакторной аутентификации. Резервные коды должны быть напечатаны или записаны, что делает их более уязвимыми для кражи и фишинга.

Если вы выберете менее безопасный вариант, Login.gov сгенерирует набор из десяти кодов. После того, как вы войдете под своим именем пользователя и паролем, вам будет предложено ввести код. Каждый код можно использовать только один раз. Когда десятый код будет использован, вам будет предложено загрузить новый список. Относитесь к своим кодам восстановления с таким же вниманием, как и к своему паролю.

Нет телефона или другого метода аутентификации

Если у вас нет доступа к телефону, приложению для аутентификации, ключу безопасности или любому другому варианту аутентификации, вы можете настроить свою учетную запись только с резервными кодами.

Предупреждение: Настройка учетной записи с резервными кодами в качестве единственного метода аутентификации не рекомендуется. Если вы потеряете резервные коды, вы не сможете войти в свою учетную запись.

При создании учетной записи вы попадете на страницу «Защитите свою учетную запись». Здесь вы должны выбрать основной метод аутентификации.