Вирус-шпион и вирус-вымогатель заражают ПК при помощи MS Word макроса

Исследователи в области информационной безопасности обнаружили две хакерские кампании, проводимые в настоящее время. Одна из них распространяет вирус-шпион Ursnif и вымогатель GandCrab, а вторая заражает компьютеры жертв только шпионом Ursnif.

Несмотря на то, что обе кампании являются делом рук разных хакерских организаций, исследователи нашли в них много сходств. Обе атаки начинаются с рассылки фишинг-писем по email, содержащих прикреплённый MS Word документ со встроенным вредоносным макросом, который при открытии использует PowerShell для заражения системы вирусом.

Ursnif является вредоносным ПО, нацеленным на хищение конфиденциальной информации из заражённых компьютеров, с возможностью сбора банковских учётных данных, истории просмотра веб-страниц, нажимаемых клавиш, информации о системе и процессах, и открытия бэкдоров.

Впервые обнаруженный ранее в прошлом году, GandCrab является широко распространённым вирусом-вымогателем, котрый, как и остальные вымогатели, шифрует файлы на заражённой системе и требует у жертвы выкуп в цифровой валюте за разблокировку данных. Разработчик вредоносного ПО требует выплаты в криптовалюте DASH, по которой получателя отследить довольно сложно.

Разработчик вредоносного ПО требует выплаты в криптовалюте DASH, по которой получателя отследить довольно сложно.

Первая волна распространения этих двух вирусов была обнаружена исследователями безопасности из Carbon Black, которые зафиксировали в сети приблизительно 180 вариаций MS Word документов, содержащих вредоносный VBS макрос.

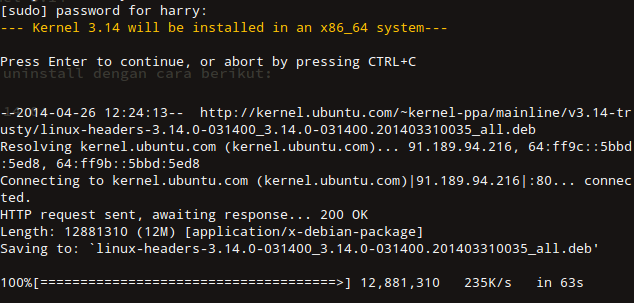

При успешном выполнении, вредоносный VBS макрос исполняет PowerShell скрипт, который при использовании серии техник загружает и запускает Ursnif и GandCrab на целевой системе.

Скрипт PowerShell закодирован в стандарте base64, который на следующем этапе заражения загружает основные пейлоады для получения контроля над системой.

Первый из пейлоадов является строкой PowerShell, при помощи которой получается информация о архитектуре целевой системы и загружаются дополнительные пейлоады из онлайн сервиса Pastebin. Загруженные пейлоады выполняются в оперативной памяти, что позволяет им скрывать свою активность от антивирусов, использующих традиционные техники обнаружения вредоносного ПО.

“Данный PowerShell скрипт явряется разновидностью модуля Empire Invoke-PSInject, с небольшими модификациями”, — заявляют исследователи Carbon Black. “Скрипт использует встраиваемый PE (Portable Executable) файл в кодировке base64 и внедряет его в действующий процесс PowerShell.”

Финальный пейлоад устанавливает на систему жертвы разновидность вымогателя GandCrab, что приводит к блокировке системы и требованию о выплате выкупа в криптовалюте.

Тем временем, вредоносное ПО загружает из удалённого сервера исполняемый код вируса-шпиона Ursnif, который при запуске начинает собирать информацию о системе, мониторит трафик веб-браузера, а затем отправляет полученные данные на контрольный сервер злоумышленников.

“Специалистами Carbon Black было обнаружено около 120 модификаций Ursnif, которые размещались на доменах iscondisth[.]com and bevendbrec[.]com”, — заявляют исследователи.

MS Docs + VBS макрос = вирус-шпион UrsnifАналогичным образом, обнаруженная специалистами по безопасности из Cisco Talos вторая хакерская кампания предполагает использование MS Word документа, содержащего вредоносный макрос, который производит заражение системы разновидностью Ursnif.

Данная вирусная атака получает контроль над системой в несколько этапов, начиная с фишинга по email и исполнения вредоносных скриптов PowerShell для скрытия собственной активности, а затем загружает сам вирус-шпион Ursnif.

“Вредоносный скрипт PowerShell состоит из трёх частей. Первая создаёт функцию, которая в последствии используется для раскодировки скриптов в кодировке base64, а вторая создаёт байтовый массив, содержащий вредоносный DLL”, объясняют специалисты Talos.

“Третья часть вызывает созданную в первой части функцию раскодировки base64, передавая данной функции закодированную строку в качестве параметра. Возвращаемая функцией команда PowerShell в последствии исполняется сокращённой функцией Invoke-Expression.”

Сразу же после исполнения на компьютере жертвы, вредоносное ПО начинает сбор данных о системе, далее упаковывает полученную информацию в файл в формате CAB, а затем отправляет его на контрольный сервер через защищённое HTTPS соединение.

Исследователи из Talos опубликовали в своём блоге список индикаторов комроментации (IOC) вместе с именами файлов пейлоадов, активных на заражённых системах, что в свою очередь может помочь обнаружить и обевредить вирус Ursnif в сети, до того, как система будет заражена.

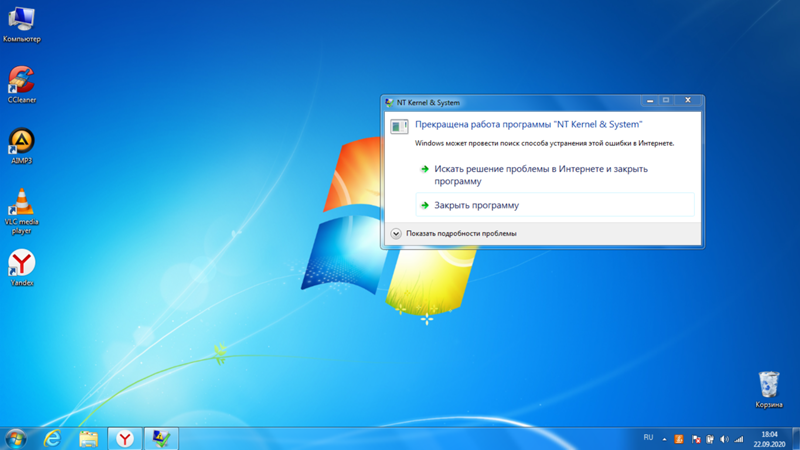

Решена — Сложный вирус NT Kernel & System (taskhost.exe, audiodg.exe, MicrosoftHost.exe) | SafeZone

Quiet Klirik

Новый пользователь

- #1

Здравствуйте.

Я поймал вирус (возможно после установки стороннего ПО).

Этот вирус запускается вместе с Windows и открывает сразу несколько процессов которые сильно нагружают систему.

При открытии диспетчера задач все вредоносные процессы завершают свою работу, через небольшой промежуток времени диспетчер задач закрывается и процессы возобновляются.

При попытке выяснить расположение вредоносных файлов меня перенаправляет в несуществующие папки (C:\Programdata\RealtekHD\taskhost.exe или C:\ProgramData\WindowsTask\audiodg.exe или C:\ProgramData\WindowsTask\MicrosoftHost.exe).

C:\ProgramData\WindowsTask\MicrosoftHost.exe запускается с параметрами:

(C:\ProgramData\WindowsTask\MicrosoftHost.exe -o stratum+tcp://ex22cheap.xyz:3333 -u RandomX_CPU —donate-level=1 -k -t6)

Все сайты антивирусов блокируются, а даже если и удастся загрузить антивирус, то он либо закрывается на крестик, либо не видит вируса.

Не помню как, но на компьютере был замечен пользователь «Джон» которого никто не создавал.

Так же кнопка «Завершение работы» стала нефункциональной.

Вредоносные процессы:

Установив Malware антивирус, он смог обнаружить вредоносные процессы и обезвредить их, но при перезапуске компьютера вирус полностью возобновляет свою работу.

Результаты сканирования Malware:

Click to read more.

thyrex

- #2

Скачайте AV block remover.

Распакуйте, запустите и следуйте инструкциям. Если не запускается, переименуйте файл AVbr.exe в, например, AV-br.exe (или любое другое имя).

Как вариант, можно воспользоваться версией со случайным именем. Если и так не запускается, запустите его в безопасном режиме с поддержкой сети.

В результате работы утилиты появится отчёт AV_block_remove_дата-время.log, прикрепите его к следующему сообщению.

После перезагрузки системы соберите новый CollectionLog Автологером.

Quiet Klirik

Новый пользователь

- #3

thyrex написал(а):

Скачайте AV block remover.

Распакуйте, запустите и следуйте инструкциям. Если не запускается, переименуйте файл AVbr.exe в, например, AV-br.exe (или любое другое имя).

Как вариант, можно воспользоваться версией со случайным именем. Если и так не запускается, запустите его в безопасном режиме с поддержкой сети.В результате работы утилиты появится отчёт AV_block_remove_дата-время.log, прикрепите его к следующему сообщению.

После перезагрузки системы соберите новый CollectionLog Автологером.

Нажмите для раскрытия…

Всё сделал. Вот логи:

thyrex

- #4

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

- Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

2. Убедитесь, что в окне Optional Scan (Дополнительные опции) отмечены List BCD и 90 Days Files.

3. Нажмите кнопку Scan (Сканировать).

4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа.

5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt).

6. Файлы FRST.txt и Addition.txt заархивируйте (в один общий архив) и прикрепите к сообщению.

Quiet Klirik

Новый пользователь

- #5

thyrex написал(а):

Скачайте Farbar Recovery Scan Tool (или с зеркала) и сохраните на Рабочем столе.

- Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

1. Запустите программу двойным щелчком. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

2. Убедитесь, что в окне Optional Scan (Дополнительные опции) отмечены List BCD и 90 Days Files.

3. Нажмите кнопку Scan (Сканировать).

4. После окончания сканирования будет создан отчет (FRST.txt) в той же папке, откуда была запущена программа.

5. Если программа была запущена в первый раз, также будет создан отчет (Addition.txt).

6. Файлы FRST.txt и Addition.txt заархивируйте (в один общий архив) и прикрепите к сообщению.Нажмите для раскрытия…

Готово.

Sandor

- #6

Извините, упустили вашу тему.

При старте утилиты FRST64.exe она может обновиться, разрешите ей это.

Примите к сведению — после выполнения скрипта (возможно) все открытые вкладки браузеров будут закрыты, произойдет выход из аккаунтов, временные файлы, корзина, история браузеров, куки и кэш будут очищены.

Компьютер будет перезагружен автоматически.

Подробнее читайте в этом руководстве.

Quiet Klirik

Новый пользователь

- #7

Sandor написал(а):

Извините, упустили вашу тему.

При старте утилиты FRST64.exe она может обновиться, разрешите ей это.Примите к сведению — после выполнения скрипта (возможно) все открытые вкладки браузеров будут закрыты, произойдет выход из аккаунтов, временные файлы, корзина, история браузеров, куки и кэш будут очищены.

Компьютер будет перезагружен автоматически.

Подробнее читайте в этом руководстве.

Нажмите для раскрытия…

Здравствуйте! Ничего страшного)

Вот лог-файл:

Sandor

- #8

В исключения Защитника добавлена папка

D:\Games Install

Нажмите для раскрытия.

..

Рекомендую удалить во избежание повторного заражения.

Проблема решена?

Quiet Klirik

Новый пользователь

- #9

Sandor написал(а):

В исключения Защитника добавлена папка

Рекомендую удалить во избежание повторного заражения.

Проблема решена?

Нажмите для раскрытия…

Да! Проблема решена. Ни одного признака работы вируса не было обнаружено.

Глубоко вам благодарен

akok

На больничном

- #10

Подготовьте лог лог SecurityCheck by glax24

Чтобы автоматически удалить все файлы и папки, созданные FRST, в том числе сам инструмент, переименуйте FRST/FRST64. exe в uninstall.exe и запустите его. Процедура требует перезагрузки

exe в uninstall.exe и запустите его. Процедура требует перезагрузки

Kernel.exe Virus ⛏️ (Coin Miner Trojan) Удаление — руководство по устранению

by Robert Bailey

5 min read деньги без вашего согласия. Это может быть Monero, Bitcoin, DarkCoin или Ethereum.

О «Kernel.exe»

Процесс Kernel.exe будет использовать более 70% мощности вашего процессора и ресурсов видеокарты

Лучше предотвратить, чем исправлять и каяться!

Когда мы говорим о вторжении незнакомых программ в работу вашего компьютера, пословица «Предупрежден — значит вооружен» максимально точно описывает ситуацию. Gridinsoft Anti-Malware — это именно тот инструмент, который всегда полезно иметь в своем арсенале: быстрый, эффективный, актуальный. Его уместно использовать в качестве экстренной помощи при малейшем подозрении на инфекцию.

ЗАГРУЗИТЬ СЕЙЧАС

Доступна 6-дневная пробная версия GridinSoft Anti-Malware.

ЛСКП | Политика конфиденциальности | GridinSoft

Подпишитесь на наш Telegram-канал, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Это указывает на то, что когда майнеры работают, вы обнаружите, что ваша компьютерная система работает медленнее, а видеоигры тормозят или зависают, потому что Kernel.exe использует ресурсы вашего компьютера для получения прибыли для себя. Это приведет к тому, что ваш ЦП будет переходить на палящие уровни температуры в течение длительных периодов времени, что может сократить срок службы ЦП.

Технический обзор Kernel.exe.

Помимо снижения производительности ПК, длительное использование режима просмотра может повредить устройство, а также увеличить затраты на электроэнергию.

Когда ПК заражен трояном Kernel.exe, общие признаки и симптомы включают:

- Очень высокая загрузка ЦП и графических карт

- Windows постепенно уменьшается и увеличивается, а программы работают медленнее.

- Программы выпускаются не так быстро.

- Общая медлительность при использовании ПК.

Kernel.exe — очень высокая загрузка процессора и видеокарты

Как обнаружить трояна Kernel.

exe Coin Miner?

exe Coin Miner?В отличие от программ-вымогателей, криптовалюты, извлекающие риски, не являются навязчивыми и, скорее всего, останутся незамеченными для пострадавшего.

Тем не менее, найти опасность Kernel.exe довольно просто. Если жертва использует GridinSoft Anti-Malware, почти невозможно обнаружить любое вредоносное ПО для майнинга. Даже без службы защиты и безопасности цель, скорее всего, поверит, что что-то не так, потому что майнинг биткойнов или других криптовалют — это очень ресурсоемкая процедура. Одним из наиболее распространенных признаков и симптомов является узнаваемое, а также обычно постоянное снижение неэффективности.

Эти признаки и симптомы сами по себе не говорят больному, в чем заключается конкретная проблема. Человек может испытывать сопоставимые опасения по поводу ряда факторов. Тем не менее, вредоносное ПО Kernel.exe может быть чрезвычайно разрушительным, поскольку оно захватит всю доступную вычислительную мощность, а внезапные изменения в работе зараженного устройства, скорее всего, заставят искать решения. Если оборудование пораженного устройства достаточно мощное, а пострадавший не идентифицирует и не избавится от опасности быстро, потребляемая мощность и, как следствие, затраты на электроэнергию также заметно возрастут.

Если оборудование пораженного устройства достаточно мощное, а пострадавший не идентифицирует и не избавится от опасности быстро, потребляемая мощность и, как следствие, затраты на электроэнергию также заметно возрастут.

Как удалить троян Kernel.exe?

Как только цель установила, что ее проблема связана с опасностью Kernel.exe, у обычного пользователя есть несколько вариантов.

Самое главное, использование GridinSoft Anti-Malware, безусловно, будет самым эффективным вариантом. Нет недостатка в предлагаемом программном обеспечении для кибербезопасности, которое обнаруживает и устраняет вредоносное ПО для майнинга.

Кроме того, если зараженное устройство не содержит важной информации или цель действительно поддерживала такую информацию в чистом месте, а у клиента есть некоторый опыт, форматирование жестких дисков может сработать. Этого средства может оказаться недостаточно, если заражение проникло в одну или несколько сетей, к которым принадлежит машина.

Скачать утилиту для удаления.

Причины, по которым я бы рекомендовал GridinSoft

1Отличный способ справиться с распознаванием и удалением угроз – использовать Gridinsoft Anti-Malware. Эта программа просканирует ваш ПК, найдет и нейтрализует все подозрительные процессы. 2 .

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

Скачать GridinSoft Anti-Malware

Запустите установочный файл.

После завершения загрузки установочного файла дважды щелкните значок 9Файл 0008 setup-antimalware-fix.exe для установки GridinSoft Anti-Malware в вашей системе.

Контроль учетных записей пользователей с просьбой разрешить GridinSoft AntiMalware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

Дождитесь завершения сканирования антивирусом.

GridinSoft Anti-Malware автоматически начнет сканирование вашей системы на наличие файла Kernel.exe и других вредоносных программ. Этот процесс может занять 20-30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

Нажмите «Очистить сейчас».

Когда сканирование завершится, вы увидите список заражений, обнаруженных GridinSoft Anti-Malware. Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

Если руководство не помогло вам удалить Kernel.exe заражение , загрузите рекомендованное мной GridinSoft Anti-Malware. Кроме того, вы всегда можете обратиться ко мне в комментариях за помощью. Удачи!

Удалить вирус Kernel.exe (троянский майнер монет)

Имя: Kernel.exe

Описание: Kernel.exe — это троянский майнер монет, который использует источники зараженного компьютера для добычи электронных денег без вашего разрешения. Этот Kernel. exe заставит ваш ЦП выдерживать очень высокие температуры в течение длительных периодов времени, что может сократить срок службы ЦП.

exe заставит ваш ЦП выдерживать очень высокие температуры в течение длительных периодов времени, что может сократить срок службы ЦП.

Операционная система: Windows

Категория приложения: Троян

Отправка

Обзор пользователя

3,88 (8 голосов)Ссылки

- Обзор GridinSoft Anti-Malware с сайта HowToFix: https://howtofix.guide/gridinsoft-anti-malware/

- 7 : https://gridinsoft.com/products/

Испанский Турецкий

FacebookTwitterLinkedInReddit

Вам также может понравиться

Об авторе

Роберт Бейли

Инженер по безопасности Заинтересованы в вредоносных программах, реверс-инжиниринге, белом этическом взломе. Мне нравится программирование, путешествия и велосипеды.

Просмотреть все сообщения

Что такое kernel.exe? Это вирус или вредоносное ПО? Удалять?

Что такое kernel.exe?

kernel. exe — это исполняемый исполняемый файл, принадлежащий процессу Project2, который поставляется вместе с Error Программное обеспечение, разработанное разработчиком программного обеспечения Microsoft.

exe — это исполняемый исполняемый файл, принадлежащий процессу Project2, который поставляется вместе с Error Программное обеспечение, разработанное разработчиком программного обеспечения Microsoft.

Если процесс kernel.exe в Windows 10 важен, то следует соблюдать осторожность при его удалении. Иногда процесс kernel.exe может слишком сильно использовать ЦП или ГП. Если это вредоносное ПО или вирус, он может работать в фоновом режиме.

Расширение .exe файла kernel.exe указывает, что это исполняемый файл для операционной системы Windows, такой как Windows XP, Windows 7, Windows 8 и Windows 10.

Вредоносное ПО и вирусы также передаются через исполняемые файлы. Поэтому мы должны быть уверены, прежде чем запускать любой неизвестный исполняемый файл на наших компьютерах или ноутбуках. Я тоже столкнулся с этой проблемой.

СОВЕТ: Если вы столкнулись с проблемами, связанными с системой в Windows, такими как ошибки реестра или системные файлы, удаленные вирусом, или системные сбои, мы рекомендуем загрузить программное обеспечение Restoro, которое сканирует ваш ПК с Windows на наличие проблем и устраняет их за несколько шагов.

Теперь проверим, является ли файл kernel.exe вирусом или вредоносным ПО? Следует ли его удалить, чтобы сохранить ваш компьютер в безопасности? Подробнее читайте ниже.

Безопасно ли запускать kernel.exe? Это вирус или вредоносное ПО?

Давайте проверим расположение этого исполняемого файла, чтобы определить, является ли это законным программным обеспечением или вирусом. Расположение этого файла и опасный рейтинг.

Расположение файла / рейтинг: C:Program Files (x86)DevLineLinia SKW

Чтобы проверить, является ли исполняемый файл законным, вы можете запустить диспетчер задач. Затем щелкните поле столбцов и добавьте проверенную подписывающую сторону в качестве одного из столбцов.

Теперь посмотрите на значение Verified Signer для процесса kernel.exe, если там написано «Невозможно проверить», то файл может быть вирусом.

| File Name | kernel.exe |

| Software Developer | Microsoft |

| File Type | |

| File Location | C:Program Files (x86) DevLineLinia SKW |

| Программное обеспечение | Ошибка |

По всем рейтингам для kernel.

exe

exeЕсли разработчик программного обеспечения является законным, то это не вирус или вредоносное ПО. Если разработчика нет в списке или он кажется вам подозрительным, вы можете удалить его с помощью программы удаления.

Основываясь на нашем анализе того, является ли этот файл ядра вирусом или вредоносным ПО, мы отобразили наш результат ниже.

Является ли kernel.exe вирусом или вредоносным ПО: kernel.exe не является вирусом.

Как удалить или удалить kernel.exe

Чтобы удалить kernel.exe с вашего компьютера, последовательно выполните следующие действия. Это приведет к удалению kernel.exe, если он был частью программного обеспечения, установленного на вашем компьютере.

- Если файл является частью программы, он также будет иметь программу удаления. Затем вы можете запустить программу удаления, расположенную в каталоге, таком как C: Program Files> Microsoft> Error> Project2> kernel.exe_uninstall.exe.

- РекламаИли файл kernel.

exe был установлен с помощью установщика Windows, а затем удалить его. Перейдите к шагу 9.0008 Системные настройки и откройте Установка и удаление программ Параметр .

exe был установлен с помощью установщика Windows, а затем удалить его. Перейдите к шагу 9.0008 Системные настройки и откройте Установка и удаление программ Параметр . - Затем выполните поиск kernel.exe или имя программного обеспечения Ошибка в строке поиска или попробуйте ввести имя разработчика Microsoft.

- Затем щелкните по нему и выберите параметр Удаление программы , чтобы удалить файл kernel.exe с вашего компьютера. Теперь программа Error вместе с файлом kernel.exe будет удалена с вашего компьютера.

Часто задаваемые вопросы

Как остановить процесс kernel.exe?

Чтобы остановить запуск процесса kernel.exe, вам необходимо либо удалить программу, связанную с файлом, либо, если это вирус или вредоносное ПО, удалить его с помощью средства удаления вредоносных программ и вирусов.

Является ли kernel.exe вирусом или вредоносным ПО?

Согласно имеющейся у нас информации, kernel. exe не является вирусом. Но хороший файл может быть заражен вредоносным ПО или вирусом, чтобы замаскироваться.

exe не является вирусом. Но хороший файл может быть заражен вредоносным ПО или вирусом, чтобы замаскироваться.

Является ли kernel.exe причиной высокой загрузки диска?

Вы можете найти это, открыв приложение «Диспетчер задач» (щелкните правой кнопкой мыши на панели задач Windows и выберите «Диспетчер задач») и выберите параметр «Диск» вверху, чтобы отсортировать и узнать использование диска kernel.exe.

Является ли kernel.exe причиной высокой загрузки ЦП?

Вы можете найти это, открыв приложение «Диспетчер задач», найдите процесс ядра и проверьте процент использования ЦП.

Является ли kernel.exe причиной высокой загрузки сети?

Если файл kernel.exe имеет высокий уровень использования данных. Это можно узнать, открыв приложение Windows диспетчера задач, найдя процесс ядра и проверив процент использования сети.

Как проверить использование GPU для kernel.exe?

Для проверки использования графического процессора kernel.exe.