Как защитить сети Wi-Fi

Ответы на часто задаваемые вопросы

Как защитить сети Wi-Fi

К разделу «Статьи по Windows»

Статья обновлена: 13 июля 2022 ID: 12779

Когда вы подключаетесь к публичной сети Wi-Fi, например в кафе, данные передаются в незашифрованном виде. Это значит, что ваши пароли, логины, переписка и другая конфиденциальная информация становятся доступны для злоумышленников. Электронные адреса могут быть использованы для рассылки спама, а данные на странице вашей социальной сети могут быть изменены.

Домашние сети Wi-Fi также под угрозой. Даже самый высокий уровень защиты для беспроводных сетей, шифрование WPA2, можно «взломать» методом атаки с переустановкой ключа (KRACK). Подробнее смотрите в статье блога «Лаборатории Касперского».

При подключении к любой сети Wi-Fi всегда выполняйте следующие рекомендации:

- Убедитесь, что у вас установлен и включен Сетевой экран.

Этот компонент защиты проверяет сетевой трафик и защищает компьютер от сетевых атак.

Этот компонент защиты проверяет сетевой трафик и защищает компьютер от сетевых атак.

- Используйте защищенное соединение HTTPS. Проверяйте, чтобы в адресной строке вашего браузера была зеленая или серая иконка замка. Подробнее смотрите в статье блога «Лаборатории Касперского».

- Обезопасьте ваше соединение с помощью VPN, добавив еще один уровень шифрования. Для этого установите на ваше устройство Kaspersky Secure Connection и включайте безопасное соединение при каждом подключении к интернету.

- Если вы пользуетесь операционной системой Windows, выключите службу общего доступа к файлам и принтерам для всех публичных сетей, к которым вы подключаетесь. Инструкция на сайте поддержки Microsoft.

- По возможности используйте мобильный интернет вместо публичных сетей Wi-Fi.

Ниже вы найдете рекомендации по настройке роутера для защиты домашней сети Wi-Fi.

Придумайте надежный пароль для доступа к роутеру

Как правило, для доступа к настройкам роутера используются стандартные логин и пароль. Злоумышленник может узнать логин и пароль от вашего роутера, скачав руководство пользователя для устройства с сайта производителя. Чтобы этого не произошло, измените пароль к роутеру.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы изменить пароль для доступа к роутеру:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера.

IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя. - На странице авторизации введите логин и пароль. Если вы не меняли их, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Системные инструменты → Пароль (System Tools → Password).

- Введите имя пользователя, старый и новый пароль для доступа к роутеру. Рекомендации по составлению надежного пароля в статье.

- Нажмите Сохранить (Save).

Пароль для доступа к роутеру будет изменен.

Придумайте уникальное имя (SSID) для сети Wi-Fi

Часто для взлома паролей используются радужные таблицы (rainbow table). В заранее созданных радужных таблицах для популярных SSID хранятся миллионы возможных паролей. Если ваши SSID и пароль находятся в такой таблице, злоумышленник сможет мгновенно восстановить пароль к сети с помощью специальных программ.

Если ваши SSID и пароль находятся в такой таблице, злоумышленник сможет мгновенно восстановить пароль к сети с помощью специальных программ.

Чтобы повысить безопасность домашней беспроводной сети, придумайте нераспространенное SSID.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы изменить имя сети Wi-Fi:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль. Если вы не меняли их, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Беспроводной режим → Основные настройки (Wireless → Basic Settings).

- В поле Имя беспроводной сети (Wireless Network Name) придумайте и введите название сети Wi-Fi.

- Нажмите Сохранить (Save).

Имя для сети Wi-Fi будет изменено.

Сделайте вашу сеть Wi-Fi невидимой

В настройках роутера скройте имя сети. Ваша сеть Wi-Fi не будет отображаться в списке доступных беспроводных сетей. Обнаружить ее без специального программного обеспечения будет невозможно.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы сделать сеть Wi-Fi невидимой для прочих устройств:

- Введите IP-адрес роутера в адресную строку браузера.

Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя. - На странице авторизации введите логин и пароль. Если вы не меняли их, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Беспроводной режим → Основные настройки (Wireless → Basic Settings).

- Снимите флажок Включить широковещание SSID (Enable SSID Broadcast).

- Нажмите Сохранить (Save).

Ваша сеть Wi-Fi будет невидима для прочих устройств.

Отключите WPS

Технология WPS разработана для упрощения подключения устройств к сетям Wi-Fi. С помощью WPS можно подключиться к роутеру без пароля. Мы рекомендуем отключить WPS в настройках роутера.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы отключить WPS:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль. Если вы их не меняли, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Беспроводной режим → WPS (Wireless → WPS).

- Нажмите Отключить (Disable).

Технология WPS будет отключена.

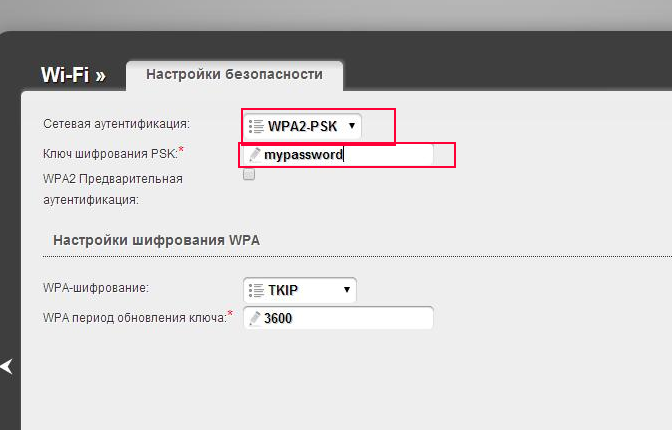

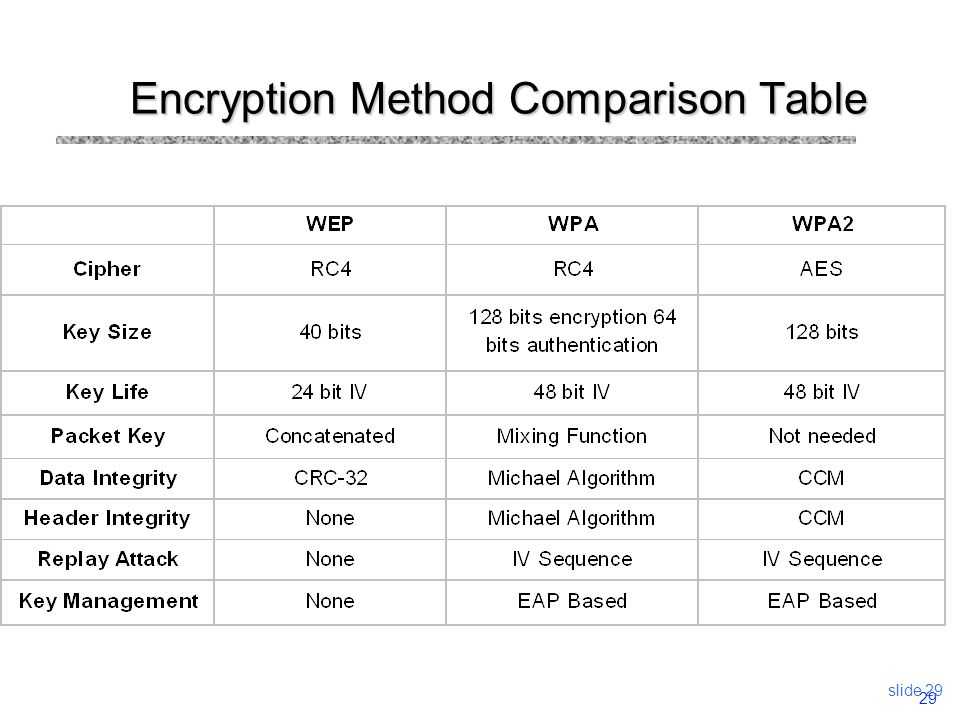

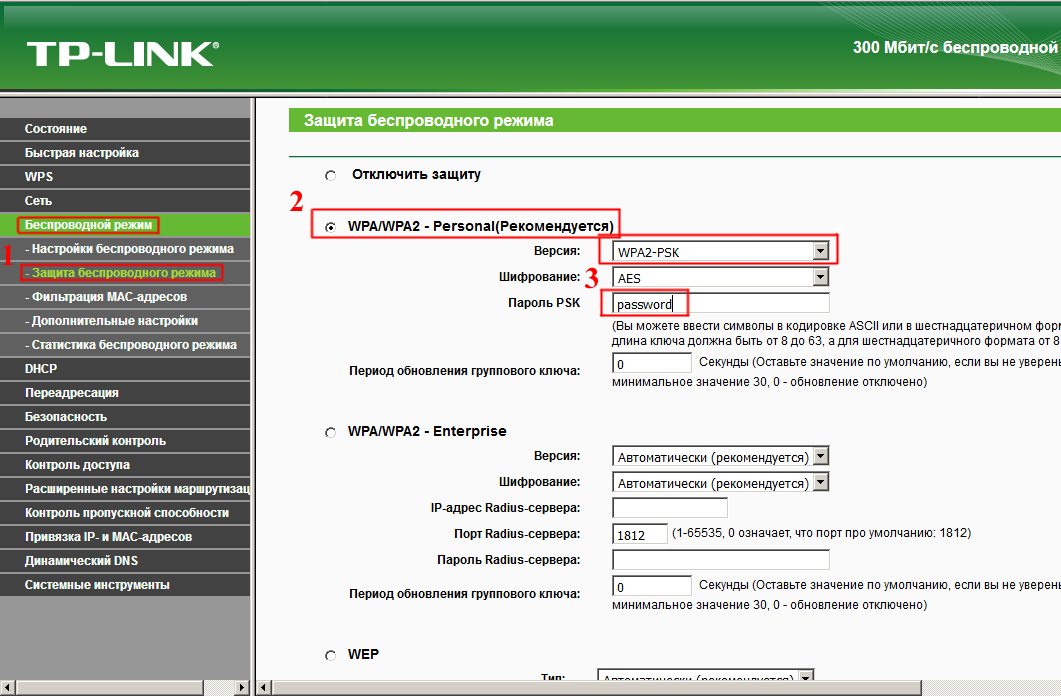

При работе в сети со слабым шифрованием ваши данные могут перехватить злоумышленники. Если вы подключаетесь к домашней сети и получаете сообщение о слабом шифровании, измените тип шифрования на более надежный. Распространенные типы шифрования беспроводных сетей: WEP, TKIP, WPA, WPA2 (AES/CCMP).

Если вы подключаетесь к домашней сети и получаете сообщение о слабом шифровании, измените тип шифрования на более надежный. Распространенные типы шифрования беспроводных сетей: WEP, TKIP, WPA, WPA2 (AES/CCMP).

Главное отличие между ними — уровень защиты. Мы рекомендуем WPA2, так как он самый надежный из предлагаемых.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы изменить тип шифрования беспроводной сети:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль.

Если вы не меняли их, они указаны на задней стороне роутера.

Если вы не меняли их, они указаны на задней стороне роутера. - На странице настроек роутера перейдите в раздел Беспроводной режим → Защита беспроводного режима (Wireless → Wireless Security).

- Выберите WPA/WPA2 — Personal.

- В поле Версия (Authentication Type) выберите WPA2-PSK.

- В поле Шифрование (Encryption) выберите AES.

- Нажмите Сохранить (Save).

Шифрование сети Wi-Fi будет включено.

Придумайте надежный пароль для сети Wi-Fi

Без пароля ваша сеть Wi-Fi будет доступной для всех. Надежный пароль не позволит подключиться к ней посторонним людям. Рекомендации по составлению надежного пароля в статье.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы создать пароль:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль. Если вы не меняли их, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Беспроводной режим → Защита беспроводного режима (Wireless → Wireless Security).

- Выберите WPA/WPA2 — Personal.

- В поле Пароль беспроводной сети (Wireless Password) придумайте и введите пароль к сети Wi-Fi.

- Нажмите Сохранить (Save).

Пароль для сети Wi-Fi будет создан.

Включите фильтрацию MAC-адресов

У каждого устройства, имеющего сетевую карту или сетевой интерфейс, есть свой MAC-адрес. Создайте список MAC-адресов доверенных устройств или запретите подключение устройствам с конкретными MAC-адресами.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы настроить фильтрацию MAC-адресов для доверенных устройств:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль. Если вы их не меняли, они указаны на задней стороне роутера.

- На странице настроек роутера перейдите в раздел Беспроводной режим → Фильтрация MAC-адресов (Wireless → Wireless MAC Filtering).

- Нажмите Добавить (Add New).

- Введите MAC-адрес, описание устройства и выберите состояние Включено (Enabled).

- Нажмите Сохранить (Save).

- Нажмите Включить (Enable).

- Выберите Разрешить доступ станциям, указанным во включенных правилах из списка (Allow the stations specified by any enabled entries in the list to access).

Доступ к роутеру будет только у тех устройств, чьи MAC-адреса вы добавили в список.

Уменьшите радиус сигнала Wi-Fi

В настройках роутера снизьте мощность передачи до значения, когда сигнал сети будет приниматься только в пределах вашего помещения. Уменьшенный радиус сигнала Wi-Fi не позволит подключиться к ней посторонним людям.

Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. Чтобы ориентироваться в настройках роутера, используйте руководство пользователя для вашей модели. Как правило, оно прилагается к роутеру, или вы можете скачать его на сайте производителя устройства.

Для примера мы показываем настройку роутера TP-Link TL-WR841N. Чтобы уменьшить радиус сигнала Wi-Fi:

- Введите IP-адрес роутера в адресную строку браузера. Вы попадете на страницу авторизации к настройкам роутера. IP‑адрес роутера указан на задней стороне устройства и в руководстве пользователя.

- На странице авторизации введите логин и пароль.

Если вы их не меняли, они указаны на задней стороне роутера.

Если вы их не меняли, они указаны на задней стороне роутера. - На странице настроек роутера перейдите в раздел Беспроводной режим → Дополнительные настройки (Wireless → Wireless Advanced).

- В поле Мощность передатчика (Transmit Power) выберите, например, Середина (Medium).

- Нажмите Сохранить (Save).

Радиус сигнала Wi-Fi будет уменьшен.

Обновите прошивку роутера

Регулярно обновляйте прошивку роутера. Обновления исправляют ошибки и уязвимости ПО, повышают надежность устройства.

Инструкции по обновлению смотрите на сайте поддержки производителя роутера. Например, TP-Link или ASUS.

Измените ключ и тип безопасности сети Wi-Fi в Windows

- Откройте параметры Windows.

- Выберите Сеть и Интернет.

- Выберите Центр управления сетями и общим доступом.

- Нажмите Изменение параметров адаптера.

- В окне Сетевые подключения дважды нажмите Беспроводное сетевое подключение.

- В окне Состояние нажмите Свойства беспроводной сети.

- В окне Свойства беспроводной сети перейдите на вкладку Безопасность.

- Выберите тип безопасности WPA2-Personal и измените ключ безопасности сети. Рекомендации по составлению надежного пароля в статье.

- Нажмите OK.

- Закройте окно Состояние.

Ключ и тип безопасности сети Wi-Fi будут изменены.

После смены настроек домашней сети Wi-Fi устройства не смогут автоматически подключиться к этой сети, поэтому необходимо подключиться к беспроводной сети заново. Смотрите подробные инструкции на сайте поддержки Microsoft для Windows 11, Windows 10, Windows 7, 8, 8.1, 10.

Смотрите подробные инструкции на сайте поддержки Microsoft для Windows 11, Windows 10, Windows 7, 8, 8.1, 10.

Была ли информация полезна?

ДаНет

К разделу «Статьи по Windows»

преимущества и недостатки, какой выбрать

Каждому человеку, который собирается организовать в пределах квартиры беспроводной доступ к интернету, нужно покупать роутер и в дальнейшем настраивать его. При самостоятельной настройке маршрутизатора многие не могут выбрать подходящий тип шифрования Wi-Fi. Чтобы избежать таких трудностей, необходимо заранее ознакомиться с основными разновидностями шифрования и их главными особенностями.

Шифрование Wi-Fi — технология, используемая для защиты беспроводных сетейЧто такое Wi-Fi шифрованиеПрежде чем ознакомиться с основными разновидностями шифрования, необходимо разобраться с общими особенностями защиты сети Wi-Fi.

Займы

Подбор кредита

Дебетовые карты

Кредитные карты

Счет РКО

Рефинансир

ование

Осаго

Ипотека

Вклады

Инвестиции

При использовании беспроводной сети пользователь должен придумать уникальный код. Он будет использоваться для блокировки или предоставления доступа к его личной сети. В данном случае главным будет не сам пользовательский пароль, а особенности шифрования придуманного кода и информации, которая будет передаваться между роутером и другими подколоченными устройствами.

Исходя из этого можно сделать вывод, что Wi-Fi шифрование — это технология, которая отвечает за защиту беспроводного подключения к интернету и сохранность пользовательских данных.

Дополнительная информация! Безопасность роутера Wi-Fi во многом зависит от того, какой вид шифра используется для защиты передаваемой информации. Именно поэтому к выбору используемого типа шифрования нужно отнестись очень серьезно.

Выделяют четыре основных вида защиты беспроводных сетей. Каждый из них имеет определенные особенности, с которыми надо ознакомиться. Это поможет подобрать наиболее походящий способ защиты.

OPENOPEN — отсутствие какого-либо шифрованияЛюдям, которых действительно интересует надежное шифрование вай-фай, не стоит пользоваться данной технологией. Дело в том, что при выборе типа OPEN пользовательские данные и беспроводное интернет-подключение никак не будут защищены. Поэтому пользоваться маршрутизаторами с установленным типом OPEN не стоит, так как каждый желающий сможет получить доступ к передаваемым через него данным.

Стоит отметить, что по такому же принципу работают и проводные сети. Они не имеют встроенной защиты. Каждый человек, который подключится к одному из хабов проводной сети, сможет без проблем получать все передаваемые через нее пакеты.

Дополнительная информация! Если никто не позаботился о безопасности роутера Wi-Fi и у него будет использоваться вид шифрования OPEN, мошенники смогут получить к нему доступ даже с расстояния. Достаточно просто приблизиться к маршрутизатору на 20-50 метров и проверить, чтобы был хороший уровень сигнала.

Достаточно просто приблизиться к маршрутизатору на 20-50 метров и проверить, чтобы был хороший уровень сигнала.

Еще 15-20 лет назад мало кто думал над тем, какое шифрование выбрать для Wi-Fi. Дело в том, что в конце 90-х и начале 2000-х годов активно использовалась технология WEP, которая на тот момент времени не имела достойных конкурентов.

Сейчас WEP уже не пользуется такой популярностью и считается одним из наиболее слабых способов защиты данных. В большинстве современных роутеров отсутствует поддержка этой технологии. Если же в маршрутизаторе можно использовать WEP, то делать этого не стоит. Этот режим защиты очень слабый и его очень легко взломать, даже если установлен сложный пароль.

У данной технологии есть несколько недостатков, из-за которых ее перестали использовать:

- Короткая комбинация паролей. При использовании WEP пароли не могут быть больше 104 бит. Скорость взлома этой технологии поражает.

Расшифровать такой код можно в течение нескольких секунд.

Расшифровать такой код можно в течение нескольких секунд. - Ошибки в проектировании технологии. Каждый пакет данных, который передается через WEP, содержит в себе несколько байт ключа. Именно поэтому данный тип безопасности Wi-Fi перестали использовать для защиты маршрутизаторов.

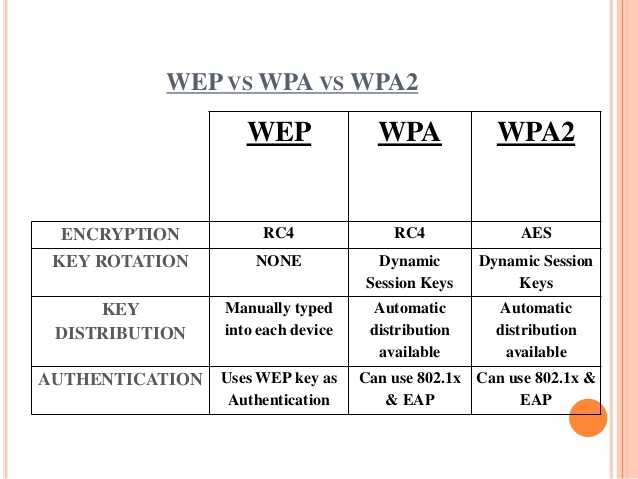

Людям, которые не знают какой тип шифрования Wi-Fi выбрать сейчас, следует обратить внимание на WPA и WPA2. Сегодня это один из наиболее современных и надежных типов сетевой защиты, который поддерживается большинством моделей роутеров.

Первая версия WPA появилась в начале 2000-х годов и разрабатывалась для смены малоэффективной технологии WEP. Среди основных достоинств этой защиты можно выделить то, что она поддерживает комбинацию паролей до 63 байт. Поэтому людям понадобится потратить немало времени перед тем как узнать пароль для Wi-Fi с типом защиты WPA.

Дополнительная информация! Сейчас большинство пользователей используют для шифрования данных беспроводной сети технологию WPA2. Главная ее особенность — поддержка двух режимов аутентификации. Это позволяет в разы улучшить защиту домашней сети вай-фай.

WPS/QSSWPS — один из основных стандартов шифрования Wi-FiМногие пользователи не знают, какой метод проверки подлинности Wi-Fi лучше для ноутбуков Asus или техники от других производителей. Чаще всего выбирают технологию WPA. Однако есть люди, использующие WPS.

Этот вид шифрования позволяет подключаться к точке доступа при помощи пароля, состоящего из восьми символов. Однако при разработке этого стандарта была допущена ошибка, благодаря которой подключаться к вай-фай сети можно используя всего четыре символа. Поэтому у людей, использующих этот тип безопасности Wi-Fi, ноутбук, роутер и персональный компьютер могут быть с легкостью взломаны.

Нужен ли пароль при выборе типа шифрованияНекоторые не могут понять, как выбрать тип безопасности вай-фай. При выборе технологии шифрования нужно учитывать, где будет использоваться роутер. Если он будет стоять в частном доме, можно установить WPS защиту или отключить ее вовсе. При таких условиях использования вероятность взлома крайне мала. Люди, проживающие в многоквартирных домах, должны позаботиться о безопасности. В таких случаях лучше использовать WPA2.

При выборе технологии шифрования нужно учитывать, где будет использоваться роутер. Если он будет стоять в частном доме, можно установить WPS защиту или отключить ее вовсе. При таких условиях использования вероятность взлома крайне мала. Люди, проживающие в многоквартирных домах, должны позаботиться о безопасности. В таких случаях лучше использовать WPA2.

Независимо от типа используемой защиты, на маршрутизаторе придется устанавливать пароль. Он нужен, чтобы никто из посторонних не смог подключиться к точке доступа и пользоваться интернетом.

Wi-Fi сеть должна быть обязательно защищена, чтобы посторонние люди не имели к ней доступ. Для этого можно использовать любой из вышеперечисленных типов шифрования. Однако все же лучше использовать технологию WPA2, так как она наиболее надежная.

Последнее обновление — 9 июля 2022 в 09:03

Тип безопасности и шифрования беспроводной сети

Содержание статьи

Тип безопасности и шифрования беспроводной сети.

Какой выбрать?

Какой выбрать?Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты) .

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда) .

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли) .

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Шифрование беспроводной сети

Есть два способа TKIP и AES.

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите «Авто». Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 — Personal (рекомендуется) , то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2 — Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой) .

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: — @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

д. Без пробелов! Пароль чувствительный к регистру! Это значит, что «z» и «Z» это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 — Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте

7 советов по настройке домашнего Wi-Fi-роутера

Мы неоднократно писали про опасности, подстерегающие пользователей открытых беспроводных сетей, но сегодня хотелось бы поговорить об угрозах, специфичных для домашних сетей Wi-Fi. Многие владельцы беспроводных роутеров не считают эти угрозы серьезными, но мы попробуем развеять это заблуждение. Руководство ни в коем случае не является исчерпывающим, однако выполнение нескольких простых шагов позволит вам существенно повысить уровень безопасности сети.

Многие владельцы беспроводных роутеров не считают эти угрозы серьезными, но мы попробуем развеять это заблуждение. Руководство ни в коем случае не является исчерпывающим, однако выполнение нескольких простых шагов позволит вам существенно повысить уровень безопасности сети.

Совет 1. Меняем пароль администратора

Одна из самых распространенных ошибок — использование установленного производителем по умолчанию пароля администратора (чаще всего это что-нибудь вроде «admin:admin» и тому подобные «1234»). В сочетании с какой-нибудь некритичной удаленной уязвимостью или с открытым для всех подключением к беспроводной сети это может дать злоумышленникам полный контроль над роутером. Мы настоятельно рекомендуем установить безопасный пароль, если вы этого еще не сделали.

Меняем пароль администратора

В качестве иллюстраций мы приводим скриншоты настройки роутера TP-Link. Разумеется, в маршрутизаторах других производителей меню выглядит иначе, но общая логика должна быть схожей.

Совет 2. Запрещаем удаленное управление

Вторая проблема — открытый доступ к интерфейсу управления роутером. Обычно производители по умолчанию разрешают администрировать устройство только из локальной сети, но так бывает далеко не всегда. Обязательно проверьте, доступен ли веб-интерфейс из Интернета.

Отключаем удаленное администрирование

Как правило, для отключения удаленного администрирования нужно убрать соответствующую галочку (в нашем случае с роутером TP-Link — ввести адрес 0.0.0.0). Также имеет смысл заблокировать доступ к роутеру из Глобальной сети по Telnet или SSH, если он поддерживает данные протоколы. Опытные пользователи могут ограничить возможности управления и в локальной сети — по аппаратным адресам устройств (так называемым MAC-адресам).

Совет 3. Отключаем Broadcast SSID

Как правило, беспроводной роутер сообщает всем желающим идентификатор вашей сети Wi-Fi (SSID). При желании такое поведение можно изменить, убрав соответствующую галочку в настройках. В этом случае злоумышленникам будет сложнее взломать сеть, но при настройке беспроводного подключения вам придется на каждом устройстве вводить ее имя вручную. Этот шаг необязателен.

В этом случае злоумышленникам будет сложнее взломать сеть, но при настройке беспроводного подключения вам придется на каждом устройстве вводить ее имя вручную. Этот шаг необязателен.

Отключаем Broadcast SSID

Совет 4. Используем надежное шифрование

Нужно ли пускать всех желающих в беспроводную сеть при наличии дома безлимитного доступа в Интернет? Мы категорически не рекомендуем этого делать — среди «добропорядочных любителей халявы» может найтись один юный хакер, и здесь возникают угрозы, характерные для публичных хотспотов: кража данных учетных записей почтовых сервисов и социальных сетей, кража данных банковских карт, заражение домашних машин вирусами и так далее.

Включаем шифрование WPA2

Кроме того, вашу сеть злоумышленники смогут использовать для совершения мошеннических действий (полиция при этом придет к вам). Так что лучше всего включить шифрование WPA2 (алгоритм WEP недостаточно надежен) и установить безопасный пароль для подключения к Wi-Fi.

Совет 5. UPnP и все-все-все

Современные беспроводные маршрутизаторы умеют не только раздавать Wi-Fi и обеспечивать узлам локальной сети доступ в Интернет — как правило, они поддерживают разнообразные протоколы, позволяющие автоматически настраивать и соединять между собой подключенные «умные устройства».

Universal Plug and Play (UPnP), поддержку стандартов DLNA (Digital Living Network Alliance) и тому подобные вещи лучше отключать, если вы ими не пользуетесь, — так меньше шансов стать жертвой очередной уязвимости, найденной в ПО, использующем данные функции. Вообще это универсальное правило: все лишнее стоит отключить. Если что-то из отключенного вам потребуется, просто включите обратно, это несложно.

Совет 6. Обновляем встроенное ПО

Очень часто владельцы роутеров не следят за выходом свежих прошивок для своих устройств. Мы рекомендуем устанавливать актуальные версии встроенного ПО, скачанные с официальных сайтов производителей, — они исправляют ошибки и закрывают разнообразные уязвимости, позволяющие злоумышленникам взломать вашу сеть.

Инструкции по обновлению ПО обычно есть на соответствующей вкладке веб-интерфейса роутера. Вам нужно будет скачать образ прошивки, сделать резервную копию конфигурации (иногда старый файл нельзя использовать с новой прошивкой, и тогда придется настроить роутер заново), запустить процесс обновления и восстановить конфигурацию после перезагрузки.

Обновление прошивки роутера — самый простой и одновременно самый необходимый шаг

Можно использовать сделанные энтузиастами сторонние прошивки для вашего устройства (например, OpenWRT), но делать это следует с осторожностью — нет гарантии, что роутер нормально запустится после обновления. Кроме того, написанное сторонними разработчиками ПО также следует скачивать только с официальных сайтов известных проектов — ни в коем случае не доверяйте продуктам из непонятных источников.

Совет 7. Не только роутер

Абсолютно надежной защиты не бывает — этот тезис доказан многолетней практикой. Грамотная настройка роутера, использование надежных паролей и алгоритмов шифрования, а также своевременное обновление встроенного ПО существенно повышают уровень безопасности беспроводной сети, но не дают стопроцентной гарантии от взлома.

Защититься можно лишь комплексно, поэтому мы рекомендуем использовать на компьютерах и мобильных устройствах современные брандмауэры и антивирусные программы с актуальными базами сигнатур зловредов. К примеру, Kaspersky Internet Security 2015 позволяет проверить уровень безопасности беспроводной сети и дает рекомендации по изменению ее настроек.

Protect: защита соединений Wi-Fi

Зачем нужна защита Wi-Fi

В публичных точках доступа Wi-Fi (например, в аэропорту или кафе), как правило, не используется шифрование. Любой сидящий рядом человек с ноутбуком или смартфоном может перехватить или подменить ваши личные данные, а также прочитать вашу переписку.

В Яндекс.Браузере в рамках комплексной защиты Protect используется собственный механизм защиты беспроводного соединения. Этот механизм реализован в компьютерной версии Яндекс.Браузера, а также в мобильной версии для смартфонов и планшетов Android.

При включенной защите Wi-Fi передаваемые в интернет данные направляются через специальный канал с шифрованием. Из-за того, что страница отправляется к пользователю не напрямую, а через шифрующий сервер Яндекса, скорость передачи данных может немного снизиться.

Из-за того, что страница отправляется к пользователю не напрямую, а через шифрующий сервер Яндекса, скорость передачи данных может немного снизиться.

Включение защиты

Как только пользователь подключается к небезопасной сети, в браузере автоматически включается защита беспроводного соединения.

После включения защиты Wi-Fi в Умной строке отображается один из следующих значков:

| Значок | Значение |

|---|---|

| Защита Wi-Fi включена. | |

| Защита включена, но некоторые элементы страницы (например, картинки или видео) невозможно пропустить через защищенный канал. | |

| Серверы Яндекса временно недоступны или сайт недоступен для Яндекса (например, если он корпоративный). Если вы не находитесь на защищенном корпоративном сайте, воздержитесь от передачи личных или банковских данных, пока защита Wi-Fi не будет восстановлена. |

| Значок | Значение |

|---|---|

Защита Wi-Fi включена. | |

| Защита включена, но некоторые элементы страницы (например, картинки или видео) невозможно пропустить через защищенный канал. | |

| Серверы Яндекса временно недоступны или сайт недоступен для Яндекса (например, если он корпоративный). Если вы не находитесь на защищенном корпоративном сайте, воздержитесь от передачи личных или банковских данных, пока защита Wi-Fi не будет восстановлена. |

Настройка шифрования Wi-Fi в домашней сети

Если вы, подключившись к домашнему Wi-Fi, увидели предупреждение Яндекс.Браузера о небезопасной сети, это означает, что используемый вашим роутером алгоритм защиты недостаточно безопасен.

В небезопасной домашней сети Яндекс.Браузер автоматически включит защиту Wi-Fi. В таком случае скорость обмена данными может снизиться, потому что данные пропускаются через защищенный канал. Вы можете избежать этого, настроив шифрование роутера:

Более конкретные рекомендации вы найдете в Руководстве по использованию вашего роутера.

Отключение защиты

Чтобы отключить защиту Wi-Fi до перезапуска браузера:

После этого данные не будут пропускаться через защищенный канал, но предупреждение о небезопасном Wi-Fi останется в Умной строке.

Чтобы полностью отключить защиту Wi-Fi, в том числе предупреждения в Умной строке:

Protect: защита соединений Wi-Fi

Зачем нужна защита Wi-Fi

В публичных точках доступа Wi-Fi (например, в аэропорту или кафе), как правило, не используется шифрование. Любой сидящий рядом человек с ноутбуком или смартфоном может перехватить или подменить ваши личные данные, а также прочитать вашу переписку.

В Яндекс.Браузере в рамках комплексной защиты Protect используется собственный механизм защиты беспроводного соединения. Этот механизм реализован в компьютерной версии Яндекс.Браузера, а также в мобильной версии для смартфонов и планшетов Android.

При включенной защите Wi-Fi передаваемые в интернет данные направляются через специальный канал с шифрованием. Из-за того, что страница отправляется к пользователю не напрямую, а через шифрующий сервер Яндекса, скорость передачи данных может немного снизиться.

Из-за того, что страница отправляется к пользователю не напрямую, а через шифрующий сервер Яндекса, скорость передачи данных может немного снизиться.

Включение защиты

Как только пользователь подключается к небезопасной сети, в браузере автоматически включается защита беспроводного соединения.

После включения защиты Wi-Fi в Умной строке отображается один из следующих значков:

| Значок | Значение |

|---|---|

| Защита Wi-Fi включена. | |

| Защита включена, но некоторые элементы страницы (например, картинки или видео) невозможно пропустить через защищенный канал. | |

| Серверы Яндекса временно недоступны или сайт недоступен для Яндекса (например, если он корпоративный). Если вы не находитесь на защищенном корпоративном сайте, воздержитесь от передачи личных или банковских данных, пока защита Wi-Fi не будет восстановлена. |

| Значок | Значение |

|---|---|

Защита Wi-Fi включена. | |

| Защита включена, но некоторые элементы страницы (например, картинки или видео) невозможно пропустить через защищенный канал. | |

| Серверы Яндекса временно недоступны или сайт недоступен для Яндекса (например, если он корпоративный). Если вы не находитесь на защищенном корпоративном сайте, воздержитесь от передачи личных или банковских данных, пока защита Wi-Fi не будет восстановлена. |

Настройка шифрования Wi-Fi в домашней сети

Если вы, подключившись к домашнему Wi-Fi, увидели предупреждение Яндекс.Браузера о небезопасной сети, это означает, что используемый вашим роутером алгоритм защиты недостаточно безопасен.

В небезопасной домашней сети Яндекс.Браузер автоматически включит защиту Wi-Fi. В таком случае скорость обмена данными может снизиться, потому что данные пропускаются через защищенный канал. Вы можете избежать этого, настроив шифрование роутера:

Более конкретные рекомендации вы найдете в Руководстве по использованию вашего роутера.

Отключение защиты

Чтобы отключить защиту Wi-Fi до перезапуска браузера:

После этого данные не будут пропускаться через защищенный канал, но предупреждение о небезопасном Wi-Fi

останется в Умной строке.

Чтобы полностью отключить защиту Wi-Fi, в том числе предупреждения в Умной строке:

AES или TKIP: какой метод проверки подлинности лучше?

Привет! Заходишь ты такой в настройки своего роутера, а в разделе безопасности беспроводной сети сталкиваешься с первой серьезной и непонятно проблемой – TKIP или AES? Что выбрать пока не понятно, да и практических советов на эту тему нет, ибо все мануалы по настройкам шифрования написаны специалистами для специалистов. Что делать? WiFiGid и Ботан помогут разобраться!

Остались вопросы? Добро пожаловать в наши горячие комментарии с приятным сообществом!

Краткий ответ

Тем, кто не хочет терять своего времени, лучший вариант:

Для тех, кому важно узнать почему да как это все было определено, предлагаю ознакомиться со статьей.

Про аутентификацию

Wi-Fi без защиты в наше время похож на находки якутскими учеными мамонтов – зверь вымер, но раз в год находки всплывают. Это к тому, что любую домашнюю сеть в наше время принято защищать любым типом аутентификации. А какие они есть?

- WEP (Wired Equivalent Privacy) – устаревший стандарт, современный брут паролей взламывает его легко.

- WPA (Wi-Fi Protected Access) – надежная обновленная система защиты. Пароли от 8 символов сильно мешают бруту.

- WPA2 – самый используемый тип, как правило сейчас у всех стоит именно он.

- WPA3 – новинка, обязателен в новом Wi-Fi Идеально, но есть далеко не во всех моделях, поэтому мы обращаем внимание прежде всего на WPA2, даже сейчас его взлом практически невозможен при сильном пароле.

Поленились поставить пароль? Толпа довольных соседей с радостью пожалует в ваше сетевое пространство. Будьте с ними гостеприимны, ведь сами пригласили)

Что касается современных WPA – то и здесь есть деление:

- WPA/WPA2Personal – рекомендуется для домашнего использования.

Задали пароль, пользуемся.

Задали пароль, пользуемся. - WPA/WPA2Enterprise – расширенная версия. Подъем Radius сервера, выдача отдельного ключа для каждого подключенного устройства. На практике домашнего использования достаточно и Personal версии.

Про шифрование

Но, кроме этого, есть еще и сам алгоритм шифрования, который не дает прослушивать всем желающим со стороны вашу домашнюю сеть (точнее дает, но при этом там отображается откровенная шифрованная белеберда). Сейчас распространены 2 типа шифрования:

- TKIP – ныне устаревший стандарт. Но в силу того, что некоторые старые устройства поддерживают только его, используется как альтернатива. Есть ограничения по использованию с WPA2 и в самом Wi-Fi стандарте, начиная с 802.11n. По сути дела, выпускался как патч для дырявого WEP.

- AES – актуальный стандарт шифрования. Применяется везде, где только требуется. Не расшифровывается военными и прочими заинтересованными лицами.

Открытый, а отсюда заслуживает доверие и уважение сообщества. Поэтому поддерживается всеми современными стандартами Wi-Fi.

Открытый, а отсюда заслуживает доверие и уважение сообщества. Поэтому поддерживается всеми современными стандартами Wi-Fi.

Итого, мои настройки:

На сегодняшний день для большинства людей лучше связки WPA2 и AES не найти. Владельцам же роутеров последнего поколения рекомендуется сразу устанавливать WPA3.

Исключение, ваши старые устройства отказываются работать с AES. В этом, и только в этом случае можно попробовать активировать TKIP. Как альтернатива – доступен обычно метод АВТО (TKIP+AES), самостоятельно разрешающий такие проблемы. Но лучше использовать чистый AES.

Т.е. TKIP поддерживается только в 802.11g и ранних стандартах, то при принудительной его установке для совместимости со старыми устройствами общая скорость Wi-Fi будет снижена до 54 Мбит/с. В этом плане использование чистого WPA и TKIP – медленно.

Выбор на разных роутерах

youtube.com/embed/PHtms2qRfjE?feature=oembed»>Ну а здесь я покажу, какие настройки нужно активировать на разных моделях роутеров. Раздел создан с целью показать разницу в интерфейсах, но единую модель выбора.

Все модели перечислить невозможно. Пользуйтесь поиском на нашем сайте, найдите свою модель, ознакомьтесь с полной инструкцией по настройке.

TP-Link

Современные интерфейсы TP-Link тоже могут отличаться между собой. У меня до сих пор вот такой «зеленый». Но даже на самых новых идея сохраняется – заходите в пункт «Беспроводной режим», а в подпункте «Защита…» располагаются все нужные нам настройки.

В роутерах Asus тип аутентификации называется «Метод проверки подлинности». От этого выбор не меняется, по прежнему лучшим остается WPA2.

ZyXEL Keenetik

D-Link

Вот вроде бы и все, что можно было сказать по теме. А вы используете тоже AES? А если нет, то почему?

WPA2 и WPA3 — разница и сравнение

Новое рукопожатие: одновременная аутентификация равных (SAE)

Когда устройство пытается войти в защищенную паролем сеть Wi-Fi, этапы ввода и проверки пароля выполняются через 4-стороннее рукопожатие. В WPA2 эта часть протокола была уязвима для KRACK-атак:

В WPA2 эта часть протокола была уязвима для KRACK-атак:

При атаке с переустановкой ключа [KRACK] злоумышленник обманом заставляет жертву переустановить уже используемый ключ. Это достигается путем манипулирования и воспроизведения криптографических сообщений рукопожатия. Когда жертва переустанавливает ключ, связанные параметры, такие как добавочный номер пакета передачи (т. е. одноразовый номер) и номер принимаемого пакета (т. е. счетчик воспроизведения), сбрасываются до исходного значения. По сути, чтобы гарантировать безопасность, ключ следует устанавливать и использовать только один раз.

Даже с обновлениями WPA2 для защиты от уязвимостей KRACK, WPA2-PSK по-прежнему можно взломать. Существуют даже руководства по взлому паролей WPA2-PSK.

WPA3 устраняет эту уязвимость и устраняет другие проблемы, используя другой механизм рукопожатия для аутентификации в сети Wi-Fi — одновременную аутентификацию равных, также известную как Dragonfly Key Exchange.

Технические детали того, как WPA3 использует обмен ключами Dragonfly, который сам по себе является разновидностью SPEKE (простой экспоненциальный обмен ключами паролей), описаны в этом видео.

Преимущество обмена ключами Dragonfly заключается в прямой секретности и устойчивости к дешифрованию в автономном режиме.

Устойчивость к дешифрованию в автономном режиме

Уязвимость протокола WPA2 заключается в том, что злоумышленнику не нужно оставаться подключенным к сети, чтобы угадать пароль. Злоумышленник может прослушивать и перехватывать 4-стороннее рукопожатие первоначального соединения на основе WPA2, когда он находится в непосредственной близости от сети. Затем этот захваченный трафик можно использовать в автономном режиме в атаке на основе словаря для подбора пароля. Это означает, что если пароль слабый, его легко взломать. Фактически, буквенно-цифровые пароли длиной до 16 символов могут быть довольно быстро взломаны для сетей WPA2.

WPA3 использует систему обмена ключами Dragonfly, поэтому он устойчив к атакам по словарю. Это определяется следующим образом:

Это определяется следующим образом:

Сопротивление атаке по словарю означает, что любое преимущество, которое может получить противник, должно быть напрямую связано с количеством взаимодействий, которые он совершает с честным участником протокола, а не посредством вычислений. Злоумышленник не сможет получить никакой информации о пароле, кроме того, является ли единственное предположение из запуска протокола правильным или неправильным.

Эта функция WPA3 защищает сети, в которых сетевой пароль, т. е. предварительный общий ключ (PSDK), имеет более слабую сложность, чем рекомендуемая.

Forward Secrecy

Беспроводная сеть использует радиосигнал для передачи информации (пакетов данных) между клиентским устройством (например, телефоном или ноутбуком) и беспроводной точкой доступа (маршрутизатором). Эти радиосигналы транслируются открыто и могут быть перехвачены или «приняты» любым человеком поблизости. Когда беспроводная сеть защищена паролем — будь то WPA2 или WPA3 — сигналы шифруются, поэтому третья сторона, перехватывающая сигналы, не сможет понять данные.

Однако злоумышленник может записать все эти данные, которые он перехватывает. И если они смогут угадать пароль в будущем (что возможно с помощью атаки по словарю на WPA2, как мы видели выше), они могут использовать ключ для расшифровки трафика данных, записанного в прошлом в этой сети.

WPA3 обеспечивает прямую секретность. Протокол разработан таким образом, что даже с сетевым паролем перехватчик не может отслеживать трафик между точкой доступа и другим клиентским устройством.

Оппортунистическое беспроводное шифрование (OWE)

Оппортунистическое беспроводное шифрование (OWE), описанное в этом техническом документе (RFC 8110), — это новая функция WPA3, которая заменяет «открытую» аутентификацию 802.11, широко используемую в точках доступа и общедоступных сетях.

В этом видео на YouTube представлен технический обзор OWE. Основная идея заключается в использовании механизма обмена ключами Диффи-Хеллмана для шифрования всего обмена данными между устройством и точкой доступа (маршрутизатором). Ключ дешифрования для связи отличается для каждого клиента, подключающегося к точке доступа. Таким образом, ни одно из других устройств в сети не может расшифровать это сообщение, даже если оно прослушивается (что называется прослушиванием). Это преимущество называется Индивидуальная защита данных — трафик данных между клиентом и точкой доступа «индивидуализирован»; поэтому, хотя другие клиенты могут прослушивать и записывать этот трафик, они не могут его расшифровать.

Ключ дешифрования для связи отличается для каждого клиента, подключающегося к точке доступа. Таким образом, ни одно из других устройств в сети не может расшифровать это сообщение, даже если оно прослушивается (что называется прослушиванием). Это преимущество называется Индивидуальная защита данных — трафик данных между клиентом и точкой доступа «индивидуализирован»; поэтому, хотя другие клиенты могут прослушивать и записывать этот трафик, они не могут его расшифровать.

Большим преимуществом OWE является то, что он защищает не только сети, для подключения которых требуется пароль; он также защищает открытые «незащищенные» сети, для которых не требуется пароль, например. беспроводные сети в библиотеках. OWE предоставляет этим сетям шифрование без аутентификации. Никакой подготовки, согласования и учетных данных не требуется — он просто работает без необходимости пользователю что-либо делать или даже знать, что его просмотр теперь более безопасен.

Предупреждение: OWE не защищает от «мошеннических» точек доступа (AP), таких как точки доступа-приманки или злые близнецы, которые пытаются обманом заставить пользователя подключиться к ним и украсть информацию.

Еще одно предостережение заключается в том, что WPA3 поддерживает, но не требует обязательного шифрования без проверки подлинности. Возможно, что производитель получает метку WPA3, не применяя шифрование без проверки подлинности. Эта функция теперь называется Wi-Fi CERTIFIED Enhanced Open, поэтому покупатели должны искать эту метку в дополнение к метке WPA3, чтобы убедиться, что приобретаемое ими устройство поддерживает шифрование без проверки подлинности.

Протокол подготовки устройств (DPP)

Протокол подготовки устройств Wi-Fi (DPP) заменяет менее безопасную защищенную настройку Wi-Fi (WPS). Многие устройства домашней автоматизации или Интернета вещей (IoT) не имеют интерфейса для ввода пароля и должны полагаться на смартфоны для промежуточной настройки Wi-Fi.

Еще раз предостережение заключается в том, что Wi-Fi Alliance не требует использования этой функции для получения сертификата WPA3. Так что технически это не часть WPA3. Вместо этого эта функция теперь является частью их программы Wi-Fi CERTIFIED Easy Connect. Так что ищите этот ярлык, прежде чем покупать оборудование, сертифицированное WPA3.

Так что ищите этот ярлык, прежде чем покупать оборудование, сертифицированное WPA3.

DPP позволяет аутентифицировать устройства в сети Wi-Fi без пароля, используя либо QR-код, либо теги NFC (связь ближнего радиуса действия, та же технология, которая обеспечивает беспроводные транзакции в Apple Pay или Android Pay).

При использовании Wi-Fi Protected Setup (WPS) пароль передается с вашего телефона на устройство IoT, которое затем использует пароль для аутентификации в сети Wi-Fi. Но с новым протоколом подготовки устройств (DPP) устройства выполняют взаимную аутентификацию без пароля.

Более длинные ключи шифрования

Большинство реализаций WPA2 используют 128-битные ключи шифрования AES. Стандарт IEEE 802.11i также поддерживает 256-битные ключи шифрования. В WPA3 более длинные ключи — эквивалент 192-битной безопасности — обязательны только для WPA3-Enterprise.

WPA3-Enterprise относится к корпоративной аутентификации, которая использует имя пользователя и пароль для подключения к беспроводной сети, а не просто пароль (он же предварительный общий ключ), типичный для домашних сетей.

Для потребительских приложений стандарт сертификации WPA3 делает более длинные размеры ключей необязательными. Некоторые производители будут использовать более длинные размеры ключей, так как они теперь поддерживаются протоколом, но ответственность за выбор маршрутизатора/точки доступа, которые поддерживаются, ляжет на потребителей.

Безопасность

Как описано выше, с годами WPA2 стал уязвим для различных форм атак, включая печально известную технику KRACK, исправления для которой доступны, но не для всех маршрутизаторов и не широко используются пользователями, поскольку требуют обновления прошивки.

В августе 2018 года был обнаружен еще один вектор атаки на WPA2. [1] Это позволяет злоумышленнику, перехватывающему рукопожатия WPA2, получить хэш предварительно общего ключа (пароля). Затем злоумышленник может использовать метод грубой силы, чтобы сравнить этот хэш с хэшами списка часто используемых паролей или списка догадок, который пробует все возможные варианты букв и цифр различной длины..png) Используя ресурсы облачных вычислений, легко угадать любой пароль длиной менее 16 символов.

Используя ресурсы облачных вычислений, легко угадать любой пароль длиной менее 16 символов.

Короче говоря, безопасность WPA2 практически нарушена, но только для WPA2-Personal. WPA2-Enterprise намного более устойчив. Пока WPA3 не станет широко доступным, используйте надежный пароль для своей сети WPA2.

Поддержка WPA3

Ожидается, что после ее появления в 2018 году потребуется 12–18 месяцев, чтобы поддержка стала основной. Даже если у вас есть беспроводной маршрутизатор, поддерживающий WPA3, ваш старый телефон или планшет может не получить обновления программного обеспечения, необходимые для WPA3. В этом случае точка доступа вернется к WPA2, поэтому вы все равно сможете подключиться к маршрутизатору, но без преимуществ WPA3.

Через 2-3 года WPA3 станет мейнстримом, и если вы покупаете аппаратное обеспечение маршрутизатора сейчас, желательно, чтобы ваши покупки были рассчитаны на будущее.

Рекомендации

- По возможности выбирайте WPA3 вместо WPA2.

- При покупке сертифицированного WPA3 оборудования обратите внимание на сертификаты Wi-Fi Enhanced Open и Wi-Fi Easy Connect. Как описано выше, эти функции повышают безопасность сети.

- Выберите длинный сложный пароль (предварительно общий ключ):

- используйте цифры, прописные и строчные буквы, пробелы и даже «специальные» символы в своем пароле.

- Сделать проход фразой вместо одного слова.

- Сделайте его длинным — 20 символов или более.

- Если вы покупаете новый беспроводной маршрутизатор или точку доступа, выберите тот, который поддерживает WPA3, или планируете в будущем выпустить обновление программного обеспечения, которое будет поддерживать WPA3. Производители беспроводных маршрутизаторов периодически выпускают обновления прошивки для своих продуктов. В зависимости от того, насколько хорош поставщик, они выпускают обновления чаще. например после уязвимости KRACK компания TP-LINK одной из первых выпустила исправления для своих маршрутизаторов.

Они также выпустили исправления для старых маршрутизаторов. Поэтому, если вы ищете, какой маршрутизатор купить, посмотрите историю версий прошивки, выпущенных этим производителем. Выберите компанию, которая усердно относится к своим обновлениям.

Они также выпустили исправления для старых маршрутизаторов. Поэтому, если вы ищете, какой маршрутизатор купить, посмотрите историю версий прошивки, выпущенных этим производителем. Выберите компанию, которая усердно относится к своим обновлениям. - Используйте VPN при использовании общедоступной точки доступа Wi-Fi, такой как кафе или библиотека, независимо от того, защищена ли беспроводная сеть паролем (т. е. безопасна) или нет.

Ссылки

- Атаки KRACK на WPA2

- Обмен ключами Dragonfly — технический документ IEEE

- Пресс-релиз Wi-Fi Alliance о функциях WPA3 и улучшениях WPA2

- Улучшения безопасности WPA3 — YouTube

- Оппортунистическое беспроводное шифрование: RFC 1180

- WPA3 — Упущенная возможность

- Технические детали WPA3 — Мэти Ванхуф, доктор философии

- Начало конца WPA-2: взломать WPA-2 стало намного проще — Профессор Билл Бьюкенен OBE

- WiFi-устройства, выпущенные в 1997 году, уязвимы для новых фраг-атак — Рекорд

Какую защиту Wi-Fi следует использовать: WPA или WPA2?

Беспроводные сети становятся все более распространенными. Находитесь ли вы в местной кофейне, школе или дома, вам могут быть доступны многочисленные беспроводные соединения. Но какие из них заслуживают доверия? Изучение параметров сетевой безопасности может помочь вам принять это решение. Мы изучаем историю протоколов безопасности и сравниваем WPA и WPA2, чтобы помочь вам сделать правильный выбор.

Находитесь ли вы в местной кофейне, школе или дома, вам могут быть доступны многочисленные беспроводные соединения. Но какие из них заслуживают доверия? Изучение параметров сетевой безопасности может помочь вам принять это решение. Мы изучаем историю протоколов безопасности и сравниваем WPA и WPA2, чтобы помочь вам сделать правильный выбор.

Настройки безопасности маршрутизатора

При настройке сети Wi-Fi у вас есть несколько вариантов безопасности маршрутизатора. Кто-то может использовать ваш маршрутизатор, чтобы совершать незаконные действия от вашего имени, отслеживать ваши действия в Интернете или даже устанавливать вредоносные программы, если он не защищен.

Когда дело доходит до безопасности беспроводной сети, есть несколько вариантов. WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access), WPA2 Personal и Business, WPA2 Enterprise и Professional и потенциально WPA3 будут доступны. В зависимости от типа вашей онлайн-активности вам может потребоваться больше или меньше безопасности.

Поскольку все больше и больше устройств подключаются к Интернету, важно иметь надежную систему безопасности Wi-Fi. Продолжайте читать о WEP, WPA и WPA2 — трех наиболее распространенных протоколах безопасности беспроводной сети — и о том, какой из них лучше. И помните: независимо от того, какой протокол вы выберете, установите антивирусное программное обеспечение.

Типы протоколов безопасности Wi-Fi

WEP, WPA и WPA2 являются наиболее популярными протоколами, используемыми большинством в наши дни. Каждый протокол имеет свой способ защиты сети с помощью различных методов шифрования.

WEP

Wired Equivalent Privacy, или WEP, когда-то был стандартным протоколом безопасности на рынке. К сожалению, это больше не безопасно, потому что современные компьютеры намного мощнее, чем в прошлом. Хакеры теперь могут легко взломать шифрование WEP, поскольку они используют статические ключи.

WEP, созданный в 1997 году, защищает сеть с помощью одного ключа. Вся сеть подвергается опасности, если один пользователь взломан. 64- или 128-битную строку WEP было трудно взломать, что создавало непреодолимый барьер между пользователями и хакерами, желающими подслушать беспроводные передачи.

Вся сеть подвергается опасности, если один пользователь взломан. 64- или 128-битную строку WEP было трудно взломать, что создавало непреодолимый барьер между пользователями и хакерами, желающими подслушать беспроводные передачи.

WEP был выведен из эксплуатации в 2004 г., поэтому все системы, которые все еще используют его, должны быть обновлены. Компьютер потребительского класса теперь может выполнять вычисления, необходимые для расшифровки ключа WEP.

ProsПоскольку большинство устройств поддерживают WEP, пользоваться им довольно просто. Его целью был тот же уровень безопасности, что и при прямом соединении. Метод шифрования был достаточно сложным, когда он был впервые представлен, чтобы не допустить проникновения новичков. WEP позволяет пользователям защитить себя от атак типа «человек посередине».

Минусы Чтобы воспользоваться улучшениями безопасности, представленными более новыми протоколами, необходимо было вручную и независимо обновлять ключ шифрования в каждой системе. Часть ключа была отправлена в виде открытого текста, чтобы любой мог его прочитать. С течением времени обнаруживается все больше и больше недостатков безопасности.

Часть ключа была отправлена в виде открытого текста, чтобы любой мог его прочитать. С течением времени обнаруживается все больше и больше недостатков безопасности.

WPA

Основным ограничением WEP было отсутствие безопасности. Для решения многих проблем, обнаруженных с помощью WEP, был создан WPA (Wi-Fi Protected Access). TKIP (протокол целостности временного ключа), который стал стандартом в 2003 году, динамически шифрует ключ доступа к сети, регулярно меняя его. Хакерские группы больше не смогут собирать передаваемые данные в течение длительного периода, чтобы взломать ключ.

TKIP дешев и эффективен в своем динамическом уровне безопасности; однако этого было недостаточно. Эксперты по безопасности быстро обнаружили, что даже небольшие объемы данных могут быть использованы для взлома системы TKIP.

Чтобы решить эту проблему, криптографы всего мира создали новый шифр (или алгоритм шифрования) для замены шифра WEP и WPA RC4. Шифр AES из Бельгии оказался самым безопасным во время тестирования, поэтому он был принят в качестве преемника WPA2.

TKIP (шифрование с динамическим ключом) заменил стандарт WEP, который регулярно меняет ключ доступа к сети. Когда новый ключ генерируется, он распознается всеми сетевыми устройствами. Повышен уровень ключей безопасности и их проверки.

МинусыTKIP теперь уязвим для взлома, поскольку вычислительная мощность стала более сложной. Данные всегда были уязвимы, если только пользователи и сетевые администраторы не создавали надежные пароли с самого начала.

WPA2

WPA2 уже почти десятилетие является стандартом де-факто для сетевой безопасности благодаря превосходной производительности по сравнению со своим предшественником (WPA). Он использует шифр Advanced Encryption Standard (AES), для взлома которого даже самому передовому компьютеру в мире потребуются миллиарды лет.

Однако в WPA2 есть несколько дыр в безопасности. «Рукопожатие» происходит, когда сеть проверяет подключение устройства, и поэтому уязвима для атаки KRACK, поскольку в это время передается конфиденциальная информация, такая как пароли. Даже самым опытным хакерам сложно осуществить такую атаку, потому что злоумышленнику необходим физический доступ к сети.

Даже самым опытным хакерам сложно осуществить такую атаку, потому что злоумышленнику необходим физический доступ к сети.

Метод шифрования WPA2 пережил все предыдущие стандарты безопасности из-за значительных различий между WPA и WPA2.

ProsШифрование AES — мощный шифр — обычно используется, обеспечивая те же преимущества, что и WPA. Кроме того, требование более длинных паролей повышает безопасность.

МинусыТребуется больше вычислительной мощности (теперь минимальная при современных технологиях). Также возможны MITM-атаки.

Что такое инструменты шифрования Wi-Fi?

Технологии шифрования, такие как WPA2 и другие стандарты безопасности Wi-Fi, помогают защитить ваши данные при использовании сетей Wi-Fi. Незащищенные беспроводные сети уязвимы для проблем кибербезопасности, которые хакеры и другие киберпреступники могут использовать для взлома данных или атак вредоносного ПО. Защита беспроводной сети с использованием WPA2 и других стандартов безопасности Wi-Fi стала отраслевым стандартом.

Защита беспроводной сети с использованием WPA2 и других стандартов безопасности Wi-Fi стала отраслевым стандартом.

Интернет-безопасность — это непрерывная работа, требующая нескольких инструментов. Это может быть что угодно, от VPN до прокси и Tor, и каждый из них играет важную роль в защите ваших данных. Даже ваши самые надежные устройства, iPhone, нуждаются в дополнительных приложениях конфиденциальности для полной защиты. Однако не все инструменты могут зашифровать ваши данные, поэтому так важно использовать различные из них.

Виртуальная частная сеть (VPN) шифрует и защищает вашу сеть Wi-Fi. Ваш веб-трафик обычно направляется через вашего интернет-провайдера (ISP). Однако ваши данные шифруются и направляются через VPN-сервер, а не через вашего интернет-провайдера.

Может показаться, что ваши данные и сообщения поступают с сервера VPN, а не с вашего маршрутизатора, что выгодно. Другими словами, не только ваши данные зашифрованы, но и кажется, что все ваши разговоры происходят с VPN-сервера, что еще больше повышает вашу конфиденциальность.

Вы можете задаться вопросом, зачем вам нужна виртуальная частная сеть, если вы используете меры безопасности Wi-Fi. VPN повышают безопасность, обеспечиваемую стандартными протоколами безопасности Wi-Fi. Направляя ваш веб-трафик через VPN-сервер, третьи стороны, такие как ваш интернет-провайдер или правительство, не могут получить доступ к вашей онлайн-активности. Кроме того, использование VPN позволяет вам безопасно просматривать общедоступные сети Wi-Fi и обходить географические ограничения, чтобы наслаждаться любимым контентом из любой точки мира.

Вы можете комбинировать меры безопасности VPN и Wi-Fi, чтобы обезопасить себя в Интернете. Протоколы безопасности Wi-Fi WPA2 защищают вашу локальную сеть от атак и взломов, а виртуальные частные сети (VPN) шифруют все ваши онлайн-коммуникации.

В чем важность различных протоколов безопасности Wi-Fi?

Крайне важно иметь лучшее представление о ваших протоколах безопасности Wi-Fi. Предыдущие протоколы более подвержены взлому, чем новые, и гораздо чаще подвергаются взлому. Это объясняется двумя причинами:

Это объясняется двумя причинами:

Поскольку старые протоколы разрабатывались без знания того, как хакеры нацелены на маршрутизаторы, теперь они устарели и уязвимы для атак. С тех пор были созданы более новые протоколы с учетом этих эксплойтов и исправлены против них, но старые версии остаются незащищенными.

Поскольку протокол WEP существует уже некоторое время, у хакеров было время обнаружить его недостатки и использовать их. По этой причине WEP больше не является безопасным протоколом.

Что такое мой протокол безопасности Wi-Fi?

Теперь, когда вы понимаете, почему проверка типа имеет решающее значение и какой протокол использовать, давайте рассмотрим, как вы можете подтвердить, что вы устанавливаете наиболее безопасное соединение.

- Как определить тип безопасности Wi-Fi вашей Windows 10

В разделе «Центр управления сетями и подключениями» введите «Центр управления сетями и общим доступом» в поле поиска и выберите его. Информация в разделе «Тип безопасности» должна быть проверена в открывшемся окне. WEP, WPA и WPA2 — вот некоторые из типов безопасности, которые вы могли видеть.

Информация в разделе «Тип безопасности» должна быть проверена в открывшемся окне. WEP, WPA и WPA2 — вот некоторые из типов безопасности, которые вы могли видеть.

- Как определить тип безопасности Wi-Fi вашего Mac

В macOS легко проверить тип безопасности Wi-Fi. Щелкните значок Wi-Fi на панели инструментов, удерживая нажатой клавишу Option. Появится вся информация о вашей сети, включая ваш протокол безопасности.

- Как определить протокол безопасности вашего Android Wi-Fi

На телефоне Android вы можете открыть «Настройки»> «Wi-Fi» и проверить. Проверьте информацию о своем маршрутизаторе, чтобы убедиться, что вы подключены к нему. Он расскажет вам о протоколе безопасности вашего соединения. Помните, что способ доступа к этому экрану может различаться в зависимости от вашего устройства.

- Как определить протокол безопасности Wi-Fi вашего iPhone

Хотя невозможно установить протокол безопасности вашего Wi-Fi-соединения с iPhone, вы можете проверить его безопасность, используя ноутбук или настольный компьютер или войдя в маршрутизатор с другого устройства.

Почему важна безопасность Wi-Fi?

Поскольку все больше и больше устройств подключаются к Интернету через Wi-Fi, становится все более важным обеспечить безопасность вашей сети. Вот четыре причины, почему безопасность Wi-Fi так важна:

Защитите вашу личную информацию

Когда вы подключаетесь к сети Wi-Fi, ваш интернет-трафик передается. Это означает, что любой человек, находящийся в пределах досягаемости вашей сети Wi-Fi, потенциально может перехватить ваши данные.

Неиспользование безопасного соединения может включать конфиденциальную информацию, такую как ваши пароли, банковские реквизиты и номера кредитных карт. Использование безопасного соединения может защитить вашу личную информацию от перехвата хакерами.

Предотвращение заражения вредоносным ПО

Если вы не используете безопасное соединение, вы также рискуете заразиться вредоносным ПО. Хакеры могут использовать незащищенные сети Wi-Fi для распространения вредоносного ПО среди ничего не подозревающих жертв.

Как только ваше устройство заражено вредоносным ПО, хакеры могут получить доступ к вашей личной информации или использовать ваше устройство для запуска атак на другие устройства в сети.

Защитите вашу конфиденциальность

MAC-адрес вашего устройства передается при подключении к сети Wi-Fi. Этот уникальный идентификатор можно использовать для отслеживания вашей онлайн-активности.

Если вы не используете защищенное соединение, любой человек, находящийся в зоне действия вашей сети Wi-Fi, потенциально может видеть, какие веб-сайты вы посещаете, что скачиваете и т. д. Использование безопасного соединения может защитить вашу конфиденциальность и сохранить конфиденциальность вашей онлайн-активности.

Экономьте деньги на использовании данных

Если вы не используете безопасное соединение, ваше устройство автоматически подключится к любой доступной сети Wi-Fi. Сюда входят общедоступные сети, в которых могут быть ограничения на передачу данных или взиматься плата.

Используя безопасное соединение, вы можете быть уверены, что ваше устройство подключается только к тем сетям, которым вы доверяете. Это поможет вам сэкономить деньги на использовании данных и предотвратить превышение лимитов данных.

WPA против WPA2: кто победит?

WPA2 — самая безопасная форма WPA. Для защиты вашей беспроводной (Wi-Fi) сети наилучшим вариантом будет WPA2.

WPA2 имеет один недостаток: он требует большей вычислительной мощности, а это означает, что некоторые старые аппаратные средства не смогут его использовать.

Основываясь на этих факторах, давайте посмотрим, когда сеть WPA лучше, чем сеть WPA2.

Когда использовать WPA?

Механизм шифрования WPA менее надежен, и корпоративное решение для поддержки коммерческого использования отсутствует. Если у вас более старое оборудование, WPA может быть лучшим выбором, поскольку он требует меньше вычислительной мощности и может быть лучшим вариантом, если вы готовы пойти на уступки в плане безопасности.

Когда использовать WPA2?

WPA2 — это протокол шифрования Wi-Fi, подходящий для личного и коммерческого использования. Он включает расширенную защиту с помощью шифрования AES-CCMP и специализированное корпоративное решение, помогающее компаниям управлять своими сетями. WPA2 был отраслевым стандартом для беспроводных (Wi-Fi) протоколов с момента его появления. Альянс Wi-Fi заявил, что каждое устройство с торговой маркой Wi-Fi должно использовать WPA2 для обеспечения безопасности.

Достаточно ли выбрать правильную систему безопасности Wi-Fi для защиты вашей беспроводной сети?

Нет. Первым шагом в обеспечении безопасности вашей беспроводной (Wi-Fi) сети является выбор безопасного протокола безопасности беспроводной сети. Также очень важно надежно настроить вашу беспроводную сеть, чтобы при необходимости она могла противостоять атакам или уязвимостям. Решение Unified Endpoint Management также может помочь вам упростить и развернуть параметры сетевой безопасности на управляемых устройствах.

Хотите гарантированную защиту от подмены SIM? Свяжитесь с нами.

Обновление настроек безопасности WiFi для домашних сетей WiFi | Информационные технологии

Возможно, вы слышали об опасностях подключения к бесплатным сетям Wi-Fi с открытым доступом. Но знаете ли вы, что ваша домашняя сеть также может быть опасна для ваших личных данных? Если вы не приняли надлежащих мер безопасности, ваш домашний Wi-Fi, вероятно, будет столь же уязвим, как и открытая беспроводная сеть в вашем кафе на углу. Без надлежащей защиты ваша сеть может быть доступна любому, даже с небольшим набором навыков кибер-отслеживания.

Наши эксперты по информационной безопасности определили три наиболее важные меры безопасности для стандартных домашних сетей Wi-Fi. «Эти средства защиты, — сказали они, — должны решить 99,99% проблем для 99,99% пользователей». 1

Прочтите следующие советы и примите меры, чтобы сделать вашу сеть более безопасной. Хотя идея обновления паролей по умолчанию и изменения настроек WiFi может показаться вам слишком сложной, это проще, чем вы можете себе представить. Если вы когда-либо программировали цифровой видеорегистратор (или, вернувшись в прошлое, видеомагнитофон), вы тоже можете это сделать.

Хотя идея обновления паролей по умолчанию и изменения настроек WiFi может показаться вам слишком сложной, это проще, чем вы можете себе представить. Если вы когда-либо программировали цифровой видеорегистратор (или, вернувшись в прошлое, видеомагнитофон), вы тоже можете это сделать.

1 Как и большинство сетей, системы Wi-Fi могут включать в себя различные типы оборудования и различные конфигурации. Для целей этой статьи мы предположили относительно обычную настройку домашней сети с одним беспроводным маршрутизатором со встроенной точкой доступа.

1. Измените пароль администратора вашего маршрутизатора по умолчанию и отключите удаленное администрирование

Пароль «admin» на вашем маршрутизаторе полностью отличается от пароля, который вы используете для подключения к сети WiFi. Там, где ваш пароль WiFi позволит вам подключиться к Интернету с помощью маршрутизатора, пароль вашего маршрутизатора дает вам доступ к фактическим настройкам конфигурации самой сети WiFi. (См. раздел 3 для получения информации об установке/изменении пароля WiFi.)

(См. раздел 3 для получения информации об установке/изменении пароля WiFi.)

Проблема с сохранением пароля по умолчанию заключается в том, что все, от хакеров-любителей до опытных киберпреступников, могут найти этот пароль где-нибудь в Интернете и использовать его для входа в вашу сеть. Изменение паролей по умолчанию помогает снизить риски кибербезопасности.

Вот как изменить пароль по умолчанию :

- Найдите на маршрутизаторе этикетку, на которой указаны IP-адрес по умолчанию, имя пользователя и пароль администратора.

- Откройте новую вкладку или окно веб-браузера в выбранном вами браузере.

- Введите IP-адрес по умолчанию — он будет выглядеть примерно так: 123.456.7.8 — в строке веб-адреса.

- Введите имя пользователя и пароль по умолчанию на экране входа в систему.

- Перейдите в область администрирования и измените пароль администратора. Чем длиннее, тем лучше, а специальные символы — это плюс. Парольная фраза, которая что-то значит для вас, но которую другим будет трудно угадать, — отличный вариант (например, I<3SpicyChickenWings).

Примечание. Если IP-адрес не указан на боковой панели вашего маршрутизатора или вам неудобно вносить какие-либо изменения в свой маршрутизатор, вы можете обратиться в службу технической поддержки вашего интернет-провайдера (например, Comcast), чтобы помочь вам.

Следующее, что нужно сделать, пока вы находитесь на этом экране, — отключить удаленное администрирование . Когда удаленное администрирование включено, к маршрутизатору можно подключиться из-за пределов дома; оставляя это включенным, когда в этом нет особой необходимости, ваша сеть становится уязвимой для атак.

Чтобы отключить эту функцию, найдите поле или кнопку с надписью «Включить удаленное администрирование» или «Отключить удаленное администрирование». Установите или снимите флажок с соответствующей функции, чтобы убедиться, что удаленное администрирование не включено.

Примечание. Если вы не можете найти место для изменения пароля администратора в интерфейсе, выполните поиск «change <Марка маршрутизатора> <Номер модели> пароль» в своем любимом веб-браузере, и вы быстро найдете инструкции.

2. Обновите прошивку маршрутизатора

Пока вы находитесь в зоне администрирования, воспользуйтесь возможностью обновить прошивку вашего маршрутизатора. Как и в случае с другими электронными устройствами, производители маршрутизаторов часто обнаруживают ошибки и другие проблемы, которые необходимо решать после того, как продукты уже отправлены и установлены. Обновление прошивки маршрутизатора аналогично обновлению операционной системы смартфона или планшета, и этот шаг может помочь устранить известные уязвимости кибербезопасности и повысить производительность.

Чтобы завершить обновление, найдите и выберите «Обновление прошивки», «Обновление маршрутизатора» или аналогичную опцию в окне администратора. Если вы видите возможность включения автоматического обновления прошивки (найдите функцию-переключатель, например «Автообновление маршрутизатора» или аналогичную), включите ее, чтобы в будущем автоматически получать обновления безопасности и функций.

Как отмечалось в первом совете, если вы не можете найти то, что ищете, онлайн-поиск может помочь вам определить, куда перейти в интерфейсе, чтобы завершить обновление.

3. Настройте параметры безопасности WiFi