10 советов по защите компьютера

Наверх- Рейтинги

- Обзоры

- Смартфоны и планшеты

- Компьютеры и ноутбуки

- Комплектующие

- Периферия

- Фото и видео

- Аксессуары

- ТВ и аудио

- Техника для дома

- Программы и приложения

- Новости

- Советы

- Покупка

- Эксплуатация

- Ремонт

- Подборки

- Смартфоны и планшеты

- Компьютеры

- Аксессуары

- ТВ и аудио

- Фото и видео

- Программы и приложения

- Техника для дома

- Гейминг

- Игры

- Железо

- Еще

- Важное

- Технологии

- Тест скорости

Как защитить компьютер от несанкционированного доступа? Как защитить свой компьютер от несанкционированного доступа со стороны спецслужб и хакеров. Способы и методики защиты компьютера и персональных данных в сети Интернет от хакерских атак и физического

Несанкционированный доступ (НСД) злоумышленника на компьютер опасен не только возможностью прочтения и/или модификации обрабатываемых электронных документов, но и возможностью внедрения злоумышленником управляемой программной закладки, которая позволит ему предпринимать следующие действия: 2. Осуществлять перехват различной ключевой информации, используемой для защиты электронных документов.3. Использовать захваченный компьютер в качестве плацдарма для захвата других компьютеров локальной сети.

4. Уничтожить хранящуюся на компьютере информацию или вывести компьютер из строя путем запуска вредоносного программного обеспечения.

Защита компьютеров от НСД является одной из основных проблем защиты информации, поэтому в большинство операционных систем и популярных пакетов программ встроены различные подсистемы защиты от НСД. Например, выполнение аутентификации в пользователей при входе в операционные системы семейства Windows 8. Однако, не вызывает сомнений тот факт, что для серьезной защиты от НСД встроенных средств операционных систем недостаточно. К сожалению, реализация подсистем защиты большинства операционных систем достаточно часто вызывает нарекания из-за регулярно обнаруживаемых уязвимостей, позволяющих получить доступ к защищаемым объектам в обход правил разграничения доступа. Выпускаемые же производителями программного обеспечения пакеты обновлений и исправлений объективно несколько отстают от информации об обнаруживаемых уязвимостях. Поэтому в дополнение к стандартным средствам защиты необходимо использование специальных средств ограничения или разграничения доступа.

Данные средства можно разделить на две категории:

1. Средства ограничения физического доступа.

2. Средства защиты от несанкционированного доступа по сети.

Средства ограничения физического доступа

Наиболее надежное решение проблемы ограничения физического доступа к компьютеру – использование аппаратных средств защиты информации от НСД, выполняющихся до загрузки операционной системы. Средства защиты данной категории называются «электронными замками».

Теоретически, любое программное средство контроля доступа может подвергнуться воздействию злоумышленника с целью искажения алгоритма работы такого средства и последующего получения доступа к системе. Поступить подобным образом с аппаратным средством защиты практически невозможно: все действия по контролю доступа пользователей электронный замок выполняет в собственной доверенной программной среде, которая не подвержена внешним воздействиям. На подготовительном этапе использования электронного замка выполняется его установка и настройка. Настройка включает в себя следующие действия, обычно выполняемые ответственным лицом – Администратором по безопасности:

1. Создание списка пользователей, которым разрешен доступ на защищаемый компьютер. Для каждого пользователя формируется ключевой носитель (в зависимости от поддерживаемых конкретным замком интерфейсов – флэшка, электронная таблетка iButton или смарт-карта), по которому будет производиться аутентификация пользователя при входе. Список пользователей сохраняется в энергонезависимой памяти замка.

2. Формирование списка файлов, целостность которых контролируется замком перед загрузкой операционной системы компьютера. Контролю подлежат важные файлы операционной системы, например, следующие:

§ системные библиотеки Windows 8;

§ исполняемые модули используемых приложений;

§ шаблоны документов Microsoft Word и т. д.

Контроль целостности файлов представляет собой вычисление их эталонной контрольной суммы, например, хэширование по алгоритму ГОСТ Р 34.11-94, сохранение вычисленных значений в энергонезависимой памяти замка и последующее вычисление реальных контрольных сумм файлов и сравнение с эталонными.

В штатном режиме работы электронный замок получает управление от BIOS защищаемого компьютера после включения последнего. На этом этапе и выполняются все действия по контролю доступа на компьютер, а именно: 1. Замок запрашивает у пользователя носитель с ключевой информацией, необходимой для его аутентификации. Если ключевая информация требуемого формата не предъявляется или если пользователь, идентифицируемый по предъявленной информации, не входит в список пользователей защищаемого компьютера, замок блокирует загрузку компьютера.

2. Если аутентификация пользователя прошла успешно, замок рассчитывает контрольные суммы файлов, содержащихся в списке контролируемых, и сравнивает полученные контрольные суммы с эталонными. В случае, если нарушена целостность хотя бы одного файла из списка, загрузка компьютера блокируется. Для возможности дальнейшей работы на данном компьютере необходимо, чтобы проблема была разрешена Администратором, который должен выяснить причину изменения контролируемого файла и, в зависимости от ситуации, предпринять одно из следующих действий, позволяющих дальнейшую работу с защищаемым компьютером:

§ восстановить исходный файл;

§ удалить файл из списка контролируемых.

3. Если все проверки пройдены успешно, замок возвращает управление компьютеру для загрузки штатной операционной системы.

Поскольку описанные выше действия выполняются до загрузки операционной системы компьютера, замок обычно загружает собственную операционную систему (находящуюся в его энергонезависимой памяти – обычно это MS-DOS или аналогичная ОС, не предъявляющая больших требований к ресурсам), в которой выполняются аутентификация пользователей и проверка целостности файлов. В этом есть смысл и с точки зрения безопасности – собственная операционная система замка не подвержена каким-либо внешним воздействиям, что не дает возможности злоумышленнику повлиять на описанные выше контролирующие процессы. Информация о входах пользователей на компьютер, а также о попытках несанкционированного доступа сохраняется в журнале, который располагается в энергонезависимой памяти замка. Журнал может быть просмотрен Администратором. При использовании электронных замков существует ряд проблем, в частности:

1. BIOS некоторых современных компьютеров может быть настроен таким образом, что управление при загрузке не передается BIOS’у замка. Для противодействия подобным настройкам замок должен иметь возможность блокировать загрузку компьютера (например, замыканием контактов Reset) в случае, если в течение определенного интервала времен

Защита параметров безопасности с помощью защиты от несанкционированного доступа

- Время чтения: 7 мин

В этой статье

Относится к:

Обзор

Во время некоторых атак кибератак недопустимые субъекты пытаются отключить функции безопасности, такие как защита от вирусов, на ваших компьютерах. Это делается для того, чтобы получать доступ к данным, устанавливать вредоносные программы или использовать ваши данные, идентификаторы и устройства в других случаях. Защита от несанкционированного изменения помогает предотвратить возникновение этой ошибки.

Благодаря защите от несанкционированного изменения вредоносные приложения не могут делать такие действия:

- Отключение защиты от вирусов и угроз

- Отключение защиты в реальном времени

- Отключение мониторинга поведения

- Отключение антивирусной программы (например, Иоффицеантивирус (ИОАВ))

- Отключение защиты, предоставляемой облачной облакою

- Удаление обновлений для системы безопасности

Принцип работы

Защита от несанкционированного доступа блокирует антивирусную программу «Защитник Windows» и предотвращает изменение параметров безопасности с помощью приложений и методов, таких как:

- Настройка параметров в редакторе реестра на компьютере с Windows

- Изменение параметров с помощью командлетов PowerShell

- Изменение и удаление параметров безопасности с помощью групповых политик

- и т. д.

Защита от несанкционированного доступа не препятствует просмотру параметров безопасности. Кроме того, защита от несанкционированного доступа не влияет на регистрацию сторонних антивирусных приложений в приложении для обеспечения безопасности Windows. Если в вашей организации используется Windows 10 Корпоративная ~, пользователи не могут изменить параметр защиты от несанкционированного изменения. Это управляется группой безопасности.

Что Вы хотите делать?

Включите защиту от несанкционированного изменения.

Просмотр сведений о попытках подмены.

Ознакомьтесь с рекомендациями по безопасности.

Просмотрите ответы на часто задаваемые вопросы.

Включение и отключение защиты от несанкционированного изменения для отдельного компьютера

Примечание

Блок защиты от мошенничества пытается изменить параметры антивирусной программы защитника Windows в реестре.

Чтобы убедиться в том, что защита от несанкционированного доступа не мешает сторонним продуктам безопасности или корпоративным сценариям установки, изменяющие эти параметры, перейдите в раздел Безопасность Windows и обновите систему безопасности до версии 1.287.60.0 или более поздней. (Ознакомьтесь с обновлением для системы безопасности.)

После того как вы сделали это обновление, защита от подделки продолжит защищать параметры реестра, а также будет вносить в журнал попытки их изменения без возврата ошибок.

Если вы являетесь домашним пользователем или не являетесь параметрами, управляемыми командой безопасности, вы можете использовать приложение «безопасность Windows», чтобы включить или отключить защиту от несанкционированного доступа. Для этого вам необходимы соответствующие разрешения администратора на вашем компьютере.

Нажмите кнопку » Пуск « и начните вводить текст. В результатах поиска выберите пункт Безопасность Windows.

Выберите вирусы & защита > от угроз & параметров защиты отугроз.

Установите или снимите защиту от несанкционированного изменения .

Вот что вы видите в приложении для обеспечения безопасности Windows:

Включение и отключение защиты от несанкционированного изменения для Организации с помощью Intune

Если вы являетесь участником группы безопасности Организации, а ваша подписка содержит Intune, вы можете включить (или выключить) защиту от несанкционированного изменения для своей организации на портале управления устройствами Microsoft 365 (https://aka.ms/intuneportal).

Примечание

Возможность управления защитой от подделки в Intune теперь размещается. Если у вас еще нет, вы будете в ближайшей компании, предполагаю, что у вашей организации есть Advanced Threat protection (Майкрософт Defender ATP) и вы отвечаете за соблюдение предварительных требований, описанных ниже.

Для выполнения описанной ниже задачи необходимы соответствующие разрешения, такие как глобальный администратор, администратор безопасности или операции безопасности.

Убедитесь, что ваша организация отвечает всем указанным ниже требованиям.

Перейдите на портал управления устройствами Microsoft 365 (https://devicemanagement.microsoft.com) и войдите в свою рабочую или учебную учетную запись.

Выберите > Профили конфигурации устройств.

Создайте профиль, как описано ниже.

Платформа: Windows 10 и более поздние версии

Тип профиля: Защита конечных точек

Категория: Центр безопасности защитника (Майкрософт )

Защита от несанкционированного изменения: включено

Назначение профиля одной или нескольким группам.

Вот что вы видите в приложении для обеспечения безопасности Windows:

Используете ли вы Windows OS 1709, 1803 или 1809?

Если вы используете ОПЕРАЦИОНную систему Windows 1709, 1803или 1809, вы не увидите защиту от несанкционированного доступа в приложении для обеспечения безопасности Windows. В этом случае вы можете использовать PowerShell, чтобы определить, включена ли защита от несанкционированного изменения.

Определение того, включена ли защита от вмешательства, с помощью PowerShell

Откройте приложение Windows PowerShell.

Используйте командлет PowerShell Get-мпкомпутерстатус .

В списке результатов поиска

IsTamperProtected. (Значение true означает, что защита от несанкционированного изменения включена.)

Просмотр сведений о попытках подделки

Попытки подделки обычно указывают на более крупный цибераттаккс. Неправильные субъекты попытаются изменить параметры безопасности так, как это можно сохранить и остаться необнаруженными. Если вы являетесь участником группы безопасности Организации, вы можете просмотреть сведения об этих попытках, а затем предпринять соответствующие действия для устранения угроз.

При обнаружении попытки подделки в центре безопасности защитника Майкрософт (https://securitycenter.windows.com) появляется оповещение.

При использовании функции обнаружения конечных точек и расширенных возможностей поиска в защитнике Microsoft Defender Группа операций безопасности может исследовать и устранять такие попытки.

Ознакомьтесь с рекомендациями по безопасности

Защита от мошенничества интегрируется с помощью возможностей управления уязвимостью & угроз . Рекомендации по безопасности включают в себя обеспечение включения защиты от несанкционированного доступа. Например, вы можете искать изменения, как показано на рисунке ниже.

В результатах поиска вы можете включить защиту от подделки , чтобы узнать больше и включить ее.

Дополнительные сведения об управлении уязвимостью & угрозах можно найти в статье Управление уязвимостью в угрозах & в центре безопасности защитника Microsoft.

Вопросы и ответы

На какие версии ОС Windows настраивается защита от несанкционированного изменения?

Windows OS 1709, 1803, 1809или более поздней версии вместе с Advanced Threat Protection в защитнике Microsoft.

Поддерживает ли настройка защиту от несанкционированного изменения в Intune на серверах?

Нет

Может ли защита от мошенничества влиять на регистрацию вирусов третьих лиц?

Нет. Предложения антивирусных программ сторонних производителей будут зарегистрированы в приложении для обеспечения безопасности Windows.

Что произойдет, если антивирусная программа «Защитник Windows» не активна на устройстве?

Защита от подделки не будет оказывать никакого воздействия на такие устройства.

Как включить или отключить защиту от несанкционированного изменения?

Если вы являетесь домашним пользователем, Узнайте, как включить или отключить защиту от несанкционированного использования для отдельного компьютера.

Если вы являетесь организацией, использующей Microsoft Defender ATP, вы должны иметь возможность управлять защитой от несанкционированного изменения в Intune так же, как и управление другими функциями Endpoint Protection. Посмотрите, как включить или отключить защиту от несанкционированного изменения для своей организации с помощью Intune.

Как настройка защиты от несанкционированного использования в Intune влияет на управление антивирусной программой защитника Windows с помощью групповой политики?

Ваша обычная групповая политика не применяется к защите от несанкционированного редактирования, а изменения параметров антивирусной программы «Защитник Windows» пропускаются, если включена защита от несанкционированного изменения.

Примечание

Небольшая задержка обработки групповой политики (GPO) может возникнуть в том случае, если параметры групповой политики включают значения, управляющие функциями антивирусной программы «Защитник Windows», защищенными с помощью защиты от несанкционированного Чтобы избежать возможной задержки, рекомендуется удалить параметры, управляющие поведением Windows Defender Antivirus из объекта групповой политики, и просто позволить защите от несанкционированного изменения с параметрами защиты от вирусов защитника Windows.

Образец параметров антивирусной программы «Защитник Windows»:

Отключить использование антивирусной программы «Защитник Windows»

Конфигурация компьютера \ административные шаблоны \ компоненты \ защитник \

Значение Дисаблеантиспиваре = 0

Отключить защиту в реальном времени

Конфигурация компьютера \ административные шаблоны \ компоненты \ защитник Антивирус\реал-Тиме защита \

Значение Дисаблереалтимемониторинг = 0

Настройка защиты от несанкционированного изменения для Microsoft Defender ATP в Intune предназначена только для всей Организации.

Настройка защиты от несанкционированного изменения в Intune может выполняться для всей Организации, а также для определенных устройств и групп пользователей.

Можно ли настроить защиту от несанкционированного изменения в System Center Configuration Manager?

В настоящее время Управление защитой от несанкционированного использования с помощью System Center Configuration Manager не поддерживается.

У меня есть регистрация в Windows E3. Можно ли использовать настройку защиты от несанкционированного изменения в Intune?

В настоящее время Настройка защиты от несанкционированного доступа в Intune доступна только для тех пользователей, у которых есть Advanced Threat Protection в защитнике Microsoft.

Что произойдет при попытке изменить параметры пакета Microsoft Defender в Intune, System Center Configuration Manager и инструментария управления Windows, если на устройстве включена защита от несанкционированного изменения.

Вы не сможете изменить функциональные возможности, защищенные с помощью защиты от несанкционированного изменения. такие запросы на изменение пропускаются.

Я корпоративный клиент. Могут ли локальные администраторы изменить на своих устройствах защиту от несанкционированного изменения?

Нет. Локальные администраторы не могут изменять или изменять параметры защиты от мошенничества.

Что произойдет, если устройство подключено к Microsoft Defender ATP, а затем перейдет в автономный режим?

В этом случае меняется состояние защиты от мошенничества, и эта функция больше не применяется.

Появится ли оповещение о том, что состояние защиты от мошенничества изменилось в центре безопасности защитника Майкрософт?

Да. Оповещение отображается в https://securitycenter.microsoft.com разделе оповещения.

Кроме того, ваша группа «операции безопасности» может использовать поисковые запросы, например следующие:

AlertEvents | where Title == "Tamper Protection bypass"

Просмотр сведений о попытках подмены.

Есть ли у вас параметр групповой политики для защиты от несанкционированного изменения?

Нет.

Еще по теме

Защита компьютеров с Windows с помощью Endpoint Protection для Microsoft Intune.

Обзор Microsoft Defender ATP

Улучшенная совместная работа: Защитник Windows Defender Antivirus и Advanced Threat Protection для защитника Майкрософт

Защита компьютера от несанкционированного доступа по сети. Как защитить свой компьютер от несанкционированного доступа со стороны спецслужб и хакеров. Способы и методики защиты компьютера и персональных данных в сети Интернет от хакерских атак и физическо

Такие средства защиты называются «электронными замками». На подготовительном этапе использования выполните установку и настройку замка. Обычно настройка выполняется по безопасности.

Во-первых, создайте список пользователей, которым будет разрешен доступ к компьютеру. Для каждого пользователя сформируйте ключевой носитель. Это могут быть дискета, -карта или таблетка. Список сохраниться в памяти электронного замка. Далее сформируйте список файлов, которые подлежат защите: исполняемые модули приложений, системный библиотеки операционной системы, шаблоны документов Microsoft Word и тому подобное.

После установки в штатном режиме работы замок запросит у пользователя носитель с ключом. Если пользователь входит в список, то проходит успешно и происходит запуск операционной системы. При работе замок получает управление от BIOS ПК, однако BIOS некоторых современных компьютерах может быть настроен так, что управление замку не передается. Если у вас возникла такая проблема, проверьте, чтобы ваш замок имел возможность блокировать загрузку компьютера (замыкание контактов Reset, к примеру).

Также существует возможность того, что взломщик может просто вытащить замок . Чтобы защититься используйте следующие меры противодействия:

Пломбирование корпуса, обеспечение отсутствия доступа к системному блоку.

Существует комплексное средство защиты, когда замок конструктивно совмещен с аппаратным шифратором.

также существуют , способные блокировать корпус ПК изнутри.

Источники:

- защита компьютера от несанкционированного доступа

Безопасность компьютера – это главный вопрос для пользователей ПК, причем даже для тех, кто не выходит в интернет. Ведь вредоносные компьютерные вирусы могут попасть в компьютер не только из интернета, но и через внешние носители информации (флешку, CD-, DVD-диски, дискеты и прочее). Целью вирусов является уничтожение информации и программного обеспечения на компьютере, возможность считывания и хищения информации с жесткого диска. Чтобы этого не произошло, компьютер необходимо обезопасить.

Вам понадобится

- Компьютер под управлением операционной системы, антивирусная программа.

Инструкция

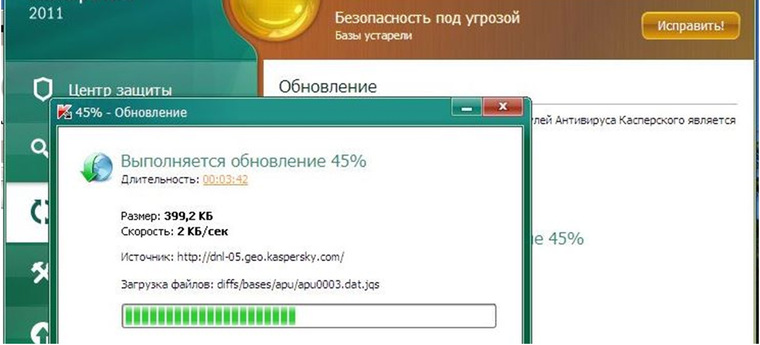

Установите антивирусную программу. Самыми эффективными являются антивирус Касперского, Dr Web, Eset Nod32. В основном, это платные версии. Но в интернете можно найти и бесплатные антивирусные программы, например, Zillya!, Free Antivirus и др. Эффективность работы антивирусной программы зависит от правильных настроек, поэтому установка программы – это половина меры, обеспечивающей безопасность. Настройки включают в себя установку автоматического удаления вирусов в случае их обнаружения, проверку съемных при их подключении к ПК, сканирование объектов автозапуска при загрузке ОС (операционной системы) и сканирование всего ПК один раз в неделю.

Регулярно обновляйте антивирусные базы. Ведь с каждым днем появляются новые угрозы безопасности. Создателями антивирусных программ новые версии программного обеспечения для борьбы с , поэтому антивирусную программу, установленную на вашем ПК, необходимо настроить на автоматическое обновление (в случае подключения к ).

Избегайте сомнительных сайтов и не скачивайте неизвестные вам программы. В некоторых поисковиках появляются «Сайт может угрожать безопасности вашего ». Не искушайте судьбу, не заходите на эти сайты. Кроме того, не посещайте сайты, которых приходят к вам на . Будьте бдительны.

Привет. Как же давно я не писал в блог, пропала мотивация куда-то, я и забыл на время про него. В один день, как сейчас помню 30 декабря мне на почту пришло уведомление о том, что пора оплатить домен. Пришлось, задумался заплатить или забить и не возвращаться больше. Я выбрал первый вариант вернуться и поставил цель в этом 2017 году более активно заняться написанием статей в блог. Вот одна из них на тему: «Как защитить компьютер от несанкционированного доступа?».

Все пользователи вычислительной техники сталкиваются с такими понятиями, как «вирусы», «спам», «хакерские атаки» и др. Хотелось бы остановиться на атаках злоумышленников, которые способны обойти систему защиты компьютера и добыть конфиденциальную информацию и использовать ее в своих, зачастую, корыстных целях.

Если хакеры хотят добыть данные о какой-либо компании, например, то могут найти огромное количество информации об этой компании только с помощью функции поиска в интернете. Затем могут использовать эту информацию, чтобы найти слабые места в системе безопасности компании.

Домашний компьютер можно сравнить с компанией. И если вы думаете, что в вашей машине не содержится ценной информации, то очень ошибаетесь. Наверняка вы пользуетесь веб-банкингом для контроля своих банковских счетов.

Или на вашем компьютере имеются электронные кошельки WebMoney .

Если ваш компью

Как защитить компьютер от вирусов и взлома | Блог

Несмотря на повсеместное распространение компьютеров, для многих они остаются загадочными черными ящиками. А информация, которая хранится на компьютерах, становится все интереснее: банковские карты, электронные подписи, всевозможные личные кабинеты, цифровые валюты и кошельки, персональные данные — злоумышленникам есть чем поживиться. Даже если компьютер не содержит никакой информации и используется только для игр, его мощности хакер может использовать для своих целей: например, для рассылки назойливой рекламы или майнинга криптовалюты. О том, какие напасти окружают ваш компьютер и как от них защититься — эта статья.

Вирусы: безобиднее, чем вы думаете…

Благодаря кинематографу и новостным сюжетам о существовании компьютерных вирусов знают все — даже те, кто никаких дел с компьютерами не имеет. Однако знания эти не всегда соответствуют действительности — благодаря Голливуду многие представляют компьютерные вирусы как некую форму квази-жизни, способную распространяться по проводам и заражать любые электроприборы, вызывая в них ненависть к людям.

На самом же деле, вирусы — это всего лишь программы, способные запускаться и распространяться на компьютере самостоятельно, без ведома пользователя. Для лучшего понимания желательно считать вирусами только те программы, которые действительно распространяются и запускаются самостоятельно.

Классический, знакомый многим формат вируса — «авторан», который, за счет недочетов в операционной системе, мог автоматически запуститься при подключении «флэшки».

Но недочеты в системе постоянно исправляются и вирусам сложнее запуститься самостоятельно. А если вирус не запустился, то вредить и распространяться дальше он не может. Поэтому нужен какой-то способ, чтобы запускать заразу. И такой способ есть — это вы сами.

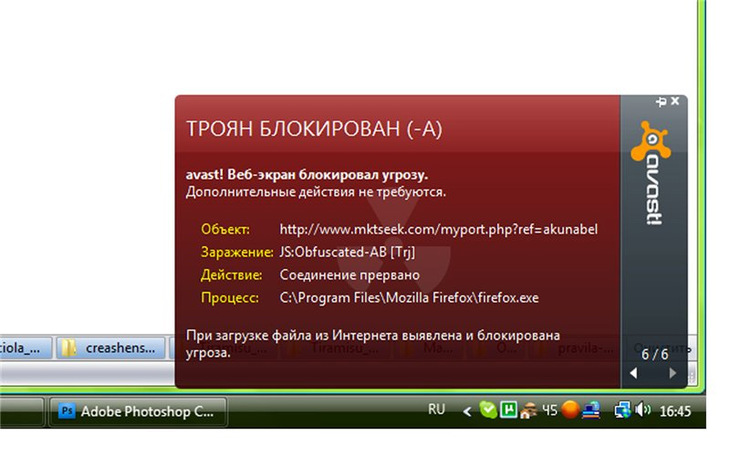

Трояны: пятая колонна

Что такое троян, можно легко понять из его названия. Эти программы, так же, как и знаменитый троянский конь из древнегреческих мифов, маскируются под что-то другое — полезную утилиту или вспомогательную программу в составе какого-нибудь ПО. Так же, как троянцы сами занесли коня в осажденную Трою, пользователь сам запускает трояна на своем компьютере.

«Троян» — практически тот же вирус, но запускаете вы его самостоятельно, добровольно и по собственному желанию. При этом троянами можно считать и «зараженные» документы, их ведь тоже запускает пользователь.

С троянами получается неприятная ситуация: вы точно не знаете, что именно вы запускаете. Действительно ли это безобидный документ по работе? Это точно фотография и ничего более? Эта программа действительно будет выполнять только то, что заявлено в описании?

Не все сайты одинаково полезны: вредоносные скрипты

Первоначально веб-сайты представляли собой исключительно текст с изображениями. Единственная опасность, которая подстерегала беспечного любителя «полазать по ссылкам», заключалась в скачиваемых из сети программах: можно было получить «трояна», а не то, что было обещано на сайте.

Теперь веб-сайты стали интерактивными. На экран не только выводятся текст и картинки — невидимо для вашего глаза запускается кучка скриптов, встроенных в просматриваемую страницу. Чаще всего они безвредны и даже полезны: проверяют вводимые данные, предлагают выбрать варианты из списка, подгружают продолжение страницы, реагируют «спецэффектами» на движения мыши и т. д. Но теперь веб-сайт — это не страница, а, скорее, программа, которая выполняется в браузере.

Возросшие возможности веб-страниц привели к появлению уязвимостей, которыми не замедлили воспользоваться злоумышленники: теперь просто посещение сайта, даже без нажатия кнопок и скачивания документов, может привести к заражению вашего компьютера или перехвату информации.

И вы, опять же, скорее всего ничего не заметите.

Самооборона бессильна?

Можно ли самостоятельно противостоять всем этим угрозам, без использования дополнительных программ? Конечно, можно и нужно! Это очень просто:

Не запускайте всё подряд. Любые сомнительные файлы, которые непонятно как оказались у вас в загрузках, на рабочем столе, в присланном письме или где-то еще, могут оказаться заражены. Казалось бы, вы их запустили и ничего не произошло. Но вирус уже начал работать и остановить его непросто. Троян при этом гораздо хитрее: файл будет запускаться и даже делать то, что нужно. Но одновременно с ним запустится вредоносный процесс.

Скачивайте программы только из официальных источников. Если программа бесплатная, то ее можно загрузить со страницы компании-разработчика. Если программа платная, а вам ее предлагают даром, подумайте: с чего такая щедрость?

Посещайте только проверенные сайты. Сегодня для авиакомпаний, интернет-магазинов и прочих организаций, где принято расплачиваться картой, могут создаваться сайты-клоны, которые выглядят правильно, но работают не совсем так, как вы предполагаете.

Вот и все правила. На первый взгляд все просто и очевидно. Но будете ли вы каждый раз лично звонить друзьям и коллегам, чтобы убедиться, что именно они послали вам это электронное письмо с прикрепленным файлом или ссылку в социальной сети? Знаете ли вы наизусть официальные сайты всех компаний и авторов программ, чтобы им доверять? Да и где взять список проверенных сайтов?

Кроме того, даже официальные сайты иногда взламываются и под видом настоящих программ распространяются зараженные. Если уж продвинутые пользователи могут не заметить такого, то что говорить об обычных интернет-путешественниках, которые только начинают осваивать просторы сети?

В конце концов, постоянная поддержка обороны — это стресс. Если подозревать каждого отправителя письма или сообщения, каждую программу, каждый сайт и каждый файл — проще выключить компьютер и не включать его вообще.

Или можно просто возложить часть обязанностей по защите компьютера на специальные программы.

Антивирус: от чего защищает?

Установить антивирус — мысль логичная. При этом правильнее будет пойти в магазин и этот антивирус приобрести за деньги, а не скачивать в сети первый попавшийся бесплатный. Во-первых, бесплатные антивирусы часто навязывают свои платные версии, что логично. Во-вторых, по незнанию можно вместо антивируса установить бесполезную, а то и вредную программу.

Но установить антивирус — только половина дела. Почему так? Потому что любой антивирус со 100% надежностью определяет только «знакомые» ему вирусы. Новые же виды компьютерной «заразы» появляются каждую секунду — и это не преувеличение. Так что антивирус должен регулярно обновляться. А если антивирус не обновляется, то вреда от него может быть больше чем пользы — нагрузка на процессор идет, компьютер «тормозит», а вирусы спокойно проскальзывают.

Исторически антивирусы занимались только поиском и удалением вирусов, лечением зараженных документов — то есть работали с файлами на диске и информацией в оперативной памяти. Именно так они работают и сегодня: постоянно проверяют свежие файлы, сканируют подключаемые карты памяти и флешки, тщательно наблюдают за работающими программами и теми, которые вы только собираетесь запустить.

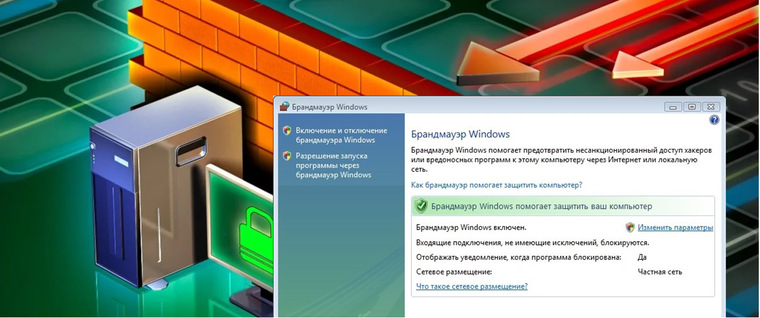

За безопасность сети отвечают не антивирусы, а другие программы — брандмауэры (или файрволы). Но сегодня, когда практически все процессы, документы, сервисы и даже компании «переехали» в сеть, важна именно сетевая безопасность.

Файрвол — защищаемся от сетевых атак и хакеров

На хакерах Голливуд «оттоптался» даже тщательней, чем на компьютерных вирусах, поэтому всякому известно, что хакер, даже вися на одной руке под потолком, может мгновенно подобрать пароль к самому защищенному банковскому компьютеру и за пару секунд вывести из него все деньги прямо в свой бумажник.

Реальность очень далека от этой картинки, в ней работа хакера больше похожа на работу бухгалтера своей кропотливостью и вниманием к деталям. А рутинные задачи — так же, как у бухгалтеров — решаются с помощью автоматизации. Поэтому не надо думать, что раз ваш компьютер не стоит в банке или на ракетной базе, то хакерам он неинтересен. Хакерская программа не станет разбираться — «наткнувшись» в сети на ваш компьютер, она обязательно попробует проникнуть в него через какую-нибудь уязвимость или открытую по недосмотру «дверь». Незащищенный компьютер, напрямую подключенный к Интернету, заражается в среднем за 4 минуты.

Компьютеры домашних пользователей защищают роутеры — те самые маленькие «коробочки», которые раздают вам интернет по Wi-Fi, на любую попытку внешнего подключения не отвечают, а молчат, как партизаны. Точнее, должны молчать, но не всегда и не все модели с этим хорошо справляются.

В самом компьютере, чтобы закрыть «двери», через которые хакеры могут получить доступ, используются специальные программы — брандмауэры или файрволы (от английского firewall — «огненная стена»).

В состав современных операционных систем (Mac OS, Windows) они входят по умолчанию. В них не очень много настроек, но они вполне понятны для обычного пользователя.

Более надежной выглядит защита сторонним брандмауэром — если он настроен на блокирование любых соединений от неизвестных программ, деятельность трояна он пресечет на корню. Штатный брандмауэр Windows по умолчанию этого делать не будет, а настройка его — дело не такое уж простое.

Если вы хотите иметь полный контроль над сетевой деятельностью программ, то существуют гибкие в настройке файрволы, например, бесплатные ZoneAlarm Free Firewall, Glasswire, Comodo и другие.

Брандмауэры бывают разной степени дружелюбности. Некоторые дают только общую информацию об угрозах, без технических деталей. Другие, напротив, во всех подробностях сообщают, что «процесс с нечитаемым набором букв пытается соединиться с нечитаемым набором цифр» — неподготовленному пользователю такой программой управлять сложно.

Антивирусные комплексы

Многие производители антивирусов оперативно отреагировали на возросшие сетевые угрозы и выпустили программные комплексы, которые не только защищают от вирусов, но и следят за сетевой безопасностью. Такой набор защитит домашний компьютер от фальшивых сайтов, вредоносных скриптов, попыток вторжения из сети, обычных троянов и вирусов. По функционалу такие программы нередко лучше набора «антивирус + файрвол» за счет более простого и понятного процесса настройки — для домашних пользователей в самый раз.

Здравый смысл как лучшая защита

Любой специалист по информационной безопасности согласится с тем, что самым слабым звеном в защите информации является человек. Социальные методы взлома аккаунтов намного эффективнее подбора пароля перебором, а на каждый единичный случай появления «неуловимого» вируса найдется сотня пользователей, собственноручно запустивших «троян».

Никакая защита не поможет, если вы сами не будете соблюдать при работе за компьютером определенные правила безопасности:

- Никогда и никому не сообщайте конфиденциальную информацию (персональные данные, фото и сканы документов, данные банковских карт и т.п), кем бы ни представлялся ваш собеседник. Если информацию необходимо передать, убедитесь, что ваш собеседник — действительно тот, за кого себя выдает: перезвоните ему на телефон, спросите о чем-нибудь, что известно только вам двоим и т.п.

- Не открывайте никаких вложений и не переходите ни по каким ссылкам из писем и сообщений, присланных якобы банком, налоговой полицией, администрацией социальной сети и т.п. Если друг, с которым вы давно не общались, вдруг шлет вам сообщение с предложением «взглянуть на что-то интересное», то скорее всего его аккаунт взломан, а ссылка ведет на вирус или вредоносный сайт.

- Никогда не открывайте файлы и документы, в которых вы точно не уверены. Если видите незнакомый вам ярлык или документ — не стоит его открывать, чтобы посмотреть, что же это такое.

- Не скачивайте программы с сомнительных порталов, пользуйтесь официальными сайтами разработчиков или проверенными репозиториями программ наподобие Filepuma, Ninite и т.п. К сожалению, среди них практически нет русскоязычных.

Как защитить компьютер от доступа через интернет. Защита от несанкционированного доступа

Антивирус должен быть установлен на каждом ПК с Windows. Долгое время это считалось золотым правилом, однако сегодня эксперты по IT-безопасности спорят об эффективности защитного ПО. Критики утверждают, что антивирусы не всегда защищают, а иногда даже наоборот — из-за небрежной реализации способны образовать бреши в безопасности системы. Разработчики же таких решений противопоставляют данному мнению впечатляющие цифры заблокированных атак, а отделы маркетинга продолжают уверять во всеобъемлющей защите, которую обеспечивают их продукты.

Истина лежит где-то посередине. Антивирусы работают небезупречно, однако все их повально нельзя назвать бесполезными. Они предупреждают о множестве угроз, но для максимально возможной защиты Windows их недостаточно. Для вас как для пользователя это означает следующее: можно либо выбросить антивирус в мусорную корзину, либо слепо ему довериться. Но так или иначе, он всего лишь один из блоков (пусть и крупный) в стратегии безопасности. Мы снабдим вас еще девятью такими «кирпичиками».

Угроза безопасности: антивирусы

> Что говорят критики Нынешний спор об антивирусных сканерах спровоцировал бывший разработчик Firefox Роберт О’Каллахан. Он утверждает: антивирусы угрожают безопасности Windows и должны быть удалены. Единственное исключение — Защитник Windows от Microsoft.

> Что говорят разработчики Создатели антивирусов, в том числе Kaspersky Lab, в качестве аргумента приводят впечатляющие цифры. Так, в 2016 году ПО из этой лаборатории зарегистрировало и предотвратило около 760 миллионов интернет-атак на компьютеры пользователей.

> Что думает CHIP Антивирусы не должны считаться ни пережитком, ни панацеей. Они всего лишь кирпичик в здании безопасности. Мы рекомендуем использовать компактные антивирусы. Но не стоит сильно заморачиваться: Защитник Windows вполне подойдет. Вы можете использовать даже простые сканеры сторонних разработчиков.

1 Выбрать правильный антивирус

Мы, как и прежде, убеждены, что Windows немыслима без антивирусной защиты. Вам нужно только выбрать правильный продукт. Для пользователей «десятки» это может быть даже встроенный Защитник Windows. Несмотря на то, что во время наших тестов он показал не самую лучшую степень распознавания, он идеально и, что самое важное, без каких-либо проблем для безопасности встроен в систему. Кроме того, компания Microsoft доработала свой продукт в обновлении Creators Update для Windows 10 и упростила его управление.

У антивирусных пакетов других разработчиков степень распознавания зачастую выше, чем у Защитника. Мы ратуем за компактное решение. Лидером нашего рейтинга на данный момент является Kaspersky Internet Security 2017. Те же, кто может отказаться от таких дополнительных опций, как родительский контроль и менеджер паролей, должны обратить свое внимание на более бюджетный вариант от «Лаборатории Касперского».

2 Следить за обновлениями

Если для обеспечения безопасности Windows нужно было выбирать лишь одну меру, мы однозначно остановились бы на обновлениях. В данном случае речь, разумеется, идет в первую очередь об апдейтах для Windows, но не только. Установленное ПО, в том числе Office, Firefox и iTunes, также следует регулярно обновлять. В Windows получить системные обновления относительно легко. И в «семерке», и в «десятке» патчи устанавливаются автоматически при настройках по умолчанию.

В случае с программами ситуация затрудняется, поскольку далеко не все из них так же легко обновить, как Firefox и Chrome, в которые встроена функция автоматического апдейта. Утилита SUMo (Software Update Monitor) поддержит вас в решении этой задачи и сообщит о наличии обновлений. Родственная программа DUMo (Driver Update Monitor) выполнит ту же работу для драйверов. Оба бесплатных помощника, однако, лишь информируют вас о новых версиях — загружать их и устанавливать вам придется самостоятельно.

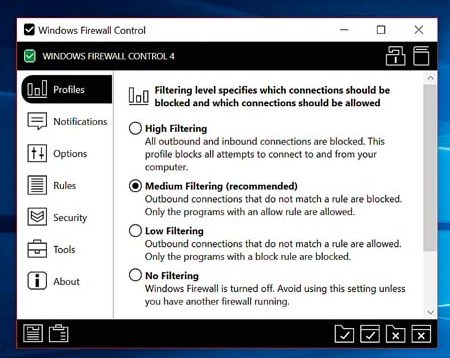

3 Настроить брандмауэр

Встроенный в Windows брандмауэр хорошо справляется со своей работой и надежно блокирует все входящие запросы. Однако он способен на большее — его потенциал не исчерпывается конфигурацией по умолчанию: все установленные программы имеют право без спроса открывать порты в брандмауере. Бесплатная утилита Windows Firewall Control даст вам в руки больше функций.

Запустите ее и в меню «Profiles» установите фильтр на «Medium Filtering». Благодаря этому брандмауэр будет контролировать и исходящий трафик по заданному набору правил. Какие меры туда будут входить, устанавливаете вы сами. Для этого в нижнем левом углу экрана программы нажмите на иконку записки. Так вы сможете просмотреть правила и одним кликом выдать разрешение отдельной программе или же ее заблокировать.

4 Использовать особую защиту

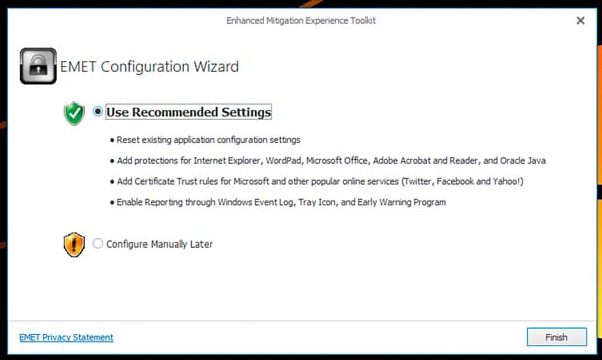

Обновления, антивирус и браундмауэр — об этой великой троице мер безопасности вы уже позаботились. Пришло время тонкой настройки. Проблема дополнительных программ под Windows зачастую состоит в том, что в них не используются все предлагаемые защитные функции системы. Утилита против эксплойтов, такая как EMET (Enhanced Mitigation Experience Toolkit), дополнительно усиливает установленное ПО. Для этого нажмите на «Use Recommended Settings» и позвольте программе работать автоматически.

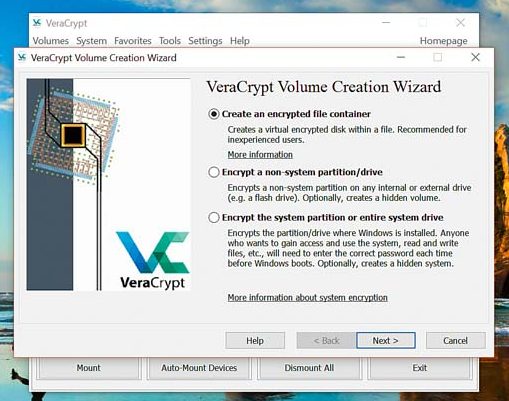

5 Укрепить шифрование

Вы можете существенно усилить защиту персональных данных их шифрованием. Даже если ваша информация попадет в чужие руки, хорошее кодирование хакеру снять не удастся, во всяком случае не сразу. В профессиональных версиях Windows уже предусмотрена утилита BitLocker, настраиваемая через Панель управления.

Альтернативой для всех пользователей станет VeraCrypt. Эта программа с открытым кодом является неофициальным преемником TrueCrypt, поддержка которого прекратилась пару лет назад. Если речь идет лишь о защите личной информации, вы можете создать зашифрованный контейнер через пункт «Create Volume». Выберите опцию «Create an encrypted file container» и следуйте указаниям Мастера. Доступ к готовому сейфу с данными осуществляется через Проводник Windows, как к обычному диску.

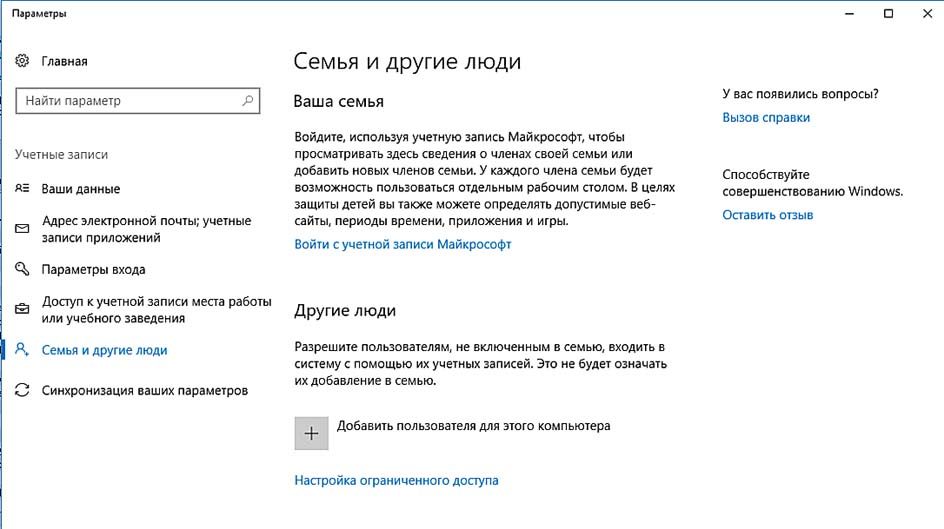

6 Защитить пользовательские аккаунты

Множество уязвимостей остаются неиспользованными хакерами только потому, что работа на компьютере осуществляется из-под стандартного аккаунта с ограниченными правами. Таким образом, для повседневных задач вам также следует настроить такую учетную запись. В Windows 7 это осуществляется через Панель управления и пункт «Добавление и удаление учетных записей пользователя». В «десятке» щелкните по «Параметрам» и «Учетным записям», а далее выберите пункт «Семья и другие люди».

7 Активировать VPN вне дома

Дома в беспроводной сети ваш уровень безопасности высок, поскольку только вы контролируете, кто имеет доступ к локальной сети, а также несете ответственность за шифрование и коды доступа. Все иначе в случае с хотспотами, например,

в отелях. Здесь Wi-Fi распределяется между посторонними пользователями, и на безопасность сетевого доступа вы не способны оказать какое-либо воздействие. Для защиты рекомендуем применять VPN (Virtual Private Network). Если вам нужно просто просмотреть сайты через точку доступа, достаточно будет встроенной VPN в последней версии браузера Opera. Установите браузер и в «Настройках» нажмите на «Безопасность». В разделе «VPN» поставьте флажок для «Включить VPN».

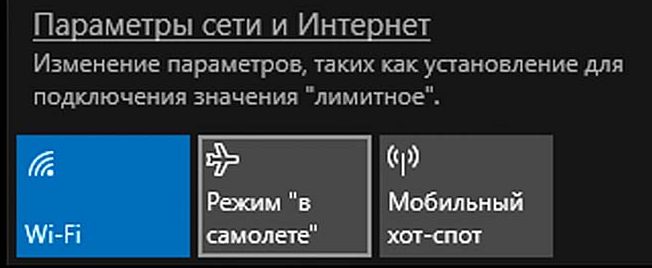

8 Отрезать неиспользуемые беспроводные соединения

Исход ситуации могут решить даже детали. Если вы не пользуетесь такими соединениями, как Wi-Fi и Bluetooth, просто отключите их и тем самым закройте потенциальные лазейки. В Windows 10 проще всего это сделать через Центр уведомлений. «Семерка» предлагает для этой цели на Панели управления раздел «Сетевые подключения».

9 Управлять паролями

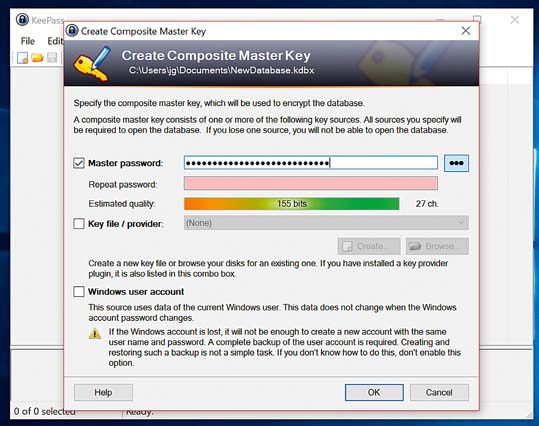

Каждый пароль должен использоваться только один раз, а также содержать специальные знаки, цифры, заглавные и прописные буквы. И еще быть максимально длинным — лучше всего из десяти и более символов. Принцип безопасности, обеспечиваемой паролем, сегодня достиг своих пределов, поскольку пользователям приходится слишком многое помнить. Следовательно, там, где это возможно, следует заменять такую защиту на другие способы. Возьмем, к примеру, вход в Windows: если у вас есть камера с поддержкой технологии Windows Hello, используйте для авторизации метод распознавания лиц. Для остальных кодов рекомендуем обратиться к менеджерам паролей, таким как KeePass, которые следует защитить мощным мастер-паролем.

10 Обезопасить личную сферу в браузере

Для защиты своей конфиденциальности в Сети существует множество способов. Для Firefox идеально подойдет расширение Privacy Settings. Установите его и настройте на «Full Privacy». После этого браузер не выдаст никакой информации о вашем поведении в Ин

Защита компьютера от несанкционированого доступа

Задача сохранения конфиденциальной и рабочей информации, а также информации, содержащей персональные данные пользователя или группы пользователей, является важнейшей при создании защитных систем, оберегающих компьютер от несанкционированного доступа. Собственно, сам несанкционированный доступ – понятие довольно широкое, и может быть осуществлен злоумышленником по различным физическим и программным путям. Противодействие всем этим путям в комплексе и формирует задачу создания системы защиты, как многокомпонентной программно-аппаратной структуры.

Какими же методами и способами злоумышленник может получить несанкционированный доступ к компьютеру?

- Физический способ, в котором участвует внешний нарушитель с физическим доступом к «железу» компьютера

- Программный способ, осуществляемый внутренним нарушителем, имеющим определенные права доступа на разных уровнях внутри сети

- Удаленно-программный способ, осуществляемый через вирусное ПО, либо удалённый доступ из внешних сетей, находящихся за «периметром» безопасности локальной сети конкретного компьютера

При первом способе внешний нарушитель, имеющий доступ в помещения, где установлены компьютеры, может осуществить несанкционированный доступ, загрузившись с внешнего носителя, либо использовав заранее известные учетные данные других пользователей. В другом случае нарушитель может вскрыть корпус компьютера, получив доступ к физическим компонентам, в частности локальному хранилищу информации – жесткому диску, и демонтировать его.

При втором способе, пользователь, работающий внутри «периметра» локальной сети осуществляет действия по несанкционированному доступу к информации и её хищению путём копирования из ресурсов, которые ему разрешены для входа. В отдельных случаях такой пользователь может воспользоваться привилегированным доступом в сеть, который заранее ему известен (под чужими учётными данными).

При третьем способе несанкционированный доступ осуществляет вредоносный программный модуль, интегрированный удалённо в систему атакуемого компьютера. Такой модуль может действовать совместно с программами кейлоггинга, пользуясь зафиксированными данными о логинах и паролях пользователей. Сюда же можно отнести и низкоуровневые программные системы перехвата трафика на канальном уровне, и удалённые доступы с использованием открытых портов и уязвимостей операционных систем.

Всё вышеописанное является исходными данными для организации системы защиты компьютера от несанкционированного доступа. Строить систему рекомендуется именно по шагам противодействия угрозам, описанным выше. Соответственно, методы защиты можно классифицировать по трём основным направлениям.

Защита от физического несанкционированного доступа

Должна обеспечиваться отсутствием или ограничением свободного доступа неавторизованного персонала и предполагаемых нарушителей непосредственно к аппаратным составляющим и корпусу компьютера. Сюда можно отнести все системы физической защиты доступа – системы контроля доступа, решетки, турникеты, защитные средства, закрывающие корпус и т.п.

Должна быть обеспечена парольная защита системы первоначальной загрузки путём задания пароля в BIOS (включая пароль на изменение самих настроек BIOS).

Возможно использование также электронного замка (например, «Соболь») обладающий собственным «доверенным» периметром загрузки, который на сто процентов препятствует запуску компьютера с не доверенной операционной системой или с использованием внешних носителей.

Защита от несанкционированного доступа с использованием программных средств

Должен быть установлен антивирус с максимально широким функционалом для защиты сетевой инфраструктуры и сервера, желательно управляемый централизованно, постоянно обновляемый

Должна быть обеспечена прежде всего закрытая от внешних воздействий изолированная транспортная сеть передачи данных, на которой базируются машины домена или рабочей группы. Это может быть достигнуто сертифицированными сетевыми устройствами, обеспечивающими виртуальное разделение сетевых сегментов (по технологии VLAN) с осуществлением маршрутизации пакетов между ними.

Должен быть обеспечен защитный «периметр», включающий в себя демилитаризованную зону в виде отдельной изолированной подсети на стыке, отвечающим за сопряжение с внешними сетями и Интернет. Это достигается работающими аппаратными файрволами на граничных маршрутизаторах и набором правил доступа во внешние сети и входа из них.

Должен быть обеспечен необходимый уровень криптозащиты каналов связи, обеспечивающих обмен между сегментами локальной сети, что достигается применением аппаратных криптомаршрутизаторов, шифрующих IP-трафик в канале с помощью сертифицированных интегрированных в них средств (например, СЗИ Crypto Pro).

Также допускается организация защиты соединения непосредственно информационной системы с нужным ресурсом через программные VPN-клиенты, шифрующие трафик в создаваемом VPN-туннеле.

На уровне операционных систем защита от внешних проникновений, обнаружение и «отлов» вредоносного кода, действующего из файловых «тел», скриптов, внутри памяти и через электронную почту должна обеспечиваться комплексной антивирусной защитой всех точек сетевого взаимодействия – клиентских машин и серверов.

Непосредственно на компьютере, на котором работает пользователь, должны применяться и действовать доменные политики, а также система разрешительного доступа к информационным системам согласно утверждённой матрице доступа. Также должны действовать политики безопасности, контролируемые администраторами, в соответствии с которыми у пользователей изменяются пароли, осуществляется контроль доступа и т.п

Таким образом, по совокупности методов комплексное решение по защите компьютера от несанкционированного доступа определяется совокупностью программных, организационных и физических методов защиты, применяемых к конкретному автоматизированному рабочему месту.