Прошивка — Хакер

Новости

В устройствах Dell, HP и Lenovo используются устаревшие версии OpenSSL

Во многих устройствах Dell, HP и Lenovo используются старые и небезопасные версии OpenSSL, предупреждают специалисты компани…

Новости

Баги в прошивках некоторых компьютеров HP не могут исправить уже год

ИБ-специалисты сообщают, что в прошивках многих устройств HP, используемых в корпоративных средах, до сих пор не исправлены …

Xakep #278

Взлом

Купила мама Konica. Как специалисты нашли уязвимость и взломали прошивку МФУ

Уязвимости обнаруживают не только в операционных системах и софте для компьютеров или мобильных устройств. Исследователи из SEC Consult Vulnerability Lab недавно нашли любопытную уязвимость в многофункциональных устройствах Konica Minolta и рассказали о том, как на ее исправление повлияла эпидемия COVID-19.

Xakep #270

Geek

Прочесть память.

Как крадут прошивку устройств и как от этого защищаются

Как крадут прошивку устройств и как от этого защищаютсяВсе мы в детстве вооружались отвертками и разбирали какой-нибудь прибор, чтобы понять, как он работает. Но годы, когда приборы не сопротивлялись, уже прошли: теперь каждая кофеварка пытается сделать так, чтобы ты не смог ее изучить. Есть ли выход? Да! Сегодня мы посмотрим, как вытаскивать прошивку из разных устройств и как разработчики мешают этому.

Xakep #257

Трюки

Только самое нужное. Избавляем Linux от багажа прошивок для оборудования

Разработчики Linux поддерживают не только множество драйверов устройств в исходном коде ядра, но и большую коллекцию прошивок к устройствам. Но когда размер системы имеет значение — нужно отсечь лишнее. Поэтому сегодня мы напишем скрипт, который позволит тебе извлечь из полугигабайтной коллекции прошивок нужные именно твоей машине.

Xakep #243

Приватность

Тише воды, ниже травы.

Что и как сливают гуглофоны

Что и как сливают гуглофоныНи для кого не секрет, что наши с тобой телефоны знают о нас слишком много. И пока твой гаджет с тобой, трудно найти хоть минутку, когда никакая информация о твоих действиях не попадет в сеть. Допустим, ты установил кастомную прошивку и не устанавливал GApps. Думаешь, твои данные в безопасности? Сейчас проверим!

Xakep #236

Трюки

Разбудить мертвеца. Изучаем возможности и безопасность режимов восстановления смартфонов

Восстанавливал ли ты когда-нибудь телефон из состояния «кирпича»? В зависимости от платформы, производителя и модели устройства сложность процесса может быть в диапазоне от «нажми на кнопку» до «проще выбросить». В этой статье мы рассмотрим особенности восстановления прошивок на самых разных устройствах.

Xakep #232

Взлом

Пентест UEFI. Оцениваем защищенность прошивки UEFI с помощью CHIPSEC

В этой статье мы разберем схему функционирования и устройство прошивки UEFI на материнских платах с процессорами и чипсетами Intel, протестируем ее с помощью CHIPSEC Framework и сделаем ряд не очень утешительных выводов.

Xakep #231

Трюки

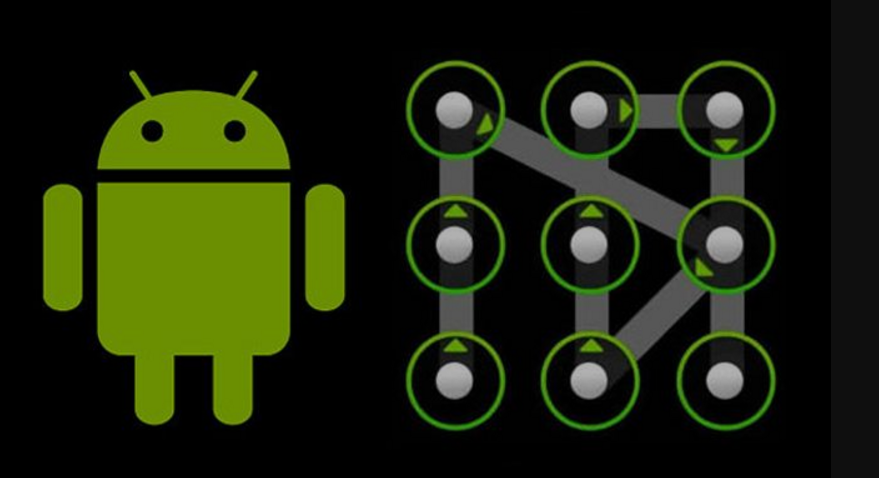

Обгоняя флагманы. Большой гайд по оптимизации Android

Тебе не хватает заряда аккумулятора? Надоели тормоза в приложениях? Не отчаивайся и не торопись покупать новый смартфон. Даже очень медленный смартфон можно заставить работать быстрее и значительно увеличить время жизни от аккумулятора. В этой статье мы расскажем о множестве приемов, которые позволят это сделать.

Для подписчиков

Трюки

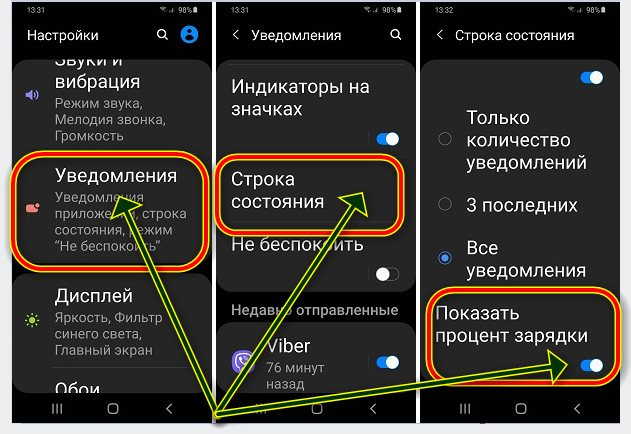

Трансформируем Android. Как позаимствовать фирменные функции прошивок Samsung, Sony и HTC

Производители смартфонов из кожи вон лезут, чтобы выделить свою черную коробочку с экраном среди сотен ей подобных. В ход идет все, от изогнутых и двойных экранов до глубоких софтверных модификаций. Последние чаще всего приносят только проблемы производительности и совместимости, но бывает, что программистам удается придумать что-то действительно интересное и полезное. Вот только эксклюзивом такая функция обычно остается недолго — вскоре появляется аналог.

Вот только эксклюзивом такая функция обычно остается недолго — вскоре появляется аналог.

Трюки

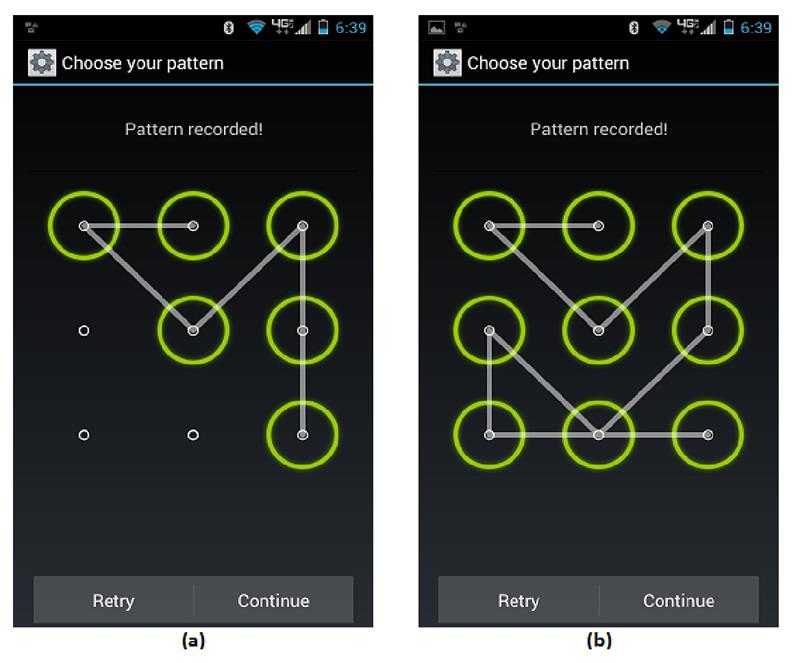

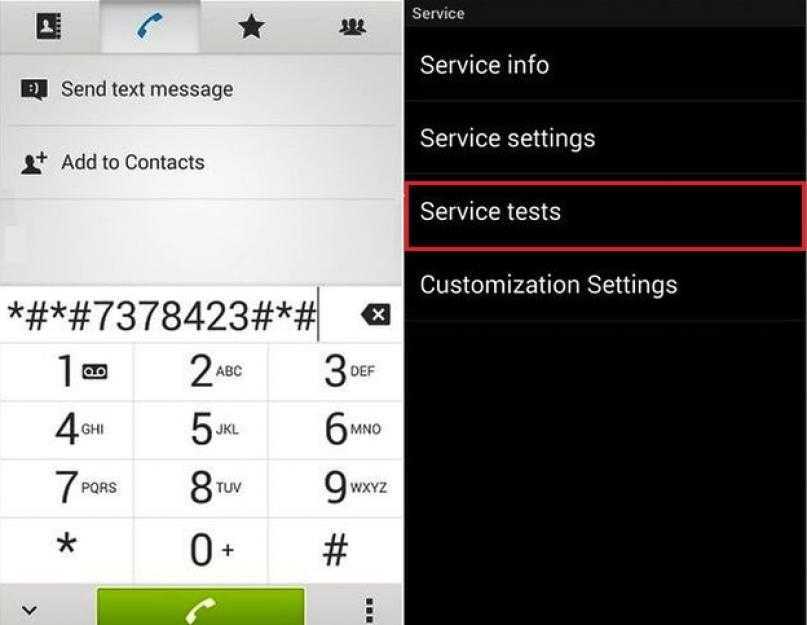

Прокачиваем стоковую прошивку Samsung: получаем root, ставим твики, меняем интерфейс

Прошивки смартфонов Samsung нашпигованы огромным количеством функций и настроек. Однако некоторые из них скрыты, а многие полезные возможности кастомных прошивок в них просто недоступны. К тому же прошивка содержит массу дополнительного софта, который висит в памяти и удалить который невозможно. В этой статье мы расскажем, как расширить функциональность стоковой прошивки и подчистить ее от хлама.

Трюки

Android: Custom ROM Manager — упрощаем установку ромов

Каждый, кто ставил кастомную прошивку, знает, насколько это неудобно: надо сложить на карту памяти все необходимые для установки файлы, перезагрузить в recovery, поставить все эти файлы в очередь… и только тогда начинать шить. Custom ROM Manager намного упрощает задачу.

Xakep #219

Взлом

Прошить прошивку. Превращаем точку доступа Ubiquiti в хакерский инструмент

Трюки

Кастомный Android: делаем свою прошивку из стоковой, не копаясь в исходниках

Сборка собственной прошивки из исходников — сложный процесс, требующий глубоких знаний предмета, больших мощностей компа и множества гигабайт пространства на жестком диске. Однако совсем не обязательно идти стандартным путем. В этой статье мы расскажем, как создать свою собственную прошивку на базе стока без необходимости что-либо компилировать.

Xakep #212

Трюки

Десять лучших Android-прошивок для самых привередливых пользователей

Самый простой способ серьезно обновить свой гаджет — установить на него кастомную прошивку.

Xakep #210

Geek

Кастомные прошивки Android больше не нужны? Колонка Евгения Зобнина

Многие годы я был ярым фанатом кастомных прошивок. В отличие от стока, они предлагали внушительный набор функций, многие из которых были просто незаменимы. Однако в последние годы я все меньше хочу каких-то доработок стокового Android и уже не желаю видеть новую функциональность в операционной системе. Почему это произошло и как Google удалось этого добиться?

Взлом

Расширяем стандартные возможности жесткого диска

Жесткий диск, он же винчестер, не такое уж и простое устройство, каким может показаться на первый взгляд.

Трюки

Возвращаем окирпиченный смартфон к жизни

Большая часть статей рубрики X-Mobile посвящена хакам и твикам, которые требуют получения прав root, модификации прошивки или ее замены на кастом. Однако далеко не каждый читатель готов подвергать свой смартфон подобным операциям, опасаясь, что они способны превратить девайс в кирпич или привести к появлению нестабильности в работе. Сегодня я развенчаю эти мифы и покажу, что даже в самой патовой ситуации вернуть смартфон к жизни не так уж и сложно.

Трюки

Обзор альтернативных прошивок домашних роутеров

Возможности стандартных прошивок часто не удовлетворяют всем требованиям пользователей. Кому-то надо качать торренты, кому-то необходим DLNA/VoIP/принт-сервер, а кто-то просто любит экспериментировать. Во всех этих случаях можно поставить ту или иную прошивку, а если ни одна из них не подходит, то и собрать ее самому.

Кому-то надо качать торренты, кому-то необходим DLNA/VoIP/принт-сервер, а кто-то просто любит экспериментировать. Во всех этих случаях можно поставить ту или иную прошивку, а если ни одна из них не подходит, то и собрать ее самому.

Как сбросить Леново до заводских настроек? Инструкция

Рубрика: Lenovo

Содержание

- Обязательно прочитайте перед сбросом

- Данные учётной записи

- Сохранение файлов и данных

- Hard Reset из меню телефона

- Hard Reset с помощью кнопок

Если ваш смартфон Lenovo глючит и простая перезагрузка не помогает, можно попробовать сбросить настройки до заводских, иначе говоря сделать Hard Reset (жёсткий сброс).

В этой инструкции мы расскажем как сбросить телефон Леново до заводских настроек двумя способами, которые подходят для всех моделей, включая a319, a320 и a536.

Обязательно прочитайте перед сбросом

Прежде чем делать откат до заводских, обратите внимание на два момента:

Данные учётной записи

Если вы используйте на смартфоне учётную запись Google, то убедитесь что вы знаете её данные (логин и пароль). Их обязательно нужно знать, так как после сброса настроек, вы не сможете войти в систему.

Их обязательно нужно знать, так как после сброса настроек, вы не сможете войти в систему.

Не помните пароль учётной записи? Тогда перед сбросом обязательно восстановите его и запишите, чтобы не потерять.

Если вы делаете сброс настроек перед продажей своего Lenovo, то из учётки Гугл лучше просто выйти.

Сохранение файлов и данных

В связи с тем, что сброс настроек предполагает полное удаление всех данных с устройства, настоятельно рекомендуем вам посмотреть как сделать резервное копирование, чтобы потом всё восстановить.

Hard Reset из меню телефона

Для того, чтобы сделать сброс настроек из меню, необходимо перейти в Настройки -> Восстановление и сброс

и выбрать пункт «Сброс настроек«.

После этого вы увидите предупреждение о том, что из памяти смартфона будут удалены все данные. Для подтверждения операции нажмите на кнопку «Сбросить настройки телефона«. После этого устройство перезагрузится и начнет восстановление до заводских настроек. Процесс занимает от 5 до 10 минут.

Процесс занимает от 5 до 10 минут.

Hard Reset с помощью кнопок

Если сделать сброс из меню не удается, например из-за вируса, то сделать его можно с помощью физических кнопок на корпусе телефона.

Порядок действий следующий:

- Нажмите и одновременно удерживайте кнопку уменьшения/увеличения громкости и кнопку питания в течение 10 секунд

- Когда появится логотип Андроида нажмите кнопку питания

- Когда появится меню восстановления выберите пункт Wipe Data/Factory reset (стереть данные/сброс до заводских) используя кнопку уменьшения громкости

- Для выбора пункта нажмите кнопку увеличения громкости

- Снова нажмите кнопку увеличения громкости,чтобы подтвердить действие, нажав «Yes»

- После того, как завершится процесс сброса, смартфон должен перезагрузится автоматически. Если этого не произойдет, нажмите кнопку увеличения громкости.

Надеемся, теперь вы знаете как сбросить настройки до заводских на телефоне Lenovo.

Если у вас остались вопросы — задайте их в комментариях, постараемся помочь.

хакеров могут заразить более 100 моделей Lenovo неудаляемым вредоносным ПО. Вы пропатчены?

Увеличить / Это 14-дюймовый вариант Yoga Slim 9i с кожаной отделкой.

Lenovo

Компания Lenovo выпустила обновления безопасности для более чем 100 моделей ноутбуков, устраняющие критические уязвимости, позволяющие опытным хакерам тайно устанавливать вредоносные микропрограммы, которые практически невозможно удалить или, в некоторых случаях, обнаружить.

Три уязвимости, затрагивающие более 1 миллиона ноутбуков, могут дать хакерам возможность модифицировать UEFI компьютера. Сокращение от Unified Extensible Firmware Interface, UEFI — это программное обеспечение, которое связывает прошивку устройства компьютера с его операционной системой. Будучи первой частью программного обеспечения, которое запускается практически при включении любой современной машины, это начальное звено в цепочке безопасности. Поскольку UEFI находится во флэш-чипе на материнской плате, заражение трудно обнаружить и еще труднее удалить.

Поскольку UEFI находится во флэш-чипе на материнской плате, заражение трудно обнаружить и еще труднее удалить.

О, нет

Две уязвимости — отслеживаемые как CVE-2021-3971 и CVE-2021-3972 — находятся в драйверах прошивки UEFI, предназначенных для использования только в процессе производства потребительских ноутбуков Lenovo. Инженеры Lenovo непреднамеренно включили драйверы в производственные образы BIOS без надлежащей деактивации. Хакеры могут использовать эти ошибочные драйверы для отключения средств защиты, включая безопасную загрузку UEFI, биты регистра управления BIOS и регистр защищенного диапазона, которые встроены в последовательный периферийный интерфейс (SPI) и предназначены для предотвращения несанкционированных изменений встроенного ПО, которое он запускает.

После обнаружения и анализа уязвимостей исследователи из компании по обеспечению безопасности ESET обнаружили третью уязвимость, CVE-2021-3970. Это позволяет хакерам запускать вредоносное ПО, когда машина переведена в режим управления системой — режим работы с высокими привилегиями, который обычно используется производителями оборудования для низкоуровневого управления системой.

«Судя по описанию, все эти атаки довольно «о нет» для достаточно продвинутых злоумышленников», — сказал Ars Траммел Хадсон, исследователь безопасности, специализирующийся на взломе прошивки. «Обход разрешений SPI flash — это довольно плохо».

Он сказал, что серьезность может быть уменьшена с помощью таких средств защиты, как BootGuard, которые предназначены для предотвращения несанкционированного запуска вредоносных программ во время процесса загрузки. С другой стороны, исследователи в прошлом обнаружили критические уязвимости, которые подрывают BootGuard. Среди них три уязвимости, обнаруженные Хадсоном в 2020 году, которые мешали работе защиты, когда компьютер выходил из спящего режима.

Проникновение в мейнстрим

Хотя так называемые SPI-имплантаты все еще встречаются редко, они становятся все более распространенными. Одна из самых больших угроз в Интернете — вредоносное ПО, известное как Trickbot, — в 2020 году начало включать в свою кодовую базу драйвер, который позволяет людям записывать прошивку практически на любое устройство.

Единственными двумя другими задокументированными случаями использования вредоносной прошивки UEFI в дикой природе являются LoJax, который был написан российской государственной хакерской группой, известной под несколькими именами, включая Sednit, Fancy Bear или APT 28. Второй случай был вредоносным ПО UEFI. которую охранная фирма «Касперский» обнаружила на компьютерах дипломатических деятелей в Азии.

Все три уязвимости Lenovo, обнаруженные ESET, требуют локального доступа, а это означает, что злоумышленник уже должен иметь контроль над уязвимой машиной с неограниченными привилегиями. Планка для такого доступа высока и, вероятно, потребует использования одной или нескольких других критических уязвимостей в другом месте, которые уже подвергли бы пользователя значительному риску.

Тем не менее, уязвимости серьезны, потому что они могут заражать уязвимые ноутбуки вредоносными программами, которые выходят далеко за рамки того, что обычно возможно с более традиционными вредоносными программами. У Lenovo есть список из более чем 100 затронутых моделей.

У Lenovo есть список из более чем 100 затронутых моделей.

Исследование показывает, что телефоны Xiaomi, Huawei и Lenovo содержат вредоносное ПО по умолчанию0033 вредоносное ПО

.Производители во всем мире следуют правилу всестороннего тестирования образцов телефонов своих будущих смартфонов и планшетов перед их выпуском на рынок. Это помогает им гарантировать, что устройство идеально подходит для потребительского использования.

Веб-сайт Lenovo взломан из-за скандала с вредоносным ПО SuperFish

Однако недавнее исследование GData показало, что по меньшей мере 26 смартфонов, которые в настоящее время поставляются на рынки Азии и Европы, уже заражены вредоносным программным обеспечением. Телефоны в основном представлены китайскими брендами, такими как Xiomi, Huawei и Lenovo, а также DJC, Xido, Alps, Sesonn и Concorde.

В отчете предполагается, что в образцах мобильных телефонов были приложения, которые уже были модифицированы для слежки за пользователем или для вставки рекламы.

GData, немецкая фирма по кибербезопасности, также обнаружила, что производители внезапно увеличили производство зараженных наборов до 25% по сравнению с первым кварталом 2015 года.

В том же исследовании это также было подтверждено. что вредоносное ПО для мобильных устройств росло так быстро, что новое вредоносное ПО обнаруживается системой безопасности исследователя каждые 14 секунд.

По словам представителя GData Кристиана Луэга, посредник, похоже, внедрил вредоносное ПО, и фирма, занимающаяся кибербезопасностью, попыталась отследить его источник, который в конечном итоге был прослежен до Китая. Однако Леуг говорит, что было бы неуместно называть Китай виновником, потому что они просто «потеряли след в Китае» и не могли идти дальше.

Обнаружение вредоносного ПО является сложной задачей, поскольку обычно вредоносное ПО обычно скрыто в известных приложениях, таких как Google Drive или Facebook. Худший аспект заключается в том, что эти подозрительные приложения также нельзя удалить, потому что ошибка связана с прошивкой телефона.

Мы не можем с уверенностью сказать, является ли это нежелательное заражение вредоносным ПО стратегической тактикой, поддерживаемой правительством, или просто ошибкой, которую не заметили производители.

Это не первый случай, когда Xiaomi, Huawei и Lenovo обвиняют в установке вредоносных программ на свои устройства. В 2014 году ВВС Индии призвали своих чиновников не использовать Xiaomi из-за возможного предустановленного вредоносного ПО.

Китайский производитель ПК Lenovo уже обвиняли в серьезной угрозе безопасности. В мае 2015 года Lenovo была уличена в установке вредоносного ПО SuperFish на свои ноутбуки.

Обновление:Во время разговора с Trek Xiaomi сказала:

«В отчете о безопасности четко указано, что такие вредоносные программы устанавливаются посредниками, и что такие производители, как Xiaomi, не виноваты.

Если у вас остались вопросы — задайте их в комментариях, постараемся помочь.

Если у вас остались вопросы — задайте их в комментариях, постараемся помочь.