Как разблокировать андроид, если забыл графический ключ

С целью сохранения данных на смартфоне во многих аппаратах встроена функция графического ключа. С ее помощью можно установить пароль на аппарат. Однако, если пользователь забыл пароль, то ему придется потрудиться, чтобы восстановить доступ к данным. Существует несколько способов, как разблокировать Андроид. Пользователю остается только выбрать оптимальный вариант.

Что такое графический ключ

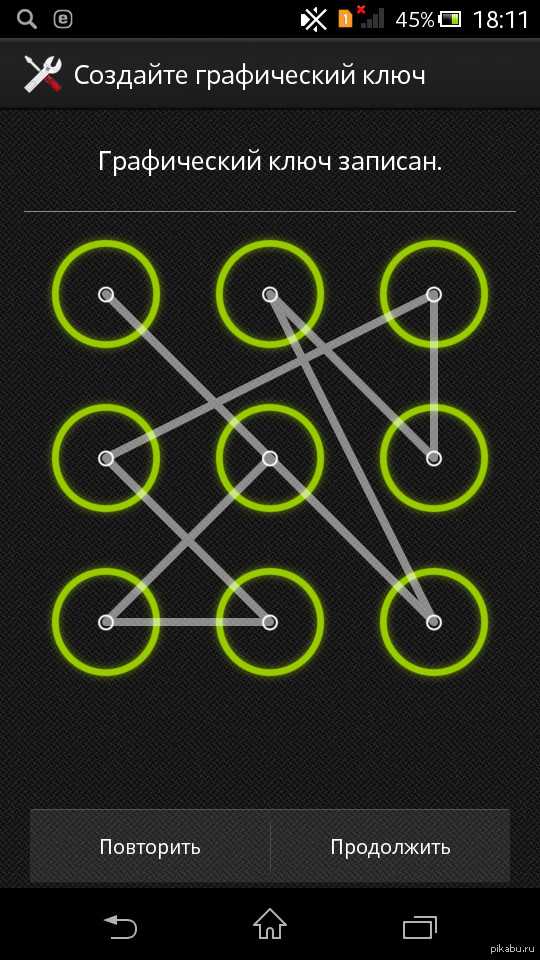

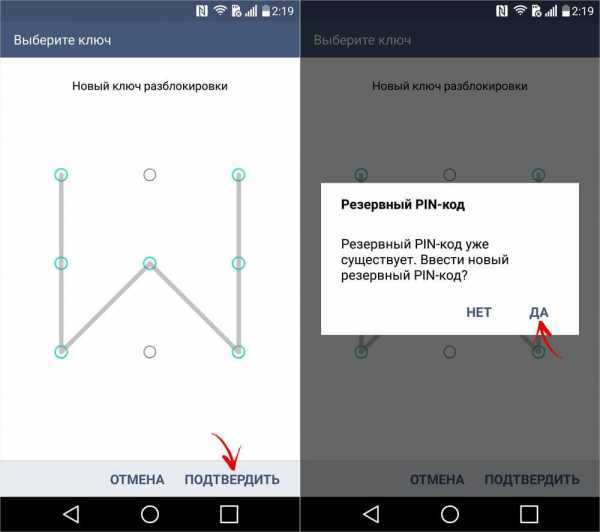

Чтобы не запоминать долгие пароли на смартфоны с ОС Android разработали графический ключ. Данный способ защиты представляет собой нарисованную на экране фигуру: квадрат, крест или более сложную. Без ключа есть возможность совершать звонки, но пользоваться аппаратом не получится. Такой способ не защищает личные данные в памяти телефона и на карте памяти. Вынув карту, можно, считать информацию. Такая защита не спасет от технически подкованных воров. Однако, графический ключ можно использовать для минимальной защиты девайса.

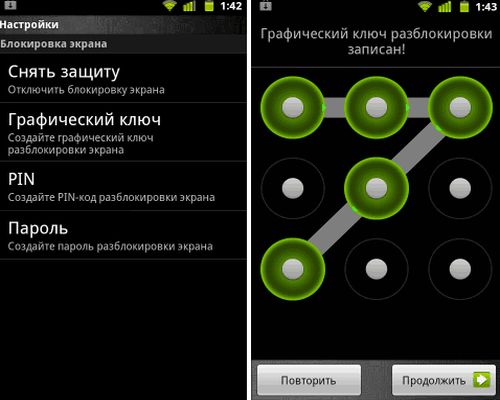

Как его активировать

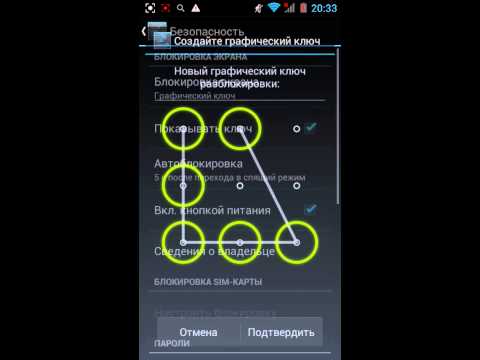

В современных моделях возможность использовать графический ключ встроена по умолчанию. Для ее активации необходимо в

Как отключить на незаблокированном гаджете

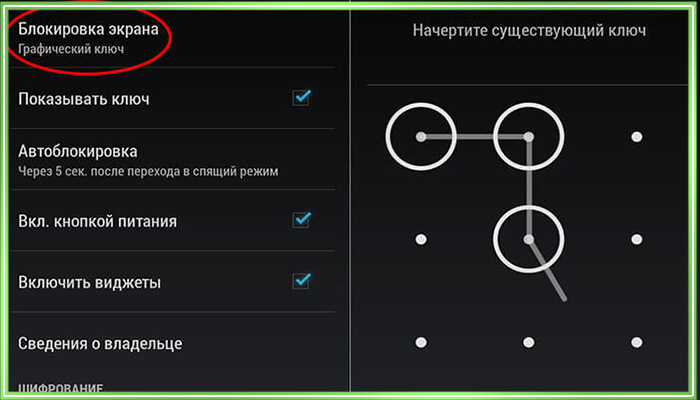

Если проблем с доступом к данным нет, то разблокировать графический ключ можно точно также в «Настройках».

В разделе «Безопасность» выбираем пункт «Блокировка экрана».

Затем выбрать пункт «Нет».

Вот как легко снять защиту с телефона.

Как разблокировать Android не зная графический ключ

Иначе обстоит ситуация, если нужно разблокировать андроид, а ключ не известен.

Звонок на телефон

Данный способ может сработать на аппаратах с ОС Android до версии 2. 2. Чтобы разблокировать графический ключ, нужно позвонить на смартфон с другого телефона, ответить на звонок (взять трубку), перейти в «Настройки» — «Безопасность» – «Отключите графический ключ».

2. Чтобы разблокировать графический ключ, нужно позвонить на смартфон с другого телефона, ответить на звонок (взять трубку), перейти в «Настройки» — «Безопасность» – «Отключите графический ключ».

Ввод верных данных в свой аккаунт через компютер

1) До ОС Android 5.0.

Если смартфон подключен к мобильной сети, то для сброса ключа достаточно указать e-mail и пароль учетной записи. После 5 неудачных попыток ввести графический ключ на экране появится сообщение с предупреждением о блокировке аппарата на 30 секунд. Под текстом отобразится кнопка «Забыли графический ключ». Нужно кликнуть по ссылке и в следующем окне ввести данные учетной записи. Разблокировать андроид, если забыл графический ключ можно на аппаратах с версией ОС до 5.0.

2) Для ОС Android 4.4. и более ранних версий

Разблокировать Андроид можно перейдя на одноименную ссылку на устройствах с ОС Android 4.4 и более ранних версиях.

Разрядите батарею

Нужно дождаться, когда смартфон начнет садиться. На экране появится уведомление о снижении заряда аккумулятора. В этот момент нужно войти в меню состояния батареи, из него вернитесь в главное меню настроек и отключить графический ключ по описанному ранее алгоритму.

Включение Интернет на устройстве

Разблокировать Андроид, если забыли графический ключ можно через аккаунт Google. Для этого нужно восстановить доступ к учетной записи, а затем ввести его на заблокированном телефоне.

Аппарат необходимо подключить к Internet:

- 1. На экране блокировки включить «экстренный вызов».

- 2. *#*#7378423#*#*.

- 3. Выбрать меню WLAN.

- 4. Подключить WI-FI.

Сервис «Найти устройство»

Компания Google разработала «Найти устройство» со встроенной функцией Hard Reset.

Чтобы разблокировать Андроид нужно подключить девайс к интернету. Через браузер на ПК или любом другом аппарате перейти по ссылке https://www.google.com/android/find и авторизоваться в учетной записи.

На карте отобразится местонахождение телефона и время последнего пребывания в сети. В списке опций нужно выбрать пункт «Стереть данные».

Подтверждаем операцию.

Нажимаем кнопку «Очистить». Если устройство находится в офлайн, то данные будут стерты после первого же подключения к сети.

Сервис Samsung «Find My Mobile»

Сбросить пароль на устройствах Samsung проще всего через приложение Find My Mobile. Воспользоваться им получится только в том случае, если пользователь ранее создавал учетную запись в Samsung. Перейдите с любого браузера по ссылке https://findmymobile.samsung.com/ и авторизуйтесь в аккаунте Samsung. В левой панели меню выберите опцию

Перезагрузите аппарат. Пароль экрана блокировки должен быть заменен на новый.

Перезагрузите аппарат. Пароль экрана блокировки должен быть заменен на новый.Очистка раздела через Fastboot

Разблокировать графический ключ на устройствах Blackview, ZTE, Meizu, Xiaomi, Bluboo, Doogee, Lenovo, Fly, Elephone, Oukitel, UMI и прочих китайских моделях, работающих на чипе MTK, можно утилитой SP Flash Tool. С ее помощью устанавливается Recovery, которое не очищает разделы, и удаляются системные файлы.

Скачиваем программу с сайта spflashtool.com. Файл образа Рекавери и «…scatter.txt» для конкретного процессора можно найти в темах моделей на форумах 4PDA, XDA-Developers, Needrom. Все файлы следует поместить в одну папку. Путь к файлу не должен содержать кириллицу. Файл с образом следует переименовать в «recovery.img».

Раскрываем архив SP Flash Tools на диск C. Запускаем файл «flash_tool.exe».

Щелкаем «Scatter-loading», открываем папку с «recovery.img» и выбираем файл scatter.

Нажимаем «Download».

Отключаем смартфон. Ждем 15 секунд. Включаем аппарат и подключаем его к ПК. Все строки в программе должны стать неактивными. Появится внизу полоса «Download DA 100%».

По мере обновления цвет полосы будет меняться на желтый. После завершения процесса появится окно «Download Ok».

Запускаем заводское меню, удерживая клавишу громкости. Кнопкой Volume «UP» поднимаемся до пункта

Следуя пунктам 5 и 6 из инструкции к программе удаляем забытый пароль.

Полный сброс данных

Данный способ поможет разблокировать графический ключ. Однако, с аппарата будут удалены все установленные приложения, привязанные аккаунты, СМС. Личные файлы на SD останутся нетронутыми. Осуществить сброс настроек может даже неопытный пользователь телефона. Необходимо запустить инженерное меню, удерживая кнопку громкости и «Домой», перейти в пункт «Factory reset» и подтвердить операцию.

Необходимо запустить инженерное меню, удерживая кнопку громкости и «Домой», перейти в пункт «Factory reset» и подтвердить операцию.

Взломать графический ключ через специальные программы

Если разблокировать графический ключ стандартными способами не удалось, можно использовать сторонние программы.

Программа SMS Bypass

SMS Bypass – это приложение для смартфонов, которое используется для разблокировки Андроида. Программа удаленно обходит экран блокировки, отправляет на телефон сообщение и сбрасывает пароль. Рассмотрим детальнее как разблокировать андроид, если забыл графический ключ.

Пользователям, которым приходится запоминать много паролей, лучше сразу скачать программу с магазина приложение (цена 1,9 долларов) и установить приложение на телефон с правами Root. Программа формирует цифровой код, который следует запомнить. В случае блокировки аппарата необходимо отправить на телефон сообщение с текстом «1234 reset» (стандартный код). Приложение перезагрузить аппарат. После включения нужно ввести новый графический ключ.

Приложение перезагрузить аппарат. После включения нужно ввести новый графический ключ.

Разблокировать Андроид можно и без предварительной установки программы. Однако, у пользователя должны быть права администратора на смартфоне. Нужно через ПК авторизоваться в аккаунте Google и выполнить синхронизацию с мобильным устройством. Далее скачать с магазина приложения программу, установить ее удаленно на телефон и выполнить вышеописанные операции.

Ручное удаление

Разблокировать Андроид данным способом можно только на устройствах с правами Root.

Первым делом нужно скачать менеджер Aroma. Затем выключить аппарат, зайти в меню «CWM Recovery» и выбрать файл «Install zip».

Выбираем «Choose zip from last install folder» чтобы просмотреть все загруженные архивы и найти файл с Aroma.

Выбираем папку с архивом. Откроется окно файлового менеджера. Нужно прописать путь /data/system/ и удалить файлы: «gesture.key», «password. key», «locksettings.db», «locksettings.db-wal», «locksettings.db-shm». Перезагружаем устройство. Пароль обнулится.

key», «locksettings.db», «locksettings.db-wal», «locksettings.db-shm». Перезагружаем устройство. Пароль обнулится.

Что делать, если не удалось самостоятельно снять графический ключ

Выполнить все вышеописанные операции пользователь может самостоятельно. Если разблокировать графический ключ не получается, придется обращаться за посторонней помощью.

Перепрошивка

Если сброс осуществить не удалось, то придется перепрошивать телефон, то есть менять операционную систему. Можно обратиться с данной проблемой в службу тех поддержки. Или самостоятельно пере прошить телефон. Рассмотрим, как это сделать на примере смартфона Samsung с помощью приложения Odin. Для работы дополнительно потребуется файл с прошивкой, который можно скачать на форуме сайта разработчика. Название и путь к файлу не должны содержать кириллицу.

Необходимо перейти в инженерное меню:

- Выключить устройство.

- Нажать и удерживать кнопку питания и кнопку регулировки громкости.

- Подключите аппарат к ПК через USB.

Запустите приложение Odin на компьютере. Строка ID:COM должна стать желтой. В настройках активируйте опции Auto Reboot и F. Reset Time

Если в прошивке содержится всего один файл, то его необходимо загрузить, нажав на кнопку АР. Для загрузки элементов со многофайловой прошивки предусмотрены кнопки:

- PIT — файл PIT.

- Bootloader — файл APBOOT

- AP — файл PDA / CODE.

- CP — файл PHONE / MODEM.

- CSC — файл CSC.

Предварительно нужно поставить галочку в соответствующем поле.

После загрузки всех файлов жмем Start. Период прошивки нельзя отключать устройство от ПК. После перезагрузки аппарат процесс можно считать завершенным.

Обратитесь в сервисный центр

Если ни один из перечисленных вариантов не подошел, то следует обратиться в сервисный центр. Специалисты определят, что именно было заблокировано (СИМ-карта или аппарат) и восстановят работоспособность телефона.

Взломайте любой графический ключ Android с помощью этого простого метода

Согласно последним сообщениям, недавно исследователями из некоторых известных университетов было проведено совместное исследование, которое ясно показывает, что шаблон разблокировки Android можно легко взломать с помощью этого простого метода.

Взломайте любой графический ключ Android с помощью этого простого метода

Сонар (технология распространения звука) работает путем излучения акустических сигналов под водой, следовательно, это волны, которые распространяются в морской среде, и когда они ударяются о объект, они отражаются обратно, а затем возвращаются в исходную точку. Обычно подводная лодка или корабль просто интерпретируют сигналы и хранят записи дна только для того, чтобы распознавать потенциальные опасности.

Технология быстро развивалась во время Первой мировой войны и с годами совершенствовалась. Спустя столетие группа исследователей из Ланкастерского университета (Великобритания) и Линкопинга (Швеция) рассказала о взломе телефона Android с помощью кода разблокировки.

Для этого им сначала пришлось превратить телефон в гидролокатор. В этом нет ничего удивительного, если учесть, что смартфон излучает не звуковые волны, а радиоволны.

Таким образом, чтобы решить эту «проблему», исследователи посылают звуки (не слышимые для человека) через динамики и собирают (через микрофон) эхо, которое возникает, когда кто-то рисует на экране шаблон разблокировки. Данные отправляются на внешний сервер, где они настраиваются на машинное обучение (автообучение), и через несколько минут система возвращает пароль для входа в устройство Android.

В шаблоне разблокировки 400000 12 возможных комбинаций. Исследователи из обоих университетов основывались на предыдущем исследовании, которое подтвердило, что после ввода всего 20 партий 12% Android-устройств, имеющихся в настоящее время на рынке, можно взломать. Отсюда они разработали и обучили sonarSnoop (название, которое они дали программе), имея четыре попытки угадать одну из этих XNUMX комбинаций. Для этого злоумышленник должен войти в телефон жертвы, как минимум, получить доступ к громкой связи и микрофону.

Отсюда они разработали и обучили sonarSnoop (название, которое они дали программе), имея четыре попытки угадать одну из этих XNUMX комбинаций. Для этого злоумышленник должен войти в телефон жертвы, как минимум, получить доступ к громкой связи и микрофону.

Только в августе прошлого года количество приложений, допускающих DDoS-атаки на другие устройства по всему миру, увеличилось более чем на 300 приложений на полках Google Play Store. В мае 2017 года группа независимых исследователей опубликовала, что в Play Store есть целых 234 приложения, требующих ввода в микрофон вашего телефона.

При проведении исследования «мы предположили, что вредоносная программа, которая считается хорошим приложением, была загружена на смартфон жертвы», — сообщил один из авторов исследования, опубликованного на arxiv.org.

Вредоносное ПО не обязано блокировать телефон, замедлять его работу или показывать постоянную рекламу, вам просто нужно получить доступ к микрофону и динамику. «Это не редкость для установленного и используемого приложения, более вероятно, что пользователь не заметит атаку», — говорит он.

После удара по интеллектуальному устройству динамики начинают издавать звуки с частотой от 18 до 20 кГц, в результате чего эхо нарастает каждый раз, когда жертва создает узор, а затем отражается от звуковых волн и создает эффект сонара.

По словам Bing, это не мгновенная технология, потому что «злоумышленник должен отслеживать серию блокирующих процессов». Даже если для построения графика требуется всего несколько секунд, анализ данных занимает гораздо больше времени: именно здесь начинается автоматическое обучение.

Последствия для Интернета вещей

«Это происходит после того, как данные сохранены и отправлены на удаленный сервер, управляемый злоумышленником», — продолжает исследователь. Здесь программное обеспечение обучается и улучшается перед лицом будущих атак.

Когда его спросили, пробовали ли они уже свой метод разблокировки сотовых телефонов, защищенных кодом разблокировки, Пэн ответил отрицательно. Вот почему он еще не тестировал его ни на одном iPhone от Apple. Впрочем, об айфонах технологического гиганта Apple не может быть и речи: год назад другой китайской команде исследователей удалось взломать их с помощью ультразвука.

Впрочем, об айфонах технологического гиганта Apple не может быть и речи: год назад другой китайской команде исследователей удалось взломать их с помощью ультразвука.

Ибрагим Этхем Багчи, Утц Рёдиг и Джефф Ван — трое других исследователей, которые подписались на работу с Пенгом. Помимо того факта, что его метод осуществим и работает для обнаружения шаблонов разблокировки, эффекты вызывают еще большее беспокойство.

Сегодня нетрудно представить себе умные колонки, такие как Google Home или Amazon Echo, которые постоянно подключены к сети или через Интернет вещей, встроены в телевизоры, духовки, микроволновые печи, холодильники, часы работы и множество повседневных вещей.

«Если злоумышленник контролирует аудиосистему этих устройств, он может использовать их для наблюдения за пользователями (движения, позы, жесты и т. Д.). Следовательно, это будет иметь некоторые последствия для безопасности, которые необходимо учитывать », — заключает исследователь из Ланкастерского университета.

Ну что ты об этом думаешь? Просто поделитесь своими мнениями и мыслями в разделе комментариев ниже.

Источник

Криминалистическая экспертиза Android: как обойти блокировку шаблона телефона Android

Введение

Android — это операционная система с открытым исходным кодом, основанная на ядре Linux, первоначально разработанная компанией Android Inc., которую Google купила в 2005 году. Изначально Android разрабатывался для поддержки устройства с сенсорным экраном, такие как смартфоны. Эти устройства поддерживают различные типы блокировки экрана, такие как блокировка смахиванием, блокировка с помощью PIN-кода, блокировка с помощью шаблона, блокировка с помощью жестов, блокировка по лицу и т. д.

Блокировка с помощью смахивания разблокирует экран, просто проведя кончиками пальцев по определенной области экрана. Блокировка PIN-кодом — когда вы вводите правильный PIN-код, экран будет разблокирован. Блокировка шаблона разблокирует экран, когда пользователь создает шаблон, соединяя девять кругов на экране, который уже сохранен в вашей системе. Эта статья основана только на системе блокировки шаблона и не распространяется на биометрические системы блокировки, доступные на телефонах.

Эта статья основана только на системе блокировки шаблона и не распространяется на биометрические системы блокировки, доступные на телефонах.

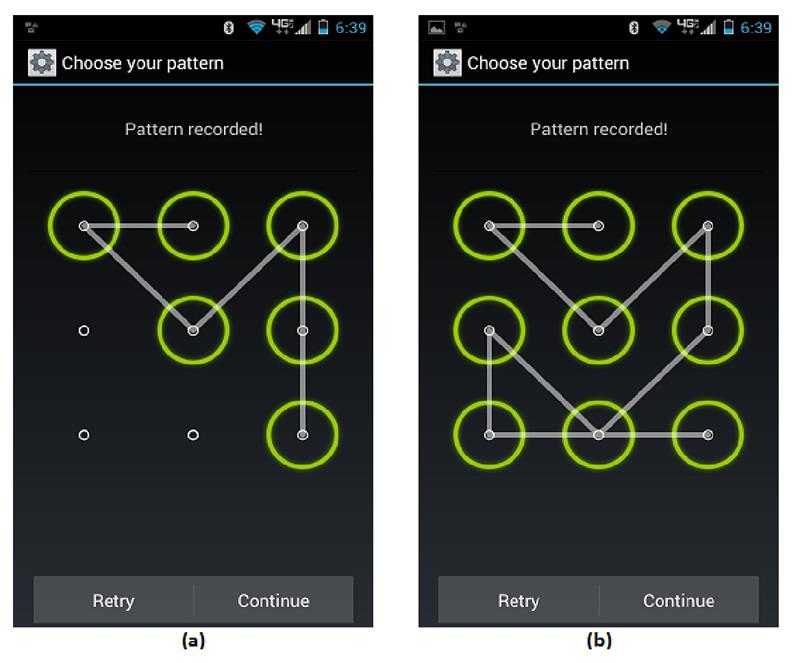

Понимание блокировки шаблонов Android

Рисунок 1. Блокировка шаблонов Android с нумерациейШаблоны — это не что иное, как путь, прочерченный пальцами на девяти кругах с номерами, начинающимися от 1 до 9, от верхнего левого угла до правого нижнего угла, как показано на рисунке. на рисунке выше. Если мы выберем шаблон 1478, шаблон будет выглядеть так, как показано на рисунке 2.

Рисунок 2: Шаблон для 1478Этот шаблон сохраняется с 20-байтным хэшем SHA-1. Таким образом, хэш SHA-1 для 1478 будет «06CF96F30A7283FF7258FCEF5CF587ED51156C37», который хранится в файле с именем жест.ключ в папке /data/system во внутренней памяти Android.

Уловка

Уловка для изменения шаблона заключается в замене этого файла известным файлом шаблона жестов.key.

Необходимое условие

- Должен быть включен режим отладки.

- Инструмент Android adb (Android Debugger Bridge).

- Инструмент диспетчера AVD (Android Virtual Device).

- USB-кабель устройства

- Устройство, пароль которого необходимо изменить

Методология

Шаг 1

Запустите AVD (виртуальное устройство Android) и создайте шаблон в AVD. Откройте командную строку. Выполните следующую команду, чтобы проверить, подключен ли AVD к отладчику или нет.

1. adb devices

Вывод команды должен выглядеть так, как показано на рисунке 3. Если вы видите на экране название вашего эмулятора, то ваше устройство отлично подключено.

Рисунок 3: Вывод устройств adbШаг 2

Теперь извлеките файл жест.ключ из AVD. Для этого выполните команду, указанную ниже. Этот файл находится в /data/system.

1. adb pull /data/system/gesture.key жест.ключ

Файл жест.ключ будет загружен в ваш текущий рабочий каталог. Здесь синтаксис команды adb pull . Здесь мой текущий рабочий каталог — это моя домашняя папка. Таким образом, файл жеста.key будет извлечен в моей локальной файловой системе в моем домашнем каталоге.

Таким образом, файл жеста.key будет извлечен в моей локальной файловой системе в моем домашнем каталоге.

Вывод команды показан на Рис. 4.

Рис. 4: Извлечение файла жеста.keyШаг 3

Теперь подключите другое устройство, пароль которого необходимо изменить, и закройте AVD. В моем примере я буду использовать тот же AVD. Итак, теперь мой пароль в моем AVD — 1478 в соответствии с номерами ячеек шаблона. Рисунок 5 иллюстрирует шаблон.

Рисунок 5: Текущий шаблон устройстваНа следующем шаге будет показано, как изменить шаблон нового устройства на известный шаблон из предыдущего AVD, который был 1236. Рисунок 6 иллюстрирует новый шаблон.

Рисунок 6: Новый шаблон, не сохраненный в AVDШаг 4

Теперь, чтобы изменить пароль с помощью известного шаблона, мы передадим наш файл известного шаблона на новое устройство. Команда для отправки файла в систему Android показана ниже. Этот файл нужно поместить в /data/system нового устройства.

adb pushgesture.key /data/system/gesture.key

Файл жеста.key будет помещен в файловую систему Android вместо предыдущего файла. Итак, теперь у Android будет новый файл жестов, который содержит известный пароль, и когда мы используем этот шаблон для разблокировки экрана, экран будет разблокирован. Синтаксис для отправки файла в систему Android — adb push.

Вывод команды показан на рисунке 7.

Рисунок 7: Загрузка файла известного шаблона в систему AndroidТеперь это изменяет шаблон нового устройства с известным шаблоном. Рисунок 8 иллюстрирует разблокировку известным шаблоном.

Рисунок 8: Шаблон заменен известным шаблономОграничения

- Устройство должно быть рутировано

- На устройстве должен быть включен режим отладки USB

Ссылка

Вы также можете найти значения хэша SHA-1 ключа жеста и сопоставить его с базой данных, чтобы узнать комбинацию блокировки шаблона. Для этого вы можете использовать мой скрипт на Python (https://github. com/c0d3sh4lf/Android_Forensics), чтобы автоматизировать процесс декодирования.

com/c0d3sh4lf/Android_Forensics), чтобы автоматизировать процесс декодирования.

Файл словаря можно загрузить с http://www.android-forensics.com/tools/AndroidGestureSHA1.rar (25 МБ)

Сумит Шривастава

Сертифицированный судебно-медицинский эксперт CISC, CHFIv8. Сумит Шривастава начал свою карьеру в качестве стажера-аналитика по безопасности в компании Network Intelligence (I) Pvt. ООО, Мумбаи. Также более года работаем над текущими проектами компании с профессиональными инструментами для расследований, аудита и VAPT.

Шаблон блокировки вашего Android-телефона небезопасен — его можно взломать всего за 5 попыток

- Дом

- Технология

Результаты взлома точны даже с расстояния до 2,5 метров

Большинство из нас, кто владеет смартфонами Android, используют ту или иную форму блокировки, чтобы гарантировать, что никто не сможет получить доступ к нашим данным и данным. И есть несколько разных типов замков, которые мы можем использовать, и мы действительно избалованы выбором. Тем не менее, один из способов, который кажется наиболее популярным, — это разблокировка с помощью графического ключа, поскольку почти каждый любит свой уникальный графический ключ и считает, что разблокировку с помощью графического ключа нельзя взломать и что она безопасна, поскольку она слишком сложна. но оказывается, это может быть не так безопасно, как вы думаете. Как показало новое исследование, безопасность разблокировки с помощью графического ключа можно разблокировать всего за 5 попыток. Это наверняка станет шоком для большинства владельцев смартфонов, использующих разблокировку графическим ключом, поскольку взломать ее проще, чем установить.

И есть несколько разных типов замков, которые мы можем использовать, и мы действительно избалованы выбором. Тем не менее, один из способов, который кажется наиболее популярным, — это разблокировка с помощью графического ключа, поскольку почти каждый любит свой уникальный графический ключ и считает, что разблокировку с помощью графического ключа нельзя взломать и что она безопасна, поскольку она слишком сложна. но оказывается, это может быть не так безопасно, как вы думаете. Как показало новое исследование, безопасность разблокировки с помощью графического ключа можно разблокировать всего за 5 попыток. Это наверняка станет шоком для большинства владельцев смартфонов, использующих разблокировку графическим ключом, поскольку взломать ее проще, чем установить.

Читайте также:

Но как хакеры могут взломать ваш личный шаблон? Что ж, несмотря на то, что вероятность того, что ваш графический ключ будет взломан в общественных местах, высока, это можно сделать даже в удаленных местах. Существует новая технология, которую хакеры используют для взлома даже самых сложных шаблонов блокировки. Система взлома фактически дает хакерам представление о вашем дисплее и положении ваших пальцев, что дает им точное представление о шаблоне, который вы используете для разблокировки устройства. Это не так сложно, и с помощью той же системы шаблон блокировки можно легко взломать и просмотреть менее чем за 5 попыток. на самом деле это менее чем минутная работа, и после открытия и взлома удаленное местоположение может легко украсть ваши данные, а затем приступить к взлому вашего смартфона. Подумайте об этом, и это страшно!

Существует новая технология, которую хакеры используют для взлома даже самых сложных шаблонов блокировки. Система взлома фактически дает хакерам представление о вашем дисплее и положении ваших пальцев, что дает им точное представление о шаблоне, который вы используете для разблокировки устройства. Это не так сложно, и с помощью той же системы шаблон блокировки можно легко взломать и просмотреть менее чем за 5 попыток. на самом деле это менее чем минутная работа, и после открытия и взлома удаленное местоположение может легко украсть ваши данные, а затем приступить к взлому вашего смартфона. Подумайте об этом, и это страшно!

Новое исследование, проведенное Ланкастерским университетом, Университетом Бата в Великобритании и Северо-Западным университетом в Китае, точно показывает, как злоумышленники могут надежно взломать блокировку шаблона за пять попыток с помощью программного обеспечения для видео и компьютерного зрения. Это делается путем скрытой видеосъемки того, как владелец рисует форму замка, чтобы разблокировать свое устройство, злоумышленником, который может просто посмотреть, погруженный в свой телефон, а затем он может использовать программное обеспечение для быстрого отслеживания движений кончиков пальцев владельца относительно положения устройства. . В течение нескольких секунд алгоритм создает небольшое количество шаблонов-кандидатов для доступа к телефону или планшету Android. По словам исследователей, атака работает даже без видеозаписи, позволяющей увидеть какой-либо контент на экране, и независимо от размера экрана. Lenovo анонсирует версию Lenovo K6 Power 4 ГБ в Индии по цене 10 999 рупий

. В течение нескольких секунд алгоритм создает небольшое количество шаблонов-кандидатов для доступа к телефону или планшету Android. По словам исследователей, атака работает даже без видеозаписи, позволяющей увидеть какой-либо контент на экране, и независимо от размера экрана. Lenovo анонсирует версию Lenovo K6 Power 4 ГБ в Индии по цене 10 999 рупий

Результаты точны даже на расстоянии до 2,5 метров, что приводит к дополнительным проблемам, поскольку телефоны могут быть взломаны даже на расстоянии. После создания и настройки базы данных шаблонов становится еще проще идентифицировать и использовать правильные шаблоны, что сокращает время взлома. Если у вас есть сложный паттерн и вы чувствуете, что его невозможно взломать — берегитесь! Ваш сложный шаблон делает позиционирование вашего отпечатка пальца более уникальным, и, следовательно, его уникальность приводит к более быстрому взлому, поскольку вариантов с одинаковым или похожим шаблоном не так уж много. Сложные паттерны можно взломать с первой попытки, а простые требуют времени. В ходе исследования хакерам удалось взломать 87,5% сложных шаблонов и 60% простых шаблонов с первой попытки! Разработчик программного обеспечения AppDynamics будет приобретен Cisco в рамках сделки на 3,7 миллиарда долларов

В ходе исследования хакерам удалось взломать 87,5% сложных шаблонов и 60% простых шаблонов с первой попытки! Разработчик программного обеспечения AppDynamics будет приобретен Cisco в рамках сделки на 3,7 миллиарда долларов

С ростом использования смартфонов и хранилищ данных на устройствах простой взлом может привести к потере конфиденциальных данных. Большинство пользователей хранят информацию только на своих устройствах, а не где-либо еще, поскольку мобильные телефоны всегда в пути. Кроме того, с течением времени мобильные телефоны теперь обладают большей емкостью памяти, что означает, что пользователи хранят все больше и больше своих данных в Интернете и полагаются на свои смартфоны для подключения к этим данным. Помимо электронных писем и рабочих файлов, многие пользователи также хранят в облаке множество конфиденциальных документов. Кроме того, на мобильных телефонах также есть изображения и конфиденциальные изображения. Посмотрите на взломы и отсутствие безопасности, это имеет смысл, если вы не придерживаетесь только шаблонов блокировки и используете хорошие методы защиты данных на мобильных телефонах для предотвращения утечек.