Android gmobi 1 как удалить

Android Gmobi 1 опасный вирус. Из нашей статьи вы узнаете где он находится, как действует и какой вред несет, а так же как бороться с этой заразой. Android.Gmobi.1 далеко не новый вирус, но многие пользователи все еще хватают его в сети из-за незащищенности версий андроида от 2.0 и вплоть до прошивок нового поколения. Это троянский конь, который ставит под угрозу программную оболочку системы, что само собой влияет на утечку информации, личных данных, переписок и любой другой конфиденциальной информации. Не будем запугивать читателя и поэтапно расскажем что это за беда.

Android.Gmobi.1 — представляет несколько модулей программного вирусного кода, которые при необходимости выкачиваются и обновляются. Может быть вшит в сторонние приложения, но так же может попасть через прошивку, скачанную из неофициальных источников.

Если ваш телефон не защищен антивирусом — троян производит попытку перехвата личных данных пользователя и постоянно показывает рекламные ссылки и баннера выскакивающие в разных местах экрана.

Вирусу достаточно всего одного «живого» куска что бы продолжать жить в устройстве. При первом включении интернета все остальные части будут скачаны. К тому же если злоумышленникам не удалось перехватить данные — они собирают статистику с вашего телефона, а так же могут собирать информацию по вводу с клавиатуры, а это ваши данные и пароли. Вот основные «темные» стороны воздействия вируса. Если вы замечаете на телефоне следующие симптомы или один:

- Горит иконка «закачки», что-то постоянно обновляется без вашего ведома и уведомлений -это может быть опасным сигналом, т.к. может качаться вредоносное ПО, другие вирусы.

- Сами запускаются приложения, в них открываются рекламные вкладки.

- Рекламные вкладки открываются в играх и приложениях где их раньше не было.

- Браузер ведет себя непонятно — сам открывает вкладки, запускаются баннера с рекламой, непроизвольный переход по ссылкам.

Значит телефон точно заражен вирусом, если не данным видом, то скорее всего другим.

Не путайте обычную рекламу от Гугла в играх и программах — такая реклама обычно располагается в небольшом окошке, не мешает работе приложения и может быть закрыта.

Как удалить Android.Gmobi.1 ?

Я надеюсь у каждого разумного пользователя телефона уже установлен антивирус, который предназначается прежде всего для защиты от попадания вредных программ и кодов на устройство.

Из бесплатных отлично зарекомендовали себя Касперский антивирус, а так же Dr.Web, их бесплатных версий хватит для базовой защиты телефона. Недавно мы писали о новом отличном антивирусе, ознакомиться с которым можно тут: Quick Heal Mobile Security для Android

Android Gmobi уже внесен во многие антивирусные базы и теперь легко определяется и удаляется.

Редко случается что вирус вшит в саму прошивку операционной системы и находится в ядре системных файлов.

Тут вариантов несколько:

- Если дело не в прошивке поможет «Сброс настроек» для этого достаточно зайти в меню «Настройки» и найти пункт «Восстановление и сброс».

Но учтите, удалять придется все приложения. Рекомендую сохранить только телефонную книгу, контакты, все остальное легко установить с нуля из Плей Маркета.

Но учтите, удалять придется все приложения. Рекомендую сохранить только телефонную книгу, контакты, все остальное легко установить с нуля из Плей Маркета. - Версии Андроида от 4 выше поддерживают загрузку в «Безопасном режиме». Что бы перезагрузить телефон в таком режиме нажмите кнопку питания, а затем задержите палец ни иконке «Отключить питание» телефон предложит перезагрузить телефон в безопасном режиме. В таком режиме проверьте антивирусом всю память телефона, включая флеш карту.

Не пожалейте времени, пусть ваши данные и личная жизнь будут в безопасности.

Здравствуйте! Антивирус обнаружил в смартфоне такое приложение Android.Gmobi.1 как вирус. Подскажите, как удалить эту вредоносную программу?

Будет выскакивать реклама в панели уведомления, в приложениях и диалоговых окнах. Вообщем его надо удалять.

Антивирусник на андроиде может не справится, так как Android.Gmobi.1 вшит в систему и обычно антивирус выдает ошибку «Отказано в доступе». Тогда

- Нужно получить рут-права.

(проверить есть ли root права)

(проверить есть ли root права) - Загрузить устройство в безопасном режиме.

- Теперь установите и запустите ваш антивирус, после этого он сможет очистить телефон от Android.Gmobi.1.

Поступим проще, без всяких установок лишних приложений на android. Подключаем смартфон к ПК и через антивирус ПК проверяем и удаляем.

Я подключил телефон к компу как USB-накопитель, потом в «Мой Компьютер» будет 2 «диска» — внутренняя память телефона и SD-карта. Кликаем правой кнопкой на диск и выбираем «Проверить на вирусы» и так каждый диск. Всё, проблема решена!

Отчего ваш мобильный телефон вдруг начал вести себя не так, как обычно, или вообще «зажил» своей «жизнью»? Возможно, оттого, что в нем поселилась вредоносная программа. Сегодня количество вирусов и троянов для Андроид растет в геометрической прогрессии. Почему? Да потому, что ушлые ребята-вирусописатели знают, что смартфоны и планшеты всё чаще используются нашими согражданами в качестве электронных кошельков, и делают всё, чтобы переместить средства со счетов владельцев в свой карман. Давайте поговорим о том, как понять, что мобильное устройство подхватило инфекцию, как удалить вирус с Андроида и обезопасить себя от повторных заражений.

Давайте поговорим о том, как понять, что мобильное устройство подхватило инфекцию, как удалить вирус с Андроида и обезопасить себя от повторных заражений.

Симптомы вирусного заражения Android-устройства

- Гаджет включается дольше, чем обычно, тормозит или внезапно перезагружается.

- В истории SMS и телефонных звонков есть исходящие сообщения и вызовы, которых вы не совершали.

- Со счета вашего телефона сами по себе списываются деньги.

- На рабочем столе или в браузере отображается реклама, не связанная с каким-либо приложением или сайтом.

- Сами по себе устанавливаются программы, включается Wi-Fi, Bluetooth или камера.

- Пропал доступ к электронным кошелькам, мобильному банку или по неизвестным причинам уменьшилась сумма на счетах.

- Кто-то завладел вашим аккаунтом в социальных сетях или мессенджерах (если используются на мобильном устройстве).

- Гаджет заблокирован, а на экране отображается сообщение, что вы что-то нарушили и должны заплатить штраф или просто перевести кому-то деньги за разблокировку.

- Внезапно перестали запускаться приложения, пропал доступ к папкам и файлам, заблокировались какие-либо функции устройства (например, не нажимаются кнопки).

- При запуске программ выскакивают сообщения, вроде «в приложении com.android.systemUI произошла ошибка».

- В списке приложений появились неизвестные иконки, а в диспетчере задач — неизвестные процессы.

- Антивирусная программа информирует вас об обнаружении вредоносных объектов.

- Антивирусная программа самопроизвольно удалилась с устройства или не запускается.

- Батарея телефона или планшета стала разряжаться быстрее, чем всегда.

Не все из этих симптомов стопроцентно указывают на вирус, но каждый является поводом немедленно просканировать устройство на предмет заражения.

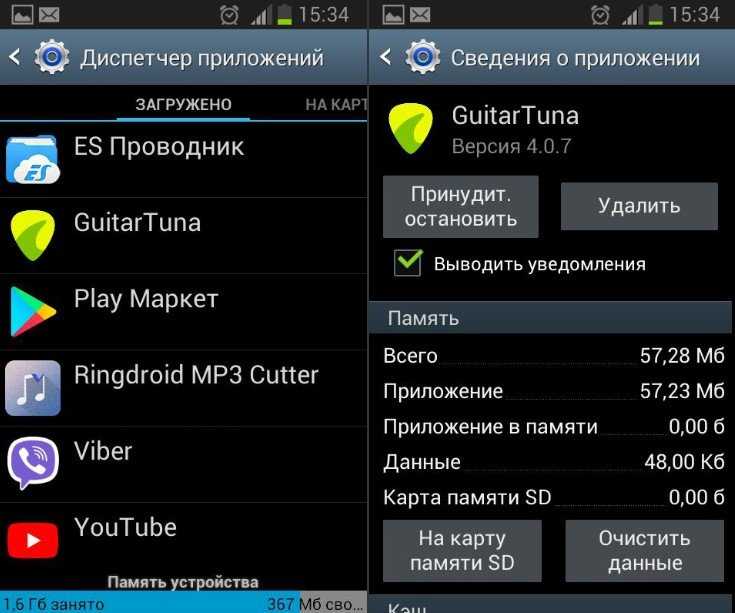

Самый простой способ удаления мобильного вируса

Если гаджет сохранил работоспособность, проще всего убрать вирус с помощью установленного на Android антивируса. Запустите полное сканирование флеш-памяти телефона, при обнаружении вредоносного объекта выберите опцию «Удалить», сохранив обезвреженную копию в карантине (на случай, если антивирус обознался и принял за вирус что-то безопасное).

К сожалению, этот способ помогает примерно в 30-40% случаев, поскольку большинство вредоносных объектов активно сопротивляется своему удалению. Но управа существует и на них. Далее мы рассмотрим варианты действий, когда:

- антивирус не запускается, не обнаруживает или не удаляет источник проблемы;

- вредоносная программа после удаления восстанавливается;

- устройство (или его отдельные функции) заблокированы.

Удаление вредоносной программы в безопасном режиме

Если вам не удается почистить телефон или планшет в обычном режиме, попытайтесь это сделать в безопасном. Основная масса вредоносных программ (не только мобильных) не проявляет в безопасном режиме никакой активности и не препятствует уничтожению.

Для загрузки устройства в безопасном режиме нажмите кнопку включения/выключения, установите палец на «Отключить питание» и держите его до тех пор, пока не появится сообщение «Переход в безопасный режим». После этого нажмите ОК.

Если у вас старая версия Android — 4.0 и ниже, выключите гаджет обычным способом и снова включите. При появлении на экране логотипа Android одновременно нажмите клавиши увеличения и уменьшения громкости. Удерживайте их, пока аппарат не загрузится полностью.

Находясь в безопасном режиме, просканируйте устройство антивирусом. Если антивируса нет или он по каким-то причинам не запускается, установите (или переустановите) его из Google Play.

Таким способом успешно удаляются рекламные вирусы типа Android.Gmobi 1 и Android.Gmobi.3 (по классификации Dr. Web), которые закачивают на телефон различные программы (с целью накрутки рейтинга), а также показывают на рабочем столе баннеры и объявления.

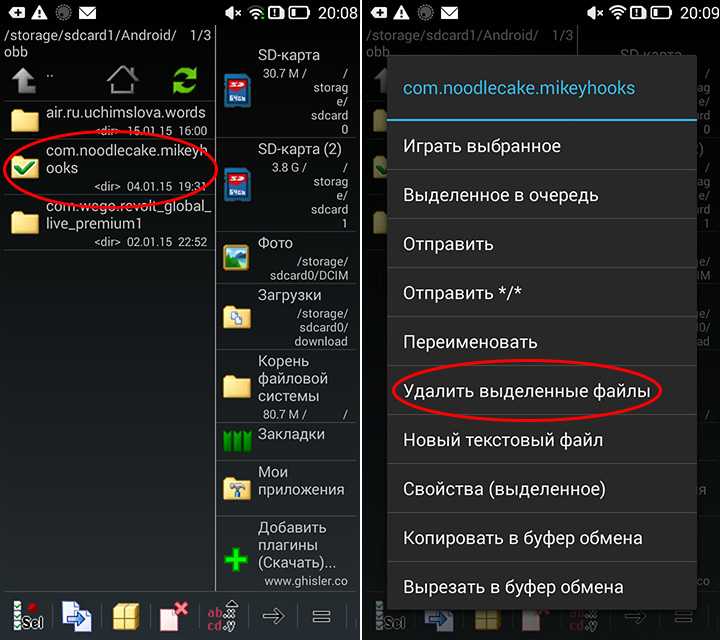

Если у вас есть права суперпользователя (root) и вы точно знаете, что именно вызвало проблему, запустите файловый менеджер (например, Root explorer), пройдите по пути расположения этого файла и удалите его. Чаще всего мобильные вирусы и трояны помещают свое тело (исполняемые файлы с расширением . apk) в каталог system/app.

apk) в каталог system/app.

Для перехода в нормальный режим просто перезагрузите устройство.

Удаление мобильных вирусов через компьютер

Удаление вирусов на телефоне через компьютер выручает тогда, когда мобильный антивирус не справляется со своей задачей даже в безопасном режиме или функции устройства частично заблокированы.

Удалить вирус с планшета и телефона, используя компьютер, тоже возможно двумя способами:

- с помощью антивируса, установленного на ПК;

- вручную через файловый менеджер для Андроид-гаджетов, например, Android Commander.

Используем антивирус на компьютере

Для проверки файлов мобильного устройства антивирусом, установленным на компьютере, подключите телефон или планшет к ПК USB-кабелем, выбрав способ «Как USB-накопитель».

Следом включите USB.

После этого в папке «Компьютер» на ПК появятся 2 дополнительных «диска» — внутренняя память телефона и SD-карта. Для запуска сканирования откройте контекстное меню каждого диска и кликните «Проверить на вирусы».

Удаляем зловреда через Android Commander

Android Commander — программа для обмена файлами между мобильным андроид-гаджетом и ПК. Запускаясь на компьютере, она предоставляет владельцу доступ к памяти планшета или телефона, позволяет копировать, перемещать и удалять любые данные.

Для полноценного доступа ко всему содержимому андроид-гаджета необходимо заранее получить root-права и включить отладку по USB. Последняя активируется через сервисное приложение «Параметры» — «Система» — «Параметры разработчика».

Далее подключите гаджет к ПК как USB-накопитель и запустите с правами администратора Android Commander. В нем, в отличие от проводника Windows, отображаются защищенные системные файлы и каталоги ОС Андроид — так же, как, например, в Root Explorer — диспетчере файлов для root-пользователей.

В правой половине окна Android Commander показаны каталоги мобильного устройства. Найдите в них исполняемый файл приложения (с расширением .apk), которое вызывает проблему, и удалите его. Как вариант — скопируйте подозрительные папки с телефона на компьютер и просканируйте каждую из них антивирусом.

Как вариант — скопируйте подозрительные папки с телефона на компьютер и просканируйте каждую из них антивирусом.

Что делать, если вирус не удаляется

Если вышеописанные операции ни к чему не привели — вредоносная программа по-прежнему дает о себе знать, а также если операционная система после очистки перестала нормально функционировать, придется прибегнуть к одной из радикальных мер:

- сбросу с восстановлением заводских настроек через системное меню;

- hard reset через меню Recovery;

- перепрошивке аппарата.

Любой из этих способов приведет устройство к состоянию как после покупки — на нем не останется никаких пользовательских программ, личных настроек, файлов и другой информации (данных об SMS, звонках и т. п.). Также будет удалена ваша учетная запись Google. Поэтому если есть возможность, перенесите телефонную книгу на SIM-карту и скопируйте платные приложения и другие ценные объекты на внешние носители. Желательно сделать это вручную — без использования специальных программ, чтобы случайно не скопировать вирус.

Восстанавливаем заводские настройки через системное меню

Этот вариант самый простой. Им можно воспользоваться тогда, когда функции операционной системы и сам аппарат не заблокированы.

Зайдите в приложение «Параметры», откройте раздел «Личные» — «Резервное копирование» и выберите «Сброс с восстановлением заводских настроек».

Hard reset через Recovery-меню

«Жесткий» сброс настроек поможет справиться со зловредом, если он не удаляется ни одним из перечисленных способов или заблокировал вход в систему. К нашей радости, доступ к меню Recovery (восстановления системы) при этом сохраняется.

Вход в Recovery на разных телефонах и планшетах осуществляется по-своему. На одних для этого нужно удерживать при включении клавишу «Громкость+», на других — «Громкость-«, на третьих — нажать специальную утопленную кнопку и т. д. Точная информация содержится в инструкции к аппарату.

В меню Recovery выбираем опцию «wipe data/factory reset» либо просто «factory reset».

Перепрошивка

Перепрошивка — это по сути переустановка ОС Андроид, такая же крайняя мера, как переустановка Windows на компьютере. К ней прибегают в исключительных случаях, например, когда некий китайский вирус внедрен непосредственно в прошивку и обитает на устройстве с момента его «рождения». Одним их таких вредоносов является шпионская программа android spy 128 origin.

Для перепрошивки телефона или планшета потребуются root-права, дистрибутив (сама прошивка), программа инсталляции, компьютер с USB-кабелем или SD-карта. Помните, что для каждой модели гаджета выпускаются свои, индивидуальные версии прошивок. Вместе с ними обычно находятся и инструкции по установке.

Как удалить gmobi 1 на Android

Содержание:

- 1 Удаление вируса

- 2 Сброс настроек

Реклама

Android Gmobi 1 – это вредоносная программа на Андроид, предназначенная для кражи личных данных и показа пользователю навязчивой рекламы. Способы удаления зловреда отличаются в зависимости от его местонахождения. Если он прописан в системных каталогах, то есть изначально поставляется вместе с прошивкой, то единственный способ избавиться от вируса – перепрошить мобильное устройство.

Если он прописан в системных каталогах, то есть изначально поставляется вместе с прошивкой, то единственный способ избавиться от вируса – перепрошить мобильное устройство.

Реклама

Удаление вируса

Определить программу, которая стала причиной заражения Android вирусом Gmobi 1, поможет приложение AirPush Detector. Это утилита для сканирования системы, которая обнаружит и покажет приложение, которое выводит рекламу. Останется только убрать его с телефона, чтобы избавиться от баннеров.

Если вирус попал в систему в результате неосторожных действий пользователя, то вопрос, Android Gmobi 1 как можно удалить, решается с помощью антивируса Dr.Web Light. Специалисты этой компании первыми обнаружили зловредную программу и добавили её в базу вирусов.

Реклама

Найдите и скачайте в Play Market антивирус Dr.Web Light. Он распространяется бесплатно.

- Запустите антивирус. Примите лицензионное соглашение, чтобы продолжить работу с защитным софтом.

- Обновите базу вирусов, нажав на соответствующий раздел в главном окне приложения.

- После обновления базы перейдите в раздел «Сканер» и запустите полную проверку системы, чтобы антивирус наверняка обнаружил зловредное ПО. Сотрите из памяти обнаруженные элементы трояна.

Даже если вы установите Dr.Web Light в безопасном режиме, запустить его не получится: на рабочем столе и в главном меню не появится значок антивируса, а на странице программы в Play Market будет доступна только кнопка «Удалить». Удаленный антивирус в этом смысле ничуть не хуже работающего: всё равно почистить систему не удастся. При попытке обойти запрет на запуск сторонних приложений Dr.Web отказывается работать.

Но раз в безопасном режиме не работают сторонние приложения, то и вирусная программа должна перестать функционировать. Соответственно, вы сможете добраться до настроек и удалить вредоносный софт.

Реклама

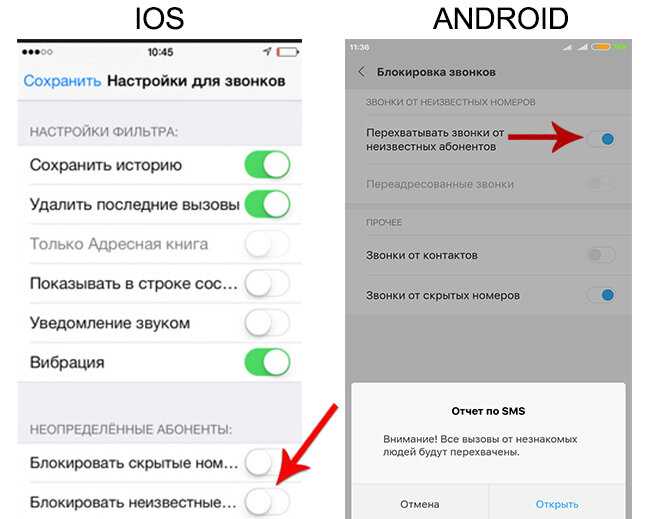

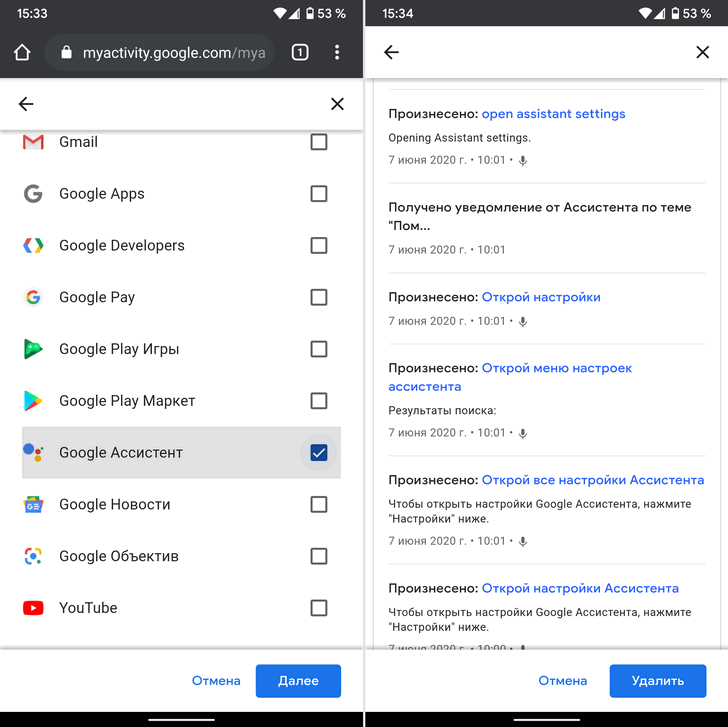

- Удерживайте кнопку питания, чтобы вызвать меня завершения работы устройства.

- Нажмите и держите палец на пункте «Выключение». Появится окошко с предложением перейти в безопасный режим.

В данном случае это хорошая идея, так что согласитесь, нажав «ОК».

В данном случае это хорошая идея, так что согласитесь, нажав «ОК».

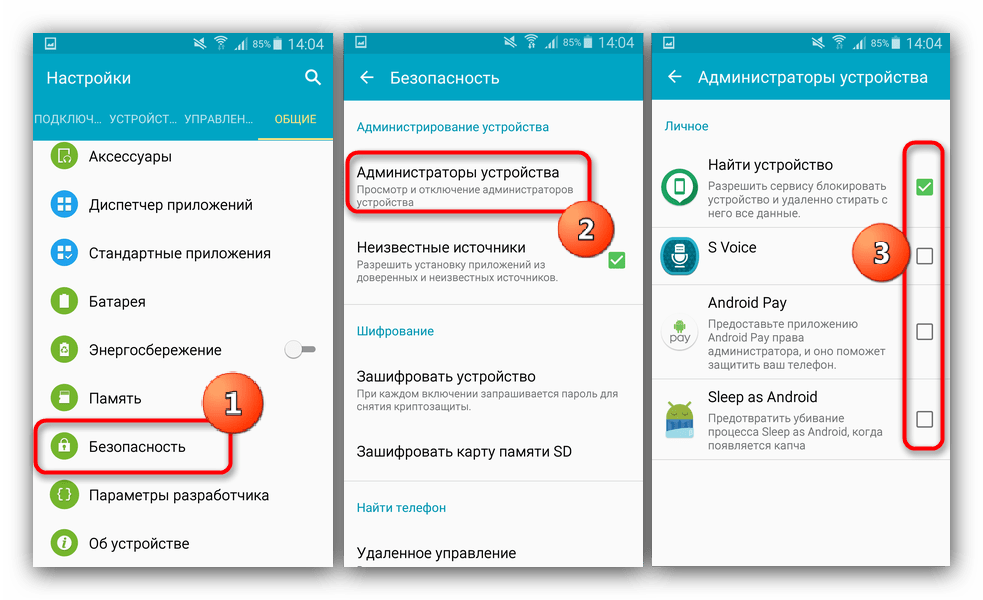

Телефон перезагрузится. О том, что Android работает в безопасном режиме, сообщит строка, расположенная в левом нижнем углу. Если баннера нет, то есть ничего не мешает пользоваться смартфоном, зайдите в раздел «Безопасность» настроек и посмотрите пункт «Администраторы устройства».

Здесь будут показаны все программы, которые имеют права администратора. Если вы видите какие-либо подозрительные приложения, это вполне может быть тот софт, который вызывает появление на Android вируса Gmobi 1. Чтобы отключить права администратора, тапните по программу и нажмите в параметрах на соответствующую кнопку.

Следующий шаг – проверка установленных приложений. Если вы знаете, какая программа стала причиной появления рекламы, просто удалите её.

Реклама

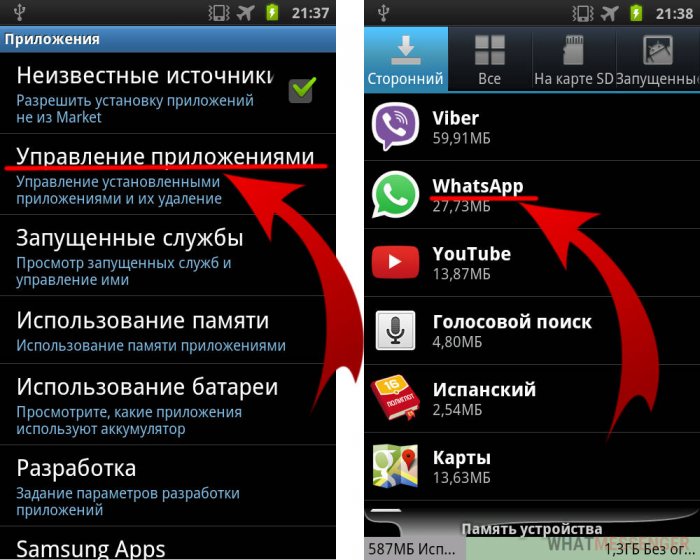

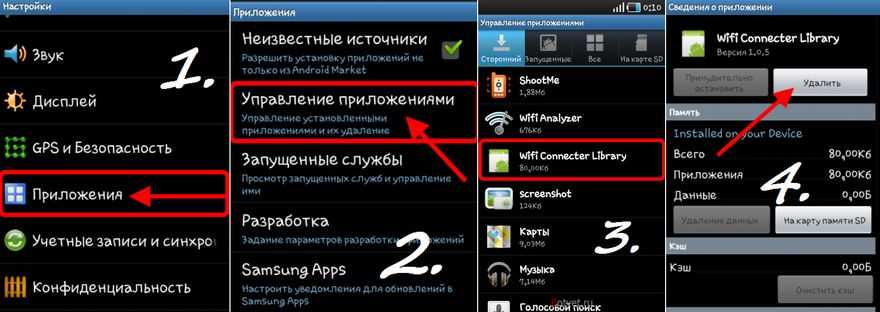

- Откройте раздел «Приложения» в настройках.

- Найдите потенциально зловредное приложение, после установки которого начались проблемы. Откройте его параметры и нажмите «Удалить».

К сожалению, вариант с подключением телефона к компьютеру и чистке с помощью антивирусов вряд ли сработает. Во-первых, большинство современных Android девайсов определяется на компьютере как медиаустройство, то есть просканировать их нельзя. Во-вторых, антивирус на компьютере может просто не распознать угрозу, потому что в его базе вирусы для Windows, а не для Android.

Сброс настроек

Несмотря на указанные выше сложности, выход есть – сброс настроек. В результате отката телефона к заводскому состоянию с него будут удалены все приложения, в том числе вирусные.

- Откройте настройки, зайдите в раздел «Восстановление и сброс».

- Выберите пункт «Сброс настроек».

- Нажмите «Сбросить настройки телефона».

Если это не получается сделать в обычном режиме работы Android, загрузите телефон в безопасном режиме и повторите операцию. Если выполнить сброс настроек стандартным способом не получается, потому что баннер висит поверх графического интерфейса, можно вместо использования безопасного режима подключить телефон/планшет к компьютеру, скопировать важные данные, а затем выполнить Hard Reset через Recovery Menu.

Реклама

- Выключите телефон. Запустите на нем Recovery Mode, используя сочетание клавиш. Обычно для входа в меню Recovery нужно зажать клавишу увеличения громкости и кнопку включения, но у разных производителей комбинация может отличаться.

- Выберите раздел «wipe data/factory reset» и подтвердите удаление данных. После сброса настроек нажмите «reboot system now», чтобы перезагрузить Android.

Чистка с помощью антивируса и Hard Reset удалят вирус в случае, если он попал на Android уже после установки системы. Если же Android вирус Gmobi 1 встроен в систему разработчиком, то единственным способом избавиться от него будет перепрошивка устройства. Обратитесь к производителю, чтобы получить обновленную версию прошивки, или скачайте кастомную прошивку.

При использовании кастомной прошивки вы действуете на свой риск. Невозможно гарантировать, что внутри модифицированной системы не будет Android вирус Gmobi 1 или других подобных неприятных сюрпризов. Поэтому предпочтительнее устанавливать официальные прошивки, предоставляемые производителем устройства.

Поэтому предпочтительнее устанавливать официальные прошивки, предоставляемые производителем устройства.

Удалить Android вирус Gmobi 1 из прошивки можно вручную, получив предварительно права суперпользователя (root). Самый простой способ сделать это – использовать программу KingoRoot. После получения прав суперпользователя можно установить на Android приложение Root Explorer и с его помощью проверить системные папки system/xbin и system/app на предмет наличия подозрительных APK-файлов и каталогов с вирусами.

Недостаток ручного удаления в том, что стирание системных файлов может привести к некорректной работе Android. В результате всё равно придется перепрошивать телефон, поэтому можно не терять время, а сразу приступать к переустановке системы.

Реклама

-

Issue: *

Нарушение авторских прав Спам Некорректный контент Сломанные ссылки -

Your Name: *

-

Your Email: *

-

Details: *

Meta подала в суд на разработчиков приложений за кражу более 1 миллиона учетных записей WhatsApp

Meta подала в суд на несколько китайских компаний, занимающихся бизнесом как HeyMods, Highlight Mobi и HeyWhatsApp, за разработку и предположительное использование «неофициальных» приложений WhatsApp для Android для кражи более миллиона учетных записей WhatsApp начиная с мая 2022 года.

В жалобе Meta говорится, что эти вредоносные приложения были доступны для загрузки с сайтов трех компаний, а также из Google Play Store, APK Pure, APKSFree, iDescargar и Malavida.

После установки приложения (в том числе AppUpdater для WhatsPlus 2021 GB Yo FM HeyMods и Theme Store для Zap) использовали встроенное вредоносное ПО для сбора конфиденциальной информации, включая аутентификацию учетной записи, для захвата их учетных записей WhatsApp для отправки спам-сообщений.

«После того, как жертвы установили вредоносные приложения, им было предложено ввести свои учетные данные пользователя WhatsApp и аутентифицировать свой доступ WhatsApp к вредоносным приложениям», — добавляется в жалобе.

«Ответчики запрограммировали Вредоносные приложения для передачи учетных данных пользователя на компьютеры WhatsApp и получения ключей учетных записей пользователей и информации для аутентификации (в совокупности «информация о доступе»)».

Только AppUpdater для WhatsPlus был установлен более чем миллионом пользователей Android, согласно его записи в Google Play Store.

Глава WhatsApp в Meta Уилл Кэткарт в июле предупредил пользователей, чтобы они не загружали модифицированные версии WhatsApp, и привел в качестве примеров приложения HeyMods и HeyWhatsApp.

«Недавно наша служба безопасности обнаружила скрытое вредоносное ПО в приложениях, предлагаемых за пределами Google Play, от разработчика под названием HeyMods, включая «Hey WhatsApp» и другие», — сказал Кэткарт.

«Эти приложения обещали новые функции, но были всего лишь мошенничеством с целью кражи личной информации, хранящейся на телефонах людей. Мы поделились тем, что нашли, с Google и работали с ними над борьбой с вредоносными приложениями».

Начиная с середины июля Google Play Protect для Android был обновлен, чтобы обнаруживать и отключать ранее загруженные вредоносные поддельные версии WhatsApp на устройствах Android пользователей после того, как Meta уведомила Google о своих выводах.

«Мы также принимаем принудительные меры против HeyMods, чтобы предотвратить будущий вред, и будем дополнительно изучать юридические варианты привлечения HeyMods и других подобных им к ответственности», — добавил Кэткарт.

Если вы видите, что друзья или родственники используют другую форму WhatsApp, предложите им использовать WhatsApp только из надежного магазина приложений или с нашего официального веб-сайта по адресу https://t.co/YAJdT4emYv.

— Уилл Кэткарт (@wcathcart) 11 июля 2022 г.

Хотя часть жалобы сосредоточена на том, как вредоносные приложения использовались для кражи информации об учетной записи для взлома учетных записей WhatsApp, Meta подает в суд на три компании за нарушение условий использования WhatsApp и Meta. соглашение с застройщиком.

Как говорит Мета, ответчики согласились и были связаны Условиями WhatsApp, когда они создавали различные учетные записи WhatsApp. Они также согласились и были связаны метаусловиями, условиями платформы и политиками разработчиков после создания страниц и приложений Facebook.

Однако, предприняв описанные выше действия, они нарушили свое соглашение с WhatsApp и Meta, в результате чего WhatsApp понесла убытки, включая ресурсы, использованные для расследования мошеннической схемы.

Общие сведения о семействах вредоносных программ для Android (UAMF) — основы (статья 1)

Поиск

СТАРШИЕ УЧАСТНИКИ

Источник: Sitthiphong | Getty Images

Вредоносное ПО для Android является одной из самых серьезных угроз в Интернете, и в последние годы наблюдается беспрецедентный рост. Необходимо поделиться фундаментальным пониманием поведения известных категорий и семейств вредоносных программ для Android.

С ростом числа пользователей и устройств Android растет и количество эксплойтов в приложениях Android. Он затронул все секторы бизнеса, включая здравоохранение, финансы, транспорт, правительство и электронную коммерцию. Поскольку текущая тенденция сохраняется, мобильные злоумышленники разрабатывают более изощренные вторжения, развертывая вредоносные приложения и вредоносные программы. Серия «Знакомство с семействами вредоносных программ для Android» (UAMF) включает шесть статей, посвященных основным категориям и семействам вредоносных программ для Android. Читатели узнают о поведении угроз и изучат процедуры смягчения последствий. В статьях этой серии представлены результаты нашего исследовательского проекта по анализу вредоносных программ для Android, который ведется с 2017 года. Мы создали четыре набора данных AAGM2017, AndMAl2017, InvestAndMAl2019.и AndMal2020, а также связанные с ними академические статьи, а также предлагаемые решения и методы обнаружения и определения характеристик вредоносных программ для Android.

Поскольку текущая тенденция сохраняется, мобильные злоумышленники разрабатывают более изощренные вторжения, развертывая вредоносные приложения и вредоносные программы. Серия «Знакомство с семействами вредоносных программ для Android» (UAMF) включает шесть статей, посвященных основным категориям и семействам вредоносных программ для Android. Читатели узнают о поведении угроз и изучат процедуры смягчения последствий. В статьях этой серии представлены результаты нашего исследовательского проекта по анализу вредоносных программ для Android, который ведется с 2017 года. Мы создали четыре набора данных AAGM2017, AndMAl2017, InvestAndMAl2019.и AndMal2020, а также связанные с ними академические статьи, а также предлагаемые решения и методы обнаружения и определения характеристик вредоносных программ для Android.

Android — ведущая операционная система, предоставляющая пользователям высокопроизводительные платформы. Согласно отчету, опубликованному International Data Corporation (IDC), Android доминирует на рынке с долей 85% мирового рынка в последнем квартале 2020 года. Кроме того, ожидается, что годовой объем поставок Android вырастет на 150 млн. единиц в 2021 году. В связи с растущим спросом на Android на мировом рынке проблемы, связанные с вредоносными программами для Android, также быстро обостряются. Согласно отчету, по состоянию на март 2020 года общее количество образцов вредоносных программ для Android составило 482 579 штук.в месяц [3]. Эти статистические данные вызывают тревогу и привлекают наше внимание к угрозе, связанной с устаревшей операционной системой Android. Эти образцы вредоносных программ могут создать хаос, если их не обнаружить.

Согласно отчету, опубликованному International Data Corporation (IDC), Android доминирует на рынке с долей 85% мирового рынка в последнем квартале 2020 года. Кроме того, ожидается, что годовой объем поставок Android вырастет на 150 млн. единиц в 2021 году. В связи с растущим спросом на Android на мировом рынке проблемы, связанные с вредоносными программами для Android, также быстро обостряются. Согласно отчету, по состоянию на март 2020 года общее количество образцов вредоносных программ для Android составило 482 579 штук.в месяц [3]. Эти статистические данные вызывают тревогу и привлекают наше внимание к угрозе, связанной с устаревшей операционной системой Android. Эти образцы вредоносных программ могут создать хаос, если их не обнаружить.

Вредоносное ПО для Android — это вредоносное программное обеспечение, нацеленное на смартфоны, работающие под управлением операционных систем Android. Это похоже на другие образцы вредоносных программ, которые работают на настольных или портативных компьютерах. Вредоносное ПО для Android иначе называют мобильным вредоносным ПО, которое представляет собой любое вредоносное программное обеспечение, предназначенное для нанесения вреда мобильному устройству путем выполнения некоторых незаконных действий. Его можно разделить на различные категории вредоносных программ, такие как рекламное ПО, бэкдор, заражатель файлов, потенциально нежелательное приложение (PUA), программы-вымогатели, потенциально опасные программы, пугающие программы, программы-шпионы и трояны. Каждая категория вредоносных программ имеет некоторые уникальные характеристики, которые отличают ее от других категорий вредоносных программ. Вредоносное ПО для Android также растет, как люди. С каждой категорией вредоносных программ связано несколько семейств вредоносных программ.

Вредоносное ПО для Android иначе называют мобильным вредоносным ПО, которое представляет собой любое вредоносное программное обеспечение, предназначенное для нанесения вреда мобильному устройству путем выполнения некоторых незаконных действий. Его можно разделить на различные категории вредоносных программ, такие как рекламное ПО, бэкдор, заражатель файлов, потенциально нежелательное приложение (PUA), программы-вымогатели, потенциально опасные программы, пугающие программы, программы-шпионы и трояны. Каждая категория вредоносных программ имеет некоторые уникальные характеристики, которые отличают ее от других категорий вредоносных программ. Вредоносное ПО для Android также растет, как люди. С каждой категорией вредоносных программ связано несколько семейств вредоносных программ.

Непревзойденная угроза вредоносных программ для Android является основной причиной множества проблем с безопасностью в Интернете и представляет собой открытую проблему для исследователей и экспертов по кибербезопасности. Единственный способ избавиться от этой угрозы — своевременно обнаруживать и устранять образцы вредоносных программ. Ключом к этому являются фундаментальные знания о категориях и семействах вредоносных программ для Android. Эта статья призвана пролить свет на известные категории вредоносных программ для Android и связанные с ними семейства в каждой категории вредоносных программ. Кроме того, он также знакомит читателя с ненормальными действиями, выполняемыми каждой категорией вредоносных программ. Наконец, в статье предлагаются некоторые меры по смягчению или предотвращению вредоносных программ для Android.

Единственный способ избавиться от этой угрозы — своевременно обнаруживать и устранять образцы вредоносных программ. Ключом к этому являются фундаментальные знания о категориях и семействах вредоносных программ для Android. Эта статья призвана пролить свет на известные категории вредоносных программ для Android и связанные с ними семейства в каждой категории вредоносных программ. Кроме того, он также знакомит читателя с ненормальными действиями, выполняемыми каждой категорией вредоносных программ. Наконец, в статье предлагаются некоторые меры по смягчению или предотвращению вредоносных программ для Android.

Известные категории вредоносных программ для Android включают рекламное ПО, бэкдоры, заражатели файлов, PUA, программы-вымогатели, опасные программы, опасные программы, шпионские программы, трояны, трояны-sms, трояны-шпионы, трояны-банкиры и трояны -капельница. В этом разделе обсуждаются функции, выполняемые каждой из этих категорий вредоносных программ, и называются некоторые важные семейства вредоносных программ, относящиеся к этим категориям вредоносных программ.

- Рекламное ПО: Рекламное ПО представляет собой рекламное вредоносное ПО. Это вредоносное приложение, которое выводит нежелательную рекламу на экран пользователя, особенно при доступе к веб-сервисам. Рекламное ПО заманивает пользователя к мигающей рекламе, предлагающей прибыльные продукты, и побуждает его нажать на рекламу. Как только пользователь нажимает на рекламу, разработчик этого нежелательного приложения получает доход. Некоторые распространенные примеры рекламного ПО включают программы для похудения, зарабатывание денег за меньшее время и поддельные предупреждения о вирусах на экране. Это не единственный способ, которым рекламное ПО атакует пользователей. Некоторые образцы рекламного ПО загружаются при установке на смартфон любого программного обеспечения или приложения. Некоторые важные семейства рекламного ПО включают gexin, batmobi, ewind, shedun, pandaad, appad, dianjin, gmobi, hummingbird, mobisec, loki, kyhub и adcolony .

Рекламное ПО, как правило, собирает личную информацию с устройства, такую как номер телефона, адрес электронной почты, учетные записи приложений, номер IMIE устройства, идентификатор устройства и статус. Некоторые семейства рекламного ПО получают доступ к камерам устройств для сбора изображений. В некоторых случаях рекламное ПО пытается зашифровать данные на устройствах и установить другие вредоносные приложения, код или файлы.

Рекламное ПО, как правило, собирает личную информацию с устройства, такую как номер телефона, адрес электронной почты, учетные записи приложений, номер IMIE устройства, идентификатор устройства и статус. Некоторые семейства рекламного ПО получают доступ к камерам устройств для сбора изображений. В некоторых случаях рекламное ПО пытается зашифровать данные на устройствах и установить другие вредоносные приложения, код или файлы. - Бэкдор: Бэкдоры действуют как скрытые шлюзы в смартфон. Другими словами, бэкдоры — это способ обойти аутентификацию смартфона и повысить привилегии, позволяющие злоумышленнику получить доступ к устройству в любое время. Бэкдоры облегчают запуск удаленных атак, не имея физического устройства. Это могут быть совершенно новые программы или часть уже существующей. Злоумышленники ловко встраивают вредоносный код в законные программы, чтобы он выполнялся только при соблюдении специальной среды или условия. В некоторых случаях наблюдается, что если пользователи не меняют свои пароли по умолчанию для любой учетной записи, которую они создали на своем устройстве; эти пароли могут использоваться как бэкдоры для внедрения вредоносного кода для удаленного управления устройством.

Некоторые распространенные примеры семейств вредоносных программ для Android с бэкдором включают мобби, капусер, хиддад, дендроид, левида, фобус, моавт, андрорат, кмин, пилс, и дроидкунгфу . Вредоносное ПО-бэкдор собирает личную информацию с телефона, отправляет/принимает сообщения, совершает телефонные звонки и собирает историю звонков, собирает списки установленных и запущенных приложений, а также создает место в памяти устройства. В некоторых серьезных случаях бэкдор привязывается к Android-устройству, на котором он был установлен. Бэкдоры могут быть связаны с рекламным ПО. Злоумышленники часто используют рекламное вредоносное ПО, чтобы заманить пользователей. Как только пользователь нажимает на рекламу, на его устройство устанавливается бэкдор.

Некоторые распространенные примеры семейств вредоносных программ для Android с бэкдором включают мобби, капусер, хиддад, дендроид, левида, фобус, моавт, андрорат, кмин, пилс, и дроидкунгфу . Вредоносное ПО-бэкдор собирает личную информацию с телефона, отправляет/принимает сообщения, совершает телефонные звонки и собирает историю звонков, собирает списки установленных и запущенных приложений, а также создает место в памяти устройства. В некоторых серьезных случаях бэкдор привязывается к Android-устройству, на котором он был установлен. Бэкдоры могут быть связаны с рекламным ПО. Злоумышленники часто используют рекламное вредоносное ПО, чтобы заманить пользователей. Как только пользователь нажимает на рекламу, на его устройство устанавливается бэкдор. - Заразитель файлов: Заразитель файлов — это вредоносное ПО, которое присоединяется к файлам APK. APK означает Android Package Kit, который содержит все данные, связанные с приложением.

Файловый заразитель устанавливается вместе с APK-файлами. Затем вредоносное ПО запускается при установке файлов APK. Файл APK может быть любым приложением для Android, таким как игра, файл обработки текста, навигация по местоположению или любое другое приложение. Недавно Google удалил несколько приложений из Play Store, подозреваемых в том, что они содержат вредоносное ПО. Некоторые распространенные семейства файловых заразителей включают leech, tachi, commplat, gudex и aqplay. Семейства файловых заразителей пытаются замедлить работу устройства и потребляют много энергии. Эти семейства собирают идентификатор устройства, номер IMEI и статус телефона. Они могут блокировать, удалять или использовать телефонные приложения. Они могут изменять, собирать и получать доступ к файлам и настройкам устройства. В худшем случае файловые вирусы могут получить доступ к устройству.

Файловый заразитель устанавливается вместе с APK-файлами. Затем вредоносное ПО запускается при установке файлов APK. Файл APK может быть любым приложением для Android, таким как игра, файл обработки текста, навигация по местоположению или любое другое приложение. Недавно Google удалил несколько приложений из Play Store, подозреваемых в том, что они содержат вредоносное ПО. Некоторые распространенные семейства файловых заразителей включают leech, tachi, commplat, gudex и aqplay. Семейства файловых заразителей пытаются замедлить работу устройства и потребляют много энергии. Эти семейства собирают идентификатор устройства, номер IMEI и статус телефона. Они могут блокировать, удалять или использовать телефонные приложения. Они могут изменять, собирать и получать доступ к файлам и настройкам устройства. В худшем случае файловые вирусы могут получить доступ к устройству. - PUA: PUA — это потенциально нежелательные приложения, поставляемые вместе с подлинными бесплатными приложениями.

Иногда их называют потенциально нежелательными программами (ПНП). PUA не всегда разрушительны. Все зависит от их использования. PUA автоматически устанавливается, когда установлено приложение, с которым оно связано. Это может быть рекламное ПО, шпионское ПО или угонщики. Когда PUA начинают показывать рекламу, это называется рекламным ПО. PUA замедляют работу устройства, потребляя память. Они также могут привести к другим ПНП и программам-шпионам, которые стремятся украсть конфиденциальные данные с целевого устройства и отправить их злоумышленнику. Некоторые известные семейства вредоносных программ PUA для устройств Android включают apptrack, secapk, wiyun, youmi, scamapp, utchi, cauly и umpay . PUA собирают личную информацию и контакты пользователей с устройства. Они могут получить доступ к местоположению устройства через глобальную систему позиционирования (GPS), отображать всплывающую рекламу, уведомления и предупреждения, нежелательные URL-адреса и ярлыки на экране пользователя.

Иногда их называют потенциально нежелательными программами (ПНП). PUA не всегда разрушительны. Все зависит от их использования. PUA автоматически устанавливается, когда установлено приложение, с которым оно связано. Это может быть рекламное ПО, шпионское ПО или угонщики. Когда PUA начинают показывать рекламу, это называется рекламным ПО. PUA замедляют работу устройства, потребляя память. Они также могут привести к другим ПНП и программам-шпионам, которые стремятся украсть конфиденциальные данные с целевого устройства и отправить их злоумышленнику. Некоторые известные семейства вредоносных программ PUA для устройств Android включают apptrack, secapk, wiyun, youmi, scamapp, utchi, cauly и umpay . PUA собирают личную информацию и контакты пользователей с устройства. Они могут получить доступ к местоположению устройства через глобальную систему позиционирования (GPS), отображать всплывающую рекламу, уведомления и предупреждения, нежелательные URL-адреса и ярлыки на экране пользователя.

- Программа-вымогатель: Программа-вымогатель — это вредоносное ПО, которое шифрует файлы и каталоги на компьютере, чтобы сделать их недоступными для пользователей. Он требует солидную сумму выкупа, чтобы предоставить ключ дешифрования, который используется для разблокировки данных. Выкуп часто платят за биткойны. Однако некоторые инциденты подтвердили, что некоторые пользователи не смогли вернуть свои данные после уплаты выкупа. Некоторые из них сообщили о получении неполных файлов. Иногда файлы просто исчезали. Мы не можем подтвердить, что выплата выкупа полезна. Программы-вымогатели для Android значительно изменились, и появляются новые варианты. Некоторые образцы программ-вымогателей маскируются под популярные приложения и не обнаруживаются. Некоторые распространенные семейства вредоносных программ-вымогателей включают конгур, масну, фусоб, джисут, колер, локскрин, слокер, и smsspy . Семейства программ-вымогателей участвуют в отправке/получении SMS-сообщений, блокировке SIM-карт и смартфонов, краже сетевой информации, такой как сведения о соединении Wi-Fi, и обмене данными с удаленным сервером, контролирующим атаку программ-вымогателей.

- Потенциально опасная программа: Потенциально опасная программа — это легитимная программа, которая создает потенциальный риск для уязвимостей системы безопасности на устройстве. Хотя это подлинная программа, она используется для кражи информации с устройства и перенаправления пользователей на вредоносные веб-сайты. В качестве альтернативы его можно назвать опасным программным обеспечением, которое выполняет функции за счет безопасности устройства. Некоторые распространенные семейства потенциально опасных программ включают badpac, mobilepay, wificrack, triada, skymobi, deng, jiagu, smspay, smsreg, и tordow . Семейства потенциально опасных программ собирают личную информацию и информацию о телефоне, отправляют и получают SMS, крадут сетевую информацию, подключаются к вредоносным веб-сайтам, устанавливают вредоносный контент на устройства, показывают вредоносную рекламу и изменяют системные настройки и файлы на устройстве.

- Scareware: Scaeware — это увещеватель страха, который вызывает у пользователей страх перед загрузкой или покупкой вредоносных приложений. Например, убедить пользователей установить поддельное приложение, которое якобы защищает устройство. Известные семейства пугающих программ включают avpass, mobwin и fakeapp . Семейства вредоносных программ пытаются собрать информацию об устройстве и местоположении GPS и установить на устройство вредоносный код.

- Шпионское ПО: Шпионское ПО — это вредоносное программное обеспечение, которое после установки на устройство может украсть конфиденциальную информацию. Данные, собранные шпионским ПО, передаются рекламодателям, внешним агентствам или фирмам. Эти данные впоследствии используются для осуществления вредоносных действий. Android запрашивает у пользователей разрешение на доступ к информации об устройстве, такой как местоположение, камера и настройки, но шпионское ПО устанавливается без разрешения пользователя.

Общие семейства шпионских программ включают шпион, qqspy, шпион, smsthief, шпион, шпион, smszombie, и smforw . Семейства шпионских программ собирают личную информацию, отправляют и получают SMS-сообщения, собирают информацию о телефоне и местонахождении устройства, похищают сетевую информацию, такую как соединения Wi-Fi, к которым подключено устройство, и получают доступ к системным файлам и настройкам для их изменения.

Общие семейства шпионских программ включают шпион, qqspy, шпион, smsthief, шпион, шпион, smszombie, и smforw . Семейства шпионских программ собирают личную информацию, отправляют и получают SMS-сообщения, собирают информацию о телефоне и местонахождении устройства, похищают сетевую информацию, такую как соединения Wi-Fi, к которым подключено устройство, и получают доступ к системным файлам и настройкам для их изменения. - Троян: Трояны — это коварные имитаторы, которые ведут себя как законные программы. Они могут скрываться в фоновом режиме и крадут информацию с устройства. Это самая большая категория вредоносных программ, которая представляет несколько категорий вредоносных программ, включая троян-банкер, троян-дроппер, троян-смс и троян-шпион. Чрезвычайно популярные семейства троянов включают gluper, lotoor, rootnik, gurrilla, gugi, hqwar, obtes , и hypay . Трояны часто удаляют, модифицируют, блокируют и копируют данные, чтобы нарушить работу служб, предоставляемых операционной системой.

В таблице 1 представлено краткое описание категорий вредоносных программ для Android и перечислены некоторые распространенные семейства вредоносных программ под ними.

Таблица 1. Сводка категорий вредоносных программ для Android

| Категория вредоносных программ | Общее описание поведения | Распространенные семейства вредоносных программ |

| Рекламное ПО | Показывает пользователю нежелательную всплывающую рекламу. | gexin, batmobi, ewind, shedun, pandaad, appad, dianjin, gmobi, hummingbird, mobisec, loki, kyhub и adcolony |

| Бэкдор | Скрытно использует устройство, прячась в фоновом режиме. | мобби, капусер, хиддад, дендроид, левида, фобус, моавт, андрорат, кмин, пилс и дроидкунгфу |

| Заразитель файлов | Загрязняет файлы, особенно исполняемые файлы (APK). | leech, tachi, commplat, gudex и aqplay |

| ПУА | Действует как нежелательное прерывание нормальной деятельности устройства. | apptrack, secapk, wiyun, youmi, scamapp, utchi, cauly и umpay |

| Программа-вымогатель | Действует как криптографический шкафчик, который шифрует файлы и каталоги и требует от пользователя выкуп за доступ к его собственным данным. | congur, masnu, fusob, jisut, koler, lockscreen, slocker и smsspy |

| Рискованное ПО | Создает риск потенциальных уязвимостей на смартфоне. | badpac, mobilepay, wificrack, triada, skymobi, deng, jiagu, smspay, smsreg и tordow |

| Пугающее ПО | Служит увещевателем страха, который разжигает страх в сознании пользователя и заставляет его загружать вредоносные приложения. | avpass, mobwin и поддельное приложение |

| Шпионское ПО | Занимается шпионажем, чтобы украсть полезную информацию с устройства и отправить ее на удаленно управляемый сервер. | spynote, qqspy, spydealer, smsthief, spygent, spyoo, smszombie и smforw |

| Троян | Ведет себя как подражатель в фоновом режиме, который продолжает воровать информацию с устройства. Он представлен в нескольких формах, включая троян-банкер, троян-дроппер, троян-смс и троян-шпион. | gluper, lotoor, rootnik, gurrilla, gugi, hqwar, obtes и hypay |

Вредоносное ПО для Android присоединяется к законному файлу APK, чтобы избежать обнаружения. Как специалист по кибербезопасности, противодействие вредоносному ПО для Android требует глубокого понимания некоторых обязательных технических концепций, таких как методы упаковки, анализ исходного кода и реверс-инжиниринг. Все эти понятия представлены ниже для лучшего понимания. Мы также перечислили важные инструменты, которые используются для выполнения всех этих задач.

Методы упаковки Образцы вредоносных программ для Android упаковываются с помощью программ, называемых упаковщиками. Упаковщики прячут вредоносную программу в оболочку, чтобы она оставалась незамеченной. Они шифруют вредоносный APK-файл и используют память устройства для его выполнения. Упаковщики изначально были созданы для защиты чувствительных приложений от утечки. Эти приложения включают права интеллектуальной собственности. Однако позже упаковщики стали применяться для сокрытия образцов вредоносного ПО. Упаковщики со временем стали более изощренными и сложными. Они создают серьезные проблемы для специалистов по кибербезопасности. Многие вредоносные программы для Android упакованы сервисами, предоставляемыми упаковщиками. Чтобы обнаружить вредоносное ПО для Android на устройстве, его необходимо распаковать, чтобы извлечь из конверта. Затем распакованное вредоносное ПО анализируется для определения его поведения. Чтобы определить поведение, вредоносное ПО запускается в специальной среде, чтобы оно не влияло на Android-устройство. ApkProtect.com и Bangcle.com — одни из первых упаковщиков, предоставляющих услуги онлайн-упаковки для приложений Android.

Упаковщики прячут вредоносную программу в оболочку, чтобы она оставалась незамеченной. Они шифруют вредоносный APK-файл и используют память устройства для его выполнения. Упаковщики изначально были созданы для защиты чувствительных приложений от утечки. Эти приложения включают права интеллектуальной собственности. Однако позже упаковщики стали применяться для сокрытия образцов вредоносного ПО. Упаковщики со временем стали более изощренными и сложными. Они создают серьезные проблемы для специалистов по кибербезопасности. Многие вредоносные программы для Android упакованы сервисами, предоставляемыми упаковщиками. Чтобы обнаружить вредоносное ПО для Android на устройстве, его необходимо распаковать, чтобы извлечь из конверта. Затем распакованное вредоносное ПО анализируется для определения его поведения. Чтобы определить поведение, вредоносное ПО запускается в специальной среде, чтобы оно не влияло на Android-устройство. ApkProtect.com и Bangcle.com — одни из первых упаковщиков, предоставляющих услуги онлайн-упаковки для приложений Android.

Первым шагом после распаковки образцов вредоносного ПО является анализ его исходного кода для выявления его функций и поведения. Исходный код можно анализировать статически или динамически. При статическом анализе вредоносных программ исходный код не выполняется. Он имеет дело с логической структурой и потоком инструкций в программе. С другой стороны, динамический анализ вредоносного ПО подготавливает специальную среду выполнения, называемую песочницей, для выполнения вредоносного ПО и определения его поведения. Динамический анализ вредоносного ПО позволяет получить больше информации по сравнению со статическим анализом вредоносного ПО, поскольку он запускает вредоносное ПО в изолированной программной среде. Однако некоторые образцы сложных вредоносных программ запрограммированы на обнаружение песочницы перед выполнением. Как только они оказываются в среде песочницы, они не выполняются. Это делает динамический анализ вредоносных программ сложной задачей аналитика вредоносных программ. Frida — известный инструмент для динамического анализа вредоносных программ для Android.

Frida — известный инструмент для динамического анализа вредоносных программ для Android.

Обратный инжиниринг — это процесс определения функциональности любого объекта. Он используется для получения исходного кода мобильного приложения из APK-файла. Несколько инструментов обратного проектирования используются для проверки скрытого вредоносного кода внутри законного приложения. Некоторые распространенные инструменты обратного проектирования для приложений Android включают APKInspector 9.0080, APKTool , Средство просмотра байт-кода, Smali, и Jadx . Эти инструменты принимают файл APK в качестве входных данных и получают исходный код для создания функциональности приложения.

Как обезопасить свое устройство? Существует несколько превентивных мер, которые может принять неспециалист, чтобы предотвратить вредоносное ПО для Android. Некоторые важные меры включают:

Некоторые важные меры включают:

- Не загружать приложения из ненадежных источников: Пользователям рекомендуется не загружать приложения из ненадежных источников. Даже все приложения в Google Play Store небезопасны. Google Play регулярно удаляет подозрительные приложения из своего репозитория.

- Избегайте сторонних магазинов приложений : Сторонние магазины приложений не содержат законных приложений. По крайней мере, в Google Play Store можно безопасно загружать приложения. Кроме того, сторонние приложения могут потребовать рутирования устройства.

- Скажи нет кликабельным : Не нажимайте на любую рекламу в приложении, не прочитав ее должным образом. Рекламное ПО и вредоносные программы PUA атакуют целевые телефоны, показывая привлекательную рекламу, которая может привлечь пользователей, чтобы они нажали на мигающую ссылку в рекламе.

Как только пользователь нажимает на ссылку, он может быть перенаправлен на вредоносные веб-сайты, которые используются для загрузки вредоносных программ на целевое устройство. В некоторых случаях переход по самой мигающей ссылке приводит к загрузке вредоносного ПО на телефон.

Как только пользователь нажимает на ссылку, он может быть перенаправлен на вредоносные веб-сайты, которые используются для загрузки вредоносных программ на целевое устройство. В некоторых случаях переход по самой мигающей ссылке приводит к загрузке вредоносного ПО на телефон. - Назначение разрешений приложениям: Большинство приложений просят пользователя назначить разрешения и права приложению, чтобы они могли получить доступ к настройкам устройства, контактным данным и камере. Не назначайте такие разрешения всем приложениям, пока они не потребуются для работы приложения.

- Установить системные обновления: Настоятельно рекомендуется установить системные обновления, чтобы приложения, установленные на смартфоне, всегда обновлялись. Обновите до последней версии операционной системы, если это возможно.

В этой статье представлены основные сведения о вредоносных программах для Android, известные категории вредоносных программ, их поведение, ненормальная активность и важные семейства вредоносных программ, входящие в их состав. Мы также включили некоторые важные методы смягчения последствий, используемые аналитиками вредоносных программ. Следующая статья из этой серии UAMF будет подробным введением в категорию троянских вредоносных программ, которые действуют как имитаторы в фоновом режиме.

Мы также включили некоторые важные методы смягчения последствий, используемые аналитиками вредоносных программ. Следующая статья из этой серии UAMF будет подробным введением в категорию троянских вредоносных программ, которые действуют как имитаторы в фоновом режиме.

Вы бы порекомендовали эту статью?

Спасибо, что нашли время сообщить нам, что вы думаете об этой статье!

Мы будем рады услышать ваше мнение об этой или любой другой истории, прочитанной вами в нашем издании.

Джим Лав , директор по контенту, IT World Canada

Гурдип Каур и Араш Хабиби Лашкари

***Dr. Гурдип Каур — консультант по рискам в Deloitte Canada. Она является сертифицированным CompTIA аналитиком по кибербезопасности (CySA+) и имеет опыт обнаружения и анализа вредоносного сетевого трафика. Она является автором книги «Понимание управления кибербезопасностью в FinTech», опубликованной Springer в 2021 году. В этом году она также участвовала в серии «Понимание семейств вредоносных программ для Android (UAMF)» для IT World Canada. Она опубликовала несколько глав в книгах и научных статьях в известных журналах. Она участвовала в создании трех общедоступных наборов данных по кибербезопасности, созданных Канадским институтом кибербезопасности Университета Нью-Брансуика. Она была награждена двумя золотыми медалями бакалавра технологий и серебряной медалью за исследовательский проект по приманкам с высоким уровнем взаимодействия. Ее исследовательский проект по обратному инжинирингу вредоносных программ был выбран среди 10 лучших проектов на Национальном конкурсе студенческих проектов в 2015 году. Она сильно склонна к кибербезопасности, анализу вредоносного ПО, управлению уязвимостями, отчетности об инцидентах и решениям SIEM. *** Др. Араш Хабиби Лашкари — адъюнкт-профессор кибербезопасности Йоркского университета и старший член IEEE. До этого он был адъюнкт-профессором факультета компьютерных наук Университета Нью-Брансуика (UNB) и координатором исследований Канадского института кибербезопасности (CIC).

В этом году она также участвовала в серии «Понимание семейств вредоносных программ для Android (UAMF)» для IT World Canada. Она опубликовала несколько глав в книгах и научных статьях в известных журналах. Она участвовала в создании трех общедоступных наборов данных по кибербезопасности, созданных Канадским институтом кибербезопасности Университета Нью-Брансуика. Она была награждена двумя золотыми медалями бакалавра технологий и серебряной медалью за исследовательский проект по приманкам с высоким уровнем взаимодействия. Ее исследовательский проект по обратному инжинирингу вредоносных программ был выбран среди 10 лучших проектов на Национальном конкурсе студенческих проектов в 2015 году. Она сильно склонна к кибербезопасности, анализу вредоносного ПО, управлению уязвимостями, отчетности об инцидентах и решениям SIEM. *** Др. Араш Хабиби Лашкари — адъюнкт-профессор кибербезопасности Йоркского университета и старший член IEEE. До этого он был адъюнкт-профессором факультета компьютерных наук Университета Нью-Брансуика (UNB) и координатором исследований Канадского института кибербезопасности (CIC). Он имеет более 23 лет академического и промышленного опыта. Он получил 15 наград на международных конкурсах по компьютерной безопасности, в том числе три золотые награды, и был признан одним из 150 лучших исследователей Канады в 2017 году. Он также является автором десяти опубликованных книг и более 100 научных статей по различным вопросам кибербезопасности. похожие темы. В 2020 году он был отмечен престижной премией Teaching Innovation Award за созданную им лично методологию обучения, метод Think-Que-Cussion.

Он является автором 12 опубликованных книг и более 100 научных статей по различным темам, связанным с кибербезопасностью. Он является основателем серии Understanding Cybersecurity Series (UCS), продолжающегося проекта исследований и разработок, кульминацией которого является разнообразная коллекция онлайн-статей и блогов, опубликованных книг, пакетов с открытым исходным кодом и наборов данных, предназначенных для исследователей и читателей на всех уровнях. Его первые две книги из этой серии называются «Понимание управления кибербезопасностью в финтехе — вызовы, стратегии и тенденции» и «Понимание законодательства о кибербезопасности и цифровой конфиденциальности — взгляд общего права», опубликованные Springer в 2021 году.

Он имеет более 23 лет академического и промышленного опыта. Он получил 15 наград на международных конкурсах по компьютерной безопасности, в том числе три золотые награды, и был признан одним из 150 лучших исследователей Канады в 2017 году. Он также является автором десяти опубликованных книг и более 100 научных статей по различным вопросам кибербезопасности. похожие темы. В 2020 году он был отмечен престижной премией Teaching Innovation Award за созданную им лично методологию обучения, метод Think-Que-Cussion.

Он является автором 12 опубликованных книг и более 100 научных статей по различным темам, связанным с кибербезопасностью. Он является основателем серии Understanding Cybersecurity Series (UCS), продолжающегося проекта исследований и разработок, кульминацией которого является разнообразная коллекция онлайн-статей и блогов, опубликованных книг, пакетов с открытым исходным кодом и наборов данных, предназначенных для исследователей и читателей на всех уровнях. Его первые две книги из этой серии называются «Понимание управления кибербезопасностью в финтехе — вызовы, стратегии и тенденции» и «Понимание законодательства о кибербезопасности и цифровой конфиденциальности — взгляд общего права», опубликованные Springer в 2021 году.