Скрываем root – права для приложений в Android – устройствах

Казалось бы, что может быть лучше, чем установка root — прав для вашего Android — устройства, чтобы получить полный доступ к системе. Но есть некоторые приложения, которые не будут на нём работать из-за соображений безопасности, после того, как обнаружат на вашем девайсе эту «модернизацию». В этой статье мы обсудим, как не дать таким приложениям обнаружить root в устройстве.

RootCloak

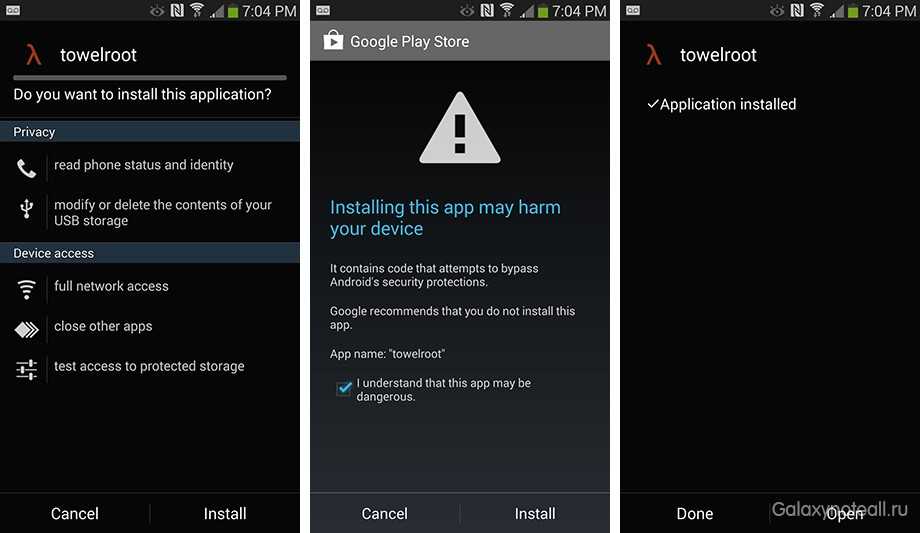

Первый метод довольно прост, и в этом случае вам нужно просто запретить приложениям обнаруживать наличие root. (Не работает для Android – Pay).

Шаг 1. Для начала в вашем устройстве нужно установить Xposed framework. Весь процесс установки был уже описан ранее здесь.

Шаг 2. После установки Xposed, вам понадобится только модуль Xposed, который называется RootCloak. RootCloak — это приложение, которое позволит вам запускать приложения, не работающие на устройстве с установленным root — доступом.

Шаг 3. Когда приложение установлено, его нужно включить в Xposed Installer, в разделе «Установленные модули».

Щаг 4. Для правильной работы модуля, устройство нужно перезагрузить.

Шаг 5. Теперь откройте приложение RootCloak на вашем устройстве и перейдите в настройки.

Шаг 6. Вам нужно добавить в раздел приложение, для которого нужно скрыть root – доступ. Вы можете сделать это, нажав «Добавить / удалить приложения», а затем кнопку «+», и выберите все приложения из списка, которые не должны обнаруживать установленный root.

Вот и все, теперь приложения будут отлично работать на вашем root — устройстве.

Если вышеописанный метод у вас по каким-то причинам не работает, попробуйте следующий способ.

Magisk Manager

Менеджер Magisk – это волшебная маска, с помощью которой можно вносить изменения в систему без модификаций или изменения системного раздела. Magisk имеет универсальный бессистемный интерфейс. Для Magisk, как и для Xposed Framework, существуют различные модули, которые вы можете установить на свое устройство. Функции у приложения, похожие на SuperSU, но есть и такие как сокрытие root – доступа для приложений.

Шаг 1. Прежде всего, загрузите на своё устройство, Magisk Manager.

Шаг 2. После загрузки вам необходимо разрешить установку из неизвестных источников на вашем Android. Для этого вам нужно перейти в Настройки> Безопасность> Неизвестные источники, и поставить галочку.

Шаг 3. Теперь перейдите в место, где вы сохранили Magisk Manager на вашем устройстве, и установите его в обычном режиме.

Шаг 4. Запустите приложение и, если вы используете SuperSU, вам необходимо предоставить разрешение. Из основного интерфейса вам нужно нажать кнопку «Установить» и дождаться его установки.

Шаг 5. После этого нажать кнопку «Обнаружить» и подождать несколько секунд, пока приложение не определит ваш загрузочный образ и его расположение. Наконец, нажмите на кнопку «Загрузить и установить», которую вы увидите на той же странице.

Шаг 6. На следующем шаге вам нужно выбрать Magisk Hide в правом меню, а затем выбрать приложение, для которого вы хотите скрыть, от обнаружения root.

Вот, как можно использовать эти приложения для запрета обнаружения root — доступа без каких-либо проблем с самим root.

Поделиться

Скрыть root на Андроид с помощью Magisk. Установка Magisk

Kozhuh Контроль 38,244

Содержание

- 1 Как скрыть root с помощью Magisk

- 2 Установка Magisk

- 3 Функция Magisk Hide

- 4 Удаление Magisk Manager

- 5 Выводы

- 6 Оценка Magisk

Как на Android скрыть root права?

Сделать это можно по разному, один из самых легких и проверенных способов — это использовать фреймворк Magisk. Сегодня я вам расскажу как его правильно установить и как настроить.

Для тех кто у нас в первые, хочу порекомендовать статью «root безопасность», в которой вы узнаете, чем опасен рут, а точнее кастомный Recovery.

Как скрыть root с помощью Magisk

Содержание

- Предисловие

- Установка

- Настройка

- Удаление

- Выводы

Что такое Magisk?

Magisk — это фреймворк, объединяющий в себе функциональность SuperSU (в форме phh SuperUser) и средства для низкоуровневой модификации системы.

Одна из ключевых функций Magisk — возможность скрывать права суперпользователя как от отдельных приложений, так и от проверки SafetyNet. И если скрытие root-доступа способно включить банковские приложения и некоторые игры (например, Pokémon Go), то успешное прохождение проверок SafetyNet позволяет воспользоваться системой бесконтактной оплаты (Android Pay, Samsung Pay и подобными).

С помощью Magisk можно подключать модули, модифицирующие прошивку на низком уровне (от простейших модификаций файла build.prop до таких сложных, как Viper4Android). Они также устанавливаются в режиме systemless и спокойно переживают обновления прошивки (чтобы вернуть все модули и настройки обратно, достаточно повторно установить Magisk).

Установка Magisk

Для установки приложения необходима версия Android 5. 0 Lollipop и выше, разблокированный загрузчик и какой-нибудь кастомный рекавери. Рекомендуется TWRP.

0 Lollipop и выше, разблокированный загрузчик и какой-нибудь кастомный рекавери. Рекомендуется TWRP.

Не забудьте сделать полный бекап системы. Это сохранит вашу нервную систему, если вдруг что-то пойдет не так.

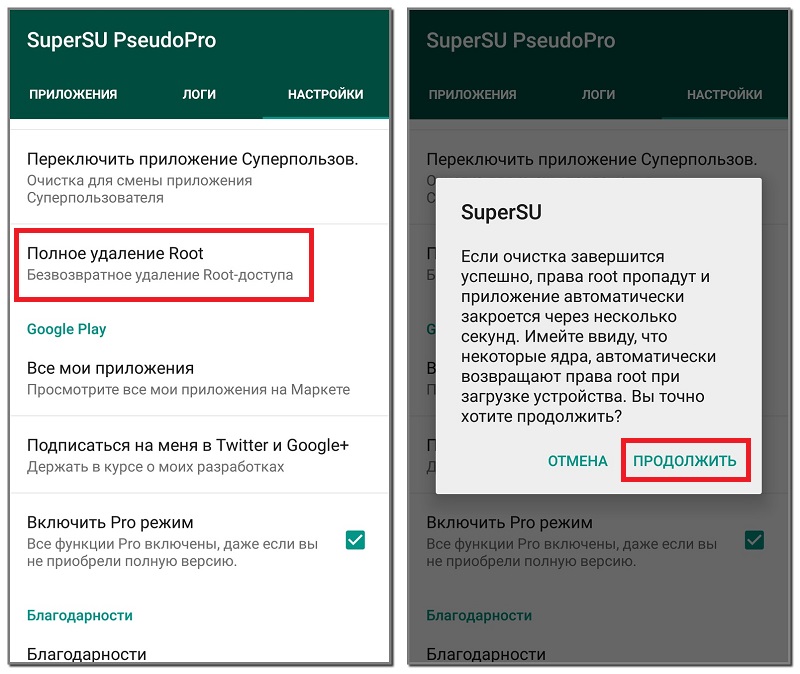

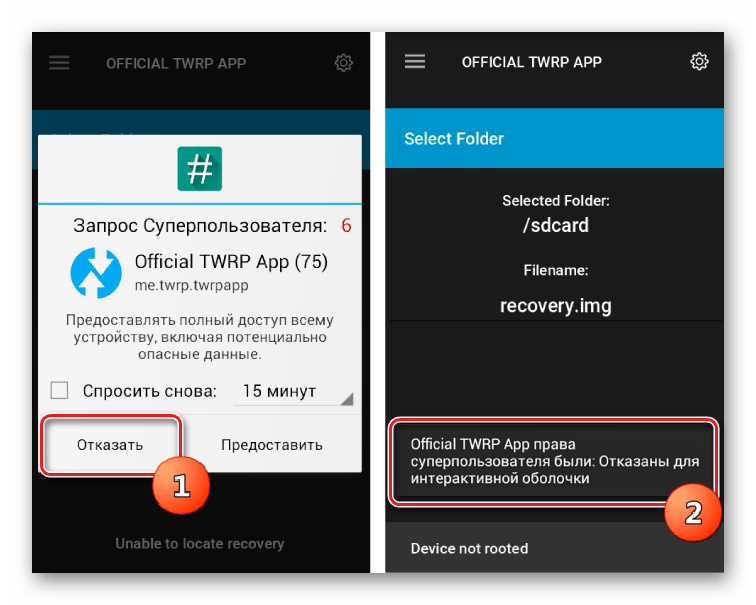

Для корректной работы Magisk Manager необходимо использовать MagiskSU, для правильной установки которого, предварительно рекомендуется удалить альтернативные администраторы рут прав.

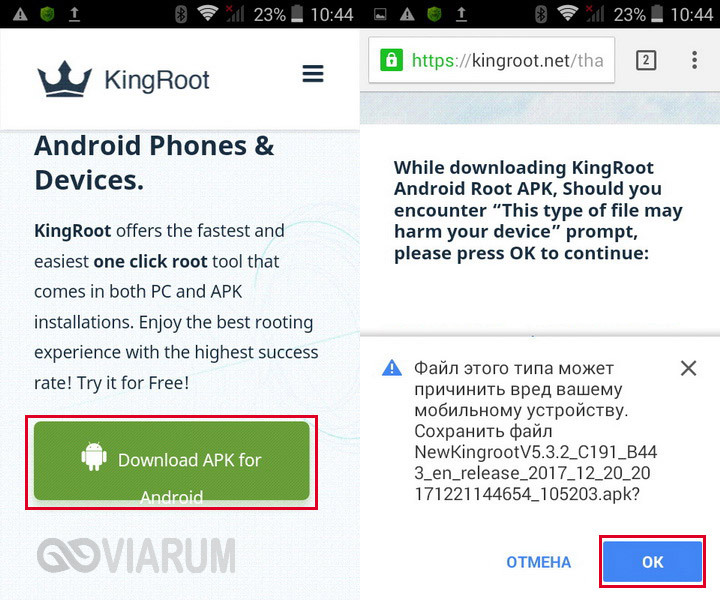

Скачайте последнюю версию Magisk Manager из ветки на XDA и установите приложение.

Теперь необходимо скачать установочный архив zip. Сделать это можно из самой программы или отдельно с ветки на форуме XDA.

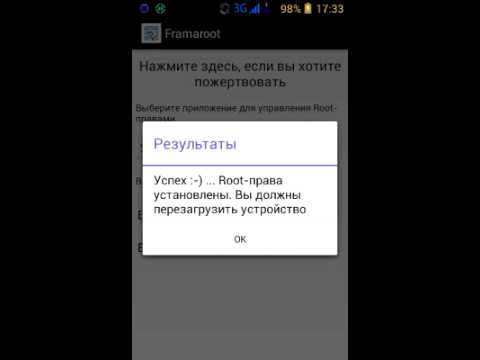

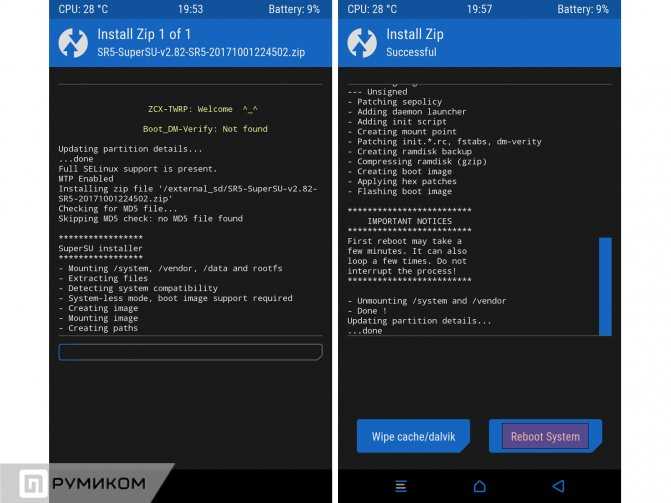

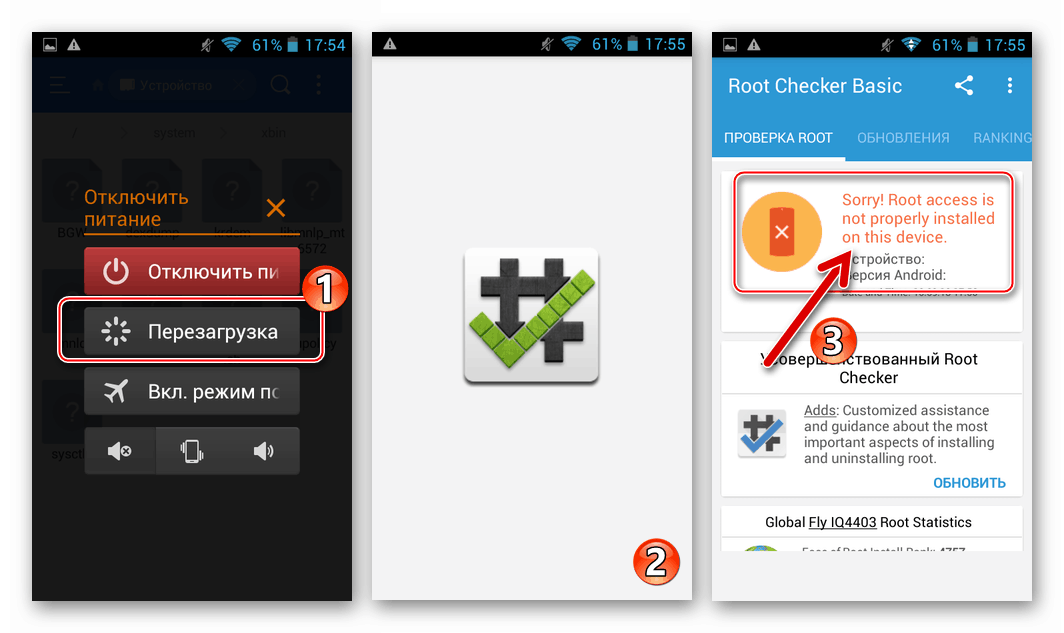

Как скрыть root. Установка MagiskУстановите скачанный zip-архив через кастомный рекавери и по завершению перезапустите устройство.

Как скрыть root. Установка MagiskФункция Magisk Hide

Ну и самое главное. Для того чтобы скрыть root необходимо активировать функцию «Magisk Hide», которая находится в настройках Magisk Manager.

Как скрыть root. Активация функции скрытия rootС установкой и настройкой разобрались, теперь разберемся с удаленим.

Удаление Magisk Manager

Если по какой-то причине данный способ не сработал, тогда восстановите загрузочный раздел (boot.img) из резервной копии, и вручную удалите

/data/magisk.img/cache/magisk/data/busybox

Выводы

Есть у Мейджиск и недостатки. Так, не все приложения способны корректно работать с root, полученным с помощью Мейджиск, но вполне совместимы с SuperSU. Причина — те настройки SELinux, над которыми долго бился разработчик Chainfire и которые позволяют приложениям с правами суперпользователя производить запись в системный раздел (а это не только модификация собственно системных файлов, но и запись переменных в некоторые системные настройки).

В целом, как мне кажется, будущее — за Magisk. Проект доступен в исходных кодах и быстро развивается, у него большое и активное сообщество разработчиков.

ВКонтакте

OK

Telegram

Viber

Android Root Detection Bypass с помощью Frida — Redfox Security

Это продолжение предыдущей записи в блоге — см. Обход SSL Pinning для приложений Android. Если вы еще этого не сделали, пожалуйста, проверьте это. Предполагая, что вы настроили Frida, мы можем перейти к обходу обнаружения рута Android с помощью Frida.

Рутирование Android — это метод, который позволяет легко получить неограниченный доступ к системным файлам. Доступ здесь означает возможность изменять, удалять или модифицировать вещи по мере необходимости. В IOS это эквивалентно взлому JAIL. Это дает возможность изменить код программного обеспечения устройства или установить другое программное обеспечение, которое производитель обычно не разрешает из соображений безопасности мобильных устройств. Укоренение может дать значительные преимущества по сравнению со стандартным устройством Android, но получение доступа к конфиденциальным файлам может вызвать множество проблем как для пользователя, так и для устройства Android.

Укоренение может дать значительные преимущества по сравнению со стандартным устройством Android, но получение доступа к конфиденциальным файлам может вызвать множество проблем как для пользователя, так и для устройства Android.

При создании приложения разработчики включают механизм обнаружения рута, чтобы пользователи не могли использовать его на устройстве Android с рутом. Когда пользователь пытается установить приложение, он генерирует сообщение об ошибке и отказывается разрешить установку приложения на корневое устройство. Во время обхода root-прав мы вносим изменения в код, которые предотвращают закрытие приложения, что приводит к запуску приложения на Android-устройстве с root-правами. Итак, для этого мы сначала установим Frida, а затем обойдем обнаружение root.

Что нам нужно?- Устройство с root-правами или эмулятор

- Платформа-инструменты

- Пакеты Frida для Python

Мы уже установили первые три (см. Обход SSL-пиннинга для приложений Android), поэтому давайте начнем с приложения «InsecureBankv2».

Обход SSL-пиннинга для приложений Android), поэтому давайте начнем с приложения «InsecureBankv2».

Динеш Шетти (создатель) создал приложение InsecureBankv2 для Android. Целью этого уязвимого приложения для Android является обучение разработчиков и энтузиастов безопасности уязвимостям Android путем тестирования целенаправленно уязвимого приложения Android.

Во-первых, нам нужно настроить AndroLab Sever. Для этого нам нужно клонировать или загрузить приложение из репозитория GitHub на нашу машину. Затем откройте папку AndroLabServer.

Используйте pip для установки необходимых компонентов. Выполните следующую команду:

pip install -r requirements.txt

После установки необходимых компонентов мы запустим HTTP-сервер. Введите следующую команду:

python app.py

Обратите внимание, что app.py по умолчанию размещает сервер на порту 8888. Затем подключитесь к эмулятору с помощью Android Debug Bridge (ADB) и установите приложение InsecureBankv2 с помощью соответствующий APK-файл.

adb connect "ваш-хост-только-ip-адрес"

adb install InsecureBankv2.apk

Значок приложения появляется на эмуляторе после его успешной установки.

Последний шаг — запустить приложение и перейти к IP-адресу и порту, где работает сервер AndroLab. В этом случае мы введем IP-адрес сетевого адаптера, предназначенного только для хоста, а также порт 8888.

Настройка параметров сети будет успешно настроена после того, как вы нажмете «Отправить». Мы можем попробовать войти в систему с неправильными и правильными учетными данными, чтобы увидеть, подключено ли приложение к серверу. Когда мы пытаемся войти в систему, генерируется следующий вывод, указывающий, что приложение взаимодействует с сервером AndroLab.

Попробуйте войти в систему с правильными учетными данными, например, jack/Jack@123$. Мы видим, что это «Rooted Device!».

Да здравствует Фрида! Теперь, когда мы установили приложение в эмуляторе Android Genymotion, мы можем легко подключиться к серверу Frida через командную строку. Мы будем использовать следующую команду, чтобы вывести список всех запущенных в данный момент процессов.

Мы будем использовать следующую команду, чтобы вывести список всех запущенных в данный момент процессов.

frida-ps –U

С помощью следующей команды мы можем вывести список всех установленных процессов приложения и найти наше тестовое приложение вместе с его двоичным файлом.

frida-ps –Uai

Ниже мы видим, что при обнаружении любого подозрительного пакета или системного изменения переменная isrooted возвращает значение true, что предотвратит запуск приложения при обнаружении корневого доступа, и если значение возвращается как false, приложению разрешено работать, поскольку доступ с правами root не обнаружен.

В приведенном ниже JS-скрипте мы попытаемся принудительно вернуть значение isrooted в приведенном выше коде как false, чтобы приложение считало, что оно работает на устройстве без root-прав. В результате приложение теперь будет работать на корневом устройстве.

Чтобы внедрить в целевое приложение, нам нужно скачать скрипт внедрения по этой ссылке здесь, переименовать имя скрипта в fridantriroot. js и отправить его на устройство.

js и отправить его на устройство.

Шаг 1) Мы используя сценарий fridantiroot.js для отключения закрепления в целевом приложении. Чтобы отправить скрипт fridantiroot.js на устройство, скопируйте его в папку adb и выполните следующую команду:

//adb push <путь_к_папке_fridantiroot.js> /data/local/tmp adb push "D:\Android Testing\platform-tools\fridantiroot.js" /data/local/tmp

Шаг 2) Запустите на устройстве следующую команду, чтобы запустить сервер frida:

adb shell /data/local/tmp/frida-server &

Это запустит Frida на устройстве.

Шаг 3) Вставьте скрипт fridantiroot.js в целевое приложение.

Наконец, мы будем использовать следующую команду для внедрения скрипта fridantiroot.js в собственное приложение:

//frida -U -f <ваше_имя_пакета_приложения> -l <путь_к_fridantiroot.js_на_вашем_компьютере> --no-paus frida -U -f com.android.insecurebankv2 -l D:\Android Testing\platform-tools\fridantiroot.js --no-paus

Теперь, если мы снова войдем в приложение, мы увидим это — «Устройство не рутировано !!». Вот и все! Мы обошли корневые проверки!

Сотрудничая с Redfox Security, вы получите лучшие навыки безопасности и технические навыки, необходимые для проведения эффективного и тщательного теста на проникновение. Наши эксперты по наступательной безопасности имеют многолетний опыт оказания помощи организациям в защите их цифровых активов с помощью услуг тестирования на проникновение. Чтобы запланировать звонок с одним из наших технических специалистов, позвоните по телефону 1-800-917-0850 сейчас.

Redfox Security — это разнообразная сеть экспертов-консультантов по безопасности с глобальным мышлением и культурой сотрудничества. Благодаря сочетанию методологий, основанных на данных, исследованиях и ручном тестировании, мы с гордостью предлагаем надежные решения для обеспечения безопасности.

«Присоединяйтесь к нам на пути роста и развития, записавшись на наши комплексные курсы

Как обойти обнаружение корневого доступа к приложениям в Android

Рутинг Android имеет свои преимущества и недостатки. Если говорить о недостатках, то самым большим является невозможность запуска официальных приложений.

В магазине Google Play доступны определенные типы приложений, которые предназначены для работы на устройствах без рута, таких как банковские и финансовые приложения. Без отключения вашего устройства вы не сможете использовать эти приложения.

Поэтому в этой статье мы поделимся двумя лучшими способами обойти обнаружение рута на Android.

Читайте также: Как отключить все датчики устройства на устройстве Android (без рута)

Оба приведенных ниже метода работают на корневом устройстве. Методы были довольно простыми, но вам нужно следовать им шаг за шагом, чтобы избежать ошибок. Итак, давайте проверим.

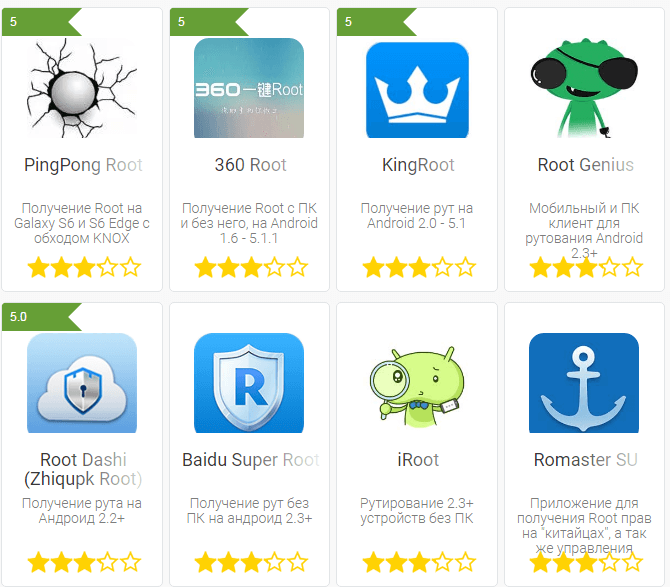

1. Использование RootCloak RootCloak — одно из лучших приложений для скрытия корневого статуса Android-смартфона. Однако, чтобы использовать RootClock, вам нужно сначала установить Xposed. Просто выполните несколько простых шагов, приведенных ниже.

Однако, чтобы использовать RootClock, вам нужно сначала установить Xposed. Просто выполните несколько простых шагов, приведенных ниже.

Шаг 1. На устройстве Android с root-доступом вам необходимо установить программу установки Xposed, а это довольно длительный процесс. Для этого вам нужно следовать нашим Руководство по установке Xposed Installer на Android .

Шаг 2. Теперь, после установки Xposed framework на Android, вам необходимо установить модуль Xposed RootCloak .

Шаг 3. Теперь установите приложение на свое устройство, а затем включите это приложение в установщике Xposed .

Шаг 4. После включения перезагрузите устройство Android.

Шаг 5. Теперь откройте приложение Rootclock на вашем устройстве и перейдите в настройки RootClock .

Шаг 6. Теперь нажмите кнопку «Добавить/удалить приложения» , а затем кнопку « +» . Выберите приложение, корневой статус которого вы хотите скрыть.

Теперь нажмите кнопку «Добавить/удалить приложения» , а затем кнопку « +» . Выберите приложение, корневой статус которого вы хотите скрыть.

Вот и все! вы сделали. Вот как вы можете обойти обнаружение корневого приложения в Android с помощью RootCloak.

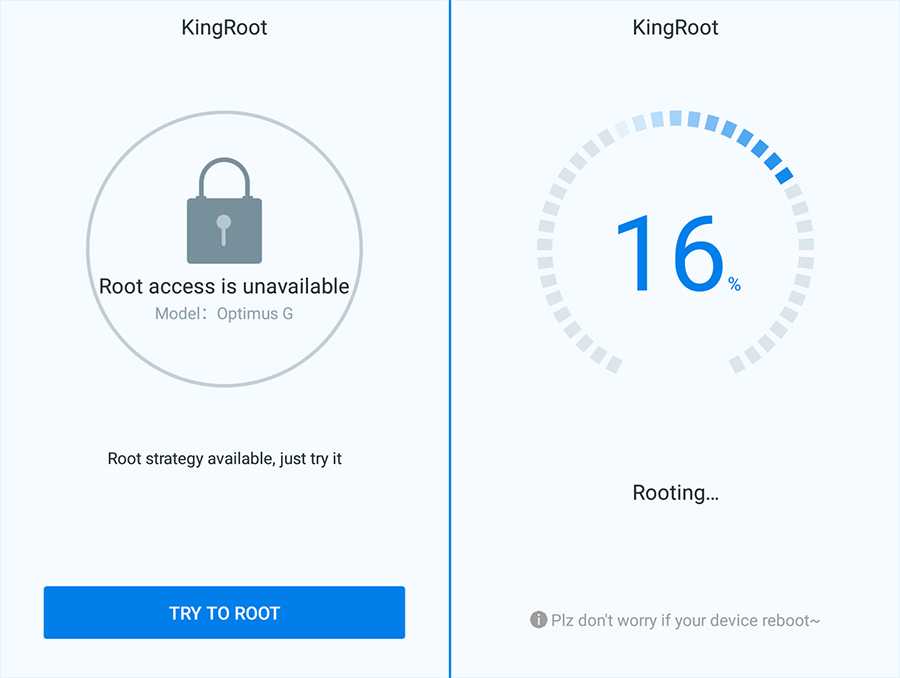

2. Использование Magisk ManagerЧто ж, это один из лучших инструментов, который вы можете иметь на своем Android-устройстве с root-правами. Приложение предлагает функции, аналогичные SuperSU. Но он предоставляет некоторые дополнительные функции, такие как скрытие корневого статуса от устанавливаемого вами приложения.

Шаг 1. Прежде всего, на одном из ваших корневых устройств загрузите Magisk Manager. Обязательно запомните место, где вы сохранили файл.

Шаг 2. После загрузки вам необходимо включить Неизвестные источники на вашем Android. Для этого вам нужно перейти к «Настройки»> «Безопасность»> «Неизвестные источники» , а затем включить его.

Шаг 3. Теперь перейдите в папку, где вы сохранили Magisk Manager на Android, затем откройте его и установить это нормально.

Шаг 4. Откройте приложение, и если вы используете SuperSU, вам необходимо предоставить разрешение. В главном интерфейсе вам нужно нажать на кнопку «Установить» и дождаться ее установки.

Шаг 3. Теперь вам нужно нажать на кнопку «Обнаружить» и подождать несколько секунд, пока приложение не определит ваш загрузочный образ вместе с местоположением. Наконец, нажмите на «Загрузить и установить» , которую вы видите на той же странице.

Шаг 4. На следующем шаге вам нужно выбрать « Magisk Hide» в правом меню, а затем выбрать приложение, из которого вы хотите скрыть корень.

Готово! Вот как вы можете загрузить и установить Magisk Manager на свой Android, чтобы обойти корневой доступ к приложениям.

js --no-paus

js --no-paus