Как хакеры взламывают двухфакторную аутентификацию в Google-аккаунтах

Доступ к учетной записи по одноразовому, короткоживущему паролю в SMS-сообщении до недавнего времени считался простой и надежной преградой для киберзлодеев. Однако хакеры научились обходить и двухфакторную аутентификацию интернет-аккаунтов.

Яблык в Telegram и YouTube. Подписывайтесь! |

♥ ПО ТЕМЕ: Вирусы на Айфоне: Можно ли заразить смартфон Apple?

Как это работает

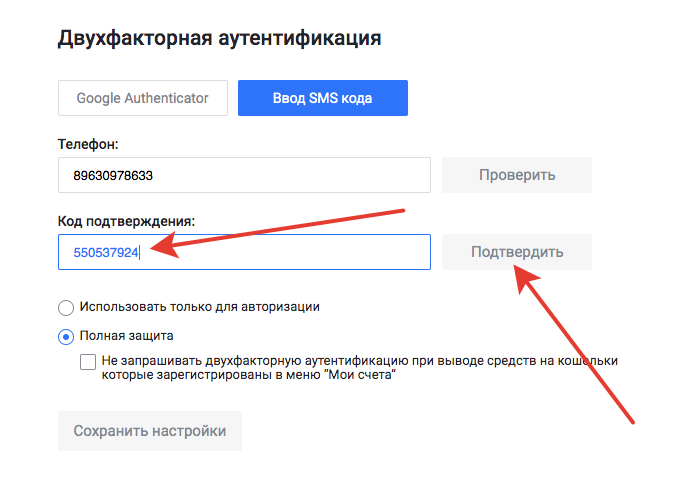

Хакеры любыми удобными путями получают логин и пароль от аккаунта некоего пользователя в сервисе Google. В основном это производится при помощи «фишинга». Пользователю приходит поддельное письмо якобы от администрации Google, в тексте которого говорится о необходимости срочно перейти на сайт для осуществления каких-либо действий, связанных с обеспечением безопасности аккаунта. Ничего не подозревающий пользователь переходит по ссылке в письме и попадает на мошеннический сайт, который выглядит точь-в-точь, как официальный; вводит свои логин и пароль, которые мгновенно получают хакеры.

Узнать номер телефона, к которому привязан аккаунт, тоже труда не составляет. Но с дальнейшим взломом никто не торопится, вместо этого сначала формируется SMS-послание в стиле официальных сообщений сервиса с фальшивым уведомлением. Дескать, была предпринята попытка несанкционированного входа в вашу учетную запись, но мы поймали хулиганов за руку.

Чтобы избежать блокировки аккаунта и доказать, что вы – его истинный владелец, пришлите нам проверочный код из следующего SMS.

Сообщение содержит достоверные данные – IP-адрес и логин, его стиль копирует реальные послания техподдержки Google, так что жертва обеспокоена, но подвоха не ощущает, мысли скользят в ином направлении.

Далее все разыгрывается по минутам, так как срок жизни кода невелик:

- хакеры инициируют вход в аккаунт и получают требование ввода кода

- SMS с ним приходит на номер телефона жертвы в штатном порядке

- код доверчиво пересылается хакерам

- происходит верификация и вуаля

Фактически, вместо факта взлома системы безопасности имеет место обман, выманивание у доверчивого пользователя конфиденциального ключа. Претензии к Google? За что – двухфакторная аутентификация сработала так, как и описано в стандарте и пользовательском соглашении. Другое дело, что когда ее создавали, не подумали о «защите от дурака», как бы обидно это не звучало для миллионов людей.

Претензии к Google? За что – двухфакторная аутентификация сработала так, как и описано в стандарте и пользовательском соглашении. Другое дело, что когда ее создавали, не подумали о «защите от дурака», как бы обидно это не звучало для миллионов людей.

♥ ПО ТЕМЕ: Сеть Локатора, или как включить офлайн-поиск «Найти iPhone (iPad)» для нахождения выключенных устройств.

Что можно сделать?

Ключевой информацией для взлома является связка логин-пароль – если хакерам есть, за что зацепиться, появляется смысл начать атаку. Эти данные они могут выудить тысячей и одним способов, но зачастую страдают самые беспечные пользователи. Например, Марк Цукерберг, оконфузившийся своим супер-паролем «dadada» в нескольких аккаунтах. Гигантские базы данных регулярно воруются и утекают в Сеть – возьмите за привычку использовать разные, красивые и сложные пароли, а также менять их хотя бы раз в квартал, а не когда станет поздно и обидно.

Специалисты по безопасности рекомендует вчитываться в тексты сообщений от роботов сервисов, пусть вы и получаете их десятками на дню. А вдруг вовремя обратите внимание, что адресатом указан Facebook, а вы пользуетесь аккаунтом на Яндексе или в Gmail? Злоумышленники постоянно меняют личины, но из-за мелких нестыковок в схеме работы их можно вывести на чистую воду. Если просят перейти по ссылке – вглядитесь в символы, это может быть фишинговая страничка. А если есть сомнения хоть в чем-то, лучше лишний раз оповестить службу безопасности. Это проще, чем отвоевывать свой аккаунт назад.

Смотрите также:

- Как в Gmail отправлять самоудаляющиеся письма.

- Как проверить надежность пароля и узнать насколько быстро его можно взломать.

- ТОП-20 худших паролей на iPhone, при помощи которых взламывается 25% всех смартфонов Apple + Опрос.

Пожалуйста, оцените статью

Средняя оценка / 5. Количество оценок:

Оценок пока нет. Поставьте оценку первым.

Поставьте оценку первым.

Метки: Защита и безопасность, Новости Apple.

Как хакеры читают ваши SMS и обходят защиту 2FA?

Для безопасного доступа к онлайн-сервисам сегодня недостаточно просто логина и сильного пароля. Недавнее исследование показало, что более 80% всех взломов, связанных с хакерскими атаками, происходят из-за компрометации и слабых учетных данных. Поэтому внедрение двухфакторной аутентификации (2FA) стало необходимостью. Она обеспечивает дополнительный уровень безопасности. Согласно данным, пользователи, включившие 2FA, блокируют около 99,9% автоматизированных атак. Но не стоит терять бдительность.

Как и в случае с любым хорошим решением в области кибербезопасности, злоумышленники рано или поздно придумывают способы его обойти. 2FA не стала исключением! Обойти её можно с помощью одноразовых кодов, которые отправляют в виде SMS на смартфон пользователя. Тем не менее, зная, что хакеры могут использовать некоторые приложения, чтобы «зеркалить» ваши сообщения себе, многие важные онлайн-сервисы по-прежнему отправляют одноразовые коды по SMS.

Тем не менее, зная, что хакеры могут использовать некоторые приложения, чтобы «зеркалить» ваши сообщения себе, многие важные онлайн-сервисы по-прежнему отправляют одноразовые коды по SMS.

В чем же проблема с SMS?

Думаете, известные компании, такие как Microsoft, призывают пользователей отказаться от решений 2FA, использующих SMS и голосовые звонки, просто так? SMS известны своей печально низкой безопасностью, что делает их открытыми для множества различных атак. Например, можно подменить SIM-карту.

Также одноразовые коды можно взломать с помощью легкодоступных инструментов, используя технику обратного прокси. Программа перехватывает связь между настоящим сервисом и жертвой, отслеживает и записывает взаимодействие жертвы с сервисом, включая любые учетные данные, которые она может использовать.

В дополнение к этому хакер может установить зловредные приложения через Google Play Store на ваше устройство Android. Как? Если злоумышленник имеет доступ к вашим учетным данным и сумеет войти в ваш аккаунт Google Play на ноутбуке, он сможет автоматически установить любое приложение на ваш смартфон. А дальше дело за малым. После установки приложения злоумышленник может применить простые методы социальной инженерии, чтобы убедить пользователя включить разрешения, необходимые якобы для нормальной работы приложения.

А дальше дело за малым. После установки приложения злоумышленник может применить простые методы социальной инженерии, чтобы убедить пользователя включить разрешения, необходимые якобы для нормальной работы приложения.

Есть ли альтернатива?

Чтобы чувствовать себя защищенным в Интернете, необходимо сначала проверить, надежна ли ваша первая линия обороны. Обратите внимание на свой пароль, не скомпрометирован ли он. Существует ряд программ безопасности, которые позволяют это сделать. Например, введите номер или почту на сайте haveibeenpwned.com.

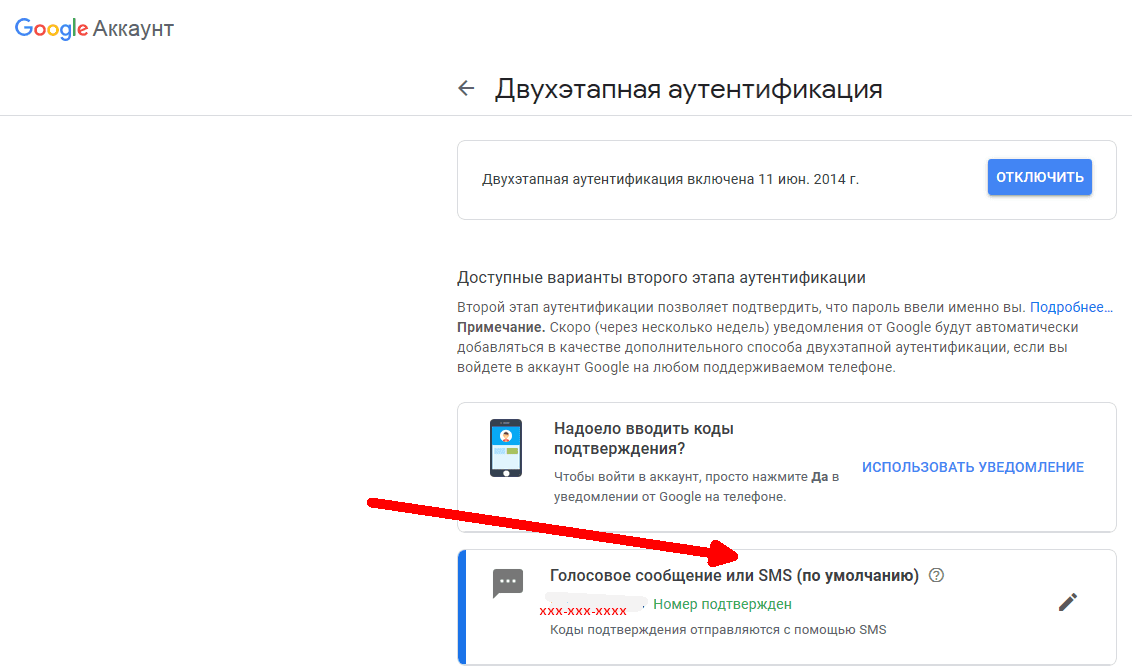

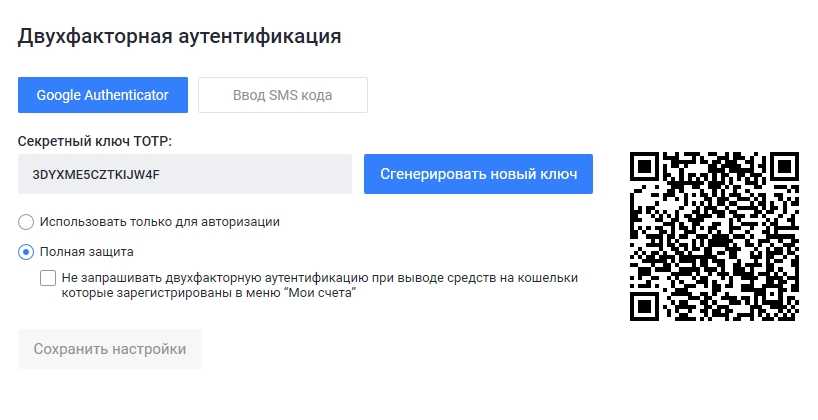

Если это возможно, откажитесь от использования SMS в качестве метода 2FA. Вместо этого вы можете использовать одноразовые коды на основе приложений, например, через Google Authenticator. В этом случае код генерируется в приложении Google Authenticator на вашем устройстве, а не отправляется вам. Однако и такой подход также может быть скомпрометирован хакерами, использующими некоторые сложные вредоносные программы. Лучшей альтернативой будет использование специальных аппаратных устройств, таких как YubiKey.

Это небольшие USB-устройства, которые обеспечивают упрощенный способ включения 2FA в различных службах. Такие физические устройства необходимо подключать или подносить близко к гаджету для входа в систему в рамках 2FA. Это снижает риски, связанные с видимыми одноразовыми кодами, такими как коды, отправляемые по SMS.

Поставщикам услуг, разработчикам и исследователям тоже стоит продолжить работу над созданием более доступных и безопасных методов аутентификации. Например, внедрять многофакторную аутентификацию, где одновременно используются несколько методов аутентификации, которые комбинируются по мере необходимости.

Источник: The conversation

10Guards | 0 55

Как обойти двухфакторную аутентификацию Gmail и двухэтапную аутентификацию Google на устройствах Android?

Двухфакторная аутентификация — отличный способ добавить дополнительную защиту своим онлайн-аккаунтам помимо имени пользователя и пароля. Но что, если вам нужно отключить 2FA?

Но что, если вам нужно отключить 2FA?

Возможно ли обойти двухфакторную аутентификацию Gmail?

Это так, и если вам по какой-либо причине нужно обойти 2FA или защиту от сброса настроек на вашем устройстве, в этой статье объясняется, как это сделать.

Что такое 2FA?2FA или двухфакторная аутентификация — это дополнительный уровень защиты к уже существующей информации для входа. Это гарантирует, что человек, пытающийся войти в онлайн-аккаунт, является тем, кем он себя называет.

Другими словами, двухфакторная аутентификация срабатывает сразу после ввода имени пользователя и пароля, но до получения доступа к учетной записи. Вместо этого с 2FA Gmail вам нужно предоставить дополнительную информацию.

Это может быть:

- Что-то, что у вас есть : Жетон, смартфон, кредитная или дебетовая карта

- Что-то, что вы знаете: PIN-код, комбинация клавиш, пароль или ответ на секретный вопрос

- Что-то, чем вы являетесь: Биометрические шаблоны, сканирование радужной оболочки глаза, запись голоса, отпечаток пальца, отпечаток руки и т.

д.

д.

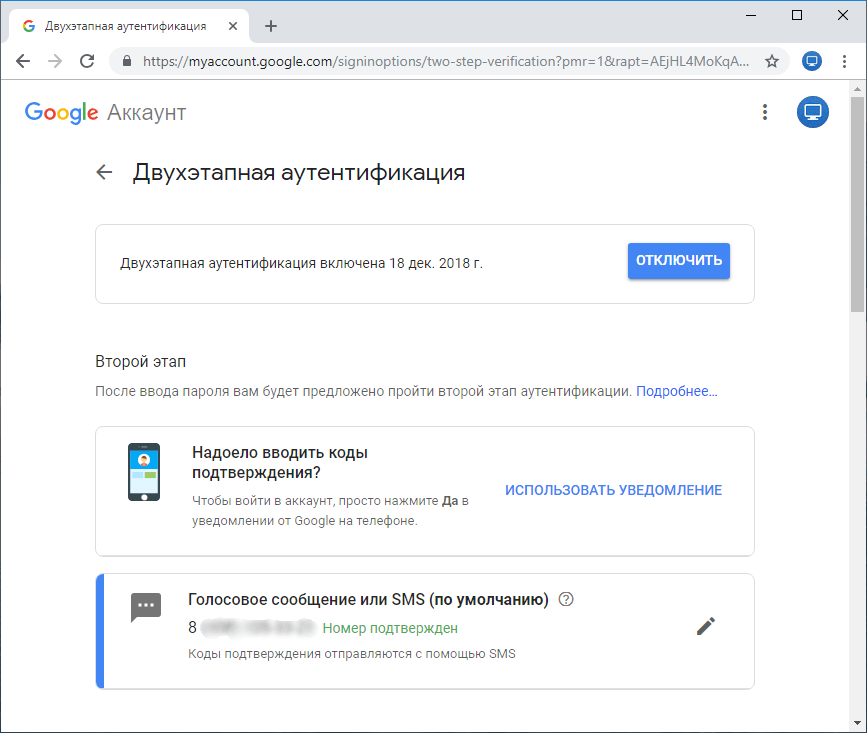

Чтобы включить двухфакторную аутентификацию для проверки учетной записи Google, выполните следующие действия, как описано в службе поддержки Google:

- Войдите в свою учетную запись Google, щелкнув свое изображение и выбрав Управление учетной записью Google

- Выберите Безопасность на панели навигации слева

- Выберите Двухэтапная проверка под Вход в Google

- Нажмите кнопку Начать работу и следуйте инструкциям на экране.

Предположим, вы забыли или потеряли двухфакторную аутентификацию, и она вам нужна для проверки аккаунта Google.

Как обойти защиту 2FA Gmail?

Можно ли обойти 2FA?

Конечно, и это можно сделать несколькими способами. Мы поговорим о пяти наиболее распространенных, но если вам интересно, прочитайте этот отчет KnowBe4, в котором упоминаются 11 способов обойти двухэтапную проверку Google.

Это то, что хакеры сделали в приведенном выше примере. Они отправляли поддельные оповещения Gmail, фишинговали SMS-токен и, наконец, заставляли своих жертв сбрасывать свои пароли.

2) Использование механизма OAuthДругой метод обхода Gmail с двухфакторной аутентификацией — использование стороннего механизма входа под названием OAuth. Если вы не знакомы с OAuth, это когда вы используете Google или Facebook для входа в другую учетную запись.

Хотя это удобный способ входа на веб-сайт, и Google или Facebook должны быть безопасными, хакер также может обойти двухфакторную аутентификацию. Вместо этого они могут использовать интеграцию OAuth для входа в систему, не требуя учетных данных для входа.

3) Использование условий гонки «Состояние гонки» — это повторное использование ранее известного значения, например способность приложения использовать использованные или неиспользованные токены позже. Для этого хакеру сначала потребуется доступ к этим предыдущим значениям, которые он может получить, перехватив предыдущий код.

Для этого хакеру сначала потребуется доступ к этим предыдущим значениям, которые он может получить, перехватив предыдущий код.

Наконец, если в полях ввода нет ограничения скорости, злоумышленник может попытаться подобрать код 2FA, особенно если он основан на числах. Поскольку нормальная длина кода составляет 4-6 цифр, это «всего» 151 800 возможностей. Вам не нужен суперкомпьютер, чтобы взломать это.

- Читайте также : 18 типов киберугроз, о которых следует знать, и как с ними бороться.

Для этого хакер должен уже иметь имя пользователя и пароль цели. При этом они могут отправить электронное письмо своей жертве с запросом кода подтверждения Google, который был отправлен на номер цели. Как только цель отправит код, злоумышленник может легко обойти 2FA.

В другом случае хакер может обманом заставить пользователя щелкнуть фишинговую ссылку в электронном письме, где пользователь предоставит свои учетные данные.

Затем хакер может использовать их для входа на реальный сайт. Когда цель также получает и вводит код, хакер увидит это на поддельном сайте и сможет ввести код на реальном сайте, чтобы обойти 2FA.

Можно ли взломать двухфакторную аутентификацию? Как хакеры могут обойти двухфакторную аутентификацию?

Могут ли хакеры обойти двухэтапную аутентификацию?

В 2018 году хакерам удалось обойти проверку Gmail и Yahoo 2FA. Те же самые хакеры также создали фишинговые сайты для защищенных почтовых сервисов, таких как ProtonMail и Tutanota.

Согласно отчету Amnesty International, пользователи сначала получили фальшивое предупреждение системы безопасности Gmail о взломе их учетной записи и необходимости сменить пароль.

Затем они были отправлены на поддельный сайт Google или Yahoo, где им нужно было ввести свои учетные данные для входа. С этой страницы цели были перенаправлены на другую страницу с сообщением, что им был отправлен код подтверждения Google через SMS.

После ввода кода пользователь увидит форму сброса пароля. Если они выполняли сброс, хакеры получали полный доступ к своим учетным записям. Поскольку поддельное электронное письмо Google выглядело как подлинное электронное письмо от Google, немногие, кто его получил, просматривали его дважды.

Как обойти двухэтапную аутентификацию Google на вашем телефоне Android?

- Проверить: 15 простых способов сделать ваш Android-телефон более приватным и безопасным 18% от настольных компьютеров.

Вероятно, вы вошли в свою учетную запись электронной почты со своего устройства как минимум один или два раза.

Но телефон может выпасть из кармана, быть забытым в ресторане, потерянным или даже украденным разными способами.

Вот почему Google представила новые функции безопасности в Lollipop 5.1. Одним из самых больших является Factory Reset Protection (FRP) или Проверка учетной записи Google .

Что делает проверка учетной записи Google?

До Android 5.

1 Lollipop для обхода двухэтапной проверки Google на вашем устройстве требовался простой сброс настроек.

1 Lollipop для обхода двухэтапной проверки Google на вашем устройстве требовался простой сброс настроек.Что касается Lollipop и благодаря защите от сброса к заводским настройкам, это больше не так. Вместо этого, если вы попытаетесь выполнить сброс настроек, чтобы обойти проверку учетной записи Google, на экране устройства появится следующее сообщение:

«Это устройство было сброшено. Чтобы продолжить, войдите с учетной записью Google, которая ранее была синхронизирована на этом устройстве».

Очевидно, что это отличный способ защитить ваше устройство в случае его кражи или потери. Однако проблема заключается в том, что вы покупаете устройство у стороннего реселлера и не можете его разблокировать.

К счастью, есть способ обойти блокировку Google FRP.

Обойти блокировку проверки учетной записи Google с помощью обхода FRP APK

Многие пользователи Samsung сообщают, что этот метод обхода FRP работает для них.

In this case, you need:

- An OTG cable

- USB stick

- Your PC

- Your Android phone

- FRP bypass APK

- A stable WiFI nNetwork Connection (Читайте: как защитить домашнюю сеть)

Чтобы обойти двухэтапную проверку Google:

- Загрузите APK обхода FRP и скопируйте его на USB-накопитель

- Перезагрузите устройство Android (нажмите и удерживайте клавиши питания и уменьшения громкости в течение 7+ секунд)

- Подключите телефон к сети Wi-Fi (пропустите экран I nsert SIM-карта ) понять и согласиться с приведенными выше условиями» и « Нет, спасибо»

- Нажмите Далее

- Вставьте USB-накопитель в свой компьютер, когда увидите сообщение FRP Lock

- Подключите свой Android к ПК с помощью кабель OTG и дождитесь Диспетчер файлов для запуска

- В диспетчере файлов коснитесь Обойти любую блокировку учетной записи Samsung.

- Нажмите на следующую папку, чтобы открыть ее, и нажмите на файл .txt: Bypass Any Samsung Lock.apk.

- Нажмите кнопку Настройки , когда появится сообщение Установка заблокирована

- Перейдите к Неизвестные источники в Настройки (значок шестеренки)

- Отметьте и нажмите 10 Разрешить только эту установку0009 OK

- На экране Настройки разработки нажмите Установить под Вы хотите установить это приложение?

- Tap Open После завершения установки

- Перейдите к настройкам и выберите Резервное копирование и сброс

- TAP Factory Data Reset на вашем телефоне

- Далее, Tap Every Wall и Wait the Pare of Your Phone

- . минут до завершения

- Теперь телефон перезагрузится, и вы увидите экран начальной настройки

- Наконец, отсоедините кабель OTG от ваших устройств и повторите настройку.

Обход FRP завершен

Обход FRP завершен

Отключение обхода FRP путем удаления вашей учетной записи Google

Этот метод работает, если вы продаете телефон, но не работает, если вы его покупаете.

- Откройте Настройки на телефоне

- Коснитесь Учетные записи

- Выберите свою учетную запись Google

- Коснитесь Удалить учетную запись и подтвердите

Из настройки обхода проверки учетной записи Google0069

Чтобы обойти двухэтапную проверку Google во время установки, вам необходимо сделать следующее:

- Перейдите к Настройки > Общие настройки > Сброс

- Следуйте процессу установки, пока не дойдете до Сеть WiFi

- Коснитесь текстового поля пароля WiFi

- Появится клавиатура Google. Нажмите и удерживайте клавишу «Пробел» и выберите Английский ( или ваш родной язык)

- Вернитесь на экран подключения к WiFi, введите свой сетевой пароль

- Через некоторое время вам будет предложено ввести данные своей учетной записи Google.

Введите свой адрес электронной почты

Введите свой адрес электронной почты - Нажмите и удерживайте символ @

- Перейдите к Настройки клавиатуры Google

- Коснитесь меню с тремя точками

- Выберите Справка и обратная связь

- На следующем экране выберите Google отправить результаты с клавиатуры

- Откроется веб-страница. Нажмите и удерживайте в любом месте, пока не появится меню

- Tap Web Search within that menu and select Google App

- Tap the gear icon to open Settings

- Select Backup & Reset

- Tap Factory Data Reset

- Now, when you go через настройку вы можете пропустить проверку учетной записи Google и обойти Google FRP

Сбросить устройство Android, чтобы обойти Google FRP

Наконец, четвертый способ удалить двухэтапную проверку Google — это перезагрузить устройство Android:

- Запустите процесс сброса на устройстве Android

- Нажмите Назад , когда появится экран подтверждения учетной записи Google

- Выберите Добавить сеть на экране выбора Беспроводная сеть

- Сеть В текстовом поле для имени введите что-нибудь случайным образом

- Нажмите и удерживайте, чтобы выделить случайно введенную строку

- Нажмите Уведомление и перейдите к Настройки приложения

- Коснитесь меню с тремя точками, выберите Аккаунт и перейдите в Настройки

- В меню Настройки выберите Резервное копирование и сброс > Сброс до заводских данных чем отсутствие имени пользователя и пароля для защиты вашего телефона или других устройств, но это все еще не на 100% безопасно.

Как видите, двухэтапную аутентификацию Google можно обойти.

Как видите, двухэтапную аутентификацию Google можно обойти.Если вы не хотите, чтобы ваша взломанная электронная почта была взломана, обязательно используйте поставщика защищенной электронной почты, который включает механизм защиты от фишинга и защиту паролем с нулевым разглашением.

Войдите в CTemlar, чтобы избежать легкой подделки пароля и защитить данные электронной почты от злоумышленников.

5 способов, которыми злоумышленники могут обойти двухфакторную аутентификацию

Вы можете подумать, что после внедрения двухфакторной аутентификации (2FA) все ваши сотрудники будут в безопасности. Хотя 2FA — это один из лучших способов добавить дополнительный уровень безопасности помимо учетных данных пользователя, его все еще можно обойти. Мы покажем вам, как легко можно обойти его. Буквально прошлой осенью ФБР предупредило общественность о растущей угрозе для организаций и их сотрудников и о том, как для обхода 2FA используются распространенные методы социальной инженерии.

Что такое двухфакторная аутентификация?Двухфакторная аутентификация используется поверх пароля пользователя при входе в учетную запись в качестве второй формы аутентификации. Второй уровень аутентификации может быть кодом, предоставляемым через текстовое сообщение, приложения для аутентификации, или он может состоять из отпечатка пальца или распознавания лица. Двухфакторная аутентификация является подмножеством многофакторной аутентификации. В случае многофакторной аутентификации пользователь должен идентифицировать себя более чем двумя разными способами.

Как работает двухфакторная аутентификация?Для двухфакторной аутентификации всегда требуется вторая форма идентификации. Когда вы пытаетесь войти в учетную запись, сначала вы должны ввести свое имя пользователя и пароль. Когда двухфакторная аутентификация включена, вам нужно будет предоставить вторую форму доказательства того, что вы являетесь владельцем учетной записи, прежде чем вы сможете доступ к нему.

Зачем нужна двухфакторная аутентификация?Двухфакторная аутентификация — это дополнительный уровень безопасности. Даже если вы случайно выдали свой пароль, хакерам потребуется получить доступ ко второй форме идентификации, прежде чем они смогут войти в вашу учетную запись. Настоятельно рекомендуется, если это возможно, включить двухфакторную аутентификацию для любой важной учетной записи. Это дополнительный уровень безопасности, обеспечивающий большую безопасность. Если, конечно, вы не станете жертвой социальной инженерии и сами не раздадите код двухфакторной аутентификации. Если вы ищете приложение для аутентификации, вот несколько приложений для смартфонов. вы можете рассмотреть:

- Google Authenticator

- Microsoft Authenticator

- Salesforce Authenticator

- SecureAuth

- Duo Security

- Symantec VIP

- Transakt

- LastPass Authenticator

Start training employees against social engineering

How hackers are using методы социальной инженерии для обхода двухфакторной аутентификацииВ то время как организации считают двухфакторную аутентификацию безопасным способом идентификации для доступа, существуют довольно простые методы обхода двухфакторной аутентификации.

1. Обход 2FA с обычным управлением сессиями В большинстве случаев мы предполагаем, что злоумышленники уже имеют пароль пользователя.

В большинстве случаев мы предполагаем, что злоумышленники уже имеют пароль пользователя.В этом случае злоумышленники используют функцию сброса пароля, потому что часто 2FA не реализуется на странице входа в систему после сброса пароля. Как это работает на практике?

- Злоумышленник нажимает на ссылку «изменить пароль».

- Злоумышленник запрашивает маркер сброса пароля.

- Злоумышленник использует токен сброса пароля.

- Злоумышленник входит в веб-приложение.

Используя этот метод, злоумышленники могут обойти двухфакторную аутентификацию на определенных платформах, где это позволяет архитектура сайта или платформы.

2. Обход 2FA с использованием OAuthИнтеграция OAuth позволяет пользователям входить в свою учетную запись, используя стороннюю учетную запись. Это означает, что у вас будет альтернативный вариант входа на платформу с вашими учетными записями Facebook или Gmail.

Как работает OAuth?

Как работает OAuth?- Сайт запрашивает токен аутентификации со стороннего сайта (например, Facebook).

- Facebook (или другой сторонний сайт) проверяет учетную запись пользователя.

- Facebook (или другой сторонний сайт) отправляет код обратного вызова.

- Сайт выполняет вход пользователя.

Здесь злоумышленникам даже не нужно использовать 2FA, если у них, например, есть логин и пароль пользователя Facebook или Gmail.

3. Обход 2FA методом полного перебораКогда длина кода двухфакторной аутентификации составляет от четырех до шести символов (часто просто цифр), это позволяет злоумышленникам обойти 2FA путем прямого перебора учетная запись.

4. Обход 2FA с использованием ранее сгенерированных токеновНекоторые платформы предлагают пользователям возможность заранее генерировать токены, например, документ с определенным количеством кодов, чтобы использовать их позже для обхода 2FA.

5. Обход 2FA с помощью социальной инженерии Если злоумышленник получает доступ к документу, они могут легко использовать его для обхода 2FA, предполагая, что у них также есть пароль пользователя.

Если злоумышленник получает доступ к документу, они могут легко использовать его для обхода 2FA, предполагая, что у них также есть пароль пользователя.

Случай 1

В этом случае мы также предполагаем, что злоумышленник владеет именем пользователя и паролем. Чтобы получить код 2FA, злоумышленники могут отправить вам электронное письмо с вымышленным предлогом, чтобы запросить проверочный код, отправленный на ваш номер. Как только вы отправите им код, злоумышленник сможет обойти 2FA.

Случай 2Даже если злоумышленники не знают вашего имени пользователя и пароля, они могут обойти 2FA, заставив вас щелкнуть ссылку и перейти на фишинговый веб-сайт, имитирующий реальный веб-сайт, например LinkedIn. Электронное письмо будет выглядеть так, как будто оно исходит от самого поставщика услуг. Когда вы предоставляете свои учетные данные для входа на поддельной странице, хакер может использовать их для входа на настоящий веб-сайт.

В этот момент вы получаете код, и как только вы вводите его на поддельном веб-сайте, хакер также получает код. Затем они могут успешно взломать вашу учетную запись.

В этот момент вы получаете код, и как только вы вводите его на поддельном веб-сайте, хакер также получает код. Затем они могут успешно взломать вашу учетную запись.

Оставайтесь в безопасности при использовании двухфакторной аутентификацииНесмотря на описанные выше недостатки, двухфакторная аутентификация по-прежнему является отличным способом защиты ваших учетных записей. Вот несколько советов о том, как оставаться в безопасности при использовании двух -факторная аутентификация:

- По возможности используйте приложения для аутентификации, такие как Google или Microsoft Authenticator, вместо кодов текстовых сообщений.

- Никому не сообщайте коды безопасности.

- По возможности используйте коды с числом символов от 4 до 6.

- Если вы не уверены в своей безопасности, еще раз уточните у кого-нибудь, что вам следует делать.

- Используйте сложные пароли — используйте генератор паролей и менеджер паролей.