Как включить или отключить датчик расположения Windows 7?

- – Автор: Игорь (Администратор)

Датчик расположения Windows 7

Знаете ли вы, что многие ноутбуки и настольные компьютеры содержат датчики расположения среди аппаратных устройств? Существует так же программное обеспечение, которое позволяет отследить местоположение компьютера. Windows 7 содержит такие инструменты, хоть и по умолчанию зондирование отключено. Так же стоит знать, что сегодня существует большое количество приложений, которые с удовольствием будут использовать такую информацию.

Примечание: Это как с телефонами, правда там используется немного другой метод отслеживания, но все же факт остается фактом.

В данной статье будет показан способ, как можно включить или отключить датчики расположения Windows 7. А так же будет описан способ, как можно узнать об использовании ваших гео-данных каким-либо приложением.

Включение или отключение датчиков расположения в Windows 7

- Откройте меню Пуск

- В строке поиска введите «датчик» (без кавычек)

- Выберите из списка пункт «Включение датчика расположения и других датчиков»

- Откроется диалоговое окно со списком имеющихся датчиков. В случае если у вас нет датчиков, в интерфейсе будет надпись «Нет установленных датчиков»

- Включите или выключите датчики по своему усмотрению. Пример, показан на рисунке выше.

- Нажмите «Применить» (Понадобятся права администратора)

Если программа или служба запрашивает информацию о местоположении с датчика, то в большинстве случаев Windows 7 отобразит небольшой значок в области уведомлений (системный трей). Однако, это происходит не всегда, поэтому все же стоит самостоятельно проверять активность использования гео-данных.

Проверка использования

Инструкция для параноиков: как отключить приложения, которые за вами следят

Аккаунты в Google и в «ВКонтакте» предоставляют доступ к вашим данным для десятков приложений и сайтов. В инструкции объясняем, почему нужно внимательно относиться к предоставляемой информации и как закрыть доступ подозрительным приложениям.

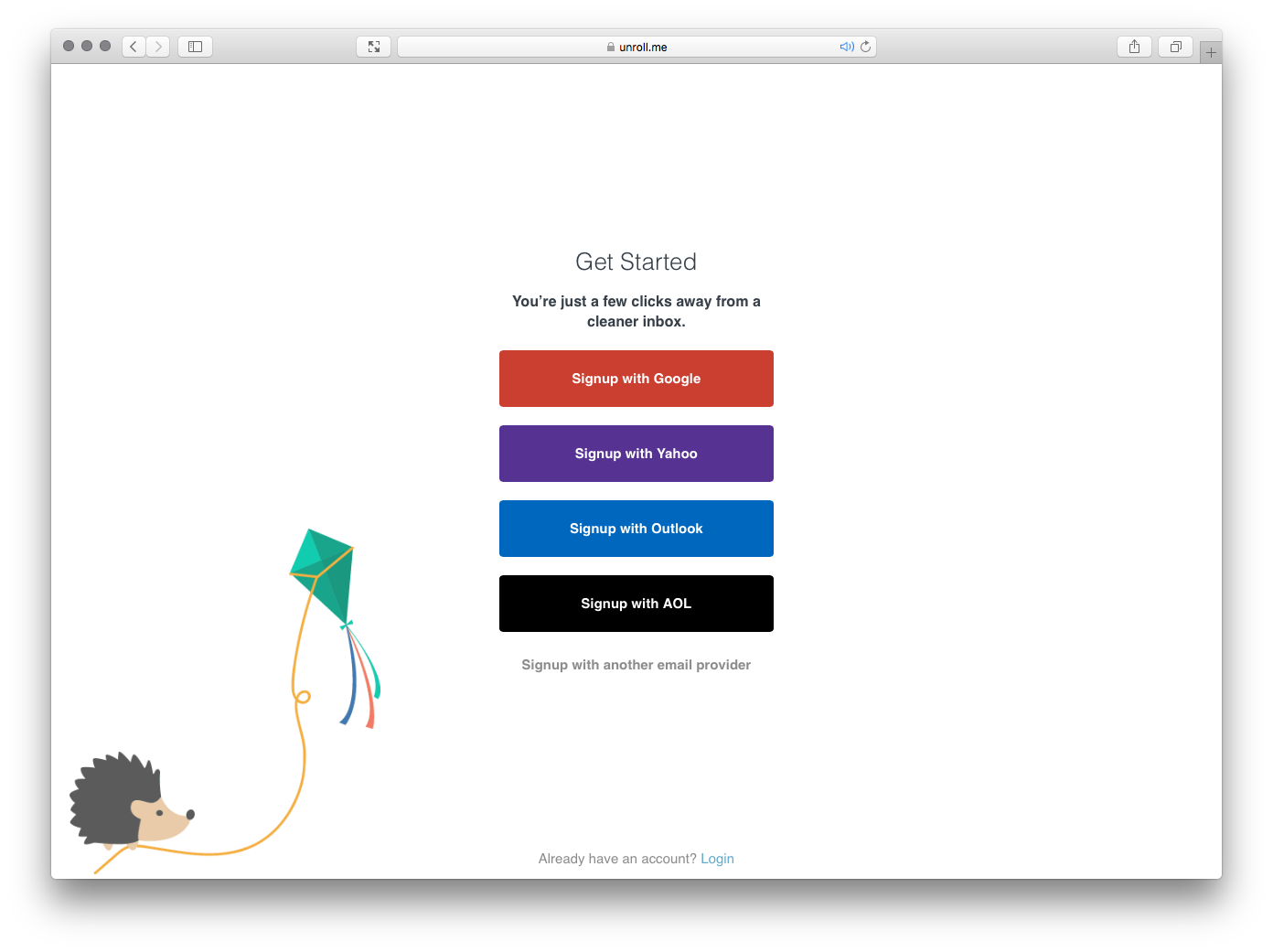

Через сторонние приложения продают данные

На этой неделе издание The New York Times сообщило, что аналитическая компания Slice Intelligence продавала переписку владельцев почты на Gmail с помощью приложения Unroll.me для отписки от рассылок. Удобный и простой сервис помогал отобразить все мусорные рассылки, на которые подписан аккаунт, и предлагал избавиться от всех них одним кликом. Единственным условием было то, что пользователи должны были открыть доступ к основной информации аккаунта Google, списку контактов и почте Gmail (не к адресу, а к самой почте). С этими разрешениями Slice Intelligence извлекала из переписки заказы в магазинах и чеки на покупки, а потом продавала их другим компаниям. Так, например, Uber попросила найти чеки на поездки у своего конкурента Lyft, и Slice Intelligence предоставила такую информацию.

Соцсети часто взламывают через слабо защищенные сторонние приложения

В прошлом месяце хакеры публиковали нацистские твиты в аккаунтах Forbes, Amnesty International и североамериканского BBC. Взломаны были не сами твиттеры, а связанные с ними аккаунты в сервисе Twitter Counter, у которого было разрешение публиковать твиты. Два года назад кто-то взломал приложение Snapsaved и украл 90 тысяч фотографий из Snapchat.

Есть много способов взлома: хакеры из группы OurMine, которая получала доступ к твиттерам главы Facebook Марка Цукерберга и главы Google Сундара Пичаи, признавались, что заходили в чужие аккаунты через сайты Quora, Bitly, Sprout Social и многие другие.

Иногда приложения запрашивают слишком много разрешений

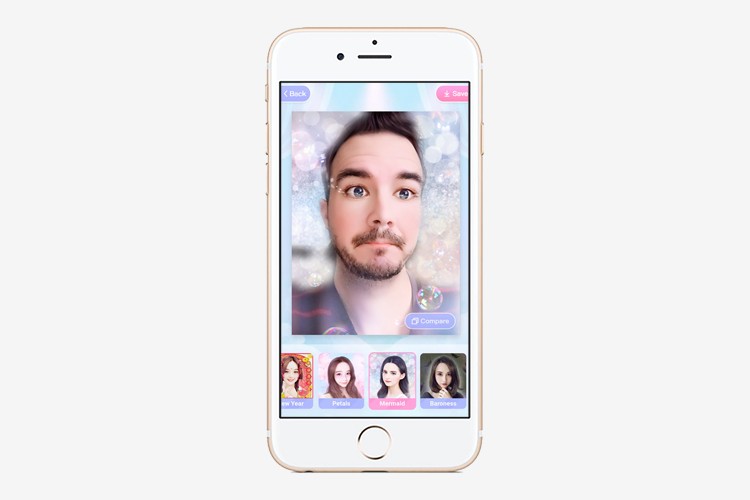

Популярное приложение Meitu, которое делает всех милыми, просило доступ к данным, которые не нужны для его работы: о местоположении, соединении через Wi-Fi, сотовой сети, сим-карте, джейлбрейке устройства, личном идентификаторе. Игра Pokémon Go некоторое время запрашивала полный доступ к аккаунту Google: к документам, почте, контактам, Hangouts. Такой доступ имеет браузер Google Chrome.

Доступ к информации аккаунтов в социальных сетях имеют десятки сайтов. Мы открываем доступ разным сервисам и сайтам и тут же забываем об этом. Два года назад вы, например, авторизовались на сайте с недвижимостью или в каком-нибудь конкурсе, но доступ к имени, возрасту, открытой информации из Facebook и адресу почты они имеют до сих пор. То, как именно компания пользуется своей базой и насколько хорошо ее защищает от хакерских атак, — все это остается на ее совести. Вовсе не обязательно, что она умышленно может нанести вам вред, но ее сайт вполне может иметь уязвимости и ставить ваши данные под угрозу. Чем больше приложений подключено к аккаунту, тем выше вероятность, что одно из них взломают. Обращайте внимание на приложения, чьи названия и назначение не можете вспомнить — если не пользуетесь, то зачем оставлять у них данные.

Во время подготовки материала из аккаунта в «ВКонтакте» были удалены полтора десятка неизвестных приложений, в Twitter закрыт доступ 13 приложениям с разрешением писать твиты, в Dropbox и Google — к давно проданным ноутбуку и смартфону.

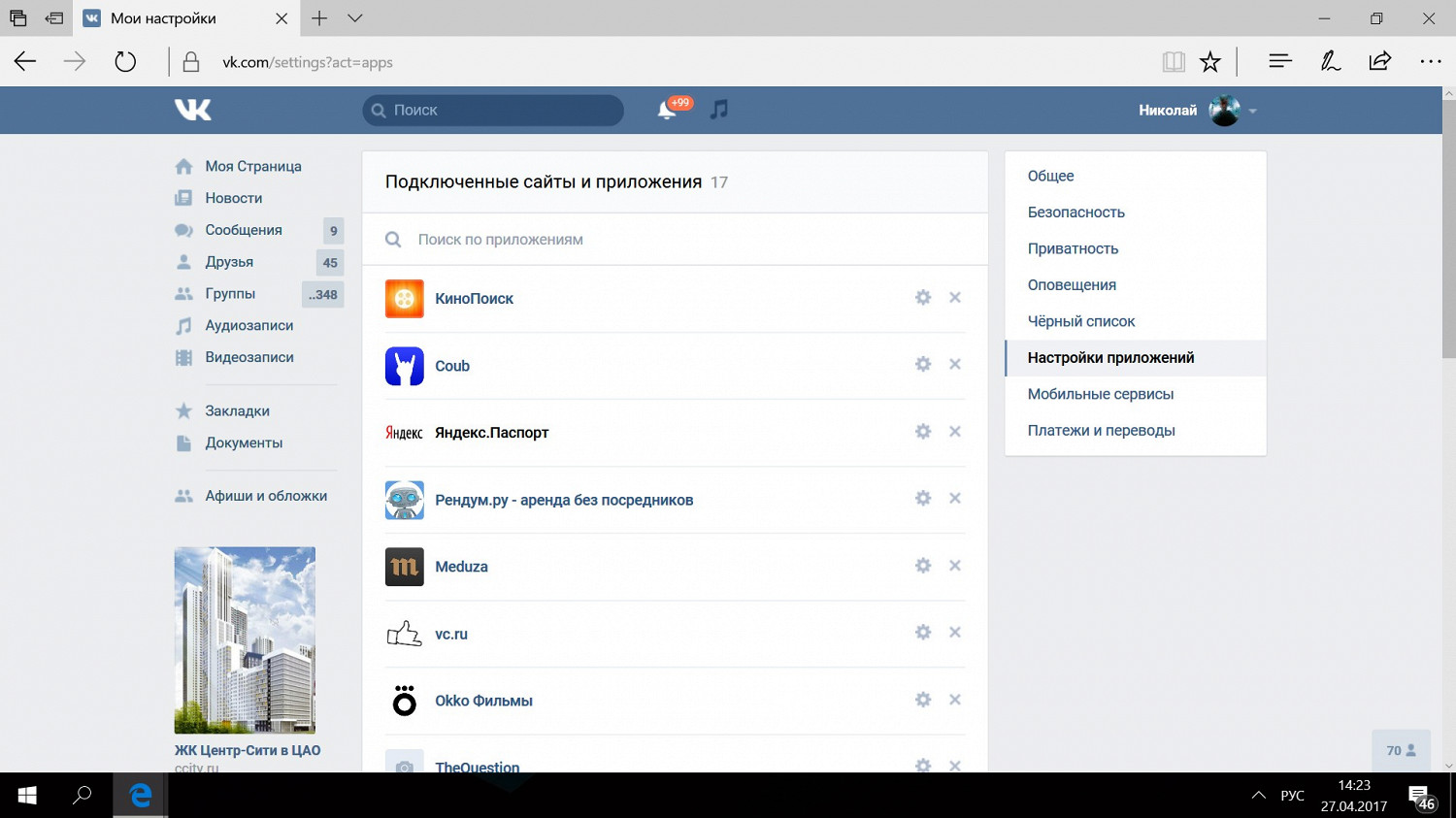

«ВКонтакте»

Список приложений с доступом находится в настройках во вкладке «Настройки приложений». Для каждого приложения перечислены разрешения: просмотр списка друзей, фотографий, видео, адреса почты, статистики созданных групп, возможность публиковать посты и писать сообщения. Список всех разрешений смотрите по ссылке.

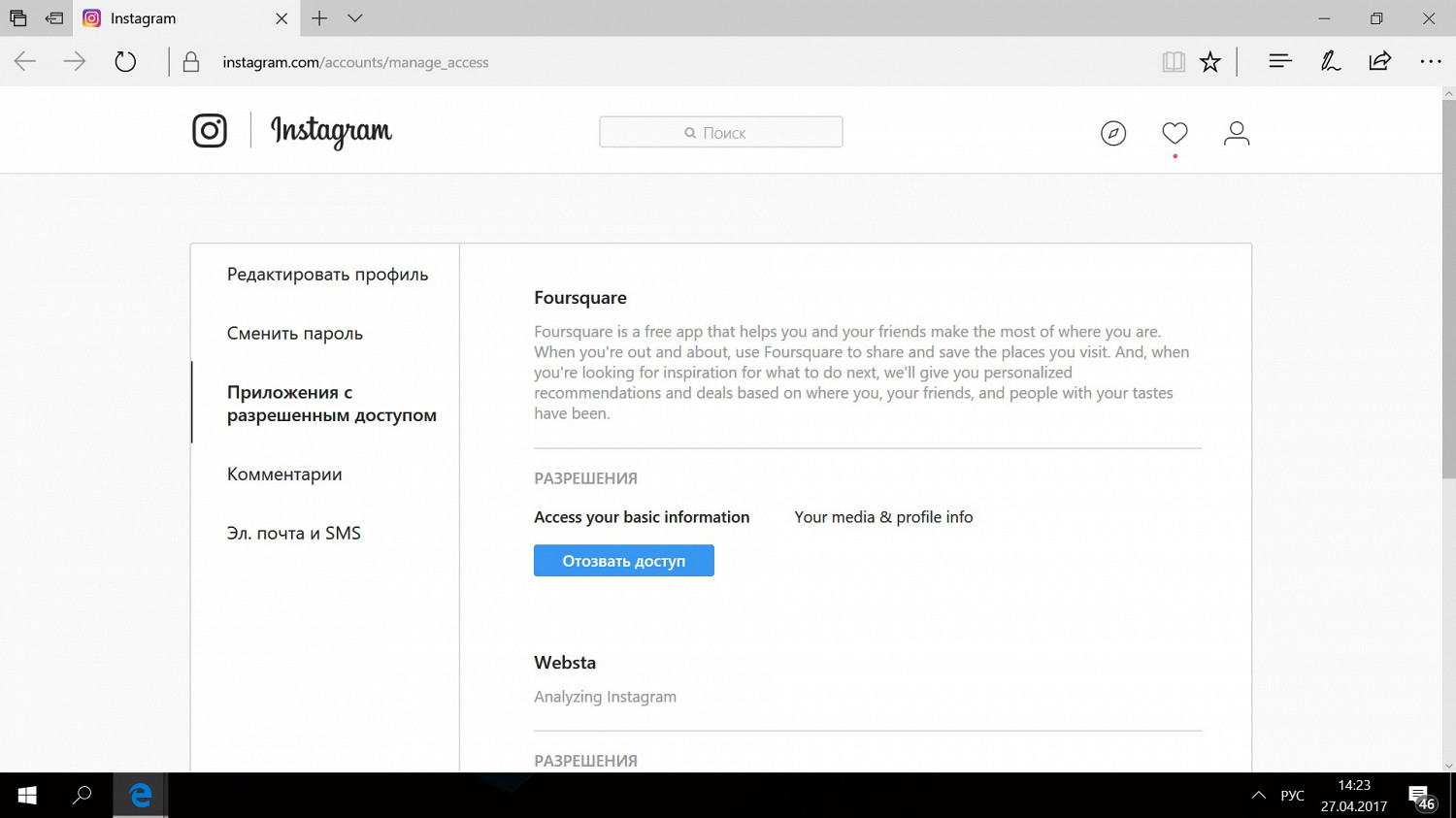

Список находится в веб-версии: во вкладке «Приложения с разрешенным доступом» в настройках профиля. Instagram открывает общую информацию, список подписок, фотографии, а также разрешает лайкать, писать и удалять комментарии, подписываться и отписываться. Полный список разрешений смотрите по ссылке.

Разрешения для всех сервисов собраны в одном месте — в пункте «Связанные приложения и сайты» на странице аккаунта Google. Там же приведен список устройств с доступом к аккаунту. Возможно, найдете в нем старые смартфоны и проданные смартфоны.

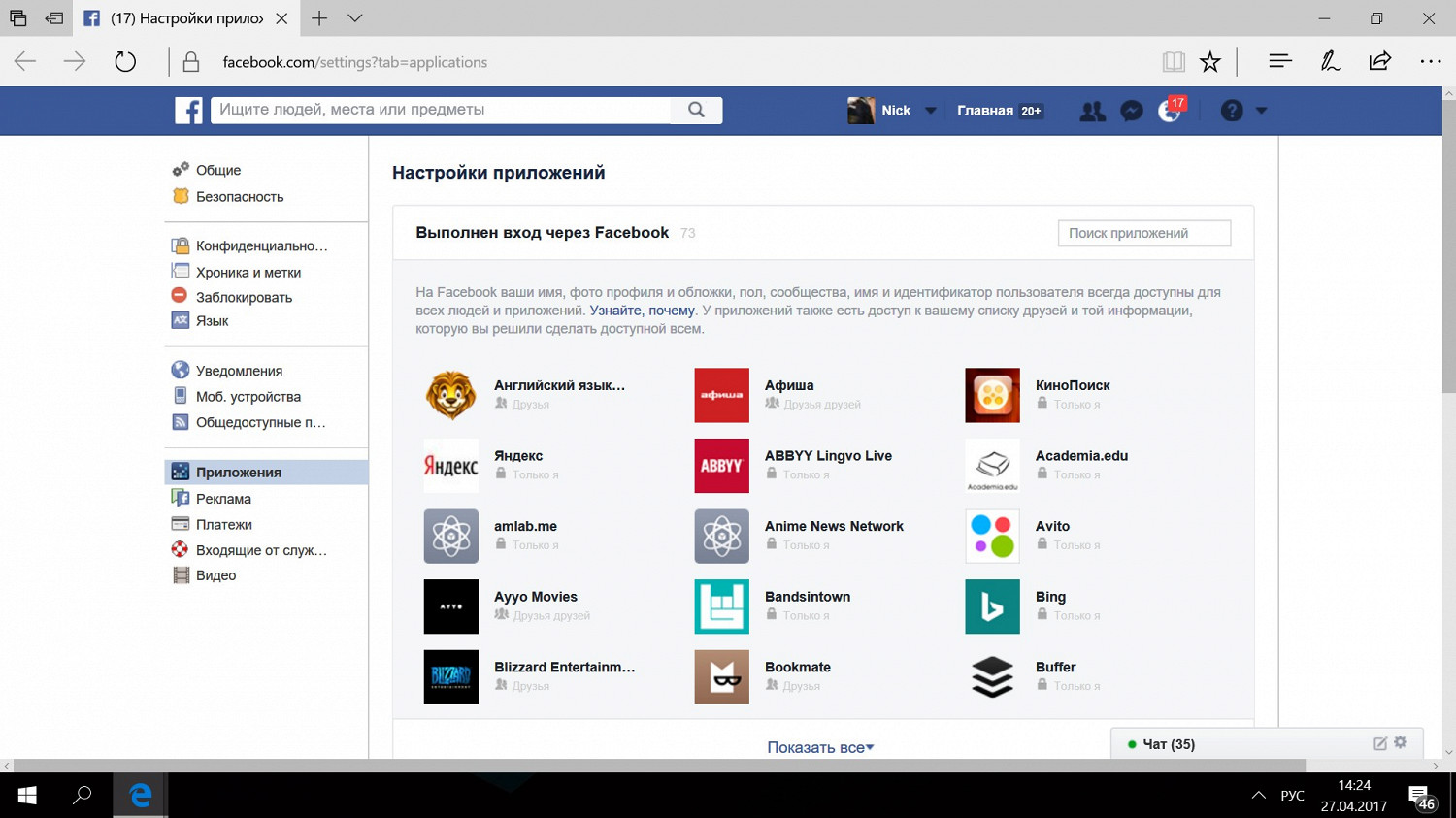

У социальной сети гибкая система. Есть обязательные разрешения, без которых приложение не будет работать (обычно это имя, возраст, пол и вся открытая информация), и все остальные, например, просмотр списка друзей, адреса почты, текущего города, лайков, возможность размещать посты. Последние разрешено отключить. Может, это урежет функции приложения, а может, ни на что не повлияет. На той же странице отключаются уведомления из приложений и игр, указывается информация, которую заносят в приложения знакомые. Если сторонние приложения не нужны, отключите все (кнопка после списка). Все это делайте в настройках во вкладке «Приложения».

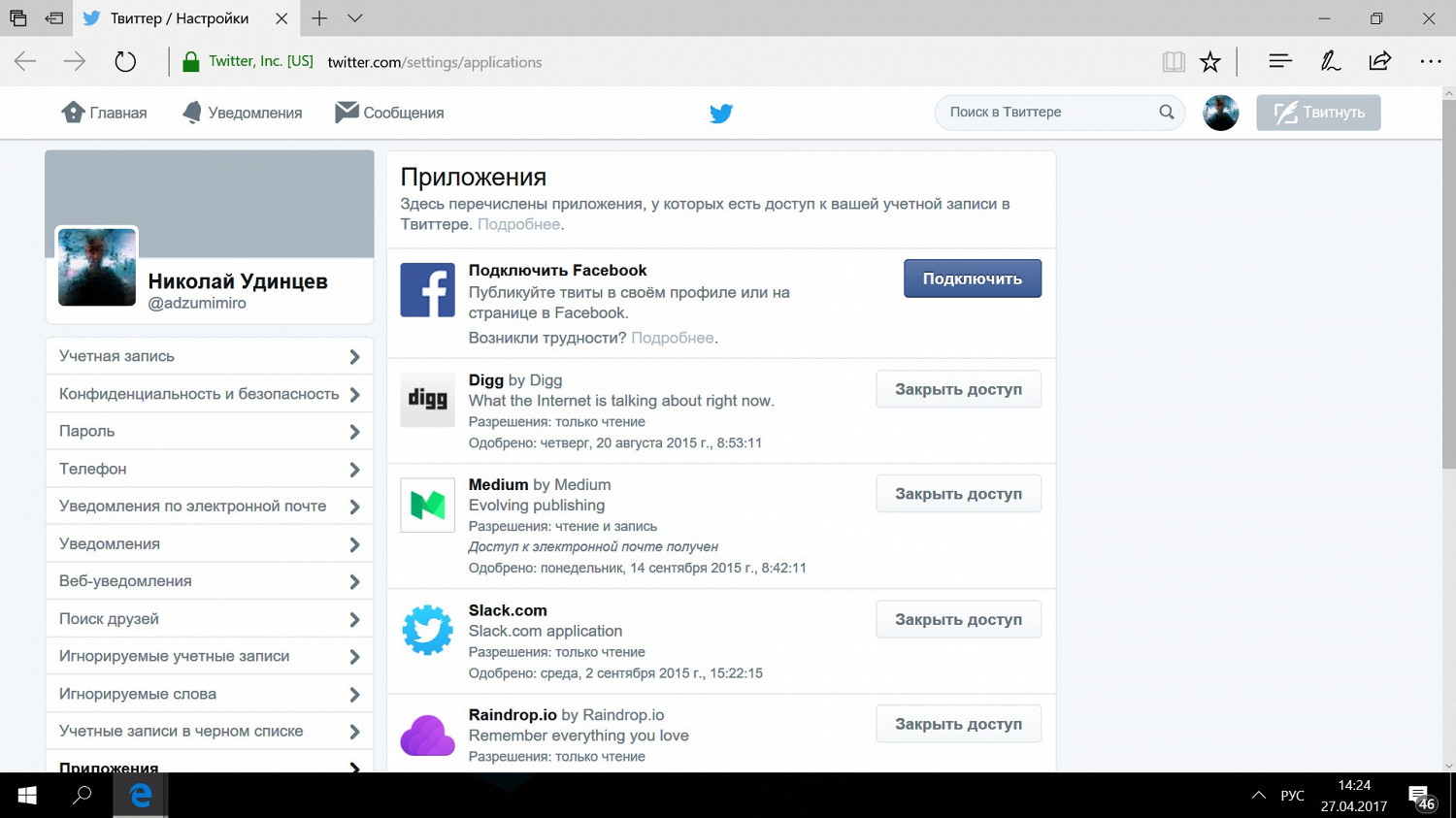

У сайта всего три вида разрешений: чтение (твитов, ленты, личной информации), чтение и публикация (размещение твитов, подписка и отписка, изменение личной информации), чтение, публикация и отправка сообщений. Иногда добавляют видимость адреса почты. Доступ проверяйте в настройках во вкладке «Приложения».

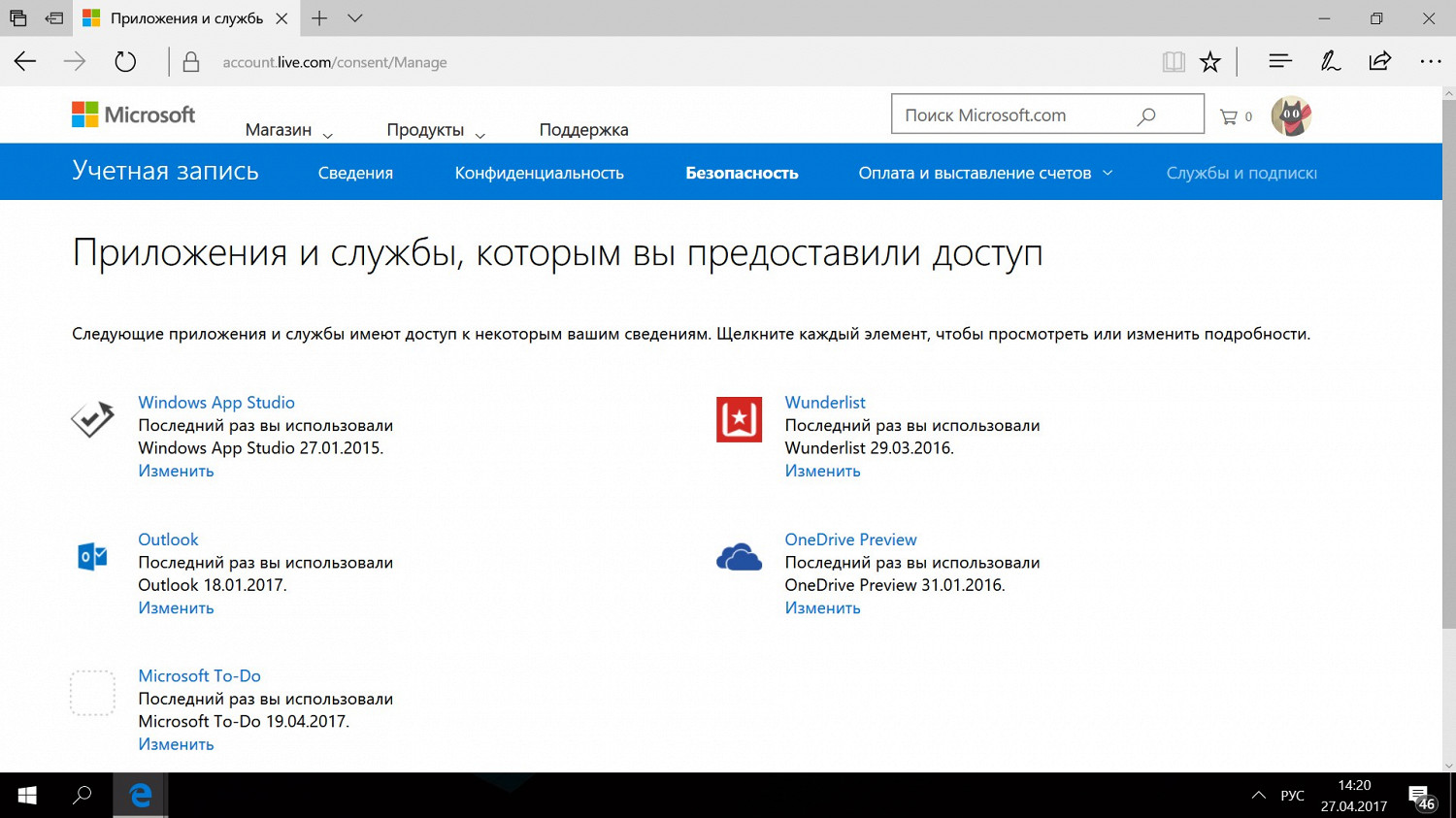

Microsoft Windows

Учетную запись Microsoft используют в веб-приложениях (например, Feedly), в приложениях для Windows 10 (например, Wunderlist) и Windows Phone. Они запрашивают автоматический вход в аккаунт, доступ к сведениям в любое время, к контактам, к другим приложениям Microsoft (OneDrive, OneNote) и другие разрешения. Список приложений ищите на странице аккаунта во вкладке «Безопасность».

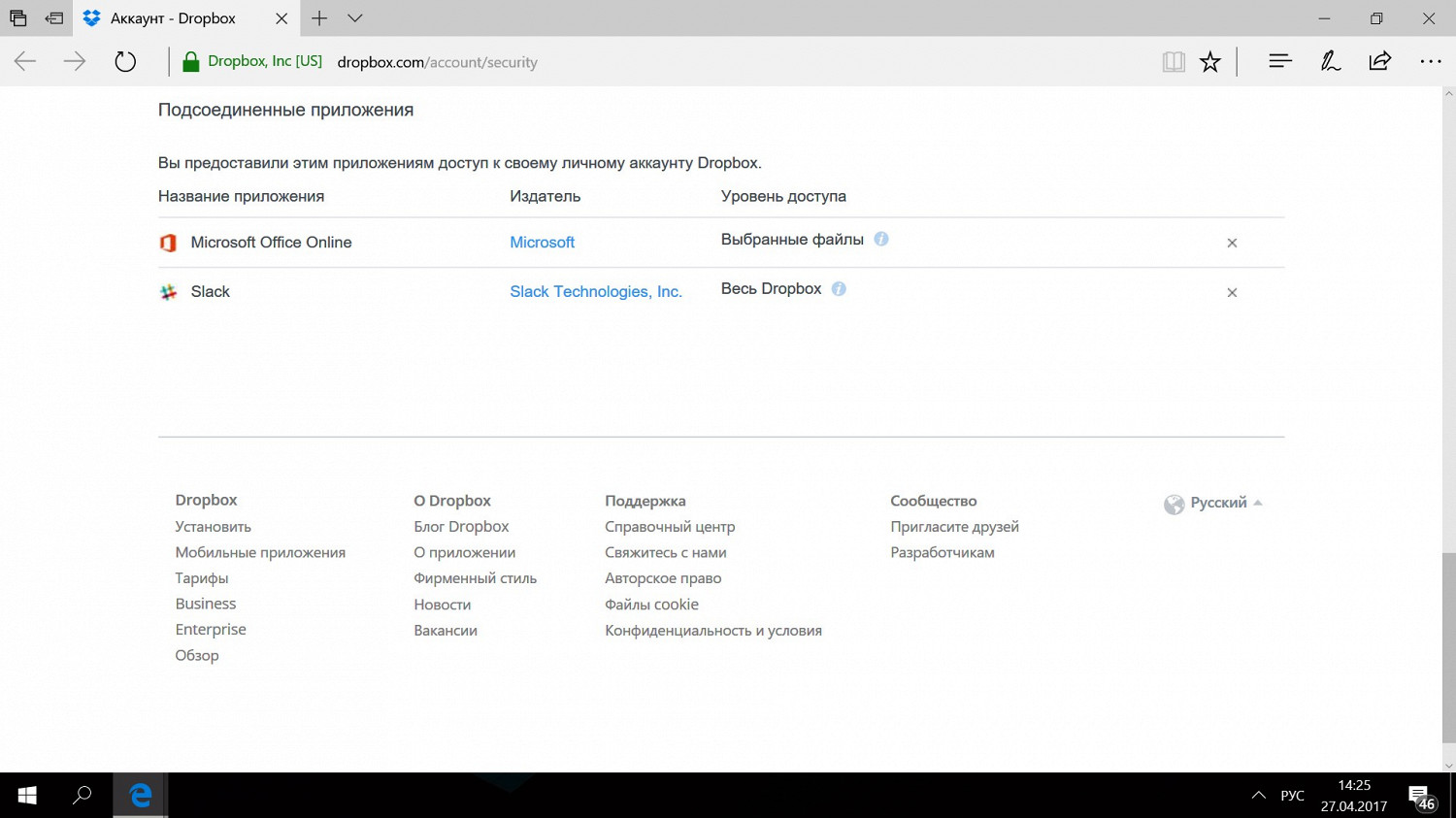

Dropbox

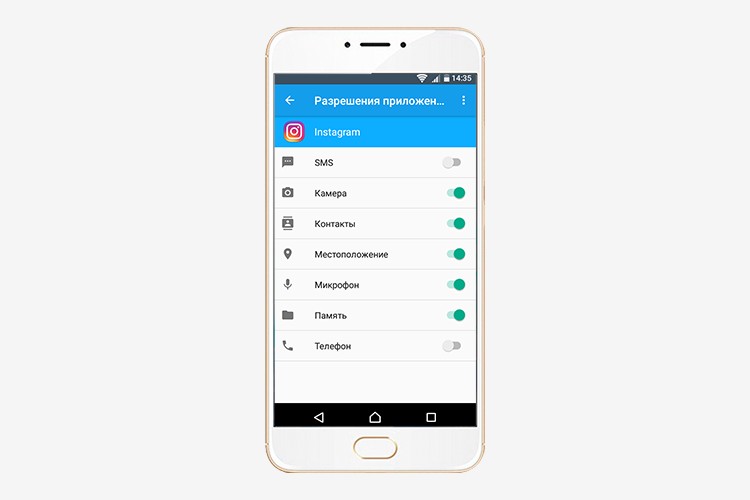

Android

С версии Android 6.0 Marshmallow операционная система выдает разрешения тогда, когда их запрашивают. Приложение для обработки фотографий попросит доступ к камере перед началом съемки, а к памяти — когда будет сохранять снимок. Разрешения указаны в карточках в пункте «Приложения» в настройках. Если их отозвать, приложение снова запросит, когда понадобится.

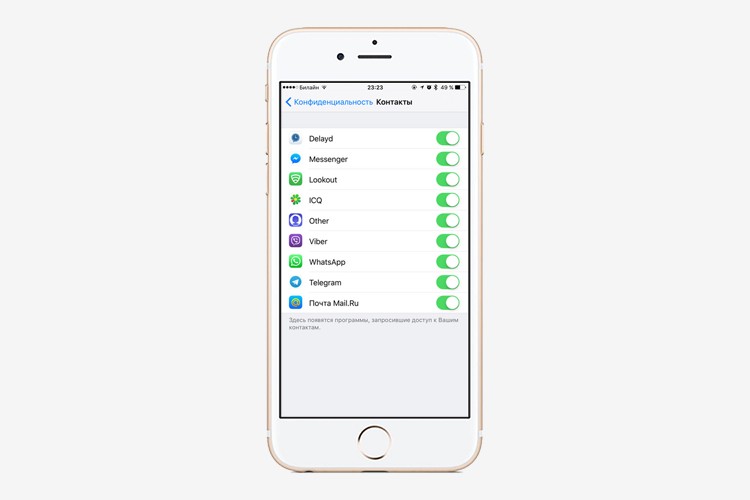

iOS

В настройках во вкладке «Конфиденциальность» перечислены функции, к которым получают доступ сторонние приложения: контакты, календарь, фотографии, социальные сети. В каждом пункте указаны приложения с соответствующим доступом. Они включаются и выключаются по желанию владельца айфона.

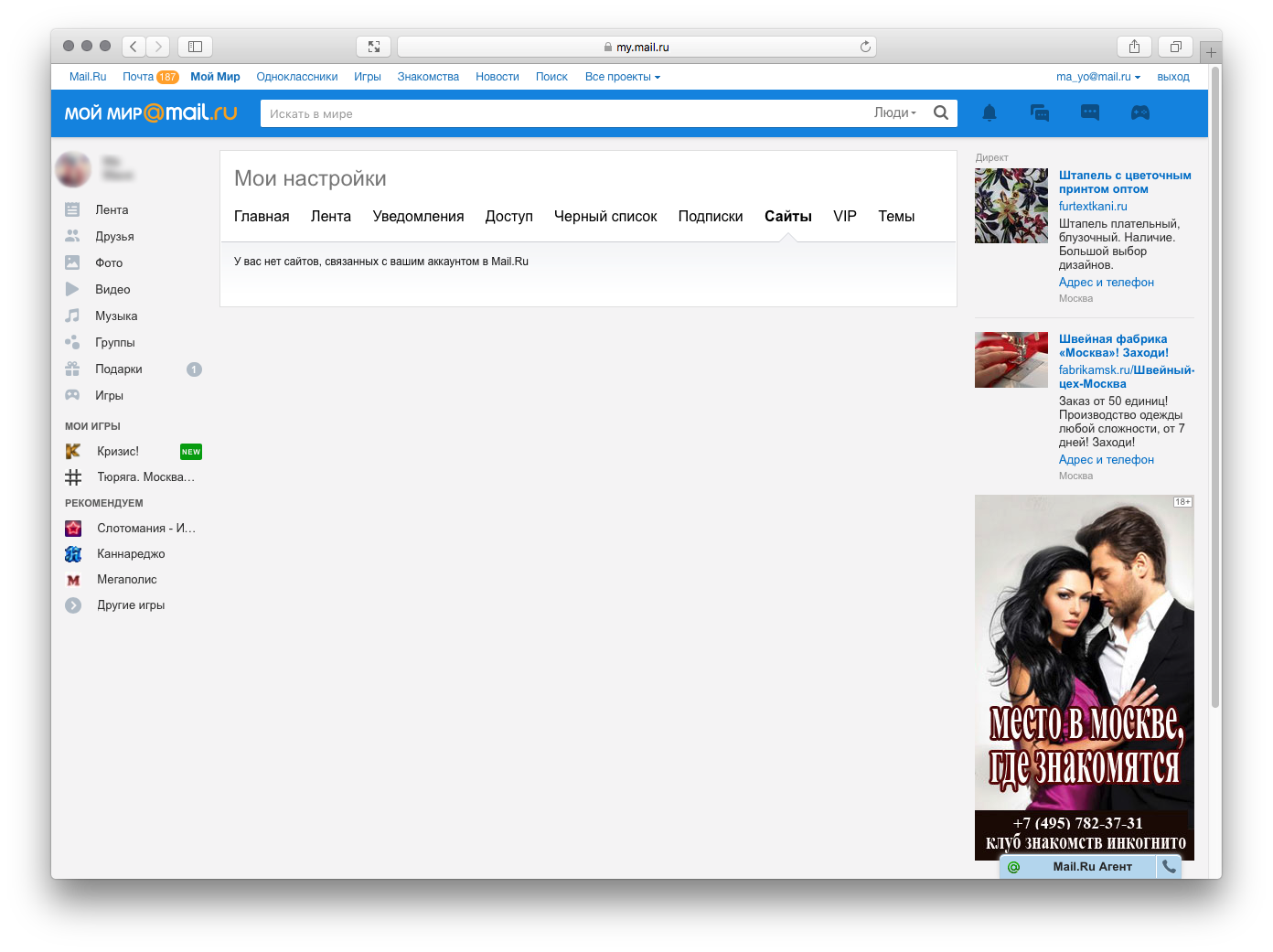

Mail.Ru

В настройках перечислены сайты, на которые зашли с помощью аккаунта Mail.Ru. Отдельные разрешения в списке не указаны. Ищите список в настройках во вкладке «Сайты» (эти настройки доступны из «Моего мира», но недоступны с Mail.Ru).

От репортажей со «скверных» протестов до тестов и планов на ближайшие дни — в нашем фейсбуке.Отключаем неиспользуемые компоненты в Windows 8

ОС Windows 8 в своем составе имеет ряд компонентов необходимых для работы: драйвера, компоненты ядра и др. Однако не каждый знает, что многие компоненты не имеют важного значения, и система вполне может обходиться без них, не расходуя впустую ресурсы вашего компьютера. Примерно также как и при тонкой настройке ОС Android, можно деактивировать неиспользуемые компоненты, освободив оперативную память и тем самым повысить продуктивность ОС.

Как найти компоненты

Запускаем панель управления, в ней кликаем «Программы и компоненты».

В зависимости от редакции установленной у вас «восьмерки», компоненты могут отличаться, некоторые из них могут быть изначально отключены.

Описание компонентов

- Обозреватель Internet Explorer. Если не планируется его использование – можно отключать.

- PowerShell. Эта оболочка вряд ли будет полезна пользователю, если он не занимается администрированием.

- Клиент рабочих папок отвечает за синхронизацию. В случае, когда компьютер не подключается к корпоративной сети – отключайте.

- Компоненты для работы с мультимедиа стоит оставить, если используется Windows Media Player в качестве основного медиаплеера.

- Компоненты прежних версий – Directplay. Нужны только для старых игр, выпущенных до 2008 года.

- Поддержка API удаленного разностного сжатия. Позволяет ускорить сравнение файлов, которые в данный момент синхронизируются. Используется немногими программами, от его выключения ничего страшного не случится.

- Поддержка общего доступа к файлам SMB 1.0/CIFS позволяет соединить в сети ПК под управлением ОС Linux и MacOS, а также с предыдущими версиями Windows (до ХР включительно). Если у вас отсутствуют такие компьютеры – убирайте его.

- Поставщик сведений о расположении Windows определяет ваше географическое положение. Его выключение повысит уровень приватности в Сети, однако некоторые утилиты, определяющие местоположение, могут работать неправильно.

- Служба активации Windows. Смело отключайте ее, обычному пользователю она не нужна.

- Службы и средства просмотра XPS. Их можно деактивировать, если пользователь не работает с файлами формата XPS.

- Служба печати и документов. Несколько служб, позволяющих работать с периферийными устройствами. В зависимости от подключенного оборудования службы можно выключить.

Вместо послесловия

Надеемся, что эта статья поможет вам оптимизировать Windows. Напоминаем, что к отключению компонентов следует отнестись внимательно, чтобы не «уложить» ОС «на лопатки»…

поделитесь с друзьями:

ВКонтакте

OK

Управление дополнительными параметрами Центра обновления Windows (Windows 10) — Windows Deployment

- Время чтения: 11 мин

В этой статье

Область примененияApplies to

Ищете информацию для потребителей?Looking for consumer information? См. раздел Центр обновления Windows: вопросы и ответыSee Windows Update: FAQ

Вы можете использовать настройки групповой политики или управление мобильными устройствами (MDM) для настройки поведения центра обновления Windows (WU) на ваших устройствах Windows 10.You can use Group Policy settings or mobile device management (MDM) to configure the behavior of Windows Update (WU) on your Windows 10 devices. Можно настроить частота обнаружения обновлений, выбрать, когда следует получать обновления, указать размещение службы обновлений и так далее.You can configure the update detection frequency, select when updates are received, specify the update service location and more.

Важно!

В Windows 10 все параметры конфигурации пользователя групповой политики для Центра обновления Windows больше не поддерживаются на этой платформе.In Windows 10, any Group Policy user configuration settings for Windows Update are no longer supported on this platform.

Сводка параметров Центра обновления WindowsSummary of Windows Update settings

Поиск обновленийScanning for updates

В Windows 10 администраторы могут очень гибко настраивать, как их устройства сканируют и получают обновления.With Windows 10, admins have a lot of flexibility in configuring how their devices scan and receive updates.

Указать размещение службы обновлений Майкрософт в интрасети позволяет администраторам указать устройствам внутреннее расположение службы обновлений Майкрософт, а Не подключаться к расположениям Центра обновления Windows в Интернете дает им возможность ограничить устройства только этой внутренней службой обновления.Specify Intranet Microsoft update service location allows admins to point devices to an internal Microsoft update service location, while Do not connect to any Windows Update Internet locations gives them to option to restrict devices to just that internal update service. Частота поиска автоматических обновлений определяет, как часто устройства ищут обновления.Automatic Updates Detection Frequency controls how frequently devices scan for updates.

Можно создать пользовательские группы устройств, которые будут работать с внутренней службой обновления Майкрософт, используя параметр Разрешить клиенту присоединение к целевой группе.You can make custom device groups that’ll work with your internal Microsoft update service by using Enable client-side targeting. Также можно сделать так, чтобы ваши устройства получали обновления, которые не были подписаны корпорацией Майкрософт, от вашей внутренней службы обновления Майкрософт, с помощью параметра Разрешить прием содержимого с подписью из службы обновления Майкрософт в интрасети.You can also make sure your devices receive updates that were not signed by Microsoft from your internal Microsoft update service, through Allow signed updates from an intranet Microsoft update service location.

Наконец, чтобы убедиться, что процесс обновления полностью контролируется администраторами, вы можете Запретить доступ для использования любых средств Центра обновления Windows для пользователей.Finally, to make sure the updating experience is fully controlled by the admins, you can Remove access to use all Windows Update features for users.

Дополнительные параметры, управляющие тем, когда будут поступать обновления компонентов и исправления, описаны в разделе Настройка Центра обновления Windows для бизнеса.For additional settings that configure when Feature and Quality updates are received, see Configure Windows Update for Business.

Указать размещение службы обновлений Майкрософт в интрасетиSpecify Intranet Microsoft update service location

Указывает сервер в интрасети, на котором размещены обновления из центра обновления Майкрософт.Specifies an intranet server to host updates from Microsoft Update. Затем можно использовать эту службу обновления для автоматического обновления компьютеров в вашей сети.You can then use this update service to automatically update computers on your network. Этот параметр позволяет указать сервер в вашей сети, который будет функционировать в качестве внутренней службы обновления.This setting lets you specify a server on your network to function as an internal update service. Клиент автоматического обновления будет искать обновления, которые применяются к компьютерам в вашей сети, в этой службе.The Automatic Updates client will search this service for updates that apply to the computers on your network.

Чтобы использовать этот параметр в групповой политике, перейдите в расположение Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Центр обновления Windows\Указать расположение службы Центра обновления Майкрософт в интрасети.To use this setting in Group Policy, go to Computer Configuration\Administrative Templates\Windows Components\Windows Update\Specify Intranet Microsoft update service location. Необходимо установить два значения имен серверов: сервер, на котором клиент автоматического обновления обнаруживает и скачивает обновления, и сервер, на который обновленные рабочие станции скачивают статистику.You must set two server name values: the server from which the Automatic Updates client detects and downloads updates, and the server to which updated workstations upload statistics. Оба значения могут соответствовать одному серверу.You can set both values to be the same server. Можно указать дополнительное значение имени сервера, чтобы агент Центра обновления Windows скачивал обновления с альтернативного сервера скачивания вместо службы обновления в интрасети.An optional server name value can be specified to configure Windows Update Agent to download updates from an alternate download server instead of the intranet update service.

Если задать значение Включено, клиент автоматического обновления подключается для поиска и скачивания обновлений к указанной службе обновления Windows в интрасети (или к альтернативному серверу скачивания) вместо центра обновления Windows.If the setting is set to Enabled, the Automatic Updates client connects to the specified intranet Microsoft update service (or alternate download server), instead of Windows Update, to search for and download updates. Включение этого параметра означает, что конечным пользователям в вашей организации не требуется проходить через брандмауэр, чтобы получить обновления, и дает вам возможность протестировать обновления после их развертывания.Enabling this setting means that end users in your organization don’t have to go through a firewall to get updates, and it gives you the opportunity to test updates after deploying them. Если задано значение Отключено или Не настроено, и если автоматические обновления не отключены политикой или настройкой пользователя, клиент автоматического обновления подключается непосредственно к сайту Центра обновления Windows в Интернете.If the setting is set to Disabled or Not Configured, and if Automatic Updates is not disabled by policy or user preference, the Automatic Updates client connects directly to the Windows Update site on the Internet.

Альтернативный сервер скачивания настраивает агент Центра обновления Windows для скачивания файлов с альтернативного сервера скачивания вместо службы обновлений в интрасети.The alternate download server configures the Windows Update Agent to download files from an alternative download server instead of the intranet update service. Возможность скачивания файлов без URL-адресов позволяет скачивать содержимое с альтернативного сервера скачивания, когда нет URL-адресов для скачивания файлов в метаданных обновления.The option to download files with missing Urls allows content to be downloaded from the Alternate Download Server when there are no download Urls for files in the update metadata. Этот параметр должен использоваться, только если служба обновлений в интрасети не предоставляет URL-адреса для скачивания в метаданных обновлений для файлов, которые присутствуют на альтернативном сервере.This option should only be used when the intranet update service does not provide download Urls in the update metadata for files which are present on the alternate download server.

Примечание

Если политика «Настройка автоматического обновления» выключена, то данная политика не оказывает воздействия.If the «Configure Automatic Updates» policy is disabled, then this policy has no effect.

Если «Альтернативный сервер скачивания» не задан, по умолчанию для скачивания обновлений будет использоваться служба обновлений в интрасети.If the «Alternate Download Server» is not set, it will use the intranet update service by default to download updates.

Параметр «Скачивать файлы без URL-адреса…» используется, только если задано значение «Альтернативный сервер скачивания».The option to «Download files with no Url…» is only used if the «Alternate Download Server» is set.

Чтобы настроить эту политику с помощью MDM, используйте UpdateServiceUrl и UpdateServiceUrlAlternate.To configure this policy with MDM, use UpdateServiceUrl and UpdateServiceUrlAlternate.

Частота поиска автоматических обновленийAutomatic Updates detection frequency

Указывает промежуток времени в часах между поисками доступных обновлений.Specifies the hours that Windows will use to determine how long to wait before checking for available updates. Истинное время ожидания определяется путем вычитания от 0 до 20 процентов от указанного времени.The exact wait time is determined by using the hours specified here minus zero to twenty percent of the hours specified. Например, если в данной политике задается обнаружение с периодом 20 часов, то все клиенты, к которым применяется эта политика, будут проверять наличие обновлений с интервалом 16–20 часов.For example, if this policy is used to specify a 20-hour detection frequency, then all clients to which this policy is applied will check for updates anywhere between 16 to 20 hours.

Чтобы использовать этот параметр в групповой политике, перейдите в расположение Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Центр обновления Windows\Частота поиска автоматических обновлений.To set this setting with Group Policy, navigate to Computer Configuration\Administrative Templates\Windows Components\Windows Update\Automatic Updates detection frequency.

Если этот параметр Включен, Windows будет проверять наличие доступных обновлений в указанном интервале.If the setting is set to Enabled, Windows will check for available updates at the specified interval. Если этот параметр Отключен или Не задан, Windows будет проверять наличие доступных обновлений с интервалом по умолчанию, равным 22 часам.If the setting is set to Disabled or Not Configured, Windows will check for available updates at the default interval of 22 hours.

Примечание

Для того чтобы эта политика действовала, должен быть включен параметр «Указать размещение службы обновлений Майкрософт в интрасети».The “Specify intranet Microsoft update service location” setting must be enabled for this policy to have effect.

Если политика «Настройка автоматического обновления» выключена, то данная политика не оказывает воздействия.If the “Configure Automatic Updates” policy is disabled, this policy has no effect.

Чтобы настроить эту политику с помощью MDM, используйте DetectionFrequency.To configure this policy with MDM, use DetectionFrequency.

Запретить доступ для использования любых средств Центра обновления WindowsRemove access to use all Windows Update features

Включив параметр групповой политики в разделе Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Обновление Windows\Блокировать доступ для использования всех функций Центра обновления Windows, администраторы могут отключать параметр «Проверка обновления» для пользователей.By enabling the Group Policy setting under Computer Configuration\Administrative Templates\Windows Components\Windows update\Remove access to use all Windows update features, administrators can disable the «Check for updates» option for users. Все фоновые проверки на наличие обновлений, загрузки и установки будут продолжать работать согласно настройкам.Any background update scans, downloads and installations will continue to work as configured.

Не подключаться к расположениям Центра обновления Windows в ИнтернетеDo not connect to any Windows Update Internet locations

Даже если Центр обновления Windows настроен для получения обновлений из службы обновления в интрасети, он будет периодически получать сведения из общедоступной службы обновления Windows для обеспечения подключений в будущем к Центру обновления Windows и другим службам, таким как Центр обновления Майкрософт или Microsoft Store.Even when Windows Update is configured to receive updates from an intranet update service, it will periodically retrieve information from the public Windows Update service to enable future connections to Windows Update, and other services like Microsoft Update or the Microsoft Store.

Чтобы включить эту политику, используйте Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Центр обновления Windows\Не подключаться к расположениям Центра обновления Windows в Интернете.Use Computer Configuration\Administrative Templates\Windows Components\Windows update\Do not connect to any Windows Update Internet locations to enable this policy. При включении эта политика будет отключать функции, описанные выше, и может привести к прекращению соединения с общедоступными службами, такими как Microsoft Store, Центр обновления Windows для бизнеса и оптимизация доставки.When enabled, this policy will disable the functionality described above, and may cause connection to public services such as the Microsoft Store, Windows Update for Business and Delivery Optimization to stop working.

Примечание

Эта политика применяется, только когда устройство настроено для подключения к службе обновления в интрасети с помощью политики «Указать размещение службы обновлений Майкрософт в интрасети».This policy applies only when the device is configured to connect to an intranet update service using the «Specify intranet Microsoft update service location» policy.

Разрешить клиенту присоединение к целевой группеEnable client-side targeting

Указывает имя или имена целевой группы, которые должны использоваться для получения обновлений из службы обновления Майкрософт в интрасети.Specifies the target group name or names that should be used to receive updates from an intranet Microsoft update service. Это позволяет администраторам настраивать группы устройств, которые будут получать различные обновления из таких источников, как WSUS или SCCM.This allows admins to configure device groups that will receive different updates from sources like WSUS or SCCM.

Этот параметр групповой политики находится в разделе Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Обновление Windows\Разрешить клиенту присоединение к целевой группе.This Group Policy setting can be found under Computer Configuration\Administrative Templates\Windows Components\Windows update\Enable client-side targeting. Если задать значение Включено, сведения об указанной целевой группе отправляются в служба обновления Майкрософт в интрасети, которая использует его, чтобы определить, какие обновления должны развертываться на данном компьютере.If the setting is set to Enabled, the specified target group information is sent to the intranet Microsoft update service which uses it to determine which updates should be deployed to this computer. Если этот параметр Отключен или Не задан, сведения о целевой группе не будут отправляться в службу обновления Майкрософт в интрасети.If the setting is set to Disabled or Not Configured, no target group information will be sent to the intranet Microsoft update service.

Если служба обновлений Майкрософт в интрасети поддерживает несколько целевых групп, эта политика может указать несколько имен групп, разделенных точкой с запятой.If the intranet Microsoft update service supports multiple target groups, this policy can specify multiple group names separated by semicolons. В противном случае необходимо указать одну группу.Otherwise, a single group must be specified.

Примечание

Эта политика применяется, только если служба обновления Майкрософт в интрасети, на которую направляется устройство, настроена для поддержки присоединения клиента к целевой группе.This policy applies only when the intranet Microsoft update service the device is directed to is configured to support client-side targeting. Если политика «Указать размещение службы обновлений Майкрософт в интрасети» отключена или не настроена, эта политика не оказывает влияния.If the “Specify intranet Microsoft update service location” policy is disabled or not configured, this policy has no effect.

Разрешить прием содержимого с подписью из службы обновления Майкрософт в интрасетиAllow signed updates from an intranet Microsoft update service location

Этот параметр политики позволяет управлять, принимает ли служба автоматических обновлений обновления, подписанные организациями, отличными от Майкрософт, при обнаружении обновления в размещении службы обновлений Майкрософт в интрасети.This policy setting allows you to manage whether Automatic Updates accepts updates signed by entities other than Microsoft when the update is found on an intranet Microsoft update service location.

Чтобы настроить этот параметр в групповой политике, перейдите в расположение Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Центр обновления Windows\Разрешить прием содержимого с подписью из службы обновления Майкрософт в интрасети.To configure this setting in Group Policy, go to Computer Configuration\Administrative Templates\Windows Components\Windows update\Allow signed updates from an intranet Microsoft update service location.

Если включить этот параметр политики, автоматическое обновление принимает обновления, полученные через размещение службы обновлений Майкрософт в интрасети, указанное в поле Указать расположение службы Центра обновления Майкрософт в интрасети, если они подписаны сертификатом, который есть в хранилище сертификатов «Доверенные издатели» на локальном компьютере.If you enable this policy setting, Automatic Updates accepts updates received through an intranet Microsoft update service location, as specified by Specify Intranet Microsoft update service location, if they are signed by a certificate found in the “Trusted Publishers” certificate store of the local computer. Если отключить или не настраивать этот параметр политики, обновления из размещения службы обновлений Майкрософт в интрасети должны быть подписаны Майкрософт.If you disable or do not configure this policy setting, updates from an intranet Microsoft update service location must be signed by Microsoft.

Примечание

Обновления от службы, отличной от службы обновлений Майкрософт в интрасети, всегда должны быть подписаны корпорацией Майкрософт и на них не влияет этот параметр политики.Updates from a service other than an intranet Microsoft update service must always be signed by Microsoft and are not affected by this policy setting.

Чтобы настроить эту политику с помощью MDM, используйте AllowNonMicrosoftSignedUpdate.To configure this policy with MDM, use AllowNonMicrosoftSignedUpdate.

Установка обновленийInstalling updates

Чтобы повысить гибкость процесса обновления, есть параметры управления установкой обновлений.To add more flexibility to the update process, settings are available to control update installation.

Функция Настройка автоматического обновления предлагает 4 различных варианта установки автоматического обновления, а функция Исключать драйверы из обновлений Windows позволяет не устанавливать драйверы вместе с полученными обновлениями.Configure Automatic Updates offers 4 different options for automatic update installation, while Do not include drivers with Windows Updates makes sure drivers are not installed with the rest of the received updates.

Исключать драйверы из обновлений WindowsDo not include drivers with Windows Updates

Позволяет администраторам исключать драйверы Центра обновления Windows (WU) во время обновлений.Allows admins to exclude Windows Update (WU) drivers during updates.

Чтобы настроить этот параметр в групповой политике, используйте пункт Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Центр обновления Windows\Исключать драйверы из обновлений Windows.To configure this setting in Group Policy, use Computer Configuration\Administrative Templates\Windows Components\Windows update\Do not include drivers with Windows Updates. Включите эту политику, чтобы не включать драйверы в исправления Windows.Enable this policy to not include drivers with Windows quality updates. Если отключить или не настраивать эту политику, Центр обновления Windows будет включать обновления, классифицируемые как «Драйвер».If you disable or do not configure this policy, Windows Update will include updates that have a Driver classification.

Настройка автоматического обновленияConfigure Automatic Updates

Позволяет ИТ-администратору управлять поведением автоматического обновления, чтобы искать, скачивать и устанавливать обновления.Enables the IT admin to manage automatic update behavior to scan, download, and install updates.

Настройка компонента «Автоматическое обновление» с помощью групповой политикиConfiguring Automatic Updates by using Group Policy

В разделе Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Центр обновления Windows\Настройка автоматического обновления необходимо выбрать один из четырех вариантов:Under Computer Configuration\Administrative Templates\Windows Components\Windows update\Configure Automatic Updates, you must select one of the four options:

2 — Уведомление о загрузке и автоматическая установка — когда Windows найдет обновления, которые относятся к этому устройству, пользователи получат уведомления, что обновления готовы к скачиванию.2 — Notify for download and auto install — When Windows finds updates that apply to this device, users will be notified that updates are ready to be downloaded. После перехода в раздел Параметры > Обновление и безопасность > Центр обновления Windows, пользователи могут скачать и установить все доступные обновления.After going to Settings > Update & security > Windows Update, users can download and install any available updates.

3 — Загружать автоматически и уведомлять об установках — Windows находит обновления, которые относятся к устройству, и скачивает их в фоновом режиме (пользователь не получает уведомления и его работа не прерывается во время этого процесса).3 — Auto download and notify for Install — Windows finds updates that apply to the device and downloads them in the background (the user is not notified or interrupted during this process). После завершения скачивания пользователи будут уведомлены, что они готовы к установке.When the downloads are complete, users will be notified that they are ready to install. Пользователи могут перейти в раздел Параметры > Обновление и безопасность > Центр обновления Windows и установить их.After going to Settings > Update & security > Windows Update, users can install them.

4 — Автоматически загружать и планировать установку—-укажите расписание с помощью параметров групповой политики.4 — Auto download and schedule the install — Specify the schedule using the options in the Group Policy Setting. Подробные сведения об этом параметре см. в разделе Планирование установки обновлений.For more information about this setting, see Schedule update installation.

5 — Разрешить локальному администратору выбирать параметры — этот параметр позволяет локальным администраторам использовать приложение параметров для выбора нужного параметра конфигурации.5 — Allow local admin to choose setting — With this option, local administrators will be allowed to use the settings app to select a configuration option of their choice. Локальным администраторам не будет разрешено отключать конфигурацию для автоматического обновления.Local administrators will not be allowed to disable the configuration for Automatic Updates.

Если этот параметр имеет значение Отключено, все обновления, доступные в Центре обновления Windows, необходимо скачивать и устанавливать вручную.If this setting is set to Disabled, any updates that are available on Windows Update must be downloaded and installed manually. Для этого пользователям необходимо перейти в раздел Параметры > Обновление и безопасность > Центр обновления Windows.To do this, users must go to Settings > Update & security > Windows Update.

Если этот параметр имеет значение Не настроен, администратор все же может настроить автоматические обновления через приложение «Параметры» в разделе Параметры > Обновление и безопасность > Центр обновления Windows > Дополнительные параметры.If this setting is set to Not Configured, an administrator can still configure Automatic Updates through the settings app, under Settings > Update & security > Windows Update > Advanced options.

Настройка автоматического обновления с помощью параметров системного реестраConfiguring Automatic Updates by editing the registry

Примечание

Неправильное изменение параметров системного реестра с помощью редактора реестра или любым иным путем может привести к возникновению серьезных неполадок.Serious problems might occur if you modify the registry incorrectly by using Registry Editor or by using another method. Эти проблемы могут привести к необходимости переустановки операционной системы.These problems might require you to reinstall the operating system. Корпорация Майкрософт не гарантирует, что эти проблемы можно будет устранить.Microsoft cannot guarantee that these problems can be resolved. Внося изменения в реестр, вы действуете на свой страх и риск.Modify the registry at your own risk.

В среде без развернутой службы Active Directory групповые политики для автоматического обновления можно настроить с помощью параметров реестра.In an environment that does not have Active Directory deployed, you can edit registry settings to configure group policies for Automatic Update.

Для этого выполните следующие действия:To do this, follow these steps:

Нажмите кнопку Пуск, выполните поиск по запросу «regedit», а затем откройте редактор реестра.Select Start, search for «regedit», and then open Registry Editor.

Откройте следующий раздел реестра:Open the following registry key:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AUДля настройки автоматического обновления добавьте одно из следующих значений реестра.Add one of the following registry values to configure Automatic Update.

NoAutoUpdate (REG_DWORD):NoAutoUpdate (REG_DWORD):

0: автоматическое обновление включено (по умолчанию).0: Automatic Updates is enabled (default).

1: автоматическое обновление отключено.1: Automatic Updates is disabled.

AUOptions (REG_DWORD):AUOptions (REG_DWORD):

1: флажок «Выполнять обновление системы» для компонента «Автоматическое обновление» снят.1: Keep my computer up to date is disabled in Automatic Updates.

2: уведомлять о загрузке и установке.2: Notify of download and installation.

3: загружать автоматически и уведомлять об установке.3: Automatically download and notify of installation.

4: загружать автоматически и устанавливать по заданному расписанию.4: Automatically download and scheduled installation.

ScheduledInstallDay (REG_DWORD):ScheduledInstallDay (REG_DWORD):

0: ежедневно.0: Every day.

С 1 по 7: дни недели от воскресенья (1) до субботы (7).1 through 7: The days of the week from Sunday (1) to Saturday (7).

ScheduledInstallTime (REG_DWORD):ScheduledInstallTime (REG_DWORD):

n, где n — время суток в 24-часовом формате (0-23).n, where n equals the time of day in a 24-hour format (0-23).

UseWUServer (REG_DWORD)UseWUServer (REG_DWORD)

Установите значение 1, чтобы указать службе «Автоматического обновления» использовать сервер, на котором запущены службы SUS, вместо Центра обновления Windows.Set this value to 1 to configure Automatic Updates to use a server that is running Software Update Services instead of Windows Update.

RescheduleWaitTime (REG_DWORD)RescheduleWaitTime (REG_DWORD)

m, где m —время ожидания от запуска компонента «Автоматическое обновление» до начала установки обновлений в случае, если запланированная установка была пропущена.m, where m equals the time period to wait between the time Automatic Updates starts and the time that it begins installations where the scheduled times have passed. Это время задается в минутах в пределах от 1 до 60.The time is set in minutes from 1 to 60, representing 1 minute to 60 minutes)

Примечание

Этот параметр вступает в силу лишь в том случае, если установлен клиент SUS с пакетом обновления версии 1 (SP1) или выше.This setting only affects client behavior after the clients have updated to the SUS SP1 client version or later versions.

NoAutoRebootWithLoggedOnUsers (REG_DWORD):NoAutoRebootWithLoggedOnUsers (REG_DWORD):

0 (ложь) или 1 (истина).0 (false) or 1 (true). Если параметр имеет значение 1, компонент «Автоматическое обновление» не перезапускает компьютер во время сеанса работы пользователя.If set to 1, Automatic Updates does not automatically restart a computer while users are logged on.

Примечание

Этот параметр вступает в силу, если установлен клиент SUS с пакетом обновления версии 1 (SP1) или выше.This setting affects client behavior after the clients have updated to the SUS SP1 client version or later versions.

Сведения об использовании компонента «Автоматическое обновление» с сервером, на котором запущены службы SUS, см. в руководстве «Развертывание служб Microsoft Windows Server Update Services 2.0».To use Automatic Updates with a server that is running Software Update Services, see the Deploying Microsoft Windows Server Update Services 2.0 guidance.

При настройке параметров автоматического обновления с помощью реестра, параметры политики имеют более высокий приоритет по сравнению с параметрами, заданными локальным пользователем с правами администратора.When you configure Automatic Updates directly by using the policy registry keys, the policy overrides the preferences that are set by the local administrative user to configure the client. Если администратор удалит разделы реестра позже, то снова вступят в силу параметры, заданные локальным пользователем с правами администратора.If an administrator removes the registry keys at a later date, the preferences that were set by the local administrative user are used again.

Чтобы назначить сервер WSUS, к которому остальные серверы и клиентские компьютеры должны обращаться за обновлениями, добавьте в реестр следующие значения:To determine the WSUS server that the client computers and servers connect to for updates, add the following registry values to the registry:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\

WUServer (REG_SZ)WUServer (REG_SZ)

Значение служит для указания HTTP-имени сервера WSUS (например, http://IntranetSUS).This value sets the WSUS server by HTTP name (for example, http://IntranetSUS).

WUStatusServer (REG_SZ)WUStatusServer (REG_SZ)

Значение служит для указания HTTP-имени сервера статистики SUS (например, http://IntranetSUS).This value sets the SUS statistics server by HTTP name (for example, http://IntranetSUS).

Windows не удается получить доступ к указанному устройству, пути или файлу — как исправить?

windows

Иногда, при запуске программ (файлов .exe) вы можете получить сообщение об ошибке «Windows не удается получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту». При этом права администратора обычно в наличии, а о причинах ошибки можно лишь догадываться.

В этой инструкции подробно о том, как исправить ошибку «Windows не удается получить доступ к указанному устройству, пути или файлу» и о том, чем она может быть вызвана.

Проверка разрешений в свойствах исполняемого файла и блокировки файла

Первое, что следует проверить при возникновении ошибки «Windows не удается получить доступ к указанному устройству, пути или файлу» — актуальные разрешения на выполнение этого .exe файла. Для этого выполните следующие шаги:

- Откройте свойства .exe файла, который вы пробуете запустить (не свойства ярлыка, а именно исполняемого файла .exe), для этого нажмите по нему правой кнопкой мыши и выберите нужный пункт меню.

- Перейдите на вкладку «Безопасность» (если таковая отсутствует, возможно, файл находится на томе FAT32 и этот раздел инструкции не подходит для вашего случая).

- Выбирая пользователей в списке «Группы и пользователи» проверьте, включен ли запрет на чтение и выполнения для Администраторов или конкретно для вашего пользователя.

- Если такой запрет присутствует, нажмите кнопку «Изменить», а в следующем окне либо снимите отметку «Запретить», либо установите отметку «Разрешить» для нужных пользователей и групп.

Если файл был загружен из Интернета, на всякий случай зайдите также на вкладку «Общие» в свойствах .exe файла и посмотрите, нет ли там сообщения «Этот файл получен с другого компьютера и, возможно, был заблокирован с целью защиты компьютера».

При наличии такого уведомления, разблокируйте его, установив соответствующую отметку и применив настройки.

По завершении изменений, примените настройки и попробуйте снова запустить файл, который ранее не запускался для проверки, была ли решена проблема.

Ошибка «Windows не удается получить доступ к указанному устройству, пути или файлу» при запуске .exe с флешки или другого USB-накопителя

Если все программы, за исключением тех, что расположены на флешке, карте памяти или внешнем жестком диске исправно запускаются, причиной могут служить политики доступа к съемным запоминающим устройствам.

Решением в данном случае будет следующий путь:

- Если на вашем компьютере установлена Windows 10, 8.1 или Windows 7 версий Профессиональная, Корпоративная или максимальная, нажмите клавиши Win+R, введите gpedit.msc и нажмите Enter. Для домашней редакции Windows перейдите к шагу 5.

- Откроется редактор локальной групповой политики, в нем перейдите к разделу «Конфигурация компьютера» — «Административные шаблоны» — «Система» — «Доступ к съемным запоминающим устройствам». Обратите внимание на значение политик «Съемные диски: Запретить выполнение» и других политик, связанных со съемными дисками.

- Если среди них есть включенные, дважды нажмите по таким политикам и задайте «Не задано» или «Отключена», примените настройки.

- Повторите то же самое для аналогичного подраздела в «Конфигурация пользователя» и перейдите к шагу 9.

- Если на вашем компьютере установлена домашняя редакция Windows, нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В открывшемся редакторе реестра перейдите к разделу

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\

- Если внутри него располагается подраздел RemovableStorageDevices, удалите его.

- Проверьте наличие аналогичного подраздела в HKEY_CURRENT_USER, удалите его в случае, если он присутствует.

- Обычно настройки вступают в силу сразу, однако USB накопитель потребуется отключить и подключить заново.

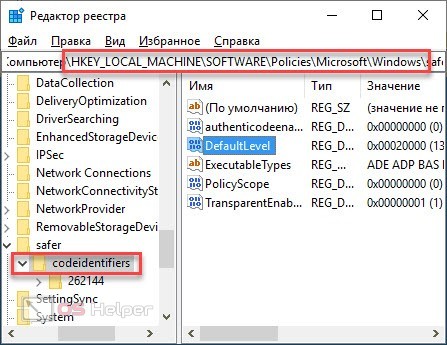

Политики ограниченного использования программ (SRP) и политики безопасности

Редко, но случается, что причиной рассматриваемой ошибки являются настроенные политики ограниченного использования программ либо локальные политики безопасности.

Проверить наличие политики ограниченного использования программ можно с помощью редактора реестра (случается, что когда они установлены сторонним ПО, в редакторе локальной групповой политики они не отображаются):

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- Перейдите к разделу реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\

- Посмотрите, присутствует ли в нем подраздел safer\codeidentifiers. Если да — политики SRP включены и у вас есть два основных варианта действий.

- Более щадящий (особенно если речь идет не о вашем личном компьютере) — изменить значение параметра DefaultLevel в правой части редактора реестра на 40000, применить настройки и перезагрузить компьютер.

- Целиком удалить подраздел codeidentifiers в safer и перезагрузить компьютер.

Аналогичную ошибку могут вызывать и настроенные политики безопасности (посмотреть можно в secpol.msc — Локальная политика — Параметры безопасности. В частности, когда речь идет о пользователе в домене, причиной может быть включенный параметр «Контроль учетных записей: режим одобрения администратором для встроенной учетной записи администратора».

Блокировка запуска файлов антивирусными программами

Антивирусы могут помещать подозрительные файлы (особенно если речь идет об играх из нелицензионных источниках, утилитах из интернета) в карантин и блокировать их запуск, используя техники, которые вызывают появление того же сообщения «Windows не удается получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту».

Проверьте журнал вашего антивируса или другого ПО безопасности, не находится ли запускаемый файл в списке найденных угроз. Также можно попробовать просто временно отключить антивирус, если вы уверены, что файл в порядке (но рекомендую сначала проверить его на VirusTotal).

Дополнительная информация

В завершение — несколько дополнительных моментов, которые следует учесть, если вы столкнулись с ошибкой из этой статьи в Windows 10, 8.1 или Windows 7:

- Причиной могут оказаться сторонние средства родительского контроля или блокировки запуска программ (см. Как заблокировать запуск программ в Windows).

- Если вы используете встроенную учетную запись с именем «Администратор», попробуйте создать нового пользователя с не зарезервированным именем и дать ему права администратора, а затем проверить, сохраняется ли проблема при входе под этим пользователем (см. Как создать пользователя Windows 10).

- В случае, если проблема появилась внезапно, а еще недавно этот же файл запускался, попробуйте использовать точки восстановления Windows. Даже если они не запускаются с той же ошибкой, вы можете использовать их с загрузочной флешки с Windows: загрузитесь с неё и на втором экране внизу слева выберите «Восстановление системы».

- Если программа запускается с ярлыка, откройте его свойства и посмотрите, доступен ли путь, на который ссылается поле «Объект».

- При расположении .exe файла на сетевом диске, убедитесь, что он доступен с вашего компьютера.

А вдруг и это будет интересно:

\Users\123\Dekstop ссылается на недоступное расположение.. . Что делать???

По русски говоря, нет папки вообще или к ней закрыт доступ. Скорее всего в C:\Users\123\Dekstop(в папке рабочий стол (десктоп) в свойствах, доступ выставленые параметры не для того пользователя, под которым вы зашли. Делается так: скачуем образ лайв сд и Записуем на диск, грузимся, идем в C:\Users\123\Dekstop (в папке десктоп )нажимаем свойства, доступ, выбираем себя (пользователя 123,под которым вы заходили, и нажимаем все галочки (чтение, запись, доступ) . Так делал множество раз. Но конечно, если же реально не удалена папка рабочий стол, ведь ет (C:\Users\123\Dekstop ссылается на недоступное расположение) запросто может быть из за удаления папки. Тем более если ет юзер. Еще как вариант создаем второго юзера с правами администратора, копируем все файлы (ВСЕ, ДАЖЕ СКРЫТЫЕ) с папки 123(рабочий стол. документы, изображение, видео и др. ) И все! После удаляем 1 юзера с правами администратора, как вариант еще попробуйте запустить поиск неполадок, при включении операционой системы. Удачи!

У меня была такая проблема, я скачал песню в папку «Загрузки» и у меня создалась папка «Новая папка» на рабочем столе и не туда ни сюда, не удаляется и не открывается. В общем делаем все проще чем то что насоветовал нам товарищ Батерстахан Катацапед Можыевич Профи (888), и делаем мы следующее, нажимаем на свойства этой папки и смотрим на время указанное при создании той самой папки и вспоминаем что мы скачивали из интернета, ну или смотрим во вкладке браузера «Загрузки», если нашелся тот самый файл, с тем же указанным временем, просто перетащите его в ту папку которая создалась на рабочем столе и вы сможете ее удалить или открыть. ps. Надеюсь Вам это поможет.

можешь скачать приложение unlocker (на ютюбе полно роликов). Там есть функция «удалить» но у меня она не работала . Я просто использовал другую функцию «переместить» и из загрузок две свои неудаляемые папки переместил на рабочий стол и их стало возможно удалить

У меня получилось сделать проще: • Открыл «Свойства» диска, на котором был такой косяк. • Затем «Сервис» и «Проверка на наличие ошибок». • Выбрал первый вариант, где было написано «Рекомендуется». • Он разумеется нашёл ошибку (ки) и предложил исправить. • Запустил исправление, комп исправил. • Вернулся туда, где не удалялась папка. • Удалил! Всё!

Запустить редактор реестра regedit —> в поиске ввести C:\Users\123\Dekstop —> экспортировать ветку реестра (на всякий случай) —> изменить значение Desktop c C:\Users\123\Dekstop на %USERPROFILE%\Desktop —> нажать F3 чтобы найти второй параметр если будет —> и повторять процедуру сначала до тех пор, пока все пути не будут приведены к этому виду %USERPROFILE%\Desktop. Места, где может находится эти параметры HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders HKEY_USERS\S-1-5-21-1004336348-602609370-1417001333-500\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders

Windows не удаётся получить доступ к указанному устройству, пути или файлу

При попытке открыть какой-либо файл пользователь может столкнуться с сообщением «Windows не удаётся получить доступ к указанному устройству, пути или файлу». Данная проблема может возникнуть из-за множества причин, начиная от действия вирусных программ, и заканчивая отсутствием необходимых прав для доступа к нужному файлу. В данном материале я расскажу, в чём суть данной проблемы, перечислю вызывающие её причины, а также поясню, как исправить ошибку Windows не удаётся получить доступ к указанному устройству, пути или файлу» на вашем ПК.

Ошибка Windows не удаётся получить доступ к указанному устройству, пути или файлу

Как следует из текста ошибки, данная проблема возникает в ситуации, когда система не может получить доступ к какому-либо файлу или папке по различным причинам.

Конкретика, приведшая к возникновению данной дисфункции, может быть следующей:

Решение данной проблемы напрямую коррелирует с её причиной, потому для избавления от ошибки «Windows не удаётся получить доступ» рекомендую выполнить следующее:

Проверьте свои права на открытие нужного файла. Запустите проводник, перейдите к нужному файлу или папке, наведите на него курсор, и нажмите правую клавишу мыши. В открывшемся окне свойств данного файла перейдите во вкладку «Безопасность», сверху в опции «Группы или пользователи» кликните на имя своей учётной записи для просмотра имеющихся у неё прав (нам необходим «полный доступ»).

Если у вас нет необходимых разрешений, нажмите на кнопку «Изменить», вверху в «Группы или объекты» вновь выберите нужную учётную запись, внизу установите для неё полный список прав с помощью галочек, а затем нажмите на «Ок».

Установите полные права для используемой вами учётной записи

Нажмите на «Разблокировать» для получения доступа к файлу

Создайте новую учётную запись с правами администратора. В некоторых случаях получить доступ к нужному файлу удавалось с помощью создания ещё одной учётной записи с административными правами. Например, если у вас Windows 7, тогда перейдите в «Панель управления» — «Учётные записи пользователей» — «Управление другой учётной записью» — «Создание учётной записи» — «Администратор». Создав новую учётную запись, попытайтесь из-под неё запустить нужный файл.

Нажмите на «Управление другой учётной записью» для создания учётной записи администратора

Заключение

Если ваша Windows не может получить доступ к папке или файлу, то наиболее частыми причинами такой конъюнктуры могут быть вирусные программы, а также отсутствие у учётной записи пользователя необходимых прав для открытия нужного файла. Рекомендую, прежде всего, избавиться от вирусных программ, а затем воспользоваться другими, перечисленные мной выше, советами, они помогут устранить ошибку доступа Windows к нужным папке или файлу на вашем ПК.

Windows не удается получить доступ к указанному устройству, пути или файлу

Почему появляется ошибка при установке, обновлении программы или файла?

Проблемы с доступом к определенному устройству, файлу или его расположению появляются, когда пользователь пытается совершить какие-либо действия. Что именно становится причиной появления этого программного сбоя? Существует несколько объяснений. Специалисты полагают, что ошибка проявляется при следующих обстоятельствах:

- у аккаунта отсутствуют права на запуск или изменение файла, а также его пути;

- сохранение файла по недоступному в данный момент пути, например, на флешке, которая не подсоединена к ПК или сетевой директории;

- перемещение или деинсталляция файла в другую папку;

- повреждение файла или ярлыка;

- запуск заблокировала операционка;

- антивирус отправил файл на карантин.

Как решить эту проблему? Существует 6 проверенных способов. Начните с первого, если он не поможет, тогда воспользуйтесь вторым, третьим и так далее.

Способ №1 – проверка наличия прав на запуск файла

Чтобы открывать исполняющие файлы необходимо иметь права администратора. Если на компьютере создано несколько учетных записей, тогда ваш аккаунт должен быть включен в группу «Администраторы».

Как узнать, если у вас права на выполнение определенных действий? Следуйте пошаговой инструкции:

- Кликните ПКМ по файлу или папке. Из выпадающего контекстного меню необходимо выбрать раздел «Свойства».

- Переключитесь на раздел «Безопасность».

- В подразделе «Группы» или «Пользователи» выберите название вашей учетной записи. Вы увидите, есть ли у вас доступ.

- Нажмите на кнопку «Изменить». Поставьте галочки напротив разрешений. Кликните по клавишу «ОК», чтобы сохранить внесенные изменения.

- Попробуйте снова запустить файл или открыть папку.

Способ №2 – удостоверьтесь в том, что путь к файлу доступен

Системный сбой появляется в ситуациях, когда путь неактивен, а файл хочет получить доступ к нему. Например, это может быть сетевая директория или флешка, любой другой съемный носитель. Удостоверьтесь в том, что путь к файлу к которому операционная система хочет получить доступ доступен.

- Нажмите ПКМ по ярлыку.

- Из контекстного меню выберите «Свойства».

- Переключитесь на вкладку «Ярлык».

- Проверьте, отображается ли путь в графе «Объект».

- Если да, тогда кликните «ОК», и воспользуйтесь иным вариантом устранения проблемы.

Способ №3 – проверка наличия файла по указанному пути

Системная ошибка в некоторых ситуациях появляется из-за того, что файл был перемещен в другую директорию или и вовсе удален. Откройте папку, в которой находится необходимый вам файл. Проверьте, находится ли он там. Если да, тогда попробуйте к другой метод решения проблема.

Способ №4 – повторное создание ярлыка для диагностики файла

Повреждение файла или ярлыка – еще одна причина появления рассматриваемой ошибки Windows. Диагностика осуществляется путем повторного создания ярлыка.

- ПКМ по пустому пространству рабочему стола.

- Из контекстного меню выбираем раздел «Создать».

- Кликаем по «Ярлык».

- Нажимаем «Обзор», а потом выбираем расположение файла.

- Выбираем «ОК», а потом «Далее».

Способ №5 – отключение системной блокировки файла

Нельзя исключать тот факт, что сама операционная система заблокировала файл. Ознакомьтесь со сведениями о свойствах файла. Преимущественно они содержат подобные примечания: «Файл получен с другого ПК, возможно ОС заблокировала к нему доступ в целях безопасности». Чтобы осуществить проверку, а также разблокировать файл, действуйте по следующему алгоритму:

- ПКМ по заблокированному файлу.

- Из контекстного меню выбираем «Свойства».

- Переключаемся на вкладку «Общие».

- Нажимаем на кнопку «Разблокировать».

- Кликаем по «ОК».

Способ №6 – отключение блокировки файла антивирусом

Антивирусное ПО также может стать причиной отсутствия доступа к файлу. Решается проблема чрезвычайно легко. Временно отключите защитный софт, а затем попытайтесь открыть необходимый вам файл. Включите антивирусную программу, и проверьте раздел «Карантин». Если файл был временно заблокирован, тогда добавьте его в исключения. Ведь в момент, когда антивирус отключен, компьютер чрезвычайно уязвим.

Заключение

«windows не удается получить доступ к указанному устройству, пути или файлу» если вы столкнулись с данной ошибкой, следуйте нашим рекомендациям. Каждый способ устранения ошибки по-своему эффективен. Все зависит от причины появления программного сбоя.

«Windows не удается получить доступ к указанному устройству, пути или файлу»

Ограничения прав учетной записи, различные сбои, настройки и вирусы могут помешать запуску и корректной работе приложений. Зачастую невозможность включения программы или игры сопровождается уведомлением с текстом «Windows не удается получить доступ к указанному устройству, пути или файлу». Такую неполадку нужно решать пошагово, исключая те или иные причины. Сегодня мы поговорим о том, как можно устранить проблему и добиться корректного запуска программы. Рассмотренные методы относятся как к самой актуальной версии Windows 10, так и к более старым ОС. Отличаются лишь интерфейс и некоторые пункты меню. В остальном нашу инструкцию можно назвать универсальной!

Настройка прав доступа

Итак, уведомление рекомендует пользователю проверить разрешения на доступ к данному объекту. Именно с применения на практике этого совета мы и начнем. Нам потребуется окно свойств файла, запускающего программу. Речь идет о файле в формате EXE, который расположен в папке с установленным приложением, а не об ярлыке на рабочем столе. Если вы не знаете, где располагается директория программы, то начинайте процедуру со следующих шагов:

- Откройте свойства ярлыка и во вкладке «Ярлык» кликните на кнопку «Расположение файла».

- В открывшемся окне проводника откройте свойства исполняющего файла с расширением EXE.

- Здесь перейдите к разделу «Безопасность». В списке пользователей выделите учетную запись, активную в данный момент. Нажмите на «Изменить».

- Если в колонке запретов есть галочки, переместите их в колонку «Разрешить». Сохраните изменения.

Эта процедура позволит запустить программу через EXE-файл, находящийся на компьютере. Но что делать, если ошибка доступа возникает при попытке запуска файла с внешнего накопителя? О решении данной проблемы читайте дальше.

Редактирование групповой политики

Если вы столкнулись с данной ошибкой при запуске файла с флешки или внешнего диска, то следует проверить настройки локальной групповой политики. Через приложение «Выполнить» воспользуйтесь командой gpedit.msc . В открывшейся утилите перейдите по пути, который указан на скриншоте ниже.

В правой части окна внимательно осмотрите список доступных политик. Нас интересуют все позиции, относящиеся к съемным дискам – запись, чтение, выполнение. Откройте каждый из параметров по очереди и выставьте положение «Отключено» или «Не задано».

Редактирование реестра

Еще одной причиной может быть деятельность политики ограниченного использования программ. Настроить данный параметр можно через редактор реестра. Выполняется процедура следующим образом:

- Запустите редактор от имени администратора. Найти утилиту можно через поиск по названию.

- С помощью древа каталогов найдите раздел Windows из соответствующей ветки, отмеченной на скриншоте ниже.

- Найдите папку safer/codeidentifiers. Если ее нет, значит, политика отключена. Причину нужно искать в другом.

- Если папка имеется, то удалите ее и перезагрузите компьютер.

Блокировка антивирусом

Следующий шаг – это настройка антивируса. Сначала вам нужно проверить, не добавил ли защитный софт программные файлы в список карантина. По первоначальному местоположению файлов вы сможете определить, относится ли компонент к проблемному приложению. Если да, то извлеките его и добавьте в список исключений.

Windows не удается получить доступ к указанному устройству, пути или файлу — как исправить?

Иногда, при запуске программ (файлов .exe) вы можете получить сообщение об ошибке «Windows не удается получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту». При этом права администратора обычно в наличии, а о причинах ошибки можно лишь догадываться.

В этой инструкции подробно о том, как исправить ошибку «Windows не удается получить доступ к указанному устройству, пути или файлу» и о том, чем она может быть вызвана.

Проверка разрешений в свойствах исполняемого файла и блокировки файла

Первое, что следует проверить при возникновении ошибки «Windows не удается получить доступ к указанному устройству, пути или файлу» — актуальные разрешения на выполнение этого .exe файла. Для этого выполните следующие шаги:

- Откройте свойства .exe файла, который вы пробуете запустить (не свойства ярлыка, а именно исполняемого файла .exe), для этого нажмите по нему правой кнопкой мыши и выберите нужный пункт меню.

- Перейдите на вкладку «Безопасность» (если таковая отсутствует, возможно, файл находится на томе FAT32 и этот раздел инструкции не подходит для вашего случая).

- Выбирая пользователей в списке «Группы и пользователи» проверьте, включен ли запрет на чтение и выполнения для Администраторов или конкретно для вашего пользователя.

- Если такой запрет присутствует, нажмите кнопку «Изменить», а в следующем окне либо снимите отметку «Запретить», либо установите отметку «Разрешить» для нужных пользователей и групп.

Если файл был загружен из Интернета, на всякий случай зайдите также на вкладку «Общие» в свойствах .exe файла и посмотрите, нет ли там сообщения «Этот файл получен с другого компьютера и, возможно, был заблокирован с целью защиты компьютера».

При наличии такого уведомления, разблокируйте его, установив соответствующую отметку и применив настройки.

По завершении изменений, примените настройки и попробуйте снова запустить файл, который ранее не запускался для проверки, была ли решена проблема.

Ошибка «Windows не удается получить доступ к указанному устройству, пути или файлу» при запуске .exe с флешки или другого USB-накопителя

Если все программы, за исключением тех, что расположены на флешке, карте памяти или внешнем жестком диске исправно запускаются, причиной могут служить политики доступа к съемным запоминающим устройствам.

Решением в данном случае будет следующий путь:

- Если на вашем компьютере установлена Windows 10, 8.1 или Windows 7 версий Профессиональная, Корпоративная или максимальная, нажмите клавиши Win+R, введите gpedit.msc и нажмите Enter. Для домашней редакции Windows перейдите к шагу 5.

- Откроется редактор локальной групповой политики, в нем перейдите к разделу «Конфигурация компьютера» — «Административные шаблоны» — «Система» — «Доступ к съемным запоминающим устройствам». Обратите внимание на значение политик «Съемные диски: Запретить выполнение» и других политик, связанных со съемными дисками.

- Если среди них есть включенные, дважды нажмите по таким политикам и задайте «Не задано» или «Отключена», примените настройки.

- Повторите то же самое для аналогичного подраздела в «Конфигурация пользователя» и перейдите к шагу 9.

- Если на вашем компьютере установлена домашняя редакция Windows, нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В открывшемся редакторе реестра перейдите к разделу

- Если внутри него располагается подраздел RemovableStorageDevices, удалите его.

- Проверьте наличие аналогичного подраздела в HKEY_CURRENT_USER, удалите его в случае, если он присутствует.

- Обычно настройки вступают в силу сразу, однако USB накопитель потребуется отключить и подключить заново.

Политики ограниченного использования программ (SRP) и политики безопасности

Редко, но случается, что причиной рассматриваемой ошибки являются настроенные политики ограниченного использования программ либо локальные политики безопасности.

Проверить наличие политики ограниченного использования программ можно с помощью редактора реестра (случается, что когда они установлены сторонним ПО, в редакторе локальной групповой политики они не отображаются):

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- Перейдите к разделу реестра

- Посмотрите, присутствует ли в нем подраздел safercode >Аналогичную ошибку могут вызывать и настроенные политики безопасности (посмотреть можно в secpol.msc — Локальная политика — Параметры безопасности. В частности, когда речь идет о пользователе в домене, причиной может быть включенный параметр «Контроль учетных записей: режим одобрения администратором для встроенной учетной записи администратора».

Блокировка запуска файлов антивирусными программами

Антивирусы могут помещать подозрительные файлы (особенно если речь идет об играх из нелицензионных источниках, утилитах из интернета) в карантин и блокировать их запуск, используя техники, которые вызывают появление того же сообщения «Windows не удается получить доступ к указанному устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту».

Проверьте журнал вашего антивируса или другого ПО безопасности, не находится ли запускаемый файл в списке найденных угроз. Также можно попробовать просто временно отключить антивирус, если вы уверены, что файл в порядке (но рекомендую сначала проверить его на VirusTotal).

Дополнительная информация

В завершение — несколько дополнительных моментов, которые следует учесть, если вы столкнулись с ошибкой из этой статьи в Windows 10, 8.1 или Windows 7:

- Причиной могут оказаться сторонние средства родительского контроля или блокировки запуска программ (см. Как заблокировать запуск программ в Windows).

- Если вы используете встроенную учетную запись с именем «Администратор», попробуйте создать нового пользователя с не зарезервированным именем и дать ему права администратора, а затем проверить, сохраняется ли проблема при входе под этим пользователем (см. Как создать пользователя Windows 10).

- В случае, если проблема появилась внезапно, а еще недавно этот же файл запускался, попробуйте использовать точки восстановления Windows. Даже если они не запускаются с той же ошибкой, вы можете использовать их с загрузочной флешки с Windows: загрузитесь с неё и на втором экране внизу слева выберите «Восстановление системы».

- Если программа запускается с ярлыка, откройте его свойства и посмотрите, доступен ли путь, на который ссылается поле «Объект».

- При расположении .exe файла на сетевом диске, убедитесь, что он доступен с вашего компьютера.