существующие знаки и популярные методы

Использование графического ключа на телефоне Андроид позволяет ограничить доступ к устройству, улучшив тем самым безопасность своего планшета/смартфона. Однако нередко у владельцев мобильных телефонов возникает необходимость сбросить графический ключ. Ниже можно ознакомиться с основными способами устранения проблемы и вариантами графических ключей.

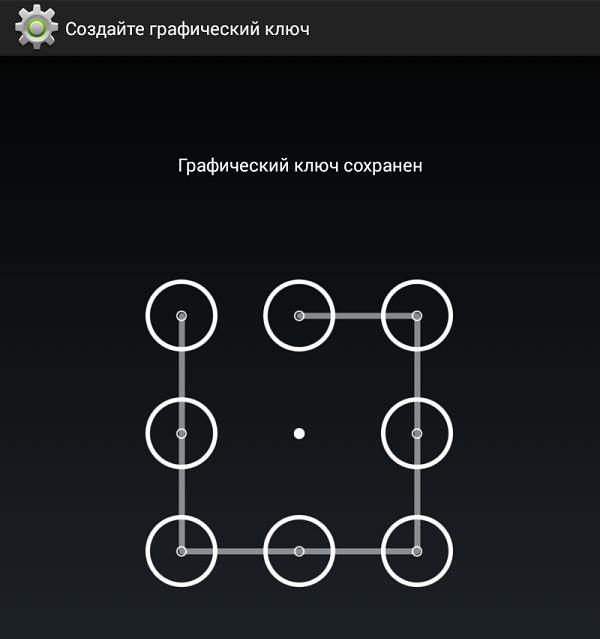

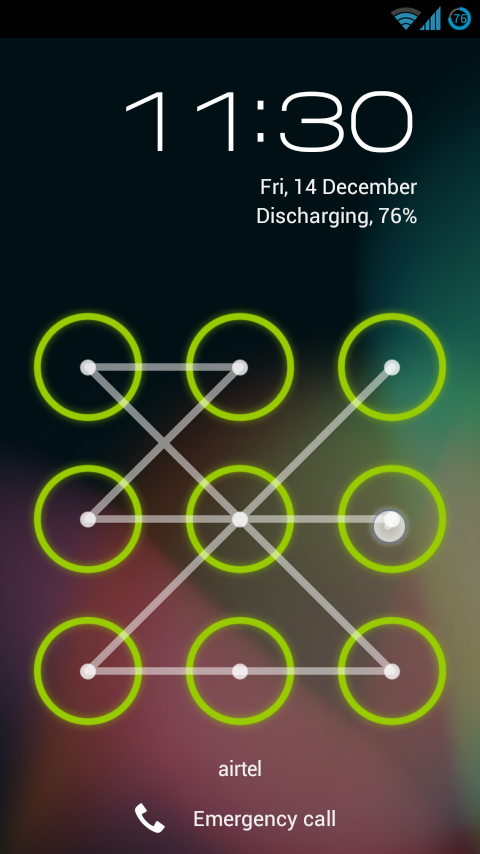

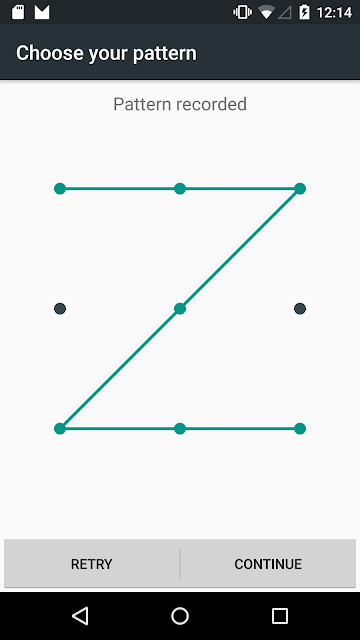

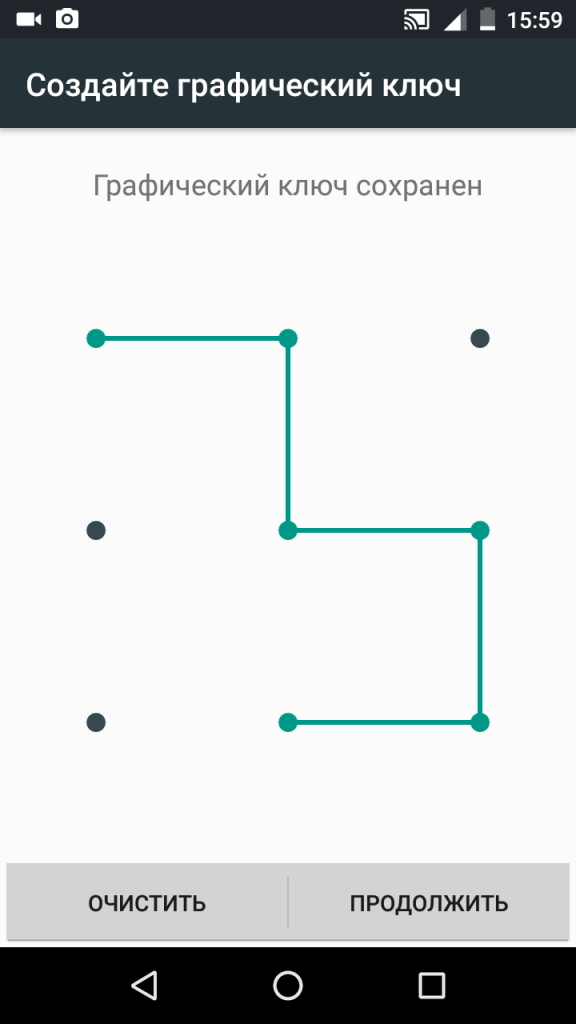

Существует множество вариантов графического ключаКак сбросить графический ключ на Android, если его не забыли

В случаях, когда владелец устройства помнит пароль в виде изображения, то проблем с его отключением не возникнет. Достаточно воспользоваться стандартными настройками, а именно:

Займы

Подбор кредита

Дебетовые карты

Кредитные карты

Счет РКО

Рефинансир

ование

Осаго

Создание сайтов

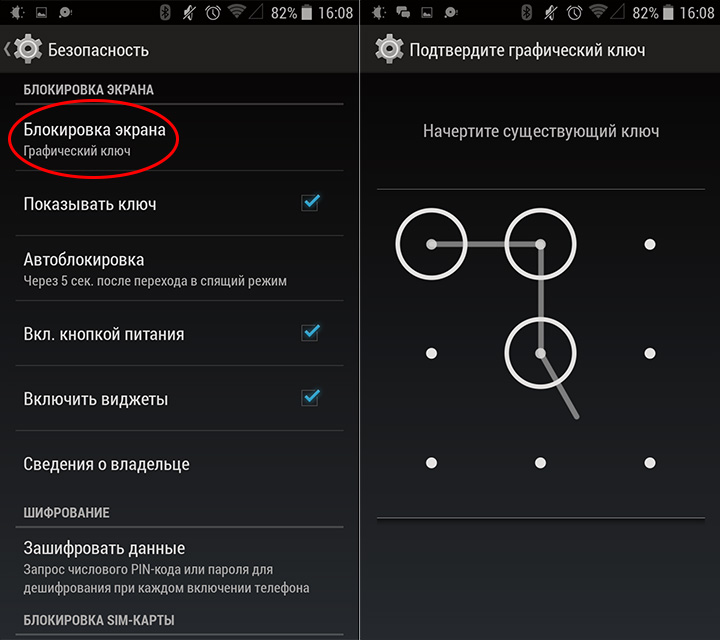

- Перейти в меню Настроек гаджета, который, как правило, имеет вид шестеренки.

- Кликнуть на категорию «Безопасности».

- Открыть раздел «Блокировки дисплея».

- Выбрать команду «Нет».

Следуя пошаговой инструкции, каждый сможет, не прибегая к помощи специалистов, сбросить пароль в виде изображения на своем смартфоне. Аналогичным образом можно поставить обратно секретное изображение на устройство.

После смены секретного условного изображения, необходимо записать его, чтобы всегда иметь возможность зайти в смартфон.

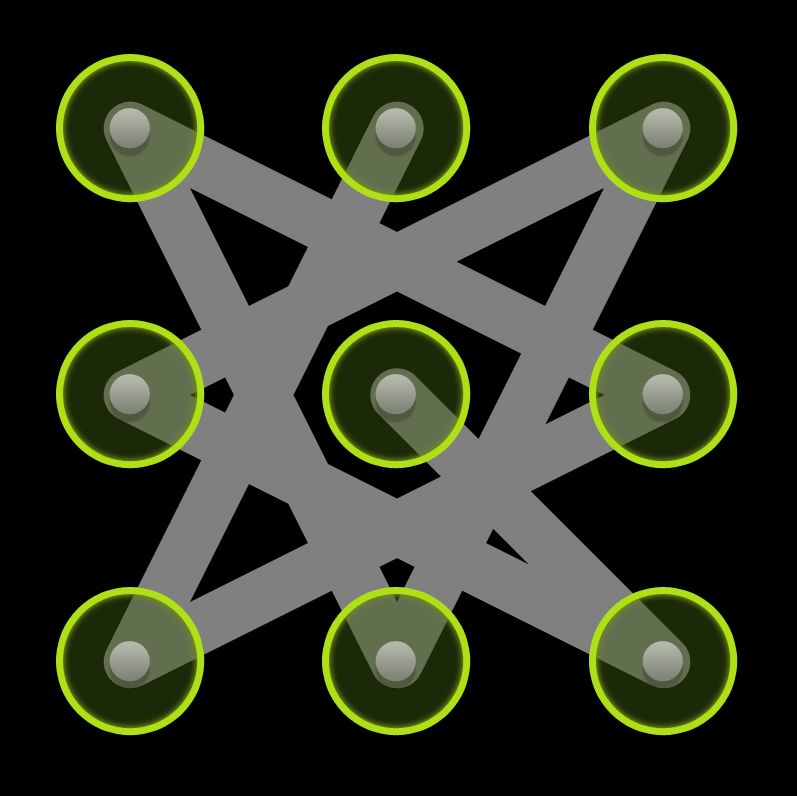

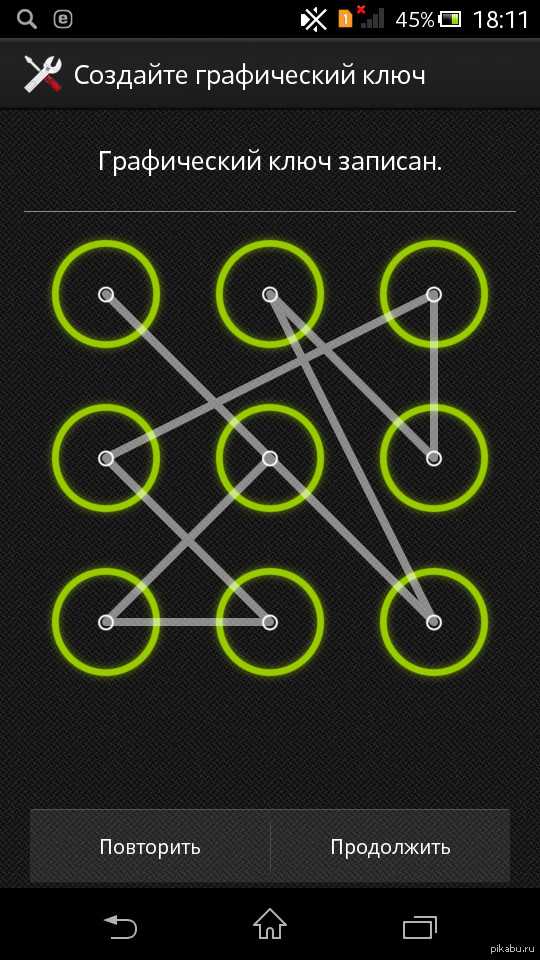

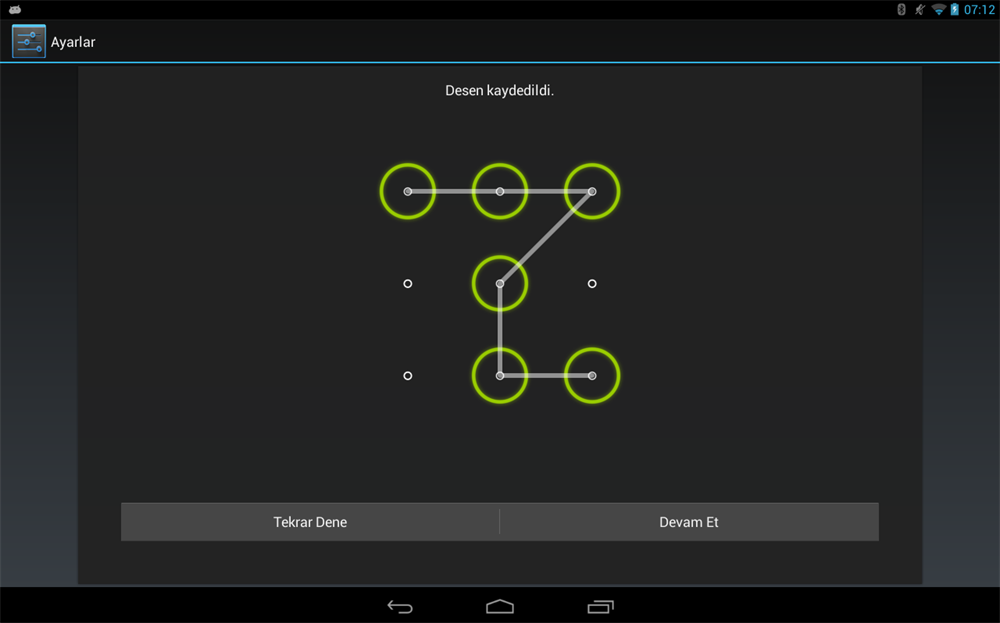

Варианты графического ключа

Достаточно часто люди отдают предпочтение простым и легко предсказуемым секретным изображениям.

Основная часть пользователей устанавливают в качестве графического пароля букву либо геометрическую фигуру. Подобные пароли нельзя отнести к надежным, в особенности, если в качестве символа выбирают первую букву имени владельца смартфона, его дочери, жены.

Конечно, забыть подобный пароль сложно, однако и добиться надежной защиты данных в телефоне, не получится.

Чтобы надежно защитить устройство от взломщиков, следует установить сложную комбинациюКак сбросить графический ключ в Андроид, если его забыли

Как сбросить графический ключ в Андроид, если владелец устройства его забыл. Подобный вопрос часто можно встретить в интернете. Ниже можно ознакомиться с наиболее эффективными способами обнуления графического пароля на телефоне.

Подобный вопрос часто можно встретить в интернете. Ниже можно ознакомиться с наиболее эффективными способами обнуления графического пароля на телефоне.

Некоторые варианты требуют от пользователя навыков использования дополнительных ПО либо полного сброса настроек устройства до заводских.

Программа ADB

Как разблокировать графический ключ, если забыл его на телефоне? Программа ADB — отличный способ решения данной проблемы.

Благодаря широкому функционалу приложения, помимо сброса блокировки, пользователь, включивший отладку по USB, сможет самостоятельно удалить файл gesture. Также потребуется скачать в интернете подходящий скрипт, выполняющий все необходимые действия.

Поэтапный процесс

- На компьютер/ноутбук скачивают программу ADB, сохраняя ее в корень диска С.

- Смартфон через USB подключают к ноутбуку и запускают подходящий скрипт, после чего на экране появится командная строка.

- Далее подтверждают удаление файла и разрешают телефону перезагрузиться.

- Во время перезагрузки, устройство отсоединяют от компьютера.

Когда процесс перезагрузки будет завершен, следует ввести любую комбинацию пароля и после этого убрать ключ.

Программа ADB поможет разобраться с проблемойСпециализированный файловый менеджер

Когда заканчивается установка графического пароля, в файловой системе смартфона появляется специальный файл, в котором будет храниться информация. Если удалить этот файл, произойдет сброс графического ключа, и человек получит возможность войти в телефон/планшет.

Чтобы решить проблему подобным путем, потребуется установить специальную программу по типу файлового менеджера File Manager. Кроме того, на устройстве должно быть меню Recovery.

Если вспомнить графический пароль не удается, владельцу устройства потребуется:

- Скачать файловый менеджер, не занимаясь при этом разархивированием. Файл должен оставаться в формате ZIP.

- Приложение скидывают на карту памяти устройства, используя для этого компьютер.

- SD-карту вставляют в смартфон, где и снимают ключи, которые так часто забывают владельцы телефонов/планшетов.

- После этого перезагружают Recovery путем одновременного зажатия кнопки питания и громкости.

- Далее выбирают раздел Установки ZIP с SD карты, указывая при этом необходимый архив.

- Перед тем как запустить меню файлового менеджера, действие подтверждают.

- После перехода в каталог DATA/SYSTEM выполняют поиск файла gesture.key./ password.key и удаляют его.

Используя данный способ, каждый человек сможет самостоятельно убрать графическое изображение на смартфоне, не лишаясь при этом других данных. Узнать старый символ, который не удалось вспомнить, не получится.

Файловый менеджер позволит быстро сбросить ключМетод, для которого потребуется регистрация в Google

Если при вводе графического ключа на экране появляется предупреждение об использовании неверного пароля, а система Гугл при этом занесла данные в память аккаунта владельца смартфона, можно воспользоваться описанным ниже способом.

Чтобы обойти графический символ и получить доступ к данным смартфона/планшета, пользователю потребуется:

- Вводить любой графический рисунок до тех пор, пока на экране не откроется предложение перейти в аккаунт сети.

- Далее нужно ввести пароль и логин (учетной записи Гугл).

- Система автоматически перенаправляет предложение активирования режима администратора.

- Затем зажимают раздел Администратора, что позволит войти в планшет/телефон в обход графического ключа.

Подобный метод дает возможность отключить пароль и использовать смартфон в личных целях.

Воспользоваться этим методом можно только в том случае, если владелец устройства внес свой аккаунт во время первоначальной настройки Андроида.

Разрядка аккумулятора

Если подобрать графическое изображение не получается, а в телефон войти нужно, специалисты рекомендуют использовать уязвимость, предполагающую возможность попадания в меню через сообщение-оповещение о низком уровне заряда. Данный процесс будет весьма продолжительным, однако, чаще всего бывает единственным действенным вариантом сброса пароля.

Данный процесс будет весьма продолжительным, однако, чаще всего бывает единственным действенным вариантом сброса пароля.

Дождавшись оповещения, пользователю потребуется открыть папку Настройки и перейти в раздел Безопасности. Графический ключ, который не удалось помнить долгое время, сбрасывают. Специалисты советуют действовать быстро, чтобы успеть внести изменения в настройки до того момента, пока гаджет не отключился.

Одним из наиболее эффективных вариантов обнуления графического ключа считается способ, в котором требуется дождаться оповещения о разрядке аккумулятораПеребор разных комбинаций

Банальный совет нередко помогает людям восстановить доступ к смартфону. Стоит учитывать, что использование графических паролей на протяжении длительного времени, оставляет информацию в мышечной памяти.

Специалисты советуют расслабиться и постараться вспомнить действия, которые выполнялись каждый раз при разблокировке. Чаще всего люди устанавливают простейшие графические символы, поэтому подобрать их самостоятельно достаточно просто.

В случае удачи, потребуется выполнить вход в смартфон и кликнуть на папку Настройки. Ввод графического ключа отменяют. Можно выключить данную функцию либо задать новый графический пароль.

Желательно сделать фотоснимок нового изображения, не забыв при этом о его сохранении в надежном месте, чтобы в случае повторной потери ключа, владельцу устройства удалось быстро восстановить доступ к смартфону.

Совершение звонка

Если графическое изображение узнать не получается, не стоит расстраиваться. Войти в устройство можно во время звонка на этот телефон. В большинстве моделей Андроидов во время входящих вызовов на экране появляется возможность перехода в меню. При этом вводить графическую блокировку не требуется.

Кликнув на раздел «Домой», владелец смартфона переходит в соответствующее меню. Далее выполняют снятие графического изображения. Если пользователь часто забывает зашифрованный символ, можно снять его на камеру и сохранить на другом устройстве либо позаботиться о его полном отключении.

Приложение 4uKey для Android

Tenorshare 4uKey for Android является профессиональной программой, которая способна удалить любые виды блокировки экрана на любых устройствах Android всего за один клик.

Пошаговый процесс:

- После перехода на официальный сайт, установочный файл скачивают на ПК и занимаются его установкой.

- Открыв программу, нужно подключить смартфон к компьютеру, используя для этого USB-кабель.

- После успешного определения смартфона программой, пользователи тапают на кнопку Удаления.

- На экране появится информация, предупреждающая об удалении данных со смартфона. На данном этапе действие подтверждают нажатием на команду ОК.

- Дальнейшие действия выполняются с учетом подсказок, которые появляются на экране.

- После этого нажимают кнопку Далее и перезагружают устройство.

Выполнив перечисленные выше действия, пользователи, получают возможность пользоваться телефоном. Приложение простое в использовании.

Приложение простое в использовании.

Всплывающие подсказки помогают избежать ошибок. Как правило, после того, как приложение обнаружит смартфон/планшет, пользователю останется подтвердить удаление, кликнув для этого на соответствующую кнопку.

В случаях, когда программа не может определить устройство, нужно кликнуть на иконку с вопросительным знаком, чтобы получить информацию относительно дальнейших действийКрайние меры

Что делать, если перечисленные выше способы не помогли сбросить графический ключ? В крайнем случае, можно сбросить настройки гаджета до заводских. Однако стоит учитывать, что минус данного метода, заключается в том, что пользователь потеряет все данные, а именно:

- приложения;

- музыку;

- контакты;

- фото и др.

Файлы будут утеряны безвозвратно. Для того, чтобы быстро скинуть ключ, потребуется:

- Выключить гаджет.

- Перейти в инженерное меню смартфона путем одновременного зажатия кнопки громкости и клавиши питания.

- Кликнуть на раздел «Clear eMMC» либо «wipe data/factory reset».

- Затем необходимо кликнуть на команду подтверждения своего выбора удаления всех данных пользователя.

- После того как процесс завершится, следует выбрать пункт «Reboot System».

Выполнив перечисленные выше действия, владелец устройства сможет восстановить заводские настройки, сбросив тем самым графический ключ.

Услуги сервисного центра

Если по каким-либо причинам, устранить проблему не получилось, не стоит расстраиваться. Отправившись в сервисный центр и доверив свой смартфон/планшет специалистам, можно быть уверенным в том, что доступ к телефону вскоре будет возобновлен.

У мастеров имеется множество приложений, которые позволяют быстро сбросить графический пароль. Оказание услуги платное.

Использование специальных программ позволяет быстро обнулить графический парольКак избежать повторения проблемы в будущем

Чтобы избежать повторения проблемы, владельцам планшетов и смартфонов, рекомендуется:

- Использовать несколько способов входа (помимо графического изображения, можно выбрать отпечаток пальца и вход по Face ID).

Забыв один пароль, появляется возможность воспользоваться другим.

Забыв один пароль, появляется возможность воспользоваться другим. - После создания графического кода, его необходимо нарисовать на бумаге и спрятать в надежном месте. Это даст возможность в сложной ситуации найти подсказку и быстро восстановить доступ к смартфону.

- Настраивать синхронизацию. В случае сброса настроек до заводских, пользователь сможет восстановить информацию.

- Привязать номер личного мобильного телефона к аккаунту Гугл, благодаря чему всегда можно будет воспользоваться возможностью восстановления доступа.

- Настроить функцию Smart Lock. Для этого потребуется перейти в параметры безопасности мобильного телефона.

Используя перечисленные в статье советы, каждый владелец смартфона может самостоятельно обнулить графический ключ на своем телефоне либо планшете. Если по какой-то причине эти способы не помогли решить проблему, не стоит отчаиваться. Можно обратиться за помощью в сервисный центр либо сбросить настройки устройства до заводских, что поможет удалить графическое изображение блокировки экрана.

Последнее обновление — 12 июля 2022 в 07:44

Все варианты графического ключа картинки

Забыли графический ключ? Не надо паниковать. Сайт Zlauncher покажет как обойти защиту.

Как перебрать комбинации графического ключа

Чтобы разблокировать графический ключ на Sony, BQ, Acer, Rover, Zopo, ZTE, Benq, Google Nexus и других устройствах, работающих на операционной системе Android, перейдите по ссылке и прочийте инструкцию по разблокировке графического ключа и действуйте согласно предложенным вариантам!. Сняв защиту, вы можете подумать над новым вариантом, прочитав наш список самых популярных графических ключей , в нём есть даже варианты из 9 точек в картинках и просто красивые и симметричные ключи.

Какие модели поддерживаются

Руководство предназначается для любых смартфонов, планшетов и других устройств на операционной системе Android.

- OnePlus

- Panasonic

- Dell

- iRu

- Explay

- Micromax

- QUMO

- Prestigio

- Keneksi

- BQ

- Alcatel

- LG

- Archos

- Samsung

- Huawei

- Lenovo

- Haier

- Texet

- Dexp

- DNS

- Fly

- HTC

- Lexand

- HP

- Sony

- Philips

- Meizu

- ZTE

- Digma

- Irbis

- Highscreen

- Acer

- Nokia

- Asus

- Sharp

- Ritmix

- Turbo

- Etuline

- Motorola

- Oppo

- Yota

- PocketBook

- Xiaomi

- Rover

- Infobar

- Fujitsu

- Manta

- Dakele

- Kodak

- Benq

- Overmax

- SUPRA

- Zopo

- Ulefone

- Manta

- Subor

- Gsmart

- Gionee

- JiaYu

- Kingsing

- Blackview

- Serendipity

- Letv

- Innos

- Allview

- HiSense

- Yu Yureka

- Perfeo

- Bluboo

- Dingding

- Elephone

- IUNU

- MyWigo

- iOcean

- Elephone

- Doogee

- Mlais

- Oukitel

- Siswoo

- Zaydo

- UMI

- Conquest

- Mito

- Coolpad

- Infobar

- MTS

- Dakele

- Yota

- Archos

- Прочие китайские мобильные устройства (смартфоны и планшеты)

В статье много способов и вариантов как сбросить графический ключ. Это можно сделать как с помощью командной строки на компьютере и утилиты ADB, так и через специальный режим Recovery (перед загрузкой android на смартфоне) или же с помощью Google, а также существует ещё ряд способов обойти графический ключ.

Это можно сделать как с помощью командной строки на компьютере и утилиты ADB, так и через специальный режим Recovery (перед загрузкой android на смартфоне) или же с помощью Google, а также существует ещё ряд способов обойти графический ключ.

Для блокировки устройств с сенсорным экраном используют графический ключ. Он представляет собой определенную последовательность соединений изображений точек на дисплее. Владелец гаджета сам задает графический пароль во время активации защиты, но нередки ситуации, когда пользователи забывают заданный ими порядок соединения точек на экране или их маленькие дети случайно блокируют устройство. Какие есть способы для разблокировки графического пароля? Есть ли какой-то универсальный ключ для восстановления работы устройства?

Как разблокировать андроид если забыл графический ключ

Что делать для решения данной проблемы? Существует несколько способов для снятия блокировки с гаджетов, работающих на системе Android. Одним из них подойдут лишь те, при которых устройство подключено к интернету. Так, для устранения данной проблемы многие используют аккаунт Google. Этот метод подойдет тогда, когда вы использовали гугловский пароль и логин при начальных настройках вашего смартфона, планшета. Чтобы воспользоваться данным способом проделайте следующие действия:

Одним из них подойдут лишь те, при которых устройство подключено к интернету. Так, для устранения данной проблемы многие используют аккаунт Google. Этот метод подойдет тогда, когда вы использовали гугловский пароль и логин при начальных настройках вашего смартфона, планшета. Чтобы воспользоваться данным способом проделайте следующие действия:

- Введите 5 раз неправильный ключ. Это приведет к тому, что устройство окончательно заблокируется и система предложит провести процедуру восстановления пароля.

- Нажмите на кнопку со словами «забыли ключ?». После этого пользователь увидит на дисплее графы для введения пароля и логина аккаунта в Google.

- Введите данные аккаунта. Если вы забыли эти параметры Google, то стоит попробовать восстановить их через компьютер или другое устройство. При правильном введении данных на заблокированном гаджете появится предложение об активации администратора устройства.

- Воспользуйтесь кнопкой «Активировать». После этого гаджет будет разблокирован, пароль сброшен и пользователь сможет задать новый пароль.

Вышеприведенный способ не подойдет, если у владельца заблокированного андроида нет аккаунта на Google или в данный момент гаджет не подключен к сети интернет. А вот следующий эффективный способ для разблокировки андроида подойдет для смартфонов или планшетов с SIM-картой:

- Чтобы устранить неполадку данного типа, необходимо позвонить с другого телефона на проблемное устройство.

- Далее необходимо принять звонок и во время сеанса связи войти через «Настройки» в раздел «Блокировка устройства», в данной вкладке нажать «Графический ключ» и провести его деактивацию.

Решить проблему с блокировкой Андроида поможет еще один простой способ, который требует определенной доли терпения: необходимо разрядить аккумулятор устройства до той степени, когда оно оповестит пользователя о низком заряде. В этот момент надо зайти в настройки и деактивировать пароль, с чем справится и неопытный пользователь.

Следующий способ является эффективным, но не подойдет тем, у кого на гаджете есть важная информация, потеря которой невозможна. Речь идет о сбросе настроек до заводских:

Речь идет о сбросе настроек до заводских:

- Перед применением данного метода надо зарядить телефон или планшет до 80% (минимум).

- Дальше выключите телефон и нажмите определенную комбинацию клавиш, которая позволит сбросит настройки вашего устройства до заводских. Каждый телефон имеет свои схемы для проведения данной процедуры. Найти комбинацию для конкретной модели телефона (HTC, Флай, LG и других) можно в интернете.

- После нажатия правильного сочетания клавиш выберите в меню wipe data/factory reset.

- В итоге произойдет сброс настроек до заводских параметров и телефон разблокируется. Далее вы сможете задать новый графический пароль.

Ниже приводятся комбинации клавиш одновременного нажатия для выполнения процедуры сброса настроек на распространенных моделях гаджетов:

- Samsung Galaxy S3 – кнопки вкл./выкл., домой, прибавления громкости;

- LG L3 – кнопки питание, уменьшения громкости, «Home»;

- HTC – кнопка уменьшение звука с кнопкой включения/выключения;

- планшете Asus – кнопки выключить и громкость вниз;

- планшете Prestigio – кнопки увеличения громкости, «домой», вкл.

/выкл.

/выкл.

Как убрать графический ключ: программа для сброса

Если есть риск случайной блокировки, то благоразумно будет установить на гаджет специальную программу – SMS Bypass. Тогда в случае возникновения проблемы с ключом на устройстве, его просто будет сбросить, отправив на телефон СМС-сообщение с особым текстом (по умолчанию в SMS пишут «1234 reset»). Далее Андроид перезагрузится и будет разблокирован, а пользователь сможет задать новый пароль. Чтобы в случае необходимости воспользоваться данным способом, то еще с не заблокированным Андроидом проделайте действия, приведенные в следующих пунктах:

- Получите на Андроид Root права.

- Установите утилиту SMS Bypass.

- Дайте программе доступ к правам Root.

Как удалить графический ключ с уже заблокированного Андроида? Если на него предварительно не было установлено приложение SMS Bypass, то в этом случае удастся это сделать удаленно при условии, что устройство подключено к интернету, выполнен вход в Google-аккаунт, есть Root права. Если эти 3 параметра есть в наличии, то установку утилиты проводят с компьютера. После этого на заблокированный гаджет отправляют смс, как описано выше. Это позволит снести блокировку и восстановить нормальную работу телефона.

Если эти 3 параметра есть в наличии, то установку утилиты проводят с компьютера. После этого на заблокированный гаджет отправляют смс, как описано выше. Это позволит снести блокировку и восстановить нормальную работу телефона.

Как обойти или подобрать ключ чтобы разблокировать планшет

Для разблокировки планшета (Леново, Datum или другого) надо удалить с устройства программу gesture.key. Чтобы сделать это, необходимо перейти в системное меню рекавери и проделать следующие шаги:

- Предварительно скачанную версию программы GEST.zip через Recovery установить на устройство.

- Перезагрузить планшет и задать новый пароль.

Быстро взломать графический ключ поможет и другой способ:

- Скачайте Aroma File Manager.

- Установите эту программу на гаджет через рекавери.

- Зайдите в data system.

- Удалите gesture.key.

- Перезагрузите гаджет.

- Начинайте вводить новый пароль.

Как узнать графический ключ и снять блокировку

Как удалить блокировку экрана из-за неправильно введенного графического пароля? Снять ее просто при помощи утилиты Adb Run. Эту программу надо скачать, установить. Далее Андроид подключить к компьютеру (это получится сделать при условии, что на планшете или смартфоне установлены специальные драйвера). Следующий шаг – откройте Adb Run и войдите в меню, управляя клавишами цифр и кнопкой Enter. Выберите Unlock Gestere Key и удалите или же зайдите в data/system и деактивируйте gesture.key. Перезагрузите гаджет.

Эту программу надо скачать, установить. Далее Андроид подключить к компьютеру (это получится сделать при условии, что на планшете или смартфоне установлены специальные драйвера). Следующий шаг – откройте Adb Run и войдите в меню, управляя клавишами цифр и кнопкой Enter. Выберите Unlock Gestere Key и удалите или же зайдите в data/system и деактивируйте gesture.key. Перезагрузите гаджет.

Графические ключи: варианты с фото

Нередко люди используют простые и легко предсказуемые графические ключи. Многие пользователи гаджетов выбирают в качестве пароля буквы или простые геометрические фигуры. Это ненадежный пароль, особенно, когда в качестве символа выбирается первая буква имени пользователя, его жены или детей. Хотя такие ключи трудно забыть, но они не дают надежную защиту. Специалисты рекомендуют выбирать более сложные комбинации, чтобы устройство было надежно оберегаемо от взломщиков.

Видео: разблокировка андроид за 1 минуту

Как отменить графический ключ на Аndroid? Если случайно ваш ребенок заблокировал гаджет или вы сами забыли пароль, то возобновить нормальную работу вашего устройства поможет простой способ. Однако у данного метода есть весомый недостаток: после его применения с гаджета исчезнут все приложения и другая важная информация, на Андроиде останутся только заводские настройки. Посмотрите видео, в котором демонстрируется один из способов удаления пароля:

Однако у данного метода есть весомый недостаток: после его применения с гаджета исчезнут все приложения и другая важная информация, на Андроиде останутся только заводские настройки. Посмотрите видео, в котором демонстрируется один из способов удаления пароля:

Звонит с утра судя по голосу молодой парень:

– вы телефоны ремонтируете?

– да, что у вас с ним?

– да я вчера прибухнул нормально так ну и поставил зачем-то графический ключ, теперь вспомнить немогу, все варианты уже перепробовал, поможете?

– да попробую помочь привози

Объясняю где меня найти , договариваемся что через часа полтора подъедет, проходит примерно час звонит тот-же парень:

– я не приеду, я тут пивка бутылочку выпил и сразу вспомнил пароль

Смотря с какого ракурса посмотреть.

Если на телефоне стоит графический ключ.

Когда я рассказывал о своем опыте подбора ПИН-кода для iPhone ( http://pikabu. ru/story/podbor_pinkoda_na_iphone_4576022 ), меня спрашивали, можно ли подобрать графический ключ для телефонов.

ru/story/podbor_pinkoda_na_iphone_4576022 ), меня спрашивали, можно ли подобрать графический ключ для телефонов.

Попался мне такой вот телефон, защищенный графическим ключом.

Решил я выполнить обещание и посмотреть, что можно сделать в такой ситуации. Но все оказалось намного проще – достаточно было воспользоваться чудесной функцией «Boot Loader» и появилась возможность извлечения информации из памяти заблокированного телефона.

Что же можно получить из защищенного графическим ключом устройства?

Спасибо за внимание!

Доступ к моему смартфону надёжно защищён графическим ключом

Следите за детьми

Графический ключ

Сброс графического ключа на телефоне LG G4c H522Y

В своё время я задолбал многих синей коробкой. Что ж, пришло время начать задалбывать другой синей коробкой. )))) На ремонте лыжа. Нужно скинуть графический ключ без потери данных. )

Собственно и сама синяя коробка. )))

)))

Цепляем коробок к компу, запускаем лыжепрогу. Телефон на процессоре MTK, соответственно ищем его на данной вкладке. Жмём Reset Screen Lock.

Делаем что написано. Втыкаем специальный кабель, либо жмём увеличение громкости секунд 10 и подключаем трубку к компу. В логе видим, то что всё прошло успешно. )

Включаем телефон, графического ключа как не бывало. Все данные на месте. )))

Вызов принят!

-Вскрой меня если сможешь!

Когда Фейс ID и сканер отпечатков не нужны.

Графический ключ можно подобрать за пять попыток

На смартфоне для защиты данных от посторонних помимо сканера отпечатка пальцев часто имеется графический ключ, но надежность последнего поставили под сомнение исследователи из Великобритании и Китая. Проведя ряд экспериментов, ученые заявили, что правильную комбинацию можно подобрать, даже не глядя в экран устройства. Для этого злоумышленнику необходимо незаметно снять на камеру момент разблокировки и проанализировать видео в соответствующей программе по распознаванию жестов.

Эксперты не раз заявляли, что пользователи зачастую используют предсказуемые графические ключи, сродни самым плохим паролям. Но у программной обработки все с точностью до наоборот — вероятность правильной попытки тем выше, чем сложнее анализируемая комбинация. Самые замысловатые варианты система в 97.5% случаев угадала с первой попытки, тогда как для простых графических ключей этот показатель не превышает 60%.

По словам исследователей, хороших результатов можно добиться при съемке на камеру смартфона на расстоянии до 2.5 метров. Во время эксперимента предполагаемый злоумышленник наблюдал за жертвами с двух метров. Группа из 215 человек проверила 120 уникальных комбинаций, и в 95% случаев их удалось распознать не больше, чем за пять попыток (после этого устройство обычно блокируется). Примерно такой же точности удалось достичь с зеркальной камерой Nikon D90 на расстоянии 9 метров.

Конечно, не у всех воришек есть соответствующее специализированное ПО для распознания движений, что снижает риск несанкционированной разблокировки устройства. Однако для предотвращения взлома графического ключа, исследователи рекомендуют прикрывать экран, например, второй рукой в момент ввода пароля.

Однако для предотвращения взлома графического ключа, исследователи рекомендуют прикрывать экран, например, второй рукой в момент ввода пароля.

блокируем несанкционированный доступ к доступу и приложениям

Современные смартфоны и планшеты содержат кучу приватных данных, начиная от платежной информации и подключенных карт, заканчивая личными фотографиями и перепиской в соц.сетях. Согласитесь, попади все эти данные в руки к другому человеку — приятного мало, может пострадать как кошелек, так и честь! Но благо, что можно себя неплохо обезопасить установкой графического ключа или пароля на свой Андроид телефон или планшет, такая защита позволит получить доступ к устройству или приложениям только после ввода пароля. В качестве альтернативных способов защиты, можно использовать Face ID или разблокировку голосом.

В этой статье мы расскажем вам, как установить пароль или графический ключ на Андроид: вы можете поставить его для экрана блокировки и для конкретных приложений. Если в банковских клиентах такой пароль устанавливается прямо приложением, то вот на галереи или социальных сетях такой функции нету.

Если в банковских клиентах такой пароль устанавливается прямо приложением, то вот на галереи или социальных сетях такой функции нету.

Эта стандартная функция защиты, которая есть в любом Андроид телефоне или планшете. Некоторые современные смартфоны оснащены сканером отпечатка пальца, что делает разблокировку легче — приложил палец и блокировка снята, вводить пароль не потребуется.

- Зайдите в [Настройки] и перейдите в раздел [Безопасность]

- Перейдите в раздел [Блокировка экрана]

- В нем вы увидите 4 способа блокировки, где вам нужно выбрать подходящий:

- Провести по экрану — разблокировка путем простого свайпа по экрану

- Графический ключ — разблокировка произойдет после введения графического ключа, где надо ввести комбинацию — соединив 9 точек в определенной последовательности

- PIN-код — для разблокировки придется ввести код из четырех цифр

- Пароль — разблокировка после введения пароля из цифр и букв кириллицы или латиницы

- Провести по экрану — разблокировка путем простого свайпа по экрану

- Выбрав нужный тип блокировки и создав пароль, советуем на первое время записать его куда-нибудь, ибо если вы его забудете, разблокировать устройство без потери данных будет сложно!

Если ваше устройство оснащено сканером отпечатка пальцев — поздравляем! Это отличная мера безопасности, позволит обезопасить ваше устройство, ибо можно будет поставить очень сложный пароль для входа без отпечатка.

- Зайдите в [Настройки] и найдите пункт [Безопасность]

- Найдите пункт [Добавить отпечаток пальца]

Советуем вам устанавливать как минимум 2 отпечатка: один для левой и другой для правой руки, это позволит избежать непрятного сюрприза, например если вы порежете палец или вовсе его потеряете.

Используя представленные ниже программы для установки пароля на Андроид приложения вы сможете ограничить к ним несанкционированный доступ. Вы можете сделать этого ради «родительского контроля», или просто для чувства собственной безопасности: если кто-то возьмет ваше устройство и попытается зайти, например в вашу галерею, его ждет неприятный сюрприз — без пароля доступа не будет!

AppLock

Разработчик: DoMobile Lab

Applock — приложение от китайских разработчиков, позволяет заблокировать ВСЕ ЧТО УГОДНО, полный список возможностей и куда можно установить пароли или вход по отпечатку:

- Любые приложения, включая системные

- Любые встроенные функции: камера, галерея, файловый менеджер и даже изменения настроек

- Включение или отключение Bluetooth, Wi-Fi, Интернета и других модулей устройства

- Защифрованное хранилище фотографий и видео, для «особо важных» материалов 😉

- Защита уведомлений и оповещений

- Фотография лица, при неправильном вводе пароля

- Скрытие приложения из меню и настроек, для затруднения удаления

Security Master — Antivirus, VPN, AppLock, Booster

Разработчик: Cheetah Mobile (AppLock & AntiVirus)

Security Master — полноценный центр защиты устройства: антивирус, VPN, защита приложений паролем или отпечатком пальца, защита устройства от опасностей и уязвимостей. В качестве дополнения, позволяет чистить устройство от мусора и удалять ненужные приложения и файлы.

В качестве дополнения, позволяет чистить устройство от мусора и удалять ненужные приложения и файлы.

Kaspersky Mobile Antivirus: AppLock and Web Security

Разработчик: Kaspersky Lab

Kaspersky Mobile Antivirus — знаменитый Антивирус Касперского для Андроид устройств: предоставляет комплексную защиту ваших данных, путем сканирования на вирусы и уязвимости. Позволяет устанавливать пароли на приложения и контакты. Встроена функция анти-вор, для создания селфи воришки и отслеживания координат устройства.

Вы должны понимать, что так или иначе — практически любой способ защиты можно обойти, это факт! Например, графический ключ можно легко обойти на устройстве с защитной пленкой, ибо после продолжительного использования на пленке можно разглядеть нацарапанный ключ разблокировки. Но тем не менее, установив пароль или графический ключ на своем Андроид смартфоне или планшете вы сильно затрудните жизнь злоумышленнику: для полноценного доступа к вашим данным уже потребуются специальные знания, а самое главное — время, что может позволить вам удаленно удалить личные данные или даже найти утерянное устройство и воришку.

Как разблокировать смартфон, если забыл пароль или графический ключ

Очень часто люди забывают пин-код, пароль или графический ключ, который открывает доступ к смартфону. Многие в такой ситуации в панике начинают набирать разные комбинации, рискуя таким образом надолго заблокировать гаджет. lifehacker.ru рассказал, как разблокировать устройство на Android или iOS.

Android

1. Можно воспользоваться функцией Smart Lock — она автоматически снимает блокировку с экрана, когда выполняется определенное условие. Например, если аппарат находится у вас дома или к нему подключается по Bluetooth другое ваше устройство.

Но воспользоваться этой функцией можно, только если вы заранее активировали ее и выбрали условие для разблокировки. В таком случае просто выполните его. Например, если указали автоматическую разблокировку при подключении доверенного Bluetooth‑устройства, активируйте на обоих гаджетах модуль беспроводной связи. Когда произойдет соединение, вы получите доступ к телефону без ввода пин-кода, пароля или ключа.

Когда произойдет соединение, вы получите доступ к телефону без ввода пин-кода, пароля или ключа.

Но этот способ не подходит, если функция Smart Lock не была настроена заранее или вы не можете выполнить заданное условие.

2. Обойдите защиту с помощью аккаунта Google

Некоторые устройства на Android 4.4 и более старых версиях ОС позволяют снимать блокировку экрана с помощью аккаунта Google. Главное условие — аппарат должен быть подключен к интернету.

Чтобы проверить, поддерживает ли ваш смартфон этот метод, введите любой пароль, пин‑код или графический ключ пять раз. После пяти неправильных попыток разблокировки на экране должна появиться надпись «Забыли пароль?» или похожая подсказка. Нажмите на нее и введите логин и пароль от аккаунта Google, с которым синхронизировано ваше устройство.

После успешного входа экран разблокируется. Если пароль от аккаунта Google вы тоже забыли, попробуйте восстановить доступ к нему с помощью специального сервиса компании.

3. Удалите пароль через аккаунт Google на компьютере

Можно воспользоваться функцией дистанционного сброса настроек и удаления всего контента. В этом случае будут удалены все данные, включая пароль блокировки. Позже можно будет задать новый пароль доступа и синхронизировать свои данные через Google‑аккаунт.

4. Некоторые производители смартфонов предлагают владельцам своих устройств дополнительные инструменты разблокировки.

Например, у Samsung есть сервис Find My Mobile. С его помощью можно удалить графический ключ, пин‑код, пароль и даже отпечаток пальца. Для этого ваш аппарат должен быть подключен к интернету и аккаунту Samsung и поддерживать сервис.

5. Когда другие варианты восстановления доступа не дали результата, остается сбросить аппарат до заводских настроек. Это, конечно, приведет к потере всех данных, копии которых не сохранились в аккаунте Google и других облачных сервисах. Зато вы сможете снять защиту с экрана.

Зато вы сможете снять защиту с экрана.

Для этого вам нужно будет выключить смартфон и достать карту памяти, если она была внутри. Затем попробуйте по очереди указанные ниже комбинации клавиш, пока одна из них не сработает (нужно зажимать кнопки на 10–15 секунд):

клавиша уменьшения громкости + кнопка питания;

клавиша увеличения громкости + кнопка питания;

клавиша уменьшения громкости + кнопка питания + клавиша «Домой»;

клавиша уменьшения громкости + клавиша увеличения громкости + кнопка питания.

Когда на дисплее появится служебное меню, выберите пункт Recovery кнопкой увеличения громкости и подтвердите кнопкой уменьшения громкости.

Затем клавишами громкости выберите команду Wipe data или Factory reset и подтвердите действие нажатием кнопки питания.

Если ни одна из указанных комбинаций не сработает или вы не увидите нужных команд в меню, поищите инструкцию по сбросу для своей модели устройства на сайте производителя.

После этого смартфон должен вернуться к заводским настройкам в течение нескольких минут. Аппарат может запросить логин и пароль от ранее подключенного аккаунта Google. После входа в старый аккаунт система восстановит синхронизированные с ним настройки и данные.

Если вы забыли пароль от смартфона Apple, у вас лишь один выход — сброс до заводских настроек. Эта процедура удалит код‑пароль, но также сотрет с iPhone все фото, заметки, приложения и другие данные. Восстановить все данные можно будет только в том случае, если была резервная копия в iCloud или на компьютере.

Для сброса понадобится USB‑кабель, компьютер с Windows или macOS и программа iTunes. Если она не установлена, скачайте ее с официального сайта Apple. На macOS Catalina или более новой версии ОС вместо iTunes нужно использовать приложение Finder.

В первую очередь нужно будет выключить смартфон через стандартное меню, удерживая боковую или верхнюю кнопку. Далее убедитесь, что гаджет не подсоединен к компьютеру, и действуйте в зависимости от модели:

- Если у вас iPhone 8, iPhone 8 Plus, iPhone SE (второго поколения), iPhone X и более новые модели, то нужно зажимая боковую кнопку, подключите устройство к компьютеру USB‑кабелем и не отпускайте ее до появления экрана восстановления;

- Если же у вас iPhone 7 и iPhone 7 Plus, то удерживая клавишу уменьшения громкости, подсоедините смартфон к ПК через USB‑кабель и не отпускайте ее, пока не увидите экран восстановления;

- Если у вас iPhone SE (первого поколения), iPhone 6s или более старые модели, то зажав кнопку «Домой», подключите устройство к компьютеру USB‑кабелем и не отпускайте ее до появления экрана восстановления.

Когда на дисплее ПК отобразится диалоговое окно, нажмите «Восстановить» и следуйте подсказкам iTunes или Finder. Сначала система вернет заводские настройки, а затем предложит восстановить сохраненные данные. В результате пароль будет удален и устройство разблокируется.

13 декабря эксперт рассказала, как уберечь смартфон от повреждений.

15 декабря врач объяснила, почему вредно засыпать рядом со смартфоном.

Как поставить графический пароль на Андроид?

Как поставить пароль на приложение Android?

Содержание

- 1 Как поставить пароль на приложение Android?

- 1.1 Защита приложений паролем

- 1.2 Установка пароля на приложение с помощью Smart AppLock

- 1.3 Установка пароля на приложение с помощью CM Locker

- 1.

4 Установка пароля на приложение с помощью Tasker

4 Установка пароля на приложение с помощью Tasker - 1.5 Установка пароля на приложение в Miui (Xiaomi)

- 1.5.1 Увеличить безопасность использования приложений для блокировки входа

- 2 Как поставить пароль на андроид

- 3 Как поставить пароль на Android

- 3.1 Самые простые способы установки блокировки

- 3.1.1 Установка блокировки на папки и приложения

- 3.1.2 Что делать в случае утери пароля

- 3.2 Хранилища важной информации в Андроид

- 3.3 Как поставить пароль на Android: Видео

- 3.1 Самые простые способы установки блокировки

- 4 Как разблокировать графический ключ на Android?

- 4.1 Разблокировка графического пароля стандартным методом

- 4.2 Разблокировать через аккаунт Google

- 4.2.1 Как разблокировать графический ключ на Samsung

- 4.2.2 Как снять графический ключ на HTC

- 4.2.3 Как разблокировать графический ключ на LG

- 4.3 Итог

Безопасности мало не бывает, в данной статье разберем лучшие способы как поставить пароль на приложение Android!

Защита приложений паролем

Не смотря на свою зрелость операционой системы Android, ей есть куда еще расти и развиваться, например многим пользователям смартфонов и планшетов не хватает такой функции как «установка пароля на приложение». К сожалению компания Google не предусмотрела добавление данной опции по умолчанию, а ограничилась лишь установкой графического ключа, pin-кода или отпечатка пальца на экране блокировки.

К сожалению компания Google не предусмотрела добавление данной опции по умолчанию, а ограничилась лишь установкой графического ключа, pin-кода или отпечатка пальца на экране блокировки.

В данной же статье рассмотрим лучшие решения, которые позволят установить пароль на выбранные приложения в Android.

Установка пароля на приложение с помощью Smart AppLock

Smart AppLock по праву считается одним из лучших блокировщиков приложений на Android, имеет 4,4 звезды из 5 в магазине Google Play. Имеет довольно богатый функционал, с помощью которого можно гибко настроить блокировку.

Почему стоит обратить внимание на Smart AppLock? Вот вам небольшой список возможностей:

- Русскоязычный интерфейс

- Установка графического ключа или pin-кода

- Установка паролей для каждого приложения

- Блокировка по времени

- Список Wi-Fi сетей, где пароль не будет устанавливаться

- Удаленная блокировка с помощью SMS

- Отправка фото на email при неправильном вводе кода

И много других полезных функций и возможностей по настройке.

Перейдем к первоначальной настройке Smart AppLock:

- Найдите иконку приложения и запустите Smart AppLock, при первом запуске у попросят задать пароль которой будет использоваться для захода в настройки приложения, чтобы никто не смог отменить сделанные вами блокировки

- После того как зададите пароль для Smart AppLock вы попадете во вкладку «Приложения» где сможете отметить те приложения на которые необходимо повесить блокировку, нажмите кнопку + и начните отмечать

- Рекомендуется сразу же отметить несколько приложений на которые необходимо повесить блокировку (сделано это для того чтобы ни кто не смог удалить Smart AppLock и исчезла блокировка):

- Настройки

- Установщик приложений

- После того как отметите необходимое нажмите кнопку +

- При первоначальной настройке вас также попросят дать дополнительные права App Lock

- Попробуйте перейти в выбранное приложение на которое повесили пароль и проверьте требует пароль

Скачать Smart AppLock Smart AppLock (блокировка)

Установка пароля на приложение с помощью CM Locker

Приложение CM Locker нисколько не уступает выше описанному Smart AppLock, также имеет высокие оценки, 4,4 звезды из 5, в магазине Google Play. Из возможностей стоить отметить:

Из возможностей стоить отметить:

- Русский язык

- Маленький вес приложения и хорошая оптимизация

- Блокировка экрана

- Блокировка приложений

- АнтиВор

- Отправка фото на email при неправильном вводе

- Прогноз погоды и управление музыкальным плеером

И другие полезные функции.

Настраиваем блокировщик приложений CM Locker:

- Найдите иконку CM Locker в меню приложений и запустите его, при запуске вам предложат защитить устройство, данный шаг пропустить нельзя и нажимаем кнопку Защитить

- Приложение попросит активировать дополнительные разрешения

- После чего вы попадете в основное меню, переходим в раздел «Блокировка экрана и приложений»

- «Задайте пароль» для блокировки, далее вас перебросит автоматически в раздел где собраны все приложения

- Отметьте те приложения, на которые необходимо повесить блокировку

- Можете проверить блокируются ли вход в выбранных ранее приложениях

Скачать CM Locker

youtube.com/embed/PRpv7JvA6NI?feature=oembed»>Установка пароля на приложение с помощью Tasker

С помощью прекрасного платного решения под названием Tasker можно легко и просто запаролить приложение на Android. В одной из прошлых статей мы рассматривали как это сделать — Уроки Tasker: Код на вход в приложение.

Скачать Tasker

Установка пароля на приложение в Miui (Xiaomi)

Пользователям Xiaomi повезло гораздо больше чем владельцам смартфонов или планшетов других брендов. Все дело в том, что в оболочке MIUI уже имеются встроенные возможности по установке пароля на приложения в Android.

Чтобы установить в пароль на приложение необходимо перейти в меню «Настроек» Android и далее зайти в раздел «Замок приложений». При входе у вас запросят пароль (либо попросят его установить), после чего в меню со списком всех приложений, которые когда-либо были установлены на ваш Xiaomi.

Все что вам остается сделать — это отметить необходимые приложения на которые надо повесить замок при запуске.

После того как отметите все необходимое, вам остается сделать еще один маленький шаг, а именно задать частоту, когда будет включаться пароль. Для этого нажмите на кнопку в виде шестеренки и выберите из списка опцию «Настройка блокировки», на ваш выбор будут доступные варианты:

- При блокировке — пароль будет запрашиваться каждый раз после того как устройство будет заблокировано

- При блокировке или после выхода из приложения — пароль будет запрашиваться если заблокируйте устройство или выйдете из приложения в меню

- При блокировке или через минуту после выхода из приложения — пароль будет запрашиваться если заблокируйте устройство или через минуту как вы выйдете из приложения в меню

Если вы хотите еще узнать о других фишках Xiaomi, то переходите к этой статье.

Увеличить безопасность использования приложений для блокировки входа

Вне зависимости от того какой приложение блокиратор вы выберите, из предложенных в данной статье или любой другой из Google Play, вам нужно запомнить несколько вещей

- Чтобы приложение устанавливающие блокировку на запуск других приложений действительно отрабатывали на все 100%, вам необходимо установить блок на «Настройки» и на «Установщик пакетов», чтобы не кто не смог удалить блокиратор или удалить его данные, тем самым удалив всю защиту.

- Запомните и запишите пароль который вы используете для блокировки, иначе в случае чего вам придется делать полный сброс настроек, что грозит потерей данных.

У вас еще остались дополнительные вопросы? Задавайте их в комментариях, рассказывайте о том, что у вас получилось или наоборот!

Вот и все! Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней! Больше статей и инструкций читайте в разделе Статьи и Хаки Android.

androidp1.ru

Как поставить пароль на андроид

На сегодня многие из людей имеют на своих мобильных телефонах и смартфонах различные смс, фото или видео, которые они бы не хотели показывать другим. Ведь эта информация является личной. Чтобы защитить все от всеобщего обозрения, на мобильных устройствах существует возможность установления пароля. Поэтому сейчас предлагаю поближе ознакомиться с этой процедурой и узнать как поставить пароль на андроид, который поможет скрыть личные файлы. В зависимости от версии андроид и производителя, название меню могут немного отличаться. Чтобы установить пароль для начала нужно на вашем телефоне или планшете зайти в меню «Настройки», выбираем строку с названием «Безопасность» и там мы увидим «Блокировка экрана». Но это еще не всё. Ведь существуют различные типы паролей, которые можно установить.

Чтобы установить пароль для начала нужно на вашем телефоне или планшете зайти в меню «Настройки», выбираем строку с названием «Безопасность» и там мы увидим «Блокировка экрана». Но это еще не всё. Ведь существуют различные типы паролей, которые можно установить.

- Прокрутка. Этот тип является самой стандартной и в основном используемой блокировкой на всех устройствах. Суть его заключается в перетягивании замка на экране в нужном направлении. В основном этот тип защищает от случайного включения.

- Фейсконтроль. Устанавливается фотография вашего лица для разблокировки телефона или планшета. То есть, пока устройство не зафиксирует именно ваше лицо, разблокирования не будет.

- Графический ключ. Заключается в соединении пальцем как минимум 4 точки на экране. Сначала в настройках Вам нужно будет его создать, после этого при каждой попытке включить устройство, рисовать его на экране.

- PIN. Здесь достаточно установить пароль с не менее 4 цифр. Но чем больше цифр будет он составлять, тем безопаснее будет информация на телефоне.

- Пароль. Этот тип очень похож на предыдущий, но всё же немного отличается. В нем помимо цифр у нас есть возможность также использовать и буквы, что намного сложнее сделают процесс разблокировки устройства посторонними людьми.

Вот и всё. Выбор остается за Вами. Хотим дать еще маленький совет: при самостоятельном создании паролей, дату рождения, номер телефона или другую информацию известную некоторым людям, лучше не использовать.

В данной статье была для Вас представлена информация о том, как поставить пароль на Android. Если будут возникать вопросы, пишите нам в комментариях, мы непременно Вам поможем.

innovazione.ru

Как поставить пароль на Android

Многие пользователи планшетов и телефонов на Андроид понятия не имею как пользоваться функцией блокировки. Однако, защита личных данных является чрезвычайно важной. Это предотвращает возможность использования злоумышленниками информацией пользователя устройства. В этой статье будет подробно рассмотрено, как поставить пароль на Android.

Самые простые способы установки блокировки

Установка пароля на Андроиде возможна с помощью приложений. Однако, для начала можно воспользоваться встроенными средствами:

- Первый способ – с помощью стандартного ПИН-кода. Для того чтобы сделать это, нужно зайти в пункт «настройки», далее «локация и безопасность» и выбрать пункт «PIN».

- Второй способ, более интересный. Алгоритм такой же, как и в предыдущем случае, но вместо PIN надо выбрать «Графический ключ». После выбора, система попросит соединить точки на экране.

- Третий способ – пароль. Такой вариант является компромиссным между ПИН-кодом и графическим ключом.

Для установки необходимо перейти в то же меню что и предыдущих двух случаях и выбрать пункт «пароль».

Перед тем, как установить пароль на Андроид, необходимо его записать, если этого не сделать, существует вероятность забыть его, тогда для разблокировки устройства придётся совершить ряд манипуляций.

Установка блокировки на папки и приложения

Описанные выше способы подходят только для установки общей защиты на всю операционную систему. Но часто возникают ситуации, когда надо дать планшет или телефон знакомому человеку и при этом хочется сохранить конфиденциальность некоторых данных. Возникает вопрос — как поставить пароль на папку в Андроиде? Тогда на помощь приходят специальные приложения:

Но часто возникают ситуации, когда надо дать планшет или телефон знакомому человеку и при этом хочется сохранить конфиденциальность некоторых данных. Возникает вопрос — как поставить пароль на папку в Андроиде? Тогда на помощь приходят специальные приложения:

- Первая утилита — это Smart Loock Free. Найти ее можно по ссылке. Программа обладает обширным функционалом, позволяет блокировать аудио и видеофайлы, карту памяти и другое.

- Вторая — App Protector. Скачивается по ссылке. Программа умеет блокировать смс, галерею, звонки и другое с помощью пароля или экрана блокировки.

Еще больше таких утилит можно найти на Play market. Некоторые из них устанавливают защиту только на конкретную функцию или пароль на приложение, другие объединяют в себе множество таких функций.

Что делать в случае утери пароля

Многие люди, использующие устройства на Андроиде, со временем забывают ПИН или графический ключ. В таком случае можно попробовать ввести несколько раз неверную комбинацию, после чего появится надпись «Забыли пароль?». Следует нажать на эту кнопку и система попросит ввести пароль и имя пользователя учетной записи. Затем, можно будет ввести новую комбинацию.

Следует нажать на эту кнопку и система попросит ввести пароль и имя пользователя учетной записи. Затем, можно будет ввести новую комбинацию.

Другой способ – существуют специальные утилиты для удаления пароля в Андроид. Например, «Screen Lock Bypass». Она легко скачивается по ссылке. После этого, надо установить любое другое приложение, активируется «Screen Lock» и экран блокировки будет отключен. В некоторых версиях Андроида утилита не работает.

Последний вариант – вернуть телефон к заводским настройкам. В зависимости от производителя устройства это делается по-разному.

Хранилища важной информации в Андроид

Хранение паролей в Android будет полезно для тех, кто их часто забывает, или в случаях когда надо хранить много полезной информации. Лучше всего с этим поможет справиться приложение «Сейф». С ним можно быть уверенным, что конфиденциальная информация будет в целостности и сохранности.

KeePas Droid организует хранение паролей в виде базы данных.

Как поставить пароль на Android: Видео

Поблагодарить просто — нажмите по любой из кнопок соцсетей

kingdia.com

Как разблокировать графический ключ на Android?

Одной из особенностей смартфонов на базе операционной системы Android является графический ключ. Его применение дает возможность сохранить личные данные от взлома и не дать злоумышленникам быстро разблокировать телефон. Подобный вид блокировки используется все реже, так как на мировом рынке отдают предпочтение дактилоскопическим датчикам, однако все же имеет право на существование. В данной статье мы расскажем о том, что делать, если вы забыли графический ключ.

Разблокировка графического пароля стандартным методом

Как правило, графические ключи имеют стандартный вид, так как заложены в чистой операционной системе, а не в ее оболочке. Разблокировать их можно простым способом, для осуществления которого нужно выполнить следующие действия:

- Введите ключ неправильно несколько раз.

Устройство сообщит вам, что следующая попытка будет возможна только через 30 секунд.

Устройство сообщит вам, что следующая попытка будет возможна только через 30 секунд. - На экране появится сообщение «Забыли графический ключ?». Нажмите на него.

- Далее вам предложат ввести электронную почту и пароль от аккаунта на Google. Устройство при этом должно быть подключено к интернету.

- После введения личных данных система будет разблокирована, а вам предложат ввести новый графический ключ.

к меню ↑

Разблокировать через аккаунт Google

Еще одним простым методом восстановления пароля является сбор настроек до заводских. Представители многих компаний оставляют данную функцию в главном блоке настроек, так как смартфоны на Android часто требуют перезагрузки.

В случае, если смартфон находится в заблокированном состоянии, зайти в настройки не получится, ввиду чего для этого предусмотрены специальные комбинации кнопок. Перед началом сброса рекомендуется извлечь карту памяти, так как все данные с нее могут быть стерты. Информация на ПЗУ смартфона также будет очищена, ввиду чего сохранить ее не удастся. Также важно убедиться, что устройство заряжено минимум на 60 процентов, так как в противном случае оно может просто не включиться после удаления системы. Далее рассмотрим процесс изменения графического ключа на самых распространенных смартфонах. к меню ↑

Также важно убедиться, что устройство заряжено минимум на 60 процентов, так как в противном случае оно может просто не включиться после удаления системы. Далее рассмотрим процесс изменения графического ключа на самых распространенных смартфонах. к меню ↑

Как разблокировать графический ключ на Samsung

В первую очередь необходимо выключить телефон, так как во время его работы он все равно останется заблокированным. Далее необходимо следовать инструкции по сбросу настроек, которая уникальная для каждой отдельной серии. Рассмотрим перечень моделей более детально:

- Samsung Galaxy S3. Для сброса настроек нажмите кнопку увеличения громкости и «домой». После этого зажмите кнопку питания. На экране должен появиться логотип операционной системы.

- Samsung Galaxy S2. Удерживайте уменьшение громкости и нажмите кнопку выключения. После этого выберите в появившемся меню «Очистить память».

- Samsung Galaxy Mini. Удерживайте кнопки выключения и «Домой». В меню выберите пункт восстановления настроек.

- Samsung Galaxy S Plus. В данном случае можно попробовать набрать *2767*3855# в режиме экстренного звонка.

- Все остальные модели серии Galaxy сбрасывают настройки по аналогичному принципу, который лучше определять в индивидуальном порядке.

к меню ↑

Как снять графический ключ на HTC

В первую очередь зарядите батарею, так как при отключении во время сброса настроек могут начаться проблемы. В зависимости от модели смартфона, нажмите factory reset, что позволит вернуть заводские пресеты. Далее рассмотрим процесс восстановления настроек и сброса ключа на самых популярных моделях.

- HTC Wildfire S. Для вызова меню восстановления нажмите убавление звука и кнопку меню.

- HTC One V,HTC One X, HTC One S. Нажмите снижение громкости и включение питания. Далее запустите меню сброса и нажмите на factory reset. Подтвердите действие нажатием кнопки питания.

к меню ↑

Как разблокировать графический ключ на LG

Данные телефоны работают по аналогичному принципу, ввиду чего сбросить настройки и ключ также не будет сложно. В первую очередь убедитесь в сохранности своих данных, так как в процессе все сведения с телефона будут стерты.

В первую очередь убедитесь в сохранности своих данных, так как в процессе все сведения с телефона будут стерты.

- LG Nexus 4. Нажатием кнопки громкости и питания вызовите меню восстановления. Далее выберите Recovery Mode и в пункте Settings нажмите на Factory Data Reset.

- LG L3. В данном случае нужно одновременно зажать «Домой» + «Звук вниз» + «Питание».

к меню ↑

Итог

При использовании графического ключа лучше зарисовать или записать последовательность линий, так как процесс восстановления может занять определенное время и потребовать усилий. В некоторых малоизвестных смартфонах сброс ключа осуществить еще сложнее, ввиду чего данная функция быстро потеряла популярность. Надеемся, что в статье мы смогли ответить на вопрос касательно восстановления и сброса графического ключа на Android.

entercomputers.ru

Поделиться:

- Предыдущая записьКак поставить пароль на Андроид телефон?

- Следующая записьКак поменять vpn на Андроид?

×

Рекомендуем посмотреть

Adblock

detector

Как разблокировать телефон, если забыли и пароль, и графический ключ: не все знают такой трюк

Наука 10019

Поделиться

Используйте простые и доступные способы, чтобы разблокировать телефон, если произошла накладка, вы забыли пароль или графический ключ.

Владельцам смартфонов известно, что пароль или графический ключ – безопасность вашего устройства. Они не дают разблокировать смартфон и получить доступ к вашим данным и контактам.

Они не дают разблокировать смартфон и получить доступ к вашим данным и контактам.

Однако случается оказия, и вы сначала установили пароль или графический ключ, а после благополучно забыли его.

Как удалить или сменить ключ и быстро разблокировать телефон

Есть способ, как решить проблему и восстановить доступ к контактам.

Прежде всего – не пытайтесь нервно вводить разные пароли один за одним. Система через некоторое время просто заблокирует устройство.

Лучше всего просто сесть и попытаться вспомнить пароль или ключ, нарисовать его на бумаге.

Потрошить устройство также не следует, как и менять файлы в прошивке. Радикальные способы решения проблемы лишь навредят.

Если вы владелец смартфона или планшета от Samsung, то можно пробовать решить проблему, воспользовавшись простым трюком.

Выключите смартфон и перейдите в режим Recovery, удерживая кнопки уменьшения громкости и включения.

Выберите пункт Wipe data/factory reset, подтвердите удаление данных, нажав на «да» (yes).

Когда настройки будут сброшены, нажмите на Reboot System, чтобы перезагрузить устройство.

Подписаться

Яд Вашем

- 30 авг

Престиж и пополнение бюджета: названы плюсы коротких автомобильных номеров

- 22 авг

Штраф за невыгул: назван способ перевоспитания российских собаководов

- 16 авг

Названо лучшее средство от пробок на дорогах России

Что еще почитать

Ургант прокомментировал публикации о своем отказе встать под гимн России

31481

Остап Жуков

Военкоры сообщили о российском ударе по Славянской ТЭС

20712

Эмма Грибова

Тринадцатую пенсию к Новому году могут получить миллионы россиян

10446

Людмила Александрова

Кремль ответил на вопрос о возможности применения ядерного оружия на Украине

17452

Эмма Грибова

Мошенники отобрали миллионные выплаты у раненого участника СВО

22022

Арсений Томин

Что почитать:Ещё материалы

В регионах

Полиция задержала 50 девушек в красном на петрозаводской площади Кирова.

ФОТО

ФОТОФото 22269

КарелияИрина Стафеева

Самые вкусные оладьи из кабачков по-новому

14978

КалугаЕлена Одинцова

Жительницы Улан-Удэ становятся проститутками ради уплаты долгов и помощи близким

6007

Улан-УдэРоксана Родионова

«Надо настраиваться»: стилист в Улан-Удэ предсказала возвращение моды нулевых годов

Фото 3993

Улан-УдэСэсэг Жигжитова

Костромские проблемы: в наших лесах исчезли грибы

3365

КостромаНачальник свердловского ТУ Росимущества Сергей Зубенко с молчаливого согласия федерального руководителя Вадима Яковенко тормозит развитие строительной отрасли в Екатеринбурге

Фото 3006

ЕкатеринбургМаксим Бойков

В регионах:Ещё материалы

Что, если бы мы использовали графические пароли для аутентификации? | by Deyashini Chakravorty

Я недавно читал о том, как легко сегодня взломать пароли и сколько кибератак начинается с скомпрометированного пароля, когда я наткнулся на графические пароли и их потенциал. Идея покончить с необходимостью запоминать буквенно-цифровые пароли интригует и приносит облегчение. Мне больше не придется беспокоиться о перестановках моего пароля для индивидуального входа в каждое приложение после получения нового телефона. Мне также не нужно прибегать к нажатию на Забыли пароль после того, как не смогли угадать пароль.

Идея покончить с необходимостью запоминать буквенно-цифровые пароли интригует и приносит облегчение. Мне больше не придется беспокоиться о перестановках моего пароля для индивидуального входа в каждое приложение после получения нового телефона. Мне также не нужно прибегать к нажатию на Забыли пароль после того, как не смогли угадать пароль.

Графические пароли — это метод аутентификации, при котором пользователь использует изображения в качестве паролей вместо текстовых буквенно-цифровых паролей. Во время установки пароля (Новый пароль и Подтверждение нового пароля) пользователь выбирает точки на изображении или набор изображений, которые действуют как уникальные символы для представления пользователя. Обычный пример базового графического пароля — пароль блокировки шаблона 9.0006 на экране блокировки вашего мобильного телефона, где вы нажимаете набор точек в заданной последовательности для аутентификации. Но графические пароли этим не ограничиваются.

Что меня действительно впечатлило в возможностях графических паролей, так это широкий спектр проблем, которые они решают.

- Люди — визуальные существа, которые обрабатывают и запоминают визуальные подсказки лучше, чем большинство других форм данных, и графические пароли используют именно это. Отсутствие необходимости запоминать или записывать сложный, трудно угадываемый пароль может быть освобождением!

- Графические пароли предлагают все более и более широкое пространство для паролей и не ограничиваются буквенно-цифровыми перестановками. (Возьмите изображение размером 1024×768 пикселей, и вы увидите, что существует множество комбинаций точек данных, из которых может состоять ваш пароль.)

- Они также решают проблему регистрации нажатий клавиш.

- Они также устойчивы к атакам по словарю и социальной инженерии.

Графические пароли могут быть встроены в многофакторную аутентификацию несколькими способами.

Во-первых, он может заменить числовые одноразовые пароли графическими паролями. На экране компьютера может отображаться изображение в качестве места для пароля, и ваш мобильный телефон/электронная почта может получить такое же изображение с выделенными точками, которые служат одноразовым паролем, который следует щелкнуть по изображению, отображаемому на вашем компьютере.

На экране компьютера может отображаться изображение в качестве места для пароля, и ваш мобильный телефон/электронная почта может получить такое же изображение с выделенными точками, которые служат одноразовым паролем, который следует щелкнуть по изображению, отображаемому на вашем компьютере.

Графические пароли также могут использоваться в методе, основанном на отзыве, в качестве первого уровня аутентификации, когда пользователь либо а) выбирает несколько точек в определенном порядке на изображении по своему выбору (подход с одним изображением), либо b ) выбирает несколько изображений по своему выбору в определенном порядке (подход с несколькими изображениями).

Он также может заменить CAPTCHA ( Полностью автоматизированный общедоступный Тест Тьюринга для определения компьютеров и людей отдельно ), дополнительный уровень, который проверяет, что пользователь является человеком. Это связано с тем, что графические пароли в конечном итоге проверяют это с помощью человеческого взаимодействия, не вызывая разочарования у пользователей из-за попытки взлома CAPTCHA в 7-й раз подряд.

Помимо этого, графические пароли также могут быть чрезвычайно эффективными в сочетании с отслеживанием взгляда. Сегодня внедрить его определенно дороже, учитывая затраты на покупку оборудования, которое необходимо для его работы.

Графические пароли с отслеживанием взгляда могут служить вторым уровнем, а сканирование радужной оболочки глаза — первым уровнем аутентификации для экосистемы, защищающей важную информацию. Сканирование радужной оболочки в более редких случаях, как известно, ложно аутентифицирует пользователей, когда им предоставляется изображение глаза с очень высоким разрешением. Отслеживание взгляда в таких случаях может помочь убедиться, что аутентифицированный человек действительно жив. Отслеживание взгляда также делает систему аутентификации более устойчивой к атакам серфинга/подглядывания, особенно потому, что только графические пароли могут занимать больше места на экране (по сравнению с текстовыми паролями), что делает их более склонными к подглядыванию через плечо. Ввод пароля (нажатие точек на изображении) можно выполнить с помощью взгляда, что избавляет от необходимости нажимать точки с помощью курсора.

Ввод пароля (нажатие точек на изображении) можно выполнить с помощью взгляда, что избавляет от необходимости нажимать точки с помощью курсора.

Возьмем, к примеру, наши шаблоны паролей для телефонов. Неудивительно, что ваш младший брат смог разблокировать ваш телефон, хотя вы никогда не говорили ему свой пароль!!

Процесс может быть таким простым, как:

- Подтверждение личности пользователя с помощью сканирования радужной оболочки

- Попросите пользователя ввести свой пароль, используя его взгляд, при этом оборудование для отслеживания взгляда точно фиксирует, куда смотрит пользователь.

Это может оказаться непростой задачей, так как для этого требуется очень точный механизм отслеживания взгляда, тем более, что обратную связь на экране следует отключить, чтобы избежать подглядывания.

Само собой разумеется, что, несмотря на то, что эти инновационные и творческие методы аутентификации выглядят многообещающе, при принятии решения необходимо учитывать факторы стоимости, времени и технологии.

- Готовы ли мы согласиться на более длительное время входа в систему в обмен на более интуитивно понятный метод с более низким уровнем ошибок?

- Достаточно ли важна информация, которую мы пытаемся защитить, чтобы мы могли вкладывать значительные средства в оборудование для отслеживания взгляда?

- Хотим ли мы, чтобы МИД задействовал дополнительное ручное устройство?

- Должен ли он быть реализован во всей организации или должен быть реализован для избранных людей в организации, которые имеют высокий уровень доступа, имеют высокий уровень доступа и чаще всего становятся мишенями?

Есть еще много вопросов, которые нужно задать, прежде чем сузить круг до вариантов графических паролей, наиболее подходящих для данного случая использования!

Хотя я не эксперт по безопасности, мне хотелось бы увидеть, куда движется MFA с таким количеством заслуживающих доверия решений, которые разрабатываются сегодня!

Коллектив UX жертвует 1 доллар США за каждую статью, опубликованную на нашей платформе. Эта история помогла Bay Area Black Designers: профессиональному сообществу разработчиков чернокожих, которые занимаются цифровыми дизайнерами и исследователями в районе залива Сан-Франциско. Объединяясь в сообщество, участники делятся вдохновением, связью, наставничеством, профессиональным развитием, ресурсами, обратной связью, поддержкой и устойчивостью. Молчание против системного расизма — не выход. Создайте дизайнерское сообщество, в которое вы верите.

Эта история помогла Bay Area Black Designers: профессиональному сообществу разработчиков чернокожих, которые занимаются цифровыми дизайнерами и исследователями в районе залива Сан-Франциско. Объединяясь в сообщество, участники делятся вдохновением, связью, наставничеством, профессиональным развитием, ресурсами, обратной связью, поддержкой и устойчивостью. Молчание против системного расизма — не выход. Создайте дизайнерское сообщество, в которое вы верите.Графическая система аутентификации паролей

Abstract

Графический пароль является одним из методов аутентификации компьютерной безопасности. В настоящее время цифровая/компьютерная безопасность является наиболее важным аспектом информатики для защиты данных пользователей или клиентов. А серфинг через плечо — это одна из угроз, когда преступник может украсть пароль путем прямого наблюдения или путем записи сеанса аутентификации. Для этой аутентификации доступно несколько методов, наиболее распространенным и простым из которых является метод графического пароля. Итак, мы предлагаем новую технику для борьбы с этой проблемой. Мы разработали две концепции для борьбы с атаками серфинга через плечо. Во-первых, пользователь должен зарегистрироваться, если регистрация не существует. Во-вторых, вы должны войти в систему с действительным идентификатором пользователя и паролем. Пароль представляет собой набор символов и цифр. В-третьих, пользователь должен пройти аутентификацию на основе изображений, где пользователь может выбрать свой пароль, и этот метод имеет больше шансов компенсировать друг друга. Вы должны выбрать пароль в соответствии с регистрационным паролем, он должен совпадать при входе в систему. При аутентификации на основе цветов должно быть несколько паролей на основе цветов, и в зависимости от цвета вам необходимо запомнить последовательность паролей. И это похоже на трехфакторную аутентификацию. Итак, здесь предлагается новая графическая методика аутентификации по паролю, устойчивая к серфингу через плечо, а также к другим типам возможных атак.

Итак, мы предлагаем новую технику для борьбы с этой проблемой. Мы разработали две концепции для борьбы с атаками серфинга через плечо. Во-первых, пользователь должен зарегистрироваться, если регистрация не существует. Во-вторых, вы должны войти в систему с действительным идентификатором пользователя и паролем. Пароль представляет собой набор символов и цифр. В-третьих, пользователь должен пройти аутентификацию на основе изображений, где пользователь может выбрать свой пароль, и этот метод имеет больше шансов компенсировать друг друга. Вы должны выбрать пароль в соответствии с регистрационным паролем, он должен совпадать при входе в систему. При аутентификации на основе цветов должно быть несколько паролей на основе цветов, и в зависимости от цвета вам необходимо запомнить последовательность паролей. И это похоже на трехфакторную аутентификацию. Итак, здесь предлагается новая графическая методика аутентификации по паролю, устойчивая к серфингу через плечо, а также к другим типам возможных атак.

Введение

I. ВВЕДЕНИЕ

Графический пароль является одним из процессов аутентификации в компьютерной системе. компьютерная безопасность — это создание безопасной зоны для наших цифровых устройств. Графический пароль — это один из процессов, обеспечивающих нашу безопасность цифрового устройства или важной информации. Поскольку мы знаем, что наш человеческий мозг может легко хранить или вспоминать изображение или пароль на основе изображения. Таким образом, мы предлагаем графический пароль для пользователя, который может зарегистрироваться случайным образом с высокой степенью безопасности, и нет никаких проблем с тем, чтобы вспомнить графический пароль. Аутентификация — это точка доступа к данным, которая управляет обеспечением безопасности потребителя. Это процесс, который предоставляется в определенном контексте, требующем от клиента. Схемы проверки подразделяются на аутентификацию на основе токенов, проверку на основе биометрии, проверку на основе знаний. Токены используются в качестве скрытого ключа при аутентификации на основе токенов.

Токены используются в качестве скрытого ключа при аутентификации на основе токенов.

Как следует из названия, в качестве пароля используются различные типы фигур и изображений. Кроме того, ученый утверждает, что человеческому мозгу проще запомнить картинку, чем текст. Человеческий мозг может легко обрабатывать изображения. И базовый пароль изображения, он устойчив к атаке по словарю, кейлоггеру, социальной инженерии и т. д.

Буквенно-цифровой пароль — старый традиционный распространенный метод аутентификации. Практически этот традиционный метод является слишком небезопасной системой. Например, злоумышленник может выбрать легко угадываемый пароль пользователя, если пользователь не использует надежный пароль. Пользователь может использовать один и тот же пароль для нескольких устройств или сайтов. Это все небезопасная характеристика для обычных пользователей. И аутентификация является одним из важных моментов безопасности, где пользователь несет активную ответственность за безопасность своей личной информации.

Обычно графические методы паролей бывают двух типов: [1] основанные на распознавании и воспроизведении графические методы, [2] основанные на воспроизведении графические методы.

В методах распознавания. Пользователь должен пройти аутентификацию, выбрав одно или несколько изображений, которые он выбирает во время регистрации. В методах, основанных на воспоминании, пользователь должен помнить, что это было сделано во время регистрации.

II. ОБЗОР ЛИТЕРАТУРЫ

«Графическая аутентификация по паролю» Шраддха М., Лина С. Гаваде, Пратемей К. Рейн. [1] Они разработали метод графического пароля везде, где они представили некоторые из бессильных методов графического пароля, например, базовый пароль с несколькими изображениями, который может предложить пользователю некоторое количество изображений, и что им нужно выбрать одно или несколько из них. Следующая базовая схема сетки, которая является простым объектом, не требует дополнительных отображений. Дальше Схема треугольника, которая имеет выступающую поверхность и количество показанных изображений практически одинаковое, выбрать сложно. Самое бесполезное в этой статье — вычисление базы имени пользователя. Таким образом, часто эта новая схема обеспечивает решение многочисленных проблем существующей системы.

Дальше Схема треугольника, которая имеет выступающую поверхность и количество показанных изображений практически одинаковое, выбрать сложно. Самое бесполезное в этой статье — вычисление базы имени пользователя. Таким образом, часто эта новая схема обеспечивает решение многочисленных проблем существующей системы.

«Усовершенствование системы аутентификации паролей с использованием графических изображений» от Amol

Bhand, vaibhav desale, Swati Shirke, Suvarna Pansambal.[2] В этой статье основное внимание уделяется построению графической системы паролей полностью с различными системами аутентификации. Кроме того, основной целью этого метода является достижение более высокой безопасности с помощью простой техники для использования пользователем и более надежной для угадывания хакером. Таким образом, они разработали 3 различных типа системы аутентификации: A. Точка прохода, B. Точка клика с подсказкой, C. Точки клика с убедительной подсказкой. Точка прохода, во время этой системы пользователь должен выбрать 5 точек из одной картинки и в момент выбора и во время входа в систему пользователь должен повторить идентичную последовательность точек из одной картинки. Точка клика Cued имеет ту же конструкцию, что и точка прохода, однако наибольшее различие между ними заключается в передаче 5 точек на пяти совершенно разных изображениях, по одной точке на изображение. PCCP может быть методом аутентификации. PCCP — лучшая технология, но с ней связаны проблемы безопасности.

Точка клика Cued имеет ту же конструкцию, что и точка прохода, однако наибольшее различие между ними заключается в передаче 5 точек на пяти совершенно разных изображениях, по одной точке на изображение. PCCP может быть методом аутентификации. PCCP — лучшая технология, но с ней связаны проблемы безопасности.