Графические ключи так же предсказуемы, как пароли «1234567» и «password» — «Хакер»

Многочисленные утечки данных не раз доказывали, что самые распространенные пароли (а также самые уязвимые), это всевозможные вариации на тему «password», «p@$$w0rd» и «1234567». Когда в 2008 году в Android появились графические ключи, казалось, они могут изменить ситуацию. Теперь становится ясно, что ситуация с графическими ключами мало отличается от ситуации с обычными паролями. Выпускница Норвежского университета естественных и технических наук Марте Лёге (Marte Løge) провела исследование данной темы, в ходе защиты магистерской диссертации. Свой доклад под названием «Скажи мне кто ты, и я скажу тебе, как выглядит твой графический пароль» Лёге зачитала на конференции PasswordsCon в Лас-Вегасе.

Так как графически ключи еще сравнительно молоды, и собрать большое количество примеров реальных ключей «из жизни» затруднительно, выборка у Лёге получилась небольшая – она проанализировала 4 000 Android lock Patterns (ALP).

«Люди предсказуемы. В случае графических паролей, мы наблюдаем тот же подход, которым люди руководствуются при создании PIN-кодов и обычных буквенно-числовых комбинаций», — рассказала Лёге на конференции. ALP может содержать не менее 4 узлов и не более 9, что суммарно дает 389,112 возможных комбинаций. Так же как в случае с обычными паролями, число комбинаций возрастает экспоненциально, вместе с длиной графического ключа.

| Длина графического ключа | Число комбинаций |

| 4 | 1,624 |

| 5 | 7,152 |

| 6 | 26,016 |

| 7 | 72,912 |

| 8 | 140,704 |

| 9 | 140,704 |

В целом, основные собранные данные таковы:

- 44% ALP начинаются из верхнего левого узла

- 77% начинаются в одном из четырех углов экрана

- 5 – среднее число задействованных в графическом пароле узлов, то есть взломщику придется перебрать менее 8 000 комбинаций

- Во многих случаях графический пароль состоит за 4 узлов, а это уже менее 1,624 комбинаций

- Чаще всего ALP вводят слева направо и сверху вниз, что тоже значительно облегчает подбор

Лёге попросила опрошенных создать три разных ALP: для банковского приложения, для приложению для покупок и для разблокировки смартфона.

К сожалению, опрошенные мужчины и женщины, в подавляющем большинстве, создали ключи из 4-5 узлов. Наименее популярны у пользователей, по неясной причине, оказались пароли длиной 8 узлов, и даже пароли из максимальных 9 узлов набрали больше «голосов».

На иллюстрации ниже верхняя колонка – пароли мужчин, нижняя – пароли женщин:

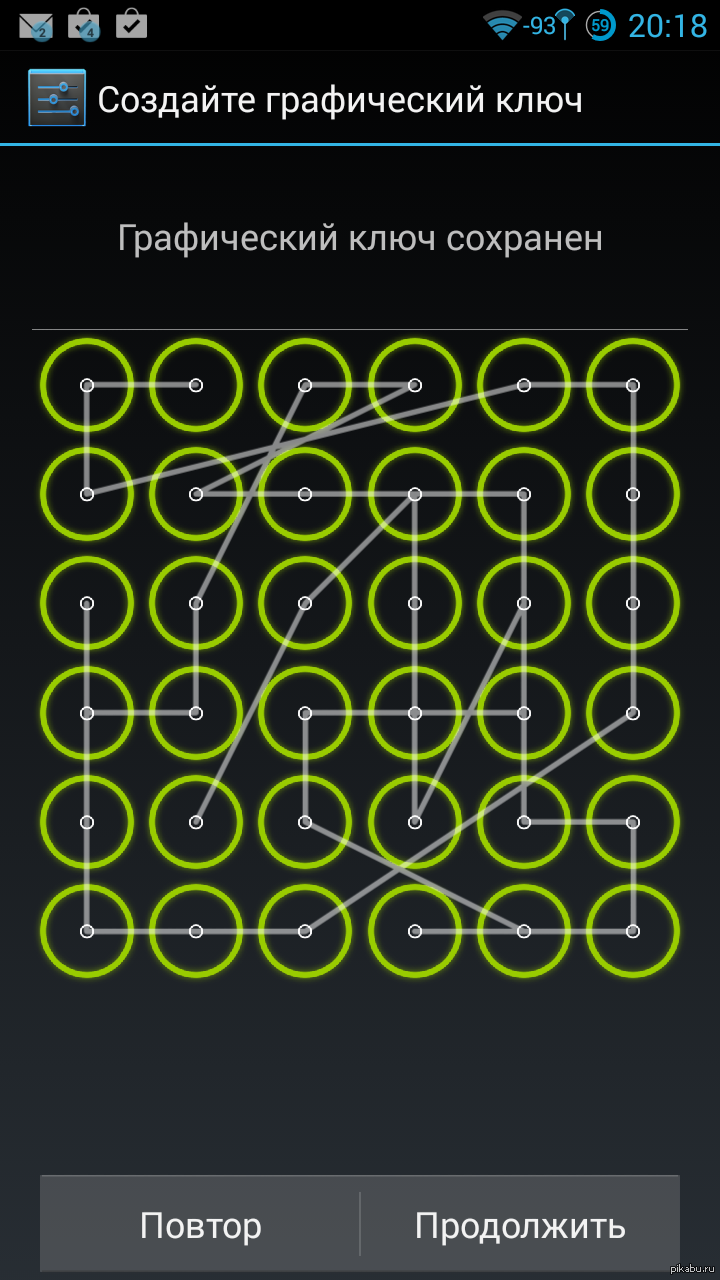

Мужчины в целом придумывают более сложные и длинные пароли, чем женщины. Самые сложные пароли – у молодых мужчин. Иллюстрация ниже демонстрирует разницу в сложности паролей:

Однако количество узлов – не единственный важный фактор для создания надежного графического ключа. Специфическая последовательность соединения узлов также является ключевым моментом для такого пароля. Если присвоить узлам пароля числа, расположив их так же, как они расположены на клавиатуре обычного телефона, получится, что последовательность 1, 2, 3, 6 куда менее безопасна, чем 2, 1, 3, 6, которая меняет направление.

Мужчины и здесь выбирают более надежные комбинации, такие как последовательность 2, 3, 1. Женщины почти никогда не выбирают комбинации с пересечениями. Лёге отмечает, что людям, в целом, сложно запомнить паттерны высокой сложности.

Женщины почти никогда не выбирают комбинации с пересечениями. Лёге отмечает, что людям, в целом, сложно запомнить паттерны высокой сложности.

Команда исследователей формализовала систему оценки сложности графических ключей еще в 2014 году, представив документ «Dissecting pattern unlock: The effect of pattern strength meter on pattern selection».

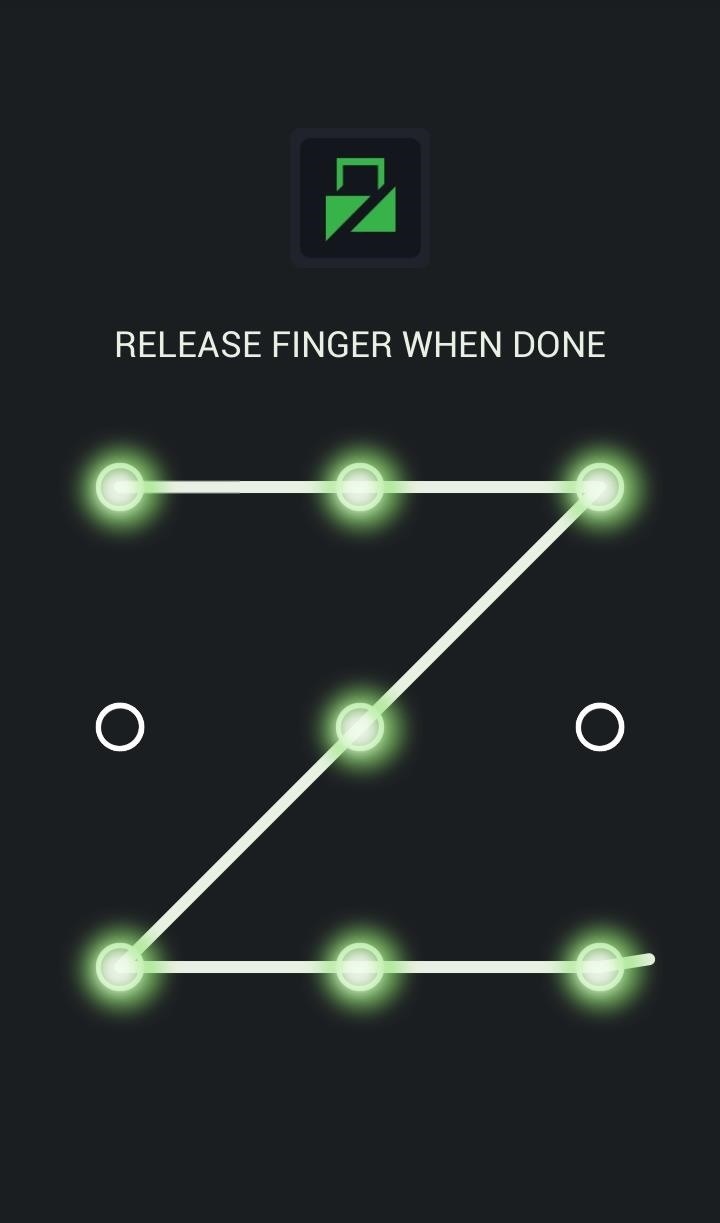

Помимо прочего, графические ключи оказались подвержены той же «болезни», что и численно-буквенные пароли, в качестве которых пользователи часто используют обычные слова. Более 10% полученных Лёге паролей оказались обычным буквами, которые пользователи чертили на экране. Хуже того, почти всегда выяснялось, что это не просто буква, но первая буква имени самого опрошенного, его супруга(ги), ребенка и так далее. Если атакующий, пытается взломать смартфон и знает имя жертвы, все становится совсем просто.

Если атакующий, пытается взломать смартфон и знает имя жертвы, все становится совсем просто.

«Было очень забавно видеть, что люди используют ту же стратегию запоминания, к которой привыкли, используя численно-буквенные пароли. Тот же самый образ мысли», — рассказала Лёге. Выходит, если атакующим удастся собрать достаточно большое количество графических ключей, они смогут воспользоваться моделью Маркова, что значительно увеличит их шансы на успех. Лёге не стала фокусироваться на данном методе взлома в своем докладе из этических соображений.

В заключение Лёге дала ряд советов, как сделать ALP безопаснее. Во-первых, в графическом ключе стоит использовать большее количество узлов, что сделает пароль более сложным. Во-вторых, стоит добавить пересечений, так как они усложняют атакующим подбор комбинации и помогут запутать злоумышленника, если тот решил подсмотреть пароль через плечо жертвы. В-третьих, стоит отключить опцию «показывать паттерн» в настройках безопасности Android: если линии между точками не будут отображаться на экране, подсмотреть ваш пароль станет еще сложнее.

Фото: Marte Løge

Самые распространенные графические пароли

Xakep #248. Checkm8

Многочисленные утечки данных не раз доказывали, что самые распространенные пароли (а также самые уязвимые), это всевозможные вариации на тему «password», «p@$$w0rd» и «1234567». Когда в 2008 году в Android появились графические ключи, казалось, они могут изменить ситуацию. Теперь становится ясно, что ситуация с графическими ключами мало отличается от ситуации с обычными паролями. Выпускница Норвежского университета естественных и технических наук Марте Лёге (Marte Løge) провела исследование данной темы, в ходе защиты магистерской диссертации. Свой доклад под названием «Скажи мне кто ты, и я скажу тебе, как выглядит твой графический пароль» Лёге зачитала на конференции PasswordsCon в Лас-Вегасе.

Так как графически ключи еще сравнительно молоды, и собрать большое количество примеров реальных ключей «из жизни» затруднительно, выборка у Лёге получилась небольшая – она проанализировала 4 000 Android lock Patterns (ALP).

«Люди предсказуемы. В случае графических паролей, мы наблюдаем тот же подход, которым люди руководствуются при создании PIN-кодов и обычных буквенно-числовых комбинаций», — рассказала Лёге на конференции. ALP может содержать не менее 4 узлов и не более 9, что суммарно дает 389,112 возможных комбинаций. Так же как в случае с обычными паролями, число комбинаций возрастает экспоненциально, вместе с длиной графического ключа.

| Длина графического ключа | Число комбинаций |

| 4 | 1,624 |

| 5 | 7,152 |

| 6 | 26,016 |

| 7 | 72,912 |

| 8 | 140,704 |

| 9 | 140,704 |

В целом, основные собранные данные таковы:

- 44% ALP начинаются из верхнего левого узла

- 77% начинаются в одном из четырех углов экрана

- 5 – среднее число задействованных в графическом пароле узлов, то есть взломщику придется перебрать менее 8 000 комбинаций

- Во многих случаях графический пароль состоит за 4 узлов, а это уже менее 1,624 комбинаций

- Чаще всего ALP вводят слева направо и сверху вниз, что тоже значительно облегчает подбор

Лёге попросила опрошенных создать три разных ALP: для банковского приложения, для приложению для покупок и для разблокировки смартфона.

К сожалению, опрошенные мужчины и женщины, в подавляющем большинстве, создали ключи из 4-5 узлов. Наименее популярны у пользователей, по неясной причине, оказались пароли длиной 8 узлов, и даже пароли из максимальных 9 узлов набрали больше «голосов».

Мужчины в целом придумывают более сложные и длинные пароли, чем женщины. Самые сложные пароли – у молодых мужчин. Иллюстрация ниже демонстрирует разницу в сложности паролей:

Однако количество узлов – не единственный важный фактор для создания надежного графического ключа. Специфическая последовательность соединения узлов также является ключевым моментом для такого пароля. Если присвоить узлам пароля числа, расположив их так же, как они расположены на клавиатуре обычного телефона, получится, что последовательность 1, 2, 3, 6 куда менее безопасна, чем 2, 1, 3, 6, которая меняет направление.

Мужчины и здесь выбирают более надежные комбинации, такие как последовательность 2, 3, 1. Женщины почти никогда не выбирают комбинации с пересечениями. Лёге отмечает, что людям, в целом, сложно запомнить паттерны высокой сложности.

Женщины почти никогда не выбирают комбинации с пересечениями. Лёге отмечает, что людям, в целом, сложно запомнить паттерны высокой сложности.

Команда исследователей формализовала систему оценки сложности графических ключей еще в 2014 году, представив документ «Dissecting pattern unlock: The effect of pattern strength meter on pattern selection».

Опираясь на данную систему оценки надежности комбинаций, Лёге получила следующие цифры: самый ненадежный пароль среди опрошенных набрал 6,6 баллов, самый надежный – 46,8 баллов. Средняя надежность пароля составила 13,6 баллов.

Помимо прочего, графические ключи оказались подвержены той же «болезни», что и численно-буквенные пароли, в качестве которых пользователи часто используют обычные слова. Более 10% полученных Лёге паролей оказались обычным буквами, которые пользователи чертили на экране. Хуже того, почти всегда выяснялось, что это не просто буква, но первая буква имени самого опрошенного, его супруга(ги), ребенка и так далее.

«Было очень забавно видеть, что люди используют ту же стратегию запоминания, к которой привыкли, используя численно-буквенные пароли. Тот же самый образ мысли», — рассказала Лёге. Выходит, если атакующим удастся собрать достаточно большое количество графических ключей, они смогут воспользоваться моделью Маркова, что значительно увеличит их шансы на успех. Лёге не стала фокусироваться на данном методе взлома в своем докладе из этических соображений.

В заключение Лёге дала ряд советов, как сделать ALP безопаснее. Во-первых, в графическом ключе стоит использовать большее количество узлов, что сделает пароль более сложным. Во-вторых, стоит добавить пересечений, так как они усложняют атакующим подбор комбинации и помогут запутать злоумышленника, если тот решил подсмотреть пароль через плечо жертвы. В-третьих, стоит отключить опцию «показывать паттерн» в настройках безопасности Android: если линии между точками не будут отображаться на экране, подсмотреть ваш пароль станет еще сложнее.

Самые популярные коды блокировки смартфона. Есть такие сочетания цифр, которые являются простыми для запоминания, которые следует избегать и не ставить в качестве кодов блокировки на свой смартфон. Это важно для того, чтобы посторонние и чужие люди не могли воспользоваться личной информацией, которая хранится у вас у вас в телефоне. Например, это код 1234, и 7777.

Один из руководителей отдела по киберугрозам американской компании в одном из журналов опубликовал список самых популярных кодов блокировки, которые используют обычные люди в своих смартфонах. Как утверждают специалисты, с помощью использования этих кодов можно взломать 25% мобильных устройств людей.

Самые часто используемые коды блокировки телефонов

Ниже рассмотрим этот список, заодно вы сможете проверить, нет ли среди них тех, которые используете вы на своём телефоне.

- 1234

- 1111

- 0000

- 7777

- 1212

- 2000

- 4444

- 1004

- 2222

- 6969

- 9999

- 3333

- 5555

- 6666

- 1122

- 1313

- 8888

- 4321

- 2002

- 1010

Самым популярным является код блокировки 1234, его используют примерно 12% пользователей, а код 1111 используют для блокировки порядка 7% пользователей смартфонов. Сейчас большое количество людей для блокировки и разблокировки своего смартфона используют отпечаток пальца или даже сканер лица. Но практически все смартфоны имеют альтернативный метод разблокировки входа в устройство, в виде кода. Поэтому важно всегда придумывать более сложные комбинации, чтобы ваши личные данные были в безопасности от посторонних.

Сейчас большое количество людей для блокировки и разблокировки своего смартфона используют отпечаток пальца или даже сканер лица. Но практически все смартфоны имеют альтернативный метод разблокировки входа в устройство, в виде кода. Поэтому важно всегда придумывать более сложные комбинации, чтобы ваши личные данные были в безопасности от посторонних.

Поэтому если у смартфона был использован один из вышеперечисленных кодов блокировки, то заблокированный экран не будет являться препятствием для доступа к личной информации смартфона. Потому что блокировку в этом случае можно подобрать даже за 90 секунд.

Какие бывают блокировки экрана и защита смартфона

Есть несколько способов блокировки экрана на современных смартфонах, рассмотрим более подробно каждый из них.

Pin-код и пароль

Создание пин-кода не менее чем из 4 цифр или пароль, который состоит из букв разного регистра, цифры специального символа, являются наиболее популярной и эффективной защитой современного смартфона.

Подобрать что это за пароль или Пин-код достаточно нелегко, если пользователь сам не введет самый распространённый или легкий пароль.

Периодически случаются ситуации, когда особо умные пользователи получают доступ к смартфонам системы Android, даже который защищен паролем, при помощи обнаружения уязвимостей самой системы. Например, ошибка системы позволяла при запуске приложения камеры, а после этого введения длинной строки на экране экстренного вызова получить доступ к телефону, потому что сначала устройство зависало, а затем был предоставлен доступ. Конечно, разработчики стараются оперативно исправлять такие уязвимости и ошибки, однако пользователи периодически находят такие способы, как разблокировать телефон, не зная пароль или Пин-код.

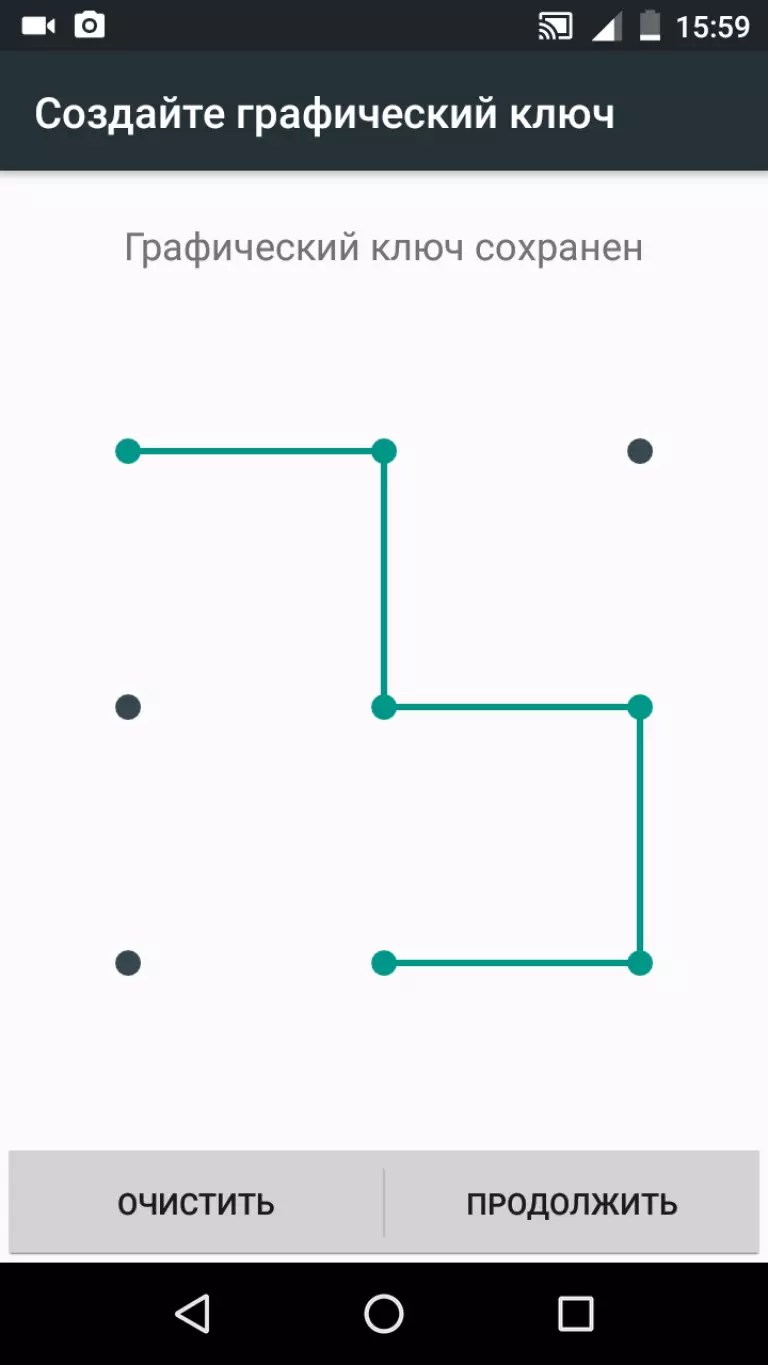

Блокировка графическим ключом

Данный метод разблокировки смартфона предполагает, чтобы пользователь приложил палец на точку на экране смартфона в поле с девятью точками. Пользователь должен составить графический ключ от 4 до 9 точек, это составляет более 140 миллионов различных комбинаций. При этом на практике пользователи смартфонов используют небольшую часть этого числа, и поэтому метод может оказаться не таким уж и безопасным.

При этом на практике пользователи смартфонов используют небольшую часть этого числа, и поэтому метод может оказаться не таким уж и безопасным.

Эксперты считают, что каждые 5 смартфон защищены одним из 20 самых популярных графических ключей, это значит, что мошеннику не понадобится много времени для того, чтобы получить доступ к личным данным вашего телефона.

Сканирование радужной оболочки глаза

У каждого человека уникальная радужка глаза, и её расположение не меняется с годами. Специалисты предположили, что можно использовать радужную оболочку, как и отпечаток пальца, для биометрической защиты при разблокировке и блокировке смартфона. Для сканирования радужной оболочки глаза есть специальный модуль и светодиод, который светит инфракрасным светом. При этом процесс сканирования быстрый, и процесс разблокировки занимает менее чем 1 секунда.

Однако, несмотря на то, что этот способ казался самым лучшим в плане безопасности, этот метод блокировки смартфона достаточно быстро взломали хакеры.

Один из таких специалистов сделал правильную фотографию глаза и линзу, которую применил для разблокировки. Таким способом был взломан один из последних моделей смартфона популярной фирмы. В дальнейшем такую технологию другие компании не стали использовать в новых моделях телефонов, в качестве способа блокировки и разблокировки.

Отпечаток пальца

Сканер отпечатка пальцев был придуман давно в мире технологий, но на рынке смартфонов появился относительно недавно. Сканер отпечатка пальца на смартфонах идентифицирует пользователя по уникальному рисунку борозд и гребней на кончике пальца. У каждого человека в мире существует свой собственный уникальный рисунок, и он не повторяется.

Хотя сканер отпечатка пальцев является достаточно безопасным способом блокировки и разблокировки смартфона, защита необеспеченна на все 100%. Хакеры и мошенники с помощью зубного композита и доступа к ладони пользователя, могут получить доступ к вашему смартфону.

youtube.com/embed/uhqq8CD5wHs?feature=oembed»/>

Умная разблокировка Smart lock

Умный способ разблокировки смартфона, это когда не требуется вводить пин-код или рисовать графический ключ, чтобы разблокировать телефон. Система Android предполагает использование такой системы в смартфонах, когда устройство автоматически блокируется и разблокируется в определённых ситуациях. Смартфон должен оставаться разблокированным, когда он находится рядом с телом, когда телефон находится в конкретном месте, если смартфон находится недалеко от определенного устройства Bluetooth. Или когда устройство определяет лицо пользователя или голосовую команду для разблокировки смартфона. Все эти функции работы действуют благодаря акселерометру, Bluetooth, GPS и фронтальной камеры. В качестве дополнительной защиты используется функция автоматической блокировки экрана через несколько часов бездействия.

Способы защиты смартфона

Для того чтобы ваш смартфон был максимально защищенным, нельзя использовать простые и распространённые графические ключи, шаблоны фигур, пароля и пин-коды.

Не стоит в паролях использовать имена, даты и все слова, которые могут сломать. Также следует отключить функции, которые могут позволить третьим лицам получить доступ к вашему смартфону. По возможности нужно установить двойную защиту на смартфон, и установить минимальное количество неудачных попыток разблокировки.

Конечно, сказать, что какой-то способ является самым безопасным и даёт стопроцентную гарантию, нельзя. Чтобы не стать добычей мошенников, нужно устанавливать и использовать сложный пароль и понимать, что самое главное безопасность, а не комфорт. Используйте сложные пароли и графические ключи, чтобы ваш телефон никто не мог сломать и использовать ваши личные данные.

Мастерок.жж.рф

Хочу все знать

Если вы один из тех сотен миллионов, которые «пользуют» графический ключ, чтобы защитить свой девайс от несанкционированного доступа, то вам стоит пересмотреть меры безопасности и своё отношение к этому варианту.

Самый простой способ мне показали друзья — просто взяли мой телефон, посмотрели на экран под углом и увидели полоски движения пальца по точками. Потом за пару вариантов подобрали мой не сложный графический ключ.

На днях было выявлен более технологичный вариант взлома, причем программисты пришли к выводу, что сложный «узор» — вообще не спасение. Так что же это за вариант?

Что такое графический пароль? Заместо числового пароля вам предлагается выдумать замысловатую фигуру, которую надлежит оформить, проведя пальчиком по экрану через любые 9 точек. Cмартфон можно разблокировать, повторив изначально заданную фигуру. Если Федот не тот, теряешь право на вход.

Раньше на телефонах «стояли» пароли. Потом появились более замысловатые способы защиты от вторжения. Ожидалось счастье человечества. Но вот графический пароль есть, а счастья нет.

Специалисты по информационной безопасности из Ланкастерского университета, Университета Бата (Великобритания) и Северо-западного политеха (г. Сиань, КНР) научились с помощью алгоритмов компьютерного зрения подбирать графический ключ для разблокировки смартфонов на базе «Андроида».

Сиань, КНР) научились с помощью алгоритмов компьютерного зрения подбирать графический ключ для разблокировки смартфонов на базе «Андроида».

Алгоритм компьютерного зрения — это когда сначала на видео записывается то, как пользователь водит пальцем по экрану, а потом программа анализирует движения пальцем, чтобы подобрать возможные варианты экранной «хореографии» и разлочить устройство.

Для проверки методики программисты попросили 120 человек придумать графический ключ. Добровольцы ухищрялись как могли: меняли направление движения пальца, рисовали сложные фигуры.

Однако положение их было ужасно! Для анализирующего алгоритма неважно, как быстро, или как замысловато сформирован «рисунок» ключа. Главное, что есть злоумышленник, есть видеокамера, и всё записано на видео. «Скормив» это видео программе с разработанным алгоритмом мы получаем варианты графического ключа.

Надо заметить, что программистам удалось разблочить телефон в 95% случаев, причём на это ушло не более 5 попыток. Для повышения безопасности исследователи советуют всякий раз прикрывать второй рукой экран смартфона при его разблокировке. Также можно прибегнуть к обманным движениям пальцами, чтобы запутать анализирующий алгоритм вора.

Для повышения безопасности исследователи советуют всякий раз прикрывать второй рукой экран смартфона при его разблокировке. Также можно прибегнуть к обманным движениям пальцами, чтобы запутать анализирующий алгоритм вора.

А вот еще есть ролики, как разблокировать смарт защищенный графическим ключом:

Какие бывают графические ключи. Нестандартные способы разблокировки графического ключа на смартфонах и планшетах с ОС Android

Многочисленные утечки данных не раз доказывали, что самые распространенные пароли (а также самые уязвимые), это всевозможные вариации на тему «password», «[email protected]$$w0rd» и «1234567». Когда в 2008 году в Android появились графические ключи, казалось, они могут изменить ситуацию. Теперь становится ясно, что ситуация с графическими ключами мало отличается от ситуации с обычными паролями. Выпускница Норвежского университета естественных и технических наук Марте Лёге (Marte Løge) провела исследование данной темы, в ходе защиты магистерской диссертации. Свой доклад под названием «Скажи мне кто ты, и я скажу тебе, как выглядит твой графический пароль» Лёге зачитала на конференции PasswordsCon в Лас-Вегасе.

Свой доклад под названием «Скажи мне кто ты, и я скажу тебе, как выглядит твой графический пароль» Лёге зачитала на конференции PasswordsCon в Лас-Вегасе.

Так как графически ключи еще сравнительно молоды, и собрать большое количество примеров реальных ключей «из жизни» затруднительно, выборка у Лёге получилась небольшая – она проанализировала 4 000 Android lock Patterns (ALP). Тем не менее, полученные на выходе данные оказались небезынтересны.

«Люди предсказуемы. В случае графических паролей, мы наблюдаем тот же подход, которым люди руководствуются при создании PIN-кодов и обычных буквенно-числовых комбинаций», — рассказала Лёге на конференции. ALP может содержать не менее 4 узлов и не более 9, что суммарно дает 389,112 возможных комбинаций. Так же как в случае с обычными паролями, число комбинаций возрастает экспоненциально, вместе с длиной графического ключа.

В целом, основные собранные данные таковы:

- 44% ALP начинаются из верхнего левого узла

- 77% начинаются в одном из четырех углов экрана

- 5 – среднее число задействованных в графическом пароле узлов, то есть взломщику придется перебрать менее 8 000 комбинаций

- Во многих случаях графический пароль состоит за 4 узлов, а это уже менее 1,624 комбинаций

- Чаще всего ALP вводят слева направо и сверху вниз, что тоже значительно облегчает подбор

Лёге попросила опрошенных создать три разных ALP: для банковского приложения, для приложению для покупок и для разблокировки смартфона.

К сожалению, опрошенные мужчины и женщины, в подавляющем большинстве, создали ключи из 4-5 узлов. Наименее популярны у пользователей, по неясной причине, оказались пароли длиной 8 узлов, и даже пароли из максимальных 9 узлов набрали больше «голосов».

На иллюстрации ниже верхняя колонка – пароли мужчин, нижняя – пароли женщин:

Мужчины в целом придумывают более сложные и длинные пароли, чем женщины. Самые сложные пароли – у молодых мужчин. Иллюстрация ниже демонстрирует разницу в сложности паролей:

Однако количество узлов – не единственный важный фактор для создания надежного графического ключа. Специфическая последовательность соединения узлов также является ключевым моментом для такого пароля. Если присвоить узлам пароля числа, расположив их так же, как они расположены на клавиатуре обычного телефона, получится, что последовательность 1, 2, 3, 6 куда менее безопасна, чем 2, 1, 3, 6, которая меняет направление.

Мужчины и здесь выбирают более надежные комбинации, такие как последовательность 2, 3, 1. Женщины почти никогда не выбирают комбинации с пересечениями. Лёге отмечает, что людям, в целом, сложно запомнить паттерны высокой сложности.

Женщины почти никогда не выбирают комбинации с пересечениями. Лёге отмечает, что людям, в целом, сложно запомнить паттерны высокой сложности.

Команда исследователей формализовала систему оценки сложности графических ключей еще в 2014 году, представив документ «Dissecting pattern unlock: The effect of pattern strength meter on pattern selection».

Опираясь на данную систему оценки надежности комбинаций, Лёге получила следующие цифры: самый ненадежный пароль среди опрошенных набрал 6,6 баллов, самый надежный – 46,8 баллов. Средняя надежность пароля составила 13,6 баллов.

Помимо прочего, графические ключи оказались подвержены той же «болезни», что и численно-буквенные пароли, в качестве которых пользователи часто используют обычные слова. Более 10% полученных Лёге паролей оказались обычным буквами, которые пользователи чертили на экране. Хуже того, почти всегда выяснялось, что это не просто буква, но первая буква имени самого опрошенного, его супруга(ги), ребенка и так далее. Если атакующий, пытается взломать смартфон и знает имя жертвы, все становится совсем просто.

Если атакующий, пытается взломать смартфон и знает имя жертвы, все становится совсем просто.

«Было очень забавно видеть, что люди используют ту же стратегию запоминания, к которой привыкли, используя численно-буквенные пароли. Тот же самый образ мысли», — рассказала Лёге. Выходит, если атакующим удастся собрать достаточно большое количество графических ключей, они смогут воспользоваться моделью Маркова , что значительно увеличит их шансы на успех. Лёге не стала фокусироваться на данном методе взлома в своем докладе из этических соображений.

В заключение Лёге дала ряд советов, как сделать ALP безопаснее. Во-первых, в графическом ключе стоит использовать большее количество узлов, что сделает пароль более сложным. Во-вторых, стоит добавить пересечений, так как они усложняют атакующим подбор комбинации и помогут запутать злоумышленника, если тот решил подсмотреть пароль через плечо жертвы. В-третьих, стоит отключить опцию «показывать паттерн» в настройках безопасности Android: если линии между точками не будут отображаться на экране, подсмотреть ваш пароль станет еще сложнее.

Заблокировали телефон графическим ключом и забыли его? Наша статья расскажет обо всех возможных способах решения проблемы.

Навигация

В данной статье хотелось бы обсудить вопрос — что делать , если забыл графический ключ ? Наверняка , многие пользователи бывали в ситуации , когда пароль либо забывался , либо дети случайно поставили . Итак , давайте разберем все возможные способы разблокировки графического ключа .

1 . Введите пароль от Google аккаунта

Наиболее лёгким методом является ввод пароля от аккаунта Google . Если вы его ещё не завели , то позаботьтесь об этом заранее . При неправильно вводе ключа смартфон попросит у вас ввести пароль от аккаунта . Введите его , немного подождите и ваш девайс разблокируется . Если вы забыли пароль , то восстановить его несложно . Для этого воспользуйтесь специальной формой на компьютере или телефоне .

Проведите

операцию

восстановления

прямо

на

своём

смартфоне

, но

предварительно

включительно

интернет

. При

отключеном

Wi

—fi

, то

сделайте

следующее

:

При

отключеном

Wi

—fi

, то

сделайте

следующее

:

- Нажмите на экстренный вызов

- Напишите *#*#7378423 #*#*

- Выберите пункт Service Test — Wlan

- Подключиться к Wi —fi

Как разблокировать Андроид — способ 2 . Позвоните на свой номер телефона

Метод сработает не на каждой версии Андроид . Это возможно только на 2 .2 и меньше . Чтобы произвести разблокировку графического ключа таким образом , ответьте на звонок , затем войдите в настройку безопасности и выключите запрос пароля .

Как разблокировать Андроид — способ 3 . Дождитесь , пока у телефона кончится зарядка

Соответственно , для реализации данного способа следует дождаться пока батарейка у смартфона сядет . Когда вы получите уведомление о малом количестве заряда , войдите в настройку питания , вернитесь в основные параметры и зайдите в безопасность .

Как разблокировать Андроид — способ 4 .

Установите

приложение

SMS

Bypass

Установите

приложение

SMS

BypassЧтобы убрать блокировку , вам потребуются Root —права . Если вы найдёте сломанную версию или бесплатный аналог , то вы везунчик . В противной ситуации придётся заплатить 1 $.

Если ваш смартфон заблокировался , но имеются Root —права и он соединен с интернетом , то установите удаленно приложение через компьютер .

Теперь непосредственно о разблокировке . Для графических ключей установлен стандартный пароль 1234 . Для разблокировки , напишите с любого номера смс 1234 reset на ваш телефон . После получения соо щения смартфон перезагрузится . Вам остаётся ввести любой ключ и блокировка снимется .

Есть ещё несколько методов , но они немного сложнее и при их использовании теряются данные .

Информация

исчезает

не

вся

, а

только

контакты

, сообщения

и

настройки

. Метод

заключается

в

сбрасывании

настроек

смартфона

до

заводских

. Но

при

наличии

аккаунта

Google

, контакты

и

заметки

с

лёгкостью

восстанавливаются

, поэтому

лучше

сделать

аккаунт

.

Но

при

наличии

аккаунта

Google

, контакты

и

заметки

с

лёгкостью

восстанавливаются

, поэтому

лучше

сделать

аккаунт

.

Как разблокировать Андроид — способ 5 . Полный сброс настроек

Каждый производитель придумал свой способ сброса , а если вы владелец альтернативного recovery , CWM , TWRP или 4ext , тозайдите в него и выберите Factory reset / wipe data .

Сбрасываем Samsung

При наличии старой модели , отключите телефон ,и удерживая Home и включение , запустить его .

При использовании новой модели , добавьте сюда ещё и прибавление громкости . Здесь у вас будет использоваться уже три кнопки .

Сбрасываем HTC

- Отключите девайс и при возможности достаньте и вставьте батарею

- Зажмите кнопку убавления громкости и включения

- Когда увидите значок зелёного робота разожмите кнопки

- Далее

громкостью

двигайтесь

по

меню

и

делайте

выбор

кнопкой

питания

.

Что

именно

нажать

, будет

зависеть

от

модели

— Factory

Reset

либо

Clear

Storage

Что

именно

нажать

, будет

зависеть

от

модели

— Factory

Reset

либо

Clear

Storage

Сбрасываем Huawei

- Выключите смартфон , вытащите и вставьте батарею

- Зажмите громкость вниз и включение

- Когда увидите значок Андроид , отпустите кнопки

- Громкостью двигайтесь по меню и выберите wipe data / factory reset

- Перезагрузите устройство и ключ удалится

Сбрасываем Sony

- Вам понадобится установленная программа Sony Ericsson PC Suite на компьютер

- После её настройки можно подключать к ПК телефон

- Включите приложение и перейдите в раздел инструментов

- Нажмите на восстановление данных

- Выполняйте пошагово все , что рекомендуется программой

Сбрасываем ZTE

Тут есть два варианта решения проблемы :

- Включите подсветку экрана и нажмите на экстренный вызов , а затем введите *983 *987 # и сбросьте данные

- Зайдите

в

recovery

и

перейдите

на

wipe

data

/ factory

reset

.

Для

перехода

в

этот

режим

зажмите

прибавление

громкости

и

включение

Для

перехода

в

этот

режим

зажмите

прибавление

громкости

и

включение

Сбрасываем Prestigio

- Отключите устройство

- Для перехода в recovery используйте увеличение громкости , включение и Home

- По очереди нажмите на :

- wipe data / factory reset

- delete all user data

- reboot system now

Сбрасываем Asus

- Отключите гаджет

- Зажмите убавление звука и включение . Теперь подождите пока вам будет показано две строки

- Клавишами громкости перейдите на WIPE DATA и выберите его прибавлением звука

Сбрасываем Archos

Данный метод очень похож на предыдущие . Этапы практически такие же .

Есть также сложные способы без утраты информации .

Способ 6 . Удалите файл gesture .key

Способ подойдет только владельцам альтернативного recovery :

- Скачайте приложение для файлов Aroma

- Установите его из режима Recovery

- Теперь

вам

остаётся

удалить

файлик

, который

расположен

по

пути

/data

/system

/gesture

.

key

key - Перезгрузите устройство и нарисуйте любой ключ

Способ 7 . Удалите gesture .key с использованием обновлений или подмены

- Скачайте GEST .zip

- Установите его с помощью Recovery

- Перезагрузите телефон и укажите любой ключ

Способ 8 . Используйте приложение от производителя

Снятие блокировки HTC

- Установите HTC Sync на компьютер

- Подключите телефон и установите Screen Lock Bypass

- Перезагрузите устройство

Снятие блокировки Samsung

- В данной ситуации вам понадобится аккаунт Samsung и чтобы в него был выполнен вход с вашего устройства

- Зайдите на официальный сайт Sumsung

- Найдите раздел «Контент и сервисы «, нажмите на поиск устройства и выберите разблокировку экрана

Снятие блокировки Huawei

- Скачайте и установите HiSuite

- Подсоедините ваш гаджет к компьютеру

- В программе нажмите на «Контакты «, а далее «мой E —mail ‘

- Восстановите пароль

Это

были

все

способы

разблокировки

графического

ключа

. Если

по

каким

—либо

причинам

вам

ничего

не

помогло

, то

обратитесь

за

профессиональной

помощью

.

Если

по

каким

—либо

причинам

вам

ничего

не

помогло

, то

обратитесь

за

профессиональной

помощью

.

Видео: Как разблокировать графический ключ?

Может вы знаете, как узнать код блокировки на Андроид смартфоне?

Узнать графический код телефона вы можете разными способами, все эти способы требуют не малой возни. Также они имеют один существенный недостаток, владелец телефона: жена, муж или ребенок всегда смогут узнать что кто-то копался в телефоне, так как во время процедуры снятия когда блокировки, все эти способы требуют сброса старого графического кода и установки нового.

Я же расскажу о самом простом и рабочем способе. С помощью этого способа вы сможете узнать код блокировки телефона не изменяя данных владельца мобильного устройства. Таким образом никто не узнает что у вас есть доступ к телефону. Данный метод настолько прост что вы прочитав эту статью подумаете лишь об одном «Как я не догадался об этом сам». Этот способ работает на всех телефонах защитное стекло которого не имеет олеофобное покрытие (95% всех телефонов не имеют такого защитного покрытия).

Как узнать графический код?

Для того чтобы узнать код блокировки нам понадобится:

- Сам телефон, смартфон, планшет.

- Любая тряпочка.

- Салфетка или туалетная бумага без узора.

- Что-то оставляющее равномерное жирное пятно: растительное или подсолнечное масло, блеск для волос и т.д.

Теперь нам необходимо остаться наедине с телефоном, планшетом.

- Сухой тряпкой очищаем экран телефона от пыли.

- Смачиваем тряпку в чем-то жирном и максимально выжимаем.

- Протираем экран телефона жирной тряпкой.

- Салфеткой или микрофибровой тряпочкой протираем экран оставляя равномерный слой жира на всем экране телефона. Постарайтесь это сделать так чтоб выглядело естественно.

Телефон готов. Отложите его в сторону. Теперь задействуя или просто смекалку необходимо сделать так, чтоб человек разблокировал телефон а потом оставил вас с ним еще раз наедине. Сделать это не трудно.

После этого подойдите к окну или другому источнику света. Посмотрев на экран телефона под определенным углом, вы увидите графический код блокировки телефона. Выглядеть это будет так:

Посмотрев на экран телефона под определенным углом, вы увидите графический код блокировки телефона. Выглядеть это будет так:

Как узнать код блокировки телефона

Так, по следам пальца человека, можно узнать не только графический код блокировки, но и цифровой, но это конечно посложнее.

Для тех же кто для защиты телефона или планшета использует графический код, эта статья должна быть ответом на вопрос «Стоит ли использовать графический код блокировки»

Надеюсь вы смогли узнать код блокировки мобильного устройства. Если вам понравилась статья жмите на одну из кнопок вашей соцсети. Не забывайте о том что ваш лайк это наш стимул. Спасибо!

Сегодня телефон заменяет компьютер по своей функциональности. Пользователи проводят всевозможные виды банковских операций на андроиде, сохраняют пароли от аккаунтов электронных кошельков в системе. Естественно, устройство с такой информацией нужно защищать, чему способствуют методы безопасности, например, введение определенного узора на экране блокировки.

Но что делать, если поставил, не задумываясь, тяжелый узор, и не можешь его разгадать? Как разблокировать графический ключ в таком случае?

Форс-мажоры

Кроме описанной проблемы, бывает, что даешь ребенку поиграть на планшете в игру. Внезапно он может решить поиграть в «покопайся в настройках и посмотри, что будет». Это, конечно, очень веселая игра, но, когда берешь свое устройство в руки и думаешь, как снять блокировку, ребенок понятия не имеет, что он там вводил, и ты пробуешь разгадать возможные комбинации графического ключа, тебе уже не до игр.

Кому будет полезно — я опишу данную проблему и возможности ее решения. Для начала разберем самые простые, а дальше пойдут методы, стирающие полностью информацию с девайса. Я понимаю, что не хотелось бы потерять все данные, так что начнем с тех, какие не будут задевать систему. Но если это вам не помогут, другого метода отключить графический ключ, кроме как делать ребут (обнуление данных) или даже перепрошивку (переустановка операционной системы. Тоже, естественно, удаляет данные), не останется.

Тоже, естественно, удаляет данные), не останется.

Что такое графический ключ

Для начала разберем, что же такое установка графического пароля на андроид:

Это вариант пароля, что используется на устройстве с операционной системой андроид. Являет собой определенные картинки, которые пользователи должны рисовать для разблокировки графического ключа.

Как по мне, единственная мотивация, что может быть у человека для подобной защиты девайса, — это скука. Пользователь устает набирать числа и ищет новые интересные способы. Оставить защиту и блокировку на попечение картинки — это не самая лучшая идея.

Ведь какие бывают варианты воровства вашего секретного слова или числа, пока вы набираете его на мобиле? Если вы тыкаете на экран, набирая пароль, никто со стороны не сможет его разгадать.

А если наблюдать за человеком, который использует для разблокировки вариант графического пароля, легко угадать его и вскрыть девайс по мере необходимости. Кроме всего прочего, если знаешь самые популярные ключи, можно подобрать, так что я такой метод не использую и советую его поменять на стандартный числовой. Тут-то можно загадать любую цифру и ее никто не взломает, чтобы снести вам систему.

Кроме всего прочего, если знаешь самые популярные ключи, можно подобрать, так что я такой метод не использую и советую его поменять на стандартный числовой. Тут-то можно загадать любую цифру и ее никто не взломает, чтобы снести вам систему.

Можете сделать один универсальный числовой код, который будет достаточно сложным, и вводить его в разных аккаунтах. Такое не советуют, но, я думаю, это лучше, чем придумывать сложные графические ключи, ведь их все равно легко разгадать (но не всегда легко вспомнить).

Но все же, вернемся к вопросу как разблокировать графический ключ, если ты его забыл.

Методы снятия блокировки

Что делать? Можно убрать с помощью ниже описанных методов. Как уже говорилось выше, некоторые из них не задевают систему устройства и все данные останутся после их применения. Другие удалят все подчистую, так что без наличия бекапа файлы не восстановить. Начинайте с более простых, без потери данных, а уже если они не сработают, придется думать о переустановке системы. Ведь, как бы там ни было, телефон (или планшет) дороже файлов.

Ведь, как бы там ни было, телефон (или планшет) дороже файлов.

Позвонить на девайс

Данный метод доступен для старых андроидов — версии 2.2 и старше. Маловероятно, но если вы — олдскульщик, возможно, пользуетесь подобным. На старых версиях защита была еще такая себе и многое было не предусмотрено. Этим мы и воспользуемся.

Если это телефон (или если вы любите хранить сим-карту в планшете) и вы можете на него позвонить, сделайте это. Во время приема входящего, на старых версиях ОС появлялась возможность зайти в настройки. Дальше проходите в пункт «Защита», подпункт «Блокировка экрана». Можно снять графический ключ, поменять или удалить его.

Если есть возможность позвонить с самого девайса, делайте это. Сразу после нажатия кнопки «Вызов» будет возможность ткнуть на рабочий стол. При этом, постарайтесь попасть в любое приложение. После того, открываете настройки и меняете их.

Через аккаунт Google

Тем, кто помнит свой акк гугла, может пригодиться этот способ. Это довольно просто: после пяти неудачно набранных паролей, появится графа «Забыли пароль?» или что-то похожее на это. Тыкаете на графу, заходите в акк гугла, проходите верификацию и процедуру возвращения контроля над девайсом.

Это довольно просто: после пяти неудачно набранных паролей, появится графа «Забыли пароль?» или что-то похожее на это. Тыкаете на графу, заходите в акк гугла, проходите верификацию и процедуру возвращения контроля над девайсом.

С помощью отправки SMS

Есть такая программа — SMS Bypass и если она у вас не была установлена, даже не читайте этот способ. Но если вам кто-то посоветовал ее установить, или же вы, словно Ванга, предсказали такую свою проблему, можете воспользоваться и вернуть доступ.

В приложении устанавливается секретный код (если вы не устанавливали, это 1234). С другого телефона отправляете на данную симку СМС, содержащее «1234 reset » (вместо 1234 ваш секретный код). Это позволит снести бесконечное количество паролей, если вы вдруг будете их часто забывать.

Recovery

Этот метод удалит данные на устройстве, но когда предыдущие не помогли — вперед и с песней. Режим вызывается комбинацией клавиши включения/выключения, увеличения/уменьшения громкости и Home («Домой» — возвращает на рабочий стол). Для разных моделей устройства — разные комбинации, так что или ищите вашу комбинацию в техническом руководстве (либо на коробке), или пробуйте наугад. Чаще всего это кнопки включения и увеличения громкости, но может быть и другая. Кнопки нужно жать одновременно, задерживая на несколько секунд.

Для разных моделей устройства — разные комбинации, так что или ищите вашу комбинацию в техническом руководстве (либо на коробке), или пробуйте наугад. Чаще всего это кнопки включения и увеличения громкости, но может быть и другая. Кнопки нужно жать одновременно, задерживая на несколько секунд.

Когда включится режим, ищите «Wipe data» или «Factory reset» или какую-либо комбинацию этих слов. Для переключения между пунктами используйте клавиши увеличения и уменьшения громкости, а для выбора пункта — клавишу выключения. Выберите Wipe data, дальше — Reboot или Delete all data. Все подтверждаете, везде тыкаете Yes, где нужно. Ждите ребута, устройство должно перезапуститься.

Вот такие действия мы разобрали, чтобы вернуть себе контроль над телефоном или планшетом. На будущее советую установить проги для простого сброса пароля. Так вы сможете обойтись без удаления файлов в будущем, если придется сносить установленную защиту. Вообще нужно все взвесить перед тем, как делать Wipe data, так как отменить решение уже не удастся, и вы откатите андроид до заводских настроек.

Заключение

Видео-инструкция

Практически все мобильные устройства под управлением Android, будь то смартфон или планшет, поставляются со встроенными программными средствами защиты, реализованными в виде пин-кода, обычного или графического пароля. Внешне это выглядит примерно так же, как и в других операционных системах – пользователь включает устройство, вводит на экране блокировки или входа в систему пароль и получает доступ к своей учётной записи и всем функциям.

Обычно пользователи стараются использовать сложный пароль, но в этом есть свои недостатки. Длинный пароль не так просто запомнить, а еще его можно забыть или потерять. Как тогда получить доступ к устройству и сохраненным в его памяти данным? Потеря пароля это, конечно, неприятность, но не катастрофа, потому что в Android существуют пути его обхода. В этой статье мы рассмотрим основные рабочие способы разблокировки графического ключа Андроид, часть из которых также применима и к другим типам штатной защиты.

Разблокировка через учетную запись Google

Итак, что делать, если забыл графический ключ Андроид? Смартфон подключен к учетной записи Google? Если да, прекрасно. Введите заведомо неверный графический ключ более пяти раз, при этом устройство будет заблокировано, а вы получите сообщение, что попробовать вести пароль можно будет через 30 секунд. Также на экране появится кнопка «Забыли графический ключ?». Нажмите её, введите в предложенные поля E-mail и пароль от учетной записи Google и нажмите «OK».

Если данные верны, вас попросят ввести новый графический пароль, старый при этом будет сброшен.

Если кнопка «Забыли графический ключ?» не появится сразу, попробуйте ввести неверный ключ еще несколько раз, а затем нажать «Домой».

Естественно, смартфон должен быть подключён к интернету. Если подключение заблокировано, нажмите кнопку экстренного вызова и введите USSD-команду *#*#7378423#*#* . Потом выберите опцию Service Test – WLAN и подключитесь к Wi-Fi.

Сброс пароля на старых телефонах

А вот как можно разблокировать графический ключ, если забыли его на телефоне с Android 2.2 и младше. Маловероятно, конечно, что устройства под управлением устаревших версий ОС сейчас в ходу, но может кому-то этот способ пригодится. Тут все очень просто. Позвоните на заблокированный смартфона с другого телефона, возьмите трубку и тут же перейдите в настройки, где и отключите графический пароль.

С помощью SMS Bypass

Разблокировать Андроид при забытом графическом ключе можно с помощью маленького приложения SMS Bypass , но для его корректной работы телефон должен быть рутирован, так как программе требуется полный доступ к системным файлам и настройкам. Если устройство вдруг оказалось заблокировано графическим паролем, отошлите на него с любого телефона SMS с текстом 1234 reset . Работающая в фоне SMS Bypass примет его как команду сброса пароля. После того как гаджет перезагрузится, вы можете ввести любой пароль. Если программа не установлена, а телефон заблокирован, установите её с Google Play, зайдя в свой аккаунт с компьютера.

Если программа не установлена, а телефон заблокирован, установите её с Google Play, зайдя в свой аккаунт с компьютера.

Приложение SMS Bypass платное, но стоит оно совсем недорого.

Разрядка батареи

Если вы забыли графический ключ Андроид и хотите его снять без использования сервисов Google, можете попробовать такой способ. Дождитесь момента, когда аккумулятор начнет садиться. В момент предупреждения о низком заряде войдите в меню батареи (эта опция должна быть доступной, несмотря на действующую блокировку), оттуда перейдите в меню настроек и отключите графический ключ.

С помощью программы ADB Run

Данные графического пароля хранятся в файле gesture.key , расположенном по адресу data/system . Удалив его, вы уберете графический ключ с Андроида. Для дела вам понадобится компьютер с Windows, установленная на него программа ADB Run и кабель, коим смартфон будет подключаться к ПК по USB. Правда, есть тут одно маленькое «но». В настройках мобильного устройства должна быть включена отладка по USB. Если она отключена, зайдите в или меню Reset и поищите там опцию включения отладки по USB.

В настройках мобильного устройства должна быть включена отладка по USB. Если она отключена, зайдите в или меню Reset и поищите там опцию включения отладки по USB.

Запустите программу ADB Run, с помощью клавиш-стрелок выберите в открывшемся окне опцию «Unlock Gesture Key» и нажмите ввод.

Перезагрузите смартфон. Если что-то не получилось, попробуйте такой вариант. Подсоединив гаджет к компьютеру, откройте от имени администратора командную строку и последовательно выполните такие команды:

cd /

cd adb/progbin

adb shell

rm /data/system/gesture.key

Как снять блокировку графического ключа с Андроида, если и такой способ не принес желаемых результатов? В этом случае можно попробовать сбросить файл базы данных system.db из папки data/system . Для этого в запущенной командной строке последовательно выполняем такие команды, а затем перезагружаем мобильное устройство:

cd /

cd adb/progbin

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update system set value=0 where name=’lock_pattern_autolock’;

update system set value=0 where name=’lockscreen.lockedoutpermanently’;

.quit

Удаление файла графического пароля через меню Recovery

Удалить файл графического пароля gesture.key можно и вручную, но для этого на устройстве должно быть установлено кастомное меню восстановления (можно попробовать и со стоковым) TWRP или CWM. Загрузитесь в меню Recovery, зайдите в раздел Advanced и выберите там приложение File Manager .

Перейдите в расположение data/system и удалите файлы gesture.key, password.key, locksettings.db, locksettings.db-wal и locksettings.db-shm.

После перезагрузки устройства войти в него можно будет с использованием любого графического пароля. Если в вашем меню восстановления нет файлового менеджера, скачайте из интернета программу Aroma Файловый менеджер, закиньте ее на карту памяти, загрузитесь с меню Recovery и выполните ее установку из него, после чего уже с помощью установленного файлового менеджера удалите вышеупомянутые файлы.

Полный сброс настроек

Если вы не нашли для себя иного способа как убрать забытый графический ключ, прибегните к жёсткому методу – сбросу устройства к заводским настройкам. Используя соответствующую вашей модели комбинацию клавиш (обычно это качелька громкости и кнопка включения), зайдите в меню Recovery, выберите опцию recovery mode , а затем пункт «Wipe Data / Factory Reset».

Нажатием «yes» подтвердите действие, нажмите «reboot system now» и дождитесь завершения процедуры сброса, в процессе которой устройство будет перезагружено.

Использование сервиса поиска устройств

Существует способ сбросить графический ключ в Андроиде в удаленном режиме. Для предотвращения кражи данных пользователя компания Google создала специальный сервис «Найти устройство», используя который можно выполнить Hard Reset, а значит сбросить блокировку графическим или иным паролем. Зайдите с компьютера или иного устройства на страницу www.google.com/android/find и авторизуйтесь. После того как телефон будет обнаружен, в списке доступных опций слева выберите «Стереть данные», нажмите одноименную кнопку и подтвердите действие. Процедура сброса будет выполнена при следующем подключении устройства к интернету.

Помощь сервисного центра

Если вы забыли графический ключ с Андроида и хотите разблокировать телефон не тратя свои нервы и с минимальной вероятностью потерять важные данные, то воспользуйтесь услугами специалистов сервисного центра или ремонтной мастерской. Услуга платная, но зато вы сведёте к минимуму риск что-то испортить, пытаясь сбросить пароль самостоятельно, особенно если станете применять для этого продвинутые методы. Специалисты сервисных центров обладают всем необходимым программным обеспечением и знают, как решать многие проблемы, возникающие в работе устройств Android. Известно им и как обойти графический ключ на заблокированном телефоне.

Читайте также…

Как выбрать максимально надежный графический ключ для блокировки смартфона?

Что только не придумывают производители смартфонов для того, чтобы пользователи отказались от паролей вроде 1234 или qwerty, подобрать которые не составляет никакого труда. Как выяснилось, использования графического ключа на странице блокировки ничуть не усложняет несанкционированный вход в устройство, поскольку большинство владельцев смартфонов используют примерно одинаковые ключи.

Исследование четырех тысяч мобильных устройств, проведенное выпускницей Норвежского университета науки и технологии Марте Логе, показало, что в 77% случаев пользователи рисуют ключ, начиная от одного из углов, и с вероятностью 44% это левый верхний угол. Большинство пользователей соединяют лишь 4 точки, а 10% рисуют какую-либо букву, которую проще всго запомнить (например, начальную из своего имени). Получается, что защита графическим ключом не такая надежная, как принято считать. В некоторых случаях она такая же слабая, как однобуквенный пароль.

Результаты этого исследования были представлены на конференции PasswordCon в Лас-Вегасе. По словам Марте, наиболее редкие комбинации — те, при которой ключ нарисован пересекающимися линиями. Их труднее всего подобрать, и сложность возрастает с увеличением числа линий.

Чтобы избежать взлома при использовании этой схемы защиты, нужно следовать нескольким правилам:

— Рисуйте ключ, начиная откуда угодно, но не из угла;

— Используйте как можно большее число точек;

— Следите за тем, чтобы окружающие не подглядели ваш пароль;

— Не забывайте протирать экран, ведь на нем может остаться след от пальца, который выдаст ваш ключ;

— Время от времени меняйте ключ блокировки. В этом случае, даже если кто-то подглядит ваш пароль, то может не успеть им воспользоваться.

Некоторые оболочки для Android (например, CyanogenMod) позволяют усложнить ключ — увеличить число точек или спрятать их с экрана. Подсмотреть ключ становится еще сложнее, ведь «злоумышленнику» будет довольно трудно запомнить рисунок, если он не знает размер «матрицы» и не видит точки. Правда, и вам с непривычки будет затруднительно вводить такой ключ.

Приложений, которые бы генерировали и запоминали графические ключи, еще не существует, поэтому придется полагаться на собственную память. После того, как вы установили новый ключ (особенно если он сложный), несколько раз подряд заблокируйте экран и смартфона и разблокируйте его, чтобы рисунок остался в вашей памяти.

Взлом графического пароля на Android

В статье описан способ обхода графического пароля на устройствах под управлением Android, основанный на алгоритме, который анализирует траекторию движения пальца в момент разблокировки устройства. Алгоритм позволяет с вероятностью 95% подобрать графический ключ не более чем за 5 попыток, т. е. прежде чем устройство автоматически заблокируется. Пользователям следует задуматься: стоит ли использовать графический пароль? Ведь безопасность устройства под вопросом.

1. Введение

2. Модель угроз

3. Механизм отслеживания траектории движения пальца

4. Получение информации о направлении движения пальца

5. Выводы

Введение

Операционная система Android предусматривает использование графического пароля (ключа) для разблокировки устройства, а также для защиты пользовательской информации. Большинство пользователей отдают предпочтение именно этому способу защиты своего устройства, поскольку визуальные образы воспринимаются и запоминаются человеком намного проще, чем цифры и буквы пин-кода или текстового пароля.

Учитывая распространенность данного способа защиты, понятны попытки как злоумышленников, так и правоохранителей найти способы преодоления графической защиты устройств.

Существует ряд возможностей обхода графического пароля. Оставляя в стороне специализированные программно-аппаратные комплексы, использование которых сопряжено с определенными ограничениями, остановимся на тех способах, которые не требуют специального оборудования, зато заставляют проявлять наблюдательность и, вероятно, изобретательность. Например, можно исследовать следы пальцев, оставленные владельцем на экране устройства, но, как правило, это малоэффективно, поскольку обычно приходится иметь дело с многочисленными смазанными или затертыми следами.

В недавнем исследовании рассказывалось, что вычислить графический пароль возможно, анализируя движение пальцев при рисовании узора (ключа), которое снято на видео. Стоит отметить, что видео может быть сделано на расстоянии двух метров от пользователя, например, в общественных местах.

При разработке алгоритма было использовано видео ввода пользователями устройств 120 уникальных графических ключей. Разработанный алгоритм позволяет с вероятностью 95% подобрать графический ключ не более чем за 5 попыток, до автоматической блокировки устройства.

Рассмотрим подробнее механизм воссоздания графического пароля с помощью анализа видео, фиксирующего на расстоянии движение пальца владельца.

Наиболее простая ситуация — прямое наблюдение за пользователем. В этом случае мы наиболее просто получаем искомый ключ. Этот метод не требует комментариев.

Рисунок 1. Метод прямого наблюдения за пользователем

Более актуальной является ситуация, в которой «наблюдатель» находится на расстоянии от владельца и производит съемку под углом к экрану. Здесь мы имеем дело с типичной ситуацией при записи, например, в общественном месте.

Рисунок 2. Запись видео «А» в общественном месте

Рисунок 2.1. Экран устройства, полученный с видео «А»

Рисунок 3. Запись видео «Б» в общественном месте

Рисунок 3.1. Экран устройства, полученный с видео «Б»

Модель угроз

Напомним, что существует несколько условий создания корректного графического ключа:

- Ключ должен состоять как минимум из 4 точек.

- Каждая точка может быть использована только один раз.

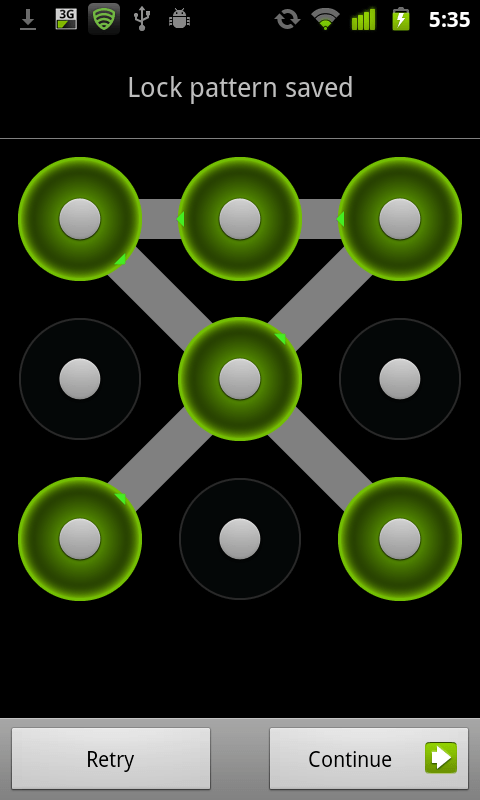

На рисунке 4 показан пример ключа, состоящий из пяти последовательно связанных точек на сетке 3×3.

Рисунок 4. Пример графического ключа

Для разблокировки устройства необходимо в определенной последовательности воспроизвести построенный узор (ключ), соединяя точки на экране.

Предположим, что некто хочет получить доступ к защищенному графическим паролем устройству.

Сперва необходимо получить видео, на котором пользователь разблокирует свое устройство. Далее видеозапись подвергается обработке, итогом которой становится выделение небольшого набора вероятных графических ключей.

Поскольку многие пользователи часто используют один и тот же пароль для всех своих устройств, получив один пароль, можно попытаться взломать и другие устройства этих пользователей.

Рисунок 5. Последовательность воссоздания графического ключа

На рисунке 5 поэтапно показана собственно атака.

- На первом кадре зафиксирован момент записи видео разблокирования мобильного устройства владельцем.

- На втором кадре выделены два сегмента: в одном палец, рисующий узор на экране, в другом — элемент устройства (точка фиксации).

Далее подключается алгоритм отслеживания движения пальца по экрану устройства.

- На третьем кадре — отрисовка траектории движения пальца с ракурса камеры.

- На четвертом кадре — моделирование траектории движения пальца с ракурса пользователя.

- На пятом кадре — набор смоделированных графических паролей (ключей).

- На шестом кадре — итоговый графический пароль (ключ), предлагаемый к вводу на устройстве.

Механизм отслеживания траектории движения пальца

Следует отметить, что на каждом кадре видеоряда необходимо определять положение двух областей: первой — вокруг пальца, второй — края устройства. Для этого вычисляются относительные координаты центральных точек этих областей. На координатном графике красным отмечены те точки, которые следует использовать для воссоздания графического пароля.

Рисунок 6. Траектория движения пальца

Отслеживание движения пальца осуществляется посредством алгоритма Tracking-Learning-Detection. Алгоритм автоматически обнаруживает указанные объекты и определяет их границы.

Программный код Tracking-Learning-Detection приведен ниже:

По умолчанию алгоритм передает информацию о местоположении объекта относительно верхнего левого угла видеокадра. Однако съемка видео может сопровождаться дрожанием камеры. Поэтому отсчет от угла кадра создаст нестабильность в определении координат элементов изображения, что в итоге может привести к неверной идентификации графического ключа.

Для того чтобы устранить влияние дрожания камеры, следует создать видео объекта с двух разных ракурсов и применить алгоритм Tracking-Learning-Detection.

На рисунке 7 показан эффект подавления дрожания при использовании алгоритма Tracking-Learning-Detection для обработки видеоряда.

Рисунок 7. Устранение влияния дрожания камеры посредством алгоритма Tracking-Learning-Detection

Рисунок 8. Искомый графический ключ

Генерируемая алгоритмом Tracking-Learning-Detection траектория движения пальца искажена по отношению к действительной траектории из-за разных углов положения экрана по отношению к пользователю и камере. Поэтому следующим шагом является ее преобразование в систему координат, связанную с устройством. Для этого нам необходимо рассчитать угол между камерой и устройством.

Существует алгоритм определения границ объектов, именуемый LineSegmentDetector, способный обнаружить протяженный край объекта.

Программный код алгоритма:

Угол съемки — это угол между установленной границей устройства и горизонталью. Это иллюстрирует рисунок 9. Возможная незначительная погрешность оценки угла съемки практически не влияет на результат.

Рисунок 9. Вычисление угла съемки

Используя установленный угол съемки Ѳ, производится преобразование траектории движения пальца по экрану в систему координат устройства:

где Т— матрица преобразования, S’ — координата точки отслеживаемой траектории, и S — координата после преобразования.

Для каждого видеокадра алгоритм индивидуально рассчитывает угол съемки и выполняет соответствующие преобразования.

Получение информации о направлении движения пальца

Чтобы определить, какие точки использовал человек, важно также знать, в каком направлении движется его палец. На рисунке 10 представлены все возможные на сетке 3×3 шестнадцать направлений движения.

Рисунок 10. 16 возможных вариантов направлений на сетке 3х3

Для каждого отрезка линии траектории необходимо рассчитать наклон и направление горизонтального смещения пальца (т. е. слева направо или наоборот). Полученная информация будет сверяться с таблицей оценки возможных направлений линий движения.

Таблица оценки возможных вариантов движения пальца

Наклон линии также определяется по координатам начальной и конечной точки выделенного отрезка. Рисунок 11 демонстрирует номера направлений движения пальца, присвоенные каждому сегменту траектории.

Рисунок 11. Номера направлений отслеживаемой траектории движения

Программный код алгоритма распознавания возможных вариантов ключа:

Собранная информация о траектории движения пальца сопоставляется с возможными вариантами ключей, которые ранжируются с учетом эвристики. Этот процесс описан в выше приведенном алгоритме.

Возможность обхода графического пароля определяется тремя факторами:

- Сетка графического пароля должна быть известна.

- Качество видео, позволяющее алгоритму отслеживать движение пальца, должно быть хорошим.

- Видеофрагмент, захватывающий процесс ввода графического ключа, должен цельным от начала до конца.

Выводы

В данной статье был рассмотрен метод обхода графического пароля. Метод базируется на исследовании видеозаписи разблокирования устройства самим пользователем. Стоит отметить, что видеозапись может быть сделана с помощью камеры мобильного устройства на расстоянии до двух метров. Алгоритм восстанавливает траекторию движения пальца по экрану устройства для определения графического пароля.

Очевидно, что графический пароль не является надежным методом блокировки. Поэтому для обеспечения безопасности графического пароля стоит:

- Использовать большее количество пересечений, так как они усложняют подбор комбинации и помогут ввести в заблуждение злоумышленника.

- Отключить опцию «показывать паттерн» в настройках операционной системы Android. После отключения этой опции линии между точками не будут отображаться на экране устройства.

- Закрывать экран устройства в момент ввода графического пароля — это исключит возможность подсмотреть злоумышленнику ваш пароль.

Стоит отметить, что графический пароль не является единственным способом защиты пользовательских данных в устройствах под управлением Android. Помимо графического пароля, существуют иные механизмы защиты, такие как: Touch ID, создание комбинированного пароля (состоящего из букв, символов и цифр), а также пин-код.

30 способов, которые позволят разблокировать любой смартфон. Часть 1 / Блог компании Group-IB / Хабр

В своей работе компьютерные криминалисты регулярно сталкиваются с кейсами, когда надо оперативно разблокировать смартфон. Например, данные из телефона нужны следствию, чтобы понять причины суицида подростка. В другом случае — помогут выйти на след преступной группы, нападающей на водителей-дальнобойщиков. Бывают, конечно, и милые истории — родители забыли пароль от гаджета, а на нем осталось видео с первыми шагами их малыша, но таких, к сожалению, единицы. Но и они требуют профессионального подхода к вопросу. В этой статье Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB, рассказывает о способах, которые позволяют экспертам-криминалистам обойти блокировку смартфона.

Важно: эта статья написана для оценки безопасности паролей и графических паттернов, используемых владельцами мобильных устройств. Если вы решите разблокировать мобильное устройство с помощью описанных методов — помните, что все действия по разблокировке устройств вы совершаете на свой страх и риск. При манипуляции с мобильными устройствами вы можете заблокировать устройство, стереть пользовательские данные или привести устройство в неисправное состояние. Также даны рекомендации пользователям, как повысить уровень защиты своих устройств.

Итак, самым распространенным методом ограничения доступа к пользовательской информации, содержащейся в устройстве, является блокировка экрана мобильного устройства. Когда подобное устройство попадает в криминалистическую лабораторию, работа с ним бывает затруднена, так как для такого устройства невозможно активировать режим отладки по USB (для Android-устройств), невозможно подтвердить разрешение на взаимодействие компьютера эксперта с этим устройством (для мобильных устройств фирмы Apple) и, как следствие, невозможно получить доступ к данным, находящимся в памяти устройства.

Насколько обычная блокировка экрана мобильного устройства препятствует извлечению специалистами данных из него, говорит тот факт, что ФБР США заплатило крупную сумму за разблокировку iPhone террориста Сайеда Фарука, одного из участников теракта в калифорнийском городе Сан-Бернардино [1].

Методы разблокировки экрана мобильного устройства

Как правило, для блокировки экрана мобильного устройства используется:

- Символьный пароль

- Графический пароль

Также для разблокировки экрана ряда мобильных устройств могут использоваться методы технологии SmartBlock:

- Разблокировка по распознаванию отпечатка пальца

- Разблокировка по распознаванию лица (технология FaceID)

- Разблокировка устройства по распознаванию радужной оболочки глаза

Социальные методы разблокировки мобильного устройства

Кроме чисто технических, существуют и иные способы узнать или преодолеть PIN-код, или графический код (паттерн) блокировки экрана. В отдельных случаях социальные методы могут быть более эффективными, чем технические решения, и помочь в разблокировке устройств, перед которыми пасуют существующие технические разработки.

В данном разделе будут описаны методы разблокировки экрана мобильного устройства, которые не требуют (или требуют лишь ограниченного, частичного) применения технических средств.

Для совершения социальных атак нужно как можно глубже изучить психологию владельца заблокированного устройства, понять, по каким принципам он генерирует и сохраняет пароли или графические паттерны. Также исследователю понадобится капля везения.

При использовании методов, связанных с подбором пароля, следует учитывать, что:

- при введении десяти неправильных паролей на мобильных устройствах компании Apple данные пользователя могут быть стерты. Это зависит от настроек безопасности, которые установил пользователь;

- на мобильных устройствах под управлением операционной системы Android может быть использована технология Root of Trust, которая приведет к тому, что после введения 30 неправильных паролей данные пользователя буду либо недоступны, либо стерты.

Способ 1: cпроси пароль

Это покажется странным, но пароль разблокировки можно узнать, просто спросив у владельца устройства. Как показывает статистика, примерно 70% владельцев мобильных устройств охотно сообщают пароль. Особенно, если это сократит время исследования и, соответственно, владелец быстрее получит свое устройство назад. Если нет возможности спросить пароль у владельца (например, владелец устройства умер) или он отказывается его раскрыть — пароль можно узнать у его близких родственников. Как правило, родственники знают пароль или могут подсказать возможные варианты.

Рекомендация по защите: Пароль от вашего телефона — это универсальный ключ от всех данных, в том числе и платежных. Говорить, передавать, писать его в мессенджерах — плохая идея.

Способ 2: подгляди пароль

Пароль можно подсмотреть в момент, когда владелец пользуется устройством. Даже если вы запомните пароль (символьный или графический) лишь частично — это значительно сократит количество возможных вариантов, что позволит быстрее подобрать его.

Вариантом данного метода является использование записей камер видеонаблюдения, на которых запечатлен владелец, разблокирующий устройство с помощью графического пароля [2]. Описанный в работе «Cracking Android Pattern Lock in Five Attempts» [2] алгоритм, путем анализа видеозаписей, позволяет предположить варианты графического пароля и разблокировать устройство за несколько попыток (как правило, для этого нужно сделать не более пяти попыток). Как утверждают авторы, «чем сложнее графический пароль, тем проще его подобрать».

Рекомендация по защите: Использование графического ключа — не лучшая идея. Цифро-буквенный пароль подглядеть очень сложно.

Способ 3: найди пароль

Пароль можно найти в записях владельца устройства (файлы на компьютере, в ежедневнике, на фрагментах бумаги, лежащих в документах). Если человек использует несколько различных мобильных устройств и на них разные пароли, то иногда в батарейном отсеке этих устройств или в пространстве между корпусом смартфона и чехлом можно найти клочки бумаги с записанными паролями:

Рекомендация по защите:

не надо вести «блокнотик» с паролями. Это плохая идея, кроме случая, когда все эти пароли заведомо ложные, чтобы уменьшить количество попыток разблокировки.

Способ 4: отпечатки пальцев (Smudge attack)

Этот метод позволяет выявить потожировые следы рук на дисплее устройства. Увидеть их можно, обработав экран устройства светлым дактилоскопическим порошком (вместо специального криминалистического порошка можно использовать детскую присыпку или иной химически неактивный мелкодисперсный порошок белого или светло-серого цвета) или посмотрев на экран устройства в косопадающих лучах света. Анализируя взаиморасположение следов рук и имея дополнительную информацию о владельце устройства (например, зная его год рождения), можно попробовать подобрать текстовый или графический пароль. Так выглядит потожировое наслоение на дисплее смартфона в виде стилизованной буквы Z:

Рекомендация по защите:

Как мы и говорили, графический пароль — это не лучшая идея, как и стекла с плохим олеофобным покрытием.

Способ 5: искусственный палец

Если устройство может быть разблокировано по отпечатку пальца, а исследователь имеет образцы отпечатков рук владельца устройства, то на 3D-принтере можно изготовить трехмерную копию отпечатка пальца владельца и использовать ее для разблокировки устройства [3]:

Для более полной имитации пальца живого человека — например, когда датчик отпечатка пальца смартфона еще детектирует тепло — 3D-модель надевается (прислоняется) к пальцу живого человека.

Владелец устройства, даже забыв пароль блокировки экрана, может сам разблокировать устройство, используя отпечаток своего пальца. Это может быть использовано в определенных случаях, когда владелец не может сообщить пароль, но, тем не менее, готов помочь исследователю разблокировать свое устройство.

Исследователю следует помнить о поколениях сенсоров, примененных в различных моделях мобильных устройств. Старые модели сенсоров могут срабатывать практически на прикосновение любого пальца, не обязательно принадлежащего владельцу устройства. Современные ультразвуковые сенсоры, наоборот, сканируют весьма глубоко и четко. Кроме того, ряд современных подэкранных сенсоров — это просто CMOS-фотокамеры, которые не могут сканировать глубину изображения, из-за чего обмануть их намного проще.

Рекомендация по защите: Если палец, то только ультразвуковой сенсор. Но не забывайте, что приложить палец против вашей воли куда проще, чем лицо.

Способ 6: «рывок» (Mug attack)

Данный метод описан британскими полицейскими [4]. Он заключается в скрытой слежке за подозреваемым. В момент, когда подозреваемый разблокирует свой телефон, агент в штатском вырывает его из рук владельца и не дает устройству заблокироваться вновь до момента передачи его экспертам.

Рекомендация по защите: Думаю, если против вас собираются применять такие меры, то дело плохо. Но тут нужно понимать, что случайная блокировка обесценивает этот способ. А, например, многократное нажатие кнопки блокировки на iPhone запускает режим SOS, который в дополнение ко всему выключает FaceID и включает требование кода пароля.

Способ 7: ошибки в алгоритмах управления устройством

В новостных лентах профильных ресурсов часто можно встретить сообщения о том, что при определенных действиях с устройством происходит разблокировка его экрана. Например, экран блокировки ряда устройств может разблокироваться при входящем звонке. Недостаток данного метода в том, что выявленные уязвимости, как правило, оперативно устраняются производителями.

Примером подхода к разблокировке мобильных устройств, выпущенных ранее 2016 года, является разряд батареи. При низком заряде устройство разблокируется и предложит изменить настройки питания. При этом надо быстро перейти на страницу с настройками безопасности и отключить блокировку экрана [5].

Рекомендация по защите: не забывайте своевременно обновлять ОС своего устройства, а если оно уже не поддерживается — менять смартфон.

Способ 8: уязвимости в сторонних программах

Уязвимости, выявленные в установленных на устройстве сторонних программах, могут также полностью или частично предоставлять доступ к данным заблокированного устройства.

Примером подобной уязвимости может быть похищение данных из iPhone Джеффа Безоса, основного владельца Amazon. Уязвимость в мессенджере WhatsApp, проэксплуатированная неизвестными, привела к краже конфиденциальных данных, находившихся в памяти устройства [6].

Подобные уязвимости могут быть использованы исследователями для достижения своих целей — извлечения данных из заблокированных устройств или для их разблокировки.

Рекомендация по защите: Нужно обновлять не только ОС, но и прикладные программы, которыми вы пользуетесь.

Способ 9: корпоративный телефон

Корпоративные мобильные устройства могут быть разблокированы системными администраторами компаний. Так, например, корпоративные устройства Windows Phone привязываются к аккаунту Microsoft Exchange компании и могут быть разблокированы ее администраторами. Для корпоративных устройств Apple существует сервис Mobile Device Management, аналогичный Microsoft Exchange. Его администраторы также могут разблокировать корпоративное iOS-устройство. Кроме того, корпоративные мобильные устройства можно скоммутировать только с определенными компьютерами, указанными администратором в настройках мобильного устройства. Поэтому без взаимодействия с системными администраторами компании такое устройство невозможно подключить к компьютеру исследователя (или программно-аппаратному комплексу для криминалистического извлечения данных).

Рекомендация по защите: MDM — это и зло, и добро с точки зрения защиты. MDM-администратор всегда может удаленно сбросить устройство. В любом случае, не стоит хранить чувствительные личные данные на корпоративном устройстве.

Способ 10: информация из сенсоров

Анализируя информацию, получаемую от сенсоров устройства, можно подобрать пароль к устройству с помощью специального алгоритма. Адам Дж. Авив продемонстрировал возможность подобных атак, используя данные, полученные акселерометром смартфона. В ходе исследований ученому удалось правильно определить символьный пароль в 43% случаях, а графический пароль — в 73% [7].

Рекомендация по защите: Внимательно следите за тем, каким приложениям вы выдаете разрешение на отслеживание различных сенсоров.

Способ 11: разблокировка по лицу