Что такое шифрование данных? | Entrust

Вопросы и ответы

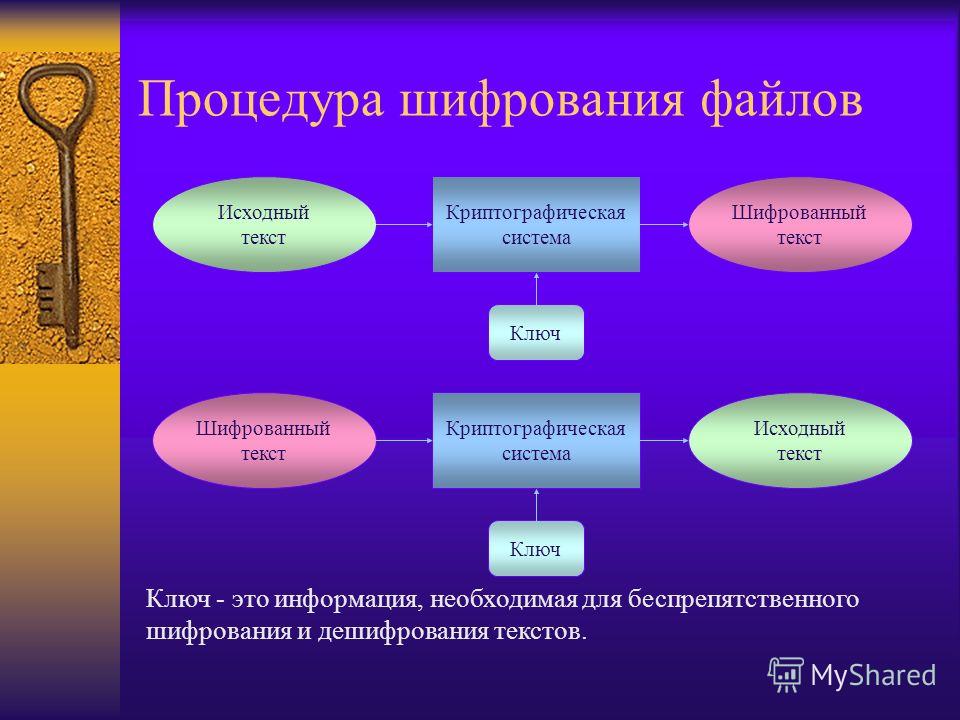

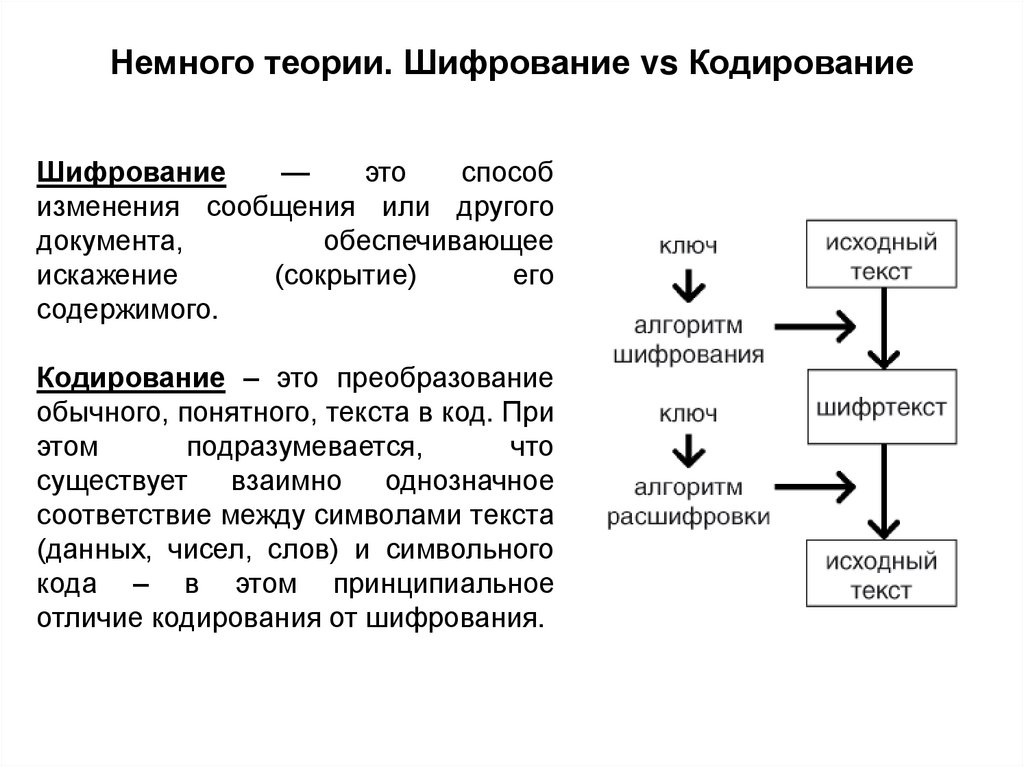

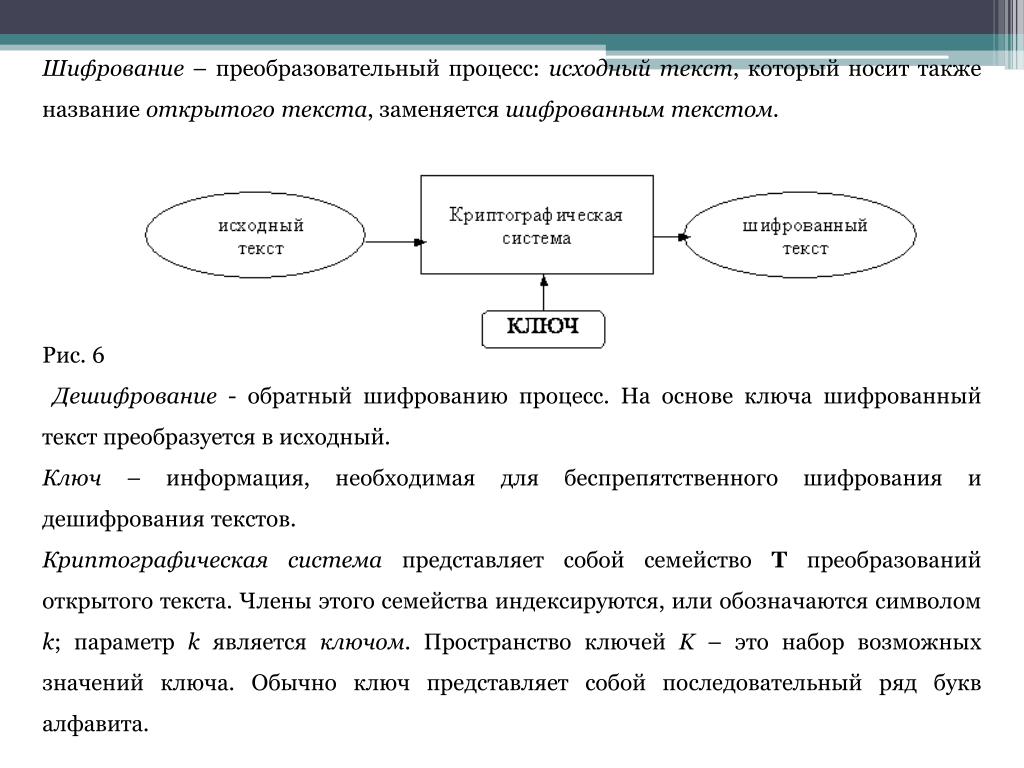

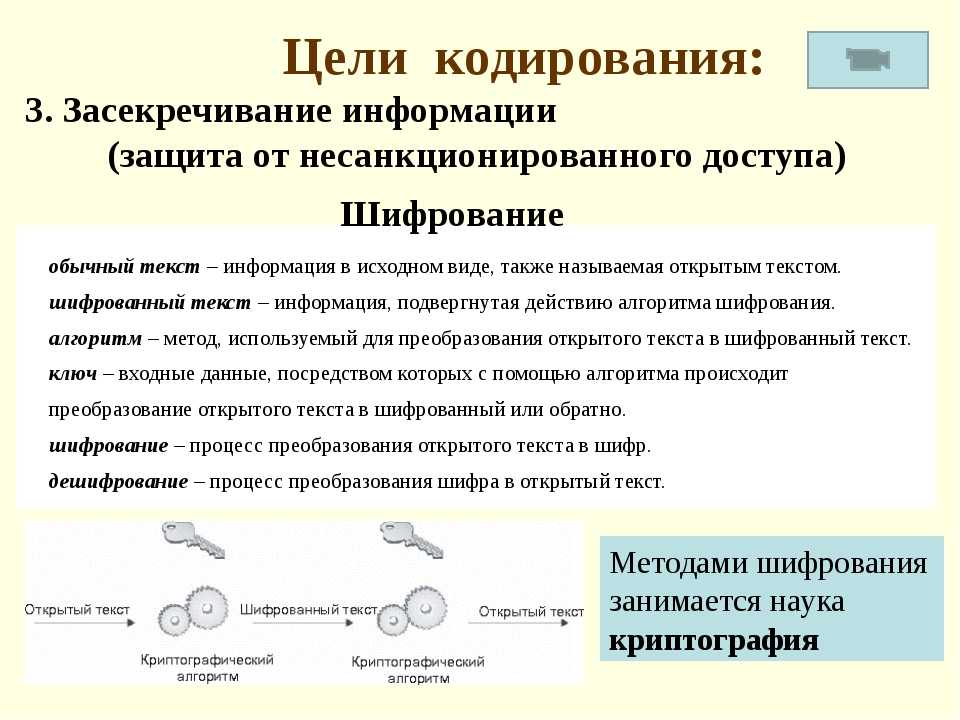

Шифрование данных — это способ перевода данных из открытого текста или незашифрованной версии в зашифрованный текст или зашифрованную версию. Доступ к зашифрованным данным могут получить только пользователи, имеющие ключ шифрования или ключ расшифровки.

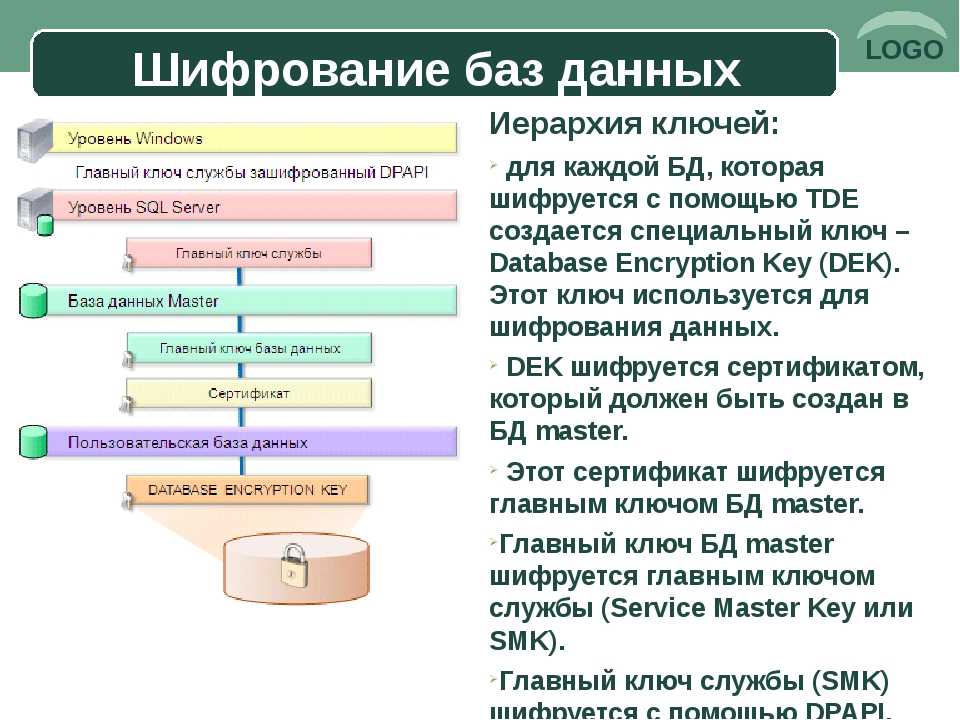

Что такое шифрование базы данных?

Базы данных представляют собой централизованные хранилища (локальные или облачные) критически важных бизнес-данных, что делает базы данных основной мишенью для киберпреступников.

Во многих решениях для шифрования баз данных не учитываются инсайдерские угрозы и сложные атаки, в которых злоумышленники выдают себя за привилегированных пользователей. Для сред, требующих более высокого уровня безопасности, аппаратные модули безопасности (HSM) обеспечивают сертифицированную по федеральным стандартам обработки информации (FIPS) защиту ключей базы данных, и при этом ключи хранятся в надежном устройстве.

Когда требуется шифрование данных?

В целях соответствия многие нормативные акты требуют или рекомендуют шифрование данных во время хранения и (или) передачи. Например, Общий регламент по защите персональных данных (GDPR) прямо не требует шифрования данных, но шифрование данных является лучшим способом продемонстрировать руководящим органам, что хранящиеся данные защищены.

Например, Общий регламент по защите персональных данных (GDPR) прямо не требует шифрования данных, но шифрование данных является лучшим способом продемонстрировать руководящим органам, что хранящиеся данные защищены.

И наоборот, Закон об ответственности и переносе данных о страховании здоровья граждан (HIPAA) обязывает шифровать защищенную медицинскую информацию (PHI) во время хранения. Подробнее о том, как предотвратить утечку данных в медицинских учреждениях.

Даже если шифрование не требуется, наилучшей практикой с точки зрения безопасности является шифрование всех данных, которые содержат информацию, позволяющую установить личность (PII), или конфиденциальную коммерческую интеллектуальную собственность.

Типы шифрования данных

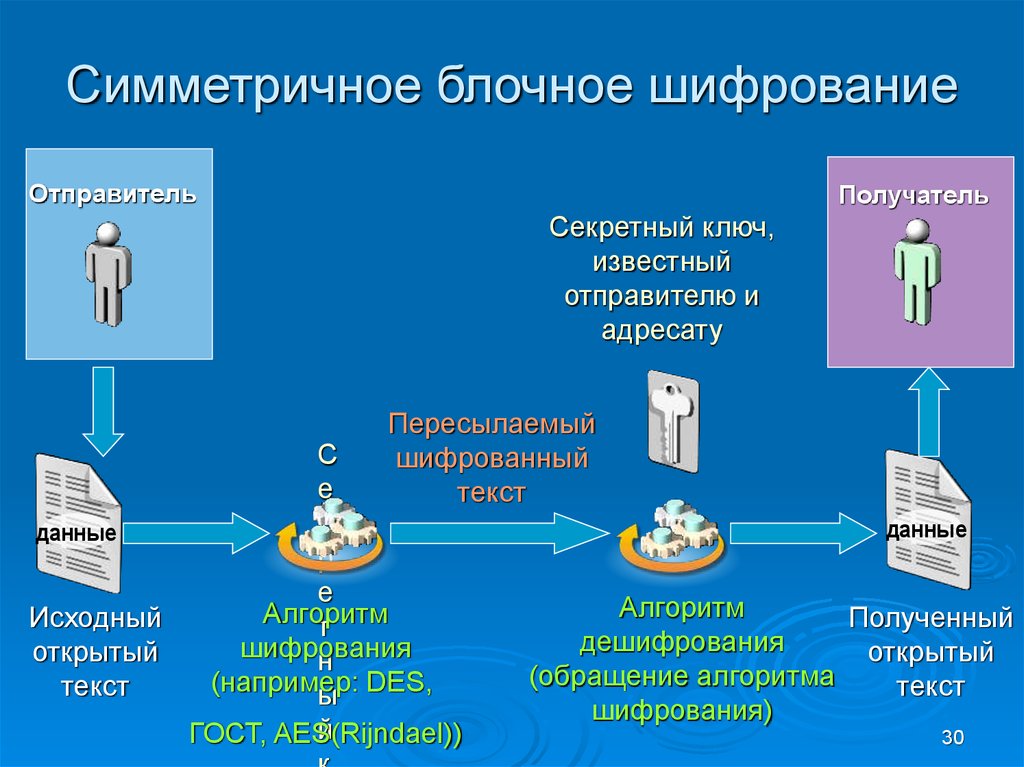

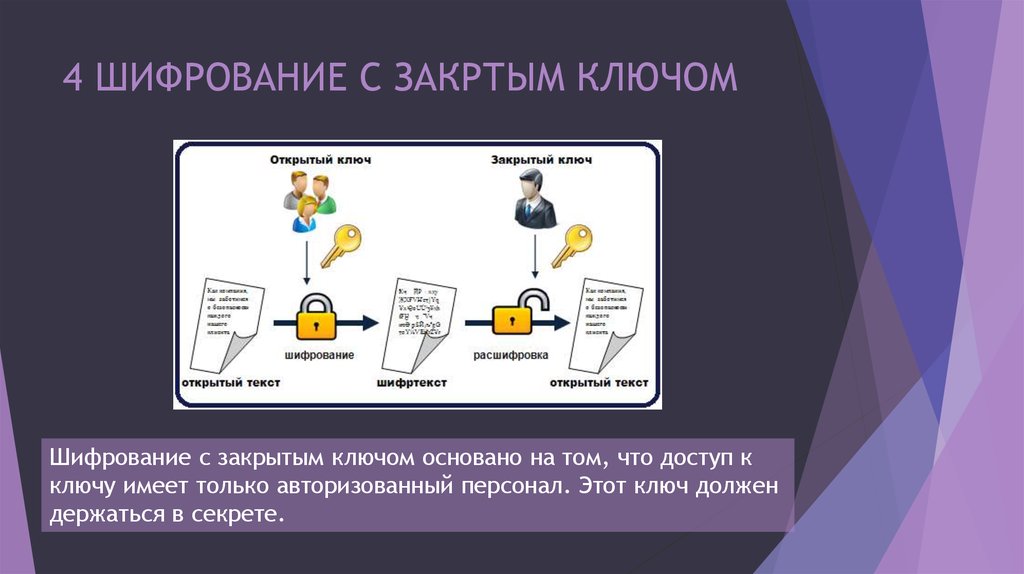

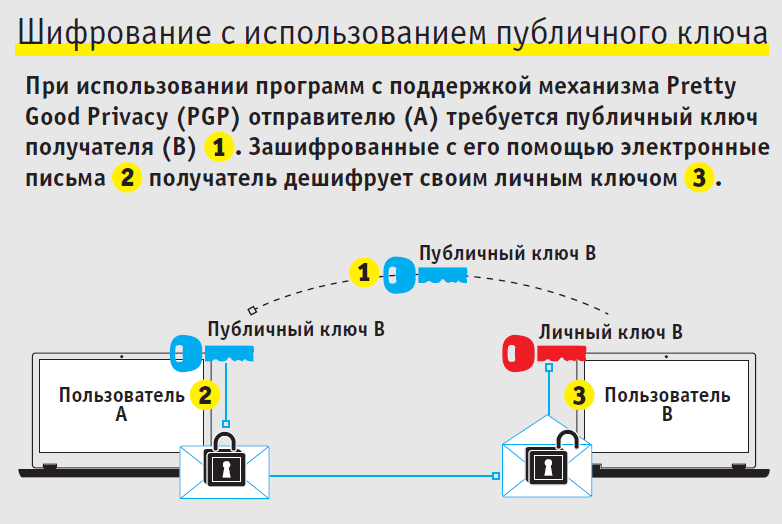

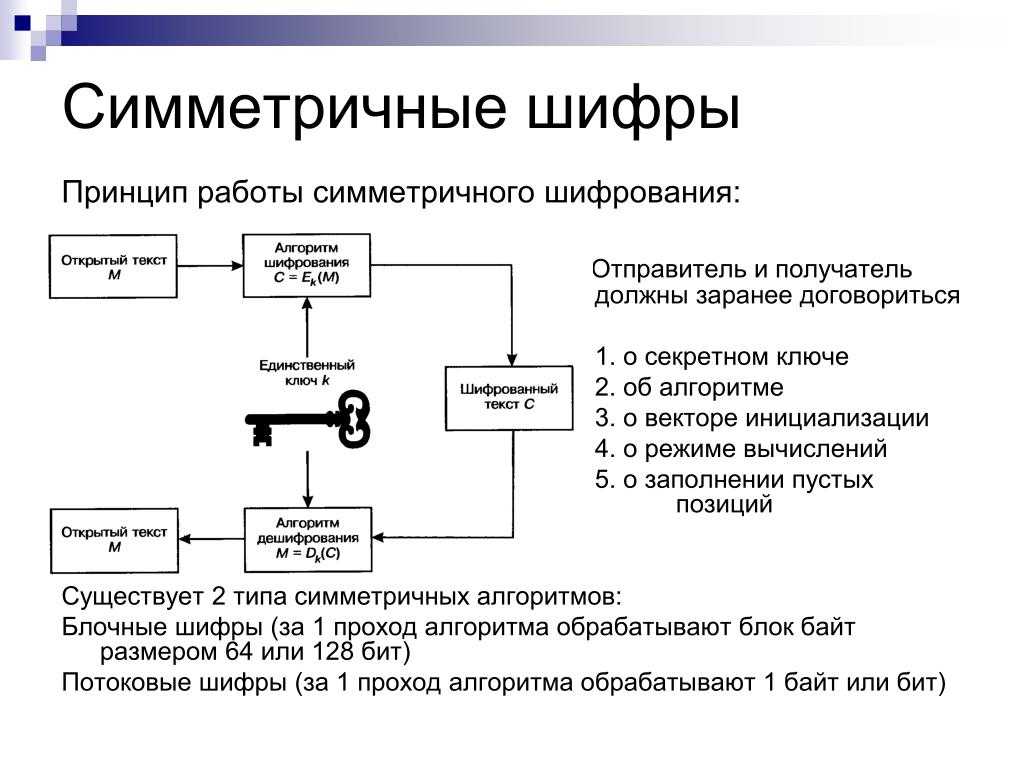

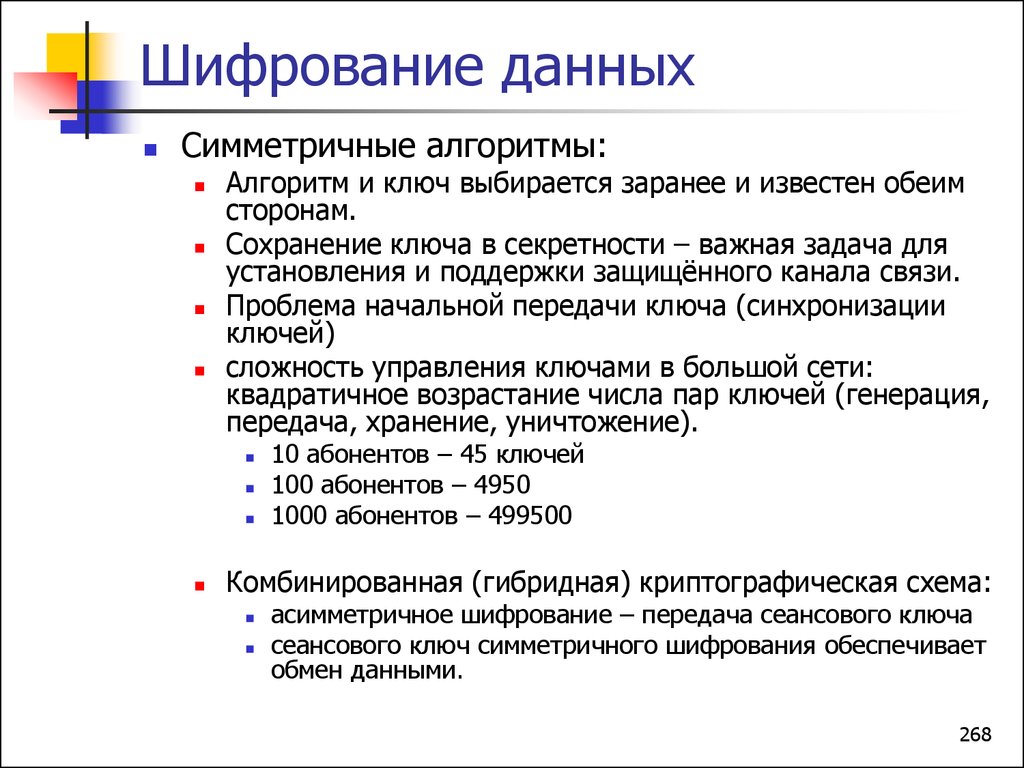

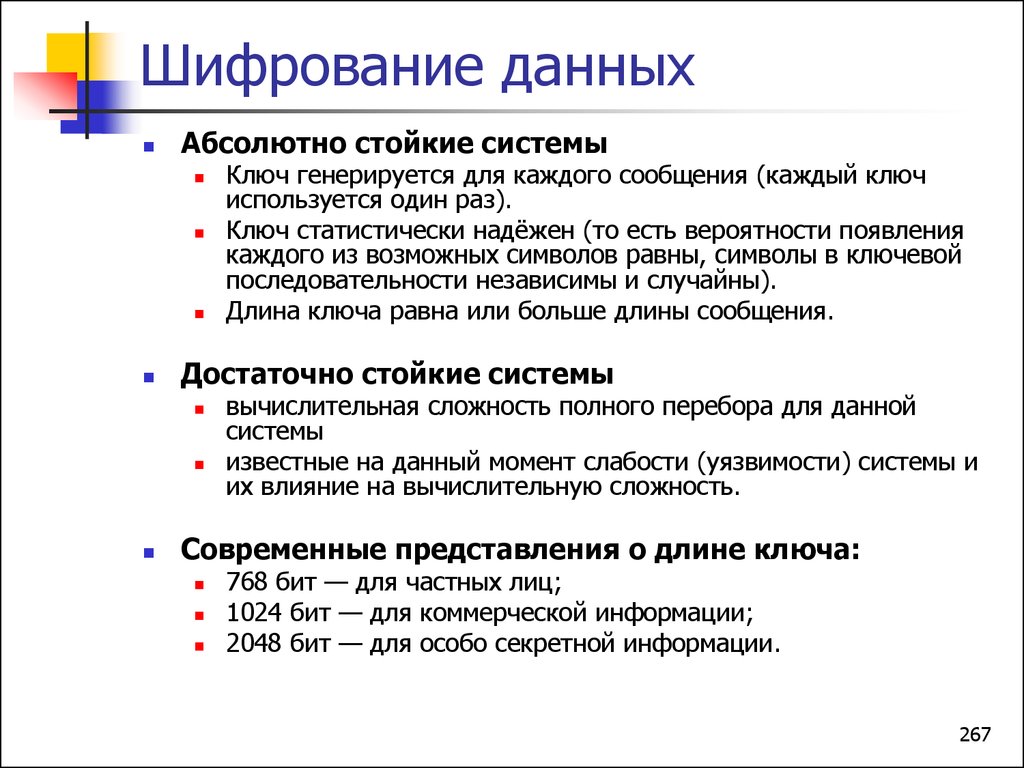

Существует два основных типа шифрования данных: симметричное шифрование и асимметричное шифрование. Симметричное шифрование защищает данные с помощью одного криптографического ключа. Это ускоряет шифрование (за счет меньшей длины ключа), но и делает его менее безопасным. Асимметричное шифрование требует открытого ключа и закрытого ключа для работы в тандеме для расшифровки данных. Эта схема делает асимметричное шифрование более безопасным. Узнайте больше о различиях между симметричным и асимметричным шифрованием.

Асимметричное шифрование требует открытого ключа и закрытого ключа для работы в тандеме для расшифровки данных. Эта схема делает асимметричное шифрование более безопасным. Узнайте больше о различиях между симметричным и асимметричным шифрованием.

Что такое сквозное шифрование данных?

Сквозное шифрование данных — это система связи, в которой только отправитель и предполагаемый получатель могут зашифровать или расшифровать сообщение. Шифрование данных происходит как во время хранения, так и во время передачи. Это не позволяет третьим лицам перехватить или изменить отправляемые данные.

Разница между маскировкой данных и шифрованием данных

Говоря простыми словами, маскировка данных позволяет скрыть информацию, а шифрование данных служит для ее кодирования. Маскировка данных позволяет скрыть конфиденциальную информацию, например номера социального страхования, номера кредитных карт и другую информацию, позволяющую установить личность (PII), что делает информацию доступной организации, но не хакерам. Хотя эти два метода имеют некоторое сходство, шифрование данных сильно отличается от маскировки данных. При шифровании данных используется алгоритм шифрования для сокрытия данных, и для раскрытия информации требуется ключ расшифровки.

Хотя эти два метода имеют некоторое сходство, шифрование данных сильно отличается от маскировки данных. При шифровании данных используется алгоритм шифрования для сокрытия данных, и для раскрытия информации требуется ключ расшифровки.

Как изменились стандарты шифрования данных?

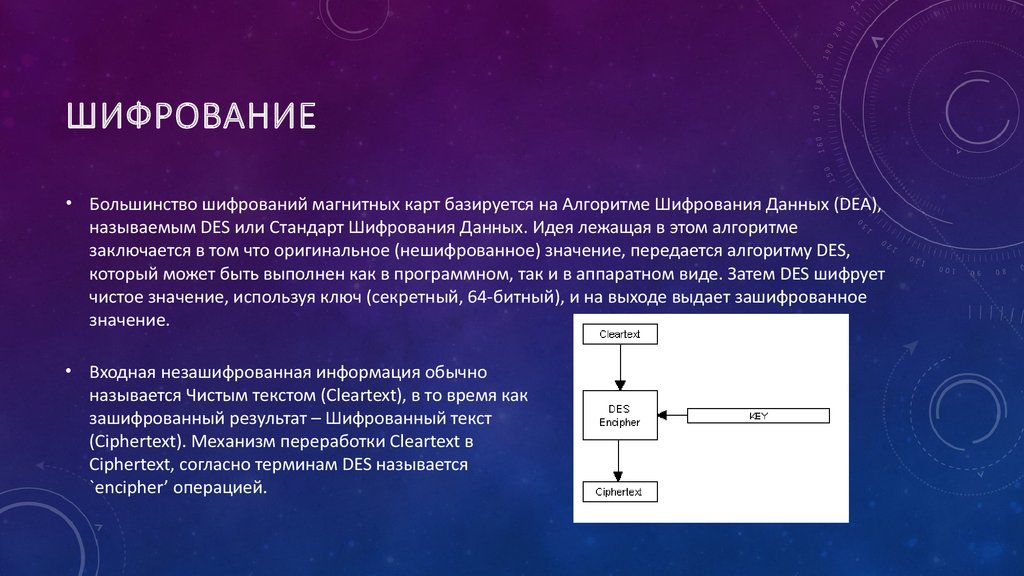

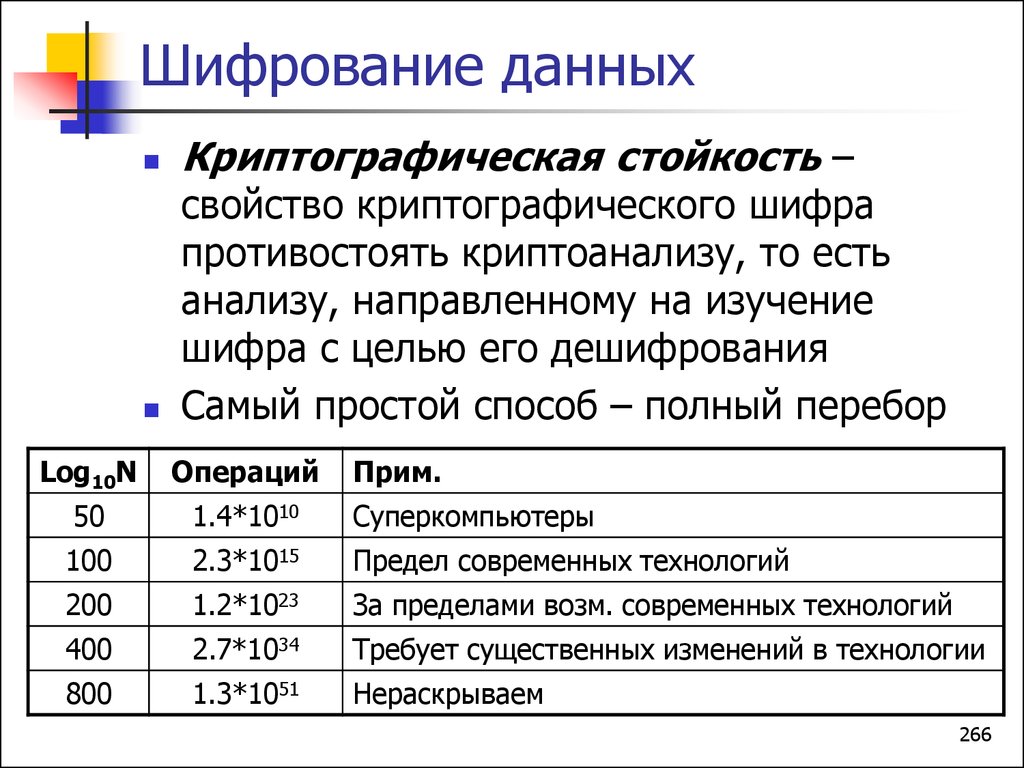

Стандарты шифрования данных изменились, чтобы быть на шаг впереди хакеров и злоумышленников. Современные алгоритмы шифрования отличаются высочайшим уровнем целостности, аутентификации и неопровержимости по сравнению с устаревшим стандартом шифрования данных (DES).

Стандарт шифрования данных был разработан в 1970-х годах. Из-за малой длины ключа (56 бит) стандарта шифрования данных недостаточно для защиты приложений, но он оказал значительное влияние на разработку стандартов шифрования. Сегодня существуют развитые алгоритмы шифрования, противодействующие новым методам атак, включая атаки через побочные каналы и криптоанализ.

Передовой опыт шифрования данных

- Шифруйте все типы конфиденциальных данных, а не только данных с наибольшей вероятностью обнаружения.

- Оценивайте эффективность шифрования, чтобы убедиться в том, что оно защищает данные, не потребляя слишком много времени и памяти процессора.

- Составляйте стратегии для хранимых и передаваемых данных.

- Учитывайте отраслевые нормы и требования.

- Оценивайте потребности организации в симметричном или асимметричном шифровании.

Главные мифы о шифровании данных

Неудачное внедрение решений для шифрования данных в прошлом подмочило репутацию этого метода защиты. Однако при правильном развертывании шифрование данных может способствовать достижению гибкости, соответствия и конфиденциальности данных, которые требуются в современных бизнес-средах. Ниже перечислены основные мифы о шифровании данных

- Шифрование снижает производительность системы.

- Терминология слишком сложна для понимания.

- Управлять всеми ключами шифрования крайне трудно.

- Ключи шифрования легко потерять.

- Его трудно развернуть.

- Оно защищает только приложение.

- Ротация ключей шифрования приводит к простою программы.

- Шифрование корпоративного уровня стоит дорого.

- Шифрование в облаке небезопасно.

- Решения работают не на всех платформах.

Как насчет шифрования в облаке?

Мир все больше строится вокруг виртуализации и облака. Облако предлагает значительные преимущества с точки зрения стоимости и гибкости. Тем не менее некоторые ИТ-менеджеры все еще не решаются хранить конфиденциальные данные в облаке, предпочитая поддерживать собственный центр обработки данных, который они контролируют. Шифрование данных позволяет использовать модель Cloud and Infrastructure as a Service, сохраняя при этом конфиденциальность данных. Ниже перечислены основные преимущества шифрования данных в облаке

.- Помогает организациям перейти в облако.

- Организация владеет ключами и может легко их отзывать и выводить из эксплуатации.

- Помогает обеспечить безопасную работу множества пользователей в облаке.

- Отделение данных от ключевых сервисов может помешать поставщикам услуг получить доступ к данным или случайно их раскрыть.

- Помогает соблюдать нормативно-правовые требования.

- Обеспечивает организации зону безопасности благодаря уведомлениям о нарушениях.

- Может обеспечить поставщикам услуг конкурентное преимущество.

- Внушает уверенность в сохранности данных в многооблачном мире.

- Позволяет организациям обезопасить свой удаленный офис.

Шифрование больших данных

Большие данные — это термин для сбора и анализа огромных объемов информации из различных источников для выявления тенденций и привязок, которые могут применяться для бизнес-прогнозирования. Поскольку большие данные поступают из самых разных источников, они создают множество угроз безопасности данных по сравнению с меньшими наборами данных. Надежное шифрование больших данных требует границы, сертифицированной по стандарту FIPS 140-2 уровня 3, для защиты ключей шифрования больших данных и разгрузки криптографической обработки: именно это позволяет обеспечить шифрование с низкой задержкой и аппаратным ускорением.

Как работает аппаратное шифрование твердотельных накопителей? Сравнение программного и аппаратного шифрования, 256-разрядное шифрование AES и TCG Opal 2.0

Search Kingston.com

To get started, click accept below to bring up the cookies management panel. Next, tap or click on the Personalization button to turn on the chat feature, then Save.

Версия вашего веб-браузера устарела. Обновите браузер для повышения удобства работы с этим веб-сайтом. https://browser-update.org/update-browser.html

май 2021

- Персональное хранилище

- SSD клиентского уровня

- Безопасность данных

Блог Главная

Сегодня все люди во всем мире, от предприятий и правительств до частных лиц, разделяют одно: необходимость и желание защитить важную личную и конфиденциальную информацию. Независимо от того, хранятся ли данные или перемещаются, их защита абсолютно необходима. Финансовые и репутационные последствия утечки данных, взлома, утерянных или украденных ноутбуков/ ПК могут быть астрономическими.

Финансовые и репутационные последствия утечки данных, взлома, утерянных или украденных ноутбуков/ ПК могут быть астрономическими.

Для защиты от хакеров и утечки данных в организации необходимо шифровать данные и во время их перемещения, и во время хранения. Шифрование обеспечивает усиленный уровень защиты на тот случай, если каким-либо образом будет получен несанкционированный доступ к компьютерной сети или устройству хранения. Если это произойдет, хакер не сможет получить доступ к данным. В этой статье мы сосредоточимся на программном шифровании, накопителях с самошифрованием (сокращенно SED) и общем объяснении того, как работает шифрование твердотельных накопителей.

Что такое шифрование?

Говоря упрощенно, шифрование преобразует информацию, введенную в цифровое устройство, в блоки данных, которые кажутся бессмысленными. Чем сложнее процесс шифрования, тем более неразборчивыми и не поддающимися расшифровке будут данные. И наоборот, дешифрование восстанавливает исходную форму зашифрованных данных, делая их снова доступными для чтения.

Сравнение аппаратного и программного шифрования

Программное шифрование использует различные программы для шифрования данных в логическом томе. При первом шифровании накопителя создается уникальный ключ, который сохраняется в памяти компьютера. Этот ключ зашифрован парольной фразой, выбранной пользователем. Когда пользователь вводит парольную фразу, он разблокирует ключ и предоставляет доступ к незашифрованным данным на накопителе. Копия ключа также записывается на накопитель. Программное шифрование действует как посредник между считыванием/записью данных приложения на устройство; перед физическим сохранением данных на накопителе они шифруются с помощью ключа. При считывании с накопителя данные дешифруются с использованием того же ключа, прежде чем будут переданы программе.

Хотя программное шифрование является рентабельным, оно надежно ровно настолько, насколько надежно устройство, на котором оно используется.

В накопителях с самошифрованием (SED) используется аппаратное шифрование, предлагающее более целостный подход к шифрованию пользовательских данных. Накопители SED оснащаются встроенным крипточипом AES, который шифрует данные перед записью и расшифровывает их перед чтением непосредственно с носителя NAND. Аппаратное шифрование находится между ОС, установленной на накопителе, и BIOS системы. При первом шифровании накопителя создается ключ шифрования, который сохраняется во флеш-памяти NAND. При первой загрузке системы загружается настраиваемая система BIOS, которая запрашивает парольную фразу пользователя.

Накопители с самошифрованием также шифруют/дешифруют данные «на лету» с помощью встроенного крипточипа, который отвечает за шифрование данных до их передачи во флеш-память NAND и дешифрует данные перед их чтением. Центральный процессор не участвует в процессе шифрования, что снижает потери производительности, связанные с программным шифрованием. В большинстве случаев при загрузке системы ключ шифрования сохраняется во встроенной памяти твердотельного накопителя, что усложняет его получение и делает менее уязвимым для низкоуровневых атак. Этот аппаратный метод шифрования обеспечивает высокий уровень безопасности данных, поскольку он невидим для пользователя. Его нельзя отключить, и он не влияет на производительность.

256-битное аппаратное шифрование по протоколу AES

AES (Advanced Encryption Standard) — это алгоритм симметричного шифрования (то есть ключи шифрования и дешифрования совпадают). Поскольку AES является блочным шифром, данные делятся на 128-битные блоки перед их шифрованием 256-битным ключом. 256-битное шифрование AES — это международный стандарт, который обеспечивает превосходную безопасность данных и признан, в частности, правительством США. Шифрование AES-256 практически не поддается расшифровке, что делает его самым надежным стандартом шифрования.

Поскольку AES является блочным шифром, данные делятся на 128-битные блоки перед их шифрованием 256-битным ключом. 256-битное шифрование AES — это международный стандарт, который обеспечивает превосходную безопасность данных и признан, в частности, правительством США. Шифрование AES-256 практически не поддается расшифровке, что делает его самым надежным стандартом шифрования.

Почему этот алгоритм не поддается расшифровке? Протокол AES включает алгоритмы AES-128, AES-192 и AES-256. Цифры представляют количество битов ключа в каждом блоке шифрования и дешифрования. Для каждого добавленного бита количество возможных ключей удваивается, то есть 256-битное шифрование равносильно двум в 256 степени! Это чрезвычайно большое количество возможных вариантов ключа. В свою очередь, каждый бит ключа имеет разное количество раундов. (Раунд — это процесс трансформации обычного текста в шифротекст.) Для 256 бит используется 14 раундов. 2 256 Не говоря уже о времени и вычислительной мощности, необходимых для выполнения этой операции.

Программное шифрование по протоколу TCG Opal 2.0

TCG — это международная группа по промышленным стандартам, которая определяет основанный на аппаратных средствах доверительный учет для совместимых доверенных вычислительных платформ. Этот протокол обеспечивает возможность инициализации, аутентификации и управления зашифрованными твердотельными накопителями с помощью независимых поставщиков программного обеспечения, использующих решения для управления безопасностью TCG Opal 2.0, таких как Symantec, McAfee, WinMagic® и другие.

Таким образом, хотя программное шифрование имеет свои преимущества, оно может не соответствовать понятию «всеобъемлющего». Программное шифрование добавляет дополнительные шаги, потому что данные должны быть зашифрованы, а затем дешифрованы, когда пользователю необходимо получить доступ к данным, тогда как аппаратное шифрование предлагает более надежное решение. Твердотельный накопитель с аппаратным шифрованием оптимизирован для работы с остальной частью накопителя без снижения производительности. В зависимости от приложения вы можете быть удивлены тем, что принимает участие в защите ваших данных. Не все средства шифрования одинаково, и понимание различий будет играть ключевую роль в том, насколько эффективна и действенна ваша безопасность.

В зависимости от приложения вы можете быть удивлены тем, что принимает участие в защите ваших данных. Не все средства шифрования одинаково, и понимание различий будет играть ключевую роль в том, насколько эффективна и действенна ваша безопасность.

#KingstonIsWithYou

Фильтр Filters Applied

Сортировать по Название — от A до Z

No products were found matching your selection

Шифрование устройств в Windows

Windows 11 Windows 10 Еще…Меньше

Шифрование устройства помогает защитить ваши данные. Оно доступно на широком спектре устройств с Windows.

Обычно, когда вы обращаетесь к своим данным, они проходят через Windows и к ним применяются стандартные меры защиты, связанные со входом в Windows. Однако если кто-то хочет обойти эти средства защиты Windows, он может открыть дело компьютера и удалить физический жесткий диск. После этого путем добавления вашего жесткого диска в качестве второго диска на компьютер, которым он управляет, этот человек сможет получить доступ к вашим данным, не нуждаясь в ваших учетных сведениях.

Однако если диск зашифрован, при попытке использовать этот метод для доступа к диску ему потребуется предоставить ключ расшифровки (которого у них не должно быть) для доступа к любым данным на диске. Без ключа расшифровки данные на диске будут выглядеть как бессмысленный текст.

Возникли проблемы при воспроизведении видео? Посмотрите его на YouTube.

Запрашивает ли BitLocker ключ восстановления? См. раздел «Поиск ключа восстановления BitLocker».

Доступно ли это на моем устройстве?

Шифрование BitLocker доступно на поддерживаемых устройствах с Windows 10 или 11 Pro, Корпоративная или для образовательных учреждений.

На поддерживаемых устройствах с Windows 10 или более поздней версии BitLocker будет автоматически включен при вашем первом входе в личную учетную запись Майкрософт (например, @outlook.com или @hotmail. com) либо рабочую или учебную учетную запись.

com) либо рабочую или учебную учетную запись.

BitLocker не включается автоматически с локальными учетными записями, однако его можно включить вручную в средстве управления BitLocker .

Управление шифрованием BitLocker

Нажмите Пуск и в поле поиска введите Управление BitLocker, а затем выберите необходимый результат из списка.

Примечание: Вы сможете увидеть этот параметр, только если функция BitLocker доступна на вашем устройстве. Она не поддерживается в выпуске Windows Домашняя.

Если для устройства включен BitLocker, важно убедиться, что у вас есть резервная копию ключа восстановления. Если BitLocker считает, что неавторизованный пользователь пытается получить доступ к диску, система блокируется и запрашивается ключ восстановления BitLocker. Если у вас нет этого ключа, вы не сможете получить доступ к диску, а служба поддержки Майкрософт не имеет доступа к ключам восстановления, чтобы они не могли предоставить его вам, или создать новый, если он потерян.

Резервное копирование ключа восстановления занимает всего несколько секунд. Дополнительные сведения см. в разделе «Резервное копирование ключа восстановления BitLocker».

Если устройство не поддерживает BitLocker, вместо него можно использовать шифрование устройств Windows .

Чтобы узнать, можно ли использовать шифрование устройств Windows

-

В поле поиска на панели задач введите Сведения о системе, щелкните правой кнопкой мыши Сведения о системе в списке результатов, а затем выберите Запуск от имени администратора. Также можно нажать кнопку Пуск и затем в разделе Средства администрирования Windows выбрать Сведения о системе.

org/ListItem»>

В нижней части окна Сведения о системе найдите параметр Поддержка шифрования устройства. Если указано значение Соответствует требованиям, то шифрование устройства доступно на вашем устройстве.

Включение шифрования устройств Windows

-

Войдите в Windows под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows 10.

-

Нажмите кнопку Пуск и выберите Параметры > Обновление и безопасность > Шифрование устройства.

Если пункт Шифрование устройства отсутствует, эта функция недоступна.

Если пункт Шифрование устройства отсутствует, эта функция недоступна. -

Если шифрование устройства отключено, выберите Включить.

Дополнительные ресурсы

Резервное копирование ключа восстановления BitLocker

Поиск ключа восстановления BitLocker в Windows

Что такое шифрование данных? Определение и передовые практики

Поделитесь этой страницей

Давайте прыгнут и изучим:

- Определение шифрования данных

- Цель шифрования данных

- Процесс шифрования данных

- Проблемы шифрования данных

- Расширение данных. Шифрование везде

Определение шифрования данных

Шифрование данных — это процесс, который кодирует содержимое (например, сообщения, файлы) для защиты его конфиденциальности и целостности. Алгоритмы используются для скремблирования или шифрования данных. Чтобы расшифровать или расшифровать информацию, требуется уникальный ключ. Зашифрованные данные становятся практически непригодными для использования без ключа.

Алгоритмы используются для скремблирования или шифрования данных. Чтобы расшифровать или расшифровать информацию, требуется уникальный ключ. Зашифрованные данные становятся практически непригодными для использования без ключа.

Шифрование данных используется для защиты широкого спектра контента, включая средства связи, базы данных, устройства IoT и приложения. В соответствии с внутренними, государственными и отраслевыми нормами для защиты конфиденциальной информации используется шифрование данных.

Благодаря шифрованию данных информация может быть защищена при хранении, передаче и использовании.

- Данные в состоянии покоя — хранящиеся данные, к которым нет доступа (например, файлы, хранящиеся на файловых серверах, записи в базах данных, документы на флэш-накопителях, информация на жестких дисках)

- Данные в пути — данные, которые передаются по сети (например, электронная почта, формы веб-сайтов, инструменты для совместной работы, обмен мгновенными сообщениями)

- Используемые данные — данные открываются одним или несколькими приложениями

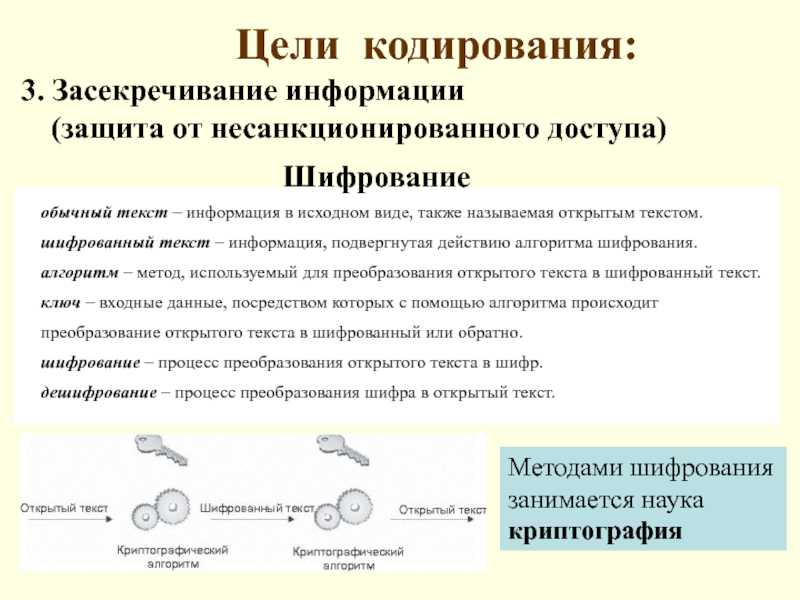

Четыре общих шифрования данных Термины

- Шифры или алгоритмы шифрования — формулы, используемые для кодирования и декодирования сообщений

- Шифрованный текст — данные в зашифрованном, нечитаемом виде

- Криптография — наука о шифровании и дешифровании информации

- Открытый текст — данные в исходной форме перед шифрованием

Типы шифрования данных

Существует два основных вида шифрования данных — асимметричное шифрование и симметричное шифрование.

- 1. Асимметричное шифрование данных , также называемое шифрованием с открытым ключом или криптографией с открытым ключом, шифрует и расшифровывает данные с использованием двух криптографических асимметричных ключей — открытого ключа и закрытого ключа. Открытый или общий ключ шифрует данные. Закрытый ключ, который используется для расшифровки, должен быть защищен. Примерами асимметричного шифрования являются RSA, названный в честь инженеров, которые его разработали, и инфраструктура открытых ключей (PKI).

- 2. Симметричное шифрование данных использует только один секретный ключ, который используется для шифрования и расшифровки данных. Он требует, чтобы отправитель обменялся ключом шифрования с получателем, чтобы расшифровать данные. Стандарты шифрования данных (DES), Triple DES, Advanced Encryption Standard (AES) и TwoFish являются примерами асимметричного шифрования.

Методы шифрования данных

Наиболее распространенные методы шифрования данных приведены ниже. Эти стандарты были разработаны для удовлетворения различных требований безопасности.

Эти стандарты были разработаны для удовлетворения различных требований безопасности.

Advanced Encryption Standard (AES)

AES — это простой в использовании алгоритм симметричного шифрования данных. В 2002 году он был принят правительством США в качестве стандарта шифрования. Он широко используется в потребительских технологиях по всему миру.

AES — это симметричный шифр, основанный на блочном шифре Rijndael. Пользователи могут установить длину ключа на 128, 192 или 246 бит, а AES поддерживает длину блока 128 бит для шифрования блочного шифра. AES считается устойчивым ко всем атакам, кроме тех, которые используют грубую силу.

Blowfish

Устаревший алгоритм шифрования данных, Blowfish остается эффективным. Это симметричный шифр, который делит сообщения на блоки по 64, а затем шифрует их по одному. На смену Blowfish пришла компания TwoFish.

Стандарт шифрования данных (DES)

Стандарт шифрования данных (DES) был запущен правительством США в 1977 году и использовался в качестве стандарта до 2002 года, когда он был заменен более мощными вариантами шифрования данных. Будучи пионером в свое время, DES теперь считается стандартом низкого уровня, который в основном устарел.

Будучи пионером в свое время, DES теперь считается стандартом низкого уровня, который в основном устарел.

Криптография на эллиптических кривых (ECC)

ECC относится к системам, в которых только два взаимодействующих пользователя могут расшифровать разговор; у каждого из них есть ключи. Поскольку ни одна третья сторона не знает о передаваемых или хранимых данных, слежка или манипуляция невозможны.

Мощное и быстрое шифрование данных, ECC является частью протокола SSL/TLS, который шифрует связь между веб-сайтами и их посетителями. Хотя он генерирует более короткие ключи для повышения скорости, он по-прежнему соответствует высоким стандартам безопасности. (например, 3072-битный ключ RSA и 256-битный ключ ECC обеспечивают одинаковый уровень безопасности.)

Инфраструктура открытых ключей (PKI)

PKI позволяет использовать такие технологии, как цифровые подписи и шифрование. Он предоставляет оборудование, программное обеспечение, политики, процессы и процедуры, необходимые для создания, управления, распространения, использования, хранения и отзыва цифровых сертификатов и открытых ключей. PKI лежит в основе электронной коммерции и служит основой безопасности Интернета вещей (IoT).

PKI лежит в основе электронной коммерции и служит основой безопасности Интернета вещей (IoT).

RSA

RSA назван в честь трех ученых-компьютерщиков, которые его изобрели — Ривеста, Шамира и Адлемана. Он был создан в 1977 для шифрования данных при передаче.

Криптосистема шифрования данных с открытым ключом, RSA является одним из наиболее широко используемых стандартов асимметричной криптографии, использующих открытый и закрытый ключи. Открытый ключ RSA основан на трех значениях — двух очень больших простых числах и еще одном числе, которые объединяются для защиты данных при передаче.

Тройной DES (3DES или TDES)

Называется 3DES, поскольку DES запускается три раза. Этот трехэтапный процесс увеличивает размер ключа DES с 56 до 168 бит, что значительно усложняет его расшифровку.

3DES — это блочный шифр с симметричным ключом, который использует симметричное шифрование для шифрования сегментов данных с использованием фиксированного размера блока. Даже с тремя уровнями шифрования 3DES больше не считается надежно безопасным по современным стандартам.

Даже с тремя уровнями шифрования 3DES больше не считается надежно безопасным по современным стандартам.

TwoFish

TwoFish можно использовать во многих программных и аппаратных приложениях, поскольку он бесплатный и непатентованный; он также входит в число самых быстрых алгоритмов шифрования. Он генерирует ключи длиной до 256 бит.

Назначение шифрования данных

- Защита от грубой силы и кибератак, включая вредоносные программы и программы-вымогатели.

- Убедитесь, что доступ к данным имеют только предполагаемые стороны.

- Установить, что владелец веб-сайта владеет закрытым ключом, указанным в сертификате TLS веб-сайта, что означает, что веб-сайт является законным, а не злонамеренной подделкой.

- Помощь организациям в соблюдении внутренних, государственных и отраслевых требований (например, CCPA, HIPAA, PCI-DSS и GDPR).

- Предотвращайте утечку данных, защищая хранящиеся, передаваемые и используемые данные.

- Снижение ответственности в случае непреднамеренного раскрытия или взлома конфиденциальных данных.

- Защита сообщений:

- Сохранение конфиденциальности содержимого

- Проверка происхождения

- Защита от несанкционированного доступа

- Защищает данные на компьютерах, съемных носителях и мобильных устройствах.

Процесс шифрования данных

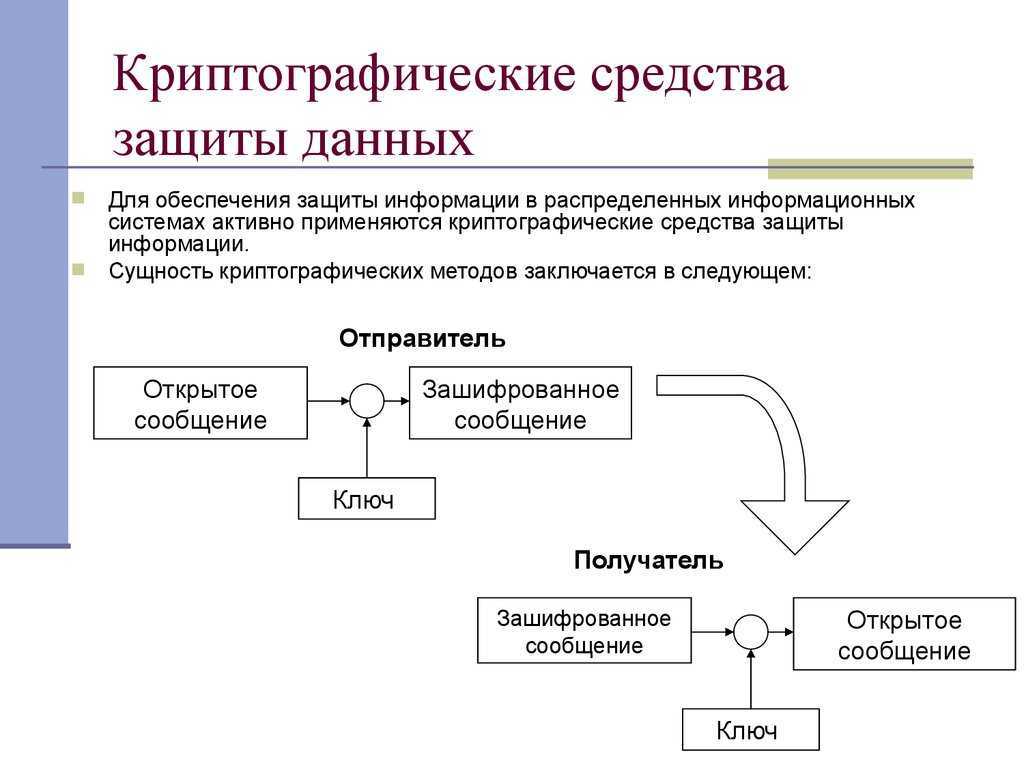

Чтобы начать процесс шифрования, необходимо определить, какую систему (или шифр) использовать (см. Методы шифрования данных выше). Эти алгоритмы используются для шифрования и расшифровки данных.

Стойкость метода шифрования определяется сгенерированным ключом, а не системой. Шифр обеспечивает механизм шифрования, а ключ дает указания о том, как следует кодировать данные.

Во время шифрования данных данные проходят через шифр. Алгоритм кодирует его в соответствии с инструкцией ключа. Только тот, у кого есть ключ, может расшифровать данные.Проблемы с шифрованием данных

Несмотря на свою эффективность в качестве инструмента безопасности, шифрование имеет уязвимости, в том числе:

- Компьютерные программы могут взломать некоторые алгоритмы шифрования и получить доступ к зашифрованному содержимому.

- Зашифрованные данные в пути можно просмотреть, если устройства заражены вредоносным ПО, которое перехватывает или перехватывает данные при их перемещении по сети.

- Зашифрованные данные в состоянии покоя потенциально могут быть скомпрометированы вредоносным ПО или киберпреступником, получившим доступ к системам.

Дополнительные проблемы с шифрованием данных включают проблемы с системами управления ключами, например:

- Накладные расходы, необходимые для поддержки этих систем.

- Проблемы с производительностью.

- Сложность интеграции с облачными системами.

- Проблемы с доступом к зашифрованным данным.

Стоит отметить, что шифрование данных также может быть использовано в качестве оружия. Программа-вымогатель использует шифрование данных для блокировки файлов до тех пор, пока не будет выплачен выкуп.

Решения для шифрования данных

Существует множество решений для шифрования данных как для общего использования, так и для узкоспециализированных приложений. К часто используемым решениям для шифрования данных относятся:

К часто используемым решениям для шифрования данных относятся:

- Блокчейн — для криптовалюты

- Шифрование HTTPS — для веб-сайтов

Безопасные/многоцелевые расширения электронной почты Интернета или S/MIME — для электронной почты - Повсеместное шифрование — для шифрования базы данных TLS — для данных в движении

- VPN — для данных в движении

Шифрование данных повсюду

От отдельных пользователей и небольших компаний до государственных учреждений и крупных корпораций шифрование данных используется для защиты информации, которая хранится, используется, или отправлено, от финансовых данных в медицинские записи. Без шифрования данных многие ключевые отрасли, такие как электронная коммерция, онлайн-банкинг и телемедицина, создали бы невыносимые уязвимости при ведении бизнеса и предоставлении услуг своей компании.

Специалисты Egnyte готовы ответить на ваши вопросы. Уже более десяти лет Egnyte помогла более чем 16 000 клиентов с миллионами клиентов по всему миру.

Последнее обновление: 3 октября 2021 г.

Поделитесь этой страницей

Начните работу с Egnyte.

Запросить демонстрацию

Шифрование вашего ноутбука, как вы это имеете в виду

T ИМЯ И СНОВА , людям говорят, что есть один очевидный способ смягчить угрозы конфиденциальности всех видов, от массовой правительственной слежки до всепроникающего онлайн-отслеживания до киберпреступников: шифрование . Как сказал президент Обама ранее в этом году, выступая в перерывах между атаками своей администрации на шифрование, «нет такого сценария, при котором нам не нужно действительно надежное шифрование». Даже после того, как он помог раскрыть все способы, с помощью которых правительство может получить доступ к вашим данным, разоблачитель АНБ Эдвард Сноуден продолжал утверждать: «Шифрование работает. Правильно реализованные надежные криптосистемы — одна из немногих вещей, на которые вы можете положиться».

Но как обычным людям начать использовать шифрование? Шифрование существует во многих формах и используется на разных этапах обработки цифровой информации (вы используете его прямо сейчас, возможно, даже не осознавая этого, потому что ваше подключение к этому веб-сайту зашифровано). Когда вы пытаетесь защитить свою конфиденциальность, совершенно неясно, как именно начать использовать шифрование. Одно очевидное место для начала, где преимущества конфиденциальности высоки, а кривая технического обучения низка, – это так называемое полное шифрование диска. Полное шифрование диска не только обеспечивает надежное шифрование, упомянутое Сноуденом и Обамой, но и встроено во все основные операционные системы. Это единственный способ защитить ваши данные в случае потери или кражи ноутбука. запустил и пользуюсь.

Когда вы пытаетесь защитить свою конфиденциальность, совершенно неясно, как именно начать использовать шифрование. Одно очевидное место для начала, где преимущества конфиденциальности высоки, а кривая технического обучения низка, – это так называемое полное шифрование диска. Полное шифрование диска не только обеспечивает надежное шифрование, упомянутое Сноуденом и Обамой, но и встроено во все основные операционные системы. Это единственный способ защитить ваши данные в случае потери или кражи ноутбука. запустил и пользуюсь.

Если вы хотите зашифровать свой жесткий диск и действительно защитить свои данные, вам не следует просто включать его; вы должны знать основы того, что защищает шифрование диска, а что нет, и как избежать распространенных ошибок, которые могут позволить злоумышленнику легко обойти ваше шифрование.

Если вы торопитесь, перейдите к концу, где я шаг за шагом объясню, как зашифровать диск для Windows, Mac OS X и Linux. Затем, когда у вас будет время, вернитесь и прочитайте важные предостережения, предшествующие этим инструкциям.

От чего защищает шифрование диска

Если кто-то получит физический доступ к вашему компьютеру, а вы не используете шифрование диска, он может очень легко украсть все ваши файлы.

Неважно, хороший ли у вас пароль, потому что злоумышленник может просто загрузить новую операционную систему с USB-накопителя, обойдя ваш пароль, и просмотреть ваши файлы. Или они могут удалить ваш жесткий диск и вставить его в другой компьютер, чтобы получить доступ. Все, что им нужно, это отвертка, второй компьютер и USB-корпус за 10 долларов.

Компьютеры стали продолжением нашей жизни, и личная информация постоянно накапливается на наших жестких дисках. Ваш компьютер, вероятно, содержит рабочие документы, фотографии и видео, базы данных паролей, историю веб-браузера и другую разрозненную информацию, которая не принадлежит никому, кроме вас. Все должны использовать полное шифрование диска на своих ноутбуках.

Шифрование вашего диска защитит вас и ваши данные в случае, если ваш ноутбук попадет в чужие руки, будь то из-за того, что вы его где-то случайно оставили, ваш дом или офис был ограблен, или он был конфискован государственными агентами дома или за границей.

Стоит отметить, что никто не имеет права на неприкосновенность частной жизни при пересечении границ. Даже если вы являетесь гражданином США, въезжающим в Соединенные Штаты, ваши конституционные права не применяются на границе, и пограничники оставляют за собой право копировать все файлы с вашего компьютера или телефона, если захотят. Это также верно в Канаде и в других странах мира. Если вы планируете путешествовать с электронными устройствами, шифрование диска — это единственный способ защитить ваши данные, если пограничники будут настаивать на вашем обыске. В некоторых ситуациях в ваших интересах сотрудничать и разблокировать устройство, а в других — нет. Без шифрования диска выбор сделан за вас: пограничники получают все ваши данные.

От чего шифрование диска бесполезно

Существует распространенное заблуждение, что шифрование жесткого диска делает ваш компьютер безопасным, но это не совсем так. На самом деле шифрование диска полезно только против злоумышленников, которые имеют физический доступ к вашему компьютеру. Это не делает ваш компьютер более сложным для атаки по сети.

Это не делает ваш компьютер более сложным для атаки по сети.

Все распространенные способы взлома людей по-прежнему применимы. Злоумышленники все еще могут обманом заставить вас установить вредоносное ПО. Вы по-прежнему можете посещать вредоносные веб-сайты, которые используют ошибки во Flash, или в вашем веб-браузере, или в механизмах шрифтов или рендеринга изображений вашей операционной системы, или множеством других способов. Когда вы посещаете благотворительные веб-сайты, сетевые злоумышленники могут тайно сделать их вредоносными, изменив их при передаче. Злоумышленники по-прежнему могут использовать сервисы, запущенные на вашем компьютере, такие как общий доступ к файлам в сети, общий доступ к спискам воспроизведения iTunes или ваш клиент BitTorrent, и это лишь некоторые из них.

И, конечно же, шифрование диска никак не остановит интернет-слежку. Шпионские агентства, такие как АНБ, которое подключается к оптоволоконным кабелям, составляющим основу Интернета, по-прежнему смогут следить практически за всем, что вы делаете в Интернете. Для решения этой системной проблемы требуется совершенно другая категория шифрования.

Для решения этой системной проблемы требуется совершенно другая категория шифрования.

Существует слишком много способов взлома или слежки, чтобы перечислить их полностью. В будущих постах я объясню, как уменьшить размер вашей, вероятно, обширной поверхности атаки. Но сейчас важно знать, что шифрование диска защищает только от одной разновидности атаки: физического доступа.

Как это работает

Цель шифрования диска — сделать так, чтобы если кто-то, кроме вас, получил доступ к вашему компьютеру, он не смог получить доступ ни к одному из ваших файлов, а вместо этого увидел бы только зашифрованные, бесполезный зашифрованный текст.

Большинство дисковых шифраторов работают так. При первом включении компьютера, прежде чем ваша операционная система сможет даже загрузиться, вы должны разблокировать свой диск, указав правильный ключ шифрования. В конце концов, файлы, из которых состоит ваша операционная система, находятся на вашем зашифрованном диске, поэтому ваш компьютер не сможет работать с ними, пока диск не будет разблокирован.

В большинстве случаев ввод парольной фразы не разблокирует весь диск, а разблокирует ключ шифрования, который, в свою очередь, разблокирует все содержимое диска. Эта косвенность позволяет вам изменить свою парольную фразу без необходимости повторного шифрования диска с новым ключом, а также позволяет иметь несколько парольных фраз, которые могут разблокировать диск, например, если вы добавите другую учетную запись пользователя на свой ноутбук.

Это означает, что ваша парольная фраза для шифрования диска потенциально является одним из самых слабых звеньев безопасности. Если ваша парольная фраза «letmein», компетентный злоумышленник немедленно преодолеет шифрование вашего диска. Но если вы используете правильно сгенерированную парольную фразу с высокой энтропией, такую как «runge wall, храбрый удар, тик, пикантный пирс», вполне вероятно, что ни один злоумышленник, даже АНБ или китайская разведка, никогда не сможет ее угадать.

Вы должны быть предельно осторожны с надежным шифрованием диска, которое можно разблокировать только с помощью запомненной вами парольной фразы. Если вы забудете парольную фразу, ваш компьютер будет заблокирован, и ваши данные будут потеряны навсегда. Никакая служба восстановления данных вам не поможет, а если вы отдадите свою машину ФБР, то она тоже не сможет получить доступ к вашим файлам. Потому что в этом суть шифрования диска.

Если вы забудете парольную фразу, ваш компьютер будет заблокирован, и ваши данные будут потеряны навсегда. Никакая служба восстановления данных вам не поможет, а если вы отдадите свою машину ФБР, то она тоже не сможет получить доступ к вашим файлам. Потому что в этом суть шифрования диска.

Когда ваш компьютер включен и вы ввели свою парольную фразу, шифрование вашего диска становится полностью прозрачным для вас и приложений на вашем компьютере. Файлы открываются и закрываются как обычно, а программы работают так же, как и на незашифрованной машине. Вы не заметите никакого влияния на производительность.

Это означает, однако, что когда ваш компьютер включен и разблокирован, любой, кто сидит за ним, имеет доступ ко всем вашим файлам и данным, не обремененный шифрованием. Поэтому, если вы хотите, чтобы шифрование вашего диска работало в полную силу, вам нужно заблокировать экран, когда ваш компьютер будет включен, пока вас нет, а в тех случаях, когда вы забудете заблокировать его, вам нужно установить он автоматически блокируется после, скажем, 10 минут простоя.

Также важно, чтобы в вашей системе не было других пользователей со слабыми паролями или без паролей, и чтобы вы отключили гостевую учетную запись. Если кто-то захватит ваш ноутбук, вы не хотите, чтобы они вообще могли войти в систему.

Атаки на шифрование диска

Существует несколько атак на шифрование диска, от которых сложно защититься. Вот некоторые меры предосторожности, которые вы можете принять.

Полностью выключите компьютер (а не просто приостановите его работу), если считаете, что он может попасть в чужие руки, например, прямо перед прохождением таможни при въезде в новую страну. Это защищает от атак на основе памяти.

Компьютеры имеют временное хранилище, называемое ОЗУ (также известное как память), которое можно рассматривать как черновик для всего вашего программного обеспечения. Когда ваш компьютер включен, ваше программное обеспечение постоянно записывает и удаляет части вашей оперативной памяти. Если вы используете шифрование диска, как только вы успешно разблокируете зашифрованный диск, ключ шифрования будет храниться в оперативной памяти до тех пор, пока вы не выключите компьютер. Так и должно быть — иначе не было бы возможности шифровать и расшифровывать файлы на лету во время использования компьютера.

Так и должно быть — иначе не было бы возможности шифровать и расшифровывать файлы на лету во время использования компьютера.

Но, к сожалению, в ноутбуках есть порты с прямым доступом к памяти или DMA, включая FireWire, ExpressCard, Thunderbolt, PCI, PCI Express и другие. Если у злоумышленника есть доступ к вашему компьютеру и ваш диск разблокирован (это верно даже в том случае, если ваш ноутбук приостановлен), злоумышленник может просто подключить вредоносное устройство к вашему компьютеру, чтобы иметь возможность манипулировать вашей оперативной памятью. Это может включать прямое чтение ваших ключей шифрования или ввод команд в вашу операционную систему, например закрытие программы блокировки экрана. Существует программное обеспечение с открытым исходным кодом под названием Inception, которое делает это с помощью кабеля FireWire и второго ноутбука, а также доступно множество коммерческих аппаратных средств, таких как этот или этот. Стоит отметить, что новые версии Mac OS X используют крутую технологию виртуализации под названием VT-d, чтобы предотвратить этот тип атаки DMA.

Демонстрация атаки с холодной загрузкой.

Фото предоставлено J. Alex Halderman et al. «Чтобы не забыть: атаки с использованием «холодной» загрузки на ключи шифрования»

Но у злоумышленника есть и другие способы узнать, что находится в вашей оперативной памяти. Когда вы выключаете компьютер, все в оперативной памяти исчезает. Но это происходит не сразу; это занимает несколько минут, а злоумышленник может сделать это еще дольше, физически заморозив оперативную память. Злоумышленник, имеющий физический доступ к вашему включенному компьютеру, может использовать отвертку, чтобы открыть корпус вашего компьютера, а затем использовать перевернутый баллон со сжатым воздухом, чтобы заморозить вашу оперативную память (как на изображении выше). Затем злоумышленник может быстро отключить питание вашего компьютера, отключить оперативную память, подключить оперативную память к другому компьютеру и сбросить все данные из оперативной памяти на диск. Просматривая эти данные, они могут найти копию вашего ключа шифрования, которую затем можно использовать для расшифровки всех файлов на вашем жестком диске. Это называется атакой с холодной загрузкой, и вы можете посмотреть видео о ней в действии здесь.

Это называется атакой с холодной загрузкой, и вы можете посмотреть видео о ней в действии здесь.

Ключевым выводом является то, что, хотя ваш зашифрованный диск разблокирован, шифрование диска не полностью защищает ваши данные. Из-за этого вы можете подумать о том, чтобы закрыть всю свою работу и полностью выключить компьютер в конце дня, а не просто приостановить его работу.

Также важно убедиться, что ваш ноутбук всегда физически защищен, чтобы доступ к нему имели только люди, которым вы доверяете. Вы должны рассмотреть возможность носить свой ноутбук с собой, куда бы вы ни пошли, как бы неудобно это ни было, если ваши данные чрезвычайно важны для вас. Во время путешествия берите его с собой в ручной клади, а не сдавайте в багаж, и носите с собой, а не оставляйте в номере отеля. Храните его у надежного друга или запирайте в сейфе, если не можете присматривать за ним самостоятельно.

Это все для защиты от другого типа атаки с шифрованием диска, известной на несколько архаичном языке как атака «злая дева». Люди часто оставляют свои ноутбуки в своих гостиничных номерах во время путешествий, и все, что нужно, это одна горничная отеля / элитный хакер, чтобы сорвать шифрование вашего диска.

Люди часто оставляют свои ноутбуки в своих гостиничных номерах во время путешествий, и все, что нужно, это одна горничная отеля / элитный хакер, чтобы сорвать шифрование вашего диска.

Даже когда вы используете полное шифрование диска, вы обычно не шифруете 100 процентов своего диска. Есть крошечная часть, которая остается открытым текстом. Программа, которая запускается, как только вы включаете компьютер, просит вас ввести кодовую фразу и разблокирует зашифрованный диск, сама по себе не зашифрована. Злоумышленник, имеющий физический доступ к вашему компьютеру, может изменить эту программу на крошечной части вашего диска, которая не зашифрована, чтобы тайно сделать что-то вредоносное, например, подождать, пока вы введете свою парольную фразу, а затем установить вредоносное ПО в вашей операционной системе, как только вы успешно разблокировать диск.

Microsoft BitLocker делает несколько интересных трюков, чтобы значительно усложнить атаки злой горничной, основанные на программном обеспечении, сохраняя ваш ключ шифрования в специальном защищенном от несанкционированного доступа чипе на вашем компьютере, который называется доверенным платформенным модулем или TPM. Он предназначен для выпуска вашего ключа шифрования только после подтверждения того, что ваш загрузчик не был изменен, чтобы быть вредоносным, чтобы предотвратить атаки злой горничной. Конечно, есть и другие атаки на TPM. В прошлом месяце The Intercept опубликовал документ об исследованиях ЦРУ по краже ключей из TPM с явной целью атаковать BitLocker. Они успешно сделали это, отслеживая потребление электроэнергии компьютером во время использования TPM и «измеряя электромагнитные сигналы, исходящие от TPM, пока он остается на материнской плате».

Он предназначен для выпуска вашего ключа шифрования только после подтверждения того, что ваш загрузчик не был изменен, чтобы быть вредоносным, чтобы предотвратить атаки злой горничной. Конечно, есть и другие атаки на TPM. В прошлом месяце The Intercept опубликовал документ об исследованиях ЦРУ по краже ключей из TPM с явной целью атаковать BitLocker. Они успешно сделали это, отслеживая потребление электроэнергии компьютером во время использования TPM и «измеряя электромагнитные сигналы, исходящие от TPM, пока он остается на материнской плате».

Вы можете настроить свой ноутбук с Linux так, чтобы он всегда загружался с USB-накопителя, который вы носите с собой, что также защищает от атак злой горничной (в этом случае 100 процентов вашего диска на самом деле зашифровано, и вы носите с собой крошечную незашифрованную часть с вами). Но злоумышленники, получив временный доступ к вашему ноутбуку, могут сделать больше, чем просто изменить ваш загрузочный код. Например, они могут установить аппаратный кейлоггер, о котором вы не узнаете, есть ли он на вашем компьютере.

В атаках злых горничных важно то, что они работают, вмешиваясь в компьютер без ведома владельца, но они по-прежнему полагаются на законного пользователя для разблокировки зашифрованного диска. Если кто-то украдет ваш ноутбук, он не сможет атаковать вас злой горничной. Вместо того, чтобы украсть его, злоумышленник должен тайно подделать его и вернуть вам, не вызывая у вас подозрений.

Вы можете попробовать использовать новейшую технологию защиты от несанкционированного доступа, такую как блестящий лак для ногтей, чтобы определить, не вмешался ли кто-то в ваш компьютер. Это достаточно сложно сделать на практике. Если у вас есть основания полагать, что кто-то мог злонамеренно вмешаться в ваш компьютер, не вводите в него парольную фразу.

Защита от этих атак может показаться пугающей, но хорошая новость заключается в том, что большинству людей не нужно об этом беспокоиться. Все зависит от вашей модели угроз, которая в основном представляет собой оценку вашей ситуации, чтобы определить, насколько параноиком вам действительно нужно быть. Только пользователи с самым высоким уровнем риска должны беспокоиться о дампе памяти или атаках злой горничной. Остальные могут просто включить шифрование диска и забыть об этом.

Только пользователи с самым высоким уровнем риска должны беспокоиться о дампе памяти или атаках злой горничной. Остальные могут просто включить шифрование диска и забыть об этом.

Как насчет TrueCrypt?

TrueCrypt — популярное программное обеспечение для шифрования дисков, которым пользуются миллионы людей. В мае 2014 года сообщество безопасности было шокировано, когда анонимные разработчики программного обеспечения закрыли проект, заменив домашнюю страницу предупреждением о том, что «использование TrueCrypt небезопасно, поскольку оно может содержать нерешенные проблемы безопасности».

TrueCrypt недавно прошел тщательный аудит безопасности, который показал, что в нем нет лазеек или серьезных проблем с безопасностью. Несмотря на это, я не рекомендую людям использовать TrueCrypt просто потому, что он больше не поддерживается. Как только в TrueCrypt обнаружена ошибка безопасности (все программы содержат ошибки), она никогда не будет исправлена. Вы в большей безопасности, используя активно разработанное программное обеспечение для шифрования.

Как зашифровать диск в Windows

BitLocker, технология шифрования диска Microsoft, включена только в версии Ultimate и Enterprise Windows Vista и Windows 7, а также в версии Enterprise и Pro Windows 8 и 8.1, но не Домашние выпуски, которые часто предустановлены на ноутбуках с Windows. Чтобы узнать, поддерживается ли BitLocker в вашей версии Windows, откройте проводник Windows, щелкните правой кнопкой мыши диск C и посмотрите, есть ли у вас параметр «Включить BitLocker» (если вы видите параметр «Управление BitLocker», поздравляем, ваш диск уже зашифрован, хотя вы все равно можете дочитать этот раздел до конца).

Если BitLocker не поддерживается в вашей версии Windows, вы можете перейти на поддерживаемую версию Windows, купив лицензию (откройте Панель управления, Система и безопасность, Система и нажмите «Получить дополнительные функции с новая редакция Windows»). Вы также можете выбрать другое программное обеспечение для полного шифрования диска, например, программу с открытым исходным кодом DiskCryptor.

BitLocker предназначен для использования с доверенным платформенным модулем, защищенным от несанкционированного доступа чипом, встроенным в новые ПК, в котором может храниться ваш ключ шифрования диска. Поскольку ключи BitLocker хранятся в TPM, по умолчанию пользователям не требуется вводить парольную фразу при загрузке. Если на вашем компьютере нет доверенного платформенного модуля (BitLocker сообщит вам об этом, как только вы попытаетесь его включить), можно использовать BitLocker без доверенного платформенного модуля и вместо этого использовать кодовую фразу или USB-накопитель.

Если вы полагаетесь только на доверенный платформенный модуль для защиты ключа шифрования, ваш диск автоматически разблокируется при включении компьютера. Это означает, что злоумышленник, похитивший ваш компьютер, когда он полностью выключен, может просто включить его, чтобы выполнить атаку DMA или холодную загрузку для извлечения ключа. Если вы хотите, чтобы шифрование вашего диска было намного более безопасным, в дополнение к использованию вашего TPM вы также должны установить PIN-код для разблокировки диска или требовать вставки USB-накопителя при загрузке. Это сложнее, но оно того стоит из-за дополнительной безопасности.

Это сложнее, но оно того стоит из-за дополнительной безопасности.

Когда будете готовы, попробуйте включить BitLocker на жестком диске, щелкнув правой кнопкой мыши диск C и выбрав параметр «Включить BitLocker». Сначала вам будет предложено сделать резервную копию вашего ключа восстановления, который можно использовать для разблокировки диска в случае, если вы когда-нибудь будете заблокированы.

Я рекомендую вам не сохранять копию ключа восстановления в вашей учетной записи Microsoft. Если вы это сделаете, Microsoft — и, соответственно, все, с кем Microsoft вынуждена делиться данными, например правоохранительные органы или спецслужбы, или любой, кто взламывает серверы Microsoft и может украсть их данные — смогут разблокировать ваш зашифрованный диск. Вместо этого вам следует сохранить ключ восстановления в файл на другом диске или распечатать его. Ключ восстановления может разблокировать ваш диск, поэтому важно, чтобы он не попал в чужие руки.

Следуйте остальным простым инструкциям и перезагрузите компьютер. Когда он снова загрузится, ваш диск начнет шифрование. Вы можете продолжать работать на своем компьютере, пока он выполняет шифрование в фоновом режиме.

Когда он снова загрузится, ваш диск начнет шифрование. Вы можете продолжать работать на своем компьютере, пока он выполняет шифрование в фоновом режиме.

После завершения шифрования диска следующим шагом будет установка PIN-кода. Это требует настройки некоторых внутренних параметров Windows, но это не должно быть слишком сложно, если вы будете следовать инструкциям в точности.

Нажмите «Пуск», введите «gpedit.msc» и нажмите клавишу ВВОД, чтобы открыть редактор локальной групповой политики. На панели слева перейдите в раздел «Политика локального компьютера» > «Конфигурация компьютера» > «Административные шаблоны» > «Компоненты Windows» > «Шифрование диска BitLocker» > «Диски операционной системы».

На панели справа дважды щелкните «Требовать дополнительную аутентификацию при запуске». Измените его с «Не настроено» на «Включено» и нажмите «ОК». Вы можете закрыть редактор локальной групповой политики.

Теперь откройте проводник Windows, щелкните правой кнопкой мыши диск C и выберите «Управление BitLocker».

На странице шифрования диска BitLocker нажмите «Изменить способ разблокировки диска при запуске». Теперь вы можете либо запрашивать PIN-код при запуске, либо требовать вставки USB-накопителя. Оба работают хорошо, но я предлагаю вам использовать PIN-код, потому что его нужно запомнить. Таким образом, если вас задержали при пересечении границы, например, вы можете не вводить свой PIN-код для разблокировки диска, однако вы ничего не можете с этим поделать, если пограничники конфискуют ваш USB-накопитель и используют его для загрузки вашего компьютера.

Если вы решите запрашивать PIN-код, он должен содержать от четырех до 20 цифр. Чем дольше вы делаете это, тем надежнее оно, но убедитесь, что вы выбрали тот, который вы можете запомнить. Лучше всего, если вы выберете этот PIN-код совершенно случайно, а не на основе чего-то в своей жизни, поэтому избегайте легко угадываемых PIN-кодов, таких как даты рождения близких или номера телефонов. Что бы вы ни выбрали, убедитесь, что вы не забыли об этом, потому что в противном случае вы будете заблокированы от вашего компьютера. После двукратного ввода PIN-кода нажмите Установить PIN-код.

После двукратного ввода PIN-кода нажмите Установить PIN-код.

Теперь перезагрузите компьютер. На этот раз перед тем, как Windows начнет загрузку, вам будет предложено ввести PIN-код.

Наконец, откройте «Учетные записи пользователей», чтобы увидеть всех пользователей на вашем компьютере, убедитесь, что у всех них установлены пароли, и при необходимости измените их на более надежные. Отключите гостевую учетную запись, если она включена.

Как зашифровать диск в Mac OS X

FileVault, технологию шифрования дисков Apple для компьютеров Mac, включить очень просто. Откройте «Системные настройки», щелкните значок «Безопасность и конфиденциальность» и перейдите на вкладку FileVault. Если вы видите кнопку с надписью «Отключить FileVault…», поздравляем, ваш диск уже зашифрован. В противном случае щелкните значок замка в левом нижнем углу, чтобы внести изменения, и нажмите «Включить FileVault…» 9.0003

Затем вас спросят, хотите ли вы сохранить копию ключа восстановления шифрования диска в своей учетной записи iCloud.

Я рекомендую вам не разрешать вашей учетной записи iCloud разблокировать диск. Если вы это сделаете, Apple — и, соответственно, все, с кем Apple вынуждена делиться данными, например правоохранительные органы или спецслужбы, или любой, кто взламывает серверы Apple и может украсть их данные — смогут разблокировать ваш зашифрованный диск. Если вы храните ключ восстановления в своей учетной записи iCloud, Apple шифрует его, используя ваши ответы на ряд секретных вопросов в качестве самого ключа шифрования, что не обеспечивает реальной безопасности.

Вместо этого выберите «Создать ключ восстановления и не использовать мою учетную запись iCloud» и нажмите «Продолжить». В следующем окне вы увидите свой ключ восстановления, состоящий из 24 случайных букв и цифр. Вы можете записать это, если хотите. Ключ восстановления может разблокировать ваш диск, поэтому важно, чтобы он не попал в чужие руки.

После того, как вы нажмете «Продолжить», вам будет предложено перезагрузить компьютер. После перезагрузки FileVault начнет шифрование жесткого диска. Вы можете продолжать работать на своем компьютере, пока он выполняет шифрование в фоновом режиме.

После перезагрузки FileVault начнет шифрование жесткого диска. Вы можете продолжать работать на своем компьютере, пока он выполняет шифрование в фоновом режиме.

В FileVault пароли пользователей Mac OS X используются как парольные фразы для разблокировки зашифрованного диска. Если вы хотите, чтобы ваша кодовая фраза пережила попытки угадать даже самые хорошо финансируемые шпионские агентства в мире, вам следует следовать приведенным здесь инструкциям, чтобы сгенерировать высокоэнтропийную кодовую фразу, которая будет использоваться для входа на ваш Mac.

Вернитесь в Системные настройки и на этот раз щелкните значок «Пользователи и группы». Оттуда вы должны отключить гостевую учетную запись, удалить всех пользователей, которых вы не используете, и обновить все слабые пароли, сделав их надежными парольными фразами.

Как зашифровать диск в Linux

В отличие от Windows и Mac OS X, вы можете зашифровать свой диск только при первой установке Linux. Если у вас уже установлен Linux без шифрования диска, вам потребуется создать резервную копию данных и переустановить Linux. Хотя существует огромное разнообразие дистрибутивов Linux, я буду использовать Ubuntu в качестве примера, но настройка шифрования диска во всех основных дистрибутивах аналогична.

Хотя существует огромное разнообразие дистрибутивов Linux, я буду использовать Ubuntu в качестве примера, но настройка шифрования диска во всех основных дистрибутивах аналогична.

Начните с загрузки с DVD-диска Ubuntu или USB-накопителя и следуйте простым инструкциям по установке Ubuntu. Когда вы перейдете на страницу «Тип установки», установите флажок «Зашифровать новую установку Ubuntu для безопасности» и нажмите «Установить сейчас».

На следующей странице «Выберите ключ безопасности» необходимо ввести кодовую фразу для шифрования. Вам придется вводить это каждый раз при включении компьютера, чтобы разблокировать зашифрованный диск. Опять же, если вы хотите, чтобы ваша кодовая фраза пережила попытки угадать даже самые хорошо финансируемые шпионские агентства, следуйте приведенным здесь инструкциям.

Затем нажмите «Установить сейчас» и следуйте остальным инструкциям, пока не дойдете до раздела «Кто вы?» страница. Обязательно выберите надежный пароль — если кто-то украдет ваш ноутбук, когда он приостановлен, этот пароль — все, что встанет между злоумышленником и вашими данными. И убедитесь, что установлен флажок «Требовать мой пароль для входа» и что флажок «Автоматически входить» не установлен. Нет причин проверять здесь «Зашифровать мою домашнюю папку», потому что вы уже шифруете весь свой диск.

И убедитесь, что установлен флажок «Требовать мой пароль для входа» и что флажок «Автоматически входить» не установлен. Нет причин проверять здесь «Зашифровать мою домашнюю папку», потому что вы уже шифруете весь свой диск.

Вот и все.

Исправление: 27 апреля 2015 г.

Первоначально в этом сообщении была указана неверная дата закрытия проекта TrueCrypt.

Исправление: 29 апреля 2015 г.

Первоначально в этом сообщении говорилось, что порты USB имеют прямой доступ к памяти (DMA), но это не так. FireWire, ExpressCard, Thunderbolt, PCI и PCI Express имеют DMA.

Исправление: 1 мая 2015 г.

Первоначально в этом сообщении говорилось, что BitLocker был включен в выпуски Windows Vista и Windows 7 Pro, но включен только в выпуски Ultimate и Enterprise для этих версий Windows.

Что такое шифрование? | Определение + принцип работы

Шифрование — важный инструмент обеспечения конфиденциальности, когда вы отправляете важную, конфиденциальную или личную информацию через Интернет.

Шифрование преобразует обычный текст в тип секретного кода, который хакеры, киберпреступники и другие онлайн-шпионы не могут прочитать, даже если они перехватят его до того, как он достигнет предполагаемых получателей. Когда сообщение доходит до получателей, у них есть собственный ключ для расшифровки информации обратно в обычный читаемый текст.

Таким образом, шифрование может помочь защитить данные, которые вы отправляете, получаете и храните с помощью устройства. Это могут быть текстовые сообщения, хранящиеся на вашем смартфоне, журналы тренировок, сохраненные на ваших фитнес-часах, и банковская информация, отправляемая через ваш онлайн-аккаунт.

Что такое шифрование?

Шифрование – это процесс, который шифрует читаемый текст, чтобы его мог прочитать только тот, у кого есть секретный код или ключ дешифрования. Это помогает обеспечить безопасность данных для конфиденциальной информации.

Огромные объемы личной информации управляются онлайн и хранятся в облаке или на серверах с постоянным подключением к Интернету. Почти невозможно вести бизнес любого рода без того, чтобы ваши личные данные не попали в сетевую компьютерную систему организации, поэтому важно знать, как сохранить конфиденциальность этих данных.

Почти невозможно вести бизнес любого рода без того, чтобы ваши личные данные не попали в сетевую компьютерную систему организации, поэтому важно знать, как сохранить конфиденциальность этих данных.

Шифрование играет важную роль в этой задаче.

Как работает шифрование?

Шифрование берет обычный текст, например текстовое сообщение или электронное письмо, и преобразует его в нечитаемый формат, называемый «зашифрованным текстом». Это помогает защитить конфиденциальность цифровых данных, хранящихся в компьютерных системах или передаваемых через сеть, например Интернет.

Когда предполагаемый получатель получает доступ к сообщению, информация преобразуется обратно в исходную форму. Это называется расшифровкой.

Чтобы разблокировать сообщение, отправитель и получатель должны использовать «секретный» ключ шифрования — набор алгоритмов, которые шифруют и расшифровывают данные обратно в читаемый формат.

Какие существуют два основных типа систем шифрования?

Ключ шифрования – это набор чисел, используемый для шифрования и расшифровки данных. Ключи шифрования создаются с помощью алгоритмов. Каждый ключ является случайным и уникальным.

Ключи шифрования создаются с помощью алгоритмов. Каждый ключ является случайным и уникальным.

Существует два основных типа систем шифрования: симметричное шифрование и асимметричное шифрование. Вот чем они отличаются.

- Симметричное шифрование использует один пароль для шифрования и расшифровки данных.

- Асимметричное шифрование использует два ключа для шифрования и дешифрования. Открытый ключ, которым пользуются пользователи, шифрует данные. Закрытый ключ, который не используется совместно, расшифровывает данные.

Что такое алгоритм шифрования?

Алгоритм шифрования – это набор правил, обычно регулирующих компьютер или другое техническое устройство, например смартфон, которые превращают читаемые данные в зашифрованный зашифрованный текст.

Данные, зашифрованные этими алгоритмами, выглядят как рандомизированный код. Но алгоритмы целенаправленно настраивают эти зашифрованные данные, чтобы их можно было легко вернуть в удобочитаемый формат с помощью ключа дешифрования.

Какие существуют типы алгоритмов шифрования?

Существует несколько типов шифрования, одни сильнее других. Вот наиболее распространенные примеры шифрования.

Стандарт шифрования данных (DES)

Стандарт шифрования данных считается стандартом шифрования низкого уровня. Правительство США установило этот стандарт в 1977 году. Из-за развития технологий и снижения стоимости оборудования DES практически устарел для защиты конфиденциальных данных.

Тройной DES

Тройной DES выполняет шифрование DES три раза. Он шифрует, расшифровывает и шифрует данные — таким образом, «тройной». Он укрепляет первоначальный стандарт DES, который теперь считается экспертами по безопасности слишком слабым для конфиденциальных данных.

RSA

Название RSA происходит от фамильных инициалов трех ученых-компьютерщиков. Он использует надежный и популярный алгоритм шифрования. RSA популярен из-за длины ключа и поэтому широко используется для безопасной передачи данных.

Advanced Encryption Standard (AES)

Advanced Encryption Standard — это государственный стандарт США с 2002 года. AES используется во всем мире.

TwoFish

TwoFish считается одним из самых быстрых алгоритмов шифрования и доступен для всех бесплатно. Он используется в аппаратном и программном обеспечении.

Как шифрование обеспечивает безопасность Интернета?

Большинство законных веб-сайтов используют защиту шифрования, называемую «уровень защищенных сокетов» (SSL), которая представляет собой форму шифрования данных, отправляемых на веб-сайт и с него. Это предотвращает доступ злоумышленников к этим данным, пока они находятся в пути.

Хотите убедиться, что сайт использует эту технологию? Найдите значок замка в адресной строке и букву «s» в «https://». Если вы видите эти признаки, значит, вы совершаете безопасные зашифрованные транзакции в Интернете.

Рекомендуется получать доступ к сайтам с помощью SSL, когда:

- Вы храните или отправляете конфиденциальные данные в Интернете.

Если вы используете Интернет для выполнения таких задач, как подача налоговой декларации, совершение покупок, продление водительских прав или ведение любого другого личного бизнеса, рекомендуется посещать сайты, использующие SSL.

Если вы используете Интернет для выполнения таких задач, как подача налоговой декларации, совершение покупок, продление водительских прав или ведение любого другого личного бизнеса, рекомендуется посещать сайты, использующие SSL. - Этого требует ваша работа. На вашем рабочем месте могут быть протоколы шифрования, или на него могут распространяться правила , требующие шифрования. В этих случаях шифрование является обязательным.

Почему важно шифрование?

Почему важно шифрование? Вот три причины:

1. Обеспокоенность конфиденциальностью в Интернете реальна.

Шифрование помогает защитить вашу конфиденциальность в Интернете, превращая личную информацию в сообщения «только для ваших глаз», предназначенные только для тех сторон, которые в ней нуждаются, и ни для кого другого.

Убедитесь, что ваши электронные письма отправляются через зашифрованное соединение или что вы шифруете каждое сообщение.

Большинство почтовых клиентов имеют возможность шифрования в меню «Настройки». Если вы проверяете электронную почту в веб-браузере, найдите время и убедитесь, что шифрование SSL доступно.

Если вы проверяете электронную почту в веб-браузере, найдите время и убедитесь, что шифрование SSL доступно.

2. Хакерство — это большой бизнес

Киберпреступность — это глобальный бизнес, которым часто управляют транснациональные организации.

Многие из крупномасштабных утечек данных, о которых вы, возможно, слышали в новостях, демонстрируют, что киберпреступники часто стремятся украсть личную информацию для получения финансовой выгоды.

3. Этого требуют нормативные акты

В соответствии с Законом о переносимости и подотчетности медицинского страхования (HIPAA) поставщики медицинских услуг должны внедрять функции безопасности, помогающие защитить конфиденциальную медицинскую информацию пациентов в Интернете.

Высшие учебные заведения должны предпринять аналогичные шаги в соответствии с Законом о правах семьи на образование и неприкосновенность частной жизни (FERPA) для защиты личных данных учащихся.

Розничные продавцы должны бороться с Законом о добросовестной кредитной практике (FCPA) и аналогичными законами, которые помогают защитить потребителей.

Шифрование помогает предприятиям соответствовать нормативным требованиям и стандартам. Это также помогает защитить ценные данные своих клиентов.

Могут ли мошенники использовать шифрование для совершения киберпреступлений?

Шифрование предназначено для защиты ваших данных, но шифрование также может быть использовано против вас.

Целевая программа-вымогатель — это киберпреступность, которая может затронуть организации любого размера, включая государственные учреждения. Программы-вымогатели также могут атаковать отдельных пользователей компьютеров.

Как происходят атаки программ-вымогателей? Злоумышленники развертывают программы-вымогатели для шифрования различных устройств, включая компьютеры и серверы жертв. Злоумышленники часто требуют выкуп, прежде чем предоставить ключ для расшифровки зашифрованных данных. Цель состоит в том, чтобы убедить жертв заплатить, чтобы восстановить доступ к их важным файлам, данным, видео и изображениям.

Атаки программ-вымогателей на государственные учреждения могут привести к отключению услуг, что затруднит, например, получение разрешения, получение лицензии на брак или оплату налогов.

Атаки программ-вымогателей, направленные на крупные организации и правительственные учреждения, как правило, вызывают самые громкие заголовки. Но атаки программ-вымогателей также могут случиться с вами.

Как защитить себя от программ-вымогателей?

Вот несколько советов, которые помогут защитить ваши устройства от атак программ-вымогателей и риска того, что ваши данные будут зашифрованы и недоступны.

- Установите и используйте надежное программное обеспечение для обеспечения безопасности на всех своих устройствах, включая мобильный телефон. Своевременно обновляйте программное обеспечение безопасности. Это поможет защитить ваши устройства от кибератак.

- Обновите операционную систему и другое программное обеспечение. Это может исправить уязвимости безопасности.

- Избегайте рефлекторного открытия вложений электронной почты. Почему? Электронная почта — один из основных способов доставки программ-вымогателей.

- Остерегайтесь любых вложений электронной почты, в которых рекомендуется включить макросы для просмотра их содержимого.

Если вы включите макросы, вредоносные макросы могут заразить несколько файлов.

Если вы включите макросы, вредоносные макросы могут заразить несколько файлов. - Создайте резервную копию данных на внешнем жестком диске. Если вы стали жертвой атаки программы-вымогателя, вы, скорее всего, сможете восстановить свои файлы после удаления вредоносного ПО.

- Рассмотрите возможность использования облачных сервисов. Это может помочь предотвратить заражение программами-вымогателями, поскольку многие облачные сервисы сохраняют предыдущие версии файлов, что позволяет вам «откатиться» к незашифрованной форме.

- Не платите выкуп. Вы можете заплатить выкуп в надежде вернуть свои файлы, но вы можете не получить их обратно. Нет никакой гарантии, что киберпреступник раскроет ваши данные.

Шифрование необходимо для защиты вашей конфиденциальной личной информации. Но в случае атак программ-вымогателей они могут быть использованы против вас. Разумно предпринять шаги, которые помогут вам получить пользу и избежать вреда.

Для чего используется шифрование?

Важно шифровать сообщения, файлы и данные, которые вы отправляете, если они носят личный, конфиденциальный или секретный характер.

Если пункт Шифрование устройства отсутствует, эта функция недоступна.

Если пункт Шифрование устройства отсутствует, эта функция недоступна.

Если вы используете Интернет для выполнения таких задач, как подача налоговой декларации, совершение покупок, продление водительских прав или ведение любого другого личного бизнеса, рекомендуется посещать сайты, использующие SSL.

Если вы используете Интернет для выполнения таких задач, как подача налоговой декларации, совершение покупок, продление водительских прав или ведение любого другого личного бизнеса, рекомендуется посещать сайты, использующие SSL. Если вы включите макросы, вредоносные макросы могут заразить несколько файлов.

Если вы включите макросы, вредоносные макросы могут заразить несколько файлов.