Как подключиться к серверу по RDP?

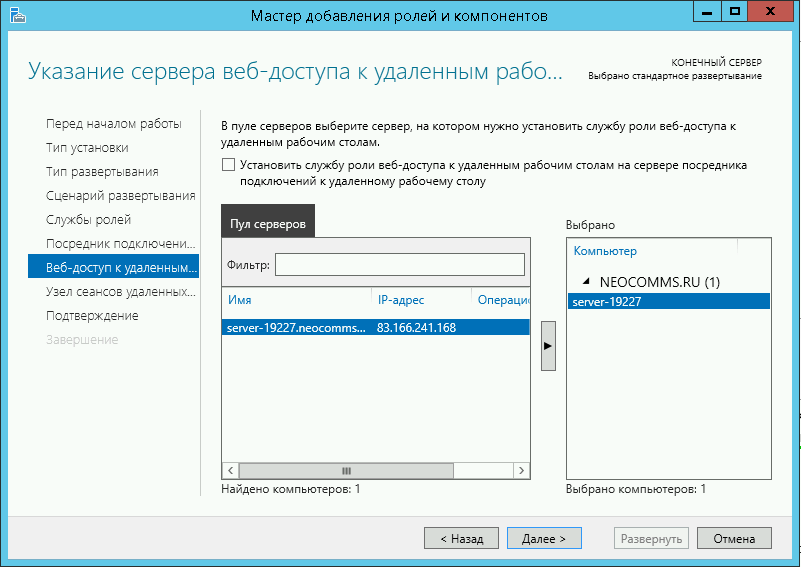

RDP (Remote Desktop Protocol) — протокол, который позволяет удаленно работать с сервером.

У всех арендованных VDS на ОС Windows доступно подключение по RDP.

Если у Вас VDS с OC Linux — используйте подключение по SSH.

Доступ к серверу

Для подключения, потребуется указать IP адрес и доступы администратора сервера.

Необходимая информация сохранена в личном кабинете в раздел “Товары” — “Виртуальные серверы” — кнопка ”Инструкция”.

В новой вкладке откроется страница с необходимой информацией.

Если Вы подключаетесь к серверу с OC Windows

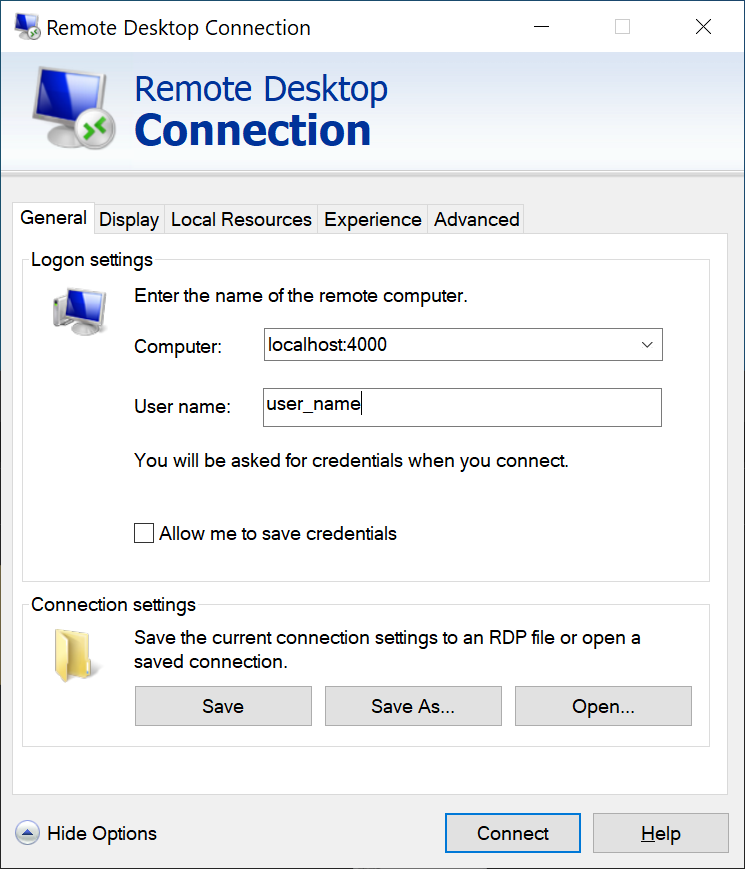

Нажмите комбинацию клавиш Win+R и в открывшемся окне наберите mstsc.exe и кликните “ОК”.

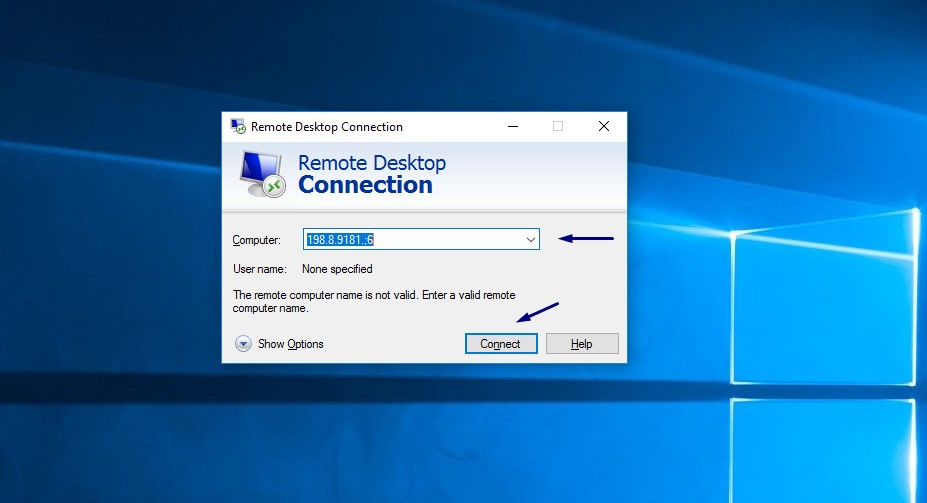

В открывшемся окне укажите IP-адрес VDS и кликните кнопку “Подключить”.

Затем укажите имя пользователя и пароль из инструкции и кликните “ОК”.

При подключении к серверу приложение покажет уведомление о недоверенном сертификате.

Уведомление указывает, что сервер шифрует передаваемые данные самоподписанным SSL-сертификатом.

Отметьте поле «Больше не выводить запрос о подключениях к этому компьютеру» и нажмите «Да».

В новом окне откроется рабочий стол сервера.

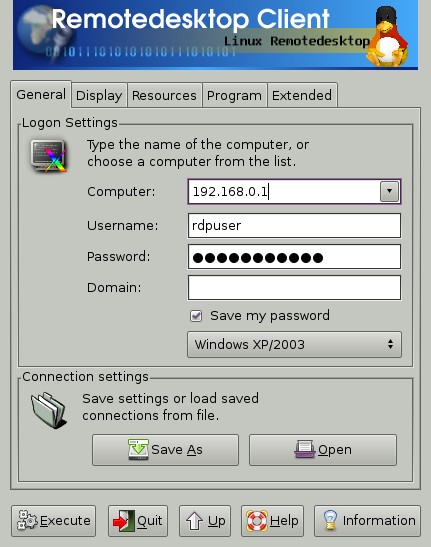

Подключение по RDP c Ubuntu

Microsoft не выпускает клиенты для подключения по RDP на Linux.

Рекомендуем использовать клиент Remmina.

Если приложение не установлено, откройте консоль и введите команды с правами root-пользователя:

sudo apt-add-repository ppa:remmina-ppa-team/remmina-next sudo apt-get update sudo apt-get install remmina remmina-plugin-rdp libfreerdp-plugins-standard

После перезагрузки приложение станет доступно в меню приложению Ubuntu.

В окне приложения выберите тип подключения RDP и введите IP адрес сервера.

Затем кликните кнопку “Подключиться” и укажите имя пользователя и пароль из инструкции.

При первом подключении Remmina уточнит информацию о недоверенном сертификате безопасности. Нажмите «Принять» и вы увидите рабочий стол сервера.

MacOS

Чтобы получить удалённый доступ с MacOS, потребуется установить бесплатное приложение Microsoft Remote Desktop в App Store.

Запустите установленное приложение и нажмите кнопку «Add PC».

Далее необходимо заполнить данные.

В поле «PC name» введите домен, который ведёт на сервер, или IP-адрес сервера.

В выпадающем списке «User account» есть два пункта:

- Ask when required — спросить пароль при подключении. Выберите этот пункт, если хотите каждый раз при последующих подключениях вводить логин и пароль для доступа к серверу.

- Add user account — создать пользователя для подключения. Выберите этот пункт, чтобы сохранить данные для авторизации и не вводить их в дальнейшем.

Нажмите Add. После этого вы увидите в приложении созданное подключение. Кликните по нему дважды, чтобы подключиться к серверу через RDP.

Кликните по нему дважды, чтобы подключиться к серверу через RDP.

При первом подключении вы получите уведомление о непроверенном сертификате. Дело в том, что подключение защищено сертификатом, заверенным самим сервером, а не центром сертификации. Чтобы уведомление не появлялось в дальнейшем, нажмите Show certificate и поставьте галочку в поле Always trust. Примените изменения, нажав Continue.

Android и IOS

Вы также можете подключиться к серверу с мобильных устройств.

Microsoft выпустила официальное приложение Microsoft Remote Desktop. Приложение доступно для загрузки в Google Play и AppStore.

Для подключения со смартфона создайте в приложении новое соединение.

В открывшемся окне укажите IP адрес. В поле “User name” выберите “Add user account”.

Затем введите логин и пароль администратора. Для сохранения нажмите кнопку “Save”.

Подключение будет доступно в главном меню приложения.

При подключении приложение также запросит подтвердить сертификат безопасности.

После подтверждения сертификата вы увидите рабочий стол сервера.

Использование Microsoft Remote Desktop | remontka.pro

windows | для начинающих | программы

Поддержка RDP — протокола удаленного рабочего стола присутствует в Windows начиная с версии XP, однако далеко не все знают, как пользоваться (и даже о наличии) Microsoft Remote Desktop для удаленного подключения к компьютеру с Windows 10, 8 или Windows 7, в том числе и не используя никаких сторонних программ.

В этой инструкции описывается, как использовать удаленный рабочий стол Microsoft с компьютера на Windows, Mac OS X, а также с мобильных устройств Android, iPhone и iPad. Хотя процесс мало чем отличается для всех этих устройств, за исключением того, что в первом случае все необходимое является частью операционной системы. См. также: Лучшие программы для удаленного доступа к компьютеру.

Примечание: подключение возможно только к компьютерам с редакцией Windows не ниже Pro (при этом подключаться можно и с домашней версии), но в Windows 10 появилась новая очень простая для начинающих пользователей возможность удаленного подключения к рабочему столу, которая подойдет в тех ситуациях, когда она требуется однократно и необходимо подключение через Интернет, см.

Перед использованием удаленного рабочего стола

Удаленный рабочий стол по протоколу RDP по умолчанию предполагает, что вы будете подключаться к одному компьютеру с другого устройства, находящегося в той же локальной сети (В домашних условиях это обычно означает подключенного к тому же роутеру. Есть способы подключения и по Интернету, о чем поговорим в завершении статьи).

Для подключения требуется знать IP адрес компьютера в локальной сети или имя компьютера (второй вариант работает только в случае, если включено сетевое обнаружение), а с учетом того, что в большинстве домашних конфигураций IP-адрес постоянно меняется, прежде чем начать, рекомендую назначить статический IP адрес (только в локальной сети, к вашему провайдеру Интернета этот статический IP не имеет отношения) для компьютера, к которому будет выполняться подключение.

Могу предложить два способа сделать это. Простой: зайдите в панель управления — Центр управления сетями и общим доступом (или правый клик по значку соединения в области уведомлений — Центр управления сетями и общим доступом. В Windows 10 1709 пункт отсутствуют в контекстном меню: открываются параметры сети в новом интерфейсе, внизу которых есть ссылка для открытия Центра управления сетями и общим доступом, подробнее: Как открыть Центр управления сетями и общим доступом в Windows 10). В разделе просмотра активных сетей, кликните по подключению по локальной сети (Ethernet) или Wi-Fi и нажмите кнопку «Сведения» в следующем окне.

В Windows 10 1709 пункт отсутствуют в контекстном меню: открываются параметры сети в новом интерфейсе, внизу которых есть ссылка для открытия Центра управления сетями и общим доступом, подробнее: Как открыть Центр управления сетями и общим доступом в Windows 10). В разделе просмотра активных сетей, кликните по подключению по локальной сети (Ethernet) или Wi-Fi и нажмите кнопку «Сведения» в следующем окне.

Из этого окна вам потребуется информация об IP-адресе, шлюзе по умолчанию и DNS серверах.

Закройте окно сведений о подключении, и нажмите «Свойства» в окне состояния. В списке используемых подключением компонентов выберите Протокол Интернета версии 4, нажмите кнопку «Свойства», после чего введите параметры, полученные ранее в окно конфигурации и нажмите «Ок», затем еще раз.

Готово, теперь у вашего компьютера статический IP адрес, который и потребуется для подключения к удаленному рабочему столу. Второй способ назначить статический IP адрес — использовать настройки сервера DHCP вашего роутера. Как правило, там имеется возможность привязки конкретного IP по MAC-адресу. В детали вдаваться не буду, но, если вы умеете самостоятельно настроить роутер, с этим тоже справитесь.

Как правило, там имеется возможность привязки конкретного IP по MAC-адресу. В детали вдаваться не буду, но, если вы умеете самостоятельно настроить роутер, с этим тоже справитесь.

Разрешение подключения к удаленному рабочему столу Windows

Еще один пункт, который следует выполнить — включить возможность подключений RDP на компьютере, к которому вы будете подключаться. В Windows 10 начиная с версии 1709 разрешить удаленное подключение можно в Параметры — Система — Удаленный рабочий стол.

Там же, после включения удаленного рабочего стола отобразится имя компьютера, по которому можно подключиться (вместо IP-адреса), однако для использования подключения по имени вы должны изменить профиль сети на «Частная» вместо «Общедоступная» (см. Как изменить частную сеть на общедоступную и наоборот в Windows 10).

В предыдущих версиях Windows зайдите в панель управления и выберите пункт «Система», а затем в списке слева — «Настройка удаленного доступа». В окне параметров включите «Разрешить подключения удаленного помощника к этому компьютеру» и «Разрешить удаленные подключения к этому компьютеру».

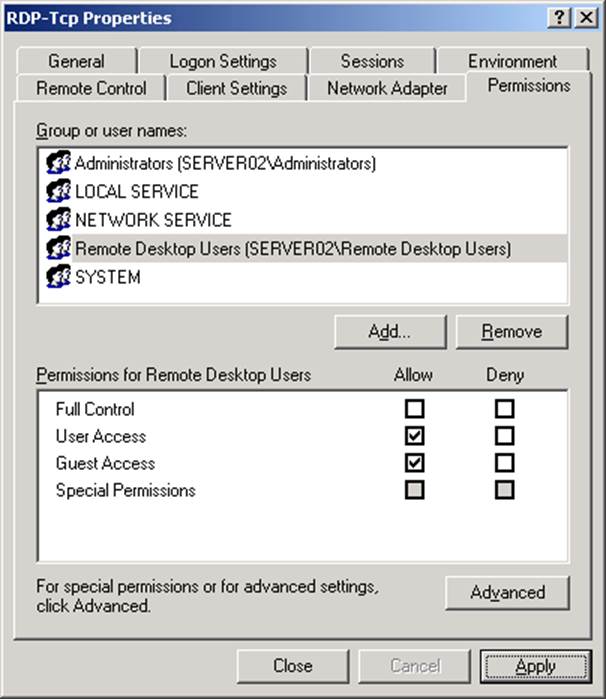

При необходимости, укажите пользователей Windows, которым нужно предоставить доступ, можно создать отдельного пользователя для подключений удаленного рабочего стола (по умолчанию, доступ предоставляется тому аккаунту, под которым вы вошли и всем администраторам системы). Все готово, для того чтобы начать.

Подключение к удаленному рабочему столу в Windows

Для того, чтобы подключиться к удаленному рабочему столу, вам не требуется устанавливать дополнительные программы. Просто начните вводить в поле поиска (в меню пуск в Windows 7, в панели задач в Windows 10 или на начальном экране Windows 8 и 8.1) «подключение к удаленному рабочему столу», для того чтобы запустить утилиту для подключения. Или нажмите клавиши Win+R, введите mstsc и нажмите Enter.

По умолчанию, вы увидите только окно, в которое следует ввести IP-адрес или имя компьютера, к которому нужно подключиться — вы можете ввести его, нажать «Подключить», ввести имя пользователя и пароль на запрос данных аккаунта (имя и пароль пользователя удаленного компьютера), после чего увидите экран удаленного компьютера.

Можно также настроить параметры изображения, сохранения конфигурации подключения, передачи звука — для этого нажмите «Показать параметры» в окне подключения.

Если все было сделано правильно, то через короткое время вы увидите экран удаленного компьютера в окне подключения удаленного рабочего стола.

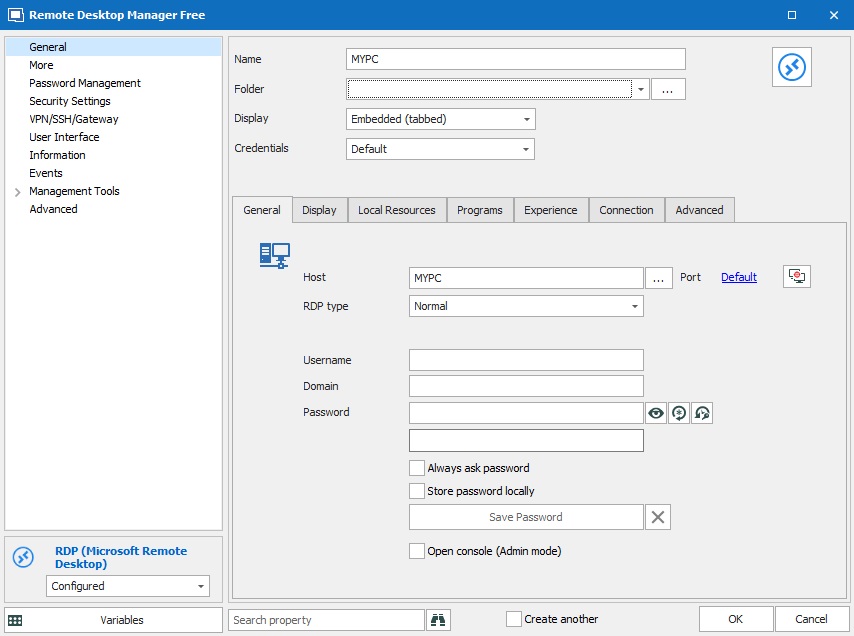

Microsoft Remote Desktop в Mac OS X

Для подключения к компьютеру Windows на Mac, вам потребуется скачать приложение Удаленный рабочий стол (Microsoft Remote Desktop) из App Store. Запустив приложение, нажмите кнопку со знаком «Плюс», чтобы добавить удаленный компьютер — дайте ему имя (любое), введите IP-адрес (в поле «PC Name»), имя пользователя и пароль для подключения.

При необходимости, установите параметры экрана и другие детали. После этого, закройте окно настроек и дважды кликните по имени удаленного рабочего стола в списке для подключения. Если все было сделано правильно, вы увидите рабочий стол Windows в окне или на полный экран (зависит от настроек) на вашем Mac.

Лично я использую RDP как раз в Apple OS X. На своем MacBook Air я не держу виртуальных машин с Windows и не устанавливаю ее в отдельный раздел — в первом случае система будет тормозить, во втором я значительно сокращу время работы от аккумулятора (плюс неудобство перезагрузок). Поэтому я просто подключаюсь через Microsoft Remote Desktop к своему крутому настольному ПК, если мне требуется Windows.

Android и iOS

Подключение к удаленному рабочему столу Microsoft почти ничем не отличается для телефонов и планшетов Android, устройств iPhone и iPad. Итак, установите приложение Microsoft Remote Desktop для Android или «Удаленный рабочий стол (Майкрософт)» для iOS и запустите его.

На главном экране нажмите «Добавить» (в версии для iOS далее выберите «Добавить ПК или сервер») и введите параметры подключения — так же, как и в предыдущем варианте это имя подключения (на ваше усмотрение, только в Android), IP-адрес компьютера, логин и пароль для входа в Windows. При необходимости задайте другие параметры.

При необходимости задайте другие параметры.

Готово, можно подключаться и удаленно управлять компьютером с вашего мобильного устройства.

RDP через Интернет

На официальном сайте Microsoft присутствует инструкция о том, как разрешить подключения удаленного рабочего стола через Интернет (только на английском). Заключается она в пробросе на роутере порта 3389 на IP адрес вашего компьютера, а затем — подключение к публичному адресу вашего роутера с указанием данного порта.

На мой взгляд, это не самый оптимальный вариант и безопасней, а может и проще — создать VPN подключение (средствами роутера или Windows) и подключаться по VPN к компьютеру, после чего использовать удаленный рабочий стол так, как если бы вы находились в той же локальной сети (правда, проброс портов все равно потребуется).

remontka.pro в Телеграм | Другие способы подписки

А вдруг и это будет интересно:

Настройка RDP-подключения к удаленному рабочему столу 💻

Протокол удалённого рабочего стола RDP (Remote Desktop Protocol) — предназначен для удаленной работы с сервером. Он позволяет успешно работать с VDS на операционной системе Windows, а также управлять виртуальными серверами через мобильные устройства на Android/IOS. Для виртуальных серверов на OC Linux используют подключение по другому удалённому протоколу — SSH.

Он позволяет успешно работать с VDS на операционной системе Windows, а также управлять виртуальными серверами через мобильные устройства на Android/IOS. Для виртуальных серверов на OC Linux используют подключение по другому удалённому протоколу — SSH.

Содержание

Как получить доступы к серверу

Для удалённого подключения к серверу через протокол RDP нам понадобятся IP-адрес и доступы администратора сервера. Чтобы получить эти данные, заходим в биллинг-панель и следуем по пути: «Товары/Услуги» → «Виртуальные серверы» → «Инструкция».

Необходимая информация будет в графе «Информация о cервере» открывшейся памятки.

Как создать RDP-подключение к VDS с ОС Windows

Нужно воспользоваться стандартной программой Windows «Подключение к удаленному рабочему столу». Набираем сочетание «Win+R» на клавиатуре, после чего вводим в открывшемся поле «mstsc» → «ОК».

В окне «Подключение к удалённому рабочему столу» нужно ввести IP-адрес виртуального сервера и нажать «Подключить».

Далее нужно ввести имя пользователя и пароль из инструкции и нажать «ОК».

В процессе подключения к виртуальному серверу выводится предупреждение о невозможности проверить подлинность самоподписанного SSL-сертификата. Поставьте галочку «Больше не выводить запрос о подключениях к этому компьютеру» и кликните «Да».

Удалённый рабочий стол сервера будет открыт в новом окне.

Как создать RDP-подключение к VDS с Android/IOS

К VDS можно подключиться удалённо со смартфона, планшета или другого мобильного устройства. Самый удобный вариант – использовать официальное приложение Microsoft «Удаленный рабочий стол» (Microsoft Remote Desktop). Его можно бесплатно загрузить в Google Play и AppStore.

Для настройки RDP-подключения к виртуальному серверу с устройства на Android/IOS в приложении нужно создать новое соединение. Нажимаем «+» в верхнем правом углу, затем выбираем «Desktop».

В окне рабочего стола укажите «Добавить вручную» (Add manually).

Затем укажите IP-адрес вашего сервера, а в графе «Имя пользователя» (User name) выберите «Добавить аккаунт пользователя» (Add user account).

Введите имя нового пользователя, свой пароль и нажмите «Сохранить» (Save)

В появившемся окне введите свой логин и пароль администратора. Нажмите «Подключиться» (Connect).

В процессе RDP-подключения потребуется подтвердить сертификат безопасности. Поставьте галочку «Больше не выводить запрос о подключениях к этому компьютеру» (Never ask again…) и нажмите «Подключиться» (Connect).

После проверки сертификата откроется удалённый рабочий стол сервера.

Rdp вход по личному сертификату. Как настроить удалённый доступ через RDP. Типы USB ключей и технологии, подходящие для аутентификации через Remote desktop с программой Rohos Logon Key

Бывает такие случаи, когда при использовании RDP (Remote Desktop Protocol — протокол удалённого рабочего стола), не видно программ, которые установленные в системном трее, или ошибки и уведомления просто не отображаются. Для того, чтобы решить данную проблему, к терминальному северу можно подключиться в консольном режиме через тот же RDP.

Для того, чтобы решить данную проблему, к терминальному северу можно подключиться в консольном режиме через тот же RDP.

Удаленный рабочий стол (Remote Desktop Protocol) или RDP — это технология дистанционного подключения к компьютеру (серверу), для непосредственного управлению им через локальную сеть или интернет. Я уже рассказывал о данной технологии в видеоуроке «Подключение к компьютеру через удаленный рабочий стол ».

Использование, каких-либо программ удаленного администрирования для подключения к рабочему столу напрямую не всегда удобно, например, при нестабильной связи или ограничении времени сеанса. Так вот в данной статье мы расскажем, о нехитрой вещи, которую некоторые коллеги возможно не знали.

При использовании клиента удаленного рабочего стола (RDP) Windows, в качестве средства подключения к компьютеру с Windows Server 2003/2008/2012 с запущенной службой сервера терминалов, у вас есть возможность подключения на консоль сервера. Используя эту опцию, вы можете войти на сервер, так, как если бы вы сидели прямо перед ним, а не создавать новые сессии через сетевое подключение. Дело в том, что при удаленной установке некоторых программ, могут возникнуть проблемы, которые не позволят вам сделать это из терминальной сессии, поэтому вам понадобиться войти на сервер через консоль.

Дело в том, что при удаленной установке некоторых программ, могут возникнуть проблемы, которые не позволят вам сделать это из терминальной сессии, поэтому вам понадобиться войти на сервер через консоль.

Включение удаленного доступа на своем компьютере.

Для того, чтобы настроить удаленный доступ на целевом компьютере, владелец или администратор должен выполнить следующие действия (Мой компьютер \ Свойства \ Настройка удаленного доступа \ Удаленный доступ \ Разрешить подключение от компьютеров с любой версией удаленного рабочего стола ).

Если хотите пускать в свой компьютер только определённых пользователей или группы пользователей вашей сети, то необходимо поставить галочку «Разрешить подключение с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

Как же подключиться к удаленному рабочему столу?

Это конечно же стандартными средствами Windows (Пуск \ Все программы \ Стандартные \ Подключение к удалённому рабочему столу )

Или через команду Выполнить (Win + R ) и вводим команду mstsc . Это более быстрый способ и его используют в основном админы и разработчики программ, т.к. часто приходится подключаться к удаленным рабочим столам серверов.

Это более быстрый способ и его используют в основном админы и разработчики программ, т.к. часто приходится подключаться к удаленным рабочим столам серверов.

Как же подключиться к консоли удаленного рабочего стола?

Для этого в появившемся окне вбиваем команду:

Windows Server 2003 и Windows XP: mstsc /console

Windows Server 2008/2012 и Windows 7/8/8.1: mstsc /admin

Вводим имя терминального севера или компьютера.

И вводим учетные данные пользователя имеющего права для удаленного подключения.

Так как RDP по умолчанию создаёт виртуальную консоль, то подключение происходит не к самой сессии, а непосредственно к консоли (основная консоль-мышь/клавиатура).

Какая разница между простым подключением к удаленному рабочему столу и подключением к консоли?

Подключение через консоль — доступно только администраторам и фактически приравнивается к обыкновенному входу в систему. Тогда как простое подключение по rdp — это терминальная сессия, соответственно то программное обеспечение, которое сопротивляется запуску под терминальной сессией, под консолью может вполне успешно работать.

В первом случае создается новая сессия (mstsc), параллельная с существующей. Во втором случае подключение осуществляется к своему рабочему столу (в рамках лицензий на терминал).

Бытует мнение, что подключение по удаленному рабочему столу Windows (RDP) очень небезопасно в сравнении с аналогами (VNC, TeamViewer, пр). Как следствие, открывать доступ из вне к любому компьютеру или серверу локальной сети очень опрометчивое решение — обязательно взломают. Второй аргумент против RDP как правило звучит так — «жрет трафик, для медленного интернета не вариант». Чаще всего эти доводы ничем не аргументированы.

Протокол RDP существует не первый день, его дебют состоялся еще на Windows NT 4.0 более 20 лет назад и с тех пор утекло много воды. На данный момент RDP не менее безопасен, чем любое другое решение для удаленного доступа. Что касается требуемой полосы пропускания, так в этом плане есть куча настроек, с помощью которых можно добиться отличной отзывчивости и экономии полосы пропускания.

Короче говоря, если знать что, как и где настроить, то RDP будет очень хорошим средством удаленного доступа. Вопрос в другом, а много ли админов пытались вникнуть в настройки, которые спрятаны чуть глубже, чем на поверхности?

Сейчас расскажу как защитить RDP и настроить его на оптимальную производительность.

Во-первых, версий RDP протокола существует много. Все дальнейшее описание будет применимо к RDP 7.0 и выше. Это значит, что у вас как минимум Windows Vista SP1. Для любителей ретро есть специальный апдейт для Windows XP SP3 KB 969084 который добавляет RDP 7.0 в эту операционку.

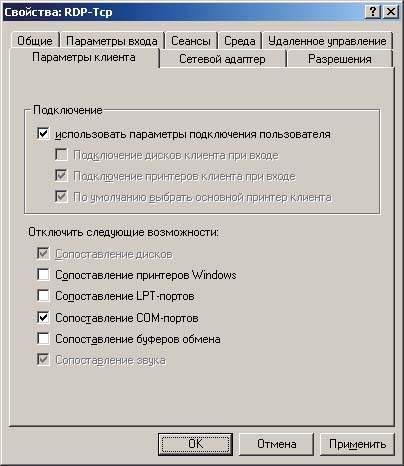

Настройка №1 — шифрование

На компьютере, к которому вы собираетесь подключаться открываем gpedit.msc Идем в Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность

Устанавливаем параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» в значение «Включено» и Уровень безопасности в значение «SSL TLS 1. 0»

0»

Этой настройкой мы включили шифрование как таковое. Теперь нам нужно сделать так, чтобы применялись только стойкие алгоритмы шифрования, а не какой-нибудь DES 56-bit или RC2.

Поэтому в этой же ветке открываем параметр «Установить уровень шифрования для клиентских подключений». Включаем и выбираем «Высокий» уровень. Это нам даст 128-битное шифрование.

Но и это еще не предел. Самый максимальный уровень шифрования обеспечивается стандартом FIPS 140-1. При этом все RC2/RC4 автоматически идут лесом.

Чтобы включить использование FIPS 140-1, нужно в этой же оснастке пойти в Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности.

Ищем параметр «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания» и включаем его.

И в завершении в обязательном порядке включаем параметр «Требовать безопасное RPC-подключение» по пути Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность.

Этот параметр требует от подключающихся клиентов обязательное шифрование согласно тем установкам, которые мы настроили выше.

Теперь с шифрованием полный порядок, можно двигаться дальше.

Настройка №2 — смена порта

По умолчанию протокол RDP висит на порту TCP 3389. Для разнообразия его можно изменить, для этого в реестре нужно изменить ключик PortNumber по адресу

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Настройка №3 — сетевая аутентификация (NLA)

По умолчанию, вы можете подключиться по RDP не вводя логин и пароль и увидеть Welcome-скрин удаленного рабочего стола, где уже от вас попросят залогиниться. Это как раз совсем не безопасно в том плане, что такой удаленный комп можно легко заDDoSить.

Поэтому, всё в той же ветке включаем параметр «Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети»

Настройка №4 — что еще проверить

Во-первых проверьте, что параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» включен. Параметр можно найти в Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность.

Параметр можно найти в Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность.

Во-вторых, не забудьте проверить список пользователей, которые могут подключаться по RDP

Настройка №5 — оптимизация скорости

Идем в раздел Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов.

Здесь можно и нужно отрегулировать несколько параметров:

- Наибольшая глубина цвета — можно ограничиться 16 битами. Это позволит сэкономить трафик больше чем в 2 раза по сравнению с 32х битной глубиной.

- Принудительная отмена фонового рисунка удаленного стола — для работы он не нужен.

- Задание алгоритма сжатия RDP — лучше установить значение Оптимизация использования полосы пропускания. В этом случае RDP будет жрать памяти чуть больше, но сжимать будет эффективнее.

- Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов — ставим значение «Текст».

Для работы то что нужно.

Для работы то что нужно.

В остальном при подключении к удаленному компу со стороны клиента дополнительно можно отключить:

- Сглаживание шрифтов. Это сильно уменьшит время отклика. (Если у вас полноценный терминальный сервер, то этот параметр так же можно задать на стороне сервера)

- Композицию рабочего стола — отвечает за Aero и пр

- Отображение окна при перетаскивании

- Визуальные эффекты

- Стили оформления — если хочется хардкора

Остальные параметры типа фона рабочего стола, глубины цвета мы уже предопределили на стороне сервера.

Дополнительно на стороне клиента можно увеличить размер кэша изображений, делается это в реестре. По адресу HKEY_CURRENT_USER\SOFTWARE\Microsoft\Terminal Server Client\ нужно создать два ключа типа DWORD 32 BitmapPersistCacheSize и BitmapCacheSize

- BitmapPersistCacheSize можно установить равным 10000 (10 Мб) По умолчанию этот параметр берет значение 10, что соответствует 10 Кб.

- BitmapCacheSize так же можно установить равным 10000 (10 Мб). Вы вряд ли заметите, если RDP-подключение съест лишних 10 Мб от вашей оперативной памяти

Про проброс всяких принтеров и пр говорить ничего не буду. Кому что нужно, тот то и пробрасывает.

На этом основная часть настройки заканчивается. В следующих обзорах расскажу, как можно еще улучшить и обезопасить RDP. Используйте RDP правильно, всем стабильного коннекта! Как сделать RDP терминал сервер на любой версии Windows смотрите .

В серверных версиях ОС Windows есть замечательная возможность использовать для подключений учетные данные, введенные пользователем ранее, при логине на свой компьютер. Таким образом им не приходится каждый раз вводить логин и пароль при запуске опубликованного приложения или же просто удаленного рабочего стола. Называется эта штука Single Sign On с использованием технологии CredSSP (Credential Security Service Provider).

Описание

Для того, чтобы это работало, должны быть соблюдены следующие условия:

- Терминальный сервер и клиент, который к нему подключается, должны находится в домене.

- Терминальный сервер должен быть сконфигурирован на ОС Windows Server 2008 , Windows Server 2008 R2 или более старшей версии.

- На клиентском компьютере должна быть установлена ОС: Windows XP SP3 , Windows Vista , Windows Server 2008 , Windows 7 , Windows 8 или Windows Server 2008 R2 .

Для Windows XP SP3 , потребуются дополнительные телодвижения. Необходимо установить фикс, который позволит через групповые политики настраивать параметры и для Windows XP SP3 .

Этот фикс (MicrosoftFixit50588.msi) можно скачать, как с , так и с нашего сайта:

Сначала настраиваем на сервере терминалов уровень безопасности в режим «Согласование»:

В ней настраиваем 2 параметра: Разрешить передачу учетных данных, установленных по умолчанию и Разрешить делегирование учетных данных, установленных по умолчанию, с проверкой подлинности сервера «только NTLM»

Разрешить делегирование учетных данных, установленных по умолчанию, с проверкой подлинности сервера «только NTLM» — настраивать нужно только в том случае, если аутентификация на терминальном сервере не происходит с помощью Kerberos или SSL-сертификата.

Вписываем туда сервер (серверы), на которые мы хотим пускать пользователей без повторного ввода логина и пароля. Вписывать можно по маске, а можно и по отдельности. В справке подробно написано.

После этого, применяем политику на нужном компьютере(-ах) и проверяем, чтобы пользователей пускало без ввода логина и пароля на указанные в политиках выше терминальные серверы.

Если для доступа к твоим данным единственным барьером является пароль, ты сильно рискуешь. Пасс можно сбрутить, перехватить, утащить трояном, выудить с помощью социальной инженерии. Не использовать при таком раскладе двухфакторную авторизацию — почти преступление.

Мы уже не раз рассказывали об одноразовых ключах. Смысл очень простой. Если злоумышленник каким-то образом сможет получить твой логин-пароль, то без проблем сможет зайти в твою почту или выполнить подключение к удаленному серверу. Но если на его пути будет дополнительный фактор, например одноразовый ключ (его также называют OTP-ключом), то уже ничего не выйдет. Даже если такой ключ попадет к злоумышленнику, то воспользоваться им будет уже нельзя, так как валидным он является только один раз. В качестве такого второго фактора может быть дополнительный звонок, код, полученный по SMS, ключ, сгенерированный на телефоне по определенным алгоритмам на основе текущего времени (время — способ синхронизировать алгоритм на клиенте и сервере). Тот же самый Google уже давно рекомендует своим пользователям включить двухфакторную авторизацию (пара кликов в настройке аккаунта). Теперь пришла очередь добавить такой слой защиты и для своих сервисов!

Что предлагает Duo Security?

Банальный пример. У моего компьютера «наружу» открыт RDP-порт для удаленного подключения к рабочему столу. Если логин-пароль утечет, злоумышленник сразу получит полный доступ к машине. Поэтому об усилении защиты OTP-паролем вопрос даже не стоял — это нужно было просто сделать. Глупо было изобретать велосипед и пытаться реализовать все своими силами, поэтому я просто посмотрел решения, которые есть на рынке. Большинство из них оказались коммерческими (подробнее во врезке), однако для незначительного числа пользователей их можно юзать бесплатно. Для дома как раз то, что нужно. Одним из самых удачных сервисов, позволяющих организовать двухфакторную авторизацию буквально для чего угодно (включая VPN, SSH и RDP), оказался Duo Security (www.duosecurity.com). Привлекательности ему добавляло то, что разработчиком и фаундером проекта является Джон Оберхайд, известный специалист по информационной безопасности. Он, к примеру, расковырял протокол общения Google со смартфонами Android, с помощью которого можно установить или удалить произвольные приложения. Такая база дает о себе знать: чтобы показать важность двухфакторной авторизации, парни запустили сервис VPN Hunter (www.vpnhunter.com), который в два счета может найти неспрятанные VPN-серверы компании (и заодно определить тип оборудования, на которых они работают), сервисы для удаленного доступа (OpenVPN, RDP, SSH) и другие элементы инфраструктуры, позволяющие злоумышленнику попасть во внутреннюю сеть, просто зная логин и пароль. Забавно, что в официальном Твиттере сервиса владельцы начали ежедневно публиковать отчеты о сканировании известных компаний, после чего аккаунт был забанен:). Сервис Duo Security, само собой, нацелен прежде всего на внедрение двухфакторной аутентификации в компаниях с большим числом пользователей. К счастью для нас, есть возможность создать бесплатный Personal-аккаунт, позволяющий организовать двухфакторную аутентификацию для десяти пользователей бесплатно.

Что может быть вторым фактором?

Далее мы рассмотрим, как буквально за десять минут усилить безопасность подключения к удаленному рабочему столу, а также SSH на сервере. Но сперва хочу рассказать о том дополнительном этапе, который вводит Duo Security в качестве второго фактора авторизации. Вариантов несколько: телефонный звонок, СМС с пасскодами, Duo Mobile пасскоды, Duo Push, электронный ключ. О каждом чуть подробнее.

Долго ли можно использовать бесплатно?

Как уже было сказано, Duo Security предлагает специальный тарифный план «Personal». Он абсолютно бесплатен, но количество пользователей должно быть не более десяти. Поддерживает добавление неограниченного числа интеграций, все доступные методы аутентификации. Предоставляет тысячу бесплатных кредитов на услуги телефонии. Кредиты — это как бы внутренняя валюта, которая списывается с твоего аккаунта каждый раз, когда происходит аутентификация с помощью звонка или СМС. В настройках аккаунта можно выставить, чтобы при достижении заданного числа кредитов тебе на мыло пришло уведомление и ты успел пополнить баланс. Тысяча кредитов стоит всего 30 баксов. Цена на звонки и СМС для разных стран отличается. Для России звонок будет обходиться от 5 до 20 кредитов, СМС — 5 кредитов. Однако за звонок, происходящий при аутентификации на сайте Duo Security, ничего не списывается. Про кредиты можно совсем забыть, если использовать для аутентификации приложение Duo Mobile — за него ничего не взимается.

Простая регистрация

Для защиты своего сервера с помощью Duo Security необходимо скачать и установить специальный клиент, который будет взаимодействовать с аутентификационным сервером Duo Security и обеспечивать второй слой защиты. Соответственно, этот клиент в каждой ситуации будет разным: в зависимости от того, где именно необходимо реализовать двухфакторную авторизацию. Об этом мы поговорим ниже. Первое же, что необходимо сделать, — зарегистрироваться в системе и получить аккаунт. Поэтому открываем главную страницу сайта, нажимаем «Free Trial», на открывшейся странице нажимаем кнопку «Sing up» под типом аккаунта Personal. После чего нас просят ввести имя, фамилию, адрес электронной почты и название компании. На почту должно прийти письмо, содержащее ссылку для подтверждения регистрации. При этом система обязательно выполнит автоматический дозвон по указанному телефону: для активации аккаунта надо ответить на звонок и нажать на телефоне кнопку #. После этого аккаунт будет активным и можно приступать к боевым испытаниям.

Защищаем RDP

Выше я говорил, что начинал с большого желания обезопасить удаленные подключения к своему рабочему столу. Поэтому в качестве первого примера опишу, как усилить безопасность RDP.

- Любое внедрение двухфакторной авторизации начинается с простого действия: создания в профиле Duo Security так называемой интеграции. Переходим в раздел «Integrations New Integration», указываем имя интеграции (например, «Home RDP»), выбираем ее тип «Microsoft RDP» и нажимаем «Add Integration».

- В появившемся окне выводятся параметры интеграции: Integration key, Secret key, API hostname. Они нам понадобятся позже, когда мы будем настраивать клиентскую часть. Важно понимать: знать их никто не должен.

- Далее необходимо поставить на защищаемую машину специальный клиент, который установит все необходимое в Windows-систему. Его можно скачать с официального сайта или взять с нашего диска. Вся его настройка сводится к тому, что в процессе установки необходимо будет ввести упомянутые выше Integration key, Secret key, API hostname.

- Вот, собственно, и все. Теперь при следующем заходе на сервер по RDP на экране будет три поля: имя пользователя, пароль и одноразовый ключ Duo. Соответственно, с одним только логином-паролем выполнить вход в систему уже нельзя.

При первой попытке захода в систему новому пользователю необходимо будет единожды пройти процедуру проверки Duo Security. Сервис будет выдавать ему специальную ссылку, перейдя по которой необходимо ввести свой номер телефона и ждать проверяющего звонка. Чтобы получить дополнительные ключи (или получить их в первый раз), можно ввести ключевое слово «sms». В случае если ты хочешь пройти аутентификацию при помощи телефонного звонка — введи «phone», если при помощи Duo Push — «push». Историю всех попыток подключения (как удачных, так и неудачных) к серверу можно посмотреть в своем аккаунте на сайте Duo Security, предварительно выбрав нужную интеграцию и зайдя в ее «Authentication Log».

Подключаем Duo Security где угодно!

С помощью двухфакторной авторизации можно защищать не только RDP или SSH, но и VPN, RADIUS-серверы, любые веб-сервисы. Например, существуют готовые клиенты, добавляющие дополнительный слой аутентификации в популярные движки Drupal и WordPress. Если готового клиента нет, расстраиваться не стоит: ты всегда можешь самостоятельно добавить двухфакторную аутентификацию для своего приложения или сайта при помощи API, предоставляемого системой. Логика работы с API проста — ты делаешь запрос на URL определенного метода и парсишь возвращаемый ответ, который может прийти в формате JSON (или же BSON, XML). Полная документация по Duo REST API доступна на официальном сайте. Я лишь скажу, что существуют методы ping, check, preauth, auth, status, из названия которых несложно догадаться, для чего они предназначены.

Защищаем SSH

Рассмотрим еще один тип интеграции — «UNIX Integration», чтобы реализовать безопасную аутентификацию. Добавляем еще одну интеграцию в своем профиле Duo Security и приступаем к установке клиента в системе.

Исходники последнего ты можешь скачать по адресу bit.ly/IcGgk0 или взять с нашего диска. Я использовал последнюю версию — 1.8. Кстати, клиент работает на большинстве nix-платформ, так что его можно будет спокойно установить на FreeBSD, NetBSD, OpenBSD, Mac OS X, Solaris/Illumos, HP-UX и AIX. Процесс сборки стандартен — configure && make && sudo make install. Единственно, я бы рекомендовал использовать configure с опцией —prefix=/usr, иначе при запуске клиент может не найти необходимых библиотек. После успешной установки идем редактировать конфигурационный файл /etc/duo/login_duo.conf. Это нужно делать из-под рута. Все изменения, которые необходимо внести для успешной работы, — это задать значения Integration key, Secret key, API hostname, которые можно узнать на странице интеграции.

; Duo integration keyikey = INTEGRATION_KEY; Duo secret keyskey = SECRET_KEY; Duo API hostnamehost = API_HOSTNAME

Чтобы заставить всех пользователей, заходящих на твой сервер по SSH, использовать двухфакторную аутентификацию, достаточно добавить следующую строку в файл /etc/ssh/sshd_config:

> ForceCommand /usr/local/sbin/login_duo

Существует также возможность организовать двухфакторную авторизацию только для отдельных пользователей, объединив их в группу и указав эту группу в файле login_duo.conf:

> group = wheel

Для вступления изменений в силу остается только перезапустить ssh-демон. С этого момента после успешного ввода логина-пароля пользователю будет предложено пройти дополнительную аутентификацию. Следует отдельно отметить одну тонкость настройки ssh — настоятельно рекомендуется отключить в конфигурационном файле опции PermitTunnel и AllowTcpForwarding, так как демон применяет их до того, как запустить второй этап аутентификации. Таким образом, если злоумышленник правильно вводит пароль, то он может получить доступ к внутренней сети до завершения второго этапа аутентификации благодаря порт-форвардингу. Чтобы избежать такого эффекта, добавь следующие опции в sshd_config:

PermitTunnel noAllowTcpForwarding no

Теперь твой сервер находится за двойной стеной и попасть на него злоумышленнику куда более затруднительно.

Дополнительные настройки

Если зайти в свой аккаунт Duo Security и перейти в раздел «Settings», то можно подкрутить под себя некоторые настройки. Первый важный раздел — это «Phone calls». Тут указываются параметры, которые будут действовать, когда для подтверждения аутентификации будет задействован телефонный звонок. Пункт «Voice callback keys» позволяет задать, на какую клавишу телефона надо будет нажать для подтверждения аутентификации. По умолчанию там стоит значение «Press any key to authenticate» — то есть можно жать на любую. Если же установить значение «Press different keys to authenticate or report fraud», то нужно будет задать две клавиши: нажатие на первую подтверждает аутентификацию (Key to authenticate), нажатие на вторую (Key to report fraud) означает, что процесс аутентификации инициировали не мы, то есть кто-то получил наш пароль и пытается с его помощью зайти на сервер. Пункт «SMS passcodes» позволяет задать количество пасскодов, которое будет содержать одна эсэмэска, и время их жизни (валидности). Параметр «Lockout and fraud» позволяет задать адрес электронной почты, на который будет приходить оповещение в случае определенного числа неудачных попыток авторизоваться на сервере.

Используй!

Удивительно, но многие по-прежнему игнорируют двухфакторную авторизацию. Не понимаю почему. Это действительно очень серьезно усиливает безопасность. Реализовать ее можно практически для всего, а достойные решения доступны бесплатно. Так почему? От лени или от беспечности.

Сервисы-аналоги

- Signify (www.signify.net) Сервис предоставляет три варианта для организации двухфакторной аутентификации. Первый — использование электронных ключей. Второй способ — использование пасскеев, которые посылаются пользователю на телефон посредством СМС или приходят на электронную почту. Третий вариант — мобильное приложение для телефонов Android, iPhone, BlackBerry, которое генерирует одноразовые пароли (по сути, аналог Duo Mobile). Сервис нацелен на крупные компании, поэтому полностью платный.

- SecurEnvoy (www.securenvoy.com) Также позволяет использовать мобильный телефон в качестве второго защитного слоя. Пасскеи отправляются пользователю по СМС или на электронную почту. Каждое сообщение содержит три пасскея, то есть пользователь может три раза авторизоваться, перед тем как запросит новую порцию. Сервис также является платным, но предоставляет бесплатный 30-дневный период. Существенным плюсом является большое число как родных, так и сторонних интеграций.

- PhoneFactor (www.phonefactor.com) Данный сервис позволяет бесплатно организовать двухфакторную аутентификацию до 25 пользователей, предоставляя 500 бесплатных аутентификаций в месяц. Для организации защиты необходимо будет скачать и установить специальный клиент. В случае необходимости добавления двухфакторной аутентификации на сайт можно воспользоваться официальным SDK, предоставляющим подробную документацию и примеры для следующих языков программирования: ASP.NET C#, ASP.NET VB, Java, Perl, Ruby, PHP.

Наверняка, многие из вас уже слышали и видели эту аббревиатуру — дословно переводится она, как Протокол удалённого рабочего стола (Remote Desktop Protocol) . Если кого-то интересуют технические тонкости работы этого протокола прикладного уровня — могут почитать литературу, начиная с той же самой википедии. Мы же рассмотрим чисто практические аспекты. А именно тот, что данный протокол позволяет удалённо подключаться к компьютерам, под управлением Windows различных версий с использованием встроенного в Windows инструмента «Подключение к удалённому рабочему столу».

Какие плюсы и минусы в использовании протокола RDP?

Начнём с приятного — с плюсов. Плюс состоит в том, что этот инструмент, который правильней называть Клиентом RDP , доступен любому пользователю Windows как на компьютере, с которого предстоит управлять удалённым, так и тому, кто хочет к своему компьютеру удалённый доступ открыть.

Через подключение к удалённому рабочему столу возможно не только видеть удалённый рабочий стол и пользоваться ресурсами удалённого компьютера, так и подключать к нему локальные диски, принтеры, смарткарты и т.п. Конечно, если вы захотите посмотреть видео или послушать музыку через RDP — вряд ли этот процесс доставит вам удовольствие, т.к. в большинстве случаев вы увидите слайд шоу, и звук скорей всего будет прерываться. Но, не под эти задачи разрабатывалась служба RDP.

Ещё одним несомненным плюсом является то, что подключение к компьютеру осуществляется безо всяких дополнительных программок, которые в большинстве своём платные, хотя и имеют свои достоинства. Время доступа к RDP-серверу (которым и является ваш удалённый компьютер) ограничивается лишь вашим желанием.

Минусов всего два. Один существенный, другой — не очень. Первый и существенный — для работы с RDP компьютер, к которому осуществляется подключение, должен иметь белый (внешний) IP, либо на этот компьютер должна быть возможность «пробросить» порт с маршрутизатора, который опять же должен иметь внешний IP. Статическим он будет или динамическим — значения не имеет, но он должен быть.

Второй минус — не такой существенный — последние версии клиента перестали поддерживать 16-цветную цветовую схему. Минимум — 15бит. Это сильно замедляет работу по RDP, когда вы подключаетесь по чахлому-дохлому интернету со скоростью, не превышающей 64 килобита в секунду.

Для чего можно использовать удалённый доступ по RDP?

Организации, как правило, используют RDP-сервера для совместной работы в программе 1С. А некоторые, даже, разворачивают на них рабочие места пользователей. Таким образом, пользователь, особенно, если у него разъездная работа, может при наличии 3G интернета или отельного/кафешного Wi-Fi — подключаться к своему рабочему месту удалённо и решать все вопросы.

В некоторых случаях домашние пользователи могут использовать удалённый доступ к своему домашнему компьютеру, чтобы получить какие-то данные с домашних ресурсов. В принципе, служба удалённого рабочего стола позволяет полноценно работать с текстовыми, инженерными и графическими приложениями. С обработкой видео и звука по вышеприведённым причинам — работать не получится, но всё равно — это очень существенный плюс. А ещё можно на работе просматривать закрытые политикой компании ресурсы, подключившись к домашнему компьютеру безо всяких анонимайзеров, vpn и прочей нечисти.

Подготавливаем интернет

В предыдущем разделе мы говорили о том, что для обеспечения возможности удалённого доступа по протоколу RDP нам необходим внешний IP-адрес. Этот сервис может обеспечить провайдер, поэтому звоним или пишем, или заходим в личный кабинет и организовываем предоставление этого адреса. В идеале он должен быть статический, но и с динамическим, в принципе, можно жить.

Если кому-то не понятна терминология, то статический адрес — это постоянный, а динамический — время от времени меняется. Для того, чтобы полноценно работать с динамическими IP-адресами придумали различные сервисы, которые обеспечивают привязку динамического домена. Что и как, скоро будет статья на эту тему.

Подготавливаем роутер

Если ваш компьютер подключен не напрямую к провайдерскому проводу к интернету, а через роутер — с этим устройством нам придётся тоже совершить некоторые манипуляции. А именно — пробросить порт сервиса — 3389 . В противном случае NAT вашего роутера попросту не будет пускать вас внутрь домашней сети. Тоже относится к настройке RDP-сервера в организации. Если вы не знаете, как пробросить порт — читайте статью про то, Как пробросить порты на маршрутизаторе (откроется в новой вкладке), потом возвращайтесь сюда.

Подготавливаем компьютер

Для того, чтобы создать возможность удалённого подключения к компьютеру, необходимо сделать ровно две вещи:

Разрешить подключение в Свойствах Системы;

— задать пароль для текущего пользователя (если он не имеет пароля), либо создать нового пользователя с паролем специально для подключения по RDP.

Как поступать с пользователем — решайте сами. Однако, имейте ввиду, что штатно не серверные операционные системы не поддерживают множественный вход. Т.е. если вы залогинились под собой локально (консольно), а потом зайдёте под тем же пользователем удалённо — локальный экран заблокируется и сеанс на том же самом месте откроется в окне Подключения к удалённому рабочему столу. Введёте пароль локально, не выйдя из RDP — вас выкинет из удалённого доступа, и вы увидите текущий экран на своём локальном мониторе. Тоже самое вас ждёт, если вы зайдёте консольно под одним пользователем, а удалённо попытаетесь зайти под другим. В этом случае система предложит завершить сеанс локального пользователя, что не всегда может быть удобно.

Итак, заходим в Пуск , щёлкаем правой кнопкой по меню Компьютер и нажимаем Свойства .

В свойствах Системы выбираем Дополнительные параметры системы

В открывшемся окне переходим на вкладку Удалённый доступ …

…нажимаем Дополнительно …

И ставим единственную галку на этой странице.

Это «домашняя» версия Windows 7 — у кого Pro и выше, будет больше флажков и возможно сделать разграничение доступа.

Нажимаем ОК везде.

Теперь, вы можете зайти в Подключение к удалённому рабочему столу (Пуск>Все программы>Стандартные), вбить туда IP-адрес компьютера, либо имя, если хотите подключиться к нему из своей домашней сети и пользоваться всеми ресурсами.

Вот так. В принципе, всё просто. Если вдруг будут какие-то вопросы или что-то останется непонятным — добро пожаловать в комментарии.

Настройка удаленного доступа #1. Аппаратный проброс портов

В последнее время стали востребованы технологии удаленного доступа, что позволяет через интернет подключаться к рабочему компьютеру. На эту тему я опубликую 3 видео и в данном уроке мы научимся настраивать бесплатный удаленный доступ через протокол RDP по средствам аппаратного проброса портов, т.е. проброс портов через сетевое устройство.

Для начала определимся, что программы на подобии TeamViewer, LightManager и аналогичные нам не подходят, так как у них есть определенные ограничения и они подходят для решения задач технической поддержки, нежели комфортной удаленной работы. Причем, исходя из того, что сейчас нагрузка на эти сервисы возрастёт в несколько раз, то они будут работать не стабильно, не говоря уже о том, что это просто не безопасно, так как вся информация проходит через сторонний сервер. Поэтому использовать мы будем подключение через протокол удаленного рабочего стола RDP.

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

В данной ситуации мы рассмотрим три способа реализации удаленного доступа, в зависимости от того, как у вас организованна локальная сеть в компании.

— аппаратный проброс портов

— программный проброс портов

— доступ через VPN

Чтобы рассмотреть каждый из способов более подробно, а не поверхностно, то я на каждую тему сделаю отдельное видео и в данном уроке это будет аппаратный проброс портов.

Технические требованияДля того, чтобы все работало как надо, существуют определенные технические требования

— «белый» IP адрес от провайдера, т.е. IP адрес который виден из сети Интернет

— статические IP адреса на компьютерах, к которым будут подключаться удаленные сотрудники, так как в ситуации с DHCP, IP адреса могут меняться, а значит каждый раз нужно будет менять настройки.

— должен быть разрешен удаленный доступ к рабочему столу на компьютере пользователя

— установлен пароль на учетную запись пользователя, под которым он выполняет вход на компьютер. Т.е. если у вас домен, то тут проблем нет, там для всех учеток прописывается пароль, если одноранговая сеть, то нужно этот пароль установить.

Аппаратный проброс портовПерейдем к первому способу реализации, это аппаратный проброс портов, т.е. пробросом управляет сетевой устройство. Как правило, данный способ подходит небольшим организациям, в которых сеть строится следующим образом.

Есть роутер, к которому подключен интернет от провайдера, а все рабочие станции выходят в сеть либо через физическое подключение, либо через WiFi. Здесь нам нужно будет выполнить проброс портов через выполнение определенных настроек в самом сетевом устройстве.

В чем заключается суть проброса портов?В стандартной ситуации, если у нас интернет с внешним IP адресом подключен непосредственно в компьютер или сервер, мы вводим этот IP адрес в утилиту подключение к удаленному рабочему столу, она автоматически пытается подключиться к порту 3389, даже если мы его не указали, так как он является стандартным для RDP протокола.

И если доступ по данному протоколу разрешен, то мы успешно подключаемся и работаем удаленно.

Но, когда мы пытаемся указать этот же IP адрес, но интернет подключен в роутер, то ничего не произойдет, так как сам роутер не работает с протоколом RDP. Однако, мы можем ему объяснить, что когда кто-то пытается подключиться к порту 3389, то этот запрос нужно пересылать на определенный компьютер с соответствующим портом. И тогда все отлично, мы получим доступ к удаленному рабочему столу.

Но, если вам нужно иметь возможность подключаться к разным компьютерам, то для каждого этого компьютера мы создадим правило с не стандартным портом, который будет перенаправлять запрос на определенную машину. Да и в любом случае не стоит использовать стандартный порт 3389, так как зная ваш IP адрес злоумышленник сразу попадет на машину, на которую вы настроили проброс портов, а так он не будет знать, на какой порт настроен проброс.

В результате чего система будет работать следующим образом, когда мы вводим IP адрес с нужным портом, роутер проверяет в таблице проброса, есть ли для этого порта правило проброса и, если есть, отправляет нас на нужную машину.

Так мы можем одновременно запустить в сеть несколько удаленных сотрудников, все что требуется, создать для каждого правило и отправить строку с IP адресом и портом. Пароль от машины он уже сам должен знать.

Как настроить проброс портов на практике?Сейчас я подключусь к одной из рабочих станций, на которую меня пробрасывает через роутер, где мы попробуем на практике настроить проброс портов.

В данном случает рассматривается настройка роутера Linksys от компании Cisco. Функции настройки проброса тут находятся во вкладке Applications \ Single Port Forward. В разных устройствах этот функционал находится в разных местах, так что, либо пошарьте в настройках, либо изучите техническую документацию.

У меня тут уже настроен проброс для удаленного доступа к серверу, для меня и двум рабочим станциям, для удаленных пользователей. Показать эти настройки я не могу, однако покажу как настраивать проброс портов.

И так, у нас есть следующие поля:

Application: тут мы вводим название правила, так, чтобы было понятно в чем его суть. Допустим я настраиваю проброс для компьютера бухгалтера, значит ввожу buhgalter

External Port: внешний порт, это как раз тот не стандартный порт, который мы будем указывать вместе с IP адресом при подключении к удаленному рабочему столу. Кстати указывать номера портов можно с 1024 — 65535

Internal Port: внутренний порт, т.е. порт программы, к которой мы будем стучаться на удаленном компьютере

Protocol: TCP

To IP Address: IP адрес машины, на которую нас перебросит

Enable: указываем галочку чтобы включить правило.

Проверка работоспособностиТеперь давайте проверим, что нас действительно перекинет по этому порту, указываем наш белый IP-адрес и не стандартный порт, вводим логин и пароль.

Вуаля, попадаем на нужную нам машину J

Настройка удаленного доступа к рабочему месту средствами маршрутизаторов Mikrotik.

01.04.2020В условиях действующих карантинных мероприятий и самоизоляции крайне важное значение приобретает возможность удаленной работы. Наиболее часто встречающаяся конфигурация – использование режима удаленного рабочего стола. Самый простой способ доступа – опубликовать сервис RDP на «белом» IP-адресе маршрутизатора организации. Однако, такая публикация небезопасна из-за возможных уязвимостей операционной системы. Гораздо более надежный метод – обеспечить первоначальное подключение клиентов по VPN с дальнейшим использованием сервиса удаленной работы. Основной целью данной статьи будет являться простота настройки, чтобы её мог выполнить рядовой пользователь.

VPN-доступ к удалённому рабочему месту можно организовать несколькими способами, но в данном примере мы рассмотрим простой способ, который сбалансирован по безопасности и сложности настройки. При этом способе можно подключаться к удалённому рабочему компьютеру используя стандартные средства вашей операционной системы, будь то Linux, Windows или MacOS, после чего вы сможете использовать нужные ресурсы своей корпоративной локальной сети.

VPN В данной схеме удалённого подключения, пользователь сначала выполняет VPN-соединение до маршрутизатора компании (в примере рассматривается оборудование компании MikroTik, работающее под управлением операционной системы RouterOS) и затем уже стандартными средствами к необходимому рабочему месту, будь это отдельный компьютер, терминальный сервер или виртуальная машина.

VPN RouterOS (операционная система на устройствах MikroTik) поддерживает разнообразные типы VPN, но в данном примере мы будем настраивать L2TP-сервер на устройстве MikroTik с предварительным ключом шифрования, поскольку такая конфигурация обладает достаточной защищенностью и простотой настройки.

Все настройки в примере будут представлены в виде командной строки, но они полностью идентичны и соответствуют пунктам меню и иерархии визуального представления, при настройке RouterOS с использованием графического интерфейса программы Winbox или вэб-интерфейса.

Все В статье подразумевается, что маршрутизатор MikroTik уже имеет основные настройки и предоставляет доступ в Интернет. Также предполагается, что провайдер предоставляет подключение с «белым статическим адресом» — адресом, который постоянен и доступен напрямую из сети Интернет. Обычно такая услуга платная, но вполне доступна как для организаций, так и частных лиц.

1. В первую очередь мы создадим пользователя, логин и пароль которого будут использоваться для подключения к устройству: /ppp secret add name=User password=User123 local-address=172.16.16.1 remote-address=172.16.16.2 service=l2tp

Имя пользователя в примере (name=) будет User, пароль (password=) User123. Настоятельно рекомендуем вам использовать сложные связки логин/пароль для обеспечения подключения избыточной безопасностью. Для этого можно и нужно использовать в пароле спецсимволы. Пункт (local-address – это адрес роутера в созданном подключении, а (remote-address — адрес компьютера, с которого выполняется VPN-подключение. Пункт service определяет, в каком типе VPN-сервера будет использоваться данный профиль пользователя. В данном случае это L2TP-сервер.

2. Включение L2TP-сервера с заданными параметрами: /interface l2tp-server server set enabled=yes use-ipsec=re quired ipsec-secret=Qwert123 authentication=mschap2

Основным параметром здесь будет параметр authentication= отвечающий за метод аутентификации. Параметр ipsec-secret= отвечает за ключ предварительного шифрования ipsec. Для обеспечения безопасности мы рекомендуем использовать сложный ключ, который отвечает всем требованиям безопасности.

3. Если у вас на устройстве MikroTik настроен firewall, то необходимо открыть порты, используемые для подключения к L2TP-серверу устройства, а так же в работе IP-SEC. Список портов 1701/UDP,500/UDP (для IKE, для управления ключами шифрованияs), 4500/UDP (для IPSEC NAT-Traversal mode), 50/ESP (для IPSEC), 51/AH (для IPSEC): /ip firewall filter add action=accept chain=input comment=l2tp dst-port=500,1701,4500 protocol=udp add action=accept chain=input comment=»Allow IPSec-esp» protocol=ipsec-esp add action=accept chain=input comment=»Allow IPSec-ah» protocol=ipsec-ah

Необходимо «поднять» данные правила в списке правил firewall выше запрещающих правил, чтобы VPN-подключение не блокировалось.

После данных настроек, необходимо настроить подключение на клиентском компьютере (в данном примере за основу берется ОС Windows 10).

Создадим новое VPN-подключение. В свойствах указывается тип L2TP/IPsec с общим ключом, а также все необходимые параметры аутентификации. После этого клиентский компьютер готов к работе. Для других операционных систем настройка будет полностью аналогична.

После выполнения VPN-подключения, вы можете напрямую подключаться к ресурсам внутренней корпоративной сети, поскольку на устройстве MikroTik будут созданы все связанные маршруты и вы сможете напрямую подключаться к RDP-серверу или, скажем FTP-хранилищу.

Таким образом можно обеспечить своим сотрудникам безопасный доступ к ресурсам корпоративной себе или доступ к домашней сети, чтобы, например, мониторить видео-регистратор или использовать media-центр или домашнее хранилище.

Как подключиться к Ubuntu из Windows с помощью RDP, SSH и VNC

Безлимитные тарифы интернета с высокой скоростью соединения упростили администрирование компьютеров. Сегодня все чаще помощь пользователям оказывается удаленно. Это удобно, ведь не надо тратить время на поездки и возможность подключиться есть практически круглосуточно.

Сегодня поговорим об удаленном подключении к Ubuntu из ОС Windows.

Зачем удаленно подключаться из Windows к Ubuntu

Не так важно, где находится удаленный компьютер – в соседней комнате или в другом регионе. Интернет убирает подобные ограничения, главное – чтобы связь оставалась стабильной на все время настройки. Это одинаково относится к машинам, работающим хоть на операционной системе Windows, хоть на Ubuntu. Последние используются, например, для развертывания сервера CS или Minecraft.

Причины, по которым требуется удаленное подключение:

- ручной запуск обновлений на компьютере с Ubuntu;

- настройка системы без подключения локального монитора, клавиатуры;

- работа с машиной, расположенной по другому адресу.

Пользователю доступно три варианта коннекта с компьютеров, работающих на ОС Windows. Выбор зависит от удобства и предпочтений: SSH через приложение PuTTY, встроенная поддержка RDP и виртуальная сеть VNC (понадобится предварительная настройка клиента). В любом случае перед работами понадобится выяснить IP-адрес компьютера, к которому предстоит подключаться.

Как выяснить IP-адрес компьютера с установленной ОС Ubuntu

Если есть физический доступ к компьютеру с установленной Ubuntu, на нем открывается терминал (комбинация клавиш Ctrl+Alt+T) и вводится команда ifconfig. В отображенном перечне данных имеет значение строка, начинающаяся с inet addr. Если используется подключение через Wi-Fi, то рядом будет его маркер в виде «wlan0». При проводном соединении фраза будет заменена на «eth0». Рядом отображается актуальный IP-адрес машины.

Второй способ заключается в применении функций графического интерфейса. Последовательность действий: найти значок подключения на панели, кликнуть правой кнопкой мышки, выбрать пункт «Сведения о подключении». Там и указан постоянный IP-адрес компьютера. Если доступа к нему нет, то можно выяснить данные через маршрутизатор. В панели управления отображаются активные пользователи вместе с их «контактами».

Подключение к Linux через SSH

Перед подключением на компьютер с Windows устанавливается приложение PuTTY. Это популярный инструмент для организации SSH-соединения, которое предоставит удаленный доступ к командной строке Ubuntu. Важно понимать, что этот режим требует определенного опыта в управлении, ведь здесь нет привычной мыши и «окошек», а все команды передаются в текстовом виде. Отчеты предоставляются в таком же виде.

По умолчанию возможность коннекта через SSH в Ubuntu отключена. Так что предварительно эту систему требуется настроить. Активация функции выполняется вводом команды sudo apt install openssh-server (в той же консоли, где ранее был взят IP-адрес). Логин и пароль подключения будут те же, что используются при входе в операционную систему.

Из-за неудобства управления в текстовой среде этот вариант востребован для удаленной активации более удобных инструментов. Например, тех же протоколов RDP или VNC. В них также пригодится IP-адрес, поэтому получить минимальные навыки работы в консоли все равно рекомендуется. Это упростит решаемые задачи, если по каким-то причинам не удается соединение в других режимах.

Подключение из Windows через RDP

Способ подключения через службу Remote Desktop Protocol (RDP) распространен при работе с машинами на платформе Windows. Популярность инструмента объясняется просто – его поддержка встроена во все виды и версии операционных систем. Все, что понадобится для подключения, уже известно: это IP-адрес, логин и пароль от Ubuntu. Запускается утилита через поиск, называется она «Подключение к рабочему столу».

На компьютере-клиенте требуется установка приложения xrdp.

- Необходимо открыть окно термина нажатием комбинации клавиш Ctrl+Alt+T.

- Ввести текстовую команду sudo apt install xrdp и нажать «Ввод».

- Провести активацию программы командой sudo systemctl enable xrdp.

После установки надо ввести на компьютере-сервере данные доступа и нажать кнопку «Подключить». Если поставить галочку «Разрешить мне сохранять учетные данные», последующие входы будут выполняться без дополнительных вопросов. Но в первый раз пароль всегда вводится вручную. При желании создается отдельный конфигурационный файл (востребовано, когда много компьютеров с удаленным управлением).

После подключения пользователь видит рабочий стол компьютера на Ubuntu. Работа с его окнами не отличается от локального управления – функционируют все настроенные горячие клавиши, перетаскивание мышью. В некоторых версиях Ubuntu, например, 18.04 LTS, RDP не работает, пока не выйдешь из текущего пользователя. Подобные фишки обычно известны системным администраторам.

Подключение через VNC

Есть другой вариант удаленного рабочего стола – сеть Virtual Network Computing (VNC). Она тоже требует предварительной настройки обеих машин. Так, на компьютер с Ubuntu инсталлируется ПО, открывающее доступ к управлению.

Последовательность действий:

- Открыть окно терминала.

- Ввести команду sudo apt update.

- Установить сервер: sudo apt install tightvncserver.

- Активировать его: sudo tightvncserver.

Система предложит ввести пароль для подключения. Он понадобится при активации удаленного соединения, поэтому стоит записать (запомнить) внесенные данные.

На этом все! TightVNC Server готов к работе, остается следом настроить компьютер на Windows. Программа доступна на официальном сайте разработчика в двух версиях: 32 и 64-бит.

После инсталляции и запуска достаточно ввести IP-адрес хоста и пароль доступа, введенный после активации сервера на Ubuntu. Схема работы VNC аналогична предыдущему примеру: пользователь видит перед собой удаленный рабочий стол и управляет функциями операционной системы, как будто сидит за компьютером локально.

Что такое RDP — все, что вам нужно знать от Ericom

RDP (протокол удаленного рабочего стола) — это протокол сетевой связи, разработанный Microsoft, который позволяет пользователям удаленно подключаться к другому компьютеру. Это расширение протоколов T.120, которые являются стандартными протоколами в рамках ITU (Международного союза электросвязи).

Мы начнем с технического объяснения того, как работает RDP. Для получения базовой информации о RDP, а также обсуждения типичного использования RDP см. «Упрощенную историю RDP» ниже.

RDP предоставляет графический интерфейс для удаленного подключения одного компьютера к другому. Чтобы использовать RDP, пользователь, отправляющий запрос на подключение RDP, должен использовать компьютер, на котором запущено клиентское программное обеспечение RDP. На компьютере, к которому осуществляется доступ, должно быть запущено программное обеспечение сервера RDP, которое позволяет клиенту подключаться удаленно. После подключения пользователь, отправивший запрос, сможет видеть рабочий стол компьютера, к которому он подключается через RDP.

В настоящее время некоторые версии RDP доступны для всех распространенных операционных систем, включая Windows, Linux, Unix, Mac, iOS, Android и другие.

Наиболее широко известным клиентским программным обеспечением RDP является программное обеспечение Microsoft, которое в настоящее время называется «Подключение к удаленному рабочему столу». Раньше он назывался «Клиент служб терминалов», поэтому старые ресурсы по этой теме могут ссылаться на «Службы терминалов» вместо RDP.

Все текущие операционные системы Windows, включая как настольные версии Windows, так и серверные версии Windows, поставляются со встроенным терминальным сервером для подключения к удаленному рабочему столу. Также доступны многие клиенты RDP и серверы RDP сторонних производителей, в том числе клиент с открытым исходным кодом под названием «rdesktop».Клиент rdesktop запускается из командной строки. Доступно множество клиентов с графическим пользовательским интерфейсом, построенных на основе функций, предоставляемых rdesktop.

Помимо использования для доступа к компьютерам, которые расположены удаленно, Microsoft использует RDP в своем решении облачных вычислений Azure для обслуживания виртуальных компьютеров для пользователей.

Существуют методы, альтернативные RDP, которые позволяют реализовать удаленные рабочие столы, не полагаясь на протокол RDP для предоставления услуг рабочего стола; Ericom Connect — одно из таких решений.

Как работает RDP

RDP передает экранную информацию от удаленного терминального сервера к клиенту, а ввод с клавиатуры и мыши от клиента к удаленному серверу. Связь между клиентом и терминальным сервером очень асимметрична: от сервера к клиенту течет много данных, а от клиента к серверу — немного (информация на графическом экране содержит гораздо больше данных, чем ввод с клавиатуры и мыши).

RDP использует дополнительные протоколы для установления соединения между двумя устройствами и передачи данных.Он использует TPKT для включения обмена информационными блоками, X.224 для установки соединения и T.125 MCS для включения нескольких каналов.

Характеристики

Некоторые ключевые особенности RDP включают:- 128-битное шифрование

- Поддержка 32-битного цвета

- Аудио, файловая система, принтер и перенаправление портов, позволяющее пользователям подключаться к локальным ресурсам из сеанса терминала

- Поддержка ряда различных сетевых топологий

Уязвимости в системе безопасности

RDP имеет много известных проблем с безопасностью.Использование протокола в решении для облачных вычислений Microsoft приводит к тому, что хакеры особенно заинтересованы в поиске и использовании уязвимостей. Как и в случае с любым другим программным обеспечением, важно обновлять RDP до последней версии. Вот некоторые из основных известных уязвимостей в более ранних версиях RDP:- В мае 2019 года был выпущен патч для исправления основной уязвимости, известной как «BlueKeep», которая допускала возможность удаленного выполнения кода. Согласно Microsoft, уязвимость была «червячной», то есть могла самораспространяться, что могло вызвать широко распространенные проблемы.

- Версия 6.1 может отображать все имена пользователей и изображения пользователей на серверах RDP.

- В марте 2012 года уязвимость, которая была исправлена с помощью критического обновления безопасности, могла позволить компьютерам быть скомпрометированными червями и клиентами, не прошедшими проверку подлинности.

- Версия 5.2 уязвима для атак «злоумышленник посередине», когда хакер может подслушивать сеансы или перехватить сеансы.

Эксперты по безопасности рекомендуют следующие меры предосторожности для обеспечения безопасности RDP:

- Следуйте протоколам надежных паролей, включите многофакторную авторизацию и внедрите политики блокировки для блокирования атак методом грубой силы.

- Поместите порты RDP за брандмауэром, к которому можно получить доступ только через VPN.

- Не разрешать использование RDP для учетных записей администраторов.

- Определенные доверенные узлы должны быть внесены в белый список.

- Если вы не используете RDP, защитите порты, которые он использует.

- Включите автоматические обновления для программного обеспечения клиент / сервер, которое вы используете, чтобы быть уверенным, что у вас всегда самая последняя версия, в которой исправлены известные уязвимости безопасности.

Упрощенная история RDP

С помощью клиентского программного обеспечения, использующего RDP, можно подключиться к любому компьютеру под управлением Windows или другой совместимой операционной системы. Например, если вы хотите получить доступ к своему ПК с ноутбука или другого устройства, вы можете подключиться к удаленному ПК с помощью RDP, просматривать контент на удаленном дисплее и взаимодействовать, как если бы вы работали локально на этом компьютере.Примеры использования RDP

| Путешествуете? Когда вы путешествуете по делам или уезжаете в отпуск, иногда вам может потребоваться доступ к компьютеру на рабочем месте.Использование протокола удаленного рабочего стола позволяет легко работать из любой точки мира. | |

| Работаете из дома? Работа на дому — обычное дело, и есть много причин, по которым вы не можете пойти в офис. Однако вам все равно нужно выполнять повседневные задачи. С RDP вы можете получить доступ к своему офисному компьютеру, не выходя из дома. | |

| Вы системный администратор? Протокол удаленного рабочего стола позволяет выполнять административные задачи, такие как настройка ПК, устранение неполадок компьютера, настройка защиты ID, установка программного обеспечения, настройка принтера и настройка электронной почты, а также удаление вирусов и шпионского ПО. Используя RDP, специалисты по программному обеспечению и агенты службы технической поддержки могут обеспечить обслуживание компьютера издалека. | |

| Нужно дать демоверсию? Вы можете легко использовать протокол удаленного рабочего стола для демонстрации процессов или программных приложений, которые обычно доступны только из вашего офиса. С RDP вы можете получить доступ к данным с любого частного устройства. Это означает, что вы можете подготовить демонстрацию на своем офисном компьютере и отобразить ее на другом устройстве в другом месте, например, в конференц-зале или в офисе клиента. | |

| Хотите персонализировать свой удаленный рабочий стол? Вы можете настроить множество элементов, чтобы создать индивидуальный опыт работы с удаленным рабочим столом. Настраиваемые элементы включают разрешение, настройки экрана, настройки подключения, меню «Пуск», панель инструментов, значки на рабочем столе и многое другое. | |

| Требуется больше вычислительной мощности? С RDP вы можете получить доступ к мощной рабочей станции в офисе, используя гораздо менее мощный компьютер, из дома или в дороге. |

У вас есть еще вопросы о RDP и о том, как он применим в вашем конкретном случае? Напишите нашим специалистам.

Узнайте, почему одного доступа к удаленному рабочему столу Microsoft (RDP) недостаточно, и узнайте, почему Ericom Connect является лучшим выбором для ваших потребностей в безопасном удаленном доступе.

Программное обеспечениеRDP и его использование

Последнее обновление 1 июля 2021 г.

Remote Desktop Protocol или программное обеспечение RDP обеспечивает доступ к рабочему столу или приложению, размещенному на удаленном хосте.Он позволяет вам подключаться, получать доступ и управлять данными и ресурсами на удаленном хосте, как если бы вы делали это локально.

Что такое программное обеспечение RDP?

Программное обеспечениеRDP — это приложение на основе виртуальных сетевых вычислений (VNC). Программное обеспечение RDP использует Интернет, чтобы позволить одной машине (клиенту) получить удаленный доступ и управлять другой машиной (сервером). Система связи RDP состоит из 64 000 множественных виртуальных каналов.

Эти каналы могут передавать любые данные, включая сигналы последовательных устройств, данные представления, информацию о лицензировании и данные с высоким уровнем шифрования между удаленным сервером и клиентом.Однако основная функциональность программного обеспечения RDP заключается в передаче монитора (вывода) с удаленного сервера клиенту. В свою очередь, клиент отправляет мышь и клавиатуру (ввод) на удаленный сервер.

Во время соединения вводимые пользователем данные выполняются на удаленных серверах, а вывод обновляется на устройстве отображения клиента. Программное обеспечение RDP разбивает соединение на девять этапов, как показано ниже:

1. Инициирование соединения

Клиент инициирует обмен данными через сертификат X.224 протокол. Этот протокол упаковывает запрос на соединение и информацию о безопасности, включая шифрование RSA и TLS, в блок данных протокола (PDU) и передает его на удаленный сервер.

2. Базовое рукопожатие

На этом этапе клиент и сервер обмениваются базовыми настройками, включая основные данные (среди прочего, разрешение рабочего стола, информация о клавиатуре / мыши, имя хоста и имя клиента). Кроме того, две конечные точки обмениваются методами шифрования и виртуальными каналами, которые будут использоваться во время связи.

3. Подключение каналов

Две конечные точки открывают каждое отдельное соединение виртуального канала для запуска процесса связи. Все последующие данные между клиентом и удаленным сервером упаковываются в специальный PDU.

4. Инициирование безопасности

Клиент отправляет токен безопасности, содержащий случайно сгенерированные числа (закрытый ключ клиента и открытый ключ сервера). Эти числа, в свою очередь, становятся сеансовыми ключами и формируют основу для шифрования данных между двумя конечными точками.

5. Безопасный обмен настройками

Клиент обменивается зашифрованными данными, включая имя пользователя, пароль, рабочий каталог, домен пользователя и поддерживаемые алгоритмы сжатия, среди прочего, с удаленным сервером.

6. Лицензирование

Удаленный сервер аутентифицирует клиента. Если связь включает одно соединение, то удаленный сервер утверждает запрос. Однако, если это связано с более чем двумя одновременными подключениями, вы должны приобрести лицензию в Microsoft.

7. Обмен возможностями

Сервер передает свои поддерживаемые возможности, включая общую информацию (алгоритм сжатия, версия ОС), ввод, шрифты, кодеки растровых изображений и виртуальные каналы, среди прочего. Клиент отвечает, отправляя свой собственный набор возможностей.

8. Завершение подключения

Клиент и сервер обмениваются несколькими PDU для синхронизации и завершения соединения.

9. Обмен данными

Обмен данными является заключительным этапом RDP-соединения и включает в себя фактическую передачу данных между клиентом и сервером.Клиент передает свои входные данные серверу, в то время как сервер отвечает, отправляя клиенту графические данные.

Программное обеспечение RDP: от инструмента службы поддержки к бизнес-преимуществам