Какой тип соединения указать при настройке роутера? Узнаем нужную информацию, которая пригодится в процессе настройки

Перед тем, как приступить к настройке маршрутизатора, желательно узнать необходимую информацию. Нам нужно узнать, какую технологию соединения с интернетом использует наш интернет-провайдер, нужно иметь необходимые параметры, которые нужно будет задать в настройках роутера (в зависимости от технологии соединения). Если, например провайдер использует соединение по технологии Динамический IP, то вам не нужно никаких дополнительных параметров. Достаточно, в настройках роутера выбрать Динамический IP, и интернет заработает.

Так же, нужно узнать, делает ли провайдер привязку по MAC адресу. Если делает, то после подключения кабеля к роутеру, интернет не будет работать даже после правильной настройки, ведь у провайдера не прописан MAC адрес роутера.

Сейчас мы по порядку во всем разберемся.

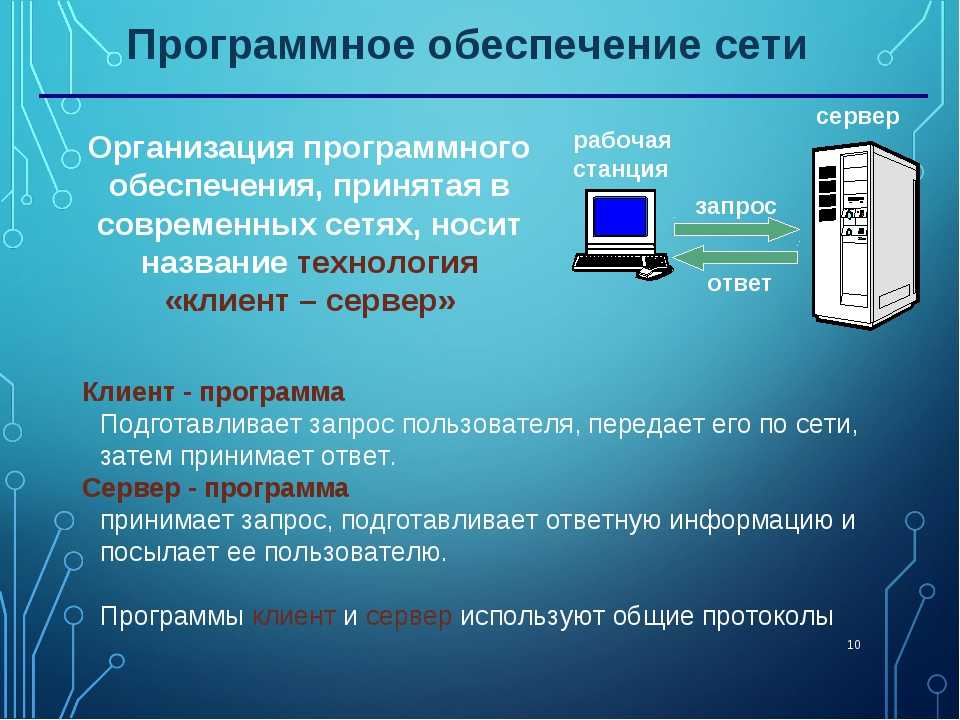

Самое главное, это понять, что задача роутера, это подключится к интернету и раздавать его на ваши устройства. Он устанавливает соединение с вашим провайдером точно так же, как и компьютер. Для того, что бы настройка маршрутизатора прошла гладко и без проблем, нужно правильно указать тип соединения (WAN Connection Type), и задать нужные параметры.

Он устанавливает соединение с вашим провайдером точно так же, как и компьютер. Для того, что бы настройка маршрутизатора прошла гладко и без проблем, нужно правильно указать тип соединения (WAN Connection Type), и задать нужные параметры.

Что будет, если неправильно выбрать тип соединения?

Это самая популярная проблема при настройке роутеров. Интернет работать не будет. Беспроводная сеть появится, но, после подключения к ней, на ваших устройствах интернета не будет. На компьютерах, например, будет статус соединения «Без доступа к интернету». По кабелю, от маршрутизатора, интернет так же не будет работать.

Тут все понятно, роутер не установил соединения с вашим провайдером, так как неправильно заданы параметры.

Как узнать технологию соединения, которую использует мой провайдер?

В России, Украине, и наверное в других странах СНГ, чаще всего провайдеры используют такие технологии: Динамический IP, Статический IP, PPPoE, PPTP, L2TP.

- Динамический IP – самая нормальная технология:) .

Очень много интернет провайдеров используют именно ее. Просто подключаем кабель к роутеру и интернет уже работает, ничего настраивать не нужно. Только нужно указать технологию Dynamic IP. Но, как правило, в настройках роутера она установлена по умолчанию.

Очень много интернет провайдеров используют именно ее. Просто подключаем кабель к роутеру и интернет уже работает, ничего настраивать не нужно. Только нужно указать технологию Dynamic IP. Но, как правило, в настройках роутера она установлена по умолчанию. - Статический IP – не очень популярная технология. Что бы настроить такое подключение на роутере, вы должны знать IP адрес, который вам должен выдать интернет провайдер.

- PPPoE – популярная технология (в России), которая требует создания специального высокоскоростного соединения. Если ваш провайдер работает по технологии PPPoE, то на компьютере у вас скорее всего было создано такое соединение. В настройках маршрутизатора нужно будет выбрать PPPoE, указать логин и пароль, которые вам выдает провайдер. Так же, возможно, нужно будет задать статический IP адрес.

- PPTP и L2TP

А так же, адрес сервера и по необходимости – статический IP. Если интернет был раньше подключен к компьютеру, то на компьютере так де было специальное подключение, которое вы запускали.

А так же, адрес сервера и по необходимости – статический IP. Если интернет был раньше подключен к компьютеру, то на компьютере так де было специальное подключение, которое вы запускали.

Написал уже много, а на главный вопрос, так и не ответил.

Перед тем, как приступить к настройке роутера, обязательно узнайте, какую технологию использует ваш интернет-провайдер.

Как узнать? Позвоните в поддержку провайдера и спросите. Зайдите на сайт провайдера и найдите там инструкции по настройке оборудования. Или посмотрите в документах, которые вы получили при подключении.

Если будете звонить в поддержку, то спросите еще, делает ли провайдер привязку по MAC адресу, и какое значение MTU, лучше указать в настройках маршрутизатора.

Если вы уже знаете технологию соединения, то вы так же должны знать необходимые параметры. Если у вас Динамический IP, то как я уже писал выше, никаких параметров не нужно, но если у вас например Статический IP, PPPoE, PPTP, или L2TP, то вы должны знать логин, пароль, статический IP (если нужно), адрес сервера.

Как правило, эта информация указана в договоре по подключению к интернету.

Есть ли привязка по MAC адресу?

Очень многие провайдеры, привязывают интернет к MAC адресу определенного сетевого устройства. Каждая сетевая карта компьютера, или роутер, имеют свой MAC адрес, и этот адрес прописывается у провайдера.

Если ваш интернет провайдер делает такую привязку, то даже после правильной настройки роутера, интернет работать не будет. Так как скорее всего, у провайдера прописан MAC адрес вашего компьютера, не маршрутизатора.

Что делать в такой ситуации?

Узнать, делается ли привязка по MAC-адресу. Если нет, то никаких дополнительных настроек делать не нужно. Если есть привязка, то в настройках роутера, нужно клонировать MAC адрес. Нужно, что бы на роутере был такой же MAC, как и на компьютере, к которому привязан интернет. В статьях по настройке определенных роутеров, я стараюсь писать, как это сделать.

Есть еще один вариант: посмотреть MAC-адрес роутера (как правило, он находится на наклейке на самом роутере), позвонить в поддержку интернет-провайдера, и сказать им новый MAC, к которому нужно привязать интернет.

Залог успешной настройки Wi-Fi роутера:

- Правильно указать тип соединения, и правильно задать необходимые параметры (это настройки на вкладке «WAN», «Интернет», «Internet» – на разных роутерах по-разному), которые выдаете интернет провайдер.

- Клонировать MAC-адрес, или прописать MAC-адрес роутера, если провайдер делает привязку.

Это два основные правила. Уделите особое внимание этим двум пунктам, и у вас все получится. Главное, что роутер уже будет раздавать интернет, а там настроить Wi-Fi сеть, установить пароль, и другие функции, вы уже сможете по инструкции для определенного производителя, или модели. Эти инструкции вы можете найти у нас на сайте, или в интернете.

About Enterprise Managed Users — GitHub Enterprise Cloud Docs

Сведения о Enterprise Managed Users

С помощью Enterprise Managed Users можно управлять учетными записями пользователей корпоративных участников с помощью поставщика удостоверений (IdP). Пользователи, назначенные приложению GitHub Enterprise Managed User в поставщике удостоверений, подготавливаются в качестве новых учетных записей пользователей в GitHub и добавляются в ваше предприятие. Вы управляете именами пользователей, данными профиля, членством в команде и доступом к репозиторию для учетных записей пользователей из своего поставщика удостоверений.

Пользователи, назначенные приложению GitHub Enterprise Managed User в поставщике удостоверений, подготавливаются в качестве новых учетных записей пользователей в GitHub и добавляются в ваше предприятие. Вы управляете именами пользователей, данными профиля, членством в команде и доступом к репозиторию для учетных записей пользователей из своего поставщика удостоверений.

В поставщике удостоверений вы можете предоставить каждому учетная запись управляемого пользователя роль пользователя, владельца предприятия или менеджера по выставлению счетов. Управляемые учетные записи пользователей может владеть организациями в пределах предприятия и добавлять другие управляемые учетные записи пользователей в организации и команды внутри. Дополнительные сведения см. в разделах Roles in an enterprise и About organizations.

Если ваше предприятие использует единый вход OIDC, GitHub будет автоматически использовать IP-условия политики условного доступа (CAP) поставщика удостоверений для проверки взаимодействия пользователей с GitHub, когда участники меняют IP-адреса, и каждый раз, когда используется ключ personal access token или SSH. Дополнительные сведения см. в разделе About support for your IdP’s Conditional Access Policy.

Дополнительные сведения см. в разделе About support for your IdP’s Conditional Access Policy.

Вы можете предоставить управляемые учетные записи пользователей доступ и возможность вносить свой вклад в репозитории на предприятии, но управляемые учетные записи пользователей не может создавать общедоступное содержимое или совместно работать с другими пользователями, организациями и предприятиями в остальной части GitHub. Дополнительные сведения см. в разделе Возможности и ограничения управляемые учетные записи пользователей.

Имена пользователей управляемые учетные записи пользователей предприятия и их данные профиля, такие как отображаемые имена и адреса электронной почты, задаются поставщиком удостоверений и не могут быть изменены самими пользователями. Дополнительные сведения см. в разделе Имена пользователей и данные профиля.

Владельцы предприятия могут выполнять аудит всех действий управляемые учетные записи пользователейв GitHub. Дополнительные сведения см. в разделе Audit log events for your enterprise.

Для использования Enterprise Managed Users требуется отдельный тип корпоративной учетной записи с включенной функцией Enterprise Managed Users. Дополнительные сведения о создании этой учетной записи см. в разделе Начало работы с Enterprise Managed Users.

Примечание. Существует несколько вариантов управления удостоверениями и доступом с помощью GitHub Enterprise Cloud, и Enterprise Managed Users — не лучшее решение для каждого клиента. Дополнительные сведения о том, подходит ли Enterprise Managed Users для вашего предприятия, см. в разделе About authentication for your enterprise.

Сведения об управлении членством в организации

Членством в организации можно управлять вручную или автоматически обновлять членство с помощью групп поставщика удостоверений. Чтобы управлять членством в организации через поставщика удостоверений, участники должны быть добавлены в группу поставщика удостоверений, а группа поставщика удостоверений должна быть подключена к команде в организации. Дополнительные сведения об автоматическом управлении членством в организациях и командах см. в разделе Managing team memberships with identity provider groups.

Дополнительные сведения об автоматическом управлении членством в организациях и командах см. в разделе Managing team memberships with identity provider groups.

Способ добавления участника в организацию, принадлежащей вашему предприятию (с помощью групп поставщика удостоверений или вручную), определяет, как он должен быть удален из организации.

- Если участник был добавлен в организацию вручную, его необходимо удалить вручную. Отмена их назначения в приложении GitHub Enterprise Managed User в поставщике удостоверений приостановит пользователя, но не удалит его из организации.

- Если пользователь стал членом организации, так как он был добавлен в группы поставщика удостоверений, сопоставленные с одной или несколькими командами в организации, удаление его из всех сопоставленных групп поставщика удостоверений, связанных с организацией, приведет к удалению его из организации.

Чтобы узнать, как участник был добавлен в организацию, можно отфильтровать список участников по типу.

Поддержка поставщиков удостоверений

Enterprise Managed Users поддерживает следующие поставщики удостоверений и способы проверки подлинности:

| SAML | OIDC | |

|---|---|---|

| Azure Active Directory | ||

| Okta |

Примечание. Enterprise Managed Users требует использования одного поставщика удостоверений для SAML и SCIM. Убедитесь, что вы приобрели версию поставщика удостоверений, которая включает SCIM.

Возможности и ограничения управляемые учетные записи пользователей

Управляемые учетные записи пользователей может участвовать только в частных и внутренних репозиториях в корпоративных и частных репозиториях, принадлежащих учетной записи пользователя. Управляемые учетные записи пользователей имеют доступ только для чтения к более широкому сообществу GitHub. Эти ограничения видимости и доступа для пользователей и содержимого применяются ко всем запросам, включая запросы API.

- Управляемые учетные записи пользователей выполняет проверку подлинности только с помощью поставщика удостоверений и не имеет пароля или двухфакторных методов проверки подлинности, хранящихся в GitHub. В результате они не видят запрос sudo при выполнении конфиденциальных действий. Дополнительные сведения см. в разделе Sudo mode.

- Управляемые учетные записи пользователей не может быть приглашен в организации или репозитории за пределами предприятия, а управляемые учетные записи пользователей не может быть приглашен в другие предприятия.

- Управляемые учетные записи пользователей и создаваемое ими содержимое доступно только другим участникам предприятия.

- Другие пользователи GitHub не могут просматривать, упоминать или приглашать учетная запись управляемого пользователя для совместной работы.

- Управляемые учетные записи пользователей может просматривать все общедоступные репозитории в GitHub.com, но не может взаимодействовать с репозиториями за пределами предприятия одним из следующих способов:

- Отправка кода в репозиторий

- Создание проблем или запросов на вытягивание в репозитории

- Создание обсуждений в репозитории или их комментирование

- Комментирование проблем или запросов на вытягивание или добавление реакций на комментарии

- Звездочка, просмотр или вилка репозитория

- Управляемые учетные записи пользователей не может создавать gists или комментировать gists.

- Управляемые учетные записи пользователей не может следить за пользователями за пределами предприятия.

- Управляемые учетные записи пользователей не удается создать начальные рабочие процессы для GitHub Actions.

- Управляемые учетные записи пользователей не удается установить GitHub Apps в учетных записях пользователей.

- Вы можете выбрать, смогут ли управляемые учетные записи пользователей создавать репозитории, принадлежащие учетным записям пользователей. Дополнительные сведения см. в разделе Enforcing repository management policies in your enterprise.

- Если вы разрешаете управляемые учетные записи пользователей создавать репозитории, принадлежащие учетным записям пользователей, они могут владеть только частными репозиториями и приглашать других участников предприятия для совместной работы над своими пользовательскими репозиториями.

- Управляемые учетные записи пользователей не может создать вилку репозиториев за пределами предприятия. Управляемые учетные записи пользователей может разветвить частные или внутренние репозитории, принадлежащие организациям на предприятии, в пространство имен учетной записи пользователя или другие организации, принадлежащие предприятию, в соответствии с политикой предприятия.

- В организациях, принадлежащих enterprise с управляемыми пользователями, можно создавать только частные и внутренние репозитории в зависимости от параметров видимости репозитория организации и предприятия.

- Внешние участники совместной работы не поддерживаются в Enterprise Managed Users.

- Управляемые учетные записи пользователей ограничены в использовании GitHub Pages. Дополнительные сведения см. в разделе About GitHub Pages.

Начало работы с Enterprise Managed Users

Прежде чем ваши разработчики смогут использовать GitHub Enterprise Cloud с Enterprise Managed Users, необходимо выполнить ряд действий по настройке.

Для использования Enterprise Managed Users требуется отдельный тип корпоративной учетной записи с включенной функцией Enterprise Managed Users. Чтобы опробовать Enterprise Managed Users или обсудить варианты миграции с существующего предприятия, обратитесь в отдел продаж GitHub.

Ваш контакт в группе продаж GitHub будет работать с вами, чтобы создать enterprise с управляемыми пользователями.

Вам потребуется указать адрес электронной почты пользователя, который настроит ваше предприятие, и короткий код, который будет использоваться в качестве суффикса для имен пользователей корпоративных участников. Краткий код должен быть уникальным для предприятия и должен представлять собой буквенно-цифровую строку длиной от трех до восьми символов, а также не содержать специальных символов. Дополнительные сведения см. в разделе Имена пользователей и данные профиля.

Вам потребуется указать адрес электронной почты пользователя, который настроит ваше предприятие, и короткий код, который будет использоваться в качестве суффикса для имен пользователей корпоративных участников. Краткий код должен быть уникальным для предприятия и должен представлять собой буквенно-цифровую строку длиной от трех до восьми символов, а также не содержать специальных символов. Дополнительные сведения см. в разделе Имена пользователей и данные профиля.После создания предприятия вы получите сообщение электронной почты от GitHub с приглашением выбрать пароль для пользователя настройки предприятия, который станет первым владельцем предприятия. Используйте режим инкогнито или приватное окно в браузере при установке пароля. Пользователь настройки используется только для настройки единого входа и интеграции подготовки SCIM для предприятия. У него больше не будет доступа для администрирования корпоративной учетной записи после успешного включения единого входа. Имя пользователя установки — это короткий код вашей организации с суффиксом

_admin.

Если вам нужно сбросить пароль для пользователя установки, обратитесь к Поддержка GitHub через Портал поддержки GitHub.

После входа в систему как пользователь настройки рекомендуется включить двухфакторную проверку подлинности. Дополнительные сведения см. в разделе Configuring two-factor authentication.

Для начала настройте способ проверки подлинности ваших участников. Если вы используете Azure Active Directory в качестве поставщика удостоверений, вы можете выбирать между OpenID Connect (OIDC) и языком разметки заявлений системы безопасности (SAML). Рекомендуется использовать OIDC, который включает поддержку политик условного доступа (CAP). Если требуется несколько предприятий с управляемые учетные записи пользователей, подготовленных из одного клиента, необходимо использовать SAML для каждого предприятия после первого. Если вы используете Okta в качестве поставщика удостоверений, вы можете использовать SAML для проверки подлинности своих участников.

Для начала прочитайте руководство для выбранного вами способа проверки подлинности.

- Настройка OIDC для пользователей, управляемых предприятием.

- Настройка единого входа SAML для корпоративных управляемых пользователей.

После настройки единого входа вы можете настроить подготовку SCIM. SCIM — это то, как поставщик удостоверений создаст управляемые учетные записи пользователей в GitHub.com. Дополнительные сведения о настройке подготовки SCIM см. в разделе Configuring SCIM provisioning for Enterprise Managed Users.

После настройки проверки подлинности и подготовки можно приступить к управлению членством в организации для управляемые учетные записи пользователей путем синхронизации групп idP с командами. Дополнительные сведения см. в разделе Managing team memberships with identity provider groups.

Если участники предприятия должны использовать одну рабочую станцию для участия в репозиториях в GitHub.com из учетная запись управляемого пользователя и личной учетной записи, вы можете предоставить поддержку. Дополнительные сведения см. в разделе Поддержка разработчиков с несколькими учетными записями пользователей в GitHub.com.

Дополнительные сведения см. в разделе Поддержка разработчиков с несколькими учетными записями пользователей в GitHub.com.

Проверка подлинности в виде учетная запись управляемого пользователя

Управляемые учетные записи пользователей должны пройти проверку подлинности через поставщика удостоверений. Для проверки подлинности учетная запись управляемого пользователя может посетить портал приложения поставщика удостоверений или использовать страницу входа в GitHub.com.

По умолчанию, когда пользователь без проверки подлинности пытается получить доступ к предприятию, использующим Enterprise Managed Users, GitHub отображает ошибку 404. Владелец предприятия может включить автоматическое перенаправление на единый вход (SSO) вместо 404. Дополнительные сведения см. в разделе Enforcing policies for security settings in your enterprise.

Если ошибка конфигурации SAML или проблема с поставщиком удостоверений (IdP) не позволяет использовать единый вход SAML, вы можете использовать код восстановления для доступа к учетной записи предприятия. Дополнительные сведения см. в разделе Управление кодами восстановления для предприятия.

Дополнительные сведения см. в разделе Управление кодами восстановления для предприятия.

Проверка подлинности как учетная запись управляемого пользователя с помощью GitHub.com

- Перейдите по адресу https://github.com/login.

- В текстовом поле «Имя пользователя или адрес электронной почты» введите имя пользователя, включая символ подчеркивания и короткий код. Когда форма распознает ваше имя пользователя, она обновится. В этой форме не нужно вводить пароль.

- Чтобы перейти к поставщику удостоверений, нажмите кнопку Войти с помощью поставщика удостоверений.

GitHub Enterprise Cloud автоматически создает имя пользователя для каждого пользователя, когда его учетная запись создается с помощью SCIM, путем нормализации идентификатора, предоставленного вашим поставщиком удостоверений. Дополнительные сведения см. в разделе Username considerations for external authentication.

Конфликт может возникнуть при подготовке пользователей, если во время нормализации удаляются уникальные части идентификатора, предоставленного вашим поставщиком удостоверений. Если вы не можете подготовить пользователя из-за конфликта имен пользователей, необходимо изменить имя пользователя, предоставляемое вашим поставщиком удостоверений. Дополнительные сведения см. в разделе Username considerations for external authentication.

Если вы не можете подготовить пользователя из-за конфликта имен пользователей, необходимо изменить имя пользователя, предоставляемое вашим поставщиком удостоверений. Дополнительные сведения см. в разделе Username considerations for external authentication.

Примечание: Так как GitHub добавляет символ подчеркивания и короткий код в нормализованный идентификатор, предоставленный поставщиком удостоверений при создании каждого имени пользователя, конфликты могут возникать только в пределах каждого enterprise с управляемыми пользователями. Управляемые учетные записи пользователей может совместно использовать идентификаторы поставщика удостоверений или адреса электронной почты с другими учетными записями пользователей в GitHub.com, которые находятся за пределами предприятия.

Имя профиля и адрес электронной почты учетная запись управляемого пользователя также предоставляются поставщиком удостоверений. Управляемые учетные записи пользователей не может изменить имя профиля или адрес электронной почты в GitHub, а поставщик удостоверений может предоставить только один адрес электронной почты.

Поддержка разработчиков с несколькими учетными записями пользователей в GitHub.com

Люди вашей команды может потребоваться внести свой вклад в ресурсы в GitHub.com, которые находятся за пределами enterprise с управляемыми пользователями. Например, вы можете сохранить отдельное предприятие для открытый код проектов вашей компании. Так как учетная запись управляемого пользователя не может вносить свой вклад в общедоступные ресурсы, пользователям потребуется поддерживать отдельную личную учетную запись для этой работы.

Люди, которые должны участвовать из двух учетных записей пользователей в GitHub.com с помощью одной рабочей станции, могут настроить Git для упрощения процесса. Дополнительные сведения см. в разделе Managing multiple accounts.

wifi — Как определить, что «Может потребоваться дополнительная информация для входа» при подключении к сети

спросил

Изменено 8 лет, 3 месяца назад

Просмотрено 9к раз

У меня есть программа для Windows 7/8, которая управляет моими Wi-Fi-соединениями в фоновом режиме. Для этого я использую C#, ManagedWifi и NETWORKLIST, хотя язык не важен.

Для этого я использую C#, ManagedWifi и NETWORKLIST, хотя язык не важен.

Программа работает нормально, за исключением случая, когда я подключаюсь к сети, где может потребоваться дополнительная информация для входа. Нажмите здесь, чтобы открыть браузер. появляется воздушный шар.

Я хотел бы обнаружить/перехватить это и автоматически открыть браузер в контексте моей программы.

Игнорируя часть браузера, есть ли событие, сетевое свойство или что-то еще, что я могу использовать, чтобы определить, что это так, и, таким образом, отреагировать на него.

Многие «открытые» точки доступа делают это для отображения условий использования, и маршрутизаторы Cisco/Linksys, которые имеют функцию «гость», также делают это.

Будем признательны за любую помощь.

С уважением, Джим

Взгляните на эту страницу:

В: Откуда Windows узнает, что «дополнительная информация для входа может быть необходимый?» Когда я подключаюсь к точке доступа, иногда Windows выскакивает это сообщение.

Когда я открываю браузер, точка доступа требует от меня согласия условия или предоставить имя пользователя для доступа в Интернет, как в отеле или аэропорт. Откуда Windows это знает? Знает ли он точки доступа, используемые в каждый отель? — Аноним

A: Это кажется почти жутким, не так ли, когда Windows, кажется, знает что точка доступа требует входа в систему, прежде чем вы это сделаете? К счастью ответ кроется в сетевом умении, а не в чем-то сверхъестественном.

Всякий раз, когда компьютер с Windows Vista или Windows 7 подключается к сети, он выполняет несколько быстрых диагностик. Один из таких диагнозов заключается в том, что пытается отправить веб-запрос на адрес www.msftncsi.com, и это анализирует результат.

Если соединение полностью работает, этот адрес возвращает простой текст файл, который Windows распознает. Точки доступа, требующие авторизации или Подтверждение условий обслуживания фиксирует ваши веб-запросы и перенаправлять их на страницу точки доступа, пока вы не авторизуетесь.

Поэтому, когда Windows пытается получить этот файл, это не удается из-за точки доступа перенаправление.

Чтобы быть умнее, Windows затем выполняет поиск DNS на своем собственном веб-сайте. Точка доступа разрешит адрес, хотя и не позволит вам получить доступ к сайту. В этом случае Windows делает вывод, что вы находитесь в такой точка доступа и всплывающее окно «дополнительная информация для входа может быть требуется». Если сам поиск DNS завершается ошибкой, Windows завершает что на самом деле есть проблема с подключением к Интернету, и вместо этого отображается сообщение «Нет доступа в Интернет».

Вы можете попробовать сделать то же самое: когда соединение Wi-Fi установлено, попробуйте подключиться к www.msftncsi.com, а если это не удастся, попробуйте выполнить поиск DNS.

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Понимание SAML | Okta Developer

Традиционно корпоративные приложения развертываются и работают в сети компании. Для получения информации о пользователях, такой как профиль пользователя и информация о группе, многие из этих приложений созданы для интеграции с корпоративными каталогами, такими как Microsoft Active Directory. Что еще более важно, учетные данные пользователя обычно хранятся и проверяются с помощью каталога. Например, если вы используете SharePoint и Exchange, работающие локально, ваши учетные данные для входа — это ваши учетные данные Active Directory.

Для получения информации о пользователях, такой как профиль пользователя и информация о группе, многие из этих приложений созданы для интеграции с корпоративными каталогами, такими как Microsoft Active Directory. Что еще более важно, учетные данные пользователя обычно хранятся и проверяются с помощью каталога. Например, если вы используете SharePoint и Exchange, работающие локально, ваши учетные данные для входа — это ваши учетные данные Active Directory.

Однако с расширением совместной работы и переходом к облачным средам многие приложения вышли за пределы домена компании. Федеративная аутентификация является решением этой проблемы.

Аутентификация

Прежде чем рассматривать федеративную аутентификацию, нам нужно понять, что на самом деле означает аутентификация. Аутентификация определяет способ идентификации и проверки пользователя с помощью определенных учетных данных в рамках процесса входа. Большинство приложений предоставляют конечному пользователю страницу входа, позволяющую пользователю указать имя пользователя и пароль. В некоторых случаях для определения местонахождения пользователя может потребоваться дополнительная информация, например идентификатор компании или код клиента. Эта информация позволяет приложению сузить поиск имени пользователя, применимого к предоставленной информации. Это часто используется для того, чтобы одно и то же имя пользователя могло существовать в нескольких арендаторах, принадлежащих разным клиентам.

В некоторых случаях для определения местонахождения пользователя может потребоваться дополнительная информация, например идентификатор компании или код клиента. Эта информация позволяет приложению сузить поиск имени пользователя, применимого к предоставленной информации. Это часто используется для того, чтобы одно и то же имя пользователя могло существовать в нескольких арендаторах, принадлежащих разным клиентам.

Большинство приложений имеют хранилище пользователей (базу данных или LDAP), которое содержит, среди прочего, информацию о профилях пользователей и учетные данные. Когда пользователь входит в систему, учетные данные проверяются в этом пользовательском хранилище. Преимущество этого простого подхода заключается в том, что все управляется внутри приложения, обеспечивая единый и последовательный способ аутентификации конечного пользователя. Однако, если пользователю необходимо получить доступ к нескольким приложениям, для каждого из которых требуется свой набор учетных данных, это становится проблемой для конечного пользователя. Во-первых, пользователь должен помнить разные пароли в дополнение к любому другому корпоративному паролю (например, паролю AD), который может уже существовать. Теперь пользователь вынужден поддерживать отдельные имена пользователей и пароли и должен обрабатывать разные политики паролей и сроки действия. Кроме того, этот сценарий также создает головную боль для администраторов и независимых поставщиков программного обеспечения, поскольку пользователи приложений продолжают иметь доступ к приложениям, которые должны были быть отозваны.

Во-первых, пользователь должен помнить разные пароли в дополнение к любому другому корпоративному паролю (например, паролю AD), который может уже существовать. Теперь пользователь вынужден поддерживать отдельные имена пользователей и пароли и должен обрабатывать разные политики паролей и сроки действия. Кроме того, этот сценарий также создает головную боль для администраторов и независимых поставщиков программного обеспечения, поскольку пользователи приложений продолжают иметь доступ к приложениям, которые должны были быть отозваны.

Федеративное удостоверение

Федеративное удостоверение началось с необходимости поддержки доступа к приложениям, выходящим за пределы компании или организации. Представьте себе отношения между компанией по производству соков (JuiceCo), продающей свою продукцию крупной сети супермаркетов (BigMart). Как сотруднику JuiceCo, вам необходимо получить доступ к приложению, предоставленному BigMart, для управления отношениями и контроля за поставками и продажами.

В этом случае BigMart (который предоставляет это приложение) должен будет позаботиться об аутентификации пользователя. Самый простой способ — потребовать другое имя пользователя и пароль от пользователей, работающих в JuiceCo. Но подумайте обо всех пользователях, которых должно будет обслуживать это приложение, включая всех других поставщиков и их пользователей, которым необходим доступ к приложению.

Более элегантный способ решить эту проблему — разрешить JuiceCo и любому другому поставщику совместно использовать или «объединять» идентификаторы с BigMart. Как сотрудник JuiceCo у вас уже есть фирменный стиль и учетные данные. Федеративное удостоверение обеспечивает безопасный способ для сети супермаркетов (поставщик услуг) внедрить аутентификацию за счет интеграции с существующей инфраструктурой удостоверений своих поставщиков (поставщики удостоверений).

Этот вариант использования привел к появлению федеративных протоколов, таких как язык разметки утверждений безопасности (SAML) (opens new window).

См. Технический обзор языка разметки утверждений безопасности (SAML) версии 2.0 (открывается в новом окне) для получения более подробной информации.

Планирование SAML

SAML в основном используется в качестве веб-механизма аутентификации, поскольку он использует агент браузера для посредничества потока аутентификации. На высоком уровне поток аутентификации SAML выглядит следующим образом:

Теперь мы готовы представить некоторые общие термины SAML. Мы рассмотрим их технические детали позже, но важно понимать общую концепцию на этапе планирования.

Поставщик услуг (SP) — это организация, предоставляющая услугу, обычно в форме приложения.

Поставщик удостоверений (IdP) — это организация, предоставляющая удостоверения, включая возможность аутентификации пользователя. Поставщик удостоверений обычно также содержит профиль пользователя: дополнительную информацию о пользователе, такую как имя, фамилия, код должности, номер телефона, адрес и т.

д. В зависимости от приложения некоторым поставщикам услуг может потребоваться очень простой профиль (имя пользователя, адрес электронной почты), в то время как другим может потребоваться более широкий набор пользовательских данных (код должности, отдел, адрес, местонахождение, руководитель и т. д.).

д. В зависимости от приложения некоторым поставщикам услуг может потребоваться очень простой профиль (имя пользователя, адрес электронной почты), в то время как другим может потребоваться более широкий набор пользовательских данных (код должности, отдел, адрес, местонахождение, руководитель и т. д.).Запрос SAML , также известный как запрос аутентификации, генерируется поставщиком услуг для «запроса» аутентификации.

Ответ SAML генерируется поставщиком удостоверений. Он содержит фактическое утверждение аутентифицированного пользователя. Кроме того, ответ SAML может содержать дополнительную информацию, например информацию о профиле пользователя и информацию о группе/роли, в зависимости от того, что может поддерживать поставщик услуг.

Вход, инициированный поставщиком услуг (инициированный поставщиком услуг) , описывает процесс входа в систему SAML, инициированный поставщиком услуг.

Обычно это срабатывает, когда конечный пользователь пытается получить доступ к ресурсу или войти непосредственно на стороне поставщика услуг, например, когда браузер пытается получить доступ к защищенному ресурсу на стороне поставщика услуг.

Обычно это срабатывает, когда конечный пользователь пытается получить доступ к ресурсу или войти непосредственно на стороне поставщика услуг, например, когда браузер пытается получить доступ к защищенному ресурсу на стороне поставщика услуг.Вход , инициированный поставщиком удостоверений (инициированный IdP) , описывает процесс входа в систему SAML, инициированный поставщиком удостоверений. Вместо того, чтобы поток SAML инициировался перенаправлением от поставщика услуг, в этом потоке поставщик удостоверений инициирует ответ SAML, который перенаправляется поставщику услуг для подтверждения личности пользователя.

Несколько ключевых моментов, на которые следует обратить внимание:

Поставщик услуг никогда не взаимодействует напрямую с поставщиком удостоверений. Браузер действует как агент для выполнения всех перенаправлений.

Поставщику услуг необходимо знать, к какому поставщику удостоверений следует перенаправить, прежде чем он поймет, кто такой пользователь.

Поставщик услуг не знает, кто такой пользователь, пока от поставщика удостоверений не вернется утверждение SAML.

Этот поток не обязательно должен начинаться от поставщика услуг. Поставщик удостоверений может инициировать поток проверки подлинности.

Поток аутентификации SAML является асинхронным. Поставщик услуг не знает, завершит ли когда-либо поставщик удостоверений весь поток. Из-за этого поставщик услуг не поддерживает никакого состояния каких-либо сгенерированных запросов аутентификации. Когда поставщик услуг получает ответ от поставщика удостоверений, ответ должен содержать всю необходимую информацию.

Контрольный список планирования

Хотя протокол SAML является стандартным, существуют различные способы его реализации в зависимости от характера вашего приложения. Ниже приведен контрольный список, который поможет вам разобраться с некоторыми ключевыми соображениями. Понимание роли поставщика услуг0005

Включение SAML для всех против подмножества пользователей

Внедрение «черного хода»

Понимание роли поставщика услуг

SAML IdP генерирует взаимно согласованный ответ на конфигурацию SAML IdP и SP. После получения утверждения SAML SP необходимо проверить, исходит ли утверждение от действительного IdP, а затем проанализировать необходимую информацию из утверждения: имя пользователя, атрибуты и т. д.

После получения утверждения SAML SP необходимо проверить, исходит ли утверждение от действительного IdP, а затем проанализировать необходимую информацию из утверждения: имя пользователя, атрибуты и т. д.

Для этого SP требуется, по крайней мере, следующее:

- Сертификат. SP должен получить общедоступный сертификат от IdP для проверки подписи. Сертификат хранится на стороне поставщика услуг и используется всякий раз, когда приходит ответ SAML.

- Конечная точка ACS — URL-адрес службы получателя утверждений — часто называется просто URL-адресом для входа в SP. Это конечная точка, предоставляемая SP, где публикуются ответы SAML. SP должен предоставить эту информацию IdP.

- URL-адрес для входа в IdP — это конечная точка на стороне IdP, где публикуются запросы SAML. SP необходимо получить эту информацию от IdP.

Самый простой способ внедрить SAML — использовать набор инструментов OpenSource SAML. В конце этой статьи мы включили список рекомендуемых наборов инструментов для нескольких языков. Эти наборы инструментов обеспечивают логику, необходимую для обработки информации во входящем ответе SAML. Кроме того, если SP необходимо поддерживать процесс входа, инициированный SP, наборы инструментов также предоставляют логику, необходимую для создания соответствующего запроса аутентификации SAML.

Эти наборы инструментов обеспечивают логику, необходимую для обработки информации во входящем ответе SAML. Кроме того, если SP необходимо поддерживать процесс входа, инициированный SP, наборы инструментов также предоставляют логику, необходимую для создания соответствующего запроса аутентификации SAML.

Один IdP против нескольких IdP

Если вы создаете внутреннюю интеграцию и хотите включить SAML для ее интеграции с вашим корпоративным поставщиком удостоверений SAML, то вы рассматриваете возможность поддержки только одного IdP. В этом случае ваша интеграция должна работать только с одним набором метаданных IdP (сертификат, конечные точки и т. д.).

Если вы являетесь независимым поставщиком программного обеспечения (ISV), создающим корпоративный продукт SaaS, или если вы создаете внешний веб-сайт/портал/сообщество для своих клиентов и партнеров, вам необходимо рассмотреть возможность поддержки нескольких IdP. Это типичный вариант использования для многих независимых поставщиков ПО SaaS, которым необходимо интегрироваться с инфраструктурой корпоративной идентификации клиентов. В зависимости от архитектуры вашего приложения вам необходимо подумать о способах хранения конфигурации SAML (например, сертификатов или URL-адресов входа в IdP) от каждого поставщика удостоверений, а также о том, как предоставить необходимую информацию SP для каждого.

В зависимости от архитектуры вашего приложения вам необходимо подумать о способах хранения конфигурации SAML (например, сертификатов или URL-адресов входа в IdP) от каждого поставщика удостоверений, а также о том, как предоставить необходимую информацию SP для каждого.

Ключевым моментом является конечная точка URL-адреса ACS на стороне поставщика услуг, где публикуются ответы SAML. Можно предоставить одну конечную точку даже при работе с несколькими IdP. Для мультитенантного приложения с одним экземпляром, в котором аренда не определена в URL-адресе (например, при использовании поддомена), это может быть более простой способ реализации. Однако затем вы должны полагаться на дополнительную информацию в ответе SAML, чтобы определить, какой IdP пытается пройти аутентификацию (например, используя IssuerID). Если ваше приложение настроено в многопользовательском режиме с информацией о домене в URL-адресе (например, с использованием либо https://domain1.example.com или https://www. ), то наличие конечной точки URL-адреса ACS для каждого поддомена может быть хорошим вариантом, поскольку сам URL-адрес идентифицирует домен. example.com/domain1

example.com/domain1

Понятие процесса входа, инициированного поставщиком услуг

Как обсуждалось ранее, поток входа, инициированный поставщиком удостоверений, начинается с поставщика удостоверений. Поскольку он начинается на стороне IdP, нет никакого дополнительного контекста о том, к чему пользователь пытается получить доступ на стороне SP, кроме того факта, что пользователь пытается пройти аутентификацию и получить доступ к SP. Как правило, после аутентификации пользователя браузер переходит на общую целевую страницу в SP.

В потоке, инициированном SP, пользователь пытается получить доступ к защищенному ресурсу непосредственно на стороне SP без уведомления IdP об этой попытке. Возникают две проблемы. Во-первых, необходимо определить правильного IdP, если требуется аутентификация федеративного удостоверения. При входе, инициированном SP, SP изначально ничего не знает об удостоверении. Как разработчик, вам необходимо выяснить, как SP может определить, какой IdP должен получать запрос SAML. В некоторых случаях, если URL-адреса вашего приложения содержат информацию о поддомене, которая сопоставлена с уникальным арендатором и поставщиком удостоверений, то ссылки на ресурс достаточно для идентификации поставщика удостоверений. Если это не так, вам может потребоваться запросить у конечного пользователя дополнительную информацию от конечного пользователя, такую как идентификатор пользователя, адрес электронной почты или идентификатор компании. Вам нужно что-то, что позволит SP определить, какому IdP принадлежит пользователь, пытающийся получить доступ к ресурсу. Помните, что вы запрашиваете только идентификатор, а не учетные данные. Okta также поддерживает передачу идентификатора IdP с параметром «LoginHint», так что пользователю не нужно вводить идентификатор снова при перенаправлении на IdP для входа.

При входе, инициированном SP, SP изначально ничего не знает об удостоверении. Как разработчик, вам необходимо выяснить, как SP может определить, какой IdP должен получать запрос SAML. В некоторых случаях, если URL-адреса вашего приложения содержат информацию о поддомене, которая сопоставлена с уникальным арендатором и поставщиком удостоверений, то ссылки на ресурс достаточно для идентификации поставщика удостоверений. Если это не так, вам может потребоваться запросить у конечного пользователя дополнительную информацию от конечного пользователя, такую как идентификатор пользователя, адрес электронной почты или идентификатор компании. Вам нужно что-то, что позволит SP определить, какому IdP принадлежит пользователь, пытающийся получить доступ к ресурсу. Помните, что вы запрашиваете только идентификатор, а не учетные данные. Okta также поддерживает передачу идентификатора IdP с параметром «LoginHint», так что пользователю не нужно вводить идентификатор снова при перенаправлении на IdP для входа. см. раздел Перенаправление с помощью внешних ссылок SAML.

см. раздел Перенаправление с помощью внешних ссылок SAML.

Еще одна проблема с потоком входа, инициируемым SP, — поддержка глубоких ссылок. Большинство приложений поддерживают глубокие ссылки. Например, вы можете получить ссылку на документ, который находится в системе управления контентом. В идеале, если вам необходимо пройти аутентификацию перед доступом к документу, вы хотели бы перейти к документу сразу после аутентификации.

SAML — это асинхронный протокол. Процесс входа, инициированный SP, начинается с создания запроса аутентификации SAML, который перенаправляется IdP. На данный момент SP не хранит никакой информации о запросе. Когда ответ SAML возвращается от IdP, SP ничего не будет знать об исходной прямой ссылке, которая инициировала запрос аутентификации. К счастью, SAML поддерживает это с помощью параметра RelayState.

RelayState — это параметр HTTP, который может быть включен как часть запроса SAML и ответа SAML. В процессе входа, инициированном SP, SP может установить параметр RelayState в запросе SAML с дополнительной информацией о запросе. SAML IdP после получения запроса SAML принимает значение RelayState и просто прикрепляет его обратно в качестве параметра HTTP в ответе SAML после аутентификации пользователя. Таким образом, по завершении кругового пути SP может использовать информацию RelayState для получения дополнительного контекста об исходном запросе аутентификации SAML.

SAML IdP после получения запроса SAML принимает значение RelayState и просто прикрепляет его обратно в качестве параметра HTTP в ответе SAML после аутентификации пользователя. Таким образом, по завершении кругового пути SP может использовать информацию RelayState для получения дополнительного контекста об исходном запросе аутентификации SAML.

В случае прямой ссылки SP устанавливает RelayState запроса SAML со значением внешней ссылки. Когда возвращается ответ SAML, SP может использовать значение RelayState и направлять аутентифицированного пользователя к нужному ресурсу.

Инструкции по созданию прямой ссылки для SAML IdP см. в разделе Перенаправление с помощью внешних ссылок SAML.

Предоставление конфигурации SAML в SP

Как обсуждалось ранее, SP требуется конфигурация IdP для завершения настройки SAML. Хотя многие независимые поставщики программного обеспечения предпочитают делать это через поддержку и электронную почту, лучший способ сделать это — открыть страницу администратора самообслуживания для ИТ-администратора вашего клиента, чтобы включить SAML. SAML поддерживает метаданные как на стороне IdP, так и на стороне SP. Один из способов настроить отношения IdP/SP на стороне поставщика услуг — создать возможность получать файл метаданных поставщика услуг и создавать файл метаданных поставщика услуг для использования поставщиком услуг идентификации. Это предпочтительный метод.

SAML поддерживает метаданные как на стороне IdP, так и на стороне SP. Один из способов настроить отношения IdP/SP на стороне поставщика услуг — создать возможность получать файл метаданных поставщика услуг и создавать файл метаданных поставщика услуг для использования поставщиком услуг идентификации. Это предпочтительный метод.

Однако некоторые независимые поставщики программного обеспечения разрешают настраивать несколько ключевых параметров SAML напрямую, а не через файл метаданных. Типичные параметры включают URL-адрес перенаправления IdP (для запроса SAML), IssuerID, URL-адрес выхода IdP. SP также должен разрешать загрузку или сохранение общедоступного сертификата IdP.

Использование файла метаданных предпочтительнее, так как он может обрабатывать любые будущие дополнения/улучшения в вашей поддержке SAML без внесения изменений в пользовательский интерфейс, которые в противном случае потребовались бы, если вы предоставляете определенные параметры конфигурации SAML в своем пользовательском интерфейсе.

Включение SAML для всех, а не для подмножества пользователей

В зависимости от характера вашего приложения могут быть причины разрешить включение SAML только подмножеству пользователей. Представьте себе приложение, к которому обращаются внутренние сотрудники и внешние пользователи, такие как партнеры. Сотрудники могут использовать SAML для входа в приложение, а внешние пользователи могут использовать отдельный набор учетных данных.

Даже в тех случаях, когда намерение состоит в том, чтобы включить SAML для всех пользователей определенного арендатора, может быть полезно включить только подмножество пользователей во время проверки концепции, тестирования и развертывания для проверки проверки подлинности. с меньшим подмножеством пользователей перед запуском для всего населения.

Внедрение «черного хода»

Это особенно важно, когда в вашем приложении предполагается включить SAML для всего населения. Иногда в конфигурации SAML может быть ошибка или что-то меняется в конечных точках SAML IdP.