Вредоносное программное обеспечение на Facebook

Каким образом происходит заражение

Вредоносное программное обеспечение можно загрузить, пытаясь просмотреть «шокирующий фильм», предлагаемый другом в виде изменения статуса или посетив веб-сайт, который якобы предлагает специальные функции на Facebook.

Если, например, сайт утверждает, что он может показать Вам, кто смотрел вашу личную страницу, изменить цвет ленты или поможет Вам полностью удалить ваш профиль. Помните, такие функции не существуют.

На моем компьютере установлено вредоносная программа

Если вы думаете, что ваш компьютер заражен вредоносными программами, следующие советы помогут Вам очистить его.

- Измените пароль Facebook;

- Проверьте компьютер:

- Facebook сотрудничает с компанией McAffee, благодаря чему может предложить Вам возможность одноразово просканировать компьютер на наличие вирусов;

- Если вам необходима антивирусная программа, мы можете загрузить Microsoft Security Essentials.

- Обновите свой браузер – версии Firefox и Internet Explorer имеют встроенные средства обеспечения безопасности.

Как защитить свой аккаунт Facebook

- Подумайте, прежде чем нажать. Никогда не переходите по подозрительным ссылкам, даже если они были отправлены от человека или компании, которых вы знаете. Это касается и ссылок, передаваемых на Facebook (например, в чате или в постах) и ссылок в сообщениях электронной почты. Если Ваш друг случайно нажимает на спам, он может быть отправлен для всех его друзей на Facebook. Помните, чтобы никогда не вводить повторно свой пароль для социальной сети, и не загружать любые файлы (например, в формате .exe), которые вызывают сомнения. Если вы увидите запрос на повторный ввод пароля Facebook (например, во время изменения настроек учетной записи), убедитесь, что ваш сайт содержит фразу facebook.com/ в URL-адресе.

- Если вы не знаете, что это такое, не вставляйте этого в адресную строку браузера. Вставка неизвестного текста в адресной строке, может привести к созданию из Вашей учетной записи событий и страниц, а также рассылке спама в другой форме.

- Выберите уникальный, надежный пароль. Используйте комбинации, по крайней мере, из шести букв, цифр и знаков препинания. Не используйте слова, которые можно найти в словаре. В случае сомнений, рекомендуем вам сменить пароль. Вы можете сбросить пароль на странице «Настройки аккаунта», доступной из раскрывающегося меню в верхней части каждой страницы на Facebook.

- Никогда не сообщайте свой логин и пароль. Никогда не сообщайте свои данные для входа в систему (например, адрес электронной почты и пароль), независимо от причины. Лица, страницы или группы обращающиеся к Вам с просьбой предоставить данные для входа в обмен на скидки (например, бесплатные покерные фишки), не заслуживают доверия. Предложения этого типа исходят от злоумышленников и несовместимы с Условиями Facebook.

- Входите через веб-сайт www.facebook.com. Некоторые мошенники создают фальшивые сайты, которые имитируют страницу входа на Facebook, считая, что пользователи сообщат им адрес электронной почты и пароль. Помните о проверке интернет-адреса (URL) перед вводом регистрационных данных. Если вы сомневаетесь, всегда можно набрать в браузере „facebook.com” и перейти на официальный сайт Facebook.

- Обновите свой браузер (напр. Internet Explorer). Последние версии браузеров Firefox и Internet Explorer имеют встроенные средства обеспечения безопасности, например, предупреждения о подозрительном содержимом веб-сайта.

- Используйте антивирусные программы для того, чтобы защитить себя от вирусов и вредоносных программ.

Вирус Koobface

Что такое вирус Koobface

Это компьютерный червь, который нападает на Facebook и другие социальные сети. Распространяется в Facebook через отправку сообщений со спамом от имени пользователей.

Эти сообщения содержат ссылку, которую можно нажать, и будет предложено загрузить и установить новую версию Adobe Flash Player. На самом деле загружается вредоносный файл, который при открытии начинает использовать учетную запись пользователя на Facebook для дальнейшей публикации вредоносной ссылки, и таким образом, вирус распространяется.

В настоящее время Koobface атакует только пользователей Windows. Так что, если вы используете OS Mac или Linux, вы не подвержены этому типу атак.

Как работает Koobface

Когда компьютер будет заражен:

- Могут отображаться вспомогательные окна, предлагающие установить программное обеспечение „для обеспечения безопасности”;

- Сайты поиска Google могут быть подменены;

- Если вы создаете веб-страницу, вирус может украсть пароли к ней.

Что делать, если мне кажется, что мой компьютер заражен вирусом:

- Чтобы обнаружить и удалить Koobface или другое вредоносное программное обеспечение, которое может быть установлено на Вашем компьютере, выполните полную проверку системы с помощью текущего антивирусного программного обеспечения;

- Сбросьте все пароли, которые вы используете в Интернете.

Каким образом защитить аккаунт от вируса Koobface

Вот несколько простых советов, которые помогут вам увеличить безопасность учетной записи:

- Загружайте программное обеспечение только от известных и надежных веб-сайтов. Всегда тщательно проверяйте URL-адрес;

- Используйте брандмауэр в компьютере;

- Помните, чтобы использовать последнюю версию браузера с обновленным черным списком, обеспечивающим защиту от фишинга;

- Используйте текущую версию антивирусного программного обеспечения;

- Установите последнюю версию всех установленных программ;

- Соблюдайте осторожность при открытии ссылки от друзей, которых вы плохо знаете;

- Помните об установке контрольного вопроса для всех своих учетных записей. Это полезно в случае потери доступа и необходимости подтверждения личности. Контрольный вопрос к учетной записи на Facebook, вы можете задать на странице Настройки учетной записи.

Как обнаружить присутствие вредоносного кода в файле, если антивирус молчит

В статье описаны начальные методы и техники выявления вредоносного кода в файлах, и в каких условиях стоит обследовать малварь.Первым делом что нам предстоит сделать, во избежание заражения инфраструктуры малварью это:

- Изолировать потенциально заражений ПК от других сетей

- Сделать дам оперативной памяти

- Снять образ диска

Инструментарий, с помощью которого будет производиться снятие слепка оперативной памяти лучше всего запускать с внешнего носителя, во избежания оставить лишнее следы на жестком диске (данные с жесткого диска необходимо сохранить в неизменном виде).

Важно помнить следующие:

- В случае заражения ПК вирусом шифровальщиком есть шанс что при потере сетевого соединения, малварь начнет шифровать все данные на ПК, Вам необходимо предварительно оценить важность и критичность информации расположенной на зараженном ПК.

- Чтобы малварь не успела среагировать на выключение системы, проще всего выдернуть кабель питания.

1.Подготовить виртуальную машину с помощью Virtual Box или VMware (Важно актуальной версии), или отдельно выделенный ПК, желательно с Windows 7.

Далее следующий софт, который должен быть установлен для благоприятной среды выполнения вредоносного кода:

- Microsoft Office

- .NET Framework

- Microsoft Visual C++ Redistributable

- DirectX

- Python 2,7 Python 3,5

- Java Version 8

- Chrome, Firefox, Opera

- Adobe Acrobat Reader

- Включить поддержку скриптов PowerShell

- Отключение Drag&Drop

- Отключение общих папок

- Отключение буфера обмена

- Отключение от сети. Если интернет нужен настраиваем VPN.

- Удаляем VMware Tools, virtualbox guest additions (малварь может обнаружить данные дополнения и перестать выполняться т.к. выполнение вредоносного кода в виртуальной среде один из признаков ее исследования)

3. Чтобы была возможность откатиться на первоначальное состояние тестовой среды, необходимо сделать snapshot.

1. Проверка потенциально вредоносного файла антивирусным ПО.

2. Залив потенциально вредоносного файла на VirusTotal, в данном случае осторожно с потенциально конфиденциальной/приватной информацией, так как после залива она будет доступна всем. Либо осуществить поиск по сгенерированной хеш сумме.

Анализ метаданных файла:

1. Наличие цифровой подписи, желаем о от известных вендоров. Для проверки цифровой подписи можно использовать Sign Tool.

2. Обратите внимание на дату компиляции, если ПО было скомпилировано в ближайшие время это повод задуматься (дату компиляции легко подделать).

Для просмотра даты компиляции можно использовать утилиту CFF Explorer.

3. Зачастую время компиляции файла совпадает с временем залива файла (сэмпла) на VirusTotal (т.к «хакер» проверяет сколько антивирусов обнаружит его малварь).

5. При запуске потенциально вредоносного файла обратить внимание на аномальную нагрузку ресурсов СP, HDD, Network interface можно использовать Resource Hacker. (так же данная утилита имеет множество возможностей отследить аномальную активность).

Анализ строк:

1.Нельзя бинарный файл открывать (notepad++, ms word, браузер) могут содержаться эксплойты.

2. Бинарные файлы нужно смотреть HEX редакторами.

3.Стоит обратить внимание при просмотре файла в HEX редакторе на PDB-строку она добавляется автоматический компилятором, если ее нету значит ее кто-то удалил (PDB строка — путь к отладочным символам, можно найти название семейство ПО или его функционала). Так же обращаем внимание на ip-адреса, url и отправляем на VirusTotal. Cтоит обратить свое внимание на фрагменты осмысленного текста.

Анализ энтропии:

1. Высокий уровень энтропии соответствует тому что файл сжат или зашифрован.

2. Фрагменты файла с высоким уровнем энтропии близкий к 8.

3. Фрагменты файлы где уровень энтропии не изменяется.

Для анализа энтропии можно воспользоваться ПО DIE.

Полу динамический анализ:

1. Взаимодействие файла с реестром. (обращать внимание на ветки автозагрузки)

Утилита RegShot делает снимок реестра до и после. (производит сравнение созданных и удаленных веток в реестре)

2. Cетевая активность.

2.1. Запись дампа трафика, исходящего от файлы утилиты, в момент запуска.

2.2. Просмотр на Virus Total: url, ip-addr к которым идет обращение.

2.3 Обратить внимание на использование нестандартных портов.

Ну и на по следок можно воспользоваться онлайн песочницами:

Скрыто от гостей

Скрыто от гостей

Спасибо за внимание.

Детектор сайтов, заражающих компьютеры посетителей с помощью вредоносных Java-апплетов — Блог о безопасности

27 февраля 2013, 12:48

Как мы уже рассказывали, сейчас более чем в 2/3 случаев опасные сайты заражают компьютеры пользователей, загружая в браузер вредоносные Java-апплеты. Такое заражение может происходить при регулярном обновлении браузера, в некоторых случаях – даже если используется ОС не от Microsoft. Если на компьютере нет виртуальной машины Java, заражённый сайт «заботливо» предложит установить её версию с уязвимостью, после чего повторно атакует компьютер пользователя.

Чтобы обнаруживать сайты, использующие этот способ заражения, Яндекс запустил специальный поведенческий детектор вредоносного кода для Java-приложений. Он позволяет детектировать обфусцированный вредоносный код, который использует самые популярные на сегодняшний день уязвимости JRE. В результате с начала февраля было обнаружено более четырех тысяч зараженных сайтов, суммарная посещаемость которых до заражения достигала 1,5 млн. пользователей в сутки. На графике показано количество сайтов, использующих вредоносные Java-апплеты, которые выявляются системой ежедневно:

Одним из наиболее актуальных способов распространения вредоносного кода на сегодняшний день являются Java-эксплойты, которые встречаются в любом эксплойт-паке. Такая популярность обусловлена несколькими факторами:

• использование Oracle Java более чем на 3 миллиардах компьютеров;

• кроссплатформенность эксплойтов;

• относительная простота эксплуатации уязвимостей;

• в большинстве случаев Java-плагин включен в браузере.

Java-эксплойты обрели широкую популярность у злоумышленников из-за большого количества логических уязвимостей в Java. Такие уязвимости позволяют выполнить произвольный код незаметно для пользователя, потому что их использование обычно не сопровождается падением процессов браузера или виртуальной машины Java. С 2010 года злоумышленники использовали для заражения уязвимости CVE-2010–0806, CVE-2010–4452, CVE-2011–3544, CVE-2012-0500 и CVE-2012-4681, а с самого начала 2013 года стали активно использовать новую уязвимость СVE-2013-0433.

Рассмотрим СVE-2013-0433. Суть этой уязвимости заключается в том, что при помощи уязвимого метода com.sun.jmx.mbeanserver.MBeanInstantiator.findClass можно получить ссылку на класс из любого пакета по имени класса. Однако конструктор класса MBeanInstantiator является приватным и не может быт

Маршрутизатор заражён вирусами: что делать

Ваш роутер является основной целью для хакеров, которые хотят бесплатно разгрузить ваше WiFi- соединение или проникнуть в вашу сеть. Если это скомпрометировано, они могут перенаправить ваши личные или служебные интернет-запросы на зараженные вредоносным ПО серверы.

Тем не менее, большинство людей не осознают масштаб проблем, связанных с взломанным маршрутизатором. Производители также массово производят разные устройства и не удосуживаются обновлять их, что оставляет их открытыми для атак. Фактически, киберпреступники используют это для атаки на многие маршрутизаторы.

Самый последний пример атак вредоносных программ на маршрутизаторах — это угроза VPNFilter . После масштабной атаки вредоносного ПО, которая скомпрометировала тысячи WiFi-маршрутизаторов и сетевых устройств по всему миру, ФБР срочно обратилось к владельцам дома и небольшого офиса с просьбой перезагрузить свои маршрутизаторы, чтобы предотвратить массированную атаку вредоносного ПО.

К числу угроз, создаваемых такими вредоносными программами, относятся отключение маршрутизаторов, блокирование сетевого трафика и сбор информации, проходящей через маршрутизаторы. Вы можете потерять конфиденциальную или конфиденциальную информацию и данные, что может создать огромные проблемы для вас или вашего бизнеса.

Очевидно, что никто не хочет находиться в такой ситуации, поэтому мы составили это руководство о том, как проверить маршрутизатор на наличие вредоносных программ и что вы можете сделать, чтобы его было сложнее взломать.

Признаки того, что ваш маршрутизатор заражен

Если вы подозреваете, что с вашим маршрутизатором что-то не так, есть несколько общих признаков, указывающих на возможный взлом или атаку вредоносного ПО. Среди красных флажков для проверки включают в себя:

- Компьютер работает медленнее, чем обычно.

- Поиски в Интернете переадресованы на странные сайты.

- Сообщения о выкупе с требованием денежной суммы в обмен на разблокировку ваших данных.

- Пароли онлайн-аккаунта не работают.

- Некоторые средства отсутствуют на вашем банковском счете в Интернете.

- Компьютерные программы аварийно завершают работу.

- Новые имен

Проверка компьютера на наличие вредоносного ПО облачным антивирусным сканером

Всем доброго времени суток… Бесплатным, облачным, антивирусным сканером F-Secure Online Scanner — можно обеспечить защиту Вашего компьютера в режиме онлайн на наличие вредоносного программного обеспечения. Сканером F-Secure Online Scanner будет произведена проверка компьютера на установку вредоносного ПО. Который найдёт и удалит различного рода вирусы, шпионские программы и трояны.

Облачные антивирусные сканеры — это программы которые используют для дополнительной проверки компьютера. Они производят проверку компьютера в онлайн режиме. А вот в режиме реального времени антивирусные сканеры не предназначены. Они работают только по требованию пользователя. Если есть сомнения в защите установленного антивируса, то можно проверить компьютер с помощью данного сканера.

Этот онлайн сканер не конфликтует с установленным на компьютере антивирусом. Не требует установки на ПК. С помощью данного антивирусного сканера производится проверка компьютера на наличие вирусного программного обеспечения. Найденные вредоносные файлы удаляются. По завершению проверки компьютера на вирусы, удалите F-Secure Online Scanner с ПК. Для следующей проверки скачайте свежую версию этого сканера.

Скачать антивирусный сканер можете с официального сайта финской компании…

Проверка компьютера на наличие вредоносного ПО облачным антивирусным сканером — F-Secure Online Scanner

После перехода на официальный сайт данного сканера нажмите кнопку «Запустить»…

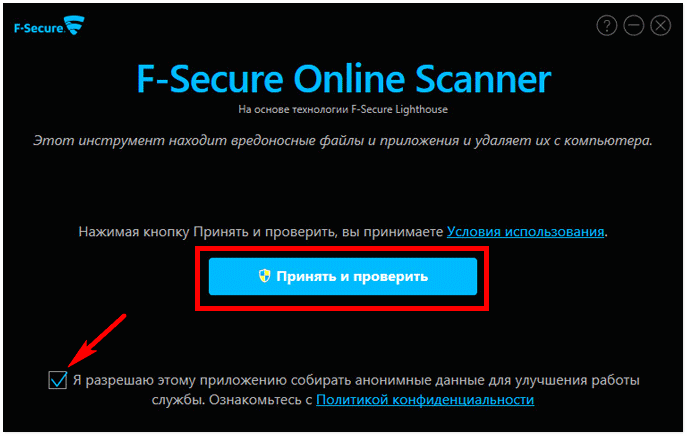

Теперь запустите загруженный файл на своём компьютере. В главном окне сканера, в нижней его части, есть пункт «Я разрешаю этому приложению собирать анонимные данные для улучшения работы службы». Если Вы не хотите передавать какие либо данные с Вашего компьютера, можете убрать галочку. Если согласны с данной настройкой, оставьте всё без изменения. Затем нажмите на кнопку «Принять и проверить».

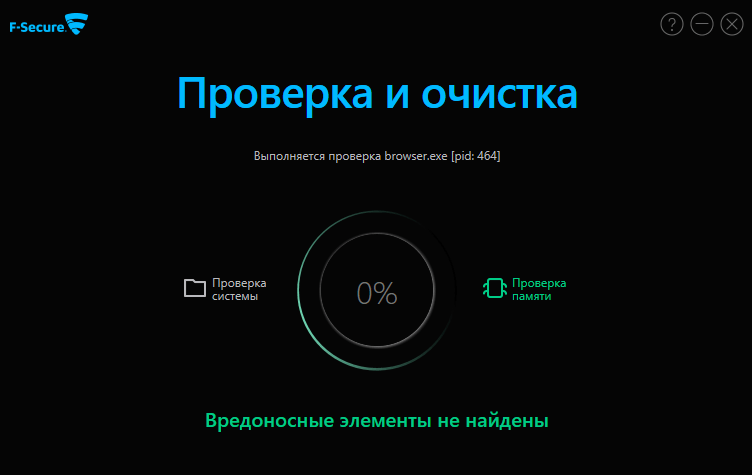

После чего начнётся инициализация. Загрузка баз данных…

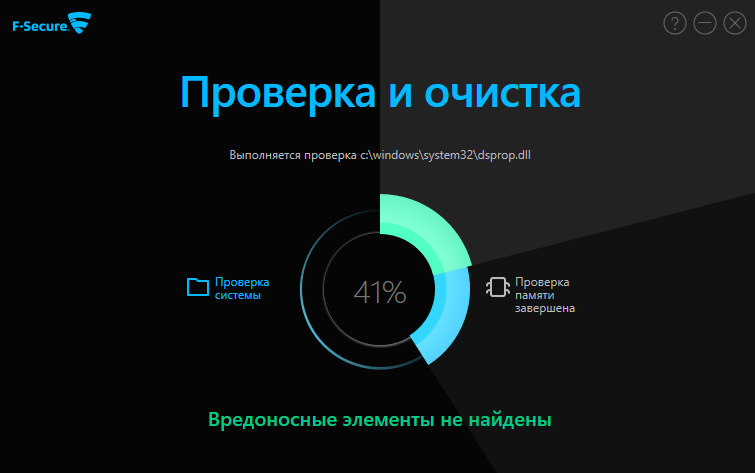

Далее начнётся проверка и очистка компьютера от вредоносного программного обеспечения. Это займёт некоторое время…

После того как проверка будет завершена. Откроется окно в котором будет виден результат проверки компьютера. На моём ПК после сканирования системы вредоносные элементы не были найдены.

Теперь можете закрыть сканер. Или нажать на кнопку «Продолжить». В открывшемся окне после нажатия на кнопку «Продолжить», Вам предложат эксклюзивную бесплатную подписку F-Secure SAFE. Которая значительно улучшит защиту компьютера. Если Вы согласны с данным предложением нажмите на кнопку «Продолжить».

После того как Вы перешли на официальный сайт F-Secure SAFE, Вам предложат трёх-месячную лицензию на пять устройств. Или вариант покупки на один год. Также для пяти устройств.

Заключение

Проверка компьютера на наличие вредоносного ПО облачным антивирусным сканером F-Secure Online Scanner. Поможет Вам найти самые известные вредоносные программы и вирусы. Обеспечить безопасность в процессе использования устройства. У Вас всегда будет самая актуальная защита от постоянно меняющихся угроз. Защитите свой компьютер, смартфон или планшет с помощью самого простого решения и удобного вэб-интерфейса…

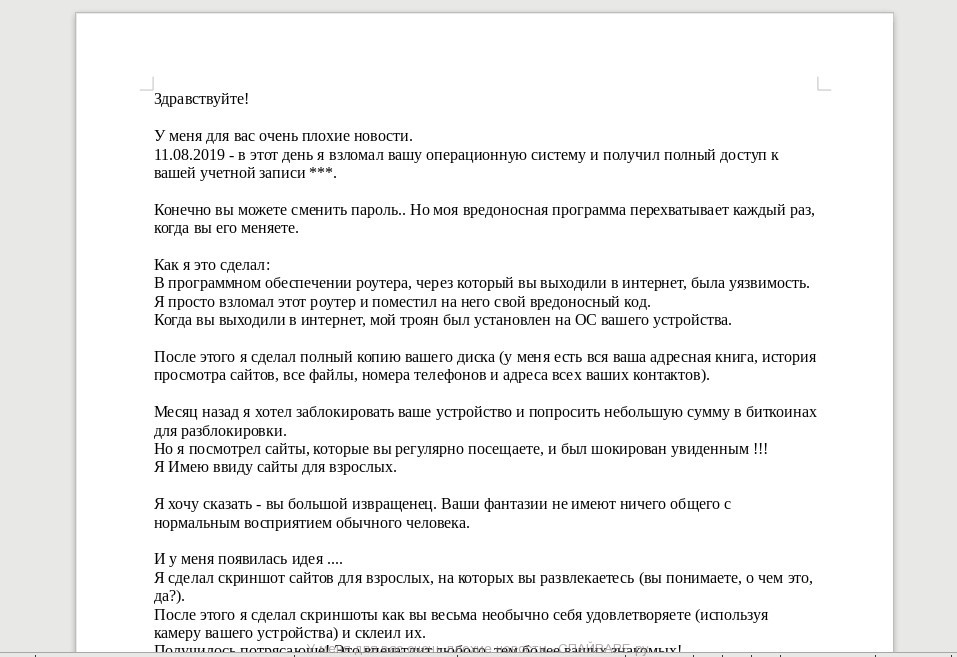

У меня для вас очень плохие новости СПАМ

К вашему устройству имеют доступ третьи лица Обратитесь в службу безопасности сообщение — это СПАМ, можете его смело игнорировать. Если вы обнаружили в своем почтовом ящике письмо с заголовком, который приведен выше и начинающееся со слов «Здравствуйте! У меня для вас очень плохие новости. 11.08.2019 — в этот день я взломал вашу операционную систему» и испугались, то хочу вас успокоить — всё что написано в нем — ложь, поэтому можете смело его игнорировать или просто удалить. Если вы используете почтовый ящик на публичном сервере, таком как Яндекс, Гугл и тд, а это сообщение автоматом не попало в раздел СПАМ, то пометьте это сообщение как СПАМ.

«К вашему устройству имеют доступ третьи лица Обратитесь в службу безопасности» — это СПАМ, можете смело игнорировать это письмо

Мошенники разослали подобные сообщение многим тысячам пользователей одновременно надеясь на то, что хотя бы несколько человек поверят в мнимые угрозы и оплатят выкуп. О подобных спам письмах с угрозами, мы уже писали несколько раз, например здесь и здесь. На сегодняшний день существует много вариантов подобного спама, всех их объединяет одно и тоже. Отправитель письма сообщает что взломал компьютер и/или ящик электронной почты жертвы, установил вредоносное ПО на компьютер жертвы, после чего смог собрать компрометирующую жертву информация (записать видео). За своё молчание злоумышленник требует выкуп.

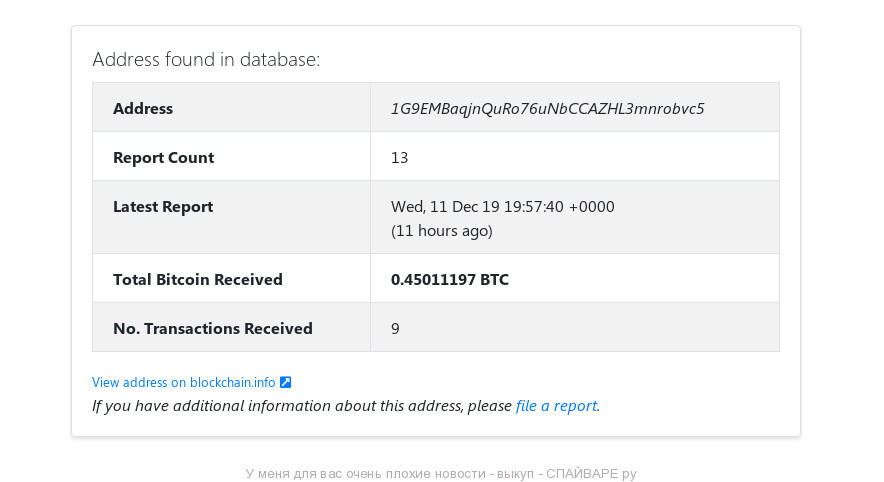

Как видно, находятся те, кто платит выкуп (их уже 9 человек)

Мошенники создавшие и разлославшие это письмо используют методы социальной инженерии. Сообщение находящееся в письме выглядит достоверным, а с учетом того, что в новостях постоянно говорят о хакерах, взломанных компьютерах, программах шпионах, то не удивительно, что многие получатели письма могут поверить в угрозы. Существует много вариантов таких писем, но практически всегда в них говорится о том, что хакер смог записать видео, на котором видно как получатель письма смотрит порно и мастурбирует. С учетом того, что многие люди смотрят порно на своих компьютерах, угрозы мошенников попали в цель. Очевидно никто не хочет, чтобы их друзьям и коллегам по работе выслали видео на котором видно как они смотрят порно и удовлетворяют себя.

Эти письма с угрозами могут немного отличаться, так как мошенники постоянно меняют текст письма, чтобы обойти СПАМ фильтры. Тем не менее, каждое из них будет похоже на следующее:

Здравствуйте!

У меня для вас очень плохие новости.

11.08.2019 — в этот день я взломал вашу операционную систему и получил полный доступ к вашей учетной записи [АДРЕС ЖЕРТВЫ].Конечно вы можете сменить пароль.. Но моя вредоносная программа перехватывает каждый раз, когда вы его меняете.

Как я это сделал:

В программном обеспечении роутера, через который вы выходили в интернет, была уязвимость.

Я просто взломал этот роутер и поместил на него свой вредоносный код.

Когда вы выходили в интернет, мой троян был установлен на ОС вашего устройства.После этого я сделал полный копию вашего диска (у меня есть вся ваша адресная книга, история просмотра сайтов, все файлы, номера телефонов и адреса всех ваших контактов).

Месяц назад я хотел заблокировать ваше устройство и попросить небольшую сумму в биткоинах для разблокировки.

Но я посмотрел сайты, которые вы регулярно посещаете, и был шокирован увиденным !!!

Я Имею ввиду сайты для взрослых.Я хочу сказать — вы большой извращенец. Ваши фантазии не имеют ничего общего с нормальным восприятием обычного человека.

И у меня появилась идея ….

Я сделал скриншот сайтов для взрослых, на которых вы развлекаетесь (вы понимаете, о чем это, да?).

После этого я сделал скриншоты как вы весьма необычно себя удовлетворяете (используя камеру вашего устройства) и склеил их.

Получилось потрясающе! Это впечатлит любого, тем более ваших знакомых!Я знаю, что вы не хотели бы показывать эти скриншоты своим друзьям, родственникам или коллегам.

Я думаю, что $550 — очень и очень маленькая сумма за моё молчание.

Кроме того, я и так долго шпионил за вами, потратив много времени!Платите ТОЛЬКО в биткойнах!

Мой кошелек BTC: 1G9EMBaqjnQuRo76uNbCCAZHL3mnrobvc5Вы не знаете, как использовать биткойны?

Введите запрос в любой поисковой системе (google или яндекс): «Как пополнить BTC кошелек».

Это очень легко.На это я даю вам два дня (48 часов) с момента открытия этого письма.

Учтите, как только вы откроете это письмо, сработает таймер. И время пойдет.После оплаты мой вирус и все скриншоты с вашими развлечениями будут автоматически уничтожены.

Если я не получу от вас указанную сумму, то ваше устройство будет заблокировано, и все ваши контакты получат скриншоты с вашими пошлыми удовольствиями.Я надеюсь, вы понимаете свою ситуацию.

— Не пытайся найти и уничтожить мой вирус! (Все ваши данные, файлы и скриншоты уже загружены на удаленный сервер).

— Не пытайтесь связаться со мной (это невозможно, ведь я отправил вам это письмо с вашего аккаунта).

— Различные службы безопасности вам не помогут; форматирование диска или уничтожение устройства не поможет, так как ваши данные уже находятся на удаленном сервере.P.S. Вы не моя единственная жертва. И я гарантирую вам, что я не буду беспокоить вас снова после оплаты!

Это слово хакера.Я также прошу вас регулярно обновлять ваши антивирусы в будущем. Таким образом, вы больше не попадете в подобную ситуацию.

Не держите на меня зла! У каждого своя работа.

Удачи.

Чтобы сделать это сообщение более реальным и подтвердить факт взлома электронной почты и компьютера, мошенники подделывают адрес отправителя, устанавливая в его качестве адрес получателя письма. Это стандартная техника, которая называется ‘Email спуфинг’ и активно используется спамерами, чтобы обмануть своих жертв. На самом деле, эти письма рассылаются автоматически, с использованием разных методов спам рассылки.

Краткое описание

| Тип | Мошенничество, Спам, Вымогатели, Социальная инженерия |

| Название | «У меня для вас очень плохие новости» СПАМ |

| Тема письма (заголовок) | «К вашему устройству имеют доступ третьи лица Обратитесь в службу безопасности» |

| Отправитель | Адрес получателя письма |

| Размер выкупа | $550 через Биткоин кошелек |

| Способ распространения | спам рассылки |

| Способы защиты | Как защитить себя от спама |

Что делать при получении ‘У меня для вас очень плохие новости’ спама

Если вы получили подобное письмо, то не верьте тому, что в нём написано. Можете смело игнорировать его и угрозы злоумышленников. Кроме этого мы рекомендуем следовать следующим советам:

- Ни в коем случае не платить выкуп

- Если в тексте письма есть ссылка или к письму приложен файл, то этот файл не открывать

- Пометить это письмо как СПАМ, после чего удалить его

- Если у вас есть подозрения, что компьютер заражен трояном или другим вредоносным ПО, то проверить компьютер, выполнив полное сканирование

- Начать использовать программу, блокирующую спам, фишинг и вредоносные сайты.

Как найти и удалить трояны и другое вредоносное ПО

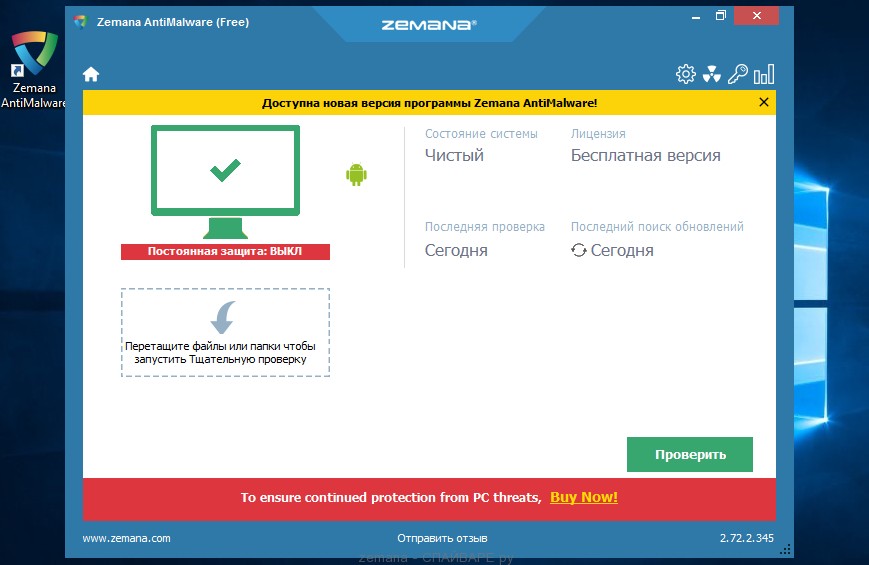

Никогда не будет лишним выполнить полную проверку вашего компьютера на наличие вирусов и вредоносных программ. А уж если у вас есть малейшее подозрение, что компьютер заражен, то нужно обязательно выполнить полную проверку. Сканирование компьютера можно сделать использовав антивирусную программу (если у вас её нет, то прочитайте как выбрать антивирус), а ещё лучше, если вы проверите компьютер антивирусом, после чего используете ещё программу, которая специально разработана для поиска вредоносных программ и шпионов. Одна из таких программ — это Zemana Anti-malware. Она поможет вам найти вредоносное ПО, трояны и вирусы, а так же совершенно бесплатно удалит их.

Скачайте Zemana AntiMalware с помощью следующей ссылки и сохраните файл на ваш Рабочий стол.

Скачать Zemana AntiMalwareСкачано 62393 раз(а)

Автор: Zemana Ltd

Категория: Безопасность

Дата обновления: Июль 16, 2019

Запустите программу и, следую подсказкам Мастера установки, установите на свой компьютер. Когда установка Zemana Anti-Malware завершится, вы увидите главное окно программы.

Нажмите кнопку «Проверить» и дождитесь окончания сканирования. Кликните «Далее», чтобы удалить найденное вредоносное ПО и переместить его в карантин.

Как защитить компьютер от спам, фишинг и вредоносных сайтов

Кроме антивирусной программы, эксперты рекомендуют использовать программу, которая позволяет блокировать опасные сайты. Некоторые антивирусные программы имеют подобную возможность. Если на вашем компьютере нет антивируса, который может это делать, то установите отдельную программу, например AdGuard.

Скачайте AdGuard перейдя по следующей ссылке.

Скачать AdguardСкачано 181349 раз(а)

Автор: © Adguard

Категория: Безопасность

Дата обновления: Июль 17, 2018

Запустите скачанный файл и установите программу на свой компьютер. В большинстве случаев стандартных настроек достаточно и менять ничего не нужно. При каждом включении компьютера AdGuard будет запускаться автоматически и блокировать спам, фишинг, навязчивую рекламу и вредоносные сайты.

Несколько завершающих слов

Если вы или ваши друзья получили спам сообщение подобное описанному в этой статье, то пожалуйста расскажите об этом нам и нашим читателям.

Как защититься от вредоносных программ и шпионского ПО

Вредоносное программное обеспечение

Термин «вредоносное программное обеспечение» охватывает все виды вредоносного ПО, созданного с целью нанесения вреда компьютеру или сети.

Вредоносное ПО может устанавливаться на компьютере без вашего ведома, часто с помощью обманных ссылок или загрузки, которые выдают себя за то, что может вас заинтересовать. Как только вредоносное программное обеспечение установится на ваш компьютер, кибер-преступники могут попытаться получить доступ к вашей личной информации. Они делают это, регистрируя введенные вами символы или отслеживая действия на компьютере.

Ваш компьютер могут также контролировать и заставлять посещать веб-сайты, отправлять сообщения со спамом или выполнять другие действия без вашего ведома. Результаты работы вредоносных программ могут быть различными – от незначительных раздражающих действий до похищения личных данных.

Несколько примеров вредоносных программ

- Вирус:

- компьютерная программа, способная копировать сама себя и заражать компьютер.

- Червь:

- злонамеренное компьютерное программное обеспечение, которое самовоспроизводится и использует компьютерную сеть для передачи своих копий на другие компьютеры.

- Шпионские программы:

- вредоносное программное обеспечение, которое собирает небольшие фрагменты информации о пользователях без их ведома.

- Рекламные программы:

- любой пакет программного обеспечения, который автоматически воспроизводит и отображает рекламу или загружает ее на компьютер.

- Троянский конь:

- разрушительная программа, которая выдает себя за обычную программу. Сначала она как бы выполняет нужную пользователю функцию, но потом крадет информацию или повреждает систему.

Несколько простых мер для защиты от вредоносных программ

Обновите свою операционную систему и программное обеспечение до последних версий и, если возможно, включите автоматическое обновление. Постоянно проверяйте наличие обновлений программного обеспечения, которое не имеет функции автоматического обновления.

Всегда обращайте внимание на то, что именно вы нажимаете и загружаете. Нажимая незнакомые ссылки, вы можете предоставить вредоносным программам и веб-сайтам доступ к компьютеру. Это программное обеспечение часто содержит программы, которые сканируют компьютер или отслеживают введенные вами ключи, в частности, пароль. Чтобы защитить себя, загружайте только из надежных источников. Если сомневаетесь, используйте проверенные закладки для важных сайтов.

Будьте осторожны, если попадаете на незнакомые сайты. Если сомневаетесь, оставьте сайт и узнайте больше о программном обеспечении, которое вас просят установить. Иногда вредоносное программное обеспечение может не давать вам перейти со страницы, например, повторно открывая запрос на загрузку. Если это случилось, закройте браузер в диспетчере задач своего компьютера (нажмите одновременно клавиши Ctrl + Alt + Delete).

Не доверяйте никакой информации, содержащейся в подозрительном электронном письме. Даже письмо от знакомого человека может содержать ссылки на вредоносное программное обеспечение или вредные вложенные файлы, если учетную запись этого человека взломали. Будьте осторожны, переходя по ссылкам в электронных письмах. Лучше посещать веб-сайты, вводя адрес непосредственно в браузере.

Не открывайте файлы неизвестного типа или если отображаются незнакомые сообщения или оговорки в браузере.

Пакеты для установки некоторых программ подаются со злонамеренными программами или другим обманчивым программным обеспечением из интернета. Устанавливая программное обеспечение, обращайте особое внимание на окна с сообщениями и читайте информацию, написанную мелким шрифтом. Также стоит узнать о неизвестной программе перед началом установки. Если у вас возникли подозрения, что программное обеспечение может быть вредным, немедленно прекратите установку.

Ваши друзья, родственники или коллеги могут дать вам диск или носитель флэш-памяти с зараженным файлом, даже не подозревая об этом. Прежде чем открывать файлы, нужно просканировать диск с помощью антивирусной программы.

Не доверяйте всплывающим окнам, в которых вас просят загрузить программное обеспечение. Такие окна часто заставляют вас поверить, что ваш компьютер заражен, и просят загрузить программное обеспечение для защиты. Закройте такое окно, но будьте внимательны, чтобы не нажать в любом месте в нем.

Будьте осторожны с обменом файлами. В большинстве таких сайтов почти нет контроля над вредоносным программным обеспечением, поэтому если вы что-то из них загружаете, делайте это осторожно. Вредоносное ПО может маскироваться под популярный фильм, альбом или программу.

Немедленно установите обновление браузера или выберите браузер, который автоматически обновляется до последней версии, например Chrome. Большинство браузеров отображают предупреждения, если вы пытаетесь посетить веб-сайт, который подозревается в размещении вредоносных программ. Google предлагает API безопасного просмотра , используемый веб-браузерами Firefox, Safari и Chrome. В результате ежедневного анализа миллионов веб-страниц, выявляются сотни тысяч страниц, на которых размещено вредоносное программное обеспечение, и они попадают в черный список API безопасного просмотра, который затем защищает пользователей от этих страниц.

Помните, что вредоносное программное обеспечение также может проникать в форме дополнений к браузеру, поэтому устанавливайте только надежные приложения.

Удалите вредоносное программное обеспечение как можно скорее. Одним из способов очистить компьютер является переустановка операционной системы. Также существует несколько программ, которые могут помочь.

Удаление вредоносных программ

Просканируйте компьютер, по крайней мере, одной, а в идеале – несколькими высококачественными антивирусными программами.

Мы не имеем никакого отношения к указанным ниже компаниям, поэтому не можем ничего сказать об эффективности их программ, но часто использование одной из них помогает, желательно последней версии. Также можно воспользоваться сайтом av-comparatives.org, чтобы найти антивирусную программу и просмотреть результаты проверки.

Контроль безопасности сети

Следует быть особенно осторожным при подключении к интернету с помощью незнакомой или непроверенной сети, например в интернет-кафе.

Поставщик услуг имеет возможность отслеживать весь трафик в своей сети, который может содержать вашу личную информацию. При подключении через незашифрованные сети Wi-Fi, для которых не требуется пароль (например, ключи WPA2), любой вблизи может отслеживать информацию, передаваемую между вашим компьютером и точкой доступа Wi-Fi.

При использовании Wi-Fi дома, нужно обязательно использовать пароль для защиты соединения. Просто следуйте инструкциям, предоставленным поставщиком услуг Интернета или производителем маршрутизатора, чтобы установить свой пароль для маршрутизатора вместо пароля по умолчанию, известного преступникам. Нужно использовать стандарт WPA2.

Читайте следующую тему: Как защититься во время пользования мобильным телефоном