«В чём отличие WPA-PSK от WPA2-PSK?» – Яндекс.Кью

Сначала необходимо отметить, что существуют сетевые технологии, в которых коммутаторы не нужны, например кольцевые с захватом маркера (TokenRing). Мы же рассмотрим наиболее распространенную технологию сетей — общая шина (Ethernet) — обычно под сетью именно ее и понимают.

В таких сетях коммутатор (англ. — switch, трансл. — свитч) объединяет сетевые узлы (компьютеры, сетевые принтеры и т.п. устройства) в физическую сеть, а точнее в один сегмент сети. Без него этот сегмент (например, сеть одного кабинета или маленького офиса, или домашняя сеть) работать не может. Но ничего кроме того, чтобы передать данные от одного узла другому узлу в пределах сегмента он не умеет.

Маршрутизатор (англ. router, трансл. — роутер) же умеет работать с несколькими сегментами сети и передавать данные между ними, т.е. маршрутизировать данные. Например, между вашей домашней сетью и сетью вашего провайдера. А у провайдера маршрутизатор передает данные от абонентов в сети других операторов, с которыми у него есть маршрутизация и т.д. по всему миру от одного узла до другого (например, с моего ПК на сервер TheQuestion и обратно).

Выдачей IP-адресов не занимаются ни коммутатор, ни маршрутизатор. Это функция отдельного, т.н. DHCP-сервера, которая может быть встроена как в коммутатор (очень редко), так и в маршрутизатор (очень часто). В крупных сетях он обычно отдельно выделенное устройство.

Существуют т.н. коммутаторы третьего уровня — коммутаторы с возможностью маршрутизации, также маршрутизаторы с большим количеством сетевых портов, как у коммутаторов. В принципе это одно и тоже, разница между ними лишь в преобладающей функции.

Домашние Wi-Fi-роутеры — это обычно маршрутизаторы с выделенным портом для подключения к сети оператора, несколькими сетевыми портами для проводного подключения домашних устройств и радио-модулем для подключения домашних беспроводных устройств. Он чаще всего умеет выполнять функцию выдачи адресов для автоматической настройки сетевых узлов (DHCP-сервер), при подключении внешнего хранилища (жесткого диска, флешки и т.п.) может также быть файловым и мультимедийным сервером и т.п. Одним словом является многофункциональным сетевым устройством.

Так вот, выделенный порт (т.н. WAN-порт) для подключения к оператору (провайдеру) соединяет его в сегментом сети провайдера, а остальные порты (проводные, радио, USB и т.д.) — сегмент домашней локальной сети. И получается, что если, например, вам надо переслать файл с компа на планшет или посмотреть на телике файл с домашнего сетевого хранилища, то ваш Wi-Fi-роутер выполняет функцию коммутатора, т.к. вся сетевая активность ограничивается одним (домашним, в данном случае) сегментом. А когда вы, например, ищете что-то в гугле, то он выполняет функцию маршрутизатора, т.к. необходимые данные (результат поиска) находятся на устройстве за пределами домашнего сегмента сети.

PSK — что это? Тип безопасности WPA2-PSK

Кратко объясним, что такое WEP, WPA и WPA2 и в чем разница между ними.

WEP

Расшифровка: Wired Equivalent Privacy. Переводится как Безопасность, эквивалентная проводному соединению . Видимо, изобретатели переоценили надежности этого типа защиты, когда давали название.

WEP- это устаревший режим безопасности беспроводных сетей. Обеспечивает низкий уровень защиты. В Windows режиме безопасности WEP часто называется Open , т.е. открытым типом.

WPA

Расшифровка: Wi-Fi Protected Access (защищенный Wi-Fi доступ)

Подразделяется на 2 подвида:

- WPA-Personal (-Personal Key или -PSK)

- WPA-Enterprise.

WPA-PSK

Этот вариант подойдет для домашнего использования. Для авторизации в сети нужен только ключ безопасности.

WPA-Enterprise

Это более продвинутый и замороченный вариант для корпоративных сетей для обеспечения более высокого уровня безопасности. Для авторизации требуется сервер Radius.

WPA2

WPA2 — более современная и улучшенная версия защиты WPA. Точно так же может работать в обоих режимах: PSK и Enterprise. Отличается тем, что поддерживает тип шифрования AES CCMP.

Что лучше? WEP, WPA или WPA2?

На современном оборудовании в большинстве случаев оптимальным вариантом будет использование режима WPA2-PSK с типом шифрования AES :

Что делать, если я не знаю, какой тип безопасности использует wifi-сеть?

Если вы не знаете, какое шифрование используется на точке доступа (роутере), отключитесь от сети и . Затем подключитесь заново. Вам придется ввести лишь ключ безопасности. При этом режим безопасности будет выбран автоматически.

Эта статья посвящена вопросу безопасности при использовании беспроводных сетей WiFi.

Введение — уязвимости WiFi

Главная причина уязвимости пользовательских данных, когда эти данные передаются через сети WiFi, заключается в том, что обмен происходит по радиоволне. А это дает возможность перехвата сообщений в любой точке, где физически доступен сигнал WiFi. Упрощенно говоря, если сигнал точки доступа можно уловить на дистанции 50 метров, то перехват всего сетевого трафика этой WiFi сети возможен в радиусе 50 метров от точки доступа. В соседнем помещении, на другом этаже здания, на улице.

Представьте такую картину. В офисе локальная сеть построена через WiFi. Сигнал точки доступа этого офиса ловится за пределами здания, например на автостоянке. Злоумышленник, за пределами здания, может получить доступ к офисной сети, то есть незаметно для владельцев этой сети. К сетям WiFi можно получить доступ легко и незаметно. Технически значительно легче, чем к проводным сетям.

Да. На сегодняшний день разработаны и внедрены средства защиты WiFi сетей. Такая защита основана на шифровании всего трафика между точкой доступа и конечным устройством, которое подключено к ней. То есть радиосигнал перехватить злоумышленник может, но для него это будет просто цифровой «мусор».

Как работает защита WiFi?

Точка доступа, включает в свою WiFi сеть только то устройство, которое пришлет правильный (указанный в настройках точки доступа) пароль. При этом пароль тоже пересылается зашифрованным, в виде хэша. Хэш это результат необратимого шифрования. То есть данные, которые переведены в хэш, расшифровать нельзя. Если злоумышленник перехватит хеш пароля он не сможет получить пароль.

Но каким образом точка доступа узнает правильный указан пароль или нет? Если она тоже получает хеш, а расшифровать его не может? Все просто — в настройках точки доступа пароль указан в чистом виде. Программа авторизации берет чистый пароль, создает из него хеш и затем сравнивает этот хеш с полученным от клиента. Если хеши совпадают значит у клиента пароль верный. Здесь используется вторая особенность хешей — они уникальны. Одинаковый хеш нельзя получить из двух разных наборов данных (паролей). Если два хеша совпадают, значит они оба созданы из одинакового набора данных.

Кстати. Благодаря этой особенности хеши используются для контроля целостности данных. Если два хеша (созданные с промежутком времени) совпадают, значит исходные данные (за этот промежуток времени) не были изменены.

Тем, не менее, не смотря на то, что наиболее современный метод защиты WiFi сети (WPA2) надежен, эта сеть может быть взломана. Каким образом?

Есть две методики доступа к сети под защитой WPA2:

- Подбор пароля по базе паролей (так называемый перебор по словарю).

- Использование уязвимости в функции WPS.

В первом случае злоумышленник перехватывает хеш пароля к точке доступа. Затем по базе данных, в которой записаны тысячи, или миллионы слов, выполняется сравнение хешей. Из словаря берется слово, генерируется хеш для этого слова и затем этот хеш сравнивается с тем хешем который был перехвачен. Если на точке доступа используется примитивный пароль, тогда взлом пароля, этой точки доступа, вопрос времени. Например пароль из 8 цифр (длина 8 символов это минимальная длина пароля для WPA2) это один миллион комбинаций. На современном компьютере сделать перебор одного миллиона значений можно за несколько дней или даже часов.

Во втором случае используется уязвимость в первых версиях функции WPS. Эта функция позволяет подключить к точке доступа устройство, на котором нельзя ввести пароль, например принтер. При использовании этой функции, устройство и точка доступа обмениваются цифровым кодом и если устройство пришлет правильный код, точка доступа авторизует клиента. В этой функции была уязвимость — код был из 8 цифр, но уникальность проверялась только четырьмя из них! То есть для взлома WPS нужно сделать перебор всех значений которые дают 4 цифры. В результате взлом точки доступа через WPS может быть выполнен буквально за несколько часов, на любом, самом слабом устройстве.

Настройка защиты сети WiFi

Безопасность сети WiFi определяется настройками точки доступа. Несколько этих настроек прямо влияют на безопасность сети.

Режим доступа к сети WiFi

Точка доступа может работать в одном из двух режимов — открытом или защищенном. В случае открытого доступа, подключиться к точке досутпа может любое устройство. В случае защищенного доступа подключается только то устройство, которое передаст правильный пароль доступа.

Существует три типа (стандарта) защиты WiFi сетей:

- WEP (Wired Equivalent Privacy) . Самый первый стандарт защиты. Сегодня фактически не обеспечивает защиту, поскольку взламывается очень легко благодаря слабости механизмов защиты.

- WPA (Wi-Fi Protected Access) . Хронологически второй стандарт защиты. На момент создания и ввода в эксплуатацию обеспечивал эффективную защиту WiFi сетей. Но в конце нулевых годов были найдены возможности для взлома защиты WPA через уязвимости в механизмах защиты.

- WPA2 (Wi-Fi Protected Access) . Последний стандарт защиты. Обеспечивает надежную защиту при соблюдении определенных правил. На сегодняшний день известны только два способа взлома защиты WPA2. Перебор пароля по словарю и обходной путь, через службу WPS.

Таким образом, для обеспечения безопасности сети WiFi необходимо выбирать тип защиты WPA2. Однако не все клиентские устройства могут его поддерживать. Например Windows XP SP2 поддерживает только WPA.

Помимо выбора стандарта WPA2 необходимы дополнительные условия:

Использовать метод шифрования AES.

Пароль для доступа к сети WiFi необходимо составлять следующим образом:

- Используйте буквы и цифры в пароле. Произвольный набор букв и цифр. Либо очень редкое, значимое только для вас, слово или фразу.

- Не используйте простые пароли вроде имя + дата рождения, или какое-то слово + несколько цифр, например lena1991 или dom12345 .

- Если необходимо использовать только цифровой пароль, тогда его д

В последнее время появилось много «разоблачающих» публикаций о взломе какого-либо очередного протокола или технологии, компрометирующего безопасность беспроводных сетей. Так ли это на самом деле, чего стоит бояться, и как сделать, чтобы доступ в вашу сеть был максимально защищен? Слова WEP, WPA, 802.1x, EAP, PKI для вас мало что значат? Этот небольшой обзор поможет свести воедино все применяющиеся технологии шифрования и авторизации радио-доступа. Я попробую показать, что правильно настроенная беспроводная сеть представляет собой непреодолимый барьер для злоумышленника (до известного предела, конечно).

Основы

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

- Аутентификации — как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой;

- Шифровании — какой алгоритм скремблирования передаваемых данных применяется, как генерируется ключ шифрования, и когда он меняется.

Параметры беспроводной сети, в первую очередь ее имя (SSID), регулярно анонсируются точкой доступа в широковещательных beacon пакетах. Помимо ожидаемых настроек безопасности, передаются пожелания по QoS, по параметрам 802.11n, поддерживаемых скорости, сведения о других соседях и прочее. Аутентификация определяет, как клиент представляется точке. Возможные варианты:

- Open — так называемая открытая сеть, в которой все подключаемые устройства авторизованы сразу

- Shared — подлинность подключаемого устройства должна быть проверена ключом/паролем

- EAP — подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Открытость сети не означает, что любой желающий сможет безнаказанно с ней работать. Чтобы передавать в такой сети данные, необходимо совпадение применяющегося алгоритма шифрования, и соответственно ему корректное установление шифрованного соединения. Алгоритмы шифрования таковы:

- None — отсутствие шифрования, данные передаются в открытом виде

- WEP — основанный на алгоритме RC4 шифр с разной длиной статического или динамического ключа (64 или 128 бит)

- CKIP — проприетарная замена WEP от Cisco, ранний вариант TKIP

- TKIP — улучшенная замена WEP с дополнительными проверками и защитой

- AES/CCMP — наиболее совершенный алгоритм, основанный на AES256 с дополнительными проверками и защитой

Комбинация Open Authentication, No Encryption широко используется в системах гостевого доступа вроде предоставления Интернета в кафе или гостинице. Для подключения нужно знать только имя беспроводной сети. Зачастую такое подключение комбинируется с дополнительной проверкой на Captive Portal путем редиректа пользовательского HTTP-запроса на дополнительную страницу, на которой можно запросить подтверждение (логин-пароль, согласие с правилами и т.п).

Шифрование WEP скомпрометировано, и использовать его нельзя (даже в случае динамических ключей).

Широко встречающиеся термины WPA и WPA2 определяют, фактически, алгоритм шифрования (TKIP либо AES). В силу того, что уже довольно давно клиентские адаптеры поддерживают WPA2 (AES), применять шифрование по алгоритму TKIP нет смысла.

Разница между WPA2 Personal и WPA2 Enterprise состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Все возможные параметры безопасности сведены в этой табличке:

| Свойство | Статический WEP | Динамический WEP | WPA | WPA 2 (Enterprise) |

| Идентификация | Пользователь, компьютер, карта WLAN | Пользователь, компьютер | Пользователь, компьютер | Пользователь, компьютер |

| Авторизация | Общий ключ | EAP | EAP или общий ключ | EAP или общий ключ |

| Целостность | 32-bit Integrity Check Value (ICV) | 32-bit ICV | 64-bit Message Integrity Code (MIC) | CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code — CCM) Part of AES |

| Шифрование | Статический ключ | Сессионный ключ | Попакетный ключ через TKIP | CCMP (AES) |

| РАспределение ключей | Однократное, вручную | Сегмент Pair-wise Master Key (PMK) | Производное от PMK | Производное от PMK |

| Вектор инициализации | Текст, 24 бита | Текст, 24 бита | Расширенный вектор, 65 бит | 48-бит номер пакета (PN) |

| Алгоритм | RC4 | RC4 | RC4 | AES |

| Длина ключа, бит | 64/128 | 64/128 | 128 | до 256 |

| Требуемая инфраструктура | Нет | RADIUS | RADIUS | RADIUS |

Если с WPA2 Personal (WPA2 PSK) всё ясно, корпоративное решение требует дополнительного рассмотрения.

WPA2 Enterprise

всё, что вам нужно знать про WPA3 / Хабр

WPA3, улучшенное открытие [Enhanced Open], простое соединение [Easy Connect]: три новых протокола от Wi-Fi Alliance

Недавно Wi-Fi Alliance обнародовал крупнейшее обновление безопасности Wi-Fi за последние 14 лет. Протокол безопасности Wi-Fi Protected Access 3 (WPA3) вводит очень нужные обновления в протокол WPA2, представленный в 2004 году. Вместо того, чтобы полностью переработать безопасность Wi-Fi, WPA3 концентрируется на новых технологиях, которые должны закрыть щели, начавшие появляться в WPA2.

Wi-Fi Alliance также объявил о двух дополнительных, отдельных протоколах сертификации, вводящихся в строй параллельно WPA3. Протоколы Enhanced Open и Easy Connect не зависят от WPA3, но улучшают безопасность для определённых типов сетей и ситуаций.

Все протоколы доступны для внедрения производителями в их устройства. Если WPA2 можно считать показателем, то эти протоколы в конечном итоге будут приняты повсеместно, но Wi-Fi Alliance не даёт никакого графика, по которому это должно будет происходить. Скорее всего, с внедрением новых устройств на рынок мы в итоге достигнем этапа, после которого WPA3, Enhanced Open и Easy Connect станут новыми опорами безопасности.

Что же делают все эти новые протоколы? Деталей много, и поскольку большинство из них связано с беспроводным шифрованием, встречается и сложная математика – но вот примерное описание четырёх основных изменений, которые они принесут с собой в дело беспроводной безопасности.

Одновременная аутентификация равных [Simultaneous Authentication of Equals, SAE]

Самое крупное изменение, которое принесёт WPA3. Самый главный момент в защите сети наступает, когда новое устройство пытается установить соединение. Враг должен оставаться за воротами, поэтому WPA2 и WPA3 уделяют много внимания аутентификации новых соединений и гарантии того, что они не будут являться попытками хакера получить доступ.

SAE – новый метод аутентификации устройства, пытающегося подключиться к сети. SAE – это вариант т.н. dragonfly handshake [установления связи по методу стрекозы], использующего криптографию для предотвращения угадывания пароля злоумышленником. Он говорит о том, как именно новое устройство, или пользователь, должен «приветствовать» сетевой маршрутизатор при обмене криптографическими ключами.

SAE идёт на замену методу Pre-Shared Key (PSK) [предварительно розданного ключа], используемого с момента презентации WPA2 в 2004-м. PSK также известен, как четырёхэтапное установление связи, поскольку столько именно сообщений, или двусторонних «рукопожатий», необходимо передать между маршрутизатором и подсоединяющимся устройством, чтобы подтвердить, что они договорились по поводу пароля, при том, что ни одна из сторон не сообщает его другой. До 2016 года PSK казался безопасным, а потом была открыта атака с переустановкой ключа (Key Reinstallation Attacks, KRACK).

KRACK прерывает серию рукопожатий, притворяясь, что соединение с маршрутизатором временно прервалось. На самом деле он использует повторяющиеся возможности соединения для анализа рукопожатий, пока не сможет догадаться о том, какой был пароль. SAE блокирует возможность такой атаки, а также наиболее распространённые офлайновые атаки по словарю, когда компьютер перебирает миллионы паролей, чтобы определить, какой из них подходит к информации, полученной во время PSK-соединений.

Как следует из названия, SAE работает на основании предположения о равноправности устройств, вместо того, чтобы считать одно устройство отправляющим запросы, а второе – устанавливающим право на подключение (традиционно это были устройство, пытающееся соединиться, и маршрутизатор, соответственно). Любая из сторон может отправить запрос на соединение, и потом они начинают независимо отправлять удостоверяющую их информацию, вместо того, чтобы обмениваться сообщениями по очереди, туда-сюда. А без такого обмена у атаки KRACK не будет возможности «вставить ногу между дверью и косяком», и атаки по словарю станут бесполезными.

SAE предлагает дополнительное усиление безопасности, которого не было в PSK: прямую секретность [forward secrecy]. Допустим, атакующий получает доступ к зашифрованным данным, которые маршрутизатор отправляет и получает из интернета. Раньше атакующий мог сохранить эти данные, а потом, в случае успешного подбора пароля, расшифровать их. С использованием SAE при каждом новом соединении устанавливается новый шифрующий пароль, поэтому даже если атакующий в какой-то момент и проникнет в сеть, он сможет украсть только пароль от данных, переданных после этого момента.

SAE описан в стандарте IEEE 802.11-2016, занимающем более 3500 страниц.

192-битные протоколы безопасности

WPA3-Enterprise, версия WPA3, предназначенная для работы в правительственных и финансовых учреждениях, а также в корпоративной среде, обладает шифрованием в 192 бита. Такой уровень шифрования для домашнего маршрутизатора будет избыточным, но его имеет смысл использовать в сетях, работающих с особо чувствительной информацией.

Сейчас Wi-Fi работает с безопасностью в 128 бит. Безопасность в 192 бита не будет обязательной к использованию – это будет вариант настроек для тех организаций, сетям которых она будет нужна. Wi-Fi Alliance также подчёркивает, что в промышленных сетях необходимо усиливать безопасность по всем фронтам: стойкость системы определяется стойкостью самого слабого звена.

Чтобы гарантировать подобающий уровень безопасности всей сети, от начала до конца, WPA3-Enterprise будет использовать 256-битный протокол Galois/Counter Mode для шифрования, 384-битный Hashed Message Authentication Mode режим для создания и подтверждения ключей, и алгоритмы Elliptic Curve Diffie-Hellman exchange, Elliptic Curve Digital Signature Algorithm для аутентификации ключей. В них много сложной математики, но плюс в том, что на каждом шагу будет поддерживаться шифрование в 192 бита.

Easy Connect

Easy Connect – это признание наличия в мире огромного количества устройств, присоединённых к сети. И хотя, возможно, не все люди захотят обзавестись умными домами, у среднего человека к домашнему маршрутизатору сегодня, скорее всего, подключено больше устройств, чем в 2004 году. Easy Connect – попытка Wi-Fi альянса сделать подсоединение всех этих устройств более интуитивным.

Вместо того, чтобы каждый раз при добавлении устройства вводить пароль, у устройств будут уникальные QR-коды – и каждый код устройства будет работать как публичный ключ. Для добавления устройства можно будет просканировать код при помощи смартфона, уже соединённого с сетью.

После сканирования устройство обменяется с сетью ключами аутентификации для установления последующей связи. Протокол Easy Connect не связан с WPA3 – устройства, сертифицированные для него, должны иметь сертификат для WPA2, но не обязательно сертификат для WPA3.

Enhanced Open

Enhanced Open – ещё один отдельный протокол, разработанный для защиты пользователя в открытой сети. Открытые сети – такие, которыми вы пользуетесь в кафе или аэропорту – несут в себе целый комплекс проблем, которые обычно не касаются вас, когда вы устанавливаете соединение дома или на работе.

Многие атаки, происходящие в открытой сети, относятся к пассивным. Когда к сети подключается куча людей, атакующий может собрать очень много данных, просто фильтруя проходящую мимо информацию.

Enhanced Open использует оппортунистическое беспроводное шифрование (Opportunistic Wireless Encryption, OWE), определённое в стандарте Internet Engineering Task Force RFC 8110, чтобы защищаться от пассивного подслушивания. Для OWE не требуется дополнительная защита с аутентификацией – оно концентрируется на улучшении шифрования данных, передаваемых по публичным сетям, с целью предотвратить их кражу. Оно также предотвращает т.н. простую инъекцию пакетов [unsophisticated packet injection], в которой атакующий пытается нарушить работу сети, создавая и передавая особые пакеты данных, выглядящие, как часть нормальной работы сети.

Enhanced Open не даёт защиты с аутентификацией из-за особенностей организации открытых сетей – они по определению предназначены для всеобщего использования. Enhanced Open был разработан для улучшения защиты открытых сетей против пассивных атак, так, чтобы не требовать от пользователей ввода дополнительных паролей или прохождения дополнительных шагов.

Пройдёт, по меньшей мере, несколько лет, до того, как WPA3, Easy Connect и Enhanced Open станут нормой. Широкое распространение WPA3 произойдёт только после замены или обновления маршрутизаторов. Однако если вас беспокоит безопасность вашей личной сети, вы сможете заменить свой текущий маршрутизатор на другой, поддерживающий WPA3, как только производители начнут продавать их, что может произойти уже через несколько месяцев.

Скандалы? Интриги? Расследования?

Дабы не плодить сущности без необходимости, я там выжимку с основными фактами и выводами, а также ссылки на первоисточники для тех, кого интересуют подробности.

Скандалы

Исходная информация: блог авторов атаки. Утверждается, что MS-CHAPv2 взламывается с результативностью 100%. Приводятся подробности, из которых видно, что нужно перехватить обмен по протоколу MS-CHAPv2, после чего, используя уязвимости в шифровании можно вычислить реквизиты пользователя. Утверждается, что MS-CHAPv2 используется в системах VPN и WPA2-Enterprise. При этом и VPN и WPA2 упоминаются в контексте AAA-серверов, что весьма логично, ибо именно там и ловится нешифрованный MS-CHAP. Итого — таки да, MS-CHAPv2 взломан. Если перехватить MS-CHAPv2 обмен между клиентом и AAA-сервером — можно вычислить реквизиты пользователя.

Интриги

После этого, начали появляться статьи типа этой, где WPA2 уже используется вне контекста AAA-серверов. При этом делаются довольно серьезные заявления: «Users who want to crack the key protecting a target’s VPN- or WPA2-protected traffic need only capture a single login attempt» (для взлома VPN/WPA2 достаточно перехватить одну попытку входа) и вплоть до «people should immediately stop using VPN and WPA2 products that rely on MS-CHAP» (людям следует немедленно прекратить использовать VPN/WPA2 с MS-CHAP).

Расследования

Ну, для начала, вспомним, что WPA2 существует в двух видах: WPA2-Personal (PSK) и WPA2-Enterprise (802.1x/EAP). MS-CHAPv2 используется только в Enterprise, поэтому пользователи PSK могут спать спокойно.

В Enterprise, MS-CHAPv2 является только одим из возможных методов EAP (есть еще довольно популярный GTC, TTLS и т.д.). Популярность MS-CHAPv2 вызвана тем, что это наиболее простой метод для интеграции с продуктами Microsoft (IAS, AD, и т.д.).

Тем не менее, хоть кто-нибудь видел реализацию WPA2-Enterprise с чистым EAP/MS-CHAPv2? Не припоминаю… Любой знающий человек скажет, что должен быть еще туннель (PEAP или TLS). Так вот при наличии туннеля перехват сессии MS-CHAPv2 уже невозможен, т.к. вначале надо взломать шифрование туннеля, так что сенсация отменяется.

Однако, расслабляться еще рано. Туннель строится между клиентом и точкой доступа. Если имперсонировать точку доступа, можно спокойно заполучить и клиента, и его «чистую» MS-CHAPv2 сессию со всеми вытекающими. Отсюда вывод из категории «уж сколько раз твердили миру»: ставьте сертификаты на точки доступа и включайте проверку сертификатов на клиентах.

Таким образом, для грамотно построенной беспроводной сети с WPA2-Enterprise на основе PEAP/MS-CHAPv2 новая атака не страшна. Разве что, вклиниться в канал между аутентификатором (ТД, контроллером) и AAA-сервером, но это уже не относится к WPA.

Подробности, иллюстрации и рекомендации по настройке можно почитать у друх авторитетных специалистов отрасли: Andrew VonNagy и Devin Akin.

Еще примеры маркетолохии и дурналистики (смотрим теги):

Wlan Test — подключение к WPA2 PSK AES AP

- 2 минуты, чтобы прочитать

В этой статье

Этот автоматический тест создает профиль беспроводной сети, используя значения, указанные в двух параметрах.

Примечание

Microsoft будет принимать драйверы 802.11ad WDI для сертификации HLK для Windows 10 Fall Creators Update (1709), чтобы облегчить широкое распространение и тестирование среди участников программы предварительной оценки Windows и партнеров по экосистеме. Однако из-за отсутствия широкого тестирования функциональности 802.11ad WDI эта функция включена в качестве предварительной версии для разработчиков для выпуска Windows 10 версии 1709.

Если возникнут проблемы с функциональностью 802.11ad, обратитесь к своему 802.11ad партнера IHV для поддержки. Microsoft стремится поддерживать подключение Wi-Fi 802.11ad в будущей версии Windows 10, чтобы обеспечить беспроводную стыковку и другие сценарии.

Детали испытаний

| Технические характеристики |

|

| Платформы |

|

| Поддерживаемые версии |

|

| Ожидаемое время работы (в минутах) | 5 |

| Категория | Сценарий |

| Тайм-аут (в минутах) | 15 |

| Требуется перезагрузка | ложь |

| Требуется особая конфигурация | правда |

| Тип | автомат |

Дополнительная документация

Тесты в этой области функций могут содержать дополнительную документацию, включая предварительные требования, информацию о настройке и устранении неполадок, которую можно найти в следующих разделах:

Запуск теста

Перед запуском теста завершите настройку теста, как описано в требованиях к тесту: Беспроводная локальная сеть (802.11) Предварительные условия для тестирования.

Тест делает следующее:

Подключитесь к беспроводной сети, указанной с помощью созданного профиля.

Если в течение шести секунд драйвер не видит сообщения об успешном подключении, тест не пройден.

Если произойдет сбой подключения, тест не пройден.

Подождите 60 секунд, пока Windows NLM не вернет состояние подключения к сети (это ожидает назначения DHCP).

Выберите целевой IPv4-адрес либо с DHCP-сервера в сети, либо со шлюза по умолчанию (DHCP-сервер имеет приоритет).

Отправить ICMP-сообщение на целевой IPv4-адрес и ожидать успеха.

Подключитесь к порту 80 целевого адреса и ожидайте ответа HTTP 401 или HTTP 200.

Сбой проверки связи целевого адреса или подключения к порту 80 целевого адреса приведет к сбою теста.

Устранение неисправностей

Общие сведения об устранении неполадок при сбоях теста HLK см. В разделе Устранение сбоев теста Windows HLK.

Для получения информации об устранении неполадок см. Устранение неполадок тестов беспроводной локальной сети (802.11).

Убедитесь, что верно следующее:

Указанный SSID находится в зоне действия устройства

Указан правильный пароль.

Целевой IP-адрес можно проверить.

По целевому IP-адресу работает веб-сервер.

Большинство домашних маршрутизаторов (включая маршрутизаторы, указанные в настройке WLAN Windows Hardware Lab Kit (Windows HLK)) удовлетворяют этим требованиям.

Дополнительная информация

Синтаксис команды

| Параметр | Описание |

|---|---|

WPA2_PSK_AES_SSID | SSID сети WPA2_PSK_AES для подключения. |

WPA2_PSK_Password | Пароль для сети WPA2_PSK. |

Параметры

| Имя параметра | Описание параметра |

|---|---|

| EnableTracing | Включить трассировку |

| WPA2_PSK_AES_SSID | SSID сети WPA2_PSK_AES для подключения (ДОЛЖЕН быть WPA2 PSK AES) |

| WPA2_PSK_Password | Пароль для сети WPA2_PSK |

| queryTestDeviceID | Идентификатор тестируемого устройства |

- Товары

- Клиенты

- Случаи использования

- Переполнение стека Публичные вопросы и ответы

- Команды Частные вопросы и ответы для вашей команды

- предприятие Частные вопросы и ответы для вашего предприятия

- работы Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимать технический талант

- реклама Связаться с разработчиками по всему миру

Загрузка…

- Авторизоваться зарегистрироваться

текущее сообщество

Введение

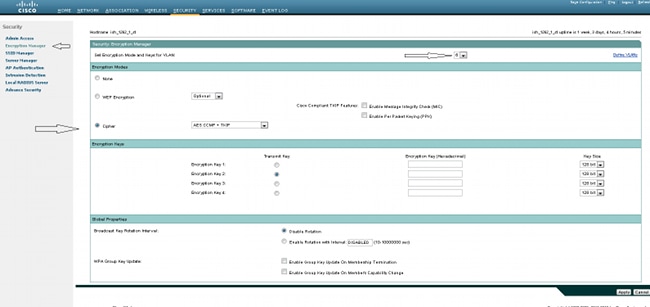

В этом документе описывается образец конфигурации для защищенного беспроводного доступа (WPA) и WPA2 с предварительным общим ключом (PSK).

Предпосылки

Требования

Cisco рекомендует знать следующие темы:

- Знакомство с графическим пользовательским интерфейсом или интерфейсом командной строки (CLI) для программного обеспечения Cisco IOS ®

- Знакомство с концепциями PSK, WPA и WPA2

Используемые компоненты

Информация в этом документе основана на точке доступа (AP) Cisco Aironet 1260, на которой работает программное обеспечение Cisco IOS версии 15.2JB.

Информация в этом документе была создана с устройств в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Настроить

Конфигурация с графическим интерфейсом

Эта процедура описывает, как настроить WPA и WPA2 с помощью PSK в графическом интерфейсе программного обеспечения Cisco IOS:

- Настройте диспетчер шифрования для VLAN, определенной для идентификатора набора служб (SSID).Перейдите к Security > Encryption Manager , убедитесь, что шифр включен, и выберите AES CCMP + TKIP в качестве шифра, который будет использоваться для обоих SSID.

- Включите правильную VLAN с параметрами шифрования, определенными на шаге 1. Перейдите к Security > SSID Manager и выберите SSID из текущего списка SSID. Этот шаг является общим для конфигурации как WPA, так и WPA2.

- На странице SSID установите для параметра «Управление ключами» значение Обязательный и установите флажок Включить WPA .Выберите WPA из раскрывающегося списка, чтобы включить WPA. Введите общий ключ WPA.

- Выберите WPA2 из раскрывающегося списка, чтобы включить WPA2.

Конфигурация с CLI

Примечания :

Используйте инструмент поиска команд (только для зарегистрированных клиентов), чтобы получить дополнительную информацию о командах, используемых в этом разделе.

Средство интерпретации выходных данных (только для зарегистрированных клиентов) поддерживает определенные команды show .Используйте Средство интерпретации выходных данных для просмотра анализа выходных данных команды show .

Это та же конфигурация, что и в CLI:

sh run

Конфигурация здания ... Текущая конфигурация: 5284 байта

!

! Последнее изменение конфигурации в 04:40:45 UTC, 11 марта 1993 г.

версия 15.2

нет панели обслуживания

отметки времени службы отладки дата и время msec

отметки времени службы журнал datetime msec

служебный пароль-шифрование

!

имя хоста ish_1262_1_st

!

!

консоль ограничения скорости ведения журнала 9

включить секрет 5 $ 1 $ Iykv $ 1tUkNYeB6omK41S18lTbQ1

!

no aaa новая модель

ip cef

ip доменное имя cisco.com

!

!

!

dot11 syslog

!

dot11 ssid wpa

vlan 6

authentication open

authentication key-management wpa

mbssid guest-mode

wpa-psk ascii 7 060506324F41584B56

!

dot11 ssid wpa2

vlan 7

аутентификация открыта

аутентификация ключ-управление wpa версия 2

wpa-psk ascii 7 110A1016141D5A5E57

!

мост irb

!

!

!

интерфейс Dot11Radio0

нет ip-адреса

нет ip route-cache

!

шифрование vlan 6 mode ciphers aes-ccm tkip

!

шифрование vlan 7 mode ciphers aes-ccm tkip

!

ssid wpa

!

ssid wpa2

!

усиление антенны 0

mbssid

роль станции корень

группа мостов 1

группа мостов 1 управление абонентами петлями

группа мостов 1 отключено перекрытие

группа мостов 1 блок-неизвестный источник

нет группы мостов 1 исходное обучение

no bridge-group 1 unicast-flooding

!

интерфейс Dot11Radio0.6

инкапсуляция dot1Q 6

no ip route-cache

bridge-group 6

bridge-group 6 subscriber-loop-control

bridge-group 6 spanning-disabled

bridge-group 6 block-unknown-source

no bridge-group 6 исходное обучение

no bridge-group 6 unicast-flooding

!

interface Dot11Radio0.7

инкапсуляция dot1Q 7

no ip route-cache

bridge-group 7

bridge-group 7 subscriber-loop-control

bridge-group 7 spanning-disabled

bridge-group 7 block-unknown-source

нет группа мостов 7 исходное обучение

нет группы мостов 7 одноадресное флудинг

!

интерфейс Dot11Radio1

нет ip-адреса

нет ip route-cache

!

шифрование vlan 6 mode ciphers aes-ccm tkip

!

шифрование vlan 7 mode ciphers aes-ccm tkip

!

ssid wpa

!

ssid wpa2

!

усиление антенны 0

нет блока полосы частот dfs

mbssid

канал dfs

роль станции корень

группа моста 1

группа моста 1 абонент-контроль петли

группа моста 1 перекрытие отключено

группа моста 1 блок неизвестен -source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

интерфейс Dot11Radio1.6

инкапсуляция dot1Q 6

no ip route-cache

bridge-group 6

bridge-group 6 subscriber-loop-control

bridge-group 6 spanning-disabled

bridge-group 6 block-unknown-source

no bridge-group 6 исходное обучение

no bridge-group 6 unicast-flooding

!

interface Dot11Radio1.7

инкапсуляция dot1Q 7

no ip route-cache

bridge-group 7

bridge-group 7 subscriber-loop-control

bridge-group 7 spanning-disabled

bridge-group 7 block-unknown-source

нет группа мостов 7 исходное обучение

нет группы мостов 7 одноадресное флудинг

!

интерфейс GigabitEthernet0

нет IP-адреса

нет IP route-cache

duplex auto

speed auto

no keepalive

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

интерфейс GigabitEthernet0.6

инкапсуляция dot1Q 6

no ip route-cache

bridge-group 6

bridge-group 6 spanning-disabled

no bridge-group 6 source-learning

!

интерфейс GigabitEthernet0.7

инкапсуляция dot1Q 7

no ip route-cache

bridge-group 7

bridge-group 7 spanning-disabled

no bridge-group 7 source-learning

!

интерфейс BVI1

ip-адрес 10.105.132.172 255.255.255.128

нет ip route-cache

!

ip-протокол пересылки nd

ip http-сервер

ip http безопасный-сервер

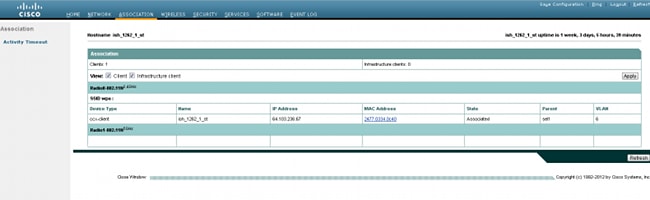

Проверить

Чтобы убедиться, что конфигурация работает правильно, перейдите к Association и убедитесь, что клиент подключен:

Вы также можете проверить ассоциацию клиента в интерфейсе командной строки с помощью этого сообщения системного журнала:

* 11 марта, 05:39:11.962:% DOT11-6-ASSOC: Интерфейс Dot11Radio0, Станция

ish_1262_1_st 2477.0334.0c40 Связанный KEY_MGMT [WPAv2 PSK]

Устранение неполадок

Примечание : ознакомьтесь с важной информацией о командах отладки, прежде чем использовать команды debug .

Используйте эти команды отладки для устранения проблем с подключением:

- debug dot11 aaa manager keys — Эта отладка показывает рукопожатие, которое происходит между AP и клиентом при согласовании парного переходного ключа (PTK) и временного группового ключа (GTK).

- debug dot11 aaa конечный автомат аутентификатора — Эта отладка показывает различные состояния согласования, через которые проходит клиент, когда он связывается и аутентифицируется. Названия состояний указывают на эти состояния.

- debug dot11 aaa authentication process — Эта отладка помогает диагностировать проблемы с согласованной связью. Подробная информация показывает, что отправляет каждый участник переговоров, и показывает ответ другого участника.Вы также можете использовать эту отладку вместе с командой debug radius authentication .

- debug dot11 station connection failure — Эта отладка помогает определить, не удается ли соединение клиентов, и определить причину сбоев.

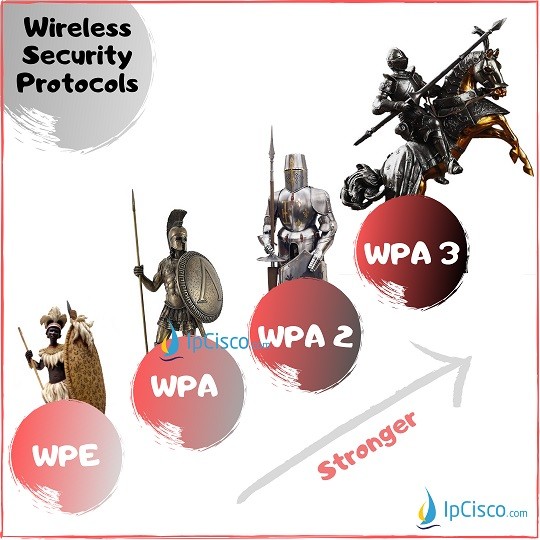

WEP | WPA | WPA2 | WPA3

Что такое протоколы безопасности беспроводной сети?

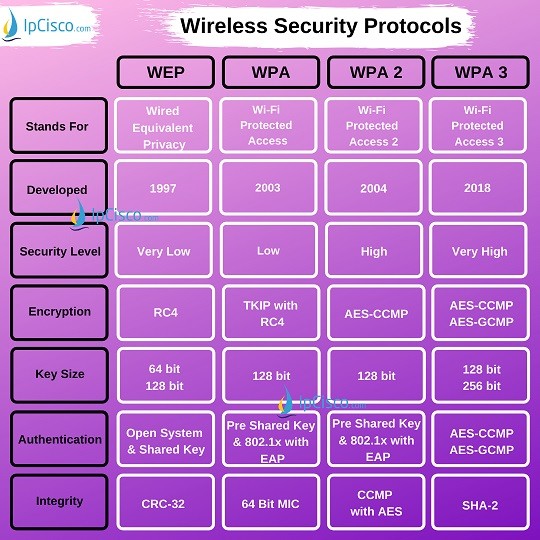

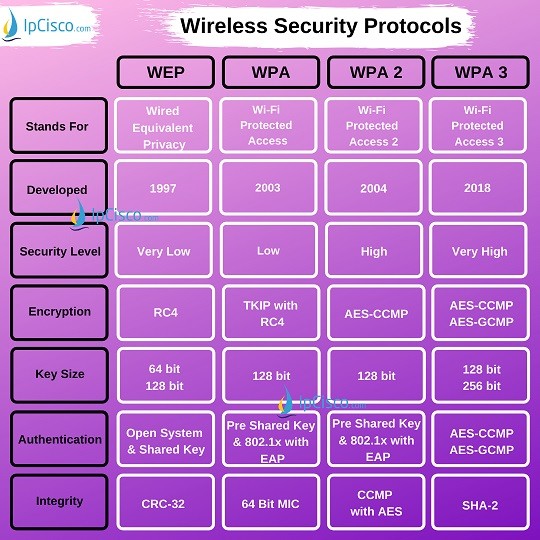

В беспроводных локальных сетях , точка доступа Важны пароли . Но пароли — это только половина защиты. Password Encryption — вторая половина. Итак, согласно используемому Password Encryption , ваша система уязвима, защищена или более защищена. Для достижения разных уровней безопасности используются разные шифрования паролей. Так что же это за протоколы безопасности беспроводной сети ? Эти протоколов безопасности беспроводной сети : WEP, WPA, WPA2 и WPA3 .

- WEP (конфиденциальность, эквивалентная проводной сети)

- WPA (защищенный доступ Wi-Fi)

- WPA2 (защищенный доступ Wi-Fi 2)

- WPA3 (защищенный доступ Wi-Fi 3)

Теперь давайте подробно поговорим об этих Wireless Security Protocols .

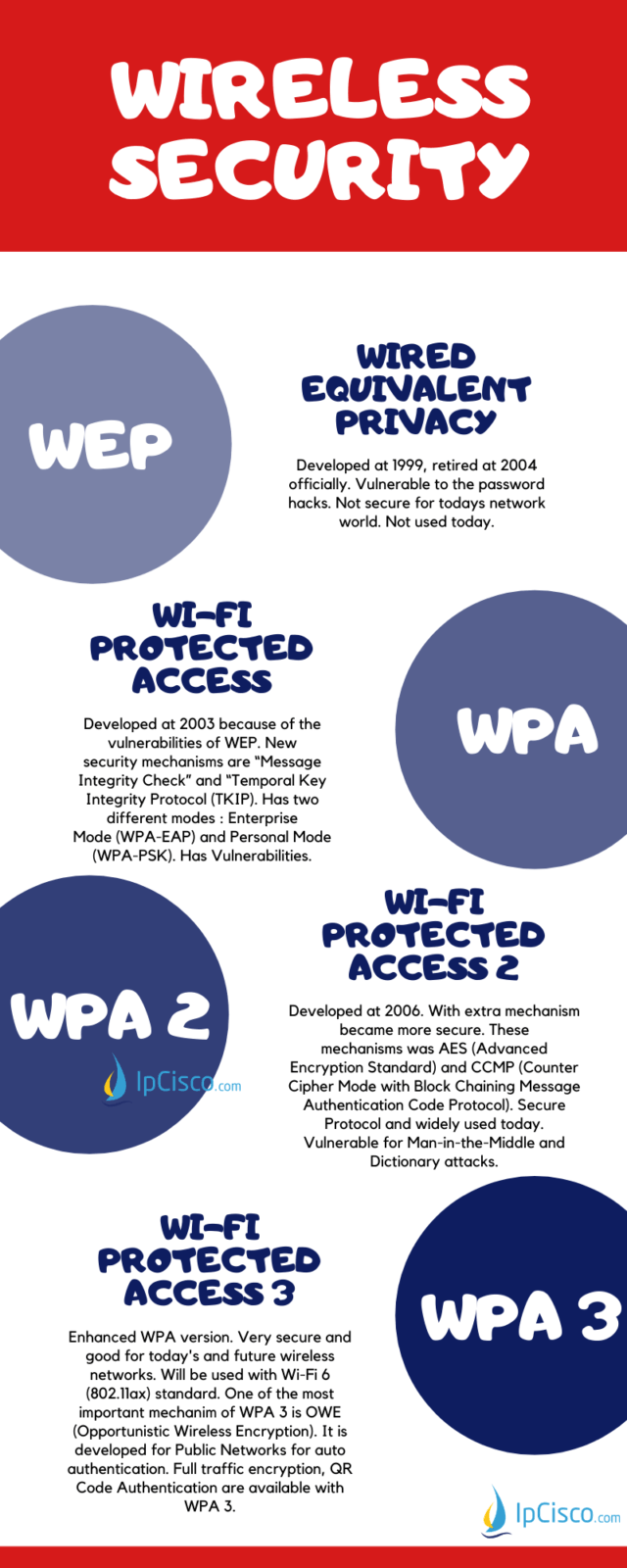

WEP (конфиденциальность, эквивалентная проводной сети)

WEP (конфиденциальность, эквивалентная проводной сети) является первым из протоколов безопасности беспроводной связи .Он был разработан в 1999 году. Он был разработан для защиты беспроводных данных между клиентами и точками доступа (AP) против хакеров .

Вначале в США было разрешено максимальное 64-битное шифрование. Итак, WEP использовал 64-битное шифрование . После ограничений были разработаны 128-битный и 256-битный WEP.

WEP широко использовался, но он слишком уязвим для взлома пароля . Эксперты по кибербезопасности обнаруживают множество уязвимостей этого первого протокола беспроводной безопасности.Таким образом, Wi-Fi Alliance официально отказался от этого протокола в 2004 году. На сегодняшний день протокол World WEP (Wired Equivalent Privacy) не является безопасным протоколом и устарел.

WPA (защищенный доступ Wi-Fi 1)

Защищенный доступ Wi-Fi (WPA) был разработан в 2003 году Wi-Fi Alliance. Из-за уязвимости WEP необходимо разработать новый протокол. Это делается с помощью Wi-Fi Protected Access (WPA) . WPA использовал 256-битный WPA-PSK (общий ключ).

С WPA были разработаны некоторые дополнительные механизмы безопасности. Двумя из этих новых механизмов безопасности являются « Message Integrity Check » и « Temporal Key Integrity Protocol (TKIP) ». Благодаря механизму Message Integrity Check содержимое сообщения стало более защищенным от хакеров. С TKIP система ключей изменила верхний Per-Packet . Через некоторое время вместо TKIP будет использоваться AES (Advanced Encryption Standard) .

Было двух разных режимов WPA. Один из этих режимов WPA используется для предприятий , а другой — для частных лиц . Эти режимов WPA :

- Enterprise Mode (WPA-EAP)

- Personal Mode (WPA-PSK)

Enterprise Mode, WPA-EAP использовался для предприятий , Он использовался с Extensible Authentication Protocol (EAP) и поэтому был более защищенным.Для режима WPA Enterprise необходим сервер аутентификации.

Персональный режим, WPA-PSK использовался для физических лиц . В этом режиме использовались предварительные общие ключи. Внедрение и управление этим режимом было проще.

Хотя WPA более безопасен, чем WEP , этого было недостаточно. На Wi-Fi Protected Access (WPA) были обнаружены различные уязвимости безопасности.

WPA2 (защищенный доступ Wi-Fi 2)

WPA2 (защищенный доступ Wi-Fi 2) был разработан в 2006 году.Это была расширенная версия первого WPA. Уязвимые части WPA становятся сильнее с WPA2 .

WPA2 предлагает новые механизмы шифрования и аутентификации для обеспечения более защищенных сетей. Этими механизмами были AES (Advanced Encryption Standard), и CCMP (Counter Cipher Mode с протоколом кода аутентификации сообщений с цепочкой блоков). Эти механизмы использовались вместо предыдущего механизма TKIP. Для совместимости также использовался TKIP, но как запасной вариант.

AES (Advanced Encryption Standard) был улучшен Правительством США. Основной целью этих протоколов было шифрование сверхсекретной информации. Через некоторое время считается, что использование AES в небольших сетях также может повысить безопасность. И это.

Что еще дает WPA2 ? Есть и другие улучшения. Например, клиенты могут перемещаться от одной точки доступа к другой точке доступа без повторной аутентификации. Для этого можно использовать предварительную аутентификацию или парный мастер-ключ.

WPA2 может быть подходящим для домашних сетей , но уязвим для корпоративных сетей . Потому что злоумышленники могут получить доступ к сети, защищенной с помощью WPA2. После доступа к сети они могут получить доступ к паролям. Dictionaty Attacks — самая уязвимая часть WPA2 для паролей.

WPA3 (защищенный доступ Wi-Fi 3)

Последний разработанный стандарт безопасности для беспроводных сетей — WPA3 (защищенный доступ Wi-Fi 3).WPA3 предлагает улучшенную аутентификацию и шифрование. Он будет больше использоваться со стандартом 802.11ax . WPA3 будет обязательным с Wi-Fi 6 .

С Wi-Fi 6 потребуется более высокий уровень безопасности и будет больше беспроводных устройств. Таким образом, с этими требованиями безопасность станет более важной, и WPA3 будет использоваться с Wi-Fi 6.

В этом WPA3 есть еще одно улучшение.Это OWE (Opportunistic Wireless Encryption). OWE — это технология, разработанная для Public Networks . Благодаря этой технологии автоматическое шифрование будет выполняться без вмешательства пользователя. Думать об этом. Вы находитесь в Starbucks и работаете со своим компьютером. С помощью WPA2 любой злоумышленник, находящийся в одном с вами публичном месте, может провести атаку «Человек посередине» на вашу систему. Они могут начать атаку по словарю для вашего пароля. С WPA3 это предотвращается.

WPA2 уязвим для Dictionary Attacks , который используется для предсказания пароля с множеством различных попыток. Хакеры могут выполнить эту атаку, даже если они не находятся в одной сети с жертвой. Чтобы запретить этот тип атак, WPA3 предлагает новый протокол обмена ключами . С этим протоколом он будет использовать безопасный способ одновременной аутентификации равного рукопожатия. Раньше с WPA2 использовалось четырехстороннее рукопожатие, и это уязвимо.

WPA3 обеспечивает дополнительную безопасность и шифрование по сравнению с WPA2 . С WPA3 , весь трафик между вами и другим концом будет зашифрованным , пока другой конец не будет аутентифицирован.

Есть еще один новый тип подключения, который поставляется с WPA3. С этим новым типом вы можете использовать QR-коды для подключения устройств к сетям. Например, вы можете использовать свой смартфон для сканирования QR-кодов принтеров, точек доступа и т. Д., И после этого вы будете подключены к точке доступа, принтеру или любому другому устройству, которое будет в нашей жизни с Internet of Things ( Интернет вещей) .Этот тип связи потребует дополнительной безопасности. Итак, WPA3 — хорошее решение для этого.

Сравнение протоколов безопасности беспроводных сетей

Вы можете найти хорошую сравнительную таблицу для WEP, WPA, WPA2 и WPA3. В этой таблице вы можете найти все ключевые отличия этих протоколов безопасности беспроводной сети

.

.