Троянский конь — Википедия

- Это статья по античной мифологии. По вредоносным компьютерным программам см. Троянская программа

Троянский конь — в древнегреческой мифологии огромный деревянный конь, с постройкой которого связан один из финальных эпизодов Троянской войны.

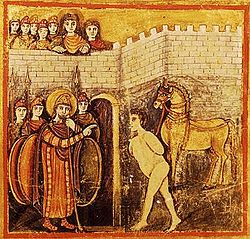

Троянский конь. Миниатюра из рукописи Vergilius Romanus. V в. н. э.

Троянский конь. Миниатюра из рукописи Vergilius Romanus. V в. н. э.Война между троянцами и данайцами началась потому, что троянский царевич Парис украл красавицу Елену у Менелая. Её муж, царь Спарты, со своим братом собрал войско Ахеи и пошел на Париса. Во времена войны с Троей ахейцы, после длительной и безуспешной осады, прибегли к хитрости: они соорудили огромного деревянного коня, оставили его у стен Трои, а сами сделали вид, что уплывают от берега Троады (изобретение этой уловки приписывают Одиссею, хитрейшему из вождей данайцев, а коня изготовил Эпей). Конь был приношением богине Афине Илионской

Жрец Лаокоонт, увидев этого коня и зная хитрости данайцев, воскликнул: «Что бы это ни было, я боюсь данайцев, даже дары приносящих!» (Quidquid id est, timeo Danaos et dona ferentes![4]) и метнул копьё в коня. Однако в этот момент из моря выползли два огромных змея и убили Лаокоонта и двух его сыновей, поскольку сам бог Посейдон хотел гибели Трои. Троянцы, не слушая предостережений Лаокоонта и пророчицы Кассандры, втащили коня в город. Полустишие Вергилия «Бойтесь данайцев, даже дары приносящих», цитируемое часто по-латыни («Timeo Danaos et dona ferentes»), вошло в поговорку. Отсюда же возник фразеологизм « троянский конь», употребляемый в значении: тайный, коварный замысел, замаскированный под подарок.

Внутри коня сидело 50 лучших воинов (согласно «Малой Илиаде», 3000). По данным Стесихора 100 воинов, по другим — 20[5], по данным Цецу — 23, либо лишь 9 воинов: Менелай, Одиссей, Диомед, Ферсандр, Сфенел, Акамант, Фоант, Махаон и Неоптолем[6]. Имена всех перечислил поэт Сакад Аргосский[7]. Афина дала героям амброзию[8].

Ночью греки, прятавшиеся внутри коня, вышли из него, перебили стражу, открыли городские ворота, впустили вернувшихся на кораблях товарищей и таким образом овладели Троей («Одиссея» Гомера, 8, 493 и сл.; «Энеида» Вергилия, 2, 15 и сл.).

По словам Полибия, «чуть не все варварские народы, во всяком случае большинство их, убивают и приносят в жертву лошадь или в самом начале войны, или же перед решительной битвой, чтобы в падении животного открыть знамение о ближайшем будущем»[9]

По евгемеристической интерпретации, чтобы его втащить, троянцы разобрали часть стены, и эллины взяли город[10]. По предположениям некоторых историков (встречающимся уже с Павсания), Троянский конь на самом деле являлся стенобитной машиной, служил для разрушения стен[11]. По Дарету, просто на Скейских воротах была изваяна голова коня[12].

Существовали трагедия Иофонта «Разрушение Илиона»[13], трагедия неизвестного автора «Отплытие»[13], трагедии Ливия Андроника и Невия «Троянский конь», а также поэма Нерона «Крушение Трои»[14].

Метафорически «троянский конь» стал означать любой трюк или уловку, где мишень приглашает противника в надежно защищенный бастион или место. Вредоносная компьютерная программа (в том числе вирус), которая обманом заставляет пользователей запускать её, также называется «троянским конем» или просто «трояном».

Троя пала за 17 дней до летнего солнцеворота, в восьмой день до конца фаргелиона [15]. По Дионисию аргивянину, это было 12 фаргелиона, в 18 год царствования Агамемнона и 1 год царствования Демофонта в Афинах[16]. По автору «Малой Илиады», в полнолуние[17]. По Эгию и Деркиолу, 28 день панэма, по Гелланику — 12 фаргелиона, по другим историографам Афин[18] — 28 фаргелиона, в полнолуние, последний год царствования Менесфея, по другим — 28 скирофориона[19]. Либо зимой[20]. По Паросской хронике, Троя пала в 1209 г. до н. э.

С помощью живого коня Трою взял еще раз Харидем ок. 359 г. до н. э.[21].

- ↑ Стесихор. Разрушение Трои, фр. S105 Пейдж, ст.336; Еврипид. Троянки 511—550; Псевдо-Аполлодор. Мифологическая библиотека Э V 15; Дион. Троянская речь 121

- ↑ Павсаний. Описание Эллады III 13, 5

- ↑ Овидий. Ибис 569

- ↑ Вергилий. Энеида. II 49

- ↑ Стесихор. Разрушение Трои, фр.199 Пейдж = Евстафий. Комментарий к «Одиссее» Гомера

- ↑ Гигин. Мифы 108

- ↑ Афиней. Пир мудрецов XIII 610с // Стесихор. Фрагменты. Вестник древней истории. 1985. № 2. С.231

- ↑ Трифиодор. Взятие Илиона 185

- ↑ Полибий. Всеобщая история XII 4b, 3

- ↑ Палефат. О невероятном 16

- ↑ Павсаний. Описание Эллады I 23, 8

- ↑ Дарет Фригийский. История о разрушении Трои 40

- ↑ 1 2 Аристотель. Поэтика 23

- ↑ Светоний. Нерон 38, 2; Ювенал. Сатиры VIII 220

- ↑ Дионисий Галикарнасский. Римские древности I 63, 1

- ↑ Климент. Строматы I 104, 1

- ↑ Климент. Строматы I 104, 2 = фр.11 Кинкель

- ↑ по Дамасфу // Клейн Л. С. Анатомия «Илиады». СПб, 1998. С.323

- ↑ Климент. Строматы I 104, 2

- ↑ Трифиодор. Взятие Илиона 190; Цец. После Гомера 629 // Комментарий Д. О. Торшилова в кн. Гигин. Мифы. СПб, 2000. С.134

- ↑ Полиэн. Стратегемы III 14; Плутарх. Серторий 1

Ответы Mail.ru: Что такое Троян?

Троян и его определение Все, кто хоть когда-то слышал о компьютерных вирусах, непременно слышал и упоминание о каком-то «троянце». Что же это за такой троянец. Многие считают, что это и есть компьютерный вирус. Однако, это неверно. В рамках данной статьи мы попробуем разобраться, что же такое троянская программа и как ее обнаружить на компьютере без вмешательства антивируса. Давайте начнем. Определение троянской программы В первую очередь стоит сказать, что название такое получили троянцы в честь троянского коня, который, как помните, оказался деревянный. Это немного отражает сущность этих программ, потому и название такое. Самая частая ошибка пользователей, это причисление троянской программы к вирусам. Это неверно в корне. Существует такое понятие, как «вредоносное программное обеспечение» . Под это определение подходят все программы, которые причиняют хоть какой-то вред компьютеру или пользователю. Компьютерные вирусы, точно так же как и троянские программы, относятся к такому по, а посему они являются отдельными классами и не могут относится друг к другу. Другое дело, когда компьютерный вирус имеет некоторые свойства троянца, но это, опять же, уже отдельный класс. Давайте подробнее остановимся на троях. Троянской программой называется программный код, который совершает определенные действия без ведома пользователя, к таким действиям относятся: кража информации, уничтожение или модификация информации, использование ресурсов машины в злонамеренных целях и т. д. Распространение программ такого рода велико, т. к. создать троянца теперь можно с помощью так называемого «конструктора» . Необходимо только открыть конструктор, выбрать те возможности, которыми будет обладать ваш будущий троянец, и нажать соответствующую кнопку. Конструктор все сложит, скомпилирует и на выходе получится полнофункциональная программа с вредоносными функциями. Троянцы в свою очередь тоже длятся на подвиды, среди которых можно отметить следующие: Оповещение об атаке увенчавшейся успехом (Trojan-Notifier) Троянцы данного подвида предназначены для сообщения хакеру о зараженном компьютере. При этом на адрес «хозяина» отправляется информация о компьютере, например, IP-адрес компьютера, номер открытого порта, адрес электронной почты и т. п. Отсылка осуществляется различными способами: электронным письмом, специально оформленным обращением к веб-странице «хозяина» , ICQ-сообщением. Архивные бомбы (ArcBomb) Веселая штуковина. При попытке архиватора заняться распаковкой или просто обработать такой архив, архиватор начинает потреблять много ресурсов, в результате — компьютер зависает. Однако, это далеко не все сюрпризы, т. к. некоторые трои такого рода при обращении к ним забиваю винчестер «пустой информацией» , например, пустыми папками. Сокрытие присутствия в операционной системе (Rootkit) Понятие rootkit пришло к нам из UNIX. Первоначально это понятие использовалось для обозначения набора инструментов, применяемых для получения прав root. Так как инструменты типа rootkit на сегодняшний день «прижились» и на других ОС (в том числе, на Windows), то следует признать подобное определение rootkit морально устаревшим и не отвечающим реальному положению дел. Таким образом, rootkit — программный код или техника, направленная на сокрытие присутствия в системе заданных объектов (процессов, файлов, ключей реестра и т. д.) . Для поведения Rootkit в классификации «Лаборатории Касперского» действуют правила поглощения: Rootkit — самое младшее поведение среди вредоносных программ. То есть, если Rootkit-программа имеет троянскую составляющую, то она детектируется как Trojan. Троянские прокси-сервера (Trojan-Proxy) Семейство троянских программ, скрытно осуществляющих доступ к различным интернет-ресурсам. Обычно с целью рассылки спама. Шпионские программы (Trojan-Spy) Постфикс «Spy», полагаю, всем тут понятен. Эти «зверьки» осуществляют слежку за пользователем. Они часто могут иметь модули, занимающиеся кейлоггерством. ЧтобыРазновидность проги для взлома. Иначе говоря — вирь)

Что такое троян ? Это программа, которая как правило выдает себя за что-нибудь мирное и чрезвычайно полезное. Интернет-трояны — программы которые либо дают доступ к компьютеру с другого компа без ведома пользователя (BackDoor), либо высылают по определенному адресу какую-либо информацию с компьютера-жертвы (Trojan.PSW) Что может сделать троян, проникнув в чужой компьютер? Все чего захочет: начиная простыми шутками (выдвинуть CD-ROM, передвинуть мышь, послать сообщение) , заканчивая кражей файлов и деструктивными действиями (удаление файлов, их изменение, форматирование диска и т. д. ) Как троян проникает в компьютер? Он попадает туда по глупости самой жертвы. Самый популярный вариант — получение трояна по почте (например письмо от девушки с большими «грудями», «полезнве» программы и т. д.) , либо по ICQ или еще можно скачать троян с какого-нибудь даунлодад сайта (или хакерского сайта под видом взломщика) .

о троянском коне сказку почитай догодаешся

Прочитай историю про троянского коня и поймёшь…

вир который отправляет твои пароли хакеру…

В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях. Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для массированных DoS-атак на удалённые ресурсы сети).

вирус такой и если антивирус плохой система вся висит а если хороший то он его удаляет

<a rel=»nofollow» href=»http://telnews.ru/event/13322″ target=»_blank» >здесь вроде</a> Троян подразновидность вируса который «внедряется в комп без согласия юзера» применяются для удаленного администрирования, кражи паролей вывода из сторя опер. систем, и многомного другого, что захотят хаКеры

Троян состоит из двух частеи :Сервера и Клиента. Сервер устанавливаетса на компе жертвы, Клиент бежит на компе хаккера или еще где нибудь :). В сущности троян напоминает работу программ для удаленного доступа. Хаккер берет под контроль комп жертвы. Самое простое открываетса закрываетса сд 🙂 и Троян это не вирус!

ЭТО ВИРУС ЕГО НЕ ТРОГАЙ!!

почему компьюторный вирус трояном называют?

<a rel=»nofollow» href=»http://www.coolreferat.com/Троянский_вирус» target=»_blank» >История возникновения названия «троянский конь» </a> <a rel=»nofollow» href=»http://www.coolreferat.com/Троянский_вирус» target=»_blank» >Ночью из чрева коня вышли воины-ахейцы и открыли городские ворота вернувшемуся под покровом темноты войску. Троя была взята и разрушена. </a> Вот почему подобные программы называют «троянскими конями» — они работают незаметно для пользователя ПК, прикрываясь действиями других приложений. Что такое троянский конь? Троянский конь — это программа, которая предоставляет посторонним доступ к компьютеру для совершения каких-либо действий на месте назначения без предупреждения самого владельца компьютера либо высылает по определенному адресу собранную информацию. При этом она, как правило, выдает себя за что-нибудь мирное и чрезвычайно полезное. <a rel=»nofollow» href=»http://www.coolreferat.com/Троянский_вирус» target=»_blank» >Часть троянских программ ограничивается тем, что отправляет ваши пароли по почте своему создателю или человеку, который сконфигурировал эту программу (е-mail trojan). Однако для пользователей Internet наиболее опасны программы, позволяющие получить удаленный доступ к их машине со стороны (BackDoor). Очень часто трояны попадают на компьютер вместе с полезными программами или популярными утилитами, маскируясь под них. Особенностью этих программ, заставляющей классифицировать их как вредные, является отсутствие предупреждения об их инсталляции и запуске. При запуске троян устанавливает себя в систему и затем следит за ней, при этом пользователю не выдается никаких сообщений о его действиях. </a>

Троян ищет и отправляет информацию но не нарушает работу системы.

да сказка такая была, почитай: <a rel=»nofollow» href=»http://ru.wikipedia.org/wiki/Троянский_конь» target=»_blank»>http://ru.wikipedia.org/wiki/Троянский_конь</a>

Потому что ты Т. П.

От троянского коня идёт.

потомучто он сидит в твоём компе и делает вид что просто забивае память а на самом деле он считывает коды виндовса и самостоятельно скачивает проги на взлом если это в банковском мопе то для взлома щетов и отправки на различные счета в малых суммах

Вирус и троян — разные вещи. Один встраивается в программы и запускается только вместе с ними, а другой имеет собственное тело и ворует данные. Вирусы данные не воруют, они писались (сейчас их наверное уже не осталось) ради удовольствия или ради шутки. Если ты можешь сделать программу, которая копирусет сама себя, а иногда ещё и шифрует, почему бы не сделать? Да, и не стоит путать их с сетевыми червями. А вообще, постоянно уши режет, когда любую заразу называют вирусом. Ты вот ногу сломай и скажи, что это грипп.

Ответы Mail.ru: Что такое вирус Троян?

Может поможет вся инфа про ТРОЯНЦЕВ Троянские программы Троянские программы различаются между собой по тем действиям, которые они производят на зараженном компьютере. Backdoor — троянские утилиты удаленного администрирования Троянские программы этого класса являются утилитами удаленного администрирования компьютеров в сети. По своей функциональности они во многом напоминают различные системы администрирования, разрабатываемые и распространяемые фирмами-производителями программных продуктов. Единственная особенность этих программ заставляет классифицировать их как вредные троянские программы: отсутствие предупреждения об инсталляции и запуске. При запуске «троянец» устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянца в системе. Более того, ссылка на «троянца» может отсутствовать в списке активных приложений. В результате «пользователь» этой троянской программы может и не знать о ее присутствии в системе, в то время как его компьютер открыт для удаленного управления. Утилиты скрытого управления позволяют делать с компьютером все, что в них заложил автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. В результате эти троянцы могут быть использованы для обнаружения и передачи конфиденциальной информации, для запуска вирусов, уничтожения данных и т. п. — пораженные компьютеры оказываются открытыми для злоумышленных действий хакеров. Таким образом, троянские программы данного типа являются одним из самых опасных видов вредоносного программного обеспечения, поскольку в них заложена возможность самых разнообразных злоумышленных действий, присущих другим видам троянских программ. Отдельно следует отметить группу бэкдоров, способных распространяться по сети и внедряться в другие компьютеры, как это делают компьютерные черви. Отличает такие «троянцы» от червей тот факт, что они распространяются по сети не самопроизвольно (как черви) , а только по специальной команде «хозяина» , управляющего данной копией троянской программы. Trojan-PSW — воровство паролей Данное семейство объединяет троянские программы, «ворующие» различную информацию с зараженного компьютера, обычно — системные пароли (PSW — Password-Stealing-Ware). При запуске PSW-троянцы ищут сиcтемные файлы, хранящие различную конфиденциальную информацию (обычно номера телефонов и пароли доступа к интернету) и отсылают ее по указанному в коде «троянца» электронному адресу или адресам. Существуют PSW-троянцы, которые сообщают и другую информацию о зараженном компьютере, например, информацию о системе (размер памяти и дискового пространства, версия операционной системы) , тип используемого почтового клиента, IP-адрес и т. п. Некоторые троянцы данного типа «воруют» регистрационную информацию к различному программному обеспечению, коды доступа к сетевым играм и прочее. Trojan-AOL — семейство троянских программ, «ворующих» коды доступа к сети AOL (America Online). Выделены в особую группу по причине своей многочисленности. Trojan-Clicker — интернет-кликеры Семейство троянских программ, основная функция которых — организация несанкционированных обращений к интернет-ресурсам (обычно к веб-страницам) . Достигается это либо посылкой соответствующих команд браузеру, либо заменой системных файлов, в которых указаны «стандартные» адреса интернет-ресурсов (например, файл hosts в MS Windows). У злоумышленника могут быть следующие цели для подобных действий: * увеличение посещаемости каких-либо сайтов с целью увеличения показов рекламы; * организация DoS-атаки (Denial of Service) на какой-либо сервер; * привлечение потенциальных жертв для заражения вирусами или троянскими программами. Trojan-Downloader — доставка прочих вредоносных программ Троянские программы этого класса предназначены для загрузки и установки на компьютер-жертву новых версий вредоносных программ, установки

это самы кошмарный вирус не дай Бог тебе его подцепить. это ужжасноооо… буит апокалипсис…))))

Троян — вирус, который распространяется под видом полезной программы, которую жертва запустит сама (троянский конь).

троян собирает инфу о компе и отправяет хозяину ничего страшного если интернет отключен иначе могут взломать при модемном подключении хакеры чаще всего нетрогают поставь антивирусник Каспер или ДрВэб

и этот вирус любит воровать твою ин7формацию, и переправлять его хозяину… может украить не только пароль к почте, но и коды к платёжным системам!!!

«Троянский Конь» устанавливается у вас в системе, и дает возможность хозяину «коня» воровать у вас информацию, и выполнять произвольные действия на вашем компьютере, без вашего ведома

Троян, это своего рода шпион, который позволяет злоумышленнику; узнать, что у тебя на компе, воспользоваться твоим ip адресом, заставить броузер постоянно выходить на какой-нибудь сайт и много ещё чего неприятного. Более подробно о типах вирусов можно узнать на сайте любого антивируса.

троян — вирус, который проникает на компьютер под видом безобидной программы. А затем может отослать информацию о компьютере и его владельце автору трояна в интернет. Нет так страшно, но одним из проявлений жизнедеятельности троянов является снижение скорости интернета. Короче приятного в них мало<br>

Здравствуй !!!<br>Специально для Милой девушки нашел инфу.<br>»Троян — это обычная программа, написанная на языке программирования типа Delphi или Visual C, просто выполняющая довольно специфические действия (либо поиск файлов и отправку их на E-mail или передачу на определенный сайт, либо ожидание на определенном порту и выполнение удаленных команд от клиентской части). Соответственно, чтобы его написать, нужно: а) знать соответствующий язык программирования, б) понимать принципы работы протокола TCP/IP, в) уметь работать с socketами либо с помощью надстроек (типа Indy Sockets), либо с помощью WinAPI. Соответственно, если все это умеешь.<br>А на Email троян отправляется как самое обычное вложение, просто нужно убедить пользователя запустить этот EXE-файл (или .SCR, или .PIF или еще какое-либо исполняемое расширение). <br>Троян — Сокращённое название компьютерных «троянских коней». К троянским коням относятся программы, наносящие какие-либо разрушительные действия, т.е. в зависимости от каких-либо условий или при каждом запуске уничтожающая информацию на дисках, «завешивающая» систему и т.п. Большинство известных троянских коней являются программами, которые «притворяются» полезными программами. По сравнению с вирусами «троянские кони» не получают широкого распространения по достаточно простым причинам — они либо уничтожают себя вместе с остальными данными на диске, либо демаскируют свое присутствие и уничтожаются пострадавшим пользователем. К «троянским коням» также можно отнести «дропперы» вирусов — зараженные файлы, код которых подправлен таким образом, что известные версии антивирусов не определяют вируса в файле. Например, файл шифруется каким-либо специальным образом или упаковывается редкоиспользуемым архиватором, что не позволяет антивирусу «увидеть» заражение.»<br><br>Ну как я Вас впечатлил?)<br>Крепко целую.

Троян это не вирус. Читайте здесь полную информацию — <a rel=»nofollow» href=»http://www.viruslist.ru» target=»_blank»>www.viruslist.ru</a>.

Что такое ТРОЯН? что вирус знаю.

Скачиваешь какую-то программу из интернета сама, а это оказывается не нужно было делать. Совет: проверяйте антивиром все, что скачиваете.

Программа, которая собирает информацию о вашем компьютере и передает их злоумышленникам. Введенные пароли к сайтам, всевозможные доступы — это то, что попадает в чужие руки. когда у вас на компьютере работает троян

Это прога которая находить по кампу пароли, и отсылает их на мыло или аську создателя.

Легенды и мифы Древней Греции помнишь… конкретно — про троянского коня…. вот по такому принципу — если попроще…

Что такое троян ? Это программа, которая как правило выдает себя за что-нибудь мирное и чрезвычайно полезное. Интернет-трояны — программы которые либо дают доступ к компьютеру с другого компа без ведома пользователя (BackDoor), либо высылают по определенному адресу какую-либо информацию с компьютера-жертвы (Trojan.PSW)

роя́нская программа (также — троя́н, троя́нец, троя́нский конь, тро́й) — программа, используемая злоумышленником для сбора информации, её разрушения или модификации, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях. Действие троянской программы может и не быть в действительности вредоносным, но трояны заслужили свою дурную славу за их использование в инсталляции программ типа Backdoor. По принципу распространения и действия троян не является вирусом, так как не способен распространяться саморазмножением. Троянская программа запускается пользователем вручную или автоматически — программой или частью операционной системы, выполняемой на компьютере-жертве (как модуль или служебная программа) . Для этого файл программы (его название, иконку программы) называют служебным именем, маскируют под другую программу (например, установки другой программы) , файл другого типа или просто дают привлекательное для запуска название, иконку и т. п. Простым примером трояна может являться программа waterfalls.scr, чей автор утверждает, что это бесплатная экранная заставка. При запуске она загружает скрытые программы, команды и скрипты с или без согласия и ведома пользователя. Троянские программы часто используются для обмана систем защиты, в результате чего система становится уязвимой, позволяя таким образом неавторизированный доступ к компьютеру пользователя. Троянская программа может в той или иной степени имитировать (или даже полноценно заменять) задачу или файл данных, под которые она маскируется (программа установки, прикладная программа, игра, прикладной документ, картинка) . В том числе, злоумышленник может собрать существующую программу с добавлением к её исходному коду троянские компоненты, а потом выдавать за оригинал или подменять его. Схожие вредоносные и маскировочные функции также используются компьютерными вирусами, но в отличие от них, троянские программы не умеют распространяться самостоятельно. Вместе с тем, троянская программа может быть модулем вируса.

Это вредоносная программа, которая претворяется хорошей, а потом делает, то, на что ее запрограммировали. (Троянский Конь — Троянская Война)

Троян — это программа, предназначенная для того, чтобы предоставить удаленному пользователю доступ к компьютеру, на котором она запущена, либо для сливания конфиденциальных файлов на мыло автору этой программы. Основным отличием трояна от вируса является отсутствие возможности размножения. Зачастую трояны маскируются под какие-нибудь полезные утилиты, которые после запуска начинают свою основную работу, например, открывают какие-нибудь порты для удаленного доступа или сбрасывают в интернет определенные файлы с компа.

<a rel=»nofollow» href=»https://www.youtube.com/watch?v=mJ6x2ssWvHA» target=»_blank»>https://www.youtube.com/watch?v=mJ6x2ssWvHA</a>

Троян-Вредоносная программа. Есть несколько видов трояна. Backdoor Trojan-троянские утилиты удаленного администрирования. Winlocker Trojan- Блокировщик Операционной системы (В данном случае Windows). Этот вид Трояна блокирует доступ к Windows и требует отправить деньги на телефон взломщику, если отправить деньги, взломщик даст вам код от Windows, вот так они и вымогают деньги. Notifier Trojan- оповещение об успешной атаке. Downloader Trojan- Троян, который устанавливает другие вредоносные программы. Arcbombs Trojan- «Бомбы» в архивах. Clicker Trojan- Интернет-кликеры. Dropper Trojan- инсталляторы прочих вредоносных программ. PSW Trojan- Воровство паролей. Proxy Trojan- Троянские Прокси-сервера. Spy Trojan- Шпион Троян, который может следить за людьми по веб-камере или просто шпионить. Trojan-другие троянские программы. Советую установить антивирусы: Dr.Web, Ccleaner, Avast, CleanMaster и прочие.

Троян — это вирус расыльщик реклами и спамщик не жилательно его качать проверяй через Virustotal и будет норм и скачай антивирус panda Хороший антивирусник

Как узнать есть вирус или нет? Что такое троян? Червь?

антивирус ставишь, полную проверку компа делаешь, он тебе все расскажет.

Заходим на сайт касперского и читаем про вирусы, трояны и прочую хрень вредоносную…

Троян (троянский конь, троянская программа, троянец) — тип вредоносных программ, основной целью которых является вредоносное воздействие по отношению к компьютерной системе. В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях. Содержание 1 Особенности 2 Виды троянских программ 3 Принцип действия троянских программ 4 См. также 5 Ссылки Особенности Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера (например, троянские программы, разработанные для распределенных DoS-атак на удаленные ресурсы сети) . Трояны отличаются отсутствием механизма создания собственных копий. Некоторые трояны способны к автономному преодолению защиты компьютерной системы, с целью проникновения и заражения системы. В общем случае, троян попадает в систему вместе с вирусом либо червем, в результате неосмотрительных действий пользователя или же активных действий злоумышленника. Большинство троянских программ предназначено для сбора конфиденциальной информации. Их задача, чаще всего, состоит в выполнении действий, позволяющих получить доступ к данным, которые не подлежат широкой огласке. К таким данным относятся пользовательские пароли, регистрационные номера программ, сведения о банковских счетах и т. д. Остальные троянцы создаются для причинения прямого ущерба компьютерной системе, приводя ее в неработоспособное состояние. Червь (сетевой червь) — тип вредоносных программ, распространяющихся по сетевым каналам, способных к автономному преодолению систем защиты автоматизированных и компьютерных систем, а также к созданию и дальнейшему распространению своих копий, не всегда совпадающих с оригиналом, осуществлению иного вредоносного воздействия. Основным признаком, по которому черви различаются между собой, является способ распространения червя. Другими признаками различия являются способы запуска копии червя на заражаемом компьютере, методы внедрения в систему, а также полиморфизм, «стелс» и прочие характеристики, присущие и другим типам вредоносного программного обеспечения (вирусам и троянским программам) .

ТРОЯН — разновидность вируса. Сетевой ЧЕРВЬ — разновидность самовоспроизводящихся компьютерных программ, распространяющихся в локальных и глобальных компьютерных сетях. В отличие от компьютерных вирусов червь является самостоятельной программой.

Для того, чтоб узнать, есть ли на Вашем компьютере вирусы, необходимо поставить антивирус. Он и определит есть ли они у Вас, и кто из них «конь» (ака троян) , а кто червь. А вообще, троян — он крадет Ваши персональные данные, пароли и прочую информацию и передает (отправляет) автору вируса. Червь — заражает все системные и исполняемые файлы на компьютере, меняет ядро системы, чем приводит к «падению» ОС.

Что такое троян и червь надо зайти на сайт антивируса например касперского там есть определение подобных понятий также можно найти ответ на википедии и вообще можно все найти если правильно поставить запрос в поисковике Яндыкс и Гуголь. узнаить вирус есть или нет поможет свежий антивирус.

Трояны или вирус, как известно, родился почти одновременно с появлением первых программ для компьютеров. И первоначально вирусы писались не с целью наживы, а ради прикола над пользователем. С тай поры много воды утекло, и теперь под словом «вирус» мы подразумеваем любые вредоносные программы, способные распространяться с компьютера на компьютер и заражать целые компьютерные сети. И этих вредителей тьма. Это и обычные вирусы, и сетевые черви, и трояны, и backdoors. И если раньше заражение происходило только при переносе вируса с одного компьютера на другой с помощью дискет, то теперь, благодаря доступности интернета, подхватить заразу можно в один миг И многие пользователи даже зачастую не подозревают об этом. Я, например, постоянно наблюдаю, как мой компьютер, всегда подключенный к сети через сервер провайдера, пытаются «атаковать» сетевые «черви». Причем атаки идут с разных ip-адресов внутри сети. Вполне очевидно, что эти компьютеры заражены, но их пользователи не знают об этом. Не знаю, как вы, а лично я очень скрупулезно отношусь к безопасности, периодически очищая даже, казалось бы, безобидные cookie. Каждый день обновляю антивирусную программу и хотя бы раз в неделю сканирую компьютер на предмет наличия троянов, бэкдоров, и т. п. То же самое советую делать и вам. И вот почему. . Троянские программы или Трояны. Они выполняют на компьютерах несанкционированные пользователем действия. Например, уничтожают информацию на дисках, приводят систему к зависанию, воруют конфиденциальную информацию. При этом трояны не являются вирусами в традиционном понимании этого термина. Они не заражают другие программы и, как правило, не способны самостоятельно проникать на компьютеры, а распространяются злоумышленниками под видом полезного программного обеспечения. Однако вред, наносимый троянами, может во много раз превысить потери от обычной вирусной атаки. Из всех этих трех видов в последнее время наиболее распространены черви. Далее идут троянские программы и вирусы. А некоторые вредоносные программы совмещают в себе характеристики двух или даже трех из перечисленных выше классов. Основными источниками их распространения являются электронная почта и интернет, хотя заражение может также произойти традиционным путем: через дискету или оптический диск. Особенно осторожными следует быть с пиратским софтом, продаваемым на радиорынках. Почти на всех таких дисках, содержащих крэки и ворованные ключи, в том или ином виде содержатся вирусные программы. Черви. Используют для распространения сетевые ресурсы. Не случайно название этого класса было дано из-за способности червей переползать с компьютера на компьютер, используя сети, электронную почту и другие информационные каналы. Учитывая свой небольшой размер, черви обладают исключительно высокой скоростью распространения. Незащищенный компьютер может и минуты не проработать в сети. Способ распространения прост: черви проникают на компьютер, вычисляют сетевые адреса других компьютеров и рассылают по этим адресам свои копии. Помимо сетевых адресов часто используются данные адресной книги почтовых клиентов. Представители этого класса вредоносных программ часто создают рабочие файлы на дисках системы, но могут не обращаться к ресурсам компьютера за исключением оперативной памяти. В этом и сложность их обнаружения. Они как бы не оставляют явных следов. Вирусы. Всем известные программы, которые заражают другие программы, добавляя в них свой код, чтобы получить управление приложениями или всем компьютером. Скорость распространения вирусов несколько ниже, чем у червей. Как защититься от напасти. Предотвратить кражу конфиденциальной информации и использование вашего компьютера для рассылки спама, атак на другие компьютеры может межсетевой экран — называемый файерволл. Поэтому для защиты лучше использовать файервол-лы известных разработчиков. Например, Outpost Firewall, Kaspersky Anti-Hacker. В качестве антивируса вполне подойдет Avast Home

ставь норд-32 . др веб . нортон интернет секириту 2009 и все узнаешь какие вирусы бывают