Что означает «Запуск от имени администратора» в Windows 10?

Гайд в разделе Windows Что означает «Запуск от имени администратора» в Windows 10? содержит информацию, советы и подсказки, которые помогут изучить самые важные моменты и тонкости вопроса….

Если вы используете Windows 10, вы, несомненно, когда-то встречали фразу «Запуск от имени администратора». Но что это значит? Вот почему это важно, как это работает и когда использовать.

Администраторы имеют полный доступ к системе

В Windows есть два типа учетных записей: стандартные учетные записи пользователей и учетные записи администраторов. Учетные записи администратора могут настраивать параметры системы и получать доступ к обычно ограниченным частям операционной системы.(Существует также скрытая учетная запись с именем «Администратор», но любая учетная запись может быть администратором.)

Назначение роли администратора — разрешить изменения определенных аспектов вашей операционной системы, которые в противном случае могут быть повреждены случайно (или посредством злонамеренных действий) с помощью обычной учетной записи пользователя.

Если у вас есть собственный компьютер, и он не управляется вашим рабочим местом, вы, вероятно, используете учетную запись администратора.(Вы можете проверить свой статус администратора, перейдя в Настройки & gt, Учетные записи & gt, Ваша информация. Вы увидите здесь под своим именем «Администратор», если вы являетесь администратором. Если у вас есть другие учетные записи, настроенные на вашем ПК с Windows 10, вы можете перейти в Настройки & gt, Учетные записи & gt, Семья и другие пользователи, чтобы узнать, являются ли они администраторами.)

Но даже если вы используете учетную запись администратора в Windows, не каждому приложению требуются полные права администратора. На самом деле это плохо для безопасности — ваш веб-браузер не должен иметь полный доступ ко всей вашей операционной системе. Контроль учетных записей пользователей (UAC) ограничивает разрешения, которые есть у приложений, даже когда вы запускаете их из учетной записи администратора.

Когда вы используете «Запуск от имени администратора», UAC не мешает, и приложение запускается с полным доступом администратора ко всему в вашей системе.

Итак, когда вы запускаете приложение от имени администратора, это означает, что вы предоставляете приложению особые разрешения на доступ к ограниченным частям вашей системы Windows 10, которые в противном случае были бы запрещены. Это несет в себе потенциальную опасность, но иногда это необходимо для правильной работы определенных программ.

(Если вы хотите узнать больше о технических аспектах работы учетной записи администратора, эта ветка переполнения стека очень полезно.)

Когда мне следует запускать приложения от имени администратора?

Если приложение работает не так, как вы ожидали, вы можете запустить его от имени администратора и посмотреть, решит ли это проблему. Это особенно касается служебных программ, которым может потребоваться глубокий доступ для выполнения диагностики вашей файловой системы, настройки устройств хранения или изменения настроек определенных устройств, установленных в вашей системе.

Какие приложения могут запускаться от имени администратора?

От имени администратора можно запускать только приложения, запрограммированные для устаревших API Win32 и Win64. Традиционно это означает, что приложения созданы для Windows 7 и более ранних версий, но многие современные приложения для Windows по-прежнему поддерживаются таким образом. Приложения UWP (универсальной платформы Windows), такие как загруженные из Microsoft Store, нельзя запускать от имени администратора.

Традиционно это означает, что приложения созданы для Windows 7 и более ранних версий, но многие современные приложения для Windows по-прежнему поддерживаются таким образом. Приложения UWP (универсальной платформы Windows), такие как загруженные из Microsoft Store, нельзя запускать от имени администратора.

Как мне запускать приложения от имени администратора?

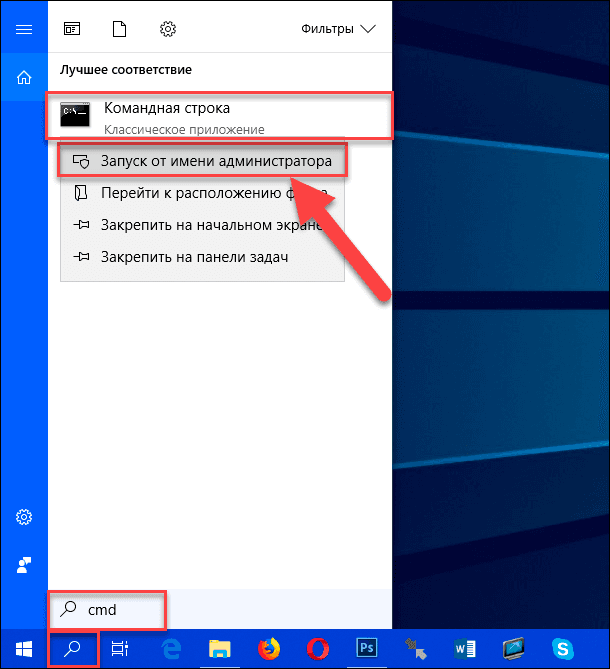

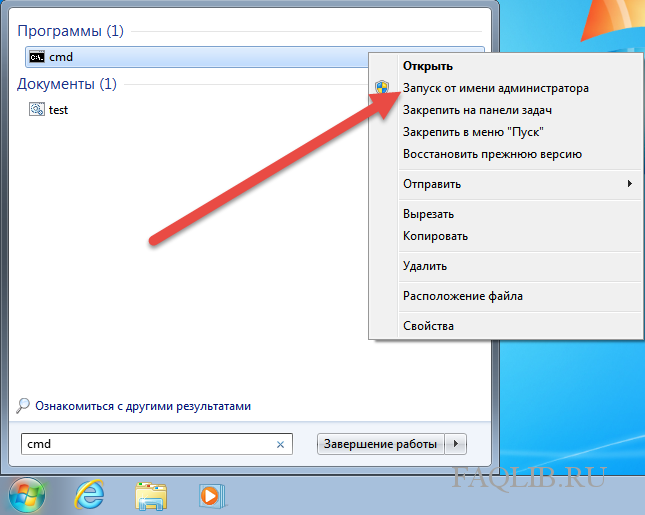

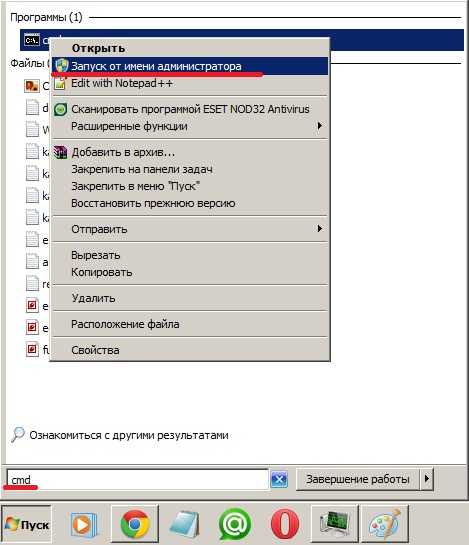

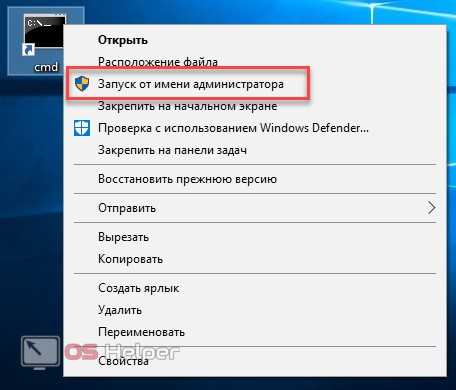

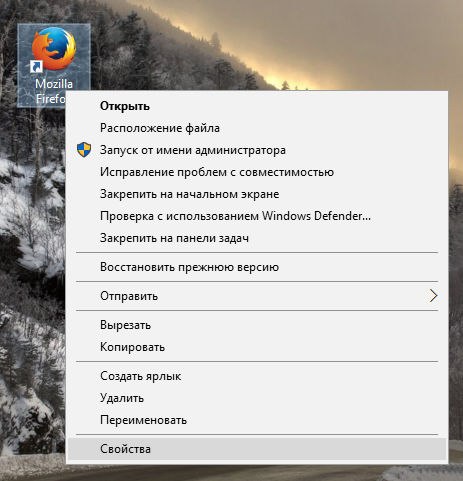

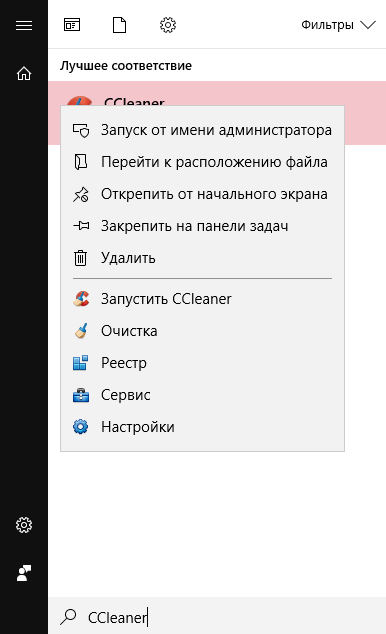

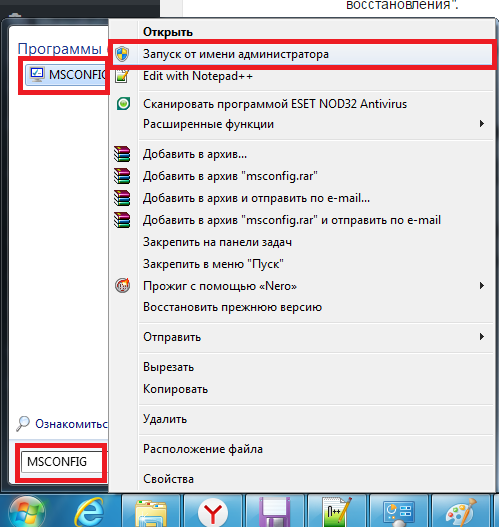

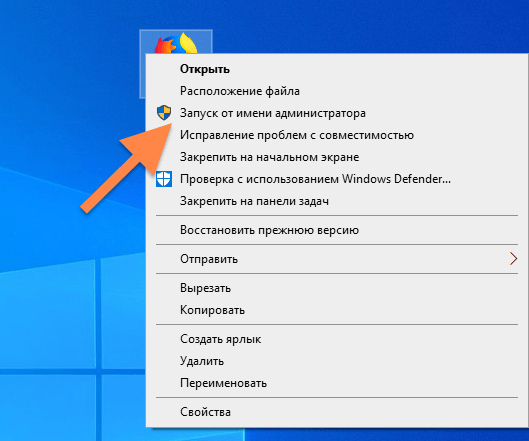

Если вы хотите запустить приложение Windows 10 от имени администратора, откройте меню «Пуск» и найдите приложение в списке. Щелкните правой кнопкой мыши значок приложения, затем выберите «Еще» в появившемся меню. В меню «Дополнительно» выберите «Запуск от имени администратора».

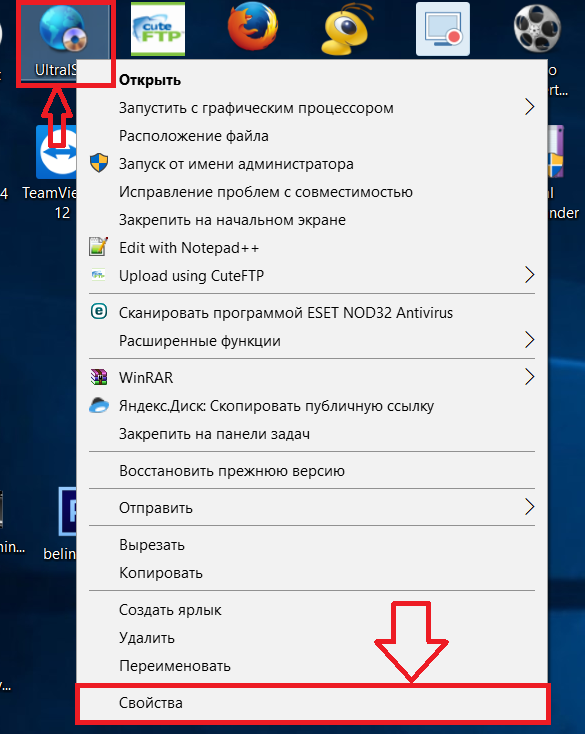

Кроме того, если вы хотите всегда запускать приложение от имени администратора, создайте ярлык приложения на рабочем столе, на панели задач или в проводнике. Щелкните ярлык правой кнопкой мыши и выберите «Свойства». В открывшемся окне «Свойства» щелкните вкладку «Совместимость», затем установите флажок «Запускать эту программу от имени администратора».

После этого закройте окно «Свойства». Теперь каждый раз, когда вы запускаете приложение с этого ярлыка, вы всегда будете запускать его с правами администратора.

Вы также можете запустить программу от имени администратора из окна «Выполнить» (доступ к которому осуществляется нажатием Windows + R ), если вы нажмете Ctrl + Shift + Enter при запуске приложения. Удачи!

Что означает «Запуск от имени администратора» в Windows 10?

Просмотров: 86

Что означает «Запуск от имени администратора» в Windows 10

Как читатель TechSpot вы наверняка открывали программное обеспечение в качестве администратора в Windows раньше — возможно, совсем недавно, — так что эта функция, вероятно, вам не чужда. Однако нам было любопытно узнать больше о том, что происходит под капотом Windows, когда вы говорите операционной системе запустить программу от имени администратора, и почему этот процесс вообще необходим.

Те из вас, кто перешел с Windows XP на Vista, вероятно, помнят введение » контроля доступа пользователей » (UAC) или » обязательного контроля целостности » (MIC). Функция безопасности выдает подсказку, когда программное обеспечение пытается внести изменения в вашу систему, и решает, почему приложениям иногда требуется «повышенный» доступ. UAC остается фундаментальным компонентом безопасности Windows 10 для смягчения воздействия вредоносных программ, хотя в последующих выпусках общий опыт был смягчен и улучшен.

Функция безопасности выдает подсказку, когда программное обеспечение пытается внести изменения в вашу систему, и решает, почему приложениям иногда требуется «повышенный» доступ. UAC остается фундаментальным компонентом безопасности Windows 10 для смягчения воздействия вредоносных программ, хотя в последующих выпусках общий опыт был смягчен и улучшен.

Когда вы входите в Windows, вашей учетной записи назначается токен, который содержит идентифицирующую информацию, включая ваши группы пользователей и привилегии, такие как разрешения на чтение, запись и выполнение.

Среди информации в этом токене есть уровень целостности, который используется операционной системой для определения надежности таких объектов, как файлы, ключи реестра, с целью информирования пользователей о запуске установок, а также для изоляции процессов от ненужного доступа к системным файлам.

Механизм обязательного контроля целостности Windows (MIC) имеет как минимум шесть различных уровней целостности: ненадежный, низкий, средний, высокий, системный и надежный установщик. По умолчанию стандартная учетная запись пользователя имеет средний уровень целостности, который является максимальным уровнем, доступным для процесса, который может быть создан при открытии исполняемого файла без предоставления повышенного доступа через учетные данные администратора.

По умолчанию стандартная учетная запись пользователя имеет средний уровень целостности, который является максимальным уровнем, доступным для процесса, который может быть создан при открытии исполняемого файла без предоставления повышенного доступа через учетные данные администратора.

Когда вы щелкаете правой кнопкой мыши файл или программу и выбираете «Запуск от имени администратора», этот процесс (и только этот процесс) запускается с токеном администратора, тем самым обеспечивая высокий уровень допуска для функций, которым может потребоваться дополнительный доступ к вашим файлам Windows. и т.п.

Содержание

- Различные уровни целостности Windows

- Способы запустить программу от имени администратора в Windows

- Также есть ярлыки для доступа администратора

- Как настроить программы, чтобы они всегда запускались от имени администратора

- Бонусные подсказки

Различные уровни целостности Windows

- Недоверенная целостность: предоставляется анонимным процессам.

- Низкая целостность: обычно используется для веб-приложений, таких как браузеры.

- Средняя целостность: применяется к стандартным пользователям и используется для большинства объектов.

- Высокая целостность: доступ на уровне администратора, как правило, требует повышения прав.

- Целостность системы: зарезервировано для ядра Windows и основных служб.

- Надежный установщик: используется для обновлений Windows и системных компонентов.

Процессы, запускаемые с открытия исполняемого файла из учетной записи Windows со средним уровнем доступа, будут иметь этот уровень целостности, если для исполняемого файла не установлен низкий уровень доступа, и разработчикам рекомендуется использовать минимально возможный доступ, в идеале избегая случаев, когда программное обеспечение будет требовать высокой целостности для предотвращения несанкционированного доступа. код (вредоносное ПО) от укоренения.

Практика «минимальных привилегий» применяется к собственным учетным записям администраторов Windows, которые получают как стандартные токены, так и маркеры уровня администратора при входе в систему, используя стандартный / средний доступ целостности, когда это возможно, вместо высокого.

Хотя Microsoft рекомендует не запускать программы от имени администратора и предоставлять им доступ с высокой степенью целостности без уважительной причины, новые данные должны быть записаны в Program Files для установки приложения, которое всегда будет требовать доступа администратора с включенным UAC, в то время как программное обеспечение, такое как сценарии AutoHotkey часто требуется повышенный статус для правильного функционирования.

Вот все способы, которые мы могли бы найти для открытия исполняемых файлов с доступом администратора (высокая целостность) в Windows 10, включая некоторые методы, которые позволят настроить программное обеспечение на постоянное открытие с повышенным доступом:

Способы запустить программу от имени администратора в Windows

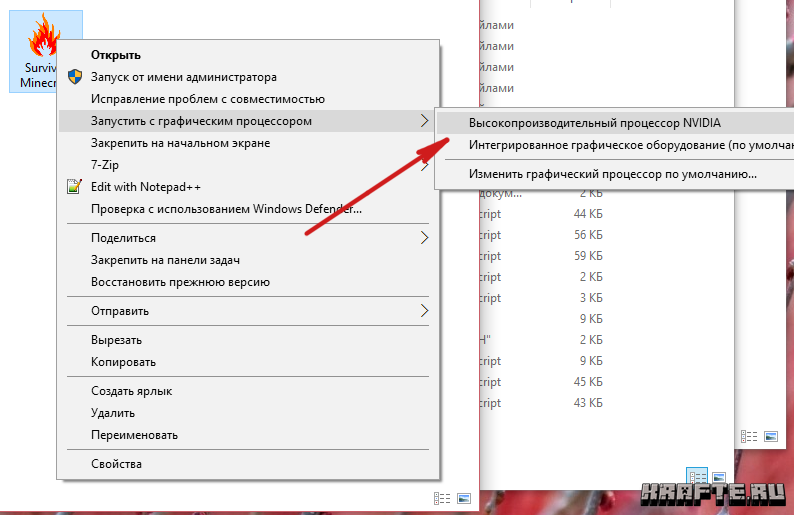

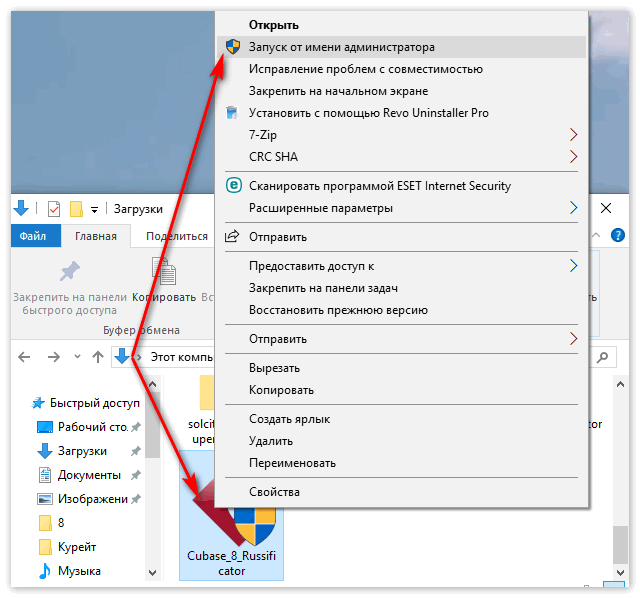

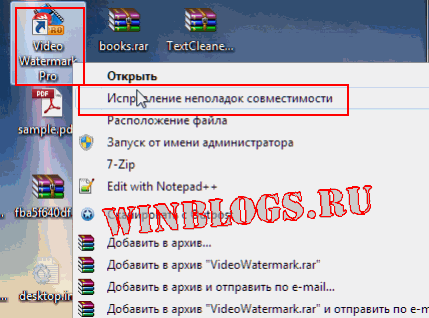

Начнем с самого очевидного: вы можете запустить программу от имени администратора, щелкнув правой кнопкой мыши исполняемый файл и выбрав «Запуск от имени администратора».

В качестве ярлыка, удерживая Shift + Ctrl при двойном щелчке по файлу, вы также запускаете программу от имени администратора.

Отдельно, если удерживать только Shift, когда вы щелкаете правой кнопкой мыши по файлу, вы добавляете «Запуск от имени другого пользователя…» в контекстное меню, которое открывает экран, на котором вы можете ввести учетные данные другого пользователя, включая учетную запись администратора (имя пользователя Администратор и может не иметь пароля, если вы его не применили).

Также есть ярлыки для доступа администратора

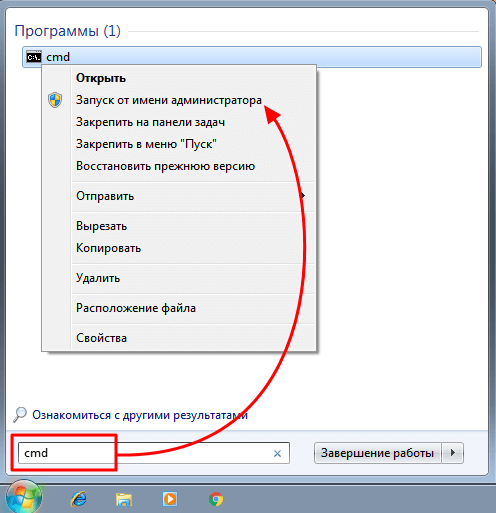

Меню «Пуск» : щелкните правой кнопкой мыши исполняемый файл, как и в любом другом месте, чтобы запустить программу от имени администратора.

Панель задач: щелкните программу на панели задач, чтобы открыть список переходов, затем щелкните правой кнопкой мыши исполняемый файл в этом меню для выбора параметра администратора.

Проводник: выберите файл в проводнике> щелкните » Управление» в меню ленты вверху> выберите «Запуск от имени администратора».

Запрос на запуск: введите эту строку в «Выполнить» (клавиша Windows + R): RunAs.exe / пользователь: администратор » cmd. exe »

exe »

Командная строка: в командной строке введите это с указанием местоположения вашего файла: runas / user: administrator «C: \ Users \ TechSpot \ Desktop \ file.exe »

Диспетчер задач: нажмите » Файл» > » Запустить новую задачу» > установите флажок «Создать эту задачу с правами администратора» > введите местоположение вашего файла (например: C: \ Users \ TechSpot \ Desktop \ file.exe ).

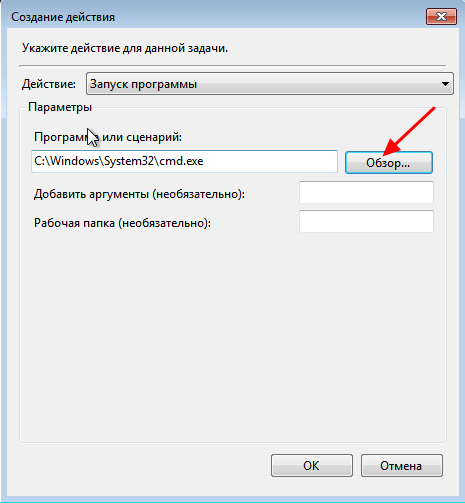

Планировщик заданий: при создании новой задачи («Действие»> «Создать задачу») включите эти параметры на вкладке «Общие»: «Запускать независимо от того, вошел ли пользователь в систему или нет» и «Запускать с наивысшими привилегиями».

Обратите внимание, что метод командной строки не работал, пока мы не включили учетную запись администратора и не изменили другой параметр, позволяющий вводить команду без пароля:

- Выполните поиск Start или Run для msc> перейдите в раздел » Локальные пользователи и группы«> «Пользователи»> дважды щелкните «Администратор» и снимите флажок «Учетная запись отключена».

- Найдите Start или Run для msc> перейдите в Конфигурация компьютера> Параметры Windows> Локальные политики> Параметры безопасности> Дважды щелкните параметр Учетные записи: ограничить использование локальной учетной записи пустых паролей для входа в консоль онлайн и выберите Отключить

Кроме того, в том же разделе редактора групповой политики (gpedit.msc), который мы только что упомянули, есть ряд параметров для точной настройки параметров контроля учетных записей Windows (прокрутите до конца).

Как настроить программы, чтобы они всегда запускались от имени администратора

Учитывая философию Microsoft, заключающуюся в предоставлении программам с минимальным объемом доступа, настройка приложения, чтобы оно всегда запускалось от имени администратора, обычно не рекомендуется, но иногда удобно, когда программное обеспечение всегда требует повышения прав, поэтому вам не нужно каждый раз прыгать через эти обручи.

Вот несколько способов добиться этого:

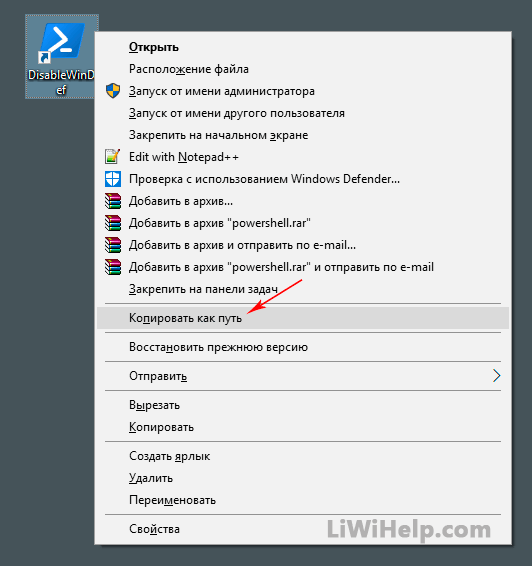

Всегда запускать от имени администратора с помощью ярлыка: щелкните правой кнопкой мыши файл ярлыка> вкладка Ярлык> Дополнительно> Установите флажок «Запуск от имени администратора».

Обратите внимание, что вы можете создать файл ярлыка, щелкнув правой кнопкой мыши основной исполняемый файл, и что если вы скопируете ярлык в C: \ Users \ TechSpot \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programs \ Startup, программа запустится автоматически. с Windows при входе в систему.

Всегда запускайте от имени администратора через свойства совместимости: щелкните правой кнопкой мыши exe> Свойства> вкладка «Совместимость»> установите флажок «Запускать эту программу от имени администратора».

Всегда запускайте от имени администратора через редактор реестра :

- Перейдите в: HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ AppCompatFlags \ Layers

- Если «Layers» отсутствует, щелкните правой кнопкой мыши AppCompatFlagsи добавьте новый ключ с именем

- Щелкните правой кнопкой мыши слои (в папке или на правой панели) и создайте новое строковое значение.

- Задайте имя значения как полный путь к exe-файлу

- Установить данные значения как ~ RUNASADMIN

Бонусные подсказки

# 1

Стороннее программное обеспечение, такое как MicEnum, может создавать список файлов / папок Windows и уровней их целостности, включая возможность устанавливать новый уровень целостности, а также просматривать как папки, так и представления реестра.

Process Explorer (изображенный во вступлении к этой статье) также имеет возможность отображать уровни целостности, если вы щелкните правой кнопкой мыши горизонтальную полосу с CPU, Private Bytes и т. Д. И откроете свойства. Затем установите флажок рядом с уровнями целостности.

# 2

При новой установке Windows первая созданная учетная запись пользователя является учетной записью локального администратора, а последующие учетные записи — обычными пользователями. По умолчанию встроенная учетная запись администратора отключена.

Вы можете включить учетную запись, чтобы она была доступна при входе в Windows, введя эту строку в командной строке (используйте «нет», чтобы снова отключить ее): net user administrator / active: yes

# 3

У Microsoft есть различные утилиты, такие как Elevation PowerToys и PsExec, которые также можно использовать для получения доступа администратора, но они выходят за рамки этого руководства.

окон. Что именно делает «Запуск от имени администратора»?

спросил

Изменено 5 лет назад

Просмотрено 130 тысяч раз

В Windows 7 у меня есть программа командной строки, которая дает сбой из-за ошибок разрешения на запись файла и всплывающих раздражающих диалоговых окон UAC каждый раз, когда я запускаю программы командной строки от «неизвестного издателя».

Однако, если я запускаю свою консоль, щелкнув правой кнопкой мыши и выбрав «Запуск от имени администратора», установка будет работать нормально, даже если диалоговые окна UAC все еще присутствуют.

Мой пользователь уже является членом группы «администраторы», так что же делает «запуск от имени администратора», чтобы моя установка работала?

Мой конкретный вопрос: что делает «запуск от имени администратора»? Ни один из ответов до сих пор не касается этого. (например, запускает ли он новый процесс как пользователь «Администратор»? Или он запускает процесс как текущий пользователь, но с повышенными привилегиями? Если да, то какие привилегии? Чем это отличается от привилегий, которые я получаю от своего пользователь находится в группе «Администраторы»?

(В частности, я использую «Консоль» из SourceForge, а не обычное окно CMD, но я не думаю, что это важно. Все это происходит при установке пакета «распределения» Python с помощью запуска «python Distribute_setup. py» на недавно установленном MSI-файле Python3 с сайта python.org. Это 32-разрядный Python в 64-разрядной версии Windows. См. Установка и распространение Python в Windows 7 выдает «Ошибка записи… разрешение отклонено»

py» на недавно установленном MSI-файле Python3 с сайта python.org. Это 32-разрядный Python в 64-разрядной версии Windows. См. Установка и распространение Python в Windows 7 выдает «Ошибка записи… разрешение отклонено»

- windows

- окна-7

- привилегии

- администратор

- руны

5

При входе в систему Windows создает маркер доступа. Это идентифицирует вас, группы, членом которых вы являетесь, и ваши привилегии. И обратите внимание, что является ли пользователь администратором или нет, определяется тем, является ли пользователь членом группы администраторов.

Без контроля учетных записей, когда вы запускаете программу, она получает копию маркера доступа, и это определяет, к чему программа может получить доступ.

С UAC, когда вы запускаете программу, она получает токен ограниченного доступа. Это исходный токен доступа с удаленными из списка групп «Администраторами» (и некоторыми другими изменениями). Даже если ваш пользователь является членом группы администраторов, программа не может использовать права администратора.

Даже если ваш пользователь является членом группы администраторов, программа не может использовать права администратора.

Когда вы выбираете «Запуск от имени администратора» и ваш пользователь является администратором, программа запускается с исходным токеном неограниченного доступа. Если ваш пользователь не является администратором, вам будет предложено ввести учетную запись администратора, и программа запустится под этой учетной записью.

2

Итак… дальше копаем, с результатом. Кажется, хотя я запускал один процесс в обычном режиме и один «как администратор», у меня был выключен UAC. Включение UAC на средний уровень позволило мне увидеть другие результаты. По сути, все сводится к уровням целостности, которых 5.

Браузеры, например, работают на низком уровне (1), а службы (системный пользователь) работают на системном уровне (4). Все очень хорошо объяснено в Windows Integrity Mechanism Design 9. 0020 . Когда UAC включен, процессы создаются на среднем уровне (добавляется SID S-1-16-8192, также известный как 0x2000), а при запуске от имени администратора процесс создается на высоком уровне (SID S-1-16-12288, также известный как 0x3000).

0020 . Когда UAC включен, процессы создаются на среднем уровне (добавляется SID S-1-16-8192, также известный как 0x2000), а при запуске от имени администратора процесс создается на высоком уровне (SID S-1-16-12288, также известный как 0x3000).

Таким образом, правильный ACCESS_TOKEN для обычного пользователя (средний уровень целостности):

0:000:x86> !token

Тема не выдает себя за другого. Использование токена процесса...

Идентификатор сеанса TS: 0x1

Пользователь: S-1-5-21-1542574918-171588570-488469355-1000

Группы:

00 С-1-5-21-1542574918-171588570-488469355-513

Атрибуты — обязательные, по умолчанию включены

01 С-1-1-0

Атрибуты — обязательные, по умолчанию включены

02 С-1-5-32-544

Атрибуты — DenyOnly

03 С-1-5-32-545

Атрибуты — обязательные, по умолчанию включены

04 С-1-5-4

Атрибуты — обязательные, по умолчанию включены

05 С-1-2-1

Атрибуты — обязательные, по умолчанию включены

06 С-1-5-11

Атрибуты — обязательные, по умолчанию включены

07 С-1-5-15

Атрибуты — обязательные, по умолчанию включены

08 С-1-5-5-0-1908477

Атрибуты — обязательные.

Включено по умолчанию. LogonId

09С-1-2-0

Атрибуты — обязательные, по умолчанию включены

10 С-1-5-64-10

Атрибуты — обязательные, по умолчанию включены

11 С-1-16-8192

Атрибуты — GroupIntegrity GroupIntegrityEnabled

Основная группа: LocadDumpSid не удалось создать дамп Sid по адресу 000000000266b458, 0xC0000078; попробуйте собственный дамп SID.

с-1-0x515000000

Привилегии:

00 0x000000013 Атрибуты SeShutdownPrivilege -

01 0x000000017 Атрибуты SeChangeNotifyPrivilege — включено по умолчанию

02 0x000000019 Атрибуты SeUndockPrivilege -

03 0x000000021 Атрибуты SeIncreaseWorkingSetPrivilege -

04 0x000000022 Атрибуты SeTimeZonePrivilege -

Идентификатор аутентификации: 0:1d1f65

Уровень олицетворения: анонимный

Тип токена: первичный

Ограниченный токен: нет.

Теперь отличия следующие:

S-1-5-32-544 Атрибуты — обязательный владелец, включенный по умолчанию

для «От имени администратора», а

S-1-5-32-544 Атрибуты — DenyOnly

для неадмин.

Обратите внимание, что S-1-5-32-544 является ВСТРОЕННЫМ\Администраторы. Так же меньше привилегий, и самое главное на что обратить внимание:

admin:

S-1-16-12288 Атрибуты — GroupIntegrity GroupIntegrityEnabled

в то время как для не администратора:

С-1-16-8192 Атрибуты — GroupIntegrity GroupIntegrityEnabled

Надеюсь, это поможет.

Дополнительная информация: http://www.blackfishsoftware.com/blog/don/creating_processes_sessions_integrity_levels

4

ОБНОВЛЕНИЕ

«Запуск от имени администратора» — это просто команда, позволяющая программе продолжать некоторые операции, требующие прав администратора, без отображения предупреждений UAC.

Даже если ваш пользователь является членом группы администраторов, некоторым приложениям, таким как ваше, для продолжения работы требуются права администратора, потому что приложение считается небезопасным, если оно выполняет какую-то специальную операцию, например, редактирование системного файла или что-то еще. По этой причине Windows требуется привилегия администратора для запуска приложения, и она уведомляет вас предупреждением UAC. Не всем приложениям для запуска требуется учетная запись Amnistrator, а некоторым приложениям, например вашему, требуются права администратора.

По этой причине Windows требуется привилегия администратора для запуска приложения, и она уведомляет вас предупреждением UAC. Не всем приложениям для запуска требуется учетная запись Amnistrator, а некоторым приложениям, например вашему, требуются права администратора.

Если вы запускаете приложение с помощью команды «запуск от имени администратора», вы уведомляете систему о том, что ваше приложение безопасно, и делаете что-то, что требует прав администратора, с вашим подтверждением.

Если вы хотите избежать этого, просто отключите UAC на панели управления.

Если вы хотите пойти дальше, прочитайте вопрос Разница между «Запуск от имени администратора» и группой администраторов Windows 7 на форуме Microsoft или этот вопрос суперпользователя.

6

Такие вещи, как «повышение привилегий», «маркер ограниченного доступа», «привилегия администратора»… что, черт возьми, вообще такое привилегия администратора? нонсенс.

Вот ACCESS_TOKEN для процесса, который обычно запускается пользователем, принадлежащим к группе администраторов.

0: kd> !процесс 0 1 test.exe

ПРОЦЕСС 87065030 SessionId: 1 Cid: 0d60 Peb: 7ffdf000 ParentCid: 0618

DirBase: 2f22e1e0 ObjectTable: a0c8a088 HandleCount: 6.

Изображение: test.exe

VadRoot 8720ef50 Vads 18 Clone 0 Private 83. Modified 0. Locked 0.

Карта устройств 8936e560

Токен 935c98e0

0: kd> !токен -n 935c98e0

_ТОКЕН 935c98e0

Идентификатор сеанса TS: 0x1

Пользователь: S-1-5-21-2452432034-249115698-1235866470-1000 (имя не указано)

Группы пользователей:

00 S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Атрибуты — обязательные, по умолчанию включены

01 S-1-1-0 (известная группа: localhost\Everyone)

Атрибуты — обязательные, по умолчанию включены

02 S-1-5-32-544 (Псевдоним: BUILTIN\Администраторы)

Атрибуты — обязательный владелец, включенный по умолчанию

03 S-1-5-32-545 (Псевдоним: BUILTIN\Пользователи)

Атрибуты — обязательные, по умолчанию включены

04 S-1-5-4 (Известная группа: NT AUTHORITY\INTERACTIVE)

Атрибуты — обязательные, по умолчанию включены

05 S-1-2-1 (Известная группа: localhost\ВХОД В КОНСОЛЬ)

Атрибуты — обязательные, по умолчанию включены

06 S-1-5-11 (Известная группа: NT AUTHORITY\Authenticated Users)

Атрибуты — обязательные, по умолчанию включены

07 S-1-5-15 (Известная группа: NT AUTHORITY\This Organization)

Атрибуты — обязательные, по умолчанию включены

08 S-1-5-5-0-85516 (имя не указано)

Атрибуты — обязательные. Включено по умолчанию. LogonId

09S-1-2-0 (известная группа: localhost\LOCAL)

Атрибуты — обязательные, по умолчанию включены

10 S-1-5-64-10 (Известная группа: NT AUTHORITY\NTLM Authentication)

Атрибуты — обязательные, по умолчанию включены

11 S-1-16-12288 (Метка: Обязательная метка\Высокий обязательный уровень)

Атрибуты — GroupIntegrity GroupIntegrityEnabled

Основная группа: S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Привилегии:

05 0x000000005 Атрибуты SeIncreaseQuotaPrivilege -

08 0x000000008 Атрибуты SeSecurityPrivilege -

090x000000009 Атрибуты SeTakeOwnershipPrivilege -

10 0x00000000a Атрибуты SeLoadDriverPrivilege -

11 0x00000000b Атрибуты SeSystemProfilePrivilege -

12 0x00000000c Атрибуты SeSystemtimePrivilege -

13 0x00000000d Атрибуты SeProfileSingleProcessPrivilege -

14 0x00000000e Атрибуты SeIncreaseBasePriorityPrivilege -

15 0x00000000f Атрибуты SeCreatePagefilePrivilege —

17 0x000000011 Атрибуты SeBackupPrivilege -

18 0x000000012 Атрибуты SeRestorePrivilege -

190x000000013 Атрибуты SeShutdownPrivilege -

20 0x000000014 Атрибуты SeDebugPrivilege -

22 0x000000016 Атрибуты SeSystemEnvironmentPrivilege -

23 0x000000017 Атрибуты SeChangeNotifyPrivilege — включено по умолчанию

24 0x000000018 Атрибуты SeRemoteShutdownPrivilege -

25 0x000000019 Атрибуты SeUndockPrivilege -

28 0x00000001c Атрибуты SeManageVolumePrivilege -

29 0x00000001d Атрибуты SeImpersonatePrivilege — включено по умолчанию

30 0x00000001e Атрибуты SeCreateGlobalPrivilege — включено по умолчанию

33 0x000000021 Атрибуты SeIncreaseWorkingSetPrivilege -

34 0x000000022 Атрибуты SeTimeZonePrivilege -

35 0x000000023 Атрибуты SeCreateSymbolicLinkPrivilege —

Идентификатор аутентификации: (0,14e4c)

Уровень олицетворения: анонимный

Тип токена: первичный

Источник: User32 TokenFlags: 0x2000 (токен используется)

Идентификатор токена: d166b Идентификатор родительского токена: 0

Модифицированный идентификатор: (0, d052f)

Рестриктедсидкаунт: 0 рестриктедсидс: 00000000

OriginatingLogonSession: 3e7

Включено по умолчанию. LogonId

09S-1-2-0 (известная группа: localhost\LOCAL)

Атрибуты — обязательные, по умолчанию включены

10 S-1-5-64-10 (Известная группа: NT AUTHORITY\NTLM Authentication)

Атрибуты — обязательные, по умолчанию включены

11 S-1-16-12288 (Метка: Обязательная метка\Высокий обязательный уровень)

Атрибуты — GroupIntegrity GroupIntegrityEnabled

Основная группа: S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Привилегии:

05 0x000000005 Атрибуты SeIncreaseQuotaPrivilege -

08 0x000000008 Атрибуты SeSecurityPrivilege -

090x000000009 Атрибуты SeTakeOwnershipPrivilege -

10 0x00000000a Атрибуты SeLoadDriverPrivilege -

11 0x00000000b Атрибуты SeSystemProfilePrivilege -

12 0x00000000c Атрибуты SeSystemtimePrivilege -

13 0x00000000d Атрибуты SeProfileSingleProcessPrivilege -

14 0x00000000e Атрибуты SeIncreaseBasePriorityPrivilege -

15 0x00000000f Атрибуты SeCreatePagefilePrivilege —

17 0x000000011 Атрибуты SeBackupPrivilege -

18 0x000000012 Атрибуты SeRestorePrivilege -

190x000000013 Атрибуты SeShutdownPrivilege -

20 0x000000014 Атрибуты SeDebugPrivilege -

22 0x000000016 Атрибуты SeSystemEnvironmentPrivilege -

23 0x000000017 Атрибуты SeChangeNotifyPrivilege — включено по умолчанию

24 0x000000018 Атрибуты SeRemoteShutdownPrivilege -

25 0x000000019 Атрибуты SeUndockPrivilege -

28 0x00000001c Атрибуты SeManageVolumePrivilege -

29 0x00000001d Атрибуты SeImpersonatePrivilege — включено по умолчанию

30 0x00000001e Атрибуты SeCreateGlobalPrivilege — включено по умолчанию

33 0x000000021 Атрибуты SeIncreaseWorkingSetPrivilege -

34 0x000000022 Атрибуты SeTimeZonePrivilege -

35 0x000000023 Атрибуты SeCreateSymbolicLinkPrivilege —

Идентификатор аутентификации: (0,14e4c)

Уровень олицетворения: анонимный

Тип токена: первичный

Источник: User32 TokenFlags: 0x2000 (токен используется)

Идентификатор токена: d166b Идентификатор родительского токена: 0

Модифицированный идентификатор: (0, d052f)

Рестриктедсидкаунт: 0 рестриктедсидс: 00000000

OriginatingLogonSession: 3e7

. .. а вот ACCESS_TOKEN для процесса, который обычно запускается тем же пользователем с параметром «Запуск от имени администратора».

.. а вот ACCESS_TOKEN для процесса, который обычно запускается тем же пользователем с параметром «Запуск от имени администратора».

Идентификатор сеанса TS: 0x1

Пользователь: S-1-5-21-2452432034-249115698-1235866470-1000 (имя не указано)

Группы пользователей:

00 S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Атрибуты — обязательные, по умолчанию включены

01 S-1-1-0 (известная группа: localhost\Everyone)

Атрибуты — обязательные, по умолчанию включены

02 S-1-5-32-544 (Псевдоним: BUILTIN\Администраторы)

Атрибуты — обязательный владелец, включенный по умолчанию

03 S-1-5-32-545 (Псевдоним: BUILTIN\Пользователи)

Атрибуты — обязательные, по умолчанию включены

04 S-1-5-4 (Известная группа: NT AUTHORITY\INTERACTIVE)

Атрибуты — обязательные, по умолчанию включены

05 S-1-2-1 (Известная группа: localhost\ВХОД В КОНСОЛЬ)

Атрибуты — обязательные, по умолчанию включены

06 S-1-5-11 (Известная группа: NT AUTHORITY\Authenticated Users)

Атрибуты — обязательные, по умолчанию включены

07 S-1-5-15 (Известная группа: NT AUTHORITY\This Organization)

Атрибуты — обязательные, по умолчанию включены

08 S-1-5-5-0-85516 (имя не указано)

Атрибуты — обязательные. Включено по умолчанию. LogonId

09S-1-2-0 (известная группа: localhost\LOCAL)

Атрибуты — обязательные, по умолчанию включены

10 S-1-5-64-10 (Известная группа: NT AUTHORITY\NTLM Authentication)

Атрибуты — обязательные, по умолчанию включены

11 S-1-16-12288 (Метка: Обязательная метка\Высокий обязательный уровень)

Атрибуты — GroupIntegrity GroupIntegrityEnabled

Основная группа: S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Привилегии:

05 0x000000005 Атрибуты SeIncreaseQuotaPrivilege -

08 0x000000008 Атрибуты SeSecurityPrivilege -

090x000000009 Атрибуты SeTakeOwnershipPrivilege -

10 0x00000000a Атрибуты SeLoadDriverPrivilege -

11 0x00000000b Атрибуты SeSystemProfilePrivilege -

12 0x00000000c Атрибуты SeSystemtimePrivilege -

13 0x00000000d Атрибуты SeProfileSingleProcessPrivilege -

14 0x00000000e Атрибуты SeIncreaseBasePriorityPrivilege -

15 0x00000000f Атрибуты SeCreatePagefilePrivilege —

17 0x000000011 Атрибуты SeBackupPrivilege -

18 0x000000012 Атрибуты SeRestorePrivilege -

190x000000013 Атрибуты SeShutdownPrivilege -

20 0x000000014 Атрибуты SeDebugPrivilege -

22 0x000000016 Атрибуты SeSystemEnvironmentPrivilege -

23 0x000000017 Атрибуты SeChangeNotifyPrivilege — включено по умолчанию

24 0x000000018 Атрибуты SeRemoteShutdownPrivilege -

25 0x000000019 Атрибуты SeUndockPrivilege -

28 0x00000001c Атрибуты SeManageVolumePrivilege -

29 0x00000001d Атрибуты SeImpersonatePrivilege — включено по умолчанию

30 0x00000001e Атрибуты SeCreateGlobalPrivilege — включено по умолчанию

33 0x000000021 Атрибуты SeIncreaseWorkingSetPrivilege -

34 0x000000022 Атрибуты SeTimeZonePrivilege -

35 0x000000023 Атрибуты SeCreateSymbolicLinkPrivilege —

Идентификатор аутентификации: (0,14e4c)

Уровень олицетворения: анонимный

Тип токена: первичный

Источник: User32 TokenFlags: 0x2000 (токен используется)

Идентификатор токена: ce282 Идентификатор родительского токена: 0

Измененный идентификатор: (0, cddbd)

Рестриктедсидкаунт: 0 рестриктедсидс: 00000000

OriginatingLogonSession: 3e7

Включено по умолчанию. LogonId

09S-1-2-0 (известная группа: localhost\LOCAL)

Атрибуты — обязательные, по умолчанию включены

10 S-1-5-64-10 (Известная группа: NT AUTHORITY\NTLM Authentication)

Атрибуты — обязательные, по умолчанию включены

11 S-1-16-12288 (Метка: Обязательная метка\Высокий обязательный уровень)

Атрибуты — GroupIntegrity GroupIntegrityEnabled

Основная группа: S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Привилегии:

05 0x000000005 Атрибуты SeIncreaseQuotaPrivilege -

08 0x000000008 Атрибуты SeSecurityPrivilege -

090x000000009 Атрибуты SeTakeOwnershipPrivilege -

10 0x00000000a Атрибуты SeLoadDriverPrivilege -

11 0x00000000b Атрибуты SeSystemProfilePrivilege -

12 0x00000000c Атрибуты SeSystemtimePrivilege -

13 0x00000000d Атрибуты SeProfileSingleProcessPrivilege -

14 0x00000000e Атрибуты SeIncreaseBasePriorityPrivilege -

15 0x00000000f Атрибуты SeCreatePagefilePrivilege —

17 0x000000011 Атрибуты SeBackupPrivilege -

18 0x000000012 Атрибуты SeRestorePrivilege -

190x000000013 Атрибуты SeShutdownPrivilege -

20 0x000000014 Атрибуты SeDebugPrivilege -

22 0x000000016 Атрибуты SeSystemEnvironmentPrivilege -

23 0x000000017 Атрибуты SeChangeNotifyPrivilege — включено по умолчанию

24 0x000000018 Атрибуты SeRemoteShutdownPrivilege -

25 0x000000019 Атрибуты SeUndockPrivilege -

28 0x00000001c Атрибуты SeManageVolumePrivilege -

29 0x00000001d Атрибуты SeImpersonatePrivilege — включено по умолчанию

30 0x00000001e Атрибуты SeCreateGlobalPrivilege — включено по умолчанию

33 0x000000021 Атрибуты SeIncreaseWorkingSetPrivilege -

34 0x000000022 Атрибуты SeTimeZonePrivilege -

35 0x000000023 Атрибуты SeCreateSymbolicLinkPrivilege —

Идентификатор аутентификации: (0,14e4c)

Уровень олицетворения: анонимный

Тип токена: первичный

Источник: User32 TokenFlags: 0x2000 (токен используется)

Идентификатор токена: ce282 Идентификатор родительского токена: 0

Измененный идентификатор: (0, cddbd)

Рестриктедсидкаунт: 0 рестриктедсидс: 00000000

OriginatingLogonSession: 3e7

Как видите, единственное отличие состоит в идентификаторе токена:

Идентификатор токена: d166b Идентификатор родительского токена: 0 Модифицированный идентификатор: (0, d052f)

против

Идентификатор токена: ce282 Идентификатор родительского токена: 0 Измененный идентификатор: (0, cddbd)

Извините, я пока не могу добавить сюда много света, но я все еще копаю.

1

Windows 7 требует, чтобы вы намеренно запрашивали определенные привилегии, чтобы вредоносная программа не могла причинить вам вред. Если бы бесплатный калькулятор, который вы скачали, нужно было запустить от имени администратора, вы бы знали, что что-то не так. Существуют команды ОС для повышения привилегий вашего приложения (которое будет запрашивать подтверждение у пользователя).

Хорошее описание можно найти по адресу:

http://msdn.microsoft.com/en-us/magazine/cc163486.aspx#S4

3

Команда Run as *Anything избавляет вас от необходимости выходить из системы и входить в нее как пользователь, для которого вы используете команду runas.

Причина, по которой программы запрашивают эту повышенную привилегию, началась с Black Comb и папки Panther. В Windows нет доступа к ядру, если только через приглашение администратора, и тогда это только виртуальное отношение с ядром операционной системы.

Ура!

Немного яснее… Программное обеспечение, имеющее доступ в режиме ядра , имеет полный доступ ко всем данным компьютера и его оборудованию.

Начиная с Windows Vista, корпорация Майкрософт навсегда запретила всем процессам ввода/вывода прямой доступ к ядру (кольцо 0). Самое близкое, что мы получаем, это папка, созданная как виртуальный раздел доступа к ядру, но технически нет доступа к самому ядру; ядро идет навстречу.

Это связано с тем, что само программное обеспечение диктует, какой токен использовать, поэтому, если оно запрашивает токен доступа администратора, вместо того, чтобы просто разрешить связь с ядром, как в Windows XP, вам будет предложено разрешить доступ к ядру каждый раз. . Изменение UAC может уменьшить количество запросов, но не ядро.

Даже когда вы входите в систему как администратор, вы запускаете процессы как обычный пользователь, пока не будет предложено повысить имеющиеся у вас права. Я считаю, что вошел в систему как администратор, избавляет вас от ввода учетных данных. Но он также записывает в структуру папок пользователей-администраторов.

Но он также записывает в структуру папок пользователей-администраторов.

Доступ к ядру аналогичен корневому доступу в Linux. Когда вы повышаете свои разрешения, вы изолируете себя от корня C:\ и любых прекрасных переменных среды, содержащихся внутри.

Если вы помните BSOD, это было завершение работы ОС, когда она считала, что ошибка ввода-вывода достигла ядра.

Хорошо, давайте повторим…

Собственно вопрос (и отличный)

» Что делает «запуск от имени администратора», чего не делает член группы администраторов? »

(Ответить)1. Это позволяет вам вызывать права администратора во время сеанса пользователя.

Примечание: вопрос поставлен неправильно; один — это команда, а другой — групповой объект для применения политик.

Откройте командную строку и введите runas /? .

Здесь перечислены все переключатели, которые может использовать командная строка runas .

Что касается группы администраторов, это основано на GPEDIT или SECPOL и независимо от того, присутствует ли администратор домена или нет, или присутствует сеть или нет.

Обычно эти вещи налагают ограничения на компьютеры, на которые не влияет группа администраторов.

Вопрос должен быть

Что делает runas admin, если пользователь не работает?

ИЛИ

Что делает группа администраторов, чего не может пользовательская группа?

Вы смешиваете яблоки и апельсины.

.net — Как запустить Visual Studio от имени администратора по умолчанию?

Недавно я обнаружил, что даже когда я вошел в свой личный ноутбук в качестве администратора, Visual Studio не работает в режиме администратора, и вам нужно явно использовать Запуск от имени администратора .

Есть ли способ запустить его от имени администратора по умолчанию, кроме создания ярлыка и т. д.?

- .

net

net - visual-studio

- visual-studio-2010

- установка

Скопировано и вставлено отсюда, раздел «Использование дополнительных свойств». Это позволит вам всегда запускать программу от имени администратора при ее открытии.

- Щелкните правой кнопкой мыши ярлык программы, затем щелкните Свойства.

- Нажмите на вкладку «Ярлык» для ярлыка программы, затем нажмите кнопку «Дополнительно».

- Установите флажок «Запуск от имени администратора» и нажмите «ОК».

- Нажмите OK.

- Открыть программу.

- При появлении запроса UAC нажмите «Да», чтобы применить разрешение, позволяющее программе работать с полными разрешениями в качестве администратора.

ПРИМЕЧАНИЕ. Если вы выполняете это при входе в систему как обычный пользователь, а не как администратор, вам потребуется ввести пароль администратора, прежде чем программа будет запущена от имени администратора.

10

Попробуйте выполнить следующие действия в Windows 10:

Найдите Visual Studio в начальном окне и выберите «Открыть расположение файла»:

Выберите «Устранение неполадок совместимости»:

Выберите «Программа устранения неполадок»:

- Повышение разрешений:

Выберите «Да, сохранить эти настройки для этой программы»

Выберите «Закрыть»

После этого Visual Studio должна работать от имени администратора.

2

Щелкните правой кнопкой мыши приложение, Реквизиты -> Совместимость -> Установите флажок Запустить программу от имени администратора

4

Применение этого изменения приведет к тому, что при двойном щелчке файла .sln Visual Studio будет не открыт. Кроме того, вы не сможете перетаскивать файлы в Visual Studio.

Следуйте пронумерованным инструкциям для каждого файла в выделенном списке. Пути предназначены для стандартной 64-разрядной установки, поэтому вам, возможно, придется настроить их для своей системы.

0

Windows 10

- Щелкните правой кнопкой мыши «Visual Studio» и выберите «Открыть расположение файла».

- Щелкните правой кнопкой мыши «Visual Studio» и выберите «Свойства».

- Нажмите «Дополнительно» и установите флажок «Запуск от имени администратора».

4

Выполните следующие простые шаги:

- Щелкните правой кнопкой мыши на «devenv.exe»

- Нажмите «Устранение неполадок совместимости»

- Нажмите «Устранение неполадок программы» Установите флажок «Программа требует дополнительных разрешения»

- Нажмите «Далее»

- Нажмите «Проверить программу…». Должно запустить Visual Studio от имени администратора

- Нажмите «Далее»

- Нажмите «Да, сохранить эти настройки для этой программы»

- Нажмите «Закрыть средство устранения неполадок»

- Теперь Visual Studio всегда будет работать от имени администратора.

3

1- либо из меню «Пуск», либо когда Visual Studio открыта на панели задач, щелкните правой кнопкой мыши на значке VS

2- в контекстном меню, щелкните правой кнопкой мыши еще раз на значке Visual Studio

3- щелкните левой кнопкой мыши на свойствах

4- выберите расширенный

5- выберите Запуск от имени администратора

нажмите ОК все окна и снова откройте визуальную студию, снова закройте все окна.

1

windows 8

больше нет вкладки «Дополнительно». Итак, чтобы сделать это автоматически, вам нужно выполнить следующие шаги:

— щелкните правой кнопкой мыши по ярлыку

— щелкните свойства

— на вкладке «Ярлык» нажмите «Открыть расположение файла»

— затем щелкните правой кнопкой мыши файл devenv.exe

— Устранение неполадок совместимости

— Устранение неполадок программы

— Отметьте «Программе требуются дополнительные разрешения»

-Тогда следующий, следующий следующий,…

0

В Windows 10 выполните следующие действия: — Загрузите и установите приложение «Все», которое мгновенно находит файлы и папки по имени. — Найдите «devenv.exe» и найдите его.

- Щелкните правой кнопкой мыши «devenv.exe» и выберите «Устранение неполадок совместимости».

Затем выберите «Устранение неполадок программы».

Затем отметьте «Программе требуются дополнительные разрешения».

Затем проверьте настройку и сохраните настройку на следующей странице.

Затем отметьте «Программе требуются дополнительные разрешения».

Затем проверьте настройку и сохраните настройку на следующей странице.

1

Одноразовое исправление:

Редактор реестра Windows версии 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers] "C:\\Program Files (x86)\\Microsoft Visual Studio 14.0\\Common7\\IDE\\devenv.exe"="~ RUNASADMIN"

2

Щелкните правой кнопкой мыши значок —> Свойства —> Дополнительно —> Установите флажок, запускайте от имени администратора, и каждый раз, когда он будет открываться в режиме администратора (то же самое для Windows 8)

Щелкните значок правой кнопкой мыши, затем щелкните Свойства. В окне свойств перейдите на вкладку «Совместимость». Там должен быть флажок «Выполнять эту программу от имени администратора». Проверьте это, затем нажмите OK. В следующий раз, когда вы запустите приложение с этого ярлыка, оно автоматически запустится от имени администратора.

Проверьте это, затем нажмите OK. В следующий раз, когда вы запустите приложение с этого ярлыка, оно автоматически запустится от имени администратора.

0

Для Windows 8

- щелкните правой кнопкой мыши ярлык

- нажмите на свойства

- нажмите на вкладку «Ярлык»

- нажмите Дополнительно

Вы найдете Запуск от имени администратора (флажок)

Существует два способа запуска Visual Studio от имени администратора:

1. Только 1 раз: для этого перейдите в панель поиска при запуске, найдите Visual Studio 2017 или что-то еще У вас есть версия, затем щелкните правой кнопкой мыши VS и запустите от имени администратора.

2. Постоянно или всегда: Для этого перейдите в панель поиска при запуске, найдите Visual Studio, щелкните ее правой кнопкой мыши и перейдите в свойства. В свойствах нажмите кнопку «Дополнительно» и установите флажок «Запуск от имени администратора», а затем нажмите «ОК».

Включено по умолчанию. LogonId

09S-1-2-0 (известная группа: localhost\LOCAL)

Атрибуты — обязательные, по умолчанию включены

10 S-1-5-64-10 (Известная группа: NT AUTHORITY\NTLM Authentication)

Атрибуты — обязательные, по умолчанию включены

11 S-1-16-12288 (Метка: Обязательная метка\Высокий обязательный уровень)

Атрибуты — GroupIntegrity GroupIntegrityEnabled

Основная группа: S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Привилегии:

05 0x000000005 Атрибуты SeIncreaseQuotaPrivilege -

08 0x000000008 Атрибуты SeSecurityPrivilege -

090x000000009 Атрибуты SeTakeOwnershipPrivilege -

10 0x00000000a Атрибуты SeLoadDriverPrivilege -

11 0x00000000b Атрибуты SeSystemProfilePrivilege -

12 0x00000000c Атрибуты SeSystemtimePrivilege -

13 0x00000000d Атрибуты SeProfileSingleProcessPrivilege -

14 0x00000000e Атрибуты SeIncreaseBasePriorityPrivilege -

15 0x00000000f Атрибуты SeCreatePagefilePrivilege —

17 0x000000011 Атрибуты SeBackupPrivilege -

18 0x000000012 Атрибуты SeRestorePrivilege -

190x000000013 Атрибуты SeShutdownPrivilege -

20 0x000000014 Атрибуты SeDebugPrivilege -

22 0x000000016 Атрибуты SeSystemEnvironmentPrivilege -

23 0x000000017 Атрибуты SeChangeNotifyPrivilege — включено по умолчанию

24 0x000000018 Атрибуты SeRemoteShutdownPrivilege -

25 0x000000019 Атрибуты SeUndockPrivilege -

28 0x00000001c Атрибуты SeManageVolumePrivilege -

29 0x00000001d Атрибуты SeImpersonatePrivilege — включено по умолчанию

30 0x00000001e Атрибуты SeCreateGlobalPrivilege — включено по умолчанию

33 0x000000021 Атрибуты SeIncreaseWorkingSetPrivilege -

34 0x000000022 Атрибуты SeTimeZonePrivilege -

35 0x000000023 Атрибуты SeCreateSymbolicLinkPrivilege —

Идентификатор аутентификации: (0,14e4c)

Уровень олицетворения: анонимный

Тип токена: первичный

Источник: User32 TokenFlags: 0x2000 (токен используется)

Идентификатор токена: d166b Идентификатор родительского токена: 0

Модифицированный идентификатор: (0, d052f)

Рестриктедсидкаунт: 0 рестриктедсидс: 00000000

OriginatingLogonSession: 3e7

Включено по умолчанию. LogonId

09S-1-2-0 (известная группа: localhost\LOCAL)

Атрибуты — обязательные, по умолчанию включены

10 S-1-5-64-10 (Известная группа: NT AUTHORITY\NTLM Authentication)

Атрибуты — обязательные, по умолчанию включены

11 S-1-16-12288 (Метка: Обязательная метка\Высокий обязательный уровень)

Атрибуты — GroupIntegrity GroupIntegrityEnabled

Основная группа: S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Привилегии:

05 0x000000005 Атрибуты SeIncreaseQuotaPrivilege -

08 0x000000008 Атрибуты SeSecurityPrivilege -

090x000000009 Атрибуты SeTakeOwnershipPrivilege -

10 0x00000000a Атрибуты SeLoadDriverPrivilege -

11 0x00000000b Атрибуты SeSystemProfilePrivilege -

12 0x00000000c Атрибуты SeSystemtimePrivilege -

13 0x00000000d Атрибуты SeProfileSingleProcessPrivilege -

14 0x00000000e Атрибуты SeIncreaseBasePriorityPrivilege -

15 0x00000000f Атрибуты SeCreatePagefilePrivilege —

17 0x000000011 Атрибуты SeBackupPrivilege -

18 0x000000012 Атрибуты SeRestorePrivilege -

190x000000013 Атрибуты SeShutdownPrivilege -

20 0x000000014 Атрибуты SeDebugPrivilege -

22 0x000000016 Атрибуты SeSystemEnvironmentPrivilege -

23 0x000000017 Атрибуты SeChangeNotifyPrivilege — включено по умолчанию

24 0x000000018 Атрибуты SeRemoteShutdownPrivilege -

25 0x000000019 Атрибуты SeUndockPrivilege -

28 0x00000001c Атрибуты SeManageVolumePrivilege -

29 0x00000001d Атрибуты SeImpersonatePrivilege — включено по умолчанию

30 0x00000001e Атрибуты SeCreateGlobalPrivilege — включено по умолчанию

33 0x000000021 Атрибуты SeIncreaseWorkingSetPrivilege -

34 0x000000022 Атрибуты SeTimeZonePrivilege -

35 0x000000023 Атрибуты SeCreateSymbolicLinkPrivilege —

Идентификатор аутентификации: (0,14e4c)

Уровень олицетворения: анонимный

Тип токена: первичный

Источник: User32 TokenFlags: 0x2000 (токен используется)

Идентификатор токена: d166b Идентификатор родительского токена: 0

Модифицированный идентификатор: (0, d052f)

Рестриктедсидкаунт: 0 рестриктедсидс: 00000000

OriginatingLogonSession: 3e7

Включено по умолчанию. LogonId

09S-1-2-0 (известная группа: localhost\LOCAL)

Атрибуты — обязательные, по умолчанию включены

10 S-1-5-64-10 (Известная группа: NT AUTHORITY\NTLM Authentication)

Атрибуты — обязательные, по умолчанию включены

11 S-1-16-12288 (Метка: Обязательная метка\Высокий обязательный уровень)

Атрибуты — GroupIntegrity GroupIntegrityEnabled

Основная группа: S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Привилегии:

05 0x000000005 Атрибуты SeIncreaseQuotaPrivilege -

08 0x000000008 Атрибуты SeSecurityPrivilege -

090x000000009 Атрибуты SeTakeOwnershipPrivilege -

10 0x00000000a Атрибуты SeLoadDriverPrivilege -

11 0x00000000b Атрибуты SeSystemProfilePrivilege -

12 0x00000000c Атрибуты SeSystemtimePrivilege -

13 0x00000000d Атрибуты SeProfileSingleProcessPrivilege -

14 0x00000000e Атрибуты SeIncreaseBasePriorityPrivilege -

15 0x00000000f Атрибуты SeCreatePagefilePrivilege —

17 0x000000011 Атрибуты SeBackupPrivilege -

18 0x000000012 Атрибуты SeRestorePrivilege -

190x000000013 Атрибуты SeShutdownPrivilege -

20 0x000000014 Атрибуты SeDebugPrivilege -

22 0x000000016 Атрибуты SeSystemEnvironmentPrivilege -

23 0x000000017 Атрибуты SeChangeNotifyPrivilege — включено по умолчанию

24 0x000000018 Атрибуты SeRemoteShutdownPrivilege -

25 0x000000019 Атрибуты SeUndockPrivilege -

28 0x00000001c Атрибуты SeManageVolumePrivilege -

29 0x00000001d Атрибуты SeImpersonatePrivilege — включено по умолчанию

30 0x00000001e Атрибуты SeCreateGlobalPrivilege — включено по умолчанию

33 0x000000021 Атрибуты SeIncreaseWorkingSetPrivilege -

34 0x000000022 Атрибуты SeTimeZonePrivilege -

35 0x000000023 Атрибуты SeCreateSymbolicLinkPrivilege —

Идентификатор аутентификации: (0,14e4c)

Уровень олицетворения: анонимный

Тип токена: первичный

Источник: User32 TokenFlags: 0x2000 (токен используется)

Идентификатор токена: ce282 Идентификатор родительского токена: 0

Измененный идентификатор: (0, cddbd)

Рестриктедсидкаунт: 0 рестриктедсидс: 00000000

OriginatingLogonSession: 3e7

Включено по умолчанию. LogonId

09S-1-2-0 (известная группа: localhost\LOCAL)

Атрибуты — обязательные, по умолчанию включены

10 S-1-5-64-10 (Известная группа: NT AUTHORITY\NTLM Authentication)

Атрибуты — обязательные, по умолчанию включены

11 S-1-16-12288 (Метка: Обязательная метка\Высокий обязательный уровень)

Атрибуты — GroupIntegrity GroupIntegrityEnabled

Основная группа: S-1-5-21-2452432034-249115698-1235866470-513 (имя не указано)

Привилегии:

05 0x000000005 Атрибуты SeIncreaseQuotaPrivilege -

08 0x000000008 Атрибуты SeSecurityPrivilege -

090x000000009 Атрибуты SeTakeOwnershipPrivilege -

10 0x00000000a Атрибуты SeLoadDriverPrivilege -

11 0x00000000b Атрибуты SeSystemProfilePrivilege -

12 0x00000000c Атрибуты SeSystemtimePrivilege -

13 0x00000000d Атрибуты SeProfileSingleProcessPrivilege -

14 0x00000000e Атрибуты SeIncreaseBasePriorityPrivilege -

15 0x00000000f Атрибуты SeCreatePagefilePrivilege —

17 0x000000011 Атрибуты SeBackupPrivilege -

18 0x000000012 Атрибуты SeRestorePrivilege -

190x000000013 Атрибуты SeShutdownPrivilege -

20 0x000000014 Атрибуты SeDebugPrivilege -

22 0x000000016 Атрибуты SeSystemEnvironmentPrivilege -

23 0x000000017 Атрибуты SeChangeNotifyPrivilege — включено по умолчанию

24 0x000000018 Атрибуты SeRemoteShutdownPrivilege -

25 0x000000019 Атрибуты SeUndockPrivilege -

28 0x00000001c Атрибуты SeManageVolumePrivilege -

29 0x00000001d Атрибуты SeImpersonatePrivilege — включено по умолчанию

30 0x00000001e Атрибуты SeCreateGlobalPrivilege — включено по умолчанию

33 0x000000021 Атрибуты SeIncreaseWorkingSetPrivilege -

34 0x000000022 Атрибуты SeTimeZonePrivilege -

35 0x000000023 Атрибуты SeCreateSymbolicLinkPrivilege —

Идентификатор аутентификации: (0,14e4c)

Уровень олицетворения: анонимный

Тип токена: первичный

Источник: User32 TokenFlags: 0x2000 (токен используется)

Идентификатор токена: ce282 Идентификатор родительского токена: 0

Измененный идентификатор: (0, cddbd)

Рестриктедсидкаунт: 0 рестриктедсидс: 00000000

OriginatingLogonSession: 3e7

net

net

Затем отметьте «Программе требуются дополнительные разрешения».

Затем проверьте настройку и сохраните настройку на следующей странице.

Затем отметьте «Программе требуются дополнительные разрешения».

Затем проверьте настройку и сохраните настройку на следующей странице.