Шифрование — тест с ответами

Информатика в настоящее время является стремительно развивающийся наукой. Многие студенты постают в технические университеты, чтобы в будущем связать свою деятельность с IT или приближенными областями. Для проверки знаний по теме Шифрование предлагаем пройти тестирование на этой странице. Обращаем ваше внимание, что в тесте правильные ответы выделены символом [+].

Обратимое преобразование информации в целях сокрытия от неавторизованных лиц, с предоставлением, в это же время, авторизованным пользователям доступа к ней:

[+] а) шифрование

[-] б) зашифровка

[-] в) закрытость

Сколько лет назад появилось шифрование:

[-] а) три тысячи лет назад

[+] б) четыре тысячи лет назад

[-] в) шесть тысяч лет назад

Первое известное применение шифра:

[-] а) индийский текст

[-] б) русский текст

[+] в) египетский текст

Какое ещё определение можно дать шифрованию:

[+] а) преобразовательный процесс исходного текста в зашифрованный

[-] б) упорядоченный набор из элементов алфавита

[-] в) неупорядоченный набор из элементов алфавита

Что такое дешифрование:

[-] а) пароли для доступа к сетевым ресурсам

[-] б) сертификаты для доступа к сетевым ресурсам и зашифрованным данным на самом компьютере

[+] в) на основе ключа шифрованный текст преобразуется в исходный

Пользователи являются авторизованными, если они обладают определённым:

[-] а) математическим ключом

[+] б) аутентичным ключом

[-] в) паролем

Одно из составляющих шифрования:

[-] а) перешифровка

[-] б) запечатывание

[+] в) зашифровывание

Одно из составляющих шифрования:

[+] а) расшифровывание

[-] б) распечатывание

[-] в) перешифрование

Одно из состояний безопасности информации:

[-] а) доступность

[-] б) открытость

[+] в) конфиденциальность

Одно из состояний безопасности информации:

[-] а) раздробленность

[+] б) целостность

[-] в) частичность

Одно из состояний безопасности информации:

[+] а) идентифицируемость

[-] б) инкогнито

[-] в) доступность

Шифрование, которое используется для скрытия информации от неавторизованных пользователей при передаче или при хранении:

[-] а) идентифицируемость

[+] б) конфиденциальность

[-] в) целостность

Шифрование, которое используется для предотвращения изменения информации при передаче или хранении:

[+] а) целостность

[-] б) конфиденциальность

[-] в) идентифицируемость

Шифрование используется для аутентификации источника информации и предотвращения отказа отправителя информации от того факта, что данные были отправлены именно им:

[-] а) конфиденциальность

[-] б) целостность

[+] в) идентифицируемость

Для того чтобы прочитать зашифрованную информацию, принимающей стороне необходим:

[+] а) ключ

[-] б) замок

[-] в) подсказки

Для того чтобы прочитать зашифрованную информацию, принимающей стороне необходим:

[-] а) подсказки

[+] б) дешифратор

[-] в) расшифрователь

Перед отправлением данных по линии связи или перед помещением на хранение они подвергаются:

[-] а) идентифицируемости

[-] б) расшифровыванию

[+] в) зашифровыванию

Пара алгоритмов, реализующих каждое из указанных преобразований:

[-] а) код

[+] б) шифр

[-] в) загадка

Свойство криптографического шифра противостоять криптоанализу, то есть анализу, направленному на изучение шифра с целью его дешифрования:

[-] а) криптографическая доступность

[-] б) криптографическая мягкость

[+] в) криптографическая стойкость

Что такое пространство ключей k:

[-] а) длина ключа

[+] б) набор возможных значений ключа

[-] в) размер ключа

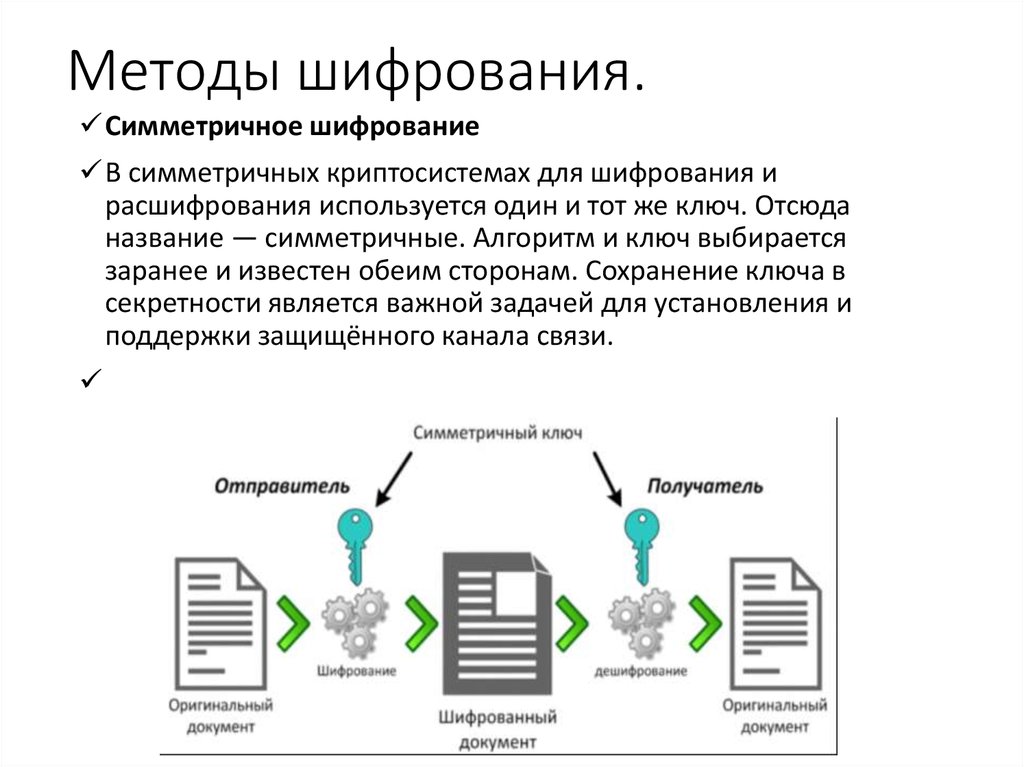

Количество используемых ключей в симметричных криптосистемах для шифрования и дешифрования:

[+] а) 1

[-] б) 2

[-] в) 3

Количество используемых ключей в системах с открытым ключом:

[-] а) 4

[+] б) 2

[-] в) 1

Для современных криптографических систем защиты информации сформулированы следующие общепринятые требования:

[+] а) длина шифрованного текста должна быть короче длины исходного текста

[-] б) длина шифрованного текста должна быть больше длины исходного текста

[+] в) длина шифрованного текста должна быть равной длине исходного текста

Один из основных современными методов шифрования:

[+] а) алгоритм прогаммирования

[+] б) алгоритм гаммирования

[+] в) алгоритм доминирования

Один из основных современными методов шифрования:

[-] а) алгоритмы сложных физических преобразований

[+] б) алгоритмы простых математических преобразований

[+] в) алгоритмы сложных математических преобразований

Один из основных современными методов шифрования:

[-] а) алгоритм удаления

[+] б) алгоритм перестановки

[-] в) алгоритм установки

Количество последовательностей, из которых состоит расшифровка текста по таблице Вижинера:

[+] а) 3

[-] б) 5

[-] в) 2

Суть метода перестановки:

[-] а) замена алгоритма

[-] б) замена алфавита

[+] в) символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока символов

Разработчик первого алгоритма с открытыми ключами:

[+] а) Мартин Хеллман

[-] б) Росс Андерсон

[-] в) Ади Шамир

Показатель стойкости шифрования методом гаммирования:

[-] а) длина ключа

[+] б) свойство гаммы

[-] в) размер ключа

Шифрование информации — презентация онлайн

Похожие презентации:

Защита информации

Криптография. Шифрование

Шифрование

Шифр Виженера

Введение в криптографию. Лекция 1

Криптография. Симметричные алгоритмы шифрования

Шифрование. Криптография

История технологий шифрования

КБИС. Основы криптографии. Симметричные алгоритмы шифрования. (Лекция 6)

Методы шифрования

Шифрование информации

1. Курсовая работа на тему: «Шифрование информации».

Выполнил: ученик 95 классаМамалаев Гайдар.

Махачкала 2019г

Актуальность темы

Актуальностью проблемы шифрования данных в сфере криптографии является то, что

использование систем шифрования в сфере защиты информации велико и на сегодня

существует множество различных алгоритмов позволяющих осуществлять шифрование.

Цель работы:

Знакомство с приемами шифрования и дешифрования текстовой информации.

Задачи работы:

— Изучить и проанализировать актуальную информацию о методах шифрования;

Немного о теме:

Шифрование — это преобразование информации, делающее ее нечитаемой для

посторонних. При этом доверенные лица могут провести дешифрование и прочитать

исходную информацию. Существует множество способов шифрования / дешифрования,

но секретность данных основана не на тайном алгоритме, а на том, что ключ шифрования

(пароль) известен только доверенным лицам.

Шифрование появилось около четырех тысяч лет тому назад. Первым известным примером

шифра считается египетский текст, созданный примерно в 1900 г. до н.э., в котором вместо

обычных для египтян иероглифов использовались не совпадающие с ними символы.

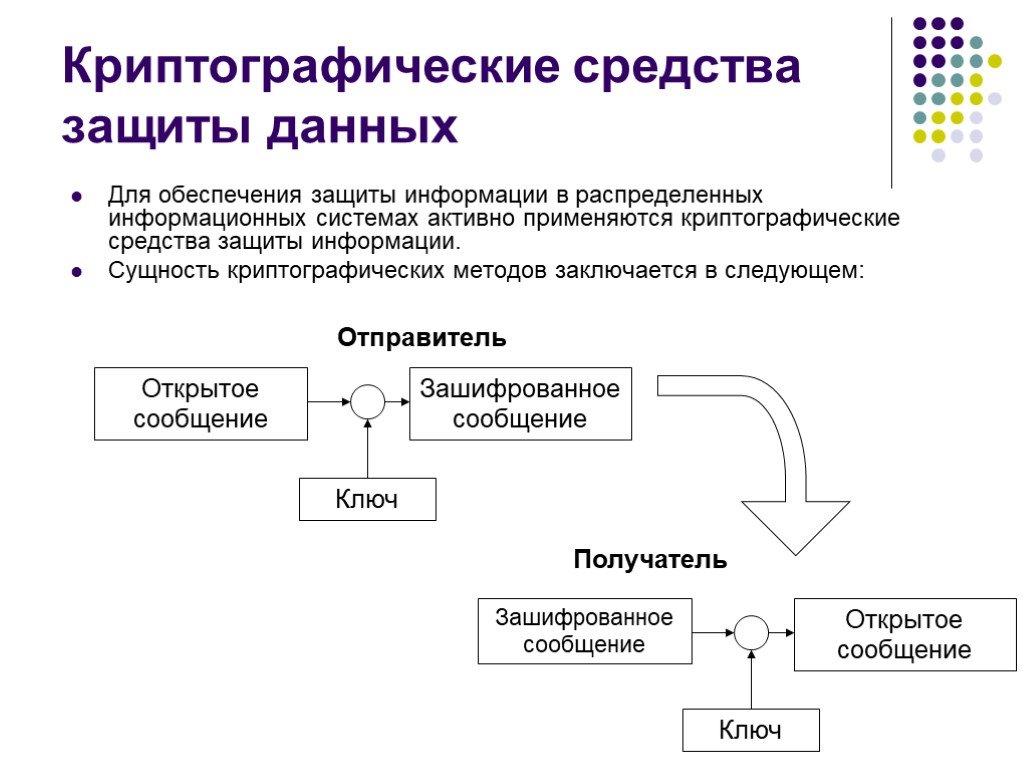

Шифрование применяется для хранения важной информации в ненадёжных источниках и

передачи её по незащищённым каналам связи. Такая передача данных представляет из себя

два взаимно обратных процесса:

Перед отправлением данных по линии связи или перед помещением на хранение они

подвергаются зашифровыванию.

Для восстановления исходных данных из зашифрованных к ним применяется

процедура расшифровывания.

Шифром называется пара алгоритмов, реализующих каждое из указанных преобразований.

Эти алгоритмы применяются к данным с использованием ключа. Ключи для шифрования и

для расшифровывания могут различаться, а могут быть одинаковыми.

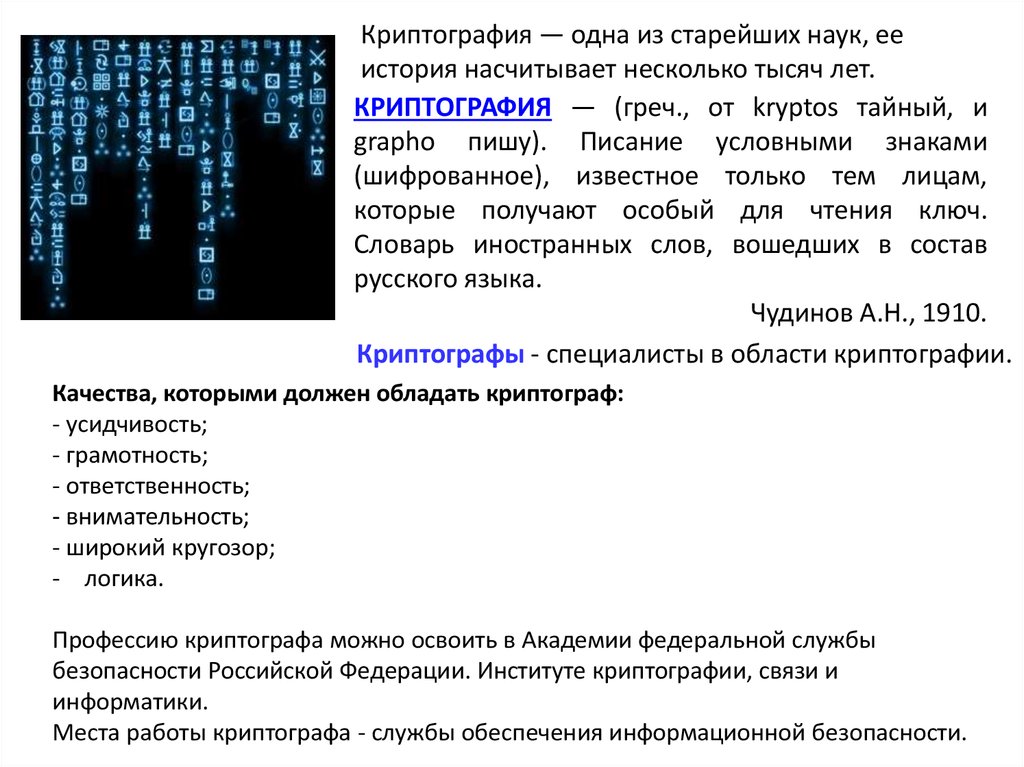

Криптография — наука о методах обеспечения конфиденциальности (невозможности

прочтения информации посторонним), целостности данных (невозможности незаметного

изменения информации), аутентификации (проверки подлинности авторства или иных

свойств объекта), а также невозможности отказа от авторства.

Для современной криптографии характерно использование открытых алгоритмов

десятка проверенных алгоритмов шифрования, которые при использовании ключа

достаточной длины и корректной реализации алгоритма криптографически стойки.

Криптографическая стойкость — свойство криптографического шифра

противостоять криптоанализу, то есть анализу, направленному на изучение шифра с целью

его дешифрования.

Стойким считается алгоритм, атака на который требует от атакующего

Стойким считается алгоритм, атака на который требует от атакующегоналичия столь значительных вычислительных ресурсов или огромных затрат времени на

расшифровку перехваченных сообщений, что к моменту их расшифровки защищённая

информация потеряет свою актуальность.

В большом количестве случаев криптостойкость не может быть математически доказана;

можно только доказать уязвимость криптографического алгоритма либо свести задачу

взлома алгоритма к некоторой задаче, которая считается вычислительно сложной (

доказать, что взлом не легче решения этой задачи).

Методы шифрования:

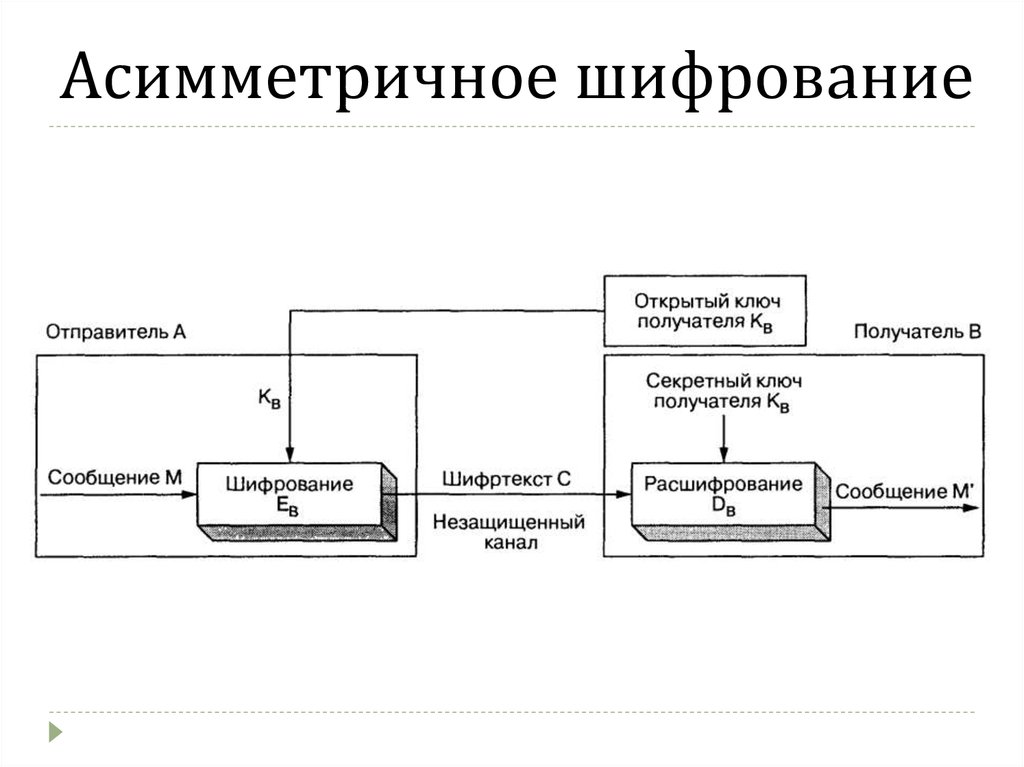

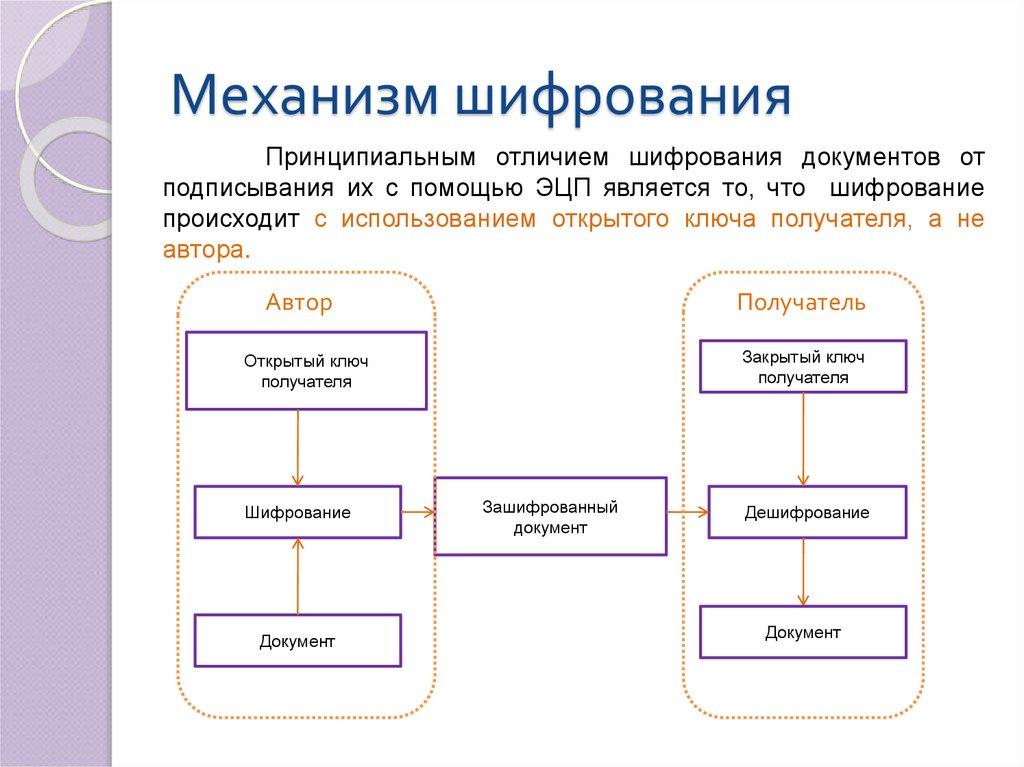

Симметричное шифрование использует один и тот же ключ и для

зашифровывания, и для расшифровывания.

Асимметричное шифрование использует два разных ключа: один для

зашифровывания (открытый), другой для расшифровывания (закрытый).

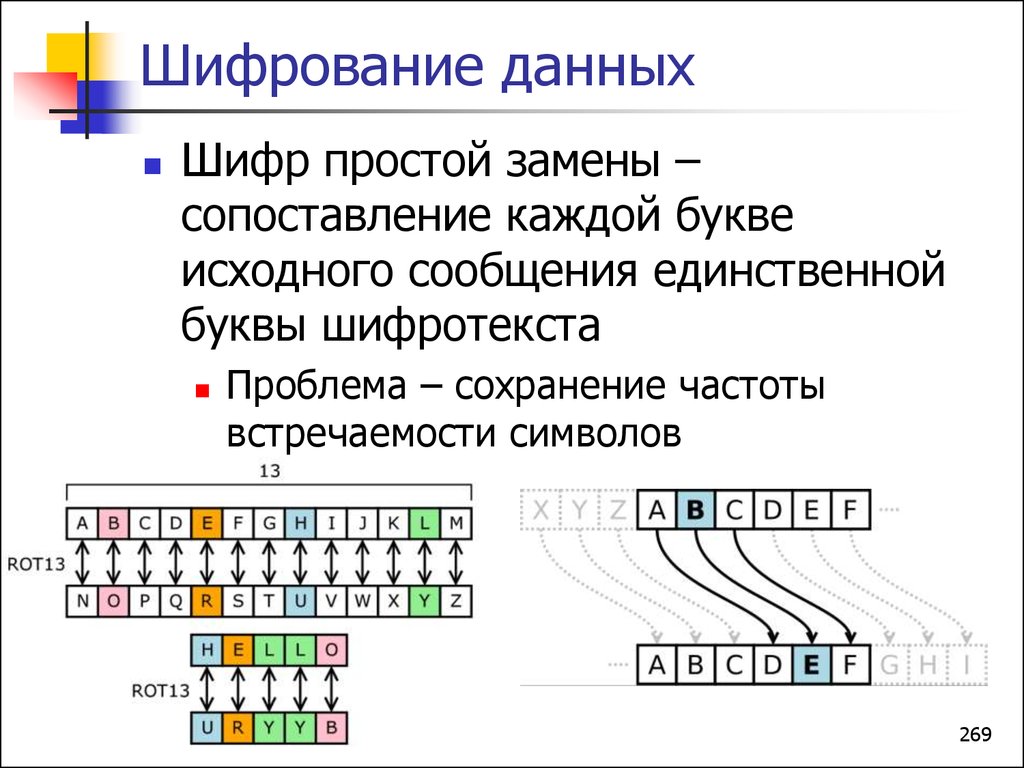

Различные приемы шифрования:

Шифр Цезаря.

Этот шифр реализует следующее преобразование текста: каждая буква исходного текста

заменяется следующей после нее буквой в алфавите, который считается написанным по

кругу.

Зашифруем следующее предложение:

Зашифруем следующее предложение:Без труда не выловишь и рыбку из пруда.

Русский алфавит.

Получится: Вёи усфеб оё гьмпгйщэ й сьвлф йи рсфеб.

Транспозиция.

В транспозирующих шифрах буквы переставляются по заранее определенному правилу.

две буквы.

Зашифруем двумя способами предложение:

Беда никогда не приходит одна

Получится следующее:

1) Андо тидохирп ен адгокин адеб

2) Еб ад ин ок дг на пе ир ох ид от нд а

Подобные шифры использовались в Первую Мировую и Американскую Гражданскую Войну,

чтобы посылать важные сообщения. Сложные ключи могут сделать такой шифр довольно

сложным на первый взгляд, но многие сообщения, закодированные подобным образом,

могут быть расшифрованы простым перебором ключей на компьютере.

Азбука Морзе.

В азбуке Морзе каждая буква алфавита, все цифры и наиболее важные знаки

препинания имеют свой код, состоящий из череды коротких и длинных сигналов,

часто называемых «точками и тире».

Зашифруем предложение:

Всему своё время

Получится:

.— … . — ..- … .— — .— .-. . — .-.-

Шифры Темура и Атбаш.

На Ближнем Востоке один из первых систематических шифров был разработан древними

евреями; этот метод называется темура — «обмен». Двадцать две буквы еврейского

алфавита делились на две части, причем одна помещалась над другой; затем верхние буквы

заменялись на нижние или наоборот.

Можно было составлять всевозможные комбинации в зависимости от места разделения

алфавита и направления перемещаемых букв. Самый простой способ заключался в

разделении алфавита посередине так, чтобы первые две буквы, А и Б, совпадали с двумя

последними, Т и Ш. Эти буквы и дали название методу шифровки «Атбаш».

Зашифруем предложение:

Видна птица по полёту.

Получится: Эцьтя рнця рс рсфщнм.

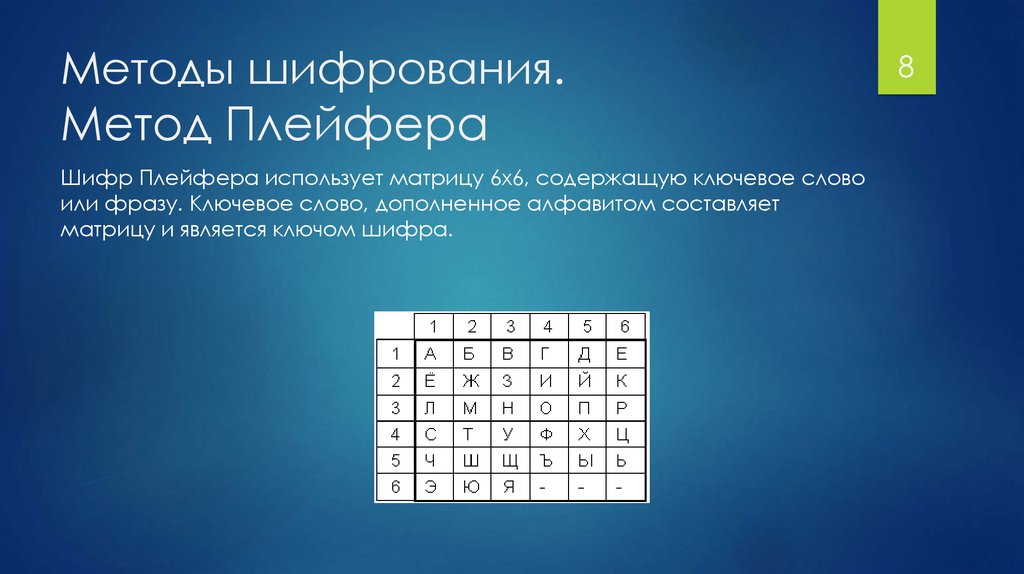

Шифр Полибия.

В криптографии шифр Полибия, также известный как шахматная доска Полибия оригинальный код простой замены, одна из древнейших систем кодирования, предложенна

э.). Данн

э.). Данный вид кодирования

изначально применялся для греческого алфавита, но затем был распространен на другие яз

ыки.

1

2

3

4

5

6

1

А

Б

В

Г

Д

Е/Ё

2

Ж

З

И/Й

К

Л

М

3

Н

О

П

Р

С

Т

4

У

Ф

Х

Ц

Ч

Ш

5

Щ

Ы

Ь/Ъ

Э

Ю

Я

Существует несколько способов шифрования с помощью шифра Полибия.

Зашифруем предложение: Друзья познаются в беде.

1 Способ — Заменяем букву на нижнюю от неё в том же столбце. Если буква в нижней

строке, то заменяем на верхнюю из того же столбца. Получится: Лцщове хфоуждшче ь

змлм.

2 Способ — Сообщение преобразуется в координаты по квадрату Полибия, координаты

записываются вертикально:

54123632211565632656

Далее координаты преобразуются в буквы по этому же квадрату:

51 3321 6625 145 321 3511

42 6215 5366 325 335 3111

Чжьибщятыюнкюпощпдаа

Получится: Чжьибщ ятыюнкюпо щ пдаа.

3 Способ – Усложненный вариант, который заключается в следующем: полученный

первичный шифротекст шифруется вторично. При этом он выписывается без разбиения на

пары:

5412363221156563265613425533231533511111

Полученная последовательность цифр сдвигается влево на один шаг:

4123632211565632656134255332315335111115

Эта последовательность вновь разбивается в группы по два:

41 23 63 22 11 56 56 32 65 61 34 25 53 32 31 53 35 11 11 15

И по таблице заменяется на окончательный шифротекст:

Готзаю юияехысив с ьаащ.

Шифр с заменой букв цифрами и обратно.

1 2 3 4 5 6 7 8 9 0

о п с д а л н е т к

Таблица соответствия букв и цифр русского алфавита

Зашифруем предложение: Каждый судит по себе.

Переведем буквы в цифры:

12 1 8 5 29 11 19 21 5 10 20 17 16 19 6 2 6

Переведем цифры в символы согласно ключу и получим шифротекст:

Оп о е а пт оо от по а ок пк он ол от л п л.

Шифр Виженера.

Шифр Виженера — это последовательность шифров Цезаря с различными значениями

сдвига.

То есть к первой букве текста применяется преобразование, например, на 2 сдвига,

То есть к первой букве текста применяется преобразование, например, на 2 сдвига,ко второй – на 3, и так далее. Последовательность применяемых преобразований

определяется ключевой фразой, в которой каждая буква слова обозначает требуемый сдвиг.

Фраза повторяется, пока не будет зашифрован весь текст сообщения.

Зашифруем предложение: Ложка дёгтя в бочку мёду.

Ключевая фраза – информация.

Получится: Фьыщр рёщыю к огёыа мьмт.

Хотя шифр легко понять и реализовать, на протяжении трех столетий он сопротивлялся

всем попыткам его сломать; чем и заработал название le chiffre indéchiffrable (с

французского ‘неразгаданный шифр’). Многие люди пытались реализовать схемы

шифрования, которые по сути являлись шифрами Виженера.

Заключение

В заключение можно отметить, что существует множество приемов шифрования текстовой

информации, каждый из которых по-своему уникален.

Я изучил и проанализировал актуальную информацию о методах шифрования, а также

научился шифровать и расшифровывать текстовую информацию разными способами.

English Русский Правила

Что такое шифрование?

В этой статье рассматривается, что такое шифрование, процесс шифрования и способы его использования. Также обсуждается процесс расшифровки.

Начнем с простого определения.

Что такое шифрование?

Шифрование — это процесс, который преобразует данные, чтобы скрыть их смысл, — другими словами, он превращает их во что-то, что кажется случайным и бессмысленным. Данные, подлежащие шифрованию, часто называют открытым текстом

Рассматриваемые данные могут быть секретным сообщением, изображением, голосовой записью или даже всем содержимым вашего телефона. Исходные данные могут быть восстановлены в процессе расшифровки .

Как используется шифрование?

Шифрование используется для защиты информации, например, сообщений, которые вы отправляете в свой банк и которые содержат данные вашей учетной записи. Вы также можете использовать его для шифрования ваших сообщений друзьям или содержимого вашего компьютера. Он используется организациями и правительствами для защиты конфиденциальных данных и планов. Он также может использоваться отдельными лицами и организациями, которые хотят избежать обнаружения, противостоять репрессивным режимам или в гнусных целях.

Вы также можете использовать его для шифрования ваших сообщений друзьям или содержимого вашего компьютера. Он используется организациями и правительствами для защиты конфиденциальных данных и планов. Он также может использоваться отдельными лицами и организациями, которые хотят избежать обнаружения, противостоять репрессивным режимам или в гнусных целях.

Ограничение доступа к данным

Вы можете рассматривать шифрование как способ ограничения доступа к данным. Когда данные зашифрованы, они доступны только тем, кто знает, как отменить процесс шифрования или расшифровать данные.

Любой зашифрованный текст может быть расшифрован, и для каждого примера шифрования, о котором вы узнаете в этом курсе, вы также узнаете о процессе его расшифровки.

Процесс шифрования

Алгоритм шифрования — это набор инструкций, которым вы должны следовать, чтобы изменить открытый текст, чтобы он стал зашифрованным. Его часто называют шифром .

Ключ

Помимо открытого текста, алгоритм шифрования использует еще один вход: ключ. Ключ определяет результат алгоритма шифрования; разные ключи будут давать разные зашифрованные тексты. Этот компонент позволяет ограничить доступ к сообщению, так как только те, кто знает ключ, могут расшифровать сообщение.

Ключи могут принимать разные формы. Во время Второй мировой войны британские шпионы использовали первые строчки стихотворений в качестве ключей, что часто облегчало их угадывание. В современном шифровании ключи чаще всего представляют собой очень длинные цепочки цифр и букв, которые генерируются алгоритмом.

Процесс создания ключа — вручную или с помощью алгоритма — называется генерацией ключа .

Процесс расшифровки

Чтобы превратить зашифрованный текст обратно в открытый текст, вы должны алгоритм расшифровки . Алгоритм расшифровки принимает зашифрованный текст и ключ в качестве входных данных и возвращает открытый текст.

Этот алгоритм может быть просто обратным набору инструкций, которые использовались для шифрования открытого текста, или совершенно другим алгоритмом.

Алгоритмы должны быть разработаны таким образом, чтобы алгоритм дешифрования всегда превращал зашифрованную форму сообщения обратно в исходное сообщение.

Если вы допустите ошибку при следовании алгоритму шифрования, человек, расшифровывающий зашифрованный текст, не сможет определить открытый текст.

Надежная схема шифрования

Если вы разработали надежную схему шифрования, вы сможете сообщить всем об алгоритмах шифрования и дешифрования, не облегчая злоумышленникам задачу взлома вашей системы. Пока ключ, используемый для шифрования сообщения, хранится в секрете, только люди, которые знают ключ, должны быть в состоянии правильно расшифровать сообщение.

Краткое описание шифрования

Шифрование — это процесс преобразования данных для сокрытия их смысла. Для этого необходимо использовать схему шифрования (шифр), которая будет состоять из:

- Алгоритм шифрования

- Алгоритм расшифровки

- И метод генерации ключей

Алгоритм шифрования использует ваш открытый текст и ключ в качестве входных данных и выводит зашифрованный текст.

Алгоритм дешифрования использует ключ и зашифрованный текст в качестве входных данных и выводит открытый текст.

Конкретный используемый ключ должен храниться в секрете, чтобы только предполагаемые получатели могли открыть сообщение.

Что такое шифрование данных? — ВыродкидляГиков

Шифрование данных — это метод сохранения конфиденциальности данных путем преобразования их в зашифрованный текст, который может быть расшифрован только с использованием уникального ключа дешифрования, созданного во время шифрования или до него.

Шифрование данных преобразует данные в другую форму (код), доступ к которой могут получить только люди, имеющие секретный ключ (ранее известный как ключ дешифрования) или пароль. Данные, которые не были зашифрованы, называются открытым текстом, а данные, которые были зашифрованы, называются зашифрованным текстом. Шифрование — одна из наиболее широко используемых и успешных технологий защиты данных в современном корпоративном мире.

Шифрование — критически важный инструмент для обеспечения целостности данных, и его важность невозможно переоценить. В какой-то момент почти все в Интернете было зашифровано.

Важность шифрования данных:

Важность шифрования никоим образом нельзя переоценить. Даже если ваши данные хранятся в стандартной инфраструктуре, их все равно можно взломать. Всегда есть вероятность того, что данные будут скомпрометированы, но с шифрованием данных ваша информация будет в большей безопасности.

Подумайте об этом на мгновение. Если ваши данные хранятся в защищенной системе, шифрование перед отправкой обеспечит их безопасность. Санкционированные системы не обеспечивают такой же уровень защиты.

Как вы думаете, как бы это выглядело в реальной жизни? Рассмотрим случай пользователя данных компании, который имеет доступ к конфиденциальной информации во время работы. Пользователь может поместить информацию на портативный диск и перемещать ее куда угодно без какого-либо шифрования. Если шифрование установлено заранее, пользователь все равно может скопировать информацию, но данные будут неразборчивы, когда они попытаются увидеть их в другом месте. Это преимущества шифрования данных, которые демонстрируют его подлинную ценность.

Если шифрование установлено заранее, пользователь все равно может скопировать информацию, но данные будут неразборчивы, когда они попытаются увидеть их в другом месте. Это преимущества шифрования данных, которые демонстрируют его подлинную ценность.

Типы шифрования данных:

- Симметричное шифрование

- Асимметричное шифрование

Шифрование часто используется одним из двух способов: с симметричным ключом или с асимметричным ключом.

Шифрование с симметричным ключом:

Симметричное шифрование

В алгоритмах шифрования используется несколько стратегий. Для процессов шифрования и дешифрования некоторые алгоритмы используют уникальный ключ. В таких операциях уникальный ключ должен быть защищен, поскольку система или человек, который знает ключ, имеет полную аутентификацию для декодирования сообщения для чтения. Этот подход известен как « симметричное шифрование » в области сетевого шифрования.

Шифрование с асимметричным ключом:

Асимметричное шифрование

В некоторых методах шифрования используется один ключ для шифрования данных, а другой ключ для расшифровки данных. В результате любой, кто имеет доступ к такому общедоступному сообщению, не сможет его расшифровать или прочитать. Этот тип криптографии, известный как шифрование « с открытым ключом », используется в большинстве протоколов интернет-безопасности. Термин « асимметричное шифрование » используется для описания этого типа шифрования.

В результате любой, кто имеет доступ к такому общедоступному сообщению, не сможет его расшифровать или прочитать. Этот тип криптографии, известный как шифрование « с открытым ключом », используется в большинстве протоколов интернет-безопасности. Термин « асимметричное шифрование » используется для описания этого типа шифрования.

Состояния шифрования данных:

Данные, независимо от того, передаются ли они между пользователями или хранятся на сервере, являются ценными и должны быть защищены в любое время.

Шифрование данных при передаче: Информация, которая активно перемещается из одной точки в другую, например, через Интернет или по частной сети, называется данными в пути. Данные считаются менее безопасными при передаче из-за недостатков методов передачи. Сквозное шифрование шифрует данные во время передачи, гарантируя, что они останутся конфиденциальными даже в случае перехвата.

Шифрование данных в состоянии покоя: Данные в состоянии покоя относятся к информации, которая не перемещается активно с одного устройства на другое или из одной сети в другую, например информация, хранящаяся на жестком диске, ноутбуке, флэш-накопителе или заархивированная/ хранится по-другому. Из-за функций безопасности устройства, ограничивающих доступ, хранящиеся данные часто менее уязвимы, чем данные в пути, но все же уязвимы. Он также содержит более ценную информацию, что делает его более привлекательной мишенью для преступников.

Из-за функций безопасности устройства, ограничивающих доступ, хранящиеся данные часто менее уязвимы, чем данные в пути, но все же уязвимы. Он также содержит более ценную информацию, что делает его более привлекательной мишенью для преступников.

Шифрование данных в состоянии покоя снижает риск кражи данных, вызванной утерянными или украденными устройствами, непреднамеренным обменом паролями или случайным предоставлением разрешений за счет увеличения времени, необходимого для доступа к информации, и предоставления времени, необходимого для обнаружения потери данных, атак программ-вымогателей, удаленно стерли данные или изменили учетные данные.

Как происходит шифрование данных?

Предположим, у человека есть коробка с несколькими документами. Индивидуум следит за ящиком и запирает его замком. Человек отправляет эту коробку документов своему приятелю через несколько дней. Ключ также хранится у приятеля. Это означает, что и отправитель, и получатель имеют один и тот же ключ. Теперь приятель получил разрешение открыть коробку и посмотреть документ. Метод шифрования такой же, как мы упоминали в примере. Однако шифрование выполняется в цифровой связи. Эта технологическая процедура предназначена для предотвращения расшифровки секретного содержания сигнала третьей стороной.

Теперь приятель получил разрешение открыть коробку и посмотреть документ. Метод шифрования такой же, как мы упоминали в примере. Однако шифрование выполняется в цифровой связи. Эта технологическая процедура предназначена для предотвращения расшифровки секретного содержания сигнала третьей стороной.

Потребители совершают операции по покупке товаров через Интернет. Существуют миллионы веб-сервисов, которые могут помочь различным обученным сотрудникам выполнять свои обязанности. Кроме того, для использования этих услуг, требующих личной информации, большинству веб-сайтов требуется существенная идентификация. Один из наиболее распространенных способов, известный как «шифрование», заключается в обеспечении безопасности такой информации.

Процесс шифрования

Безопасность сетей тесно связана с шифрованием. Шифрование полезно для сокрытия данных, информации и вещей, которые непонятны обычному человеку. Поскольку и шифрование, и дешифрование являются эффективными способами криптографии, которая представляет собой научную процедуру для выполнения защищенной связи, зашифрованная информация может быть преобразована обратно в исходное состояние после процесса дешифрования. Существует множество алгоритмов шифрования и дешифрования данных. Однако «ключи» также можно использовать для обеспечения безопасности данных высокого уровня.

Существует множество алгоритмов шифрования и дешифрования данных. Однако «ключи» также можно использовать для обеспечения безопасности данных высокого уровня.

Использование шифрования данных:

Используя цифровые подписи, шифрование используется для подтверждения целостности и подлинности информации. Для управления цифровыми правами и защиты от копирования требуется шифрование.

Для стирания данных можно использовать шифрование. Но поскольку инструменты восстановления данных иногда могут восстановить удаленные данные, если вы сначала зашифруете данные, а затем выбросите ключ, единственное, что кто-либо может восстановить, — это зашифрованный текст, а не исходные данные.

Миграция данных используется при передаче данных по сети, чтобы гарантировать, что никто другой в сети не сможет их прочитать.

VPN (виртуальные частные сети) используют шифрование, и вам следует шифровать все, что вы храните в облаке. Это может зашифровать весь жесткий диск, а также голосовые вызовы.

Учитывая важность безопасности данных, многие организации, правительства и предприятия требуют шифрования данных для защиты данных компании или пользователей. В результате сотрудники не будут иметь несанкционированный доступ к пользовательским данным.

Преимущества шифрования данных:

- Шифрование — недорогое решение.

- Шифрование данных защищает информацию от защиты устройства, на котором она хранится. Шифрование обеспечивает безопасность, позволяя администраторам хранить и отправлять данные по незащищенным каналам.

- Благодаря шифрованию можно избежать штрафов регулирующих органов

- Шифрование может помочь удаленным работникам

- Если пароль или ключ утерян, пользователь не сможет открыть зашифрованный файл. С другой стороны, использование более простых ключей в шифровании данных делает данные небезопасными, и любой может получить к ним доступ в любое время.

- Шифрование повышает безопасность нашей информации.

- Доверие потребителей можно повысить с помощью шифрования

Недостатки шифрования данных:

- Если пароль или ключ утерян, пользователь не сможет открыть зашифрованный файл. С другой стороны, использование более простых ключей в шифровании данных делает данные небезопасными, и любой может получить к ним доступ в любое время.

- Шифрование данных — ценный подход к обеспечению безопасности данных, который требует большого количества ресурсов, таких как обработка данных, затраты времени и использование многочисленных алгоритмов шифрования и дешифрования. В результате это несколько затратный подход.

- Решения для защиты данных могут быть сложными в использовании, если пользователь накладывает их на современные системы и приложения. Это может отрицательно сказаться на нормальной работе устройства.

- Если компания не реализует какие-либо ограничения, налагаемые методами шифрования, можно установить произвольные ожидания и требования, которые могут подорвать защиту шифрования данных.

Примеры алгоритмов шифрования данных:

В зависимости от варианта использования существует множество алгоритмов шифрования данных на выбор, но наиболее часто используются следующие:

- DES ( Стандарт шифрования данных) — это старый алгоритм симметричного шифрования, который больше не считается подходящим для современных приложений. В результате DES был вытеснен другими алгоритмами шифрования.

- Тройной DES (3DES или TDES) : Шифрование, дешифрование и повторное шифрование для создания более длинного ключа за счет трехкратного запуска алгоритма DES. Его можно запустить с одним ключом, двумя ключами или тремя отдельными ключами для повышения безопасности. 3DES уязвим для таких атак, как конфликты блоков, поскольку использует блочный шифр.

- RSA – это алгоритм одностороннего асимметричного шифрования, который был одним из первых алгоритмов с открытым ключом. Из-за большой длины ключа RSA популярен и широко используется в Интернете.

Он используется браузерами для создания безопасных соединений в незащищенных сетях и является частью многих протоколов безопасности, таких как SSH, OpenPGP, S/MIME и SSL/TLS.

Он используется браузерами для создания безопасных соединений в незащищенных сетях и является частью многих протоколов безопасности, таких как SSH, OpenPGP, S/MIME и SSL/TLS. - Twofish — один из самых быстрых алгоритмов с размерами 128, 196 и 256 бит и сложной структурой ключа для дополнительной безопасности. Он доступен бесплатно и включен в некоторые из лучших бесплатных программ, включая VeraCrypt, PeaZip и KeePass, а также в стандарт OpenPGP.

- Криптография на эллиптических кривых (ECC) была создана как обновление RSA и обеспечивает более высокий уровень безопасности благодаря значительно меньшей длине ключа. В протоколе SSL/TLS ECC является асимметричным методом.

- Advanced Encryption Standard (AES) — это стандарт шифрования, используемый правительством США. Алгоритм AES — это алгоритм с симметричным ключом, использующий методы блочного шифрования. Он поставляется в размерах 128, 192 и 256 бит, при этом количество раундов шифрования увеличивается по мере увеличения размера.