Почему вам больше никогда не стоит использовать Google Authenticator |

Не бывает достаточной безопасности. С другой стороны, использование глючной или слабой защиты может дать вам шаткую иллюзию безопасности, в то время, как вы остаётесь уязвимым к разного рода угрозам.

Использование только паролей, в общем – плохая идея, мы выяснили это с тех пор, как появился Интернет. Мы осуществляем прогресс, двигаясь к миру без паролей, но в то же время, многие веб-сайты предлагают дополнительную защиту пользовательских аккаунтов с помощью Двух-Факторной Аутентификации (2FA).

В общем и целом, существует 2 типа такой аутентификации: Временный одноразовый пароль (TOTP) а также Универсальный Двух-Фактор (U2F). Вы можете быть уже знакомы с первым типом, поскольку он используется наиболее часто: во время логина, предлагается ввести одноразовый пароль, генерируемый вашим приложением на смартфоне, отдельным аппаратным устройством, или же присылаемый в СМС. Метод прост, но есть несколько простых способов, делающих его опасным.

Я видел предупреждения типа “мой телефон взломали” от трёх людей из Кремниевой Долины/Биткойн среды/венчурной тусни. Будьте на чеку, и включите 2FA.

Как работает TOTP?

Временный одноразовый пароль, в основном популяризованный приложением Google Authenticator, подтверждает вашу личность на основании общего секрета. Этот секрет дложен быть известен вам и вашему провайдеру.

Когда вы заходите на веб-cайт под своей учеткой, ваше устройство генерирует уникальный код, основываясь на общем секрете и текущем времени. Затем вам нужно вручную ввести этот код. Сервер генерирует точно такую-же штуку, основанную на том-же секрете, чтобы успешно сравнить и подтвердить запрос на авторизацию.

Обе стороны генерируют одинаковый хеш, из одинаковых исходных данных, делясь секретом в момент регистрации.

В чём неадекватность TOTP?

Метод весьма прост в использовании, однако, он не лишён нескольких уязвимостей и неудобств.

1. Вам необходимо вручную вводить код во время авторизации (логина)

2. Слишком громоздкий бэкап. Вам необходимо совершать много шагов, чтобы сделать бэкап секрета. Кроме того, хорошие сервисы обычно предоставляют резервные коды, вместо того, чтобы явным образом призывать сохранять секрет. Если вы потеряете ваш секрет, и логин вместе с резервным кодом, вам придётся выполнить весь процесс регистрации TOTP заново.

3. Коды бекапа высылаются через Интернет, что совершенно небезопасно.

4. У вас и провайдера один и тот же секрет. Если атакующий хакнет компанию и получит доступ и к базе паролей, и к базе секретов, он сможет проникать в любой аккаунт совершенно незаметно.

5. Секрет показывается простым текстом или QR-кодом. Он не может быть представлен в виде хеша. Это также означает, что скорее всего секрет хранится в виде текстового файла, на серверах провайдера.

6. Секрет может быть раскрыт во время регистрации, так как провайдеру необходимо выдать вам сгенерированный секрет. Используя TOTP, вам нужно верить в способность провайдеров защитить приватность секрета. Но можете ли вы верить?

Как работает FIDO/U2F?

Стандарт U2F, разработанный Альянсом FIDO, был создан технологическими корпорациями, вроде Google и Microsoft, под влиянием найденных уязвимостей в TOTP. U2F использует криптографию с публичными ключами для подтверждения вашей личности (Reddit – “Объясняйте, будто мне лет пять”). В противовес TOTP, в данном варианте вы являетесь единственным, кто знает секрет (приватный ключ).

Сервер отправляет вам запрос, который затем подписывается секретным (приватным) ключом. Результирующее сообщение отправляется назад на сервер, который может подтвердить личность благодаря наличию в его базе данных вашего публичного ключа.

Выгоды U2F:

1. Через Интернет никогда не пересылается секрет (приватный ключ)

Никакая конфиденциальная информация не будет опубликована, благодаря криптографии публичного ключа.

2. Легче использовать. Нет нужды применять одноразовые коды.

3. Приватность. С секретом не ассоциируется никакая персональная информация.

4. Бекап теоретически легче. Однако, не всегда возможен; например, вы не сможете бекапить Yubikey.

Так как, в случае использования U2F, нет разделяемого двумя сторонами секрета и нет конфиденциальных баз данных, хранимых провайдером, хакер не может просто украсть все базы и получить доступ. Вместо того, он должен охотиться на отдельных пользователей, а это намного более затратно по финансам и времени.

Более того, вы можете забекапить ваш секрет (приватный ключ). С одной стороны, это делает вас ответственным за вашу же безопасность, но с другой – вам больше не нужно доверять какой-то компании, чтобы защитить ваши секреты (приватные ключи).

TREZOR – U2F “по-нашенски”

TREZOR представляет собой маленькое отдельное аппаратное решение, разработанное для хранения приватных ключей и работы в качестве изолированного компьютерного окружения. Изначально разработанный, как безопасный “железный” кошелек для Биткойна, рамки его применения значительно расширились благодаря расширяемости асимметричной криптографии. Теперь, TREZOR может служить в качестве безопасного железного токена для U2F, вам также придётся дополнительно подтверждать логин нажатием кнопки на устройстве.

В отличии от некоторых других токенов, TREZOR всегда использует уникальную подпись для каждого зарегистрированного пользовательского аккаунта. Кроме прочего, устройство выводит U2F на совершенно новый уровень:

1. Легко бекапить и восстанавливать. TREZOR просит вас записать на листочке так называемое “зернышко” (recovery seed), в время первого запуска устройства. Это –, единственный одноразовый процесс из всех остальных на устройстве. Восстановительное зёрнышко представляет собой все секреты (приватные ключи), генерируемые устройством и могут быть использованы в любое время для “восстановления” вашего аппаратного (или “железного”) кошелька.

2. Неограниченное количество U2F личностей, все они сохраняются в рамках единого бэкапа.

3. Секрет безопасно хранится в TREZORе. Его никто никогда не узнает, так как он не может покинуть устройство. Их не смогут украсть ни вирусы, ни хакеры.

4. Защита от фишинга с подтверждением на экране. Кошелёк всегда отображает url веб-сайта, на котором вы логинитесь, а также то, что именно вы хотите авторизовать. Вы можете убедиться, что информация, отправленная в устройство, соответствует вашим ожиданиям.

5. Дополнительная информация по использовании U2F во время настройки, использования и восстановления TREZOR может быть найдена в нашем посте в блоге, или в Пользовательской Документации.

Безопасные характеристики асимметричной криптографии кореллируют с философией безопасности TREZOR. С поддержкой U2F в кошельке, мы вдохновляем пользователей использовать все доступные меры для защиты их аккаунтов и личных данных в онлайне.

Источник: blog.trezor.io

Поделиться ссылкой:

Related

Google Authenticator, Azure Authenticator и Authy 2-Factor Authentication

| Оценка в Google Play | 4.4 |

| Разработчик | Google Inc. |

| Количество загрузок в Google Play | 10 000 000-50 000 000 |

| Совместимость приложения с другими версиями ОС Android | 2.3.3 или более поздняя |

| Размер дистрибутива | 4.9 Мбайт |

| Версия приложения | 4.74 |

| Покупки в приложении | — |

Основные функции:

- Генерирование кодов без подключения к Интернету;

- Поддержка нескольких пользователей и аккаунтов;

- Поддержка Android Wear;

- Улучшенный интерфейс для телефонов и планшетов;

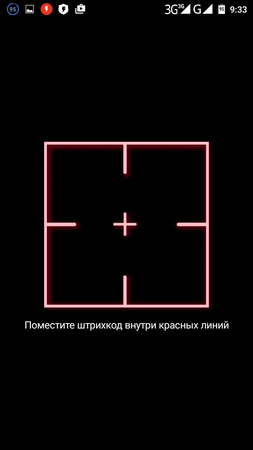

- Встроенный сканер штрих-кодов;

- Новое темное оформление;

- Возможность упорядочивать список аккаунтов.

Разрешения:

Идентификационные данные:

- Поиск аккаунтов на устройстве.

Контакты:

- Поиск аккаунтов на устройстве.

Камера:

- Фото- и видеосъемка.

Другое:

- Получение данных из Интернета;

- Создание аккаунтов и установка паролей;

- Установление связи с устройствами Bluetooth;

- Доступ к настройкам Bluetooth;

- Управление NFC-модулем;

- Запуск при включении устройства;

- Использование аккаунтов на устройстве;

- Управление функцией вибросигнала;

- Предотвращение переключения устройства в спящий режим;

- Просмотр конфигурации службы Google.

Первое впечатление

Сначала Google Authenticator предлагается войти в одноименный аккаунт с помощью двухфакторной авторизации. Для этого понадобится существующий пароль и сгенерированный приложением PIN-код.

Сам интерфейс аутентификатора достаточно прост и не может похвастать крупным шрифтом, что может стать препятствием для слабовидящих людей, хотя и все остальным не совсем будет удобно присматриваться к «мелким буквам».

Настройки прячутся в правом верхнем углу. Кстати, здесь же можно прочитать «как это работает» или обратиться к более подробной справке. Чего-чего, а информативной справки у Google не отнять.

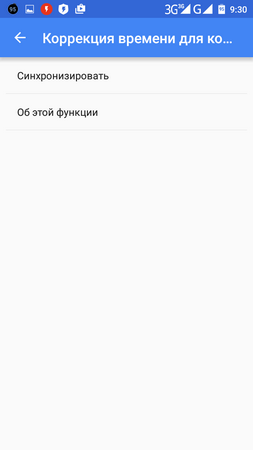

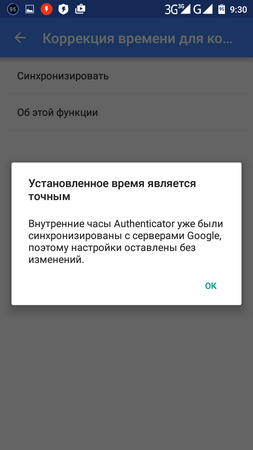

Что до настроек, то они предполагают коррекцию времени для кодов и не более. Так, можно ручную автосинхронизацию (глупо звучит, но это так), а также опять-таки прочитать «об этой функции».

Теперь попробуем что-нибудь запаролить от всех и вся.

Аутентификация

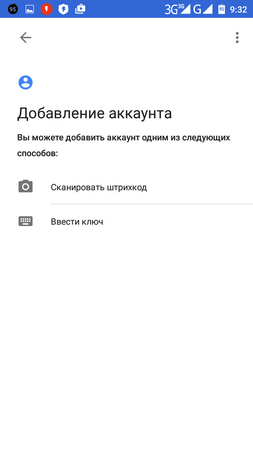

Для того, чтобы добавить аккаунт можно воспользоваться двумя способами – отсканировать штрих-код или ввести ключ.

Сканирование штрих-кода проходит традиционно. В случае с ключом предлагается ввести название аккаунта, вбить сам ключ (минимум 16 символов) и выбрать вход по времени или счетчику.

После этого осталось запомнить шестизначный код. Далее этот код вводится в приложении для того, чтобы предоставить им доступ к аккаунту Google. Это может быть, например, Gmail. Если вы потеряете смартфон или прекратите пользоваться Google Authenticator, то пароль можно в любое время аннулировать. Для этого необходимо посетить веб-интерфейс программы и закрыть доступ для соответствующих приложений.

Не стоит забывать, что двухфакторную аутентификацию также необходимо активировать в своей учетке, а ваш смартфон послужит только средством для авторизации. То есть, вам придет либо шестизначный код, либо штрих-код (в зависимости от настройки). При этом последний я бы не рекомендовал использовать, так как по какой-то неведомой причине он срабатывает через раз и здорово портит нервы. Старые-добрые цифры лучше всего.

Не стоит забывать, что двухфакторную аутентификацию также необходимо активировать в своей учетке, а ваш смартфон послужит только средством для авторизации. То есть, вам придет либо шестизначный код, либо штрих-код (в зависимости от настройки). При этом последний я бы не рекомендовал использовать, так как по какой-то неведомой причине он срабатывает через раз и здорово портит нервы. Старые-добрые цифры лучше всего.Нагрузка на систему

Теперь о нагрузке на систему, хотя она в этом случае играет малую роль, но все-таки. Google Authenticator кушает не более 40 Мбайт ОЗУ, напрягая процессор до 0,5%, что странно. При этом аккумулятор в среднем проседает на 7%, скорость энергопотребления – 8,7 мВт, что также странно, так как при таком энергопотреблении потери емкости должны быть минимальны.

Аутентификатор работает чуть ли не со всеми Android, что и неудивительно, иначе грош ему цена. Не имеет встроенных покупок и какой-либо рекламы. Разрешение здесь соответствующие и поспорить с ними сложно. Весит это чудо в системе 14 Мбайт.

Выводы

Google Authenticator – это просто средство для входа в свой аккаунт Google, а также для использования последнего для входа в иные приложения. Все достаточно просто, однако печалит неадекватный штрих-код и заметная нагрузка на систему. При этом интерфейс решения явно недоработан, неужели разработчики творили «абы как», лишь бы было?

В принципе, у меня уже начинало складываться впечатление, что Google серьезно относится к своему программному обеспечению, однако Google Authenticator это впечатление развеивает.

Оценка: 4.0 по пятибалльной шкале.| Интерфейс | Средне (мелкий шрифт) |

| Возможность самостоятельной настройки | Нет |

| Общая эффективность | Средне |

| Удобство управления | Хорошо |

| Максимальная нагрузка на систему (CPU/RAM) | 0.0-0.5% / 20-40 Мбайт |

| Размер после установки | 14 Мбайт |

| Расход трафика самой программой | - |

| Максимальный расход аккумулятора | 7% |

| Максимальная скорость энергопотребления | 9 мВт |

| Необходимость в root | Нет |

| Реклама | Нет |

Подпишитесь на наш канал в Яндекс.Дзен или telegram-канал @overclockers_news — это удобные способы следить за новыми материалами на сайте. С картинками, расширенными описаниями и без рекламы.

Как подключить 2FA при помощи Google Authenticator

Если вы новичок в мире криптовалюты, то будьте готовы к тому, что вам придётся часто сталкиваться на биржах с тем, что без подключённой 2FA вам не дадут вывести средства. Давайте разберёмся “что это?”, “зачем?” и “как подключить?”.

Что такое 2FA

2FA — это метод определения подлинности пользователя, который требует прохождения двух степеней защиты (а не одной, как раньше) перед получением доступа к аккаунту. Вот эти степени защиты:

- пароль от аккаунта;

- уникальный цифровой код, который генерируется специальным приложением, установленным на мобильном устройстве.

Что такое Google Authenticator

Google Authenticator — приложение для 2FA с помощью которого происходит генерация уникального 6-значного кода каждые 30 секунд. Есть приложения для Android и iOS.

Как подключить Google Authenticator

Так как принцип работы на двух системах примерно одинаковый, буду показывать на том, что, как говорится, “под рукой”, на Android.

Итак, установили с PlayMarket приложение. Для начала давайте разберёмся, что в нём есть.

1. Таблица с трёхзначными кодами по центру;

2. Значок настроек справа вверху в котором:

- переключение режима день/ночь;

- настройки, в которых вы можете синхронизировать время (опишем этот случай в конце инструкции).

3. Красный круг с плюсиком по центру, нажав на который вам выдаст два способа “Сканировать штрих-код” либо “Ввести ключ”.

Давайте рассмотрим подключение 2FA на примере биржи Binance (принцип везде похож). Смоделируем ситуацию:

У вас уже есть профиль, но на нём не включена 2FA.

Заходим в аккаунт (https://www.binance.com/ru/usercenter/dashboard/overview).

Переходим на вкладку Безопасность и напротив Google аутентификации нажимаем Включить:

Нас просят установить приложение. Делаем это и нажимаем Далее:

Далее мы видим QR-код и ключ. Открываем приложение на телефоне и нажимаем на плюсик.

Удобней будет сканировать QR-код, поэтому нажимаем “Сканировать штрих-код”.

Если же возникнут проблемы с этим, то нажимайте “Ввести ключ” и вводите ключ, который справа от QR-кода.

После этого в приложении Google Authenticator должен появиться шестизначный код, который обновляется каждые 30 секунд.

Переходим к следующему шагу. Жмите Далее:

Дальше Binance попросит нас записать код для восстановления.

Обязательно это делаем!

Если вы потеряете устройство или оно попросту заглючит, то с помощью этого кода вы сможете легко восстановить свой 2FA на другом устройстве.

Как только сделаете это, нажимайте “Next Step”:

И на последнем шаге вводим:

- пароль от вашего аккаунта;

- и код с приложения Google Authenticator, который мы недавно добавили.

И нажимаем Отправить:

«Двухфакторка» включена!

Возможные проблемы

Иногда Вы можете сталкиваться с такой проблемой, когда Ваш код не будет срабатывать — и вроде бы Вы делаете все правильно, но в то же время при очередном входе в аккаунт видите надпись — “Неверный код”. Такое может случаться из-за того, что сбивается время. Чтобы исправить это, зайдите в приложение Google Authenticator и нажмите на кнопку «…» в правом верхнем углу, для вызова меню, в котором выберите «Настройки» (1), затем «Коррекция времени для кодов» (2), после чего нажмите кнопку «Синхронизировать» (3):

В большинстве случаев это помогает. Если же это не сработало, то единственный вариант, это писать в поддержку, чтобы они деактивировали 2FA для вашего аккаунта и вы смогли бы войти, используя только пароль. Но будьте готовы к тому, что взамен у Вас могут попросить разные сведения об аккаунте — какой баланс, какие монеты там есть, какие операции в последнее время проводили, что покупали, что продавали и т.д.

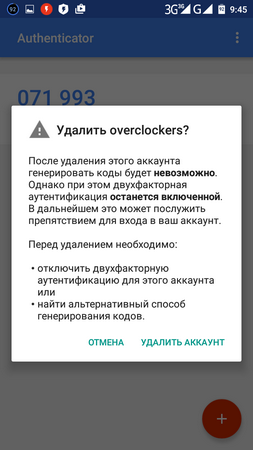

Следующая проблема, с которой может столкнуться каждый, это когда что-то случается с вашим мобильным устройством. Его могут украсть, он может сломаться, вы можете случайно удалить как само приложение Google Authenticator, так и какой-нибудь аккаунт в нем.

Разберемся для начала с последним пунктом. У вас может быть как один аккаунт в приложении, так и сотня разных. И чтобы по ошибке не удалить нужный, рекомендуем не оставлять названия по умолчанию, а переименовывать аккаунты под сервисы (как на скриншоте выще). Тогда будет понятно, что это за аккаунт.

В случае кражи или поломки устройства, чтобы не остаться у разбитого корыта, всегда сохраняйте QR-коды как картинку, а 16-значные ключи в текстовой форме или переписывайте на бумагу. Если код и ключ у вас сохранены в надежном месте, то вы всегда сможете получить доступ к аккаунту.

что делать, если потерял телефон

Google Authenticator – сервис для смартфона от одноименного технологического гиганта.

Он часто используется для двухфакторной аутентификации при входе в аккаунт криптобирж.

Даже если злоумышленники украли телефон пользователя, переживать за сохранность криптовалюты не стоит, ведь Google придумал несколько уровней защиты.

Содержание:

Долгое время Google Authenticator «пылился на полках» Play Market. Но с популяризацией криптовалют, программа верификации номера телефона стала сильно востребованной.

Например, ее использует третья в мире по объему суточных торгов ($1,9 млрд.) криптобиржа – Binance и многие другие, уважающие безопасность активов сервисы.

Рост популярности объяснить просто – криптобиржам не нужно тратиься на доставку кода через SMS.

Пусть для обычного пользователя стоимость одного телефонного сообщения и не велика, но, если на торговой площадке работает сотни тысяч криптотрейдеров, бирже приходится изрядно тратиться.

Кроме того, система защиты Google Authenticator намного совершеннее, чем у операторов.

Украли телефон: шаг первый

Если злоумышленники украли смартфон, первое и самое главное правило – не паниковать и не впадать и в истерику.

1. Сразу же нужно «раздобыть» телефон и позвонить своему оператору, чтобы заблокировать СИМ-карту.

2. Далее добираемся до интернета и заходим в настройки аккаунта Google. Листаем вниз, находим «Поиск телефона», и нажимаем «Приступить».

3. Google выдаст список устройств, через которые был осуществлен вход в аккаунт. Выбираем потерянное. Далее необходимо еще раз ввести пароль, чем и подтвердить свою личность.

4. Дальше сервис перенаправит на страницу с удаленным управлением телефоном. Здесь можно прозвонить на телефон, заблокировать его, выйти из аккаунта на телефоне или удалить все данные. Все эти действия сработают, если смартфон включен и подключен к сети Интернет. Для начала выбираем «Прозвонить». Ведь вдруг смартфон просто потерялся.

5. Если результата это не приносит, стоит морально «отпустить» смартфон и выбрать «удалить все данные». При первом подключении смартфона к интернету, все данные пользователя будут удалены с него, включая Google Authenticator.

Украли смартфон: Google Authenticator

Когда с кражей смирились, переходим к настройке Google Authenticator.

- Снова идем в настройки аккаунта, пролистываем вниз до раздела «Безопасность и вход», и кликаем по «Двухэтапная аутентификация».

- Сервис попросит снова ввести пароль. Далее настраиваем вход через СМС.

- После этого Google вышлет код, вводим его и попадаем в настройки. Здесь пролистываем вниз и находим Google Authenticator.

- Нажимаем «Настроить», скачиваем приложение на новый смартфон.

- Сканируем QR-код, который сгенерирует сервис и вводим код из приложения.

После этого, верификация будет подключена. Здесь же можно переносить данные Google Authenticator на другие устройства.

Этот способ работает, только если у пользователя была и раньше настроена синхронизация двухфакторной аутентификации. В ином случае, придется восстанавливать доступ к каждому отдельному сервису. Например, криптобиржа KuCoin, которая также использует Google Authenticator, потребует подтвердить свое владение счетом. Для этого на адрес поддержки необходимо отослать письмо с ответами на вопросы и другими данными:- Есть ли баланс на аккаунте. Если есть, придется перечислить все криптовалюты;

- Когда был зарегистрирован аккаунт;

- Предоставить историю операций на криптобирже;

- Предоставить документ, удостоверяющий личность;

- Также понадобится письменное заверение, что почтовый ящик пользователя на самом деле зарегистрирован и используется на криптобирже KuCoin;

Это письмо в обязательном порядке необходимо отослать с email, который использовался для регистрации на криптобирже. Этот процесс может занять достаточно много времени – до 7 дней.

перейти к содержанию ↑Рекомендации

Google Authenticator для кого-то, может, не самое удобное приложение, если нужно восстановить данные при потере смартфона, особенно, если сразу об этом не позаботились и не сохранили файл с резервными кодами.

Потому много пользователей предпочитают использовать аналогичное приложение Authy, где этот процесс проще.

Google Authenticator: что делать, если потерял телефон

3.7 (73.33%) 3 голос(ов)Google Authenticator, Azure Authenticator и Authy 2-Factor Authentication (страница 3)

| Оценка в Google Play | 4.4 |

| Разработчик | Authy |

| Количество загрузок в Google Play | 500 000-1 000 000 |

| Совместимость приложения с другими версиями ОС Android | 3.0 или более поздняя |

| Размер дистрибутива | 12 Мбайт |

| Версия приложения | 22.3.1 |

| Покупки в приложении | — |

Основные функции:

- Secure Cloud для резервного копирования учетных записей;

- Мультисинхронизация;

- Офлайн-режим;

- Поддержка всех популярных сервисов;

- Работа с биткойнами.

Разрешения:

История использования устройства и приложений:

- Просмотр конфиденциальных данных в журнале.

- Поиск аккаунтов на устройстве.

Контакты:

- Поиск аккаунтов на устройстве.

Камера:

- Фото- и видеосъемка.

Данные о Wi-Fi-подключении:

- Просмотр подключений Wi-Fi.

Другое:

- Получение данных из Интернета;

- Просмотр сетевых подключений;

- Отправка сообщений с их последующим сохранением;

- Неограниченный доступ к Интернету;

- Управление функцией вибросигнала;

- Предотвращение переключения устройства в спящий режим.

Первое впечатление

Для того, чтобы войти в аккаунт Authy необходимо указать свой номер телефона и получить на него SMS-код. Помимо этого, вбивается и электронка, что уже настораживает. После всего этого у вас спросят, как верифицироваться – с помощью SMS или телефонного звонка. На Tele2 эсэмэска пришла мгновенно, думаю, что с другими операторами проблем возникнуть не должно. Авторегистрации не предусмотрено.

Интерфейс программы англоязычный. Что интересно, изначально предусмотрена защита от скриншотов, то есть безопасность приложения куда выше, чем у именитых собратьев. К сожалению, оную нельзя отключить даже через настройки. Если говорить о последних, то в них доступно изменить номер и e-mail, активировать бэкап аккаунтов, для чего необходимо придумать пароль и просмотреть все зарегистрированные девайсы. Также доступна информация о времени последнего входа на каждом из них. Кстати, программа доступна и для PC, для чего необходимо скачать соответствующий клиент. Кроссплатформенность без проблем отключается.

Аутентификация

К сожалению, по вышеописанным причинам я не могу продемонстрировать скриншоты работы программы, поэтому придется поверить на слово или убедиться самим, скачав программу.

Authy 2-Factor Authentication работает на ура с большинством популярных социальных сетей и не только. Например, я без проблем в два шага авторизовался в Evernote, Google и даже Coinbase. Для этого используется соответствующий код или QR. Причем все сканируется хорошо, сбоев работы не было. Надо отметить, что приложение без проблем отрабатывает даже для моей слабой оптики.

Еще раз напомню, а лучше посоветую, скачать PC-версию программы и включить аутентификация в настройках сервиса. Дело в том, что десктопная версия Authy настраивается куда удобней, а настроив все единожды можно входить на сервисы с мобильного устройства, что ну очень (в данном случае) удобно, а главное безопасно.

Нагрузка на систему

Теперь о нагрузке на систему. Максимальный расход оперативной памяти находится на уровне 60 Мбайт при 0,1% на процессоре. При этом аккумулятор проседает всего на 2,7% — абсолютный рекорд для этого обзора. Это и неудивительно, ведь скорость энергопотребления равна 9,1 мВт. Вот именно таким и должен быть аутентификатор.

Authy 2-Factor Authentication совместим с Android 3.0 или выше, распространяется абсолютно бесплатно, не содержит рекламы и скрытых разрешений. Весит в системе это чудо 30 Мбайт.

Выводы

Authy 2-Factor Authentication – если не идеальное, то близкое к этому решение для двухэтапной авторизации в сервисах. Приложение выгодно отличает от именитых конкурентов малая нагрузка на систему, безупречная работа и поддержка большинства сервисов, резервное копирование аккаунтов и кроссплатформенность. Англоязычный интерфейс? Да тут и с минимальными знаниями языка все понятно. К тому же предусмотрена защита от скриншотов.Оценка: 5.0 по пятибалльной шкале.

| Интерфейс | Отлично (однооконный интерфейс) |

| Возможность самостоятельной настройки | Да (все необходимое) |

| Общая эффективность | Отлично |

| Удобство управления | Отлично |

| Максимальная нагрузка на систему (CPU/RAM) | 0.0%/ 40-60 Мбайт |

| Размер после установки | 30 Мбайт |

| Расход трафика самой программой | - |

| Максимальный расход аккумулятора | 3% |

| Максимальная скорость энергопотребления | 9 мВт |

| Необходимость в root | Нет |

| Реклама | Нет |

Заключение

Печалит тот факт, что Google Authenticator и Azure Authenticator – сугубо фирменные сервисы, хотя последний работает и со сторонними (правда, их список ограничен, а расход ресурсов впечатляет).

Лично мне непонятно, почему столь именитые компании относятся к подобным защитным программам спустя рукава. Не могут же они держать в штате одних криворуких разработчиков, иначе Google не был бы Google, а Microsoft – Microsoft.Сводное сравнение Google Authenticator, Azure Authenticator и Authy 2-Factor Authentication

| Функциональность | Google Authenticator | Azure Authenticator | Authy 2-Factor Authentication |

| Оценка автора | 4.0 | 4.5 | 5.0 |

| Интерфейс | Средне (мелкий шрифт) | Хорошо (однооконный интерфейс с сайдбаром слева) | Отлично (однооконный интерфейс) |

| Возможность самостоятельной настройки | Нет | Да (необходимый минимум) | Да (все необходимое) |

| Общая эффективность | Средне | Хорошо | Отлично |

| Удобство управления | Хорошо | Отлично | Отлично |

| Максимальная нагрузка на систему (CPU/RAM) | 0.0-0.5% / 20-40 Мбайт | 0.0-1.0% / 60-80 Мбайт | 0.0% / 40-60 Мбайт |

| Размер после установки | 14 Мбайт | 27 Мбайт | 30 Мбайт |

| Расход трафика самой программой | — | — | - |

| Максимальный расход аккумулятора | 7% | 23% | 3% |

| Максимальная скорость энергопотребления | 9 мВт | 73 мВт | 9 мВт |

| Необходимость в root | Нет | Нет | Нет |

| Реклама | Нет | Нет | Нет |

Authy 2-Factor Authentication доказывает, что специальный сервис для двухэтапной авторизации способен утереть нос разноплановым IT-гигантам, предлагая универсальное и эффективное решение для защиты от «нечаянного» взлома. В его случае предусмотрена продуманная защита самой программы, хотя светить свой номер и электронную почту теперь по понятным причинам не хочется.

В следующей статье мы поговорим еще о двух интересных аутентификаторах, а заодно подведем итоги рассмотрения данного сегмента приложений.

Владимир Осадчий

Подпишитесь на наш канал в Яндекс.Дзен или telegram-канал @overclockers_news — это удобные способы следить за новыми материалами на сайте. С картинками, расширенными описаниями и без рекламы.

Authy 2-Factor Authentication, заключение

Страница 3 из 3

Оценитe материал

рейтинг: 4.2 из 5

голосов: 5

Safety Management — двухфакторная аутентификация, Google Authenticator, Authy, и другие аналоги – vadymvolos.github.io – Мой блог про Интернет Маркетинг

Сервис интересный, бесплатный для личного использования. Для бизнеса платный, но недорого (100 авторизаций в месяц бесплатно, а потом $ 0,045 за одну авторизацию). На их сайте можно скачать программу для ПК (для браузера) и для смартфона. Вход в программу на самом сайте не предусмотрен. Вы входите только через программу которая в браузере или в приложении на смартфоне. Authy это альтернатива программе Google Authenticator, но более продвинутая. Решает проблему доступа к кодам с нескольких устройств. Также умеет делать бекапы, которые хранятся зашифровано у них на сервере, к бекапу можете получить доступ только вы с помощью телефона и вашего пароля от бекапа. При создании бекапа программа Authy секретные мастер ключи от сайтов не показывает и не дает возможности их узнать — это хорошо.

Недостаток — если потеряете телефон, то на том телефоне коды дальше будут генерироваться. Можно отключить с другого устройства доступ к телефону, но после отключения все коды на утерянном телефоне дальше будут генерироваться. Поэтому нужно ставить хороший пароль на саму программу и еще один хороший другой пароль для доступа к бекапу, и еще один хороший пароль на телефон (смартфон).

Еще один недостаток — идет привязка к номеру телефона, вы не сможете войти на другом устройстве пока не подтвердите код из смс. Если вы посеяли телефон то не сможете получить смс.

У программы есть два пароля, один для доступа к программе, второй для доступа к бекапу. Первый слетает после удаления программы, и при след установке, вы задаете заново пароль, этот пароль локальный он не передается на сервер а действует для запрета доступа к программе без разрешения. Второй пароль хранится на сервере, он нужен для доступа к бекапу в котором хранятся все ваши записи которые генерирую 30 сек коды.

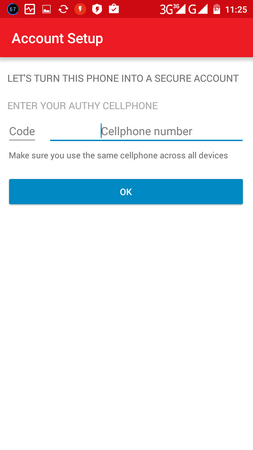

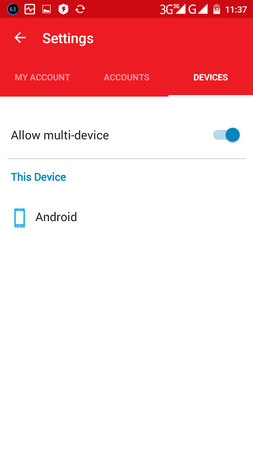

В приложении есть возможность запретить мульти-устройства, например на ПК авторизировались в Authy с помощью смс, в настройках отключили мультиустройсва (по умолчания они отключены), и если вы потом захотели подключить еще смартфон, то на смартфоне вылезет сообщение мульти-устройства запрещены, зайдите с активированного приложения и в настройках разрешите доступ.

Если вы забыли пароль к бекапу, то новый бекап создать не получится, нужно будет полностью очистить аккаунт, удалить все записи, и тогда можно будет создать новый бекап с новым паролем.

Как пользоваться Authy на ПК:

Если вы хотите использовать только на ПК, тогда

1. На смартфон ничего устанавливать не нужно.

2. Устанавливаете приложение для браузера www.authy.com/app/desktop/

3. После установки предложит установить еще одно предложение для браузера, да они нужны оба, устанавливаете второе.

4. В браузере сверху появится значок, нажимаете его, выбираете своей код страны, и вписываете номер своего моб телефона.

5. На номер придет смс, код из смс нужно ввести на ПК в приложении, чтоб активировать приложение.

6. Ввели код, вас пустило внутрь приложения.

7. Вам нужно задать код для доступа к программе, вписываете, главное не забудьте его. При переустановке программы этого кода не будет, и вам придется заново активировать с помощью смс и потом назначать новый код.

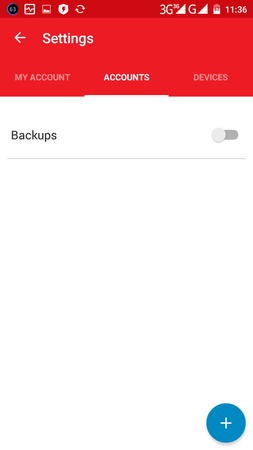

8. Если вы хотите чтоб после переустановки программы, все ваши коды остались, нужно в настройках включить бекап в облако «Backups & Sync», и нужно назначить пароль для бекапа. После чего все ваши добавленные аккаунты будут автоматически добавляться в облако.

9. После того как вы назначили пароль для доступа в программу, и пароль для бекапа, желательно в настройках добавить свой емейл, и подтвердить его.

10. Все, теперь вы можете добавлять нужные вам сайты. Чтоб добавить сайт нужно нажать на шестеренку, откроется окно с настройками, перейдите на вкладку «External Accaunts» снизу будет надпись «Add Authenticator Account», нажимаете и вписываете там код от вашего сайта (код который возле штрих-кода, штрих-код и код идентичны, в программе нужно вписать код. На следующем шаге выбираете любую иконку, пункт Token lenght: 6-digh, и потом в окошке ниже вписываете любое имя, но желательно чтоб имя было такое как ваш сайт, чтоб вы знали какой код для какого сайта. После чего нажимаете кнопку «Done», и потом закрываете окно с настройками (нажимаете на крестик). Окно закрылось и автоматом открылось маленькое окно с вашим добавленным сайтом, можете нажать на свой добавленный сайт и там увидите 30 секундные коды доступа.

11. Если хотите дать доступ другим устройствам, нужно нажать на шестеренку, перейти на вкладку «Devices» и там поставить галочку «Multi-device». После чего вам нужно установить приложение на смартфоне, или приложение для браузера на другом ПК, запустить это приложение, оно попросит ввести номер телефона, вводите тот номер который закреплен за вашей учетной записью, и после чего там предложит варианты для авторизации (смс, голосовой звонок, подтверждение с помощью активированного устройства (с помощью которого вы уже вошли в аккаунт)).