чем отличается ID от IP и что это такое?

Ответы (7)

Id это в контакте а IP это сервак в инете

0

ответ написан больше 2лет назад

0 комментариев

Войдите что бы оставлять комментарии

IP-адрес (ай-пи адрес, сокращение от англ. Internet Protocol Address) — сетевой адрес узла в компьютерной сети, построенной по протоколу IP. При связи через сеть Интернет требуется глобальная уникальность адреса, в случае работы в локальной сети требуется уникальность адреса в пределах сети. Ид — это номер, который выдаётся Вам на сайтах или др. Ваш ИД будет порядковый.

0

ответ написан больше 2лет назад

0 комментариев

Войдите что бы оставлять комментарии

Id это идентификационный номер, а ip не знаю что это

0

ответ написан больше 2лет назад

0 комментариев

Войдите что бы оставлять комментарии

IP это адрес сервера соединения а ID это удостоверение, личные данные

0

ответ написан больше 2лет назад

0 комментариев

Войдите что бы оставлять комментарии

IP — это адрес твоего интернета (грубо говоря) IP-адрес (ай-пи адрес, сокращение от англ. Internet Protocol Address) — сетевой адрес узла в компьютерной сети, построенной по протоколу IP. При связи через сеть Интернет требуется глобальная уникальность адреса, в случае работы в локальной сети требуется уникальность адреса в пределах сети. ID — это место твое. (Моими словами) Идентифика́тор, ID (англ. data name, identifier — наименование данных).

0

ответ написан больше 2лет назад

0 комментариев

Войдите что бы оставлять комментарии

0

ответ написан больше 2лет назад

0 комментариев

Войдите что бы оставлять комментарии

Чем отличается Фотоаппарат Canon EOS 5D Mark III с ID: 12079 от Фотоаппарата Canon EOS 5D Mark III с ID: 13066 и от Фотоаппарата Canon EOS 5D Mark III ID: 11735. И что такое ID?

0

ответ написан больше 2лет назад

0 комментариев

Войдите что бы оставлять комментарии

Оставить ответ

Войдите, чтобы написать ответ

чем отличаются class от id

Один из самых частых вопросов в процессе знакомства с новыми стандартами — в чем разница между атрибутами HTML-элементов «id» и «class». Ведь эффект, вроде бы, одинаковый.

Одинаковый эффект у них только в самых простых случаях использования в CSS. На самом деле отличий полно.

id уникальное собственное имя элемента на странице, то есть на странице не должно быть нескольких элементов с одним id. Например блоку с шапкой сайта можно дать . class вольный признак, который дается обычно нескольким элементам, чтобы отличать их от других. Например, картинкам, которые просто сопровождают текст, можно дать , а картинкам, которые важны для понимания текста — .

Из этой сути прямо или косвенно вытекают остальные отличия, которые видны и в HTML, и в CSS, и в скриптах.

Якорные ссылки Если нужно поставить ссылку на какой-то элемент в странице, то ему достаточно дать id (

) и ссылаться на него якорем (http://site/path/#about). Это, кстати, предпочтительный способ взамен старого

Элементу можно задавать несколько классов через пробелы: . Причем их можно использовать и по отдельности:

/* все important элементы */ .important {color:red;}

И в сочетании:

/* элементы с important и centered одновременно */ .important.centered {border:solid black 1px;}

Обратите внимание, что между классами в CSS-правиле нет пробела.

Разный вес в CSS

У каждого правила в CSS есть «вес», по которому определяется порядок их применений. У id этот вес больше. Поэтому если у элемента задан и id, и class:

…

То из двух правил

#about {color:green;} .important {color:red;}

Выиграет первое, цвет заголовка будет зеленым. (Веса правил — это отдельная песня, о ней будет статья в свое время.)

Поиск в скрипте Элемент с «id» можно легко найти в скрипте с помощью функции document.getElementById() . Для классов такой функции нет.

Эта статья — часть находящегося в процессе написания цикла под рабочим названием «Учебник». Я рекомендую ознакомиться и с другими статьями, которые можно найти в категории «Учебник «, где они сейчас собраны в обратном хронологическом порядке.

Контролировать внешний вид HTML-элементов на странице можно при помощи нескольких селекторов. ID и CSS class являются наиболее распространенными, которые помогают не только в создании разметки HTML-документов , но и в их оформлении (стилизации ).

Как применять CSS-селектор ID

Селектор ID используется для обозначения отдельного HTML-элемента с помощью уникального значения атрибута id . В следующем примере представлен элемент

, значением атрибута id которого является header .В CSS к этому div-элементу можно применять различную стилизацию:

#header { width: 100%; height: 80px; background: blue

Применение IDS/IPS — «Хакер»

Содержание статьи

В настоящее время защита, обеспечиваемая файерволом и антивирусом, уже не эффективна против сетевых атак и малварей. На первый план выходят решения класса IDS/IPS, которые могут обнаруживать и блокировать как известные, так и еще не известные угрозы.

INFO

- О Mod_Security и GreenSQL-FW читай в статье «Последний рубеж», ][_12_2010.

- Как научить iptables «заглядывать» внутрь пакета, читай в статье «Огненный щит», ][_12_2010.

Технологии IDS/IPS

Чтобы сделать выбор между IDS или IPS, следует понимать их принципы работы и назначение. Так, задача IDS (Intrusion Detection System) состоит в обнаружении и регистрации атак, а также оповещении при срабатывании определенного правила. В зависимости от типа, IDS умеют выявлять различные виды сетевых атак, обнаруживать попытки неавторизованного доступа или повышения привилегий, появление вредоносного ПО, отслеживать открытие нового порта и т. д. В отличие от межсетевого экрана, контролирующего только параметры сессии (IP, номер порта и состояние связей), IDS «заглядывает» внутрь пакета (до седьмого уровня OSI), анализируя передаваемые данные. Существует несколько видов систем обнаружения вторжений. Весьма популярны APIDS (Application protocol-based IDS), которые мониторят ограниченный список прикладных протоколов на предмет специфических атак. Типичными представителями этого класса являются PHPIDS, анализирующий запросы к PHP-приложениям, Mod_Security, защищающий веб-сервер (Apache), и GreenSQL-FW, блокирующий опасные SQL-команды (см. статью «Последний рубеж» в ][_12_2010).

PHPIDS блокирует неправильные PHP-запросыСетевые NIDS (Network Intrusion Detection System) более универсальны, что достигается благодаря технологии DPI (Deep Packet Inspection, глубокое инспектирование пакета). Они контролируют не одно конкретное приложение, а весь проходящий трафик, начиная с канального уровня.

Для некоторых пакетных фильтров также реализована возможность «заглянуть внутрь» и блокировать опасность. В качестве примера можно привести проекты OpenDPI и Fwsnort. Последний представляет собой программу для преобразования базы сигнатур Snort в эквивалентные правила блокировки для iptables. Но изначально файервол заточен под другие задачи, да и технология DPI «накладна» для движка, поэтому функции по обработке дополнительных данных ограничены блокировкой или маркированием строго определенных протоколов. IDS всего лишь помечает (alert) все подозрительные действия. Чтобы заблокировать атакующий хост, администратор самостоятельно перенастраивает брандмауэр во время просмотра статистики. Естественно, ни о каком реагировании в реальном времени здесь речи не идет. Именно поэтому сегодня более интересны IPS (Intrusion Prevention System, система предотвращения атак). Они основаны на IDS и могут самостоятельно перестраивать пакетный фильтр или прерывать сеанс, отсылая TCP RST. В зависимости от принципа работы, IPS может устанавливаться «в разрыв» или использовать зеркалирование трафика (SPAN), получаемого с нескольких сенсоров. Например, в разрыв устанавливается Hogwash Light BR, которая работает на втором уровне OSI. Такая система может не иметь IP-адреса, а значит, остается невидимой для взломщика.

В обычной жизни дверь не только запирают на замок, но и дополнительно защищают, оставляя возле нее охранника, ведь только в этом случае можно быть уверенным в безопасности. В IT в качестве такого секьюрити выступают хостовые IPS (см. «Новый оборонительный рубеж» в ][_08_2009), защищающие локальную систему от вирусов, руткитов и взлома. Их часто путают с антивирусами, имеющими модуль проактивной защиты. Но HIPS, как правило, не используют сигнатуры, а значит, не требуют постоянного обновления баз. Они контролируют гораздо больше системных параметров: процессы, целостность системных файлов и реестра, записи в журналах и многое другое.

Чтобы полностью владеть ситуацией, необходимо контролировать и сопоставлять события как на сетевом уровне, так и на уровне хоста. Для этой цели были созданы гибридные IDS, которые коллектят данные из разных источников (подобные системы часто относят к SIM — Security Information Management). Среди OpenSource-проектов интересен Prelude Hybrid IDS, собирающий данные практически со всех OpenSource IDS/IPS и понимающий формат журналов разных приложений (поддержка этой системы приостановлена несколько лет назад, но собранные пакеты еще можно найти в репозиториях Linux и *BSD).

В разнообразии предлагаемых решений может запутаться даже профи. Сегодня мы познакомимся с наиболее яркими представителями IDS/IPS-систем.

Объединенный контроль угроз

Современный интернет несет огромное количество угроз, поэтому узкоспециализированные системы уже не актуальны. Необходимо использовать комплексное многофункциональное решение, включающее все компоненты защиты: файервол, IDS/IPS, антивирус, прокси-сервер, контентный фильтр и антиспам-фильтр. Такие устройства получили название UTM (Unified Threat Management, объединенный контроль угроз). В качестве примеров UTM можно привести Trend Micro Deep Security, Kerio Control, Sonicwall Network Security, FortiGate Network Security Platforms and Appliances или специализированные дистрибутивы Linux, такие как Untangle Gateway, IPCop Firewall, pfSense (читай их обзор в статье «Сетевые регулировщики», ][_01_2010).

Suricata

- Разработчик: OISF (Open Information Security Foundation).

- Web: www.openinfosecfoundation.org.

- Платформа: программная.

- ОС: Linux, *BSD, Mac OS X, Solaris, Windows/Cygwin.

- Лицензия: GNU GPL.

Бета-версия этой IDS/IPS была представлена на суд общественности в январе 2010-го после трех лет разработок. Одна из главных целей проекта — создание и обкатка совершенно новых технологий обнаружения атак. За Suricata стоит объединение OISF, которое пользуется поддержкой серьезных партнеров, включая ребят из US Department of Homeland Security. Актуальным на сегодня является релиз под номером 1.1, вышедший в ноябре 2011 года. Код проекта распространяется под лицензией GPLv2, но финансовые партнеры имеют доступ к не GPL-версии движка, которую они могут использовать в своих продуктах. Для достижения максимального результата к работе привлекается сообщество, что позволяет достигнуть очень высокого темпа разработки. Например, по сравнению с предыдущей версией 1.0, объем кода в 1.1 вырос на 70%. Некоторые современные IDS с длинной историей, в том числе и Snort, не совсем эффективно используют многопроцессорные/многоядерные системы, что приводит к проблемам при обработке большого объема данных. Suricata изначально работает в многопоточном режиме. Тесты показывают, что она шестикратно превосходит Snort в скорости (на системе с 24 CPU и 128 ГБ ОЗУ). При сборке с параметром ‘—enable-cuda’ появляется возможность аппаратного ускорения на стороне GPU. Изначально поддерживается IPv6 (в Snort активируется ключом ‘—enable-ipv6’), для перехвата трафика используются стандартные интерфейсы: LibPcap, NFQueue, IPFRing, IPFW. Вообще, модульная компоновка позволяет быстро подключить нужный элемент для захвата, декодирования, анализа или обработки пакетов. Блокировка производится средствами штатного пакетного фильтра ОС (в Linux для активации режима IPS необходимо установить библиотеки netlink-queue и libnfnetlink). Движок автоматически определяет и парсит протоколы (IP, TCP, UDP, ICMP, HTTP, TLS, FTP, SMB, SMTP и SCTP), поэтому в правилах необязательно привязываться к номеру порта (как это делает Snort), достаточно лишь задать действие для нужного протокола. Ivan Ristic, автор Mod_security, создал специальную библиотеку HTP, применяемую в Suricata для анализа HTTP-трафика. Разработчики прежде всего стремятся добиться точности обнаружения и повышения скорости проверки правил.

Вывод результатов унифицирован, поэтому можно использовать стандартные утилиты для их анализа. Собственно, все бэк-энды, интерфейсы и анализаторы, написанные для Snort (Barnyard, Snortsnarf, Sguil и т. д.), без доработок работают и с Suricata. Это тоже большой плюс. Обмен по HTTP подробно журналируется в файле стандартного формата Apache.

Основу механизма детектирования в Suricata составляют правила (rules). Здесь разработчики не стали пока ничего изобретать, а позволили подключать рулсеты, созданные для других проектов: Sourcefire VRT (можно обновлять через Oinkmaster), OpenSource Emerging Threats и Emerging Threats Pro. В первых релизах поддержка была лишь частичной, и движок не распознавал и не загружал некоторые правила, но сейчас эта проблема решена. Реализован и собственный формат rules, внешне напоминающий снортовский. Правило состоит из трех компонентов: действие (pass, drop, reject или alert), заголовок (IP/порт источника и назначения) и описание (что искать). В настройках используются переменные (механизм flowint), позволяющие, например, создавать счетчики. При этом информацию из потока можно сохранять для последующего использования. Такой подход, применяемый для отслеживания попыток подбора пароля, более эффективен, чем используемый в Snort метод, который оперирует пороговым значением срабатывания. Планируется создание механизма IP Reputation (вроде SensorBase Cisco, см. статью «Потрогай Cisco» в ][_07_2011).

Резюмируя, отмечу, что Suricata — это более быстрый движок, чем Snort, полностью совместимый с ним по правилам и бэк-эндам и способный проверять большие сетевые потоки. Единственный недостаток проекта — скудная документация, хотя опытному админу ничего не стоит разобраться с настройками. В репозиториях дистрибутивов уже появились пакеты для установки, а на сайте проекта доступны внятные инструкции по самостоятельной сборке из исходников. Есть и готовый дистрибутив Smooth-sec, построенный на базе Suricata.

Конфигурационный файл Suricata понятен тем, кто возился с настройками Snort

Samhain

- Разработчик: Samhain Labs.

- Web: www.la-samhna.de/samhain.

- Реализация: программная.

- ОС: Unix, Linux, Windows/Cygwin.

- Лицензия: GNU GPL

Выпускаемый под OpenSource-лицензией Samhain относится к хостовым IDS, защищающим отдельный компьютер. Он использует несколько методов анализа, позволяющих полностью охватить все события, происходящие в системе:

- создание при первом запуске базы данных сигнатур важных файлов и ее сравнение в дальнейшем с «живой» системой;

- мониторинг и анализ записей в журналах;

- контроль входа/выхода в систему;

- мониторинг подключений к открытым сетевым портам;

- контроль файлов с установленным SUID и скрытых процессов.

Программа может быть запущена в невидимом режиме (задействуется модуль ядра), когда процессы ядра невозможно обнаружить в памяти. Samhain также поддерживает мониторинг нескольких узлов, работающих под управлением разных ОС, с регистрацией всех событий в одной точке. При этом установленные на удаленных узлах агенты отсылают всю собранную информацию (TCP, AES, подпись) по зашифрованному каналу на сервер (yule), который сохраняет ее в БД (MySQL, PostgreSQL, Oracle). Кроме того, сервер отвечает за проверку статуса клиентских систем, распространение обновлений и конфигурационных файлов. Реализовано несколько вариантов для оповещений и отсылки собранной информации: e-mail (почта подписывается во избежание подделки), syslog, лог-файл (подписывается), Nagios, консоль и др. Управление можно осуществлять с помощью нескольких администраторов с четко установленными ролями.

Пакет доступен в репозиториях практически всех дистрибутивов Linux, на сайте проекта есть описание, как установить Samhain под Windows.

StoneGate Intrusion Prevention System

- Разработчик: StoneSoft Corporation.

- Web: www.stonesoft.com.

- Реализация: программно-аппаратная, образ VMware.

- ОС: 32/64-битные Windows 2k3/Vista/7/2k8R2, Linux (CentOS, RHEL, SLES).

- Лицензия: коммерческая.

Это решение разработано финской компанией, которая занимается созданием продуктов корпоративного класса в сфере сетевой безопасности. В нем реализованы все востребованные функции: IPS, защита от DDoS- и 0day-атак, веб-фильтрация, поддержка зашифрованного трафика и т. д. С помощью StoneGate IPS можно заблокировать вирус, spyware, определенные приложения (P2P, IM и прочее). Для веб-фильтрации используется постоянно обновляемая база сайтов, разделенных на несколько категорий. Особое внимание уделяется защите от обхода систем безопасности AET (Advanced Evasion Techniques). Технология Transparent Access Control позволяет разбить корпоративную сеть на несколько виртуальных сегментов без изменения реальной топологии и установить для каждого из них индивидуальные политики безопасности. Политики проверки трафика настраиваются при помощи шаблонов, содержащих типовые правила. Эти политики создаются в офлайн-режиме. Администратор проверяет созданные политики и загружает их на удаленные узлы IPS. Похожие события в StoneGate IPS обрабатываются по принципу, используемому в SIM/SIEM-системах, что существенно облегчает анализ. Несколько устройств легко можно объединить в кластер и интегрировать с другими решениями StoneSoft — StoneGate Firewall/VPN и StoneGate SSL VPN. Управление при этом обеспечивается из единой консоли управления (StoneGate Management Center), состоящей из трех компонентов: Management Server, Log Server и Management Client. Консоль позволяет не только настраивать работу IPS и создавать новые правила и политики, но и производить мониторинг и просматривать журналы. Она написана на Java, поэтому доступны версии для Windows и Linux.

Консоль управления StoneGate IPSStoneGate IPS поставляется как в виде аппаратного комплекса, так и в виде образа VMware. Последний предназначен для установки на собственном оборудовании или в виртуальной инфраструктуре. И кстати, в отличие от создателей многих подобных решений, компания-разработчик дает скачать тестовую версию образа.

IBM Security Network Intrusion Prevention System

- Разработчик: IBM.

- Web: www.ibm.com/ru.

- Реализация: программно-аппаратная, образ VMware.

- Лицензия: коммерческая.

Система предотвращения атак, разработанная IBM, использует запатентованную технологию анализа протоколов, которая обеспечивает превентивную защиту в том числе и от 0day-угроз. Как и у всех продуктов серии IBM Security, его основой является модуль анализа протоколов — PAM (Protocol Analysis Module), сочетающий в себе традиционный сигнатурный метод обнаружения атак (Proventia OpenSignature) и поведенческий анализатор. При этом PAM различает 218 протоколов уровня приложений (атаки через VoIP, RPC, HTTP и т. д.) и такие форматы данных, как DOC, XLS, PDF, ANI, JPG, чтобы предугадывать, куда может быть внедрен вредоносный код. Для анализа трафика используется более 3000 алгоритмов, 200 из них «отлавливают» DoS. Функции межсетевого экрана позволяют разрешить доступ только по определенным портам и IP, исключая необходимость привлечения дополнительного устройства. Технология Virtual Patch блокирует вирусы на этапе распространения и защищает компьютеры до установки обновления, устраняющего критическую уязвимость. При необходимости администратор сам может создать и использовать сигнатуру. Модуль контроля приложений позволяет управлять P2P, IM, ActiveX-элементами, средствами VPN и т. д. и при необходимости блокировать их. Реализован модуль DLP, отслеживающий попытки передачи конфиденциальной информации и перемещения данных в защищаемой сети, что позволяет оценивать риски и блокировать утечку. По умолчанию распознается восемь типов данных (номера кредиток, телефоны…), остальную специфическую для организации информацию админ задает самостоятельно при помощи регулярных выражений. В настоящее время большая часть уязвимостей приходится на веб-приложения, поэтому в продукт IBM входит специальный модуль Web Application Security, который защищает системы от распространенных видов атак: SQL injection, LDAP injection, XSS, JSON hijacking, PHP file-includers, CSRF и т. д.

В продуктах IBM задействованы наработки онлайн-сервиса GTOC и X-ForceПредусмотрено несколько вариантов действий при обнаружении атаки — блокировка хоста, отправка предупреждения, запись трафика атаки (в файл, совместимый с tcpdump), помещение узла в карантин, выполнение настраиваемого пользователем действия и некоторые другие. Политики прописываются вплоть до каждого порта, IP-адреса или зоны VLAN. Режим High Availability гарантирует, что в случае выхода из строя одного из нескольких устройств IPS, имеющихся в сети, трафик пойдет через другое, а установленные соединения не прервутся. Все подсистемы внутри железки — RAID, блок питания, вентилятор охлаждения — дублированы. Настройка, производящаяся при помощи веб-консоли, максимально проста (курсы обучения длятся всего один день). При наличии нескольких устройств обычно приобретается IBM Security SiteProtector, который обеспечивает централизованное управление, выполняет анализ логов и создает отчеты.

McAfee Network Security Platform 7

- Разработчик: McAfee Inc.

- Web: www.mcafee.com.

- Реализация: программно-аппаратная.

- Лицензия: коммерческая.

IntruShield IPS, выпускавшийся компанией McAfee, в свое время был одним из популярных IPS-решений. Теперь на его основе разработан McAfee Network Security Platform 7 (NSP). В дополнение ко всем функциями классического NIPS новый продукт получил инструменты для анализа пакетов, передаваемых по внутренней корпоративной сети, что помогает обнаруживать зловредный трафик, инициируемый зараженными компами. В McAfee используется технология Global Threat Intelligence, которая собирает информацию с сотен тысяч датчиков, установленных по всему миру, и оценивает репутацию всех проходящих уникальных файлов, IP- и URL-адресов и протоколов. Благодаря этому NSP может обнаруживать трафик ботнета, выявлять 0day-угрозы и DDoS-атаки, а такой широкий охват позволяет свести к нулю вероятность ложного срабатывания.

Не каждая IDS/IPS может работать в среде виртуальных машин, ведь весь обмен происходит по внутренним интерфейсам. Но NSP не испытывает проблем с этим, он умеет анализировать трафик между VM, а также между VM и физическим хостом. Для наблюдения за узлами используется агентский модуль от компании Reflex Systems, который собирает информацию о трафике в VM и передает ее в физическую среду для анализа.

Движок различает более 1100 приложений, работающих на седьмом уровне OSI. Он просматривает трафик при помощи механизма контент-анализа и предоставляет простые инструменты управления.

Кроме NIPS, McAfee выпускает и хостовую IPS — Host Intrusion Prevention for Desktop, которая обеспечивает комплексную защиту ПК, используя такие методы детектирования угроз, как анализ поведения и сигнатур, контроль состояния соединений с помощью межсетевого экрана, оценка репутации для блокирования атак.

Где развернуть IDS/IPS?

Чтобы максимально эффективно использовать IDS/IPS, нужно придерживаться следующих рекомендаций:

- Систему необходимо разворачивать на входе защищаемой сети или подсети и обычно за межсетевым экраном (нет смысла контролировать трафик, который будет блокирован) — так мы снизим нагрузку. В некоторых случаях датчики устанавливают и внутри сегмента.

- Перед активацией функции IPS следует некоторое время погонять систему в режиме, не блокирующем IDS. В дальнейшем потребуется периодически корректировать правила.

- Большинство настроек IPS установлены с расчетом на типичные сети. В определных случаях они могут оказаться неэффективными, поэтому необходимо обязательно указать IP внутренних подсетей и используемые приложения (порты). Это поможет железке лучше понять, с чем она имеет дело.

- Если IPS-система устанавливается «в разрыв», необходимо контролировать ее работоспособность, иначе выход устройства из строя может запросто парализовать всю сеть.

Заключение

Победителей определять не будем. Выбор в каждом конкретном случае зависит от бюджета, топологии сети, требуемых функций защиты, желания админа возиться с настройками и, конечно же, рисков. Коммерческие решения получают поддержку и снабжаются сертификатами, что позволяет использовать эти решения в организациях, занимающихся в том числе обработкой персональных данных Распространяемый по OpenSource-лицензии Snort прекрасно документирован, имеет достаточно большую базу и хороший послужной список, чтобы быть востребованным у сисадминов. Совместимый с ним Suricata вполне может защитить сеть с большим трафиком и, главное, абсолютно бесплатен.

Компьютеры и Интернет

в Интернет 26.12.2018 522 Просмотров

IPS — это аббревиатура от система предотвращения вторжений – система, которая проверяет трафик, проходящий через сеть, и блокирует или устраняет потоки с вредоносным трафиком. IPS обычно использует комбинацию подписей трафика и файлов и эвристический анализ потоков. Идентификаторы IDS — это также аббревиатура для системы обнаружения вторжений – система, аналогичная IPS, но не влияет на потоки – и следит только за журналами и оповещениями о вредоносных движениях к центральной системе управления.

Вы найдёте решения как с возможностями IDS, так и со встроенными IPS. IDS можно использовать первоначально для того чтобы увидеть как система поступает без её фактического преграждения чем-нибудь. Затем, как только могут быть включены точно настроенные IP-адреса, система может быть развёрнута inline, чтобы обеспечить полную защиту.

Теперь, когда у нас есть базовое понимание IPS и IDS, давайте перечислим, как различаются обе терминологии.–

ПАРАМЕТР | IPS | ИДЕНТИФИКАЦИОННАЯ КАРТОЧКА IDS |

|---|---|---|

| Аббревиатура для | система предотвращения вторжений | система обнаружения вторжений |

| Тип системы | Активный (мониторинг и автоматическая защита) и/или пассивный | Пассивный (мониторинг и уведомления) |

| Механизм обнаружения |

|

|

| Размещение | Inline для передачи данных | Вне диапазона от передачи данных |

| Аномальный ответ | Удаление, оповещение или очистка вредоносного трафика | Посылает сигнал тревоги при обнаружении злонамеренного трафика |

| Влияние на производительность сети | Замедляет производительность сети из-за задержки, вызванной встроенной обработкой IPS | Не влияет на производительность сети из-за не строчного развертывания идентификаторов. |

| Преимущества | Предпочитаемый большинством организаций в виду того что отлично работает при обнаружении и предохранении и всё это выполняет автоматически | Не блокирует допустимый трафик, который иногда может быть заблокирован IPS. |

2018-12-26

Что такое ID – как узнать Айди компьютера и поменять его?

Обычная ситуация – человек решил общаться в социальных сетях, но для этого необходимо пройти регистрацию. Пользователь придумывает себе логин и пароль. На первый взгляд все очень просто. Однако каждому зарегистрированному пользователю сервер сайта присваивает ID. Тут у пользователей может возникнуть вполне логичный вопрос, что такое ID?

Что значит ID?

На самом деле многие пользователи не имеют четкого представления о том, что такое Айди. В переводе с английского языка данная аббревиатура означает идентификатор – удостоверение личности. ID – это уникальный индивидуальный номер. Данный параметр есть у всех компьютеров, однако ID не является их именем. Это адрес сетевой карты, применяемой при подключении ко всемирной паутине. Благодаря этому имеется возможность идентифицировать устройство. Вот что такое значит ID компьютера.

Для чего нужен ID?

Использование Айди компьютера выполняется в целях активации программного обеспечения. Такая мера необходима в тех случаях, когда следует привязать программу к конкретному компьютеру и при этом выполнить блокировку запуска на других ПК. Идентификатор пользователя нужен и для пополнения денежных средств на его счету посредством платежных систем. Ведь известно, что сегодня многие операции, связанные с перечислением денег, выполняются через эти системы оплаты.

Чем ID отличается от IP?

Многие пользователи не отличают ID от IP. Их заблуждение в том, что они их обоих принимают за адрес компьютера. Следует знать, что каждый из этих номеров имеет свои функции и предназначения. Надо признать тот факт, что по некоторым признаком они схожи. Так, к примеру, у каждого пользователя сети ID и IP абсолютно уникальны, то есть не имеют аналогов. Оба этих номера означают идентификацию устройства. Однако между ними есть существенные отличия. Если не знаете, что такое ID, то это индивидуальный номер компьютера, а IP – это уникальный адрес.

Как узнать ID компьютера?

Для того чтобы посмотреть идентификатор компьютера, надо выполнить следующие действия:

- Перейти в меню «Пуск.

- Зайти в «Панель управления».

- В открывшемся окне найти иконку «Система» (выглядит как монитор с галочкой) и дважды щелкнуть по ней правой кнопкой мыши.

- В появившемся окне можно увидеть подробную информацию об установленной на компьютере системе.

- Затем выбрать «Диспетчер устройств» (это список программ и рабочих инструментов на компьютере).

- Перейти в список «Сетевые карты».

- В появившемся списке нужно нажать на пункт «Сетевая плата».

- Перейти в «Свойства», затем нажать на вкладку «Дополнительно».

- Выбрать «Сетевой адрес».

Вот тогда перед пользователем предстанет тот самый идентификатор компьютера с загадочным названием ID. Если же после всех вышеперечисленных операций эти сведения не отобразились, нужно зайти в меню «Пуск», найти вкладку «Стандартные» и нажать команду «Выполнить». Есть и другой способ входа в это окно. Для этого надо одновременно нажать клавиши Win + R. В отобразившемся окне следует ввести команду Cmd. Затем нужно нажать клавишу Enter. Появится командная строка, в которой необходимо набрать слово ipconfig/all. В результате пользователь получит сведения о данных сетевой карты.

Как поменять ID компьютера?

Иногда у пользователей возникает вопрос о том, как поменять идентификатор компьютера и возможно ли это сделать? Да, изменить данные устройства можно. Ведь, по сути, ID – это имя компьютера. В операционной системе Windows даже у новичка без особого труда получится выполнить замену идентификатора. Для этого сначала необходимо найти текущее имя компьютера, затем нажать на кнопку «Изменить параметры». Кликнув еще раз на функцию «Изменить», надо ввести новое имя устройства. В завершение нужно нажать на «ОК». Таким образом будет выполнено сохранение внесенных изменений.

Что такое ID пользователя?

С ID пользователи встречаются достаточно часто, хотя зачастую не знают об этом. Если у вас есть аккаунт в социальной сети ВКонтакте или Одноклассники, ID вы точно видели — это идентификатор пользователя. Хотите примеры? Нет проблем.

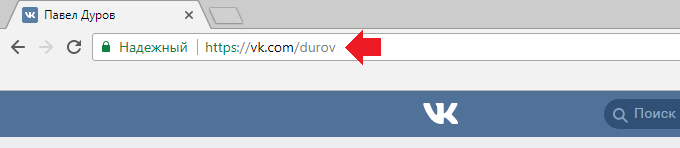

Давайте возьмем ВКонтакте и страницу Павла Дурова. Как известно, именно Павел Дуров стал первым пользователем ВК, а потому его страница имеет такой вид:

В данном случае цифра означает идентификатор пользователя (ID — от identifier, то есть опознаватель), а заодно — еще и порядковый регистрационный номер пользователь. Правда, на большинстве веб-проектов при регистрации отражается не регистрационный номер пользователя, а присвоенный ему идентификатор, который может состоять как из цифр, так и букв.

Если вас просят прислать ID ВКонтакте, вы можете смело присылать комбинацию, которую видите в адресной строке браузера — vk.com/id***** (вместо звездочек указываете свой ID). Однако может смутить другое: в том же ВК ID может иметь иной вид. Возьмем для примера все тот же ID Павла Дурова:

Заметили разницу? Некоторое время назад в ВК появилась возможность указывать имя собственное вместо регистрационного номера, чем воспользовались многие пользователи. При этом страница будет доступна по обоим ID, то есть указывать можно любой вариант.

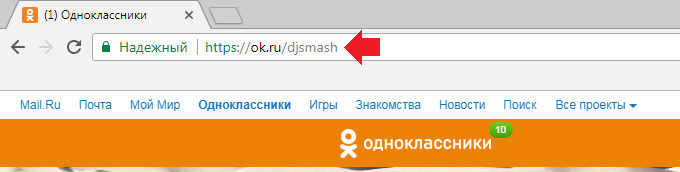

В Одноклассниках результат практически аналогичен:

Разумеется, социальные сети не единственные веб-сайты, где есть ID. Например, при заказе товара в интернет-магазине номер заказа тоже можно назвать ID. Или, к примеру, взять мессенджеры — в качестве ID может использовать номер телефона, адрес электронной почты, набор букв и цифр…

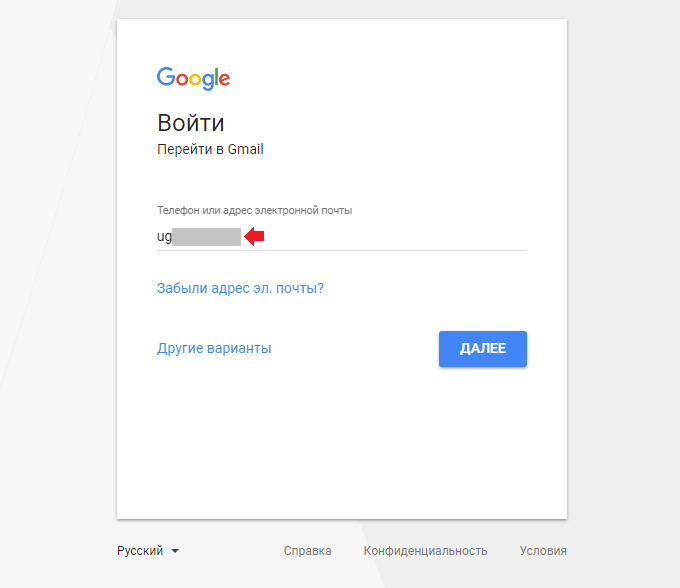

Банковская карта и ее номер — это тоже своего рода ID:

Адрес электронной почты? Ну разумеется! Причем некоторые почтовые сервисы позволяют использовать номер телефона в качестве логина — его тоже можно назвать ID.

А как же Apple ID? И о нем не забудь: это учетная запись пользователя, с помощью которой он может покупать приложения, медиа контент, пользоваться облачным хранилищем и т.д.

Короче говоря, ID встречается много где и довольно часто.

Как определить местоположение человека по его ID? И чем отличается ID от IP ?

Достаточно указать только ссылку на его страницу. Далее полиция отправляет запрос в маил. ру. Маил ру отправляют информацию (ай пи адрес и т д) в полицию. Полиция отправляет запрос провайдеру. Провайдер отправляет информацию о человеке (его ФИО и адрес) в полицию. Все. Таким же образом можно засудить человека, который взломал вашу страничку в контакте, украл аккаунт от онлайн игры и так далее. Угрозы и неправомерный доступ — это разные статьи УК, но работает все одинакого.

Какие данные о нем знаешь, те и указывай. Определять человека по этим данным уже не твоя задача.

ай ди это идентификатор пользователя на сайте-а ай пи это идентификатор сетевого адреса компьютера-и наврядли милиция что найдёт тем более если ай пи адрес у него динамический что очень часто сейчас используется у провайдера-ну максимум что менты найдут так это из какой подсети он выходит часто в сеть-но заниматься этим никто не будет потому как это же не террорист и денег он Я думаю тоже не украл

тебе, никак, а ментам это параллельно!