Безопасность Wi-Fi сетей — в этой статье мы расскажем как защитить свою WiFi сеть

В качестве вступления

Некоторое время назад, когда мы общались с заказчиками на тему производительности и безопасности Wi-Fi-сетей, мы часто слышали следующие аргументы:

- Зачем это нужно?

- От кого нам защищаться?

- У нас всё и так хорошо работает, и никто нас не взламывает!

К счастью, последнее время мы стали реже слышать подобные фразы, но все равно, не все так безоблачно. Все еще много компаний, чьи ИТ-специалисты не считают нужным обеспечить должным образом защиту беспроводного сегмента корпоративной сети.

МЫ РАССКАЖЕМ О ТОМ, КАК ЗАЩИТИТЬ WiFi-СЕТЬ И ДАДИМ ДЛЯ ЭТОГО КОНКРЕТНЫЕ РЕКОМЕНДАЦИИ

Распространенная ситуация

Чаще всего мы сталкиваемся с ситуацией, когда в организациях беспроводные сети организованы следующим образом:

- Беспроводная сеть построена на базе SOHO (Small office/home office ) маршрутизаторов/точек доступа, не предназначенных для работы в нагруженных сетях

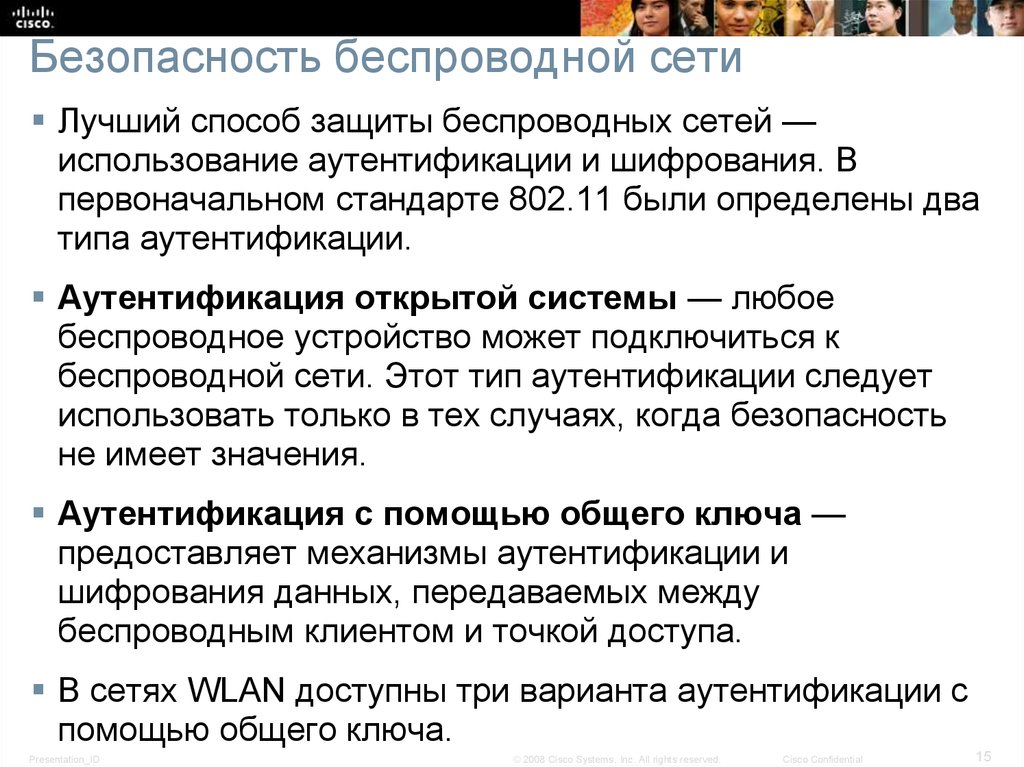

- Используется аутентификация на основе разделяемых общих ключей (Pre-Shared key)

- Из беспроводной сети есть ничем не ограниченный доступ к серверам и другим ресурсам

- Доступ в сеть Интернет настроен без каких-либо ограничений/проверок

- За обновлениями версий прошивок на оборудовании нет должного контроля

- Используются настройки оборудования по умолчанию

Это применимо не ко всем компаниям и не все пункты сразу, но пара-тройка замечаний есть как правило у всех.

Давайте разберем несколько ситуаций и представим, что в таком случае может произойти.

Самый простой доступ к сети

Любой не авторизованный пользователь, проще говоря злоумышленник, может получить доступ к локальной сети организации даже находясь за её пределами! Общие ключи аутентификации как правило не меняются в течение длительных периодов времени и известны широкому кругу лиц. Далее, используя простые методы, можно осуществить атаку на любой сервер/ПК и получить доступ практически к любой информации.

Не защищённый BYOD (bring your own device)

Так же к сети подключается большое количество личных устройств сотрудников и гостей, защищённость которых невозможно проконтролировать. Возникает риск проникновения вредоносного ПО в локальную сеть через такие устройства, например, шифровальщиков и криптомайнеров.

Неконтролируемая эксплуатация

Устаревшие версии прошивок содержат массу уязвимостей, через которые можно получить доступ к управлению и, как следствие, потерю контроля над беспроводной сетью. Так же устаревшие версии могут быть не стабильны, оборудование может “зависать и глючить”.

Так же устаревшие версии могут быть не стабильны, оборудование может “зависать и глючить”.

Некорректный ввод в эксплуатацию

Не изменённые в процессе запуска сети пароли и IP адреса, используемые по умолчанию, легко ищутся в документации, особенно, когда известна модель установленного оборудования, которая может быть определена простым сканированием.

Отсутствие современных мер защиты

И наконец, как вариант, можно просто заблокировать работу беспроводной сети путём осуществления DoS атаки на оборудование, так как SOHO устройства не обладают функционалом защиты!

ЧТО ЖЕ ДЕЛАТЬ?

Как же обезопасить Wi-Fi сеть организации и защитить коммерческую информацию от взлома потенциальными злоумышленниками? — Сейчас расскажем!

10 шагов к обеспечению безопасности WiFi-сети

Шаг №1 Защитите управление устройствами беспроводной сети

Смените настройки по умолчанию и ограничьте доступы к интерфейсам управления. Используйте только защищённые протоколы управления HTTPS/SSH.

Используйте только защищённые протоколы управления HTTPS/SSH.

Этим шагом вы исключите возможность компрометации управления оборудованием. Никто кроме авторизованных администраторов не сможет изменять параметры беспроводной сети.

Шаг №2 Следите за обновлениями

Регулярно проверяйте наличие обновлений и обновляйте версии операционных систем (прошивок) оборудования беспроводной сети.

Выполняя эту нехитрую операцию, вы исключаете возможность эксплуатации злоумышленниками известных и распространенных уязвимостей, а оборудование будет работать стабильно и без зависаний.

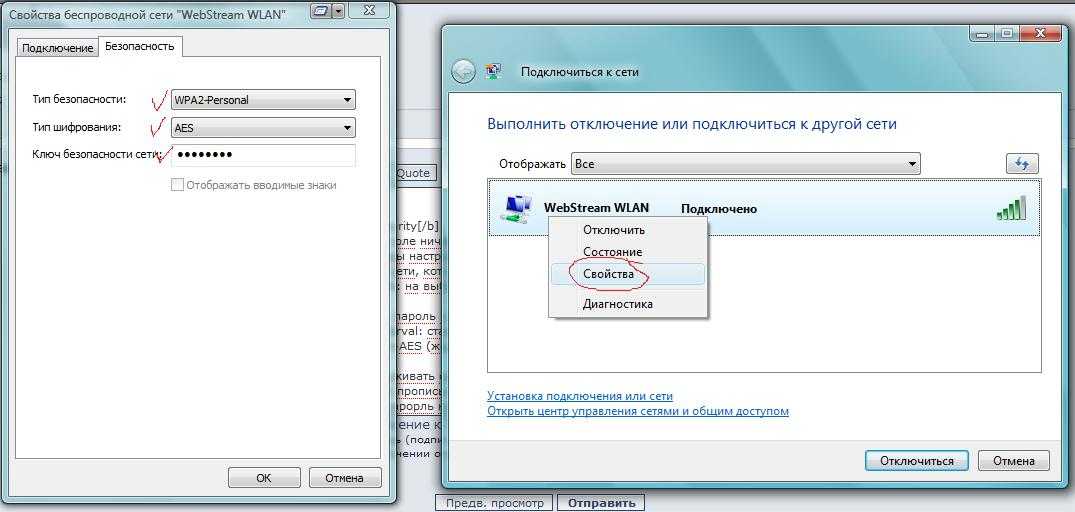

Шаг №3 Настройте актуальные технологии и алгоритмы шифрования

Используйте только проверенные технологии доступа и алгоритмы шифрования такие как WPA2/WPA3 и AES. Не рекомендуем использовать WEP/WPA/TKIP

Эти настройки помогут вам исключить возможности взлома ключа, которые могут длится всего несколько десятков минут.

Шаг №4 Разделите Wi-Fi сети

Мы настоятельно рекомендуем вам разделить беспроводную сеть на гостевую и корпоративную. Гостевая сеть может иметь доступ только в сеть Интернет. Корпоративная может иметь доступ к локальной сети. Используйте сегментирование (VLAN) для разных сетей.

Гостевая сеть может иметь доступ только в сеть Интернет. Корпоративная может иметь доступ к локальной сети. Используйте сегментирование (VLAN) для разных сетей.

Следуя этой рекомендации, вы добавите еще один плюс в копилку безопасности вашей организации, так как гостевые устройства, личные смартфоны, и ноутбуки сотрудников не будут иметь никакого доступа к ресурсам локальной сети. Такие устройства обычно сложно или совсем невозможно проконтролировать на предмет соответствия правилам безопасности.

Корпоративные смартфоны, планшеты и ноутбуки, имеющие доступ к ресурсам локальной сети, подлежат строгим проверкам.

Шаг №5 Используйте строгую аутентификацию пользователей

Настройте строгую аутентификацию/авторизацию пользователей для корпоративной сети и временные пароли для гостевой. Например, для корпоративной сети можно использовать учётные записи и пароли на основе данных из Microsoft Active Directory. Для этого потребуется сервер, работающий по протоколу RADIUS. Например, Cisco ISE или Microsoft NPS.

Например, Cisco ISE или Microsoft NPS.

Это позволит получить полную картину действий пользователей и их устройств в беспроводной сети, что поможет в предотвращении и расследовании возможных инцидентов информационной безопасности. Так же на беспроводную сеть будет распространена парольная политика из Microsoft AD.

Учётные записи для гостей с ограниченным сроком действия можно создавать из интерфейса контроллера беспроводной сети. При этом не будет возможности получения постоянного доступа по одним и тем же паролям в течение длительного периода времени, что минимизирует возможности нелегитимных действий сторонних пользователей.

Шаг №6 Не забывайте о межсетевом экранировании

Доступ к локальной сети из беспроводной должен быть организован только с использованием межсетевого экрана, на котором разрешены исключительно необходимые для работы правила.

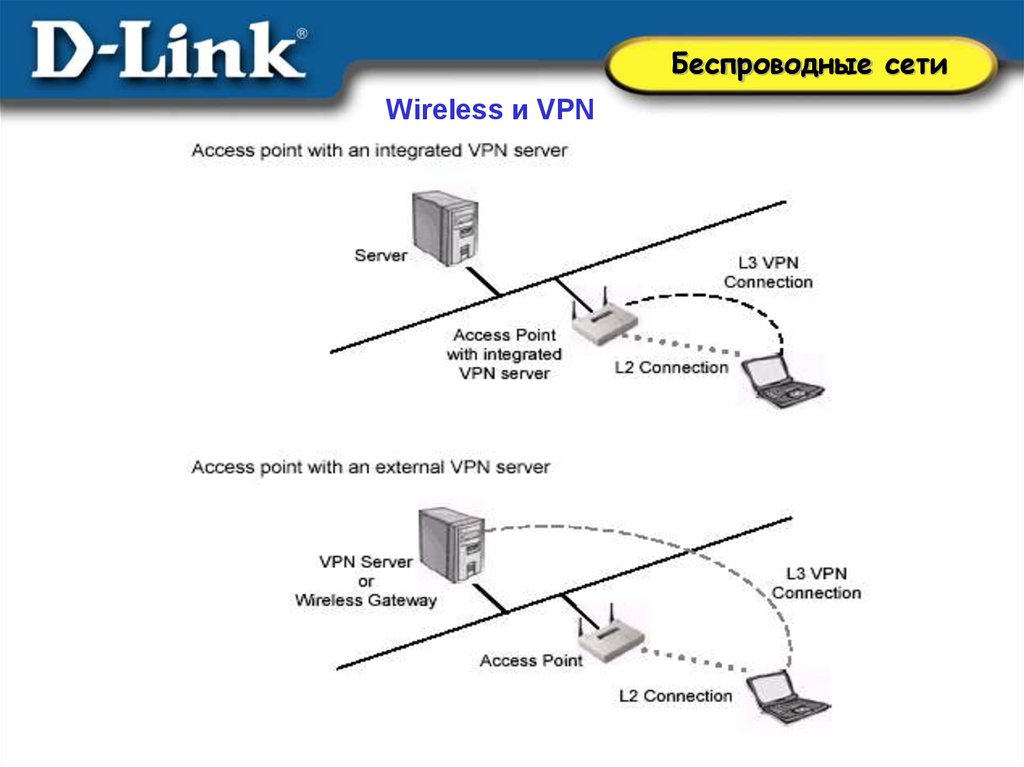

Наиболее защищённый вариант, – это подключение устройств беспроводной сети к выделенным коммутаторам без связи с коммутаторами локальной сети.

При этом доступ к локальной сети может быть настроен через межсетевой экран и технологию VPN.

Шаг №7 Не забывайте о межсетевом экранировании, часть 2

Доступ в сеть Интернет из всех сегментов беспроводной сети должен быть организован только через межсетевой экран (NGFW) на котором активирован функционал расширенной фильтрации, такой как система предотвращения вторжений, контроль DNS запросов и антивирус. Если нет возможности установить межсетевой экран, то, как минимум, используйте облачный сервис Cisco Umbrella для защиты пользователей беспроводной сети.

Наши рекомендации по настройке межсетевых экранов

Такие меры не позволят вредоносному программному обеспечению проникнуть в корпоративную сеть, а также защитят неконтролируемые и, как правило, слабо защищённые гостевые и личные устройства.

Шаг №8 Используйте функционал защиты контроллера Wi-Fi сети

Настройте функционал системы предотвращения вторжений (Wireless IPS), а также защиту управляющих кадров (Management Frame Protection), входящих в состав любого полноценного контроллера беспроводной сети.

WIPS будет защищать от поддельных Wifi сетей и блокировать атаки, соответствующие известным шаблонам (сигнатурам), MFP не позволит нарушить работу сети путём подмены управляющих кадров

Шаг №9 Ведите мониторинг

На регулярной основе осуществляйте мониторинг как событий доступа к беспроводной сети, так и потоков трафика в локальную сеть и в сеть Интернет. Для этого подойдёт либо самый простой Syslog сервер, входящий в базовый набор любого дистрибутива Linux либо профессиональное решение, например SolarWinds.

Это позволит проанализировать уже произошедшие инциденты и предотвратить появление новых.

Шаг №10 Чтобы было что защищать, нужно это качественно построить

- Если показатели качества работы вашей Wi-Fi-сети не соответствуют предъявляемым к ней требованиям, мы рекомендуем провести аудит и выяснив причину низкой производительности устранить её.

- В том случае, если вы еще только планируете строительство беспроводной сети в вашей организации, отнеситесь к этой задаче с должным уровнем ответственности — отдайте эту задачу профессионалам.

- Направление профессиональных сервисов в части беспроводных сетей является одним из фокусных для нашей компании, поэтому команда радиоинженеров LWCOM готова в любой момент подключиться к вашему проекту.

проникновение и защита. 1) Матчасть / Хабр

Синоптики предсказывают, что к 2016 году наступит второй ледниковый период трафик в беспроводных сетях на 10% превзойдёт трафик в проводном Ethernet. При этом от года в год частных точек доступа становится примерно на 20% больше.

При таком тренде не может не радовать то, что 80% владельцев сетей не меняют пароли доступа по умолчанию. В их число входят и сети компаний.

Этим циклом статей я хочу собрать воедино описания существующих технологии защит, их проблемы и способы обхода, таким образом, что в конце читатель сам сможет сказать, как сделать свою сеть непробиваемой, и даже наглядно продемонстрировать проблемы на примере незадачливого соседа (do not try this at home, kids).

Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:

Используйте WPA2-PSK-CCMP с паролем от 12 символовa-z(2000+ лет перебора на ATI-кластере). Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц). Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

Оглавление:

1) Матчасть

2)Kali. Скрытие SSID. MAC-фильтрация. WPS

3)WPA. OpenCL/CUDA. Статистика подбора

Передайте мне сахар

Представьте, что вы — устройство, которое принимает инструкции. К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное.

К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное.

Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем. Остальные — фтопку.

Именно так работает базовая авторизация HTTP (Auth Basic):

AuthType Basic AuthName "My super secret zone!" AuthUserFile /home/.htpasswd Require valid-user

Authorization: Basic YWRtaW46cGFzcw==

То есть исходное:

echo -n 'admin:pass' | base64 # YWRtaW46cGFzcw==

У данного подхода есть один большой недостаток — так как пароль (или логин-пароль, что по сути просто две части того же пароля) передаётся по каналу «как есть» — кто угодно может встрять между вами и клиентом и получить ваш пароль на блюдечке. А затем использовать его и распоряжаться вами, как угодно!

А затем использовать его и распоряжаться вами, как угодно!

Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит.

Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку —

А ещё периодически менять эту строку — тогда джедаи вообще не пройдут.

Первые две передачи (зелёные иконки на рисунке выше) — это фаза с «пожатием рук» (handshake), когда сначала мы говорим серверу о нашей легитимности, показывая правильный пароль, на что сервер нам отвечает случайной строкой, которую мы затем используем для шифрования и передачи любых данных.

Итак, для подбора ключа хакеру нужно будет либо найти уязвимость в алгоритме его генерации (как в случае с Dual_EC_DRBG), либо арендовать сотню-другую параллельных вселенных и несколько тысяч ATI-ферм для решения этой задачи при своей жизни. Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать.

Именно такая схема с временным ключом (сеансовый ключ, session key или ticket) в разных вариациях и используется сегодня во многих системах — в том числе SSL/TLS и стандартах защиты беспроводных сетей, о которых будет идти речь.

План атаки

Внимательные читатели, конечно, заметили, что как бы мы не хитрили — от передачи пароля и временного ключа в открытой или хэшированной форме нам никуда не деться. Как результат — достаточно хакеру перехватить передачу на этой фазе, и он сможет читать все последующие данные, а также участвовать в процессе, вставляя свои пять копеек. И отличить его невозможно, так как вся информация, которой бы мог руководствоваться сервер для выдачи временного ключа или проверки доступа базируется именно на том, что было в начале передачи — handshake. Поэтому хакер знает всё то же, что и сервер, и клиент, и может водить обоих за нос, пока не истечёт срок действия временного ключа.

Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи.

Но это в идеальном мире…

Механизмы защиты Wi-Fi

Технологии создаются людьми и почти во всех из них есть ошибки, иногда достаточно критические, чтобы обойти любую самую хорошую в теории защиту. Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

OPEN

OPEN — это отсутствие всякой защиты. Точка доступа и клиент никак не маскируют передачу данных. Почти любой беспроводной адаптер в любом ноутбуке с Linux может быть установлен в режим прослушки, когда вместо отбрасывания пакетов, предназначенных не ему, он будет их фиксировать и передавать в ОС, где их можно спокойно просматривать. Кто у нас там полез в Твиттер?

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде. Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

В этом цикле статей такой тип сети не рассматривается, так как взламывать тут нечего. Если вам нужно пользоваться открытой сетью в кафе или аэропорту — используйте VPN (избегая PPTP) и SSL (https://, но при этом поставьте HTTPS Everywhere, или параноидально следите, чтобы из адресной строки «внезапно» не исчез замок, если кто включит sslstrip — что, впрочем, переданных паролей уже не спасёт), и даже всё вместе. Тогда ваших котиков никто не увидит.

WEP

WEP — первый стандарт защиты Wi-Fi. Расшифровывается как Wired Equivalent Privacy («эквивалент защиты проводных сетей»), но на деле он даёт намного меньше защиты, чем эти самые проводные сети, так как имеет множество огрехов и взламывается множеством разных способов, что из-за расстояния, покрываемого передатчиком, делает данные более уязвимыми. Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть.

На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (~5 символов).

Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]».

Про атаки на WEP будет сказано в третьей части. Скорее всего в этом цикле про WEP не будет, так как статьи и так получились очень большие, а распространённость WEP стабильно снижается. Кому надо — легко может найти руководства на других ресурсах.

WPA и WPA2

WPA — второе поколение, пришедшее на смену WEP. Расшифровывается как Wi-Fi Protected Access. Качественно иной уровень защиты благодаря принятию во внимание ошибок WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух) пакетов для гарантированного выведения сети из строя на одну минуту.

WPA отличается от WEP и тем, что шифрует данные каждого клиента по отдельности. После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении. Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится применять способ из «Людей в чёрном» менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный велосипед алгоритм. Короче, одни плюшки для больших дядей.

Короче, одни плюшки для больших дядей.

В этом цикле будет подробно разобрана атака на WPA(2)-PSK, так как Enterprise — это совсем другая история, так как используется только в больших компаниях.

WPS/QSS

WPS, он же Qikk aSS QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто добавить воды нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите этот бекдор выключенным.

Атака на WPS будет рассмотрена во второй части.

p.s: так как тема очень обширная, в материал могли закрасться ошибки и неточности. Вместо криков «автор ничего не понимает» лучше использовать комментарии и ЛС. Это будет только приветствоваться.

Оглавление:

1) Матчасть

2) Kali. Скрытие SSID. MAC-фильтрация. WPS

3) WPA. OpenCL/CUDA. Статистика подбора

10 лучших способов защитить вашу домашнюю сеть Безопасность

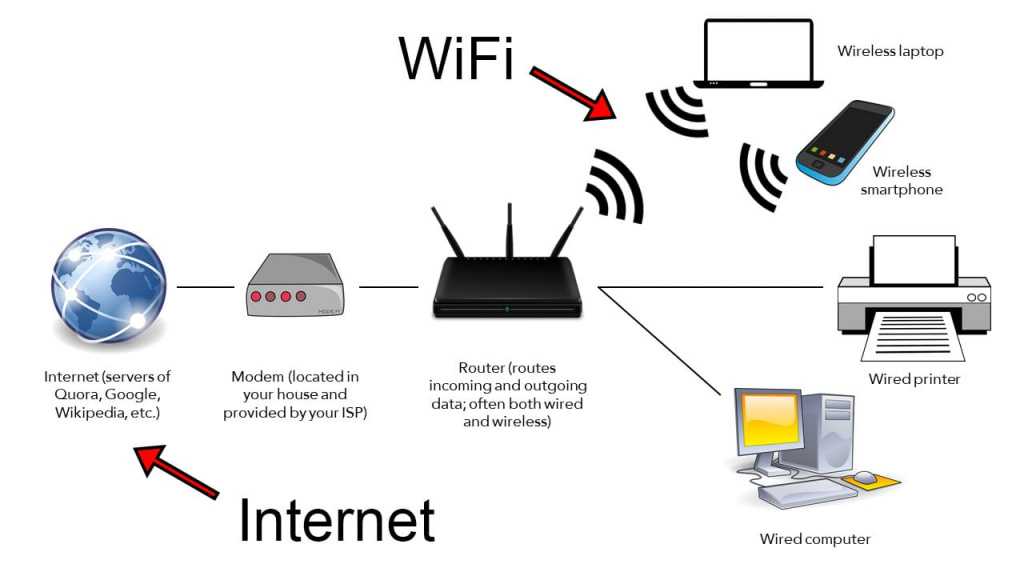

Поскольку люди покупают все больше устройств с беспроводным подключением, безопасность домашней сети становится все более важной. В наши дни вы можете подключить практически любое устройство в вашем доме к Wi-Fi, от настольного ПК, ноутбука и смартфона до умных домашних устройств Интернета вещей (IoT), таких как радионяни, холодильники, пожарная сигнализация и дверные замки.

Поскольку все эти устройства подключены к одной точке доступа в Интернет, домовладельцам необходимо убедиться, что безопасность их домашней сети Wi-Fi находится на должном уровне. И хотя это может показаться пугающим, чтобы делать это самостоятельно, вам не нужно быть техническим экспертом, чтобы защитить свою сеть.

И хотя это может показаться пугающим, чтобы делать это самостоятельно, вам не нужно быть техническим экспертом, чтобы защитить свою сеть.

В этой статье мы рассмотрим лучшие способы защиты вашей сети и обеспечения безопасности данных вашей семьи.

Общие сведения о безопасности домашних беспроводных сетей

Знание способов защиты домашних сетей Wi-Fi имеет решающее значение для защиты ваших устройств от хакеров и киберпреступников. Если кто-то получает доступ к вашей локальной сети, он может легко получить доступ к вашим личным данным, «прослушивая» ваш интернет-трафик.

Как только это произойдет, киберпреступник может начать различные атаки на безопасность вашей сети Wi-Fi, в том числе атаки типа «злоумышленник посередине», программы-вымогатели или прямую кражу данных.

Процесс защиты домашней системы безопасности Wi-Fi от этих атак в худшем случае утомителен, а в лучшем — невероятно прост. Но поскольку кибербезопасность становится все более серьезной угрозой, как никогда важно защитить свою сеть от кибератак.

Как защитить безопасность вашей домашней сети

Мы собрали 10 лучших способов повысить безопасность вашего домашнего WiFi. И даже если вы не можете выполнить их все, просто следуя нескольким из этих советов, вы сможете снизить риск взлома, с которым сталкиваются ваши устройства с поддержкой WiFi и личные данные.

1. Измените имя и пароль по умолчанию для вашей домашней сети

Самое простое, что вы можете сделать, чтобы защитить свое домашнее подключение к Интернету, — это изменить имя по умолчанию. Это имя также известно как SSID (идентификатор набора служб), и вы можете изменить его, выполнив следующие действия:

- Откройте командную строку Windows

- Введите «ipconfig»

- Найдите свой IP-адрес

- Введите свой IP-адрес в поле адреса вашего браузера

- Введите учетные данные вашего маршрутизатора

- Откройте настройки WiFi

- Изменить SSID и пароль

При изменении SSID и пароля WiFi используйте более длинную фразу, уникальную для данного устройства. Не используйте никакую очевидную или личную информацию, такую как ваше имя или день рождения, во время этого процесса.

Не используйте никакую очевидную или личную информацию, такую как ваше имя или день рождения, во время этого процесса.

2. Ограничьте доступ к вашей беспроводной сети

Это может показаться очевидным, но не давайте незнакомым людям доступ к вашей домашней сети. Чем больше людей имеют учетные данные вашей беспроводной сети, тем выше риск того, что ваши данные попадут в чужие руки.

Например, если подрядчик находится в вашем доме для выполнения ремонта, ему не нужен доступ к вашей домашней сети Wi-Fi. Хотя из этого правила есть исключения — например, кто-то из компании вашего интернет-провайдера — не позволяйте неизвестным устройствам подключаться к вашей домашней сети, если для этого нет важной причины.

3. Создайте домашнюю гостевую сеть

Вместо того, чтобы выдавать свои учетные данные для беспроводной сети всем, кто в них нуждается, позвольте им подключиться к гостевой сети WiFi. Опция гостевой сети позволяет вам настроить отдельную сеть Wi-Fi, которая обеспечивает доступ в Интернет, но скрывает любые общие папки, принтеры, устройства хранения и сетевые устройства, подключенные к вашей основной беспроводной сети.

Большинство беспроводных маршрутизаторов имеют эту функцию, доступ к которой можно получить в настройках устройства. При настройке гостевой сети создайте отдельный гостевой SSID и гостевой пароль WiFi.

4. Включите шифрование сети WiFi

Большинство маршрутизаторов WPA2 и WPA3 предлагают возможность шифрования. Вы можете включить эту функцию в настройках Wi-Fi вашего маршрутизатора, к которым вы можете получить доступ с помощью своего IP-адреса и учетных данных для входа в маршрутизатор. Когда вы включаете шифрование для своей сети Wi-Fi, она шифрует все данные, передаваемые между вашим беспроводным каналом и вашим устройством.

Это предотвратит прослушивание вашей сети Wi-Fi без входа в вашу сеть Wi-Fi. Просто помните, что вам нужно будет вручную повторно подключить все ваши устройства к беспроводной сети после того, как вы включите это.

5. Включите брандмауэр маршрутизатора

Большинство беспроводных маршрутизаторов предварительно загружены с превосходными аппаратными брандмауэрами. Хороший брандмауэр помогает предотвратить вход или выход нежелательного трафика из вашей беспроводной сети без вашего ведома.

Хороший брандмауэр помогает предотвратить вход или выход нежелательного трафика из вашей беспроводной сети без вашего ведома.

Брандмауэры маршрутизатора часто не включены по умолчанию, а значит, вам нужно активировать свой. Для этого войдите в настройки маршрутизатора, используя свой IP-адрес, чтобы включить эту опцию. Возможно, вам придется заглянуть в дополнительные настройки вашего маршрутизатора, чтобы найти переключатель брандмауэра.

Использование брандмауэра вашего маршрутизатора может снизить скорость вашего интернета. В качестве обходного пути вы можете отключить брандмауэр, когда играете или выполняете другие задачи, требующие более быстрого соединения. Как только вы закончите, просто включите его снова.

6. Отключайте сеть Wi-Fi, когда уходите из дома

Отключать сеть Wi-Fi каждый раз, когда вы выходите за дверь, может быть слишком хлопотно, но важно отключать домашнюю беспроводную сеть, если вы уходите на любой продолжительный период времени. Это гарантирует полную безопасность вашей сети.

Это гарантирует полную безопасность вашей сети.

7. Обновите прошивку вашего маршрутизатора

Прошивка вашего маршрутизатора является невероятно важной частью головоломки безопасного сетевого подключения. Большинство беспроводных маршрутизаторов не обновляют свое программное обеспечение автоматически, поэтому вам придется делать это вручную.

Чтобы обновить прошивку маршрутизатора, посетите веб-сайт производителя и загрузите файл обновления прошивки. Затем установите его непосредственно на беспроводной маршрутизатор. У каждого производителя маршрутизаторов процесс немного отличается, поэтому поищите инструкции о том, как это сделать, на их веб-сайте.

8. Переключитесь на маршрутизатор WPA3

Маршрутизаторы WPA3 были впервые выпущены в 2018 году, и они поставляются с более надежными протоколами безопасности для устранения многих уязвимостей, обнаруженных в маршрутизаторах WPA2. Если вы арендуете маршрутизатор у своего интернет-провайдера, скорее всего, это может быть устройство WPA2. В этом случае вам придется приобрести отдельный маршрутизатор WPA3.

В этом случае вам придется приобрести отдельный маршрутизатор WPA3.

Несмотря на то, что это могут быть незапланированные расходы, маршрутизатор WPA3 повысит безопасность вашей домашней беспроводной сети. Это также, вероятно, увеличит мощность вашего сигнала WiFi.

9. Отключить удаленный доступ

Большинство маршрутизаторов имеют функцию удаленного доступа, которая позволяет вам получить доступ к вашей сети Wi-Fi из любого места, где есть подключение к Интернету.

Это может быть удобным способом управления беспроводной сетью из другого места, но это также может привести к проблемам с безопасностью сети. Вероятность взлома увеличивается только в том случае, если вы не изменили учетные данные маршрутизатора по умолчанию, что означает, что любой может получить доступ к вашему беспроводному паролю и, как следствие, к вашей сети.

Если вам абсолютно необходимо использовать удаленную функцию, лучше ее отключить. Для хакеров слишком просто потенциально получить ваши законные учетные данные для доступа к вашей беспроводной сети. Чтобы отключить эту функцию, найдите настройки удаленного доступа в интерфейсе вашего маршрутизатора.

Чтобы отключить эту функцию, найдите настройки удаленного доступа в интерфейсе вашего маршрутизатора.

10. Разместите маршрутизатор в центре дома

Сигналы большинства сетей Wi-Fi достаточно сильны, чтобы кто-то за пределами вашего дома мог «увидеть» соединение на своем устройстве. Чтобы предотвратить это, вы можете просто переместить маршрутизатор в более центральное место в вашем доме.

Это простой нетехнический шаг для предотвращения нежелательного доступа со стороны человека, сидящего в машине через дорогу от вашего дома. В качестве бонуса он обеспечит лучший доступ в Интернет во всех частях вашего дома.

Если вы не можете переместить маршрутизатор в центральное место из-за планировки вашего дома, вам следует по крайней мере переместить беспроводной маршрутизатор подальше от окон. Windows не блокирует сигнал WiFi. В зависимости от силы сигнала, возможно, кто-то может получить доступ к вашей сети из-за пределов вашей собственности.

Резюме

Изучение того, как защитить Wi-Fi в вашем доме, является важным шагом для защиты ваших данных от киберпреступников. Учитывая, сколько наших устройств подключено к нашей сети, крайне важно, чтобы вы сделали все возможное, чтобы остановить злоумышленников на их пути.

Учитывая, сколько наших устройств подключено к нашей сети, крайне важно, чтобы вы сделали все возможное, чтобы остановить злоумышленников на их пути.

Если вы не можете реально следовать всем советам, которые мы изложили выше, попробуйте хотя бы пару из них, чтобы внести небольшие простые изменения. Например, простое перемещение маршрутизатора в центр вашего дома и обновление прошивки маршрутизатора может остановить более случайных хакеров, которые могут сдаться при первых признаках сопротивления.

Об авторе: Дэниел Горовиц является автором статей для HP Tech Takes . Дэниел живет в Нью-Йорке и пишет для таких изданий, как USA Today, Digital Trends, Unwinnable Magazine и многих других СМИ.

Популярные продукты HP

Защита беспроводных сетей | CISA

Просмотреть предыдущие советы

Исходная дата выпуска: 11 марта 2010 г. | Последняя редакция: 08 мая 2020 г.

| Последняя редакция: 08 мая 2020 г.

Беспроводные сети создают дополнительные риски для безопасности. Если у вас есть беспроводная сеть, обязательно примите соответствующие меры предосторожности для защиты вашей информации.

В современном подключенном мире почти у каждого есть хотя бы одно устройство, подключенное к Интернету. Поскольку количество таких устройств растет, важно реализовать стратегию безопасности, чтобы свести к минимуму возможность их использования (см. раздел «Безопасность Интернета вещей»). Устройства, подключенные к Интернету, могут использоваться злоумышленниками для сбора личной информации, кражи личных данных, компрометации финансовых данных и скрытого прослушивания или наблюдения за пользователями. Соблюдение некоторых мер предосторожности при настройке и использовании ваших устройств может помочь предотвратить подобные действия.

Чем опасна ваша беспроводная сеть?

Будь то домашняя или корпоративная сеть, риски для незащищенной беспроводной сети одинаковы. Некоторые из рисков включают в себя:

Некоторые из рисков включают в себя:

Совмещение

Если вы не сможете защитить свою беспроводную сеть, любой, у кого есть компьютер с поддержкой беспроводной связи в зоне действия вашей точки доступа, может использовать ваше соединение. Типичный диапазон вещания точки доступа в помещении составляет 150–300 футов. На открытом воздухе этот диапазон может достигать 1000 футов. Таким образом, если ваш район густо населен или вы живете в квартире или кондоминиуме, неспособность защитить вашу беспроводную сеть может открыть ваше интернет-соединение для многих непреднамеренных пользователей. Эти пользователи могут вести незаконную деятельность, отслеживать и перехватывать ваш веб-трафик или красть личные файлы.

Военное вождение

Военное вождение — это особый вид совмещения. Диапазон вещания точки беспроводного доступа может сделать подключение к Интернету доступным за пределами вашего дома, даже на вашей улице. Опытные пользователи компьютеров знают это, и некоторые из них сделали хобби, разъезжая по городам и окрестностям с компьютером, оснащенным беспроводной связью, иногда с мощной антенной, в поисках незащищенных беспроводных сетей. Эта практика известна как «направление вперед».

Эта практика известна как «направление вперед».

Злые близнецы атакуют

При атаке злого близнеца злоумышленник собирает информацию о точке доступа к общедоступной сети, а затем настраивает свою систему, чтобы выдать себя за нее. Злоумышленник использует широковещательный сигнал, более сильный, чем сигнал, генерируемый законной точкой доступа; затем ничего не подозревающие пользователи подключаются, используя более сильный сигнал. Поскольку жертва подключается к Интернету через систему злоумышленника, злоумышленнику легко использовать специализированные инструменты для чтения любых данных, которые жертва отправляет через Интернет. Эти данные могут включать номера кредитных карт, комбинации имени пользователя и пароля и другую личную информацию. Всегда подтверждайте имя и пароль общедоступной точки доступа Wi-Fi перед использованием. Это гарантирует, что вы подключаетесь к надежной точке доступа.

Анализ беспроводных сетей

Многие общедоступные точки доступа не защищены, а передаваемый ими трафик не зашифрован. Это может поставить под угрозу ваши конфиденциальные сообщения или транзакции. Поскольку ваше соединение передается «в открытом виде», злоумышленники могут использовать инструменты прослушивания для получения конфиденциальной информации, такой как пароли или номера кредитных карт. Убедитесь, что все точки доступа, к которым вы подключаетесь, используют как минимум шифрование WPA2.

Это может поставить под угрозу ваши конфиденциальные сообщения или транзакции. Поскольку ваше соединение передается «в открытом виде», злоумышленники могут использовать инструменты прослушивания для получения конфиденциальной информации, такой как пароли или номера кредитных карт. Убедитесь, что все точки доступа, к которым вы подключаетесь, используют как минимум шифрование WPA2.

Несанкционированный доступ к компьютеру

Незащищенная общедоступная беспроводная сеть в сочетании с незащищенным совместным доступом к файлам может позволить злоумышленнику получить доступ к любым каталогам и файлам, которые вы непреднамеренно сделали доступными для совместного использования. Убедитесь, что при подключении ваших устройств к общедоступным сетям вы запрещаете совместное использование файлов и папок. Разрешайте совместное использование только в признанных домашних сетях и только тогда, когда это необходимо для обмена элементами. Если это не требуется, убедитесь, что общий доступ к файлам отключен. Это поможет предотвратить доступ неизвестного злоумышленника к файлам вашего устройства.

Это поможет предотвратить доступ неизвестного злоумышленника к файлам вашего устройства.

Плечо Серфинг

В общественных местах злоумышленники могут просто оглядываться через плечо, когда вы печатаете. Просто наблюдая за вами, они могут украсть конфиденциальную или личную информацию. Защитные пленки, которые не позволяют любителям серфинга видеть экран вашего устройства, можно купить за небольшие деньги. Для небольших устройств, таких как телефоны, будьте внимательны к своему окружению при просмотре конфиденциальной информации или вводе паролей.

Кража мобильных устройств

Не все злоумышленники полагаются на получение доступа к вашим данным с помощью беспроводных средств. Физически похитив ваше устройство, злоумышленники могут получить неограниченный доступ ко всем его данным, а также к любым подключенным облачным учетным записям. Принятие мер по защите ваших устройств от потери или кражи важно, но в худшем случае небольшая подготовка может защитить данные внутри. Большинство мобильных устройств, включая портативные компьютеры, теперь имеют возможность полностью шифровать свои хранимые данные, что делает устройства бесполезными для злоумышленников, которые не могут предоставить надлежащий пароль или персональный идентификационный номер (ПИН-код). В дополнение к шифрованию содержимого устройства также рекомендуется настроить приложения вашего устройства на запрос информации для входа, прежде чем разрешать доступ к любой облачной информации. Наконец, отдельно зашифруйте или защитите паролем файлы, которые содержат личную или конфиденциальную информацию. Это обеспечит еще один уровень защиты в случае, если злоумышленник сможет получить доступ к вашему устройству.

Большинство мобильных устройств, включая портативные компьютеры, теперь имеют возможность полностью шифровать свои хранимые данные, что делает устройства бесполезными для злоумышленников, которые не могут предоставить надлежащий пароль или персональный идентификационный номер (ПИН-код). В дополнение к шифрованию содержимого устройства также рекомендуется настроить приложения вашего устройства на запрос информации для входа, прежде чем разрешать доступ к любой облачной информации. Наконец, отдельно зашифруйте или защитите паролем файлы, которые содержат личную или конфиденциальную информацию. Это обеспечит еще один уровень защиты в случае, если злоумышленник сможет получить доступ к вашему устройству.

Что вы можете сделать, чтобы свести к минимуму риски для вашей беспроводной сети?

- Изменить пароли по умолчанию. Большинство сетевых устройств, включая точки беспроводного доступа, предварительно настроены с использованием паролей администратора по умолчанию для упрощения настройки.

Эти пароли по умолчанию легко доступны для получения в Интернете и поэтому обеспечивают лишь незначительную защиту. Изменение паролей по умолчанию усложняет злоумышленникам доступ к устройству. Использование и периодическая смена сложных паролей — ваша первая линия защиты вашего устройства. (См. Выбор и защита паролей.)

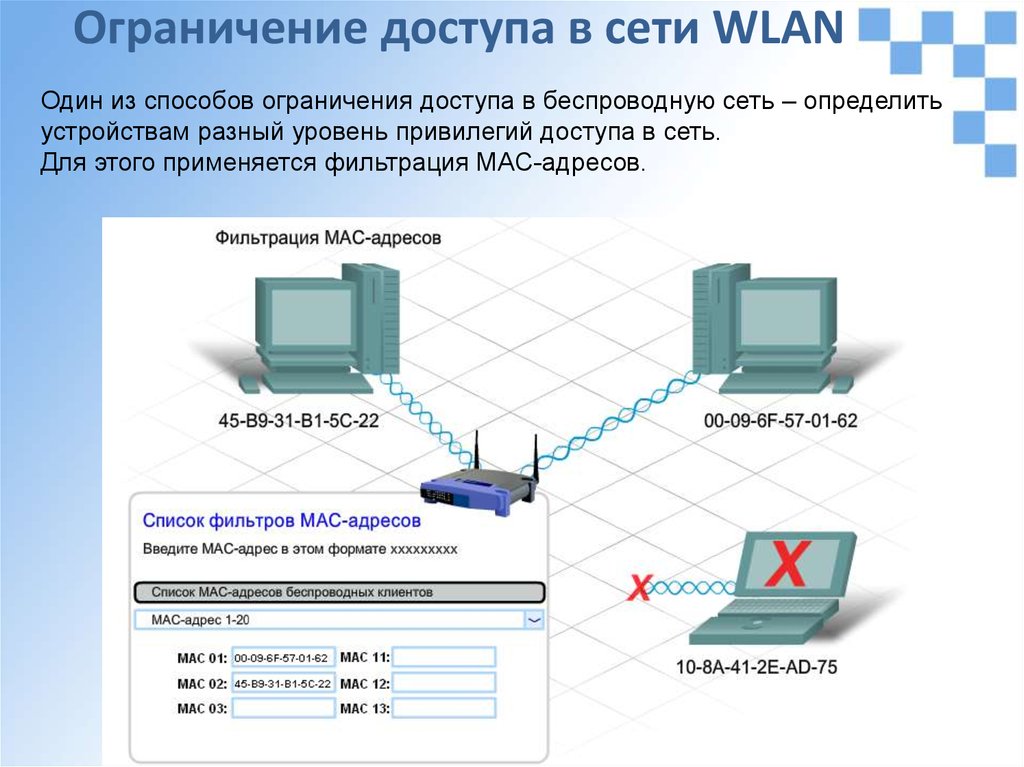

Эти пароли по умолчанию легко доступны для получения в Интернете и поэтому обеспечивают лишь незначительную защиту. Изменение паролей по умолчанию усложняет злоумышленникам доступ к устройству. Использование и периодическая смена сложных паролей — ваша первая линия защиты вашего устройства. (См. Выбор и защита паролей.) - Ограничить доступ. Разрешить доступ к вашей сети только авторизованным пользователям. Каждое устройство, подключенное к сети, имеет адрес управления доступом к среде (MAC). Вы можете ограничить доступ к своей сети, отфильтровав эти MAC-адреса. Обратитесь к пользовательской документации для получения конкретной информации о включении этих функций. Вы также можете использовать учетную запись «гость», которая широко используется на многих беспроводных маршрутизаторах. Эта функция позволяет предоставлять гостям беспроводной доступ к отдельному беспроводному каналу с отдельным паролем, сохраняя при этом конфиденциальность ваших основных учетных данных.

- Зашифруйте данные в вашей сети. Шифрование ваших беспроводных данных не позволяет никому, кто может получить доступ к вашей сети, просматривать их. Для обеспечения такой защиты доступно несколько протоколов шифрования. Wi-Fi Protected Access (WPA), WPA2 и WPA3 шифруют информацию, передаваемую между беспроводными маршрутизаторами и беспроводными устройствами. WPA3 в настоящее время является самым надежным шифрованием. WPA и WPA2 по-прежнему доступны; однако рекомендуется использовать оборудование, специально поддерживающее WPA3, так как использование других протоколов может сделать вашу сеть открытой для взлома.

- Защитите свой идентификатор набора услуг (SSID). Чтобы посторонние не могли легко получить доступ к вашей сети, не разглашайте свой SSID. Все маршрутизаторы Wi-Fi позволяют пользователям защищать SSID своего устройства, что затрудняет поиск сети злоумышленниками. По крайней мере, измените свой SSID на что-то уникальное.

Если оставить его в качестве значения по умолчанию, установленного производителем, потенциальный злоумышленник может определить тип маршрутизатора и, возможно, использовать любые известные уязвимости.

Если оставить его в качестве значения по умолчанию, установленного производителем, потенциальный злоумышленник может определить тип маршрутизатора и, возможно, использовать любые известные уязвимости. - Установите брандмауэр. Рассмотрите возможность установки брандмауэра непосредственно на ваши беспроводные устройства (брандмауэр на основе хоста), а также в вашей домашней сети (брандмауэр на основе маршрутизатора или модема). Злоумышленники, которые могут напрямую подключиться к вашей беспроводной сети, могут обойти ваш сетевой брандмауэр — брандмауэр на основе хоста добавит уровень защиты данных на вашем компьютере (см. Общие сведения о брандмауэрах для дома и малого офиса).

- Поддержка антивирусного программного обеспечения. Установите антивирусное программное обеспечение и обновляйте определения вирусов. Многие антивирусные программы также имеют дополнительные функции, которые обнаруживают или защищают от шпионского и рекламного ПО (см.

Защита от вредоносного кода и Что такое кибербезопасность?).

Защита от вредоносного кода и Что такое кибербезопасность?). - Используйте общий доступ к файлам с осторожностью. Общий доступ к файлам между устройствами следует отключать, когда он не нужен. Вы всегда должны разрешать общий доступ к файлам только в домашней или рабочей сети, а не в общедоступных сетях. Возможно, вы захотите создать отдельный каталог для обмена файлами и ограничить доступ ко всем другим каталогам. Кроме того, вы должны защитить паролем все, чем вы делитесь. Никогда не открывайте весь жесткий диск для обмена файлами (см. Выбор и защита паролей).

- Постоянно обновляйте программное обеспечение точки доступа. Производитель вашей беспроводной точки доступа будет периодически выпускать обновления и исправления для программного и микропрограммного обеспечения устройства. Обязательно регулярно проверяйте веб-сайт производителя на наличие обновлений или исправлений для вашего устройства.

- Проверьте параметры беспроводной безопасности вашего интернет-провайдера или производителя маршрутизатора.