10 советов для безопасности беспроводной сети

Предлагаем вашему вниманию список из 10 рекомендаций для малого и среднего бизнеса, разработанных специалистами научно-исследовательского центра Института программной инженерии Карнеги-Меллон (Software Engineering Institute, SEI), которые помогут вам на базовом уровне усилить защиту своей сети WiFi, заставив хакеров ретироваться и искать в другом месте более удобные цели для своих атак.

Совет № 1. Используйте безопасные WiFi-маршрутизаторы бизнес-класса

Безопасность беспроводной сети начинается с выбора беспроводного маршрутизатора, который способен обеспечить строгое следование всем требованиям по безопасности и необходимой вам функциональности. Роутеры для дома и бизнеса отличаются, поэтому убедитесь, что выбранная модель полностью отвечает всем вашим конкретным бизнес-требованиям. WiFi-маршрутизатор бизнес-класса предоставляет расширенные возможности конфигурации и пропускной способности, а также обеспечивает поддержку VLAN (Virtual Local Area Network, логическая локальная компьютерная сеть), нескольких SSID (Service Set Identifier, уникальное наименование беспроводной сети), встроенного VPN и многое другое.

Совет № 2. Ограничьте доступ к маршрутизаторам

Это кажется очевидным, но у многих компаний их WiFi-роутеры установлены там, где физический доступ к ним имеют все сотрудники компании, а в ряде случаев — и гости. Опасность подобных ошибок проектной команды заключается в том, что простое нажатие кнопки сброса настроек (RESET) вернет маршрутизатор к заводским настройкам и, тем самым, позволит обойти любые меры безопасности, которые вы ранее на нем установили. Поэтому для безопасности беспроводных сетей позаботьтесь о том, чтобы физический доступ к маршрутизатору имел только персонал, уполномоченный для работы с ним.

Совет № 3. Следите за своевременными обновлениями прошивок и программного обеспечения

Убедитесь, что у вас всегда установлено самое последнее обновление прошивки ваших беспроводных маршрутизаторов. Также вам необходимо проконтролировать обновление программного обеспечения безопасности любого из устройств, имеющих доступ к вашей корпоративной сети WiFi. В зависимости от систем, которые у вас развернуты, вы можете автоматизировать этот очень важный для безопасности беспроводной сети процесс. Автоматизация обновлений — это, как правило, лучший вариант для такого рода задач, так как ваша защита перестанет зависеть от человеческого фактора. Таким образом, вы своевременно обеспечите защиту WiFi сети от любых новых уязвимостей, которые уже обнаружены или могут появиться в используемых вами аппаратных или программных решениях.

Совет № 4. Используйте WPA2 или WPA2 enterprise

Корпоративная версия WPA2 предоставит вам больше контроля, так как вы можете задавать индивидуальные имена пользователей и пароли для всех ваших сотрудников, использующих ваш WiFi. Это потребует от вас настройку вашего собственного сервера. Но даже если у вас не хватает опыта или ресурсов для этого, подобные услуги могут быть отданы на аутсорсинг. Таким образом, ваша беспроводная сеть WiFi будет защищена с помощью WPA2 enterprise, а всеми техническими аспектами займется аутсорсинг-провайдер.

Смотрите по теме: WPA2-Enterprise. Как создать безопасную Wi-Fi-сеть

Совет №5. Отключите возможность администрирования через беспроводное соединение на ваших маршрутизаторах

Конечно, осуществлять беспроводное администрирование маршрутизатора гораздо удобней, но, оставляя включенной опцию «Admin Via Wireless», вы тем самым обеспечиваете злоумышленникам более доступный им физически и потенциально опасный путь к вашей сетевой инфраструктуре. Когда эта функция отключена, только пользователи, напрямую подключенные к вашему маршрутизатору через кабель Ethernet, смогут получить доступ к функциям администратора.

Совет № 6. Настройте private доступ для сотрудников и public доступ для гостей

Таким образом вы разделите вашу сеть на две отдельные точки доступа. Хорошо защищенная и настроенная корпоративная точка доступа будет доступна только вашим сотрудникам для выполнения их рабочих задач, в то время как ваши клиенты и гости для получения беспроводного доступа в Интернет смогут воспользоваться публичной точкой доступа. Это устранит возможность случайного или намеренного доступа гостей к вашей системе, в том числе и к конфиденциальной информации, а также обезопасит ваш корпоративный трафик от прослушивания.

Совет № 7. Регулярно осуществляйте мониторинг всех точек доступа WiFi в зоне действия вашей беспроводной сети

Чтобы защитить беспроводную сеть wi-fi очень важно вовремя выявлять и пресекать все попытки осуществить несанкционированные беспроводные соединения. Регулярный мониторинг вашей беспроводной сети позволит вам своевременно выявлять мошеннические точки доступа, расположившиеся на вашей территории или в непосредственной близости от нее. Выполнение этих проверок также позволит вам узнать, не пытается ли кто-либо их ваших сотрудников осуществить подключение несанкционированной точки доступа в вашей контролируемой зоне. С задачами осуществления такого контроля за вашей беспроводной сетью, в том числе почти мгновенного обнаружения поддельных точек доступа или несанкционированных точек доступа с высокой точностью определения их физического местоположения отлично справится специализированное ПО и оборудование.

Совет № 8. Используйте подключение по VPN (Virtual Private Network, виртуальная частная сеть)

Наличие VPN-подключения даст вам несколько дополнительных функций безопасности беспроводной сети. Одной из наиболее важных является возможность защитить WiFi сеть за пределами контролируемой зоны вашего бизнеса. Будь то попытка доступа к вашей сети WiFi из зоны, физически находящейся за пределами контролируемой территории, либо осуществление любого другого соединения, которому вы не можете полностью доверять, — используйте VPN для маскирования своего реального интернет-трафика, чтобы он не мог быть обнаружен и перехвачен хакерами, когда вы или ваши сотрудники находитесь вне зоны вашего офиса.

Совет № 9. Используйте оригинальное имя сети и сложный пароль

Используя часто встречаемый или созвучный SSID вы упрощаете хакерам задачу взлома вашей сети. Сделаете его необычным. Кроме того, при выборе пароля для беспроводной сети многие компании поступают крайне опрометчиво. Так, согласно опросу, проведенному компанией Preempt Security, специализирующейся на информационной безопасности, более 35% компаний сегмента малого бизнеса имеют слабые, легко взламываемые пароли по сравнению с менее чем пятью процентами для более крупных предприятий. Таким образом, чтобы защитить вашу корпоративную сеть WiFi от взлома, обязательно выберите надежный сетевой пароль и регулярно меняйте его.

Совет № 10. Используйте политику безопасности, которая действенно работает

Реализация всех вышеприведенных рекомендаций, безусловно, увеличит безопасность вашей беспроводной сети, но без строгой и действенной политики безопасности все ваши усилия по защите сети WiFi окажутся бесполезными. Каждый ваш сотрудник должен четко понимать и нести ответственность за то, как он распоряжается корпоративной сети WiFi, а также использует системные ресурсы и чувствительные для бизнеса компании данные вне офиса. Разглашение информации о пароле доступа, добавление несанкционированных устройств, посещение сомнительных сайтов, открытие электронных писем от неизвестных источников и другие рискованные действия любого из ваших сотрудников могут полностью нивелировать все ваши усилия по обеспечению информационной безопасности. Периодически (хотя бы один раз в квартал) напоминайте вашей рабочей команде о корпоративной политике безопасности, объясняйте им последствия ее нарушения, а также постоянно прикладывайте усилия к приобщению всех сотрудников компании к сотрудничеству в этом вопросе.

Мне нужна консультация. Свяжитесь со мной.

Настраиваем безопасную сеть Wi-Fi за 7 шагов

Мы неоднократно писали про опасности, подстерегающие пользователей открытых беспроводных сетей, но сегодня хотелось бы поговорить об угрозах, специфичных для домашних сетей Wi-Fi. Многие владельцы беспроводных роутеров не считают эти угрозы серьезными, но мы попробуем развеять это заблуждение. Руководство ни в коем случае не является исчерпывающим, однако выполнение нескольких простых шагов позволит вам существенно повысить уровень безопасности сети.

Совет 1. Меняем пароль администратора

Одна из самых распространенных ошибок — использование установленного производителем по умолчанию пароля администратора (чаще всего это что-нибудь вроде «admin:admin» и тому подобные «1234»). В сочетании с какой-нибудь некритичной удаленной уязвимостью или с открытым для всех подключением к беспроводной сети это может дать злоумышленникам полный контроль над роутером. Мы настоятельно рекомендуем установить безопасный пароль, если вы этого еще не сделали.

Меняем пароль администратора

В качестве иллюстраций мы приводим скриншоты настройки роутера TP-Link. Разумеется, в маршрутизаторах других производителей меню выглядит иначе, но общая логика должна быть схожей.

Совет 2. Запрещаем удаленное управление

Вторая проблема — открытый доступ к интерфейсу управления роутером. Обычно производители по умолчанию разрешают администрировать устройство только из локальной сети, но так бывает далеко не всегда. Обязательно проверьте, доступен ли веб-интерфейс из Интернета.

Отключаем удаленное администрирование

Как правило, для отключения удаленного администрирования нужно убрать соответствующую галочку (в нашем случае с роутером TP-Link — ввести адрес 0.0.0.0). Также имеет смысл заблокировать доступ к роутеру из Глобальной сети по Telnet или SSH, если он поддерживает данные протоколы. Опытные пользователи могут ограничить возможности управления и в локальной сети — по аппаратным адресам устройств (так называемым MAC-адресам).

Совет 3. Отключаем Broadcast SSID

Как правило, беспроводной роутер сообщает всем желающим идентификатор вашей сети Wi-Fi (SSID). При желании такое поведение можно изменить, убрав соответствующую галочку в настройках. В этом случае злоумышленникам будет сложнее взломать сеть, но при настройке беспроводного подключения вам придется на каждом устройстве вводить ее имя вручную. Этот шаг необязателен.

Отключаем Broadcast SSID

Совет 4. Используем надежное шифрование

Нужно ли пускать всех желающих в беспроводную сеть при наличии дома безлимитного доступа в Интернет? Мы категорически не рекомендуем этого делать — среди «добропорядочных любителей халявы» может найтись один юный хакер, и здесь возникают угрозы, характерные для публичных хотспотов: кража данных учетных записей почтовых сервисов и социальных сетей, кража данных банковских карт, заражение домашних машин вирусами и так далее.

Включаем шифрование WPA2

Кроме того, вашу сеть злоумышленники смогут использовать для совершения мошеннических действий (полиция при этом придет к вам). Так что лучше всего включить шифрование WPA2 (алгоритм WEP недостаточно надежен) и установить безопасный пароль для подключения к Wi-Fi.

Совет 5. UPnP и все-все-все

Современные беспроводные маршрутизаторы умеют не только раздавать Wi-Fi и обеспечивать узлам локальной сети доступ в Интернет — как правило, они поддерживают разнообразные протоколы, позволяющие автоматически настраивать и соединять между собой подключенные «умные устройства».

Отключаем UPnP

Universal Plug and Play (UPnP), поддержку стандартов DLNA (Digital Living Network Alliance) и тому подобные вещи лучше отключать, если вы ими не пользуетесь, — так меньше шансов стать жертвой очередной уязвимости, найденной в ПО, использующем данные функции. Вообще это универсальное правило: все лишнее стоит отключить. Если что-то из отключенного вам потребуется, просто включите обратно, это несложно.

Совет 6. Обновляем встроенное ПО

Очень часто владельцы роутеров не следят за выходом свежих прошивок для своих устройств. Мы рекомендуем устанавливать актуальные версии встроенного ПО, скачанные с официальных сайтов производителей, — они исправляют ошибки и закрывают разнообразные уязвимости, позволяющие злоумышленникам взломать вашу сеть.

Обновляем прошивку

Инструкции по обновлению ПО обычно есть на соответствующей вкладке веб-интерфейса роутера. Вам нужно будет скачать образ прошивки, сделать резервную копию конфигурации (иногда старый файл нельзя использовать с новой прошивкой, и тогда придется настроить роутер заново), запустить процесс обновления и восстановить конфигурацию после перезагрузки.

Обновление прошивки роутера — самый простой и одновременно самый необходимый шаг

Tweet

Можно использовать сделанные энтузиастами сторонние прошивки для вашего устройства (например, OpenWRT), но делать это следует с осторожностью — нет гарантии, что роутер нормально запустится после обновления. Кроме того, написанное сторонними разработчиками ПО также следует скачивать только с официальных сайтов известных проектов — ни в коем случае не доверяйте продуктам из непонятных источников.

Совет 7. Не только роутер

Абсолютно надежной защиты не бывает — этот тезис доказан многолетней практикой. Грамотная настройка роутера, использование надежных паролей и алгоритмов шифрования, а также своевременное обновление встроенного ПО существенно повышают уровень безопасности беспроводной сети, но не дают стопроцентной гарантии от взлома.

Совет недели: безопасно подключаемся к Wi-Fi https://t.co/4Q2MP1dzKN pic.twitter.com/EXEYhNK4qm

— Евгений Касперский (@e_kaspersky_ru) September 4, 2014

Защититься можно лишь комплексно, поэтому мы рекомендуем использовать на компьютерах и мобильных устройствах современные брандмауэры и антивирусные программы с актуальными базами сигнатур зловредов. К примеру, Kaspersky Internet Security 2015 позволяет проверить уровень безопасности беспроводной сети и дает рекомендации по изменению ее настроек.

Безопасность Wi-Fi сетей — в этой статье мы расскажем как защитить свою WiFi сеть

- Зачем это нужно?

- От кого нам защищаться?

- У нас всё и так хорошо работает, и никто нас не взламывает!

В этой публикации мы расскажем о том, как защитить Wi-Fi сеть и дадим для этого конкретные рекомендации.

Чаще всего мы сталкиваемся с ситуацией, когда в организациях беспроводные сети организованы следующим образом:

- Беспроводная сеть построена на базе SOHO (Small office/home office ) маршрутизаторов/точек доступа, не предназначенных для работы в нагруженных сетях

- Используется аутентификация на основе разделяемых общих ключей (Pre-Shared key)

- Из беспроводной сети есть ничем не ограниченный доступ к серверам и другим ресурсам

- Доступ в сеть Интернет настроен без каких-либо ограничений/проверок

- За обновлениями версий прошивок на оборудовании нет должного контроля

- Используются настройки оборудования по умолчанию

Самый простой доступ к сети

Любой не авторизованный пользователь, проще говоря злоумышленник, может получить доступ к локальной сети организации даже находясь за её пределами! Общие ключи аутентификации как правило не меняются в течение длительных периодов времени и известны широкому кругу лиц. Далее, используя простые методы, можно осуществить атаку на любой сервер/ПК и получить доступ практически к любой информации.

Не защищённый BYOD (bring your own device)

Неконтролируемая эксплуатация

Устаревшие версии прошивок содержат массу уязвимостей, через которые можно получить доступ к управлению и, как следствие, потерю контроля над беспроводной сетью. Так же устаревшие версии могут быть не стабильны, оборудование может “зависать и глючить”.

Некорректный ввод в эксплуатацию

Не изменённые в процессе запуска сети пароли и IP адреса, используемые по умолчанию, легко ищутся в документации, особенно, когда известна модель установленного оборудования, которая может быть определена простым сканированием.

Отсутствие современных мер защиты

И наконец, как вариант, можно просто заблокировать работу беспроводной сети путём осуществления DoS атаки на оборудование, так как SOHO устройства не обладают функционалом защиты!

Как же обезопасить Wi-Fi сеть организации и защитить коммерческую информацию от взлома потенциальными злоумышленниками? — Сейчас расскажем!

Шаг №1 Защитите управление устройствами беспроводной сети

Смените настройки по умолчанию и ограничьте доступы к интерфейсам управления. Используйте только защищённые протоколы управления HTTPS/SSH.

Этим шагом вы исключите возможность компрометации управления оборудованием. Никто кроме авторизованных администраторов не сможет изменять параметры беспроводной сети.

Шаг №2 Следите за обновлениями

Регулярно проверяйте наличие обновлений и обновляйте версии операционных систем (прошивок) оборудования беспроводной сети.

Выполняя эту нехитрую операцию, вы исключаете возможность эксплуатации злоумышленниками известных и распространенных уязвимостей, а оборудование будет работать стабильно и без зависаний.

Шаг №3 Настройте актуальные технологии и алгоритмы шифрования

Используйте только проверенные технологии доступа и алгоритмы шифрования такие как WPA2/WPA3 и AES. Не рекомендуем использовать WEP/WPA/TKIP

Эти настройки помогут вам исключить возможности взлома ключа, которые могут длится всего несколько десятков минут.

Шаг №4 Разделите Wi-Fi сети

Мы настоятельно рекомендуем вам разделить беспроводную сеть на гостевую и корпоративную. Гостевая сеть может иметь доступ только в сеть Интернет. Корпоративная может иметь доступ к локальной сети. Используйте сегментирование (VLAN) для разных сетей.

Следуя этой рекомендации, вы добавите еще один плюс в копилку безопасности вашей организации, так как гостевые устройства, личные смартфоны, и ноутбуки сотрудников не будут иметь никакого доступа к ресурсам локальной сети. Такие устройства обычно сложно или совсем невозможно проконтролировать на предмет соответствия правилам безопасности.

Корпоративные смартфоны, планшеты и ноутбуки, имеющие доступ к ресурсам локальной сети, подлежат строгим проверкам.

Шаг №5 Используйте строгую аутентификацию пользователей

Настройте строгую аутентификацию/авторизацию пользователей для корпоративной сети и временные пароли для гостевой. Например, для корпоративной сети можно использовать учётные записи и пароли на основе данных из Microsoft Active Directory. Для этого потребуется сервер, работающий по протоколу RADIUS. Например, Cisco ISE или Microsoft NPS.

Это позволит получить полную картину действий пользователей и их устройств в беспроводной сети, что поможет в предотвращении и расследовании возможных инцидентов информационной безопасности. Так же на беспроводную сеть будет распространена парольная политика из Microsoft AD.

Учётные записи для гостей с ограниченным сроком действия можно создавать из интерфейса контроллера беспроводной сети. При этом не будет возможности получения постоянного доступа по одним и тем же паролям в течение длительного периода времени, что минимизирует возможности нелегитимных действий сторонних пользователей.

Шаг №6 Не забывайте о межсетевом экранировании

Доступ к локальной сети из беспроводной должен быть организован только с использованием межсетевого экрана, на котором разрешены исключительно необходимые для работы правила.

Наиболее защищённый вариант, – это подключение устройств беспроводной сети к выделенным коммутаторам без связи с коммутаторами локальной сети.

При этом доступ к локальной сети может быть настроен через межсетевой экран и технологию VPN.

Шаг №7 Не забывайте о межсетевом экранировании, часть 2

Доступ в сеть Интернет из всех сегментов беспроводной сети должен быть организован только через межсетевой экран (NGFW) на котором активирован функционал расширенной фильтрации, такой как система предотвращения вторжений, контроль DNS запросов и антивирус. Если нет возможности установить межсетевой экран, то, как минимум, используйте облачный сервис Cisco Umbrella для защиты пользователей беспроводной сети.

Наши рекомендации по настройке межсетевых экранов

Такие меры не позволят вредоносному программному обеспечению проникнуть в корпоративную сеть, а также защитят неконтролируемые и, как правило, слабо защищённые гостевые и личные устройства.

Шаг №8 Используйте дополнительный функционал защиты контроллера Wi-Fi сети

Настройте функционал системы предотвращения вторжений (Wireless IPS), а также защиту управляющих кадров (Management Frame Protection), входящих в состав любого полноценного контроллера беспроводной сети.

WIPS будет защищать от поддельных Wifi сетей и блокировать атаки, соответствующие известным шаблонам (сигнатурам), MFP не позволит нарушить работу сети путём подмены управляющих кадров

Шаг №9 Ведите мониторинг

На регулярной основе осуществляйте мониторинг как событий доступа к беспроводной сети, так и потоков трафика в локальную сеть и в сеть Интернет. Для этого подойдёт либо самый простой Syslog сервер, входящий в базовый набор любого дистрибутива Linux либо профессиональное решение, например SolarWinds.

Это позволит проанализировать уже произошедшие инциденты и предотвратить появление новых.

Шаг №10 Чтобы было что защищать, нужно это качественно построить

Если показатели качества работы вашей Wi-Fi сети не соответствуют предъявляемым к ней требованиям, мы рекомендуем провести аудит и выяснив причину низкой производительности устранить её.

В том случае, если вы еще только планируете строительство беспроводной сети в вашей организации, отнеситесь к этой задаче с должным уровнем ответственности — отдайте эту задачу профессионалам.

Направление профессиональных сервисов в части беспроводных сетей является одним из фокусных для нашей компании, поэтому команда радиоинженеров LWCOM готова в любой момент подключиться к вашему проекту.

На нашем сайте вы сможете приобрести оборудование для постройки безопасной Wi-Fi сети: маршрутизаторы, точки доступа.

Задать вопрос автору статьи можно по электронной почте [email protected]

Безопасность сетей 802.11 — основные угрозы / Habr

В последнее время тема Wi-Fi на Хабре набирает популярность, что не может не радовать. Однако некоторые важные аспекты, в частности, безопасность, все еще освещены довольно однобоко, что очень хорошо заметно по комментариям. Пару лет назад сокращенная версия нижеизложенного материала была опубликована в журнале «Компьютерное Обозрение». Думаю, читателям Хабра будет интересно и полезно с ним ознакомиться, тем более в полной и актуализированной версии. В первой статье обсуждаются основные угрозы. Во второй обсудим способы реализации защиты на основе WIPSВведение

Популярность беспроводных локальных сетей уже прошла стадию взрывного роста и дошла до состояния «привычной всем» технологии. Домашние точки доступа и мини-роутеры Wi-Fi недороги и широкодоступны, хотспоты встречаются достаточно часто, ноутбук без Wi-Fi – анахронизм. Как и множество других инновационных технологий, использование беспроводных сетей влечет не только новые выгоды, но и новые риски. Бум Wi-Fi породил целое новое поколение хакеров, специализирующихся на изобретении всё новых и новых способов взлома беспроводки и атаки пользователей и корпоративной инфраструктуры. Ещё с 2004 года Gartner предупреждали, что безопасность WLAN будет одной из основных проблем – и прогноз оправдывается.

Беспроводная связь и мобильность, которую она дает, интересны и выгодны многим. Однако, до тех пор, пока вопрос беспроводной безопасности остается не до конца ясным, мнения разнятся кардинально: некоторые (например, операторы складов) уже сейчас не боятся завязывать на Wi-Fi свои ключевые бизнес-процессы, другие – наоборот баррикадируются и запрещают использование беспроводных элементов в своих сетях. Кто из них выбрал правильную стратегию? Является запрет Wi-Fi гарантией защиты от беспроводных угроз? И вообще – так ли опасен и ненадежен этот Wi-Fi, как о нем говорят? Ответ далеко не очевиден!

В данной статье мы рассмотрим:

- в чем заключаются важные особенности беспроводной связи с точки зрения безопасности,

- почему «неиспользование» или запрет Wi-Fi не спасает от беспроводных угроз,

- какие новые риски следует рассматривать.

В чём заключаются особенности беспроводной связи с точки зрения безопасности?

Среда с общим доступом, которую практически невозможно контролировать

Традиционные проводные сети используют кабель для передачи информации. Кабель считается «контролируемой» средой, защищенной зданиями и помещениями, в которых он находится. Внешний «чужой» трафик, который входит в защищенный сегмент сети, фильтруется межсетевым экраном и анализируется системами IDS/IPS. Для того чтобы получить доступ к такому сегменту проводной сети, злоумышленнику необходимо преодолеть либо систему физической безопасности здания, либо межсетевой экран.

Беспроводные же сети используют радиоволны. Эфир – среда с общим доступом и практически полным отсутствием контроля. Обеспечить эквивалент физической безопасности проводных сетей здесь просто невозможно. Как только пользователь подключает к проводной сети точку доступа, её сигнал может проходить сквозь стены, межэтажные перекрытия, окна здания. Таким образом, подключенный сегмент сети становится доступным с другого этажа или даже из соседнего здания, парковки или другого конца улицы – радиосигнал может распространяться на сотни метров за пределы здания. Единственной физической границей беспроводной сети является уровень этого самого сигнала.

Поэтому, в отличие от проводных сетей, где точка подключения пользователя к сети хорошо определена и известна – это розетка в стене – в беспроводных сетях подключиться к сети можно откуда угодно, лишь бы сигнал был достаточной силы.

Также, эфир – среда с общим доступом. Все беспроводные устройства включены в один гигантский «хаб» (концентратор) – и любое беспроводное устройство может «видеть» всех беспроводных соседей в сети. При этом приемник, работающий в пассивном режиме (только прослушивание), вообще невозможно определить.

Периметр беспроводной сети не ограничен периметром здания.

Легкость в развертывании и мобильность

Благодаря усилиям поставщиков потребительского Wi-Fi оборудования, развернуть беспроводную сеть сейчас может даже самый неподготовленный пользователь. Комплект из недорогой точки доступа и беспроводного адаптера обойдется в $50-80. При этом большинство устройств поставляется уже настроенными по умолчанию, что позволяет сразу начинать с ними работу – даже не заглядывая в конфигурацию. Именно в такую сумму может обойтись умышленный или неумышленный взлом Вашей сети со стороны собственных же сотрудников, установивших без согласования собственную точку доступа и не позаботившихся об обеспечении надлежащей её безопасности.

Еще большей проблемой является то, что беспроводные пользователи по определению мобильны. Пользователи могут появляться и исчезать, менять свое местоположение, и не привязаны к фиксированным точкам входа, как в случае с проводными сетями – они могут находиться где угодно в зоне покрытия! Всё это значительно осложняет задачу «удержания непрошеных гостей за порогом» и отслеживания источников беспроводных атак.

Кроме того, такая важная составляющая мобильности, как роуминг, является еще одной проблемой обеспечения беспроводной безопасности. На этот раз – пользователей. В отличие от проводных сетей, где пользователь «привязан» кабелем к определенной розетке и порту коммутатора доступа – в беспроводных сетях пользователь не привязан ни к чему. С помощью специального ПО достаточно несложно «пересадить» его с авторизованной точки доступа на неавторизованную или даже на ноутбук злоумышленника, работающий в режиме Soft AP (программно реализованной точки доступа), открывая возможность для целого ряда атак на ничего не подозревающего пользователя.

Легко атаковать

Поскольку радиосигналы имеют широковещательную природу, не ограничены стенами зданий и доступны всем приемникам, местоположение которых сложно или вообще невозможно зафиксировать – злоумышленникам особенно легко и удобно атаковать беспроводные сети. Поэтому, формально, даже катающийся сейчас во дворе на велосипеде подросток со смартфоном в кармане может заниматься радиоразведкой вашей сети – чисто из юношеского любопытства. Огромное разнообразие готового инструментария анализа протоколов и уязвимостей, доступного в Интернете, точно также поможет ему чисто из любопытства найти точку доступа, которую какой-то из сотрудников недавно принес на работу и не удосужился переконфигурировать с настроек по умолчанию, чисто из любопытства в инструкции найдется ключ доступа к сети – и вуаля!

Традиционные средства защиты не спасают от новых классов атак

Шесть основных беспроводных рисков

Итак, беспроводные технологии, работающие без физических и логических ограничений своих проводных аналогов, значительно повышающие гибкость рабочего процесса и эффективность труда пользователей, снижающие затраты на развертывание сетей, также подвергают сетевую инфраструктуру и пользователей значительным рискам. Для того, чтобы понять, как обеспечить безопасное функционирование беспроводных сетей, давайте рассмотрим их поближе.

Риск первый — Чужаки (Rogue Devices, Rogues)

Чужаками называются устройства, предоставляющие возможность неавторизованного доступа к корпоративной сети, зачастую в обход механизмов защиты, определенных корпоративной политикой безопасности. Чаще всего это те самые самовольно установленные точки доступа. Статистика по всему миру, например, указывает на чужаков, как на причину большинства взломов сетей организаций. Даже если организация не использует беспроводную связь и считает себя в результате такого запрета защищенной от беспроводных атак – внедренный (умышленно или нет) чужак с легкостью исправит это положение. Доступность и дешевизна устройств Wi-Fi привели к тому, что в США, например, практически каждая сеть с числом пользователей более 50 успела ознакомиться с данным феноменом.

Помимо точек доступа в роли чужака могут выступить домашний роутер с Wi-Fi, программная точка доступа Soft AP, ноутбук с одновременно включенными проводным и беспроводным интерфейсом, сканер, проектор и т.д.

Беспроводным угрозам подвержены и те, кто не использует Wi-Fi. За $50 можно [не]умышленно создать дырку в системе защиты за $50 000.

Риск второй — нефиксированная природа связи

Как уже было сказано выше – беспроводные устройства не «привязаны» кабелем к розетке и могут менять точки подключение к сети прямо в процессе работы. К примеру, могут происходить «Случайные ассоциации», когда ноутбук с Windows XP (достаточно доверительно относящейся ко всем беспроводным сетям) или просто некорректно сконфигурированный беспроводной клиент автоматически ассоциируется и подключает пользователя к ближайшей беспроводной сети. Такой механизм позволяет злоумышленникам «переключать на себя» ничего не ведающего пользователя для последующего сканирования уязвимостей, фишинга или атак Man-in-The-Middle. Кроме того, если пользователь одновременно подключен и к проводной сети – он только что стал удобной точкой входа – т.е. классическим чужаком.

Также, многие пользователи устройств ноутбуков, оснащенные Wi-Fi и проводными интерфейсами и не довольные качеством работы проводной сети (медленно, злой админ поставил фильтрацию URL, не работает ICQ), любят переключаться на ближайших доступный хотспот (или ОС делает это для них автоматически в случае, например, отказа проводной сети). Излишне говорить, что в таком случае все потуги ИТ-отдела по обеспечению сетевой безопасности остаются в буквальном смысле «за бортом».

Сети Ad-Hoc – непосредственные одноранговые соединения между беспроводными устройствами без участия точек доступа – являются удобным способом быстро перебросить файл коллеге или распечатать нужный документ на принтере с Wi-Fi. Однако, такой способ организации сети не поддерживает большинство необходимых методом обеспечения безопасности, предоставляя злоумышленникам легкий путь к взлому компьютеров пользователей сетей Ad-Hoc. Доступные с недавнего времени технологии VirtualWiFi и Wi-Fi Direct только усугубляют ситуацию.

Риск третий — уязвимости сетей и устройств

Некоторые сетевые устройства, могут быть более уязвимы, чем другие – могут быть неправильно сконфигурированы, использовать слабые ключи шифрования или методы аутентификации с известными уязвимостями. Неудивительно, что в первую очередь злоумышленники атакуют именно их. Отчеты аналитиков утверждают, что более 70 процентов успешных взломов беспроводных сетей произошли именно в результате неправильной конфигурации точек доступа или клиентского ПО.

Некорректно сконфигурированные точки доступа

Одна-единственная некорректно сконфигурированная точка доступа (в т.ч. чужак) может послужить причиной взлома корпоративной сети. Настройки по умолчанию большинства точек доступа не включают аутентификацию или шифрование, либо используют статические ключи, записанные в руководстве и потому общеизвестные. В сочетании с невысокой ценой точек доступа этот фактор значительно осложняет задачу слежения за целостностью конфигурации беспроводной инфраструктуры и уровнем ее защиты. Сотрудники организации могут самовольно приносить точки доступа и подключать их куда заблагорассудится. При этом маловероятно, что они уделят достаточно внимания их грамотной и безопасной конфигурации и согласуют свои действия с ИТ-отделом. Именно такие точки и создают наибольшую угрозу проводным и беспроводным сетям.

Некорректно сконфигурированные беспроводные клиенты

Некорректно сконфигурированные устройства пользователей предоставляют угрозу еще большую, чем некорректно сконфигурированные точки доступа. Эти устройства буквально приходят и уходят с предприятия, часто они не конфигурируются специально с целью минимизации беспроводных рисков и довольствуются конфигурацией по умолчанию (которая, по умолчанию, не может считаться безопасной). Такие устройства оказывают неоценимую помощь хакерам в их деле проникновения в проводную сеть, обеспечивая удобную точку входа для сканирования сети и распространения в ней вредоносного ПО.

Взлом шифрования

Злоумышленникам давно доступны специальные средства для взлома сетей, основывающихся на стандарте шифрования WEP (см риск 4). Эти инструменты широко освещены в Интернет и не требуют особых навыков для применения. Они используют уязвимости алгоритма WEP, пассивно собирая статистику трафика в беспроводной сети до тех пор, пока собранных данных не окажется достаточно для восстановления ключа шифрования. С использованием последнего поколения средств взлома WEP, использующих специальные методы инъекции трафика, срок «до тех пор» колеблется от 15 мин до 15 сек. Аналогично, есть уязвимости разной степени опасности и сложности, позволяющие ломать TKIP и даже WPA2. Единственным «непробиваемым» методом пока что остается использование WPA2-Enterprise (802.1x) с хотя бы серверными сертификатами.

Риск четвертый — новые угрозы и атаки

Беспроводные технологии породили новые способы реализации старых угроз, а также некоторые новые, доселе невозможные в проводных сетях. Во всех случаях, бороться с атакующим стало гораздо тяжелее, т.к. невозможно ни отследить его физическое местоположение, ни изолировать его от сети.

Разведка

Большинство традиционных атак начинаются с разведки, в результате которой злоумышленником определяются дальнейшие пути развития атаки. Для беспроводной разведки используются как средства сканирования беспроводных сетей (NetStumbler, Wellenreiter, встроенный клиент JC), так и средства сбора и анализа пакетов, т.к. многие управляющие пакеты WLAN незашифрованы. При этом очень сложно отличить станцию, собирающую информацию, от обычной станции, пытающейся получить авторизованный доступ к сети или от попытки случайной ассоциации.

Многие пытаются защитить свои сети путем сокрытия названия сети в маячках (Beacon), рассылаемых точками доступа, и путем отключения ответа на широковещательный запрос ESSID (Broadcast ESSID). Эти методы, относящиеся к классу Security through Obscurity, общепризнанно являются недостаточными, т.к. атакующий все равно видит беспроводную сеть на определенном радиоканале, и всё, что ему остается – это ждать первого авторизованного подключения к такой сети, т.к. в процессе такого подключения в эфире передается ESSID в незашифрованном виде. После чего такая мера безопасности просто теряет смысл. Некоторые особенности беспроводного клиента Windows XP SP2 (поправленные в SP3) ещё более усугубляли ситуацию, т.к. клиент постоянно рассылал имя такой скрытой сети в эфир, пытаясь подключиться. В результате, злоумышленник не только получал имя сети, но и мог «подсадить» такого клиента на свою точку доступа.

Имперсонация и Identity Theft

Имперсонация авторизованного пользователя – серьезная угроза любой сети, не только беспроводной. Однако в беспроводной сети определить подлинность пользователя сложнее. Конечно, существуют SSID и можно пытаться фильтровать по MAC-адресам, но и то и другое передается в эфире в открытом виде, и то и другое несложно подделать, а подделав – как минимум «откусить» часть пропускной способности сети, вставлять неправильные фреймы с целью нарушения авторизованный коммуникаций, а расколов хоть чуть-чуть алгоритмы шифрования – устраивать атаки на структуру сети (например, ARP Poisoning, как в случае с недавно обнаруженной уязвимостью TKIP). Не говоря уже в взломе WEP, рассмотренном пунктом выше!

Существует ложное убеждение, что имперсонация пользователя возможна только в случае MAC-аутентификации или использования статических ключей, что схемы на основе 802.1x, являются абсолютно безопасными. К сожалению, это уже давно не так. Некоторые механизмы (LEAP) взламываются не сложнее WEP. Другие схемы, например, EAP-FAST или PEAP-MSCHAPv2 являются более надежными, но не гарантируют устойчивости к комплексной атаке, использующей несколько факторов одновременно.

Отказы в обслуживании (Denial of Service, DoS)

Задачей атаки «Отказ в обслуживании» является либо нарушение показателей качества функционирования сетевых услуг, либо полная ликвидация возможности доступа к ним для авторизованных пользователей. Для этого, к примеру, сеть может быть завалена «мусорными» пакетами (с неправильной контрольной суммой и т.д.), отправленными с легитимного адреса. В случае беспроводной сети отследить источник такой атаки без специального инструментария просто невозможно, т.к. он может находиться где угодно. Кроме того, есть возможность организовать DoS на физическом уровне, просто запустив достаточно мощный генератор помех в нужном частотном диапазоне.

Специализированные инструменты атакующего

Инструментарий для организации атак на беспроводные сети широко доступен и постоянно пополняется новыми средствами, начиная от всеми известного AirCrack и заканчивая облачными сервисами по расшифровке хешей. Плюс, как только получен доступ — в ход идет традиционный инструментарий более высоких уровней.

Риск пятый — утечки информации из проводной сети

Практически все беспроводные сети в какой-то момент соединяются с проводными. Соответственно, любая беспроводная точка доступа может быть использована как плацдарм для атаки. Но это еще не все: некоторые ошибки в конфигурации точек доступа в сочетании с ошибками конфигурации проводной сети могут открывать пути для утечек информации. Наиболее распространенный пример – точки доступа, работающие в режиме моста (Layer 2 Bridge), подключенные в плоскую сеть (или сеть с нарушениями сегментации VLAN) и передающие в эфир широковещательные пакеты из проводного сегмента, запросы ARP, DHCP, фреймы STP и т.д. Некоторые из этих данных могут быть полезными для организаций атак Man-in-The-Middle, различных Poisoning и DoS атак, да и просто разведки.

Другой распространенный сценарий основывается на особенностях реализации протоколов 802.11. В случае, когда на одной точке доступа настроены сразу несколько ESSID, широковещательный трафик будет распространятся сразу во все ESSID. В результате, если на одной точке настроена защищенная сеть и публичный хот-спот, злоумышленник, подключенный к хот-споту, может, например, нарушить работу протоколов DHCP или ARP в защищенной сети. Это можно исправить, организовав грамотную привязку ESS к BSS, что поддерживается практически всеми производителями оборудования класса Enterprise (и мало кем из класса Consumer), но об этом нужно знать.

Риск шестой — особенности функционирования беспроводных сетей

Некоторые особенности функционирования беспроводных сетей порождают дополнительные проблемы, способные влиять в целом на их доступность, производительность, безопасность и стоимость эксплуатации. Для грамотного решения этих проблем требуется специальный инструментарий поддержки и эксплуатации, специальные механизмы администрирования и мониторинга, не реализованные в традиционном инструментарии управления беспроводными сетями.

Активность в нерабочее время

Поскольку беспроводные сети не ограничиваются пределами помещений, как проводные, подключиться к ним можно в любом месте и в любое время. Из-за этого, многие организации ограничивают доступность беспроводных сетей в своих офисах исключительно рабочими часами (вплоть до физического отключения точек доступа). В свете сказанного, естественно предположить, что всякая беспроводная активность в сети в нерабочее время должна считаться подозрительной и подлежать расследованию.

Скорости

Точки доступа, разрешающие подключения на низких скоростях, позволяют подключения на большей дальности. Таким образом, они представляют дополнительную возможность безопасного удаленного взлома. Если в офисной сети, где все работают на скоростях 24/36/54 Мбит/с вдруг появляется соединение на 1 или 2 Мбит/с – это может быть сигналом, что кто-то пытается пробиться в сеть с улицы. Картинку уже приводил. Подробнее про медленные скорости здесь (п 3.1).

Интерференция

Поскольку беспроводные сети используют радиоволны, качество работы сети зависит от многих факторов. Наиболее ярким примером является интерференция радиосигналов, способная значительно ухудшить показатели пропускной способности и количества поддерживаемых пользователей, вплоть до полной невозможности использования сети. Источником интерференции может быть любое устройство, излучающее сигнал достаточной мощности в том же частотном диапазоне, что и точка доступа: от соседних точек доступа у условиях густонаселенного офисного центра, до электромоторов на производстве, гарнитур Bluetooth и даже микроволновок. С другой стороны, злоумышленники могут использовать интерференцию для организации DoS атаки на сеть.

Чужаки, работающие на том же канале, что и легитимные точки доступа, открывают не только доступ в сеть, но и нарушают работоспособность «правильной» беспроводной сети. Кроме того, для реализации атак на конечных пользователей и для проникновения в сеть с помощью атаки Man-In-The Middle злоумышленники часто заглушают точки доступа легитимной сети, оставляя только одну — свою точку доступа с тем же самым именем сети.

Связь

Помимо интерференции, существуют другие аспекты, влияющие на качество связи в беспроводных сетях. Поскольку беспроводная среда является средой с общим доступом, каждый неверно сконфигурированный клиент, или сбоящая антенна точки доступа могут создавать проблемы, как на физическом, так и на канальном уровне, приводя к ухудшению качества обслуживания остальных клиентов сети.

Что делать?

Итого, беспроводные сети порождают новые классы рисков и угроз, от которых невозможно защититься традиционными проводными средствами. Даже если в организации формально запрещен Wi-Fi – это еще не значит, что кто-нибудь из пользователей не установит чужака и сведет этим все вложения в безопасность сети к нулю. Кроме того, ввиду особенностей беспроводной связи, важно контролировать не только безопасность инфраструктуры доступа, но и следить за пользователями, которые могут стать объектом атаки злоумышленника либо просто могут случайно или умышленно перейти с корпоративной сети на незащищенное соединение.

Хорошей новостью, после столь депрессивного изложения, является то, что большинство перечисленных рисков могут быть минимизированы или вообще сведены к нулю. Для организации безопасной работы беспроводной сети (включая инфраструктуру и пользователей) используется подход, в целом совпадающий с подходом «многоуровневой безопасности», применяющимся для традиционных проводных сетей (с поправкой на специфику WLAN). Но это тема для отдельной статьи не меньшего объема, которая последует позже.

Безопасность беспроводных сетей | Директор информационной службы

Проблемы безопасности беспроводных сетей, описанные в ряде статей, спровоцировали недоверие к беспроводным технологиям. Насколько оно оправданно?

Проблемы безопасности беспроводных сетей, описанные в ряде статей, спровоцировали недоверие к беспроводным технологиям. Насколько оно оправданно?

Почему беспроводные сети считаются более уязвимыми, чем кабельные? В проводных сетях данные могут быть перехвачены только в том случае, если злоумышленник получит физический доступ к среде передачи. В беспроводных сетях сигнал распространяется в эфире, поэтому любой, находящийся в зоне действия сети, может перехватить этот сигнал.

Злоумышленнику даже не обязательно пребывать на территории компании, достаточно попасть в зону распространения радиосигнала.

Угрозы беспроводным сетям

Готовясь к обеспечению безопасности беспроводных сетей, прежде всего необходимо установить, что может им угрожать.

Пассивная атака

Перехват сигналов беспроводной сети аналогичен прослушиванию радиопередачи. Достаточно иметь ноутбук (или КПК) и анализатор беспроводных протоколов. Широко распространено заблуждение, что несанкционированное подключение к беспроводной сети вне офиса можно пресечь, контролируя выходную мощность сигнала. Это не так, поскольку использование злоумышленником беспроводной карты повышенной чувствительности и направленной антенны позволяет легко преодолеть данную меру предосторожности.

Даже уменьшив вероятность несанкционированного подключения к сети, не следует оставлять без внимания возможность «прослушивания» трафика, поэтому для безопасной работы в беспроводных сетях необходимо шифровать передаваемую информацию.

Активная атака

Опасно подключать незащищенную беспроводную сеть к кабельной сети. Незащищенная точка доступа, подсоединенная к локальной сети, представляет собой широко открытую дверь для злоумышленников. Для предприятий это чревато тем, что конкуренты могут получить доступ к конфиденциальным документам. Незащищенные беспроводные сети позволяют хакерам обойти межсетевые экраны и настройки безопасности, которые защищают сеть от атак через Internet. В домашних сетях злоумышленники могут получить бесплатный доступ к Internet за счет своих соседей.

Следует отслеживать и выявлять неконтролируемые точки доступа, подключенные к сети несанкционированно. Подобные точки, как правило, устанавливают сами сотрудники предприятия. (Например, менеджер отдела продаж приобрел беспроводную точку доступа и использует ее, чтобы все время оставаться на связи.) Такая точка может быть специально подключена к сети злоумышленником с целью получения доступа к сети компании вне офиса.

Следует помнить о том, что уязвимыми являются как подключенные к беспроводной сети компьютеры, так и те, в которых есть включенная беспроводная карта с настройками по умолчанию (она, как правило, не блокирует проникновение через беспроводную сеть). Например, пока пользователь, ожидающий своего рейса, просматривает ресурсы Internet через развернутую в аэропорту сеть Wi-Fi, хакер, сидящий неподалеку, изучает информацию, хранящуюся на компьютере мобильного сотрудника. Аналогичным атакам могут подвергнуться пользователи, работающие посредством беспроводных сетей в помещениях кафе, выставочных центров, холлах гостиниц и пр.

Поиск доступных беспроводных сетей

Для активного поиска уязвимых беспроводных сетей (War driving) обычно используется автомобиль и комплект беспроводного оборудования: небольшая антенна, беспроводная сетевая карта, переносной компьютер и, возможно, GPS-приемник. Используя широко распространенные программы-сканеры, такие как Netstumbler, можно легко найти зоны приема беспроводных сетей.

Поклонники War Driving имеют много способов обмениваться информацией. Один из них (War Chalking) подразумевает нанесение на схемах и картах символов, указывающих на обнаруженные беспроводные сети. Эти обозначения содержат сведения о величине радиосигнала, наличии той или иной разновидности защиты сети и о возможности доступа в Internet. Любители такого «спорта» обмениваются информацией через Internet-сайты, «вывешивая», в частности, подробные карты с месторасположением обнаруженных сетей. Кстати, полезно проверить, нет ли там вашего адреса.

Отказ в обслуживании

Бесплатный доступ в Internet или корпоративную сеть не всегда является целью злоумышленников. Иногда задачей хакеров может быть вывод из строя беспроводной сети.

Атака «отказ в обслуживании» может быть достигнута несколькими способами. Если хакеру удается установить соединение с беспроводной сетью, его злонамеренные действия могут вызвать ряд таких серьезных последствий: например, рассылку ответов на запросы протокола разрешения адресов (Address Resolution Protocol, ARP) для изменения ARP-таблиц сетевых устройств с целью нарушения маршрутизации в сети или внедрение несанкционированного сервера протокола динамической конфигурации хостов (Dynamic Host Configuration Protocol, DHCP) для выдачи неработоспособных адресов и масок сетей. Если хакер выяснит подробности настроек беспроводной сети, то сможет переподключить пользователей на свою точку доступа (см. рисунок), а последние окажутся отрезанными от сетевых ресурсов, которые были доступны через «законную» точку доступа.

|

| Внедрение несанкционированной точки доступа. |

Злоумышленник может также заблокировать частоты, используемые беспроводными сетями, применяя для этого генератор сигналов (его можно изготовить из деталей микроволновой печи). В результате вся беспроводная сеть или ее часть выйдут из строя.

Меры безопасности в стандартах IEEE 802.11

Оригинальный стандарт 802.11 предусматривает для обеспечения безопасности беспроводных сетей использование стандарта «конфиденциальности, эквивалентной проводной» (Wired Equivalent Privacy, WEP). Беспроводные сети, использующие WEP, требуют настройки статического WEP-ключа на точках доступа и всех станциях. Этот ключ может использоваться для аутентификации и шифрования данных. При его компрометации (например, в случае утери переносного компьютера) необходимо сменить ключ на всех устройствах, что подчас весьма затруднительно. При использовании ключей WEP для аутентификации беспроводные станции посылают точке доступа соответствующий запрос, получая в ответ незашифрованное сообщение (clear text challenge). Клиент должен его зашифровать, используя свой WEP-ключ, и вернуть точке доступа, которая расшифрует сообщение с помощью собственного WEP-ключа. Если расшифрованное сообщение совпадает с оригинальным, то это обозначает, что клиент знает WEP-ключ. Следовательно, аутентификация считается успешной, и клиенту отправляется соответствующее уведомление.

Успешно завершив аутентификацию и ассоциацию, беспроводное устройство может использовать WEP-ключ для шифрования трафика, передаваемого между устройством и точкой доступа.

Стандарт 802.11 определяет и другие механизмы контроля доступа. Точка доступа может использовать фильтрацию по аппаратным адресам (Media Access Control, MAC), предоставляя или запрещая доступ на основе MAC-адреса клиента. Данный метод затрудняет, но не предотвращает подключение несанкционированных устройств.

Насколько безопасен WEP?

Одно из правил криптографии гласит: имея открытый текст и его зашифрованную версию, можно установить использованный метод шифрования. Это особенно актуально при использовании слабых алгоритмов шифрования и симметричных ключей, такие, например, предусматривает WEP.

Этот протокол использует для шифрования алгоритм RC4. Слабость его состоит в том, что если зашифровать известный открытый текст, то на выходе получится ключевой поток, который использовался для шифрования данных. Согласно стандарту 802.11, ключевой поток состоит из WEP-ключа и 24-разрядного вектора инициализации. Для каждого пакета используется следующий вектор, который отправляется в открытом виде вместе с пакетом, так что принимающая станция может использовать его совместно с WEP-ключом, чтобы расшифровать пакет.

Если получить один ключевой поток, то можно расшифровать любой пакет, зашифрованный тем же самым вектором. Так как вектор меняется для каждого пакета, то для расшифровки нужно дождаться следующего пакета, использующего тот же самый вектор. Чтобы иметь возможность расшифровывать WEP, необходимо собрать полный комплект векторов и ключевых потоков. Утилиты по взлому WEP работают именно таким образом.

Добыть открытый и зашифрованный текст можно в процессе аутентификации клиента. Перехватывая трафик на протяжении некоторого времени, можно набрать необходимое количество исходных данных для проведения атаки. Чтобы скопить необходимые для анализа данные, хакеры используют и множество других методов, включая атаки типа «men in the middle».

Когда принималось решение о формате фрейма для беспроводных сетей, IEEE предложила свой собственный формат под названием Subnetwork Address Protocol (SNAP).

Два байта, следующие за MAC-заголовком во фрейме SNAP стандарта 802.11, всегда имеют значение «AA AA». Протокол WEP шифрует все байты, следующие за MAC-заголовком, поэтому для первых двух зашифрованных байт всегда известен открытый текст («АА АА»). Этот путь предоставляет возможность получить фрагменты зашифрованного и открытого сообщения.

В Internet бесплатно распространяются утилиты для взлома WEP. Самые известные из них — AirSnort и WEPCrack. Для успешного взлома WEP-ключа с их помощью достаточно набрать от 100 тыс. до 1 млн. пакетов. Новые утилиты Aircrack и Weplab для взлома WEP-ключей реализуют более эффективный алгоритм, при котором требуется существенно меньше пакетов. По этой причине протокол WEP является ненадежным.

Беспроводные технологии становятся безопаснее

Сегодня многие компании используют удобные и безопасные беспроводные сети. Стандарт 802.11i поднял безопасность на качественно новый уровень.Рабочая группа IEEE 802.11i, в задачу которой входило создание нового стандарта безопасности беспроводных сетей, была сформирована после изучения сведений об уязвимости протокола WEP. На разработку потребовалось некоторое время, поэтому большинство производителей оборудования, не дождавшись выхода нового стандарта, стали предлагать свои методы (см. врезки). В 2004 году появился новый стандарт, тем не менее, поставщики оборудования по инерции продолжают использовать старые решения.

802.11i определяет использование стандарта расширенного шифрования (Advanced Encryption Standard, AES) вместо WEP. В основе AES лежит реализация алгоритма Рендела, который большинство криптоаналитиков признает стойким. Этот алгоритм существенно лучше своего слабого предшественника RC4, который используется в WEP: он предусматривает использование ключей длиной 128, 192 и 256 разрядов, вместо 64 бит, используемых в оригинальном стандарте 802.11. Новый стандарт 802.11i также определяет использование TKIP, CCMP и 802.1x/EAP.

Алексей Пастоев, [email protected] и Николай Петров, [email protected] — менеджеры компании «Керберус»

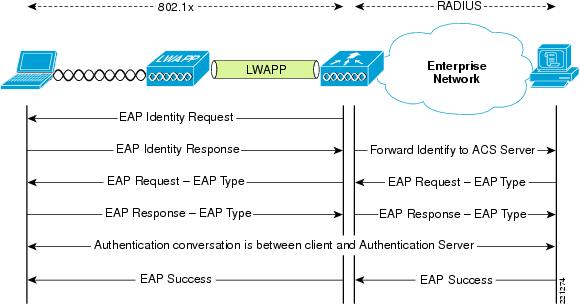

Протоколы 802.1x и EAP

Стандарт 802.1x разработан для защиты подключений к сети Ethernet, построенной на коммутируемых портах. Его действие основано на том, что пользователь, подсоединившись физически к порту коммутатора, не имеет возможности отправлять данные через этот порт до тех пор, пока не пройдет аутентификацию на сервере аутентификации, авторизации и учета (обычно для этих целей применяются серверы RADIUS или TACACS+).

Онаружив недостатки безопасности сетей 802.11, производители стали использовать проверенный протокол 802.1x совместно с открытым протоколом аутентификации (Extensible Authentication Protocol, EAP) для предотвращения несанкционированных подключений к сети. Различные производители создали свои реализации протокола EAP для обеспечения безопасности беспроводных сетей (см. таблицу).

EAP-MD5 подтверждает подлинность пользователя путем проверки пароля. Вопрос использования шифрования трафика отдан на откуп администратору сети. Слабость EAP-MD5 заключается в отсутствии обязательного использования шифрования, поэтому EAP-MD5 допускает возможность атаки типа «men in the middle».

Протокол «легковесный EAP» (Lightweight EAP, LEAP), который создала компания Cisco, предусматривает не только шифрование данных, но и ротацию ключей. LEAP не требует наличия ключей у клиента, поскольку они безопасно пересылаются после того, как пользователь прошел аутентификацию. Это позволяет пользователям легко подключаться к сети, используя учетную запись и пароль.

Ранние реализации LEAP обеспечивали только одностороннюю аутентификацию пользователей. Позднее Cisco добавила возможность взаимной аутентификации. Однако выяснилось, что протокол LEAP уязвим к атакам по словарю. Сотрудник американского Института системного администрирования, телекоммуникаций и безопасности (SANS) Джошуа Райт разработал утилиту ASLEAP, которая осуществляет подобную атаку, после чего компания Cisco рекомендовала использовать сильные пароли длиной не менее восьми знаков, включая спецсимволы, символы верхнего, нижнего регистра и цифры. LEAP безопасен в той мере, насколько стоек пароль к попыткам подбора.

Более сильный вариант реализации EAP — EAP-TLS, который использует предустановленные цифровые сертификаты на клиенте и сервере, был разработан в Microsoft. Этот метод обеспечивает взаимную аутентификацию и полагается не только на пароль пользователя, но также поддерживает ротацию и динамическое распределение ключей. Неудобство EAP-TLS заключается в необходимости установки сертификата на каждом клиенте, что может оказаться достаточно трудоемкой и дорогостоящей операцией. К тому же этот метод непрактично использовать в сети, где часто меняются сотрудники.

Производители беспроводных сетей продвигают решения упрощения процедуры подключения к беспроводным сетям авторизированных пользователей. Эта идея вполне осуществима, если включить LEAP и раздать имена пользователей и пароли. Но если возникает необходимость использования цифрового сертификата или ввода длинного WEP-ключа, процесс может стать утомительным.

Компании Microsoft, Cisco и RSA совместными усилиями разработали новый протокол — PEAP, объединивший простоту использования LEAP и безопасность EAP-TLS. PEAP использует сертификат, установленный на сервере, и аутентификацию по паролю для клиентов. Аналогичное решение — EAP-TTLS — выпустила компания Funk Software.

Разные производители поддерживают различные типы EAP, а также несколько типов одновременно. Процесс EAP аналогичен для всех типов.

Типовые операции EAP

Что такое WPA

После того, как беспроводные сети были объявлены небезопасными, производители приступили к реализации собственных решений по обеспечению безопасности. Это поставило компании перед выбором: использовать решение одного производителя или дожидаться выхода стандарта 802.11i. Дата принятия стандарта была неизвестна, поэтому в 1999 году был сформирован альянс Wi-Fi. Его целью являлась унификация взаимодействия беспроводных сетевых продуктов.

Альянс Wi-Fi утвердил протокол защищенного беспроводного доступа (Wireless Protected Access, WPA), рассматривая его как временное решение до выхода стандарта 802.11i. Протокол WPA предусматривает использование стандартов TKIP и 802.1x/EAP. Любое оборудование Wi-Fi, сертифицированное на совместимость с WPA, обязано работать совместно с другим сертифицированным оборудованием. Поставщики могут использовать и свои собственные механизмы обеспечения безопасности, но должны в любом случае включать поддержку стандартов Wi-Fi.

После первоначального объявления параметров 802.11i альянс Wi-Fi создал стандарт WPA2. Любое оборудование, которое имеет сертификат WPA2, полностью совместимо с 802.11i. Если беспроводная сеть предприятия не поддерживает стандарт 802.11i, то для обеспечения адекватной безопасности следует как можно быстрее перейти на 802.11i.

Что такое фильтрация MAC-адресов?

Если WEP небезопасен, то сможет ли защитить беспроводную сеть фильтрация аппаратных адресов (Media Access Control, MAC)? Увы, фильтры МАС-адресов предназначены для предотвращения несанкционированных подключений, против перехвата трафика они бессильны.

Фильтрация МАС-адресов не оказывает заметного влияния на безопасность беспроводных сетей. Она требует от злоумышленника лишь одного дополнительного действия: узнать разрешенный MAC-адрес. (Кстати, большинство драйверов сетевых карт позволяют его поменять.)

Насколько легко узнать разрешенный MAC-адрес? Чтобы получить работающие МАС-адреса, достаточно в течение некоторого времени следить за беспроводным трафиком с помощью анализатора протоколов. МАС-адреса можно перехватить, даже если трафик шифруется, поскольку заголовок пакета, который включает такой адрес, передается в открытом виде.

Протокол TKIP

Временный протокол обеспечения целостности ключа (Temporal Key Integrity Protocol, TKIP) разработан для устранения недостатков, присущих протоколу WEP. Стандарт TKIP улучшает безопасность WEP благодаря ротации ключей, использованию более длинных векторов инициализации и проверки целостности данных.

Программы для взлома WEP используют слабость статических ключей: после перехвата необходимого числа пакетов они позволяют легко расшифровать трафик. Регулярная смена ключей предотвращает этот тип атак. TKIP динамически меняет ключи через каждые 10 тыс. пакетов. Поздние реализации протокола позволяют менять интервал ротации ключей и даже установить алгоритм смены ключа шифрования для каждого пакета данных (Per-Packet Keying, PPK).

Ключ шифрования, применяемый в TKIP, стал более надежным по сравнению с WEP-ключами. Он состоит из 128-разрядного динамического ключа, к которому добавляется MAC-адрес станции и 48-разрядный вектор инициализации (в два раза длиннее оригинального вектора стандарта 802.11). Этот метод известен как «ключевое смешивание» и дает уверенность в том, что любые две станции не используют один и тот же ключ.

В протокол также встроен метод гарантированного обеспечения целостности данных (Message Integrity Cheek, MIC, называемый также Michael).

Поделитесь материалом с коллегами и друзьями

Безопасность в сетях WiFi. WEP, WPA, WPA2 шифрование Wi-Fi сетей.

Серьезной проблемой для всех беспроводных локальных сетей (и, если уж на то пошло, то и всех проводных локальных сетей) является безопасность. Безопасность здесь так же важна, как и для любого пользователя сети Интернет. Безопасность является сложным вопросом и требует постоянного внимания. Огромный вред может быть нанесен пользователю из-за того, что он использует случайные хот-споты (hot-spot) или открытые точки доступа WI-FI дома или в офисе и не использует шифрование или VPN (Virtual Private Network — виртуальная частная сеть). Опасно это тем, что пользователь вводит свои личные или профессиональные данные, а сеть при этом не защищена от постороннего вторжения.

WEP

Изначально было сложно обеспечить надлежащую безопасность для беспроводных локальных сетей.

Хакеры легко осуществляли подключение практически к любой WiFi сети взламывая такие первоначальные версии систем безопасности, как Wired Equivalent Privacy (WEP). Эти события оставили свой след, и долгое время некоторые компании неохотно внедряли или вовсе не внедряли у себя беспроводные сети, опасаясь, что данные, передаваемые между беспроводными WiFi устройствами и Wi-Fi точками доступа могут быть перехвачены и расшифрованы. Таким образом, эта модель безопасности замедляла процесс интеграции беспроводных сетей в бизнес и заставляла нервничать пользователей, использующих WiFi сети дома. Тогда институт IEEE, создал рабочую группу 802.11i , которая работала над созданием всеобъемлющей модели безопасности для обеспечения 128-битного AES шифрования и аутентификации для защиты данных. Wi-Fi Альянс представил свой собственный промежуточный вариант этого спецификации безопасности 802.11i: Wi-Fi защищенный доступ (WPA – Wi-Fi Protected Access). Модуль WPA сочетает несколько технологий для решения проблем уязвимости 802.11 WEP системы. Таким образом, WPA обеспечивает надежную аутентификацию пользователей с использованием стандарта 802.1x (взаимная аутентификация и инкапсуляция данных передаваемых между беспроводными клиентскими устройствами, точками доступа и сервером) и расширяемый протокол аутентификации (EAP).

Принцип работы систем безопасности схематично представлен на рис.1

Также, WPA оснащен временным модулем для шифрования WEP-движка посредствам 128 – битного шифрования ключей и использует временной протокол целостности ключей (TKIP). А с помощью контрольной суммы сообщения (MIC) предотвращается изменение или форматирование пакетов данных. Такое сочетание технологий защищает конфиденциальность и целостность передачи данных и гарантирует обеспечение безопасности путем контроля доступа, так чтобы только авторизованные пользователи получили доступ к сети.

WPA

Дальнейшее повышение безопасности и контроля доступа WPA заключается в создании нового уникального мастера ключей для взаимодействия между каждым пользовательским беспроводным оборудованием и точками доступа и обеспечении сессии аутентификации. А также, в создании генератора случайных ключей и в процессе формирования ключа для каждого пакета.

В IEEE стандарт 802.11i, ратифицировали в июне 2004 года, значительно расширив многие возможности благодаря технологии WPA. Wi-Fi Альянс укрепил свой модуль безопасности в программе WPA2. Таким образом, уровень безопасности передачи данных WiFi стандарта 802.11 вышел на необходимый уровень для внедрения беспроводных решений и технологий на предприятиях. Одно из существенных изменений 802.11i (WPA2) относительно WPA это использования 128-битного расширенного стандарта шифрования (AES). WPA2 AES использует в борьбе с CBC-MAC режимом (режим работы для блока шифра, который позволяет один ключ использовать как для шифрования, так и для аутентификации) для обеспечения конфиденциальности данных, аутентификации, целостности и защиты воспроизведения. В стандарте 802.11i предлагается также кэширование ключей и предварительной аутентификации для упорядочивания пользователей по точкам доступа.

WPA2

Со стандартом 802.11i, вся цепочка модуля безопасности (вход в систему, обмен полномочиями, аутентификация и шифрование данных) становится более надежной и эффективной защитой от ненаправленных и целенаправленных атак. Система WPA2 позволяет администратору Wi-Fi сети переключиться с вопросов безопасности на управление операциями и устройствами.

Стандарт 802.11r является модификацией стандарта 802.11i. Данный стандарт был ратифицирован в июле 2008 года. Технология стандарта более быстро и надежно передает ключевые иерархии, основанные на технологии Handoff (передача управления) во время перемещения пользователя между точками доступа. Стандарт 802.11r является полностью совместимой с WiFi стандартами 802.11a/b/g/n.

Также существует стандарт 802.11w , предназначенный для усовершенствования механизма безопасности на основе стандарта 802.11i. Этот стандарт разработан для защиты управляющих пакетов.

Стандарты 802.11i и 802.11w – механизмы защиты сетей WiFi стандарта 802.11n.

Шифрование файлов и папок в Windows 7

Функция шифрования позволяет вам зашифровать файлы и папки, которые будет в последствии невозможно прочитать на другом устройстве без специального ключа. Такая возможность присутствует в таких версиях пакетаWindows 7 как Professional, Enterprise или Ultimate. Далее будут освещены способы включения шифрования файлов и папок.

Включение шифрования файлов:

Пуск -> Компьютер(выберите файл для шифрования)-> правая кнопка мыши по файлу->Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты->Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

Включение шифрования папок:

Пуск -> Компьютер(выберите папку для шифрования)-> правая кнопка мыши по папку-> Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты-> Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

В обоих случая в области уведомления появится предложение сделать резервную копию ключа шифруемых файлов или папок. В диалоговом окне вы сможете выбрать место сохранения копии ключа (рекомендуется съемный носитель). Файл или папка изменит свой цвет при удачном шифровании.

Шифрование крайне полезно если вы делите свой рабочий компьютер с несколькими людьми.

Сфера применения

В большинстве случаев беспроводные сети (используя точки доступа и маршрутизаторы) строятся в коммерческих целях для привлечения прибыли со стороны клиентов и арендаторов. Сотрудники компании «Гет Вайфай» имеют опыт подготовки и реализации следующих проектов по внедрению сетевой инфраструктуры на основе беспроводных решений:

Если у Вас после прочтения возникнут какие-либо вопросы, Вы можете задать их через форму отправки сообщений в разделе контакты.

Анализ безопасности корпоративной беспроводной сети / Habr

На сегодняшний день беспроводные Wi-Fi сети используются почти повсеместно: благодаря простоте использования сети, высокой мобильности пользователей и дешевизне установки данная технология всё чаще и чаще становится обязательной составляющей не только домашних, но и корпоративных сетей. При этом, как и любая технология передачи данных, Wi-Fi при небезопасном использовании несёт в себе определённые угрозы. Злоумышленник, используя некорректные настройки точки доступа или неосторожность пользователя, может перехватить персональные данные этого пользователя, провести атаку на его устройство или проникнуть во внутреннюю сеть компании.В рамках исследования был проведён анализ безопасности гостевой сети нашей компании – «USSC-Guest». Тестирование проводилось по модели внешнего нарушителя, то есть без наличия прямого доступа к выбранной сети, поэтому основной целью возможного злоумышленника стало получение пароля для подключения к ней. Следует отметить, что знание пароля позволит нарушителю перехватывать и расшифровывать данные, передаваемые по сети, а так же обеспечит возможность создания поддельной точки доступа с аналогичным названием и способом подключения.

Первичное сканирование беспроводного эфира показало, что для шифрования передаваемых данных в исследуемой сети используется алгоритм WPA2 с отключенной технологией WPS. На момент написания статьи WPA2 является наиболее безопасным алгоритмом защиты беспроводных сетей и не содержит уязвимостей, позволяющих злоумышленнику выявить пароль за приемлемое время. Атака под названием «KRACK», о которой стало известно еще в 2017 году, не имеет открытой практической реализации. Для злоумышленника остаются доступными два технических сценария атаки: перехват пакетов, связанных с аутентификацией клиента (рукопожатие, handshake) с дальнейшим перебором пароля по словарю, и создание поддельной точки доступа с параллельным проведением атаки «отказ в обслуживании» на настоящую точку доступа.

Атака перебором по словарю

Для того чтобы в беспроводном эфире можно было перехватывать пакеты, связанные с аутентификацией клиента, необходимо предварительно перевести режим работы сетевого адаптера в состояние «монитора» – состояние, в котором адаптер принимает все пакеты, проходящие на его частоте в видимом диапазоне. После этого злоумышленнику становится доступна подробная информация о видимых точках доступа и активных клиентах:

Рисунок 1. Результат сканирования беспроводного эфира

Можно видеть, что из кабинета, в котором проводилось тестирование, было обнаружено две точки доступа с названием «USSC-Guest». Для проведения атаки была выбрана точка доступа с MAC-адресом 00:3A:99:89:D2:01, как наиболее часто используемая в доступном диапазоне:

Рисунок 2. MAC-адреса пользователей выбранной точки доступа

Через некоторое время после начала сканирования сети было зафиксировано подключение нового клиента, благодаря чему удалось перехватить необходимые аутентификационные пакеты. Об этом свидетельствует строка «WPA handshake: 00:3A:99:89:D2:01»:

Рисунок 3. Результат перехвата аутентификационных пакетов

Далее была предпринята попытка подобрать пароль по наиболее популярным словарям («rockyou», «top-wpa-passwords» и набор из численных паролей). В результате атаки перебором по словарю выяснить пароль для подключения не удалось. При этом злоумышленник, скорее всего, откажется от определения пароля методом полного перебора, потому что этот метод займет у него, в лучшем случае, несколько лет.

Создание поддельной точки доступа

Реализация данного сценария состояла из двух этапов:

- создание ложной точки доступа с таким же названием, как и у атакуемой точки доступа, но без необходимости вводить пароль для подключения,

- проведение атаки «отказ в обслуживании» на исследуемую точку доступа.

Для пользователей это выглядело так, будто гостевая сеть «USSC-Guest», к которой они уже были подключены, пропала из списка доступных сетей, а вместо неё появилась точно такая же, но без аутентификации:

Рисунок 4. Результат проведения атаки «отказ в обслуживании» на исследуемую точку доступа

При подключении к ложной точке доступа пользователю всё же предлагалось ввести пароль от WPA2. Вот так, например, это выглядело для пользователей iOS:

Рисунок 5. Предложение ввести пароль после подключения к ложной точке доступа

Ввиду того, что ложная точка доступа полностью контролировалась злоумышленником, все данные, отправляемые по беспроводной сети, могли быть им перехвачены и проанализированы. Так, например, пароль, который необходимо было ввести в указанную форму, отправлялся напрямую на сервер возможного нарушителя. Предполагалось, что пользователь, подключившись к ложной точке доступа, сочтёт это за изменение способа подключения и введёт необходимые данные.

Тестирование проводилось в будний день, в период с 12 до 15 часов. За это время к ложной точке доступа было подключено четыре различных устройства, но искомый пароль так и не был введен. Дальнейшее тестирование было прекращено по причине того, что исследуемая гостевая сеть могла потребоваться для решения рабочих вопросов и должна была функционировать в нормальном режиме. Злоумышленник, в свою очередь, подобной атакой мог полностью парализовать работу конкретной беспроводной сети и через некоторое время получить требуемый пароль.

Заключение

По итогам сканирования одной из точек доступа гостевой сети «USSC-Guest» проблем в настройках безопасности выявлено не было: для шифрования передаваемых данных используется надежный алгоритм WPA2-CCMP со стойким паролем, технология WPS отключена. Несмотря на то, что при необходимости злоумышленник может остановить работу беспроводной сети и создать ложную точку доступа, для реализации данной атаки нарушителю необходимо будет находиться в пределах зоны действия беспроводной сети (например, этажом ниже), что сильно сокращает круг его поисков и усложняет проведение атаки.

В завершение статьи выделим основные рекомендации по использованию беспроводных Wi-Fi сетей:

- для обеспечения безопасности данных, передаваемых по беспроводной сети, используйте шифрование WPA2-CCMP со стойким паролем (пароль из одних только цифр не является стойким),

- по возможности не подключайтесь к открытым Wi-Fi сетям, даже если их название кажется Вам правдивым: они могут прослушиваться или даже полностью контролироваться злоумышленником. Если такой возможности нет, используйте VPN,

- закрытые Wi-Fi сети тоже могут контролироваться злоумышленником. Если Вы не уверены в безопасности подключения, используйте VPN,

- при использовании беспроводных сетей всегда обращайте внимание на тип соединения, используемый браузером: HTTP или HTTPS. Безопасным является последний тип соединения – HTTPS.

Автор: Дмитрий Морозов, помощник аналитика, Аналитический центр ООО «УЦСБ»