App authenticator origin введен неверный код

Действия при разных сообщениях Если во время сканирования или печати возникает ошибка или проблемы с подключением к сети или настройкой параметров, на дисплее аппарата или на экране Remote UI Удаленный ИП появляется соответствующее сообщение. Ниже представлены сообщения об ошибках, а также подробные сведения о каждом из них и сведения об устранении проблем. Кроме того, если во время входа отображается число из шести цифр, см. Недостаточно памяти для регистрации форм наложения, внешних знаков и т.

Поиск данных по Вашему запросу:

Базы онлайн-проектов:

Данные с выставок и семинаров:

Данные из реестров:

Дождитесь окончания поиска во всех базах.

По завершению появится ссылка для доступа к найденным материалам.

Содержание:

- Проблемы при использовании двухэтапной аутентификации

- Изначальное сообщение

- Introduction

- Форум компании NetUP

- Код Доступа

- Подписаться на ленту

- Что такое код http

- Вопросы с тегами [authentication]

- Код — Помогите с кодом

- Перевод «consecutive times» на Русский

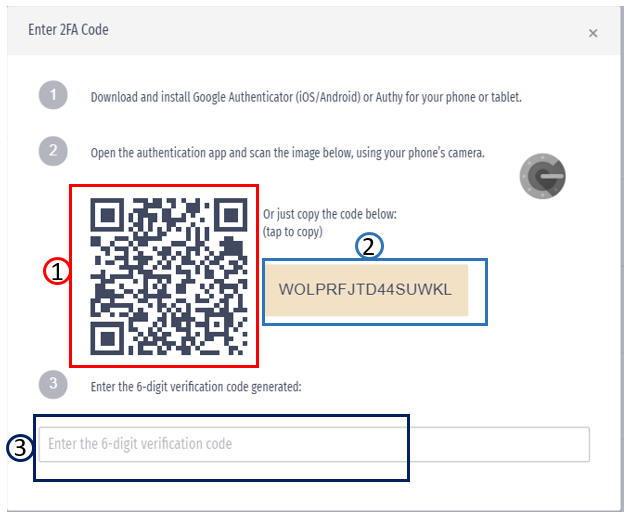

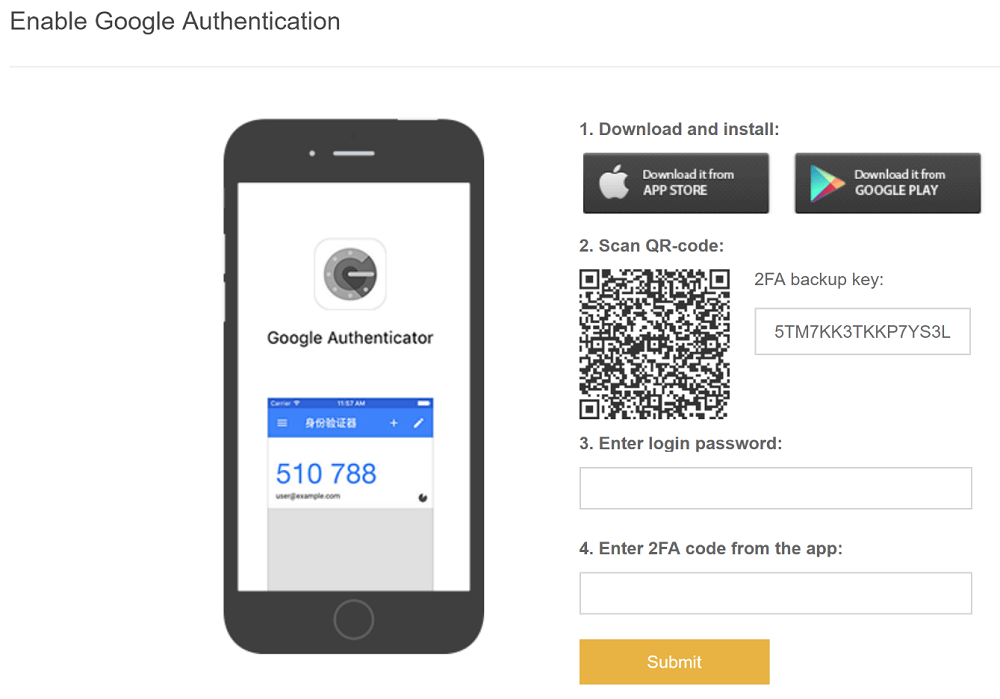

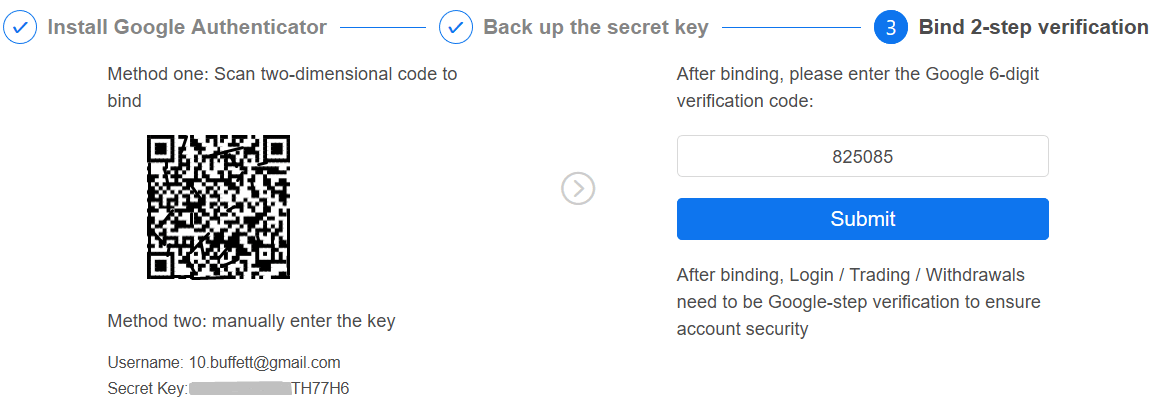

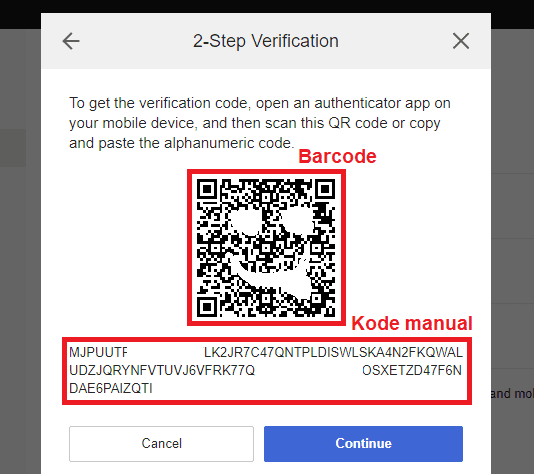

ПОСМОТРИТЕ ВИДЕО ПО ТЕМЕ: 2-Step Verification with Google Authenticator — Ting Tip

youtube.com/embed/mVIxzh5EWmA» frameborder=»0″ allowfullscreen=»»/>Проблемы при использовании двухэтапной аутентификации

Оповещение системы безопасности Выполнен вход на новом устройстве в аккаунт xxx gmail. Мы хотим убедиться, что это были Вы. По кнопке уходит на страничку, где подробно описывается что именно произошло и есть два варианта: «Это был я» и «Это был не я». Доступ к почте не блокировался, а письмо я уже потом прочитал. Хотя, конечноЮ может быть в Германии у Гугла другая политика безопасности. А вот наоборот же. Самое защищённое от взлома устройство — силикатный кирпич. На своём сервере крутятся полтора сервиса самых новых версий в конфигурации по умолчанию, каждый под своей учёткой без доступа к остальным.

У гугла микросервисов, за которые отвечают человек, которыми командуют менеджеров, и всё это взаимоинтегрировано самыми изощрёнными способами. Где выше вероятность ошибки? Купить домен и арендовать виртуалку для своего почтового сервера, конечно же, можно, но под каким имейлом вы зарегистрируетесь на сайте регистратора и облачного провайдера? Забыл уточить, условие указания мобильного для активации TOTP появилось относительно недавно, для старых акаунтов ситуация может быть другая.

Буквально вчера регал себе не первый ящик Proton, предложили на выбор несколько вариантов: телефон, другой ящик или поотгадывать велосипеды и витрины магазинов. Здесь регулярно появляется информация о таких уязвимостях. На самом деле можно и на карте держать, просто эта карта не должна использоваться ни для чего, помимо переводов между ней и другими своими картами, которые уже используются для платежей, и на которых никогда нет крупных сумм.

Если загрузчик заблокирован — значит там родная прошивка — значит контролируете телефон не Вы, а производитель прошивки. А я производителю доверяю намного меньше. Потому что многие из них уже не один раз спалились на установке всякой малвари, от просто приложений крайне сомнительной полезности, до вполне традиционной малвари.

А вот получить доступ к конкретно моему телефону, да ещё и на время, достаточное для установки вредоноса, да ещё и чтобы я этого не заметил — при таком уровне целевой атаки лично на меня защищаться смысла вообще мало, а точнее на это нужно на пару порядков больше ресурсов, чем я готов выделить.

Но в целом именно из-за возможности описанной Вами атаки меня и бесит отказ TWRP от реализации парольной защиты. Стоял бы на загрузчике пароль, то, хоть это и не помешало бы заменить загрузчик во время атаки, атакующие бы не смогли вернуть всё как было не зная пароля.

И это требует заметно больше сложности и времени, чем добавить пароль — то есть увеличение затрат на защиту заметно меньше увеличения затрат на атаку, то есть добавить пароль однозначно стоит. Где только Вы эти проблемы находите? Пароль должен лежать на разделе с самим TWRP. Если его забыли — просто перепрошивается TWRP и пароль при этом автоматически будет сброшен. Для брутфорса пароля нужно этот файл как-то получить, а для этого нужно уже выполняться под рутом внутри основной прошивки, чтобы подмонтировать раздел recovery и спереть файл с хешем пароля — а в этих условиях взлом recovery уже никого не интересует.

В общем, здесь нет проблем. В Украине можно обойтись и без сообщника Достаточно знать номер жертвы. Карточку можно восстановить в офисе зная три последних номера на которые звонила жертва. Злоумышленнику еще и хорошего дня пожелают! Либо через систему самообслуживания. Для этого правда нужна смс от оператоа, но тут помогает социальная инженерия. В последнее время, кстати, случаи участились. Это реальная схема с которой сталкивались пару лет назад. Нужен слитый номер телефона через сообщника или сайт бесплатных объявлений.

Карточку можно восстановить в офисе зная три последних номера на которые звонила жертва. Злоумышленнику еще и хорошего дня пожелают! Либо через систему самообслуживания. Для этого правда нужна смс от оператоа, но тут помогает социальная инженерия. В последнее время, кстати, случаи участились. Это реальная схема с которой сталкивались пару лет назад. Нужен слитый номер телефона через сообщника или сайт бесплатных объявлений.

Лично я не понимаю как это можно сделать без прямого участия опсоса, не засветив сотрудника, этим занимающегося. Даже если при этом ничего не украдено, кроме самого номера, то это уголовка.

К сожалению, Google Voice не всегда выручает, так некоторые службы используют для своих уведомлений email-to-SMS-шлюзы, которые плохо совместимы с номерами Google Voice. Сам с этим столкнулся: мой банк просит подтвердить вход с нового устройства одним из способов СМС, звонок, емайл , и СМС на Google Voice всегда терялся в пути.

Все сервисы Хабра. Как стать автором. Войти Регистрация. В прошлую среду я потерял более долларов. С тех пор прошло четыре дня, и я опустошён. У меня нет аппетита; я не могу заснуть; я наполнен чувствами тревоги, совести и стыда. Моя цель — повысить осведомлённость людей о таких типах атак и мотивировать вас усилить безопасность вашей онлайн-личности. Это всё ещё очень сыро я до сих пор не рассказал об этом своей семье ; пожалуйста, оставьте при себе осуждение наивных практик безопасности, рассказанных в этом посте.

Войти Регистрация. В прошлую среду я потерял более долларов. С тех пор прошло четыре дня, и я опустошён. У меня нет аппетита; я не могу заснуть; я наполнен чувствами тревоги, совести и стыда. Моя цель — повысить осведомлённость людей о таких типах атак и мотивировать вас усилить безопасность вашей онлайн-личности. Это всё ещё очень сыро я до сих пор не рассказал об этом своей семье ; пожалуйста, оставьте при себе осуждение наивных практик безопасности, рассказанных в этом посте.

Диаграмма ниже должна быть знакома большинству из вас. У многих из нас также есть мобильное устройство, которое может быть использовано для восстановления забытого пароля от email. Авторизированный порт SIM-карты Одна из услуг, которую предлагают операторы связи клиентам — возможность портировать SIM-карту на другое устройство.

Это позволяет клиента запросить перенос их номера телефона на новое устройство. В большинстве случаев это абсолютно законный процесс; это происходит, когда мы покупаем новый телефон, меняем оператора и т.

Диаграмма ниже показывает атаку пошагово. Как только атакующий получает доступ к вашему email-адресу, они начинают переходить от сервиса к сервису, где вы используете этот email-адрес банки, социальные сети и т. Если атакующий особенно вредный, он может закрыть вам доступ к вашим собственным аккаунтам и запросить плату на возвращение доступа.

Последовательность событий Чтобы лучше понять, как происходит атака и увидеть её размах, давайте окунёмся во временной график непосредственно этой атаки. Я хочу показать, как атака производилось, что я испытывал в это время и что вы можете сделать, чтобы защитить себя в случае появления подобных симптомов. Временной график поделен на четыре части: Что я испытывал: как происходили события с моей точки зрения — если вы испытываете что-то подобное, то вы, скорее всего, подвергаетесь атаке.

Что делал атакующий: тактики, которые использовал атакующий, чтобы получить доступ к моему аккаунту Coinbase. Испытываемый уровень угрозы: значение, которое я придавал происходящим событиям. Желаемый уровень угрозы: значение, которое я должен был бы придавать событиям. Усвоенный урок и рекомендации Это был самый дорогой урок в моей жизни.

Я потерял значимую долю своего капитала за 24 часа; безвозвратно. Не оставляйте средства на биржах. Я воспринимал Coinbase как банковский счёт, но у вас не будет никакого выхода в случае атаки. Я знал об этих рисках, но я никогда не думал, что что-то подобное может произойти со мной. Я очень сильно жалею, что не предпринял более серьёзных мер по обеспечению безопасности моей крипты.

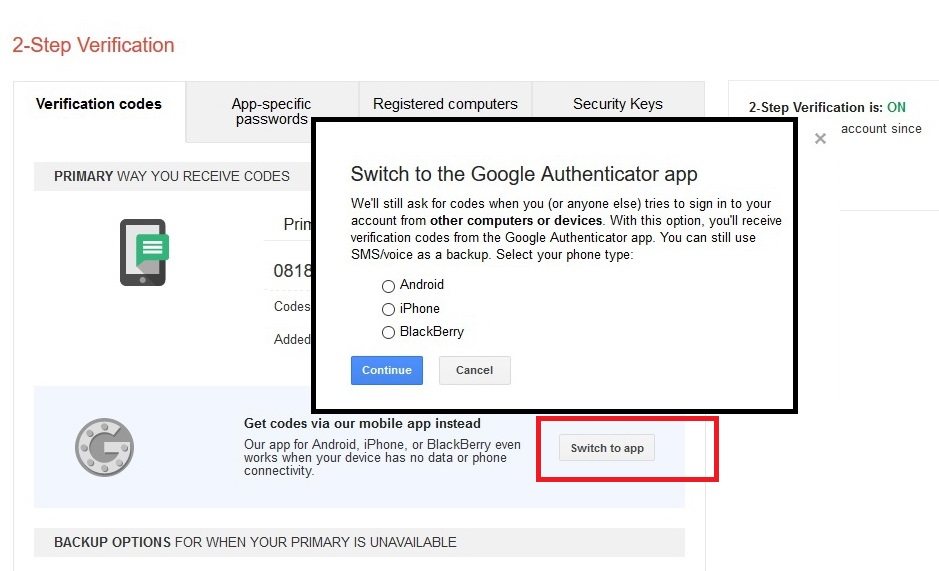

Двухфакторной аутентификации на основе SMS недостаточно: вне зависимости от того, что вы хотите защитить в сети, перейдите на аппаратную защиту например, что-то физическое, что атакующему придётся заполучить, чтобы провернуть атаку.

В то время, как Google Authenticator или Authy могут превратить ваш телефон в подобие аппаратной защиты, я бы порекомендовал пойти дальше. Приобретите YubiKey , который вы контролируете физически и который не может быть подменён. Уменьшите ваш онлайн-след: поборите стремление без нужды делиться личной информацией, которая может вас идентифицировать дата рождения, локация, фотографии с геоданными и т.

Приобретите YubiKey , который вы контролируете физически и который не может быть подменён. Уменьшите ваш онлайн-след: поборите стремление без нужды делиться личной информацией, которая может вас идентифицировать дата рождения, локация, фотографии с геоданными и т.

Все эти как бы публичные данные могут сыграть с вами в будущем злую шутку в случае атаки. Google Voice 2FA: в некоторых случаях сервис может не поддерживать аппаратную двухфакторную аутентификацию, полагаясь на более слабые SMS-сообщения.

Тогда будет хорошей идеей создать виртуальный номер телефона в Google Voice который не может быть портирован и использовать его в качестве номера для двухфакторной аутентификации. Не используйте этот адрес ни для чего другого и держите его в секрете. Не забудьте защитить этот адрес любой формой двухфакторной аутентификации.

Оффлайн-менеджер паролей: используйте менеджер паролей. А ещё лучше — используйте оффлайн-менеджер паролей, вроде Password Store. У Ирвика есть отличное сравнение различных менеджеров паролей а также рекомендации для более технически подкованных.

Что касается комментариев читателей Учитывая мои практики по защите устройства, я, наверное, заслуживаю быть взломанным — я понимаю это.

От этого не становится легче, и осуждение только размывает смысл истории, который заключается в том, чтобы: дать другим понять, насколько легко подвергнуться опасности; использовать полученные знания и рекомендации, чтобы возвести в приоритет безопасность вашей онлайн-личности. Я не могу перестать думать о маленьких, простых вещах, которые я мог бы сделать, чтобы защитить себя. Я никогда не воспринимал свою онлайн-безопасность всерьёз, потому что я никогда не испытывал атаку.

И хоть я и понимал свои риски, я был слишком ленив, чтобы защитить свои активы с подобающей тому строгостью. Я призываю вас поучиться на этих ошибках. Укажите причину минуса, чтобы автор поработал над ошибками. Ой, у вас баннер убежал! И что? Похожие публикации. Д 0. Поддержать автора Отправить деньги. Платежная система.

Деньги PayPal. Поделиться публикацией. Читают сейчас.

Читают сейчас.

Изначальное сообщение

Имхо, эту лавочку в Украине скоро прикроют. В Польше тоже можно было купить на каждом углу, а в приняли закон, что номера, не привязанные к паспорту, через полгода превратятся в тыкву. Учитывая, что Украина стремится к европейским стандартам, думаю осталось пару лет подобной халявы. На самом деле все совершенно логично.

5 — Введите этот код на смартфоне или планшете Android для сопряжения с Remote App из магазина мобильных приложений. Проводное.

Introduction

Используя наш сайт, вы подтверждаете, что прочитали и поняли политику о куки , политику конфиденциальности и пользовательское соглашение. Мы верим, что Stack Overflow должен быть не просто ресурсом для очень узких технических вопросов, но также содержать общие рекомендации о том, как решить множество общих проблем. Также вы можете ознакомиться с оригиналом вопроса на Stack Overflow. Раздел ниже будет описывать паттерны аутентификации для практического применения и то, как избежать самые распространённые «подводные камни». Любая другая схема может быть с лёгкостью обойдена атакующим. Конечно, вы можете пойти другим путём и использовать какие-нибудь системы двухэтапной аутентификации в т. Google Authenticator, кодовую книгу или генератор RSA ключей. Если вы правильно их используете, то всё должно работать даже без защищенного соединения, но трудно представить себе разработчика, который станет использовать двухэтапную аутентификацию, но при этом не использует SSL. Взяв во внимание ненулевую стоимость и ощутимую сложность установки SSL сертификата на своём веб-сайте, некоторые разработчики предпринимают попытки создания собственных внутрибраузерных криптографических решений чтобы избежать передачи данных входа в явном виде по незащищённому каналу.

Любая другая схема может быть с лёгкостью обойдена атакующим. Конечно, вы можете пойти другим путём и использовать какие-нибудь системы двухэтапной аутентификации в т. Google Authenticator, кодовую книгу или генератор RSA ключей. Если вы правильно их используете, то всё должно работать даже без защищенного соединения, но трудно представить себе разработчика, который станет использовать двухэтапную аутентификацию, но при этом не использует SSL. Взяв во внимание ненулевую стоимость и ощутимую сложность установки SSL сертификата на своём веб-сайте, некоторые разработчики предпринимают попытки создания собственных внутрибраузерных криптографических решений чтобы избежать передачи данных входа в явном виде по незащищённому каналу.

Форум компании NetUP

Пример запроса:. На модемы ZTE бесплатных кодов и калькуляторов разблокировки не существует! Кроме MFW Обсуждение процесса разблокировки запрещено, все общение только в профильной теме по модему. Но если использовать дашбоард от МТС или универсальные версий 3. В октябре года впервые в Россию с мастер-классом приезжает.

В октябре года впервые в Россию с мастер-классом приезжает.

Аутентификация — это проверка безопасности при подключении устройства к Wi-Fi по защищённому соединению.

Код Доступа

Код Доступа создаёт одноразовые коды для входа в Почту и другие сервисы, которые поддерживают двухфакторную аутентификацию. Никто кроме вас не сможет войти в вашу почту, если у него нет доступа к вашему мобильному устройству. Это сводит риск кражи почтового ящика к минимуму. Помимо Почты и других продуктов Mail. Toggle navigation.

Подписаться на ленту

Редкий пост в блоге Яндекса, а особенно касающийся безопасности, обходился без упоминания двухфакторной аутентификации. Мы долго думали, как правильно усилить защиту пользовательских аккаунтов, да еще так, чтобы этим мог пользоваться без всех тех неудобств, которые включают в себя самые распространённые ныне реализации. А они, увы, неудобны. Кажется, это потому, что распространенная схема двухфакторной аутентификации слишком сложна и неудобна. Мы постарались придумать способ, который был бы удобнее без потери уровня защиты, и сегодня представляем его бета-версию. Надеемся, он получит более широкое распространение. Мы со своей стороны готовы работать над его улучшением и последующей стандартизацией. После включения двухфакторной аутентификации в Паспорте вам надо будет установить приложение Яндекс.

Мы постарались придумать способ, который был бы удобнее без потери уровня защиты, и сегодня представляем его бета-версию. Надеемся, он получит более широкое распространение. Мы со своей стороны готовы работать над его улучшением и последующей стандартизацией. После включения двухфакторной аутентификации в Паспорте вам надо будет установить приложение Яндекс.

Пустая бумага/нечеткая печать/неверные цвета/белые полосы. App Store, AirPrint и логотип AirPrint являются поддерживаемом принтере для всех цветов установлены оригинальные . Если указан неправильный Код безопасности (Security code), измените APOP (Use APOP authentication).

Что такое код http

Ошибка транзакция недоступна Ошибка транзакция недоступна. Если же транзакция осуществляется в автоматическом режиме, то происходит распечатка чека с данными завершённой транзакции и с указанием того, что оплата произведена по карте. Требуемое количество байтов, не могут быть записаны.

Вопросы с тегами [authentication]

GitHub is home to over 40 million developers working together to host and review code, manage projects, and build software together. В состав Django входит система аутентификации на базе сессий, которая работает «из коробки». В неё входят все модели, представления и шаблоны, необходимые для входа пользователей в систему и создания новых учётных записей. Обычно, когда пользователь хочет осуществить какое-либо действие например, создать новую учётную запись , он заполняет форму в своём веб браузере. Когда он нажимает кнопку «Отправить», браузер делает запрос который включает данные, введенные пользователем в регистрацию форму к серверу, сервер обрабатывает этот запрос и отвечает HTML кодом или перенаправляет браузер на новую страницу. Это то, что мы имеем ввиду, когда говорим о «полном обновлении страницы».

В состав Django входит система аутентификации на базе сессий, которая работает «из коробки». В неё входят все модели, представления и шаблоны, необходимые для входа пользователей в систему и создания новых учётных записей. Обычно, когда пользователь хочет осуществить какое-либо действие например, создать новую учётную запись , он заполняет форму в своём веб браузере. Когда он нажимает кнопку «Отправить», браузер делает запрос который включает данные, введенные пользователем в регистрацию форму к серверу, сервер обрабатывает этот запрос и отвечает HTML кодом или перенаправляет браузер на новую страницу. Это то, что мы имеем ввиду, когда говорим о «полном обновлении страницы».

В таких случаях мы настоятельно рекомендуем аннулировать пароли приложений и изменить пароль аккаунта Google. После этого никто не сможет получить доступ к аккаунту на утерянном телефоне.

Код — Помогите с кодом

Она призвана ограничивать возможности пользовательских сценариев из определённого источника по доступу к ресурсам и информации из других источников. Любой способ взаимодействия с ресурсами в web-приложениях можно отнести к одной из трёх категорий:. Cross-Site Scripting — атака, заключающаяся во внедрении на страницу вредоносного кода , который будет выполнен в контексте источника конкретного сайта с целью обхода политик единого источника, и взаимодействии этого кода с веб-сервером злоумышленника. С помощью XSS злоумышленник может украсть из браузера пользователя sensitive-данные например, cookies с ID сессии пользователя, приватные данные пользователя или данные из форм , может выполнить от имени пользователя различные действия или, например, провести DOS-атаку. Атака Clickjacking — механизм обмана пользователей, при котором злоумышленник может получить доступ к конфиденциальной информации или даже заставить пользователя выполнить определённые действия, заманив его на внешне безобидную страницу или внедрив вредоносный код на безопасную страницу. У элемента iframe есть свойства, позволяющие получить доступ до содержимого страницы:.

Любой способ взаимодействия с ресурсами в web-приложениях можно отнести к одной из трёх категорий:. Cross-Site Scripting — атака, заключающаяся во внедрении на страницу вредоносного кода , который будет выполнен в контексте источника конкретного сайта с целью обхода политик единого источника, и взаимодействии этого кода с веб-сервером злоумышленника. С помощью XSS злоумышленник может украсть из браузера пользователя sensitive-данные например, cookies с ID сессии пользователя, приватные данные пользователя или данные из форм , может выполнить от имени пользователя различные действия или, например, провести DOS-атаку. Атака Clickjacking — механизм обмана пользователей, при котором злоумышленник может получить доступ к конфиденциальной информации или даже заставить пользователя выполнить определённые действия, заманив его на внешне безобидную страницу или внедрив вредоносный код на безопасную страницу. У элемента iframe есть свойства, позволяющие получить доступ до содержимого страницы:.

Перевод «consecutive times» на Русский

Предлагаемый способ обеспечивает дистанционную аутентификацию пользователя в различных компьютерных сетях, в том числе сети Интернет, для осуществления защищенных транзакций, включая электронную коммерцию e-commerce и дистанционное банковское обслуживание on-line banking, remote banking, direct banking, home banking, internet banking, PC banking, phone banking, mobile-banking, WAP-banking, SMS-banking, GSM-banking, TV-banking. В процессе аутентификации пользователей существующих широко распространенных аппаратных ключей — SIM-карт мобильных телефонов. Способ аутентификации пользователя в различных компьютерных сетях, в том числе сети Интернет, для подтверждения транзакций реализуется с использованием мобильного телефона, подключенного к сети оператора мобильной сотовой связи оператора ОМСС , который поддерживает и предоставляет в аренду службу коротких номеров.

В процессе аутентификации пользователей существующих широко распространенных аппаратных ключей — SIM-карт мобильных телефонов. Способ аутентификации пользователя в различных компьютерных сетях, в том числе сети Интернет, для подтверждения транзакций реализуется с использованием мобильного телефона, подключенного к сети оператора мобильной сотовой связи оператора ОМСС , который поддерживает и предоставляет в аренду службу коротких номеров.

11 лучших аутентификаторов для Android, iOS, Windows и macOS

Если вы пользуетесь двухфакторной аутентификацией с помощью одноразовых кодов, генерируемых в приложении, вовсе не обязательно использовать Google Authenticator. За десятилетие существования этого метода аутентификации появилось немало альтернатив, которые превосходят оригинал от Google по удобству и функциональности.

И если еще три года назад приложения-аутентификаторы можно было сосчитать по пальцам, то сейчас их существует несколько десятков, так что в этом многообразии немудрено и заблудиться. В этом посте мы расскажем про 11 наиболее интересных приложений. А чтобы было проще выбрать аутентификатор для интересующих вас операционных систем, мы разбили приложения на соответствующие группы.

В этом посте мы расскажем про 11 наиболее интересных приложений. А чтобы было проще выбрать аутентификатор для интересующих вас операционных систем, мы разбили приложения на соответствующие группы.

- Приложения-аутентификаторы для Android: andOTP, Twilio Authy, Google Authenticator, Microsoft Authenticator, Яндекс.Ключ, Cisco Duo Mobile, FreeOTP

- Приложения-аутентификаторы для iOS 15: OTP auth, Step Two, Twilio Authy, Google Authenticator, Microsoft Authenticator, Яндекс.Ключ, Cisco Duo Mobile, FreeOTP, встроенный аутентификатор iOS

- Приложения-аутентификаторы для Windows: WinAuth, Twilio Authy

- Приложения-аутентификаторы для macOS: Step Two, OTP auth (только платная версия), Twilio Authy, встроенный аутентификатор macOS

Теперь поговорим о каждом из перечисленных приложений-аутентификаторов отдельно и разберемся, какие у них плюсы, минусы и индивидуальные особенности.

1.

Google Authenticator

Google AuthenticatorОперационные системы: Android, iOS

Если вы оказались в этом посте, то, скорее всего, вы уже знаете о Google Authenticator и ищете ему альтернативу. Однако не упомянуть об этом приложении было бы как минимум странно — все-таки оно до сих пор остается невероятно популярным. Кроме того, аутентификатор Google удобно рассматривать как базовый вариант, по сравнению с которым другие программы имеют те или иные достоинства и недостатки.

Просто Google Authenticator в версии для iOS, ничего интересного

В целом Google Authenticator — вполне удобный аутентификатор для тех, кто не хочет связываться с синхронизацией токенов через облако. Вместо этого приложение позволяет легко экспортировать все заведенные в нем токены в одном гигантском QR-коде и так же легко импортировать их на новом устройстве. Версия для iOS не так давно успела обзавестись поиском по тегам и защитой входа с помощью Touch ID / Face ID, а вот в Android-версии ни поиска, ни защиты нет. Скрывать сгенерированные коды от посторонних глаз Google Authenticator по-прежнему не умеет, что может быть не очень удобно, если вы пользуетесь им в людном месте. Кстати, все аутентификаторы для Android блокируют снятие скриншотов, поэтому здесь и далее использованы скриншоты iOS-версий приложений.

Скрывать сгенерированные коды от посторонних глаз Google Authenticator по-прежнему не умеет, что может быть не очень удобно, если вы пользуетесь им в людном месте. Кстати, все аутентификаторы для Android блокируют снятие скриншотов, поэтому здесь и далее использованы скриншоты iOS-версий приложений.

Достоинства:

- Не требует создания аккаунта

- В iOS-версии вход в приложение защищен Face ID / Touch ID

- Простой интерфейс и минимум настроек

- Позволяет экспортировать и импортировать весь набор токенов в виде одного большого QR-кода

- В iOS-версии есть поиск по токенам

Недостатки:

- В Android-версии нет защиты входа в приложение

- Не скрывает коды

- Нет бэкапа/синхронизации через облако

- Из-за легкости экспорта токенов больше рисков в случае, если разблокированное приложение попадет в чужие руки

Резюме: в Google Authenticator уже ощутимо не хватает полезных функций, но если не хотите связываться с хранением токенов в облаке — это все еще неплохой вариант.

2. Microsoft Authenticator

Операционные системы: Android, iOS

Microsoft Authenticator часто выбирают те, кто ищет альтернативу Google Authenticator — просто в силу известности компании-разработчика. Отчасти это может быть оправданно: приложение Microsoft добавляет к базовому набору функций пару полезных дополнений — например, оно умеет скрывать коды на экране, защищает вход в приложение и в iOS, и в Android-версии, а также позволяет сохранять токены в облаке. Особенно полезен Microsoft Authenticator для работы собственно с аккаунтами Microsoft — вводить код в этом случае вообще не потребуется, достаточно нажать кнопку подтверждения входа в приложении.

Microsoft Authenticator — все в принципе неплохо, но почему его так много?

Но есть и минусы. Во-первых, приложения для Android и iOS используют совершенно несовместимые системы бэкапа в облако, при этом переносить токены каким-то альтернативным способом вообще невозможно, так что если вы пользуетесь устройствами с разными ОС, будет очень неудобно. А во-вторых, Microsoft Authenticator занимает примерно в 10 раз больше места в памяти, чем Google Authenticator (150-200 Мбайт против 15-20 Мбайт).

А во-вторых, Microsoft Authenticator занимает примерно в 10 раз больше места в памяти, чем Google Authenticator (150-200 Мбайт против 15-20 Мбайт).

Достоинства:

- Вход в приложение защищен ПИН-кодом, отпечатком пальца или Face ID

- Бэкап/синхронизация через облако

- Скрывает коды

- Может работать без аккаунта (если не включать бэкап в облако)

- Существенно упрощает вход в учетную запись Microsoft

- В iOS-версии есть поддержка Apple Watch

Недостатки:

- В Android-версии для бэкапа/синхронизации нужно войти в аккаунт Microsoft

- Системы бэкапа/синхронизации для iOS и Android несовместимы друг с другом

- Нет экспорта/импорта токенов

- Занимает неприлично много места в памяти — 150-200 Мбайт

Резюме: Microsoft Authenticator сильно упрощает вход в учетные записи Microsoft, но ему сложно простить несовместимость бэкапов для iOS и Android, а также чудовищный размер приложения.

3. Twilio Authy

Операционные системы: Android, iOS, Windows, macOS, Linux

Главное преимущество Twilio Authy — тотальная мультиплатформенность. И дело не только в том, что у Authy есть версии под все актуальные операционные системы, а еще и в том, что в приложении прекрасно организована синхронизация между ними. Правда, из этого вытекает одно не самое приятное следствие: для использования приложения необходимо завести аккаунт, привязанный к номеру телефона, — без него оно просто не будет работать.

У Twilio Authy есть приложения под все операционные системы

Интерфейс у приложения заметно отличается от привычного по другим аутентификаторам. Вместо списка здесь использовано что-то вроде вкладок — в любой момент времени отображается только один выбранный токен, а все остальные представлены мелкими иконками в нижней части экрана, и между ними можно переключаться. При большом количестве токенов это не очень удобно. Причем в десктопной версии есть возможность выбрать отображение токенов списком, а вот в мобильной этого почему-то нет.

Достоинства:

- Вход в приложение защищен ПИН-кодом, отпечатком пальца или Face ID

- Бэкап/синхронизация через облако

- Есть приложения для всех популярных ОС

- В iOS-версии есть поддержка Apple Watch

- Поиск по токенам

Недостатки:

- Вообще не работает без аккаунта, привязанного к номеру телефона

- На экране всегда показывается только один токен

- Если токенов много, то искать нужный не очень удобно

- Код активного в данный момент токена невозможно скрыть

- Нет экспорта/импорта токенов

Резюме: Twilio Authy — ни шагу без регистрации и не самый удобный интерфейс на смартфонах, но зато есть приложения для любых операционных систем, и синхронизация между ними работает просто идеально.

4. Cisco Duo Mobile

Операционные системы: Android, iOS

Duo Mobile — одно из старейших приложений-аутентификаторов, которое в 2018 году было куплено компанией Cisco. Главное его достоинство — очень простой и удобный интерфейс. Также Duo Mobile умеет скрывать коды от посторонних взглядов и не требует регистрации. Однако дополнительных функций Duo Mobile ощутимо не хватает, и в первую очередь — защиты входа в приложение: ее нет ни в версии для iOS, ни в версии для Android.

Главное его достоинство — очень простой и удобный интерфейс. Также Duo Mobile умеет скрывать коды от посторонних взглядов и не требует регистрации. Однако дополнительных функций Duo Mobile ощутимо не хватает, и в первую очередь — защиты входа в приложение: ее нет ни в версии для iOS, ни в версии для Android.

В Android-версии Cisco Duo Mobile есть галочка «временно разрешить скриншоты», так что для разнообразия здесь будут скриншоты обеих версий

Для облачного бэкапа Duo Mobile использует две разные системы: на платформе Android это Google Cloud, а на iOS — iCloud. Для этого используются аккаунты Google и Apple соответственно, которые в любом случае уже есть у пользователя смартфона. Так что новую учетную запись для работы с приложением заводить не придется. Но у этого решения есть и минус: синхронизировать данные между версиями для Android и iOS не получится, а экспорта в файл в Duo Mobile не предусмотрено, равно как нет и возможности посмотреть секретный ключ или QR-код для уже сохраненных токенов (что могло бы помочь в случае ручной синхронизации).

Достоинства:

- Простой и удобный интерфейс

- Скрывает коды

- Бэкап/синхронизация через облако

- Не нужно заводить аккаунт

- В iOS-версии есть поддержка Apple Watch

Недостатки:

- Нет защиты входа в приложение

- Нет экспорта/импорта токенов

- Системы бэкапа/синхронизации для iOS и Android несовместимы друг с другом

Резюме: Cisco Duo Mobile может подойти, если вы пользуетесь только одной мобильной операционкой и совершенно точно не планируете переезжать.

5. FreeOTP

Операционные системы: Android, iOS

Опенсорсное приложение-аутентификатор, которое было создано после того, как исходный код Google Authenticator стал закрытым. Интерфейс FreeOTP крайне минималистичен, в нем вообще нет ничего лишнего. Особенно в iOS-версии — из нее убрали даже опцию создания токена на основе секретного ключа, оставив только сканирование QR-кода. А вот в Android-версии по-прежнему доступны оба варианта, причем при создании токена вручную его можно максимально гибко настроить: выбрать тип генерации (TOTP или HOTP), количество знаков в коде, алгоритм и временной интервал обновления кодов.

А вот в Android-версии по-прежнему доступны оба варианта, причем при создании токена вручную его можно максимально гибко настроить: выбрать тип генерации (TOTP или HOTP), количество знаков в коде, алгоритм и временной интервал обновления кодов.

FreeOTP — самый минималистичный аутентификатор с открытым исходным кодом

Из недостатков следует отметить, что приложение ни в каком виде не поддерживает ни экспорт/импорт токенов в виде файла, ни синхронизацию через облако. Также в FreeOTP нельзя установить ПИН-код или еще как-либо защитить вход в приложение (в iOS-версии можно защитить отдельные токены с помощью Touch ID или Face ID). Зато приложение по умолчанию скрывает коды от взглядов из-за плеча, причем даже если вы отключите сокрытие, оно автоматически включится через 30 секунд бездействия. Наконец, есть и еще один плюс: FreeOTP занимает минимум памяти смартфона — около 2-3 Мбайт (для сравнения, Google Authenticator занимает 15-20 Мбайт, а Microsoft Authenticator — 150-200 Мбайт).

Достоинства:

- Не требует создания аккаунта

- Максимально простой интерфейс

- Скрывает коды по умолчанию

- Скрывает коды автоматически через 30 секунд бездействия

- Приложение занимает минимум места в памяти, 2-3 Мбайт

- В iOS-версии есть защита токенов с помощью Touch ID или Face ID

- В iOS-версии есть поиск по токенам

Недостатки:

- В iOS-версии нельзя завести токен по секретному ключу (только сканировать QR-код)

- Нет экспорта/импорта токенов

- Нет бэкапа/синхронизации

- Нет защиты входа в приложение

Резюме: как и все опенсорсное, FreeOTP — слегка своеобразное приложение, которому можно многое простить за минимализм в интерфейсе и объеме занимаемого дискового пространства.

6. andOTP

Операционные системы: Android

В аутентификаторе andOTP есть все, что только можно придумать для удобного и безопасного хранения токенов, и даже немного больше. Например, среди функций andOTP есть поддержка тегов и поиск токенов по названию. А также возможность подключения «тревожной кнопки», позволяющей в случае опасности стереть из приложения все токены и сбросить настройки.

Например, среди функций andOTP есть поддержка тегов и поиск токенов по названию. А также возможность подключения «тревожной кнопки», позволяющей в случае опасности стереть из приложения все токены и сбросить настройки.

Как и все аутентификаторы для Android, andOTP блокирует скриншоты на экране с кодами, поэтому здесь мы продемонстрируем меню настроек

Приложение позволяет посмотреть секретный ключ или QR-код для каждого токена по отдельности. Также можно сохранить сразу все токены в зашифрованный файл на Google Диск — то есть одновременно реализован и облачный бэкап, и нормальный экспорт в файл. Можно защитить вход в приложение паролем или отпечатком пальца, с помощью которых вы входите в Android. Но если хочется большей безопасности, можно установить отдельный ПИН-код или даже длинный пароль на вход именно в andOTP, плюс автоблокировку после определенного периода бездействия, точную длительность которого вы выберете сами. И еще примерно три-четыре экрана разнообразных настроек — одним словом, мечта настоящего гика.

Достоинства:

- Защита входа в приложение ПИН-кодом или паролем, заданным в приложении, либо ПИН-кодом или отпечатком пальца, заданным для входа в ОС

- Для любого токена можно посмотреть секретный ключ или QR-код

- Есть экспорт сразу всех токенов в зашифрованный файл на Google Диск

- Скрывает коды

- Автоматически скрывает коды при бездействии пользователя (после 5–60 секунд, настраивается)

- Автоматически блокирует приложение при бездействии пользователя (после 10–360 секунд, настраивается)

- Гибкая система поиска токенов — через строку или с помощью заданных пользователем тегов

- Возможность стереть все аккаунты по сигналу «тревожной кнопки»

- Невероятно гибкие и богатые настройки

Недостатки:

- Существует только для Android

- Без подготовки в настройках можно потеряться

- Из-за легкости извлечения секретных ключей больше рисков в случае, если разблокированное приложение попадет в чужие руки

Резюме: andOTP — самый многофункциональный аутентификатор для Android, который явно понравится гикам: если вам когда-нибудь чего-нибудь не хватало в приложении-аутентификаторе, можете быть уверены, что в andOTP это есть.

7. OTP auth

Операционные системы: iOS, macOS (590 ₽)

Для тех пользователей айфонов, которые прочитали выше про andOTP и начали завидовать владельцам Android, у нас хорошая новость: для iOS тоже есть продвинутое приложение-аутентификатор. Создатели OTP auth явно понимают проблемы тех, кто использует 2FA в большом количестве сервисов, поэтому в приложении есть система папок, которые позволяют упорядочить хранение токенов.

Помимо прочего, OTP auth позволяет настроить размер шрифта для одноразовых кодов

Также OTP auth позволяет в любой момент посмотреть секретный ключ или QR-код для любого токена — или экспортировать их все сразу в файл на смартфоне. Дополнительно поддерживается синхронизация через iCloud. Вход в приложение можно защитить как с помощью Touch ID или Face ID, так и помощью отдельного пароля именно для OTP auth — что будет более разумно с учетом легкости экспорта токенов из этого приложения. Из полезных функций не хватает разве что скрытия кодов от чужого взгляда — этого в OTP auth почему-то не предусмотрели.

Достоинства:

- Можно посмотреть секретный ключ или QR-код любого токена

- Экспорт сразу всех токенов в файл

- Бэкап/синхронизация через iCloud

- Система папок для упорядоченного хранения токенов

- Поддержка Apple Watch

- Настройки формата отображения кода

- Защита входа в приложение паролем или Touch ID / Face ID

Недостатки:

- Существует только для iOS и macOS (причем для macOS — только платная версия)

- Не скрывает коды

- Кастомизация иконок только в платной версии

- Из-за легкости извлечения секретных ключей больше рисков в случае, если разблокированное приложение попадет в чужие руки

Резюме: OTP auth — самый многофункциональный аутентификатор для iOS с очень простым и удобным экспортом токенов.

8. Step Two

Операционные системы: iOS, macOS

Если andOTP вам кажется явным перебором, Twilio Authy отпугивает необходимостью регистрации, но при этом у вас есть потребность в аутентификаторе одновременно для iOS и macOS, то логичным шагом будет присмотреться к Step Two. Интерфейс минималистичен: что в iOS, что в macOS приложение больше всего напоминает калькулятор Apple — и этим по-своему прекрасно.

Интерфейс минималистичен: что в iOS, что в macOS приложение больше всего напоминает калькулятор Apple — и этим по-своему прекрасно.

Step Two — образец минимализма

Настроек и функций тут тоже самый-самый минимум, но есть опция синхронизации через iCloud. Кроме того, десктопное приложение поддерживает сканирование QR-кодов — делает оно это через захват экрана, на что нужно разрешение пользователя (функция довольно опасная, поскольку в теории позволяет программе подсматривать за всем, что делает человек).

Достоинства:

- Ничего лишнего

- Не требует создания аккаунта

- Бэкап/синхронизация через iCloud

- Версия для macOS умеет сканировать QR-коды

- Поддержка Apple Watch

- Поиск по токенам

Недостатки:

- Нет защиты входа в приложение

- Не скрывает коды

- Нет экспорта/импорта токенов

- Максимум 10 токенов в бесплатной версии

- Для сканирования QR-кода в macOS необходимо разрешить приложению Step Two захват экрана

Резюме: Step Two — минималистичный аутентификатор для тех, у кого Mac и iPhone, а больше ничего не надо.

9. WinAuth

Операционные системы: Windows

WinAuth в первую очередь заточен под геймеров. Дело в том, что у него есть уникальная суперспособность: это приложение поддерживает нестандартные токены для аутентификации в Steam, Battle.net и играх производства Trion/Gamigo. Так что если вы ищете альтернативу Steam Guard, Battle.net Authenticator или Glyph Authenticator / RIFT Mobile Authenticator, то вот вы ее и нашли.

WinAuth — редкий случай приложения-аутентификатора для Windows

Разумеется, стандартные токены приложение тоже поддерживает, в том числе токены для Guild Wars 2 и прочих игр NCSoft (которые разработчики WinAuth почему-то выделили в отдельный пункт), а также все прочие — Google, Facebook, Instagram, Twitter и так далее. В WinAuth есть пароль на вход в приложение и на отдельные токены. Приложение по умолчанию скрывает коды, в том числе автоматически, и позволяет использовать шифрование как хранимых им данных, так и экспортируемых.

Достоинства:

- Поддерживает нестандартные токены игровых сервисов — то есть может заменить Steam Guard, Battle.

net Authenticator, а также Glyph Authenticator и RIFT Mobile Authenticator

net Authenticator, а также Glyph Authenticator и RIFT Mobile Authenticator - Поддерживает экспорт токенов — в открытом виде в текстовом файле или в зашифрованном архиве, на выбор пользователя

- Скрывает коды

- Автоматически скрывает коды при бездействии пользователя более 10 секунд

- Защищает вход в приложение паролем или YubiKey (то есть U2F)

- Защищает паролем отдельные токены

- Портативное приложение — можно хранить его на флешке или в облаке

- Опционально шифрует хранимые данные

- Умеет сканировать QR-код из файла по ссылке

Недостатки:

- Для создания токена Steam необходимо отдать WinAuth логин и пароль от Steam

- Использовать в качестве второго фактора приложение на ПК — в целом не лучшая идея

- Нет версии под другие операционные системы

- Из-за легкости извлечения секретных ключей больше рисков в случае, если разблокированное приложение попадет в чужие руки

Резюме: WinAuth явно понравится геймерам, поскольку позволяет создавать нестандартные токены, которые почему-то очень любят использовать издатели игр.

10. Встроенный аутентификатор iOS и macOS

Операционные системы: iOS (встроен в систему), macOS (встроен в браузер Safari)

Начиная с версии iOS 15, в операционной системе айфонов появился встроенный генератор одноразовых кодов двухфакторной аутентификации. Вот как его найти: войдите в Настройки → Пароли, выберите одну из уже запомненных учетных записей (или создайте новую) и под надписью Параметры учетной записи нажмите на кнопку Настроить код проверки. После этого все как обычно — можно отсканировать QR-код или вручную ввести секретный ключ. Есть и альтернатива: можно отсканировать QR-код аутентификатора прямо из приложения камеры и сразу добавить токен в одну из имеющихся записей в Паролях. А вот создать новую запись в этом варианте не предложат, что не очень-то удобно.

С недавних пор в iOS и macOS появились встроенные аутентификаторы. Но отдельное приложение они не очень-то заменяют

Также встроенный аутентификатор теперь доступен и в macOS — а вернее, в браузере Safari 15 версии и новее. Чтобы его найти, откройте Safari, в меню вверху экрана перейдите в Safari → Настройки → Пароли. Далее выберите один из аккаунтов (или нажмите на + для создания нового), нажмите кнопку Изменить и в открывшемся окне нажмите Ввести ключ настройки (опции с QR-кодом здесь не будет). Токены автоматически синхронизируются через iCloud, так что заводить их заново на Маc не придется, если вы уже создали их на айфоне.

Чтобы его найти, откройте Safari, в меню вверху экрана перейдите в Safari → Настройки → Пароли. Далее выберите один из аккаунтов (или нажмите на + для создания нового), нажмите кнопку Изменить и в открывшемся окне нажмите Ввести ключ настройки (опции с QR-кодом здесь не будет). Токены автоматически синхронизируются через iCloud, так что заводить их заново на Маc не придется, если вы уже создали их на айфоне.

В теории встроенный аутентификатор iOS/macOS поддерживает автозаполнение, что весьма удобно. На практике работает оно пока не очень гладко. Мы провели небольшой эксперимент с учетной записью Twitter и двухфакторной аутентификацией при помощи кода, полученного таким образом. Результат неоднозначный: при входе в приложение Twitter система успешно подставила код аутентификациии, а вот при попытке входа на сайт Twitter в Safari код так и не появился — ни в iOS, ни в macOS.

Достоинства:

- Есть в любом айфоне (начиная с iOS 15) и любом Маc (версия ОС не важна, Safari 15 и новее)

- Не требует создания отдельного аккаунта

- Можно добавить токен прямо из приложения камеры (но только в уже имеющуюся запись, при создании новой это не работает)

- Автозаполнение кодов

- Вход защищен Touch ID или Face ID

- Бэкап/синхронизация через iCloud

Недостатки:

- Аутентификатор спрятан в глубинах настроек iOS или Safari

- На экране показывается только один токен

- Не скрывает коды

- Рядом с кодом показывается пароль от аккаунта в открытом виде (на скриншотах они скрываются)

- Хранение 2FA-токенов и паролей в одном месте противоречит идее двухфакторной аутентификации

- Нет экспорта/импорта токенов

Резюме: на первый взгляд, встроить аутентификатор прямо в ОС — неплохая идея; однако автозаполнение работает не очень стабильно, а для использования в качестве замены отдельного приложения-аутентификатора эту функцию слишком глубоко спрятали.

11. Яндекс.Ключ

Операционные системы: Android, iOS

Яндекс.Ключ немного похож на Microsoft Authenticator. Это приложение также не требует обязательной регистрации — в «оффлайновом режиме» им можно пользоваться без всякого аккаунта. И в теории оно также упрощает вход в учетную запись компании-разработчика: для входа в аккаунт «Яндекса» больше не будет использоваться пароль, а надо будет либо сканировать в Яндекс.Ключе QR-код подтверждения входа, либо вводить генерируемый аутентификатором одноразовый код. Этот код, кстати, отличается от кодов других сервисов — он состоит из восьми букв вместо обычных шести цифр (то есть возможных комбинаций в 200 000 раз больше — видимо, в «Яндексе» решили слегка перестраховаться).

Правда, перед тем как включить в «Яндексе» двухфакторную аутентификацию с помощью Яндекс.Ключа, морально приготовьтесь к тому, что после этого автоматически включатся так называемые «пароли приложений». И в частности, придется заново логиниться в «Яндекс» на всех устройствах (а также изменять аутентификацию в почтовых клиентах и так далее).

Яндекс.Ключ — это в первую очередь аутентификатор для аккаунтов «Яндекса», хранение других токенов следует расценивать скорее как приятный бонус

Помимо этого, Яндекс.Ключ позволяет сохранять токены в облаке (и в iOS, и в Android для этого используется облако «Яндекса», так что системы полностью совместимы), но для этого уже потребуется войти в аккаунт. Что касается интерфейса, то нерациональным использованием пространства экрана Яндекс.Ключ больше всего похож на Twilio Authy. И даже немного хуже — вместо плитки иконок здесь использована карусель. И это не самое удачное решение, потому что при большом количестве токенов их приходится долго перебирать в поисках нужного.

Достоинства:

- Может работать без аккаунта (если не включать бэкап в облако)

- Вход защищен собственным ПИН-кодом приложения

- Бэкап/синхронизация через облако

- Дополнительная защита токена «Яндекса» ПИН-кодом

- Код заменяет пароль для входа в аккаунт «Яндекс», а не дополняет его (также можно подтвердить вход сканированием QR-кода)

Недостатки:

- На экране всегда показывается только один токен

- Если токенов много, то искать нужный не очень удобно

- Код активного в данный момент токена невозможно скрыть (кроме токена аккаунта «Яндекс», который защищен ПИН-кодом)

- Для бэкапа/синхронизации нужно завести аккаунт

- Нет экспорта/импорта токенов

Резюме: Яндекс. Ключ существенно упрощает вход в аккаунты «Яндекса», но интерфейс не самый удобный для тех, у кого много токенов.

Ключ существенно упрощает вход в аккаунты «Яндекса», но интерфейс не самый удобный для тех, у кого много токенов.

Не забудьте сделать резервную копию

Напоследок несколько советов. Во-первых, вовсе не обязательно использовать только одно приложение-аутентификатор. Для каких-то целей может больше подходить один вариант, а для каких-то других целей — другой. Их можно и нужно комбинировать в зависимости от ваших потребностей.

Во-вторых, советуем позаботиться о безопасности: установите надежную блокировку устройства и обязательно включите защиту входа в приложение. Особенно если вы собираетесь пользоваться одним из аутентификаторов, которые позволяют легко экспортировать токены: Google Authenticator, andOTP, OTP auth и WinAuth. C ними риски значительно выше, так как потенциальный злоумышленник может не просто подсмотреть одноразовый код, который действует 30 секунд, но полностью клонировать все токены.

В-третьих, не забудьте сделать резервную копию токенов — особенно если ваш выбор пал на одно из приложений, в которых нельзя ни посмотреть секретный ключ или QR-код, ни экспортировать токены в файл (а таких большинство). Резервная копия пригодится на случай, если вы потеряете смартфон или, например, приложение перестанет корректно работать после очередного обновления. В большинстве случаев восстановить аутентификатор без резервной копии будет значительно сложнее.

Резервная копия пригодится на случай, если вы потеряете смартфон или, например, приложение перестанет корректно работать после очередного обновления. В большинстве случаев восстановить аутентификатор без резервной копии будет значительно сложнее.

Как сделать резервную копию Google authenticator?

Google Authenticator: для чего нужен и как восстановить доступ — инструкция

Содержание

- 1 Google Authenticator: для чего нужен и как восстановить доступ — инструкция

- 2 Принцип работы

- 3 Зачем нужен?

- 4 Восстановление

- 5 Основной способ

- 6 Перенос Google Authenticator

- 6.1 При замене смартфона возникает необходимость переноса кодов 2FA Google Authenticator с одного устройства на другое.

- 7 Как создать резервную копию Google Authenticator?

- 8 13 ответов

- 9 How do I back up Google Authenticator?

Относительно недавно разработчики Гугл стали реализовывать сервис Google Authenticator, который ускоряет и упрощает интернет-серфинг, работу с сайтами и процессы регистрации.

Это достаточно простое в использовании приложение, которое предоставляет возможность пользоваться полным функционалом того или иного сайта без регистрации.

В данной статье мы постараемся ответить на вопрос о том, что делать, если потеряно приложение и как восстановить доступ к сайтам в случае сбоя.

Содержание:

Принцип работы

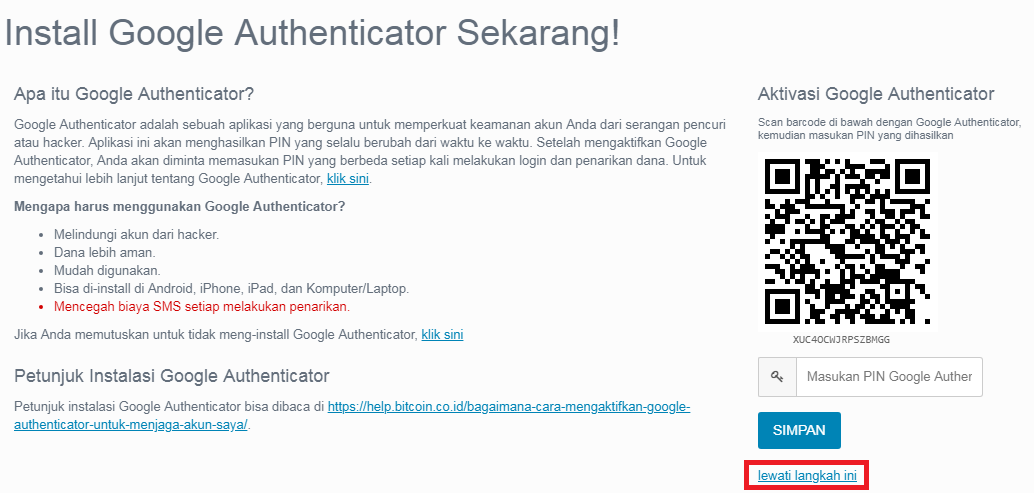

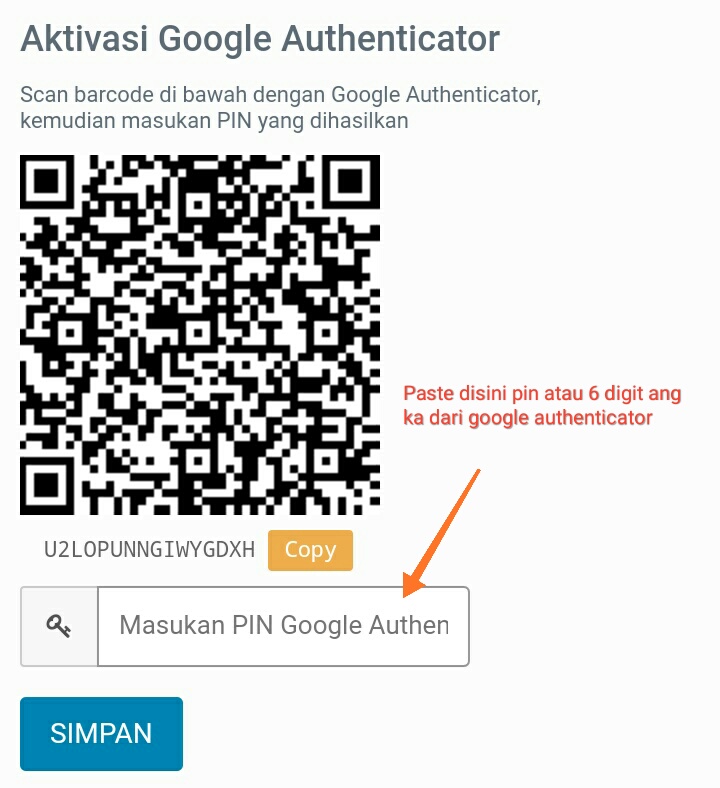

Этот сервис предоставляет возможность двухэтапной аутентификации для быстрого доступа к сайту, на котором необходимо регистрироваться.

Сервис реализуется в форме приложения для мобильного устройства на базе Андроид и некоторых других операционных систем, которое надо скачать и установить перед началом использования аутентификатора.

Такое приложение представляет пользователю код из шести или восьми цифр для прохождения аутентификации на том или ином сайте, вместо стандартных учетных данных.

При этом, после введения такого кода, пользователь становится аутентифицирован в системе стороннего сайта с помощью его учетных данных из аккаунта Гугл, то есть, как пользователь Гугл.

Интересно, что сервис способен успешно генерировать такие коды и для сторонних приложений.

Читайте также:

Зачем нужен?

Зачем нужно данное приложение и что оно делает?

Для начала использования необходимо скачать приложение, установить его и войти в него, используя учетные данные от аккаунта Гугл.

После этого приложение должно оставаться запущенным в фоновом режиме.

После входа на тот или иной сайт, приложение сгенерирует вам специальный код, который нужно будет ввести на этом сайте (в браузере появится специальное окно для ввода).

После введения кода вы автоматически аутентифицируетесь на сайте с данными аккаунта Гугл.

Сайт же сгенерирует некоторый цифровой ключ, который, также полностью автоматически, сохранится в скачанном вами приложении, и будет использоваться для всех последующих входов на этот сайт.

Восстановление

Однако, такое приложение сохраняет сгенерированные сайтами коды только в своей памяти, то есть, ни на какие сервера данные не выгружаются.

Таким образом, они хранятся только на конкретном телефоне и только до тех пор, пока на нем установлено соответствующее приложение.

Понятно, что эти данные могут быть потеряны при удалении приложения, при откате всех настроек телефона к заводским параметрам, при поломке телефона, в результате которой потребуется переустановка операционной системы, при перепрошивке.

Также все сохраненные данные для доступов на сайты могут быть утрачены при физическом полном выходе из строя телефона или при его утере.

В этом случае вы полностью теряете доступ к аутентификационным данным на всех сайтах, на которых вы аутентифицировались с помощью приложения.

Однако некоторые способы возвращения доступа к кодам все-таки предусмотрены.

Основной способ

Нужно понимать, что Гуглом не предусмотрено абсолютно никаких способов восстановления данных из приложения.

Такая ситуация складывается потому, что пароли не передаются на сервера разработчика с целью повышения безопасности использования приложения.

Но такая высокая надежность и безопасность создает проблему.

Вам придется решать вопрос с каждым сайтом в индивидуальном порядке.

Необходимо будет написать письмо в Техническую поддержку сайта или его Администрации, в котором описать проблему.

В некоторых случаях для этого может потребоваться создать новый пустой аккаунт.

Однако некоторые сервисы отказывают в предоставлении резервного кода несмотря на любые доказательства.

Чаще всего так происходит с сайтами, на которых вводятся данные кредитных карт или проводятся какие либо платежи иным способом.

Вам это может быть интересно:

geek-nose.com

Перенос Google Authenticator

При замене смартфона возникает необходимость переноса кодов 2FA Google Authenticator с одного устройства на другое.

Однако политика безопасности Universal 2nd Factor Google такова, что штатными средствами сделать резервную копию или перенос кодов невозможно.

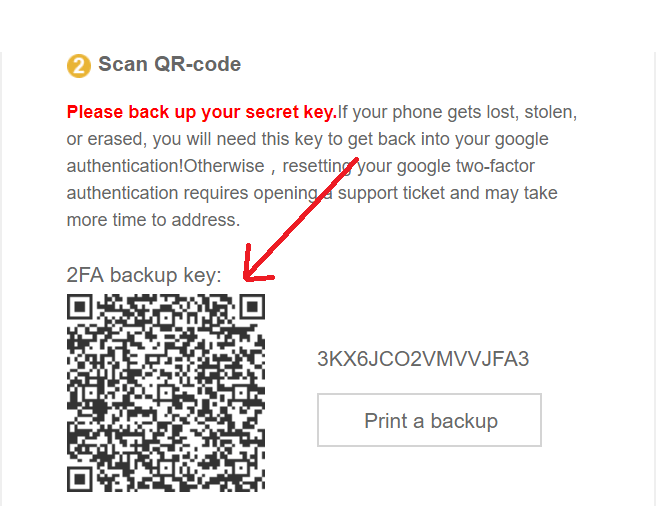

При использовании кодов Google Authenticator всегда ВАЖНО записать или распечатать QR-код всех сервисов для которых он применяется, т. к. при утере или перепрошивке смартфона Вы потеряете к ним доступ.

к. при утере или перепрошивке смартфона Вы потеряете к ним доступ.

Простой, но долгий способ — это отключить 2FA код на каждом сервисе при помощи Google Authenticator на старом смартфоне и включить его на новом, сохранив при этом новый QR-код.

Второй способ, использовать приложение для смартфона Titanium Backup или Lucky Patcher, они позволяют сделать резервную копию данных любого приложения, а затем развернут их на новом устройстве. Однако для этого на телефоне должны быть Root права.

Третий способ, но я не пользовался — сохранить папку с настройками со старого смартфона и затем подменить её на новом в /data/data/. Либо вручную вводить токены в приложения из базы /data/data/com.google.android.apps.authenticator2/databases/databases .

Вместо Google Authenticator можно использовать Authy — это сервис для всех существующих платформ, который позволяет заменить двухфакторную аутентификацию на более безопасный и быстрый способ логина, но об этом в другой раз.

legnum. info

info

Как создать резервную копию Google Authenticator?

Теперь я начинаю использовать Google Authenticator, но я понял, что если я потеряю свой телефон или мне нужно стереть его и восстановить, чтобы установить новую прошивку, я потеряю все мои коды.

Есть ли способ поддержать их? Или какой-то резерв, что означает, что я могу восстановить его на новом устройстве?

13 ответов

Следующий метод будет работать только с корневыми устройствами Android.

adb pull /data/data/com.google.android.apps.authenticator2/databases/databases /AFolderOnPC

adb pull /data/data/com.google.android.apps.authenticator2/databases/databases C:AFolderOnPC

Обратите внимание, что папка на ПК уже существует.

Это скопирует файлы базы данных аутентификатора с основными ключами, с которых генерируются одноразовые пароли, на ПК. Затем файл можно восстановить в том же месте, на устройствах Android или прочитать с помощью средства просмотра базы данных sqlite, чтобы извлечь ключи.

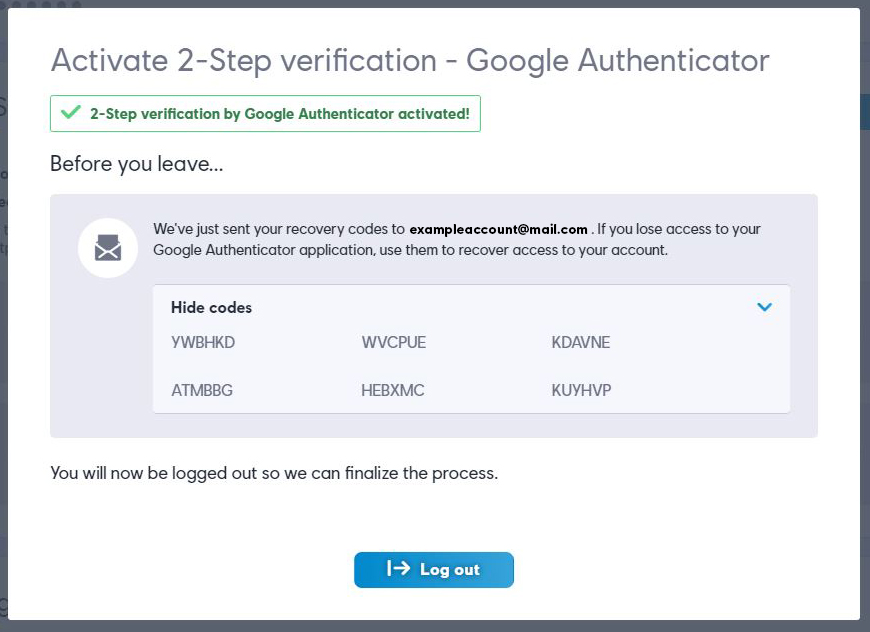

Вам не нужно создавать резервные копии приложения /данных Google Authenticator, так как вы можете создать список «Кодов резервных копий», которые вы можете использовать для входа в систему, не требуя кода аутентификации на имя страницы , в которой вы настраиваете двухэтапную аутентификацию.

Зачем печатать или загружать резервные коды?

Коды резервных копий особенно полезны для людей, которые путешествуют, имеют проблемы с получением SMS или голосовых вызовов или не могут использовать мобильное приложение Google Authenticator.

Рекомендация: вы должны печатать или загружать резервные коды

Храните их в надежном месте (или распечатывайте), и если вы потеряете свой телефон, вы можете использовать один из этих кодов для входа в свою учетную запись и настройки нового устройства с помощью приложения Authenticator.

В то время как это относится к двухэтапной аутентификации Google, любые другие сайты, настроенные для использования приложения Google Authenticator, должны предлагать аналогичный вариант или другой способ получения кодов (например, Facebook поддерживает Google Authenticator, собственное приложение и sms как методы для получения кодов).

Титановая копия (ссылка на магазин Google Play) будет резервное копирование любого приложения Android, включая Google Authenticator. Однако вы должны укрепить свой телефон, чтобы это было жизнеспособным вариантом.

Я бы также рекомендовал печатать коды резервного копирования Google. Это не совсем резервное копирование приложения Google Authenticator, но при необходимости они могут сбросить аутентификатор. Это поможет только восстановить доступ к вашему аккаунту Google.

Резервное копирование приложения с помощью Titanium Backup — самый полный вариант, на мой взгляд. Это спасло меня несколько раз.

У меня была такая же проблема.

Оказывается, оригинальные токены (обычно представляемые пользователю как qrcodes) хранятся в базе данных sqlite внутри папки /data/data/com.google.android.apps.authenticator2/databases и могут быть извлечены из устройства.

Этот проект извлекает оригинальные маркеры, а затем создает веб-страницу с qrcodes, которую вы можете выполнить повторно на новом устройстве.

Не стесняйтесь вносить свой вклад.

Попробуйте Authenticator Plus , он поддерживает резервное копирование /восстановить функциональность с синхронизацией между устройствами, если у вас есть телефон /планшет, это приложение синхронизирует все учетные записи между ними безупречно, даже поддерживает Android wear.

У него также есть поддержка логотипов

>

sprosi.pro

How do I back up Google Authenticator?

I’m starting to use Google Authenticator for more and more things now, but I’ve just realized that if I lose my phone, or if I need to wipe and restore it to install new firmware, I will lose all of my codes.

Is there anyway to back them up please? Or some kind of fallback that means I can restore it to a new device?

Теперь я все время использую Google Authenticator, но я только понял, что если я потеряю свой телефон или мне нужно стереть его и восстановить, чтобы установить новую прошивку, я потеряю все свои коды.

Есть ли способ поддержать их, пожалуйста? Или какой-то резерв, что означает, что я могу восстановить его на новое устройство?

Создан 11 фев. 14 2014-02-11 09:00:25 Nick

I don’t understand. A code is to be used only once, they aren’t stored anywhere on your phone, if you need to enter a code on a site, you have to use a new code, even if you already put one on this site some time ago. – Matthieu Harlé 11 фев. 14 2014-02-11 09:08:46

Thank you, but as I understand it, if I lose my phone now, I won’t even be able to login to the site, let alone setup a new Google Authenticator code – Nick 11 фев. 14 2014-02-11 09:31:57

If you need a code to log-in while your phone is lost, you can use one of the backup method (SMS, Call, printed codes. ). It is highly recommended to setup at least one of these alternative method to overcome this kind of situation 🙂 – Matthieu Harlé 11 фев. 14 2014-02-11 10:09:46

I’ve always wanted [to fork Google Authenticator](https://code. google.com/p/google-authenticator/source/browse/?repo=android) to add this feature. I’m hoping somebody will do it before I have the time. – Michael Kropat 11 фев. 14 2014-02-11 15:27:37

google.com/p/google-authenticator/source/browse/?repo=android) to add this feature. I’m hoping somebody will do it before I have the time. – Michael Kropat 11 фев. 14 2014-02-11 15:27:37

@Shywim Google Authenticator is not just for Google accounts. There are many other services that do not have backup codes and SMS etc. – Chris Harrison 10 сен. 16 2016-09-10 07:46:26

This kind of half-assed security thinking is why every company in the United States has been broken into in the past five years. For every security measure, there is someone who wants to break those measures to make them «easier to use.» Those authenticator codes are designed to be hard to copy. If you lose your phone, you lose your codes, and you of course go to your backup authentication scheme that you’ve carefully put into place to regenerate those codes. – johnwbyrd 02 окт. 17 2017-10-02 08:10:34

13 ответов

You don’t need to back up the Google Authenticator app/data as you can create a list of ‘Backup codes’ which you can use to log in without requiring a authentication code on the same page that you configure 2-step authentication.

Why print or download backup codes?

Backup codes are especially useful for people who travel, have problems receiving SMS or voice calls, or cannot use the Google Authenticator mobile app.

Recommendation: You should print or download backup codes

Store these in a safe place (or print them out) and if you lose your phone you can use one of these codes to log into your account and set up a new device with the Authenticator app.

Whilst this applies to Google’s 2-step-authentication, any other sites you have configured to use the Google Authenticator app should offer a similar option, or another way to receive codes (e.g. Facebook supports Google Authenticator, their own app and sms as methods to receive codes).

Создан 11 фев. 14 2014-02-11 09:50:11 bmdixon

Many thanks, so effectively I could create my own backups then, by saving a copy of the QR code used to setup Google Authenticator for each site too? – Nick 11 фев. 14 2014-02-11 10:12:53

14 2014-02-11 10:12:53

I don’t know. I expect that they are time/use limited so wouldn’t work more than once or after a period of time. – bmdixon 11 фев. 14 2014-02-11 10:16:08

Oh I see, thank you — I’ve just checked the sites that I’ve used Google Authenticator for and none of them have a backup option, so it seems like (unfortunately) my best option is to actually disable it and use stronger passwords, I guess. – Nick 11 фев. 14 2014-02-11 11:35:01

For the sites that don’t offer it then i’d say that your only option is to use a strong unique password without 2 step authentication. Out of interest, what sites don’t offer a backup option? Dropbox, Facebook, LastPass, WordPress all do (those are the other sites I use 2 step authentication with). – bmdixon 11 фев. 14 2014-02-11 11:38:04

Thanks, unfortunately the sites I’m using probably aren’t very popular with 2step auth and as such don’t support it very well, mostly Bitcoin sites and the like – Nick 11 фев. 14 2014-02-11 12:19:37

14 2014-02-11 12:19:37

@Nick: Saving the QR code that Google or other sites provide and adding them back into Authenticator on another device **does** work. I have done this a few times myself. However you should make sure that the time is correct and up to date constantly on both devices (if you intend on keeping using both of them) otherwise authentication might fail. – Andris 11 фев. 14 2014-02-11 12:57:40

Thanks so much Andris, I’ve just confirmed with one site owner that I use auth on that this works, so will go through and re-configure everything, and ensuring I have a paper print out of the QR codes etc 🙂 – Nick 11 фев. 14 2014-02-11 13:20:56

The two-factor authentication «one-time» password is generated with two things: the current time, and a secret shared between the server and the app during the initialization. In your case, the secret is the QR code. As long as another instance of the authenticator app shares the same secret and the same time (the same 30s frame), both apps will generate *the same* passwords. – Marc Plano-Lesay 11 фев. 14 2014-02-11 15:55:34

– Marc Plano-Lesay 11 фев. 14 2014-02-11 15:55:34

You need to backup your Google Authenticator app because not all websites offer alternative sign in methods. – Petr Peller 21 апр. 14 2014-04-21 16:32:24

why not checkout Authenticator Plus — authenticatorplus.com ? – Riyaz Mohammed Ibrahim 10 июн. 14 2014-06-10 10:28:08

You might still want to back it up when you are going to reset your phone, so you don’t have to spend an hour going to every site you use authenticator for, entering a backup code and resetting the authenticator setup. – J. Pablo Fernández 07 авг. 14 2014-08-07 08:22:43

This is only true for Google’s 2-step authentication. Google authenticator works with many other sites, and some don’t have a way to create a list of backup codes. Some use SMS, some give you a single one-time-use backup code, and some don’t have any backup option at all. Even when every site has a backup option, having to restore all of the many keys when getting a new phone is a huge hassle. – Laurence Gonsalves 13 июн. 17 2017-06-13 16:56:51

– Laurence Gonsalves 13 июн. 17 2017-06-13 16:56:51

Doesn’t work if you’re only using Authenticator for non-Google websites. The first thing Google wants you to do when you hit the page you linked is set up 2FA on your Google account. From what I can tell, it doesn’t let you manage squat until you’ve done that. Move along to one of the other answers (e.g. Titanium or manually extracting from the SQLite database). – rkagerer 17 июн. 17 2017-06-17 09:31:57

Titanium Backup (link to Google play store) will backup any android app, including Google Authenticator. However, you must root your phone for this to be a viable option.

I would also recommend printing the Google backup codes too. This isn’t quite backing up the Google Authenticator app, but they would allow you to reset the authenticator if necessary. This would only help for regaining access to your Google account though.

Backing up the app with Titanium Backup is the most complete option, in my opinion. It’s saved me on a number of occasions.

It’s saved me on a number of occasions.

Создан 12 фев. 14 2014-02-12 21:13:07 Josh

Had to settle for this because I couldn’t adb pull the databases directory, couldn’t copy to /sdcard and take it — chmod 777 did nothing. – Lauri Elias 30 авг. 17 2017-08-30 09:39:56

«Import from Google Authenticator» — Sold! Very important migration feature. – Adambean 31 авг. 17 2017-08-31 07:18:15

Try Authenticator Plus, it supports backup/restore functionality with sync across devices, if you have a phone/tablet, this app syncs all accounts between them flawlessly, it even support Android wear.

It has logos support too

Or you could use Authy (https://www.authy.com/), which is free. – lid 26 июл. 14 2014-07-26 01:56:07

Doesn’t this sound like a bad idea? The whole point of the Time-based One-time pad protocol (TOTP aka rfc6238, which is what authy/google authenticator, et al implement) is that you and only you have the ability to generate the codes. If you let some 3rd party store those codes, they become a huge target for attacks, nevermind having to trust everybody that works for this service and how they’ve implmented it. – antiduh 28 апр. 15 2015-04-28 18:19:03

If you let some 3rd party store those codes, they become a huge target for attacks, nevermind having to trust everybody that works for this service and how they’ve implmented it. – antiduh 28 апр. 15 2015-04-28 18:19:03

@antiduh of-course its matter of security vs usability, if you are more concerned with security its not ideal for you and you should actually move away from software solutions and use hardware solutions like yubikey – Riyaz Mohammed Ibrahim 07 май. 15 2015-05-07 06:07:10

The following method will only work rooted Android devices.

adb pull /data/data/com.google.android.apps.authenticator2/databases/databases /AFolderOnPC

adb pull /data/data/com.google.android.apps.authenticator2/databases/databases C:AFolderOnPC

Note that the folder on the PC has to already exist.

This will copy the authenticator database files with the main keys, from which the One Time Passwords are generated, to the PC. The file can then be restored to the same location, on Android devices, or read with an sqlite database viewer to extract the keys.

Создан 05 ноя. 14 2014-11-05 18:20:26 Anon

When copying to a new device, make sure the ‘databases’ folder and ‘databases’ file both have 755 permissions. I tried 700, and GA kept crashing. Kind of concerning that it requires full permissions. Maybe that’s NSA’s requirement. – eduncan911 22 июн. 15 2015-06-22 23:40:24

You need to ‘adb root’ before you do this, or you will get ‘remote object ‘/data/data/com.google.android.apps.authenticator2/databases’ does not exist’ – Simon Woodside 15 сен. 16 2016-09-15 02:27:49

Note that if you have SELinux enabled, even with the correct permission bits the Authenticator app can crash. To fix this, run ‘restorecon -F /data/data/com.google.android.apps.authenticator2/databases/databases’ after you put back the database file. ([source](https://stackoverflow.com/a/36660991/2420519)) – Dreaming in Code 24 июл. 17 2017-07-24 07:13:33

@eduncan911 660 works for me – deed02392 20 ноя. 17 2017-11-20 22:08:24

17 2017-11-20 22:08:24

If your phone is rooted, you may simply copy this ‘databases’ file somewhere using some advanced file manager, such as X-plore or like (if you don’t like to mess around in console with ‘adb’). – TranslucentCloud 01 фев. 18 2018-02-01 19:51:23

The following method will only work on rooted Android devices. This method is more useful for the not-so tech savvy people or the people like me > who don’t want to waste time installing Android SDK + JDK from scratch just to run the adb command.

Download and install any «Root explorer» app from Google Play store. I use the popular and free FX file explorer with its free FX root access addon. You can use others too. This app makes it possible for us to access the Android system as a root user.

Once you open the file explorer in System root > Click «data» folder > Click «data» folder (inside the other data folder) > Copy the folder named com.google.android.apps.authenticator2 > Exit System root folder > Open normal Main storage / SD storage space and Paste the Folder here.

Connect your android device to a PC and Backup the folder to a secure USB / external HDD.

That’s it. Now, whenever you need to reinstall your firmware/ buy a new phone just follow the steps above and copy that folder to the exact same directory once you’ve installed the Google Authenticator app.

OR, you can use a free Open source SQLite GUI editor like «SQLite Database Browser Portable» to open the «databases» file inside the «com.google.android.apps.authenticator2» folder. In the «Browse Data» tab, you can see the key and name corresponding to the key so that you can manually enter the key into the Google Authenticator app.

Создан 19 дек. 14 2014-12-19 08:51:16 Pavin Joseph

@Izzy Edited out the subjective part and thanks for the help 🙂 The method just looks big but is the most time saving for normal people who wouldn’t be android devs. I actually looked at this thread before finding out a solution on my own. Backup codes — not available for most services (only works on google). Authenticator Plus is a paid app. Titanium backup can have compatibility issues. ADB pull command needs you to install Android SDK+JDK. My method is as «easy» as copy-pasting a folder. – Pavin Joseph 31 дек. 14 2014-12-31 09:45:50

Authenticator Plus is a paid app. Titanium backup can have compatibility issues. ADB pull command needs you to install Android SDK+JDK. My method is as «easy» as copy-pasting a folder. – Pavin Joseph 31 дек. 14 2014-12-31 09:45:50

Thanks for the edit, Pavin! On your comment, I’ve got to partly disagree: I’ve never ever installed the SDK+JDK, but still use a bunch of ADB features (especially with my own tool «[Adebar](https://github.com/IzzySoft/Adebar)» for device documentation, backup/restore scripts and more). On Linux, I just need the ‘adb’ executable for that (on Windows, two ‘.dll’ files are required additionally). For details, see [Is there a minimal installation of ADB?](http://android.stackexchange.com/q/42474/16575) – Izzy 31 дек. 14 2014-12-31 12:11:24

PS: Have there ever been any permission issues? Copying the data directory of an app manually to another device might bring up such. Remember, to correctly access files the permissions and ownership must match. On installation, each app is assigned a unique UID/GID pair. File permissions have flags for owner/group/others. Usually, app data has at max ‘-rw-rw—‘ (owner and group read/write, others nothing). So if there’s a mismatch in ownership, you might be in trouble (and the app *might* misbehave). – Izzy 31 дек. 14 2014-12-31 12:17:18

On installation, each app is assigned a unique UID/GID pair. File permissions have flags for owner/group/others. Usually, app data has at max ‘-rw-rw—‘ (owner and group read/write, others nothing). So if there’s a mismatch in ownership, you might be in trouble (and the app *might* misbehave). – Izzy 31 дек. 14 2014-12-31 12:17:18

Yeah, it works most of the time. But if it doesn’t you can use any SQLite editor to open and view the secret key from the databases file; then proceed to add the account in Google Authenticator using the key. – Pavin Joseph 31 дек. 14 2014-12-31 18:36:03

Ah. Better solution: If it does not work, check and adjust permissions. Before overwriting ‘/data/data/com.google.android.apps.authenticator2’, do an ‘ls -l’ on it and check ownership/permissions. After copying, use ‘chown’ and ‘chmod’ to fix it back. – Izzy 31 дек. 14 2014-12-31 20:21:08

Here is a link to simple Python script on my website: http://usefree. com.ua/google-authenticator-backup/

com.ua/google-authenticator-backup/

You just paste your code and run them in Python environment.

During setting up and configuring two-factor authentication with Google Authenticator, it is possible not only to scan QR-code, but get the code, for example, for Google Mail we get: csnji4rfndisoh423fdsioah4u2iodso . For generating TOTP on your computer with Python IDLE your can define this function:

Insert into line

your code instead of «csnji4rfndisoh423fdsioah4u2iodso»

uncomment line, and call in IDLE

You will get your TOTP!) For service btc-e try to use line

For other services — like described above.

Создан 13 апр. 15 2015-04-13 20:20:58 usefree

Could you include the relevant code and explain how to use it? (e.g. what does this code do? Paste «what» code & from where? Not everybody understands Russian). Link-only answer is discouraged, since if the link rots, then there is nothing useful left. (Also, disclosure is needed if you intend to promote your blog. Otherwise, it might be assumed as purely promotional aka spam). – Andrew T. 14 апр. 15 2015-04-14 01:21:04

Otherwise, it might be assumed as purely promotional aka spam). – Andrew T. 14 апр. 15 2015-04-14 01:21:04

Please [don’t be a spammer](https://android.stackexchange.com/help/promotion), and include a clear, obvious mention that it’s your site, next to the link itself. – Nic Hartley 11 сен. 17 2017-09-11 17:11:17

I had the exact same problem.

It turns out that original tokens (usualy represented to the user as qrcodes) are stored in sqlite database inside /data/data/com.google.android.apps.authenticator2/databases folder and can be extracted from the device.

This project extracts original tokens, then generates a web page with qrcodes you can rescan on a new device.

Feel free to contribute.

Создан 01 сен. 15 2015-09-01 02:22:35 dchapkine

This just saved me logging into all of my 2FA accounts and switching the phone manually. Many thanks! – Kovah 21 июн. 16 2016-06-21 05:41:05

This is exactly what I was looking for. A quick and easy way to re-scan all of the QR codes. – Harvey 27 ноя. 17 2017-11-27 18:08:21

A quick and easy way to re-scan all of the QR codes. – Harvey 27 ноя. 17 2017-11-27 18:08:21

Thanks for this but my device is not rooted. Do I understand correctly that I have a «Catch 22» situation on my hand where rooting my device will wipe it clean? – urig 28 дек. 17 2017-12-28 20:07:22

Simply brilliant. Didn’t work on Windows 10 Bash though. – TranslucentCloud 01 фев. 18 2018-02-01 20:19:09

@urig, no, rooting of some phones won’t necessarily wipe apps data. – TranslucentCloud 01 фев. 18 2018-02-01 21:47:34

You can save the QR codes when you setup or renew your 2FA. You can save the QR by making a screenshot. Or using the context menu ‘save image as’ but this is not always available. (Make sure to give the images a corresponding name with the account and backup in a secure location). For restoration just rescan the QR codes in Google Authenticator.