Получите анонимный IP-адрес одним кликом с VeePN

- Подключайтесь к нашим серверам, получайте новый IP и наслаждайтесь приватностью. Не позволяйте Интернет-мошенникам раскрыть ваше местонахождение и персональные данные

- Защитите личную информацию от злоумышленников и хакеров

- Узнайте, почему ваш IP так важен и как защитить его от онлайн-угроз

Вам нравится быть под чужим наблюдением?

Когда ваш IP виден, хакеры и шпионы могут легко узнать ваше имя и местонахождение. Благодаря VeePN вы сможете наслаждаться 100% безопасным и неограниченным браузингом, если скроете свой IP от нежелательных глаз.

Хакеры

Хакеры ищут финансовые данные, пароли от ваших аккаунтов, чтобы получить конфиденциальную

информацию и шантажировать вас.

Шпионы

Рекламные агентства используют шпионаж для сбора данных о ваших онлайн-предпочтениях и продают эту информацию компаниям. Получите анонимный IP и забудьте о назойливой рекламе.

Маркетинговые организации

Сохраняйте 100%-ную приватность с VeePN и не позволяйте рекламным агенствам следить за вашей Интернет-активностью. Анонимный IP делает невозможным любое отслеживание ваших действий.

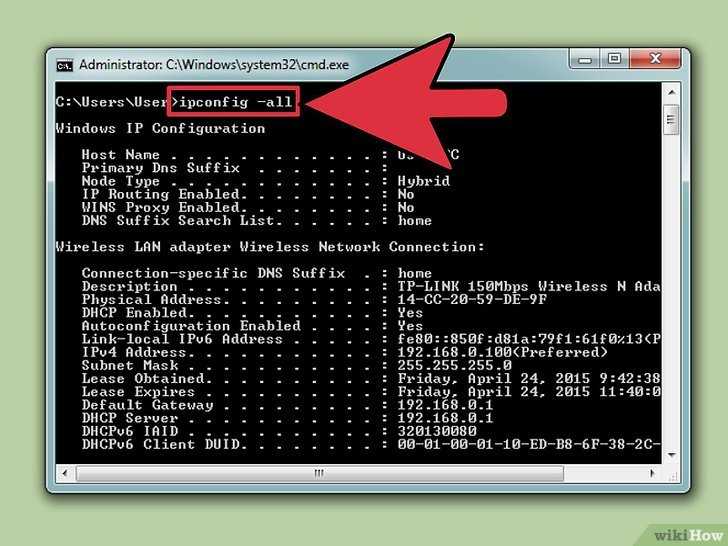

Почему ваш IP так важен?

Нужны минимальные знания, чтобы узнать чей-то IP, но возможности, которые он дает, довольно велики и опасны. К счастью, у вас есть VeePN, чтобы получить необходимую защиту!

К счастью, у вас есть VeePN, чтобы получить необходимую защиту!

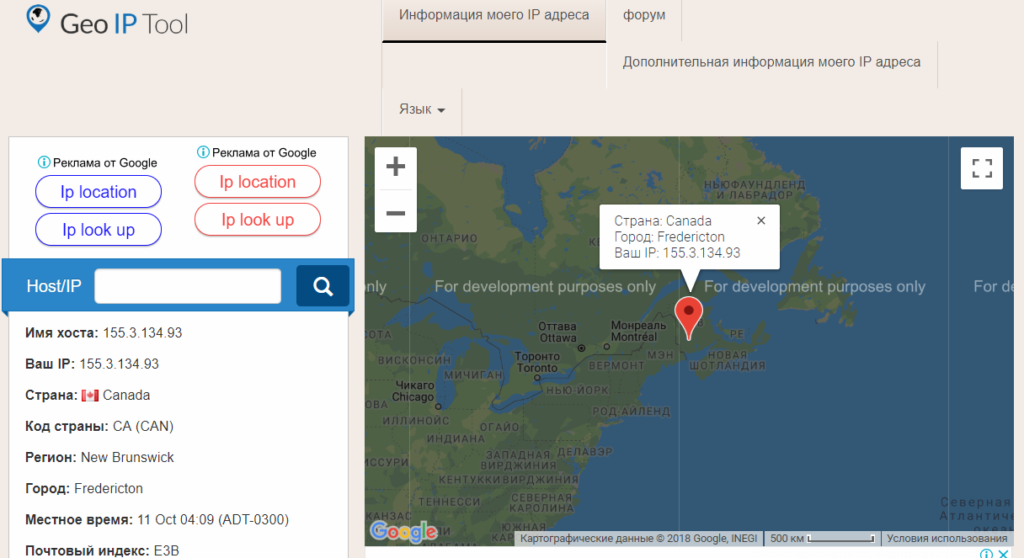

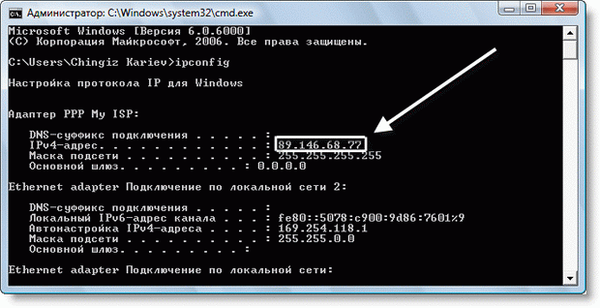

Местоположение

Ваш IP не указывает точную геолокацию. Обычно он показывает область в пределах нескольких километров. Это может звучать безобидно, но с учетом социальных сетей, ваших чекинов и т.д. мошенники смогут более точно определить ваше местонахождение.

Интернет-активность

После определения вашего IP можно с легкостью отследить вашу онлайн-активность — посещаемые сайты, загружаемые файлы и даже отправляемые письма. В разрозненном виде эта информация не имеет большого значения, но если ее собрать, можно воссоздать ваш полный профиль.

Фальсификации

Ваш IP связан с роутером. Некоторые хакеры могут имитировать его и действовать

под прикрытием вашего адреса. Это может вызвать много проблем, от выяснения отношений с вашим провайдером до

судебного разбирательства. Лучше оставаться защищенным, используя браузер с анонимным IP.

Лучше оставаться защищенным, используя браузер с анонимным IP.

DDoS-атаки

Когда ваш IP виден, вы уязвимы для DoS или DDoS-атак, которые фактически забрасывают ваш роутер бесполезными запросами. Как минимум, это раздражает. Кроме того, хакеры могут лишить вас доступа в Интернет на несколько дней.

Скройте свой IP с VeePN для 100%-ной безопасности

С VeePN вы можете наслаждаться всеми любимыми сервисами и сайтами, не беспокоясь об открытом и уязвимом IP.

Приватный браузинг

Мы придерживаемся политики «Никаких логов», а это значит, что время подключения или IP не могут быть привязаны к конкретному пользователю. Поскольку все IP-адреса используются сотнями людей, невозможно присвоить их кому-либо одному.

Анонимные платежи

Иногда 100% анонимный платеж может быть очень удобным. В связи с появлением BitCoin вы наконец-то можете насладиться

анонимностью. Используйте VeePN с любыми платежными системами для дополнительной безопасности.

В связи с появлением BitCoin вы наконец-то можете насладиться

анонимностью. Используйте VeePN с любыми платежными системами для дополнительной безопасности.

Абсолютная защита

Мы не храним записи и, тем более, не продаем данные рекламным агентствам. Использование сервиса, который не хранит записи, – секрет настоящей анонимности!

Скачайте VeePN — получите 100%-ную защиту IP-адреса

Наше приложение помогает скрыть IP и шифрует ваш трафик. Смотрите безопасно любой контент в Сети, наслаждаясь невероятной скоростью серверов VeePN.

© 2023 VeePN. Все права защищены

50th and 59th Str., Nuevo Reparto, Paitilla, Duplex 8E, Panama

Включение анонимной ретрансляции на серверах Exchange

- Статья

- Чтение занимает 9 мин

Открытая ретрансляция не подходит для серверов обмена сообщениями в Интернете. Открытая ретрансляция позволяет прозрачно перенаправлять почту из любого источника через сервер открытой ретрансляции. Такое поведение маскирует источник сообщений, создавая впечатление, что почта отправлена с сервера открытой ретрансляции. Серверы открытой ретрансляции пользуются большой популярностью у рассылающих нежелательную почту, поэтому никогда не настраивайте свои серверы обмена сообщениями на открытую ретрансляцию.

Открытая ретрансляция позволяет прозрачно перенаправлять почту из любого источника через сервер открытой ретрансляции. Такое поведение маскирует источник сообщений, создавая впечатление, что почта отправлена с сервера открытой ретрансляции. Серверы открытой ретрансляции пользуются большой популярностью у рассылающих нежелательную почту, поэтому никогда не настраивайте свои серверы обмена сообщениями на открытую ретрансляцию.

С другой стороны, анонимная ретрансляция — обычное требование для многих компаний с внутренними веб-серверами, серверами баз данных, приложениями мониторинга и другими сетевыми устройствами, которые создают сообщения электронной почты, но не могут их отправлять.

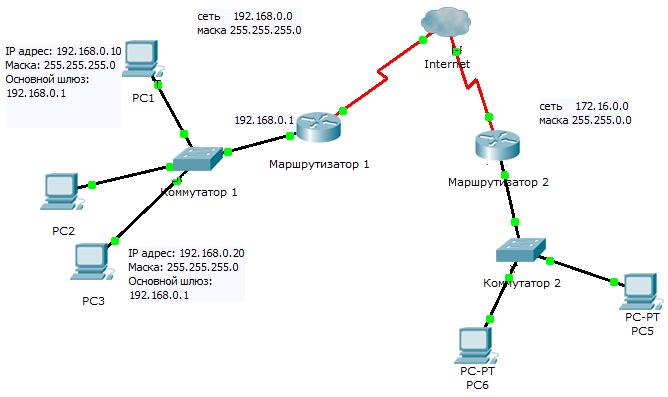

В Exchange Server можно создать выделенный соединитель получения в транспортной службе переднего плана на сервере почтовых ящиков, который разрешает анонимный ретранслятор из определенного списка узлов внутренней сети. Ниже приведены основные моменты, которые следует учесть при настройке соединителя получения для анонимной ретрансляции.

Необходимо создать выделенный соединитель получения, чтобы указать сетевые узлы, которым разрешено анонимно ретранслировать сообщения, чтобы вы могли исключить из использования соединителя кого-либо или что-либо еще. Не пытайтесь добавить возможность анонимного ретранслятора в соединители получения по умолчанию, созданные Exchange. Ограничение доступа к соединителю получения имеет решающее значение, так как вы не хотите настраивать сервер в качестве открытого ретранслятора.

Выделенный соединитель получения нужно создавать во внешней службе транспорта, а не в службе транспорта. В Exchange Server служба транспорта переднего плана и транспортная служба всегда находятся вместе на серверах почтовых ящиков. Служба внешнего транспорта имеет соединитель получения по умолчанию с именем Default Frontend <ServerName> , настроенный для прослушивания входящих SMTP-подключений из любого источника через TCP-порт 25. Вы можете создать еще один соединитель получения во внешней службе транспорта, который также прослушивает TCP-порт 25 в ожидании входящих SMTP-подключений, но необходимо указать IP-адреса, которым разрешено использовать этот соединитель.

Выделенный соединитель получения всегда будет использоваться для входящих подключений из этих конкретных узлов сети (соединитель получения, в конфигурации которого указано наиболее точное соответствие IP-адресу подключающегося сервера, имеет приоритет).

Выделенный соединитель получения всегда будет использоваться для входящих подключений из этих конкретных узлов сети (соединитель получения, в конфигурации которого указано наиболее точное соответствие IP-адресу подключающегося сервера, имеет приоритет).В отличие от этого, в транспортной службе есть соединитель получения по умолчанию с именем Default <ServerName> , который также настроен для входящих SMTP-подключений из любого источника, но этот соединитель прослушивает TCP-порт 2525, чтобы он не конфликтовал с соединителем Receive в транспортной службе переднего плана. Кроме того, в вашей организации этот соединитель получения должны использовать только другие службы транспорта и серверы Exchange, так как методы проверки подлинности и шифрования настроены соответствующим образом.

Дополнительные сведения см. в разделах Mail flow and the transport pipeline и Соединители получения по умолчанию, созданные во время установки.

После того как вы создали выделенный соединитель получения, необходимо изменить его разрешения, чтобы разрешить анонимную ретрансляцию определенным узлам сети.

Для анонимной ретрансляции сообщений узлам сети необходимы как минимум следующие разрешения на уровне соединителя получения:

ms-Exch-Accept-Headers-Routingms-Exch-SMTP-Accept-Any-Recipientms-Exch-SMTP-Accept-Any-Senderms-Exch-SMTP-Accept-Authoritative-Domain-Senderms-Exch-SMTP-SubmitДополнительные сведения о разрешениях на уровне соединителей получения см. в разделах Группы разрешений соединителя получения и Разрешения соединителя получения.

Настроить разрешения на уровне соединителя получения, необходимые для анонимной ретрансляции, можно двумя способами. Эти способы описаны в приведенной ниже таблице.

| Метод | Предоставляемые разрешения | Достоинства | Недостатки |

|---|---|---|---|

Добавьте группу разрешений Анонимные пользователи (Anonymous) в соединитель получения и добавьте Ms-Exch-SMTP-Accept-Any-Recipient разрешение субъекту NT AUTHORITY\ANONYMOUS LOGON безопасности на соединителе получения. | Подключения используют NT AUTHORITY\ANONYMOUS LOGON субъект безопасности со следующими разрешениями:

| Предоставляет минимальный объем разрешений, необходимый для анонимной ретрансляции. | Сложнее настроить (необходимо использовать Командная консоль Exchange). Сетевые узлы считаются анонимными отправителями. Сообщения не обходят проверки антиспама или ограничения размера сообщений, и адрес электронной почты отправителя не может быть разрешен в соответствующее отображаемое имя (если оно есть) в глобальном списке адресов. |

Добавьте группу разрешений серверов Exchange (ExchangeServers) и механизм проверки подлинности для внешней защиты (ExternalAuthoritative) в соединитель получения. | Подключения используют MS Exchange\Externally Secured Servers субъект безопасности со следующими разрешениями:

| Проще настроить (все можно сделать в Центр администрирования Exchange). Узлы сети считаются отправителями, прошедшими проверку подлинности. Сообщения обходят проверки антиспамов и ограничения размера сообщений, и адрес электронной почты отправителя может быть разрешен в соответствующее отображаемое имя в глобальном списке адресов. | Разрешает отправлять сообщения от имени пользователей организации Exchange. Узлы сети считаются полностью надежными, независимо от объема, размера и содержания отправляемых сообщений. Узлы сети считаются полностью надежными, независимо от объема, размера и содержания отправляемых сообщений. |

Вам необходимо выбрать способ, наиболее подходящий для вашей организации. Мы покажем, как настроить разрешения обоими способами. Помните: использовать можно только один способ, а не два одновременно.

Что нужно знать перед началом работы?

Предполагаемое время выполнения задачи: 10 минут.

Для некоторых из этих процедур требуется командная консоль Exchange. Сведения о том, как открыть командную консоль Exchange в локальной организации Exchange, см. в статье Open the Exchange Management Shell.

Для выполнения этой процедуры (процедур) необходимы соответствующие разрешения. Сведения о необходимых разрешениях см. в записи «Получение соединителей» в разделе Разрешения потока обработки почты .

Сочетания клавиш для процедур, описанных в этой статье, приведены в статье Сочетания клавиш в Центре администрирования Exchange.

Совет

Возникли проблемы? Обратитесь за помощью к участникам форумов Exchange. Посетите форумы по адресу: Exchange Server, Exchange Online или Exchange Online Protection.

Шаг 1. Создайте выделенный соединитель получения для анонимной ретрансляции

Вы можете создать соединитель получения в EAC или в Командная консоль Exchange.

Создание выделенного соединителя получения для анонимной ретрансляции с помощью Центра администрирования Exchange

В EAC перейдите в разделСоединители полученияпотока> обработки почты и нажмите кнопку Добавить Запустится мастер создания соединителя получения.

На первой странице укажите следующие сведения:

Имя. Введите описательное имя соединителя получения, например Анонимный ретранслятор.

Роль. Выберите Внешний транспорт.

Тип: выберите Пользовательский.

По завершении нажмите кнопку Далее.

На следующей странице, в разделе Привязки сетевого адаптера, выполните одно из указанных ниже действий.

Если у сервера Exchange один сетевой адаптер, а внешний и внутренний трафик не разделены с помощью разных подсетей, примите существующую запись (Все доступные IPv4) на порте 25.

Если у сервера Exchange есть внутренний и внешний сетевой адаптер, а внутренний и внешний сетевой трафик разделены с помощью разных подсетей, безопасность можно улучшить, ограничив использование соединителя запросами, исходящими от внутреннего сетевого адаптера. Выполните следующие действия:

Выберите существующую запись (Все доступные IPv4), щелкните удалить а затем щелкните Добавить.

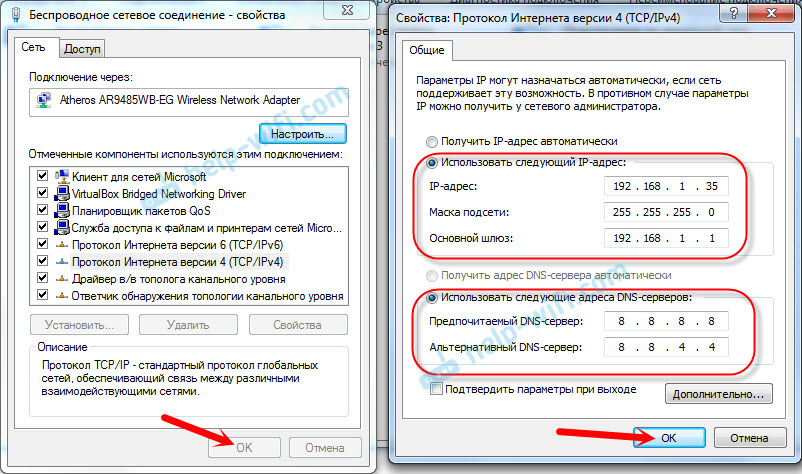

В появившемся диалоговом окне Привязки сетевого адаптера выберите параметр Указать адрес IPv4 или IPv6, введите доступный IP-адрес, настроенный на внутреннем сетевом адаптере, и нажмите кнопку Сохранить.

По завершении нажмите кнопку Далее.

На следующей странице в разделе Параметры удаленной сети выполните следующие действия.

Выберите существующую запись 0.0.0.0-255.255.255.255, а затем нажмите кнопку Удалить нажмите кнопку Добавить

В появившемся диалоговом окне Параметры удаленного адреса введите IP-адрес или диапазон IP-адресов, указанных для узлов сети, которым разрешено использовать этот соединитель, и нажмите кнопку Сохранить. Вы можете повторить этот шаг, чтобы добавить несколько IP-адресов или диапазонов IP-адресов. Не используйте общие конструкции: максимально точно укажите узлы сети, которым разрешено использовать этот соединитель.

Закончив, нажмите кнопку Готово.

Создание выделенного соединителя получения для анонимной ретрансляции с помощью Командная консоль Exchange

Чтобы создать такой же соединитель получения в Командная консоль Exchange, используйте следующий синтаксис:

New-ReceiveConnector -Name <ConnectorName> -TransportRole FrontendTransport -Custom -Bindings <LocalIPAddresses>:25 -RemoteIpRanges <RemoteIPAddresses>

В этом примере создается соединитель получения со следующими параметрами:

Имя: Анонимный ретранслятор

Роль транспорта:

FrontEndTransportТип использования: Пользовательский

Привязки:

0.(прослушивание входящих сообщений на всех IP-адресах, настроенных на всех сетевых адаптерах на сервере Exchange Server через TCP-порт 25.) 0.0.0:25

0.0.0:25Удаленные IP-адреса, которым разрешено использовать этот соединитель: 192.168.5.10 и 192.168.5.11

New-ReceiveConnector -Name "Anonymous Relay" -TransportRole FrontendTransport -Custom -Bindings 0.0.0.0:25 -RemoteIpRanges 192.168.5.10,192.168.5.11

Примечания:

Параметр Bindings является обязательным при указании настраиваемого типа использования.

Параметр RemoteIpRanges принимает отдельный IP-адрес, диапазон IP-адресов (например,

192.168.5.10-192.168.5.20) или межклассовую маршрутизацию (CIDR) (например,192.168.5.1/24). Вы можете указать несколько значений, разделив их запятыми.

Шаг 2. Настройте разрешения для анонимной ретрансляции на уровне выделенного соединителя получения

Как отмечалось выше, настроить необходимые разрешения на уровне соединителя получения можно двумя разными способами:

Выберите один из этих способов. В примерах используется соединитель получения Anonymous Relay, созданный на шаге 1.

В примерах используется соединитель получения Anonymous Relay, созданный на шаге 1.

Настройка анонимных соединений

Выполните следующие команды в Командная консоль Exchange:

1.

Set-ReceiveConnector "Anonymous Relay" -PermissionGroups AnonymousUsers

Get-ReceiveConnector "Anonymous Relay" | Add-ADPermission -User "NT AUTHORITY\ANONYMOUS LOGON" -ExtendedRights "Ms-Exch-SMTP-Accept-Any-Recipient"

Настройка соединений с внешней защитой

В EAC перейдите в разделСоединители получения потока >обработки почты, выберите соединитель Анонимный ретранслятор и щелкните

В окне свойств соединителя откройте вкладку Безопасность и сделайте следующее:

По завершении нажмите кнопку Сохранить.

Чтобы выполнить те же действия в Командная консоль Exchange, запустите следующую команду:

Set-ReceiveConnector "Anonymous Relay" -AuthMechanism ExternalAuthoritative -PermissionGroups ExchangeServers

Как проверить, все ли получилось?

Чтобы убедиться, что вы успешно настроили анонимный ретранслятор, выполните следующие действия.

Проверьте настройки выделенного соединителя получения.

Get-ReceiveConnector "Anonymous Relay" | Format-List Enabled,TransportRole,Bindings,RemoteIPRanges

Проверьте разрешения выделенного соединителя получения.

Get-ADPermission "Anonymous Relay" -User "NT AUTHORITY\ANONYMOUS LOGON" | where {($_.Deny -eq $false) -and ($_.IsInherited -eq $false)} | Format-Table User,ExtendedRightsИли

Get-ADPermission "Anonymous Relay" -User "MS Exchange\Externally Secured Servers" | where {($_.Deny -eq $false) -and ($_.IsInherited -eq $false)} | Format-Table User,ExtendedRightsИспользуйте Telnet, чтобы проверить подключение одного или нескольких указанных узлов сети к выделенному соединителю получения и анонимную ретрансляцию почты через соединитель. По умолчанию клиент Telnet не устанавливается в большинстве клиентских или серверных версий Microsoft Windows. Сведения об установке см. в статье Установка клиента Telnet.

Дополнительные сведения см. в статье Проверка связи по протоколу SMTP на серверах Exchange с помощью Telnet.

Если узел сети устройство без Telnet, вы можете временно добавить IP-адрес компьютера в соединитель получения, а после проверки удалить его.

Для проверки потребуются следующие значения:

Назначение. Это IP-адрес или полное доменное имя, которое используется для подключения к выделенному соединителю получения. Скорее всего, это IP-адрес сервера почтовых ящиков, на котором задан соединитель получения. Это значение связано со свойством Привязки сетевого адаптера (или параметром Bindings), которое вы настроили на уровне соединителя. Используйте значение, допустимое для вашей среды. В этом примере мы используем значение 10.1.1.1.

Адрес электронной почты отправителя. Вероятно, вы настроите серверы или устройства, которые анонимно ретранслируют почту, чтобы использовать адрес электронной почты для отправки, который находится в авторитетном домене вашей организации.

В этом примере мы будем использовать [email protected].

В этом примере мы будем использовать [email protected].Адрес электронной почты получателя. Используйте допустимый адрес электронной почты. В этом примере мы будем использовать [email protected].

Тема сообщения: Тест

Текст сообщения: это тестовое сообщение

В командной строке введите telnet и нажмите клавишу ВВОД.

Введите set localecho и нажмите клавишу ВВОД.

Введите OPEN 10.1.1.1 25 и нажмите клавишу ВВОД.

Введите EHLO и нажмите клавишу ВВОД.

Введите MAIL FROM:[email protected], а затем нажмите клавишу ВВОД.

Введите RCPT TO:[email protected], а затем нажмите клавишу ВВОД.

При получении ответа

250 2.1.5 Recipient OKсоединитель получения разрешает анонимный ретранслятор с сетевого узла. Перейдите к следующему шагу, чтобы закончить отправку проверочного сообщения.

Если вы получили ответ

550 5.7.1 Unable to relay, соединитель получения не разрешает анонимный ретранслятор с сетевого узла. В этом случае сделайте следующее:Убедитесь, что вы подключаетесь к правильному IP-адресу или полному доменному имени для выделенного соединителя получения.

Убедитесь, что компьютеру, на котором запущен Telnet, разрешено использовать соединитель получения.

Проверьте разрешения на уровне соединителя получения.

Введите DATA и нажмите клавишу ВВОД.

Вы должны получить приблизительно такой ответ:

354 Start mail input; end with <CLRF>.<CLRF>Введите Subject: Test и нажмите клавишу ВВОД.

Еще раз нажмите клавишу ВВОД.

Введите This is a test message и нажмите клавишу ВВОД.

Нажмите клавишу ВВОД, введите точку (.) и нажмите клавишу ВВОД.

Вы должны получить приблизительно такой ответ:

250 2. 6.0 <GUID> Queued mail for delivery

6.0 <GUID> Queued mail for deliveryЧтобы отключиться от сервера SMTP, введите QUIT и нажмите клавишу ВВОД.

Вы должны получить приблизительно такой ответ:

221 2.0.0 Service closing transmission channelЧтобы закрыть сеанс Telnet, введите quit и нажмите клавишу ВВОД.

Если анонимная ретрансляция работает с перебоями, возможно, необходимо изменить частоту отправки сообщений и ограничения по умолчанию на уровне соединителя получения. Дополнительные сведения см. в разделе Регулирование количества сообщений на соединителях получения.

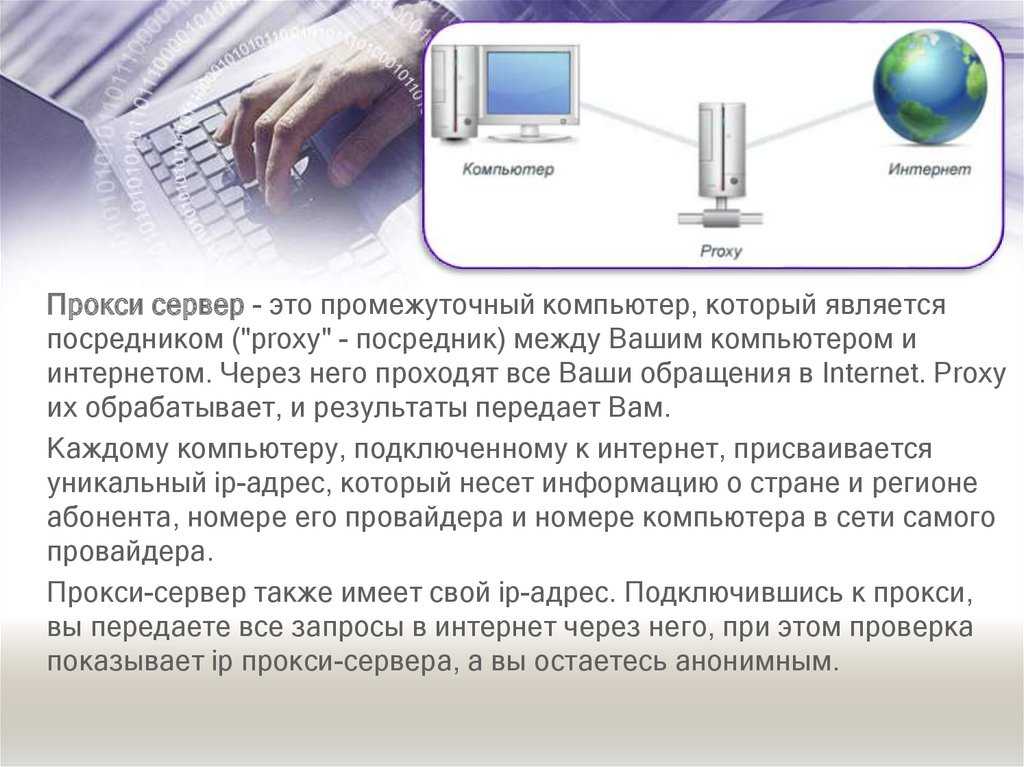

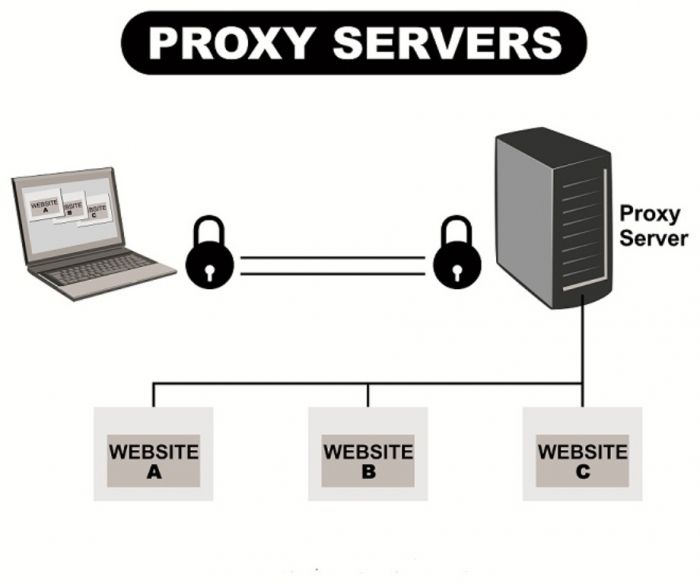

Типы анонимных IP-адресов и их влияние на ваш бизнес

Анонимные IP-адреса (иногда неправильно обобщаемые как «прокси») служат для

скрыть истинный IP-адрес веб-пользователя и запутать его геолокацию. Есть

законные причины, обычно связанные с конфиденциальностью или безопасностью, для использования анонимных

IP, но многие компании обнаруживают, что мошенники и другие злоумышленники также используют

анонимные IP-адреса вредоносными способами, которые влияют на прибыль.

Электронная коммерция

Для компаний, продающих товары и услуги в Интернете, проверка IP-геолокации является достаточно простое в реализации управление. Эти проверки помогают выявить плохие заказы на основе подозрительные шаблоны в IP-местоположении пользователя, осуществляющего транзакцию, выставление счетов адрес и адрес доставки (если применимо). Из-за распространенности эти чеки, мошенники с украденными кредитными картами используют анонимные IP-адреса для подделки места, близкие к адресам выставления счетов или доставки жертвы (аналогично как звонящие по спаму подделывают код города вашего телефона).

Цифровая реклама

Интернет-реклама — еще одна область, где анонимные IP-адреса часто используются для

совершать мошенничество. Мошенники, желающие получить деньги от рекламодателей, используют

боты или другие программные средства для создания поддельных показов, кликов или

действия. Чтобы достичь масштаба, необходимого для заработка на этих схемах,

анонимные IP-адреса используются для того, чтобы попасть в правильную географию для запуска выплат,

и чтобы избежать контроля, который обнаруживает повторяющиеся просмотры и клики с одного или нескольких IP-адресов. адреса. Эти же методы также используются в реферальной и поощрительной

маркетинг (например, установки приложений).

адреса. Эти же методы также используются в реферальной и поощрительной

маркетинг (например, установки приложений).

Потоковая передача мультимедиа

Потребители используют анонимные IP-адреса для обхода контроля геолокации для доступа к мультимедиа контент недоступен в их стране. Обычно это возлагается на СМИ. потоковых компаний, чтобы обеспечить контроль над управлением цифровыми правами, связанными с географии. Без надлежащего контроля существует риск потери контента лицензии, которые могут привести к потере зрителей, доли рынка и доходов.

Типы анонимных IP-адресов

Хотя анонимные IP-адреса часто называют «прокси», существует несколько типов анонимных IP-адресов, подмножеством которых являются прокси. В таблице ниже представлены резюме:

| Тип анонимайзера | Описание |

|---|---|

| Публичный прокси | Прокси-серверы выступают в качестве посредника между целевым IP-адресом пользователя и целевым сервером с выявленным IP-адресом целевого сервера. Прокси обычно не обеспечивают шифрование. Различные типы прокси (ниже) различаются используемыми технологиями и представляют собой компромисс между скоростью и безопасностью. Прокси-серверы HTTP работают на основе приложения (например, веб-браузера), в то время как прокси-серверы SOCKS поддерживают прокси-трафик на уровне операционной системы. Прокси обычно не обеспечивают шифрование. Различные типы прокси (ниже) различаются используемыми технологиями и представляют собой компромисс между скоростью и безопасностью. Прокси-серверы HTTP работают на основе приложения (например, веб-браузера), в то время как прокси-серверы SOCKS поддерживают прокси-трафик на уровне операционной системы. |

| VPN | Серверы VPN выполняют ту же посредническую роль, что и прокси. Однако виртуальные частные сети могут обеспечить безопасный зашифрованный туннель между пользователем и сервером виртуальной частной сети, что обеспечивает более высокий уровень безопасности. Большинство из них работают на уровне операционной системы, поэтому весь сетевой трафик шифруется и отправляется через VPN. |

| Хостинг | Услуги веб-хостинга (включая общие и VPS) можно эффективно использовать для создания частных прокси-серверов, которые затем могут использоваться отдельными лицами в целях анонимизации. Некоторые VPN-сервисы не регистрируют свои собственные диапазоны IP-адресов и вместо этого используют хостинг-провайдера для размещения своих сервисов. IP-адреса, зарегистрированные у хостинг-провайдеров, также могут быть связаны с законным использованием корпоративных или домашних интернет-провайдеров. В результате мы специально исключаем эти варианты использования в нашем наборе данных, чтобы избежать ложных срабатываний. Некоторые VPN-сервисы не регистрируют свои собственные диапазоны IP-адресов и вместо этого используют хостинг-провайдера для размещения своих сервисов. IP-адреса, зарегистрированные у хостинг-провайдеров, также могут быть связаны с законным использованием корпоративных или домашних интернет-провайдеров. В результате мы специально исключаем эти варианты использования в нашем наборе данных, чтобы избежать ложных срабатываний. |

| TOR | TOR («Луковый маршрутизатор») — это децентрализованная система, в которой пользовательский трафик отправляется между несколькими серверами, прежде чем пройти через выходной узел для достижения целевого сервера. Исходный IP-адрес пользователя запутывается серией происходящих ретрансляций. IP-адреса выходных узлов TOR публикуются. |

| Резидентный прокси | Резидентный прокси — это тип прокси, который маршрутизирует через IP-адреса, зарегистрированные у резидентных интернет-провайдеров. Их труднее обнаружить, так как некоторые из них

могут быть устройствами IoT или частью ботнета

. В качестве альтернативы эти прокси-серверы могут быть частью одноранговой сети прокси-серверов, где пользователи должны предлагать свое домашнее соединение в качестве прокси-сервера для других, чтобы получить взамен те же функции. Есть также провайдеры VPN, которые, по-видимому, получают блоки жилых IP-адресов от интернет-провайдеров, чтобы предоставлять услуги VPN для жилых помещений. Во многих случаях мы можем обнаружить их и пометить как IP-адреса хостинга. Их труднее обнаружить, так как некоторые из них

могут быть устройствами IoT или частью ботнета

. В качестве альтернативы эти прокси-серверы могут быть частью одноранговой сети прокси-серверов, где пользователи должны предлагать свое домашнее соединение в качестве прокси-сервера для других, чтобы получить взамен те же функции. Есть также провайдеры VPN, которые, по-видимому, получают блоки жилых IP-адресов от интернет-провайдеров, чтобы предоставлять услуги VPN для жилых помещений. Во многих случаях мы можем обнаружить их и пометить как IP-адреса хостинга. |

Анонимные IP-адреса и риск — важен контекст

Несмотря на популярность анонимных IP-адресов среди мошенников и других злоумышленников незаконного или злонамеренного использования, не все анонимные IP-адреса опасны. Истинный риск анонимный IP-адрес зависит от характера вашего бизнеса.

Все больше и больше людей используют VPN после нескольких громких данных

скандалы, связанные с конфиденциальностью, которые стали известны в недавнем прошлом. В некоторых случаях,

количество платных VPN-подписок увеличилось более чем в два раза

после выхода крупных новостей. Согласно

Отчет GlobalWebIndex

с июля 2018 года 26% пользователей Интернета по всему миру использовали VPN или прокси-сервер в

прошлый месяц. Пользователи могут использовать общедоступные прокси-серверы или частные VPN для доступа

заблокированные веб-сайты с работы или учебы. Пользователи в некоторых странах используют VPN для

обходить ограничения доступа к веб-сайтам, установленные их правительствами.

Люди, заботящиеся о безопасности и конфиденциальности, также будут использовать VPN для поддержания

анонимность и защитить свои данные, особенно

при использовании общедоступного Wi-Fi

.

В некоторых случаях,

количество платных VPN-подписок увеличилось более чем в два раза

после выхода крупных новостей. Согласно

Отчет GlobalWebIndex

с июля 2018 года 26% пользователей Интернета по всему миру использовали VPN или прокси-сервер в

прошлый месяц. Пользователи могут использовать общедоступные прокси-серверы или частные VPN для доступа

заблокированные веб-сайты с работы или учебы. Пользователи в некоторых странах используют VPN для

обходить ограничения доступа к веб-сайтам, установленные их правительствами.

Люди, заботящиеся о безопасности и конфиденциальности, также будут использовать VPN для поддержания

анонимность и защитить свои данные, особенно

при использовании общедоступного Wi-Fi

.

Учитывая повышенное внимание общественности к конфиденциальности и безопасности, а также

внедрение VPN и других технологий анонимизации, это еще более важно

для компаний, чтобы понять свой профиль пользовательского трафика и найти правильный

баланс между защитой своего бизнеса от мошенничества и злоупотреблений и поддержанием

отличный пользовательский опыт. Предприятия должны использовать данные для предоставления контекста и

получить представление о том, какое поведение законного пользователя по сравнению с незаконным пользователем

поведение похоже на их конкретные варианты использования.

Предприятия должны использовать данные для предоставления контекста и

получить представление о том, какое поведение законного пользователя по сравнению с незаконным пользователем

поведение похоже на их конкретные варианты использования.

Решения

MaxMind предоставляет данные об анонимных IP-адресах вместе с флагом, указывающим, IP связан с общедоступным прокси, VPN, хостингом/вводом данных или выходным узлом TOR. Эти данные обновляются ежедневно и доступны в загружаемой базе данных с нашей База данных анонимных IP-адресов GeoIP2 , или в веб-сервисе с нашим Сервис GeoIP2 Precision Insights или наш minFraud сервис .

Сервис GeoIP2 Precision Insights — это самое точное и комплексное решение IP-геолокации от MaxMind с флаги анонимного IP, интернет-провайдер, факторы достоверности, тип пользователя (например, деловой, путешественник, сотовая связь и др.) и многое другое.

minFraud сервис

предоставляет оценку риска IP, которая представляет относительный риск IP-адресов

(включая анонимные IP-адреса) в контексте электронной коммерции. На оценку влияет

независимо от того, наблюдаем ли мы транзакции от в основном законных клиентов или от

мошенников по IP-адресу или сети. Сервис minFraud также считает

другие факторы, такие как риск других данных транзакций, таких как электронная почта

адрес, чтобы уменьшить количество ложных срабатываний.

На оценку влияет

независимо от того, наблюдаем ли мы транзакции от в основном законных клиентов или от

мошенников по IP-адресу или сети. Сервис minFraud также считает

другие факторы, такие как риск других данных транзакций, таких как электронная почта

адрес, чтобы уменьшить количество ложных срабатываний.

Просмотр анонимных IP-адресов: типы, риски и обнаружение

- Личность 101

- Просмотр анонимных IP-адресов: типы, риски и обнаружение

Анонимные IP-инструменты скрывают вашу личность и местоположение. Используйте один, и хост-сервер может очень мало знать о том, кто и где вы находитесь.

Думайте о своем IP-адресе как об отпечатке пальца вашего устройства. Сервер может подключиться к этой точке данных и узнать важную информацию, например, где вы находитесь, как часто вы посещали раньше и какие другие сайты вы видели. Анонимный сервер делает это исследование трудным или невозможным.

Для чего используется анонимный IP-адрес?

Интернет работает на доверии. Посетители обещают, что они те, за кого себя выдают, а серверы соглашаются собирать только ту информацию, которая им необходима для работы.

К сожалению, обе стороны могут нарушить это доверие. Анонимный IP-браузер может совершать некоторые нарушения, и этот же инструмент можно использовать для ответных мер.

Существуют следующие основные виды использования анонимных серверов:

- Манипуляция: Анонимный IP-браузер, подключенный к ферме ботов, может сделать веб-сайт или цифровую рекламу очень популярными. Кажется, что клики приходят со всего мира, даже если они исходят от одной хакерской компании.

- Обходные пути цензуры: Почти во всех странах, включая США , компаниям разрешено блокировать доступ по местоположению. Например, если вы живете в Китае, вам может быть запрещено посещать некоторые каналы социальных сетей.

Анонимный IP-адрес поможет вам обойти эту проблему.

Анонимный IP-адрес поможет вам обойти эту проблему. - Конфиденциальность: Многие люди считают, что компании слишком много знают о них. Например, 44 процента американцев считают цифровую рекламу агрессивной. Просмотр анонимных IP-адресов блокирует сбор данных.

- Кража: Хакеры используют анонимные IP-адреса в своих преступлениях. Они могут блокировать местоположения, чтобы жертвы не понимали, где начинается атака. Они также могут блокировать местоположения, чтобы атака выглядела как законный трафик.

Обратите внимание, что использование некоторых анонимных IP-адресов является законным. Но тот же самый инструмент, который вы используете для самозащиты, может быть быстро использован против вас.

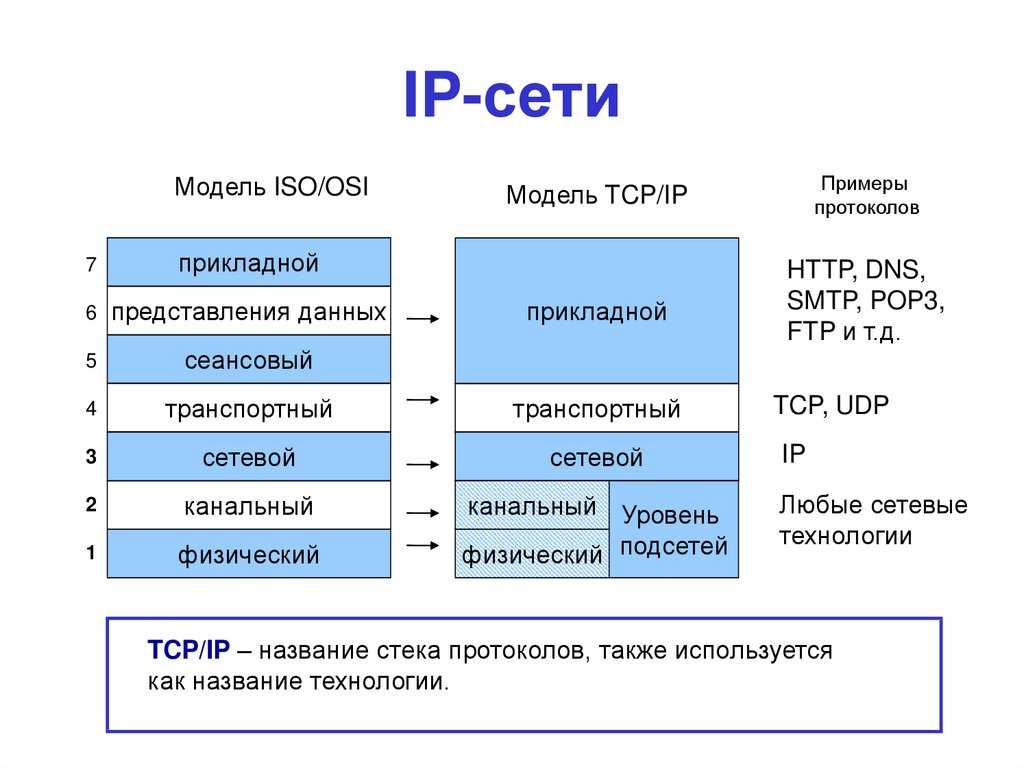

Типы анонимных IP-адресов

Вы не можете открыть окно браузера и попросить систему заблокировать ваш IP-адрес. В большинстве случаев вы должны приобрести инструмент, облегчающий обфускацию.

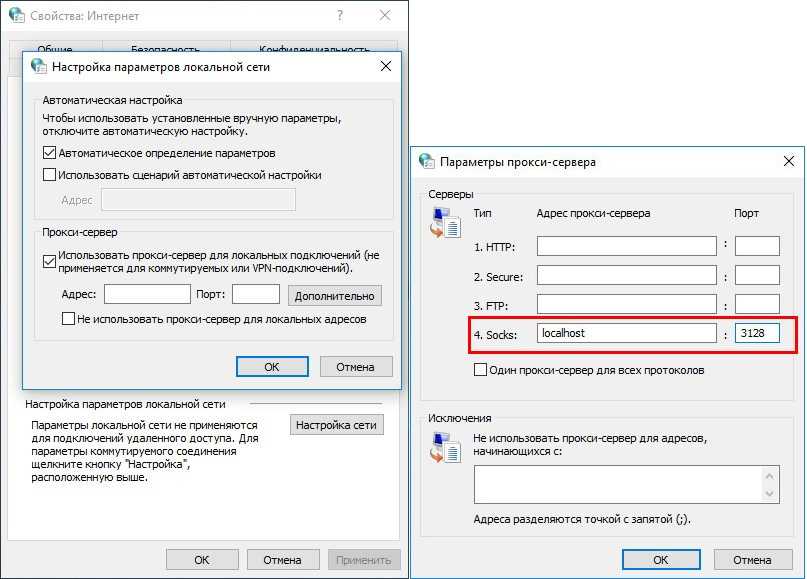

Существуют следующие типы анонимных IP-инструментов:

- Хостинг: Ваша веб-хостинговая компания создает прокси-серверы, которые вы и ваши сотрудники можете использовать.

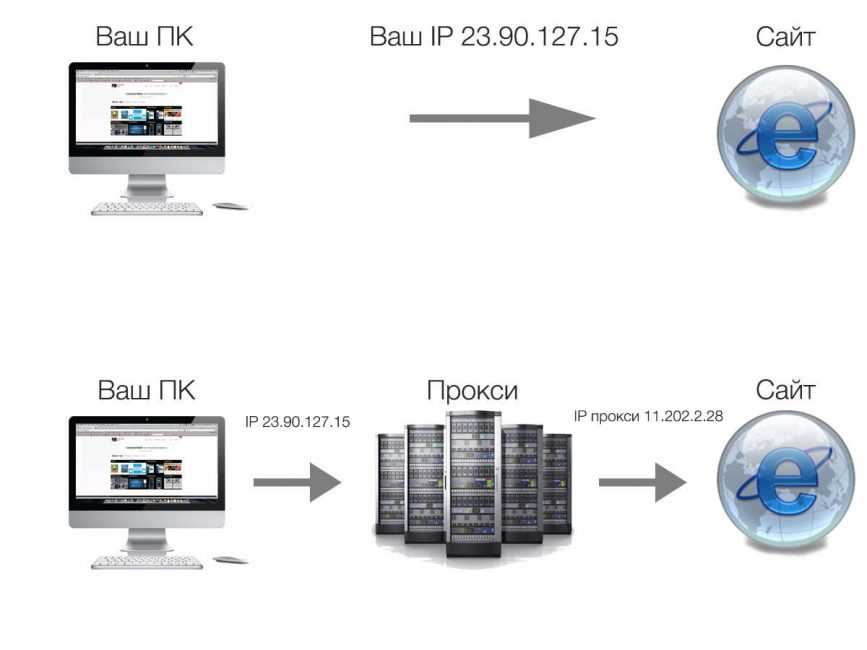

- Прокси: Вы отправляете трафик на промежуточный сервер, который передает ваш запрос на сервер. Пункт назначения считает, что весь трафик исходит от прокси.

- Маршрутизаторы: Такие инструменты, как TOR, направляют трафик через несколько серверов, прежде чем отправить его на цель.

- VPN: Виртуальные частные сети или VPN создают туннель для связи между аутентифицированным пользователем и целевым сервером.

Каждое из этих решений анонимизирует данные и затрудняет отслеживание. Но все они используют несколько иной метод, чтобы сделать это возможным.

Стоит ли использовать анонимный IP?

Хакеры почти всегда используют анонимные IP-инструменты для маскировки своих атак. Если вы планируете совершить преступление, вы просто обязаны использовать один из этих способов. Но что, если вы обычный пользователь, который просто хочет немного конфиденциальности?

Анонимный просмотр IP-адресов помогает снизить риски, связанные с навязчивой рекламой. Серверы не знают, кто вы, где вы находитесь и что вы сделали. Для некоторых людей этого достаточно, чтобы сделать инструменты ценными.

Серверы не знают, кто вы, где вы находитесь и что вы сделали. Для некоторых людей этого достаточно, чтобы сделать инструменты ценными.

Но анонимные IP-инструменты сопряжены с рисками, в том числе:

- Доверие. Вы должны сотрудничать с компанией, чтобы проверить вашу личность, и некоторые из них не очень хорошо справляются со своей задачей. может быть трудно найти компанию, которая действительно защищает вашу конфиденциальность.

- Цена. Инструменты без анонимных IP-адресов полностью бесплатны.

- Подозрение. Используйте подобный инструмент для стандартного просмотра, и ваш законный трафик может выглядеть как взлом.

Вы должны взвесить преимущества и риски, прежде чем решить, подходит ли вам это решение.

Как использовать анонимный сервер

Каждый продукт и решение имеют свои правила и положения. Но большинство следуют основному протоколу.

Чтобы использовать анонимные IP-инструменты, вы должны войти в него, прежде чем выходить в Интернет.