этичный взлом приложений и устройств Android (2022) бесплатно через торрент (слив курса), отзывы о курсе

Автор: Udemy

Название: Взлом Android: этичный взлом приложений и устройств Android (2022)

Всем привет, Добро пожаловать на мой курс Android Hacking: Ethical Hacking for Android Apps & Devices .

Взлом Android, тестирование проникновения Android с помощью Android Ethical Hacking для приложений и устройств Android | Взлом Android

Если вы хотите получить свою первую работу в области ИТ-безопасности, стать хакером в белой шляпе или подготовиться к проверке безопасности своей собственной домашней сети, Oak Academy предлагает практические и доступные курсы этического взлома, которые помогут защитить ваши сети от

киберпреступников . хакер, договаривающийся с организацией или частным лицом, которое уполномочивает хакера проводить кибератаки на систему или сеть для выявления потенциальных уязвимостей. Этичного хакера также иногда называют хакером в белой шляпе. Многие полагаются на

Этичного хакера также иногда называют хакером в белой шляпе. Многие полагаются на

Из-за открытого исходного кода работа с платформой Android требует постоянного изучения платформы Android. Курсы разработки для Android от Udemy помогут вам опередить эту кривую обучения благодаря курсам по операционным системам Android и многому другому.

Мне очень нравится подход этого курса. Сначала он учит вас Java, что очень важно для разработки приложений для Android.

Платформа Android становится все более популярной среди разработчиков и доминирует на мировом рынке смартфонов. Поскольку все больше компаний разрабатывают мобильные приложения для взаимодействия с клиентами, навыки разработки под Android , вероятно, останутся востребованными.

Разработка Android — это процесс создания программного обеспечения, который фокусируется на приложениях, более известных как приложения, которые совместимы с устройствами, работающими под управлением операционной системы Android (ОС). Поскольку Android — это проект с открытым исходным кодом, разработчики могут легко получить доступ к комплекту средств разработки программного обеспечения для Android

Инструменты Android SDK компилируют ваш код вместе с любыми файлами данных и ресурсов в APK или пакет Android, который представляет собой архивный файл с суффиксом .apk. Один файл APK содержит все содержимое приложения Android , используемое устройствами для установки вашего приложения. Когда приложение будет завершено и готово к выпуску, Разработчики Android могут загружать свои приложения в магазин Google Play для скачивания пользователями. Таким образом, в этом курсе мы также сосредоточились на взломе Android, взломе Android, взломе Android, этическом взломе Android и взломе Android.

Инструменты Android SDK компилируют ваш код вместе с любыми файлами данных и ресурсов в APK или пакет Android, который представляет собой архивный файл с суффиксом .apk. Один файл APK содержит все содержимое приложения Android , используемое устройствами для установки вашего приложения. Когда приложение будет завершено и готово к выпуску, Разработчики Android могут загружать свои приложения в магазин Google Play для скачивания пользователями. Таким образом, в этом курсе мы также сосредоточились на взломе Android, взломе Android, взломе Android, этическом взломе Android и взломе Android.Скорее всего, вы много раз слышали об Android. У вас может быть даже смартфон Android , планшет, часы или телевизор. Но что такое Андроид? Android — это мобильная операционная система (ОС), разработанная и разработанная компанией Google. ОС Android основана на ядре Linux. Итак, что такое «ядро Linux» и почему это такая важная деталь в Android-разработке ?

В двух словах, ядро Linux — это ОС, ну, вроде — это частично ОС. Скорее небольшая часть ОС, но важная. Ядро Linux — это слой, отвечающий за взаимодействие с оборудованием устройства и управление процессором и памятью устройства. ОС Android основана на ядре Linux, потому что ядро Linux позволяет создавать более открытую и настраиваемую ОС, что и продвигает Android — любой производитель устройств может взять ОС Android и сделать ее своей. Представьте, как было бы плохо, если бы, скажем, ресурсы из приложения А считывали информацию из файлов другого приложения и наоборот без каких-либо ограничений — злонамеренные, небезопасные взаимодействия захватывали бы и приводили к остановке всей системы.

Скорее небольшая часть ОС, но важная. Ядро Linux — это слой, отвечающий за взаимодействие с оборудованием устройства и управление процессором и памятью устройства. ОС Android основана на ядре Linux, потому что ядро Linux позволяет создавать более открытую и настраиваемую ОС, что и продвигает Android — любой производитель устройств может взять ОС Android и сделать ее своей. Представьте, как было бы плохо, если бы, скажем, ресурсы из приложения А считывали информацию из файлов другого приложения и наоборот без каких-либо ограничений — злонамеренные, небезопасные взаимодействия захватывали бы и приводили к остановке всей системы.

Обмен информацией (данными) между приложениями является важной частью создания взаимосвязанных приложений, поэтому ОС Android требует от разработчиков установки разрешений, которые пользователи должны предоставлять для выполнения определенных действий. Например, чтобы приложение могло получить доступ к файловой системе телефона (внутренним файлам), пользователь должен сначала предоставить доступ. Это означает, что разработчик приложения должен заранее сообщить пользователю, к чему хочет получить доступ приложение, которое он устанавливает. Например, когда пользователь устанавливает приложение для Android, которому требуется доступ к фотогалерее или камере телефона, приложение запросит разрешение на доступ к галерее или камере. Пользователь приложения может предоставить или отказать в разрешении. Разрешения приложений в Android обеспечивают защиту пользователя от вредоносных программ и программных вирусов.

Это означает, что разработчик приложения должен заранее сообщить пользователю, к чему хочет получить доступ приложение, которое он устанавливает. Например, когда пользователь устанавливает приложение для Android, которому требуется доступ к фотогалерее или камере телефона, приложение запросит разрешение на доступ к галерее или камере. Пользователь приложения может предоставить или отказать в разрешении. Разрешения приложений в Android обеспечивают защиту пользователя от вредоносных программ и программных вирусов.

Android — самая популярная в мире мобильная операционная система, поэтому миллионы пользователей смартфонов потенциально подвергаются риску кражи данных и других кибератак. Таким образом, в этом курсе мы сосредоточились только на взломе Android.

Мобильные телефоны, планшеты, компьютеры и многое другое прочно вошли в нашу повседневную жизнь . Люди, использующие телефоны, могут быть поражены ошибками, которые широко распространены и могут быть относительно легко использованы хакерами. Эти устройства хранят критически важную информацию, которую необходимо защитить от тех, кто хочет получить к ней доступ без нашего ведома, например, наш список контактов, пароли, электронные письма и т. д.

Эти устройства хранят критически важную информацию, которую необходимо защитить от тех, кто хочет получить к ней доступ без нашего ведома, например, наш список контактов, пароли, электронные письма и т. д.

Именно здесь вступает в игру важность безопасности мобильного телефона.

В этом курсе вы узнаете, как этично взламывать приложения для Android. Пока вы изучаете этический взлом, вы также изучите архитектуру Android, модели безопасности Android, статический анализ Android и обзор для разработчиков.

Этот курс для всех уровней . Мы проведем вас от новичка до продвинутого уровня. Вы будете учиться шаг за шагом с практическими демонстрациями .

В конце курса вы узнаете;

- История Android

- Экосистема Android

- Android-архитектура

- Стек программного обеспечения Android

- Время работы Android

- Анализ структуры файла APK в Android Studio

- Модель безопасности Android

- Песочница приложений

- Разрешения и Selinux.

- Обзор приложений Android для разработчиков

- Создайте виртуальное устройство Android

- Компоненты Android

- Разработка базового приложения для Android

- Подключите эмулятор или реальное устройство и Kali

- Основы укоренения

- Реверс-инжиниринг APK-файла

- Сбор информации,

- Переупаковка и изменение подписи APK

- Статический анализ с MobSF

- Методы обнаружения и запутывания корней.

- OWASP Mobile Top 10 уязвимых мест

- Пентестирование Android на уязвимых мобильных приложениях

Что такое этический взлом и для чего он используется?

Этический взлом предполагает, что хакер соглашается с организацией или частным лицом, которое уполномочивает хакера проводить кибератаки на систему или сеть, чтобы выявить потенциальные уязвимости. Этичного хакера также иногда называют хакером в белой шляпе. Многие полагаются на этичных хакеров , чтобы выявить слабые места в своих сетях, конечных точках, устройствах или приложениях. Хакер информирует своего клиента о том, когда он будет атаковать систему, а также о масштабах атаки. Этичный хакер действует в рамках договора с клиентом. Они не могут работать над обнаружением уязвимостей, а затем требовать плату за их исправление. Это то, что делают серые хакеры. Этичные хакеры также отличаются от черных хакеров, которые взламывают, чтобы навредить другим или получить выгоду без разрешения.

Этичного хакера также иногда называют хакером в белой шляпе. Многие полагаются на этичных хакеров , чтобы выявить слабые места в своих сетях, конечных точках, устройствах или приложениях. Хакер информирует своего клиента о том, когда он будет атаковать систему, а также о масштабах атаки. Этичный хакер действует в рамках договора с клиентом. Они не могут работать над обнаружением уязвимостей, а затем требовать плату за их исправление. Это то, что делают серые хакеры. Этичные хакеры также отличаются от черных хакеров, которые взламывают, чтобы навредить другим или получить выгоду без разрешения.

Этический взлом — хорошая карьера?

Да, этичный взлом — это хорошая карьера, потому что это один из лучших способов протестировать сеть. Этический хакер пытается найти уязвимости в сети, тестируя на них различные методы взлома. Во многих ситуациях сеть кажется непроницаемой только потому, что она не подвергалась атакам годами. Однако это может быть связано с тем, что черные хакеры используют неправильные методы. Ан Этичный хакер может показать компании, насколько они могут быть уязвимы, применив новый тип атаки, который никто никогда раньше не пробовал. Когда они успешно проникают в систему, организация может настроить защиту от такого проникновения. Эта уникальная возможность обеспечения безопасности делает навыки этичного хакера востребованными для организаций, которые хотят обеспечить надежную защиту своих систем от киберпреступников.

Ан Этичный хакер может показать компании, насколько они могут быть уязвимы, применив новый тип атаки, который никто никогда раньше не пробовал. Когда они успешно проникают в систему, организация может настроить защиту от такого проникновения. Эта уникальная возможность обеспечения безопасности делает навыки этичного хакера востребованными для организаций, которые хотят обеспечить надежную защиту своих систем от киберпреступников.

Какими навыками должны обладать этичные хакеры?

Помимо владения базовыми компьютерными навыками и использования командной строки, этичные хакеры также должны развивать технические навыки, связанные с программированием, системами управления базами данных (СУБД), использованием операционной системы Linux (ОС), криптографией, созданием и управлением веб-сайтами. приложения и компьютерные сети, такие как DHCP, NAT и подсети. Чтобы стать этичным хакером, необходимо изучить хотя бы один язык программирования и иметь практические знания других распространенных языков, таких как Python, SQL, C++ и C. Этичные хакеры должны обладать сильными навыками решения проблем и способностью критически мыслить, чтобы придумывать и тестировать новые решения для защиты систем. Этические хакеры также должны понимать, как использовать обратный инжиниринг для раскрытия спецификаций и проверки системы на наличие уязвимостей путем анализа ее кода.

Этичные хакеры должны обладать сильными навыками решения проблем и способностью критически мыслить, чтобы придумывать и тестировать новые решения для защиты систем. Этические хакеры также должны понимать, как использовать обратный инжиниринг для раскрытия спецификаций и проверки системы на наличие уязвимостей путем анализа ее кода.

Почему хакеры используют Linux?

Многие хакеры используют операционную систему (ОС) Linux . потому что Linux — это бесплатная ОС с открытым исходным кодом, а это означает, что любой может ее модифицировать. Легко получить доступ ко всем частям Linux и настроить их, что дает хакеру больше контроля над манипулированием ОС. Linux также имеет хорошо интегрированный интерфейс командной строки, предоставляющий пользователям более точный уровень контроля, чем предлагают многие другие системы. Хотя Linux считается более безопасным, чем многие другие системы, некоторые хакеры могут модифицировать существующие дистрибутивы безопасности Linux, чтобы использовать их в качестве программного обеспечения для взлома. Большинство этичных хакеров предпочитают Linux, потому что он считается более безопасным, чем другие операционные системы, и обычно не требует использования стороннего антивирусного программного обеспечения. Этические хакеры должны хорошо разбираться в Linux, чтобы выявлять лазейки и бороться со злонамеренными хакерами, поскольку это одна из самых популярных систем для веб-серверов.

Большинство этичных хакеров предпочитают Linux, потому что он считается более безопасным, чем другие операционные системы, и обычно не требует использования стороннего антивирусного программного обеспечения. Этические хакеры должны хорошо разбираться в Linux, чтобы выявлять лазейки и бороться со злонамеренными хакерами, поскольку это одна из самых популярных систем для веб-серверов.

Законен ли этичный взлом?

Да, этичный взлом является законным, потому что хакер имеет полное, выраженное разрешение на проверку уязвимостей системы. Этичный хакер действует в рамках ограничений, установленных лицом или организацией, на которую они работают, и это соглашение является юридическим соглашением. Этический хакер подобен тому, кто занимается контролем качества для производителя автомобилей. Возможно, им придется попытаться сломать определенные компоненты автомобиля, такие как лобовое стекло, система подвески, трансмиссия или двигатель, чтобы увидеть, в чем они слабы или как их можно улучшить. При этичном взломе хакер пытается «взломать» систему, чтобы выяснить, как она может быть менее уязвима для кибератак. Однако, если этичный хакер атакует область сети или компьютера без явного разрешения владельца, его можно считать серым хакером, нарушающим этические принципы взлома.

При этичном взломе хакер пытается «взломать» систему, чтобы выяснить, как она может быть менее уязвима для кибератак. Однако, если этичный хакер атакует область сети или компьютера без явного разрешения владельца, его можно считать серым хакером, нарушающим этические принципы взлома.

Что такое сертификационный экзамен Certified Ethical Hacker (CEH)?

Сертификационный экзамен Certified Ethical Hacker (CEH) поддерживает и проверяет знания аудиторов, сотрудников службы безопасности, администраторов сайтов, специалистов по безопасности и всех, кто хочет обеспечить безопасность сети от киберпреступников. Обладая сертификатом CEH, вы можете разрабатывать и контролировать минимальные стандарты, необходимые для аутентификации информации, необходимой специалистам по безопасности для этического взлома. Вы также можете сообщить общественности, если кто-либо, получивший сертификат CEH, соответствует или превышает минимальные стандарты. Вы также можете усилить полезность и саморегулируемый характер этического хакерства. Экзамен CEH не обслуживает конкретных поставщиков оборудования или программного обеспечения для обеспечения безопасности, таких как Fortinet, Avira, Kaspersky, Cisco или другие, что делает эту программу независимой от поставщика.

Экзамен CEH не обслуживает конкретных поставщиков оборудования или программного обеспечения для обеспечения безопасности, таких как Fortinet, Avira, Kaspersky, Cisco или другие, что делает эту программу независимой от поставщика.

Что такое экзамен на сертифицированного менеджера по информационной безопасности (CISM)?

Сдача экзамена на сертифицированного менеджера по информационной безопасности (CISM) означает, что сертифицированное лицо является экспертом в области управления информационной безопасностью, разработки программ безопасности и управления ими, а также управления инцидентами и рисками. Чтобы кто-то считался «сертифицированным», он должен сдать экзамен в течение последних пяти лет, а также работать полный рабочий день в смежной сфере, например, в области информационной безопасности и ИТ-администрирования. Экзамен проверяет знания отдельных лиц о рисках, с которыми сталкиваются различные системы, о том, как разрабатывать

Для просмотра ссылок пройдите регистрацию

для оценки и снижения этих рисков, а также о том, как обеспечить соответствие информационных систем организации внутренним и нормативным политикам. Экзамен также оценивает, как человек может использовать инструменты, чтобы помочь организации восстановиться после успешной атаки.

Экзамен также оценивает, как человек может использовать инструменты, чтобы помочь организации восстановиться после успешной атаки.

Какие существуют типы хакеров?

Различные типы хакеров включают белых хакеров, которые являются этическими хакерами и уполномочены взламывать системы, черных хакеров, которые являются киберпреступниками, и серых хакеров, которые находятся между ними и могут не повредить вашу систему, а взламывать для личной выгоды. Есть также хакеры в красной шляпе, которые напрямую атакуют хакеров в черной шляпе. Некоторые называют новых хакеров «зелеными хакерами». Эти люди стремятся стать полноценными, уважаемыми хакерами. Спонсируемые государством хакеры работают на страны и хактивистов и используют взлом для поддержки или продвижения философии. Иногда хакер может действовать как разоблачитель, взламывая собственную организацию, чтобы выявить скрытые методы. Есть также детишки со сценариями и хакеры в синей шляпе. Детский сценарий пытается произвести впечатление на своих друзей, запуская сценарии и загружая инструменты для уничтожения веб-сайтов и сетей.

Что такое Android-разработка?

Разработка Android — это процесс создания программного обеспечения, который фокусируется на приложениях, более известных как приложения, совместимых с устройствами, работающими под управлением операционной системы Android (ОС) . Поскольку Android — это проект с открытым исходным кодом, разработчики могут легко получить доступ к комплекту средств разработки программного обеспечения для Android (SDK). Многие используют этот комплект в сочетании с языками программирования Kotlin, Java и C++ для создания своих приложений. Инструменты Android SDK компилируют ваш код вместе с любыми файлами данных и ресурсов в APK или пакет Android, который представляет собой архивный файл с суффиксом .apk. Один файл APK содержит все содержимое приложения Android, используемое устройствами для установки вашего приложения. Когда приложение готово и готово к выпуску, разработчики Android могут загружать свои приложения в Google Play Store для скачивания пользователями.

Каковы некоторые из важных инструментов для Android-разработки?

Инструменты, которые вы будете использовать для разработки Android , зависят от того, как вы хотели бы сфокусировать свою карьеру в качестве разработчика Android. Если вы планируете сосредоточиться на разработке нативных приложений для Android, вы должны знать один или несколько из трех языков программирования: Java, Kotlin и C++ .. Java и Kotlin популярны в ряде организаций, которые создают свои приложения изначально. C++ — популярный выбор среди разработчиков, которые создают высокопроизводительные игры или планируют работать с SDK начального уровня. Некоторые работодатели ищут разработчиков Android, которые могут создавать несколько платформ одновременно, используя такие среды программирования, как Flutter или React Native. Если вы работаете с Flutter, вам также необходимо знать Dart. Если вы работаете с React Native, вам, скорее всего, также понадобятся знания в области программирования на JavaScript.

Является ли разработка Android хорошей карьерой?

С более чем 2,5 миллиардами активных пользователей Android по всему миру разработка Android является ценным навыком, который может помочь вам улучшить вашу карьеру. Android-разработка навыки востребованы во всем мире в различных организациях из самых разных отраслей. Когда эти организации создают приложения для Android нативно, тремя ведущими языками программирования обычно являются Java, Kotlin и C++. Вы также можете найти работу в сфере разработки для Android , использующей кроссплатформенные решения, такие как Flutter или React Native. Если вы хотите добавить новый язык в свой репертуар или подготовиться к собеседованию, вы можете найти массу онлайн-ресурсов на таких сайтах, как OAK Academy, чтобы поддерживать свои навыки работы с Android на всестороннем уровне.

Kotlin или Java лучше для разработки под Android?

Если вы создаете новые приложения для Android, лучше подойдет Kotlin , поскольку это рекомендуемый язык программирования для Android. Если вы новичок в программировании, Kotlin Android также является лучшим выбором, поскольку он имеет функции безопасности и лаконичный синтаксис, который поможет вам сосредоточиться на изучении основных основ программы. Обратите внимание, что в некоторых случаях работодатели могут искать разработчиков Android, обладающих навыками программирования на Java. Например, если вы планируете присоединиться к организации, у которой уже есть приложение для Android, возможно, они уже используют Java. Если у них уже есть приложение, написанное на Java, маловероятно, что они захотят переделывать приложение на другом языке, таком как android kotlin.. Поэтому вам следует просмотреть требования к вакансии, чтобы узнать, указана ли в интересующей вас вакансии Java в качестве обязательного навыка.

Если вы новичок в программировании, Kotlin Android также является лучшим выбором, поскольку он имеет функции безопасности и лаконичный синтаксис, который поможет вам сосредоточиться на изучении основных основ программы. Обратите внимание, что в некоторых случаях работодатели могут искать разработчиков Android, обладающих навыками программирования на Java. Например, если вы планируете присоединиться к организации, у которой уже есть приложение для Android, возможно, они уже используют Java. Если у них уже есть приложение, написанное на Java, маловероятно, что они захотят переделывать приложение на другом языке, таком как android kotlin.. Поэтому вам следует просмотреть требования к вакансии, чтобы узнать, указана ли в интересующей вас вакансии Java в качестве обязательного навыка.

Никаких предварительных знаний не требуется!

Чтобы научиться этичному взлому, не нужны никакие предварительные знания.

Этот курс начинается с самых основ. Во-первых, вы узнаете, как установить инструменты, немного терминологии. Затем начнется шоу, и вы узнаете все на практических занятиях. Я также научу вас передовым методам и ярлыкам .

Затем начнется шоу, и вы узнаете все на практических занятиях. Я также научу вас передовым методам и ярлыкам .

Пошаговый способ, простой и легкий с упражнениями

К концу курса у вас будет четкое представление о взломе Android и ценная информация о том, как все работает внутри, и вы также будете очень уверены в себе. Хорошая новость заключается в том, что поскольку используются бесплатные и популярные инструменты, вам не нужно покупать какие-либо инструменты или приложения.

Вы также получите:

Пожизненный доступ к курсу

Быстрая и дружелюбная поддержка в разделе вопросов и ответов

Сертификат об окончании Udemy готов к загрузке

Погрузитесь прямо сейчас в мой курс Android Hacking: Ethical Hacking for Android Apps & Devices !

Для кого этот курс:

- Тестеры на проникновение, которые хотят провести тестирование на проникновение для мобильных телефонов Android.

- Разработчики приложений, которые хотят писать безопасные мобильные приложения и заниматься этическим взломом Android.

- Всем, кто хочет защитить себя от мобильных атак.

- Всем, кто хочет научиться этичному взлому

- Любой, кто хочет стать хакером White Hat на курсе этического взлома и тестирования на проникновение.

- Люди, которые хотят сделать карьеру в области кибербезопасности

Требования

- 4 ГБ (Гигабайт) ОЗУ или больше (рекомендуется 8 ГБ) для этического взлома и тестирования на проникновение

- 64-битный системный процессор обязателен для курса этического хакерства

- 10 ГБ или более дискового пространства для курса этического взлома и тестирования на проникновение

- Включите технологию виртуализации в настройках BIOS, например «Intel-VTx».

- Все предметы, упомянутые в этом курсе, бесплатны

- Сильное желание понять хакерские инструменты и методы этического взлома.

- Сильная трудовая этика, готовность учиться и много волнений о задней двери цифрового мира

- Ничего больше! Есть только вы, ваш компьютер и ваше стремление начать сегодня

- Желание научиться этичному взлому Android

- Андроид 11

Материал на английском языке

Подробнее:

Для просмотра ссылок пройдите регистрацию

Нажмите для раскрытия…

Вы должны Войти на форум чтобы увидеть контент.

Вы должны Войти на форум чтобы увидеть контент.

взлом Wi-Fi и не только – Telegraph

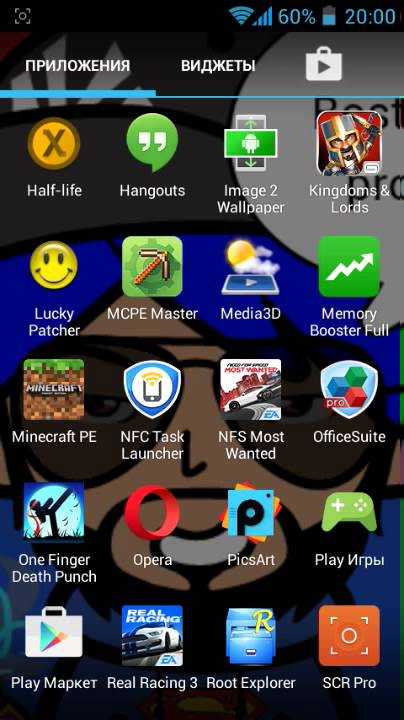

Архив хакераХакерские программы для Android позволяют: тестировать Wi-Fi сеть на уязвимости, подключаться с телефона к удалённым серверам по SSH, использовать телефон как загрузочную флешку, менять MAC адрес устройства и многое другое.

Рассказываем, какие инструменты существуют, и какими возможностями они обладают.

Network Analyzer

Network Analyzer — это хакерское приложение для Android, которое можно использовать для диагностики Wi-Fi сетей и удалённых серверов.

Приложение умеет:

- распознавать устройства в сети и обнаруживать взломщиков;

- измерять пинг, производить трассировку, сканировать порты;

- производить просмотр DNS и использовать сервис WHOIS;

- определять уровень сигнала, наличие шифрования и наилучший канал для беспроводной сети;

- поддерживать протоколы IPv4 и IPv6.

Change My MAC – Spoof Wi-Fi MAC

Change My MAC — это программа, которая позволяет менять MAC-адрес телефона.

Интенсив «Как выбрать язык программирования и найти работу»

15–17 марта, Онлайн, Беcплатно

tproger.ru

События и курсы на tproger.ru

Основные функции:

- поддержка изменения MAC-адреса не только Wi-Fi, но и других сетевых интерфейсов, таких как Ethernet, для пользователей Android TV Box;

- изменение MAC-адреса — на случайно сгенерированный или введённый вами;

- менеджер профилей — вы можете сохранить MAC-адрес в профиль и использовать его позже;

- менеджер истории — сохраняет логи изменений физического адреса.

DriveDroid

DriveDroid — это программа, которая позволяет использовать ваш телефон в качестве загрузочной флешки.

Образы можно качать прямо из приложения. Подробная инструкция по запуску образов.

Особенности:

- поддерживает ISO/IMG файлы;

- загрузочное меню;

- сейчас доступно 35 ОС, например Mint, Ubuntu, Fedora, OpenSUSE и Arch Linux;

- можно добавить свои репозитории.

WIFI WPS WPA TESTER

WIFI WPS WPA Tester — это хакерская программа для Android, которая может находить уязвимости в Wi-Fi сетях.

Возможности:

- обнаружение неуязвимых WPS сетей;

- брутфорс;

- подключение к уязвимым WPS сетям.

Termux

Termux — это эмулятор терминала и среда Linux, которые работают в виртуальном окружении.

Возможности:

- работа с bash и zsh;

- управление файлами через nnn;

- редактирование в nano, vim или emacs;

- подключение по ssh;

- разработка на C с помощью Сlang, make и GDB.

Kali NetHunter

Kali NetHunter — это мобильная версия Kali Linux, содержащая хакерские программы для телефона. Она устанавливается на обычную прошивку Android.

NetHunter включает в себя утилиты Kali и драйвера для беспроводных адаптеров, а также модифицированное ядро Linux, которое поддерживает модули ядра и корректную работу Aircrack-ng.

Aircrack-ng — это набор инструментов, для сканирования и взлома беспроводных сетей. Он позволяет перехватывать трафик, проводить экспертизу ключей шифрования WEP и WPA/WPA2-PSK. Kali NetHunter имеет свой магазин приложений, из которого можно скачать хакерские программы для Android. Источник

Другие мои каналыCODE RED — мир глазами этичного хакера; анонимность, приватность, взломы, хакерские хитрости, истории людей, променявших имена на ники.

Оружейная хакера — обзоры, настройка и применение устройств, необходимых в арсенале каждого хакера.

10 лучших хакерских приложений для идей и вдохновения для Android

Исследуйте

Откройте для себя 10 лучших идей и вдохновения Pinterest для хакерских приложений для Android. Вдохновляйтесь и пробуйте новое. 15 лучших приложений для взлома Android а также нерутированные устройства.

Вдохновляйтесь и пробуйте новое. 15 лучших приложений для взлома Android а также нерутированные устройства.

Life Hacks Phone

Android Phone Hacks

Hacks смартфона

Life Hacks Computer

Основы компьютеров

Hacking

Computer Gadgets

для Android

Best Best Hacking Tools

KAPEST FREST FREST FROWSING5

000.

KAPEST FROWSIN Фриск сохранено в Computer Hacks

Сохранено с imgur.com

imgur.com

30533 просмотров на Imgur: Магия Интернета

Life Hacks Computer

Компьютерный кодирование

Computer Help

Компьютерные знания

Основы компьютеров

Hacking Computer

Компьютерная наука

Computer Cake

Computer Logo

Sulaimanseshesase

Sulaimansase Save Boardes

5502555555555555555550255555550255025550255555555025.. 0:44Сохранено из Загружено пользователем

Как попасть в любой телефон

Взлом приложений для Android

Android Phone Hacks

Hacks сотового телефона

Hacks

Iphone Life Hacks

Learn Computer CODING

Computer Basic

Life Hacks Computer

Hacking Computer

Claudia Chapman сэкономил на iPad

Save Computer. blogspot.com

blogspot.com

Скачать Spynote 6.5 Free Cracked License For Android Взлом с учебным пособием

Что такое Spynote? Spy Note — это расширенный инструмент удаленного администрирования, предназначенный для систем Android. Его сервер написан на Java, и…

Android Phone Hacks

Hacks сотовых телефонов

Hacks смартфона

Iphone Life Hacks

Life Hack Computer

Computer Basics

Hacking Computer

Hacks

Compuctire Humor

Kathnk 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000. татуировки с персонажами вы получаете доступ к близлежащим сетям Wi-Fi…

Hacking Tools для Android

Cranking Cracking

Root Device

Wi -Fi Hack

Лучший Wi -Fi

Linux Kernel

Беспроводной точки доступа

Технологические статьи

Linux

Marcin łUIRSMLES 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000.

Сохранено с youtube.com

Как скрыть приложения на андроид 2022 | 9 способов скрыть приложения

#hideapps, #hideAppsonAndroid, #mrtechnopak, #freeapps, #androidLaunchersВ этом видео я расскажу вам самые известные приложения для Android, которые доступны на вашем…0005

Acking Apps для Android

Android Phone Hacks

Hacks

Hacks смартфона

Android Apps Бесплатно

Hacks Jape

Беттина Хопсон Хитон сохранена в Quick Saves

Сохранено с youtube.com

7 Android SPY Hacks and Gadget Apps

Имена Бонд, Джеймс Бонд. Я люблю гаджеты — превратите свой телефон в шпионские гаджеты!00:20 Spyzie: https://goo.gl/ggZbliMonitor приложение: https://goo.gl/LoQ2Bh00:53 Ultim…

Lateef сохранили для мобильного

, сохранившегося на YouTube.com

Бесплатный Интернет для секретного кода Android для 2022

Бесплатный интернет для Android Secret Code для 2022#FreeInerNet

Olajide ogundeleo

999 olajidele. сохранено в Science and Technology

сохранено в Science and Technology

сохранено с amp.kitploit.com

ANDRAX — первая и уникальная платформа для тестирования на проникновение для Android-смартфонов

ANDRAX Первая и уникальная платформа для тестирования на проникновение для Android-смартфонов Что такое ANDRAX ANDRAX — это тест на проникновение…

Информатика Программирование

Изучение информатики

Изучение компьютерного программирования

Life Hacks Computer

Основы работы с компьютером

5 Хакерский компьютер

Хакерские инструменты для Android

Лучшие хакерские инструменты

Хакерские книги

Таллон Тодд

Таллон Тодд сохранен во всем

Сохранено с сайта Discountmags.com

Журнал советов, подсказок, приложений и лайфхаков для Android (цифровой)

Об Android Советы, подсказки, приложения и лайфхаки В вашем Android-устройстве гораздо больше, чем вы думали. Операционная система Android полна возможностей, и, обладая необходимыми знаниями, вы сможете извлечь из нее максимальную пользу. С правильными приложениями вы можете превратить свой телефон или планшет в идеальное устройство для развлечений или даже работать на ходу. Вы можете пойти еще дальше, взломав свой Android и превратив его в именно то устройство, которое вам нужно и нужно. Советы, рекомендации, приложения и… 9 для Android0005

С правильными приложениями вы можете превратить свой телефон или планшет в идеальное устройство для развлечений или даже работать на ходу. Вы можете пойти еще дальше, взломав свой Android и превратив его в именно то устройство, которое вам нужно и нужно. Советы, рекомендации, приложения и… 9 для Android0005

Hacking Apps для Android

Hacks Android Phone Hacks

Hacks

Hacks смартфона

Hacking Wallpap в изображения Android

Смотреть популярные приложения для взлома видео Android

Десятки вредоносных приложений в Play Store могут рутировать и взламывать 90% устройств Android

25 июня 2016 г. Свати Ханделвал

Совсем неудивительно, что магазин Google Play окружен большим количеством вредоносных приложений, способных привлечь внимание пользователей и стать их жертвой, но на этот раз все даже хуже, чем думает большинство людей.

Исследователи Trend Micro обнаружили семейство вредоносных приложений, получивших название « Godless », способных тайно рутировать почти 90 процентов всех телефонов Android.

Ну, это немного страшно.

Вредоносные приложения распространяются различными способами и через множество магазинов приложений, включая Google Play Store, который обычно считается безопасным вариантом для загрузки приложений.

Читайте также: Сумасшедший хакер имплантирует NFC-чип себе в руку, чтобы взламывать телефоны Android.

Вредоносные приложения, упакованные с Godless, содержат набор открытых или просочившихся эксплойтов для рутирования Android, которые работают на любом устройстве под управлением Android 5.1 Lollipop или более ранней версии.

90% устройств Android уязвимы для вредоносных программ Godless Rooting

Поскольку экосистема Android настолько нарушена, что около 90 процентов всех Android-устройств уязвимы для этого вредоносного программного обеспечения. На данный момент приложения Godless уже установлены более чем на 850 000 устройств по всему миру.

Укоренение устройства может подвергнуть пользователя нескольким угрозам безопасности, поскольку оно практически открывает двери для нежелательного доступа, сбоя оборудования, утечки данных и кражи информации и т. д., если у разработчика есть злой умысел.

Читайте также: Как украсть секретные ключи шифрования со смартфонов Android и iOS.

Основываясь на проанализированном исходном коде, исследователи Trend Micro говорят, что как только приложение с вредоносным ПО Godless устанавливается на устройство жертвы, оно использует структуру, известную как «инструменты рутирования Android», для получения root-доступа к устройству жертвы.

Оттуда вредоносное ПО удостоверится, что экран жертвы выключен перед выполнением вредоносного кода.

ВЕБИНАР

Станьте профессионалом в области реагирования на инциденты!

Раскройте секреты надежного реагирования на инциденты — освойте шестиэтапный процесс с Асафом Перлманом, руководителем отдела по связям с инвесторами Cynet!

Не упустите возможность – сохраните свое место!

Вот что безбожное приложение может сделать с вашим устройством:

Как только Godless получил привилегии суперпользователя, он начинает общаться с сервером управления и контроля (C&C), откуда он получает список приложений для установки на корневое устройство и устанавливает их без ведома пользователя, и все это можно сделать удаленно, как хорошо.

«С привилегиями суперпользователя вредоносная программа может затем получать удаленные инструкции о том, какое приложение следует загрузить и установить на мобильные устройства в автоматическом режиме», — говорит Trend Micro. «Затем это может привести к тому, что затронутые пользователи будут получать нежелательные приложения, которые затем могут привести к нежелательной рекламе. Что еще хуже, эти угрозы также могут использоваться для установки бэкдоров и слежки за пользователями».

Исследователи говорят, что вредоносное ПО может обходить проверки безопасности, проводимые в магазине Google Play и других интернет-магазинах приложений.

Хотя в Google Play есть несколько приложений, включая служебные приложения, такие как фонарики, приложения Wi-Fi и популярные игровые приложения, которые содержат вредоносный код Godless, Trend Micro определила только одно такое приложение для Android по имени.

Читайте также: Как защитить свой телефон Android.

Вредоносное приложение, получившее название Summer Flashlight, было установлено от 1000 до 5000 раз и недавно было удалено из магазина Google Play, но пока оно все еще числится в кэшах поисковых систем.

Godless — новейшее вредоносное ПО для Android, использующее эксплойты для получения root-доступа, чтобы прочно закрепиться на телефонах жертв. Судя по графику, большинство жертв находится в Индии, за ней следуют Индонезия и Таиланд (90,47 процента). В США также около 17 000 загрузок Godless.

«Источником этих вредоносных приложений могут быть неизвестные разработчики с очень небольшим количеством исходной информации или вообще без нее», — отмечает Trend Micro.

Таким образом, чтобы не стать жертвой одного из таких приложений, пользователям Android рекомендуется избегать использования сторонних магазинов приложений и всегда «проверять разработчика» при загрузке приложений даже из официального магазина Google.

Нашли эту статью интересной? Следите за нами в Твиттере и LinkedIn, чтобы читать больше эксклюзивного контента, который мы публикуем.